Introduzione

In questo documento viene descritto come configurare Secure Access con Firewall formattato.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Firewall versione 7.4.x avanzata

- Accesso sicuro

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

- ZTNA senza client

Componenti usati

Le informazioni fornite in questo documento si basano su:

- Firewall versione 7.4.x avanzata

- Accesso sicuro

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

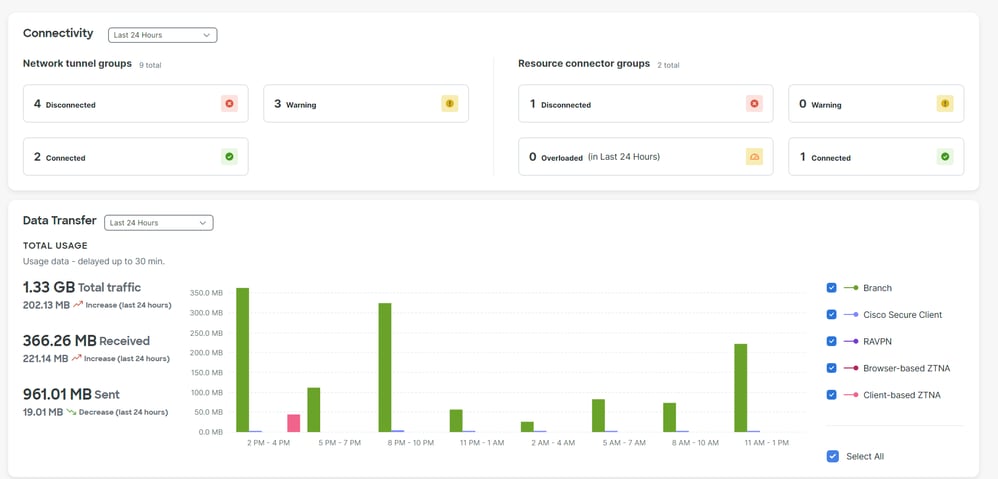

Premesse

Cisco ha progettato Secure Access per proteggere e fornire accesso alle applicazioni private, sia in sede che basate su cloud. Inoltre, garantisce il collegamento dalla rete a Internet. Questo risultato è ottenuto attraverso l'implementazione di più metodi e livelli di sicurezza, il tutto finalizzato a preservare le informazioni mentre vi accedono tramite il cloud.

Configurazione

Configurare la VPN su accesso sicuro

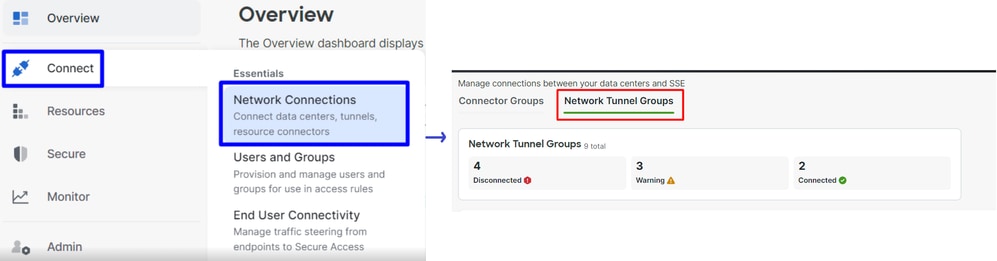

Passare al pannello di amministrazione di Accesso sicuro.

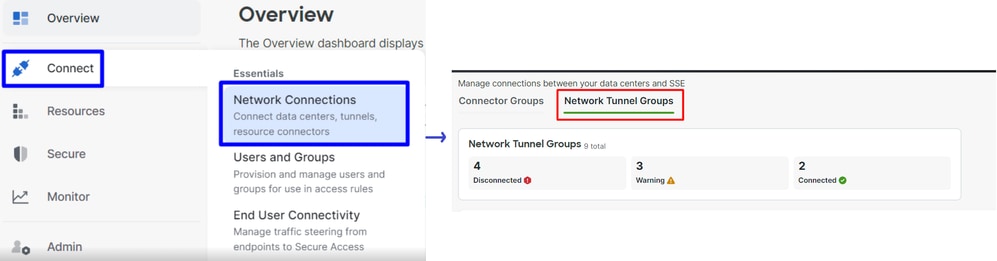

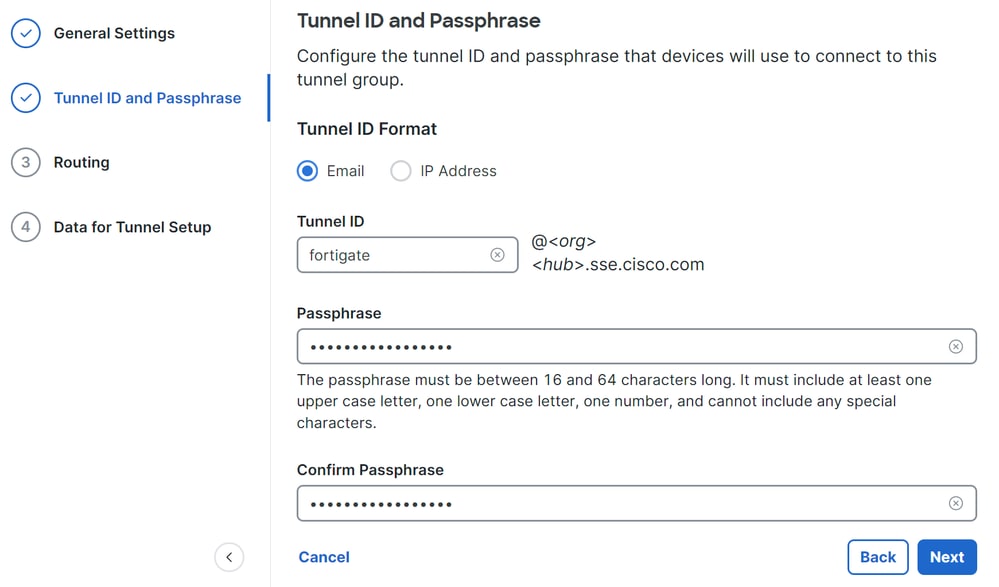

- Fare clic su

Connect > Network Connections > Network Tunnels Groups

- In fare

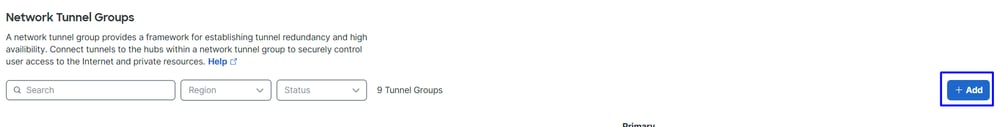

Network Tunnel Groupsclic su + Add

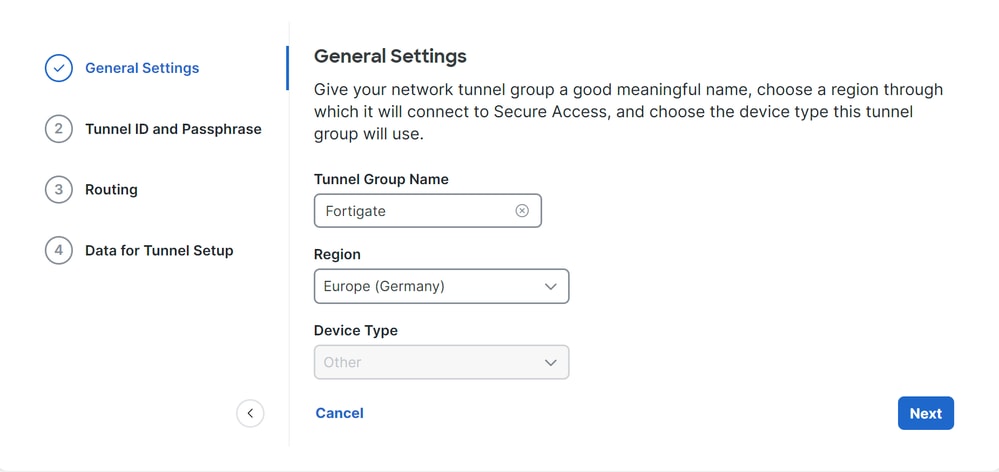

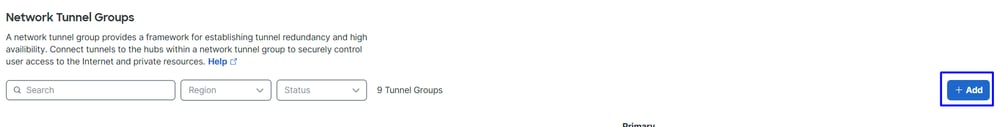

- Configurazione

Tunnel Group Name, Regione Device Type

- Fare clic su

Next

Nota: Scegliere l'area più vicina alla posizione del firewall.

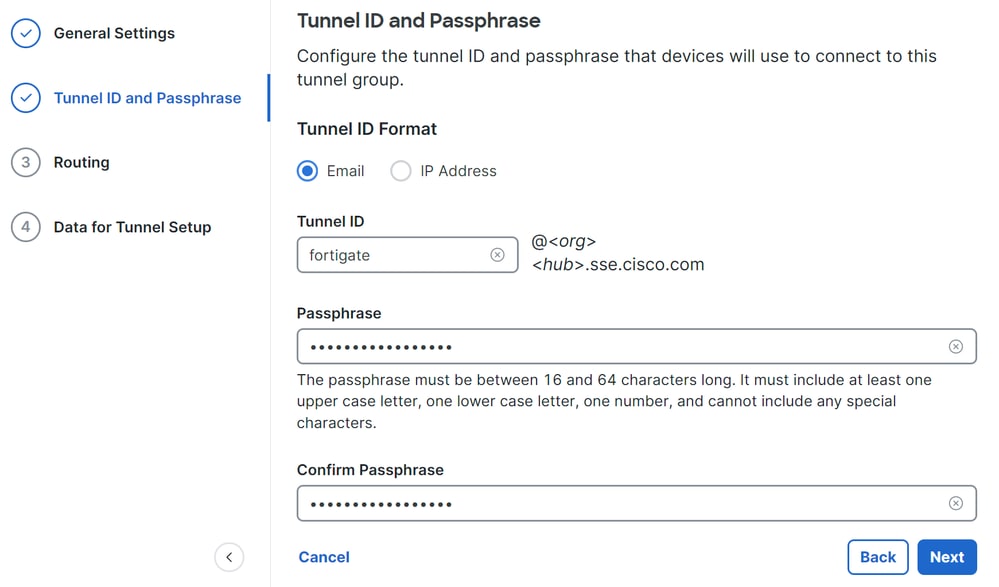

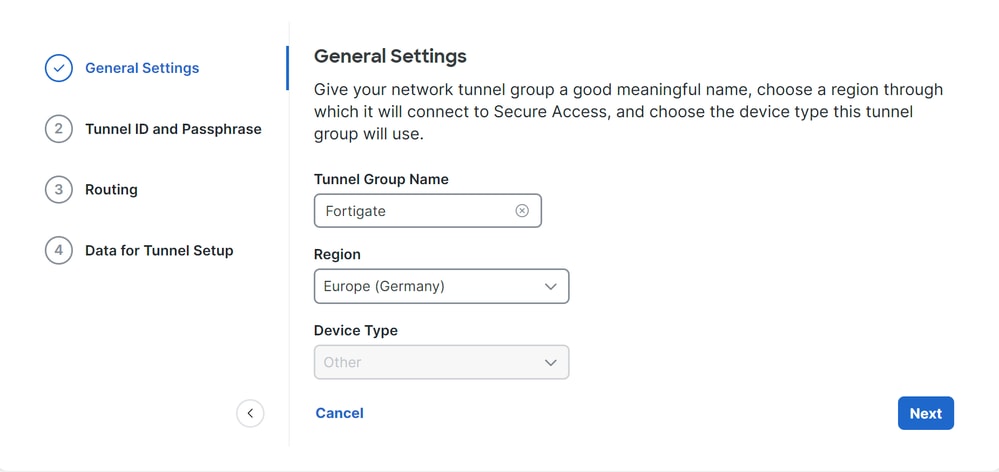

- Configurare

Tunnel ID Formate Passphrase

- Fare clic su

Next

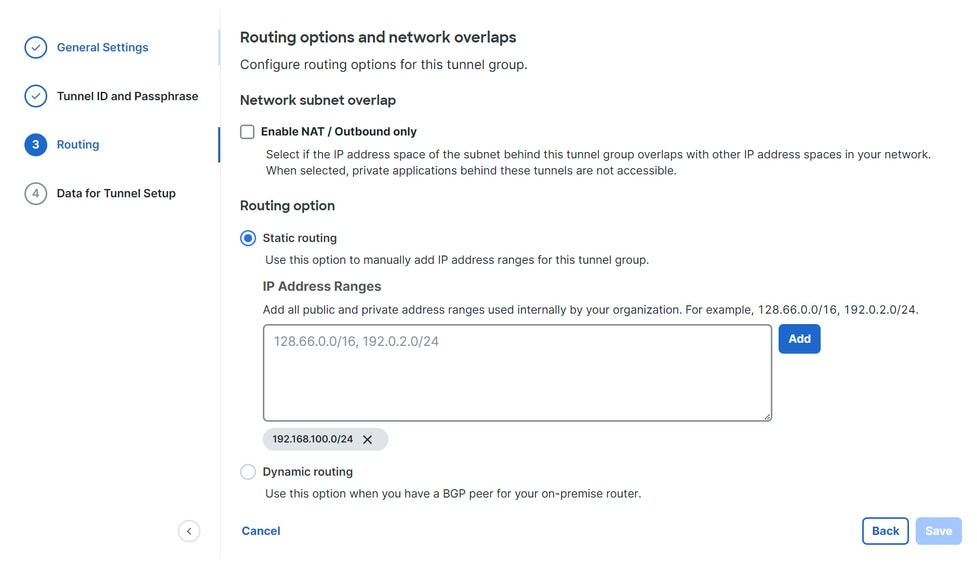

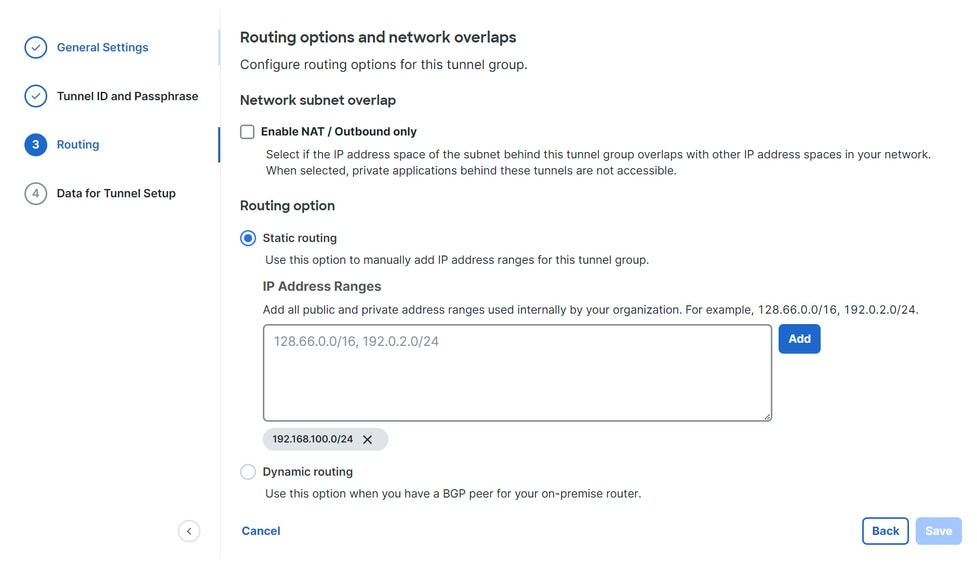

- Configurare gli intervalli di indirizzi IP o gli host configurati nella rete e che si desidera passare il traffico attraverso l'accesso sicuro

- Fare clic su

Save

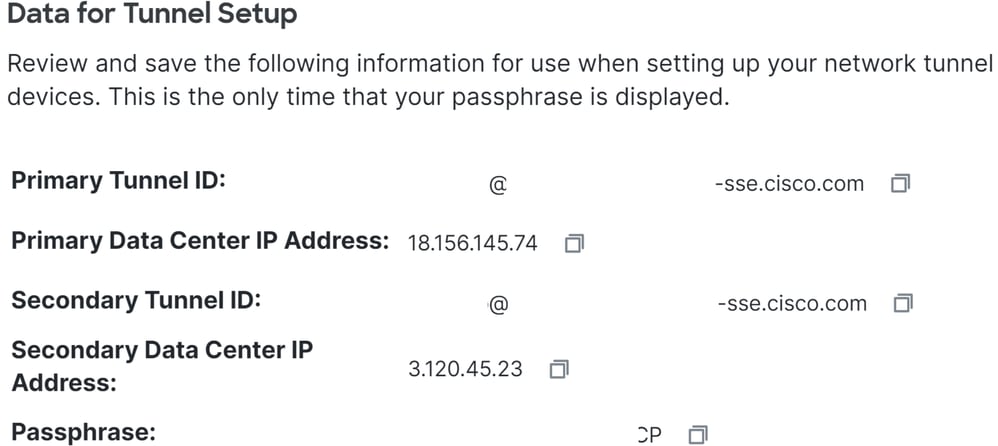

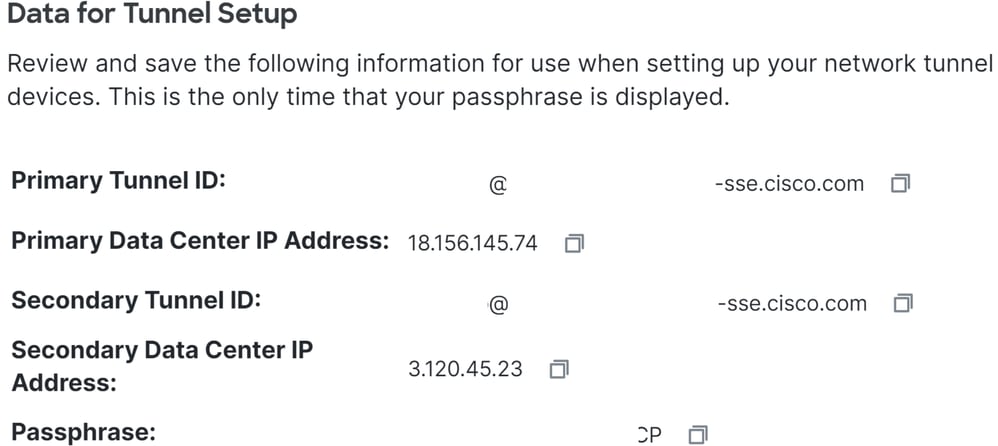

Dopo aver fatto clic sulle Save informazioni visualizzate sul tunnel, salvare le informazioni per il passaggio successivo, Configure the VPN Site to Site on Fortigate.

Dati tunnel

Configurare il sito VPN su sito in Fortigate

Passare al pannello di controllo Fortigate.

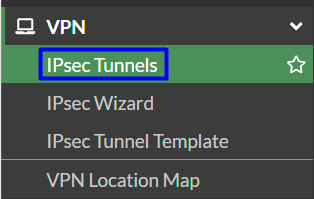

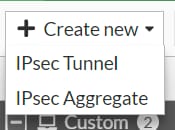

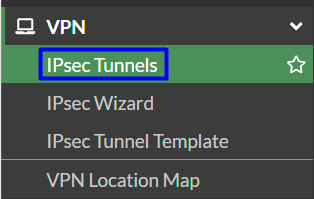

- Fare clic su

VPN > IPsec Tunnels

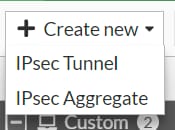

- Fare clic su

Create New > IPsec Tunnels

- Fare clic su

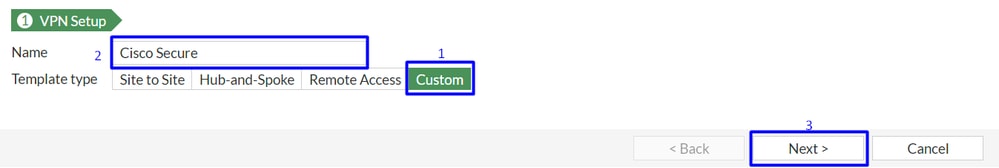

Custom, configurare una Name e fare clic su Next.

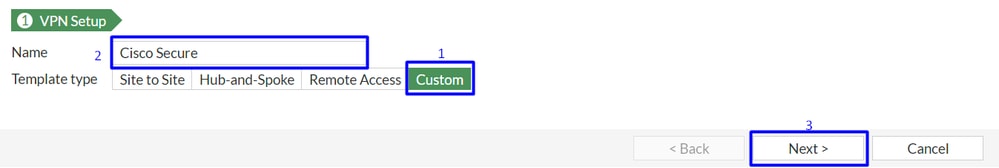

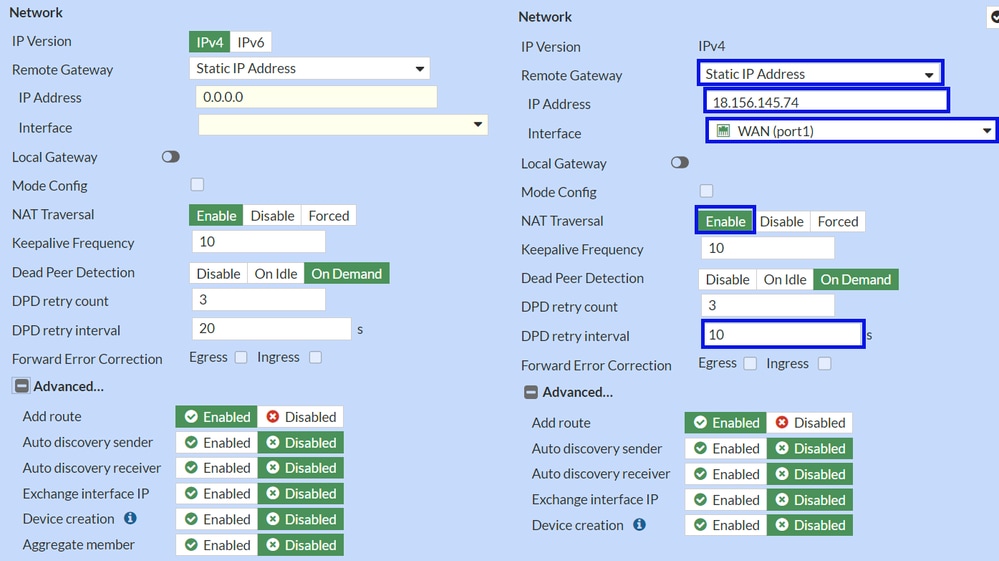

Nell'immagine seguente viene illustrato come configurare le impostazioni per la Network parte.

Rete

Network

IP Version : IPv4Remote Gateway : Indirizzo IP staticoIP Address: Usa l'indirizzo IPPrimary IP Datacenter IP Address,specificato nella fase Dati tunnelInterface : Selezionare l'interfaccia WAN che si desidera usare per stabilire il tunnelLocal Gateway : Disabilita come predefinitoMode Config : Disabilita come predefinitoNAT Traversal : AbilitaKeepalive Frequency : 10Dead Peer Detection : InattivoDPD retry count : 3DPD retry interval : 10Forward Error Correction : Non selezionare alcuna casella. Advanced...: Configurarla come immagine.

A questo punto configurare la Authenticationporta IKE.

Autenticazione

Authentication

Method : Chiave già condivisa come predefinitaPre-shared Key : utilizzare i dati Passphraseforniti nella fase Tunnel Data

IKE

Version : Scegliere la versione 2.

Nota: Secure Access supporta solo IKEv2

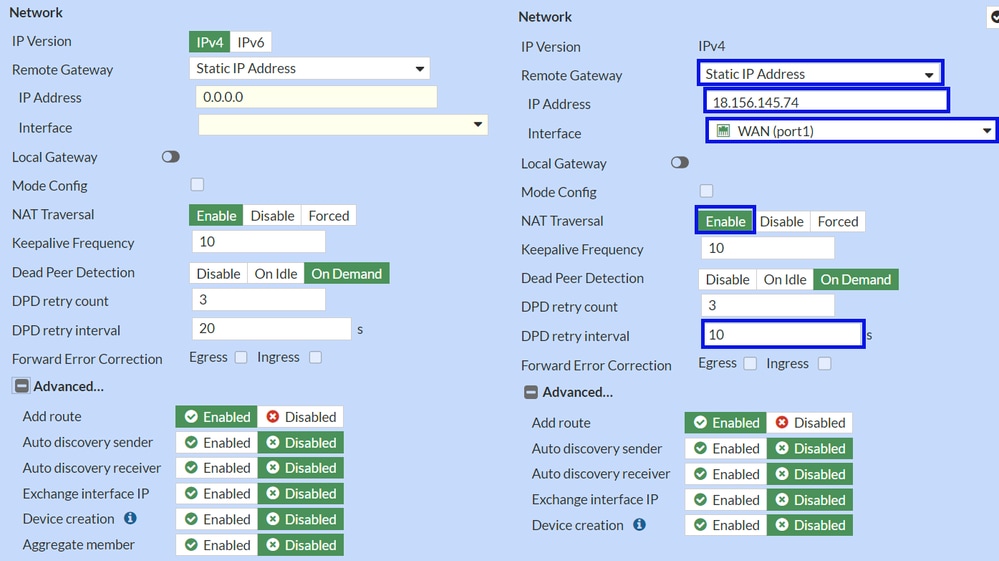

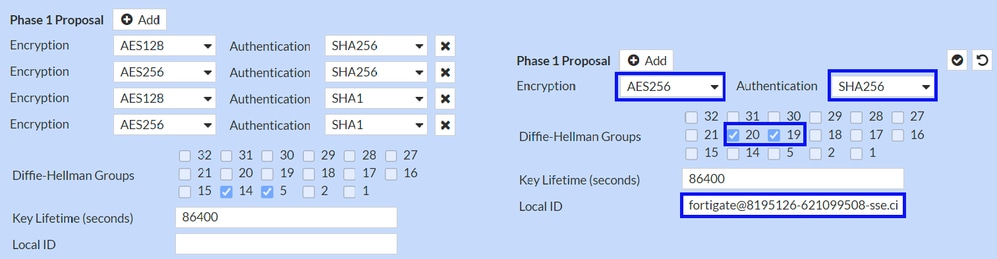

A questo punto configurare il Phase 1 Proposalrouter.

Proposta fase 1

Phase 1 Proposal

Encryption Authentication Diffie-Hellman Groups Key Lifetime (seconds) Local ID Primary Tunnel ID

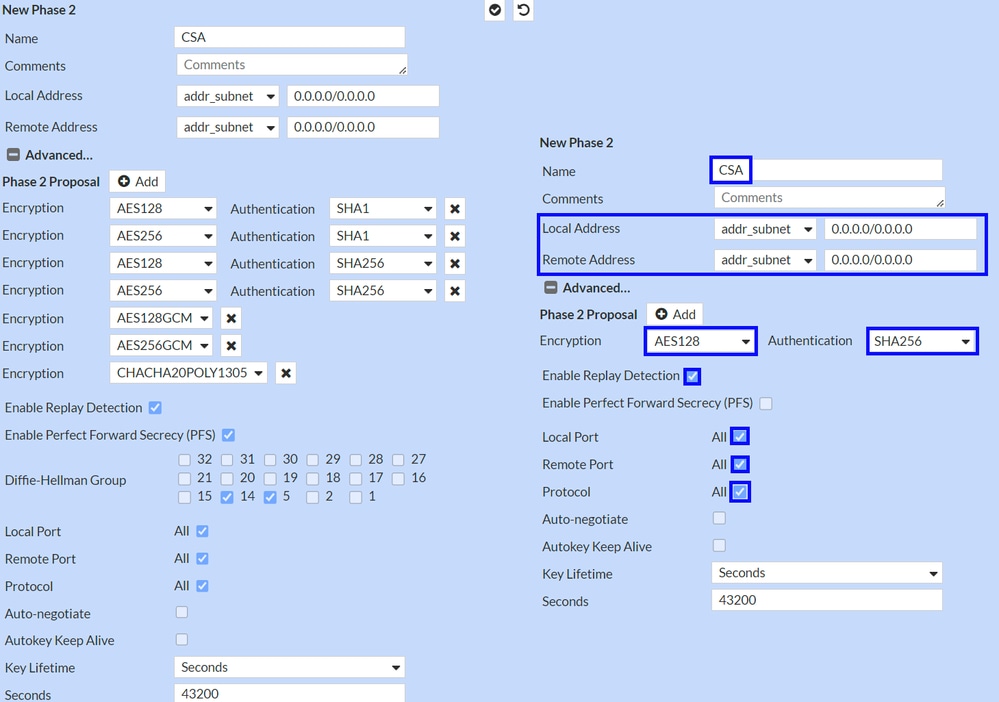

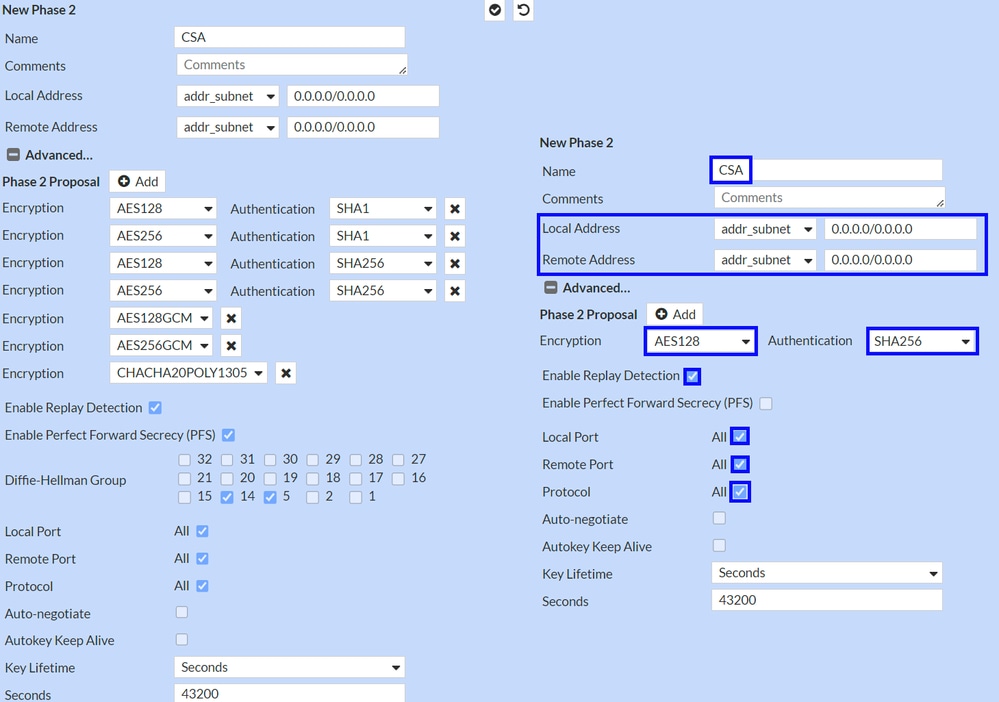

A questo punto configurare il Phase 2 Proposalrouter.

Proposta fase 2

New Phase 2

Name : Imposta come predefinito (tratto dal nome della tua VPN)Local Address : Imposta come predefinito (0.0.0.0/0.0.0.0)Remote Address : impostazione predefinita (0.0.0.0/0.0.0.0)

Advanced

Encryption : Scegli AES128Authentication : Scegli SHA256Enable Replay Detection : Imposta come predefinito (Attivato)Enable Perfect Forward Secrecy (PFS) : Deselezionare la casella di controlloLocal Port : Consenti come predefinito (Attivato)Remote Port: Imposta come predefinito (Attivato)Protocol : Consenti come predefinito (Attivato)Auto-negotiate : impostato come predefinito (non contrassegnato)Autokey Keep Alive : impostato come predefinito (non contrassegnato)Key Lifetime : Imposta come predefinito (secondi)Seconds : impostato come predefinito (43200)

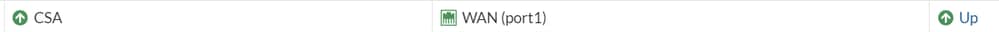

Quindi fare clic su OK. Dopo alcuni minuti la VPN è stata stabilita con Accesso sicuro ed è possibile continuare con il passaggio successivo, Configure the Tunnel Interface.

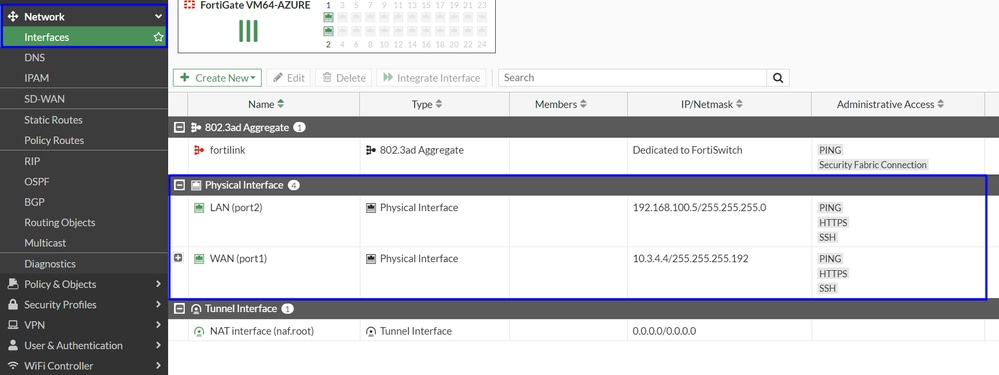

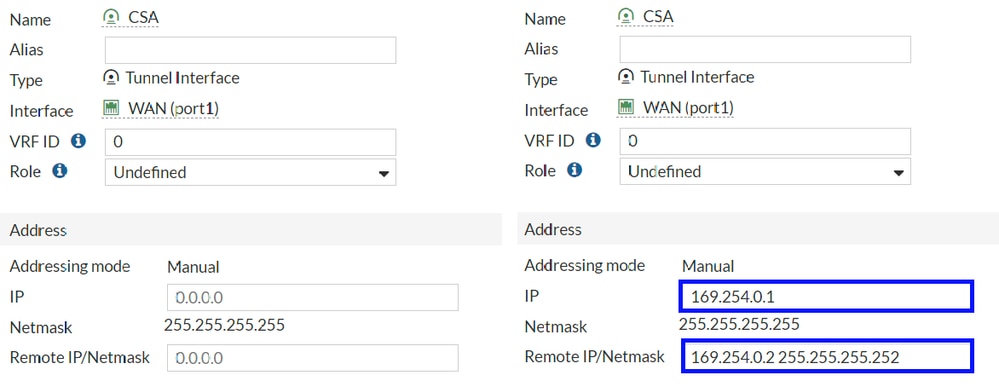

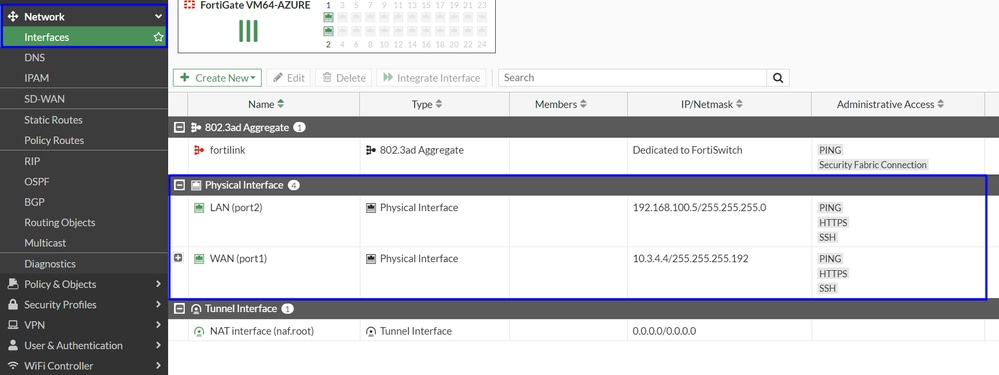

Configurazione dell'interfaccia del tunnel

Dopo aver creato il tunnel, si nota che esiste una nuova interfaccia dietro la porta che si sta utilizzando come interfaccia WAN per comunicare con Secure Access.

Per verificare questa condizione, passare alla Network > Interfacessezione.

Espandere la porta utilizzata per comunicare con Secure Access; in questo caso, l'WANinterfaccia.

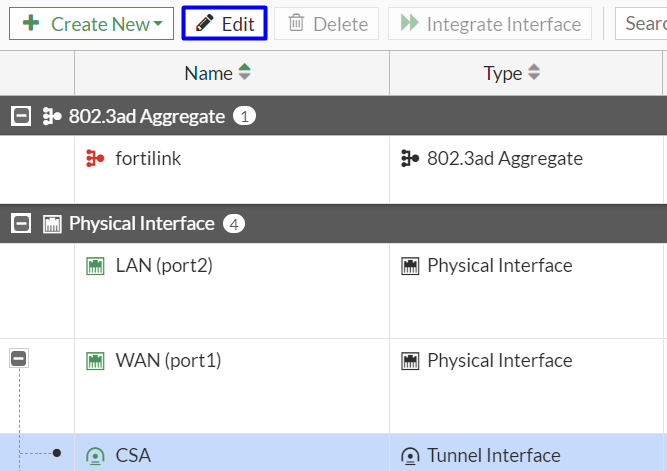

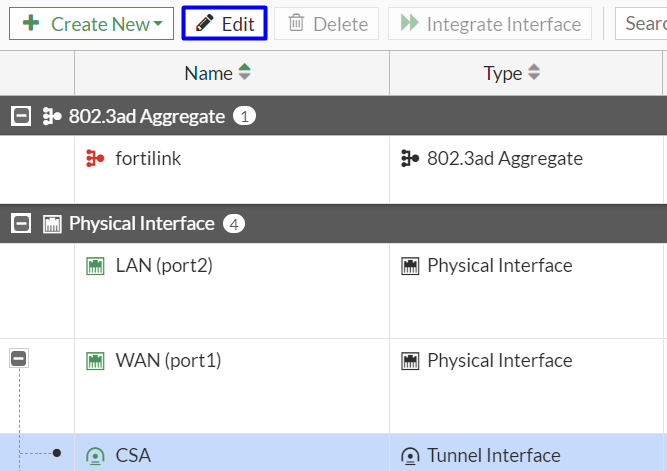

- Fare clic sul

Tunnel Interface collegamento e selezionare Edit

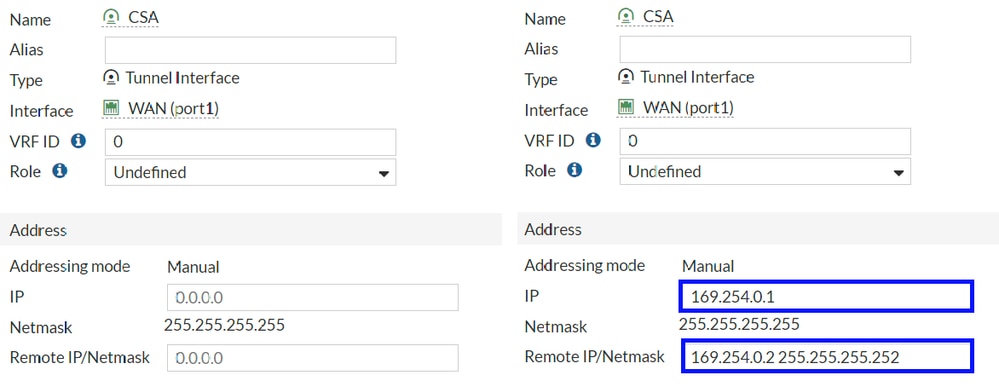

- È necessario configurare l'immagine successiva

Interface Configuration IPRemote IP/Netmask : Configurare l'indirizzo IP remoto come indirizzo IP successivo dell'interfaccia e con una maschera di rete di 30 (169.254.0.2 255.255.255.252)

Quindi, fare clic OK su per salvare la configurazione e procedere con il passaggio successivo,Configure Policy Route (routing basato sull'origine).

Avviso: Dopo questa parte, è necessario configurare i criteri firewall sul FortiGate in modo da consentire o consentire al traffico proveniente dal dispositivo di accedere in modo sicuro e da Accesso sicuro alle reti alle quali si desidera indirizzare il traffico.

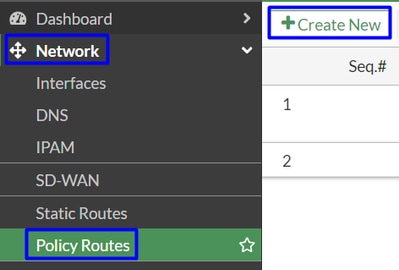

Configura route criteri

A questo punto, la VPN è configurata e stabilita per l'accesso sicuro; a questo punto, è necessario indirizzare nuovamente il traffico verso Secure Access per proteggere il traffico o l'accesso alle applicazioni private dietro il firewall FortiGate.

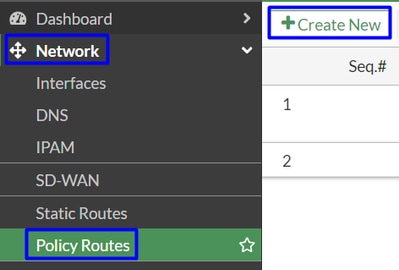

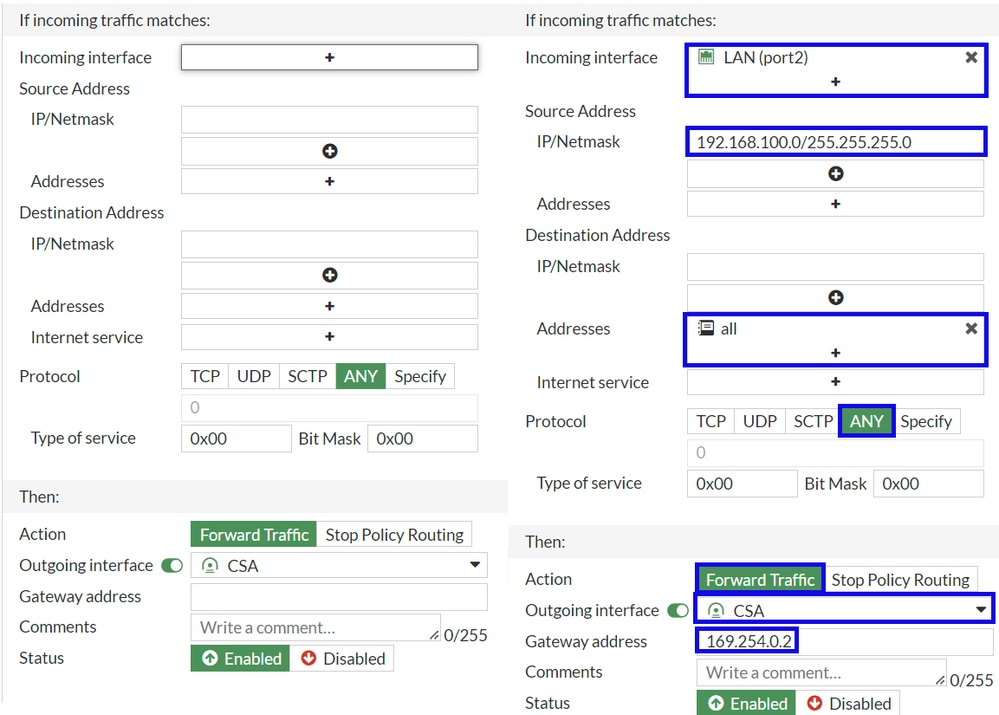

- Passa a

Network > Policy Routes

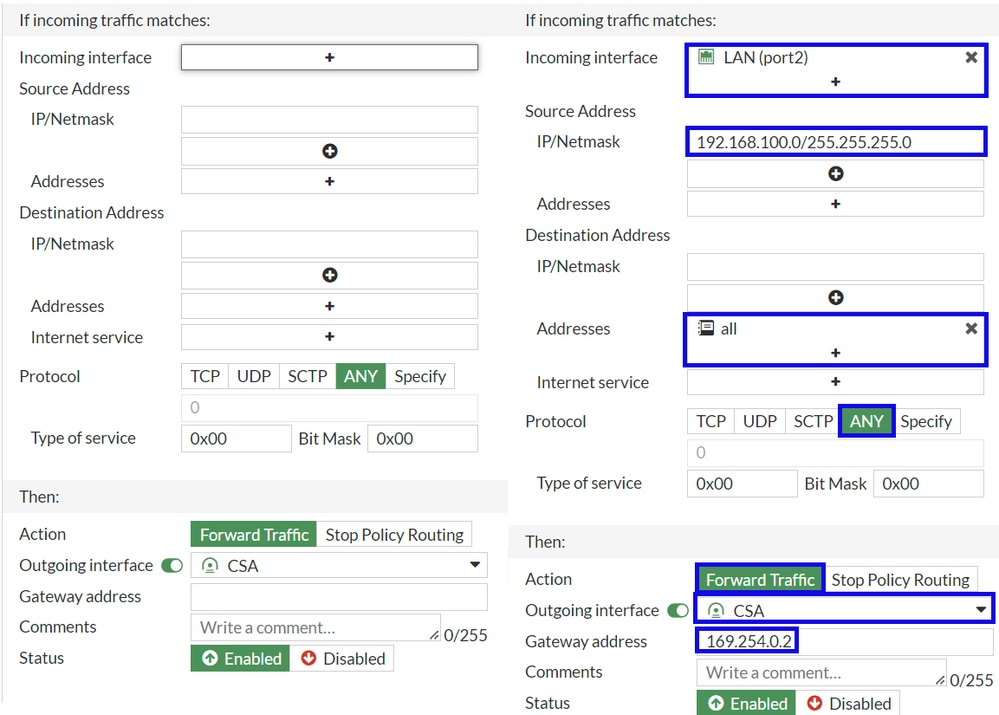

If Incoming traffic matches

Incoming Interface : Selezionare l'interfaccia da cui si desidera instradare nuovamente il traffico per l'accesso sicuro (origine del traffico)

Source Address

IP/Netmask : Utilizzare questa opzione se si instrada solo una subnet di un'interfacciaAddresses : Utilizzare questa opzione se l'oggetto è stato creato e l'origine del traffico proviene da più interfacce e subnet

Destination Addresses

Addresses: Scegli allProtocol: Scegli ANY

Then

Action: Choose Forward Traffic

Outgoing Interface : Scegliere l'interfaccia tunnel modificata nel passo Configura interfaccia tunnelGateway Address: Configurare l'indirizzo IP remoto configurato nella fase, RemoteIPNetmaskStatus : Scegli abilitato

Fare clic OK per salvare la configurazione. È ora possibile verificare se il traffico dei dispositivi è stato reindirizzato ad Accesso sicuro.

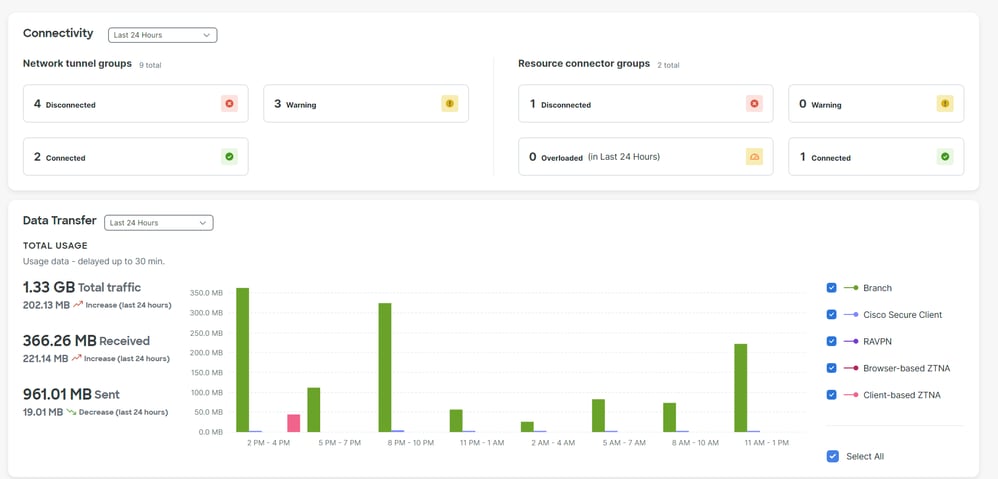

Verifica

Per verificare se il traffico del computer è stato reindirizzato ad Accesso sicuro, sono disponibili due opzioni: è possibile controllare su internet e verificare la presenza dell'IP pubblico oppure eseguire il comando successivo con curl:

C:\Windows\system32>curl ipinfo.io

{

"ip": "151.186.197.1",

"city": "Frankfurt am Main",

"region": "Hesse",

"country": "DE",

"loc": "50.1112,8.6831",

"org": "AS16509 Amazon.com, Inc.",

"postal": "60311",

"timezone": "Europe/Berlin",

"readme": "https://ipinfo.io/missingauth"

}

L'intervallo pubblico da cui puoi vedere il traffico è:

Min Host: 151.186.176.1

Max Host :151.186.207.254

Nota: Questi IP sono soggetti a modifiche, il che significa che Cisco probabilmente estenderà questa gamma in futuro.

Se viene visualizzata la modifica dell'IP pubblico, ovvero se si è protetti da Accesso sicuro, è ora possibile configurare l'applicazione privata nel dashboard di Accesso sicuro per accedere alle applicazioni da VPNaaS o ZTNA.

Feedback

Feedback