Introduzione

In questo documento viene descritto come analizzare la causa principale dello stato "Servizio cloud non disponibile" o "Non protetto" nel modulo roaming di Secure Client.

Problema

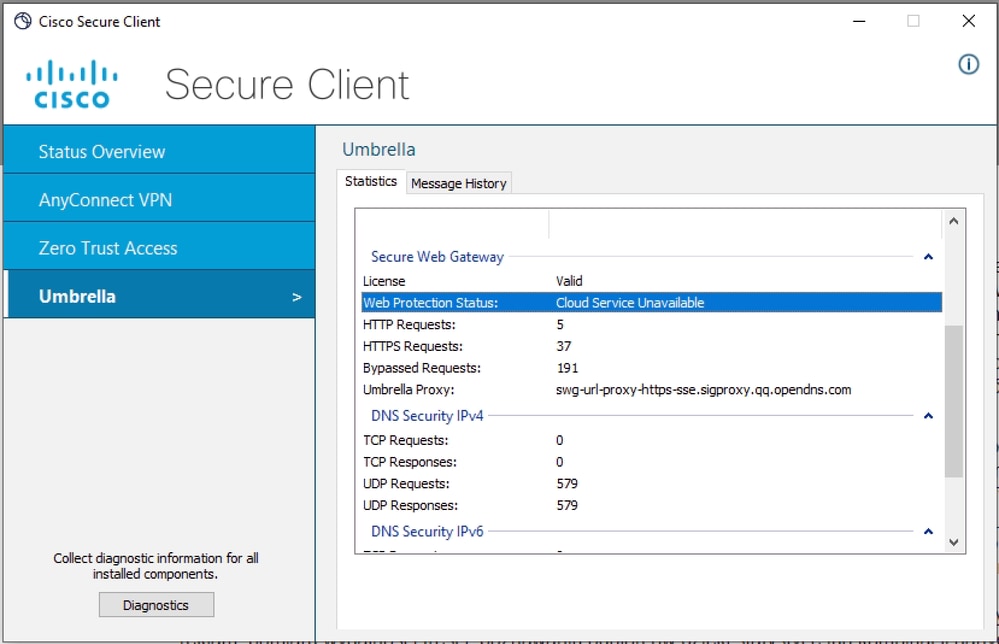

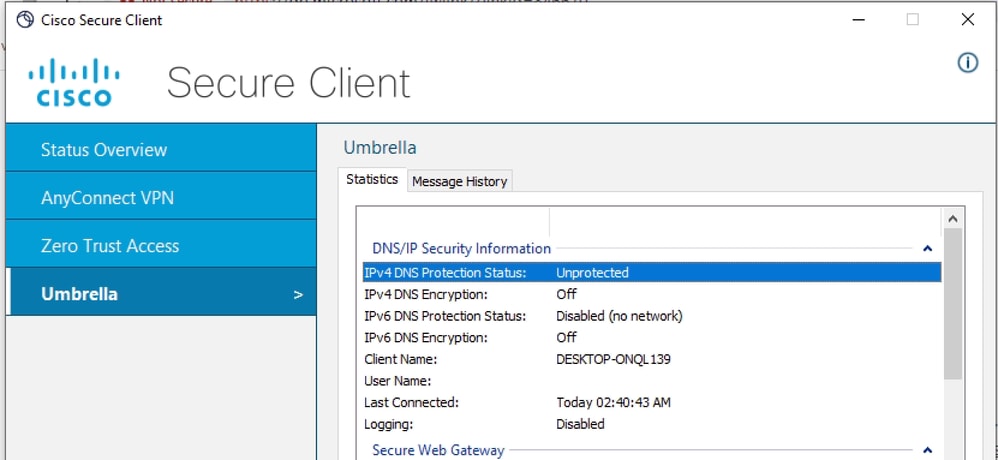

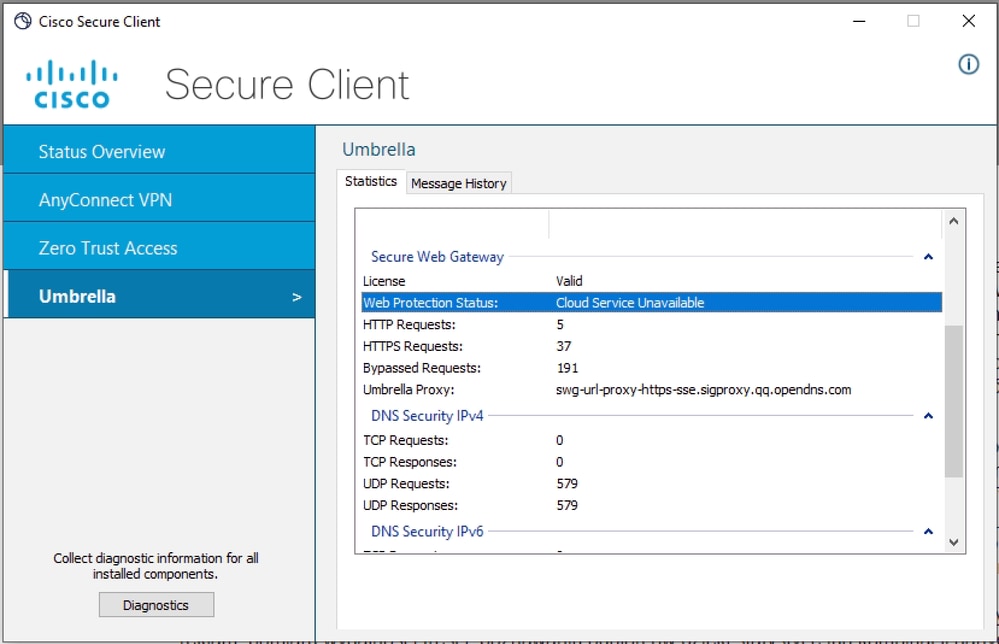

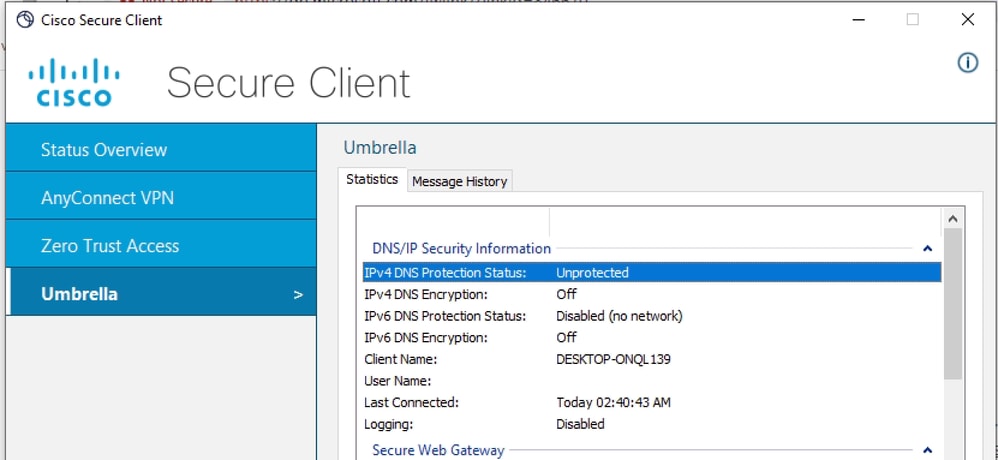

Quando un utente avvia il modulo Roaming di Secure Client e prevede di utilizzare la protezione DNS e/o Web, nell'interfaccia utente Secure Client possono essere visualizzati stati errati:

Servizio cloud non disponibile per stato protezione Web

Non protetto per stato protezione DNS

La causa di questi errori è che il modulo Roaming non è in grado di contattare i servizi cloud a causa di problemi di connettività di rete.

Se in passato questo problema non è stato rilevato sul PC client interessato, significa che molto probabilmente la rete a cui è connesso il PC è soggetta a restrizioni e non soddisfa i requisiti indicati nella documentazione SSE

Stato protezione DNS non protetto

Quando viene visualizzato lo stato DNS non protetto, molto probabilmente il modulo Roaming non dispone di connettività upstream ai server OpenDNS (208.67.222.222 e 208.67.220.220).

Viene visualizzato il file log in cscumbrellaplugin.txt, che fa parte del bundle DART.

2024-08-27 03:07:43 [8880] [DEBUG] < 12> Dns Protection IPv4 State Machine: checking reachability of primary OpenDNS resolver candidates using port 443 (candidates are 208.67.222.222, 208.67.220.220)

2024-08-27 03:07:43 [8880] [DEBUG] < 12> Dns Protection IPv4 State Machine: probing for OpenDNS resolvers at addresses 208.67.222.222, 208.67.220.220, port 443

2024-08-27 03:07:43 [8880] [DEBUG] < 13> Dns Protection IPv6 State Machine: rejected all candidate resolvers for port 443

2024-08-27 03:07:48 [8880] [DEBUG] < 12> Dns Protection IPv4 State Machine: checking reachability of primary OpenDNS resolver candidates using port 53 (candidates are 208.67.222.222, 208.67.220.220)

2024-08-27 03:07:48 [8880] [DEBUG] < 12> Dns Protection IPv4 State Machine: probing for OpenDNS resolvers at addresses 208.67.222.222, 208.67.220.220, port 53

2024-08-27 03:07:53 [8880] [DEBUG] < 12> Dns Protection IPv4 State Machine: rejected all candidate resolvers for port 53

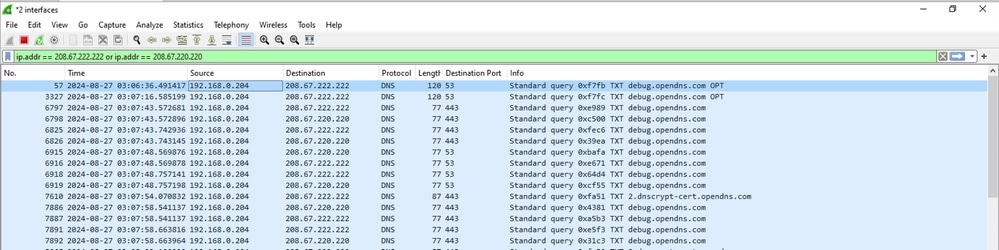

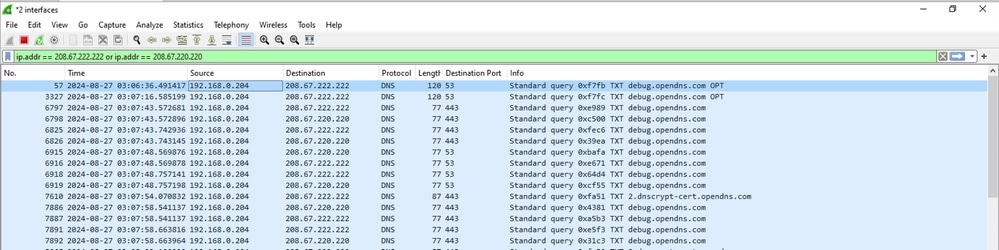

Per verificare e confermare i problemi di connettività, è possibile raccogliere wireshark capture sull'interfaccia fisica in uscita del PC (WiFi o Ethernet) e utilizzare il filtro di visualizzazione per cercare solo il traffico destinato ai resolver OpenDNS:

ip.addr == 208.67.222.222 or ip.addr == 208.67.220.220

Come si vede nello snippet di Wireshark, è chiaro che il client continua a trasmettere query TXT DNS destinate a 208.67.222.222 e 208.67.220.220 sulle porte UDP 443 e 53, ma non riceve alcuna risposta.

Questo comportamento può essere dovuto a diversi motivi: molto probabilmente il firewall perimetrale blocca il traffico DNS in uscita verso i server OpenDNS o consente il traffico solo verso determinati server DNS.

Lo stato della protezione Web è Servizio cloud non disponibile

Quando viene visualizzato lo stato di protezione Web Servizio non disponibile, è molto probabile che il modulo Roaming non disponga di connettività upstream ai server gateway Web protetti.

Se il PC non dispone di connettività IP ai server SWG, è possibile visualizzare il file di log in Umbrella.txt, che fa parte del bundle DART.

Date : 08/27/2024

Time : 06:41:22

Type : Warning

Source : csc_swgagent

Description : WARN | Thread 27cc | TCP handshake to SWG Proxy URL was not successful. Since fail open policy set, try connection in bypass mode [FailOpen : 1, CMode : 1 TMode : 0].

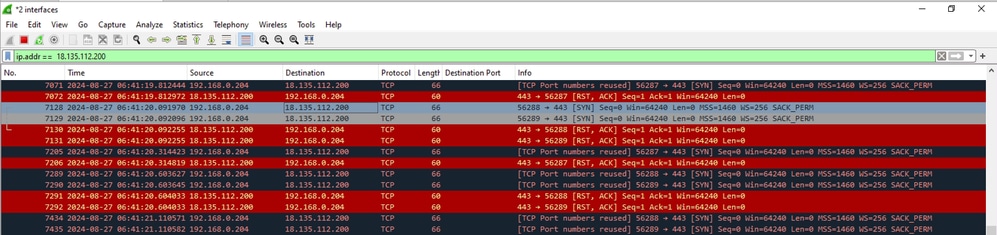

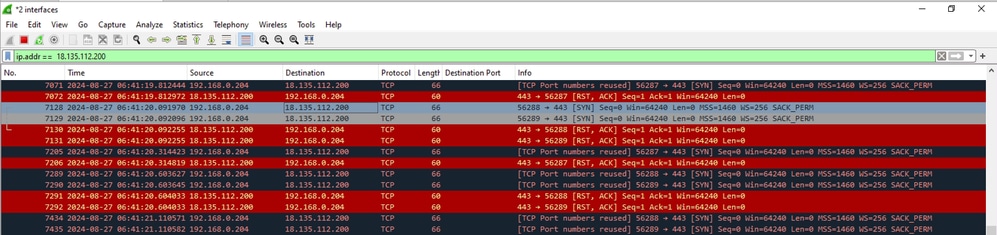

Per approfondire l'analisi, raccogliete l'acquisizione dei pacchetti per dimostrare che il PC non è connesso al server SWG.

Per ottenere l'indirizzo IP SWG, usare il comando nel terminale:

C:\Users\admin>nslookup swg-url-proxy-https-sse.sigproxy.qq.opendns.com

Server: ad.lab.local

Address: 192.168.0.65

Non-authoritative answer:

Name: k8s-sigproxy-sigproxy-c8f482b42a-ddf1929ae349b3e5.elb.eu-west-2.amazonaws.com

Address: 18.135.112.200

Aliases: swg-url-proxy-https-sse.sigproxy.qq.opendns.com

swg-proxy_eu-west-2_1_1n.sigproxy.aws.umbrella.com

Per verificare e confermare i problemi di connettività, è possibile raccogliere wireshark capture sull'interfaccia fisica in uscita del PC (WiFi o Ethernet) e utilizzare il filtro di visualizzazione per cercare solo il traffico destinato al server SWG (utilizzare l'indirizzo IP ottenuto nel passaggio precedente)

ip.addr == 18.135.112.200

Come si vede nello snippet di Wireshark, è chiaro che il client continua a trasmettere i pacchetti TCP SYN destinati alla versione 18.135.112.200, ma riceve come risposta il pacchetto TCP RST.

In questo scenario di laboratorio specifico, il firewall perimetrale stava bloccando il traffico verso l'indirizzo IP SWG.

Nello scenario reale, è possibile visualizzare solo le ritrasmissioni TCP SYN, non TCP RST.

Suggerimento: se il client non è in grado di raggiungere i server SWG, per impostazione predefinita entra nello stato fail-open in cui il traffico Web sta uscendo attraverso Direct Internet Access (WiFi o Ethernet). La protezione Web non viene applicata in modalità di apertura con errori.

Soluzione

Per identificare rapidamente che la rete sottostante sta causando problemi, l'utente può connettersi a qualsiasi altra rete aperta (hotstop, WiFi domestico) che non abbia alcun firewall perimetrale.

Per correggere l'errore di connessione descritto, verificare che il PC disponga di connettività upstream senza restrizioni, come indicato nella documentazione SSE.

Problemi di stato della protezione DNS:

- 208.67.222.222 porta TCP/UDP 53

- 208.67.220.220 porta TCP/UDP 53

Per problemi di stato della protezione Web, verificare che il traffico diretto agli indirizzi IP in ingresso sia consentito nel firewall perimetrale - Documentazione SSE

L'intervallo specifico di indirizzi IP in ingresso dipende dalla località.

Informazioni correlate

Feedback

Feedback