Introduzione

In questo documento viene descritto il processo di assegnazione dinamica di criteri di gruppo tramite l'autenticazione SAML su Cisco Secure Firewall.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- VPN di accesso remoto di base, SSL e conoscenza dei certificati

- Conoscenze SAML di base

- Esperienza con Firepower Management Center

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Secure Firewall v7.2.0

- Cisco Secure Firewall Management Center (FMC) v7.2.0

- Cisco Secure Client 5.0.04032

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

In questo documento, Okta viene usato come provider di identità (IdP). È tuttavia essenziale notare che è possibile utilizzare qualsiasi IdP che consenta la personalizzazione degli attributi inviati nell'asserzione SAML.

È possibile configurare l'IdP SAML per inviare attributi di asserzioni oltre all'asserzione di autenticazione. Il componente provider di servizi SAML in ASA/FTD interpreta le asserzioni SAML ricevute da IdP ed effettua le selezioni dei criteri in base a esse.

Configurazione

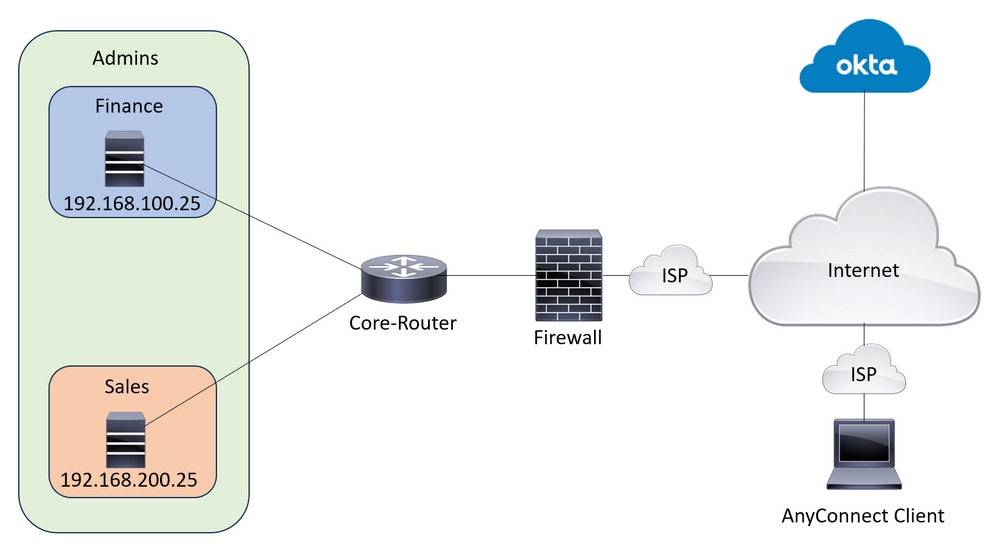

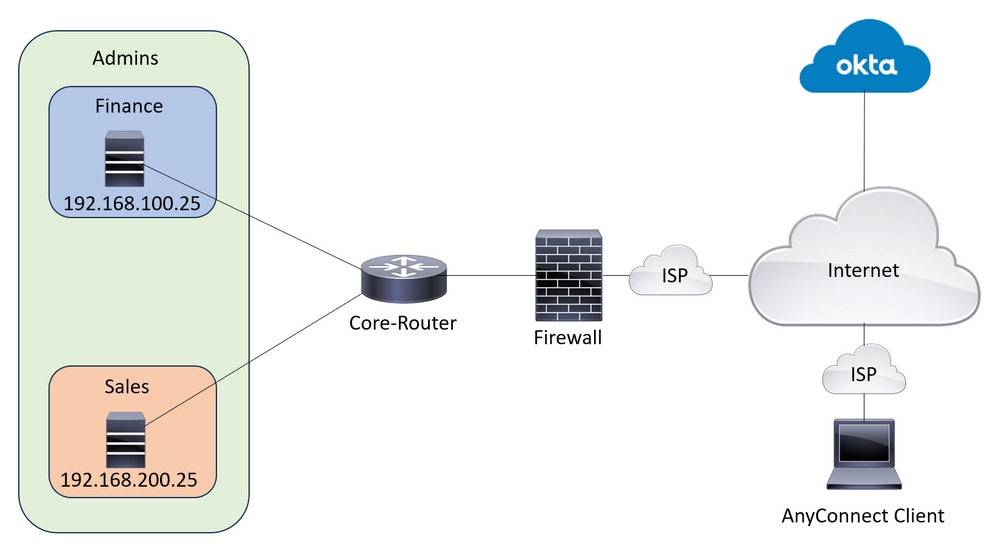

Esempio di rete

Topologia lab

Topologia lab

Nota: questa impostazione funziona solo quando un utente fa parte di un solo gruppo e non quando un utente fa parte di più gruppi.

Configurazioni

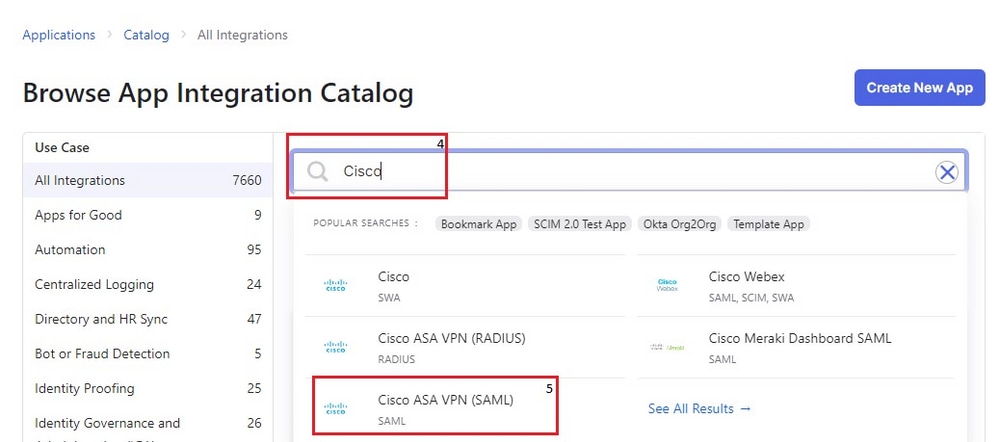

Okta - Parte di configurazione SAML n. 1

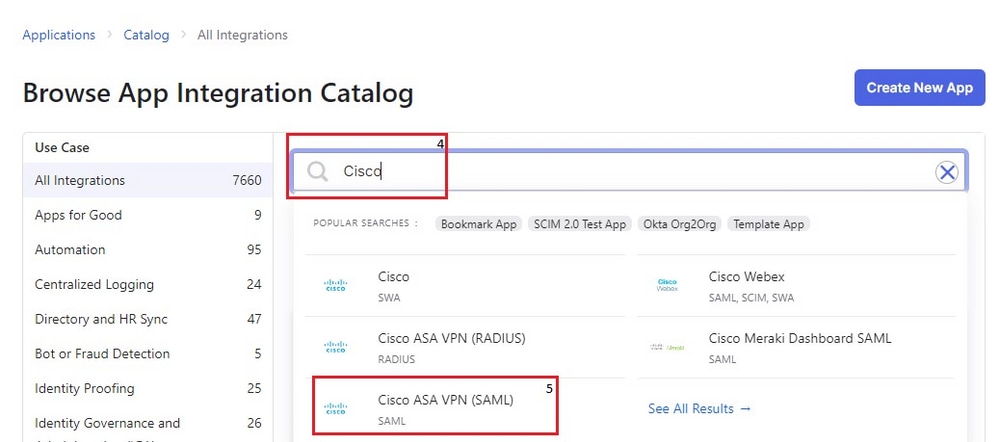

1. Passare a Applications > Applications e fare clic su Browse App Catalog. CercaCisco nella barra di ricerca del catalogo e scegliere Cisco ASA VPN SAML, quindi scegliere Add Integration.

Aggiungi applicazione Okta

Aggiungi applicazione Okta

App SAML Okta ASA

App SAML Okta ASA

Pulsante Aggiungi Applicazione Okta

Pulsante Aggiungi Applicazione Okta

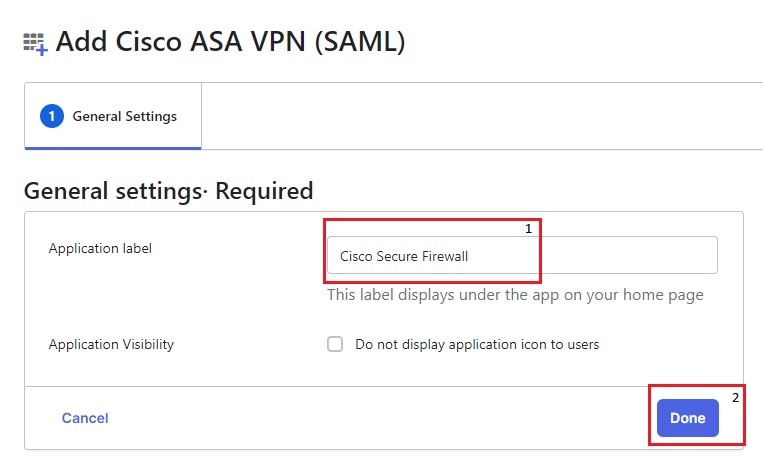

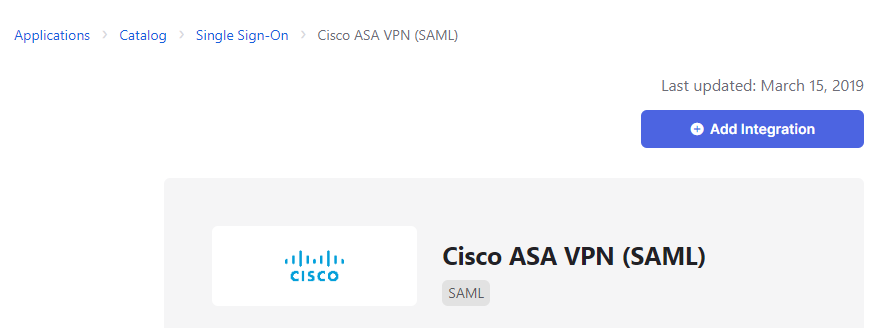

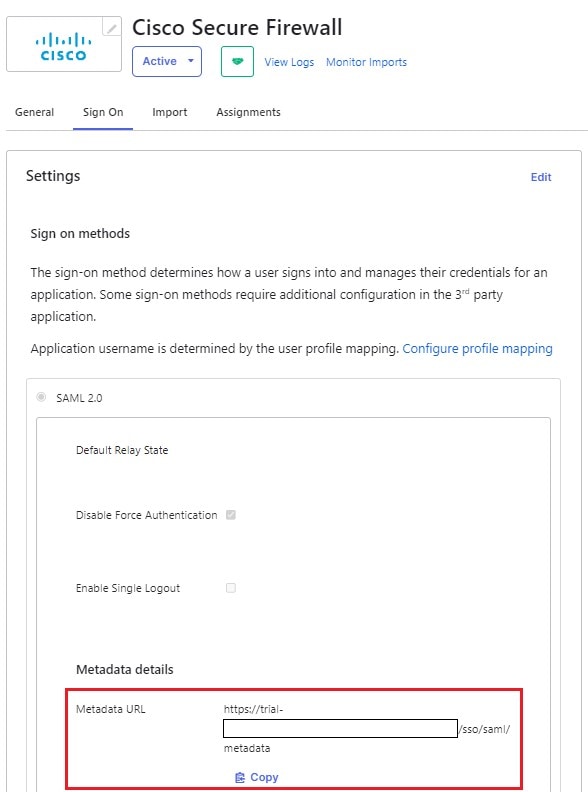

2. Compilare il Application Label nel General Settings e fare clic su Done.

Impostazioni generali Okta

Impostazioni generali Okta

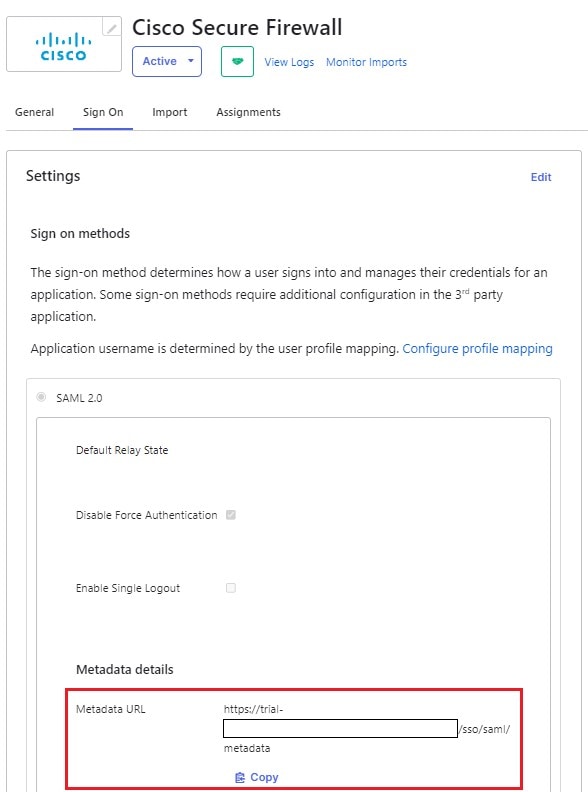

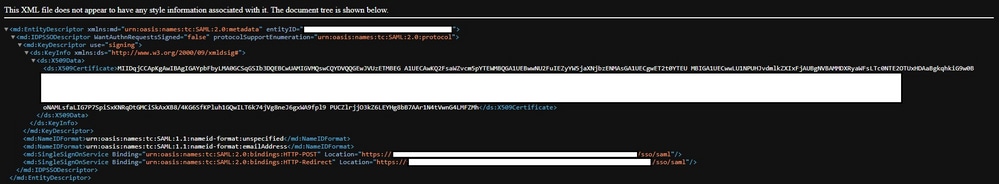

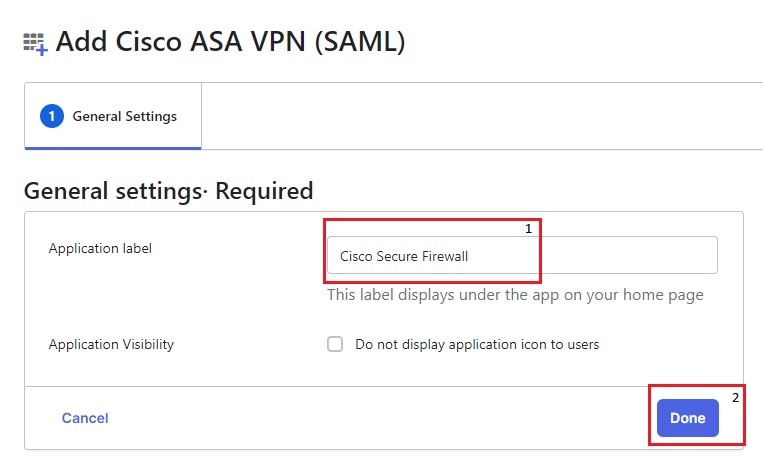

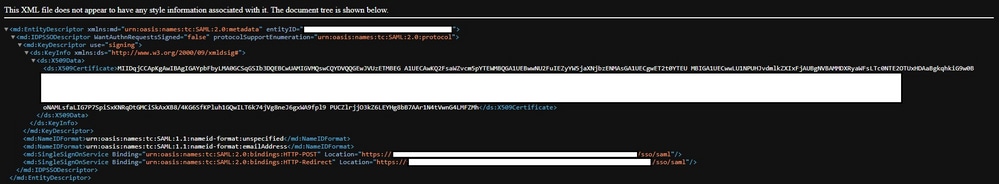

3. Nell'ambito Sign On, trovare la Metadata URL, copiarlo e aprirlo in una nuova scheda. OSPF (Open Shortest Path First) Metadata XML come mostrato nell'immagine:

Pagina di accesso Okta

Pagina di accesso Okta

XML metadati

XML metadati

4. Scaricare il SAML SIgning Certificate, dallo stesso Sign On sezione. Questa operazione è necessaria per la configurazione dell'SSO in FMC.

5. Quindi, configurare il server SSO su FMC. Si presuppone che il certificato SSL sia configurato e registrato per FTD (dove il nome del trust point è RAVPN-SSL).

FMC - Configurazione SAML

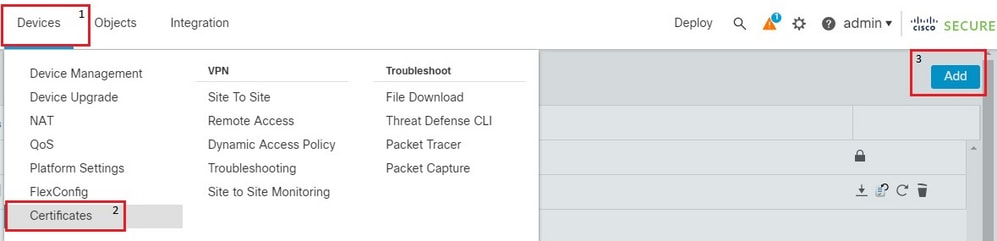

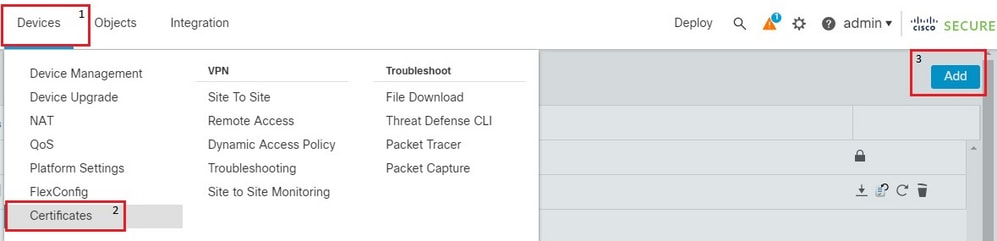

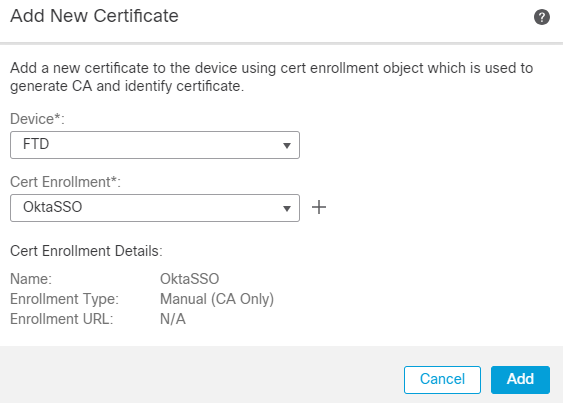

1. In FMC passare a Devices > Certificates e fare clic su Add.

nav dispositivi FMC

nav dispositivi FMC

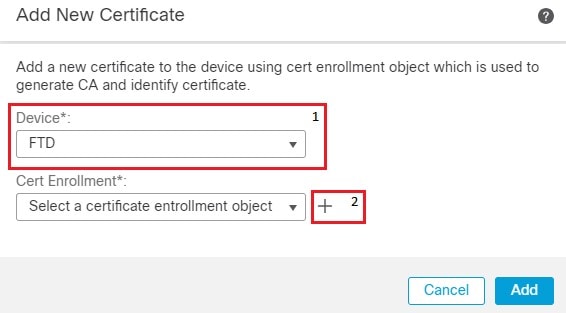

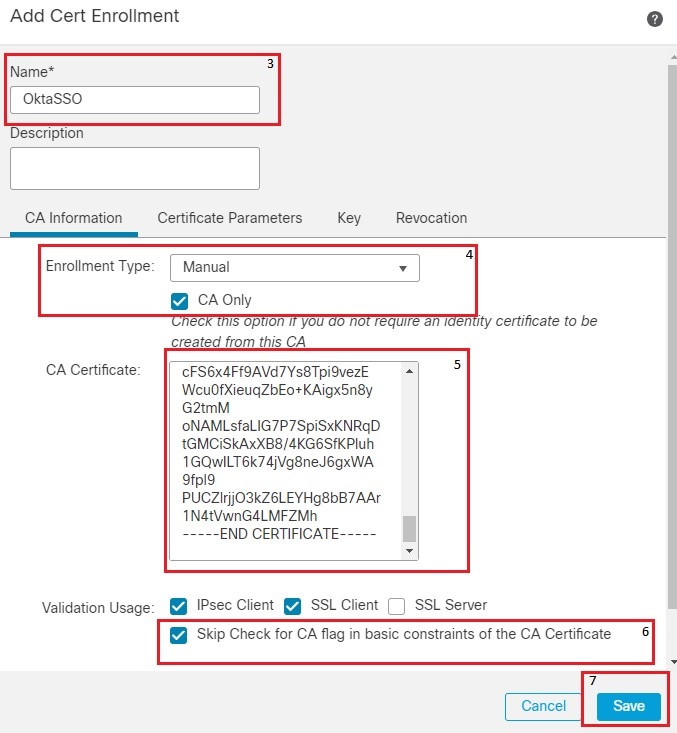

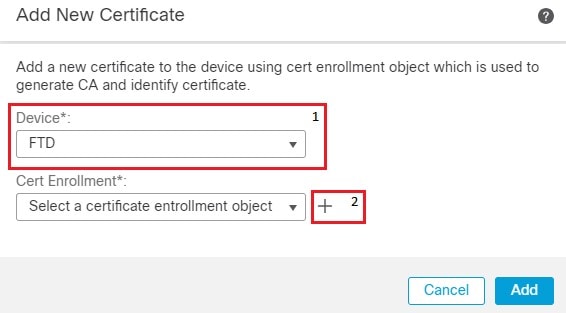

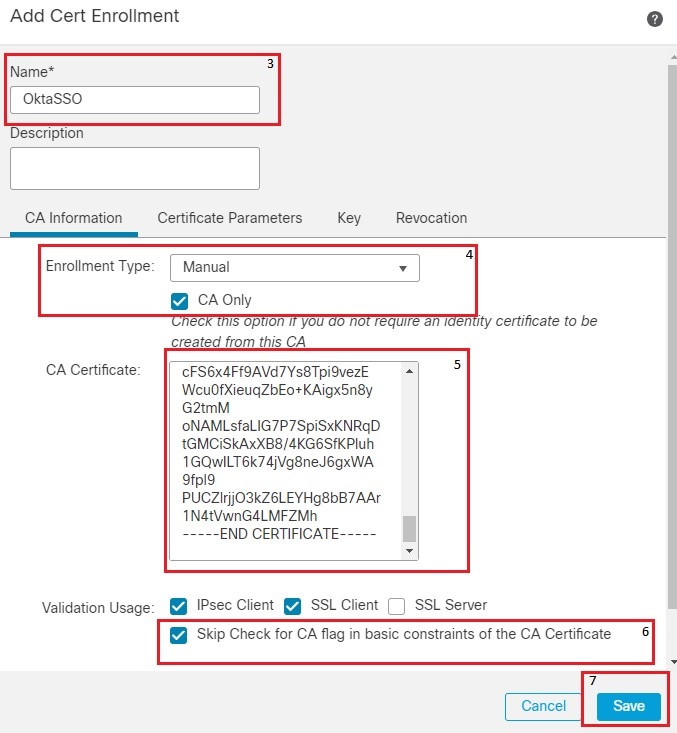

2. Scegliere il dispositivo appropriato e fare clic su + , accanto a Iscrizione certificato. Assegnare un nome all'iscrizione certificato. Inferiore CA Information, scegliere il tipo di iscrizione da Manual. Controllare la CA Only e nella casella CA Certificate incolla il contenuto del certificato ricevuto in precedenza dalla pagina Okta SAML. Al termine, fare clic su Save.

Registrazione certificato FMC

Registrazione certificato FMC

dettagli registrazione certificato fmc

dettagli registrazione certificato fmc

Nota: selezionare l'opzione Skip Check for CA flag in basic constraints of the CA certificate, poiché il certificato fornito dall'IdP è in genere autofirmato.

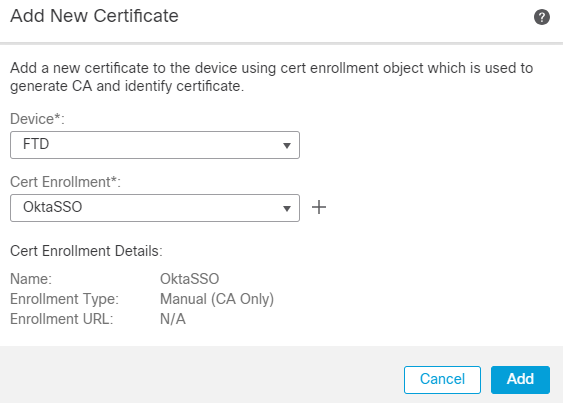

3. Fare clic su Add per registrare il certificato.

fmc add cert enrollment

fmc add cert enrollment

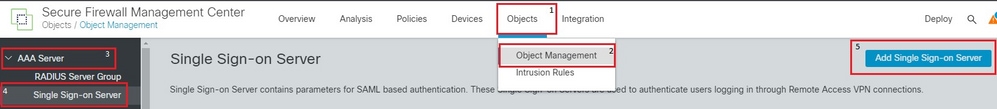

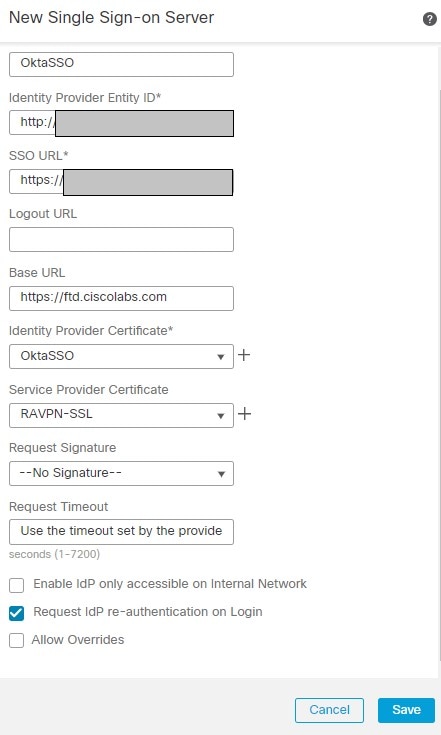

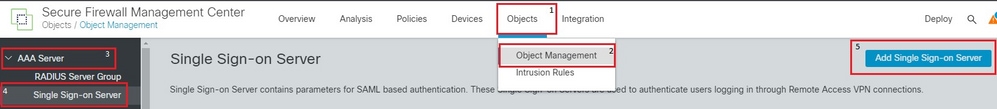

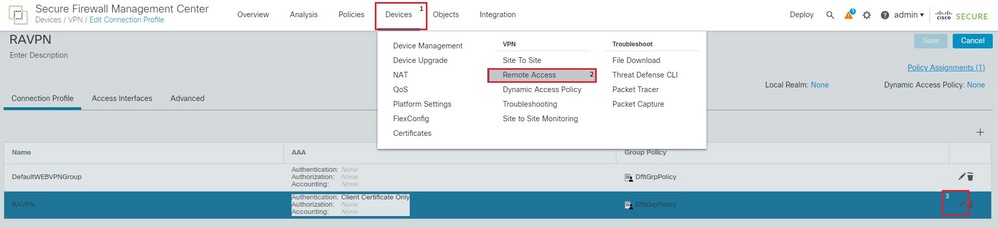

4. Passare a Objects > Object Management > AAA Server > Single Sign-on Server e fare clic su Add Single Sign-on Server. Immettere le informazioni necessarie, dal file XML dei metadati (ID entità e URL SSO), l'URL di base è common name (CN) di cui si dispone per il certificato SSL FTD. Il certificato IdP è OktaSSO registrato in precedenza e il certificato del provider di servizi è il SSL certificate per FTD, che è RAVPN-SSL in questo caso. Lasciare tutto il resto come predefinito. Al termine, fare clic su Save.

Spostamento oggetti FMC

Spostamento oggetti FMC

Configurazione SSO FMC

Configurazione SSO FMC

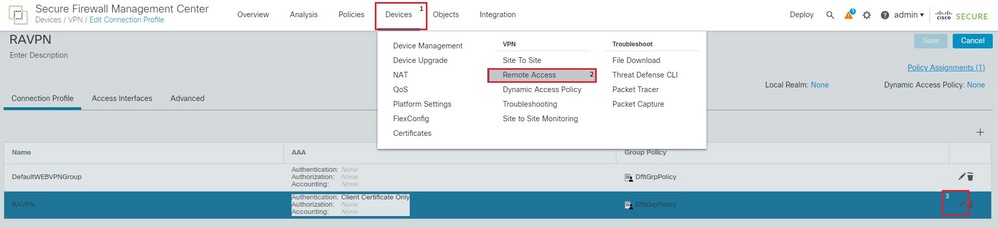

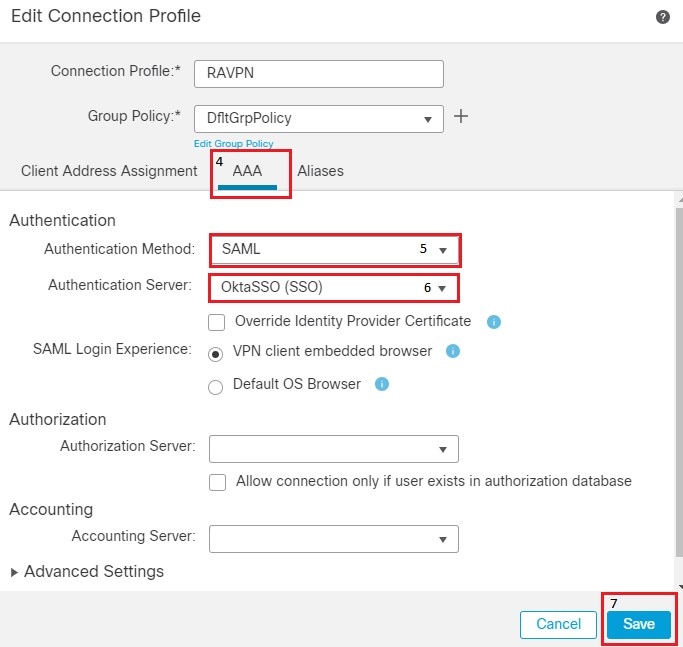

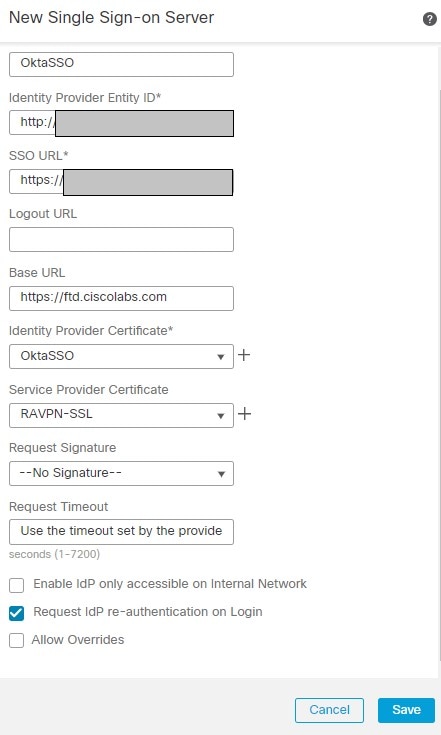

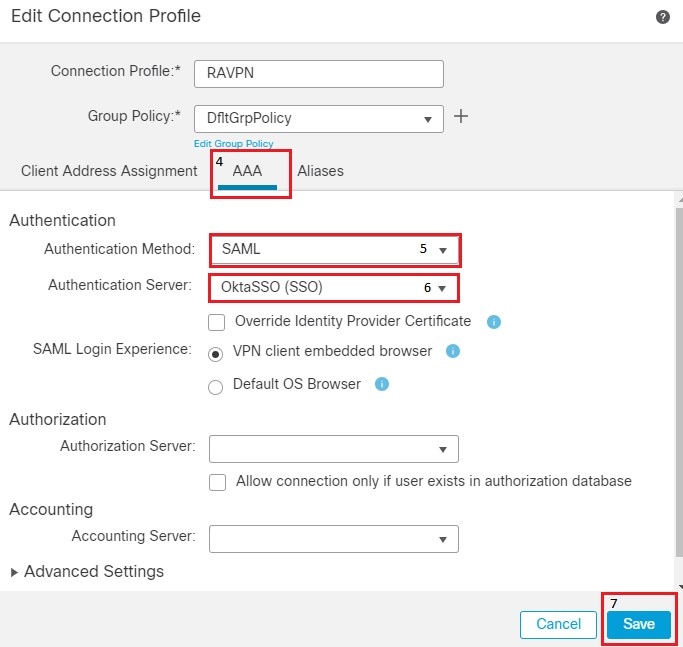

5. Questo server SSO viene utilizzato come autenticazione nel profilo di accesso remoto. Passa a Devices > Remote Access > Edit e modificare il Profilo di connessione preoccupante. Nella sezione AAA utilizzare il server SSO creato in precedenza come metodo di autenticazione. Al termine, fare clic su Save. Ricordarsi di salvare le modifiche facendo clic su Save nell'angolo superiore destro.

Dispositivi FMC NAV RA

Dispositivi FMC NAV RA

Impostazioni del profilo di connessione di FMC

Impostazioni del profilo di connessione di FMC

6. Creare quindi i tre Criteri di gruppo denominati Admins, Finance, e Vendite.

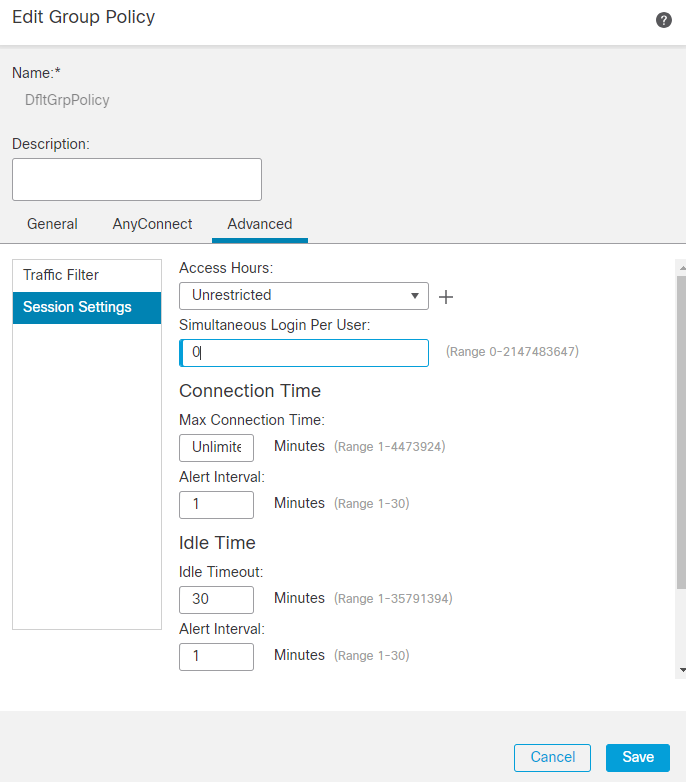

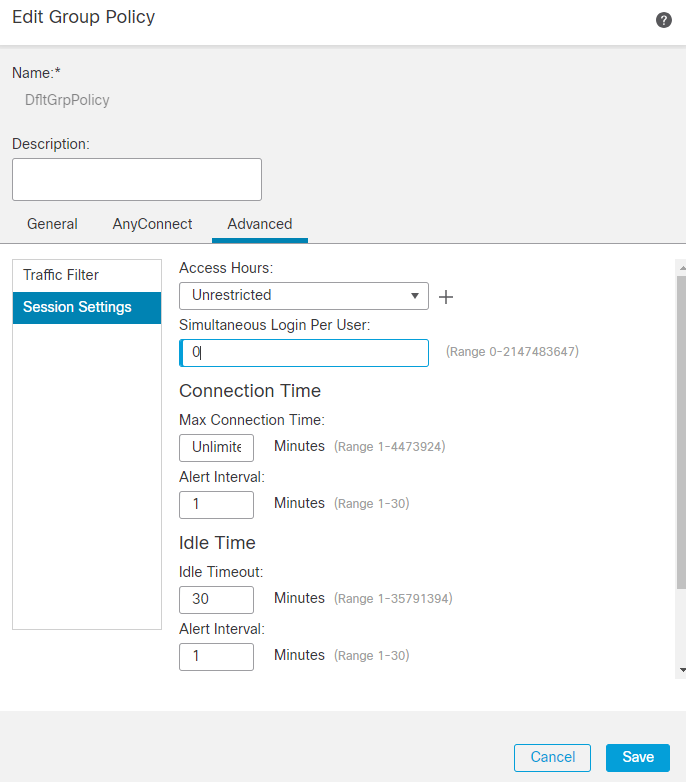

7. I Criteri di gruppo DfltGrpPolicy ha il Simultaneous Login Per User. impostato su 0 in modo che non venga utilizzato da alcun utente.

Impostazioni DfltGrpPolicy di FMC

Impostazioni DfltGrpPolicy di FMC

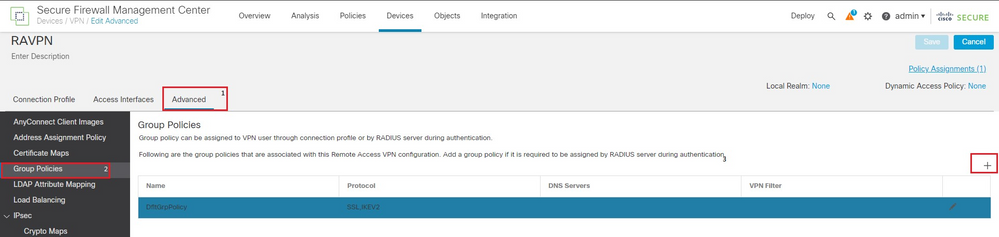

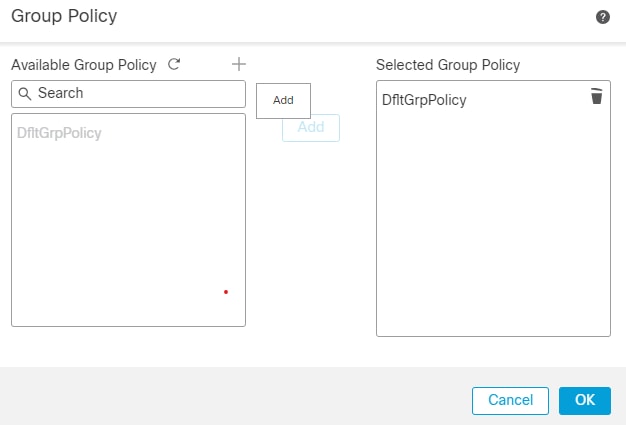

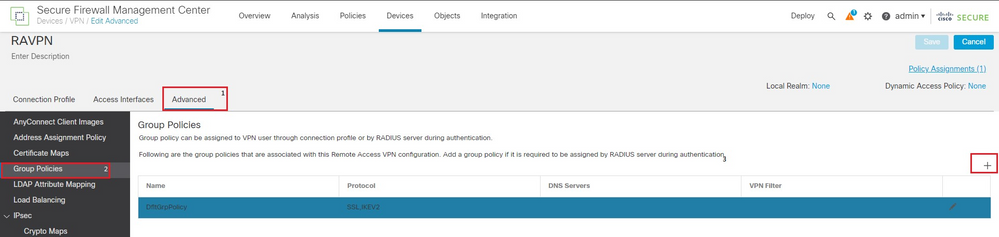

8. Passare a Advanced Section > Group Policies e fare clic su +. Fare clic su + per creare un nuovo criterio di gruppo.

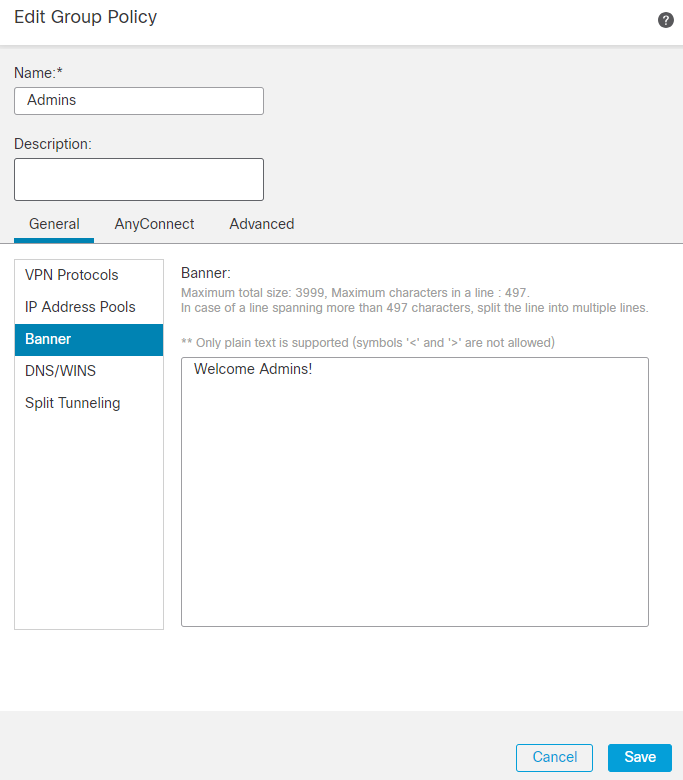

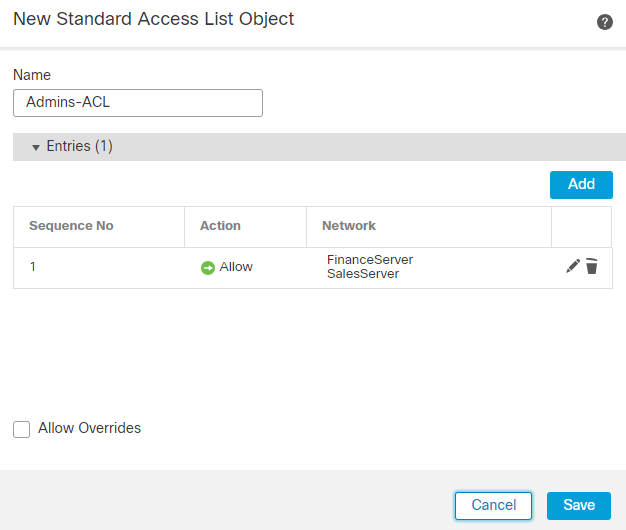

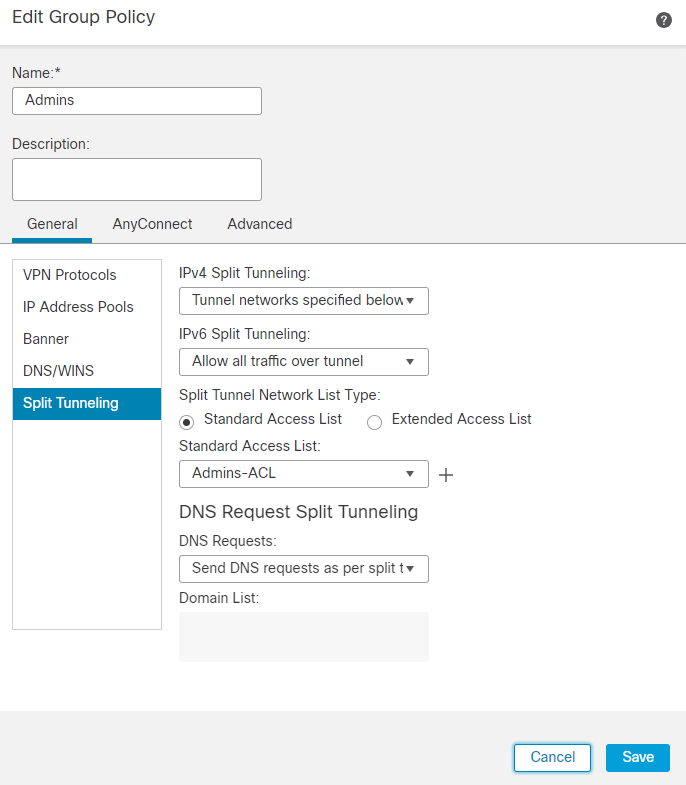

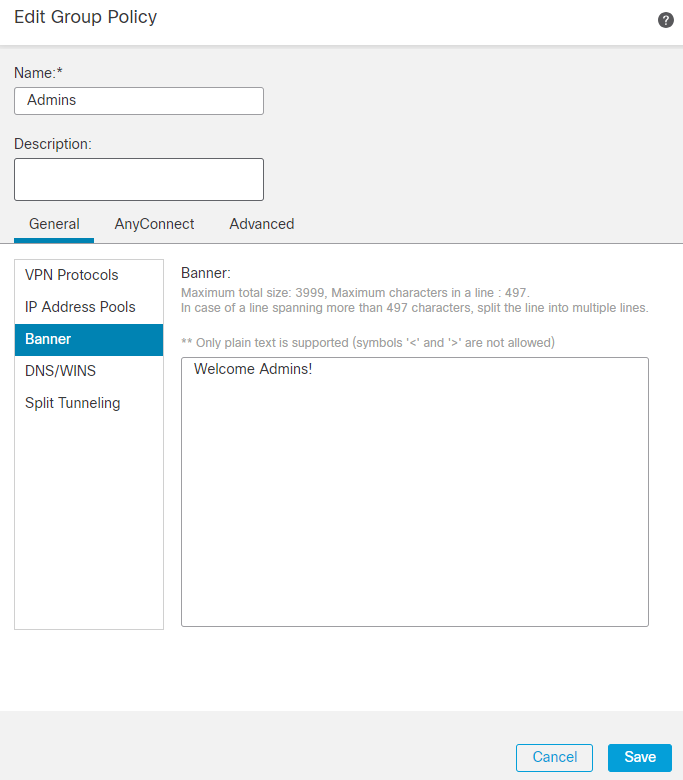

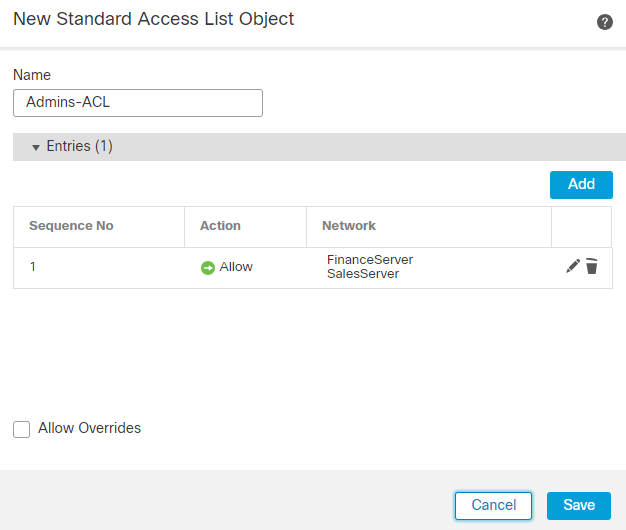

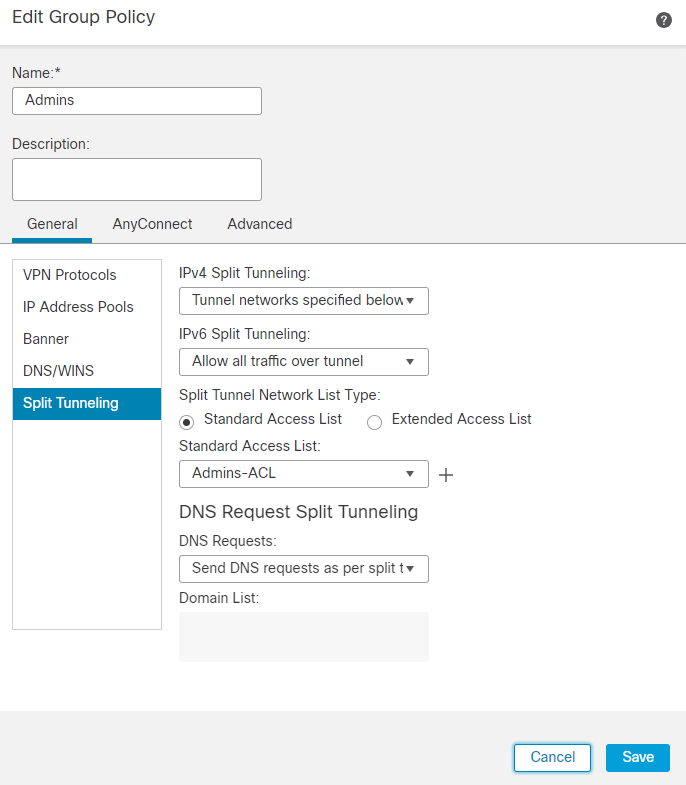

9. L'immagine mostra un esempio del gruppo Admins. Immettere il nome come Admins e questo gruppo ha Welcome Admins! come valore del banner. Anche per questo gruppo il tunneling ripartito è configurato su Tunnel networks specified below che ha accesso a entrambi Finance e Sales server del team. Accettate le altre opzioni come valori di default. Al termine, fare clic su Save.

FMC RAVPN Adv GP

FMC RAVPN Adv GP

Finestra di dialogo Aggiungi Criteri di gruppo

Finestra di dialogo Aggiungi Criteri di gruppo

Finestra di dialogo Amministrazione - Criteri di gruppo

Finestra di dialogo Amministrazione - Criteri di gruppo

ACL Admin GP

ACL Admin GP

Finestra di dialogo ACL GP Admin

Finestra di dialogo ACL GP Admin

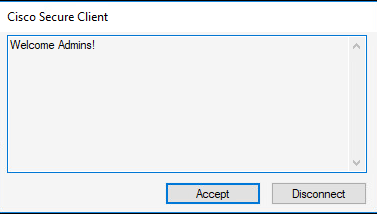

9. In modo analogo, create i due gruppi rimanenti Finance e Sales. In questa esercitazione vengono configurati con i valori del banner Welcome Finance Team! e Welcome Sales Team! rispettivamente. Sono anche configurati con il tunneling ripartito come il Admins gruppo con i quali accedono solo ai propri server, ovvero Finance il gruppo può accedere solo FinanceServer e Sales il gruppo può solo accedere SalesServer.

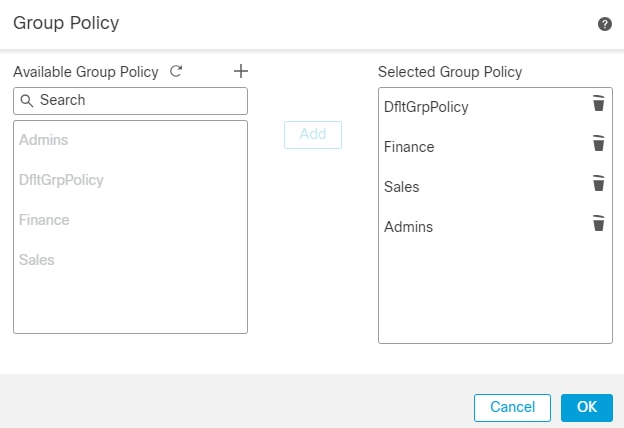

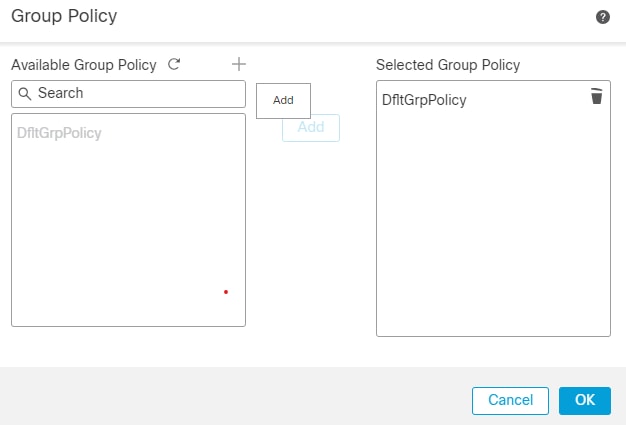

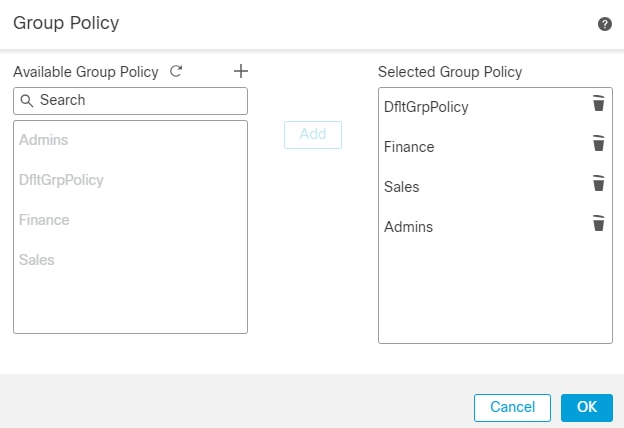

10. Una volta creati, aggiungerli tutti e fare clic su OK.

Aggiungi tutti i Criteri di gruppo

Aggiungi tutti i Criteri di gruppo

11. Assicurarsi di fare clic su Save nell'angolo superiore destro e distribuire le modifiche.

12. Le configurazioni richieste su FTD/FMC sono completate. La restante configurazione SAML su Okta è configurata nella sezione successiva.

Okta - Parte di configurazione SAML n. 2

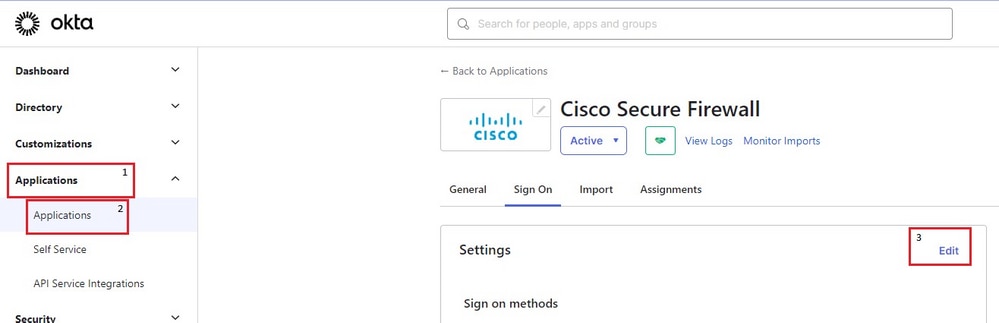

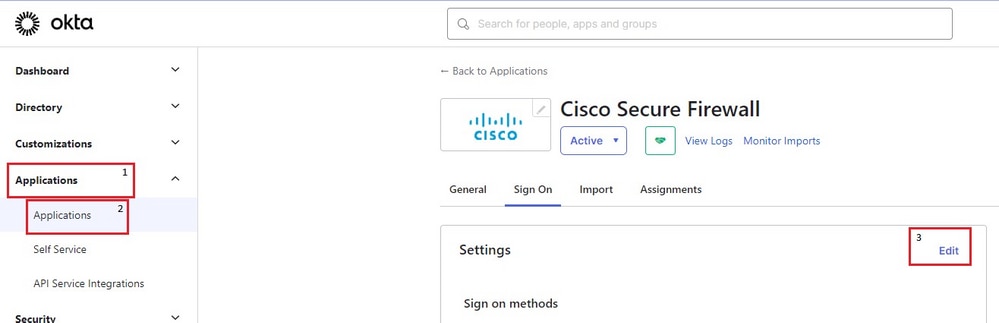

1. Passare a Applications > Applications e fare clic su Application > Sign on Section > Edit.

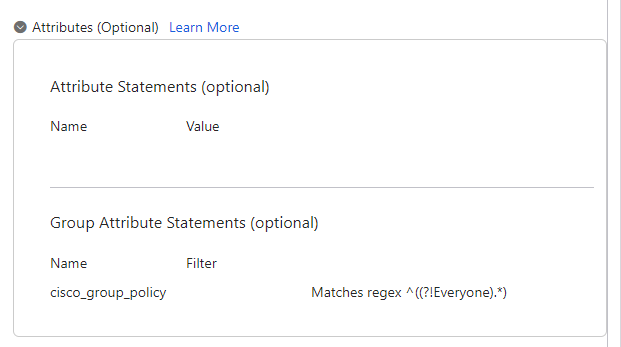

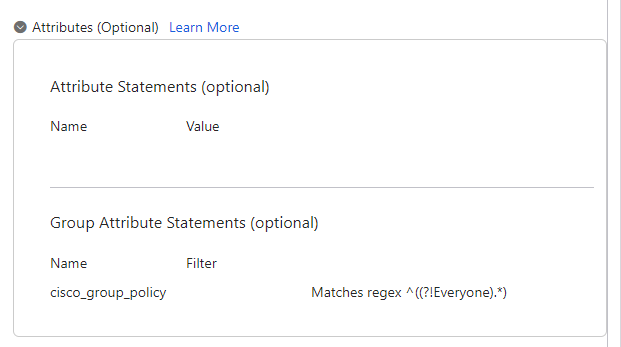

2. L'attributo gruppo personalizzato configurato in Okta - SAML Config Part #1 che è cisco_group_policy, deve essere inviata nell'asserzione SAML. Fare clic sulla freccia a discesa a sinistra di Attributes (Optional) e nel Group Attributes Statements (Optional), utilizzare il group come Name e cisco_group_policy come Filter che corrisponde al regex ^((?!Everyone).*) come illustrato.

Impostazioni accesso Okta

Impostazioni accesso Okta

Attributo App Okta

Attributo App Okta

Nota: il filtro Regex ^((?!Everyone).*), assegna i gruppi assegnati all'utente (che è solo uno per utente in questa esercitazione) ad eccezione Everyonee inviarlo come valore di cisco_group_policy nell’asserzione SAML.

4. Fare clic su Preview SAML per vedere come appare l'asserzione.

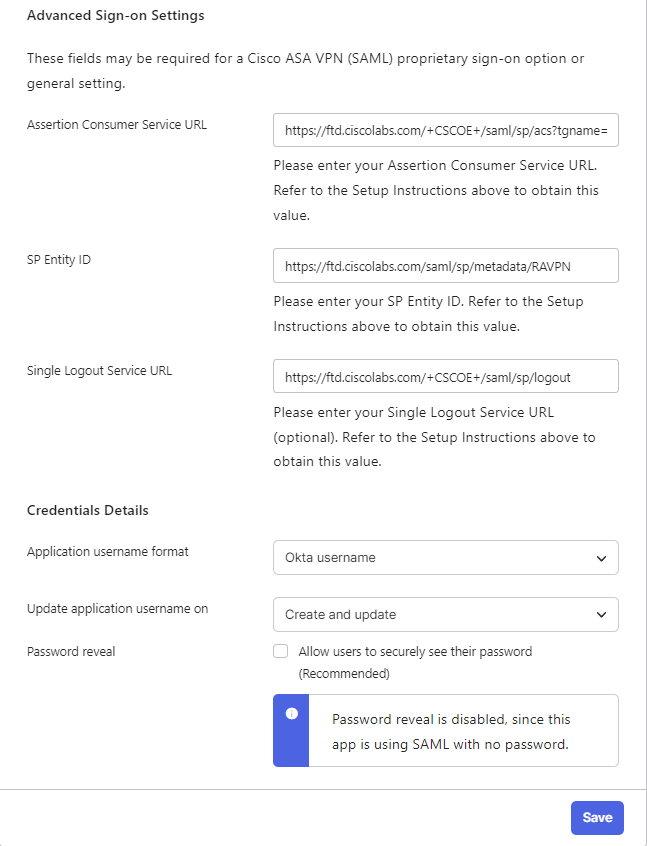

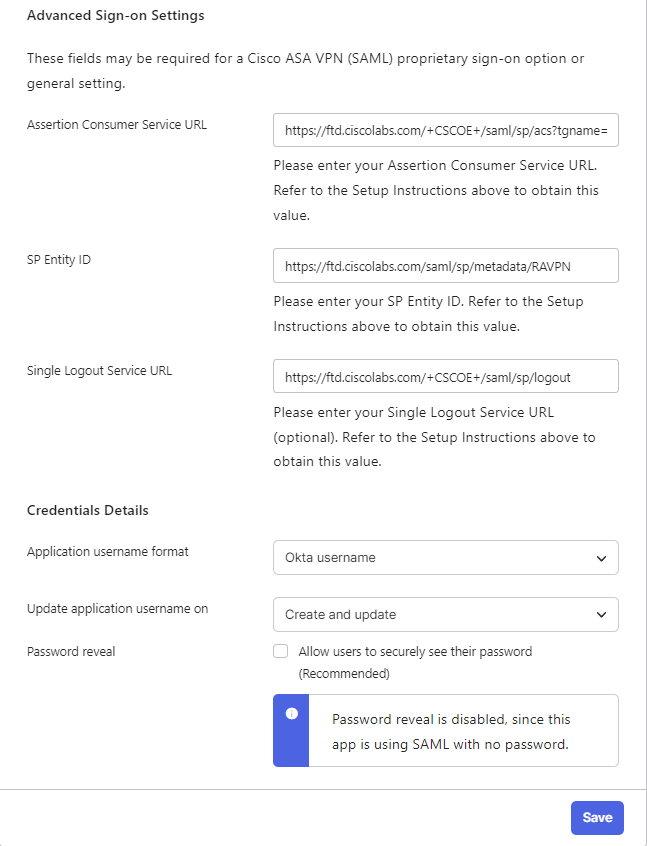

5. Nell'ambito Advanced Settings compilare i valori del campo per completare la configurazione SAML su Okta. Al termine, fare clic su Save.

ID entità: https://

/saml/sp/metadata/

URL consumer asserzione: https://

/+CSCOE+/saml/sp/acs?tgname=

URL servizio disconnessione singola: https://

/+CSCOE+/saml/sp/logout

Impostazione Okta SSO

Impostazione Okta SSO

Okta - Utenti e gruppi

1. Iniziare configurando i gruppi, creare tre gruppi in base al diagramma reticolare, Admins, Finance,e Sales.

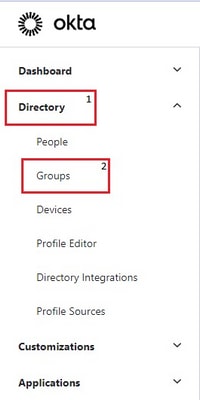

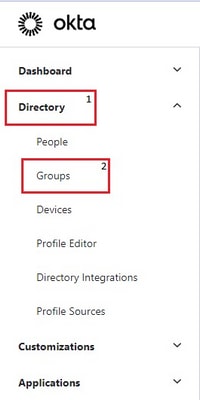

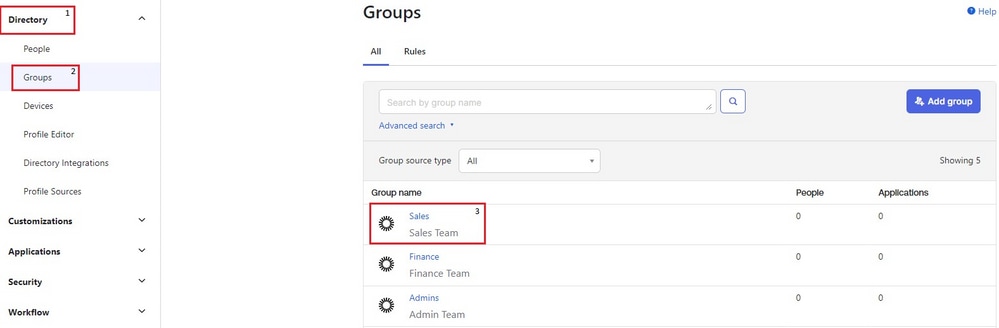

2. Accedere al dashboard di amministrazione di Okta. Passa a Directory > Groups.

Navigazione gruppo directory Okta

Navigazione gruppo directory Okta

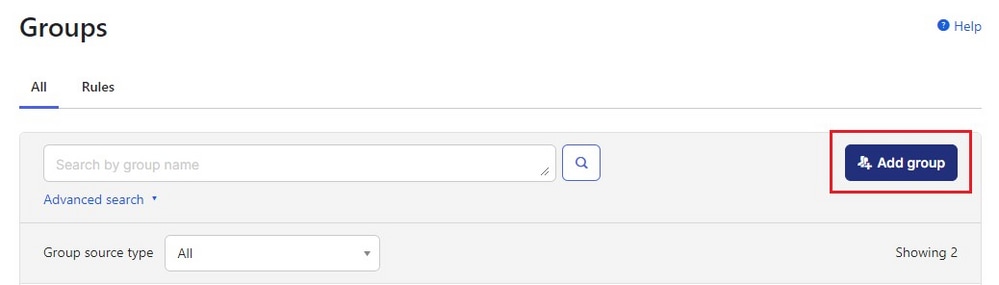

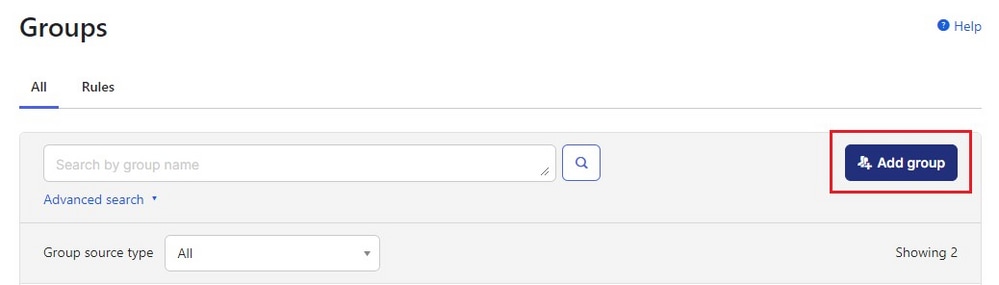

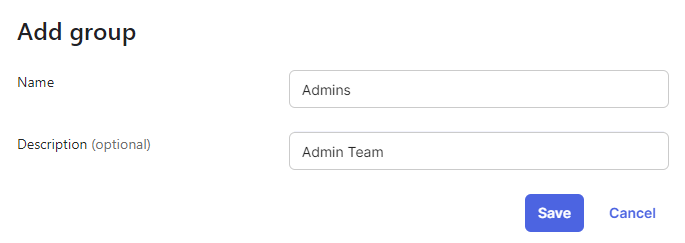

3. Fare clic su Add group.

Aggiungi gruppo

Aggiungi gruppo

4. Inserire il nome del gruppo e una descrizione facoltativa. Viene visualizzata la configurazione per Admins group. Al termine, fare clic su Save.

Gruppo di amministrazione Okta

Gruppo di amministrazione Okta

5. Ripetere gli stessi passaggi per aggiungere Finance e Sales gruppi.

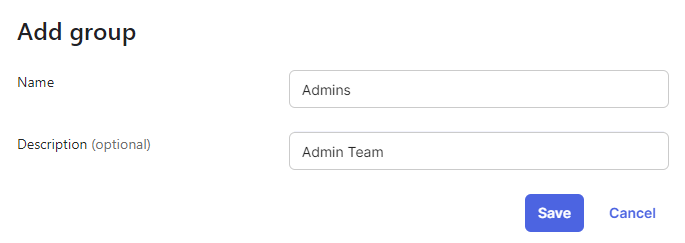

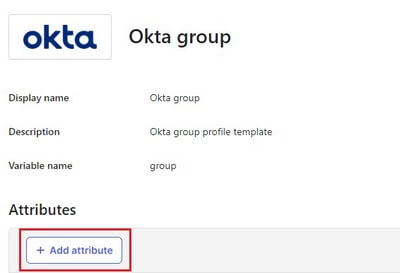

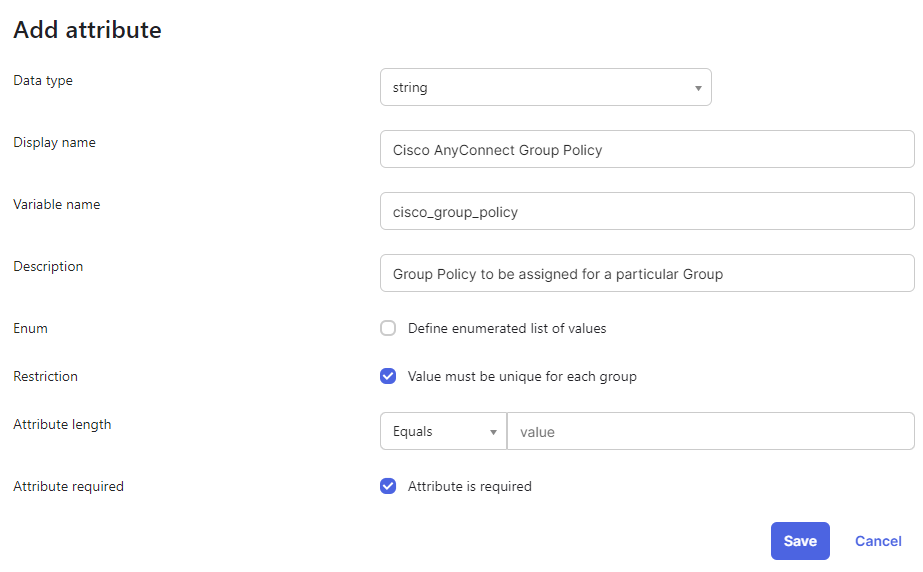

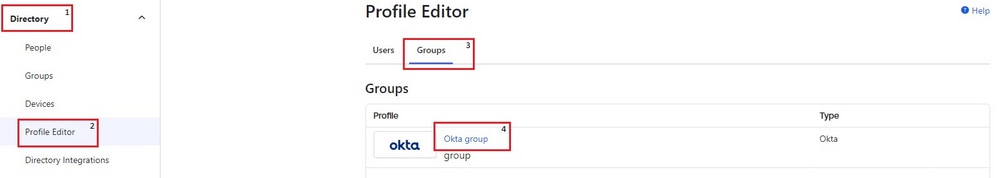

6. Passare quindi a Directory > Profile Editor > Groups come illustrato. Fare clic su Okta group.

Attributo gruppo Okta

Attributo gruppo Okta

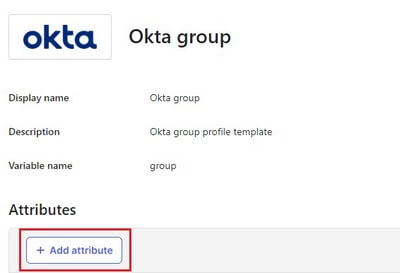

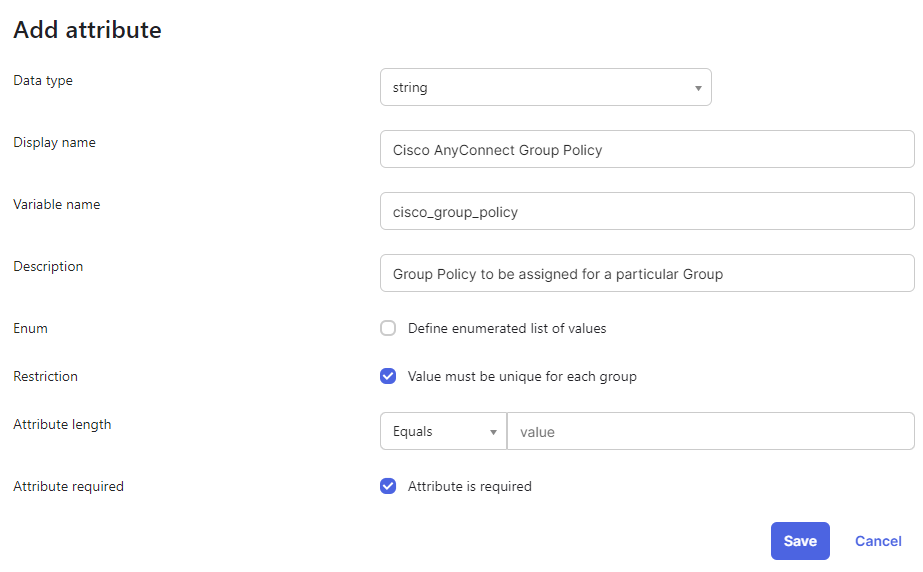

7. Fare clic su Add Attributee immettere i valori come illustrato.

Aggiungi attributo

Aggiungi attributo

Finestra di dialogo attributi gruppo Okta

Finestra di dialogo attributi gruppo Okta

Nota: il valore del campo Variable name deve essere rigorosamente cisco_group_policy.

8. Al termine, fare clic su Save.

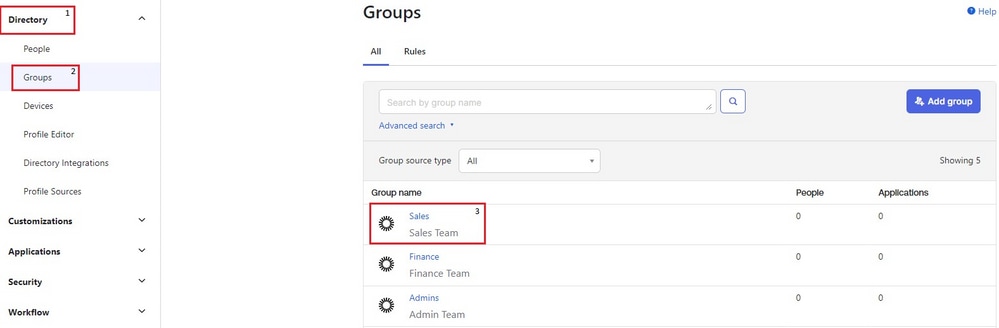

9. Passare a Directory > Groupsfare clic su uno dei tre gruppi creati in precedenza. Nell'immagine è illustrato un esempio per Salesgroup.

Elenco Gruppo Okta

Elenco Gruppo Okta

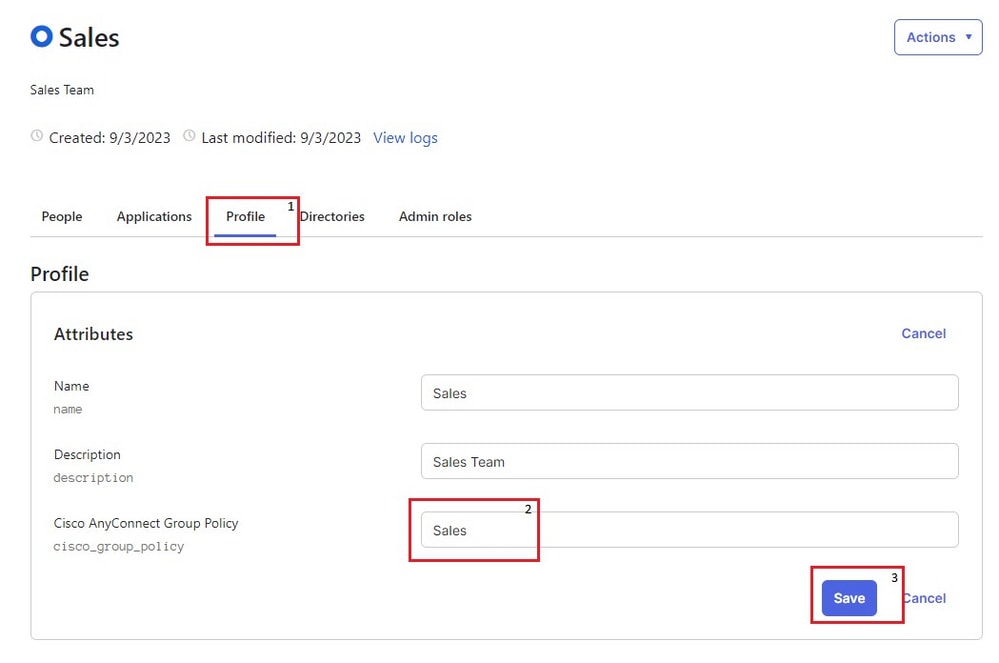

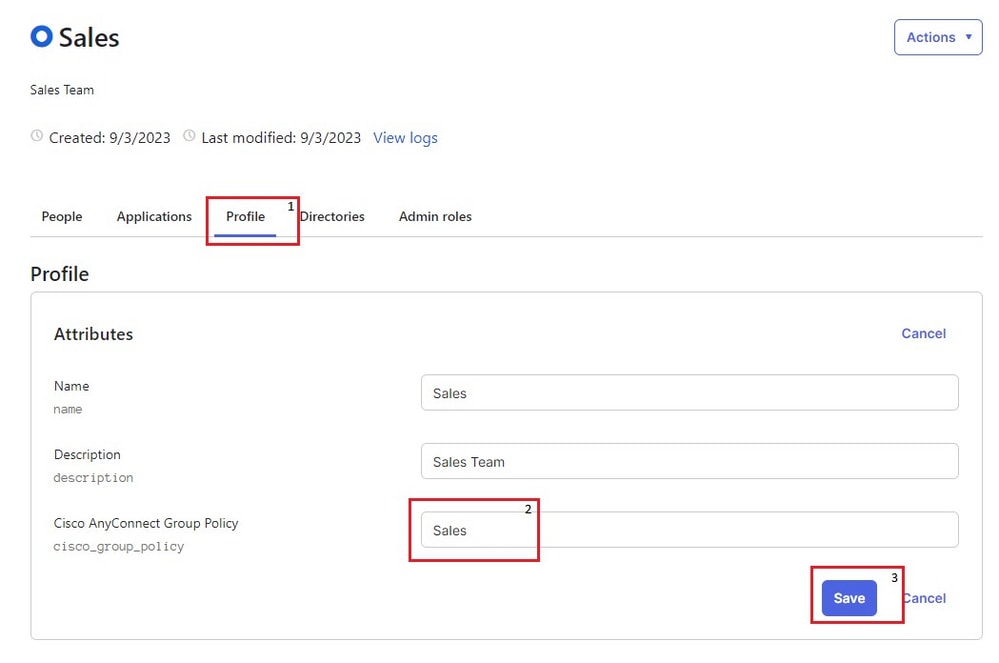

10. Nell'ambito del Profile , è possibile visualizzare l'attributo creato nel Passaggio 7. Fare clic su Edit e immettere il valore con il nome dei Criteri di gruppo che si desidera assegnare al gruppo. Configurare il valore Sales per semplificarlo. Al termine, fare clic su Save.

Gruppo vendite Okta

Gruppo vendite Okta

11. Ripetere gli stessi passaggi per i gruppi Admins e Finance. Configurare il valore per cisco_group_policy a Admins e Finance rispettivamente.

Nota: il valore di cisco_group_policy deve corrispondere esattamente al nome dei criteri di gruppo configurato in precedenza.

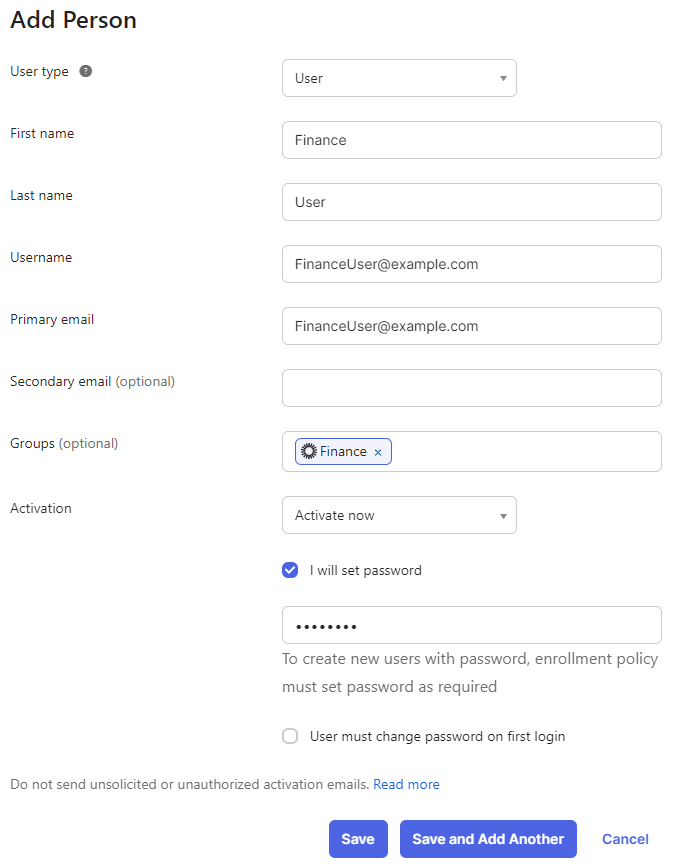

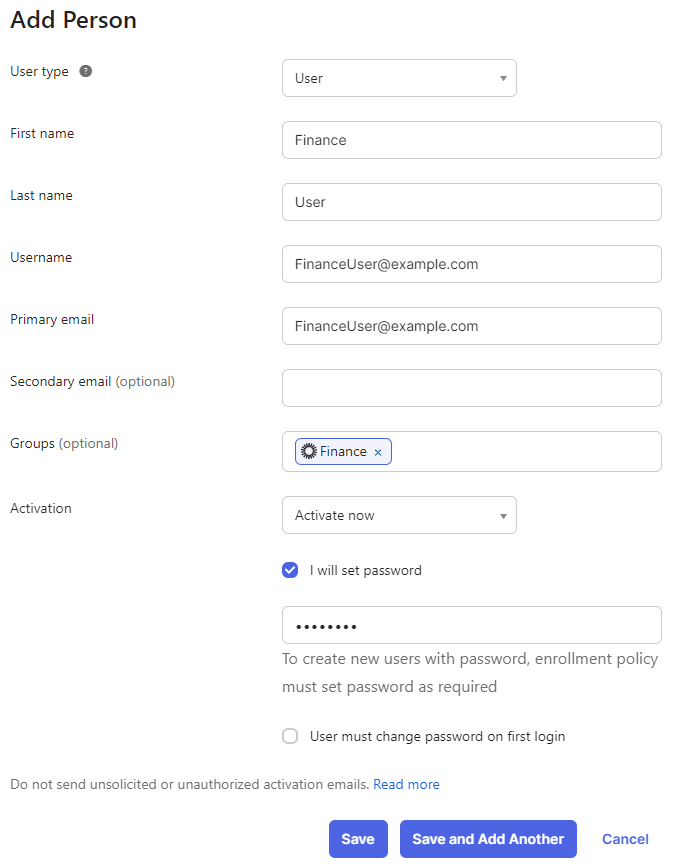

12. Creare quindi alcuni utenti e assegnarli ai gruppi creati nei passi precedenti. Passa a Directory > People e fare clic su Add Person.

13. Creare tre utenti per testare il laboratorio, FinanceUser, SalesUser,e AdminUser che appartengono a Finance, Sales,e Admins gruppi. Nell'immagine è illustrato un esempio per FinanceUser gruppi.

Aggiungi persona

Aggiungi persona

Utente finanziario Okta

Utente finanziario Okta

14. Ripetere gli stessi passaggi per gli altri due utenti; AdminUser e SalesUser.

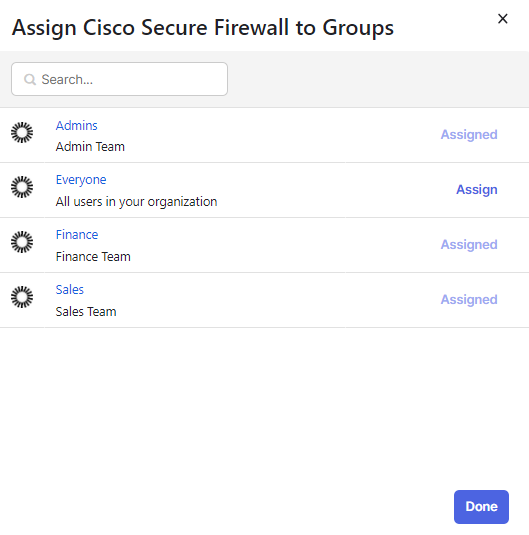

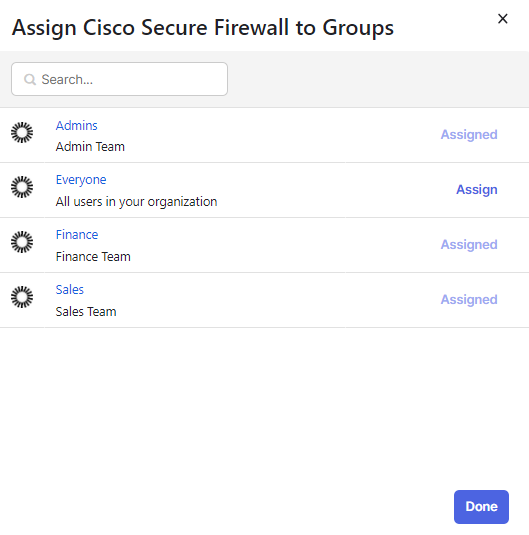

15. Il passo finale è aggiungere i gruppi creati all'applicazione SAML. Passa a Applications > Applications > Edit > Assignments. Fare clic su Assign > Assign to Groups. Assegnate ai tre gruppi creati in precedenza e fate clic su Done.

Okta assegna utente al gruppo

Okta assegna utente al gruppo

Assegna gruppo Okta

Assegna gruppo Okta

Verifica

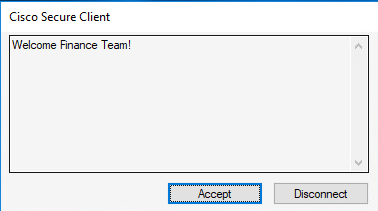

Utente finanziario

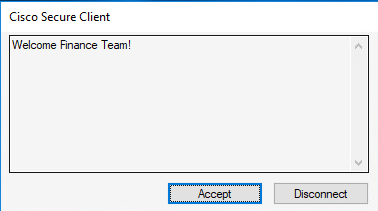

Banner

Banner team finanziario

Banner team finanziario

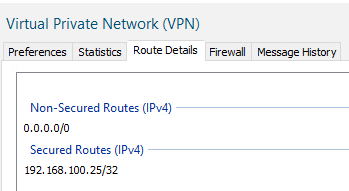

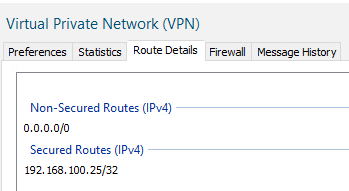

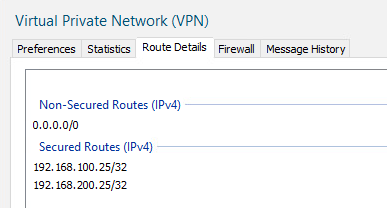

Route protette

Route protette per la finanza

Route protette per la finanza

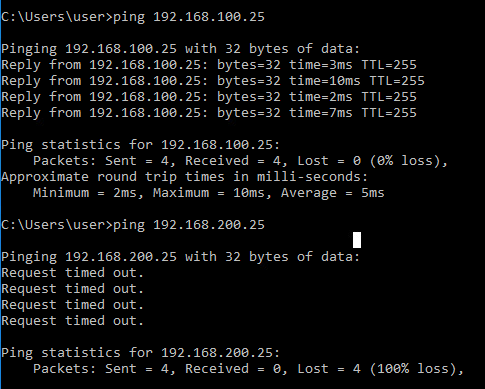

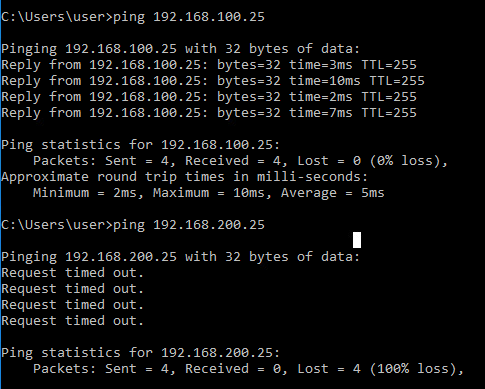

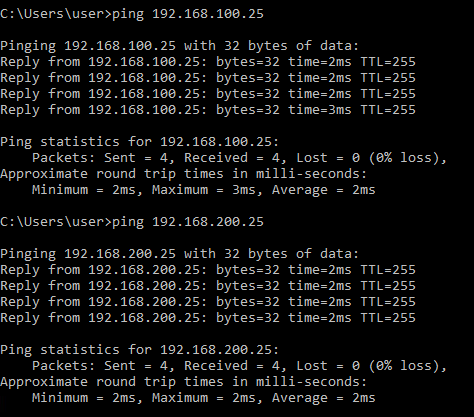

Raggiungibilità del server

ICMP su destinazione

ICMP su destinazione

Sessione su FTD

firepower# sh vpn-sessiondb anyconnect filter name FinanceUser@xxxxxxx

Username : FinanceUser@xxxxxxx Index : 14

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Finance Tunnel Group : RAVPN

Duration : 0h:03m:26s

Utente vendite

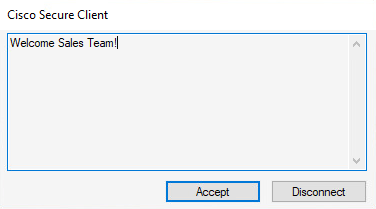

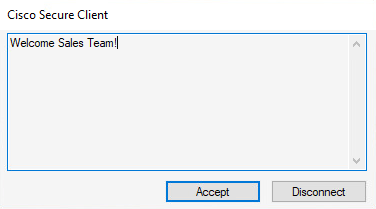

Banner

Banner team vendite

Banner team vendite

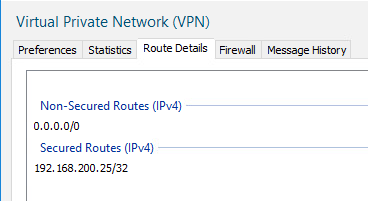

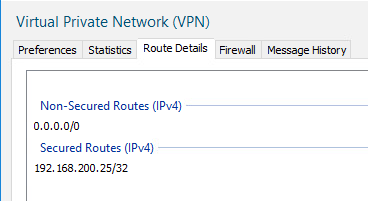

Route protette

Route protette dal team vendite

Route protette dal team vendite

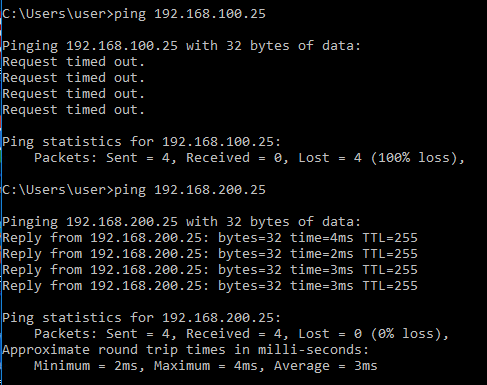

Raggiungibilità del server

ICMP su destinazione

ICMP su destinazione

Sessione su FTD

firepower# sh vpn-sessiondb anyconnect filter name SalesUser@xxxxxxx

Username : SalesUser@xxxxxxx Index : 15

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Sales Tunnel Group : RAVPN

Duration : 0h:02m:57s

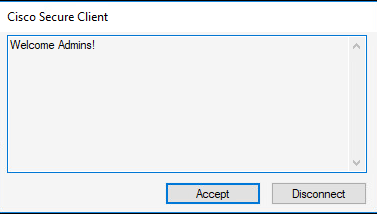

Utente amministratore

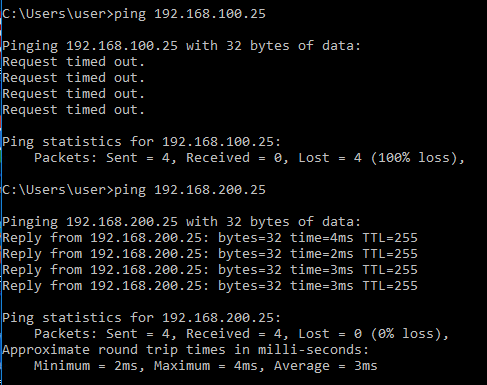

Banner

Banner team amministrativo

Banner team amministrativo

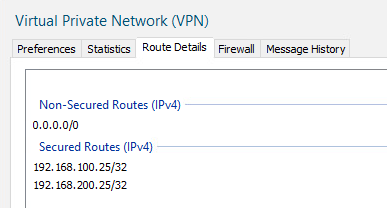

Route protette

Amministrazione route protette

Amministrazione route protette

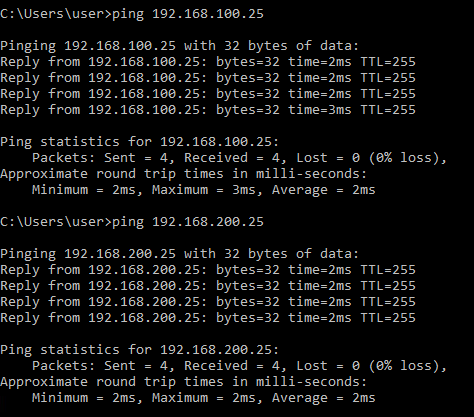

Raggiungibilità del server

ICMP su destinazione

ICMP su destinazione

Sessione su FTD

firepower# sh vpn-sessiondb anyconnect filter name AdminUser@xxxxxxx

Username : AdminUser@xxxxxxx Index : 16

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Admins Tunnel Group : RAVPN

Duration : 0h:03m:05s

Risoluzione dei problemi

1. Assicurarsi che l'ora sia sincronizzata su FTD e Okta. Selezionare la stessa opzione utilizzando show clock nella CLI FTD.

firepower# sh clock

05:14:52.494 UTC Mon Sep 4 2023

2. Applicare i debug SAML per verificare se l'asserzione SAML ha esito positivo.

firepower# debug webvpn saml 255

------------ OUTPUT OMMITTED ------------

Sep 04 05:20:42

[SAML] consume_assertion:

http://www[.]okta[.]com/XXXXXXXXXXXXXX FinanceUser@xxxxxxx

[saml] webvpn_login_primary_username: SAML assertion validation succeeded

------------ OUTPUT OMMITTED ------------

3. Fare riferimento a questo documento per la risoluzione dei problemi comuni rilevati sul lato client.

Feedback

Feedback