Introduzione

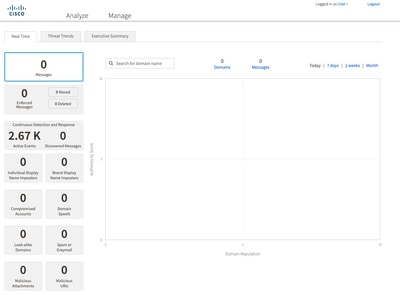

In questo documento viene descritto come configurare l'autenticazione esterna OKTA SSO per l'accesso a Cisco Advanced Phishing Protection.

Prerequisiti

Accesso come amministratore al portale Cisco Advanced Phishing Protection.

Accesso come amministratore a Okta idP.

Certificati SSL X.509 autofirmati o firmati dalla CA (facoltativi) in formato PKCS #12 o PEM.

Informazioni generali

- Cisco Advanced Phishing Protection consente di abilitare l'accesso SSO per gli amministratori che utilizzano SAML.

- OKTA è un programma di gestione delle identità che fornisce servizi di autenticazione e autorizzazione alle applicazioni.

- Cisco Advanced Phishing Protection può essere impostata come applicazione connessa a OKTA per l'autenticazione e l'autorizzazione.

- SAML è un formato di dati standard aperto basato su XML che consente agli amministratori di accedere senza problemi a un set definito di applicazioni dopo aver eseguito l'accesso a una di tali applicazioni.

- Per ulteriori informazioni su SAML, è possibile accedere al collegamento seguente: SAML Informazioni generali

Requisiti

- Portale Cisco Advanced Phishing Protection.

- Account amministratore OKTA.

Configurazione

In Cisco Advanced Phishing Protection Portal:

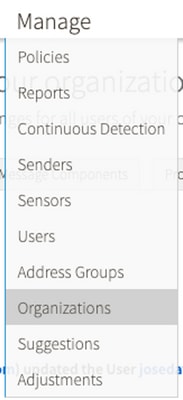

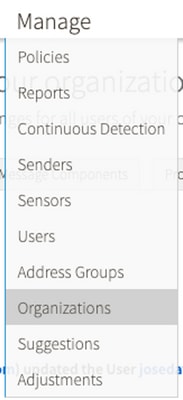

1. Accedere al portale dell'organizzazione, quindi selezionare Gestisci > Organizzazioni, come mostrato nell'immagine:

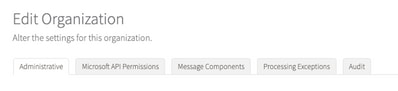

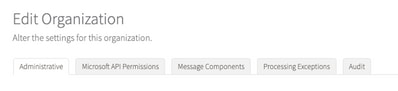

2. Selezionare il nome dell'organizzazione, Modifica organizzazione, come mostrato nell'immagine:

3. Nella scheda Amministrativo, scorrere verso il basso fino a Impostazioni account utente e selezionare Abilita in SSO, come mostrato nell'immagine:

4. La finestra successiva fornisce le informazioni da inserire nella configurazione di OKTA SSO. Incollare in un blocco note le informazioni seguenti, utilizzarle per configurare le impostazioni OKTA:

- ID entità: apcc.cisco.com

- Assertion Consumer Service: questi dati sono personalizzati in base all'organizzazione.

Selezionare il formato di posta elettronica denominato per utilizzare un indirizzo di posta elettronica per l'accesso, come mostrato nell'immagine:

5. Ridurre al minimo la configurazione di Cisco Advanced Phishing Protection in questo momento, in quanto è necessario impostare prima l'applicazione in OKTA prima di procedere con i passaggi successivi.

Sotto Okta.

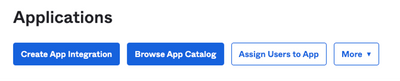

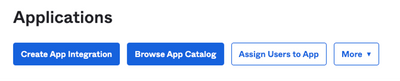

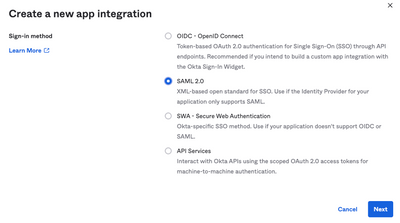

1. Passare al portale delle applicazioni e selezionare Crea integrazione applicazioni, come mostrato nell'immagine:

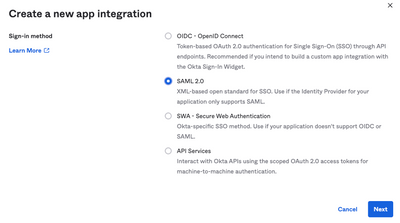

2. Selezionare SAML 2.0 come tipo di applicazione, come mostrato nell'immagine:

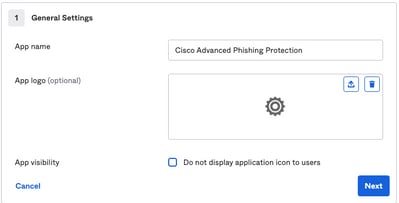

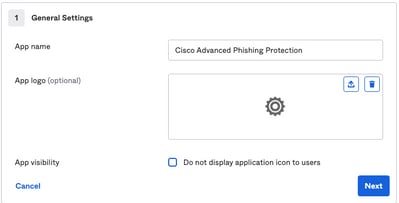

3. Immettere il nome dell'app Advanced Phishing Protection e selezionare Avanti, come mostrato nell'immagine:

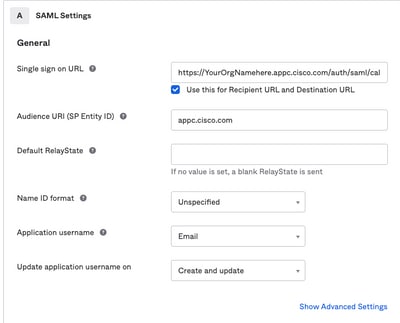

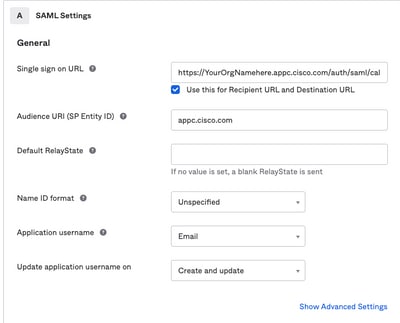

4. Nelle impostazioni SAML, riempire gli spazi vuoti, come mostrato nell'immagine:

- URL Single Sign-On: questo è il servizio consumer di asserzione ottenuto da Cisco Advanced Phishing Protection.

- URL destinatario: ID entità ottenuto da Cisco Advanced Phishing Protection.

- Formato ID nome: mantienilo come Non specificato.

- Nome utente applicazione: email, che richiede all'utente di inserire il proprio indirizzo e-mail nel processo di autenticazione.

- Aggiorna nome utente applicazione in: crea e aggiorna.

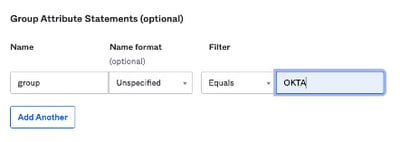

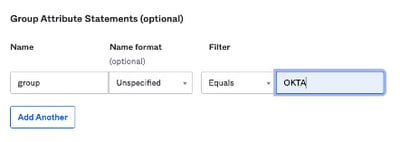

Scorrere verso il basso fino a Istruzioni attributi gruppo (facoltativo), come mostrato nell'immagine:

Immettere l'istruzione dell'attributo successiva:

- Nome: group

- Formato nome: non specificato.

- Filter: "Equals" e "OKTA"

Selezionare Avanti.

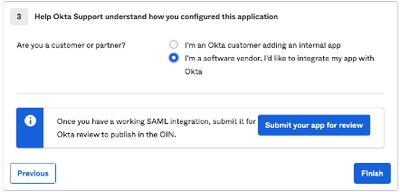

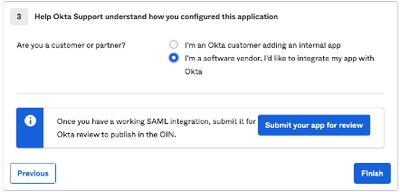

5. Quando viene richiesto a Okta di comprendere come è stata configurata questa applicazione, immettere il motivo applicabile all'ambiente corrente, come mostrato nell'immagine:

Selezionare Finish (Fine) per continuare con il passaggio successivo.

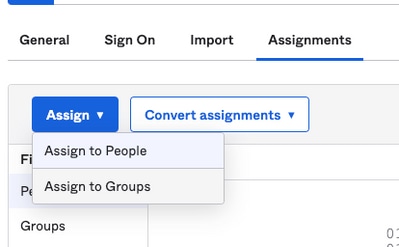

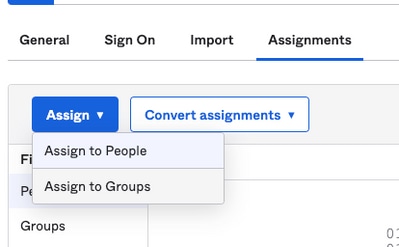

6. Selezionare la scheda Assegnazioni, quindi selezionare Assegna > Assegna a gruppi, come mostrato nell'immagine:

7. Selezionare il gruppo OKTA, ovvero il gruppo con gli utenti autorizzati ad accedere all'ambiente

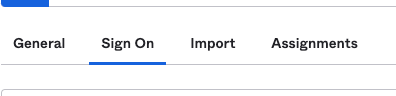

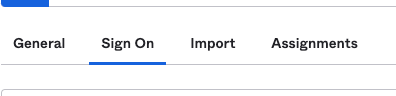

8. Selezionare Sign On (Accedi), come illustrato nell'immagine:

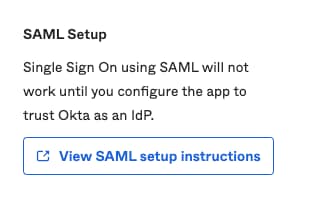

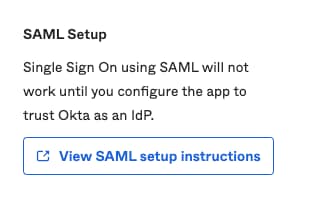

9. Scorrere verso il basso e verso l'angolo destro, immettere l'opzione View SAML setup instructions (Visualizza istruzioni di impostazione SAML), come mostrato nell'immagine:

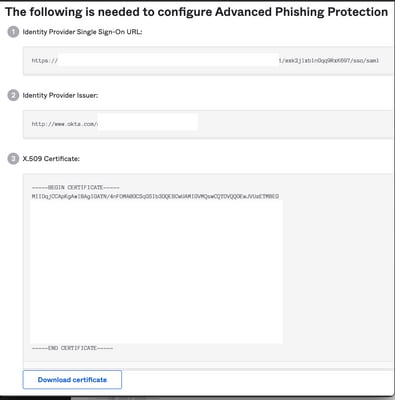

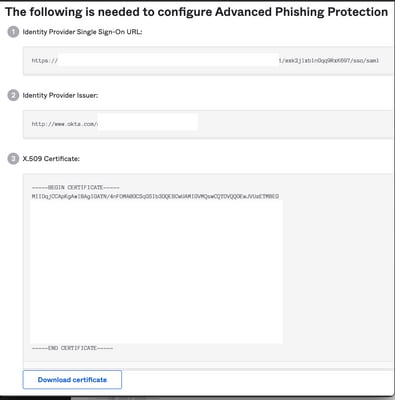

9. Salva in un blocco note le informazioni successive, necessarie per l'inserimento nel portale Cisco Advanced Phishing Protection, come mostrato nell'immagine:

- URL Single Sign-On del provider di identità.

- Identificare l'emittente del provider (non richiesto per Cisco Advanced Phishing Protection, ma obbligatorio per altre applicazioni).

- Certificato X.509.

10. Dopo aver completato la configurazione dell'OKTA, è possibile tornare a Cisco Advanced Phishing Protection

In Cisco Advanced Phishing Protection Portal:

1. Con il formato identificativo del nome, inserire le informazioni seguenti:

- Endpoint SAML 2.0 (reindirizzamento HTTP): URL di identificazione del provider Single Sign-On fornito da Okta.

- Certificato pubblico: immettere il certificato X.509 fornito da Okta.

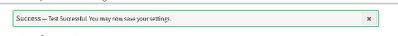

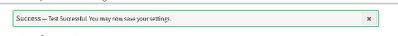

2. Selezionare Test Settings per verificare la corretta configurazione

Se non ci sono errori nella configurazione, viene visualizzata una voce Test riuscito e ora è possibile salvare le impostazioni, come mostrato nell'immagine:

3. Salva impostazioni

Verifica

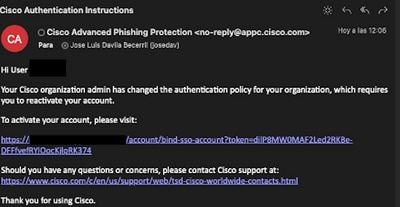

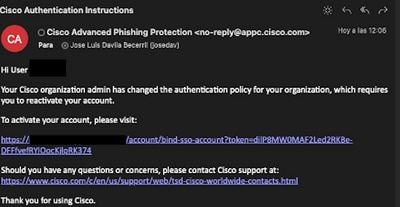

1. Gli amministratori esistenti che non utilizzano SSO vengono informati tramite posta elettronica che il criterio di autenticazione è stato modificato per l'organizzazione e agli amministratori viene richiesto di attivare il proprio account utilizzando un collegamento esterno, come mostrato nell'immagine:

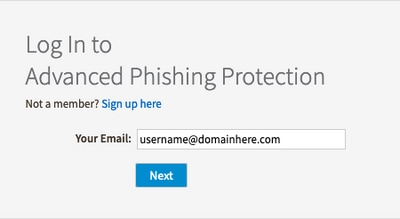

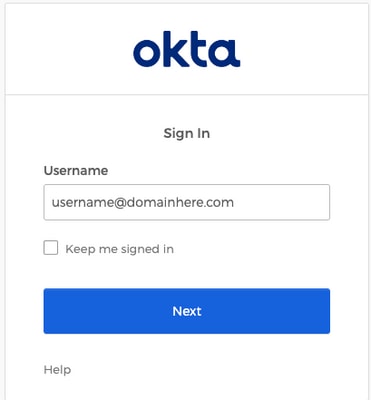

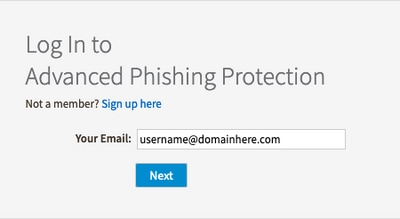

2. Una volta attivato l'account, immettere l'indirizzo di posta elettronica e quindi reindirizzare l'utente al sito Web di login OKTA per l'accesso, come mostrato nell'immagine:

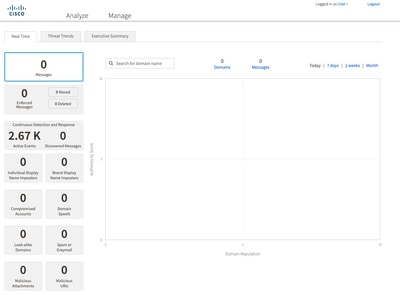

3. Una volta completato il processo di login OKTA, accedere al portale Cisco Advanced Phishing Protection, come mostrato nell'immagine:

Informazioni correlate

Cisco Advanced Phishing Protection - Informazioni sul prodotto

Cisco Advanced Phishing Protection - Guida per l'utente

Supporto OKTA

Feedback

Feedback