Configurazione dell'integrazione di Cisco Security Awareness con Cisco Secure Email Gateway

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare l'integrazione di Cisco Security Awareness (CSA) con Cisco Secure Email Gateway.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Concetti e configurazione di Cisco Secure Email Gateway

- Servizio cloud CSA

Componenti usati

Le informazioni di questo documento si basano su AsyncOS per SEG 14.0 e versioni successive.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Crea e invia simulazioni di phishing dal servizio cloud CSA

Passaggio 1. Accedi al servizio cloud CSA

Per ulteriori informazioni, fare riferimento a:

1. https://secat.cisco.com/ per le Americhe

2. https://secat-eu.cisco.com/ per la regione EUROPA

Passaggio 2. Creare un destinatario di posta elettronica di phishing

Passa a Environment > Users > Add New User e compilare i campi Posta elettronica, Nome, Cognome e Lingua, quindi fare clic su Save Changescome mostrato nell'immagine.

Schermata della pagina dell'interfaccia utente per aggiungere un nuovo utente

Schermata della pagina dell'interfaccia utente per aggiungere un nuovo utente

Nota: è necessario impostare una password solo per gli utenti CSA admin autorizzati a creare e avviare simulazioni.

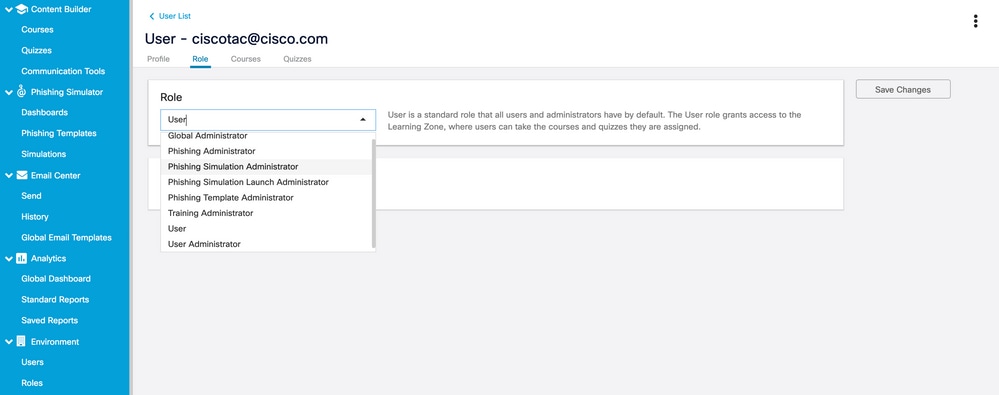

Una volta creato l'utente, è possibile selezionare il ruolo dell'utente. È possibile selezionare il ruolo dall'elenco a discesa come indicato in questa immagine:

Visualizzazione delle opzioni dell'elenco a discesa del ruolo utente

Visualizzazione delle opzioni dell'elenco a discesa del ruolo utente

Selezionare la casella di controlloUser is Phishing Recipient > Save Changescome mostrato nell'immagine.

schermata che mostra la casella di controllo "L'utente è destinatario di phishing" abilitata

schermata che mostra la casella di controllo "L'utente è destinatario di phishing" abilitata

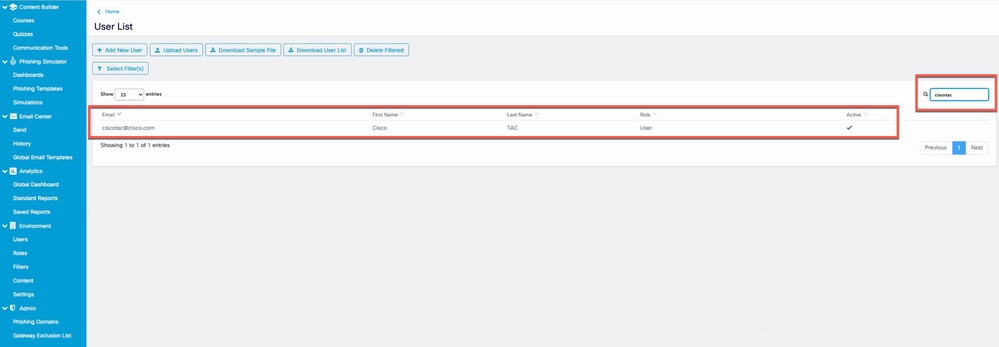

Verificare che l'utente sia stato aggiunto correttamente e sia elencato quando viene eseguita la ricerca in base all'indirizzo di posta elettronica nel filtro, come mostrato nell'immagine.

Schermata del nuovo utente nell'elenco degli utenti

Schermata del nuovo utente nell'elenco degli utenti

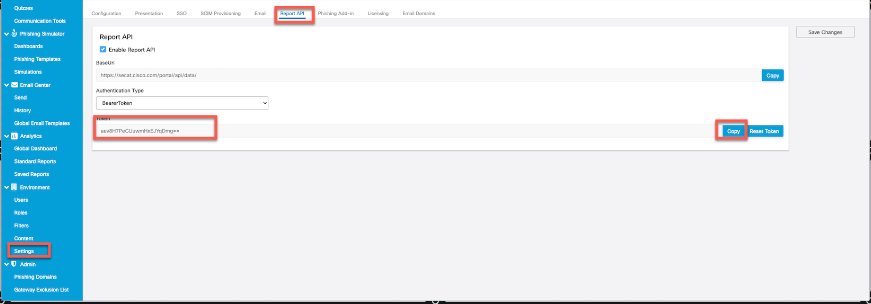

Passaggio 3. Abilita API report

Passa a Environments > Settings > Report API tabulazione e controlloEnable Report API > Save Changes .

Nota: annotare il token di connessione. Ciò è necessario per integrare il SEG con CSA.

Screenshot che mostra la casella di controllo "Abilita API report" abilitata.

Screenshot che mostra la casella di controllo "Abilita API report" abilitata.

Passaggio 4. Creazione di simulazioni di phishing

a. Passare a Phishing Simulator > Simulations > Create New Simulation e selezionare una Template dall'elenco disponibile, come mostrato nell'immagine.

Schermata che evidenzia il pulsante "Crea nuova simulazione"

Schermata che evidenzia il pulsante "Crea nuova simulazione"

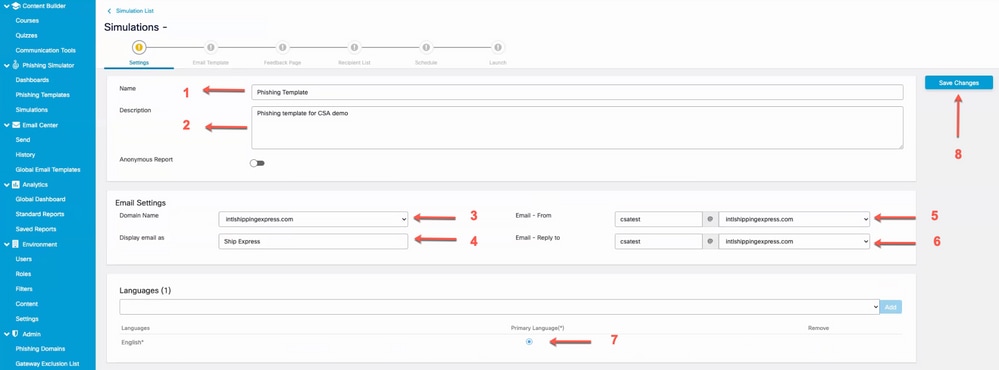

b. Fornire le seguenti informazioni:

- Selezionare un nome per il modello.

- Descrivere il modello.

- Nome di dominio con cui viene inviato il messaggio di phishing.

- Nome visualizzato per l'e-mail di phishing.

- Indirizzo da cui inviare l'e-mail (selezionare dall'elenco a discesa).

- Indirizzo per la risposta (selezionare dall'elenco a discesa).

- Selezionare la lingua.

- Salvare le modifiche.

Schermata che evidenzia i campi da compilare per configurare la nuova simulazione

Schermata che evidenzia i campi da compilare per configurare la nuova simulazione

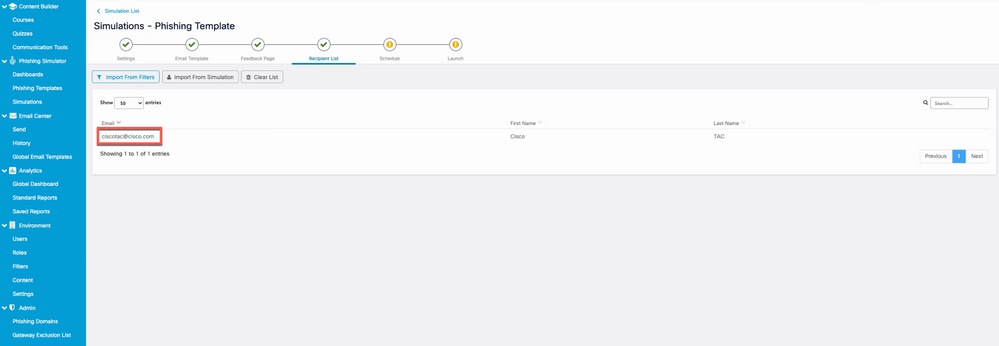

c. Fare clic su Import from Filters e aggiungere i destinatari e-mail di phishing al Recipient Listcome mostrato nell'immagine .

Schermata con il pulsante "Import from Filters" (Importa da filtri)

Schermata con il pulsante "Import from Filters" (Importa da filtri)

È possibile filtrare gli utenti in base alla lingua o ai manager. Fare clic su Add come mostrato nell'immagine.

Schermata della finestra di dialogo Filtra utenti per filtrare in base alla lingua o al manager

Schermata della finestra di dialogo Filtra utenti per filtrare in base alla lingua o al manager

Di seguito è riportato un esempio dell'utente creato nel passaggio 2. che viene aggiunto all'elenco dei destinatari come mostrato nell'immagine.

Schermata dell'utente creato in precedenza elencato come destinatario della simulazione di phishing

Schermata dell'utente creato in precedenza elencato come destinatario della simulazione di phishing

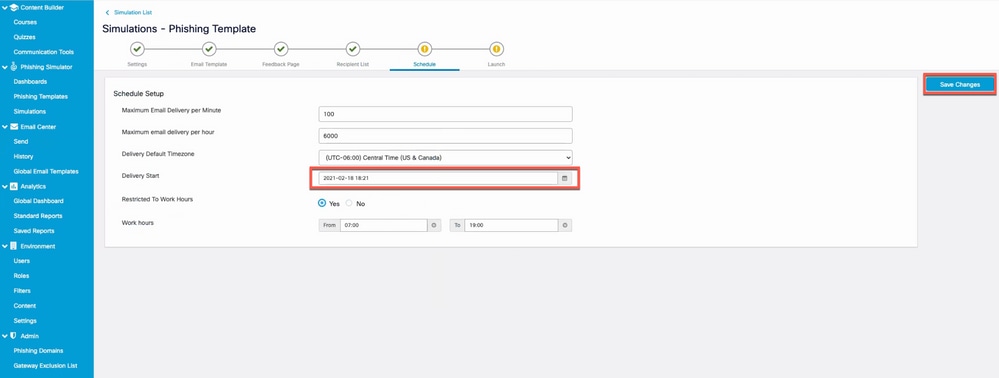

d. Impostare ilDelivery Startdata e Save cambia per programmare la campagna come mostrato nell'immagine.

Screenshot che evidenzia il campo Inizio consegna

Screenshot che evidenzia il campo Inizio consegna

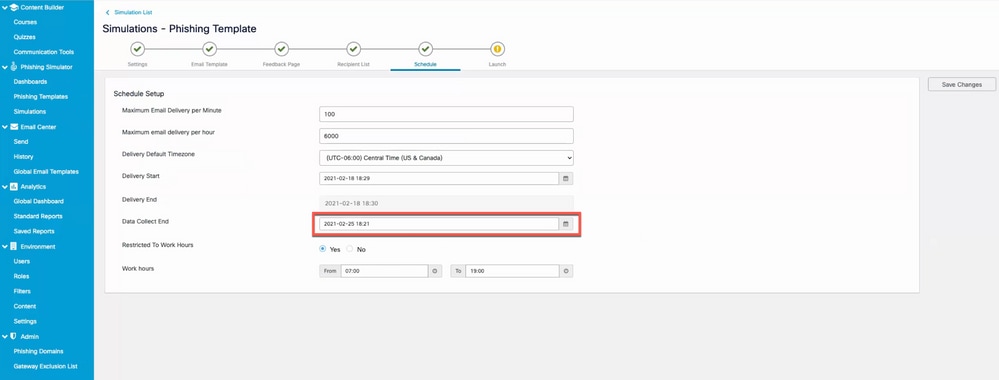

Una volta scelta la data di inizio, l'opzione per selezionare end date per la campagna è attivato come mostrato nell'immagine.

Schermata di evidenziazione del campo Data Collect End che indica quando la simulazione deve terminare

Schermata di evidenziazione del campo Data Collect End che indica quando la simulazione deve terminare

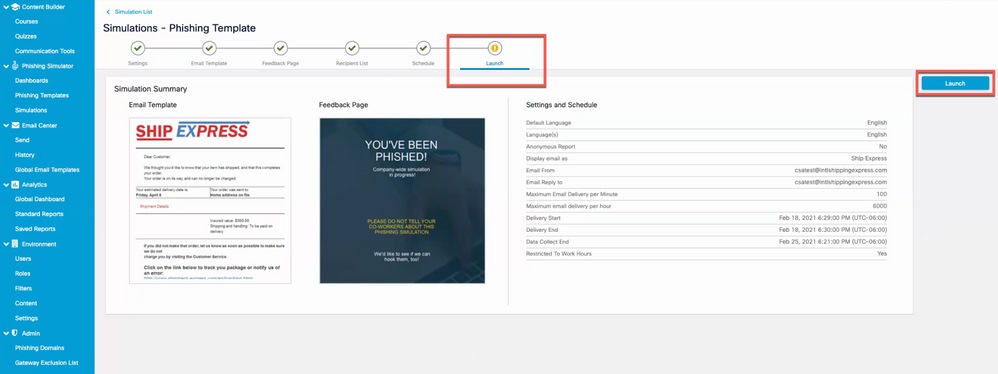

e. Fare clic su Launch per lanciare la campagna come mostrato nell'immagine.

Schermata della scheda finale della procedura guidata per la creazione di simulazioni in cui è possibile avviare la campagna

Schermata della scheda finale della procedura guidata per la creazione di simulazioni in cui è possibile avviare la campagna

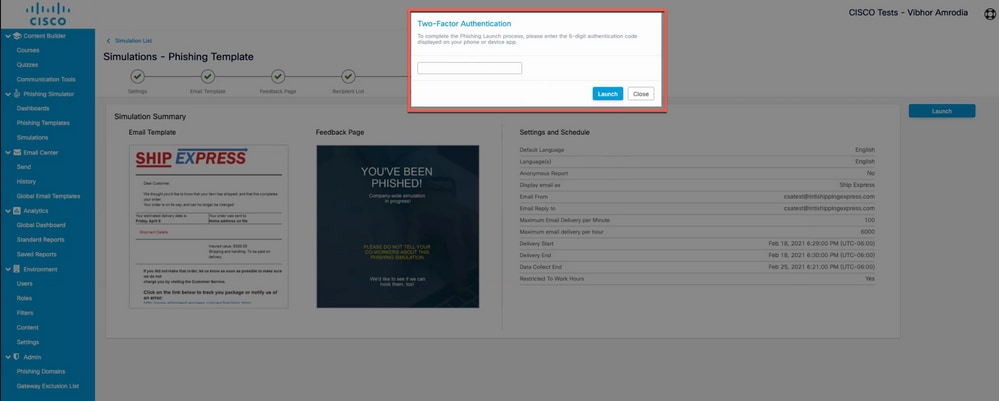

Dopo aver fatto clic sul pulsante di avvio, è possibile richiedere un codice di autenticazione a due fattori. Immettere il codice e fare clic su Launchcome mostrato nell'immagine.

Schermata del popup che richiede il codice di autenticazione a due fattori

Schermata del popup che richiede il codice di autenticazione a due fattori

Passaggio 5. Verifica delle simulazioni attive

Passa a Phishing Simulator > Dashboards. L'elenco di simulazioni attive corrente fornisce le simulazioni attive. È anche possibile fare clic su Export as PDF e ottenere lo stesso rapporto come mostrato nell'immagine.

Schermata del dashboard simulazioni di phishing

Schermata del dashboard simulazioni di phishing

Cosa si vede a lato del destinatario?

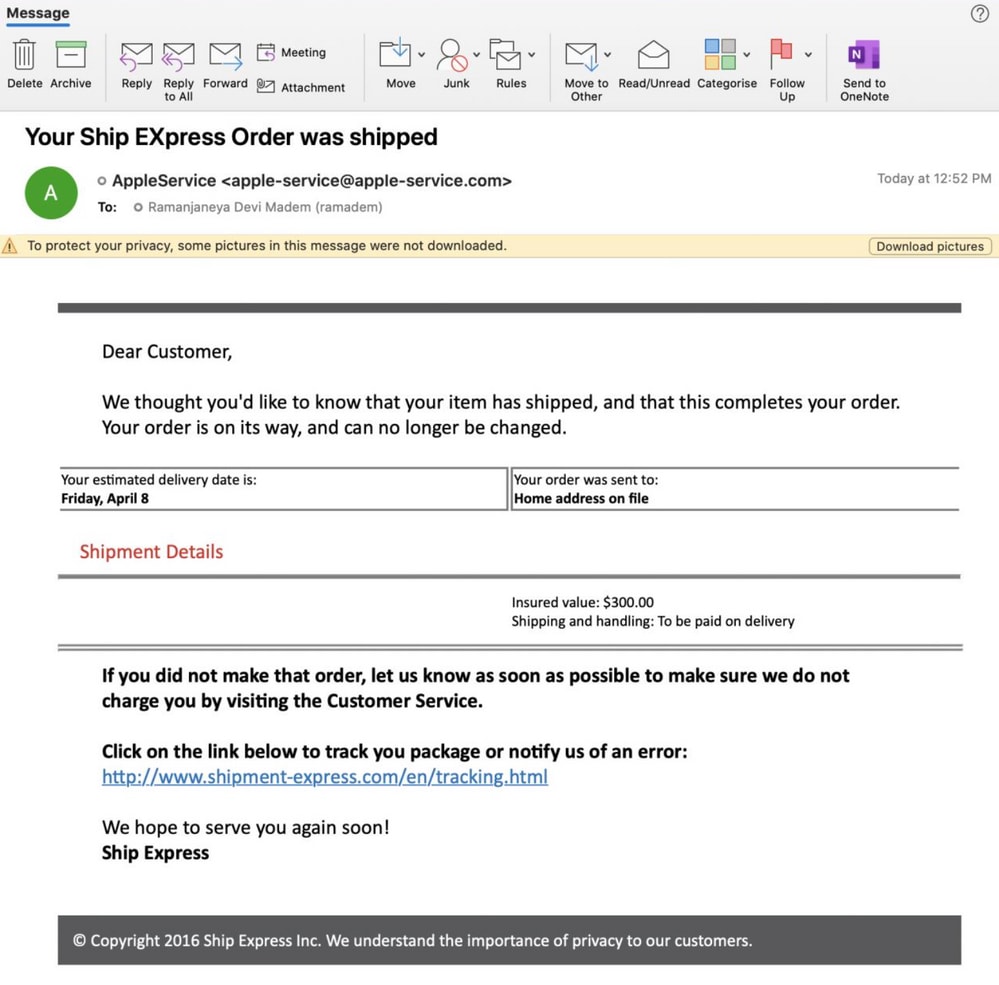

Esempio di messaggio di posta elettronica di simulazione di phishing nella cartella Posta in arrivo del destinatario.

Esempio di e-mail di phishing simulata in una cassetta postale utente

Esempio di e-mail di phishing simulata in una cassetta postale utente

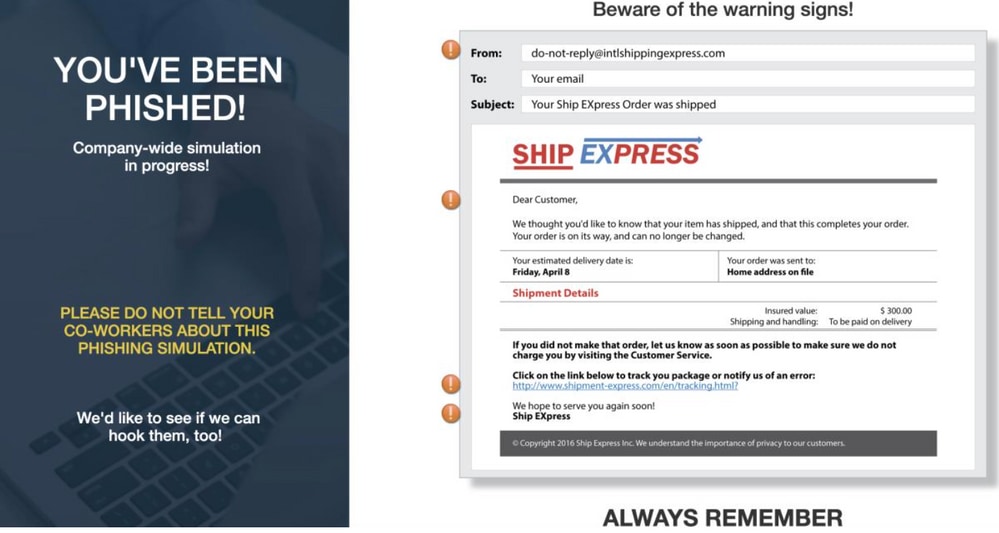

Quando il destinatario fa clic sull'URL, questa pagina di feedback viene mostrata all'utente che viene visualizzato come parte dell'elenco Repeat Clickers (che ha fatto clic liberamente sull'URL di phishing) in CSA.

Esempio di pagina di feedback visualizzata dopo aver fatto clic sull'URL nell'e-mail di phishing

Esempio di pagina di feedback visualizzata dopo aver fatto clic sull'URL nell'e-mail di phishing

Verifica su CSA

L'elenco Ripeti selettori è visualizzato sottoAnalytics > Standard Reports > Phishing Simulations > Repeat Clickersas shown in the image.

Schermata della pagina Ripeti i clic

Schermata della pagina Ripeti i clic

Configurazione di Secure Email Gateway

Nota: sotto la sezione Create and Send Phishing Simulations dal servizio cloud CSA Passaggio 3. quando si abilita Report API , si è annotato il token al portatore. Tieni questo a portata di mano.

Schermata della pagina in API di report in cui l'amministratore può trovare il token di connessione

Schermata della pagina in API di report in cui l'amministratore può trovare il token di connessione

Passaggio 1. Abilitare la funzionalità Cisco Security Awareness in Secure Email Gateway

Nell'interfaccia utente di Secure Email Gateway, passare a Security Services > Cisco Security Awareness > Enable . Immettere la regione e il token CSA (token di connessione ottenuto dal servizio cloud CSA, come mostrato nella nota precedente) e sottomettere e confermare le modifiche.

Screenshot della pagina delle impostazioni di Cisco Security Awareness su Cisco Secure Email Gateway

Screenshot della pagina delle impostazioni di Cisco Security Awareness su Cisco Secure Email Gateway

Configurazione CLI

Tipo csaconfig per configurare CSA tramite la CLI.

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> edit

Currently used CSA Server is: https://secat.cisco.com

Available list of Servers:

1. AMERICAS

2. EUROPE

Select the CSA region to connect

[1]>

Do you want to set the token? [Y]>

Please enter the CSA token for the region selected :

The CSA token should not:

- Be blank

- Have spaces between characters

- Exceed 256 characters.

Please enter the CSA token for the region selected :

Please specify the Poll Interval

[1d]> Passaggio 2. Consenti messaggi di phishing simulati dal servizio cloud CSA

Nota: la CYBERSEC_AWARENESS_ALLOWED I criteri di flusso di posta vengono creati per impostazione predefinita con tutti i motori di scansione impostati su Disattivato, come mostrato di seguito.

Screenshot del criterio del flusso di posta "CYBERSEC_AWARENESS_ALLOWED" con le funzionalità di sicurezza disabilitate

Screenshot del criterio del flusso di posta "CYBERSEC_AWARENESS_ALLOWED" con le funzionalità di sicurezza disabilitate

Per consentire alle e-mail della campagna di phishing simulata dal servizio cloud CSA di ignorare tutti i motori di scansione su Secure Email Gateway:

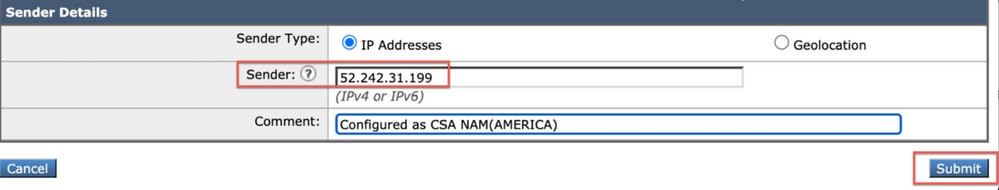

a. Creare un nuovo gruppo di mittenti e assegnare il CYBERSEC_AWARENESS_ALLOWED Criteri flusso di posta. Passa a Mail Policies > HAT Overview > Add Sender Group e selezionare il criterio CYBERSEC_AWARENESS_ALLOWED e impostare l'ordine su 1, quindi Submit and Add Senders.

b. Aggiungi un mittente IP/domain o Geo Location da cui vengono avviate le e-mail della campagna di phishing.

Passa a Mail Polices > HAT Overview > Add Sender Group > Submit and Add Senders > Add the sender IP > Submit e Commit cambia come mostrato nell'immagine.

Screenshot di un gruppo di mittenti CyberSec_Awareness_Allowed con il criterio del flusso di posta "CYBERSEC_AWARENESS_ALLOWED" selezionato.

Screenshot di un gruppo di mittenti CyberSec_Awareness_Allowed con il criterio del flusso di posta "CYBERSEC_AWARENESS_ALLOWED" selezionato.

Screenshot della pagina delle impostazioni di Cisco Security Awareness su Cisco Secure Email Gateway

Screenshot della pagina delle impostazioni di Cisco Security Awareness su Cisco Secure Email Gateway

Configurazione CLI:

1. Passare a listenerconfig > Edit > Inbound (PublicInterface) > HOSTACCESS > NEW > New Sender Group .

2. Crea un nuovo gruppo mittente con CYBERSEC_AWARENESS_ALLOWED e-mail policy, aggiungere un dominio/IP mittente da cui vengono avviate le e-mail della campagna di phishing.

3. Impostare l'ordine del nuovo gruppo di mittenti su 1 e utilizzare il Move opzione in listenerconfig > EDIT > Inbound (PublicInterface) > HOSTACCESS > MOVE .

4. Esecuzione del commit.

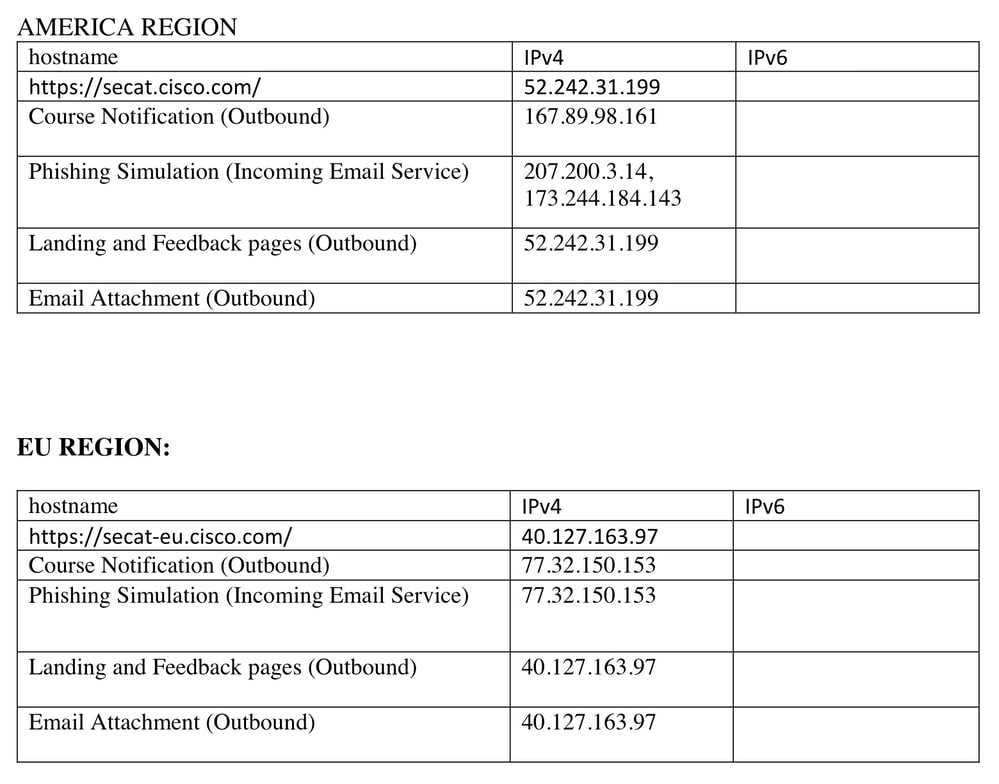

Nota: l'indirizzo IP del mittente è l'indirizzo IP dell'account CSA e si basa sulla regione selezionata. Fare riferimento alla tabella per l'indirizzo IP corretto da utilizzare. Consentire a questi indirizzi IP/nomi host nel firewall con il numero di porta 443 per la connessione di SEG 14.0.0-xxx al servizio cloud CSA.

Screenshot degli indirizzi IP e dei nomi host di CSA Americas e delle regioni dell'UE

Screenshot degli indirizzi IP e dei nomi host di CSA Americas e delle regioni dell'UE

Passaggio 3. Esegui azione al clic ripetuto da SEG

Dopo aver inviato le e-mail di phishing e aver popolato l'elenco di cliccatori ripetuti nel SEG, è possibile creare una policy per la posta in arrivo aggressiva per intervenire sulla posta a quegli utenti specifici.

Crea un nuovo criterio personalizzato per la posta in arrivo aggressivo e abilita Include Repeat Clickers List nella sezione del destinatario.

Dalla GUI, selezionare Mail Policies > Incoming Mail Policies > Add Policy > Add User > Include Repeat Clickers List > Submit e Commit le modifiche.

Screenshot del criterio Posta in arrivo personalizzato configurato per gestire la posta destinata ai selettori di ripetizione

Screenshot del criterio Posta in arrivo personalizzato configurato per gestire la posta destinata ai selettori di ripetizione

Guida alla risoluzione dei problemi

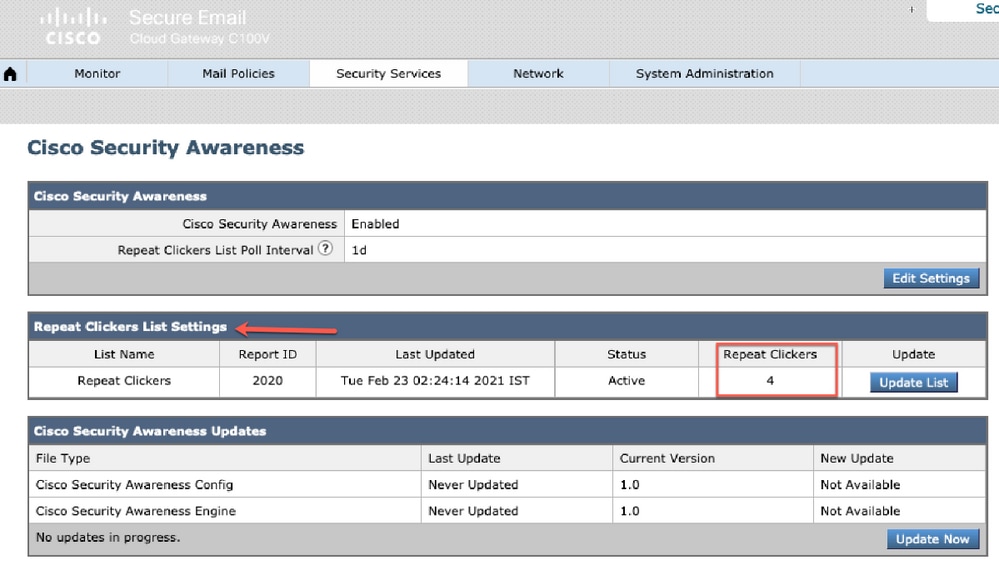

1. Passare a csaconfig > SHOW_LISTper visualizzare i dettagli dell'elenco dei selettori di ripetizione.

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> show_list

List Name : Repeat Clickers

Report ID : 2020

Last Updated : 2021-02-22 22:19:08

List Status : Active

Repeat Clickers : 4 2. Passare a csaconfig > UPDATE_LIST se si desidera forzare l'aggiornamento dell'elenco dei cliccatori ripetuti.

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> update_list

Machine: ESA An update for the Repeat Clickers list was initiated successfully.

3. Passare a /data/pub/csa/ per verificare se l'elenco dei clic ripetuti è stato scaricato o se si è verificato un errore. Di seguito è riportata la working setup:

Tue Jan 5 13:20:31 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Tue Jan 5 13:20:31 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

Tue Jan 5 13:20:31 2021 Info: CSA: Trying to get the license expiry date: loop count 0

Tue Jan 5 13:20:31 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Tue Jan 5 13:20:31 2021 Info: CSA: Trying to download Repeat clickers list: loop count 0

Tue Jan 5 13:20:31 2021 Info: CSA: The update of the Repeat Clickers list was completed at [Tue Jan 5 13:20:29 2021]. Version: 1

Wed Jan 6 13:20:32 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list. Here is an output when you have entered the incorrect token:

Fri Feb 19 12:28:39 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Fri Feb 19 12:28:39 2021 Info: CSA: Trying to get the license expiry date: loop count 0

Fri Feb 19 12:28:39 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

Fri Feb 19 12:28:43 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Fri Feb 19 12:28:43 2021 Info: CSA: Trying to download Repeat clickers list: loop count 0

Fri Feb 19 12:28:44 2021 Warning: CSA: The download of the Repeat Clickers list from the Cisco Security Awareness cloud service failed because of an invalid token. 4. Passare a /data/log/heimdall/csa per ottenere registri dettagliati.

Working output:

2021-01-05 13:20:22,292 INFO csa Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Tue Jan 5 13:20:22 2021: DEBUG: csa: THR : ExpiryPoller Trying to get the license expiry date : loop count 0

2021-01-05 13:20:22,293 INFO csa Trying to get the license expiry date: loop count 0

2021-01-05 13:20:22,293 INFO csa Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

2021-01-05 13:20:22,300 INFO requests.packages.urllib3.connectionpool Starting new HTTPS connection (1): secat.cisco.com

2021-01-05 13:20:27,343 INFO csa Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Tue Jan 5 13:20:27 2021: DEBUG: csa: THR : CSAPoller Trying to download Repeat clickers list: loop count 0

2021-01-05 13:20:27,343 INFO csa Trying to download Repeat clickers list: loop count 0

2021-01-05 13:20:27,344 INFO requests.packages.urllib3.connectionpool Starting new HTTPS connection (1): secat.cisco.com

Tue Jan 5 13:20:29 2021: INFO: csa: THR : CSAPoller Downloaded Repeat Clicker List.

Tue Jan 5 13:20:29 2021: INFO: csa: THR : CSAPoller Updated the repeat clickers list at [Tue Jan 5 13:20:29 2021] with version [1]

2021-01-05 13:20:29,934 INFO csa The update of the Repeat Clickers list was completed at [Tue Jan 5 13:20:29 2021]. Version: 1

Tue Jan 5 13:20:32 2021: DEBUG: csa: THR : CSAPoller Queue is empty: No need of any config update

Tue Jan 5 13:20:32 2021: DEBUG: csa: THR : CSAPoller Waiting for timeout of [86400.0]s or notify signal5. Passare a data/csa/reports per ottenere l'id del report in formato crittografato che contiene gli utenti.

6. L'elenco dei dispositivi che selezionano più volte il numero di utenti può essere visualizzato anche dalla GUI. Passa a Security Services > Cisco Security Awarenesscome mostrato nell'immagine.

Pagina di consapevolezza della sicurezza di Cisco che evidenzia il numero di clic ripetuti" />Screenshot di Security Services > pagina di consapevolezza della sicurezza di Cisco che evidenzia il numero di clic ripetuti

Pagina di consapevolezza della sicurezza di Cisco che evidenzia il numero di clic ripetuti" />Screenshot di Security Services > pagina di consapevolezza della sicurezza di Cisco che evidenzia il numero di clic ripetuti

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

05-Apr-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Anvitha PrabhuCisco Customer Delivery Leader

Feedback

Feedback