Introduzione

Questo documento descrive la configurazione del protocollo TLS v1.3 per Cisco Secure Email Gateway (SEG).

Prerequisiti

Si desidera una conoscenza generale delle impostazioni e della configurazione di SEG.

Componenti usati

- Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Secure Email Gateway (SEG) AsyncOS 15.5.1 e versioni successive.

- Impostazioni di configurazione SSL SEG.

"Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi".

Panoramica

Il SEG ha integrato il protocollo TLS v1.3 per crittografare le comunicazioni per i servizi correlati a SMTP e HTTPS; interfaccia utente classica, NGUI e API Rest.

Il protocollo TLS v1.3 offre una comunicazione più sicura e una negoziazione più rapida, in quanto il settore lavora per renderlo lo standard.

SEG utilizza il metodo di configurazione SSL esistente all'interno di SEG WebUI o CLI di SSL con alcune impostazioni importanti da evidenziare.

- Consigli cautelativi per la configurazione dei protocolli autorizzati.

- I cifrari non possono essere manipolati.

- TLS v1.3 può essere configurato per GUI HTTPS, Posta in arrivo e Posta in uscita.

- Le opzioni di selezione della casella di controllo del protocollo TLS tra TLS v1.0 e TLS v1.3 utilizzano uno schema illustrato più dettagliatamente all'interno dell'articolo.

Configurazione

Il SEG integra il protocollo TLS v1.3 per HTTPS e SMTP in AsycOS 15.5. È consigliabile prestare attenzione quando si scelgono le impostazioni del protocollo per evitare errori di ricezione/recapito dei messaggi e-mail e HTTPS.

Le versioni precedenti di Cisco SEG supportano TLS v1.2 nella fascia alta, insieme ad altri provider di posta elettronica come MS O365 che supportano TLS v1.2 al momento in cui l'articolo è stato scritto.

L'implementazione Cisco SEG del protocollo TLS v1.3 supporta 3 cifrari predefiniti che non possono essere modificati o esclusi dalle impostazioni di configurazione della cifratura SEG come gli altri protocolli consentono.

Le impostazioni di configurazione SSL SEG esistenti consentono ancora la modifica di TLS v1.0, v1.1, v1.2 alle suite di cifratura.

Cifre TLS 1.3:

TLS_AES_256_GCM_SHA384

TLS_CHACHA20_POLY1305_SHA256

TLS_AES_128_GCM_SHA256

Configurazione da WebUI

Selezionare > Amministrazione sistema > Configurazione SSL

- Dopo l'aggiornamento alla versione 15.5 AsyncOS, la selezione del protocollo TLS predefinito include solo TLS v1.1 e TLS v1.2.

- L'impostazione per "Altri servizi client TLS" utilizza TLS v1.1 e TLS v1.2 con l'opzione di selezione, utilizzare solo TLS v1.0.

Selezionare "Edit Settings" (Modifica impostazioni) per visualizzare le opzioni di configurazione.

- TLS v1.1 e TLS v1.2 sono selezionate con caselle attive per selezionare gli altri protocolli.

- L'? accanto a ogni TLS v1.3 è una ripetizione delle opzioni di crittografia statica.

- In "Altri servizi client TLS:" è ora possibile utilizzare TLS v1.0 solo se questa opzione è selezionata.

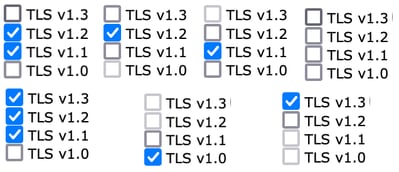

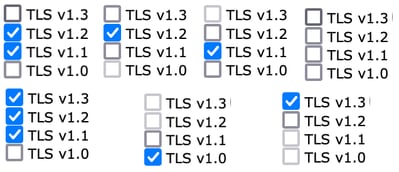

Le opzioni di selezione del protocollo TLS includono TLS v1.0, TLS v1.1, TLS v1.2, TLS v1.3.

- Dopo l'aggiornamento ad AsyncOS 15.5, per impostazione predefinita vengono selezionati solo i protocolli TLS v1.1 e TLS v1.2.

Nota: TLS1.0 è deprecato e quindi disabilitato per impostazione predefinita. TLS v1.0 è ancora disponibile se il proprietario sceglie di attivarlo.

- Le opzioni della casella di controllo si illuminano con caselle in grassetto che presentano le caselle Protocolli disponibili e In grigio per le opzioni non compatibili.

- Le opzioni di esempio nell'immagine illustrano le opzioni della casella di controllo.

Visualizzazione di esempio post-commit dei protocolli TLS selezionati.

Nota: le modifiche al protocollo TLS HTTPS della GUI provocano una breve disconnessione da WebUI a causa della reimpostazione del servizio HTTPS.

Configurazione dalla CLI:

Il SEG permette a TLS v1.3 di offrire 3 servizi:

- GUI HTTPS

- SMTP in ingresso

- SMTP in uscita

Eseguendo il comando > sslconfig, vengono restituiti i protocolli e le cifrature attualmente configurati per HTTPS GUI, SMTP in entrata, SMTP in uscita

- Metodo HTTPS GUI: tlsv1_0tlsv1_1tlsv1_2tlsv1_3

- Metodo SMTP in ingresso: tlsv1_0tlsv1_1tlsv1_2tlsv1_3

- Metodo SMTP in uscita: tlsv1_1tlsv1_2tlsv1_3

Scegliere l'operazione da eseguire:

- GUI - Modifica impostazioni ssl HTTPS GUI.

- IN ENTRATA - Consente di modificare le impostazioni SSL SMTP in entrata.

- IN USCITA - Consente di modificare le impostazioni SSL SMTP in uscita.

[]> in entrata

Immettere il metodo SSL SMTP in ingresso che si desidera utilizzare.

- TLS v1.3

- TLS v1.2

- TLS v1.1

- TLS v1.0

[2-4]> 1-3

Nota: il processo di selezione SEG può includere un singolo numero di menu, ad esempio 2, un intervallo di numeri di menu, ad esempio da 1 a 4, o numeri di menu separati da virgole 1,2,3.

Nelle successive richieste di CLI sslconfig, il valore esistente viene accettato premendo "invio" o modificando l'impostazione come desiderato.

Completare la modifica con il comando > commit >> immettere un commento facoltativo, se desiderato >> premere "Invio" per completare le modifiche.

Verifica

In questa sezione sono inclusi alcuni scenari di test di base ed errori che possono verificarsi a causa di versioni del protocollo TLS non corrispondenti o di errori di sintassi.

Voce di log di esempio di una negoziazione SMTP in uscita SEG che genera un rifiuto a causa di una destinazione TLS v1.3 non supportata:

Wed Jan 17 20:41:18 2024 Info: DCID 485171 TLS deferring: (336151598, 'error:1409442E:SSL routines:ssl3_read_bytes:tlsv1 alert protocol version') TLS version mismatch could be the failure reason

Esempio di voce nel log di un SEG di invio che riceve un TLS v1.3 negoziato correttamente:

Wed Jan 17 21:09:12 2024 Info: DCID 485206 TLS success protocol TLSv1.3 cipher TLS_AES_256_GCM_SHA384

Voce di log di esempio di un SEG ricevente senza TLS v1.3 abilitato.

Wed Jan 17 20:11:06 2024 Info: ICID 1020004 TLS failed: (337678594, 'error:14209102:SSL routines:tls_early_post_process_client_hello:unsupported protocol')

Ricezione di TLS supportate da SEG v1.3

Wed Jan 17 21:09:12 2024 Info: ICID 1020089 TLS success protocol TLSv1.3 cipher TLS_AES_256_GCM_SHA384

Per verificare la funzionalità del browser, è sufficiente aprire una sessione del browser Web in SEG WebUI o NGUI configurata con TLSv1.3.

Nota: tutti i browser Web testati sono già configurati per accettare TLS v1.3.

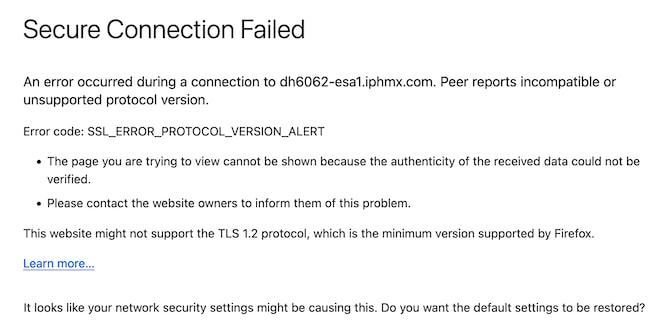

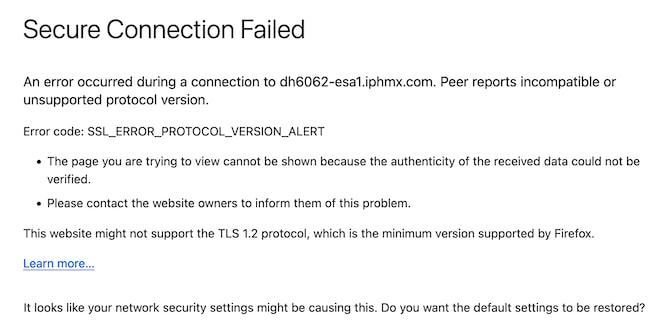

- Test: la configurazione dell'impostazione del browser in Firefox per disattivare il supporto di TLS v1.3 genera errori sia nell'interfaccia utente classica che nell'interfaccia NGUI dell'accessorio.

- Interfaccia utente classica che utilizza Firefox configurata per escludere TLS v1.3 come test.

- NGUI riceverà lo stesso errore con l'unica eccezione del numero di porta 4431 (predefinito) all'interno dell'URL.

- Verificare le impostazioni del browser per assicurarsi che TLSv1.3 sia incluso. (Questo esempio è da Firefox e utilizza i numeri 1-4

Informazioni correlate

Feedback

Feedback