Integrazione di Secure Endpoint Private Cloud con Secure Web e Email

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento vengono descritti i passaggi necessari per integrare il cloud privato Secure Endpoint con Secure Web Appliance (SWA) e Secure Email Gateway (ESA).

Prerequisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Secure Endpoint AMP Virtual Private Cloud

- Secure Web Appliance (SWA)

- Secure Email Gateway

Componenti usati

SWA (Secure Web Appliance) 15.0.0-322

AMP virtual private cloud 4.1.0_202311092226

Secure Email Gateway 14.2.0-620

Nota: la documentazione è valida per le variazioni fisiche e virtuali di tutti i prodotti interessati.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Verifiche prima di procedere all'integrazione

- Verificare che

Secure Endpoint Private Cloud/SWA/Secure Email Gatewaydisponga delle licenze necessarie. È possibile verificare la chiave di funzionalitàSWA/Secure Emailo controllare che la licenza smart sia abilitata. - Se si prevede di ispezionare il traffico HTTPS, è necessario abilitare il proxy HTTPS su SWA. È necessario decrittografare il traffico HTTPS per eseguire i controlli della reputazione dei file.

- È necessario configurare l'appliance AMP Private Cloud/Virtual Private Cloud e tutti i certificati necessari. Consultare la guida al certificato VPC per la verifica.

4. Tutti i nomi host dei prodotti devono essere DNS risolvibili. In questo modo si evitano problemi di connettività o problemi di certificato durante l'integrazione. Sul cloud privato Secure Endpoint, l'interfaccia Eth0 è per l'accesso Admin e Eth1 deve essere in grado di connettersi con i dispositivi di integrazione.

Procedura

Configurare il cloud privato Secure Endpoint

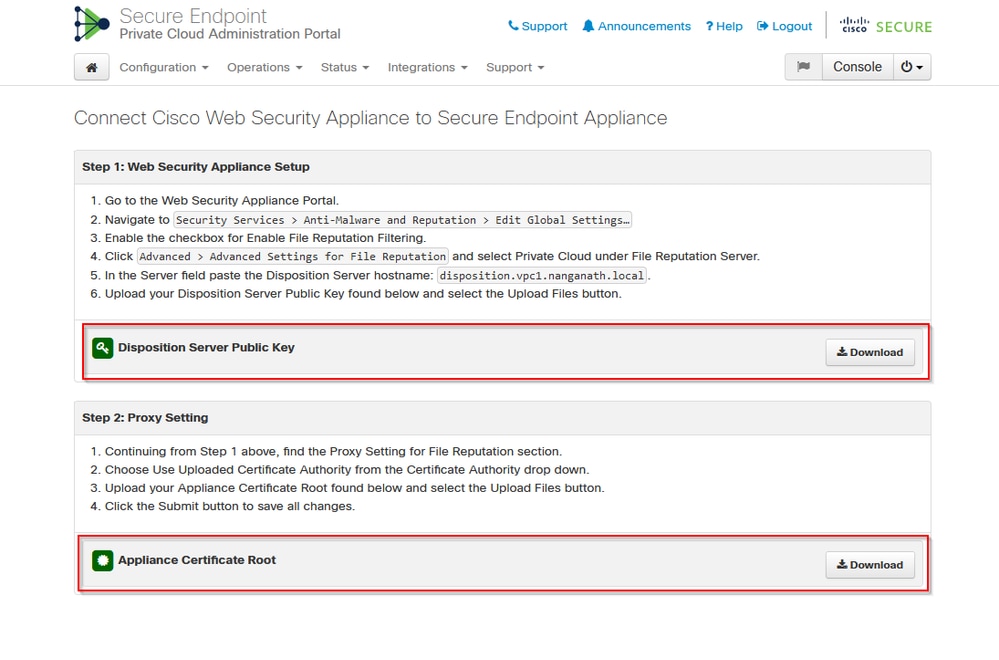

- Accedere a

Secure Endpoint VPC admin portal. - Andare a

“Configuration” > “Services” > “Disposition Server”> Copia il nome host del server di disposizione (questo può essere recuperato anche dal terzo passo). - Passare a

“Integrations” > “Web Security Appliance”. - Scaricare il file

“Disposition Server Public Key” & “Appliance Certificate Root”. - Passare a

“Integrations” > “Email Security Appliance”. - Selezionare la versione dell'ESA e scaricare "Disposition Server Public Key" e "Appliance Certificate Root".

- Conservare il certificato e la chiave in un luogo sicuro. Deve essere caricato in SWA/Secure Email in un secondo momento.

Configurazione di Secure Web Appliance

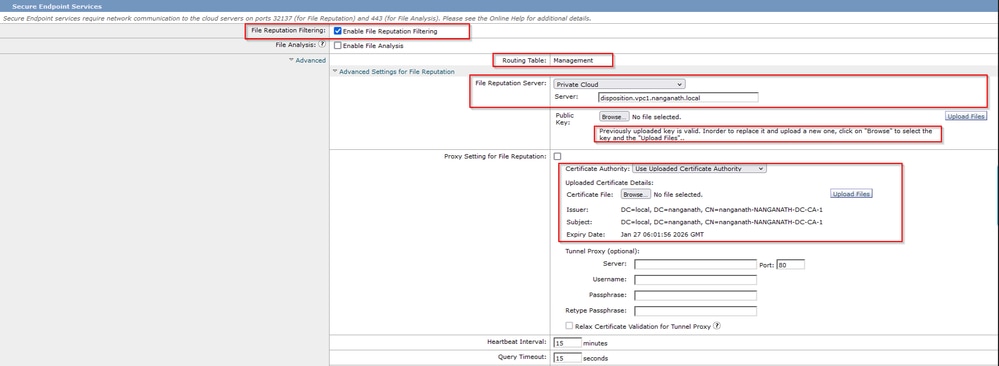

- Passa a

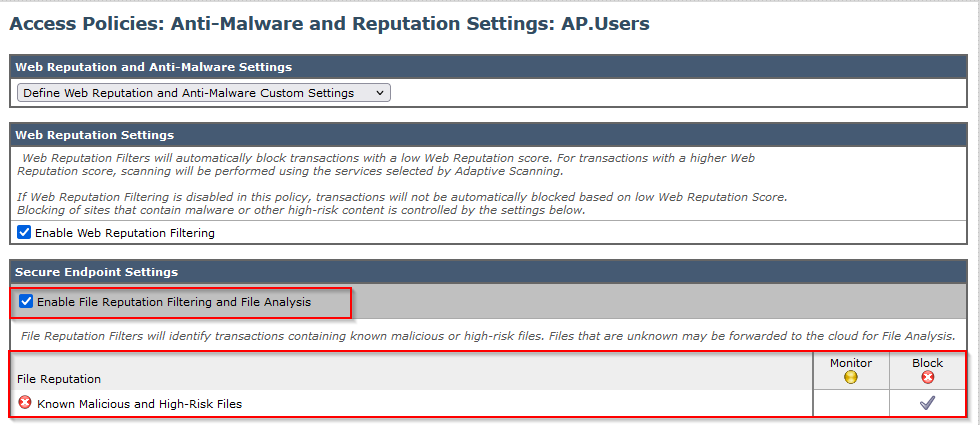

SWA GUI > “Security Services” > “Anti-Malware and Reputation” > Edit Global Settings - Nella sezione "Secure Endpoint Services" è possibile vedere l'opzione "Enable File Reputation Filtering", e "Check" questa opzione mostra un nuovo campo "Avanzate"

- Selezionare "Private Cloud" nel file Reputation Server.

- Specificare il nome host del server di disposizione del cloud privato come "Server".

- Caricare la chiave pubblica scaricata in precedenza. Fare clic su "Upload Files".

- È disponibile un'opzione per caricare l'Autorità di certificazione. Scegliere "Usa Autorità di certificazione caricata" dall'elenco a discesa e caricare il certificato CA scaricato in precedenza.

- Invia la modifica

- Conferma la modifica

Configurazione di Cisco Secure Email

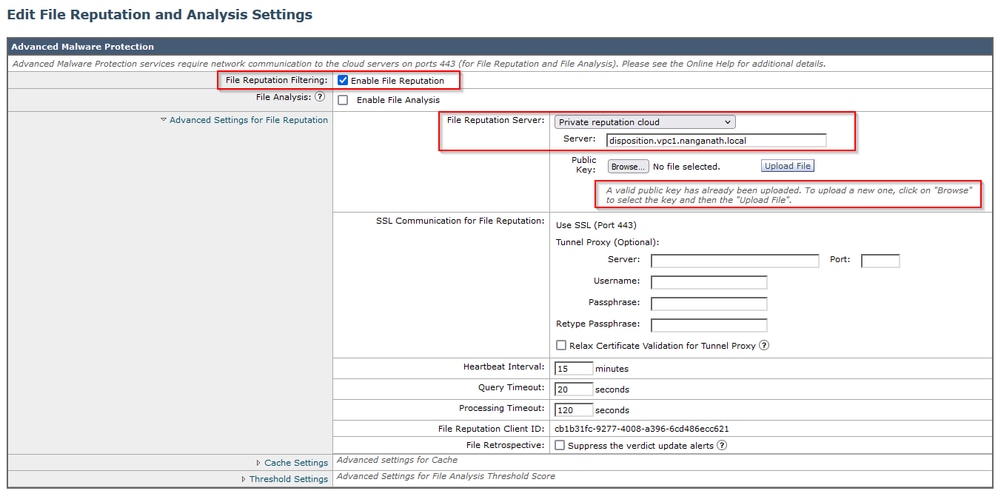

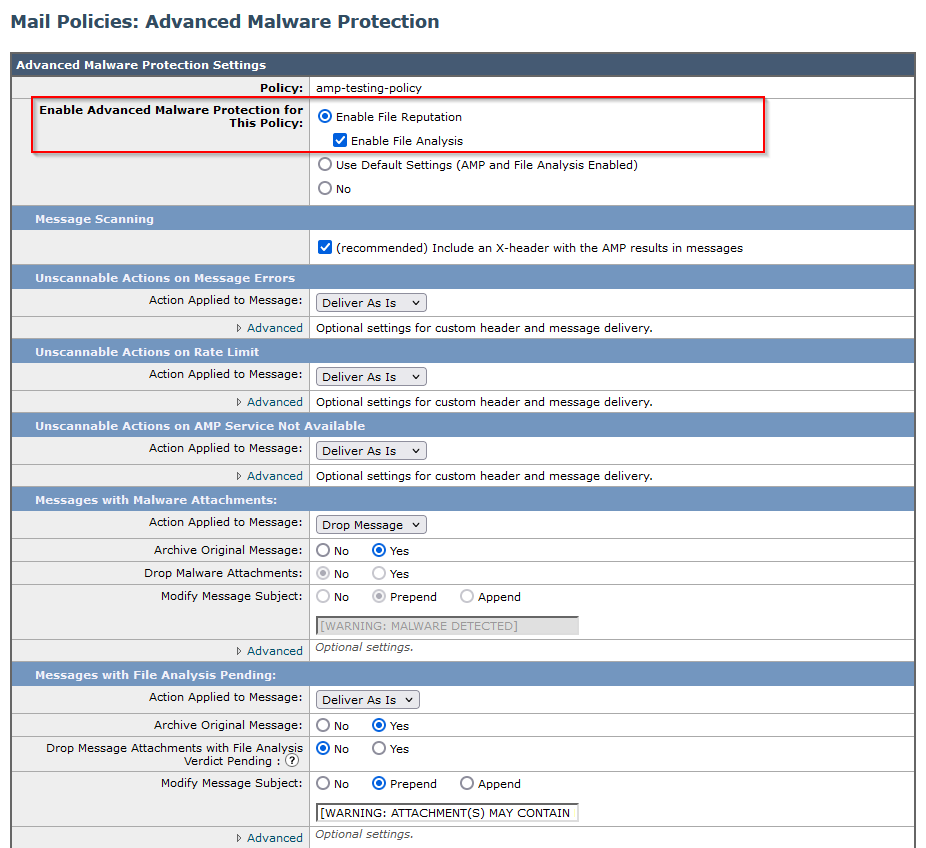

1. Passare a Secure Email GUI > Security Services” > “File Reputation and Analysis” > Edit Global Settings > “Enable” or “Edit Global Settings”

2. Selezionare "Private Cloud" nel file Reputation Server

3. Specificare il nome host del server di disposizione del cloud privato come "Server".

4. Caricare la chiave pubblica che è stata scaricata in precedenza. Fare clic su "Upload Files".

5. Caricare l'autorità di certificazione. Scegliere "Usa Autorità di certificazione caricata" dall'elenco a discesa e caricare il certificato CA scaricato in precedenza.

6. Sottomettere la modifica

7. Confermare la modifica

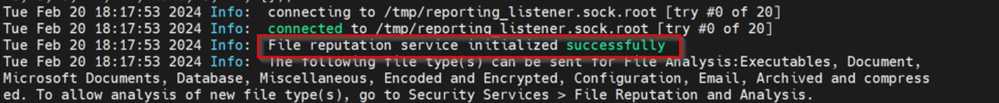

Nota: Cisco Secure Web Appliance e Cisco Secure Email Gateway sono basati su AsyncOS e condividono quasi gli stessi log quando viene inizializzata la reputazione del file. Il registro AMP può essere osservato in Secure Web Appliance o nei registri AMP di Secure Email Gateway (registri simili in entrambi i dispositivi). Ciò indica solo che il servizio è inizializzato sul gateway SWA e Secure Email. Non è stato indicato che la connettività è stata eseguita correttamente. In caso di problemi di connettività o di certificato, è possibile visualizzare gli errori dopo il messaggio "Reputazione file inizializzata". Per lo più indica un errore "Errore irraggiungibile" o "Certificato non valido".

Procedura per recuperare i registri AMP da Secure Web e posta elettronica

1. Accedere alla CLI di SWA/Secure Email Gateway e digitare il comando "grep"

2. Selezionare "amp" or "amp_logs"

3. Lasciare invariati tutti gli altri campi e digitare "Y" per eseguire la coda dei log. Archiviare i log per visualizzare gli eventi live. Se si stanno cercando vecchi eventi, è possibile digitare la data in "espressione regolare"

Test dell'integrazione tra Secure Web Appliance e il cloud privato Secure Endpoint.

Non esiste un'opzione diretta per verificare la connettività da SWA. È necessario ispezionare i registri o gli avvisi per verificare l'eventuale presenza di problemi.

Per semplicità, stiamo testando un URL HTTP invece di HTTPS. È necessario decrittografare il traffico HTTPS per i controlli della reputazione dei file.

La configurazione viene eseguita in base alle regole di accesso SWA e viene applicata la scansione AMP.

Nota: consultare la guida dell'utente SWA per informazioni su come configurare i criteri in Cisco Secure Web Appliance.

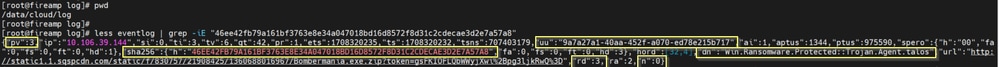

È stato effettuato un tentativo di scaricare un file dannoso "Bombermania.exe.zip" da Internet tramite Cisco Secure Web Appliance. Il registro indica che il file dannoso è BLOCCATO.

Log degli accessi SWA

I log degli accessi possono essere recuperati eseguendo la procedura seguente.

1. Accedere all'SWA e digitare il comando "grep"

2. Selezionare "accesslogs"

3. Se si desidera aggiungere una "espressione regolare" come IP client, specificarla.

4. Digitare "Y" per terminare il log

1708320236.640 61255 10.106.37.205 TCP_DENIED/403 2555785 GET http://static1.1.sqspcdn.com/static/f/830757/21908425/1360688016967/Bombermania.exe.zip?token=gsFKIOFLQbWWyjXwi%2Bpg3ljkRwQ%3D - DEFAULT_PARENT/bgl11-lab-wsa-2.cisco.com application/zip BLOCK_AMP_RESP_12-AP.Users-ID.Users-NONE-NONE-DefaultGroup-NONE <"IW_comp",3.7,1,"-",-" ,-,1,"-",-,-,"-",-",1,-,"-",-,-,"IW_comp",-,"AMP High Risk","Computers and Internet","-","Unknown","Unknown","-","-",333.79,0,-,"-","-",37,"Win.Ransomware.Protected::Trojan.Agent.talos",0,"Bombermania.exe.zip","46ee42fb79a161bf3763e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8",3,-,"-",-,-> -

TCP_DENIED/403 —> SWA ha negato questa richiesta HTTP GET.

BLOCK_AMP_RESP —> La richiesta HTTP GET è stata bloccata a causa della risposta AMP.

Win.Ransomware.Protected::Trojan.Agent.talos —> Nome minaccia

Bombermania.exe.zip —> Nome del file che si è tentato di scaricare

46ee42fb79a161bf3763e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8 —> Valore SHA del file

Registri SWA AMP

I registri AMP possono essere recuperati eseguendo la procedura seguente.

1. Accedere all'SWA e digitare il comando "grep"

2. Selezionare "amp_logs"

3. Lasciare invariati tutti gli altri campi e digitare "Y" per eseguire la coda dei log. Archiviare i log per visualizzare gli eventi live. Se si stanno cercando vecchi eventi, è possibile digitare la data in "espressione regolare"

'verdict_from': 'Cloud' Sembra essere lo stesso per il cloud privato e il cloud pubblico. Non confondetelo come un verdetto della cloud pubblica.

lun feb 19 10:53:56 2024 Debug: Verdetto adattato - {'category': 'amp', 'spyname': 'Win.Ransomware.Protected::Trojan.Agent.talos', 'original_verdict': 'MALICIOUS', 'analysis_status': 18, 'verdict_num': 3, 'analysis_score': 0, 'uploaded': False, 'file_name': 'Bombermania.exe.zip', 'verdict_source': Nessuno, 'extract_file_verdict_list': '', 'verdict_from': 'Cloud', 'analysis_action': 2, 'file_type': 'application/zip', 'score': 0, 'upload_reason': 'Il tipo di file non è configurato per la sandboxing', 'sha256': '46ee42fb79a161bf3763e8e34a047018bd16d8 72f8d31c2cdecae3d2e7a57a8', 'verdict_str': 'MALICIOUS', 'malicious_child': None}

Registri eventi cloud privati endpoint sicuro

I registri eventi sono disponibili in /data/cloud/log

È possibile cercare l'evento con SHA256 o utilizzando l'ID client di reputazione file dell'SWA. "File Reputation Client ID" è presente nella pagina di configurazione AMP dell'SWA.

pv - Versione protocollo, 3 indica TCP

ip - Ignorare questo campo perché non vi è alcuna garanzia che questo campo indichi l'indirizzo IP effettivo del client che ha eseguito la query sulla reputazione

uu - ID client reputazione file in WSA/ESA

SHA256 - SHA256 del file

dn - Nome del rilevamento

n - 1 se l'hash del file non è mai stato rilevato da AMP, 0 in caso contrario.

rd - Response Disposition. dove 3 indica DISP_MALICIOUS

1 DISP_UNKNOWN La disposizione del file è sconosciuta.

2 DISP_CLEAN Il file è considerato innocuo.

3 DISP_MALICIOUS Si ritiene che il file sia dannoso.

7 DISP_UNSAW La disposizione del file è sconosciuta ed è la prima volta che lo vediamo.

13 DISP_BLOCK Non eseguire il file.

14 DISP_IGNORE XXX

15 DISP_CLEAN_PARENT Si ritiene che il file sia innocuo e che tutti i file dannosi creati debbano essere considerati sconosciuti.

16 DISP_CLEAN_NFM Il file è ritenuto innocuo, ma il client deve monitorare il traffico di rete.

Test dell'integrazione tra Secure Email e AMP private cloud

Non è disponibile un'opzione diretta per verificare la connettività dal gateway di posta elettronica sicura. È necessario ispezionare i registri o gli avvisi per verificare l'eventuale presenza di problemi.

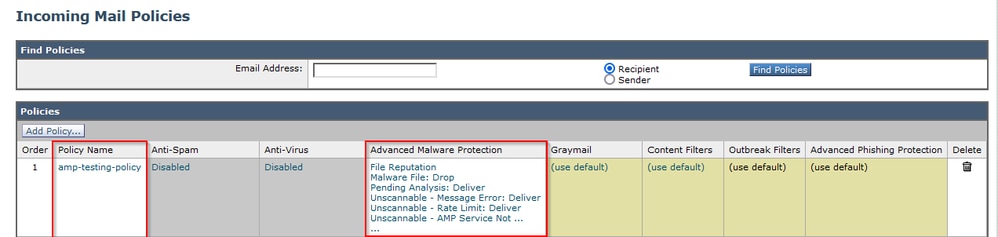

La configurazione viene eseguita nel criterio Posta in arrivo posta elettronica protetta per applicare la scansione AMP.

l'ESA è stata sottoposta a prova con un file non dannoso. Questo è un file CSV.

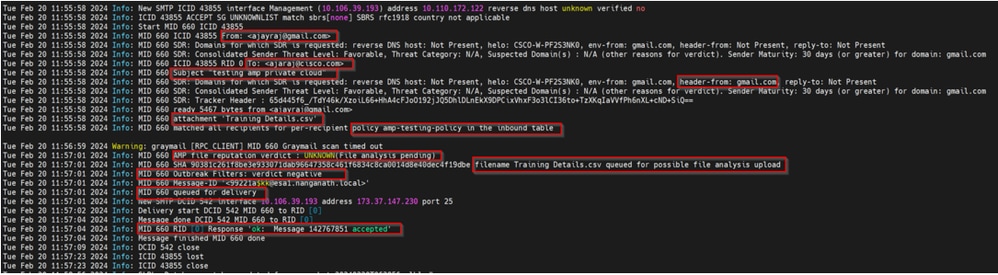

Registri_posta posta elettronica protetta

Registri AMP Secure Email

Mar Feb 20 11:57:01 2024 Informazioni: risposta ricevuta per la query sulla reputazione del file da Cloud. Nome file = Dettagli formazione.csv, MID = 660, Disposizione = FILE SCONOSCIUTO, Malware = Nessuno, Punteggio analisi = 0, sha256 = 90381c261f8be3e933071dab96647358c461f6834c8ca0014d8e40dec4f19d, upload_action = Consigliato per inviare il file per l'analisi, verdict_source = AMP, suspense_categories = None

Registri eventi cloud privati endpoint sicuri

{"pv":3,"ip":"10.106.72.238","si":0,"ti":14,"tv":6,"qt":42,"pr":1,"ets":1708410419,"ts":1708410366,"tsns":29129395,"tsns u":"cb1b31fc-9277-4008-a396-6cd486ecc621","ai":1,"aptus":295,"ptus":2429102,"spero":{"h":"00","fa":0,"fs":0,"ft":0,"hd":1},"sha256": "h":"90381C261F8BE3E933071DAB9647358C461F6834C8CA0014D8E40DEC4F19DBE","fa":0,"fs":0,"ft":0,"hd":1},"hord":[32,4],"rd":1 ,"ra":1,"n":0}

rd - 1 DISP_UNKNOWN. La disposizione del file è sconosciuta.

Problemi comuni osservati che determinano un errore di integrazione

- Scelta della "tabella di routing" errata in SWA o Secure Email. Il dispositivo integrato deve essere in grado di comunicare con l'interfaccia Eth1 del cloud privato AMP.

- Il nome host VPC non è risolvibile DNS in SWA o Secure Email, il che porta a errori nel stabilire la connessione.

- Il CN (nome comune) nel certificato di smaltimento VPC deve corrispondere al nome host VPC e a quello indicato in SWA e Secure Email Gateway.

- L'utilizzo di un cloud privato e di un'analisi di file cloud non è una progettazione supportata. Se si utilizza un dispositivo locale, l'analisi e la reputazione del file devono essere un server locale.

- Verificare che non vi siano problemi di sincronizzazione dell'ora tra AMP private cloud e SWA, Secure Email.

- L'impostazione predefinita di SWA DVS Engine Object Scanning Limit è 32 MB. Modificare questa impostazione se si desidera eseguire la scansione di file di dimensioni maggiori. Si noti che si tratta di un'impostazione globale e influisce su tutti i motori di scansione, quali Webroot, Sophos e così via.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

25-Oct-2024 |

Versione iniziale |

Contributo dei tecnici Cisco

- Ajay RajTecnico di consulenza

Feedback

Feedback