Introduzione

In questo documento viene descritto come configurare il centro di gestione Secure Firewall (FMC) in modo che esegua l'autenticazione tramite Single Sign-On (SSO) per l'accesso di gestione.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

· Conoscenza di base di Single Sign-On e SAML

· Informazioni sulla configurazione del provider di identità (iDP)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software:

· Cisco Secure Firewall Management Center (FMC) versione 7.2.4

· Duo come provider di identità

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Questi iDP sono supportati e testati per l'autenticazione:

· Okta

· OneLogin

PingID

· Azure AD

· Altri (qualsiasi iDP conforme a SAML 2.0)

Nota: non sono richieste nuove licenze. Questa funzione funziona sia in modalità di valutazione che in modalità con licenza.

Limitazioni e restrizioni

Si tratta di limitazioni e restrizioni note per l'autenticazione SSO per l'accesso FMC:

· SSO può essere configurato solo per il dominio globale.

· I dispositivi FMC che fanno parte di una coppia HA richiedono una configurazione individuale.

· Solo gli amministratori locali/AD possono configurare SSO su FMC (gli utenti amministratori SSO non possono configurare/aggiornare le impostazioni SSO su FMC).

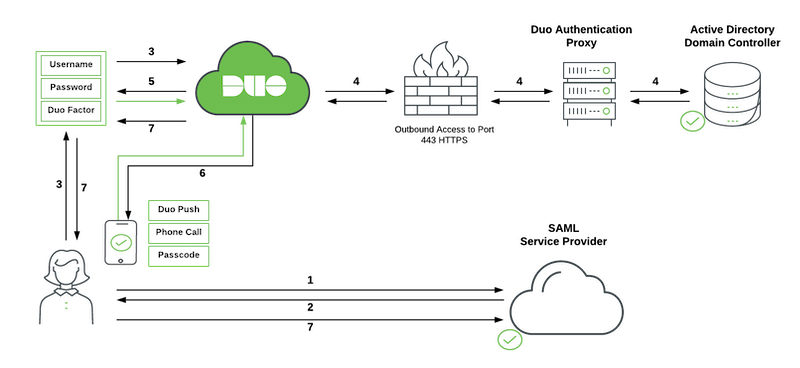

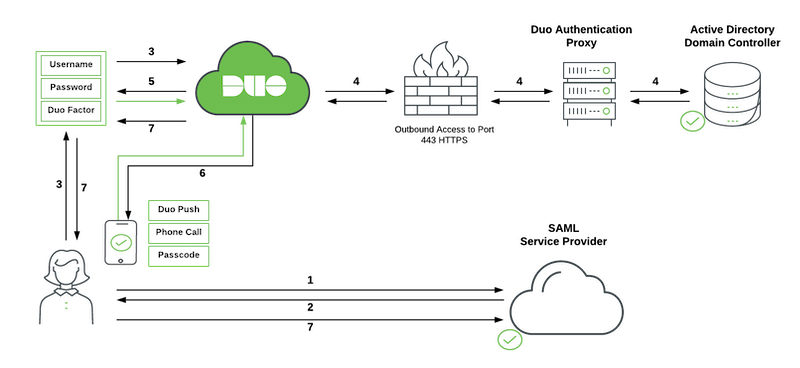

Esempio di rete

Procedura di configurazione sul provider di identità (Duo)

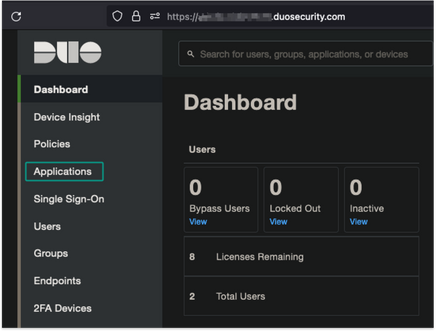

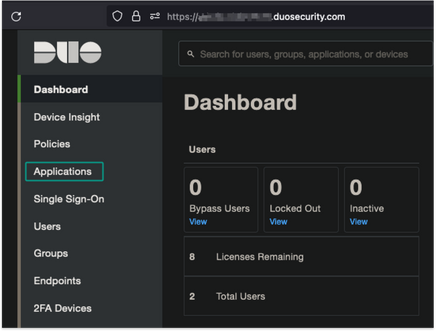

Dal dashboard, passare a Applicazioni:

URL di esempio: https://admin-debXXXXX.duosecurity.com/applications

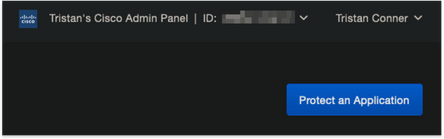

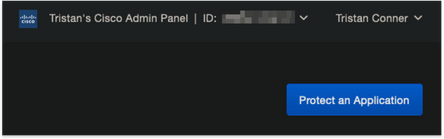

Selezionare Proteggi applicazione.

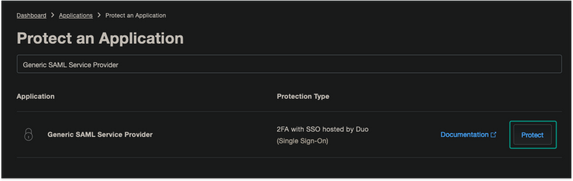

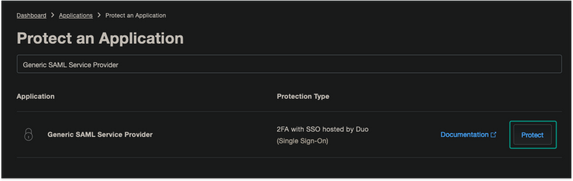

Cerca provider di servizi SAML generico.

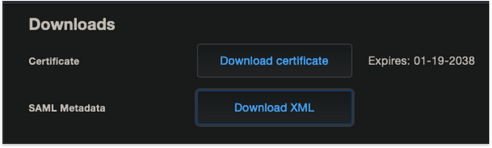

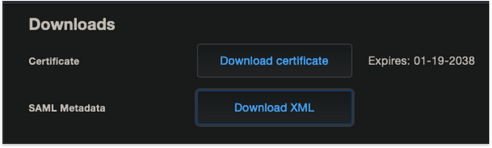

Scarica certificato e XML.

Configurare Service Provider.

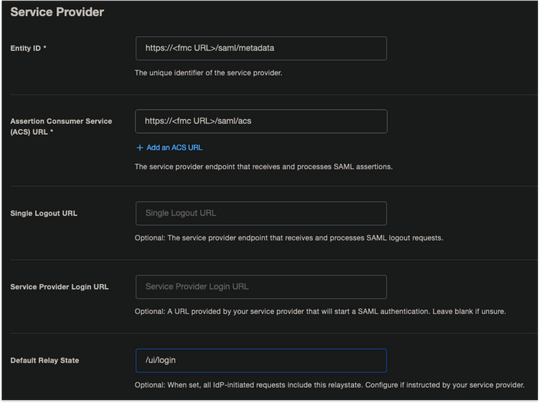

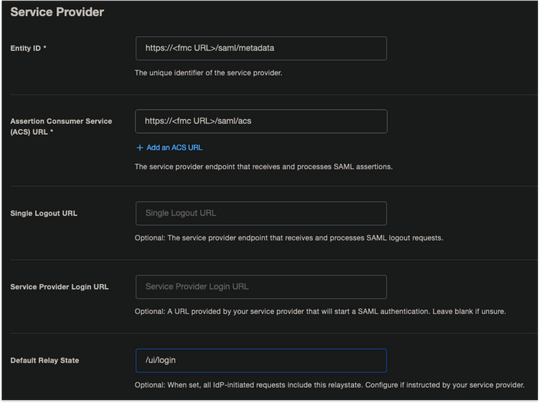

Immettere le impostazioni SAML:

URL Single Sign-On: https://<URL fmc>/saml/acs

URI gruppo di destinatari (ID entità SP): https://<URL fmc>/saml/metadata

RelayState predefinito: /ui/login

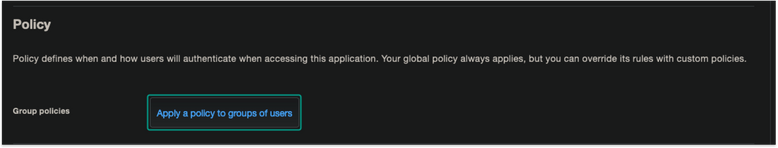

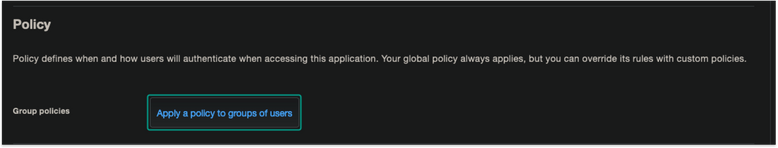

Configurare Applica criterio a tutti gli utenti.

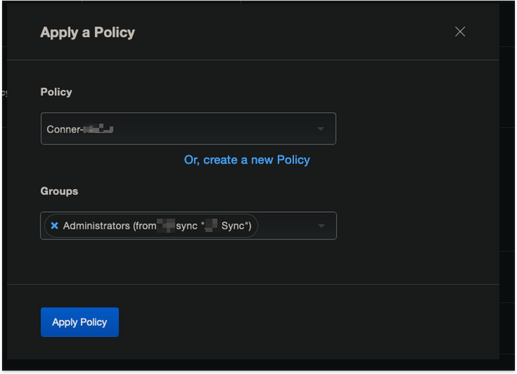

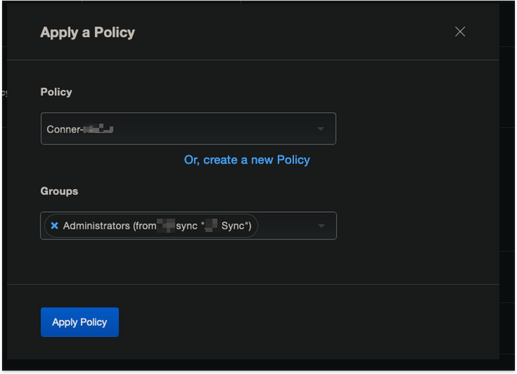

Dettagli applicazione di un criterio.

Scegliere il gruppo di amministratori necessario dal criterio personalizzato appropriato.

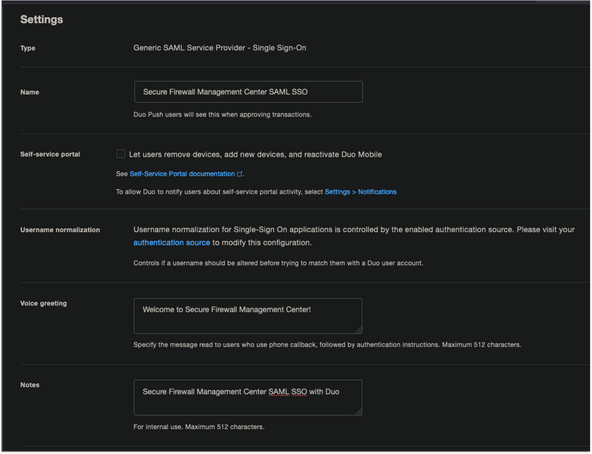

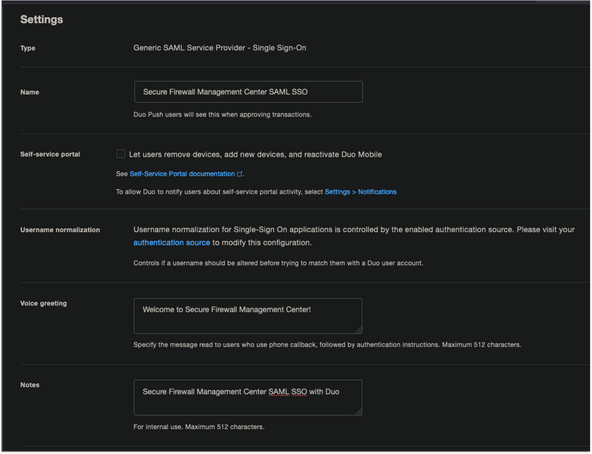

Configurare le impostazioni amministrative necessarie.

Salva applicazione.

Procedura di configurazione per Secure Firewall Management Center

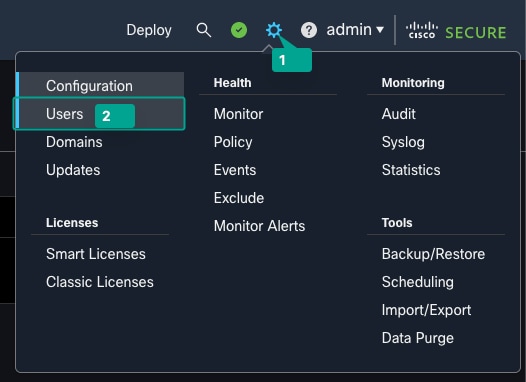

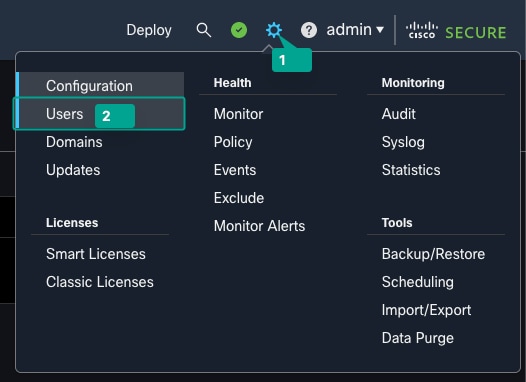

Accedere al CCP con privilegi di amministratore. Passare a Sistema > Utenti.

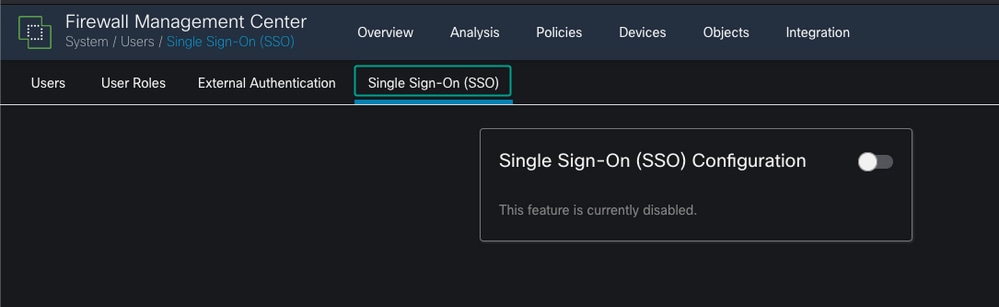

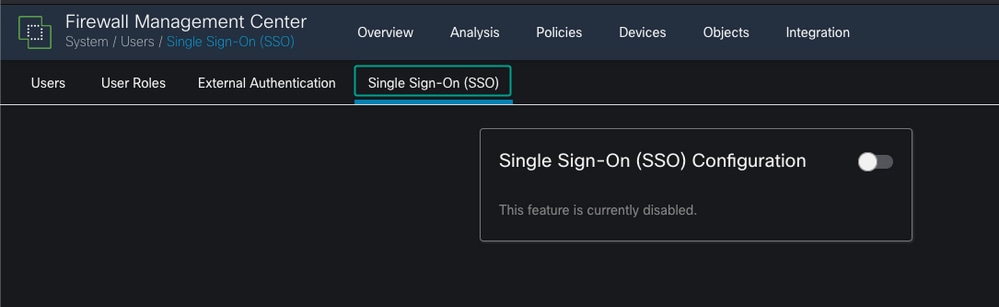

Fare clic su Single Sign-On, come illustrato nell'immagine.

Attivare l'opzione Single Sign-On (disattivata per impostazione predefinita).

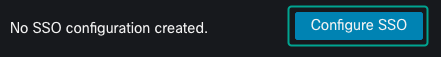

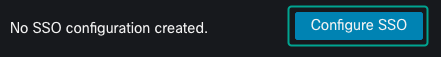

Fare clic su Configura SSO per avviare la configurazione dell'SSO in FMC.

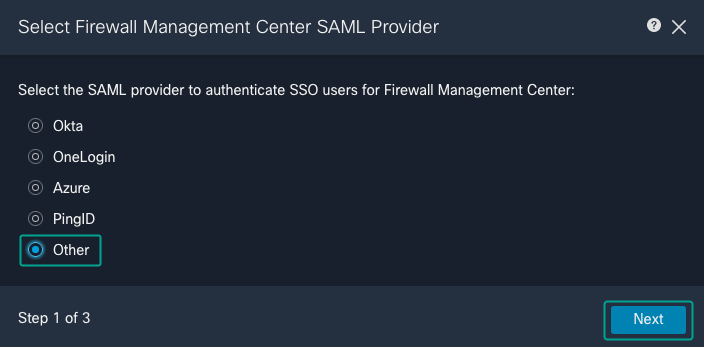

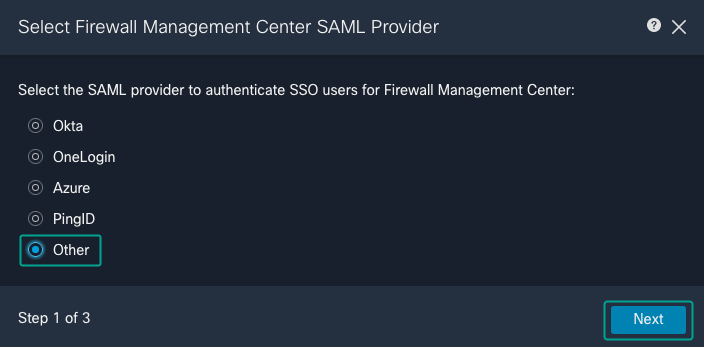

Selezionare il provider SAML di Centro gestione firewall. Fare clic su Next (Avanti).

Ai fini della presente dimostrazione, viene utilizzato Altro.

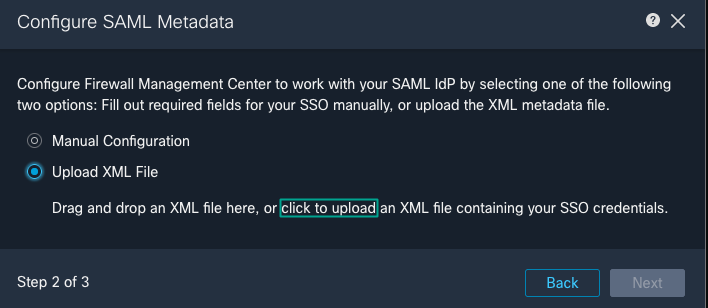

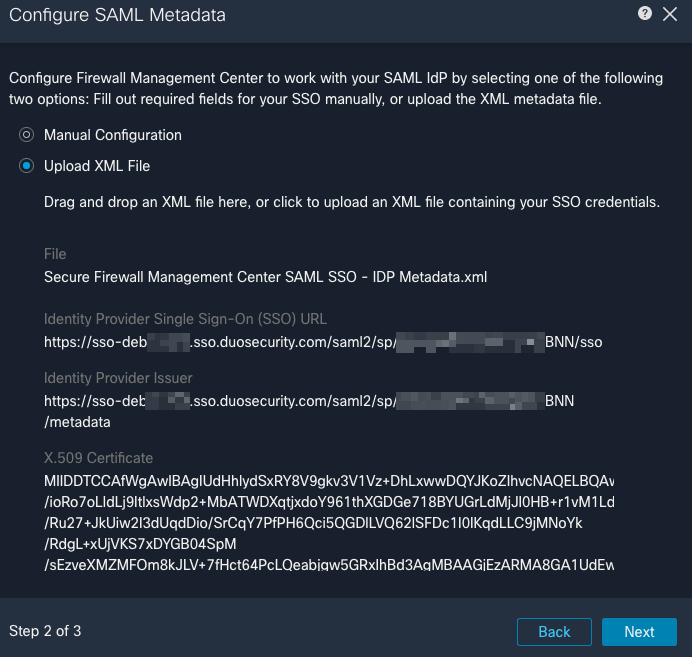

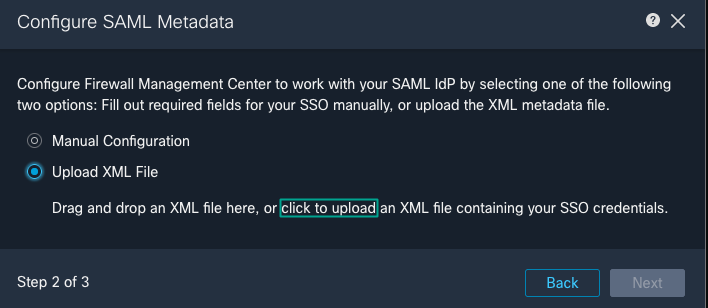

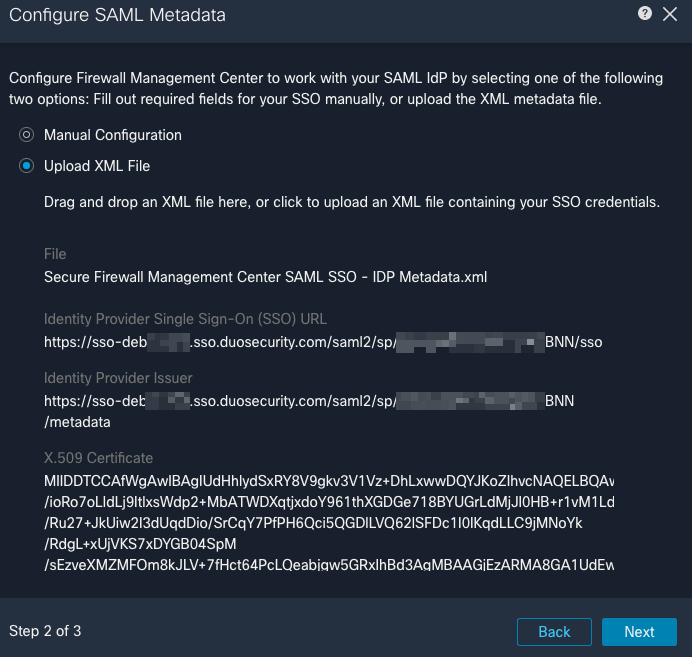

È inoltre possibile scegliere Carica file XML e caricare il file XML recuperato in precedenza da Duo Configuration.

Una volta caricato il file, il FMC visualizza i metadati. Fare clic su Next (Avanti), come mostrato nell'immagine.

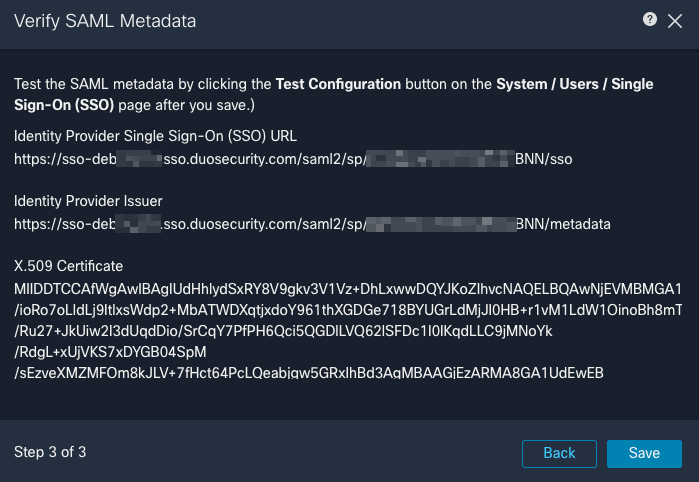

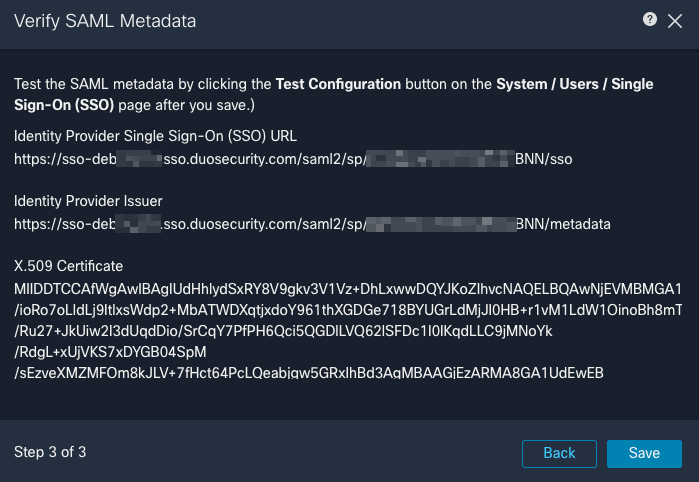

Verificare i metadati. Fare clic su Save (Salva), come mostrato nell'immagine.

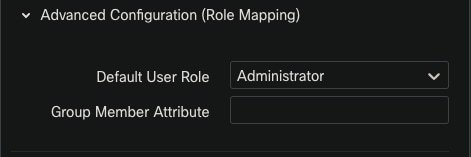

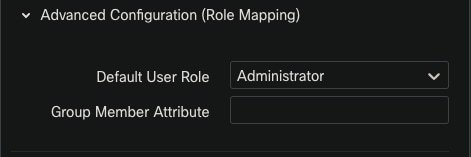

Configurare il Mapping ruoli/Ruolo utente predefinito in Configurazione avanzata.

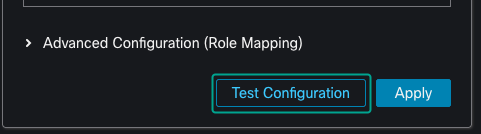

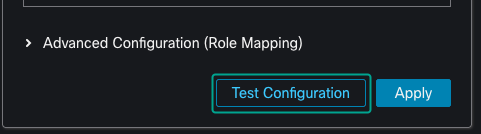

Per eseguire il test della configurazione, fare clic su Test della configurazione, come mostrato nell'immagine.

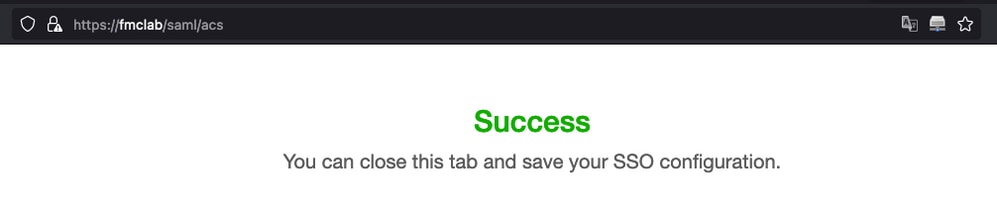

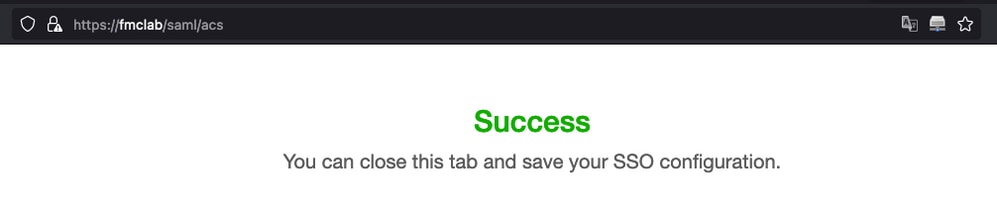

Esempio di connessione di prova riuscita.

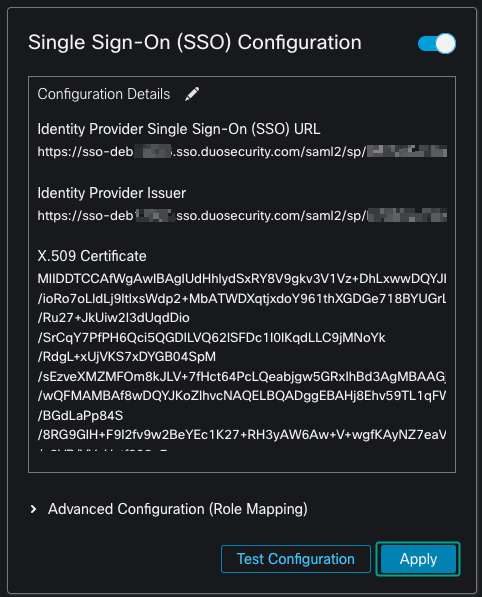

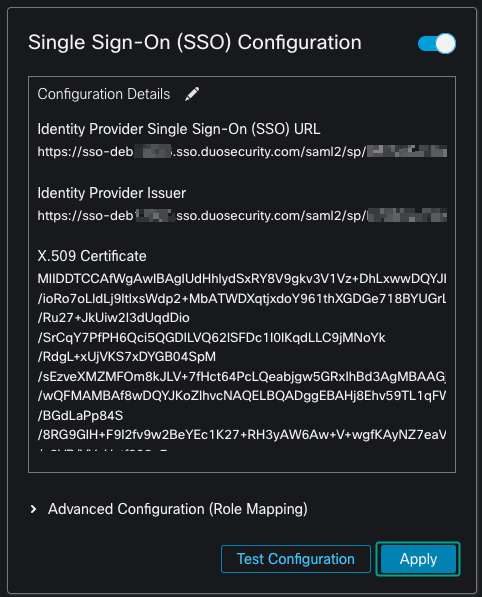

Fare clic su Apply (Applica) per salvare la configurazione.

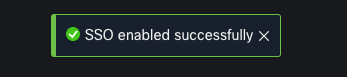

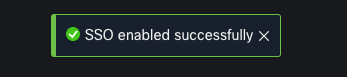

L'SSO è stato abilitato.

Verifica

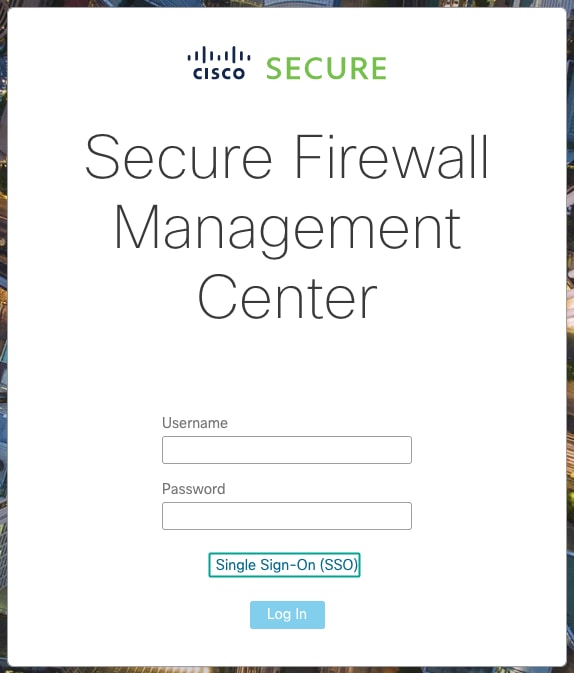

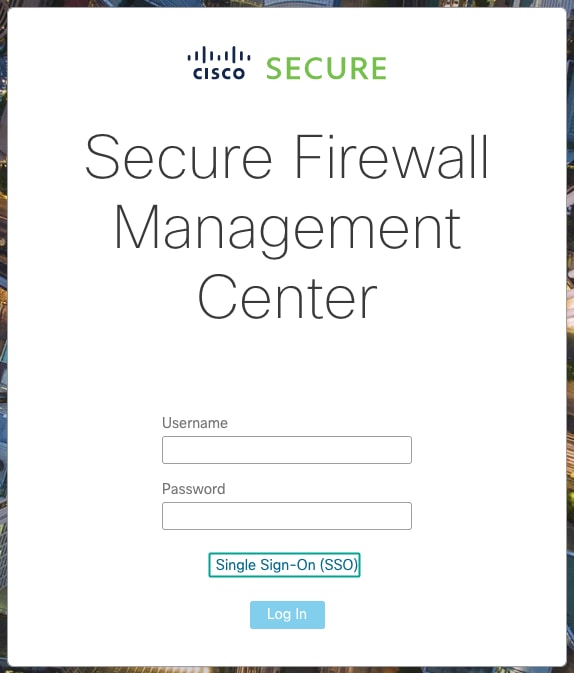

Accedere all'URL FMC dal browser: https://<fmc URL>. Fare clic su Single Sign-On.

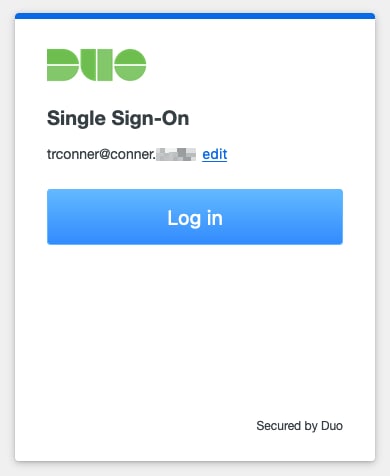

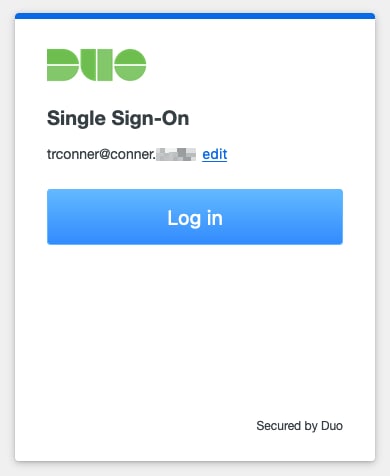

Viene visualizzata la pagina di accesso iDP (Duo). Fornire le credenziali SSO. Fare clic su Accedi.

Se l'operazione ha esito positivo, è possibile accedere e visualizzare la pagina predefinita di FMC.

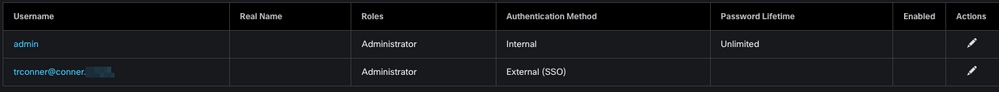

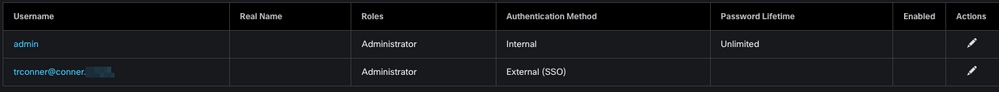

In FMC, selezionare System > Users per visualizzare l'utente SSO aggiunto al database.

Feedback

Feedback