Introduzione

In questo documento viene descritto come confermare la versione snort attiva in cui viene eseguito un FTD Cisco quando è gestito da Cisco FDM, Cisco FMC o CDO.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Firepower Management Center (FMC)

- Cisco Firepower Threat Defense (FTD)

- Cisco Firepower Device Manager (FDM)

- Cisco Defense Orchestrator (CDO)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Firepower Threat Defense v6.7.0 e 7.0.0

- Cisco Firepower Management Center versione 6.7.0 e 7.0.0

- Cisco Defense Orchestrator

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

SNORT® Intrusion Prevention System ha ufficialmente lanciato Snort 3, un aggiornamento radicale che presenta miglioramenti e nuove funzionalità che migliorano le prestazioni, l'elaborazione più veloce, la scalabilità migliorata per la rete e una gamma di oltre 200 plug-in per creare una configurazione personalizzata per la rete.

I vantaggi di Snort 3 includono, tra l'altro:

-

Prestazioni migliorate

-

Ispezione SMBv2 migliorata

-

Nuove funzionalità di rilevamento degli script

-

Ispezione HTTP/2

-

Gruppi di regole personalizzati

-

Sintassi che semplifica la scrittura delle regole di intrusione personalizzate.

-

Motivi per cui i risultati inline sarebbero stati eliminati in eventi di intrusione.

-

Nessun avvio automatico viene riavviato quando vengono distribuite modifiche al database VDB, ai criteri SSL, ai rilevatori di applicazioni personalizzati, alle origini di identità del portale captive e al rilevamento dell'identità del server TLS.

-

Miglioramento dei servizi grazie all'invio dei dati di telemetria specifici di Snort 3 a Cisco Success Network e a una migliore risoluzione dei problemi dei log.

Il supporto per Snort 3.0 è stato introdotto per Cisco Firepower Threat Defense (FTD) 6.7.0, proprio quando l'FTD è gestito tramite Cisco Firepower Device Manager (FDM).

Nota: per le nuove distribuzioni FTD 6.7.0 gestite da FDM, Snort 3.0 è il motore di ispezione predefinito. Se si aggiorna il FTD alla versione 6.7 da una release precedente, Snort 2.0 rimane il motore di ispezione attivo, ma è possibile passare alla versione 3.0.

Nota: per questa release, Snort 3.0 non supporta router virtuali, regole di controllo dell'accesso basate sul tempo o la decrittografia di connessioni TLS 1.1 o versioni precedenti. Attivate Snort 3.0 solo se queste funzioni non sono necessarie.

In seguito, Firepower versione 7.0 ha introdotto il supporto Snort 3.0 per i dispositivi Firepower Threat Defense gestiti da entrambi: Cisco FDM e Cisco Firepower Management Center (FMC).

Nota: per le nuove distribuzioni FTD 7.0, Snort 3 è ora il motore di ispezione predefinito. Le distribuzioni aggiornate continuano a utilizzare Snort 2, ma è possibile passare in qualsiasi momento.

Attenzione: è possibile passare liberamente da Snort 2.0 a Snort 3.0 e viceversa, in modo da poter annullare le modifiche se necessario. Il traffico viene interrotto ogni volta che si cambia versione.

Attenzione: prima di passare allo Snort 3, si consiglia di leggere e comprendere la Guida alla configurazione dello Snort 3 di Firepower Management Center. Prestare particolare attenzione alle limitazioni delle funzionalità e alle istruzioni di migrazione. Sebbene l'aggiornamento allo Snort 3 sia progettato per un impatto minimo, le funzionalità non vengono mappate esattamente. La pianificazione e la preparazione prima dell'aggiornamento consentono di verificare che il traffico venga gestito come previsto.

Determinare la versione attiva dello snort eseguita su FTD

CLI (Command Line Interface) FTD

Per determinare la versione snort attiva in esecuzione su un FTD, accedere alla CLI del FTD ed eseguire il comando show snort3 status:

Esempio 1: quando non viene visualizzato alcun output, l'FTD esegue Snort 2.

>show snort3 status

>

Esempio 2: quando viene visualizzato l'output, Snort 2 è attualmente in esecuzione, FTD esegue Snort 2.

>show snort3 status

Currently running Snort 2

Esempio 3: quando viene visualizzato l'output, Snort 3 è attualmente in esecuzione, FTD esegue Snort 3.

>show snort3 status

Currently running Snort 3

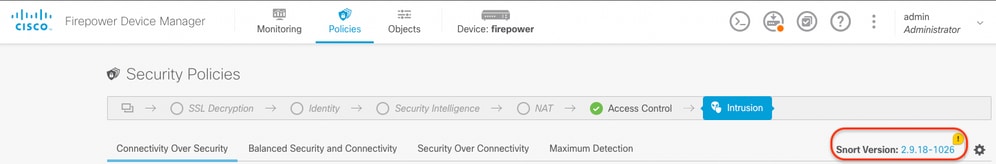

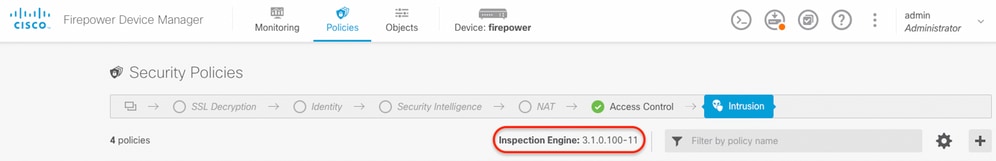

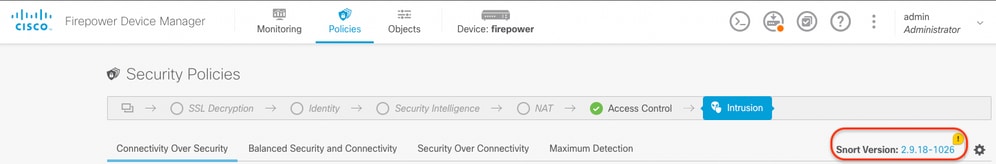

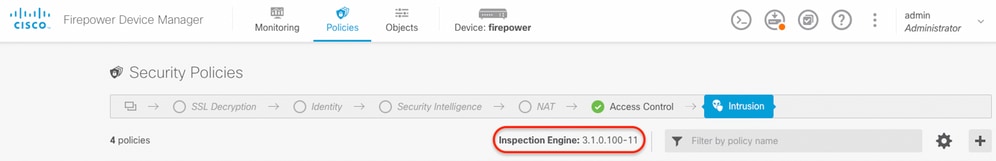

FTD gestito da Cisco FDM

Per determinare la versione snort attiva in esecuzione su un FTD gestito da Cisco FDM, procedere con i passi successivi:

- Accedere all'FTD Cisco tramite l'interfaccia Web FDM.

- Dal menu principale, selezionare Policy.

- Quindi, selezionate la scheda Intrusione (Intrusion).

- Cercare la sezione Versione snort o Motore di ispezione per confermare la versione snort attiva nell'FTD.

Esempio 1: l'FTD esegue snort versione 2.

Esempio 2: l'FTD esegue snort versione 3.

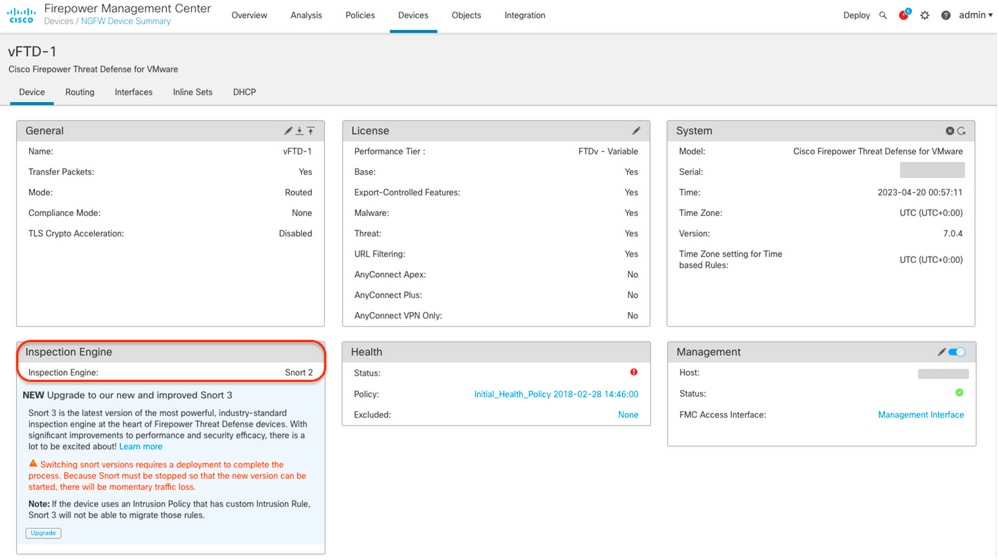

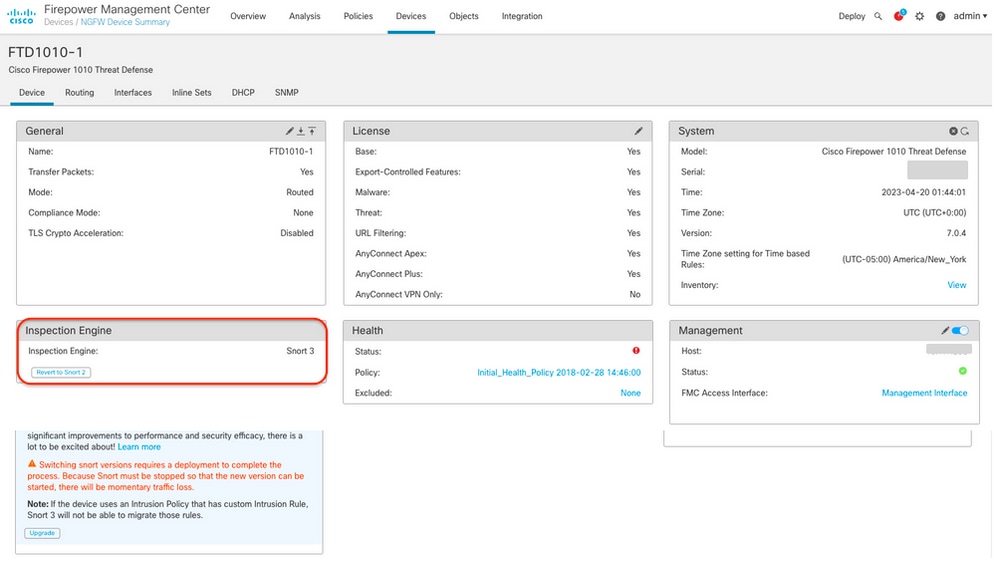

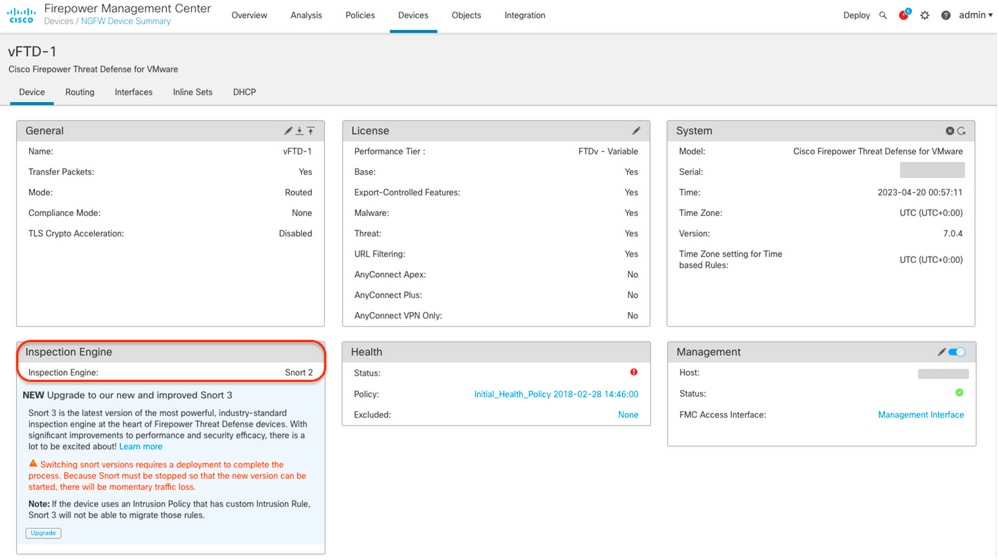

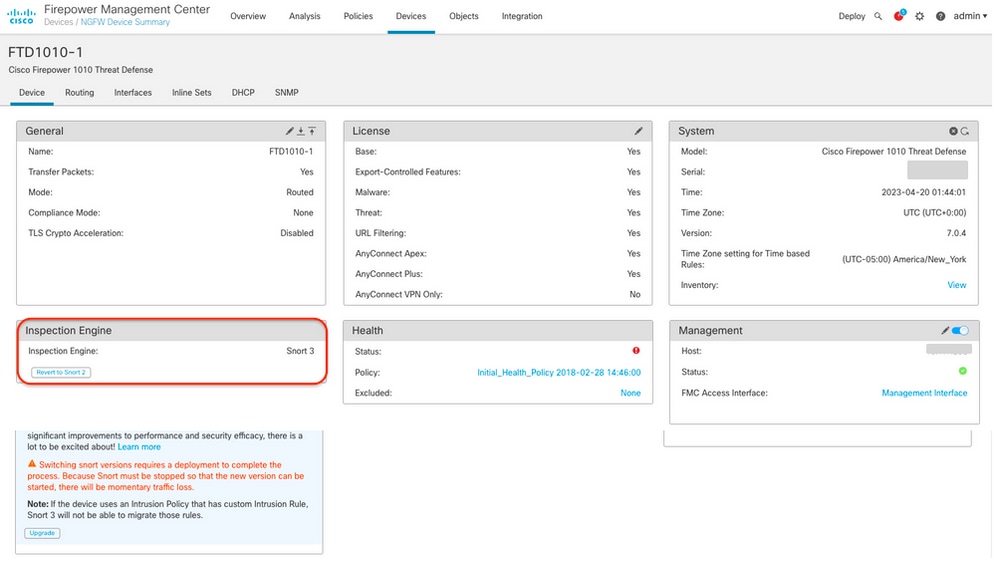

FTD Gestito dal Cisco FMC

Per determinare la versione snort attiva in esecuzione su un FTD gestito da Cisco FMC, procedere con i passaggi seguenti:

- Accedere all'interfaccia Web di Cisco FMC.

- Dal menu Dispositivi, selezionare Gestione dispositivi.

- Quindi, selezionare il dispositivo FTD appropriato.

- Fare clic sull'icona Modifica matita.

- Selezionare la scheda Device e cercare la sezione Inspection Engine per confermare la versione snort attiva nell'FTD:

Esempio 1: l'FTD esegue snort versione 2.

Esempio 2: l'FTD esegue snort versione 3.

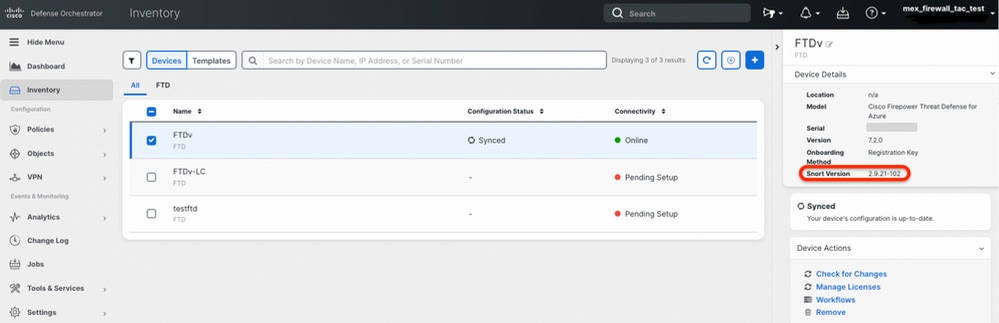

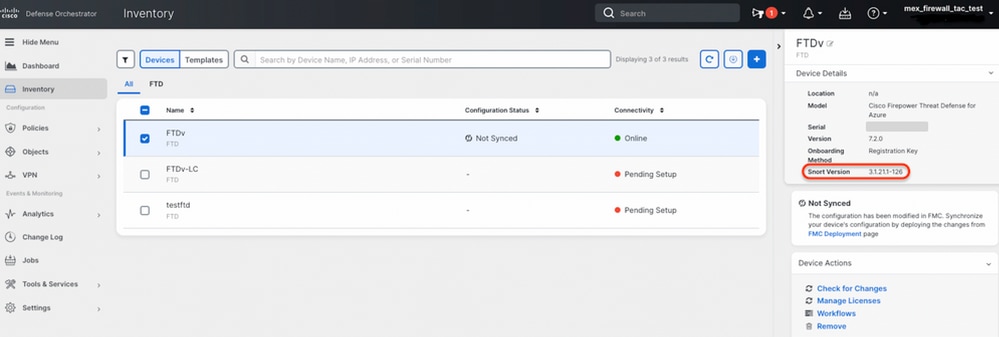

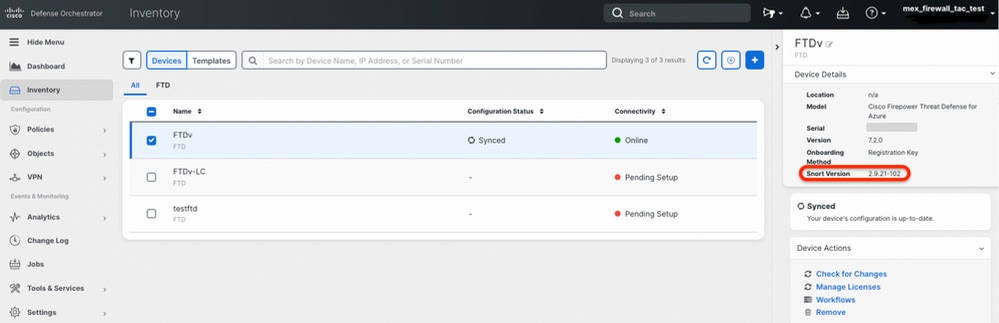

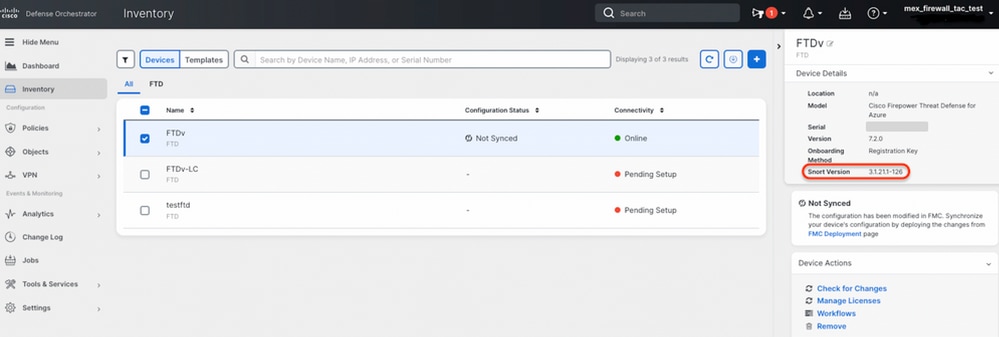

FTD gestito da Cisco CDO

Per determinare la versione snort attiva in esecuzione su un FTD gestito da Cisco Defense Orchestrator, procedere con i passaggi seguenti:

- Accedere all'interfaccia Web di Cisco Defense Orchestrator.

- Dal menu Inventory, selezionare il dispositivo FTD appropriato.

- Nella sezione Dettagli dispositivo, cercare Versione snort:

Esempio 1: l'FTD esegue snort versione 2.

Esempio 2: l'FTD esegue snort versione 3.

Informazioni correlate

Feedback

Feedback