Introduzione

In questo documento viene descritta la configurazione dettagliata di un tunnel VPN SIG (Secure Internet Gateway) da sito a sito su Secure Firewall Threat Defense.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Umbrella Admin Portal

- Centro gestione firewall protetto (FMC)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware.

- Umbrella Admin Portal

- Secure Firewall versione 7.2

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Esempio di rete

Configurazione tunnel di rete Umbrella

Tunnel di rete

Accedi a Umbrella Dashboard:

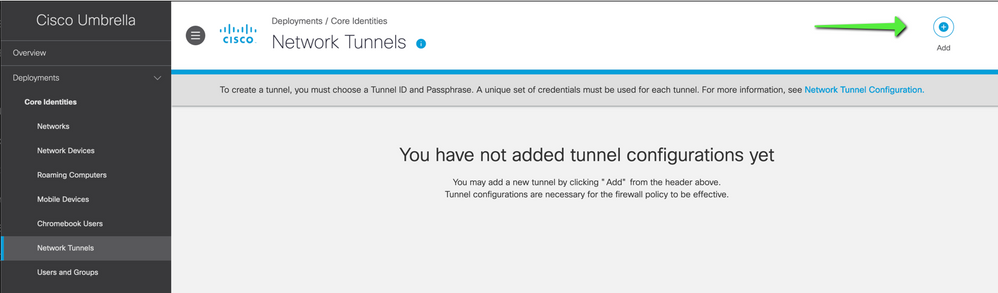

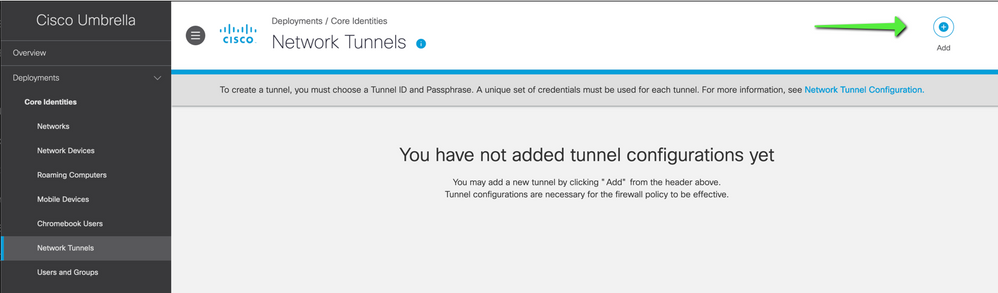

Passa a Deployments > Network Tunnels > Add.

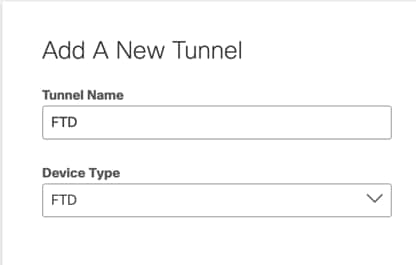

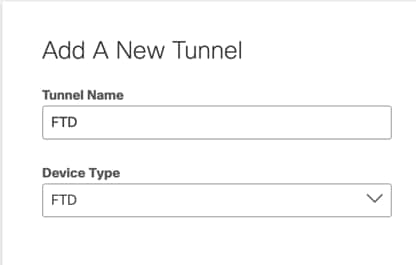

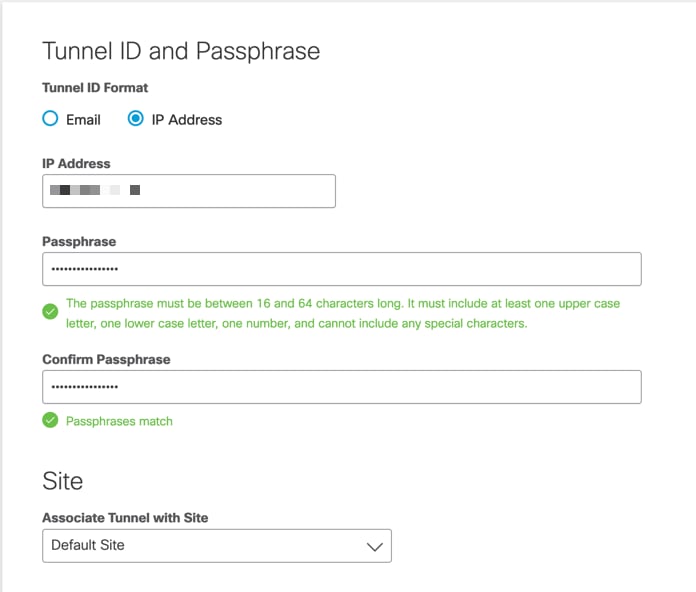

Aggiungete un nuovo tunnel, scegliete il tipo di dispositivo come FTD e denominatelo in modo appropriato.

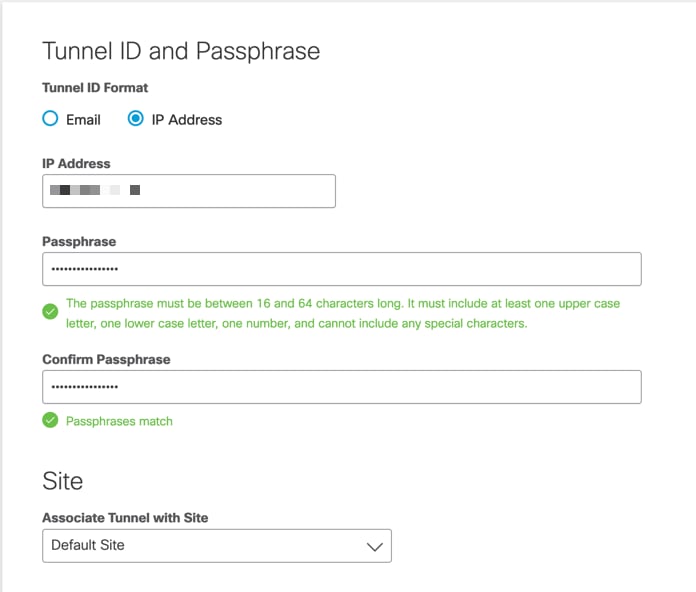

Immettere l'indirizzo IP pubblico dell'FTD insieme a una chiave già condivisa protetta.

Collegare il tunnel al sito appropriato per i criteri di firewall e ispezione del traffico.

Configurazione da Umbrella Portal completata.

Per confermare lo stato VPN, passare a Umbrella Portal quando il tunnel è connesso.

Configurazione Centro gestione firewall sicura

Configurazione da sito a sito

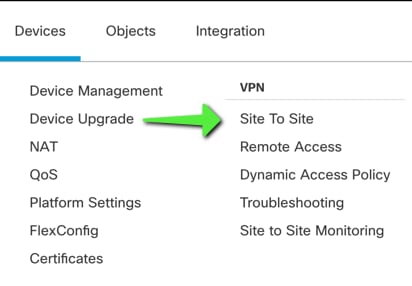

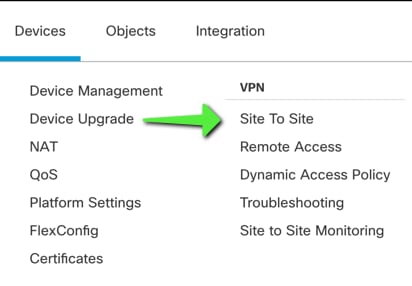

Passa a Devices > Site-to-Site :

Aggiungi nuovo tunnel da sito a sito

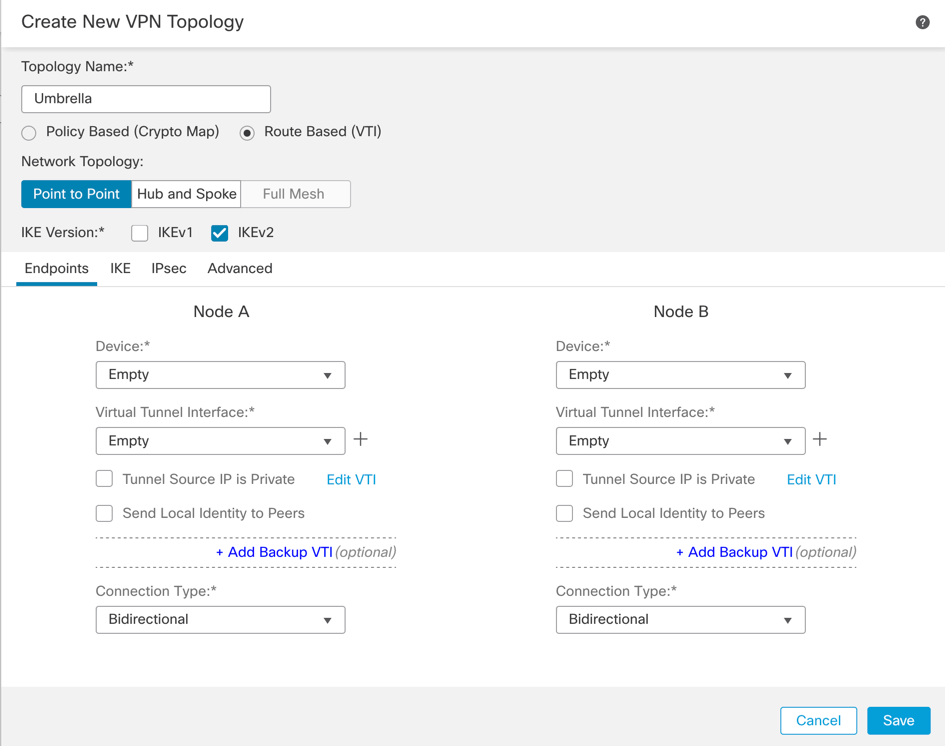

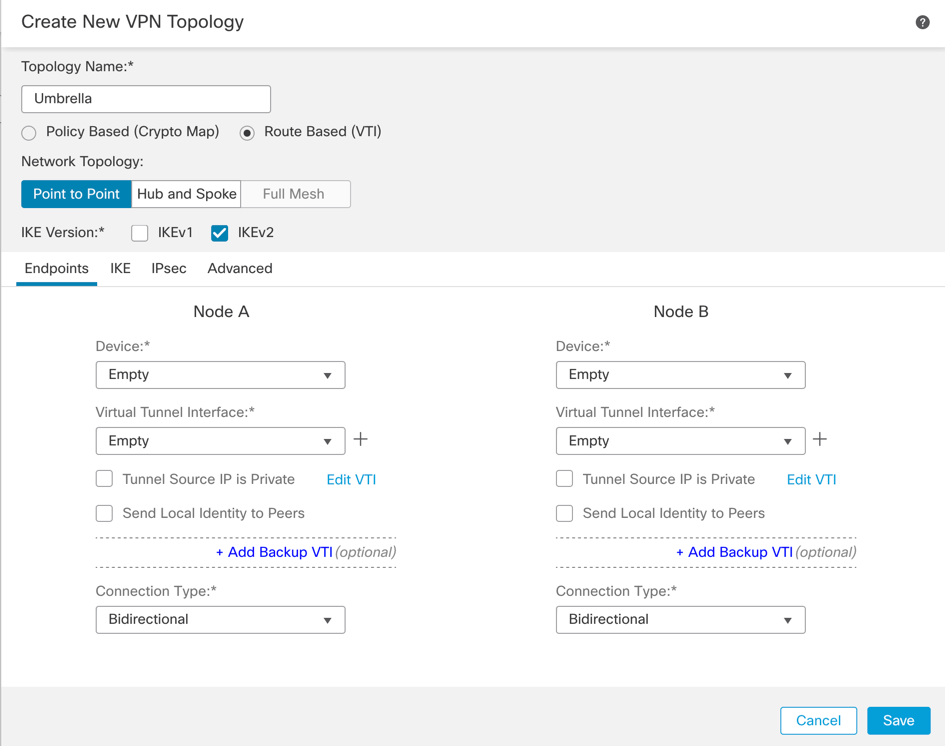

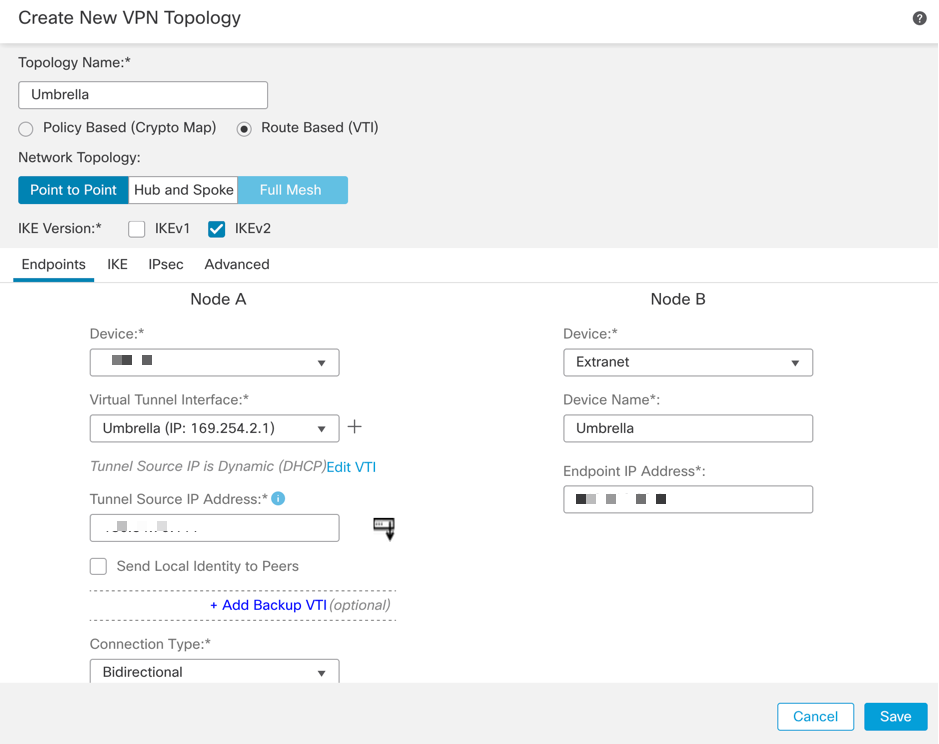

Assegnare un nome alla topologia e scegliere VTI basata su route:

Aggiungi nuova interfaccia tunnel virtuale

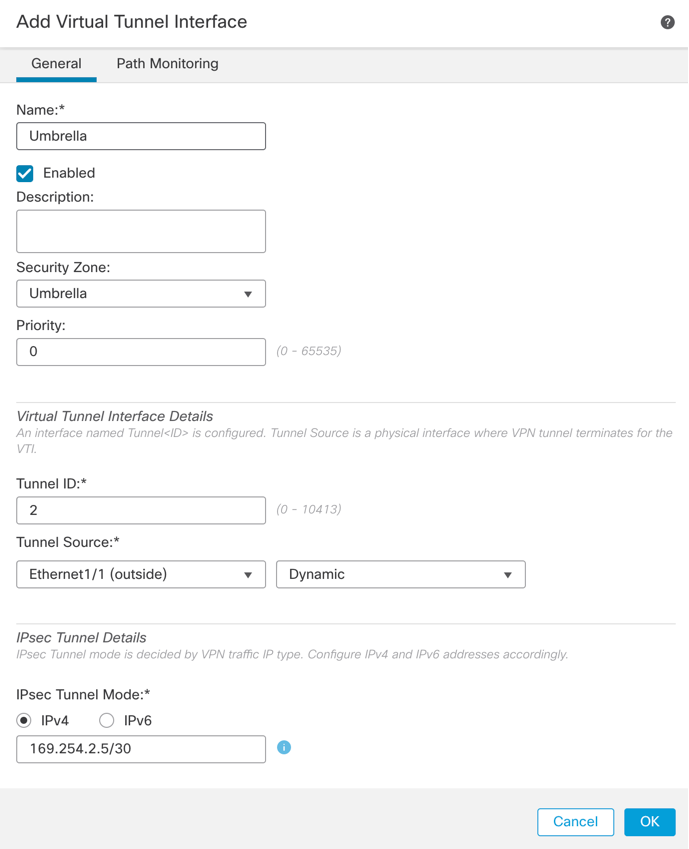

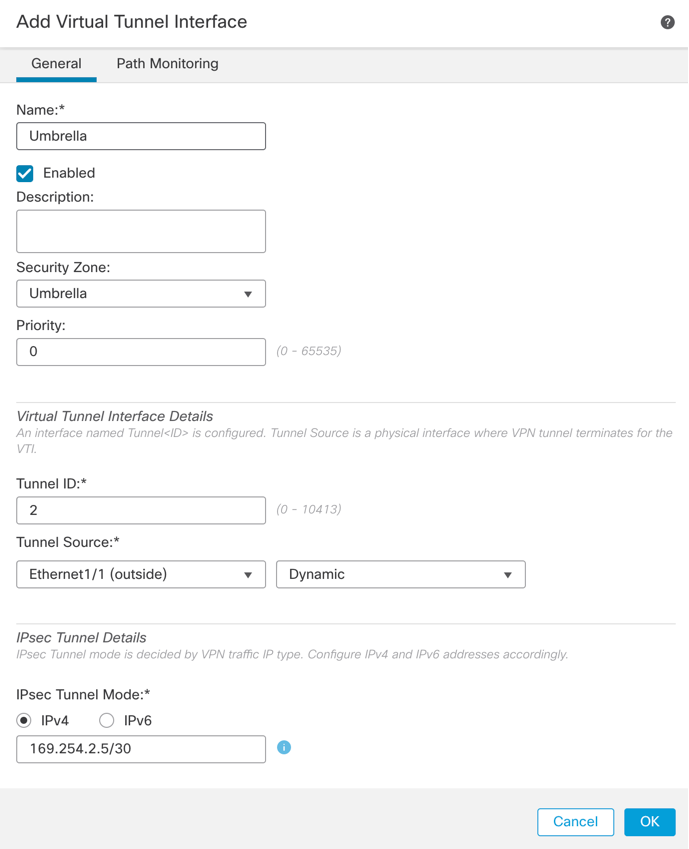

- Denominazione interfaccia tunnel

- Applicazione di una nuova area di sicurezza all'interfaccia

- Assegna un numero ID tunnel compreso tra 0 e 10413

- Scegli origine tunnel (interfaccia con IP pubblico definita in Umbrella Portal)

- Creare una subnet 30/non instradabile da utilizzare con la VPN. Ad esempio, 169.254.72.0/30

Configura nodi di topologia

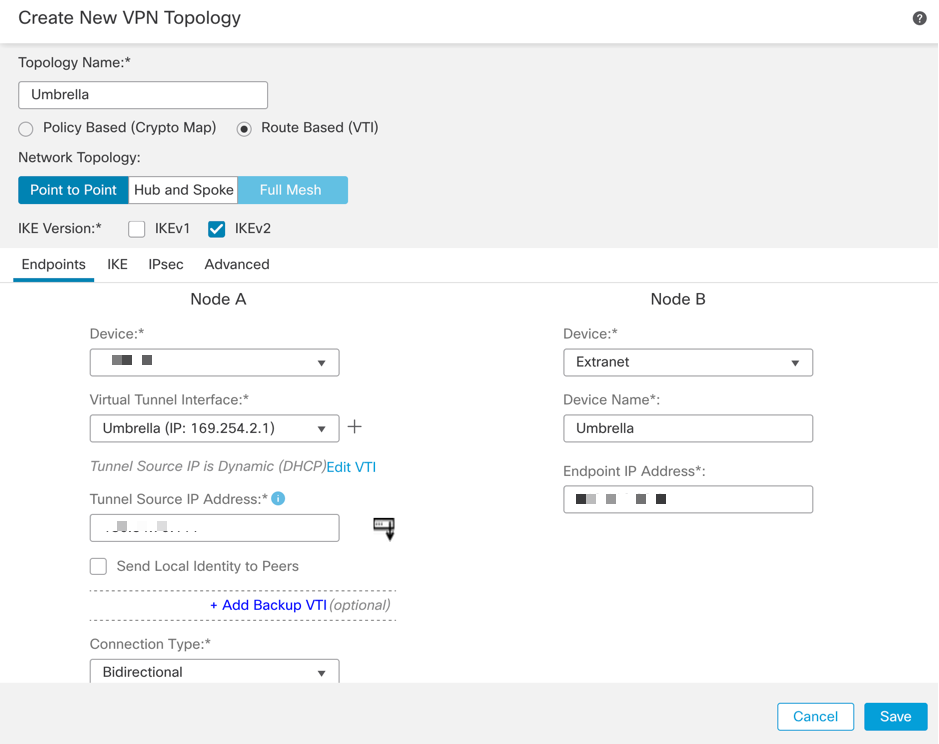

Assegnare FTD al nodo A e Umbrella al nodo B della Extranet:

Gli indirizzi IP degli endpoint da utilizzare con i data center Umbrella sono disponibili qui.

Scegliere il centro dati più vicino alla posizione fisica del dispositivo.

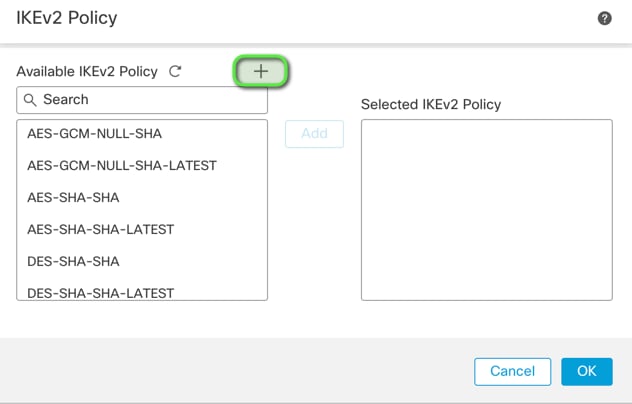

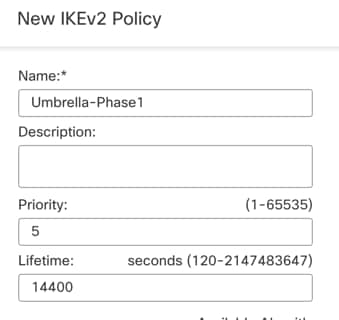

Definire i parametri della fase 1 di IKEv2:

Qui sono riportati i parametri accettabili per la negoziazione del tunnel.

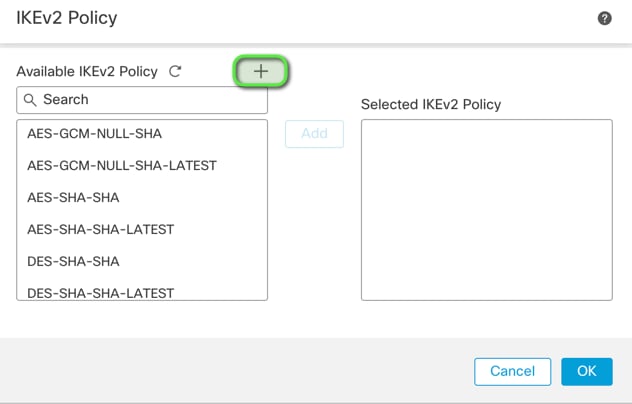

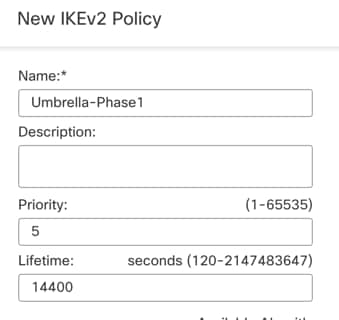

Passare alla scheda IKE e creare un nuovo criterio IKEv2:

- Assegnare la priorità appropriata per evitare conflitti con i criteri esistenti.

- La durata della fase 1 è di 1400 secondi.

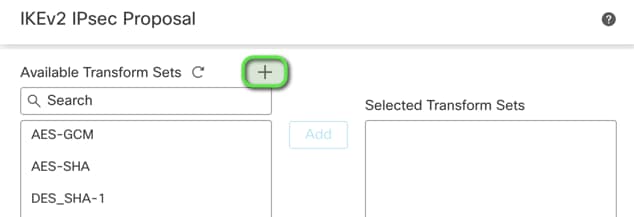

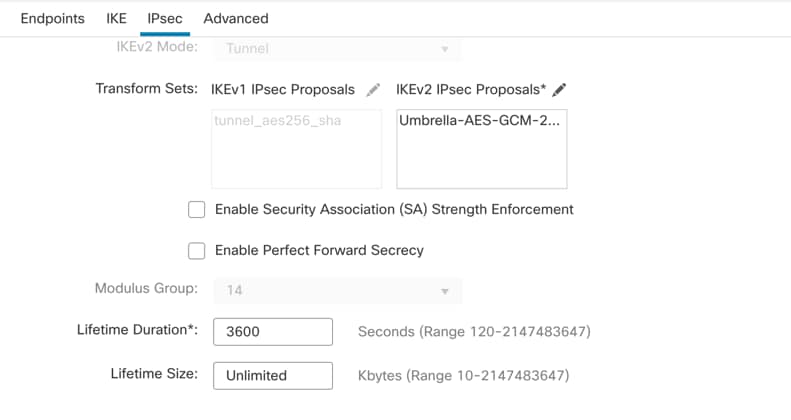

Definire i parametri IPsec fase 2:

- Qui sono riportati i parametri accettabili per la negoziazione del tunnel.

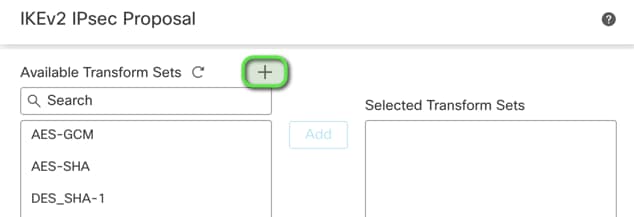

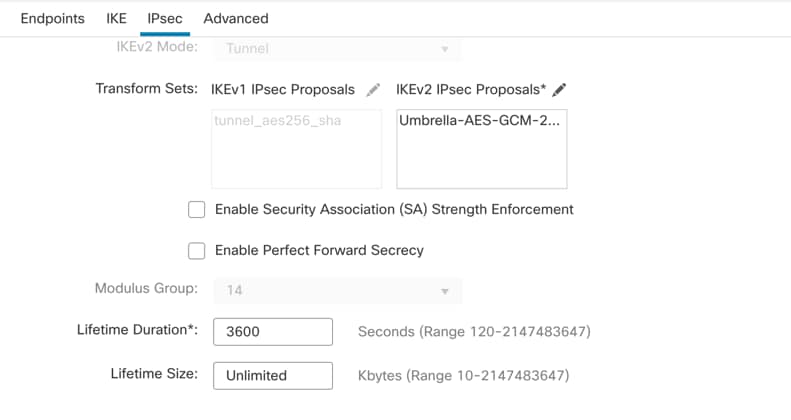

- Passare alla

IPsec e creare una nuova proposta IPSec.

Verificare che i parametri della fase 2 corrispondano a quanto segue:

Salvare la topologia e distribuire nel firewall.

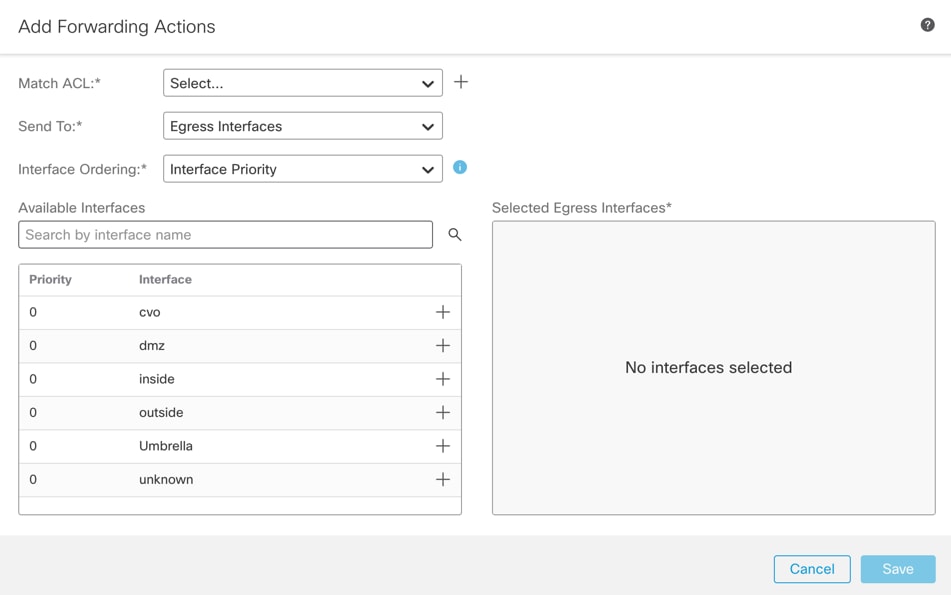

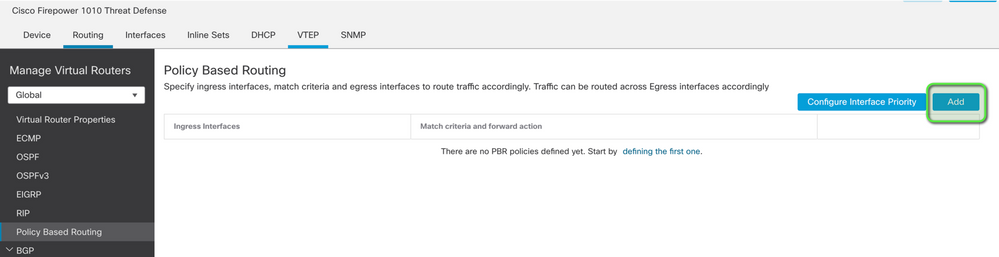

Configurare PBR (Policy Based Routing)

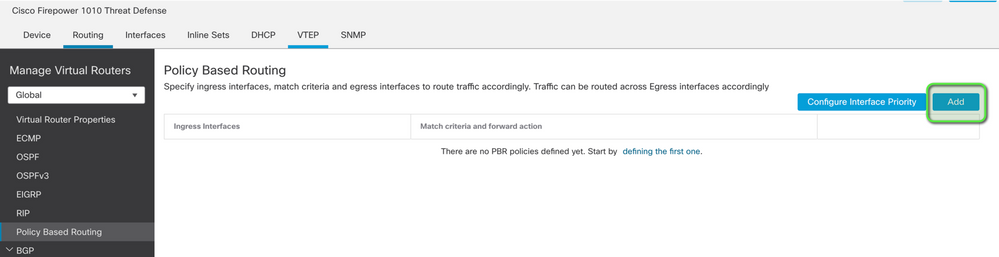

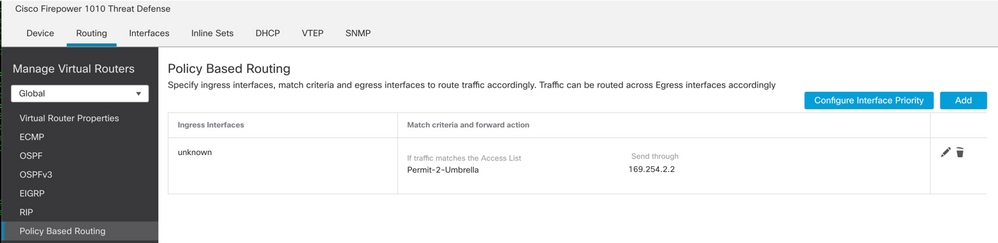

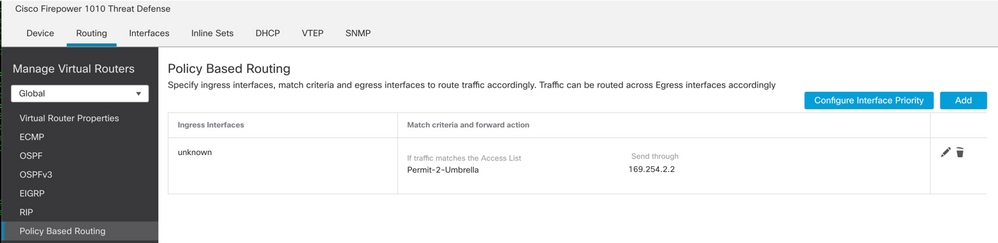

Passa a Devices > Device Management > Select the FTD/HA Pair > Routing > Policy Based Routing.

Aggiungi nuovo criterio.

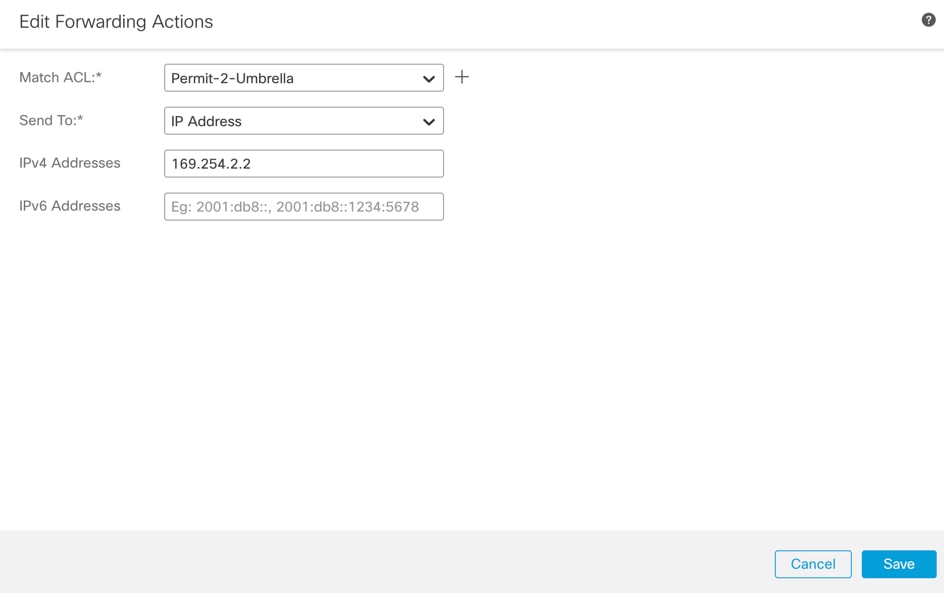

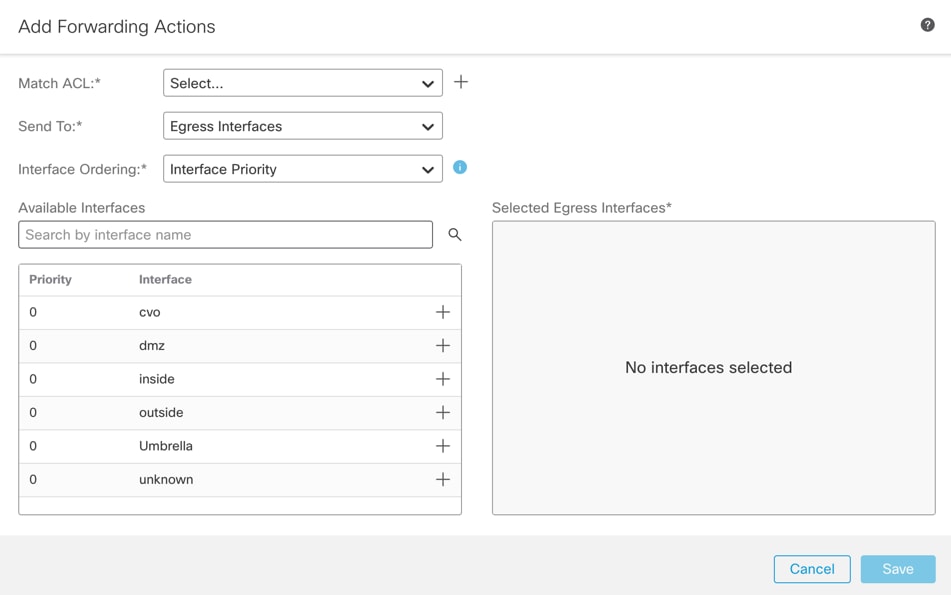

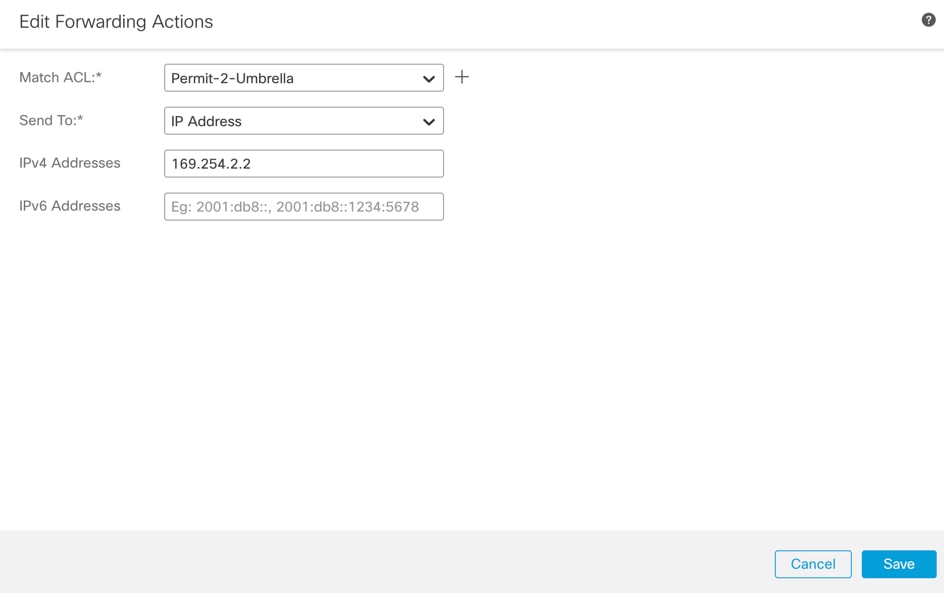

Configurare le azioni di inoltro:

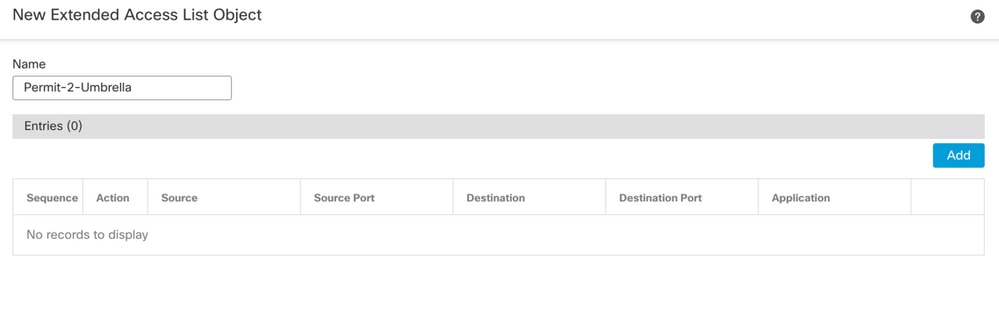

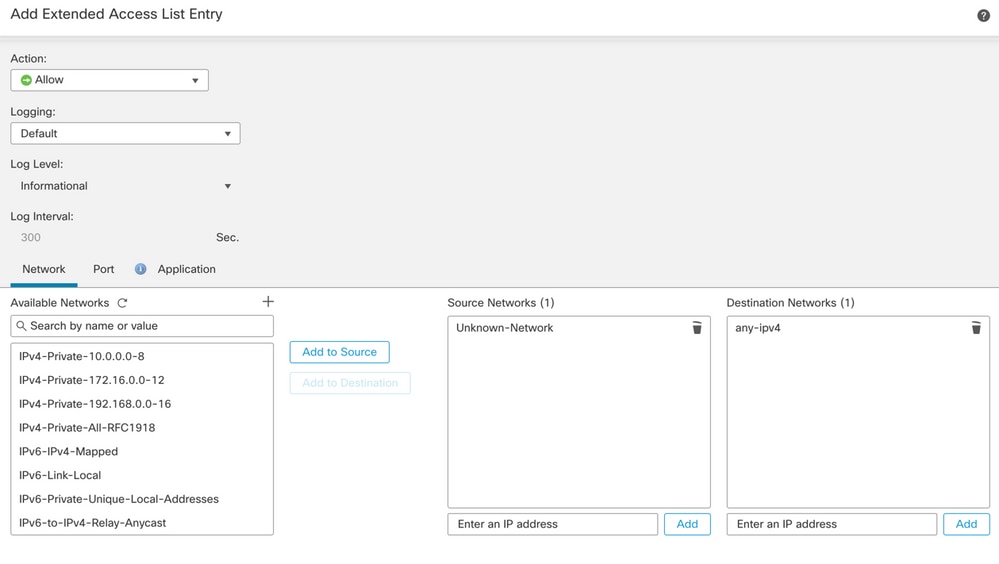

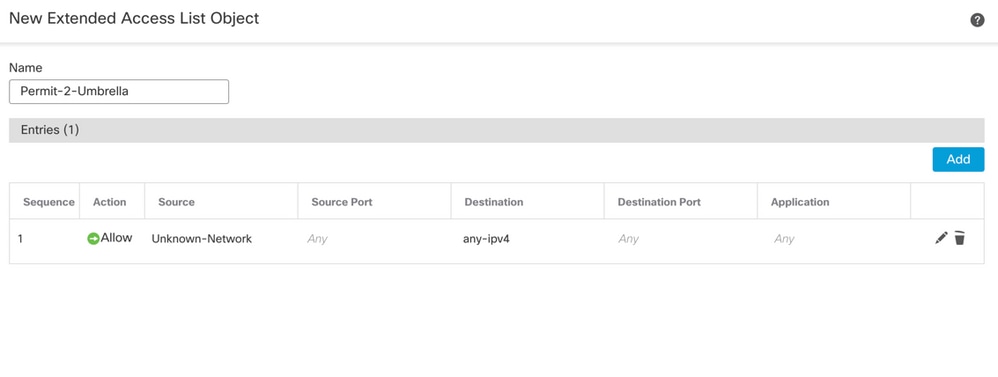

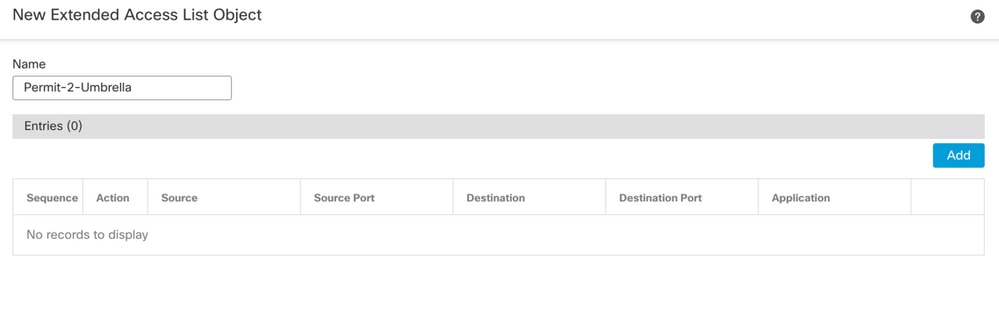

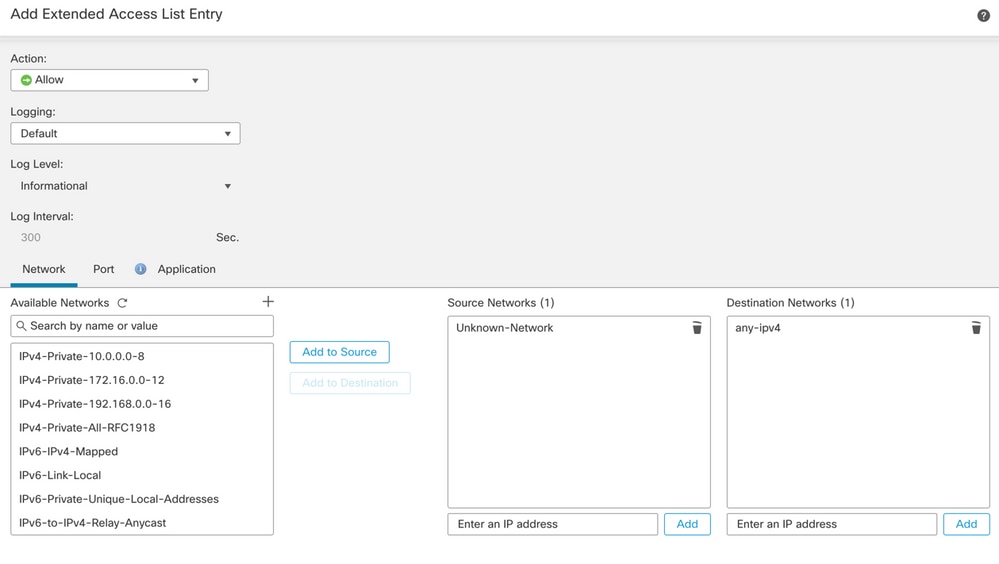

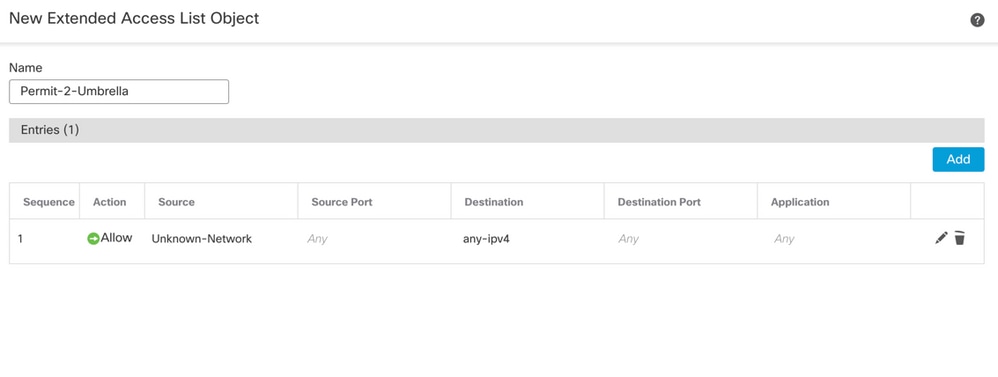

Creare l'ACL di corrispondenza per il traffico che deve navigare attraverso il tunnel SIG:

Aggiungere le voci di controllo di accesso che definiscono il traffico Umbrella SIG:

-

- Le reti di origine definiscono il traffico interno.

- Reti di destinazione sono le reti remote che devono essere controllate da Umbrella.

ACL esteso completato:

Configurazione Send To:

Definire la Send To Indirizzo IPv4 come secondo indirizzo IP disponibile nella subnet /30.

Nota: questo indirizzo IP non è definito in Umbrella. È necessaria solo per l'inoltro del traffico.

PBR completato:

Prendere nota dell'interfaccia in entrata, necessaria in seguito per la configurazione dei criteri di controllo di accesso (ACP) e di Network Address Translation (NAT).

salvare la configurazione e distribuirla nel firewall.

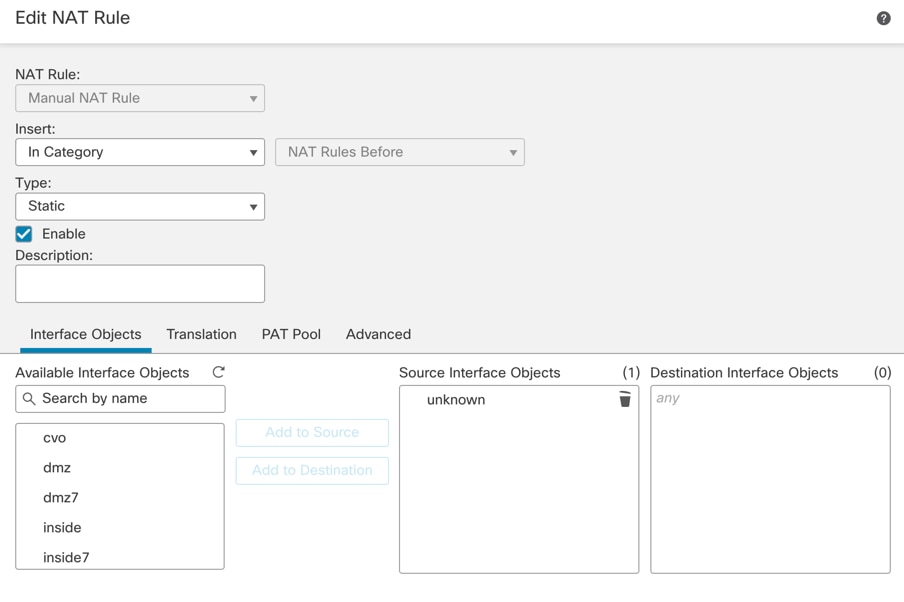

Configurare NAT e ACP

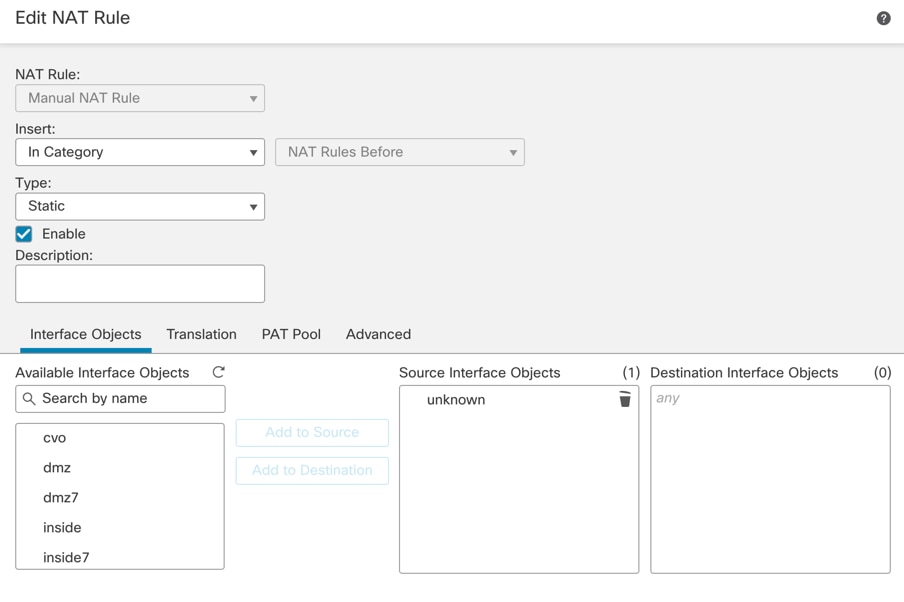

Passa a Devices > NAT.

Crea una nuova regola NAT manuale come questa:

-

- Source Interface - Origine protetta interna.

- Destination Interface - Any (Interfaccia di destinazione - Qualsiasi) - Consente di deviare il traffico al VTI.

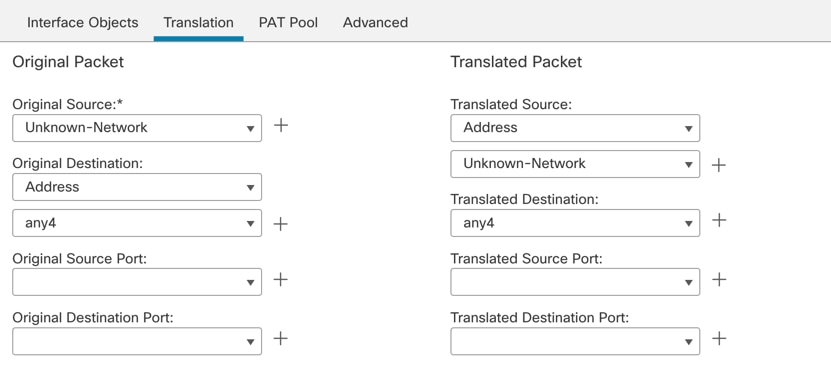

Traduzione:

-

- Origine originale e tradotta - Oggetto di rete protetto interno

- Destinazione originale e tradotta - any4 - 0.0.0.0/0

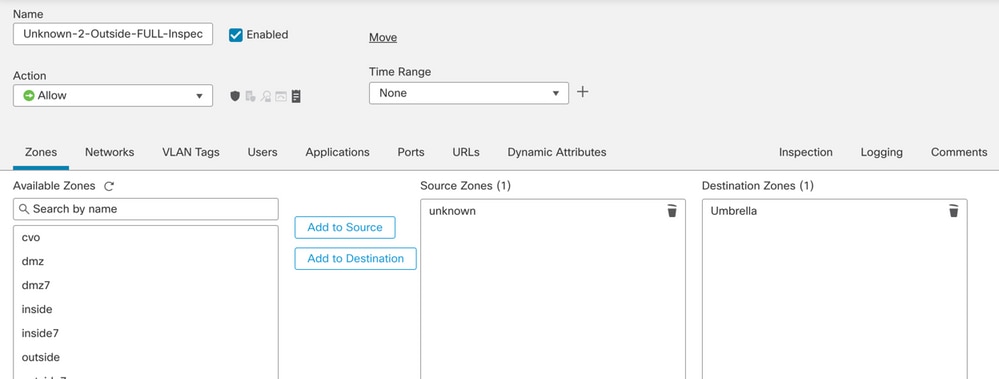

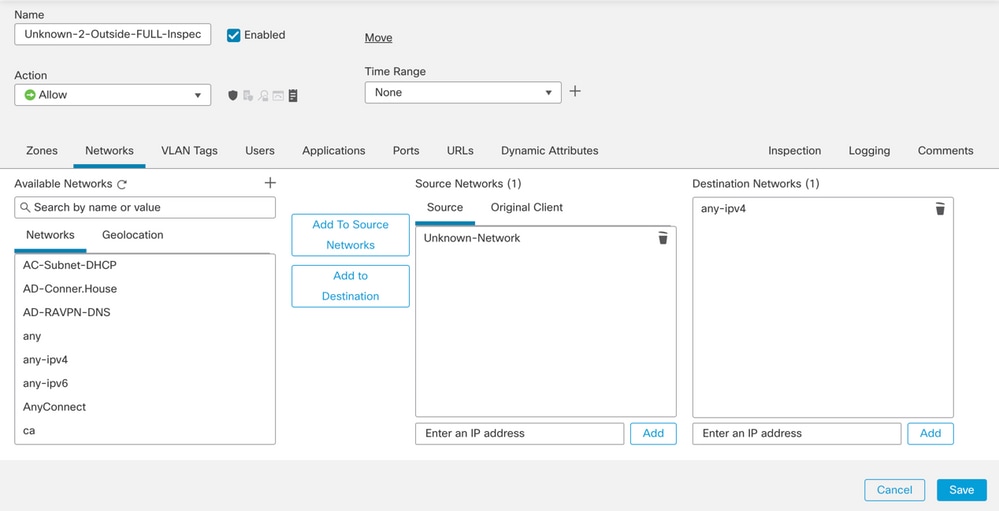

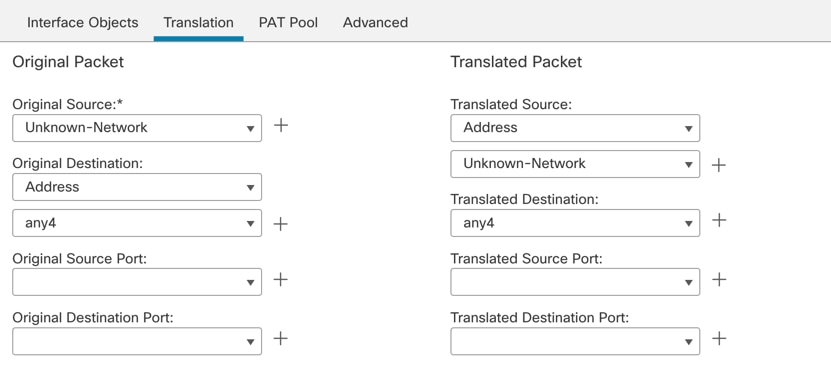

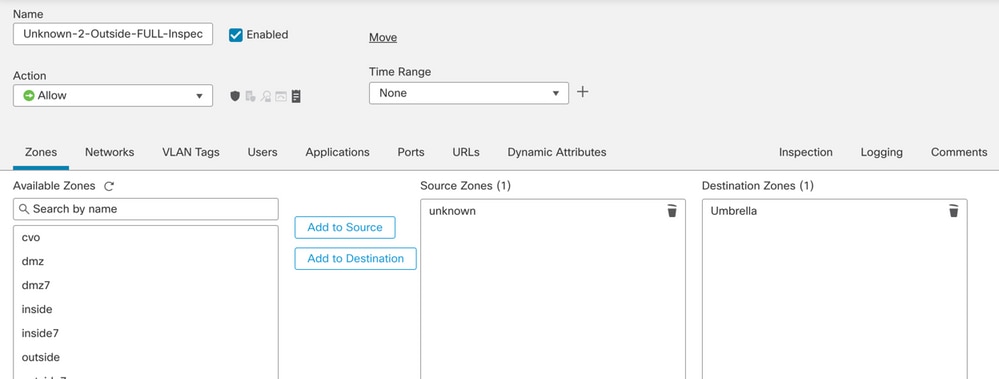

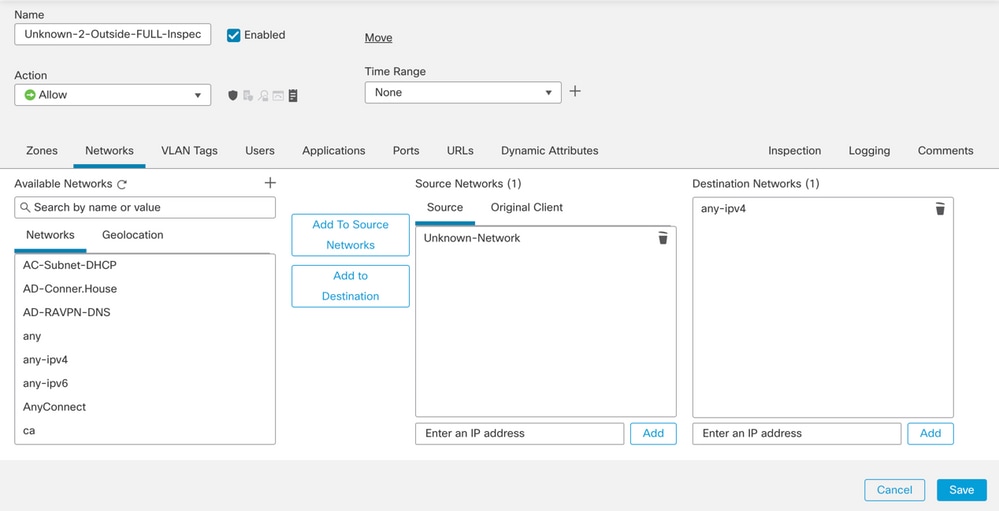

Passa a Policy > Access Control.

Crea una nuova regola del provider di servizi di audioconferenza come questa:

-

- Zona di origine: origine protetta interna.

- Zona di destinazione - Zona VTI - Consente di deviare il traffico verso la VTI.

Reti:

-

- Reti di origine - Oggetti di rete interni protetti

- Reti di destinazione - any4 - 0.0.0.0/0

Salvare la configurazione e distribuirla nel firewall.

Verifica

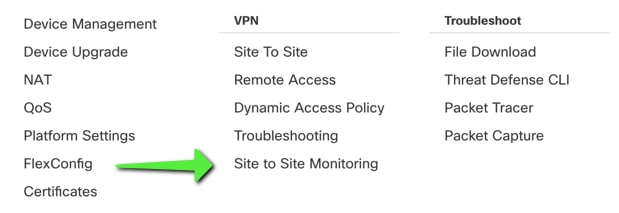

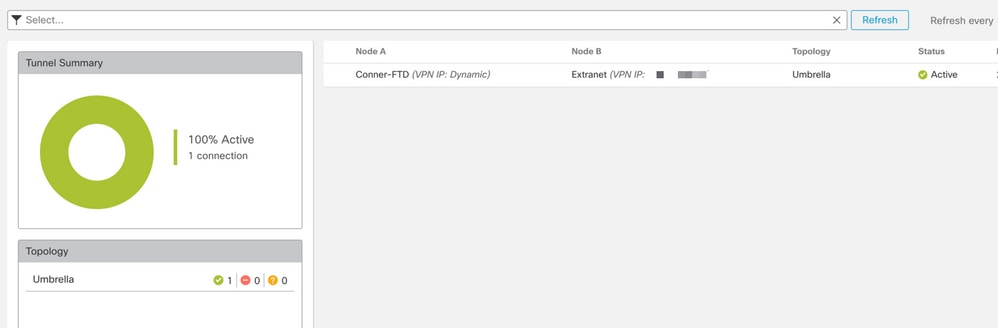

Monitoraggio da sito a sito

Verificare lo stato del tunnel con lo strumento di monitoraggio da sito a sito del Centro di gestione firewall sicuro.

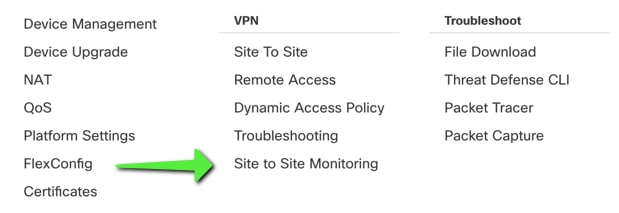

Passa a Devices > Site to Site Monitoring.

Verificare che lo stato del tunnel sia connesso:

Passando il cursore sulla topologia vengono visualizzate opzioni più dettagliate. Questa opzione può essere usata per ispezionare i pacchetti in movimento in entrata e in uscita dal tunnel insieme al tempo di operatività del tunnel e a vari altri stati del tunnel.

Umbrella Dashboard

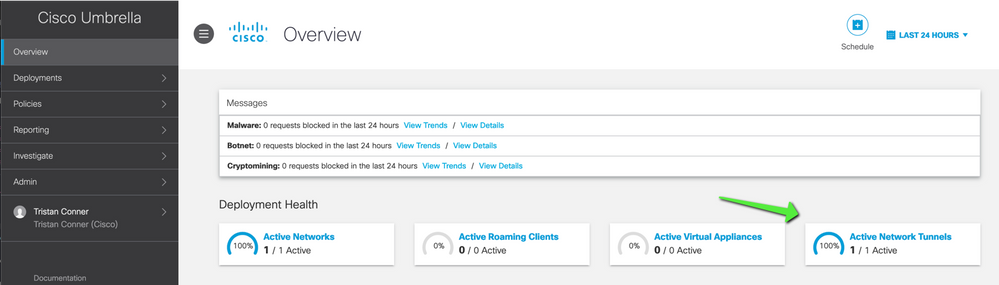

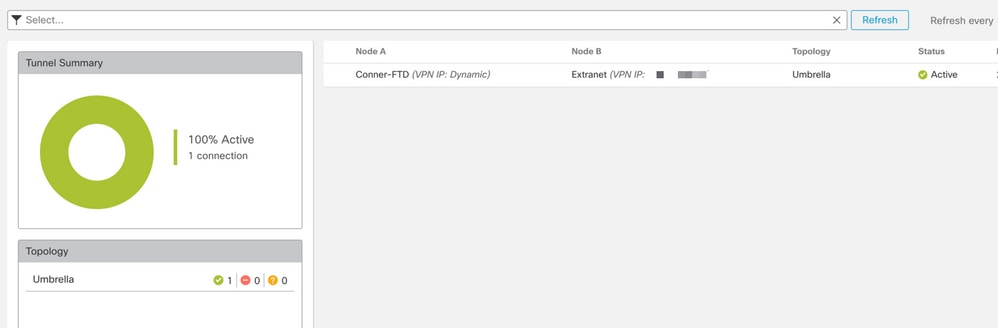

Dal dashboard, passare a Active Network Tunnels. Deve essere presente un anello blu che indica che il tunnel è connesso.

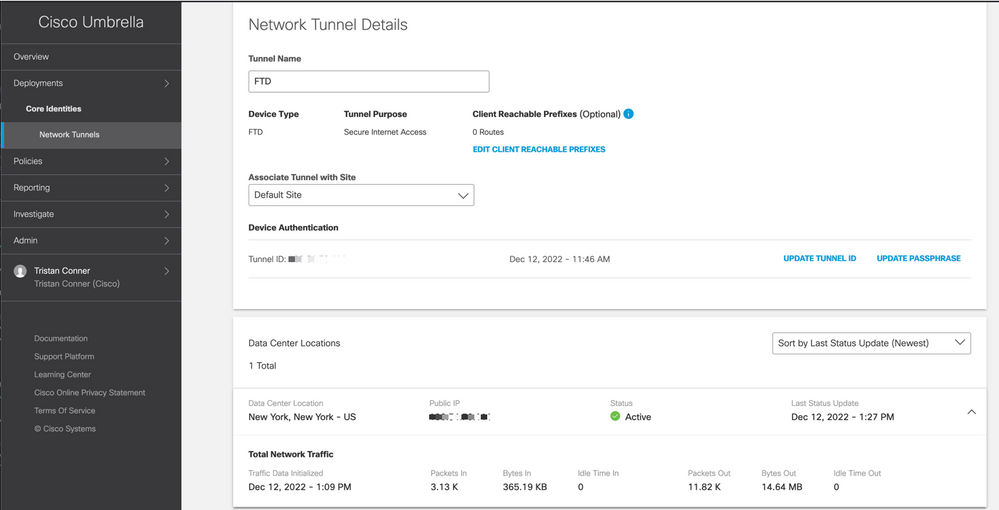

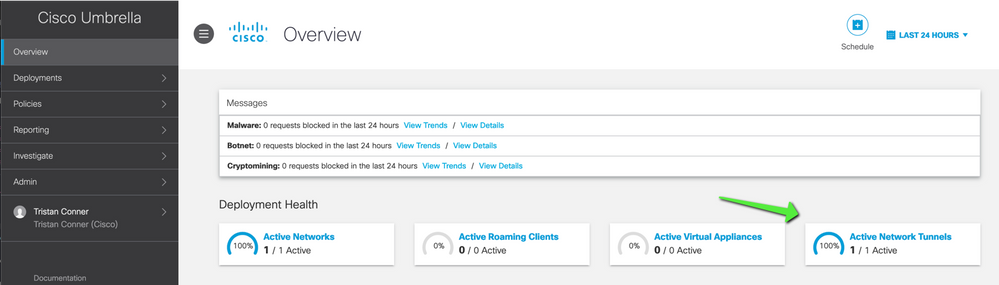

Espandere il tunnel appropriato per visualizzare ulteriori dettagli sul traffico che attraversa il tunnel:

Tunnel attivo con i dati che attraversano il tunnel.

Host interno

Da un host interno il cui traffico attraversa il tunnel, eseguire una ricerca IP pubblica da un browser Web. Se l'indirizzo IP pubblico mostrato rientra in questi due intervalli, il dispositivo è ora protetto da SIG.

CLI Firewall Threat Defense

Comandi show:

show crypto ikev2 sashow crypto ipsec sashow vpn-sessiondb l2l filter ipaddress Umbrella-DC-IP

Risoluzione dei problemi

CLI Firewall Threat Defense

Debug IKEv2:

Debug crypto ikev2 protocol 255Debug crypto ikev2 platform 255Debug crypto ipsec 255

Clip ISAKMP:

L'acquisizione ISAKMP può essere usata per determinare la causa dei problemi di connettività del tunnel senza bisogno di debug. La sintassi di acquisizione suggerita è: capture name type isakmp interface FTD-Tunnel-Source match ip host FTD-Public-IP host Umbrella-DC-IP.

Feedback

Feedback