Configurare la distribuzione di Accesso remoto senza trust su un firewall protetto

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto il processo di configurazione della distribuzione di Accesso remoto senza client con accesso zero trust su un firewall protetto.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Centro gestione firewall protetto (FMC)

- Conoscenze base di ZTNA

- Conoscenze base di SAML (Security Assertion Markup Language)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software:

- Secure Firewall versione 7.4.1

- Firepower Management Center (FMC) versione 7.4.1

- Duo as Identity Provider (IdP)

- ID Entra Microsoft (in precedenza Azure AD) come IdP

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

La funzionalità Accesso di protezione totale è basata sui principi ZTNA (Zero Trust Network Access). ZTNA è un modello di sicurezza con attendibilità zero che elimina la fiducia implicita. Il modello concede l'accesso con il privilegio minimo dopo aver verificato l'utente, il contesto della richiesta e dopo aver analizzato il rischio se l'accesso viene concesso.

I requisiti e le limitazioni attuali per lo ZTNA sono:

- Supportato su Secure Firewall versione 7.4.0+ gestito da FMC versione 7.4.0+ (Firepower serie 4200)

- Supportato su Secure Firewall versione 7.4.1+ gestito da FMC versione 7.4.1+ (tutte le altre piattaforme)

-

Sono supportate solo le applicazioni Web (HTTPS). Gli scenari che richiedono l'esenzione dalla decrittografia non sono supportati

-

Supporta solo ID SAML

-

Per l'accesso remoto sono necessari aggiornamenti DNS pubblici

-

IPv6 non supportato. Gli scenari NAT66, NAT64 e NAT46 non sono supportati

-

La funzione è disponibile per la difesa dalle minacce solo se l'opzione Snort 3 è abilitata

-

Tutti i collegamenti ipertestuali nelle applicazioni Web protette devono avere un percorso relativo

-

Le applicazioni Web protette in esecuzione su un host virtuale o dietro i servizi di bilanciamento del carico interni devono utilizzare lo stesso URL esterno e interno

-

Non supportato nei cluster in modalità singola

-

Non supportato nelle applicazioni con la convalida rigorosa dell'intestazione host HTTP abilitata

-

Se il server applicazioni ospita più applicazioni e fornisce contenuto basato sull'intestazione SNI (Server Name Indication) nel client TLS Hello, l'URL esterno della configurazione dell'applicazione con attendibilità zero deve corrispondere all'SNI di tale applicazione

- Supportato solo in modalità di routing

- Smart License richiesta (non funziona in modalità di valutazione)

Per ulteriori informazioni e dettagli su Zero Trust Access in Secure Firewall, vedere la guida alla configurazione dei dispositivi di Cisco Secure Firewall Management Center, versione 7.4.

Configurazione

Questo documento è incentrato sulla distribuzione ad accesso remoto di ZTNA.

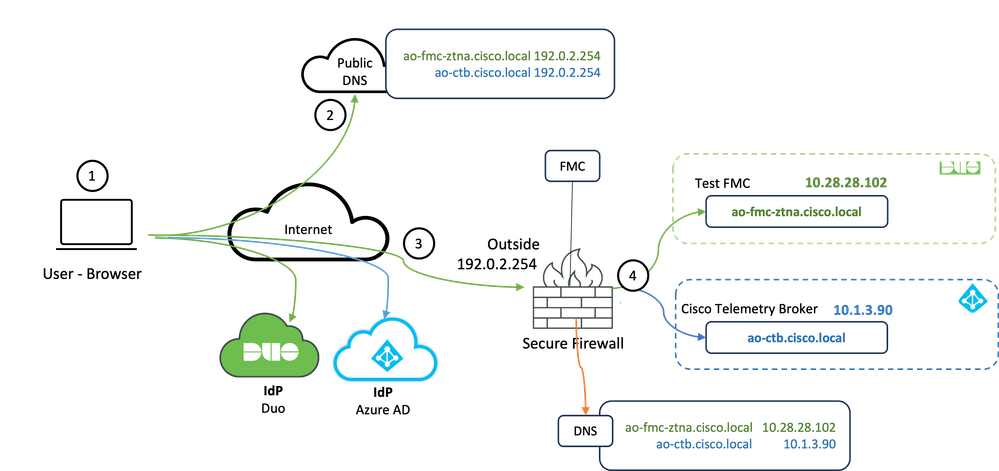

In questo scenario di esempio, gli utenti remoti richiedono l'accesso alle interfacce utente Web (UI) di un CMC di test e di un Cisco Telemetry Broker (CTB) ospitati dietro un firewall protetto. L'accesso a queste applicazioni viene concesso da due diversi IdP: Duo e Microsoft Entra ID, rispettivamente, come illustrato nel diagramma seguente.

Esempio di rete

Diagramma di topologia

Diagramma di topologia

- Gli utenti remoti devono accedere alle applicazioni ospitate dietro Secure Firewall.

- Ogni applicazione deve disporre di una voce DNS nei server DNS pubblici.

- I nomi delle applicazioni devono essere risolti nell'indirizzo IP dell'interfaccia esterna del firewall protetto.

- Secure Firewall si risolve negli indirizzi IP reali delle applicazioni e autentica ogni utente in ogni applicazione utilizzando l'autenticazione SAML.

Configurazione prerequisiti

Provider di identità (IdP) e DNS (Domain Name Server)

- Le applicazioni o i gruppi di applicazioni devono essere configurati in un provider di identità SAML (IdP), ad esempio Duo, Okta o Azure AD. Nell'esempio, Duo e Microsoft Entra ID vengono utilizzati come IdP.

- Il certificato e i metadati generati dagli IdP vengono utilizzati durante la configurazione dell'applicazione nel firewall protetto

Server DNS interni ed esterni

- I server DNS esterni (utilizzati da utenti remoti) devono avere la voce FQDN delle applicazioni e risolversi nell'indirizzo IP dell'interfaccia esterna Secure Firewall

- I server DNS interni (utilizzati da Secure Firewall) devono avere la voce FQDN delle applicazioni e risolversi nell'indirizzo IP reale dell'applicazione

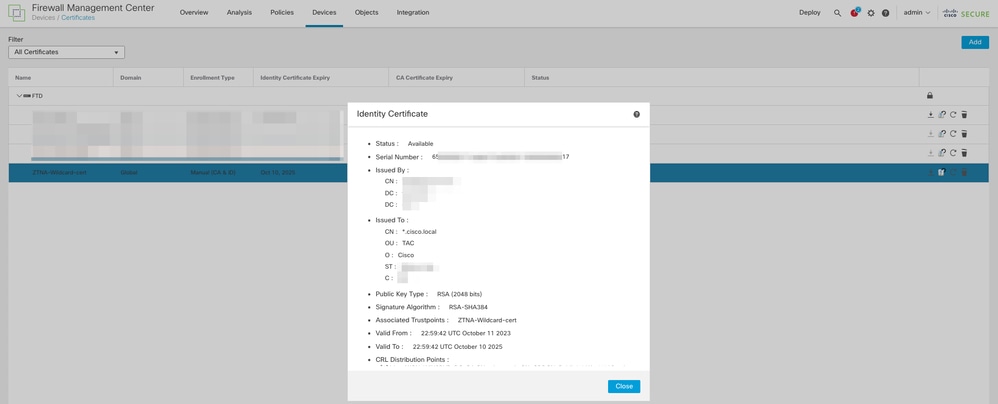

Certificati

Per la configurazione dei criteri ZTNA sono necessari i certificati successivi:

- Certificato di identità/proxy: utilizzato dal firewall protetto per mascherare le applicazioni. Il firewall protetto funge da provider di servizi SAML (SP). Il certificato deve essere un carattere jolly o un certificato SAN (Subject Alternative Name) corrispondente al nome FQDN delle applicazioni private (un certificato comune che rappresenta tutte le applicazioni private nella fase di preautenticazione)

- Certificato IdP: l'IdP utilizzato per l'autenticazione fornisce un certificato per ogni applicazione o gruppo di applicazioni definito. Questo certificato deve essere configurato in modo che il firewall protetto

È in grado di verificare la firma del provider di identità sulle asserzioni SAML in ingresso (se è definita per un gruppo di applicazioni, lo stesso certificato viene utilizzato per l'intero gruppo di applicazioni) - Certificato dell'applicazione: il traffico crittografato dall'utente remoto all'applicazione deve essere decrittografato dal firewall protetto, pertanto è necessario aggiungere al firewall protetto la catena di certificati e la chiave privata di ogni applicazione.

Configurazioni generali

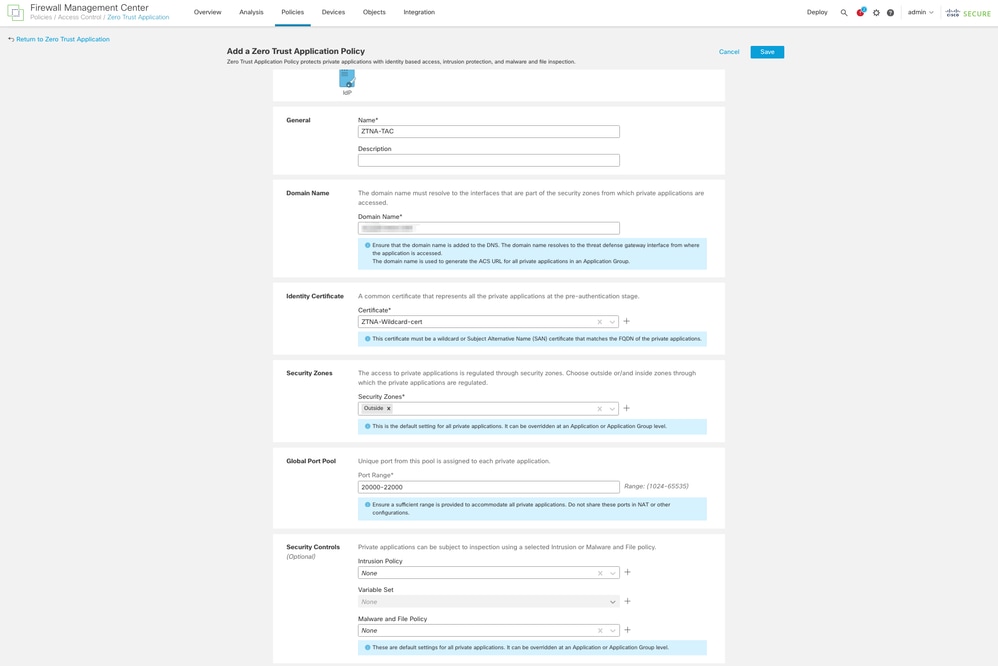

Per configurare una nuova applicazione con attendibilità zero, eseguire la procedura seguente:

- Selezionare Criteri > Controllo di accesso > Applicazione con attendibilità totale e fare clic su Aggiungi criterio.

- Completare i campi obbligatori:

a) Generale: inserire il nome e la descrizione della polizza.

b) Nome di dominio: è il nome aggiunto al DNS e deve risolversi nell'interfaccia del gateway di difesa delle minacce da cui si accede alle applicazioni.

Nota: il nome di dominio viene utilizzato per generare l'URL ACS per tutte le applicazioni private in un gruppo di applicazioni.

c) Certificato di identità: si tratta di un certificato comune che rappresenta tutte le applicazioni private nella fase di preautenticazione.

Nota: questo certificato deve essere un carattere jolly o un certificato SAN (Subject Alternative Name) corrispondente al nome di dominio completo (FQDN) delle applicazioni private.

d) Zone di sicurezza: selezionare all'esterno o/e all'interno delle zone in cui sono regolate le applicazioni private.

e) Pool globale di porte: a ciascuna applicazione privata viene assegnata una porta univoca di questo pool.

f) Controlli di sicurezza (facoltativi): selezionare se le applicazioni private sono soggette a ispezione.

In questa configurazione di esempio sono state immesse le informazioni seguenti:

Il certificato di identità/proxy utilizzato in questo caso è un certificato con caratteri jolly corrispondente al nome di dominio completo (FQDN) delle applicazioni private:

3. Salvare il criterio.

4. Creare i nuovi gruppi di applicazioni e/o le nuove applicazioni:

- Un'applicazione definisce un'applicazione Web privata con autenticazione SAML, accesso all'interfaccia, intrusione e criteri Malware e File.

- Un gruppo applicazioni consente di raggruppare più applicazioni e di condividere impostazioni comuni, ad esempio l'autenticazione SAML, l'accesso all'interfaccia e le impostazioni di controllo della protezione.

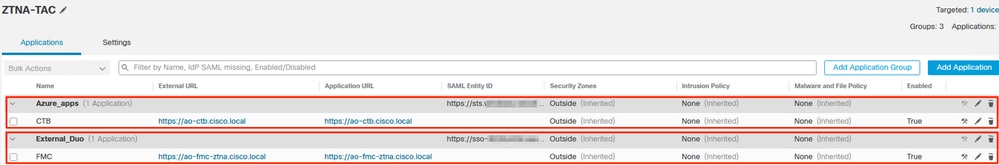

In questo esempio vengono configurati due diversi gruppi di applicazioni e due diverse applicazioni: una per l'applicazione che deve essere autenticata da Duo (test FMC Web UI) e una per l'applicazione che deve essere autenticata da Microsoft Entra ID (CTB Web UI).

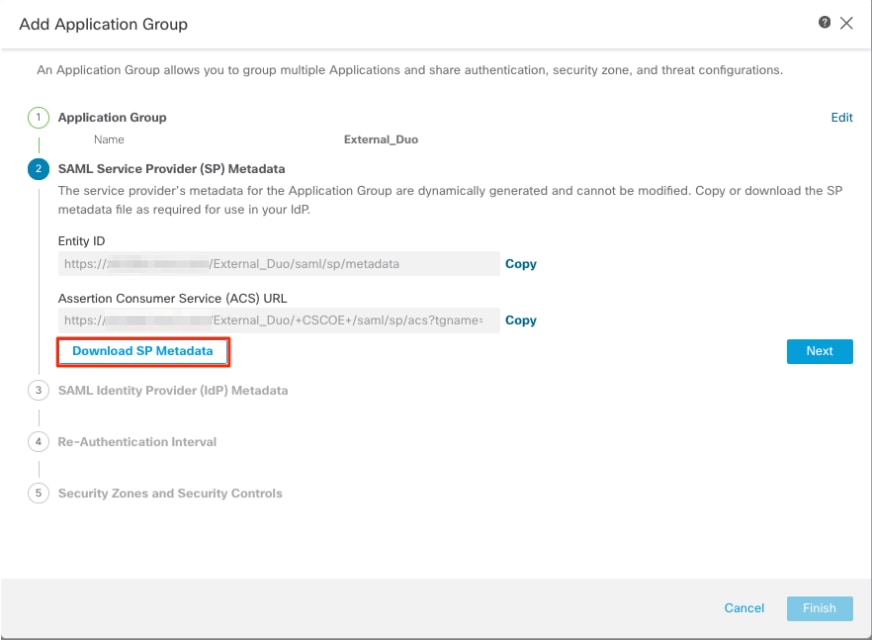

Configura gruppo applicazioni

Gruppo applicazioni 1: utilizzo di Duo come IdP

a. Immettere il nome del gruppo di applicazioni e fare clic su Avanti per visualizzare i metadati del provider di servizi SAML (SP).

b. Una volta visualizzati i metadati dell'SP SAML, passare all'IdP e configurare una nuova applicazione SAML SSO.

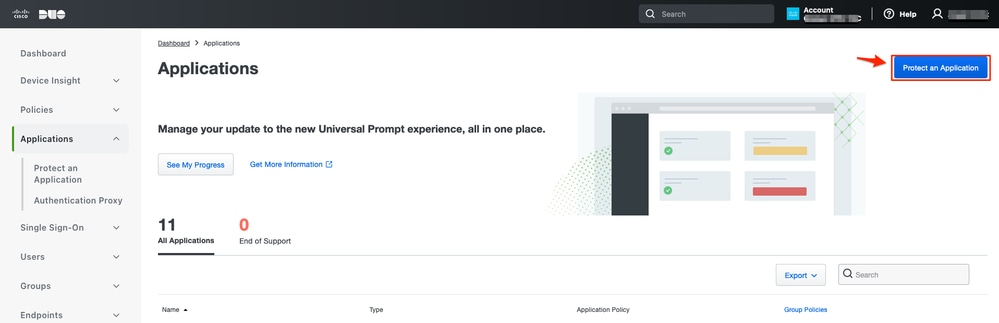

c. Accedere a Duo e selezionare Applicazioni > Proteggi applicazione.

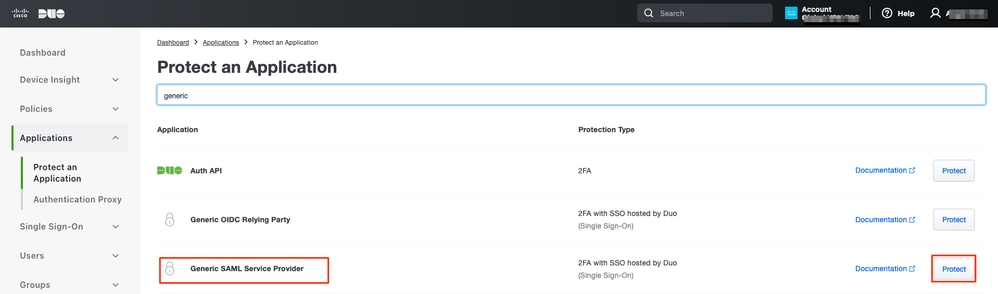

d. Cercare Generic SAML Service Provider e fare clic su Proteggi.

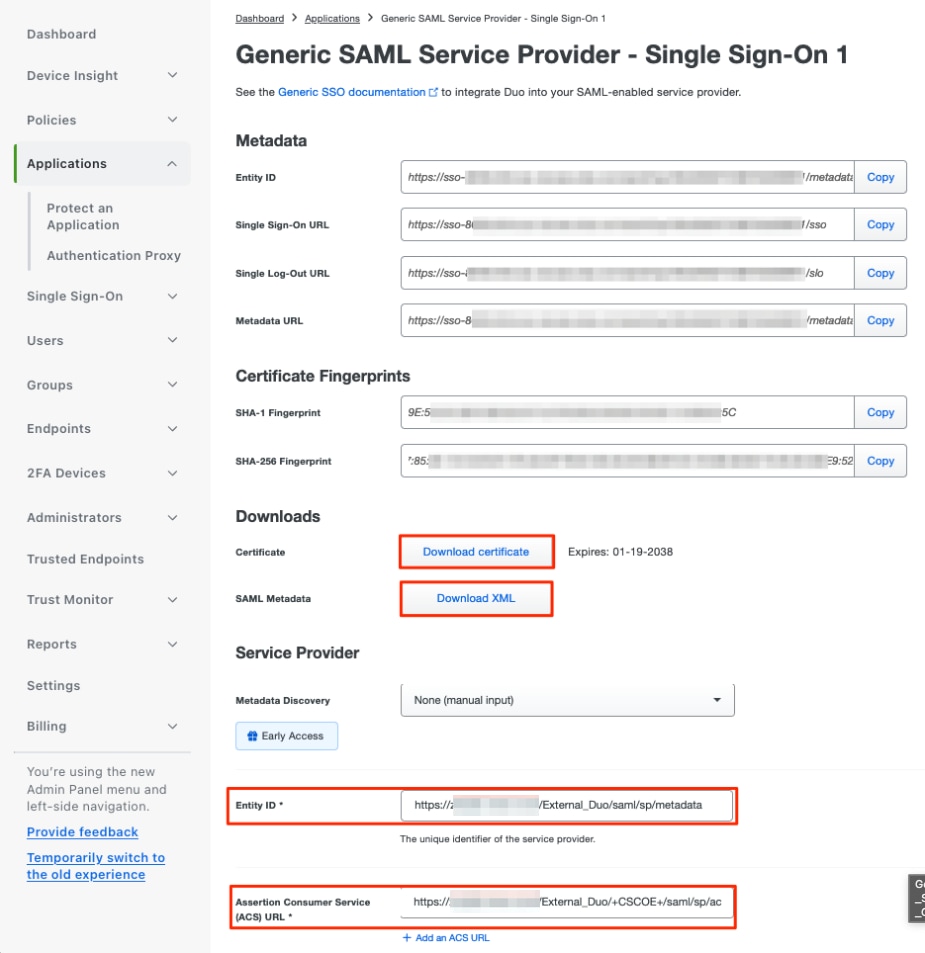

e. Scaricare il certificato e i metadati SAML dall'IdP poiché sono necessari per continuare la configurazione su Secure Firewall.

f. Inserire l'ID entità e l'URL del servizio consumer di asserzione (ACS) dal gruppo di applicazioni ZTNA (generato nel passo a).

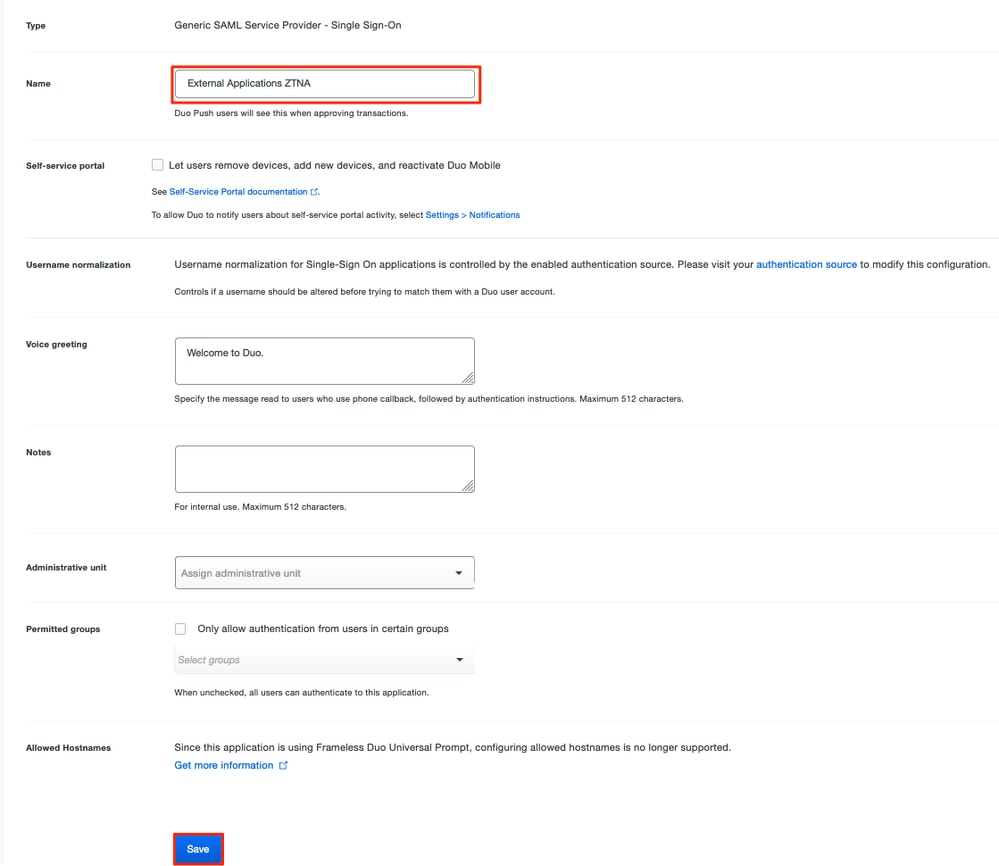

g. Modificare l'applicazione in base alle proprie esigenze specifiche e consentire l'accesso all'applicazione solo agli utenti desiderati, quindi fare clic su Salva.

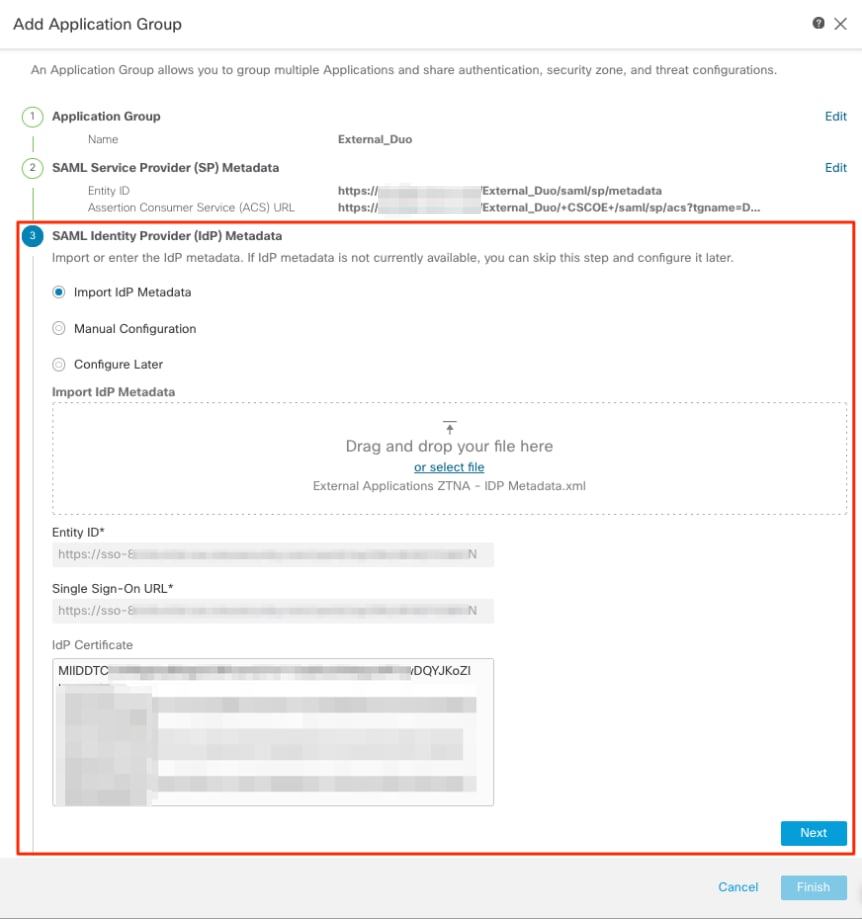

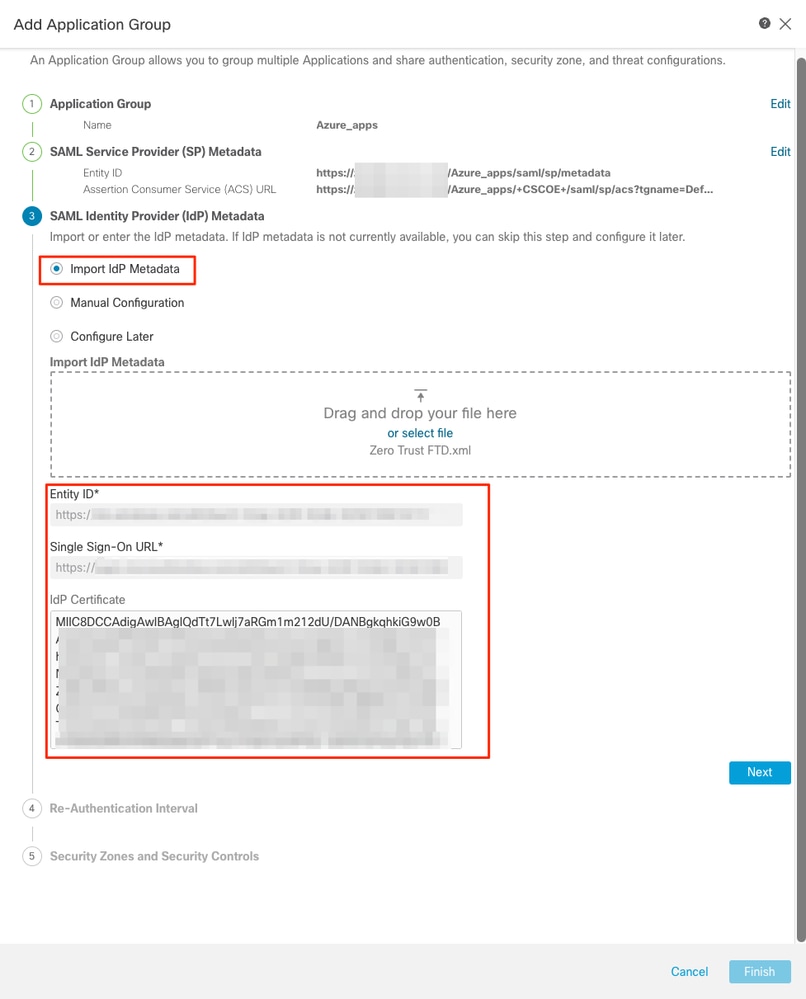

h. Tornare al CCP e aggiungere i metadati IdP SAML al gruppo applicazioni, utilizzando i file scaricati dal provider di identità.

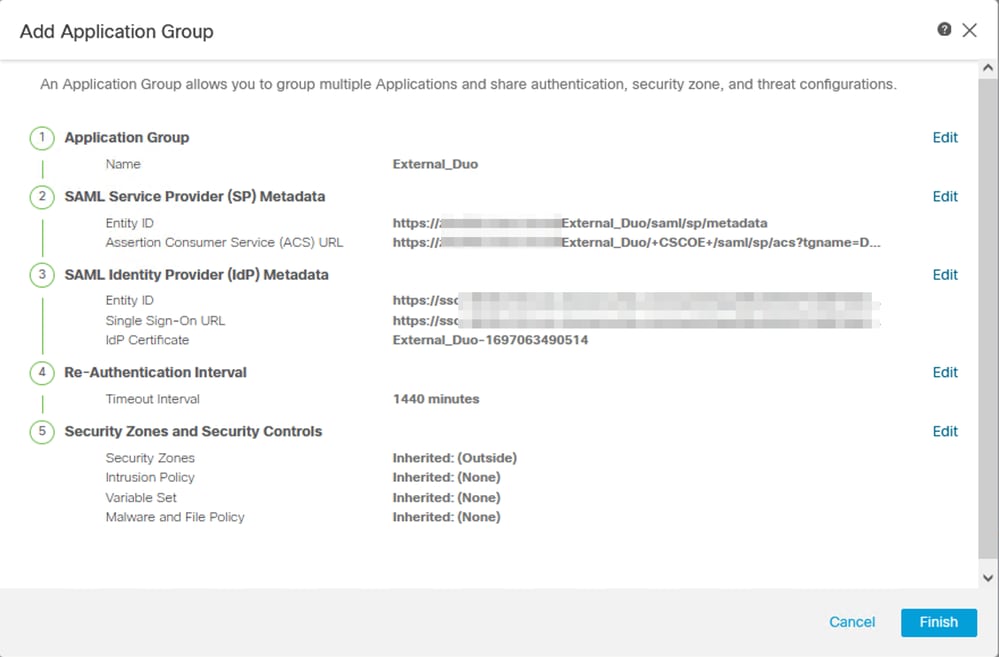

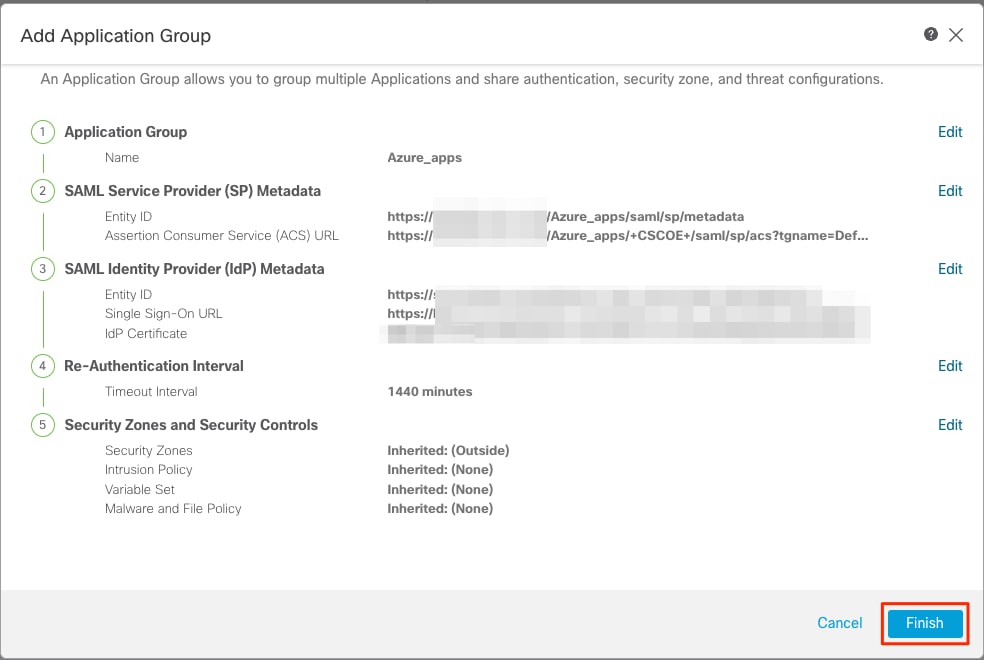

i. Fare clic su Avanti e configurare l'intervallo di riautenticazione e i controlli di sicurezza in base alle proprie esigenze. Esaminare la configurazione di riepilogo e fare clic su Fine.

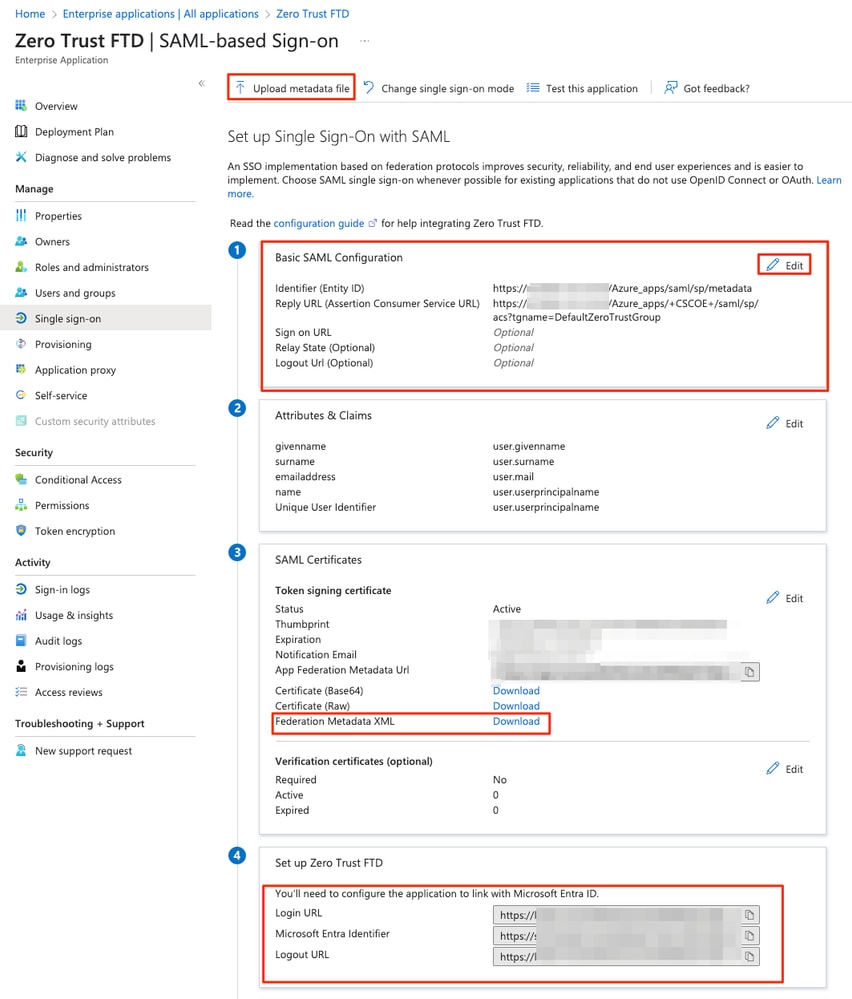

Gruppo applicazioni 2: utilizzo di Microsoft Entra ID (Azure AD) come IdP

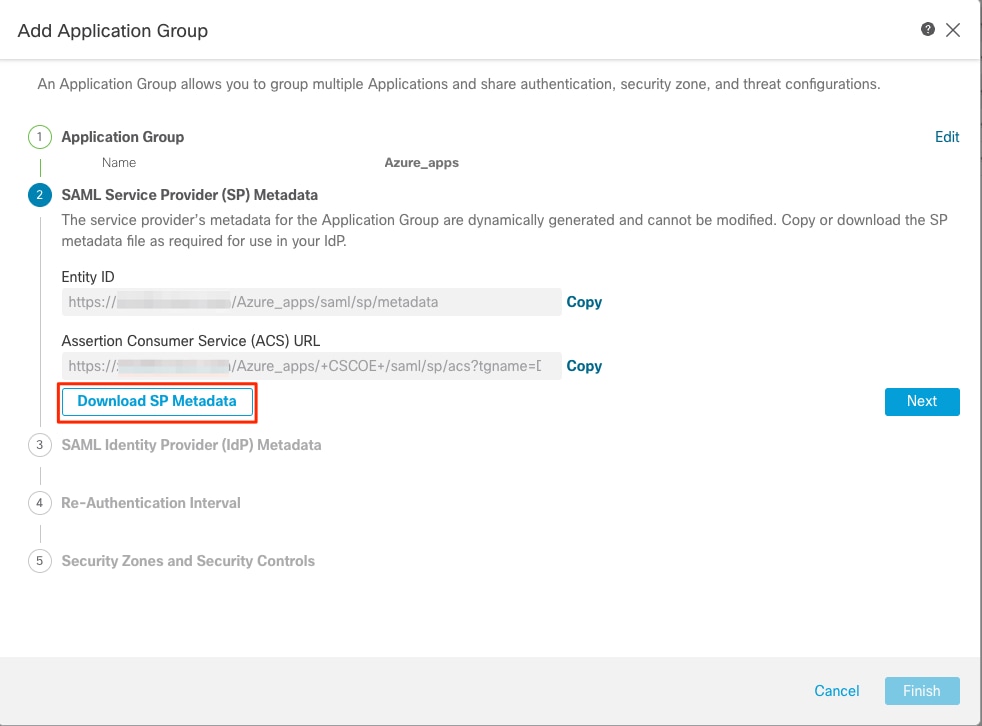

a. Immettere il nome del gruppo di applicazioni e fare clic su Avanti per visualizzare i metadati del provider di servizi SAML (SP).

b. Una volta visualizzati i metadati dell'SP SAML, passare all'IdP e configurare una nuova applicazione SAML SSO.

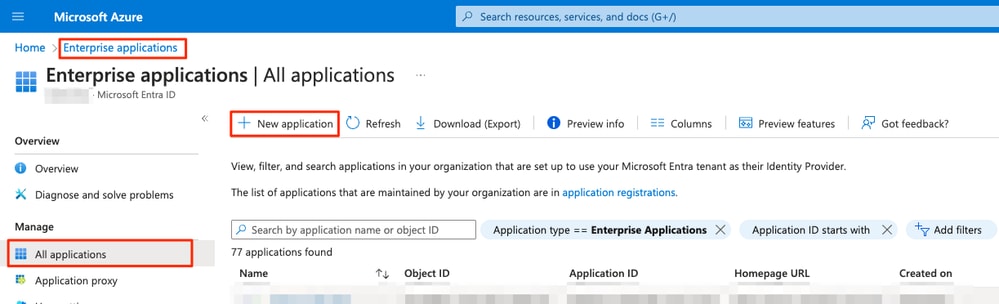

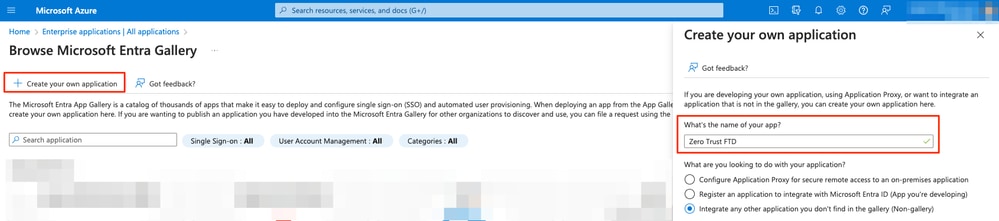

c. Accedere a Microsoft Azure e selezionare Applicazioni aziendali > Nuova applicazione.

d. Fare clic su Create your own application > Enter the name of the application > Create

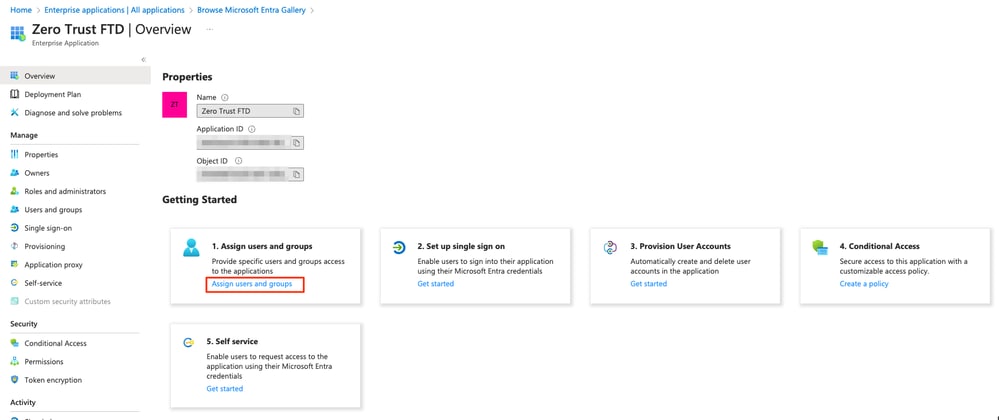

e. Aprire l'applicazione e fare clic su Assegna utenti e gruppi per definire gli utenti e/o i gruppi autorizzati ad accedere all'applicazione.

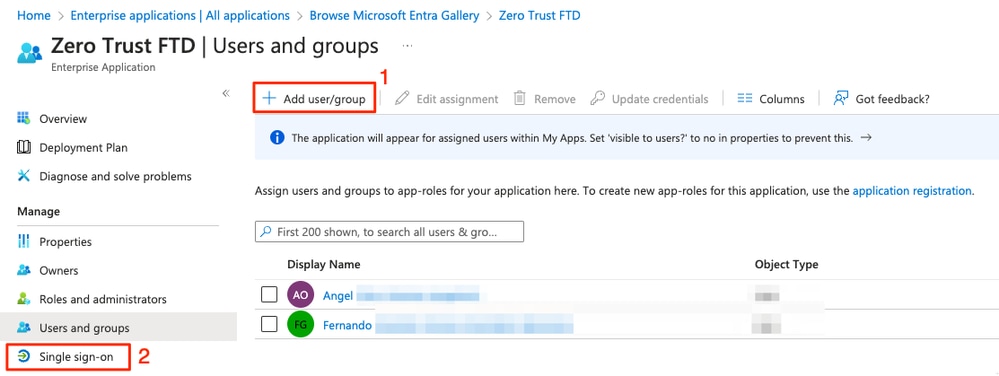

f. Fare clic su Add user/group > Select the needed users/groups > Assign (Aggiungi utente/gruppo > Seleziona gli utenti/gruppi necessari > Assegna). Una volta assegnati gli utenti/gruppi corretti, fare clic su Single Sign-On.

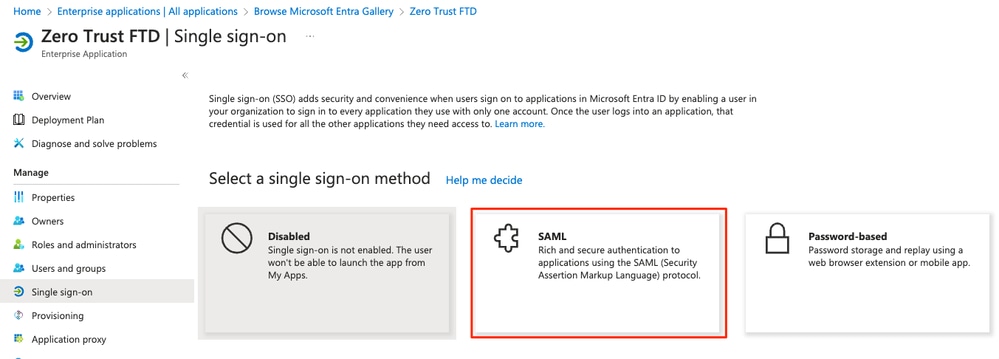

g. Nella sezione Single Sign-on, fare clic su SAML.

h. Fare clic su Upload metadata file (Carica file metadati) e selezionare il file XML scaricato dal provider di servizi (Secure Firewall) oppure immettere manualmente l'ID entità e l'URL del servizio consumer di asserzione (ACS) dal gruppo di applicazioni ZTNA (generato nel passaggio a).

Nota: accertarsi di scaricare anche il file XML dei metadati federativi o di scaricare singolarmente il certificato (base 64) e copiare i metadati SAML dal provider di identità (URL di accesso e disconnessione e identificatori di accesso Microsoft) poiché sono necessari per continuare la configurazione sul firewall protetto.

i. Tornare al CCP e importare i metadati IdP SAML nel gruppo di applicazioni 2, utilizzando il file di metadati scaricato dal provider di identità o immettere manualmente i dati richiesti.

j. Fare clic su Avanti e configurare l'intervallo di riautenticazione e i controlli di sicurezza in base alle proprie esigenze. Esaminare la configurazione di riepilogo e fare clic su Fine.

Configura applicazioni

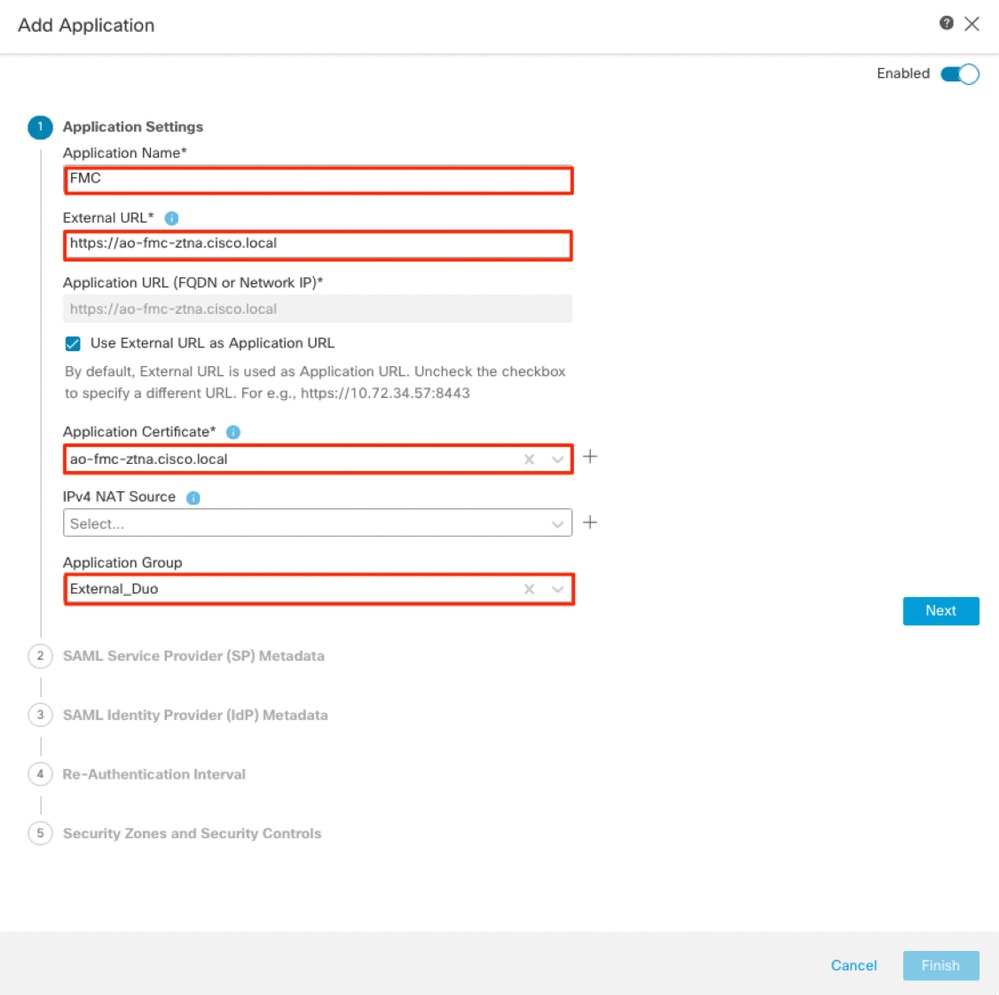

Dopo aver creato i gruppi di applicazioni, fare clic su Aggiungi applicazione per definire le applicazioni da proteggere e a cui accedere in remoto.

- Immettere le impostazioni dell'applicazione:

a) Nome applicazione: identificatore dell'applicazione configurata.

b) URL esterno: URL pubblicato dell'applicazione nei record DNS pubblici/esterni. URL utilizzato dagli utenti per accedere all'applicazione in remoto.

c) URL applicazione: FQDN reale o IP di rete dell'applicazione. URL utilizzato da Secure Firewall per raggiungere l'applicazione.

Nota: per impostazione predefinita, l'URL esterno viene utilizzato come URL applicazione. Deselezionare la casella di controllo per specificare un URL applicazione diverso.

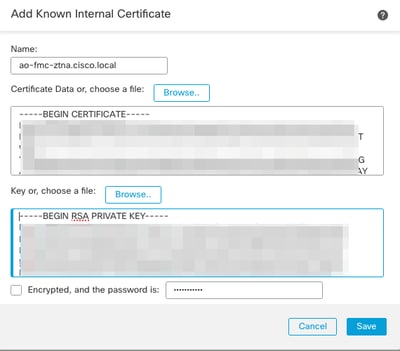

d) Certificato applicazione: la catena di certificati e la chiave privata dell'applicazione a cui accedere (aggiunta dalla home page di FMC > Oggetti > Gestione oggetti > PKI > Certificati interni)

e) Origine NAT IPv4 (opzionale): l'indirizzo IP di origine dell'utente remoto viene convertito negli indirizzi selezionati prima di inoltrare i pacchetti all'applicazione (sono supportati solo oggetti di rete/gruppi di oggetti di tipo Host e Range con indirizzi IPv4). Questa impostazione può essere configurata per garantire che le applicazioni dispongano di un percorso di ritorno agli utenti remoti tramite il firewall protetto

f) Gruppo applicazioni (facoltativo): selezionare questa opzione se l'applicazione viene aggiunta a un gruppo applicazioni esistente per utilizzare le impostazioni configurate per l'applicazione.

In questo esempio, le applicazioni a cui è possibile accedere utilizzando ZTNA sono un'interfaccia utente Web di test FMC e l'interfaccia utente Web di un CTB che si trova dietro il firewall protetto.

I certificati delle applicazioni devono essere aggiunti in Oggetti > Gestione oggetti > PKI > Certificati interni:

Nota: assicurarsi di aggiungere tutti i certificati per ogni applicazione a cui si accede con ZTNA.

Dopo aver aggiunto i certificati come certificati interni, continuare a configurare le restanti impostazioni.

Le impostazioni dell'applicazione configurate per questo esempio sono:

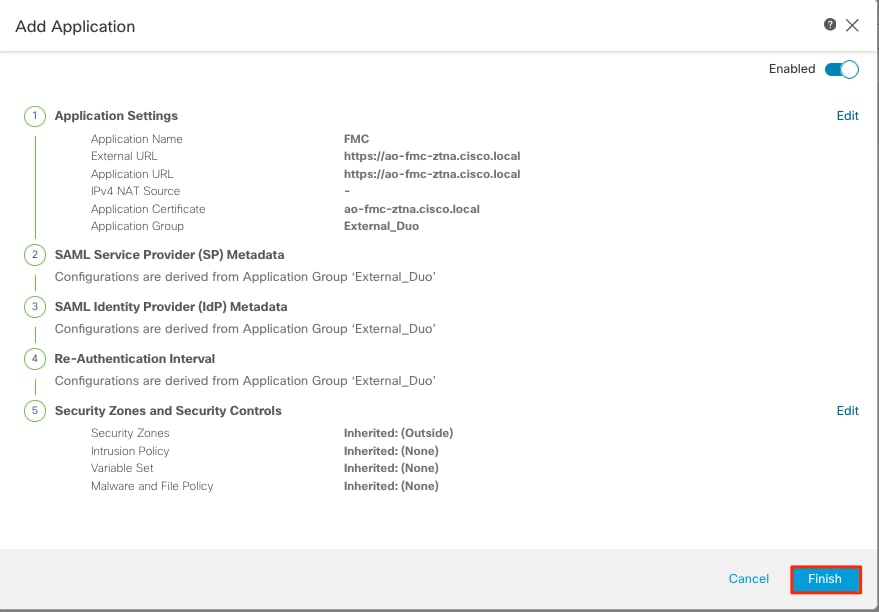

Applicazione 1: interfaccia utente Web del CCP di test (membro del gruppo di applicazioni 1)

Poiché l'applicazione è stata aggiunta al gruppo di applicazioni 1, le restanti impostazioni vengono ereditate per questa applicazione. È comunque possibile ignorare le aree di protezione e i controlli di protezione con impostazioni diverse.

Rivedere l'applicazione configurata e fare clic su Fine.

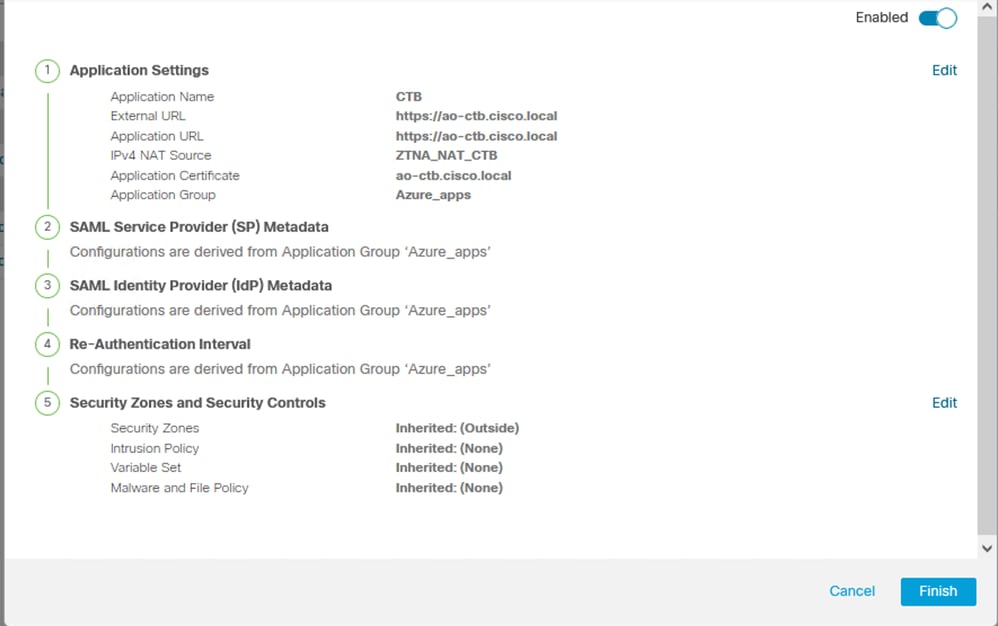

Applicazione 2: Interfaccia utente Web CTB (membro del gruppo di applicazioni 2)

Il riepilogo della configurazione per questa applicazione è il seguente:

Nota: per questa applicazione, un oggetto di rete "ZTNA_NAT_CTB" è stato configurato come origine NAT IPv4. Con questa configurazione, l'indirizzo IP di origine degli utenti remoti viene convertito in un indirizzo IP all'interno dell'oggetto configurato prima di inoltrare i pacchetti all'applicazione.

Questa configurazione è stata eseguita perché il percorso predefinito dell'applicazione (CTB) punta a un gateway diverso dal firewall protetto, pertanto il traffico di ritorno non è stato inviato agli utenti remoti. Con questa configurazione NAT, è stata configurata nell'applicazione una route statica affinché la subnet ZTNA_NAT_CTB sia raggiungibile tramite il firewall protetto.

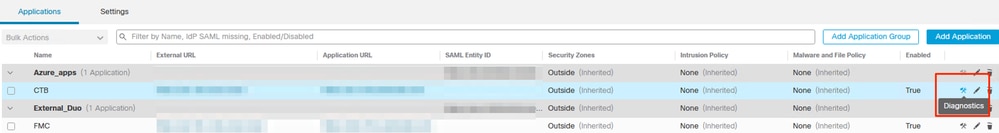

Una volta configurate, le applicazioni vengono visualizzate nel gruppo di applicazioni corrispondente.

Infine, salvare le modifiche e distribuire la configurazione.

Verifica

Una volta implementata la configurazione, gli utenti remoti possono raggiungere le applicazioni tramite l'URL esterno e, se autorizzati dal provider di identità corrispondente, possono accedervi.

Applicazione 1

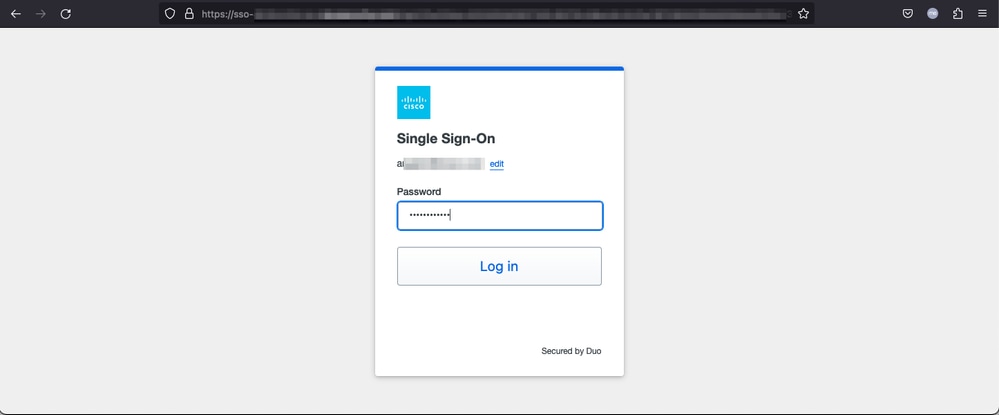

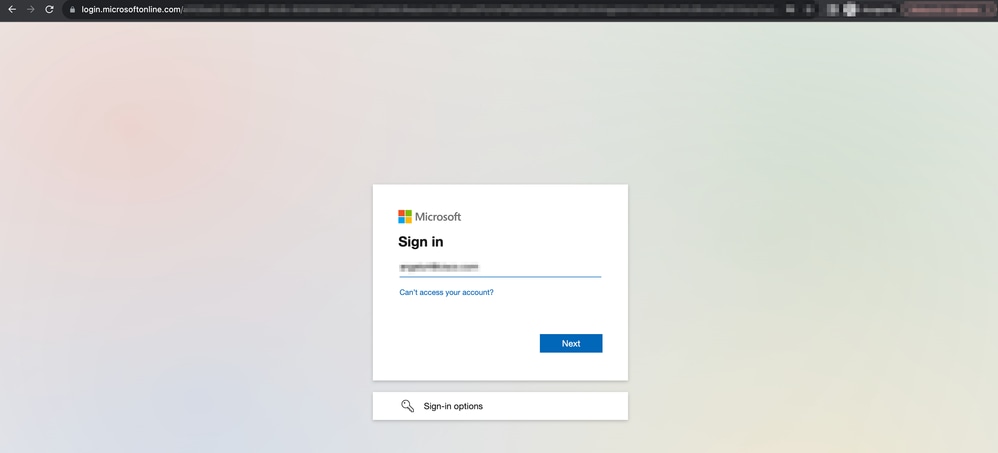

1. L'utente apre un browser web e naviga all'URL esterno dell'applicazione 1. In questo caso, l'URL esterno è "https://ao-fmc-ztna.cisco.local/"

Nota: il nome dell'URL esterno deve essere risolto nell'indirizzo IP dell'interfaccia del firewall protetto configurata. Nell'esempio, viene risolto nell'indirizzo IP dell'interfaccia esterna (192.0.2.254)

2. Poiché si tratta di un nuovo accesso, l'utente viene reindirizzato al portale di accesso IdP configurato per l'applicazione.

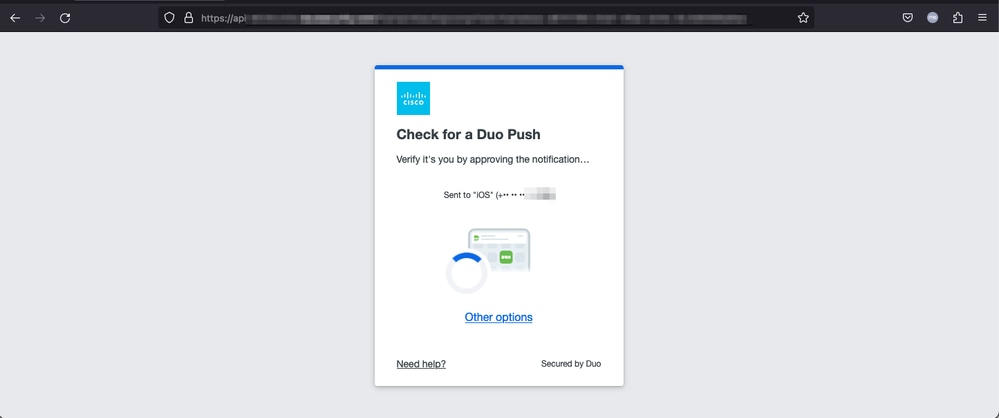

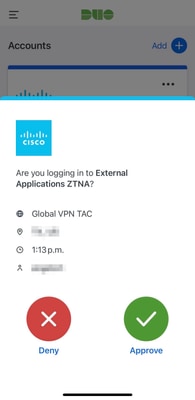

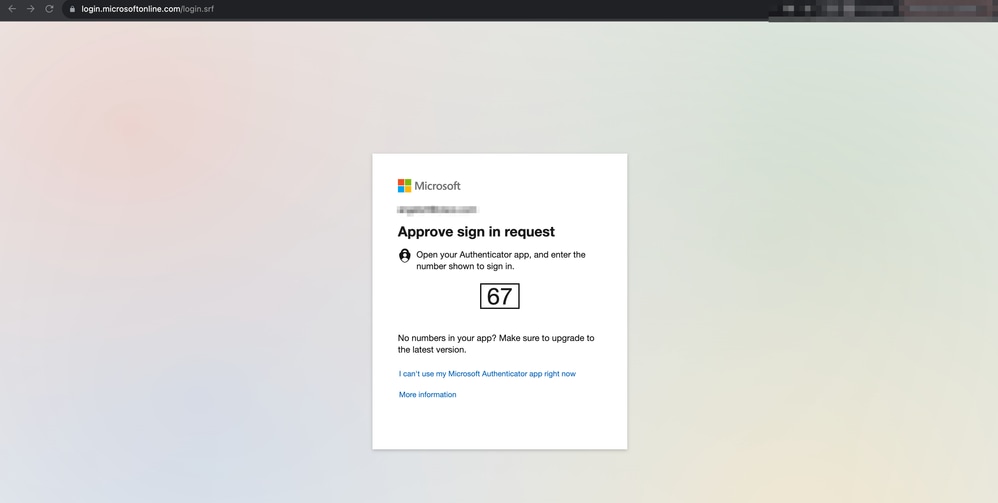

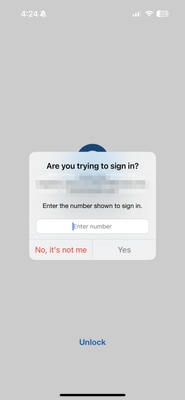

3. All'utente viene inviato un Push per l'autenticazione a più fattori (dipende dal metodo di autenticazione a più fattori configurato nell'IdP).

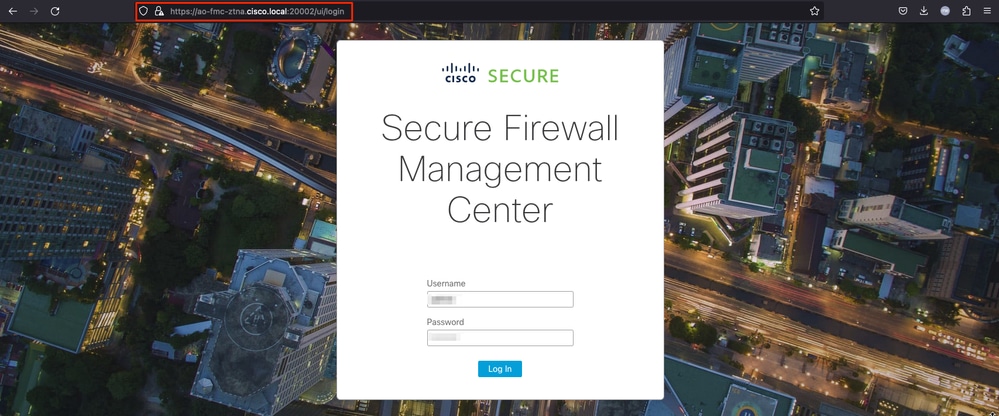

4. Dopo essere stato autenticato e autorizzato dall'IdP, l'utente può accedere in remoto all'applicazione definita nei criteri ZTNA (interfaccia utente Web del CCP di test).

Applicazione 2

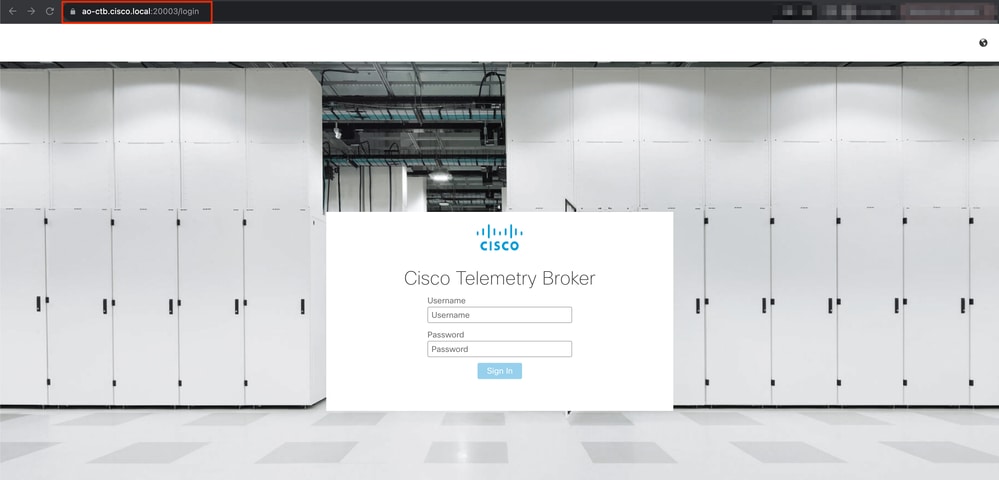

1. Gli stessi passaggi vengono eseguiti per accedere alla seconda applicazione (CTB Web UI), tuttavia l'autenticazione viene eseguita da Microsoft Entra ID.

L'utente apre un browser Web e passa all'URL esterno dell'applicazione 2. In questo caso, l'URL esterno è "https://ao-ctb.cisco.local/ "

Nota: il nome dell'URL esterno deve essere risolto nell'indirizzo IP dell'interfaccia del firewall protetto configurata. Nell'esempio, viene risolto nell'indirizzo IP dell'interfaccia esterna (192.0.2.254)

2. Poiché si tratta di un nuovo accesso, l'utente viene reindirizzato al portale di accesso IdP configurato per l'applicazione.

3. All'utente viene inviato un Push per l'autenticazione a più fattori (dipende dal metodo di autenticazione a più fattori configurato nell'IdP).

4. Dopo essere stato autenticato e autorizzato dall'IdP, l'utente dispone dell'accesso remoto all'applicazione definita in Criteri ZTNA (CTB Web UI).

Monitor (Monitora)

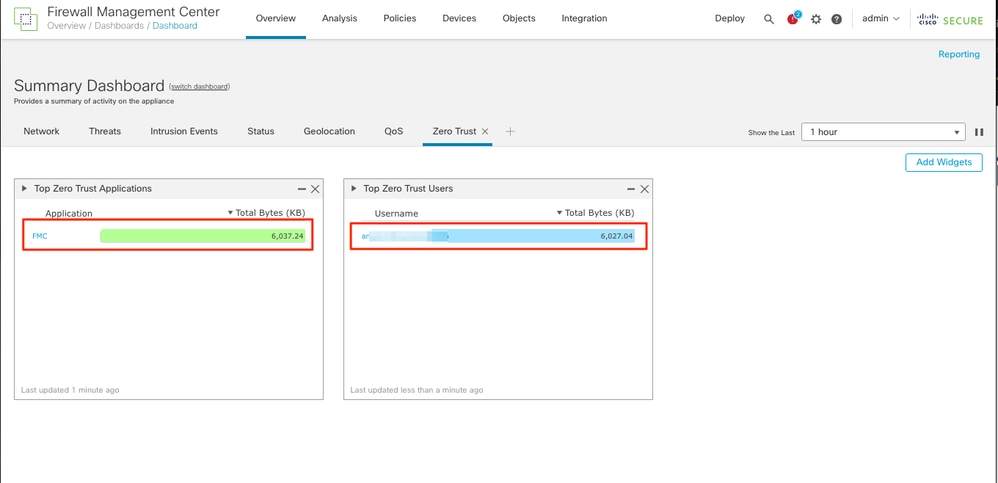

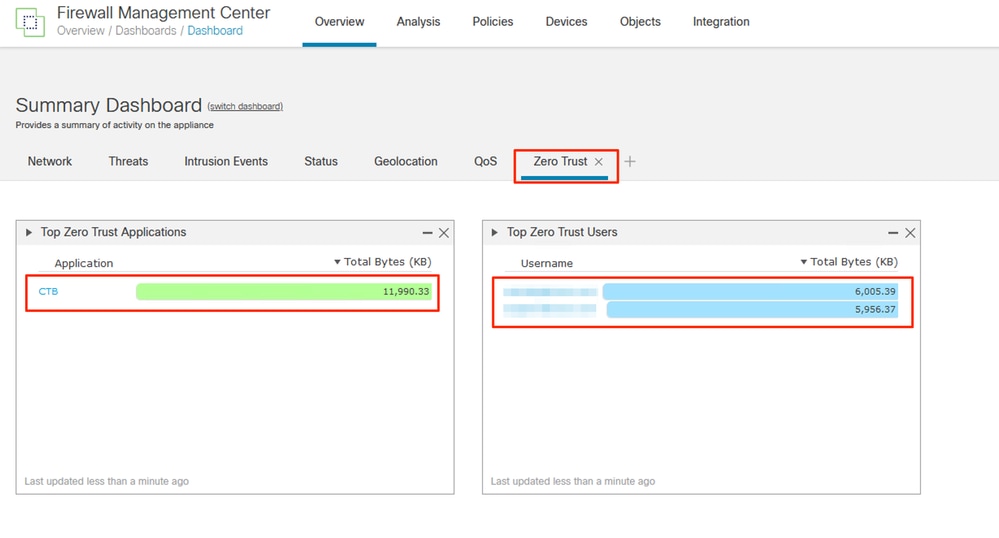

È possibile monitorare le applicazioni e gli utenti da Cenni preliminari su FMC > Dashboard > Attendibilità totale.

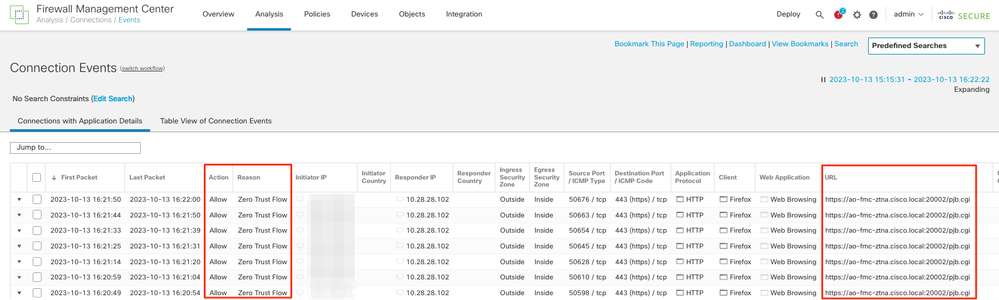

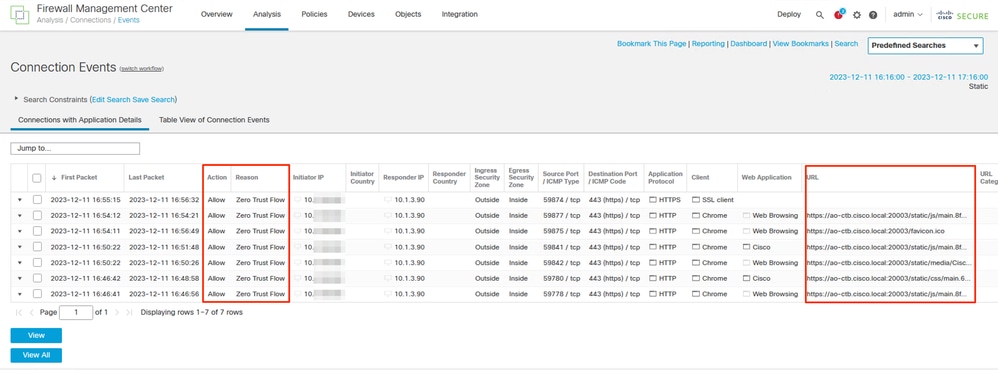

Per analizzare gli eventi di connessione, selezionare Analisi > Connessioni > Eventi.

Inoltre, i comandi show e clear sono disponibili nella CLI di FTD per visualizzare la configurazione con attendibilità zero e le statistiche e le informazioni sulla sessione.

firepower# show running-config zero-trust

application Show application configuration information

application-group Show application group configuration

| Output modifiers

<cr>

firepower# show zero-trust

sessions Show zero-trust sessions

statistics Show zero-trust statistics

firepower# show zero-trust sessions

application show zero-trust sessions for application

application-group show zero-trust sessions for application group

count show zero-trust sessions count

user show zero-trust sessions for user

detail show detailed info for the session

| Output modifiers

<cr>

firepower# clear zero-trust

sessions Clear all zero-trust sessions

statistics Clear all zero-trust statistics

firepower# clear zero-trust sessions

application Clear zero-trust sessions for application

user Clear zero-trust sessions for user

<cr>

Risoluzione dei problemi

Al FMC è stato aggiunto uno strumento di diagnostica per la risoluzione dei problemi relativi allo ZTNA.

- La funzionalità Diagnostica è stata progettata per semplificare il processo di risoluzione dei problemi per gli utenti mostrando in quale punto della configurazione Accesso di protezione zero esiste un problema

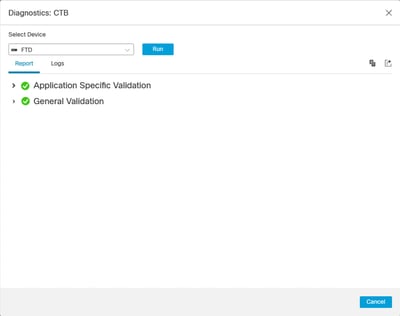

- La diagnostica fornisce un'analisi globale (OK o meno) e raccoglie i registri dettagliati che possono essere analizzati per risolvere i problemi

La diagnostica specifica dell'applicazione viene utilizzata per rilevare:

- Problemi relativi al DNS

- Configurazione errata, ad esempio socket non aperto, regole di classificazione, regole NAT

- Problemi nei criteri di accesso con attendibilità totale

- Problemi relativi all'interfaccia, ad esempio interfaccia non configurata o interfaccia non attiva

Diagnostica generica da rilevare:

- Se non è abilitata una licenza di cifratura avanzata

- Se il certificato dell'applicazione non è valido

- Se il metodo di autenticazione non è inizializzato su SAML nel gruppo di tunnel predefinito

- Problemi di sincronizzazione globale cluster e disponibilità elevata

- Ottieni informazioni dai contatori degli snort per diagnosticare problemi, ad esempio quelli relativi ai token o alla decrittografia

- Problema di esaurimento del pool PAT nella traduzione di origine.

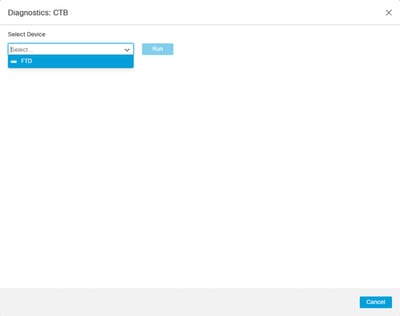

Per eseguire la diagnostica:

1. Passare all'icona di diagnostica presente per ciascuna applicazione ZTNA.

2. Selezionare una periferica e fare clic su Esegui.

3. Visualizzare i risultati nel rapporto.

Se si desidera utilizzare Cisco Technical Assistance Center (TAC) per la risoluzione dei problemi, catturare l'output dei successivi comandi debug e show:

- show counters protocol zero-trust

- debug zero-trust 255

- richiesta debug webvpn 255

- debug webvpn response 255

- debug webvpn saml 255

Informazioni correlate

- Per ulteriore assistenza, contattare TAC. È necessario un contratto di supporto valido: Contatti del supporto Cisco internazionali.

- Qui è possibile anche visitare la Cisco VPN Community.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

14-Dec-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Angel OrtizResponsabile tecnico della sicurezza

Feedback

Feedback