Introduzione

In questo documento vengono forniti suggerimenti da prendere in considerazione per evitare attacchi con spray di password destinati ai servizi VPN ad accesso remoto in Secure Firewall.

Premesse

Gli attacchi tramite spray di password sono un tipo di attacco di forza bruta in cui un utente malintenzionato tenta di ottenere l'accesso non autorizzato a più account utente provando sistematicamente alcune password di uso comune in più account. Attacchi tramite spray di password riusciti possono comportare l'accesso non autorizzato a informazioni riservate, violazioni dei dati e potenziali compromessi dell'integrità della rete

Inoltre, questi attacchi, anche quando non riescono a ottenere l'accesso, possono consumare le risorse computazionali dal Secure Firewall e impedire agli utenti validi di connettersi ai servizi VPN di accesso remoto.

Comportamenti osservati

Quando il firewall protetto è bersaglio di attacchi con spray di password nei servizi VPN ad accesso remoto, è possibile identificare questi attacchi monitorando i syslog e utilizzando comandi show specifici. I comportamenti più comuni da cercare includono:

Importo insolito di richieste di autenticazione rifiutate

L'headend VPN Cisco Secure Firewall ASA o FTD mostra sintomi di attacchi con spray di password con una frequenza insolita di tentativi di autenticazione rifiutati.

Nota: Questi tentativi di autenticazione insoliti possono essere indirizzati al database LOCALE o ai server di autenticazione esterni.

Il modo migliore per rilevarlo è guardando il syslog. Cercare un numero insolito di uno qualsiasi dei successivi ID syslog ASA:

%ASA-6-113015: AAA user authentication Rejected : reason = User was not found : local database : user = admin : user IP = x.x.x.x

%ASA-6-113005: AAA user authentication Rejected : reason = Unspecified : server = x.x.x.x : user = ***** : user IP = x.x.x.x

%ASA-6-716039: Group <DfltGrpPolicy> User <admin> IP <x.x.x.x> Authentication: rejected, Session Type: WebVPN.

Il nome utente è sempre nascosto finché non si configura il comando no logging hide username sull'appliance ASA.

Nota: Questo fornisce informazioni dettagliate per verificare se gli utenti validi sono generati o conosciuti da IP offensivi. Tuttavia, si prega di essere cauti, in quanto i nomi utente saranno visibili nei log.

Per verificare, accedere all'interfaccia della riga di comando (CLI) ASA o FTD, eseguire il comando show aaa-server e verificare la presenza di un numero insolito di richieste di autenticazione tentate e rifiutate su uno dei server AAA configurati:

ciscoasa# show aaa-server

Server Group: LDAP-SERVER - - - - - >>>> Sprays against external server

Server Protocol: ldap

Server Hostname: ldap-server.example.com

Server Address: 10.10.10.10

Server port: 636

Server status: ACTIVE, Last transaction at unknown

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 2228536 - - - - - >>>> Unusual increments

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 1312

Number of rejects 2225363 - - - - - >>>> Unusual increments / Unusual rejection rate

Number of challenges 0

Number of malformed responses 0

Number of bad authenticators 0

Number of timeouts 1

Number of unrecognized responses 0

Consigli

Prendere in considerazione e applicare i suggerimenti descritti di seguito.

1. Abilitare la registrazione.

La registrazione è una parte cruciale della sicurezza informatica che comporta la registrazione degli eventi che si verificano all'interno di un sistema. L'assenza di registri dettagliati lascia delle lacune nella comprensione, ostacolando una chiara analisi del metodo di attacco. Si consiglia di abilitare la registrazione su un server syslog remoto per migliorare la correlazione e il controllo degli incidenti di rete e di sicurezza tra vari dispositivi di rete.

Per informazioni su come configurare la registrazione, vedere le seguenti guide specifiche della piattaforma:

Software Cisco ASA:

Software Cisco FTD:

Nota: gli ID dei messaggi syslog necessari per verificare i comportamenti descritti in questo documento (113015, 113005 e 716039) devono essere abilitati a livello informativo (6). Questi ID rientrano nelle classi di registrazione 'auth' e 'webvpn'.

2. Configurare le funzionalità di rilevamento delle minacce o le misure di protezione avanzata per la VPN ad accesso remoto.

Per ridurre l'impatto e la probabilità che si verifichino questi attacchi di forza bruta sulle connessioni RAVPN, è possibile esaminare e applicare le opzioni di configurazione successive:

Opzione 1 (consigliata): Configurare il rilevamento delle minacce per i servizi VPN di Accesso remoto.

Le funzionalità di rilevamento delle minacce per i servizi VPN ad accesso remoto impediscono attacchi Denial of Service (DoS) da indirizzi IPv4 bloccando automaticamente l'host (indirizzo IP) che supera le soglie configurate per impedire ulteriori tentativi finché non si rimuove manualmente la condivisione dell'indirizzo IP. Sono disponibili servizi distinti per i seguenti tipi di attacchi:

- Ripetuti tentativi di autenticazione non riusciti per i servizi VPN di accesso remoto (attacchi di scansione di nomi utente e password con una forza bruta).

- attacchi di avvio client, in cui l'autore dell'attacco inizia ma non completa i tentativi di connessione a un headend VPN ad accesso remoto ripetuti da un singolo host.

- La connessione tenta di accedere a servizi VPN di accesso remoto non validi. ovvero quando gli aggressori tentano di connettersi a gruppi di tunnel predefiniti destinati esclusivamente al funzionamento interno del dispositivo. Gli endpoint legittimi non devono mai tentare di connettersi a questi gruppi di tunnel.

Queste funzionalità di rilevamento minacce sono attualmente supportate nelle versioni di Cisco Secure Firewall elencate di seguito:

Software ASA:

- 9.16 versione treno -> supportato dalla 9.16(4)67 e versioni più recenti all'interno di questo treno specifico.

- 9.17 versione treno -> supportato dalla 9.17(1)45 e versioni più recenti all'interno di questo treno specifico.

- 9.18 versione treno -> supportato dalla 9.18(4)40 e versioni più recenti all'interno di questo treno specifico.

- 9.19 versione treno -> supportato dalla 9.19(1).37 e versioni più recenti all'interno di questo treno specifico.

- 9.20 versione treno -> supportato dalla 9.20(3) e versioni più recenti all'interno di questo treno specifico.

- 9.22 version train -> supportato dalla versione 9.22(1.1) e da tutte le versioni più recenti.

Software FTD:

- 7.0 version train -> supportato dalla versione 7.0.6.3 e dalle versioni più recenti all'interno di questo specifico treno.

- 7.2 versione treno -> supportato dalla 7.2.9 e dalla versione più recente all'interno di questo treno specifico.

- 7.4 version train -> supportato dalla versione 7.4.2.1 e successive all'interno di questo specifico treno.

- 7.6 version train -> supportato dalla versione 7.6.0 e dalle versioni più recenti.

Nota: Queste funzionalità non sono attualmente supportate nelle versioni 7.1 o 7.3.

Per ulteriori informazioni e per la guida alla configurazione, consultare i seguenti documenti:

Opzione 2: Applica misure di protezione avanzata per VPN ad accesso remoto.

Nota: Queste misure contribuiscono solo a ridurre il rischio, ma non sono una misura preventiva contro gli attacchi DoS mirati ai servizi RAVPN.

Se le funzionalità di rilevamento delle minacce per i servizi VPN ad accesso remoto non sono supportate nella versione del firewall protetto in uso, implementare le misure di protezione seguenti per ridurre il rischio di impatto da questi attacchi:

- Disabilitare l'autenticazione AAA nei profili di connessione DefaultWEBVPN e DefaultRAGroup (procedura dettagliata:ASA|FTD gestito da FMC).

- Disabilitare la postura del firewall protetto (Hostscan) da DefaultWEBVPNGroup e DefaultRAGroup (procedura dettagliata: ASA|FTD gestito da FMC).

- Disabilitare gli alias di gruppo e abilitare gli URL di gruppo negli altri profili di connessione (procedura dettagliata: ASA|FTD gestito da FMC).

Nota: Per assistenza con FTD gestito tramite FDM (Firewall Device Management) locale, contattare il Technical Assistance Center (TAC) per ottenere assistenza tecnica.

Per ulteriori informazioni, consultare la guida all'implementazione delle misure di protezione avanzata per la VPN AnyConnect Secure Client.

Comportamenti correlati

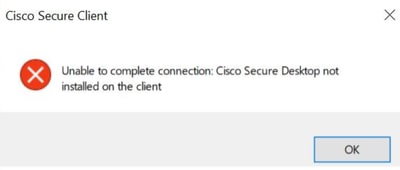

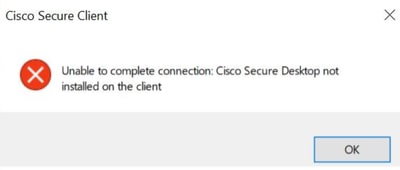

Quando la funzionalità Posture del firewall (HostScan) è abilitata sul firewall sicuro, gli utenti possono riscontrare l'impossibilità di stabilire connessioni VPN con Cisco Secure Client (AnyConnect). A intermittenza viene visualizzato il messaggio di errore "Impossibile completare la connessione. Cisco Secure Desktop non installato sul client.".

Questo comportamento è una conseguenza del successo dello sfruttamento della vulnerabilità CVE-2024-20481 descritta di seguito.

ID bug Cisco CSCwj45822:

Vulnerabilità della forza bruta di negazione del servizio VPN ad accesso remoto con software Cisco ASA e FTD (CVE-2024-20481)

Questa vulnerabilità deriva dall'esaurimento delle risorse a causa di attacchi di spray della password, dove gli aggressori inviano numerose richieste di autenticazione VPN al dispositivo di destinazione. Un utilizzo riuscito può portare a un DoS (Denial of Service) per il servizio RAVPN. Un sintomo chiave di questo attacco è quando gli utenti incontrano a intermittenza "Impossibile completare la connessione. Cisco Secure Desktop non installato sul client." quando tentano di stabilire una connessione RAVPN utilizzando Cisco Secure Client.

Per risolvere questa vulnerabilità, è necessario eseguire l'aggiornamento alle versioni software elencate nell'advisory della sicurezza. È inoltre consigliabile abilitare le funzionalità di rilevamento minacce per la VPN ad accesso remoto dopo l'aggiornamento del firewall protetto a queste versioni per proteggerlo dagli attacchi DoS indirizzati ai servizi RAVPN.

Per ulteriori informazioni, consultare l'avviso di sicurezza della vulnerabilità della VPN Brute Force Denial of Service di Cisco ASA e FTD Software.

Ulteriori informazioni

Feedback

Feedback