Introduzione

In questo documento viene descritto come individuare la regola nei criteri di controllo di accesso che si sta espandendo in base al numero di elementi dell'elenco di accesso.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenza della tecnologia Firepower

- Conoscenze sulla configurazione dei criteri di controllo di accesso in FMC

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Secure Firewall Management Center (FMC)

- Cisco Firepower Threat Defense (FTD)

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Una regola di controllo d'accesso viene creata utilizzando una o più combinazioni dei seguenti parametri:

- Indirizzo IP (origine e destinazione)

- Porte (origine e destinazione)

- URL (categorie fornite dal sistema e URL personalizzati)

- Rilevatori applicazioni

- VLAN

- Zone

In base alla combinazione di parametri utilizzata nella regola di accesso, l'espansione della regola nel sensore cambia. Il presente documento mette in evidenza varie combinazioni di norme relative al CCP e le rispettive espansioni associate sui sensori.

Come calcolare il numero di elementi dell'elenco accessi (ACE, Access List Element Count) utilizzando la CLI di FMC

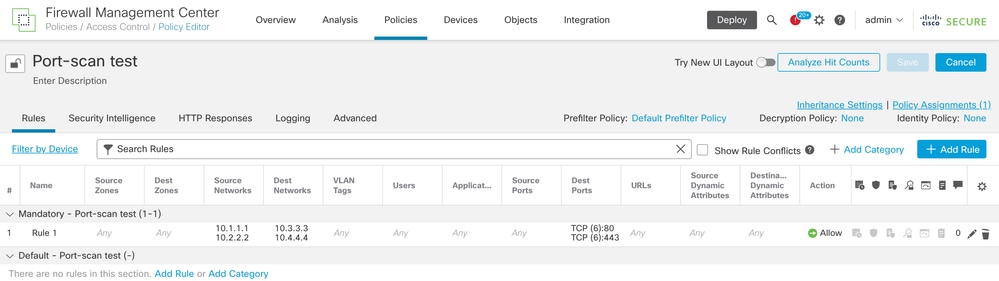

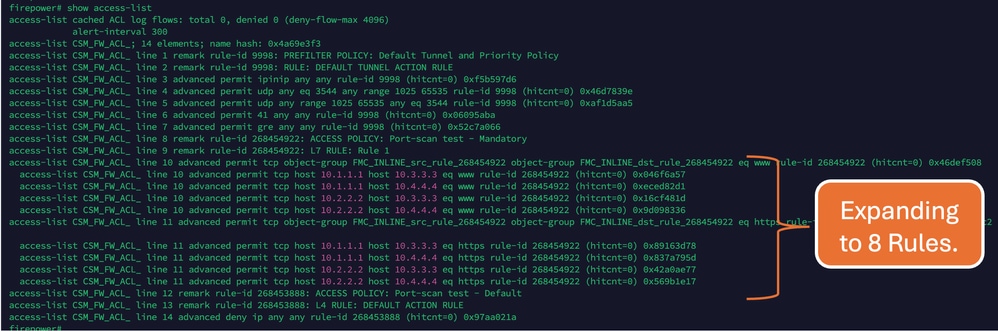

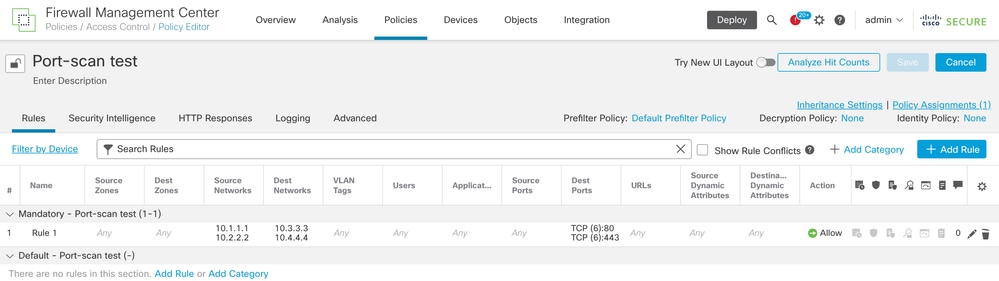

Prendere in considerazione la configurazione di una regola di accesso da FMC, come illustrato nell'immagine:

Configurazione delle regole nei criteri di controllo di accesso

Configurazione delle regole nei criteri di controllo di accesso

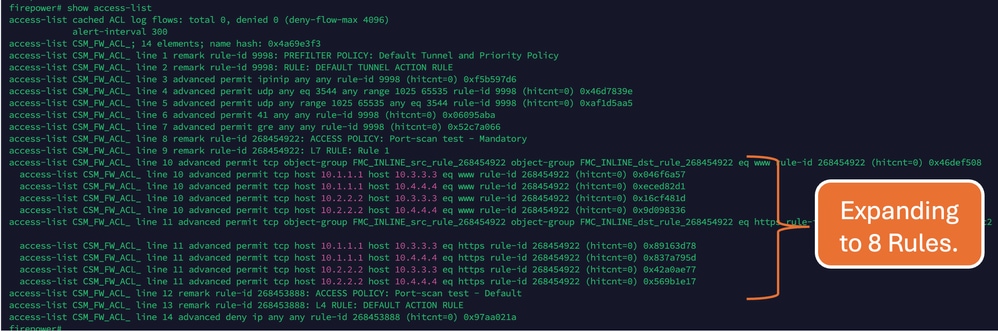

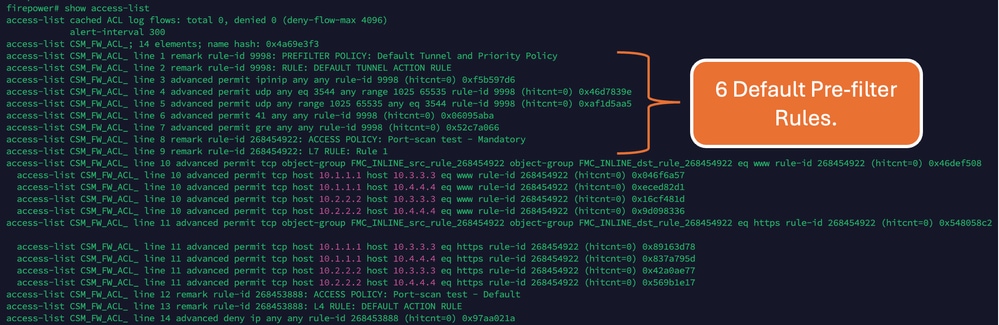

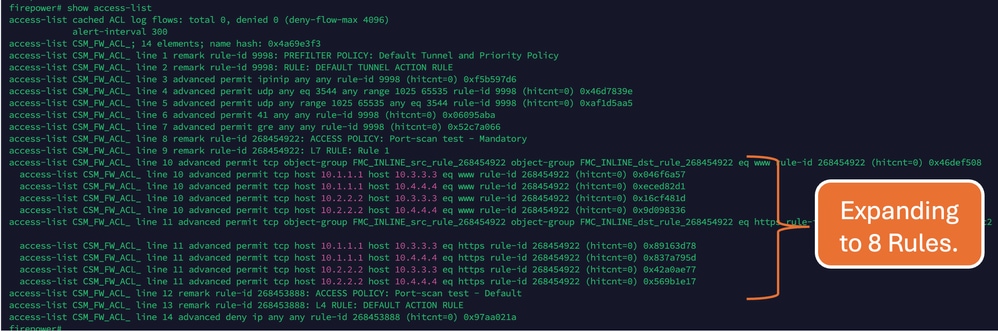

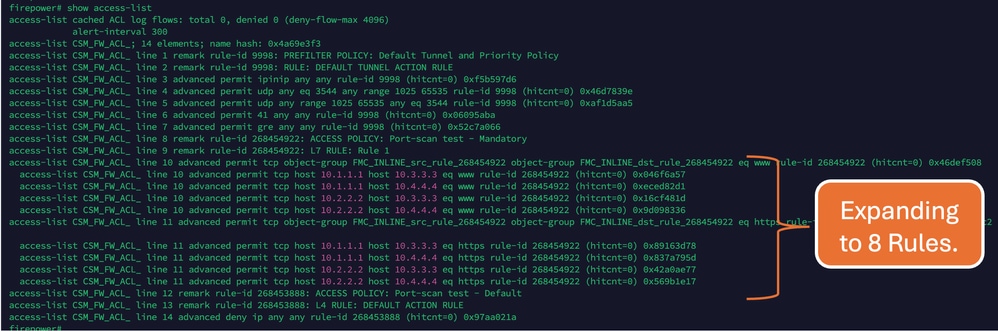

Se questa regola viene visualizzata nella CLI FTD, significa che è stata espansa in 8 regole.

È possibile verificare quale regola si sta espandendo in quanti elementi dell'elenco degli accessi utilizzando il comando perl nella CLI di FMC:

perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl

root@firepower:/Volume/home/admin# perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl

Secure Firewall Management Center for VMware - v7.4.1 - (build 172)

Access Control Rule Expansion Computer

Enter FTD UUID or Name:

> 10.70.73.44

--------------------------------------------------------------------------------------------------------------------------

Secure Firewall Management Center for VMware - v7.4.1 - (build 172)

Access Control Rule Expansion Computer

Device:

UUID: 93cc359c-39be-11d4-9ae1-f2186cbddb11

Name: 10.70.73.44

Access Control Policy:

UUID: 005056B9-F342-0ed3-0000-292057792375

Name: Port-scan test

Description:

Intrusion Policies:

-------------------------------------------------------------------------------------------------

| UUID | NAME |

-------------------------------------------------------------------------------------------------

-------------------------------------------------------------------------------------------------

Date: 2024-Jul-17 at 06:51:55 UTC

NOTE: Computation is done on per rule basis. Count from shadow rules will not be applicable on device.

Run "Rule Conflict Detection" tool on AC Policy for specified device to detect and optimise such rules.

--------------------------------------------------------------------------------------------------------------------------

| UUID | NAME | COUNT |

--------------------------------------------------------------------------------------------------------------------------

| 005056B9-F342-0ed3-0000-000268454919 | Rule 1 | 8 |

--------------------------------------------------------------------------------------------------------------------------

| TOTAL: 8

--------------------------------------------------------------------------------------------------------------------------

| Access Rule Elements Count on FTD: 14

--------------------------------------------------------------------------------------------------------------------------

>>> My JVM PID : 19417

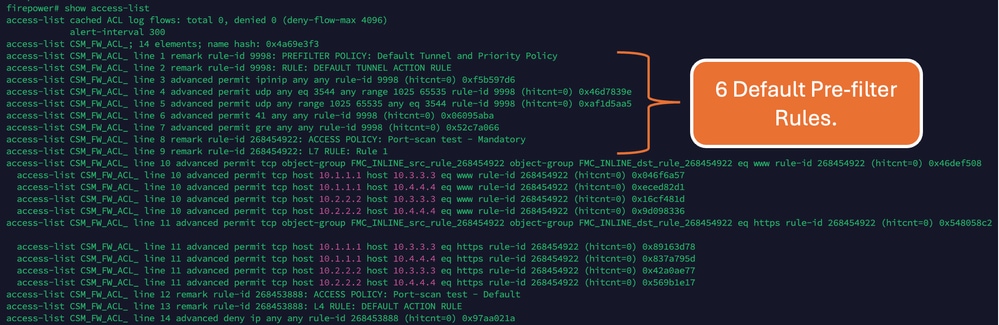

Nota: conteggio elementi regola di accesso su FTD: 14. Sono incluse anche l'insieme predefinito di regole FTD (Pre-filtro) e la regola di controllo di accesso predefinita.

Le regole predefinite di prefiltro possono essere visualizzate nella CLI FTD:

Impatto dell'ACE elevato

- È possibile osservare un elevato livello di CPU.

- È possibile visualizzare la memoria elevata.

- È possibile osservare la lentezza del dispositivo.

- Distribuzioni non riuscite/tempi di distribuzione più lunghi.

Scelta dell'attivazione di OGS (Object Group Search)

- Il numero di ACE supera il limite ACE del dispositivo.

- La CPU del dispositivo non è già elevata, in quanto l'abilitazione di OGS aumenta lo stress sulla CPU del dispositivo.

- Abilitarlo durante le ore non di produzione.

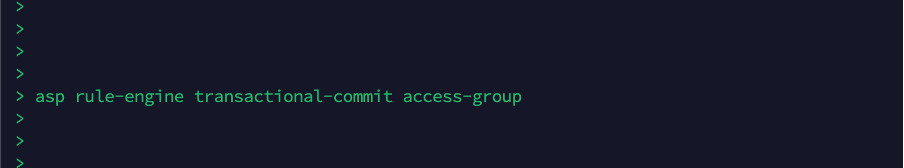

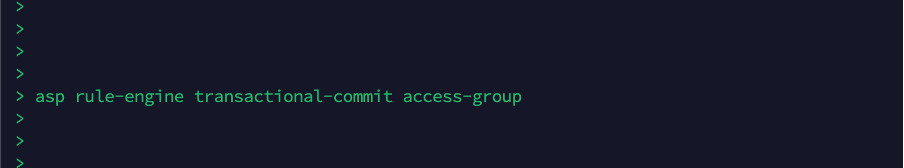

Attenzione: abilitare il gruppo di accesso con commit transazionale del motore delle regole asp dalla modalità di chiusura CLI FTD prima di abilitare il gruppo di accesso globale. Questa opzione è configurata per evitare la perdita di traffico durante e subito dopo il processo di distribuzione durante l'abilitazione di OGS.

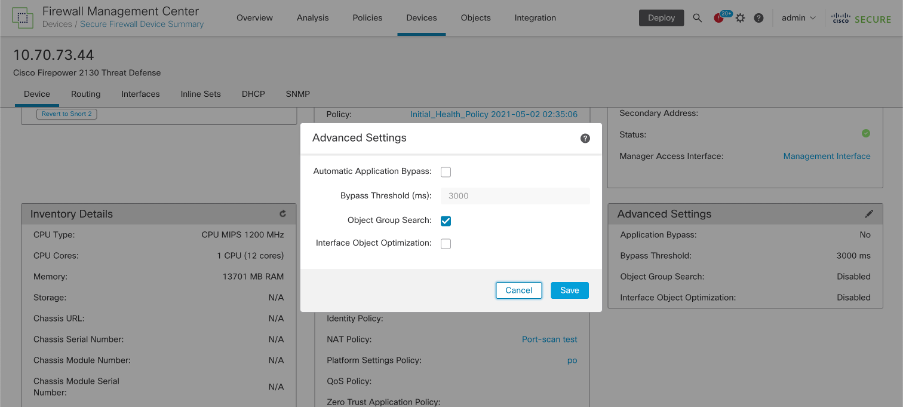

Abilitazione della ricerca nel gruppo di oggetti

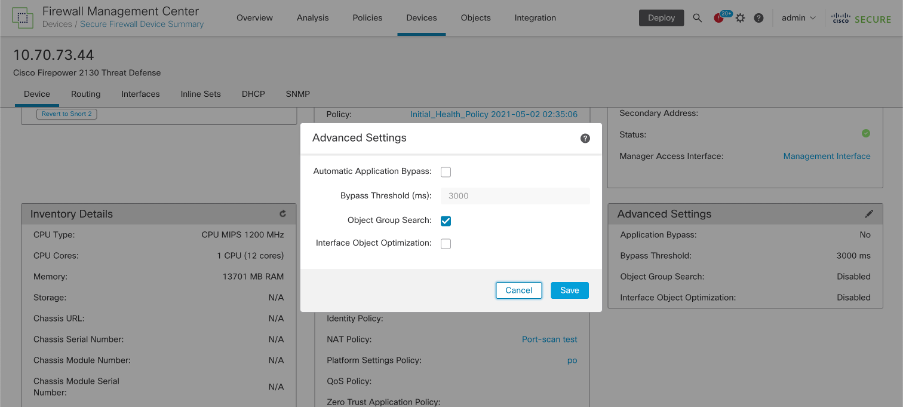

Attualmente OGS non è abilitato:

- Accedere alla CLI di FMC. Selezionare Dispositivi > Gestione dispositivi > Selezionare il dispositivo FTD > Dispositivo. Abilitare la ricerca del gruppo di oggetti da Impostazioni avanzate:

2. Fare clic su Salva e distribuisci.

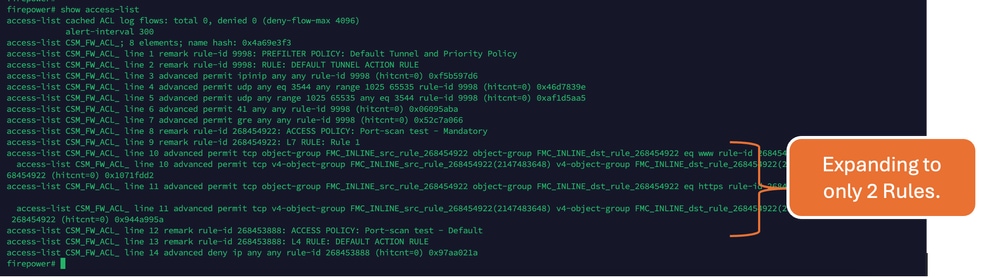

Verifica

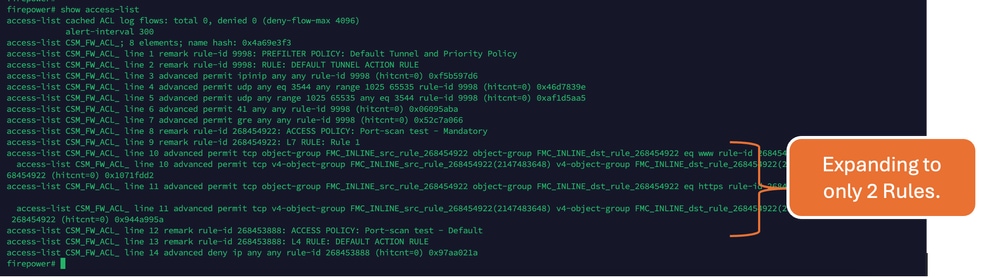

Prima dell'abilitazione di OGS:

Dopo l'abilitazione di OGS:

Informazioni correlate

Per informazioni più dettagliate sull'espansione delle regole in FTD, consultare il documento Informazioni sull'espansione delle regole nei dispositivi FirePOWER.

Per ulteriori informazioni sull'architettura FTD e la risoluzione dei problemi, fare riferimento a Dissezione (FTD) Firepower Threat Defense.

Feedback

Feedback