Configurazione di BGP over Route-Based VPN su FTD Gestito da FDM

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

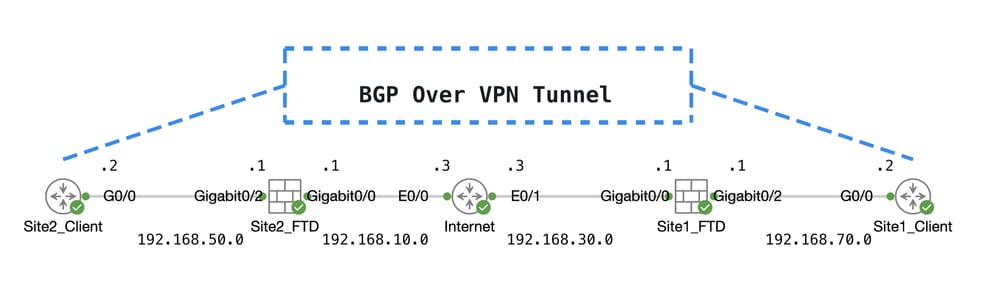

Questo documento descrive la configurazione di BGP su VPN da sito a sito basata su route su FTDv gestito da FirePower Device Manager (FDM).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenze base di VPN

- Configurazioni BGP su FTDv

- Esperienza con FDM

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco FTDv versione 7.4.2

- Cisco FDM versione 7.4.2

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Esempio di rete

Topografico

Topografico

Configurazioni su VPN

Passaggio 1. Assicurarsi che l'interconnettività IP tra i nodi sia pronta e stabile. La licenza smart su FDM è stata registrata con lo smart account.

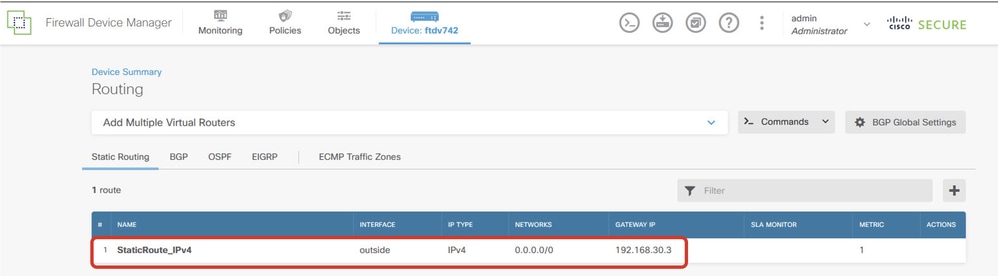

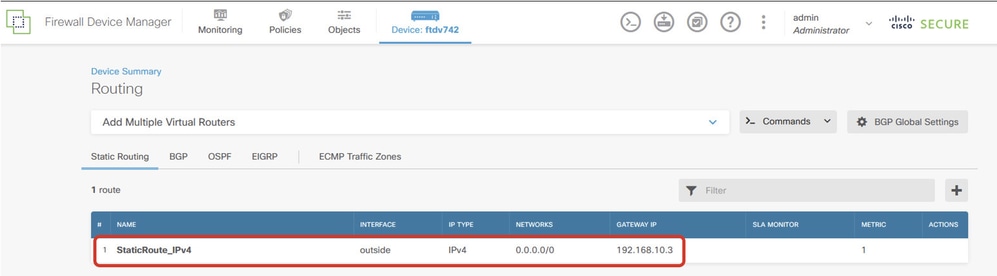

Passaggio 2. Il gateway del client Site1 è configurato con l'indirizzo IP interno di Site1 FTD (192.168.70.1). Il gateway del client Site2 è configurato con l'indirizzo IP interno di Site2 FTD (192.168.50.1). Inoltre, accertarsi che il percorso predefinito su entrambi gli FTD sia configurato correttamente dopo l'inizializzazione di FDM.

Accedere alla GUI di ciascun FDM. Passare aDevice > Routing. Fare clic su .View Configuration Fare clic sulla Static Routing scheda per verificare la route statica predefinita.

Sito1_FTD_Gateway

Sito1_FTD_Gateway

Sito2_FTD_Gateway

Sito2_FTD_Gateway

Passaggio 3. Configurare la VPN da sito a sito basata sulla route. In questo esempio, configurare innanzitutto l'FTD Site1.

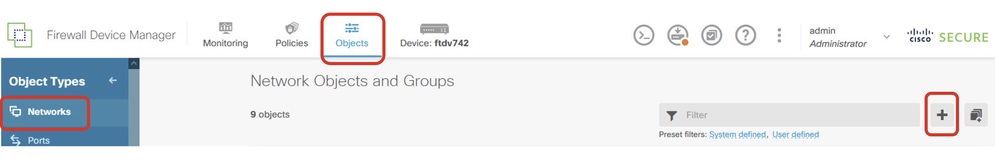

Passaggio 3.1. Accedere alla GUI FDM di Site1 FTD. Crea un nuovo oggetto di rete per la rete interna dell'FTD del sito 1. Passare a Objects > Networkse fare clic sul pulsante +.

Crea_Oggetto_Rete

Crea_Oggetto_Rete

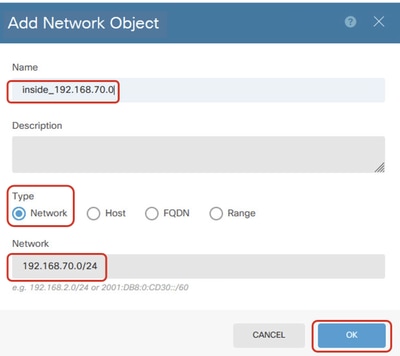

Passaggio 3.2. Fornire le informazioni necessarie. Fare clic sulOK pulsante.

- Nome: inside_192.168.70.0

- Tipo: rete

- Rete: 192.168.70.0/24

Sito1_Interno_Rete

Sito1_Interno_Rete

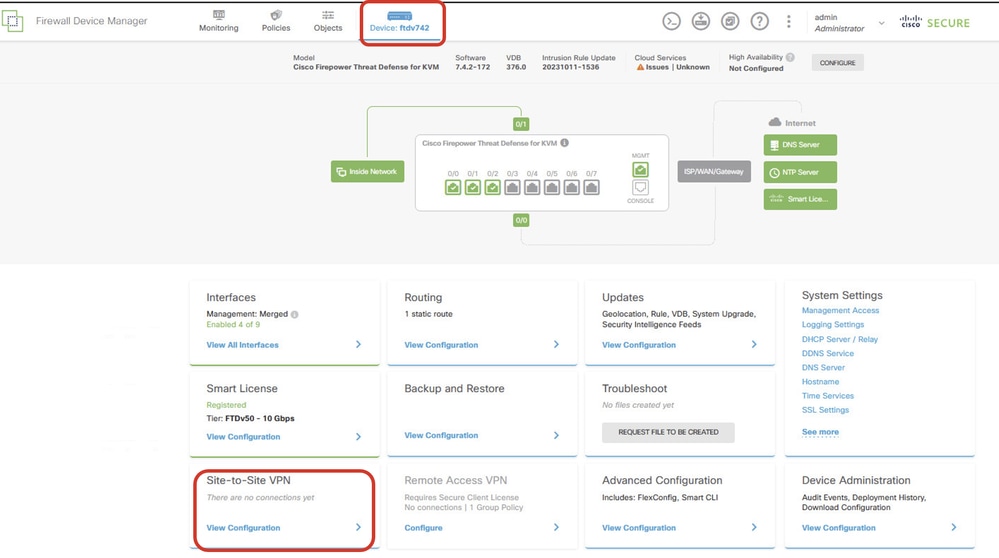

Passaggio 3.3. Passare a Device > Site-to-Site VPN . Fare clic su .View Configuration

Visualizza VPN da sito a sito

Visualizza VPN da sito a sito

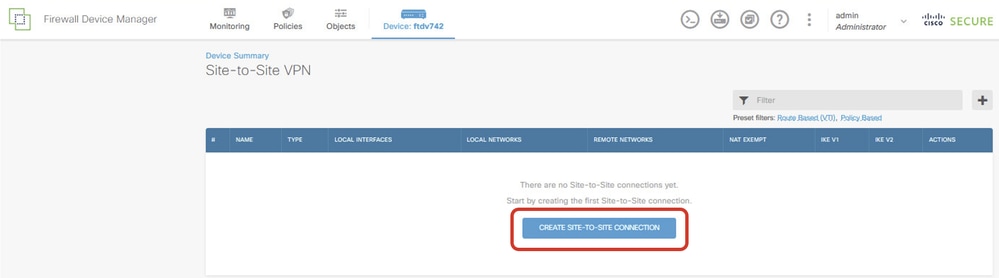

Passaggio 3.4. Iniziare a creare una nuova VPN da sito a sito. Fare clic su .CREATE SITE-TO-SITE CONNECTION

Create_Site-to-Site_Connection

Create_Site-to-Site_Connection

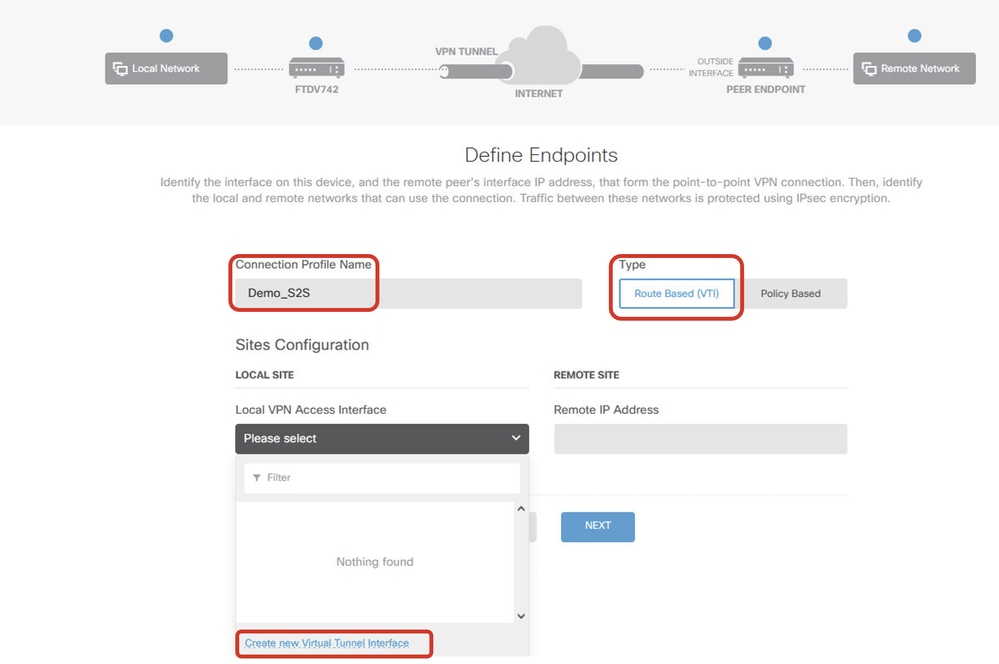

Passaggio 3.5. Fornire le informazioni necessarie.

- Nome profilo connessione: Demo_S2S

- Tipo: basato su route (VTI)

- Interfaccia di accesso VPN locale: fare clic sull'elenco a discesa, quindi fare clic su

Create new Virtual Tunnel Interface.

Creazione guidata VPN_in_VPN

Creazione guidata VPN_in_VPN

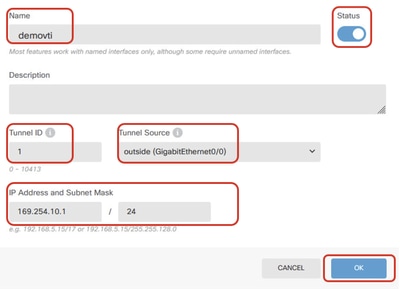

Passaggio 3.6. Fornire le informazioni necessarie per creare una nuova VTI. Fare clic sul pulsante OK.

- Nome: demovti

- ID tunnel: 1

- Origine tunnel: esterna (Gigabit Ethernet0/0)

- Indirizzo IP E Subnet Mask: 169.254.10.1/24

- Stato: fare clic sul dispositivo di scorrimento nella posizione Attivato

Crea_dettagli_VTI

Crea_dettagli_VTI

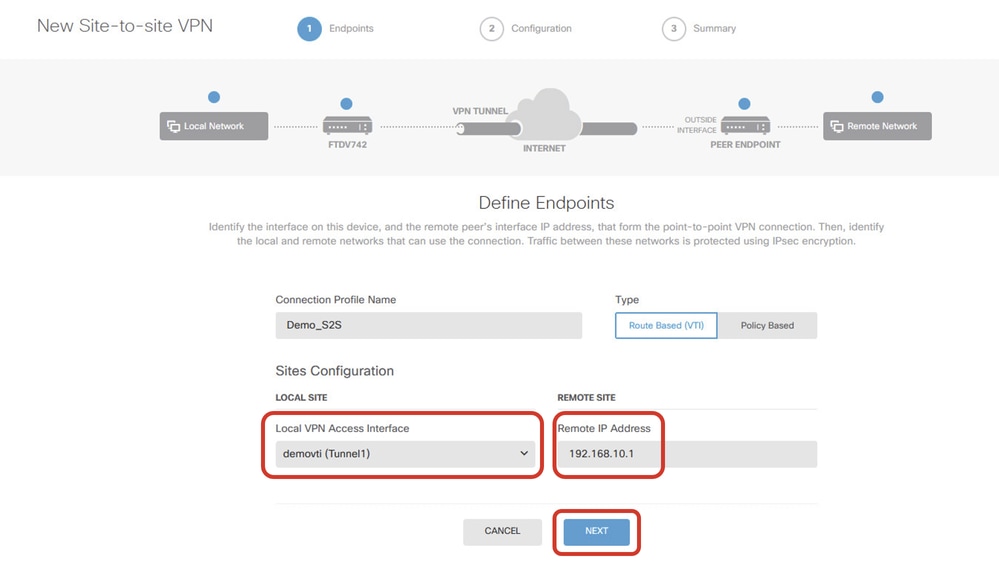

Passaggio 3.7. Continuare a fornire le informazioni necessarie. Fare clic sul pulsante NEXT.

- Interfaccia di accesso VPN locale: rimozione (creata nel passaggio 3.6.1)

- Indirizzo IP remoto: 192.168.10.1

Passaggio 1 di VPN_Wizard_Endpoints

Passaggio 1 di VPN_Wizard_Endpoints

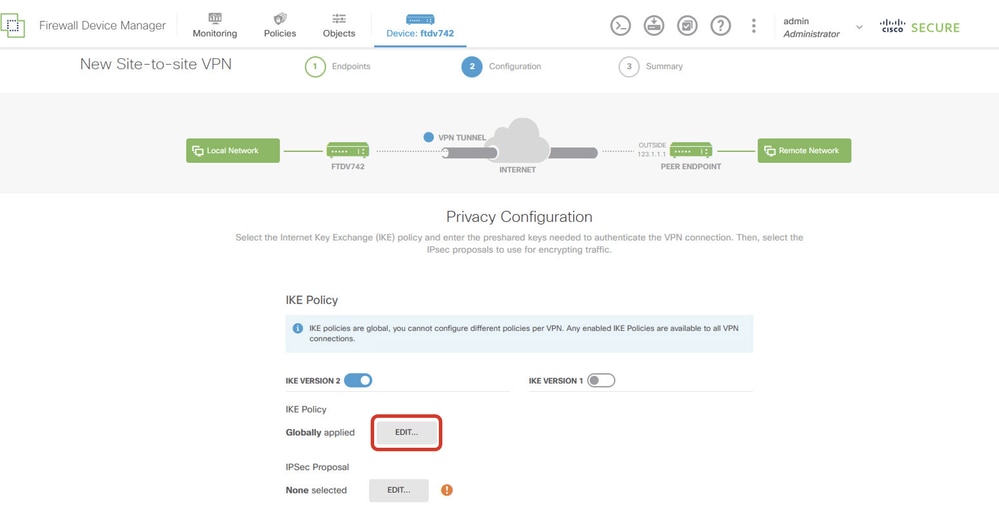

Passaggio 3.8. Passare al criterio IKE. Fare clic sul pulsante MODIFICA.

Modifica_Criterio_IKE

Modifica_Criterio_IKE

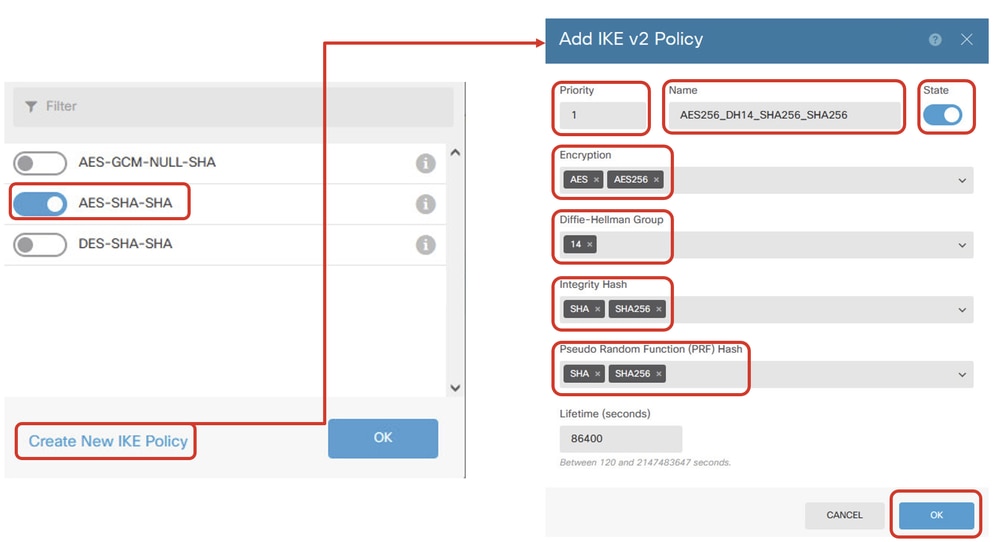

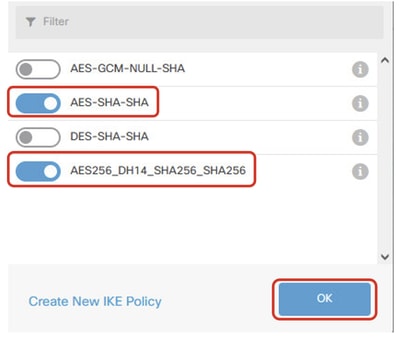

Passaggio 3.9. Per il criterio IKE, è possibile utilizzare un criterio predefinito o crearne uno nuovo facendo clic su Crea nuovo criterio IKE.

In questo esempio, attivare o disattivare un criterio IKE AES-SHA-SHA esistente e crearne uno nuovo a scopo dimostrativo. Per salvare, fare clic sul pulsante OK.

- Nome: AES256_DH14_SHA256_SHA256

- Crittografia: AES, AES256

- Gruppo DH: 14

- Hash integrità: SHA, SHA256

- Hash PRF: SHA, SHA256

- Durata: 86400 (predefinita)

Aggiungi_Nuovo_Criterio_IKE

Aggiungi_Nuovo_Criterio_IKE

Abilita_Nuovo_Criterio_IKE

Abilita_Nuovo_Criterio_IKE

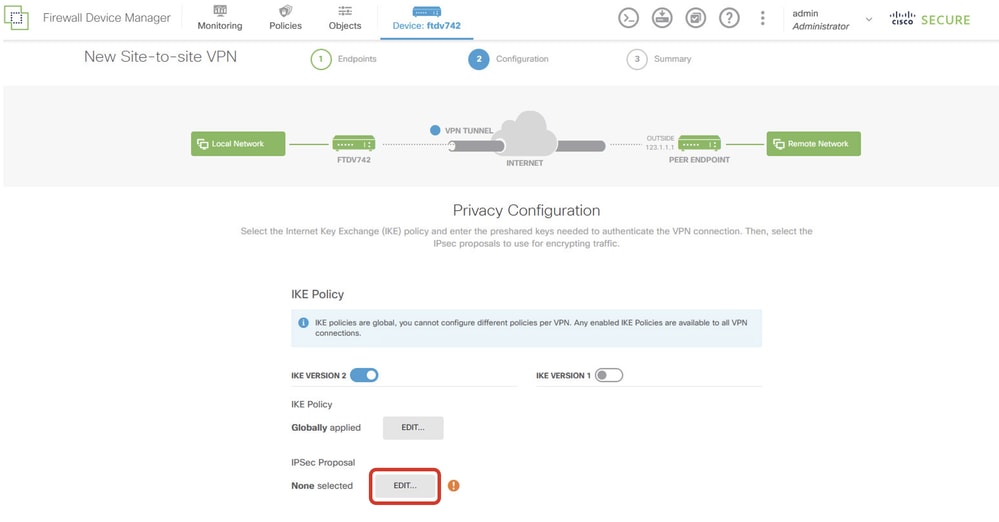

Passaggio 3.10. Passare alla proposta IPSec. Fare clic sul pulsante MODIFICA.

Modifica_Proposta_IKE

Modifica_Proposta_IKE

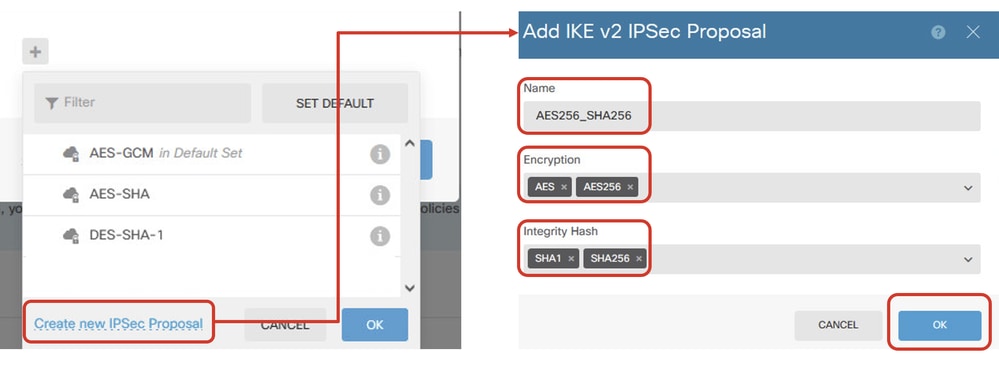

Passaggio 3.11. Per la proposta IPSec è possibile utilizzare una proposta predefinita oppure crearne una nuova facendo clic su Crea nuova proposta IPSec. In questo esempio, crearne uno nuovo a scopo dimostrativo. Fornire le informazioni necessarie. Per salvare, fare clic sul pulsante OK.

- Nome: AES256_SHA256

- Crittografia: AES, AES256

- Hash di integrità: SHA1, SHA256

Aggiungi_nuova_proposta_IPSec

Aggiungi_nuova_proposta_IPSec

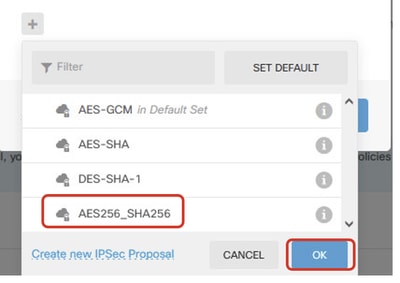

Abilita_Nuova_proposta_IPSec

Abilita_Nuova_proposta_IPSec

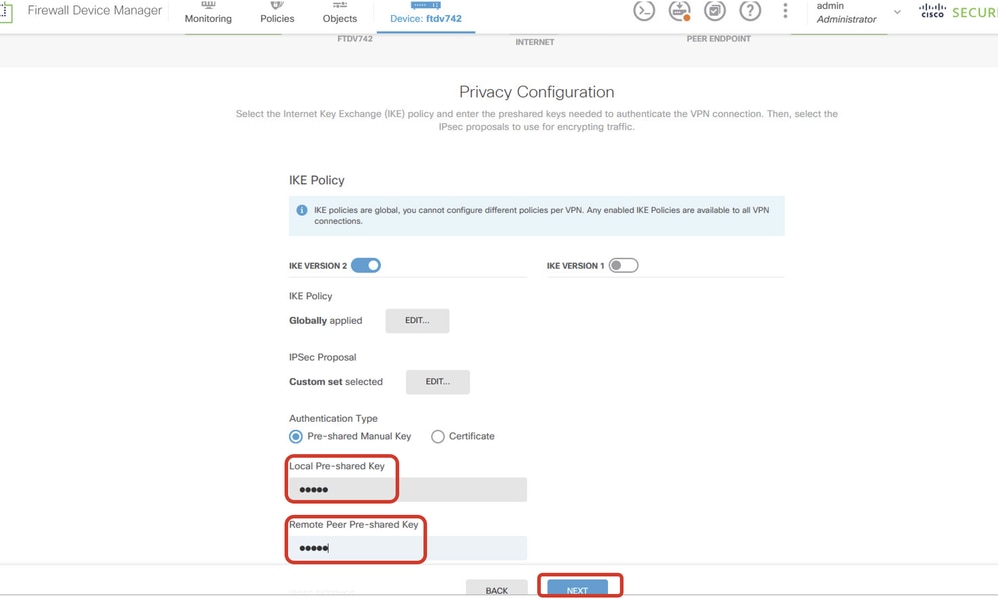

Passaggio 3.12. Configurare la chiave già condivisa. Fare clic sul pulsante NEXT.

Prendere nota di questa chiave già condivisa e configurarla in un secondo momento nell'FTD del sito 2.

Configura_Chiave_già_condivisa

Configura_Chiave_già_condivisa

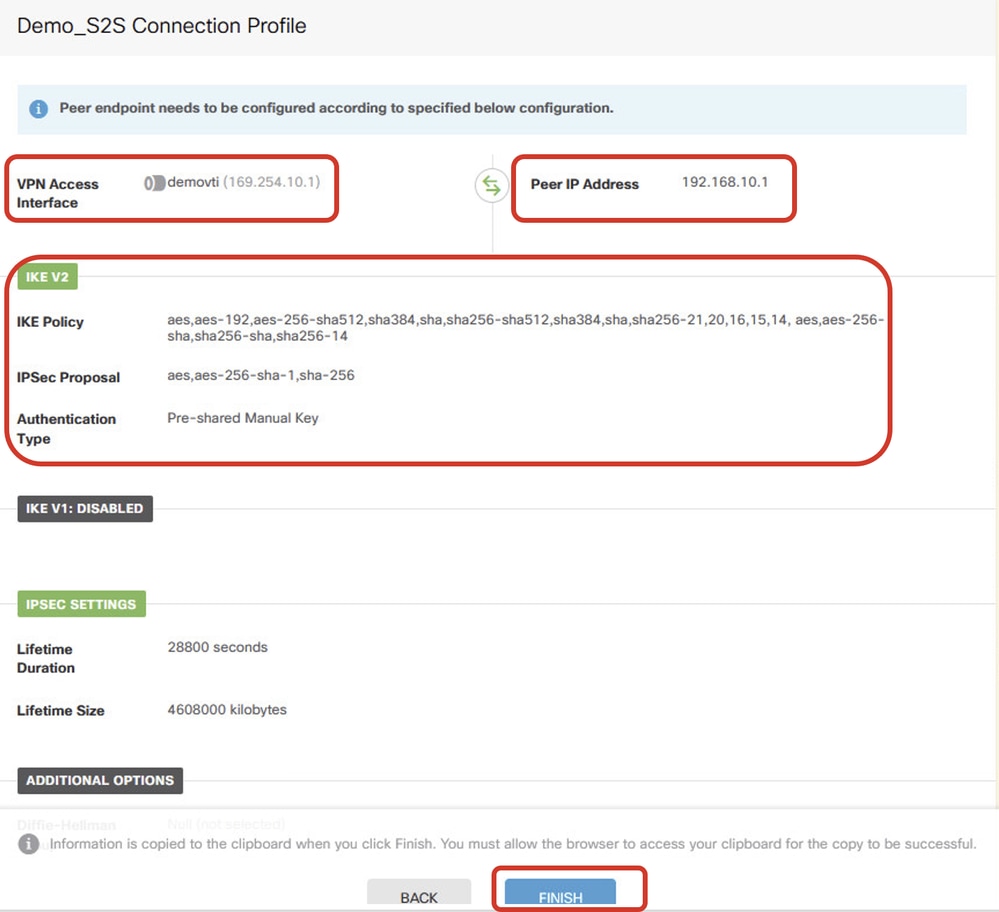

Passaggio 3.13. Esaminare la configurazione VPN. Se è necessario apportare modifiche, fare clic sul pulsante INDIETRO. Se tutto funziona, fare clic sul pulsante FINE.

VPN_Wizard_Complete

VPN_Wizard_Complete

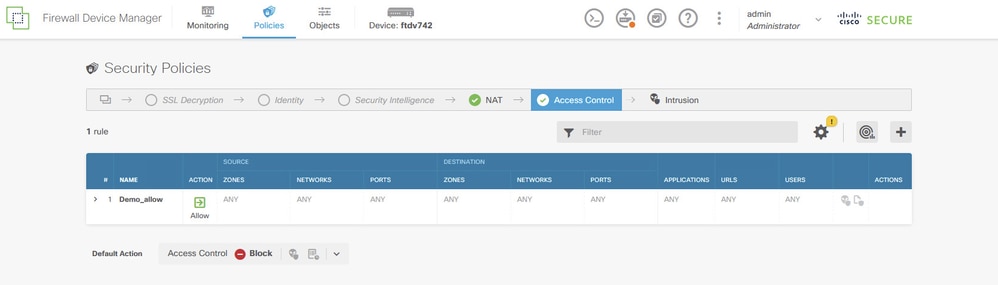

Passaggio 3.14. Creare una regola di controllo dell'accesso per consentire il passaggio del traffico attraverso l'FTD. In questo esempio, consentire tutti per scopi dimostrativi. Modificare i criteri in base alle esigenze effettive.

Esempio_Regola_Controllo_Accesso

Esempio_Regola_Controllo_Accesso

Passaggio 3.15. (Facoltativo) Configurare la regola di esenzione NAT per il traffico client su FTD se per il client è configurato NAT dinamico per l'accesso a Internet. Nell'esempio, non è necessario configurare una regola di esenzione NAT in quanto su ciascun FTD non è configurato alcun NAT dinamico.

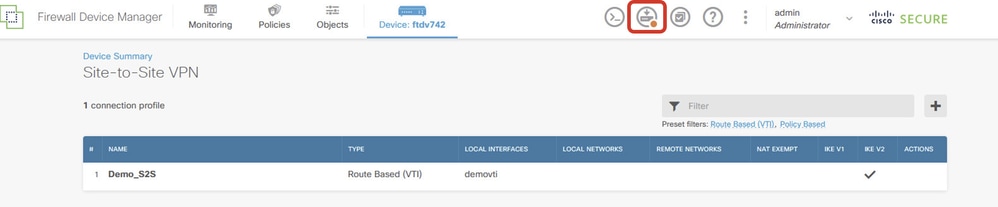

Passaggio 3.16. Distribuire le modifiche alla configurazione.

Distribuisci_configurazione_VPN

Distribuisci_configurazione_VPN

Configurazioni su BGP

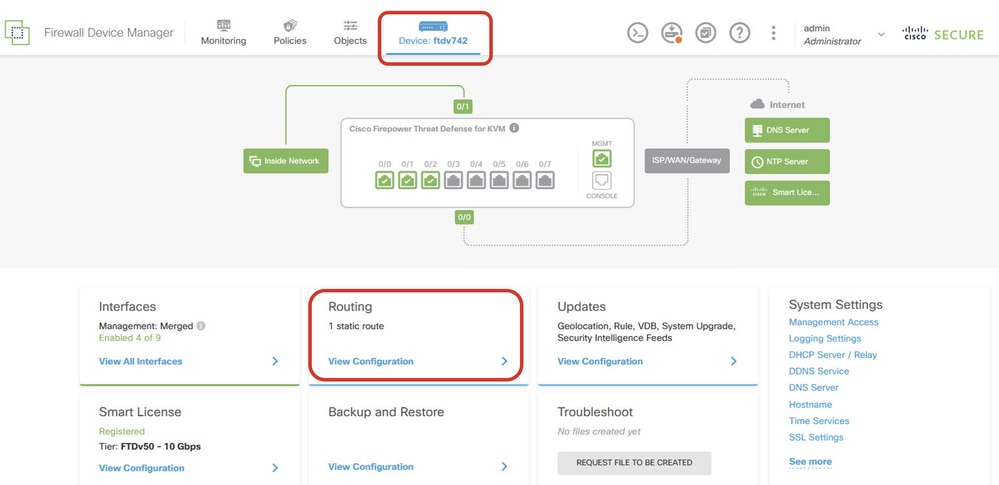

Passaggio 4. Selezionare Periferica > Instradamento. Fare clic su Visualizza configurazione.

Configurazione_instradamento_vista

Configurazione_instradamento_vista

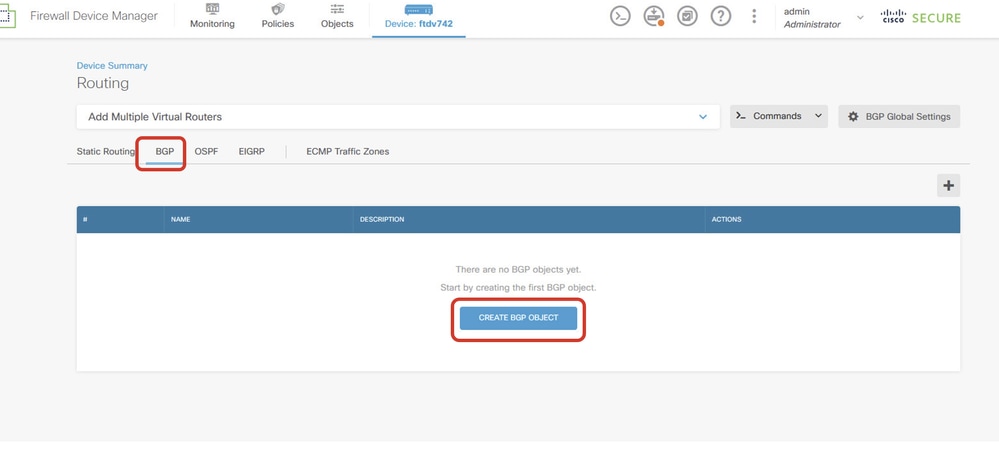

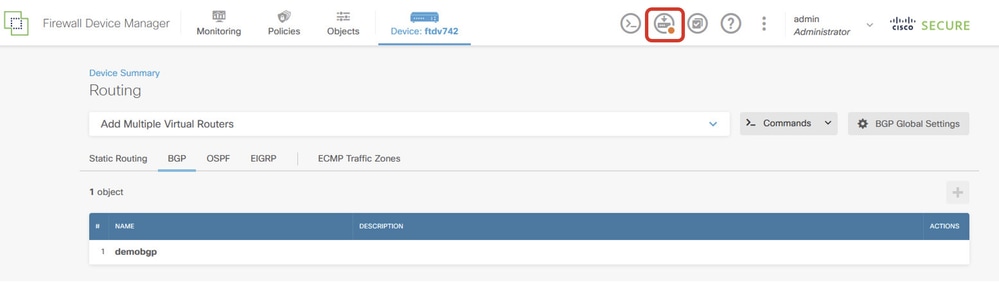

Passaggio 5. Fare clic sulla scheda BGP, quindi su CREATE BGP OBJECT.

Crea_BGP_Object

Crea_BGP_Object

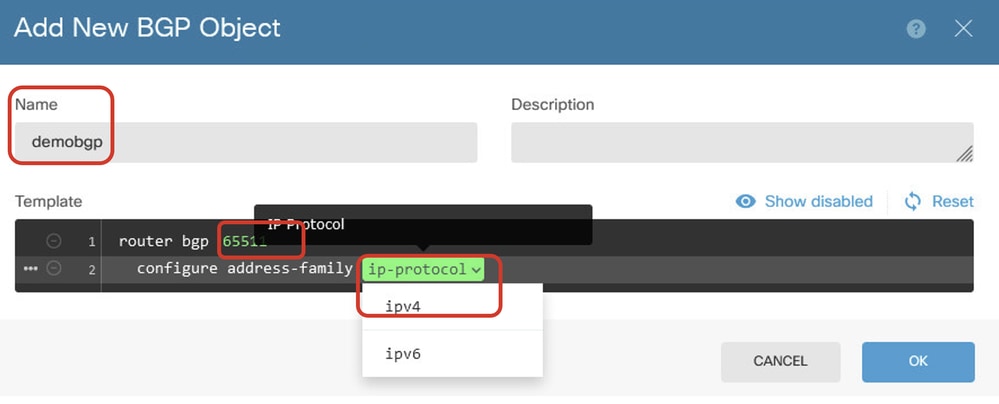

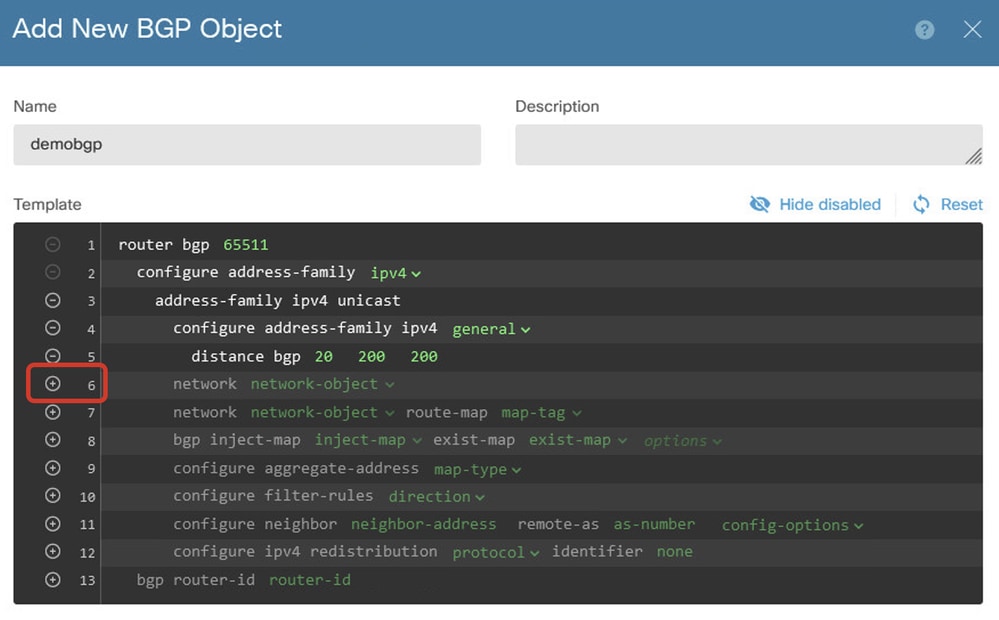

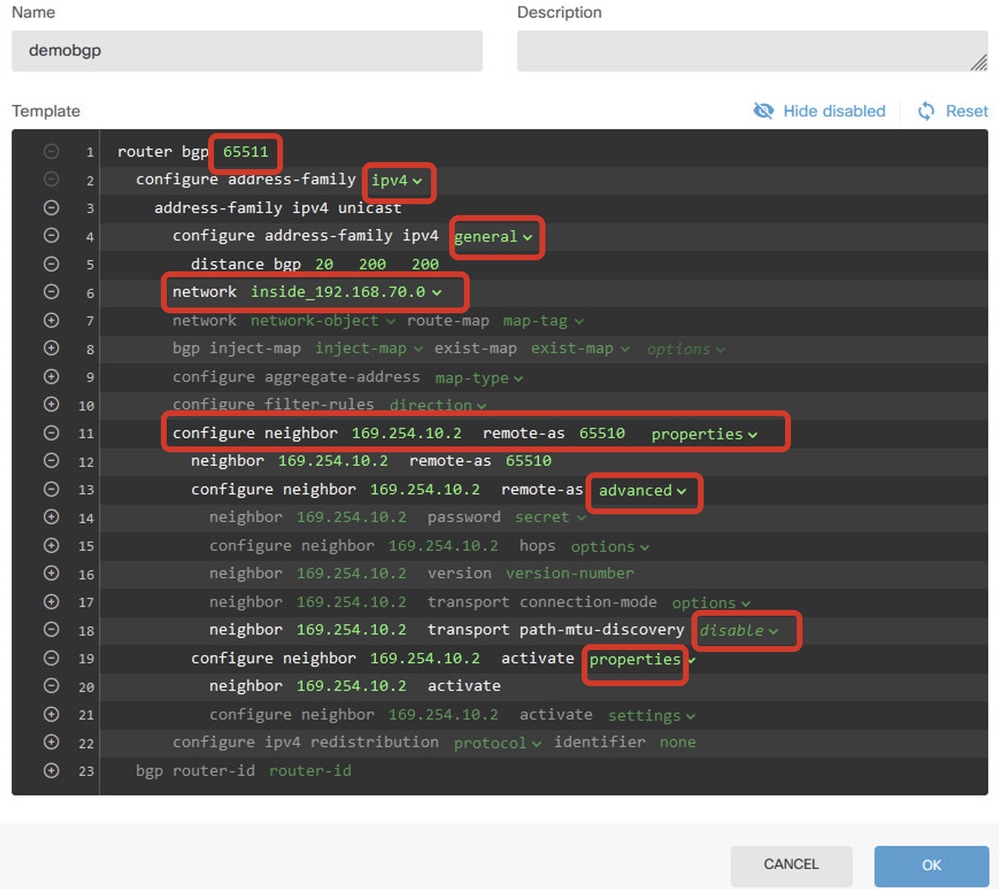

Passaggio 6. Specificare il nome dell'oggetto. Passare a Modello e configurare. Fare clic sul pulsante OK per salvare.

Nome: demobgp

Riga 1: configurare il numero AS. Fare clic su come numero. Numero AS locale di input manuale. In questo esempio, il numero AS 65511 per Site1 FTD.

Riga 2: configurare il protocollo IP. Fare clic su ip-protocol. Selezionare ipv4.

Create_BGP_Object_ASNumber_Protocol

Create_BGP_Object_ASNumber_Protocol

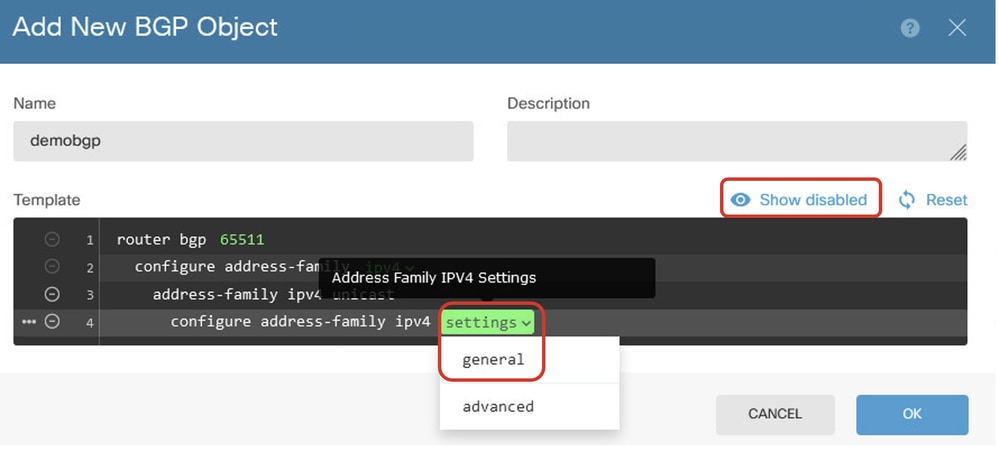

Riga 4: configurare altre impostazioni. Fare clic su Impostazioni, scegliere Generale e quindi fare clic su Mostra disattivato.

Impostazione Create_BGP_Object_Address

Impostazione Create_BGP_Object_Address

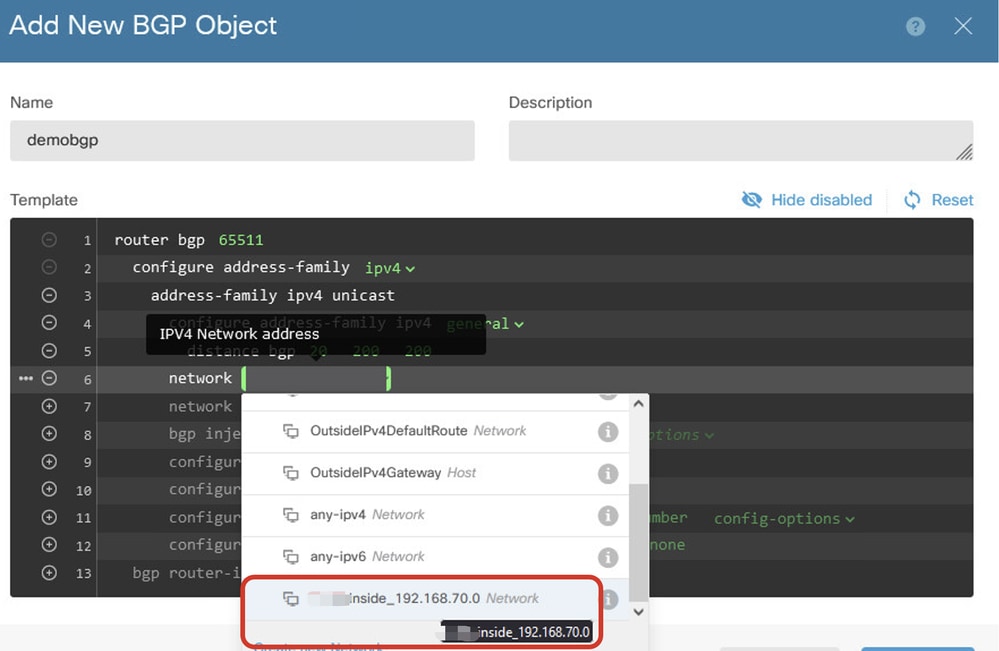

Riga 6: fare clic sull'icona + per abilitare la linea per configurare la rete BGP. Fare clic su network-object. Potete visualizzare gli oggetti disponibili esistenti e sceglierne uno. In questo esempio, scegliere il nome dell'oggetto inside_192.168.70.0 (creato al punto 3.2).

Create_BGP_Object_Add_Network

Create_BGP_Object_Add_Network

Create_BGP_Object_Add_Network2

Create_BGP_Object_Add_Network2

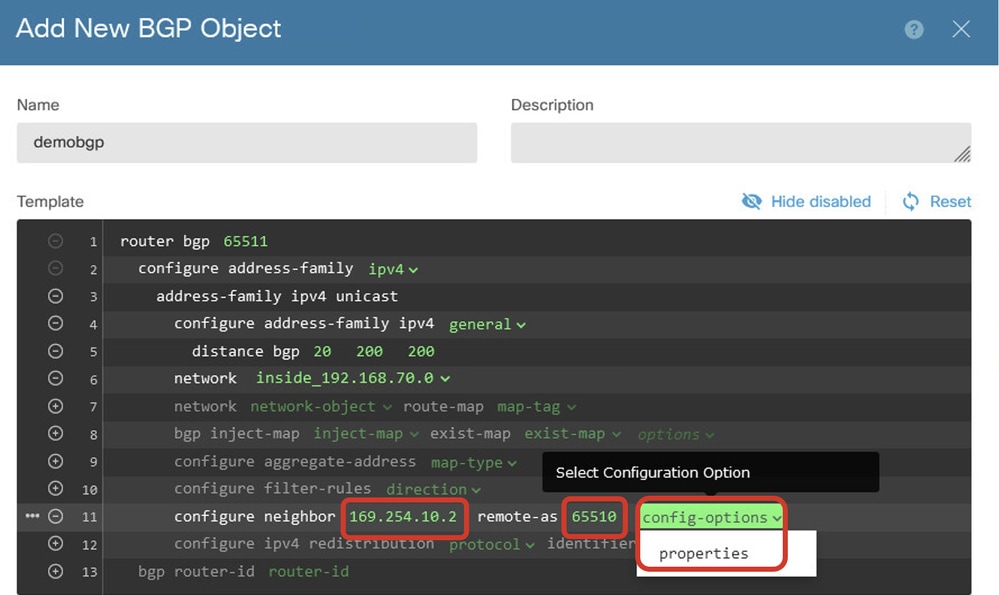

Riga 11: fare clic sull'icona + per abilitare la linea a configurare le informazioni relative ai nodi adiacenti BGP. Fare clic su neighbor-address e immettere manualmente l'indirizzo adiacente BGP del peer. Nell'esempio, questo valore è 169.254.10.2 (indirizzo IP VTI di FTD Sito2). Fare clic su as-number e immettere manualmente il numero AS del peer. In questo esempio, 65510 è per Site2 FTD. Fare clic su config-options (opzioni di configurazione), quindi selezionare properties (proprietà).

Create_BGP_Object_NeighborSetting

Create_BGP_Object_NeighborSetting

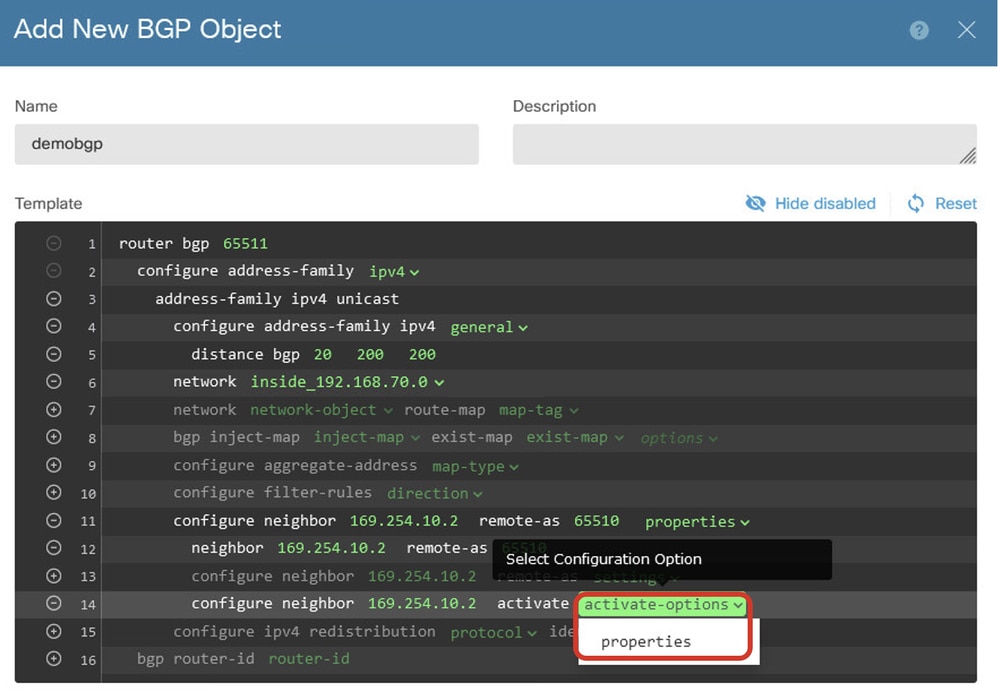

Riga 14: fare clic sull'icona + per abilitare la linea a configurare alcune proprietà della risorsa adiacente. Fare clic su activate-options e selezionare properties (proprietà).

Create_BGP_Object_NeighborSetting_Properties

Create_BGP_Object_NeighborSetting_Properties

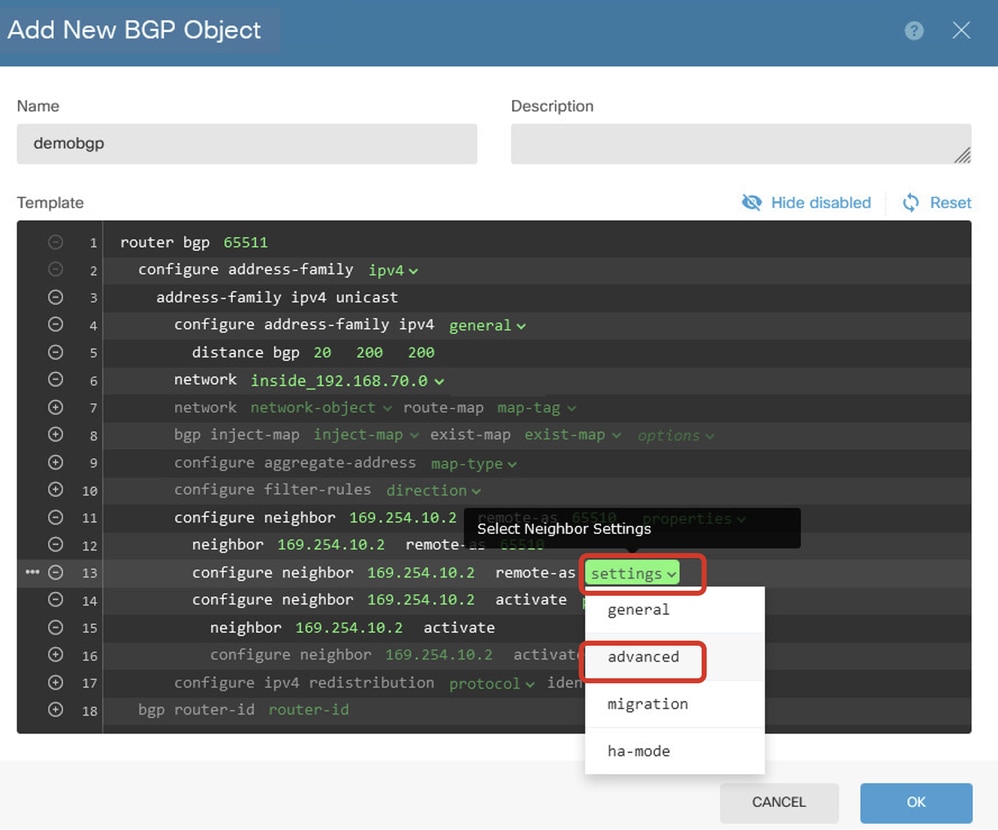

Riga 13: fare clic sull'icona + per abilitare la linea per la visualizzazione delle opzioni avanzate. Fare clic su Settings (Impostazioni), quindi selezionare Advanced (Avanzate).

Create_BGP_Object_NeighborSetting_Properties_Advanced

Create_BGP_Object_NeighborSetting_Properties_Advanced

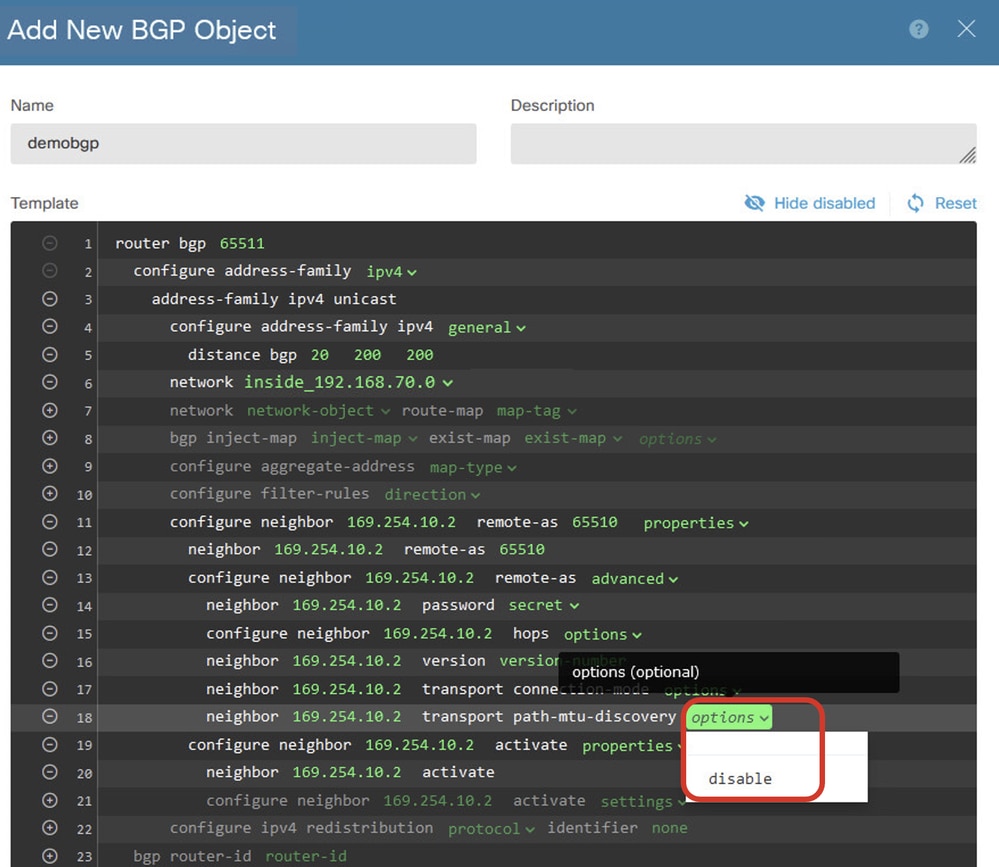

Riga 18: Fare clic su options (Opzioni), quindi selezionare disable (Disattiva) per disabilitare il rilevamento dell'MTU del percorso.

Create_BGP_Object_NeighborSetting_Properties_Advanced_PMD

Create_BGP_Object_NeighborSetting_Properties_Advanced_PMD

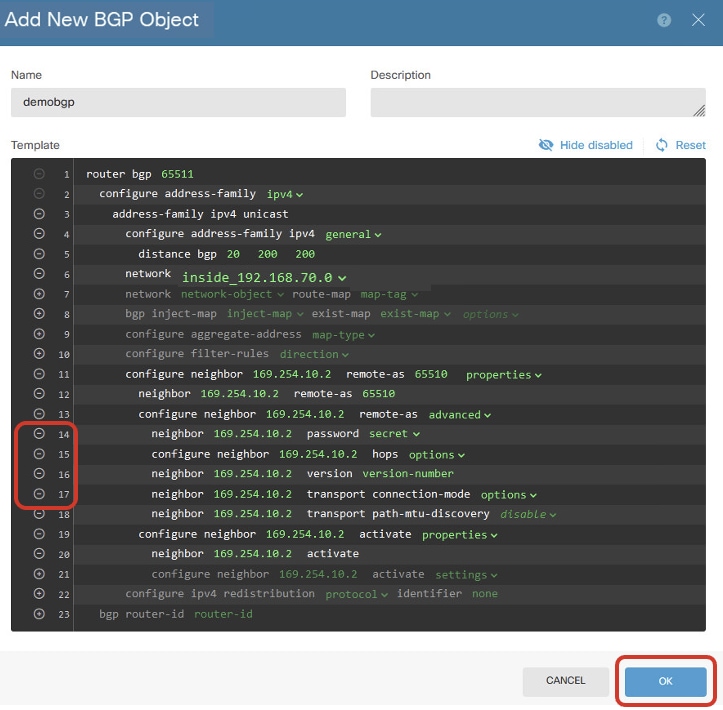

Riga 14, 15, 16, 17: fare clic sul pulsante - per disattivare le linee. Fare quindi clic sul pulsante OK per salvare l'oggetto BGP.

Create_BGP_Object_DisableLines

Create_BGP_Object_DisableLines

Questa è una panoramica dell'impostazione BGP in questo esempio. È possibile configurare le altre impostazioni BGP in base alle esigenze effettive.

Create_BGP_Object_Final_Overview

Create_BGP_Object_Final_Overview

Passaggio 7. Distribuire le modifiche alla configurazione BGP.

Configurazione_BGP_Distribuzione

Configurazione_BGP_Distribuzione

Passaggio 8. Ora la configurazione per Site1 FTD è completata.

Per configurare la VPN FTD del sito 2 e il BGP, ripetere i passaggi da 3 a 7 con i parametri corrispondenti di FTD del sito 2.

Panoramica della configurazione di Site1 FTD e Site2 FTD nella CLI.

| FTD Sito1 |

FTD Sito2 |

| NGFW versione 7.4.2 interfaccia Gigabit Ethernet0/0nameif esterno manuale cat propagazione di sgt preserve-untag criterio statico sgt disabilitato attendibile livello di protezione 0 indirizzo ip 192.168.30.1 255.255.255.0 interfaccia Gigabit Ethernet0/2 nameif inside livello di protezione 0 indirizzo ip 192.168.70.1 255.255.255.0 interface Tunnel1 nameif demovti indirizzo ip 169.254.10.1 255.255.255.0 interfaccia di origine tunnel esterna destinazione del tunnel 192.168.10.1 modalità tunnel ipsec ipv4 protezione tunnel profilo ipsec ipsec_profile|e4084d322d rete di oggetti OutsideIPv4Gateway host 192.168.30.3 rete di oggetti inside_192.168.70.0 subnet 192.168.70.0 255.255.255.0 access-group globale NGFW_ONBOX_ACL access-list NGFW_ONBOX_ACL note rule-id 268435457: CRITERI DI ACCESSO: NGFW_Access_Policy access-list NGFW_ONBOX_ACL note rule-id 268435457: L5 RULE: Inside_Outside_Rule access-list NGFW_ONBOX_ACL advanced trust object-group |acSvcg-268435457 ifc all'interno di qualsiasi ifc all'esterno di qualsiasi registro eventi rule-id 268435457 entrambi access-list NGFW_ONBOX_ACL note rule-id 268435458: CRITERI DI ACCESSO: NGFW_Access_Policy access-list NGFW_ONBOX_ACL note rule-id 268435458: L5 RULE: Demo_allow access-list NGFW_ONBOX_ACL advanced allow object-group |acSvcg-268435458 any rule-id 268435458 event-log both access-list NGFW_ONBOX_ACL note rule-id 1: ACCESS POLICY: NGFW_Access_Policy access-list NGFW_ONBOX_ACL note rule-id 1: L5 RULE: DefaultActionRule access-list NGFW_ONBOX_ACL advanced deny ip any rule-id 1 router bgp 6511 bgp log-neighbor-changes bgp router-id vrf auto-assign unicast ipv4 famiglia di indirizzi adiacente 169.254.10.2 remote-as 65510 neighbor 169.254.10.2 - mtu-discovery disable adiacente 169.254.10.2 attivare rete 192.168.70.0 nessun riepilogo automatico nessuna sincronizzazione exit-address-family route esterna a 0.0.0.0 0.0.0.0 192.168.30.3.1 crypto ipsec ikev2 ipsec-proposta AES256_SHA256 protocollo esp encryption aes-256 aes protocollo esp integrità sha-256 sha-1 crypto ipsec profile ipsec_profile|e4084d322d set ikev2 ipsec-proposta AES256_SHA256 imposta durata associazione di protezione kilobyte 4608000 imposta durata associazione di protezione secondi 28800 crypto ipsec security-association pmtu-aging infinite criterio crypto ikev2 1 crittografia aes-256 aes integrità sha256 sha gruppo 14 prf sha256 sha secondi durata 86400 criterio crypto ikev2 20 crittografia aes-256 aes-192 aes integrità sha512 sha384 sha256 sha gruppo 21 20 16 15 14 prf sha512 sha384 sha256 sha secondi durata 86400 crypto ikev2 enable esterna criteri di gruppo |s2sGP|192.168.10.1 interno criteri di gruppo Attributi |s2sGP|192.168.10.1 vpn-tunnel-protocol ikev2 tunnel group 192.168.10.1 tipo ipsec-l2l tunnel group 192.168.10.1 general-attributes default-group-policy |s2sGP|192.168.10.1 attributi ipsec 192.168.10.1 del tunnel group chiave già condivisa per l'autenticazione remota ikev2 ***** chiave pre-condivisa di autenticazione locale ikev2 ***** |

NGFW versione 7.4.2 interfaccia Gigabit Ethernet0/0 nameif esterno manuale cat propagazione di sgt preserve-untag criterio statico sgt disabilitato attendibile livello di protezione 0 indirizzo ip 192.168.10.1 255.255.255.0 interfaccia Gigabit Ethernet0/2 nameif inside livello di protezione 0 indirizzo ip 192.168.50.1 255.255.255.0 interface Tunnel1 nameif demovti25 indirizzo ip 169.254.10.2 255.255.255.0 interfaccia di origine tunnel esterna destinazione del tunnel 192.168.30.1 modalità tunnel ipsec ipv4 protezione tunnel profilo ipsec ipsec_profile|e4084d322d rete di oggetti OutsideIPv4Gateway host 192.168.10.3 rete di oggetti inside_192.168.50.0 subnet 192.168.50.0 255.255.255.0 access-group globale NGFW_ONBOX_ACL access-list NGFW_ONBOX_ACL note rule-id 268435457: CRITERI DI ACCESSO: NGFW_Access_Policy access-list NGFW_ONBOX_ACL note rule-id 268435457: L5 RULE: Inside_Outside_Rule access-list NGFW_ONBOX_ACL advanced trust object-group |acSvcg-268435457 ifc all'interno di qualsiasi ifc all'esterno di qualsiasi registro eventi rule-id 268435457 entrambi access-list NGFW_ONBOX_ACL note rule-id 268435458: CRITERI DI ACCESSO: NGFW_Access_Policy access-list NGFW_ONBOX_ACL note rule-id 268435458: L5 RULE: Demo_allow access-list NGFW_ONBOX_ACL advanced allow object-group |acSvcg-268435458 any rule-id 268435458 event-log both access-list NGFW_ONBOX_ACL note rule-id 1: ACCESS POLICY: NGFW_Access_Policy access-list NGFW_ONBOX_ACL note rule-id 1: L5 RULE: DefaultActionRule access-list NGFW_ONBOX_ACL advanced deny ip any rule-id 1 router bgp 6510 bgp log-neighbor-changes bgp router-id vrf auto-assign unicast ipv4 famiglia di indirizzi adiacente 169.254.10.1 remoto-as 65511 router adiacente 169.254.10.1 transport path-mtu-discovery disable adiacente 169.254.10.1 attivare rete 192.168.50.0 nessun riepilogo automatico nessuna sincronizzazione exit-address-family route esterna a 0.0.0.0 0.0.0.0 192.168.10.3.1 crypto ipsec ikev2 ipsec-proposta AES256_SHA256 protocollo esp encryption aes-256 aes protocollo esp integrità sha-256 sha-1 crypto ipsec profile ipsec_profile|e4084d322d set ikev2 ipsec-proposta AES256_SHA256 imposta durata associazione di protezione kilobyte 4608000 imposta durata associazione di protezione secondi 28800 crypto ipsec security-association pmtu-aging infinite criterio crypto ikev2 1 crittografia aes-256 aes integrità sha256 sha gruppo 14 prf sha256 sha secondi durata 86400 criterio crypto ikev2 20 crittografia aes-256 aes-192 aes integrità sha512 sha384 sha256 sha gruppo 21 20 16 15 14 prf sha512 sha384 sha256 sha secondi durata 86400 crypto ikev2 enable esterna criteri di gruppo |s2sGP|192.168.30.1 interno criteri di gruppo Attributi |s2sGP|192.168.30.1 vpn-tunnel-protocol ikev2 tunnel group 192.168.30.1 tipo ipsec-l2l tunnel group 192.168.30.1 general-attributes default-group-policy |s2sGP|192.168.30.1 attributi ipsec 192.168.30.1 del tunnel group chiave già condivisa per l'autenticazione remota ikev2 ***** chiave pre-condivisa di autenticazione locale ikev2 ***** |

Verifica

Fare riferimento a questa sezione per verificare che la configurazione funzioni correttamente.

Passaggio 1. Passare alla CLI di ciascun FTD tramite la console o SSH per verificare lo stato VPN della fase 1 e della fase 2 con i comandi show crypto ikev2 sa e show crypto ipsec sa.

| FTD Sito1 | FTD Sito2 |

| ftdv742# show crypto ikev2 sa SA IKEv2: Session-id:134, Status:UP-ACTIVE, IKE count:1, CHILD count:1 Ruolo di stato fvrf/ivrf remoto locale con ID tunnel 563984431 192.168.30.1/500 192.168.10.1/500 GLOBAL/Global READY RESPONDER Encr: AES-CBC, keysize: 256, hash: SHA256, DH Grp:14, segno di autenticazione: PSK, verifica di autenticazione: PSK Durata/Tempo di attività: 86400/5145 sec Child sa: selettore locale 0.0.0.0/0 - 255.255.255.255/65535 remote selector 0.0.0.0/0 - 255.255.255.255/65535 Ingresso/uscita spi ESP: 0xf0c4239d/0xb7b5b38b |

ftdv742# show crypto ikev2 sa SA IKEv2: Session-id:13, Status:UP-ACTIVE, conteggio IKE:1, conteggio CHILD:1 Ruolo di stato fvrf/ivrf remoto locale con ID tunnel |

| ftdv742# show crypto ipsec sa interfaccia: demovti Protected vrf (ivrf): globale #pkts incapsula: 5720, #pkts cripta: 5720, #pkts digest: 5720 endpoint di crittografia locale: 192.168.30.1/500, endpoint di crittografia remoto: 192.168.10.1/500 sas esp in entrata: |

ftdv742# show crypto ipsec sa interfaccia: demovti25 Protected vrf (ivrf): globale #pkts incapsula: 5721, #pkts cripta: 5721, #pkts digest: 5721 endpoint di crittografia locale: 192.168.10.1/500, endpoint di crittografia remoto: 192.168.30.1/500 sas esp in entrata: |

Passaggio 2. Passare alla CLI di ciascun FTD tramite la console o SSH per verificare lo stato BGP usando i comandi show bgp neighbors e show route bgp.

| FTD Sito1 | FTD Sito2 |

| ftdv742# show bgp neighbors Il router BGP adiacente è 169.254.10.2, vrf single_vf, remoto AS 65510, collegamento esterno In uscita in entrata Il rilevamento degli indirizzi è abilitato, il RIB ha un percorso a 169.254.10.2 |

ftdv742# show bgp neighbors Il router BGP adiacente è 169.254.10.1, vrf single_vf, remoto AS 65511, collegamento esterno In uscita in entrata Il rilevamento degli indirizzi è abilitato, il RIB ha un percorso a 169.254.10.1 |

| ftdv742# show route bgp Codici: L - locale, C - connesso, S - statico, R - RIP, M - mobile, B - BGP B 192.168.50.0 255.255.255.0 [20/0] via 169.254.10.2, 1d20h |

ftdv742# show route bgp Codici: L - locale, C - connesso, S - statico, R - RIP, M - mobile, B - BGP B 192.168.70.0 255.255.255.0 [20/0] via 169.254.10.1, 1d20h |

Passaggio 3. Il ping tra il client Site1 e il client Site2 è riuscito.

Client Sito1:

Site1_Client#ping 192.168.50.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.50.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 31/56/90 ms

Client Site2:

Site2_Client#ping 192.168.70.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.70.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 12/39/71 ms

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

È possibile usare questi comandi di debug per risolvere i problemi della sezione VPN.

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

debug vti 255

È possibile usare questi comandi di debug per risolvere i problemi relativi alla sezione BGP.

ftdv742# debug ip bgp ?

A.B.C.D BGP neighbor address

all All address families

events BGP events

import BGP path import across topologies, VRFs or AFs in BGP Inbound information

ipv4 Address family

ipv6 Address family

keepalives BGP keepalives

out BGP Outbound information

range BGP dynamic range

rib-filter Next hop route watch filter events

updates BGP updates

vpnv4 Address family

vpnv6 Address family

vrf VRF scope

<cr>

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

21-Oct-2024 |

Versione iniziale |

Contributo dei tecnici Cisco

- Mark NiCisco Technical Leader

- Chao FengCisco Technical Leader

Feedback

Feedback