Introduzione

In questo documento viene descritto come verificare e risolvere i problemi relativi alla configurazione EIGRP sui dispositivi FTD utilizzando un FMC come manager.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Concetti e funzionalità del protocollo EIGRP (Enhanced Interior Gateway Routing Protocol)

- Cisco Secure Firewall Management Center (FMC)

- Cisco Secure Firewall Threat Defense (FTD)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- FTDv per VMWare nella versione 7.2.8.

- FMC per VMWare nella versione 7.2.8.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Sfondo EIGRP

L'EIGRP può essere configurato su un FMC per utilizzare il routing dinamico tra i dispositivi FTD e altri dispositivi compatibili con l'EIGRP.

Il CCP consente la configurazione di un solo sistema autonomo EIGRP (AS) in modalità singola.

I parametri successivi devono corrispondere ai vicini EIGRP per formare l'adiacenza EIGRP.

- Interfaccia appartenente alla stessa subnet IP.

- EIGRP AS

- Intervallo di attesa e di saluto

- MTU

- Autenticazione interfaccia.

Configurazione di base

In questa sezione vengono descritti i parametri necessari per configurare EIGRP.

- Selezionare Dispositivi > Gestione dispositivi > Modifica dispositivo

- Fare clic sulla scheda Instradamento.

- Fare clic su EIGRP nella barra dei menu a sinistra.

- Selezionare la casella di spunta Enable EIGRP, per abilitare il protocollo, e assegnare un valore compreso tra 1 e 65535 a un numero AS.

- L'opzione Riepilogo automatico è disattivata per impostazione predefinita

- Selezionare una rete/host, è possibile utilizzare un oggetto creato in precedenza o aggiungerne uno nuovo facendo clic sul pulsante Aggiungi (+)

- (Facoltativo) Selezionare la casella di controllo Interfaccia passiva per selezionare le interfacce che non ridistribuiscono il traffico.

- Fare clic su Salva per memorizzare le modifiche.

Regole di filtro

L'FTD consente all'utente di configurare una lista di distribuzione per controllare le route in entrata e in uscita.

- Selezionare Dispositivi > Gestione dispositivi > Modifica dispositivo

- Fare clic sulla scheda Instradamento.

- Fare clic su EIGRP.

- Fare clic su Filtering Rules > Add.

- Selezionare le informazioni corrispondenti per i campi di filtro.

- Direzione filtro

- Seleziona interfaccia

- Seleziona elenco accessi

6. Passare alla procedura, se è stato configurato un elenco degli accessi standard.

Se l'utente deve configurare un elenco degli accessi standard, fare clic sul pulsante più o crearlo scegliendo Oggetti > Gestione oggetti > Elenco accessi > Standard > Aggiungi elenco degli accessi standard.

7. Assegnare un nome all'elenco

8. Fare clic sul pulsante più ( + )

- Selezionare un'azione

- Aggiungere la rete o l'host dalla rete disponibile alla rete selezionata.

9. Fare clic su Add in basso per salvare la voce dell'elenco degli accessi.

10. Fare clic su Save (Salva) per salvare l'elenco degli accessi standard.

11. Fare clic su Ok.

12. Fare clic su Salva per convalidare le modifiche.

Ridistribuzione

L'FTD è in grado di ridistribuire le route generate dai protocolli BGP, RIP e OSPF o dalle route statiche e connesse all'EIGRP.

- Selezionare Dispositivi > Gestione dispositivi > Modifica dispositivo

- Fare clic sulla scheda Instradamento.

- Fare clic su EIGRP.

- Fare clic su Ridistribuzione.

- Immettere le informazioni nei campi di ridistribuzione.

- Protocollo

- RIP

- OSPF

- BGP

- Connesso

- Statico

Per OSPF è necessario specificare l'ID processo e per BGP il numero AS sull'ID processo non riuscito*.

Se la configurazione richiede la ridistribuzione delle informazioni generate dal protocollo OSPF, l'utente può selezionare il tipo di ridistribuzione OSPF.

Le metriche facoltative fanno riferimento alle metriche EIGRP e alla mappa route.

Interfaccia

Timer Hello e Hold

I pacchetti Hello vengono utilizzati per l'individuazione dei router adiacenti e per rilevare i router adiacenti disponibili. Questi pacchetti vengono inviati in intervalli; per impostazione predefinita, il valore di questo timer è 5 secondi.

Timer di attesa, determina il periodo di tempo durante il quale EIGRP ritiene che una route sia raggiungibile e funzionante. Per impostazione predefinita, il valore del tempo di attesa è 3 volte l'intervallo di attesa.

Autenticazione

L'FTD supporta l'algoritmo hash MD5 per autenticare i pacchetti EIGRP. Per impostazione predefinita, l'autenticazione è disabilitata.

Selezionare la casella di controllo Autenticazione MD5 per abilitare l'algoritmo hash MD5.

Chiave

Non crittografato - testo normale.

Crittografia

Comandi per la risoluzione dei problemi e la convalida

- show run router eigrp. Visualizza la configurazione EIGRP

- show run interface [ interfaccia]. Visualizza le informazioni relative all'autenticazione dell'interfaccia EIGRP e ai timer.

- show eigrp events [{ inizio fine} | type]. Visualizza il registro eventi EIGRP.

- show eigrp interfaces [ if-name] [ detail]. Visualizza le interfacce che partecipano al routing EIGRP.

- show eigrp neighbors [ dettaglio | static] [ nome-if]. Visualizza la tabella adiacente EIGRP.

- show eigrp topology [ ip-addr [ mask] | active | collegamenti completi | in sospeso | riepilogo | zero successori]. Visualizza la tabella della topologia EIGRP.

- visualizzare il traffico eigrp. Visualizza le statistiche del traffico EIGRP.

Verifica

Per la topologia successiva, questa sezione utilizza i comandi descritti in precedenza per convalidare la configurazione EIGRP applicata all'FTD.

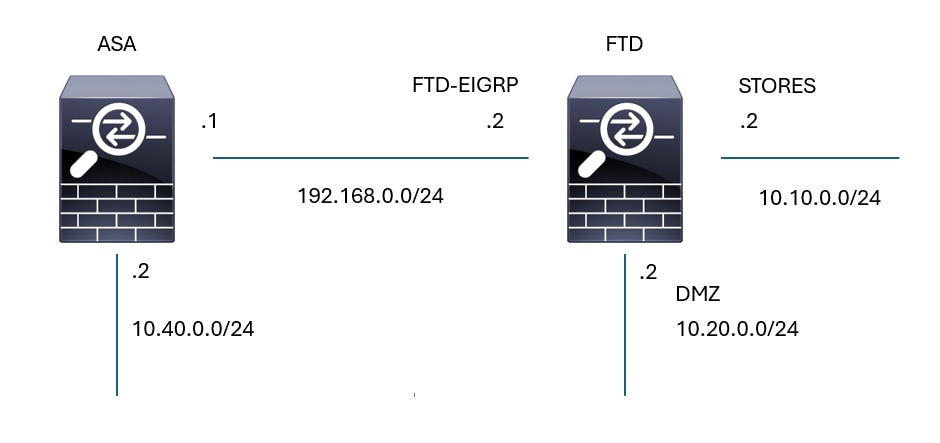

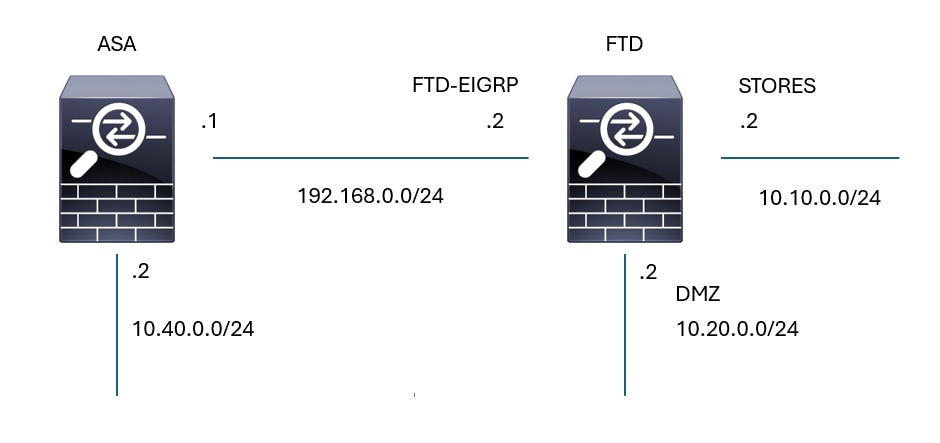

Topologia EIGRP

Topologia EIGRP

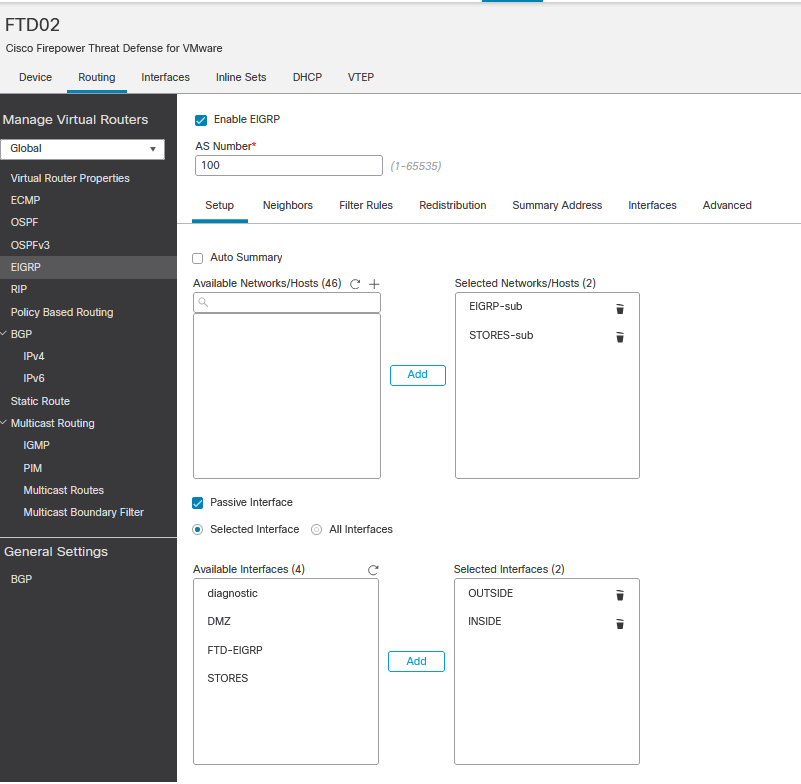

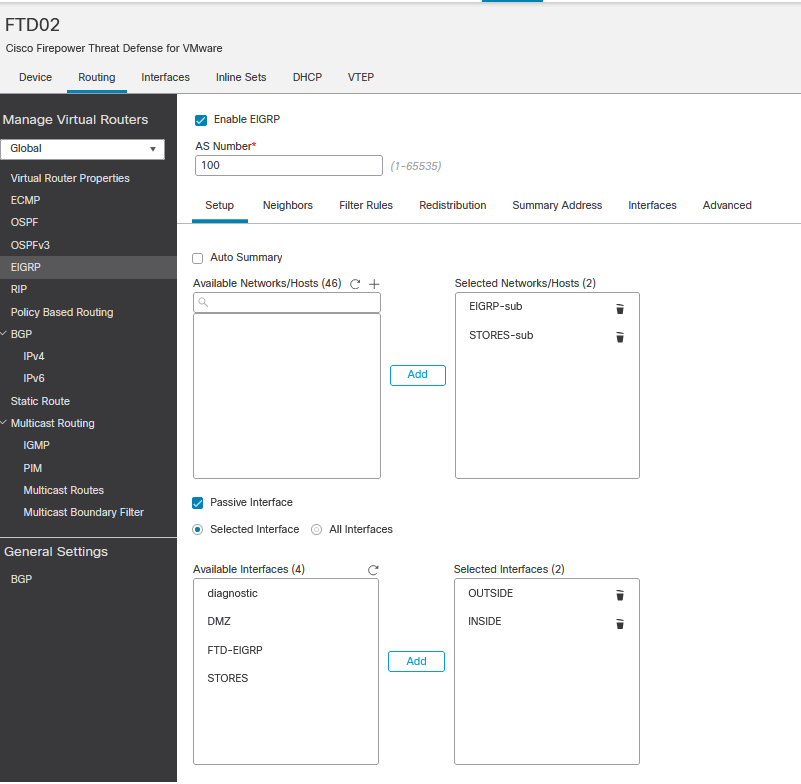

Configurazione di base

Configurazione di base EIGRP

Configurazione di base EIGRP

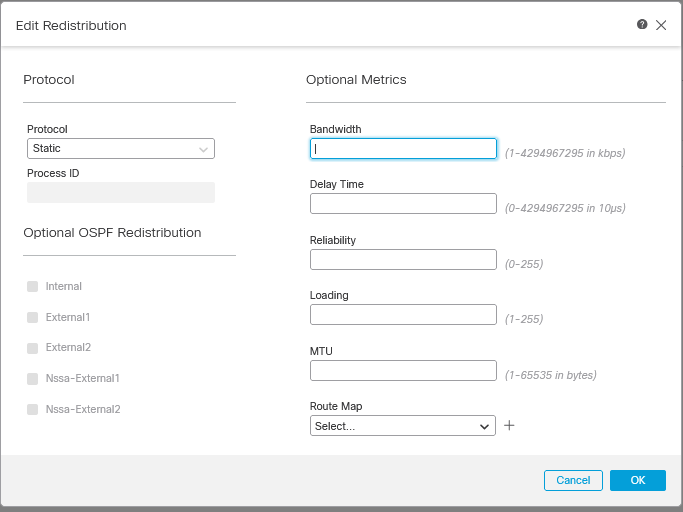

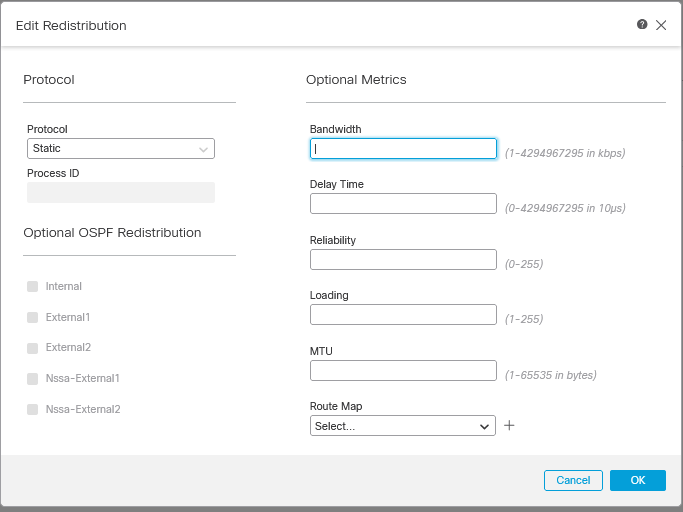

Ridistribuzione

Configurazione ridistribuzione EIGRP

Configurazione ridistribuzione EIGRP

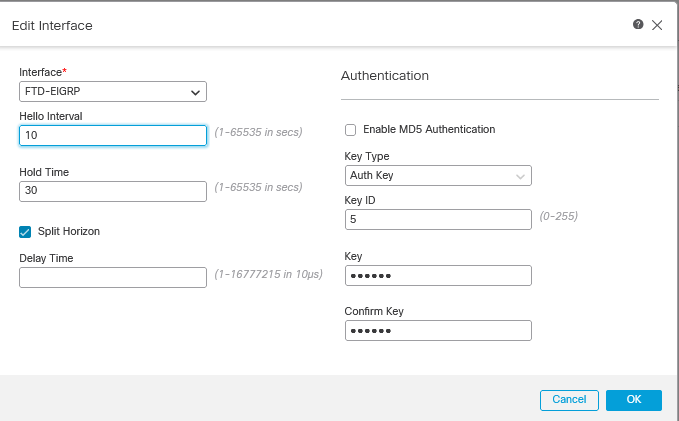

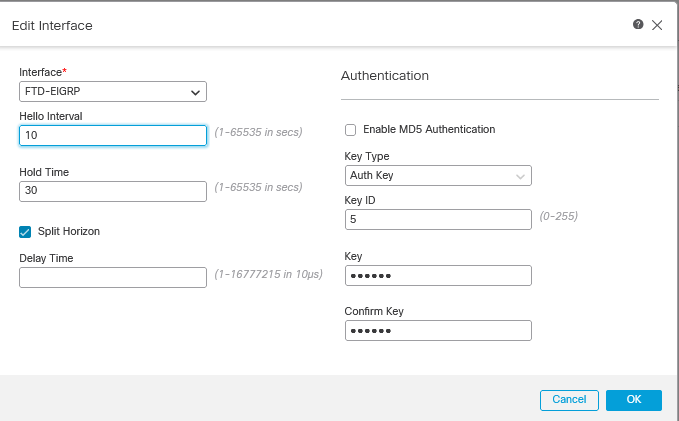

Configurazione dell'interfaccia

Configurazione interfaccia EIGRP

Configurazione interfaccia EIGRP

Convalida tramite comandi

firepower# show run router eigrp

router eigrp 100

no default-information in

no default-information out

no eigrp log-neighbor-warnings

no eigrp log-neighbor-changes

network 10.10.0.0 255.255.255.0

network 192.168.0.0 255.255.255.0

passive-interface OUTSIDE

passive-interface INSIDE

redistribute static

!

firepower# show run int g 0/2

!

interface GigabitEthernet0/2

nameif FTD-EIGRP

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 192.168.0.2 255.255.255.0

hello-interval eigrp 100 10

hold-time eigrp 100 30

firepower# show eigrp events

106 04:24:27.980 Conn rt change: 192.168.0.0 255.255.255.0 FTD-EIGRP

107 04:24:27.980 Lost route 1=forceactv: 192.168.0.0 255.255.255.0 0

108 04:24:27.980 Change queue emptied, entries: 1

109 04:24:27.980 Metric set: 192.168.0.0 255.255.255.0 512

110 04:24:27.980 Update reason, delay: new if 4294967295

111 04:24:27.980 Update sent, RD: 192.168.0.0 255.255.255.0 4294967295

112 04:24:27.980 Update reason, delay: metric chg 4294967295

113 04:24:27.980 Update sent, RD: 192.168.0.0 255.255.255.0 4294967295

114 04:24:27.980 Route installed: 192.168.0.0 255.255.255.0 0.0.0.0

115 04:24:27.980 Find FS: 192.168.0.0 255.255.255.0 4294967295

116 04:24:27.980 Rcv update met/succmet: 512 0

117 04:24:27.980 Rcv update dest/orig: 192.168.0.0 255.255.255.0 Connected

118 04:24:27.980 Metric set: 192.168.0.0 255.255.255.0 4294967295

119 04:24:27.980 Conn rt change: 192.168.0.0 255.255.255.0 FTD-EIGRP

firepower# show eigrp interfaces

EIGRP-IPv4 Interfaces for AS(100)

Xmit Queue Mean Pacing Time Multicast Pending

Interface Peers Un/Reliable SRTT Un/Reliable Flow Timer Routes

FTD-EIGRP 1 0 / 0 48 0 / 1 193 0

firepower# show eigrp neighbors

EIGRP-IPv4 Neighbors for AS(100)

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 192.168.0.1 FTD-EIGRP 27 09:15:22 48 1458 0 4

firepower# show eigrp topology

EIGRP-IPv4 Topology Table for AS(100)/ID(192.168.0.2)

Codes: P - Passive, A - Active, U - Update, Q - Query, R - Reply,

r - reply Status, s - sia Status

P 10.10.0.0 255.255.255.0, 1 successors, FD is 512

via Connected, STORES

P 10.40.0.0 255.255.255.0, 1 successors, FD is 768 ---------- Route learn from EIGRP neighbor

via 192.168.0.1 (768/512), FTD-EIGRP

P 192.168.0.0 255.255.255.0, 1 successors, FD is 512

via Connected, FTD-EIGRP

P 0.0.0.0 0.0.0.0, 1 successors, FD is 512

via Rstatic (512/0)

firepower# show eigrp traffic

EIGRP-IPv4 Traffic Statistics for AS(100)

Hellos sent/received: 16606/6989

Updates sent/received: 8/4

Queries sent/received: 2/0

Replies sent/received: 0/1

Acks sent/received: 3/5

SIA-Queries sent/received: 0/0

SIA-Replies sent/received: 0/0

Hello Process ID: 4007513056

PDM Process ID: 4007513984

Socket Queue:

Input Queue: 0/2000/2/0 (current/max/highest/drops)

Feedback

Feedback