Configurazione dell'autorizzazione ISE e dell'autenticazione del certificato RAVPN in FMC

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare i criteri di autorizzazione dei server ISE per l'autenticazione dei certificati nelle connessioni RAVPN gestite da CSF su FMC.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Secure Firewall (CSF)

- Cisco Secure Firewall Management Center (FMC)

- Cisco Identity Services Engine (ISE)

- Nozioni fondamentali su Registrazione certificato e SSL.

- CA (Certificate Authority)

Componenti usati

Il contenuto di questo documento si basa su queste versioni software e hardware.

- Cisco Secure Client versione 5.1.6

- Cisco Secure Firewall versione 7.2.8

- Cisco Secure Firewall Management Center versione 7.2.8

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Passaggio 1: Installare un certificato CA attendibile

Nota: questo passaggio deve essere eseguito se il certificato CA è diverso da quello utilizzato per l'autenticazione del server. Se lo stesso server CA rilascia i certificati degli utenti, non è necessario importare di nuovo lo stesso certificato CA.

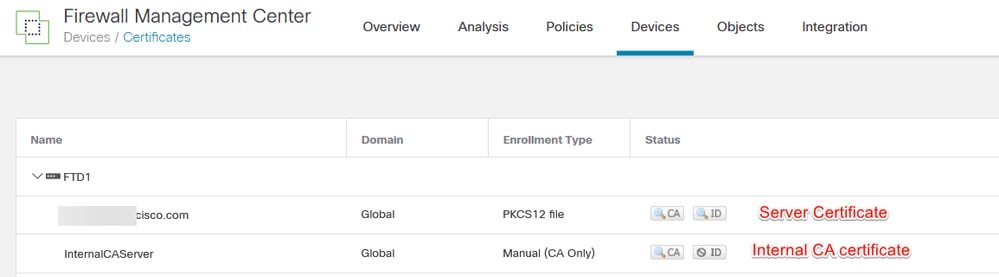

a. IndividuareDevices > CertificatesAdd.

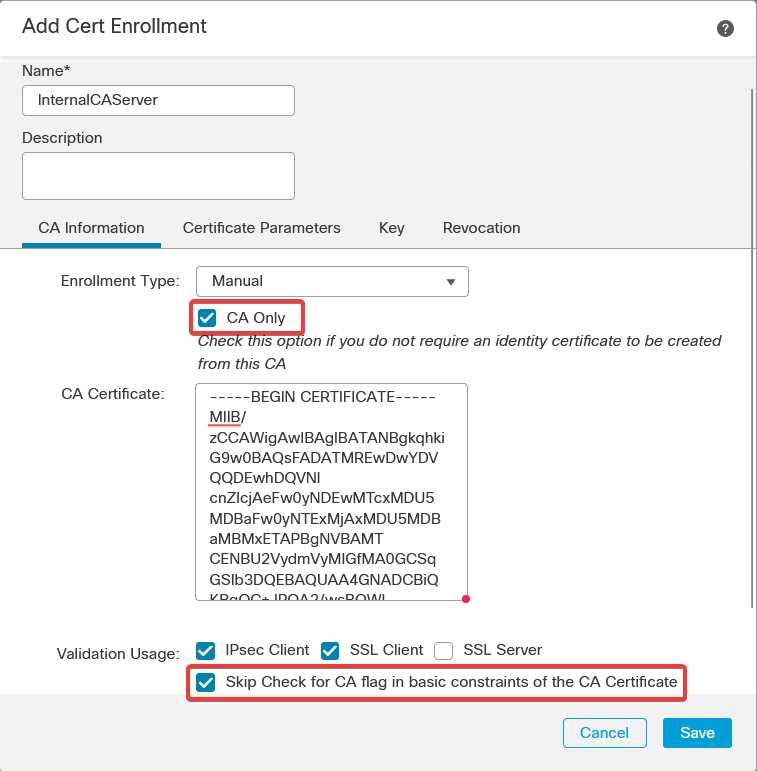

b. Inserire un trustpoint name e selezionare Manuale come tipo di iscrizione in Informazioni CA.

c. ControllareCA Onlye incollare il certificato CA attendibile/interna in formato pem.

d. Selezionare Skip Check for CA flag in basic constraints of the CA Certificate e fare clic su Save.

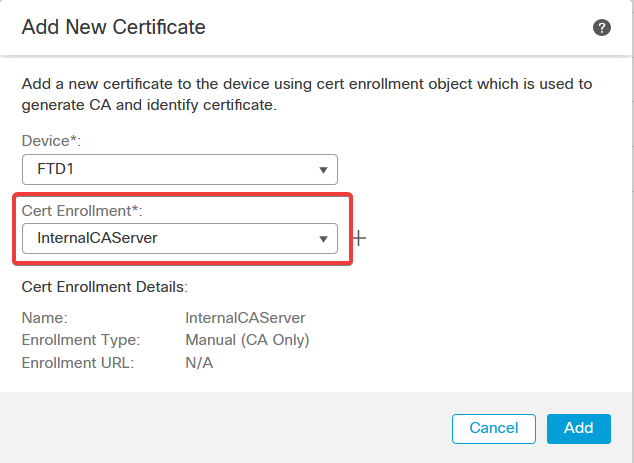

e. In Cert Enrollment, selezionare il trustpoint nome dall'elenco a discesa appena creato e fare clic su Add.

Fase 2. Configurazione del gruppo di server ISE/Radius e del profilo di connessione

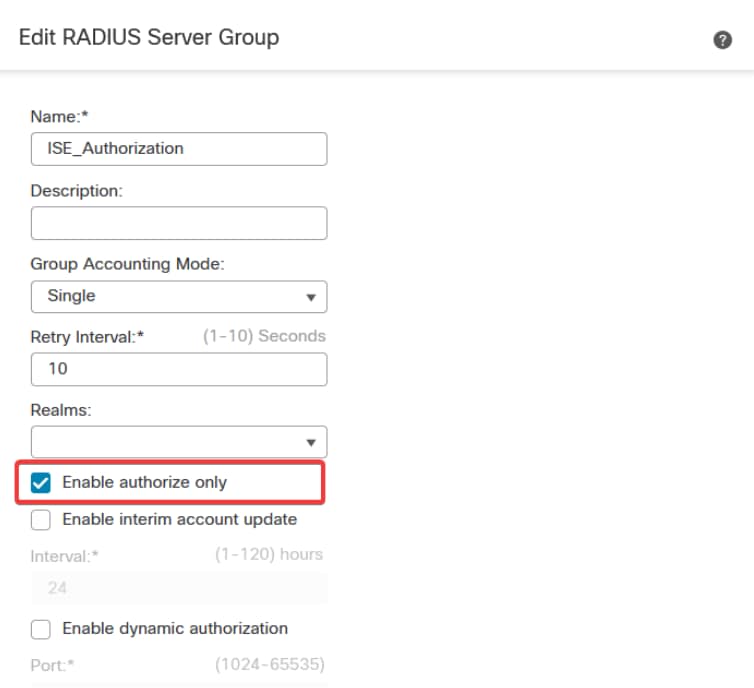

a. Individuare Objects > AAA Server > RADIUS Server Group e fare clic su Add RADIUS Server Group. Selezionare Enable authorize only l'opzione.

Avviso: se l'opzione Abilita solo autorizzazione non è selezionata, il firewall invia una richiesta di autenticazione. Tuttavia, ISE si aspetta di ricevere un nome utente e una password con tale richiesta e non viene utilizzata una password nei certificati. Di conseguenza, ISE contrassegna la richiesta come autenticazione non riuscita.

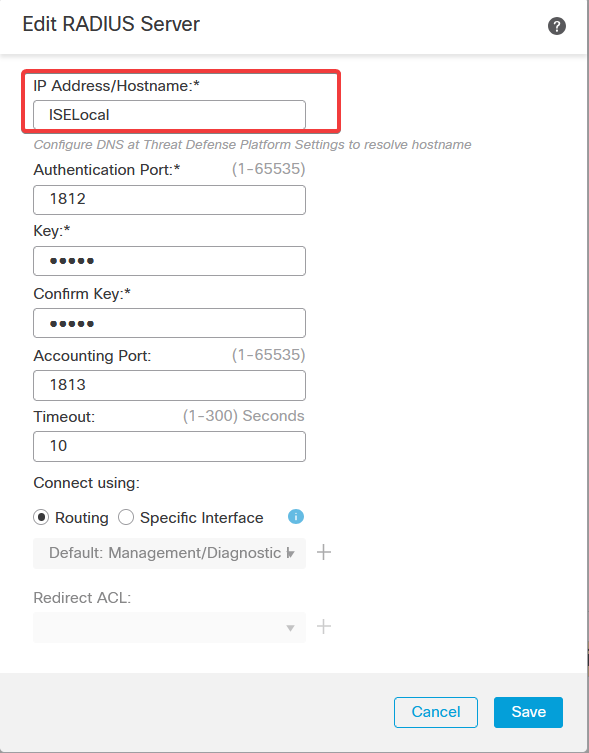

b. Fare clic Add (+) sull'icona, quindi aggiungere l'indirizzo IP o il nome host desideratoRadius server/ISE server.

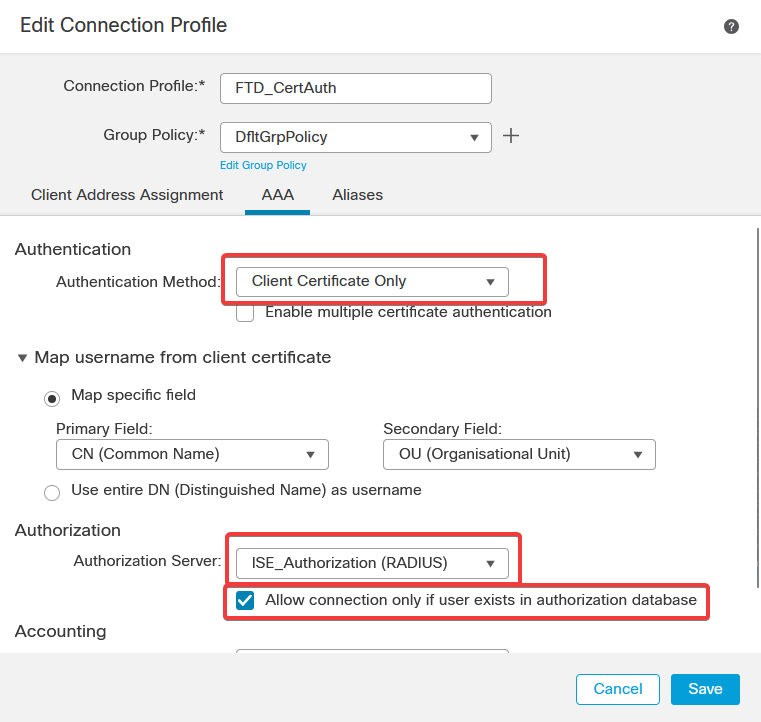

c. Passare a Devices > Remote Access configuration . Creare unnew connection profilee impostare il metodo di autenticazione suClient Certificate Only. Per il server di autorizzazione, scegliere quello creato nei passaggi precedenti.

Accertarsi di selezionare l'Allow connection only if user exists in authorization databaseopzione. Questa impostazione garantisce che la connessione a RAVPN venga completata solo se l'autorizzazione è consentita.

Mappare il nome utente dal certificato client fa riferimento alle informazioni ottenute dal certificato per identificare l'utente. In questo esempio viene mantenuta la configurazione predefinita, ma è possibile modificarla a seconda delle informazioni utilizzate per identificare gli utenti.

Fare clic su .Save

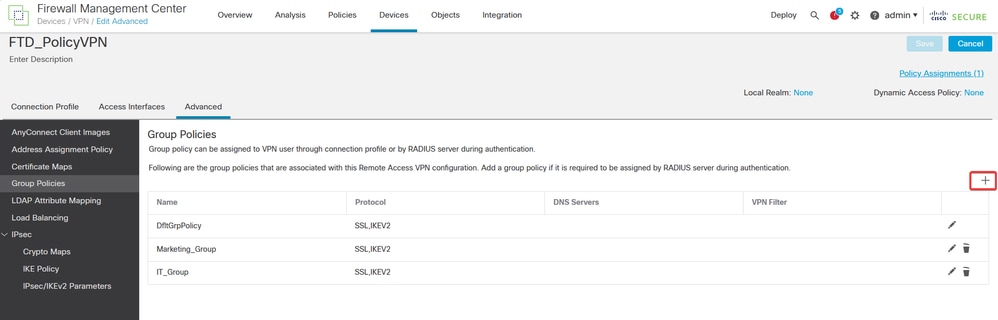

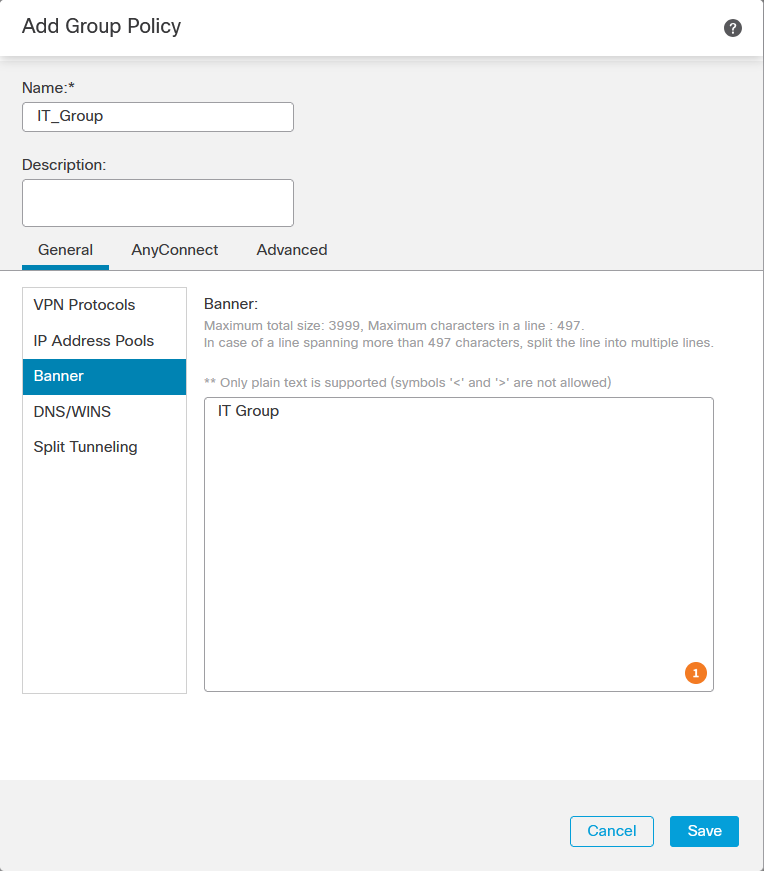

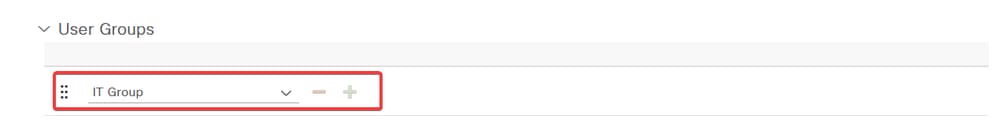

d. Passare a Advanced > Group Policies. Fare clic Add (+) sull'icona a destra.

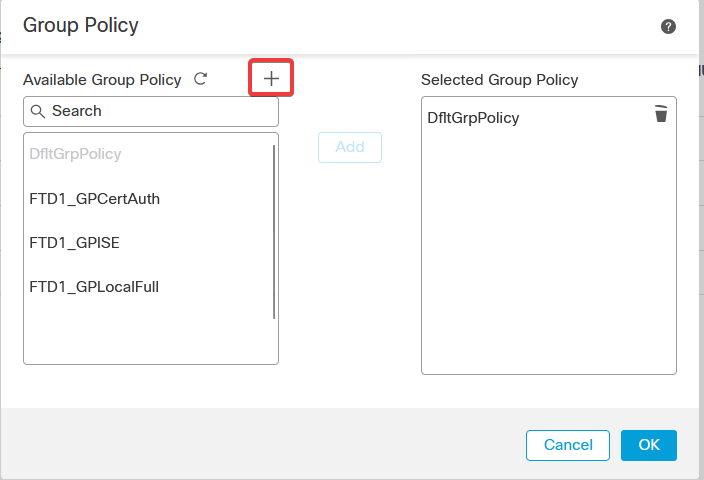

e. Creare il group policiesfile. Ogni criterio di gruppo è configurato in base ai gruppi dell'organizzazione e alle reti a cui ogni gruppo può accedere.

f. In Criteri di gruppo, eseguire le configurazioni specifiche per ogni gruppo. Dopo la connessione, è possibile aggiungere un banner messaggio da visualizzare.

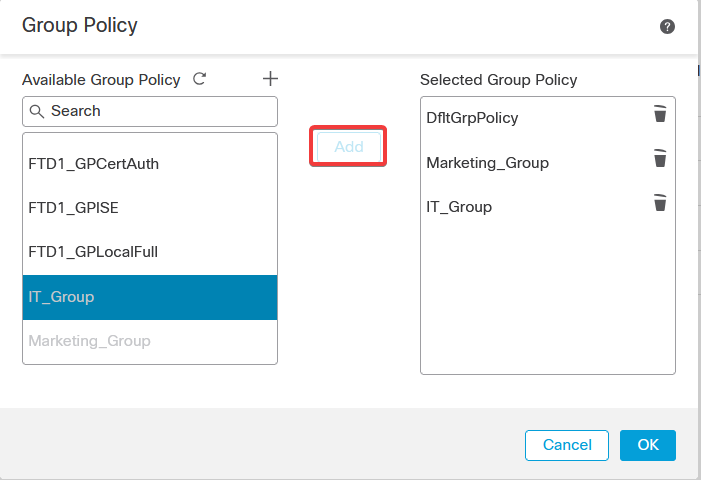

g. Selezionare il group policies lato sinistro e fare clic suAddper spostarlo sul lato destro. Specifica i criteri di gruppo utilizzati nella configurazione.

e. Distribuire le modifiche.

Fase 3: configurare ISE

Passaggio 3.1: Creazione di utenti, gruppi e profili di autenticazione certificato

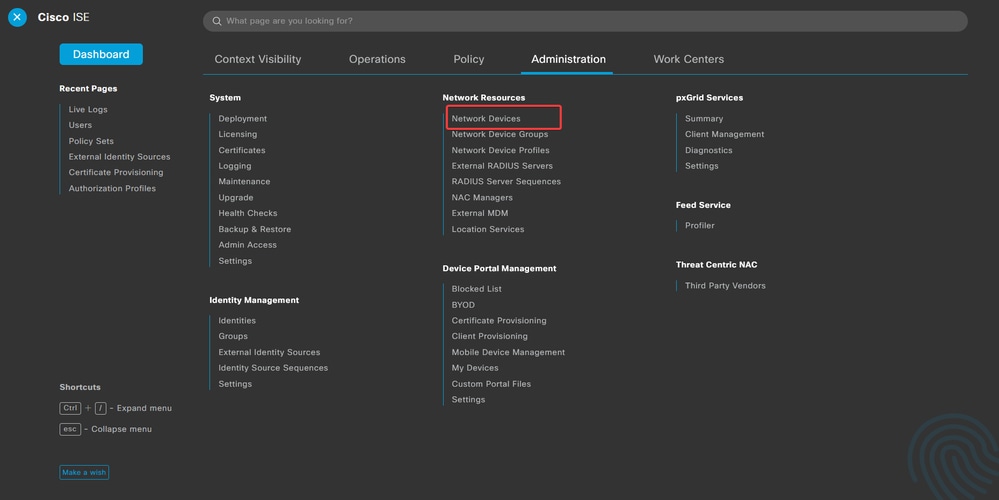

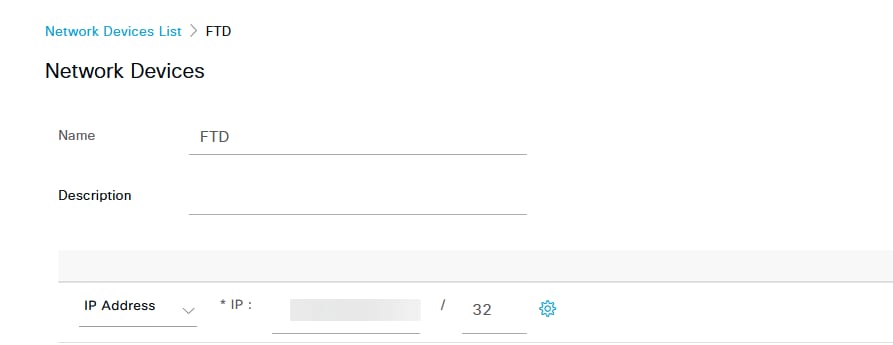

a. Accedere al server ISE e selezionare Administration > Network Resources > Network Devices.

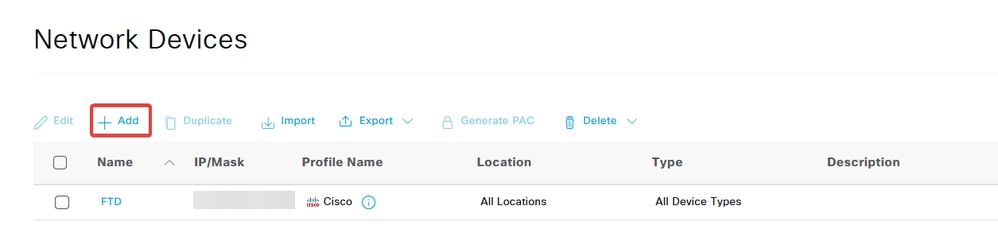

b. Fare clic Add per configurare il firewall come client AAA.

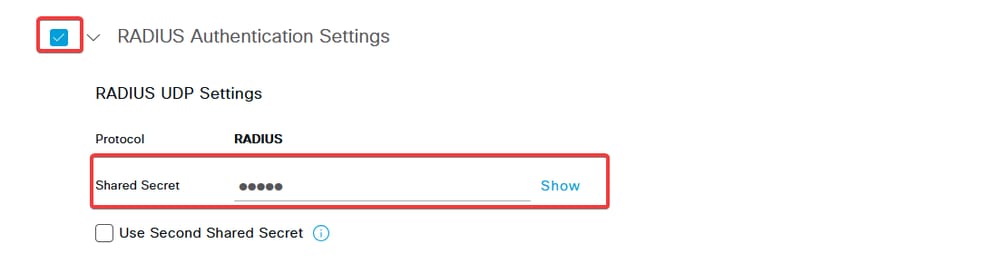

c. Immettere i campi Nome dispositivo di rete e Indirizzo IP, quindi selezionare la casella di controllo RADIUS Authentication Settings e aggiungere il valore Shared Secret. This must be the same that was used when the RADIUS Server object on FMC was creation (Questo valore deve essere lo stesso utilizzato quando è stato creato l'oggetto server RADIUS in FMC). Fare clic su .Save

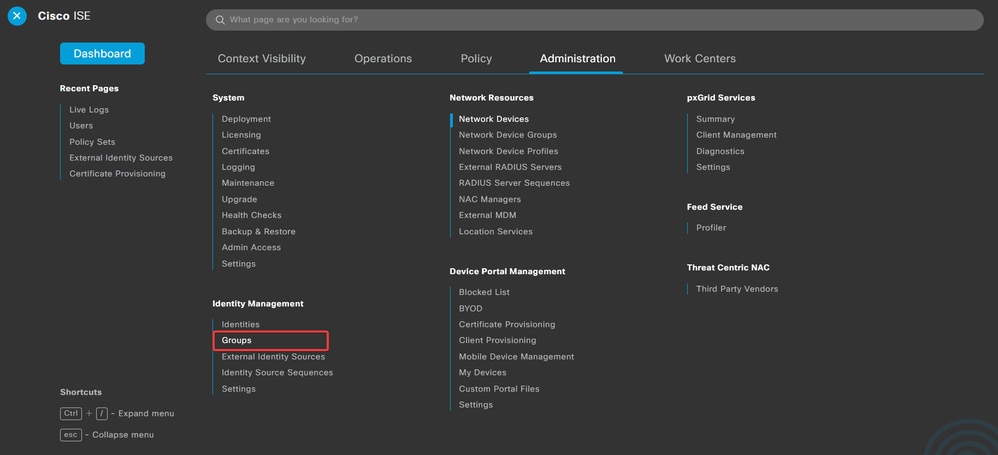

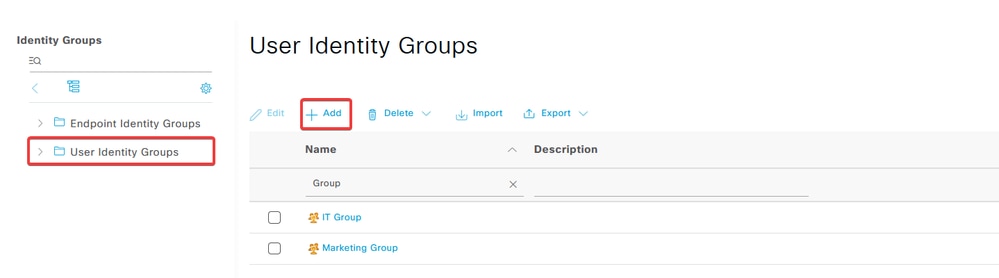

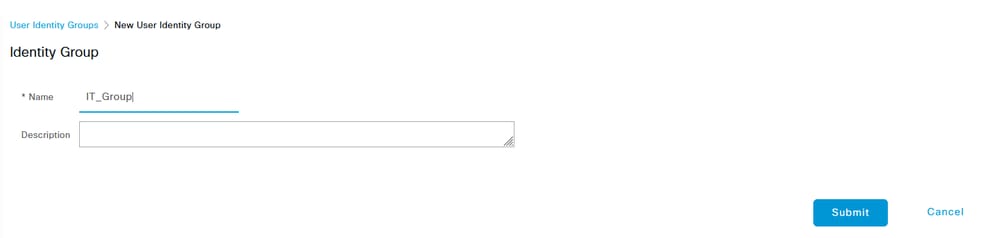

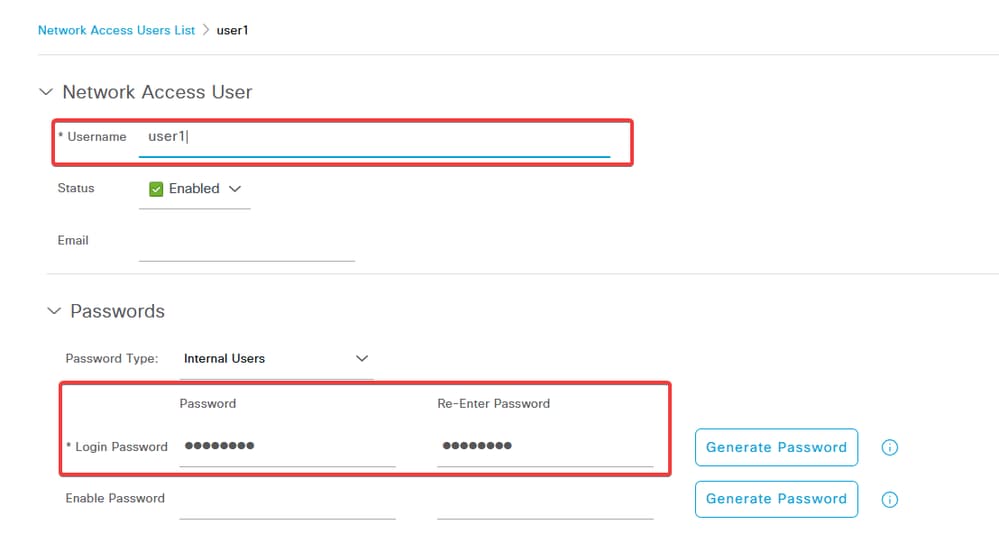

d. Passare aAdministration > Identity Management > Groups.

e. Fare clic suUser Identity Groups, quindi su Add.

Immettere il nomedel gruppo e fare clic suSubmit.

Nota: ripetere l'operazione per creare il numero di gruppi desiderato.

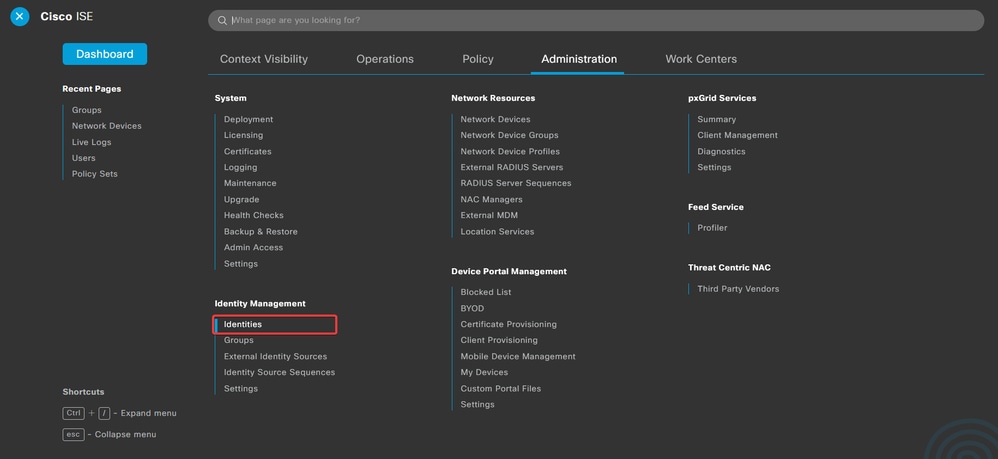

d. Passare a Administration > Identity Management > Identities.

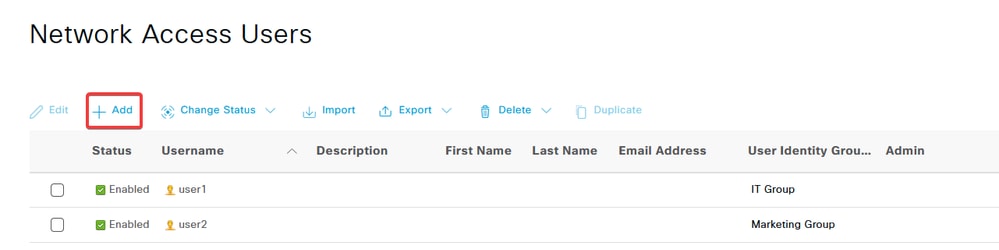

e. Fare clicAddsu per creare un nuovo utente nel database locale del server.

Immettere il valoreUsernamee Login Password. Quindi, spostarsi alla fine di questa pagina e selezionare ilUser Group.

Fare clic su .Save

Nota: è necessario configurare un nome utente e una password per creare utenti interni. Anche se non è necessaria per l'autenticazione RAVPN, che viene eseguita utilizzando i certificati, questi utenti possono essere utilizzati per altri servizi interni che richiedono una password. Pertanto, assicurarsi di utilizzare una password complessa.

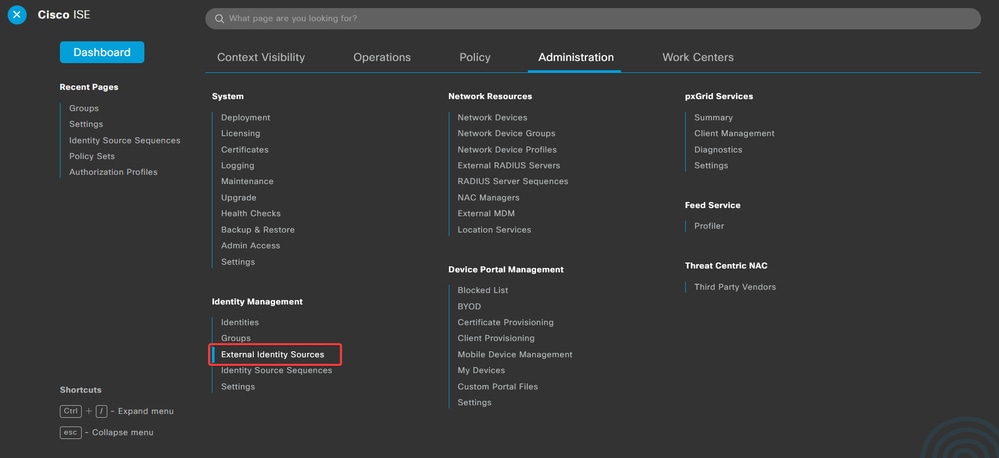

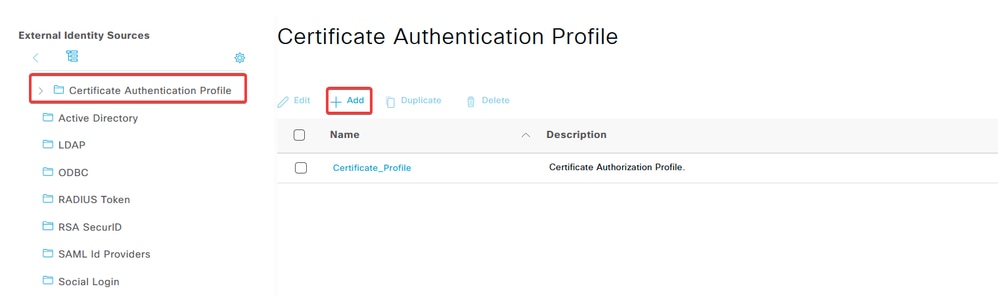

f. Passare a Administration > Identity Management > External Identify Sources.

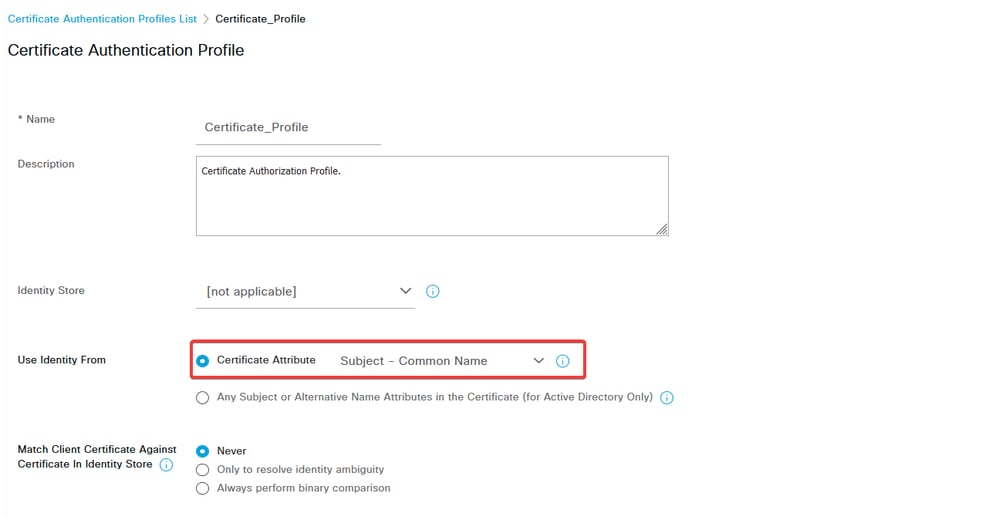

g. Fare clic suAddper creare una Certificate Authentication Profilemaschera.

Profilo di autenticazione certificato specifica la modalità di convalida dei certificati client, inclusi i campi del certificato che è possibile controllare (Nome alternativo soggetto, Nome comune e così via).

Passaggio 3.2: Configurazione dei criteri di autenticazione

Il criterio di autenticazione viene utilizzato per autenticare che la richiesta proviene dal firewall e dal profilo di connessione specifico.

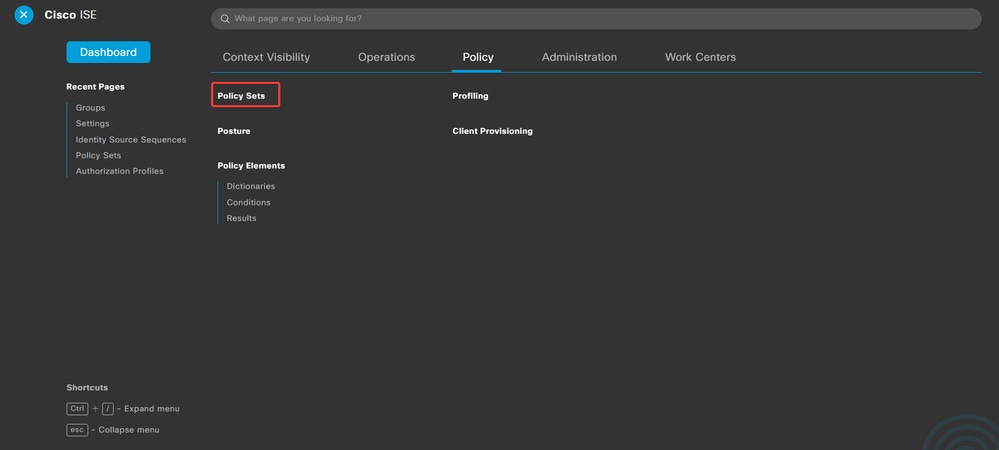

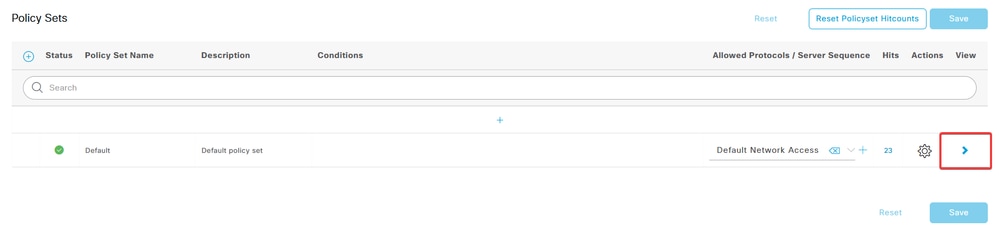

a. Passare a Policy > Policy Sets.

Selezionare il criterio di autorizzazione predefinito facendo clic sulla freccia sul lato destro della schermata:

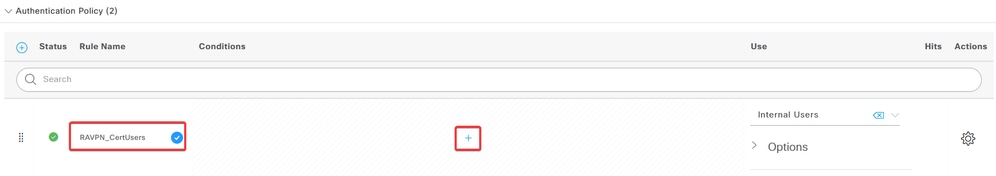

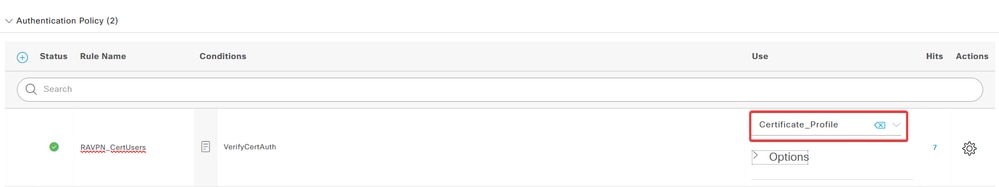

b. Fare clic sulla freccia del menu a discesa accantoAuthentication Policya per espanderlo. Quindi, fare clic sulladd (+)'icona per aggiungere una nuova regola.

Immettere il nome della regola e selezionare l'iconaadd (+)nella colonna Condizioni.

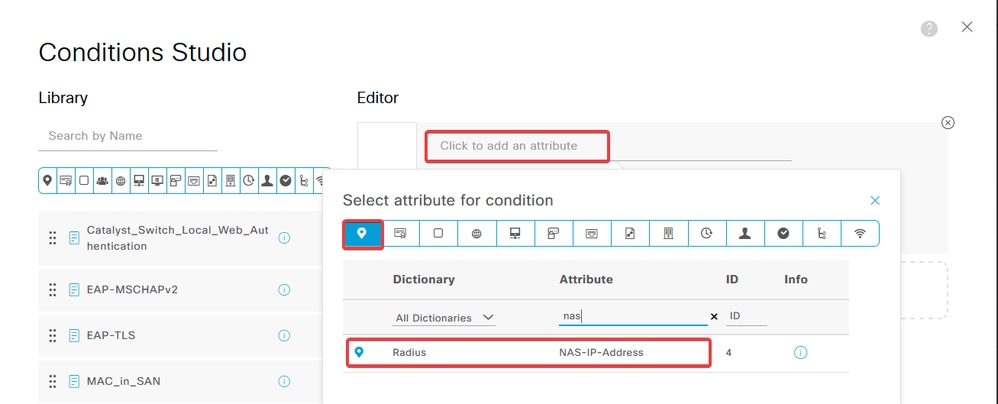

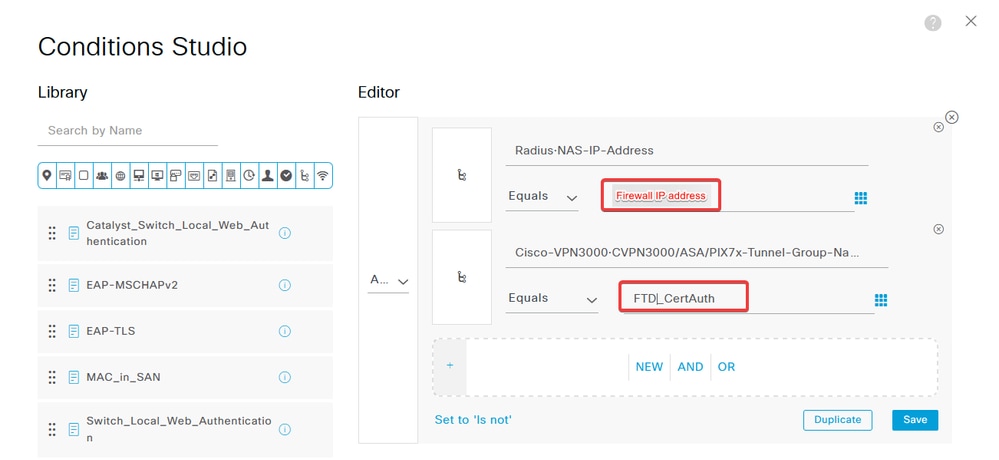

c. Fare clic sulla casella di testo Editor attributi e fare clic sullNAS-IP-Address' icona. Immettere l'indirizzo IP del firewall.

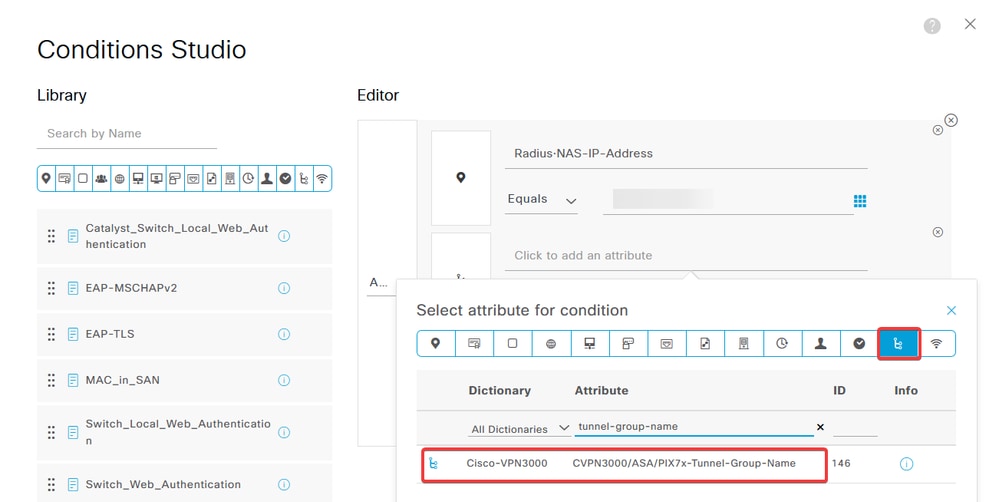

d. Fare clic suNew, quindi aggiungere l'altro attributoTunnel-Group-name. Immettere il nome configurato nelConnection ProfileCCP.

e. Nella colonna Utilizza, selezionare la colonna Certificate Authentication Profile creata. In questo modo vengono specificate le informazioni definite nel profilo utilizzato per identificare gli utenti.

Fare clic su .Save

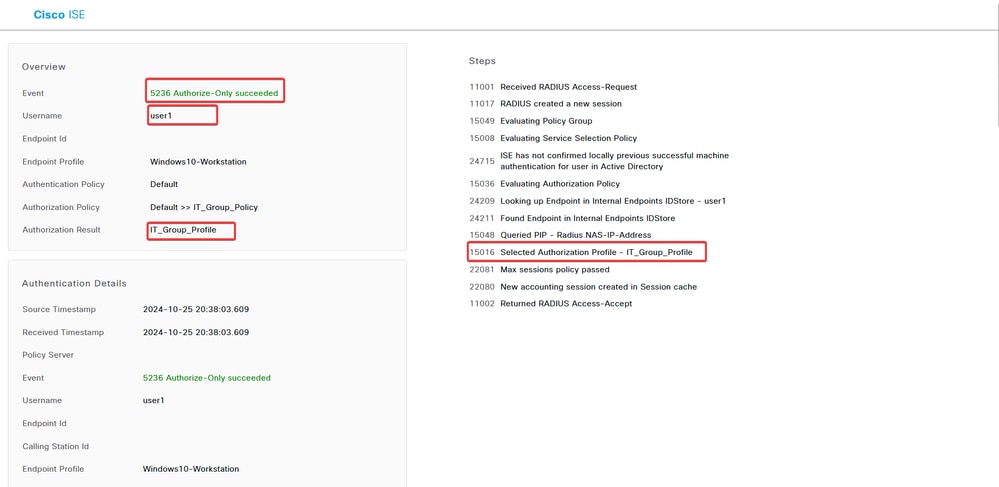

Passaggio 3.3: Configurazione dei criteri di autorizzazione

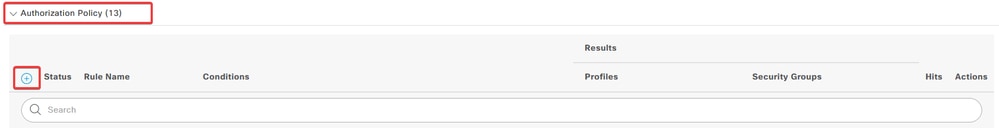

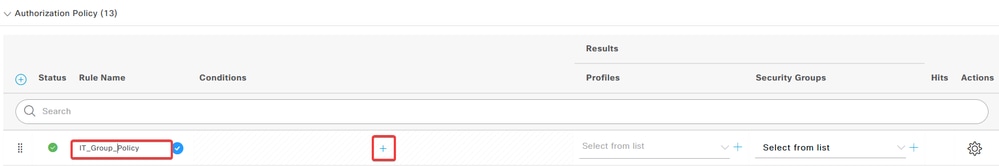

a. Fare clic sulla freccia del menu a discesa accantoAuthorization Policya per espanderlo. Quindi, fare clic sulladd (+)'icona per aggiungere una nuova regola.

Immettere il nome della regola e selezionare l'add (+)icona nella colonna Condizioni.

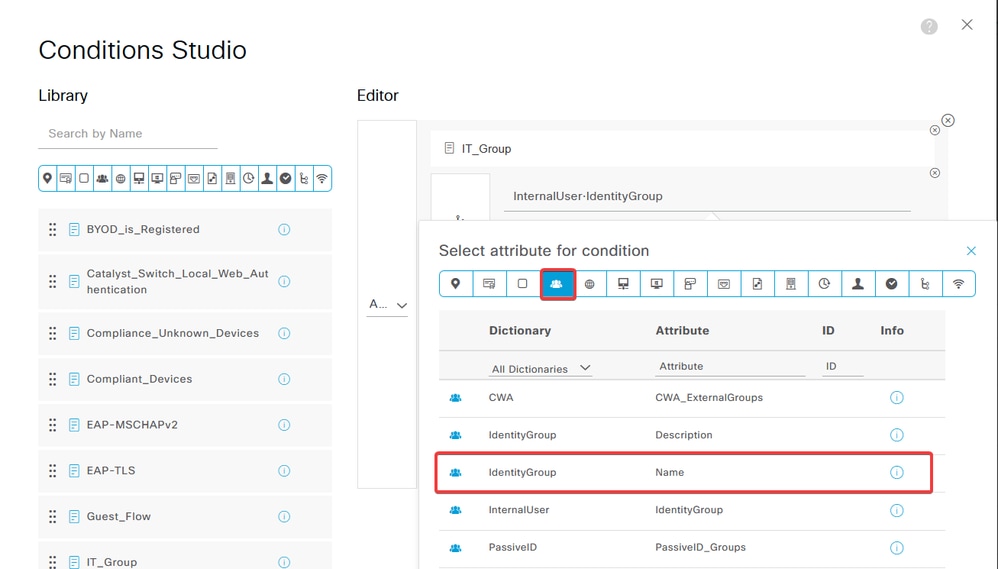

b. Fare clic sulla casella di testo Editor attributi e fare clic sullIdentity group' icona. Selezionare l'Identity group - Nameattributo.

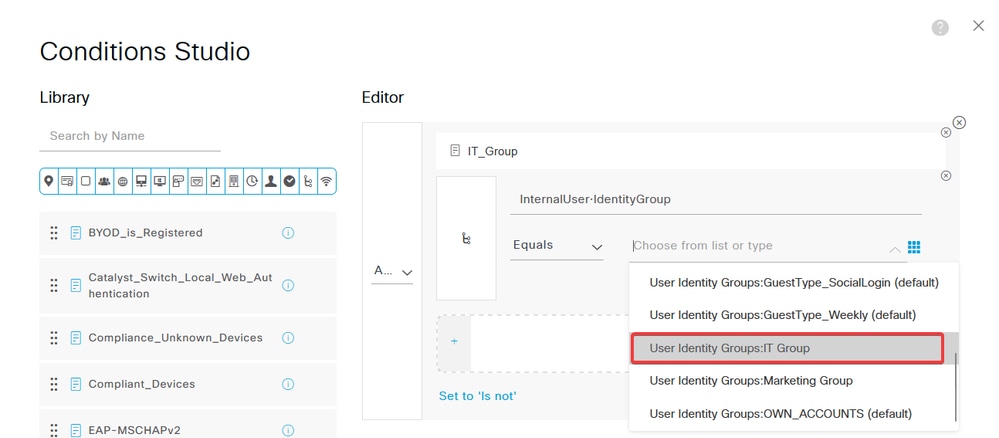

SelezionareEqualscome operatore, quindi fare clic sulla freccia del menu a discesa per visualizzare le opzioni disponibili e selezionare User Identity Groups:

.

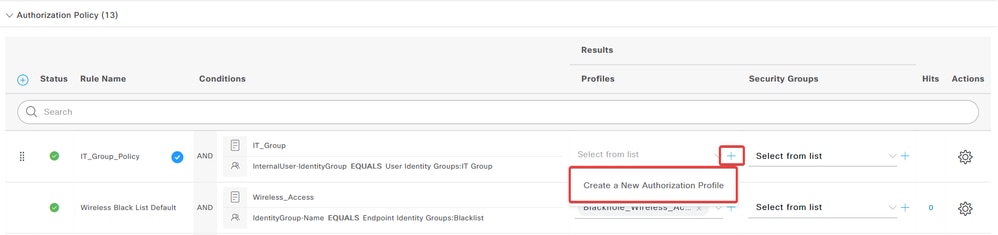

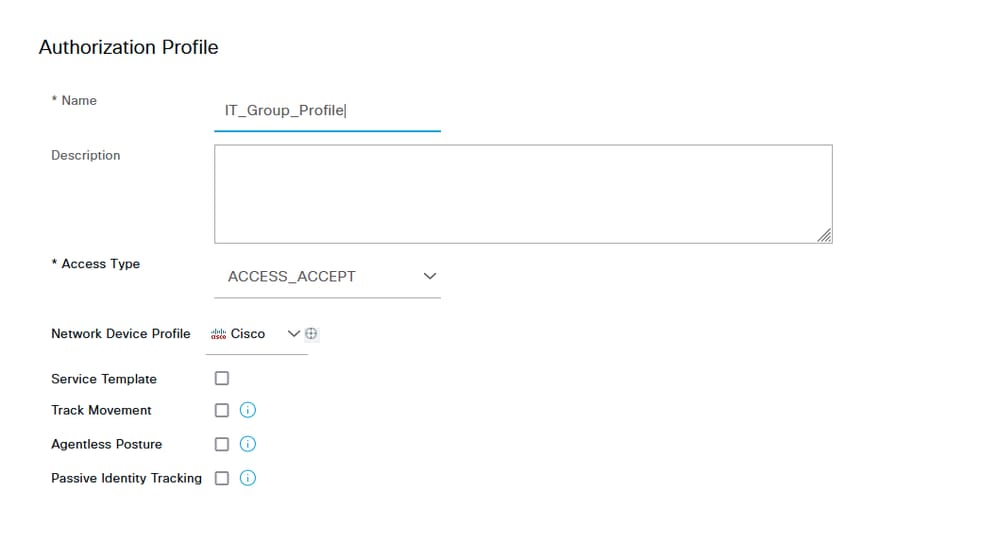

c. Nella colonna Profili, fare clic sulladd (+)'icona e scegliere Create a New Authorization Profile.

Immettere il profiloName.

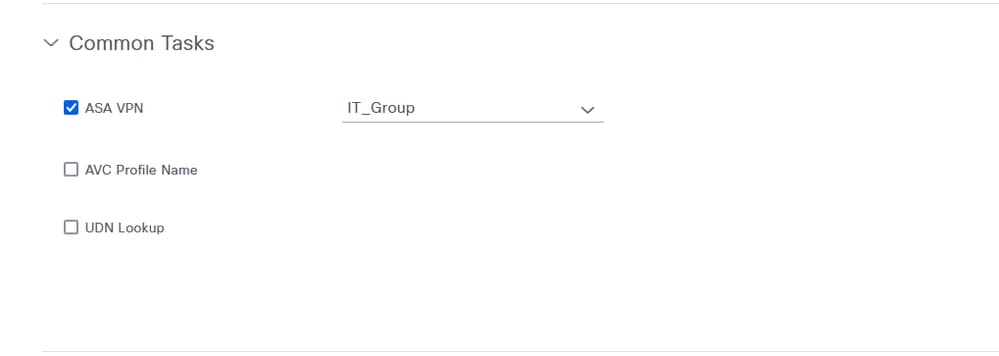

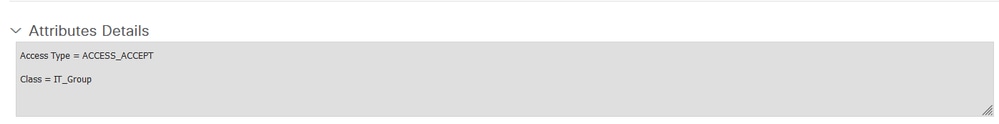

Passare alla sezione Common Tasks e selezionare ASA VPN. Digitare quindi group policy name, che deve corrispondere a quello creato nel CCP.

Gli attributi successivi sono stati assegnati a ciascun gruppo:

Fare clic su Save (Salva).

Nota: ripetere il passo 3.3: configurare i criteri di autorizzazione per ogni gruppo creato.

Verifica

1. Eseguire il comandoshow vpn-sessiondb anyconnecte verificare se l'utente utilizza i criteri di gruppo corretti.

firepower# show vpn-sessiondb anyconnect

Session Type : AnyConnect

Username : user1 Index : 64

Assigned IP : 192.168.55.2 Public IP :

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 15084 Bytes Rx : 99611

Group Policy : IT_Group Tunnel Group : FTD_CertAuth

Login Time : 22:21:43 UTC Tue Oct 22 2024

Duration : 3h:03m:50s

Inactivity : 0h:41m:44s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004000067182577

Security Grp : none Tunnel Zone : 0

Username : User2 Index : 70

Assigned IP : 192.168.55.3 Public IP :

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15112 Bytes Rx : 19738

Group Policy : Marketing_Group Tunnel Group : FTD_CertAuth

Login Time : 01:23:08 UTC Wed Oct 23 2024

Duration : 0h:02m:25s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004600067184ffc

Security Grp : none Tunnel Zone : 0

firepower#

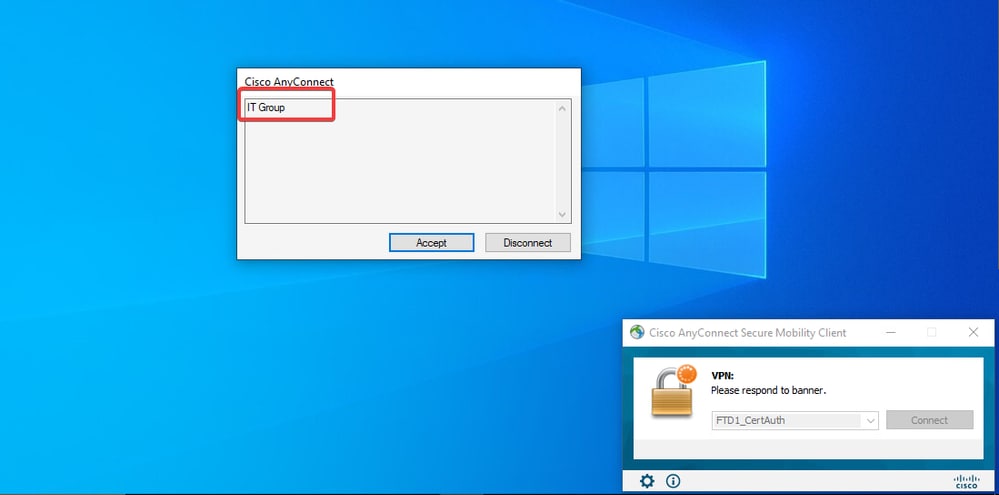

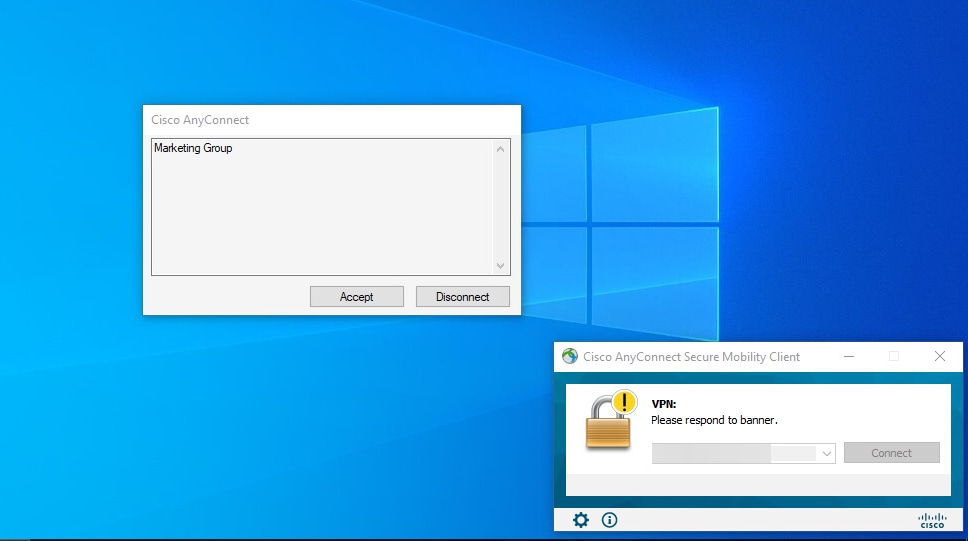

- Nei Criteri di gruppo è possibile configurare un messaggio di intestazione che verrà visualizzato quando l'utente si connette correttamente. Ogni banner può essere utilizzato per identificare il gruppo che ha l'autorizzazione.

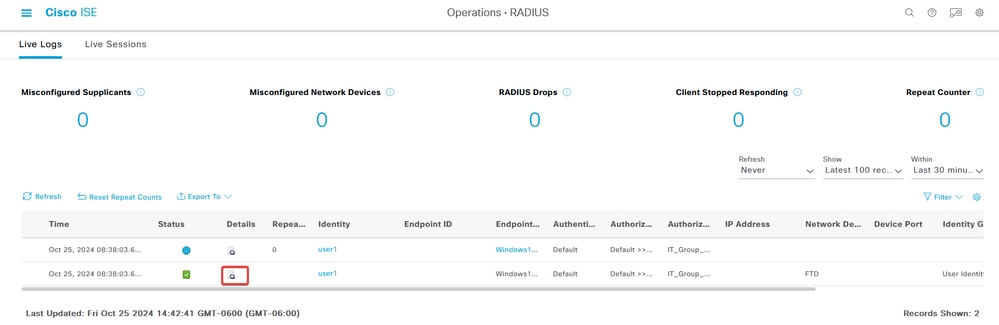

- Nei registri attivi verificare se la connessione utilizza i criteri di autorizzazione appropriati. Fare clic su

Detailse visualizzare il report di autenticazione.

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

1. I debug possono essere eseguiti dalla CLI diagnostica di CSF per l'autenticazione del certificato.

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. Utilizzare i debug AAA per verificare l'assegnazione degli attributi locali e/o remoti.

debug aaa common 255

debug aaa shim 255

debug aaa authentication

debug aaa authorization

debug radius all

ISE:

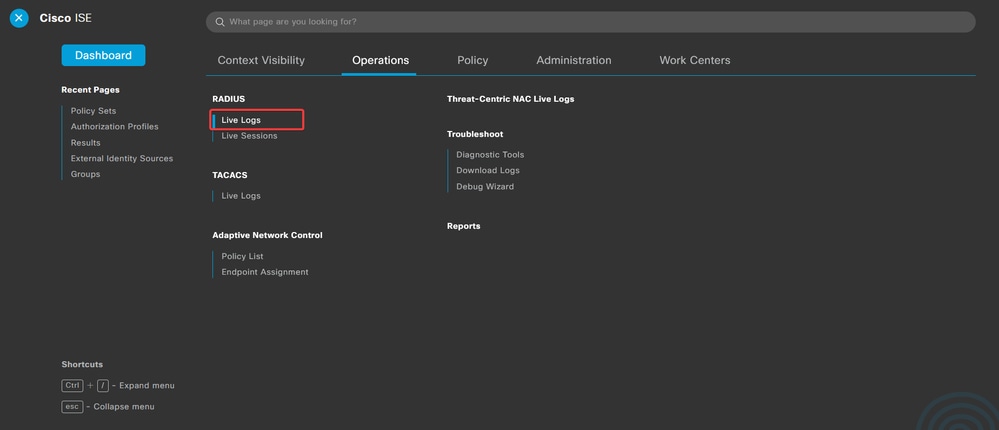

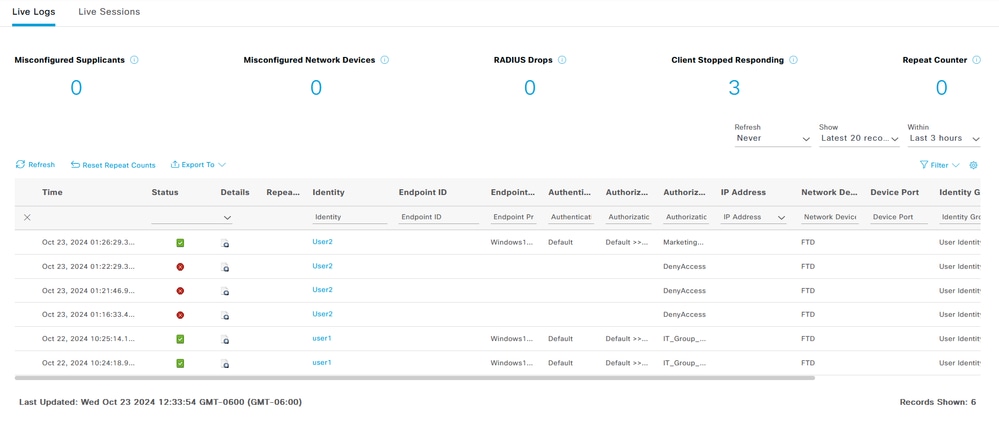

1. Passare aOperations > RADIUS > Live Logs.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

29-Oct-2024 |

Versione iniziale |

Contributo dei tecnici Cisco

- Jesus Manuel Burgos MorenoTecnico di consulenza

Feedback

Feedback