Introduzione

In questo documento viene descritto come configurare AnyConnect con autenticazione LDAP su CSM.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- CSM 4.23

- Configurazione AnyConnect

- protocollo SSL

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- CSM 4.23

- ASA 5515

- AnyConnect 4.10.6090

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

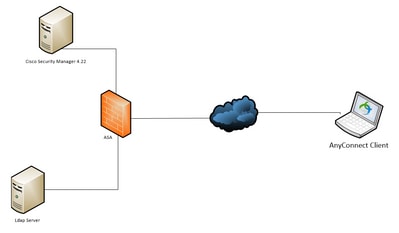

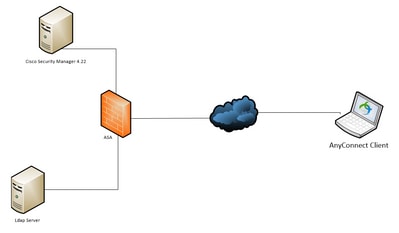

Esempio di rete

Configurazioni

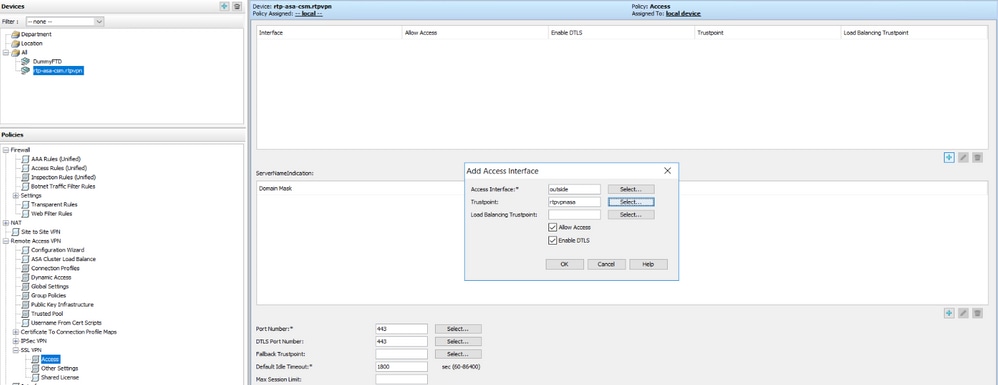

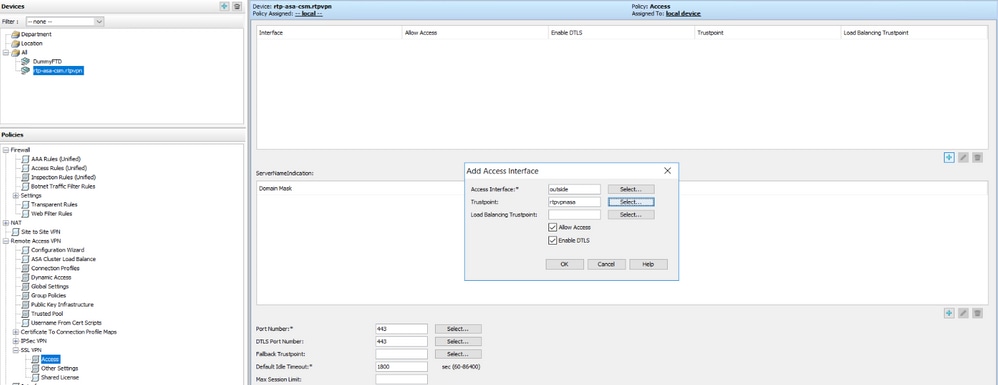

Passaggio 1. Configurare l'accesso SSLVPN

Andare a Criteri > VPN SSL > Accesso:

Dopo aver configurato l'interfaccia di accesso, accertarsi di fare clic su Save (Salva):

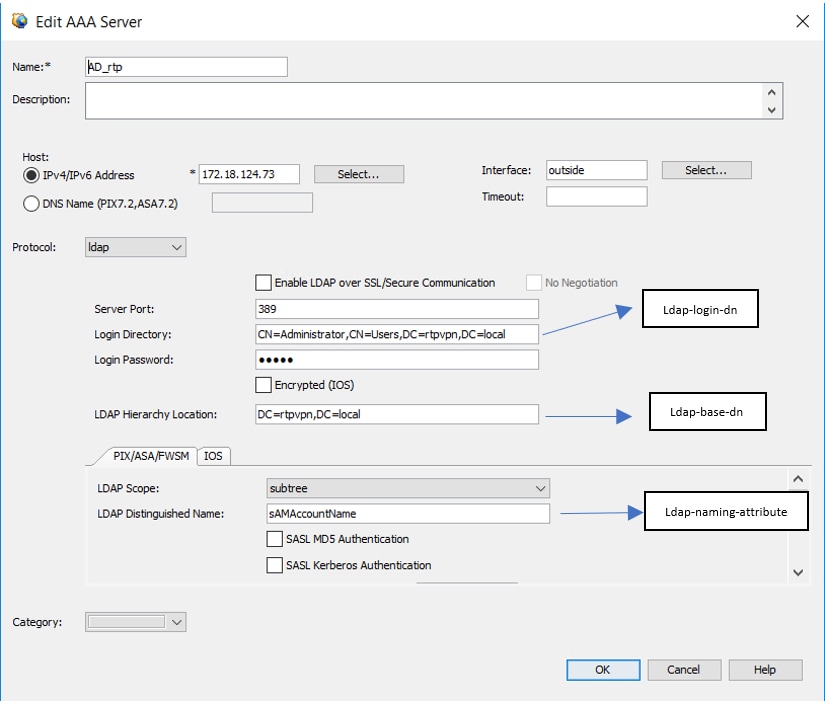

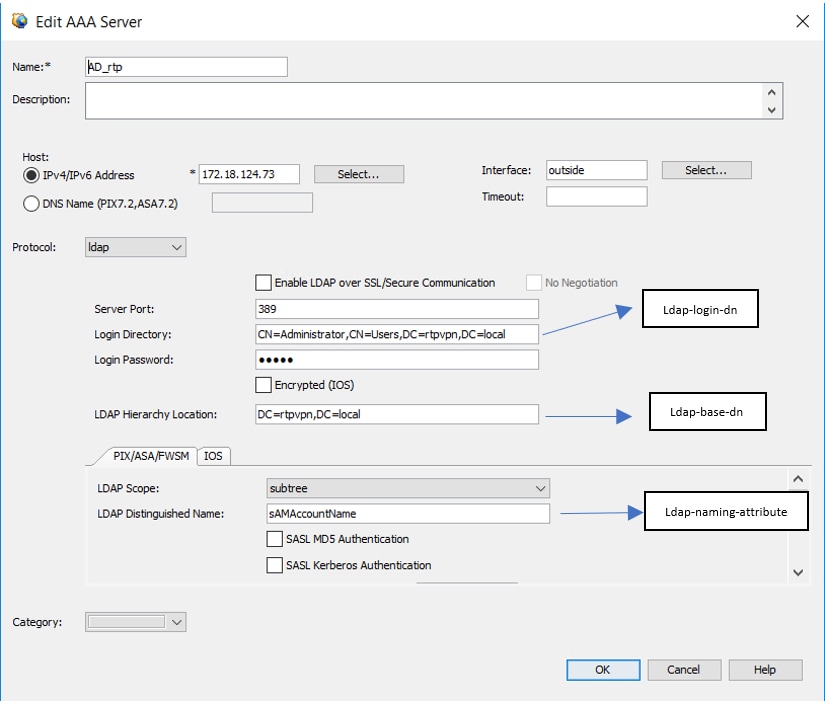

Passaggio 2. Configurare il server di autenticazione

Selezionare Policy Object Manager > All Object Types > AAA Servers > Add.

Configurare l'indirizzo IP del server, l'interfaccia di origine, la directory di login, la password di login, la posizione della gerarchia LDAP, l'ambito LDAP e il nome distinto LDAP:

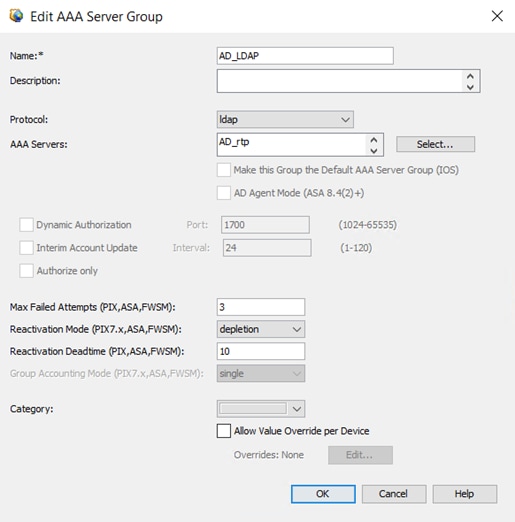

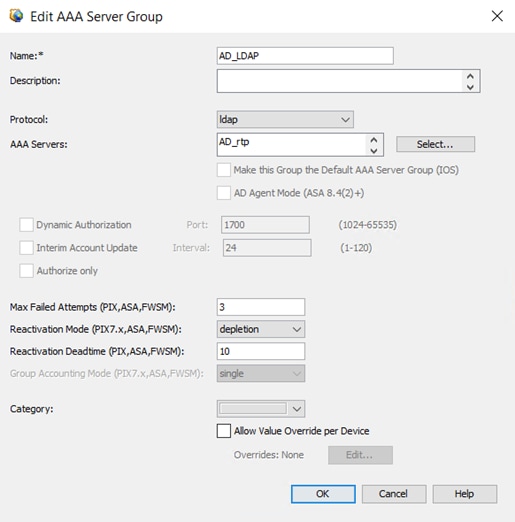

Aggiungere quindi il server AAA ai gruppi di server AAA > Aggiungi.

Passaggio 3. Configurare il profilo di connessione

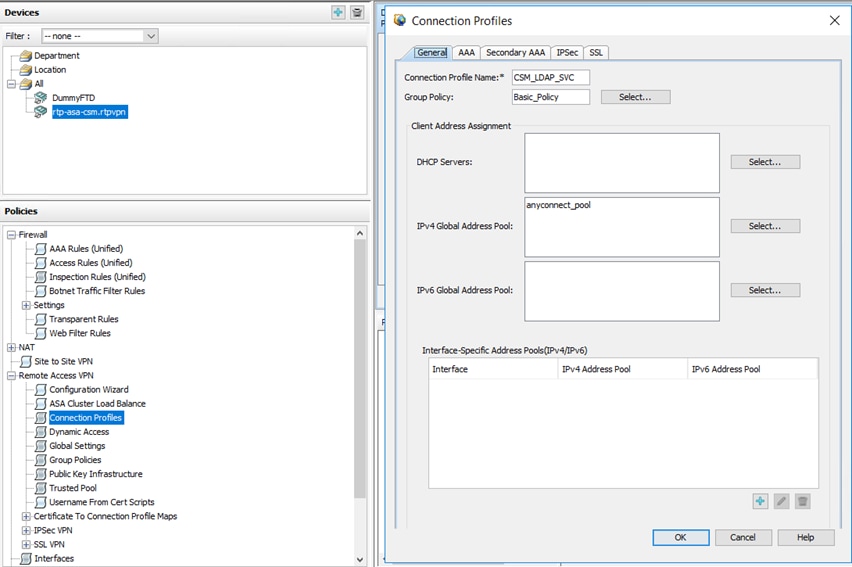

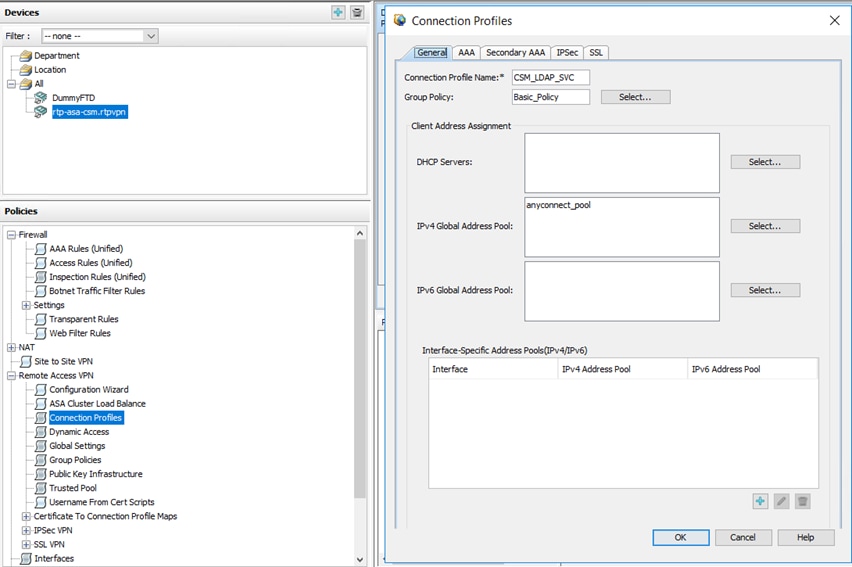

Selezionare Criteri > Profili di connessione > Aggiungi.

Qui è necessario configurare il pool di indirizzi globali IPv4 (pool AnyConnect), Criteri di gruppo, AAA e Alias/URL di gruppo:

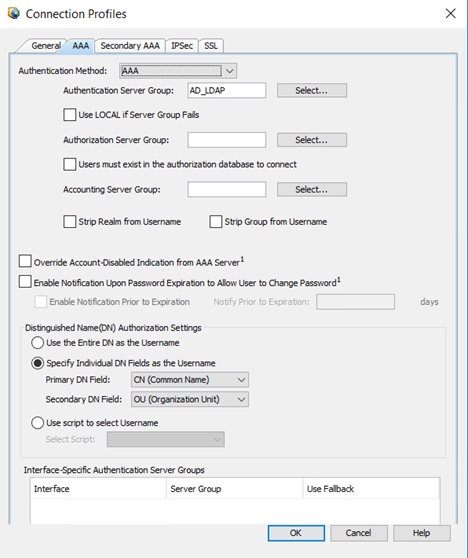

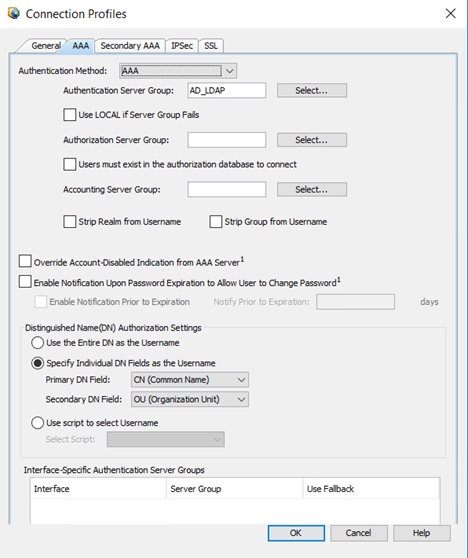

Per selezionare il server AAA, fare clic sulla scheda AAA e selezionare il server creato nel passaggio 2:

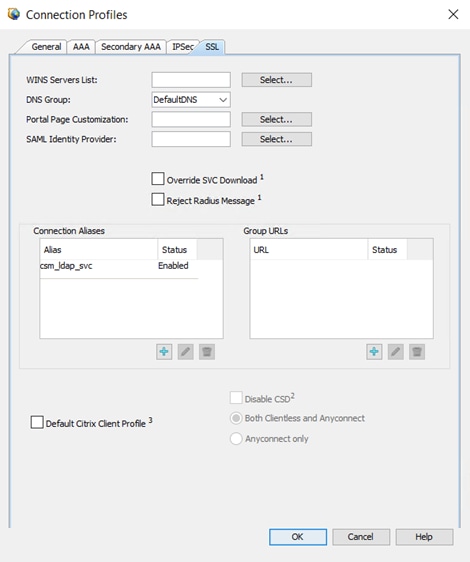

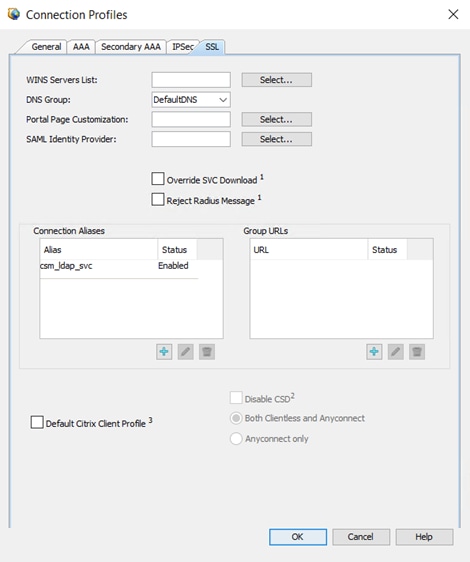

Per configurare un alias di gruppo/URL di gruppo, un server DNS o un server WINS nel profilo di connessione, passare alla scheda SSL:

Passaggio 4. Implementazione

Fare clic sull'icona di distribuzione.

Verifica

Le informazioni contenute in questa sezione permettono di verificare la configurazione.

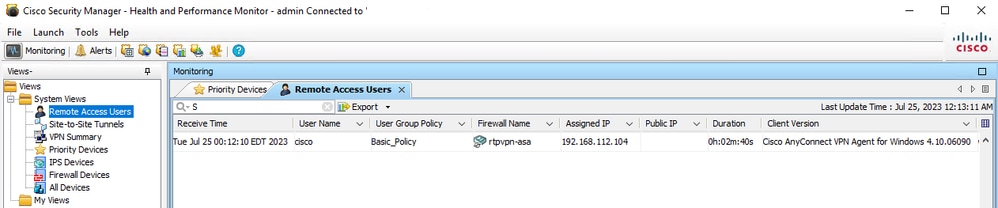

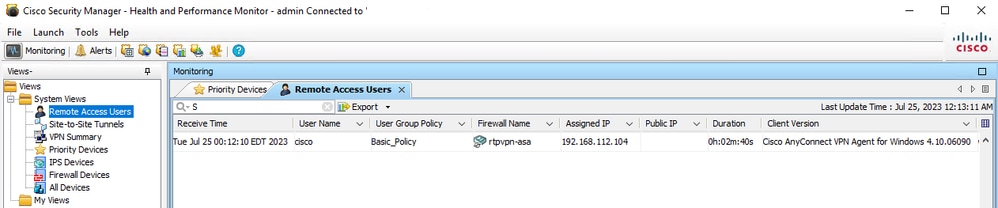

Accesso tramite CSM:

Aprire Health and Performance Monitor > Strumenti > Selettore di dispositivi > Selezionare l'appliance ASA > Avanti > Selezionare gli utenti di Accesso remoto

Nota: l'utente VPN viene visualizzato in base al timer di aggiornamento HPM.

Dalla CLI:

ASA#show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 23719

Assigned IP : 192.168.20.1 Public IP : 209.165.201.25

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15856 Bytes Rx : 3545

Group Policy : Basic_Policy Tunnel Group : CSM_LDAP_SVC

Login Time : 10:29:42 UTC Tue Jul 25 2023

Duration : 0h:010m:16s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0e26864905ca700064bf3396

Security Grp : none

Risoluzione dei problemi

Per controllare i possibili errori durante l'autenticazione LDAP o la configurazione di anyconnect, è possibile eseguire i comandi successivi dalla CLI:

debug ldap 255

debug webvpn anyconnect 255

Feedback

Feedback