Introduzione

In questo documento viene descritto come configurare AnyConnect con autenticazione Radius su Cisco Security Manager (CSM).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- CSM 4.23

- Configurazione AnyConnect

- protocollo SSL

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- CSM 4.23

- ASA 5515

- AnyConnect 4.10.6090

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

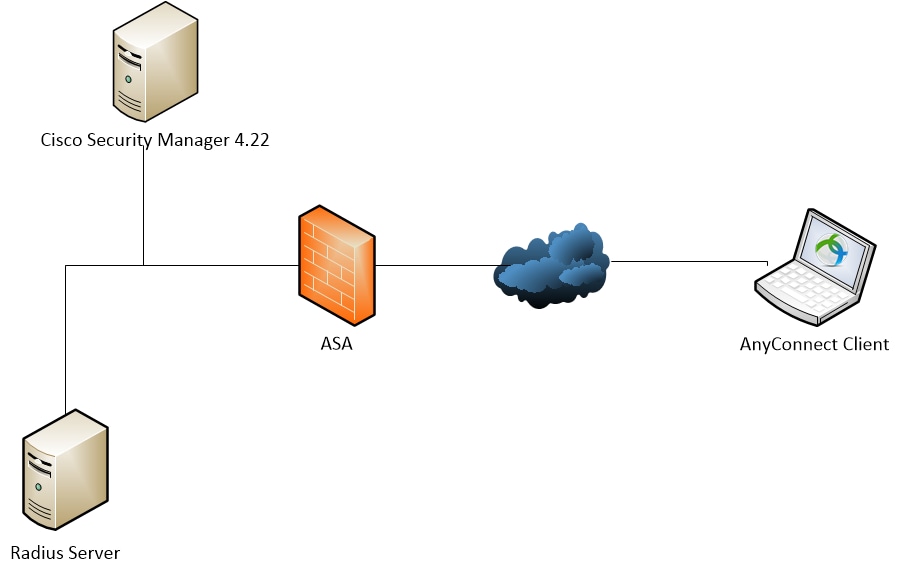

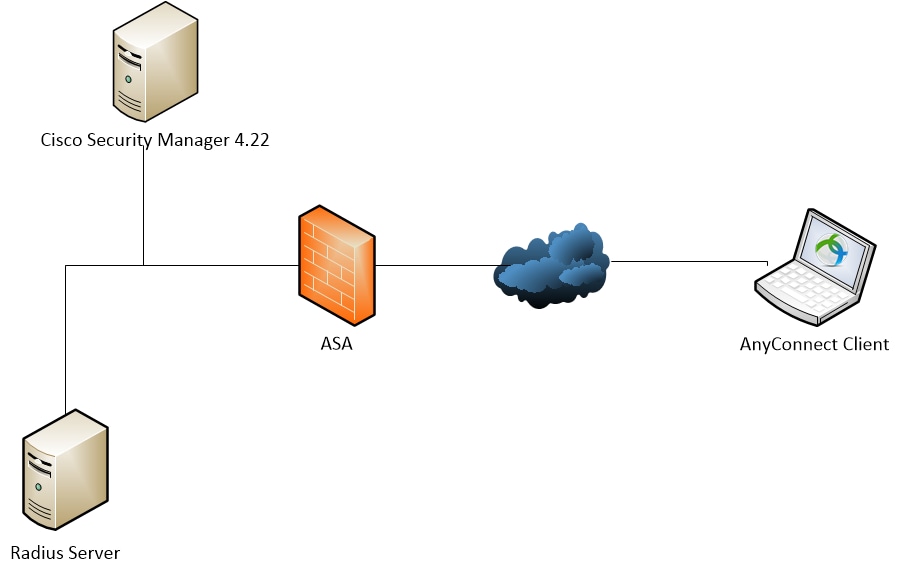

Esempio di rete

Esempio di rete

Esempio di rete

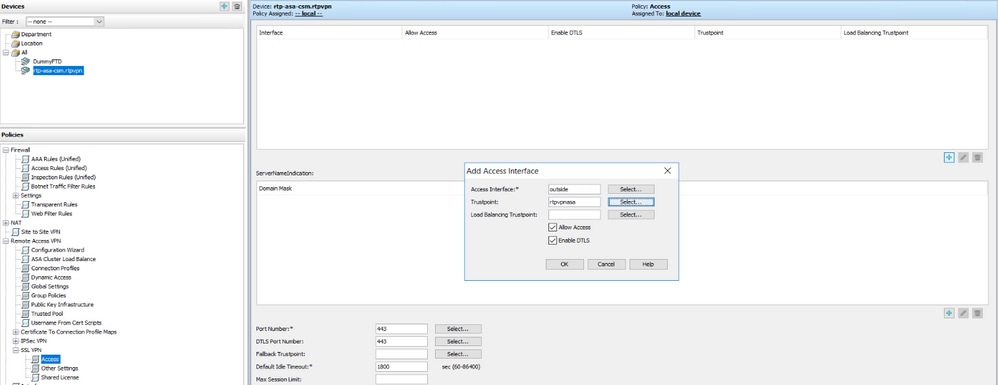

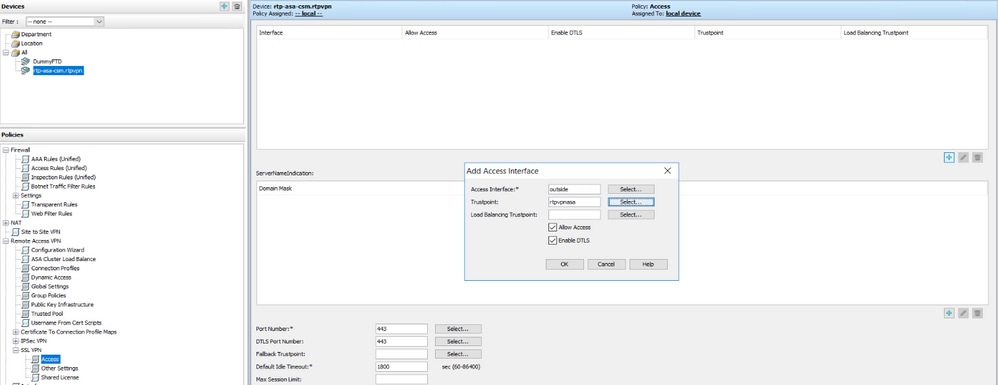

Passaggio 1. Configurare l'accesso SSLVPN

Passa a Policies > SSL VPN > Access:

Configurazione SSL CSM

Configurazione SSL CSM

Dopo aver configurato l'interfaccia di accesso, accertarsi di fare clic su Save (Salva):

Salva pulsante

Salva pulsante

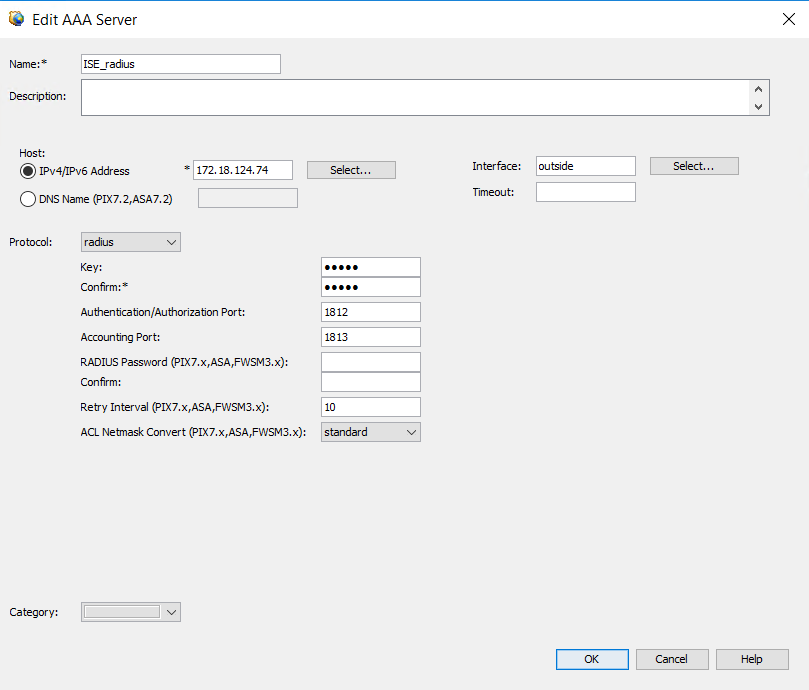

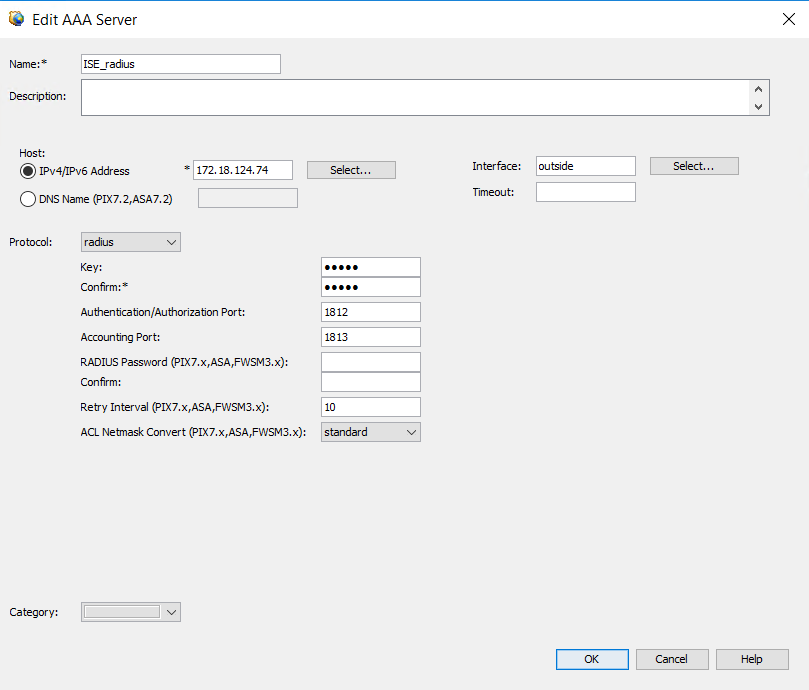

Passaggio 2. Configurare il server di autenticazione

Passa a Policy Object Manager > All Object Types > AAA Servers > Add Aggiungi pulsante.

Aggiungi pulsante.

Configurare l'indirizzo IP del server, l'interfaccia di origine, il protocollo e la chiave:

Configurazione server AAA

Configurazione server AAA

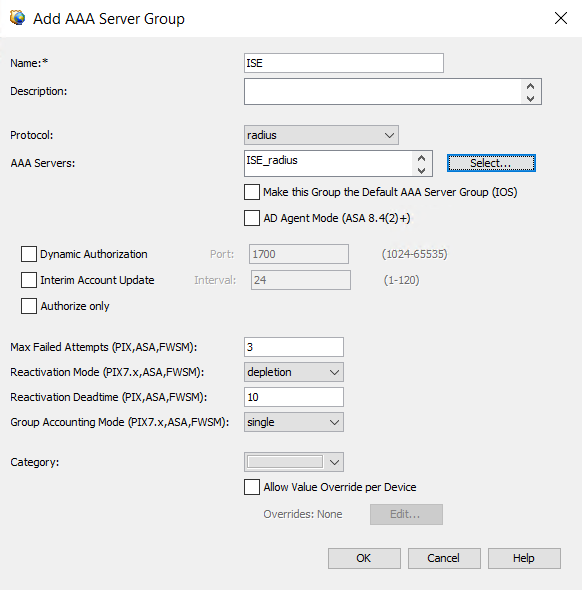

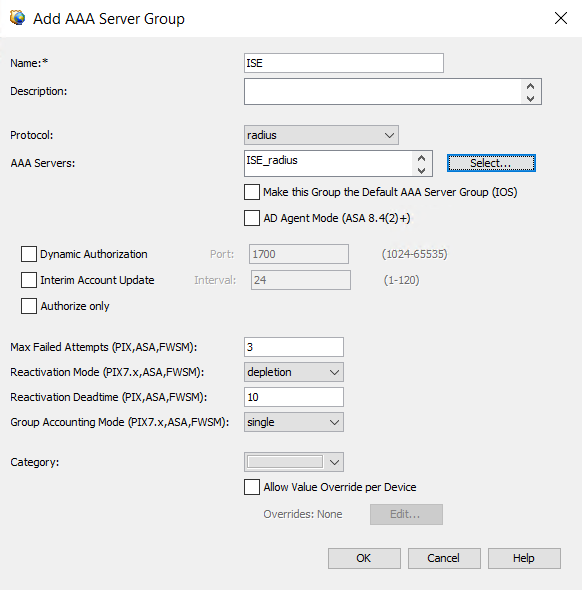

Aggiungere il server AAA, AAA Server Groups > Add  Aggiungi pulsante.

Aggiungi pulsante.

Configurazione gruppo server AAA

Configurazione gruppo server AAA

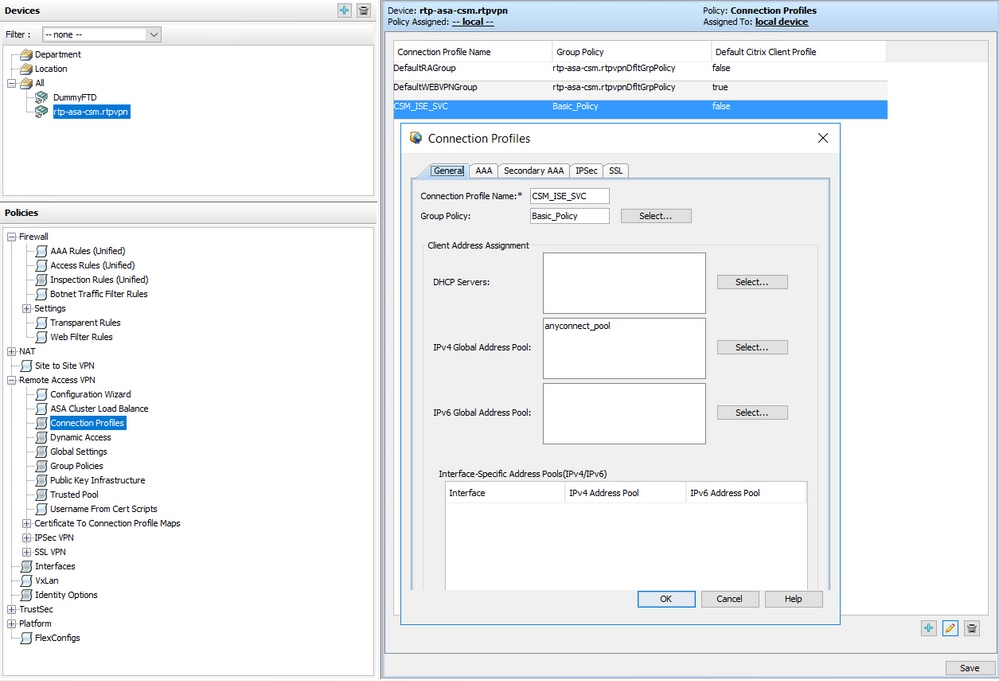

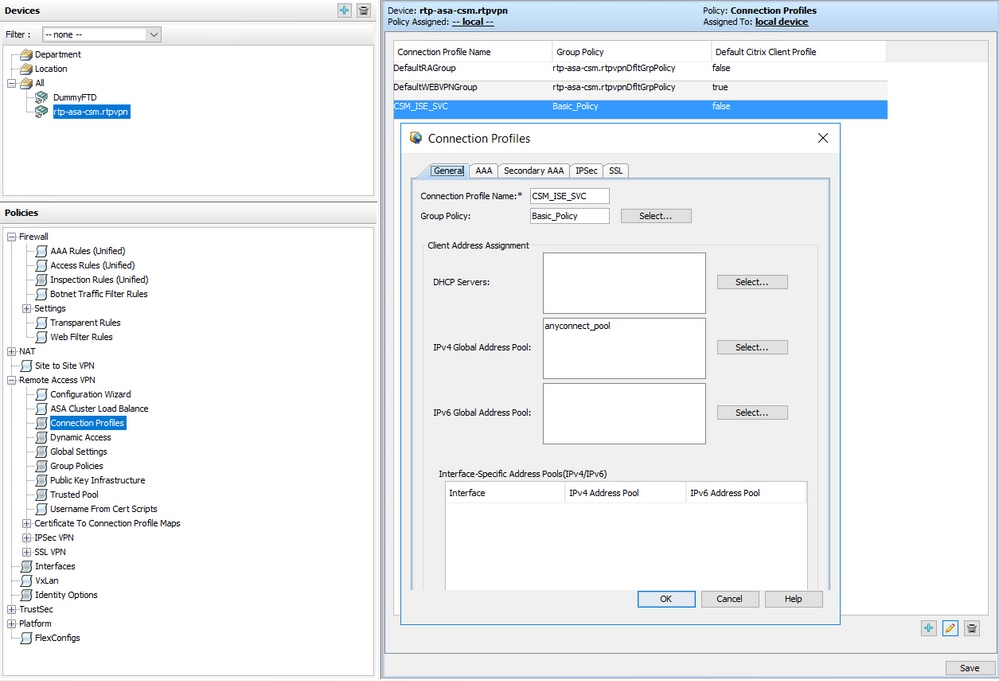

Passaggio 3. Configurare il profilo di connessione

Passa a Policies > Connection Profiles > Add Aggiungi pulsante.

Aggiungi pulsante.

Qui è necessario configurare il IPv4 Global Address Pool (AnyConnect pool),Group PolicyAAA,e Group Alias/URL:

Configurazione del profilo di connessione

Configurazione del profilo di connessione

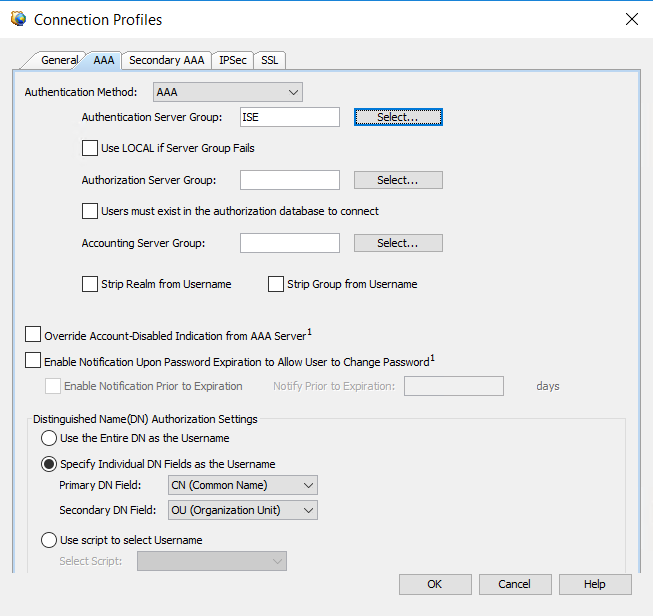

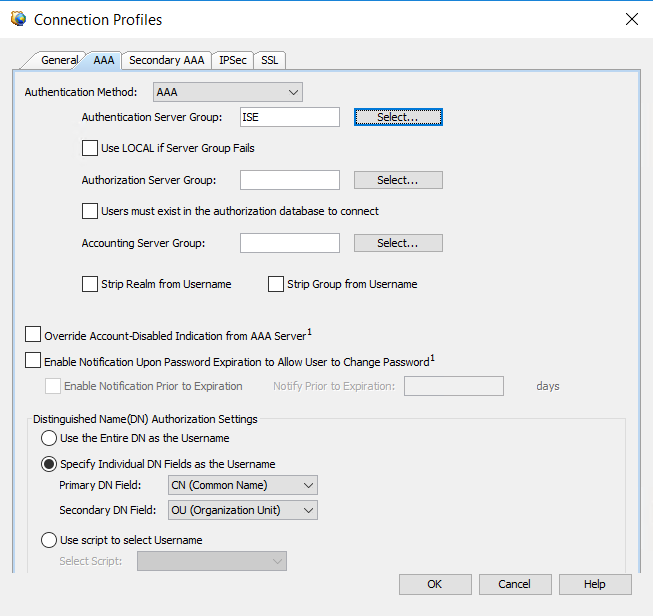

Per scegliere il server AAA, fare clic sulla scheda AAA e scegliere il server creato nel passaggio 2.

Configurazione AAA del profilo di connessione

Configurazione AAA del profilo di connessione

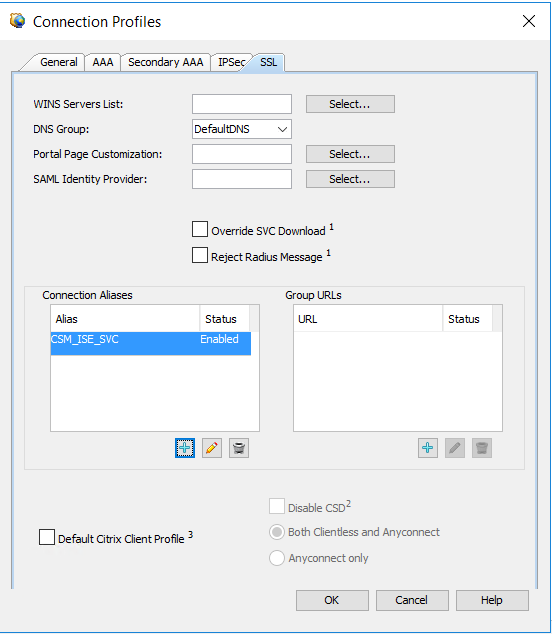

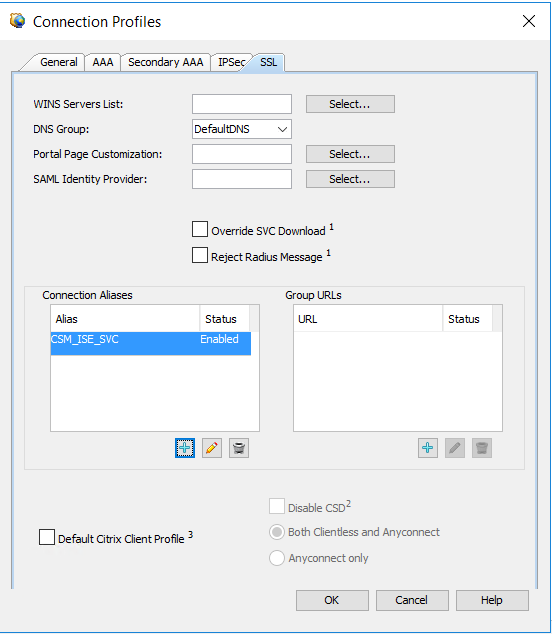

Per configurare un alias di gruppo/un URL di gruppo, un server DNS o WINS nel profilo di connessione, fare clic sulla scheda SSL:

Configurazione SSL profilo connessione

Configurazione SSL profilo connessione

Passaggio 4. Implementazione

Fare clic sull'icona di distribuzione Distribuisci pulsante.

Distribuisci pulsante.

Verifica

Le informazioni contenute in questa sezione permettono di verificare la configurazione.

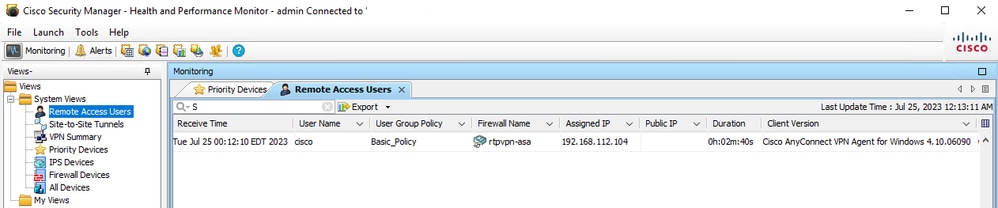

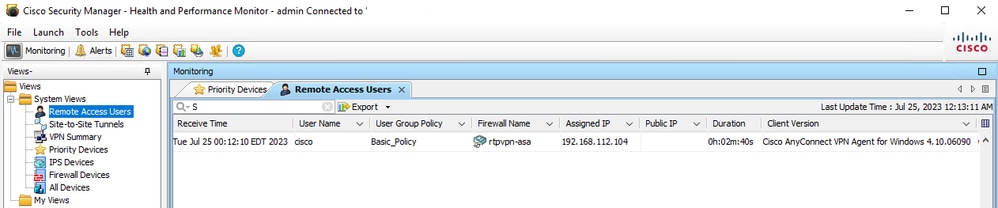

Attraverso CSM:

Passa aHealth and Performance Monitor > Tools > Device Selector > Select the ASA > Next > Select Remote Access Users.

Monitor HPM

Monitor HPM

Nota: l'utente VPN viene visualizzato in base al timer di aggiornamento HPM.

Dalla CLI:

ASA#show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 23719

Assigned IP : 192.168.10.1 Public IP : 209.165.201.25

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15856 Bytes Rx : 3545

Group Policy : Basic_Policy Tunnel Group : CSM_ISE_SVC

Login Time : 02:29:42 UTC Tue Jul 25 2023

Duration : 0h:01m:16s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0e26864905ca700064bf3396

Security Grp : none

Risoluzione dei problemi

Per controllare i possibili errori durante l'autenticazione LDAP o la definizione di anyconnect, è possibile eseguire questi comandi dalla CLI:

debug radius all

debug webvpn anyconnect 255

Feedback

Feedback