Best practice per VLAN e suggerimenti per la sicurezza sui router Cisco Business

Obiettivo

Obiettivo di questo articolo è illustrare le nozioni fondamentali, le procedure delle best practice e i suggerimenti sulla sicurezza per configurare le VLAN sulle apparecchiature Cisco Business.

Sommario

- Un vocabolario veloce per i nuovi

- Best Practice 1: assegnazione delle porte VLAN

- Best Practice #2 - VLAN predefinita 1 e porte inutilizzate

- Best Practice n. 3 - Creazione di una VLAN "senza uscita" per le porte inutilizzate

- Best Practice #4 - Telefoni IP su una VLAN

- Best Practice n. 5 - Routing inter-VLAN

Introduzione

Volete rendere la vostra rete aziendale più efficiente e al contempo sicura? A tale scopo, è possibile configurare correttamente le VLAN (Virtual Local Area Network).

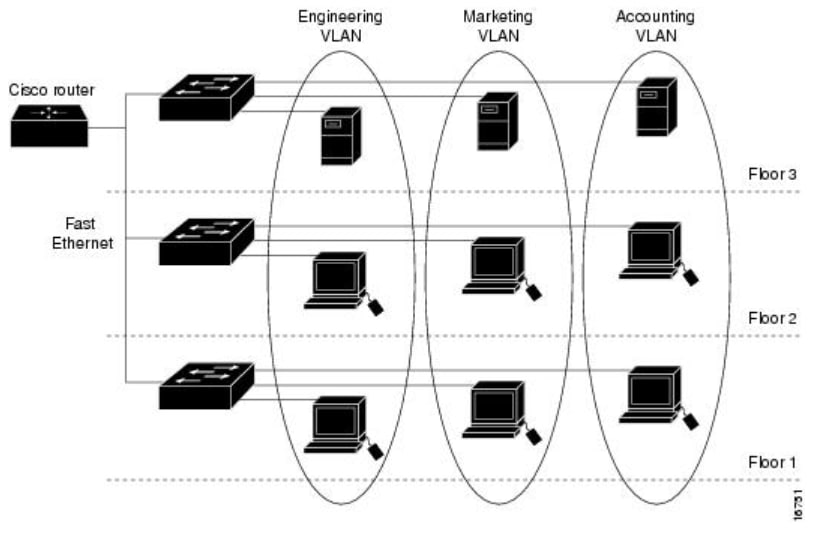

Una VLAN è un gruppo logico di workstation, server e dispositivi di rete che si trovano sulla stessa LAN (Local Area Network), nonostante la loro distribuzione geografica. In poche parole, l'hardware installato sulle stesse VLAN permette di separare e proteggere il traffico tra le apparecchiature.

Ad esempio, è possibile avere un reparto di ingegneria, marketing e contabilità. Ogni reparto ha dipendenti su diversi piani dell'edificio, ma devono comunque accedere alle informazioni e comunicarle all'interno del proprio reparto. È essenziale per la condivisione di documenti e servizi Web.

Per garantire la sicurezza della rete, le VLAN devono essere configurate con best practice. Effettuare le seguenti scelte intelligenti durante la configurazione delle VLAN. Non te ne pentirai!

Dispositivi interessati

- RV042

- RV110W

- RV130

- RV132

- RV134W

- RV160W

- RV215W

- RV260

- RV260P

- RV260W

- RV320

- RV325

- RV340

- RV340W

- RV345

- RV345P

Un vocabolario veloce per i nuovi

Porta di accesso: Una porta di accesso gestisce il traffico di una sola VLAN. Le porte di accesso vengono spesso indicate come porte senza tag, in quanto su tale porta è presente una sola VLAN e il traffico può essere passato senza tag.

Porta trunk: Porta di uno switch che trasmette il traffico di più di una VLAN. Le porte trunk vengono spesso indicate come porte con tag in quanto su tale porta sono presenti più VLAN e il traffico deve essere contrassegnato per tutte le VLAN tranne una.

VLAN nativa: L'unica VLAN in una porta trunk che non riceve un tag. Tutto il traffico senza tag verrà inviato alla VLAN nativa. Ecco perché entrambi i lati di un trunk devono accertarsi di avere la stessa VLAN nativa o il traffico non andrà al posto corretto.

Best Practice 1: assegnazione delle porte VLAN

Nozioni di base sull'assegnazione delle porte

- Ogni porta LAN può essere impostata come porta di accesso o porta trunk.

- Le VLAN che non si desidera includere nel trunk devono essere escluse.

- Una VLAN può essere posizionata in più di una porta.

Configurazione delle porte di accesso

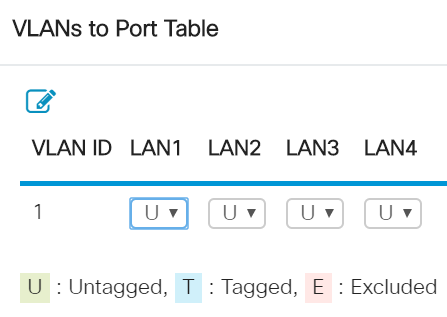

- Una VLAN assegnata su una porta LAN

- La VLAN a cui è assegnata questa porta deve essere etichettata come Untagged

- Tutte le altre VLAN devono essere etichettate come Escluse per quella porta

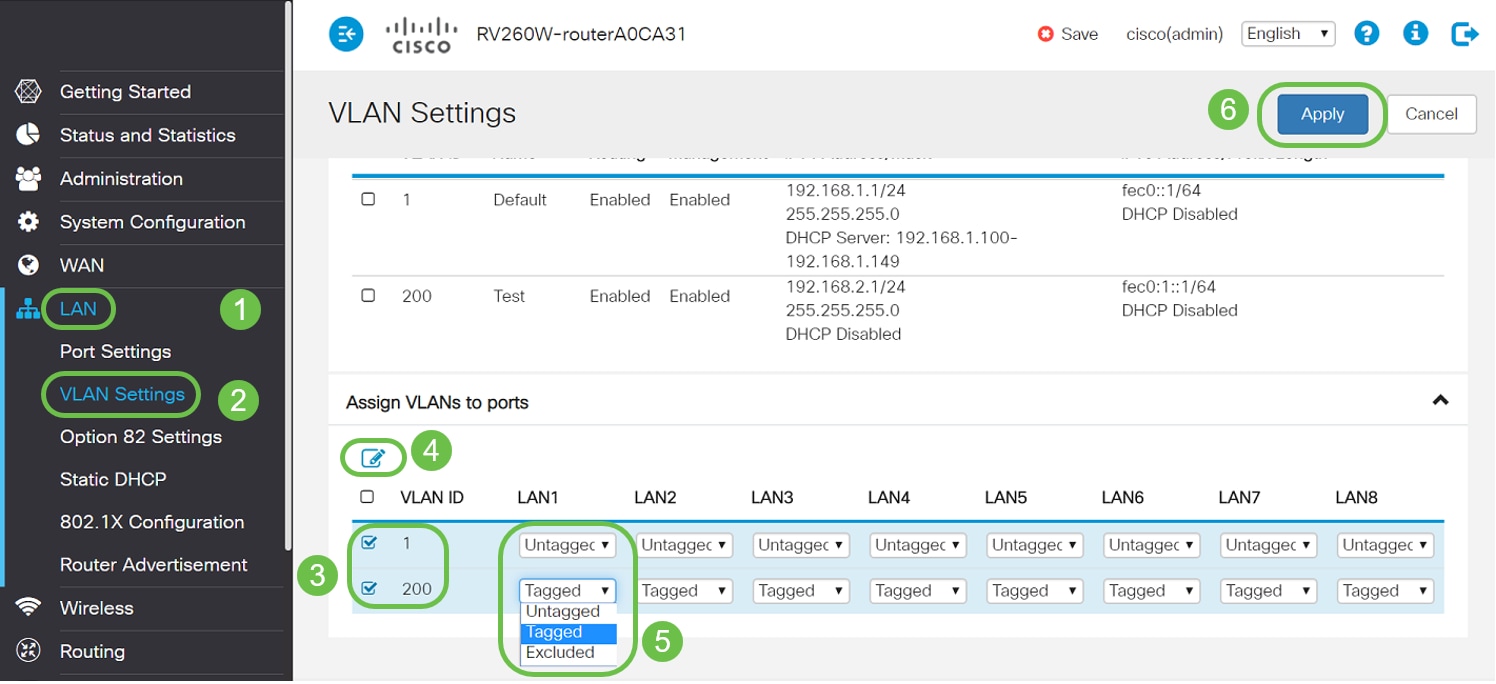

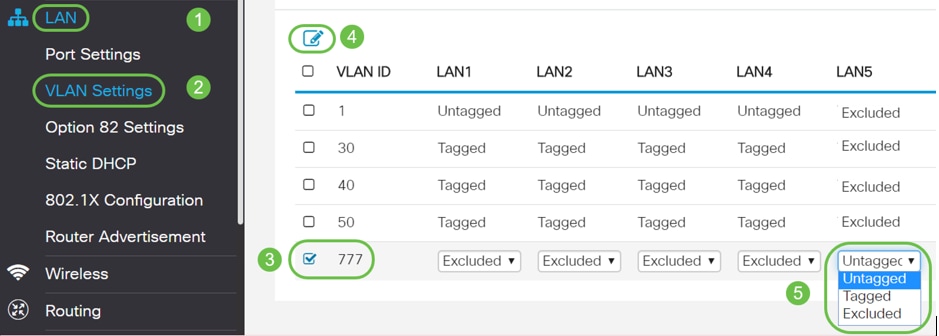

Per impostarle correttamente, selezionare LAN > Impostazioni VLAN. Selezionare gli ID VLAN e fare clic sull'icona Modifica. Selezionare il menu a discesa di una delle interfacce LAN per le VLAN elencate per modificare il tagging VLAN. Fare clic su Apply (Applica).

Di seguito viene riportato un esempio di ciascuna VLAN a cui è stata assegnata una porta LAN:

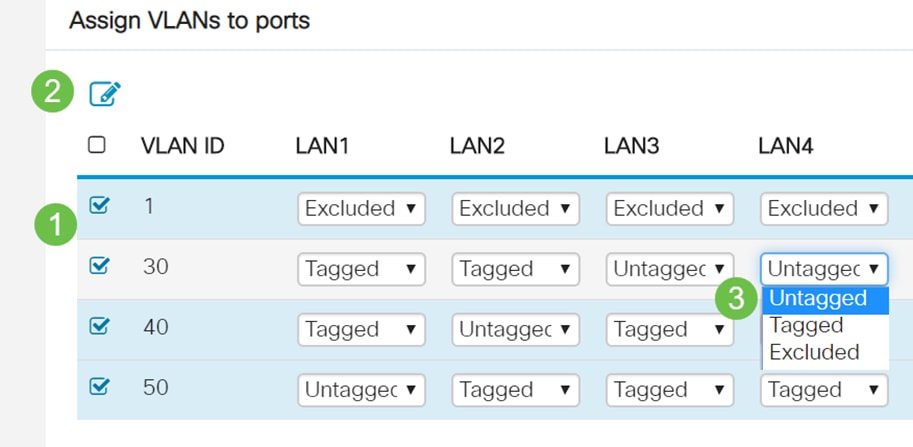

Configurazione delle porte trunk

- Due o più VLAN condividono una porta LAN

- Una delle VLAN può essere etichettata come Senza tag.

- Le altre VLAN che fanno parte della porta trunk devono essere etichettate come Tagged.

- Le VLAN che non fanno parte della porta trunk devono essere contrassegnate con Excluded (Escluse) per tale porta.

Ecco un esempio di varie VLAN che si trovano tutte sulle porte trunk. Per impostare correttamente queste impostazioni, selezionare gli ID VLAN da modificare. Fare clic sull'icona Modifica. Modificarli in base alle proprie esigenze, seguendo i consigli riportati sopra. A proposito, avete notato che la VLAN 1 è esclusa da ciascuna porta LAN? Questa condizione viene spiegata nella sezione Best Practice for Default VLAN 1.

Domande frequenti

Perché una VLAN non ha tag quando è l'unica VLAN su quella porta?

Poiché a una porta di accesso è assegnata una sola VLAN, il traffico in uscita dalla porta viene inviato senza alcun tag VLAN sui frame. Quando il frame raggiunge la porta dello switch (traffico in entrata), lo switch aggiunge il tag VLAN.

Perché le VLAN sono contrassegnate quando fanno parte di un trunk?

In questo modo, il traffico che passa non viene inviato alla VLAN sbagliata su quella porta. La porta è condivisa dalle VLAN. Simile ai numeri degli appartamenti aggiunti a un indirizzo per assicurarsi che la posta vada all'appartamento corretto all'interno di quell'edificio condiviso.

Perché il traffico viene lasciato senza tag quando fa parte della VLAN nativa?

Una VLAN nativa è un modo per trasportare il traffico senza tag su uno o più switch. Lo switch assegna alla VLAN nativa tutti i frame non contrassegnati che arrivano su una porta contrassegnata. Se un frame della VLAN nativa lascia una porta trunk (con tag), lo switch elimina il tag VLAN.

Perché le VLAN sono escluse quando non sono su quella porta?

In questo modo, il traffico su quel trunk viene mantenuto solo per le VLAN che l'utente desidera specificamente. È considerata una buona pratica.

Best Practice #2 - VLAN predefinita 1 e porte inutilizzate

Tutte le porte devono essere assegnate a una o più VLAN, inclusa la VLAN nativa. I router aziendali Cisco vengono forniti con la VLAN 1 assegnata a tutte le porte per impostazione predefinita.

Una VLAN di gestione è la VLAN utilizzata per gestire, controllare e monitorare in remoto i dispositivi della rete tramite Telnet, SSH, SNMP, syslog o FindIT di Cisco. Per impostazione predefinita, questa è anche la VLAN 1. Una buona pratica in materia di sicurezza è separare il traffico dei dati di gestione da quello degli utenti. Pertanto, è consigliabile utilizzare la VLAN 1 solo a scopo di gestione quando si configurano le VLAN.

Per comunicare in remoto con uno switch Cisco a scopo di gestione, lo switch deve avere un indirizzo IP configurato sulla VLAN di gestione. Gli utenti di altre VLAN non sarebbero in grado di stabilire sessioni di accesso remoto allo switch a meno che non siano stati instradati alla VLAN di gestione, fornendo un ulteriore livello di sicurezza. Inoltre, lo switch deve essere configurato in modo da accettare solo sessioni SSH crittografate per la gestione remota. Per leggere alcune discussioni su questo argomento, fare clic sui seguenti link sul sito Web della Cisco Community:

Domande frequenti

Perché non si consiglia la VLAN 1 predefinita per segmentare virtualmente la rete?

La ragione principale è che gli attori ostili sanno che la VLAN 1 è l'impostazione predefinita e spesso viene utilizzata. che possono utilizzare per accedere ad altre VLAN tramite "salto VLAN". Come suggerisce il nome, l'attore ostile può inviare il traffico oggetto di spoofing che si presenta come VLAN 1 e che consente l'accesso alle porte trunk e quindi ad altre VLAN.

È possibile lasciare una porta inutilizzata assegnata alla VLAN predefinita 1?

Per garantire la protezione della rete, non è necessario. Si consiglia di configurare tutte le porte in modo che siano associate a VLAN diverse dalla VLAN predefinita 1.

Non assegnare alcuna VLAN di produzione a una porta non utilizzata. Cosa posso fare?

Si consiglia di creare una VLAN "morta" seguendo le istruzioni nella sezione successiva di questo articolo.

Best Practice n. 3 - Creazione di una VLAN "senza uscita" per le porte inutilizzate

Passaggio 1. Passare a LAN > Impostazioni VLAN.

Selezionare un numero casuale per la VLAN. Verificare che la VLAN non abbia DHCP, routing tra VLAN o gestione dispositivi abilitata. In questo modo, le altre VLAN sono più sicure. Inserire eventuali porte LAN non utilizzate in questa VLAN. Nell'esempio seguente, la VLAN 777 è stata creata e assegnata alla LAN5. Questa operazione deve essere eseguita su tutte le porte LAN non utilizzate.

Passaggio 2. Fare clic sul pulsante Applica per salvare le modifiche apportate alla configurazione.

Best Practice #4 - Telefoni IP su una VLAN

Il traffico vocale è soggetto a rigorosi requisiti QoS (Quality of Service). Se la società dispone di computer e telefoni IP sulla stessa VLAN, ciascuno tenta di utilizzare la larghezza di banda disponibile senza considerare l'altro dispositivo. Per evitare questo conflitto, è buona norma usare VLAN separate per il traffico voce e il traffico dati della telefonia IP. Per ulteriori informazioni su questa configurazione, vedere i seguenti articoli e video:

- Cisco Tech Talk: Configurazione e configurazione di VLAN voce con i prodotti Cisco Small Business (video)

- Configurazione di Auto Voice VLAN con QoS sugli switch serie SG500

- Configurazione della VLAN voce sugli switch gestiti serie 200/300

- Cisco Tech Talk: Configurazione della VLAN Auto-Voice sugli switch serie SG350 e SG550 (video)

Best Practice n. 5 - Routing inter-VLAN

Le VLAN sono configurate in modo da poter separare il traffico, ma a volte è necessario che le VLAN siano in grado di indirizzarsi tra loro. Questo è il routing tra VLAN e in genere non è consigliato. Se è necessario per la tua azienda, configuralo nel modo più sicuro possibile. Quando si utilizza il routing tra VLAN, assicurarsi di limitare il traffico utilizzando gli Access Control Lists (ACL) ai server che contengono informazioni riservate.

Gli ACL eseguono il filtro dei pacchetti per controllare lo spostamento dei pacchetti attraverso la rete. Il filtro dei pacchetti garantisce la sicurezza limitando l'accesso del traffico a una rete, limitando l'accesso di utenti e dispositivi a una rete e impedendo al traffico di uscire dalla rete. Gli elenchi degli accessi IP riducono la possibilità di attacchi di tipo spoofing e di tipo "denial of service" e consentono agli utenti di accedere in modo dinamico e temporaneo tramite un firewall.

- Routing inter-VLAN su un router RV34x con restrizioni ACL di destinazione

- Cisco Tech Talk: Configurazione del routing tra VLAN sugli switch serie SG250 (video)

- Cisco Tech Talk: Configurazione tra VLAN su RV180 e RV180W (video)

- RV34x Inter-VLAN Access Limitation (correzione dei bug di CSCvo92300)

Conclusioni

Ecco a voi alcune best practice per configurare VLAN sicure. Tenere presenti questi suggerimenti quando si configurano le VLAN per la rete. Di seguito sono elencati alcuni articoli con istruzioni dettagliate. In questo modo si potrà passare a una rete produttiva ed efficiente, la più adatta per la propria azienda.

- Configurazione delle impostazioni VLAN sugli switch RV160 e RV260

- Configurazione delle impostazioni della VLAN (Virtual Local Area Network) su un router serie RV34x

- Configurazione dell'appartenenza della VLAN sui router VPN RV320 e RV325

- Configurazione dell'appartenenza della VLAN (Virtual Local Area Network) su un router serie RV

- Configurazione dell'indirizzo IPv4 dell'interfaccia VLAN su uno switch Sx350 o SG350X dalla CLI

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

27-Jan-2020 |

Versione iniziale |

Feedback

Feedback