Risoluzione dei problemi relativi agli elenchi degli accessi sulla rete privata virtuale sui router VPN RV016, RV042, RV042G e RV082

Obiettivi

Un elenco di controllo di accesso (ACL, Access Control List) è una raccolta di condizioni di autorizzazione e rifiuto. Un ACL specifica a quali utenti o processi di sistema è concesso l'accesso a risorse specifiche. Un ACL può bloccare qualsiasi tentativo non giustificato di raggiungere le risorse di rete. Il problema in questa situazione può verificarsi quando gli ACL sono configurati su entrambi i router, ma uno dei router non può distinguere tra gli elenchi di traffico autorizzato e non autorizzato dall'ACL. Zenmap, uno strumento open source utilizzato per verificare il tipo di filtri/firewall di pacchetti attivi, viene usato per testare la configurazione.

Questo articolo spiega come risolvere i problemi relativi agli ACL consentiti che non funzionano sulla VPN da gateway a gateway tra due router VPN.

Dispositivi interessati

· RV016

RV042

RV042G

RV082

Versione del software

· v4.2.2.08

Configurazione ACL over VPN

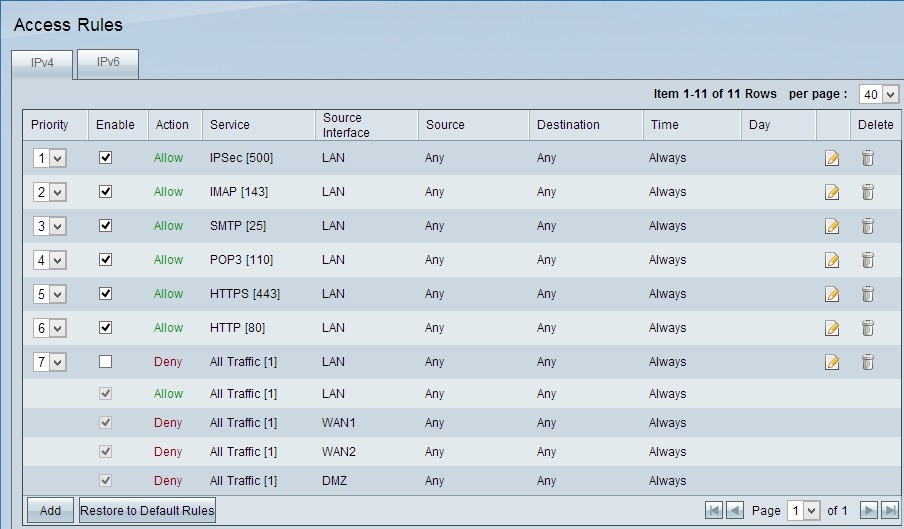

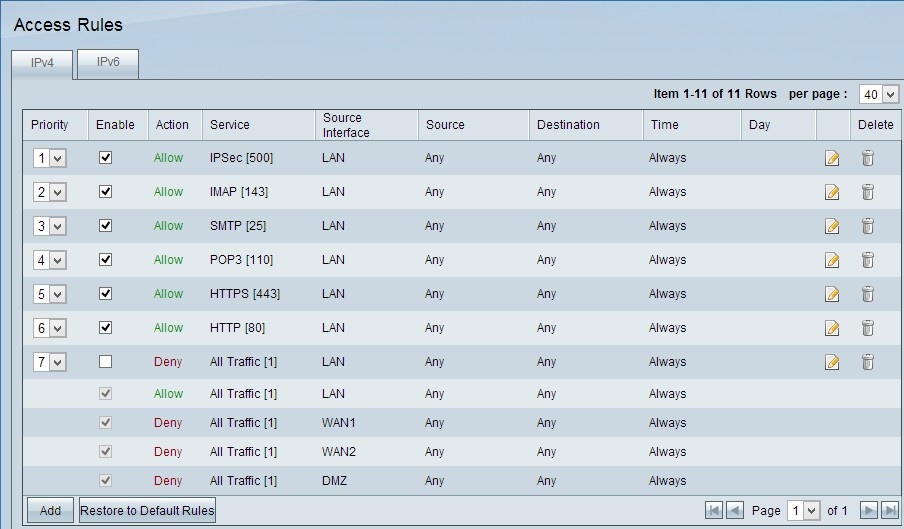

Passaggio 1. Accedere all'utility di configurazione Web e scegliere Firewall > Regole di accesso. Viene visualizzata la pagina Regola di accesso:

Nota: le regole di accesso predefinite non possono essere modificate. Le regole di accesso menzionate nell'immagine sopra configurate dall'utente possono essere modificate nel modo seguente.

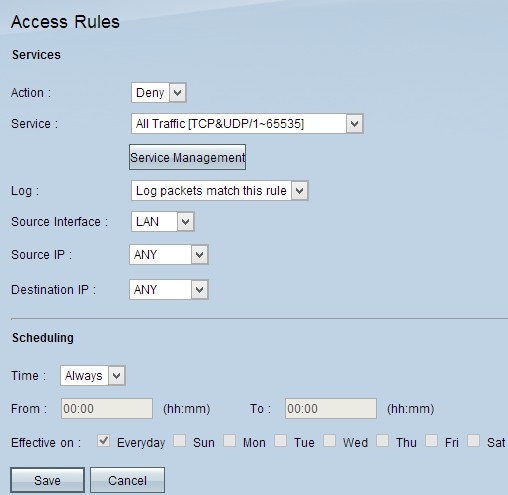

Passaggio 2. Fare clic sul pulsante Aggiungi per aggiungere una nuova regola di accesso. La pagina Regole di accesso cambia per visualizzare le aree Servizi e Pianificazione. L'aggiunta di una regola di accesso viene illustrata nei passaggi seguenti.

Passaggio 3. Scegliere Nega dall'elenco a discesa Azione per negare il servizio.

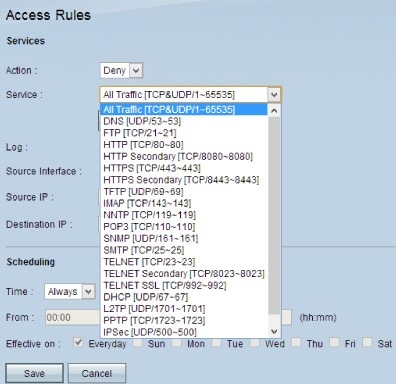

Passaggio 4. Selezionare il servizio richiesto da applicare alla regola dall'elenco a discesa Servizio.

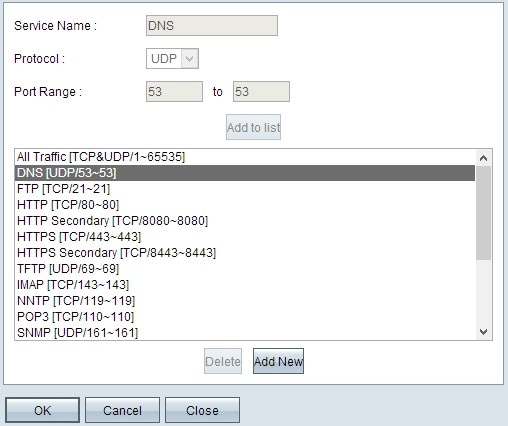

Passaggio 5. (Facoltativo) Per aggiungere un servizio non presente nell'elenco a discesa Servizio, fare clic su Gestione servizio. In Gestione servizi, è possibile creare un servizio in base alle esigenze. Dopo aver creato un servizio, fare clic su OK per salvare le impostazioni.

Passaggio 6. Scegliere Registra i pacchetti che soddisfano questa regola dall'elenco a discesa Registra solo per i registri che soddisfano o Non registrare per i registri che non soddisfano la regola di accesso.

Passaggio 7. Selezionare un tipo di interfaccia dall'elenco a discesa Interfaccia di origine che rappresenta l'origine delle regole di accesso. Le opzioni disponibili sono:

· LAN: selezionare LAN se l'interfaccia di origine è Local Area Network.

· WAN: selezionare WAN se l'interfaccia di origine è l'ISP.

· DMZ - Scegliere DMZ se l'interfaccia di origine è la zona demilitarizzata.

· ANY - Scegliere ANY per impostare l'interfaccia di origine come una delle interfacce sopra menzionate.

Passaggio 8. Dall'elenco a discesa Source IP (IP di origine), scegliere gli indirizzi di origine desiderati da applicare alla regola di accesso. Le opzioni disponibili sono:

· Singolo: scegliere Singolo se si tratta di un singolo indirizzo IP e immettere l'indirizzo IP.

· Intervallo: scegliere Intervallo se si tratta di un intervallo di indirizzi IP e immettere il primo e l'ultimo indirizzo IP dell'intervallo.

· ANY (QUALSIASI) - Consente di applicare le regole a tutti gli indirizzi IP di origine.

Passaggio 9. Dall'elenco a discesa IP di destinazione, scegliere gli indirizzi di destinazione desiderati da applicare alla regola di accesso. Le opzioni disponibili sono:

· Singolo: scegliere Singolo se si tratta di un singolo indirizzo IP e immettere l'indirizzo IP.

· Intervallo: scegliere Intervallo se si tratta di un intervallo di indirizzi IP e immettere il primo e l'ultimo indirizzo IP dell'intervallo.

· ANY (QUALSIASI): selezionare ANY (QUALSIASI) per applicare le regole a tutti gli indirizzi IP di destinazione.

Passaggio 10. Dall'elenco a discesa Ora, scegliere un metodo per definire quando le regole sono attive. più di un'opzione:

· Sempre: se si sceglie Sempre dall'elenco a discesa Ora, le regole di accesso vengono sempre applicate al traffico.

· Intervallo: se si seleziona Intervallo dall'elenco a discesa Tempo, è possibile scegliere un intervallo di tempo specifico per l'attivazione delle regole di accesso. Dopo aver specificato l'intervallo di tempo, selezionare le caselle di controllo dei giorni in cui si desidera che le regole di accesso siano attive nel campo Validità il.

Passaggio 11. Fare clic su Save (Salva) per salvare le impostazioni.

Passaggio 12. Ripetere i punti da 2 a 10 con i campi corrispondenti a quelli visualizzati nell'immagine. Le regole di accesso in base al cliente vengono applicate qui. I primi 7 stanno permettendo alcuni servizi; l'8° nega tutto il resto del traffico. Questa configurazione viene eseguita anche sul secondo router. Porta IPSec 500 consentita.

Nota: eseguire questa operazione su entrambi i router per verificare che le regole di accesso siano configurate come desiderato.

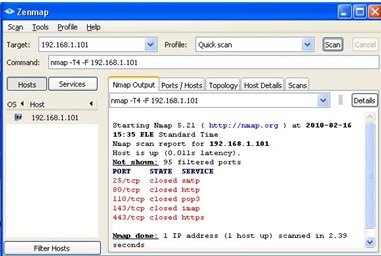

VPN Router n. 1

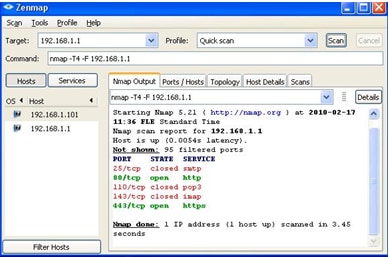

VPN Router n. 2

Passaggio 13. Installare Zenmap(NMAP) da http://nmap.org/download.html e avviarlo su un PC nella LAN 192.168.2.0.

Nota: questa è la LAN dietro il router con i sette ACL aggiuntivi. L'IP di destinazione (192.168.1.101) è un PC sulla LAN del gateway remoto.

Passaggio 14. Selezionare Scansione rapida dal profilo e fare clic su Scansione. Tramite questa procedura, possiamo conoscere le porte aperte e filtrate in base agli ACL, e il risultato mostrato è rappresentato nell'immagine qui sopra. L'output mostra che queste porte sono chiuse, indipendentemente dagli ACL consentiti configurati sull'RV0xx # 1. Se si cerca di controllare le porte sull'IP LAN (192.168.1.1) del gateway remoto, le porte 80 e 443 sono aperte (chiuse a PC 192.168.1.101).

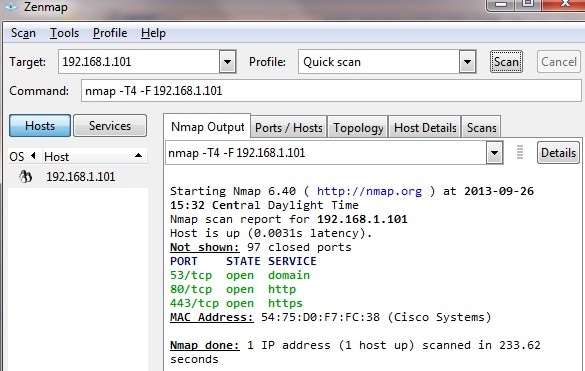

L'ACL funziona correttamente dopo la rimozione del 7° ACL rifiutato e funziona correttamente come si può vedere dall'output.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

11-Dec-2018 |

Versione iniziale |

Feedback

Feedback