Configurazione e integrazione di access point su switch EWC non SDA (C9800-SW)

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

In questo documento viene descritto il processo di integrazione e provisioning di un access point (AP) con un controller wireless integrato su uno switch Catalyst 9000 (Catalyst 9K) (switch EWC) in implementazioni non SDA (non è in uso alcun Cisco DNA Center).

Prerequisiti

Requisiti

È necessario eseguire i seguenti prerequisiti:

- Installare il pacchetto secondario wireless sullo switch Catalyst 9K che agirà come controller WLC.

- Verificare che l'interfaccia di loopback sia configurata in modo che venga configurata come interfaccia di gestione wireless (WMI).

- Accertarsi che l'accesso GUI allo switch Catalyst 9K sia abilitato, in quanto si consiglia di eseguire la configurazione tramite la GUI.

Nota: lo switch EWC su distribuzioni non SDA è supportato solo nelle versioni 17.3.X.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Switch C9300-24P, Cisco IOS® XE versione 17.3.4

- Wireless Sub-Package per la versione 17.3.4

- AP C9120-AX

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

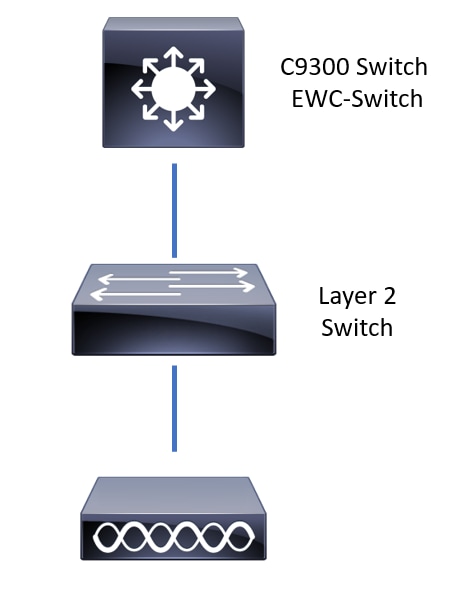

Esempio di rete

I punti di accesso possono essere collegati direttamente allo switch EWC, ma non è un requisito. Si consiglia di utilizzare uno switch di accesso per collegare i punti di accesso per consentire il failover ad alta disponibilità (HA) in caso di interruzione dello switch EWC attivo.

Configurazioni

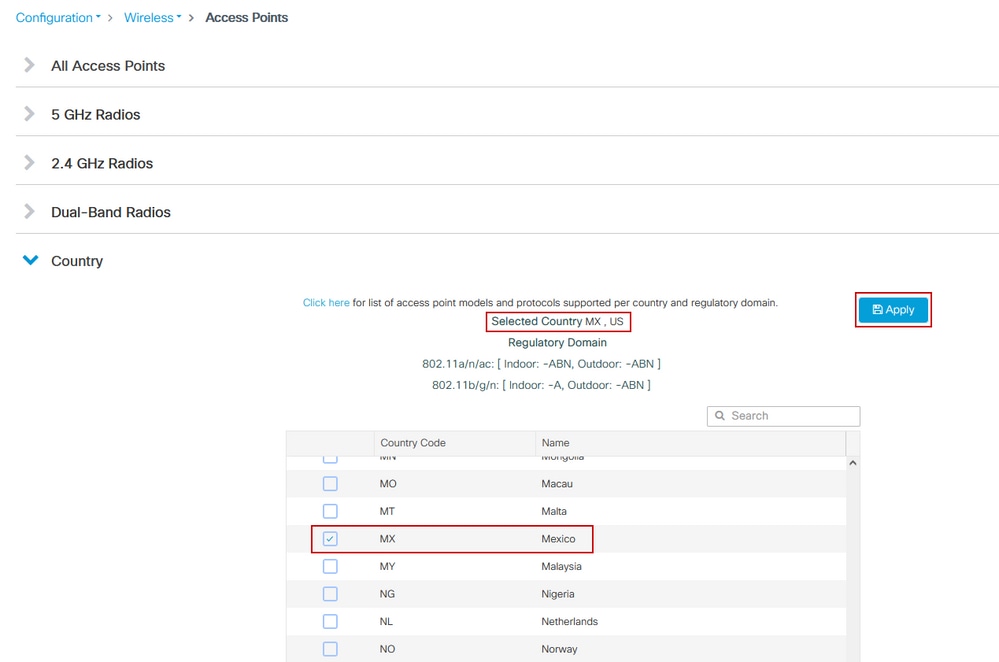

Passaggio 1. Configurare il codice del paese per le posizioni geografiche in cui verranno distribuiti i punti di accesso. Questo è obbligatorio per consentire ai punti di accesso di registrarsi e garantire la conformità alle linee guida del dominio normativo per il paese in cui sono installati. Dalla GUI, selezionare Configuration > Wireless > Access Point (Configurazione > Wireless > Access Point) e fare clic sulla scheda Country (Paese). Scegliere tutti i codici paese applicabili per soddisfare i domini normativi degli access point.

Nota: nelle versioni dalla 17.3.1 alla 17.3.3, l'interfaccia utente dello switch EWC elenca i codici del paese, ma non applica alcuna selezione finché non viene aggiunto un codice del paese tramite la CLI, come documentato nell'ID bug Cisco CSCvw20478. Dopo aver configurato un codice paese, è possibile aggiungere altri codici paese tramite GUI.

Configurazione CLI (da 17.3.1 a 17.3.3):

9300-1#configure terminal

9300-1(config)#ap dot11 5ghz shutdown

Disabling the 802.11a network may strand mesh APs.

Are you sure you want to continue? (y/n)[y]: y

9300-1(config)#ap dot11 24ghz shutdown

Disabling the 802.11b network may strand mesh APs.

Are you sure you want to continue? (y/n)[y]: y

9300-1(config)#wireless country MX

9300-1(config)#no ap dot11 5ghz shutdown

9300-1(config)#no ap dot11 24ghz shutdown

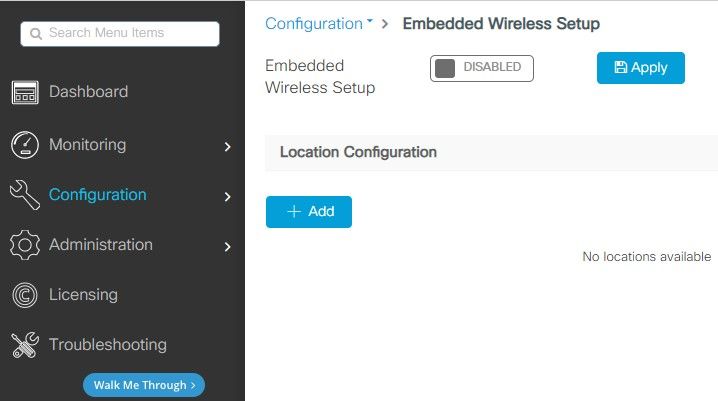

Passaggio 2. Abilitare la funzionalità del controller wireless e configurare la VLAN in cui risiederanno gli access point. Selezionare Configurazione > Installazione wireless integrata, fare clic su Installazione wireless integrata su Attivata e in Configurazione posizione fare clic su + Aggiungi.

Quando Embedded Wireless Setup è abilitato, questi comandi vengono inviati alla CLI. Queste CLI abilitano il fabric lisp sullo switch Catalyst 9K in modo che funga da nodo server control-plane/map, controller wireless con loopback come WMI e WLC per la mappatura control-plane per consentire l'accesso degli AP e dei client.

9300-1(config)#router lisp

9300-1(config-router-lisp)# locator-table default

9300-1(config-router-lisp)# locator-set rloc_ewlc

9300-1(config-router-lisp-locator-set)# IPv4-interface Loopback0

9300-1(config-router-lisp-locator-set)# auto-discover-rlocs

9300-1(config-router-lisp-locator-set)# exit-locator-set

9300-1(config-router-lisp)# locator-set WLC

9300-1(config-router-lisp-locator-set)#

9300-1(config-router-lisp-locator-set)# exit-locator-set

9300-1(config-router-lisp)# service ipv4

9300-1(config-lisp-srv-ipv4)# encapsulation vxlan

9300-1(config-lisp-srv-ipv4)# itr map-resolver

9300-1(config-lisp-srv-ipv4)# etr map-serverkey

9300-1(config-lisp-srv-ipv4)# etr map-serverproxy-reply

9300-1(config-lisp-srv-ipv4)# etr

9300-1(config-lisp-srv-ipv4)# sgt

9300-1(config-lisp-srv-ipv4)# no map-cache away-eids send-map-request

9300-1(config-lisp-srv-ipv4)# proxy-etr

9300-1(config-lisp-srv-ipv4)# proxy-itr

9300-1(config-lisp-srv-ipv4)# map-server

9300-1(config-lisp-srv-ipv4)# map-resolver

9300-1(config-lisp-srv-ipv4)# exit-service-ipv4

9300-1(config-router-lisp)# service ethernet

9300-1(config-lisp-srv-eth)# itr map-resolver

9300-1(config-lisp-srv-eth)# itr

9300-1(config-lisp-srv-eth)# etr map-serverkey

9300-1(config-lisp-srv-eth)# etr map-serverproxy-reply

9300-1(config-lisp-srv-eth)# etr

9300-1(config-lisp-srv-eth)# map-server

9300-1(config-lisp-srv-eth)# map-resolver

9300-1(config-lisp-srv-eth)# exit-service-ethernet

9300-1(config-router-lisp)# ipv4 source-locator Loopback0

9300-1(config-router-lisp)# map-server session passive-open WLC

9300-1(config-router-lisp)# exit

9300-1(config)# interface LISP0

9300-1(config-if)# exit

9300-1(config)# router lisp

9300-1(config-router-lisp)# site site_uci

9300-1(config-router-lisp-site)# description map-server configured from Wireless LAN Controller

9300-1(config-router-lisp-site)# authentication-key

9300-1(config-router-lisp-site)# exit-site

9300-1(config-router-lisp)# exit-router-lisp

9300-1(config)# ip dhcp relay information option

9300-1(config)# wireless fabric

9300-1(config)# wireless management interface Loopback0

9300-1(config-mgmt-interface)# exit

9300-1(config)# wireless fabric control-plane default-control-plane

9300-1(config-wireless-cp)# ip addresskey 0

9300-1(config-wireless-cp)# exit

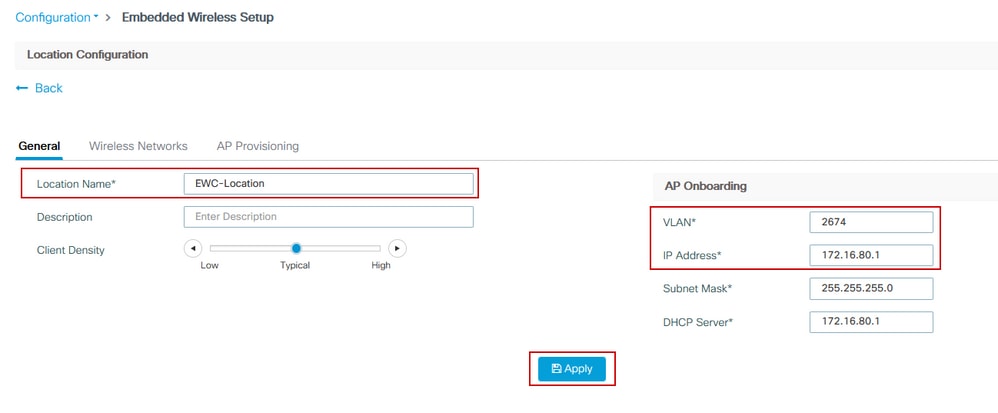

Passaggio 3. Nel popup generato dopo il passaggio 2, all'interno della scheda General (Generale), immettere il nome della posizione e i dettagli di caricamento dell'access point come VLAN e subnet mask. Per impostazione predefinita, il campo VLAN è precompilato con 2045. È possibile usare un ID VLAN diverso, ma l'ID VLAN deve essere compreso tra 2045 e 4094 e deve essere indipendente dal traffico del client (i client cablati o wireless non devono usare questa VLAN). Una volta completati i dettagli, fare clic su Applica

In questo modo viene creata la VLAN per i punti di accesso, una SVI per la VLAN del punto di accesso (gateway predefinito per i punti di accesso), la posizione dei punti di accesso, i tag Policy e RF e gli identificatori di rete virtuale (VNID) L2 e L3. Questi sono i comandi visualizzati nella CLI come risultato del passo 3.

9300-1(config)# interface LISP0.4097

9300-1(config-subif)# router lisp

9300-1(config-router-lisp)# locator-set rloc_ewlc

9300-1(config-router-lisp-locator-set)# exit-locator-set

9300-1(config-router-lisp)# instance-id 4097

9300-1(config-lisp-inst)# remote-rloc-probe on-route-change

9300-1(config-lisp-inst)# dynamic-eid APONBOARDING_0_2674_4097_8188

9300-1(config-lisp-inst-dyn-eid)# database-mapping 172.16.80.0/24 locator-set rloc_ewlc

9300-1(config-lisp-inst-dyn-eid)# exit-dynamic-eid

9300-1(config-lisp-inst)# service ipv4

9300-1(config-lisp-inst-srv-ipv4)# eid-table default

9300-1(config-lisp-inst-srv-ipv4)# map-cache 172.16.80.0/24 map-request

9300-1(config-lisp-inst-srv-ipv4)# route-export site-registrations

9300-1(config-lisp-inst-srv-ipv4)# distance site-registrations 250

9300-1(config-lisp-inst-srv-ipv4)# map-cache site-registration

9300-1(config-lisp-inst-srv-ipv4)# exit-service-ipv4

9300-1(config-lisp-inst)# exit-instance-id

9300-1(config-router-lisp)# instance-id 8188

9300-1(config-lisp-inst)# remote-rloc-probe on-route-change

9300-1(config-lisp-inst)# service ethernet

9300-1(config-lisp-inst-srv-eth)# eid-table vlan 2674

9300-1(config-lisp-inst-srv-eth)# database-mapping mac locator-set rloc_ewlc

9300-1(config-lisp-inst-srv-eth)# exit-service-ethernet

9300-1(config-lisp-inst)# exit-instance-id

9300-1(config-router-lisp)# site site_uci

9300-1(config-router-lisp-site)# eid-record instance-id 4097 172.16.80.0/24 accept-more-specifics

9300-1(config-router-lisp-site)# eid-record instance-id 8188 any-mac

9300-1(config-router-lisp-site)# exit-site

9300-1(config-router-lisp)# exit

9300-1(config)# vlan 2674

9300-1(config-vlan)# name AP_VLAN2674

9300-1(config-vlan)# exit

9300-1(config)# interface Vlan2674

9300-1(config-if)# description APONBOARDING_0_2674_4097_8188

9300-1(config-if)# mac-address 0000.0C9F.FAD1

9300-1(config-if)# ip address 172.16.80.1 255.255.255.0

9300-1(config-if)# ip helper-address 172.16.80.1

9300-1(config-if)# no ip redirects

9300-1(config-if)# ip route-cache same-interface

9300-1(config-if)# no lisp mobility liveness test

9300-1(config-if)# ip directed-broadcast

9300-1(config-if)# lisp mobility APONBOARDING_0_2674_4097_8188

9300-1(config-if)#exit

9300-1(config)# wireless fabric name APONBOARDING_0_2674_4097_8188 l2-vnid 8188 l3-vnid 4097 ip 172.16.80.0 255.255.255.

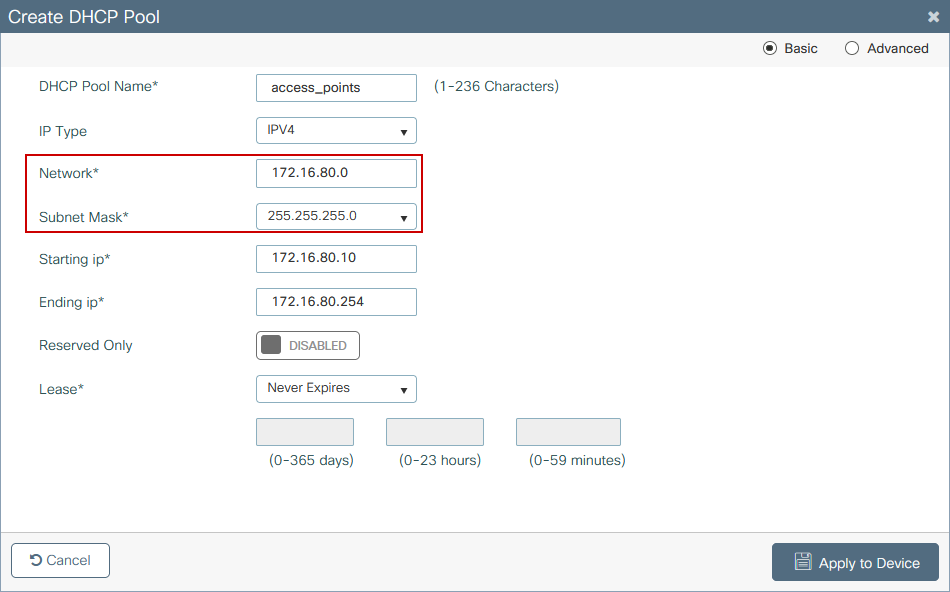

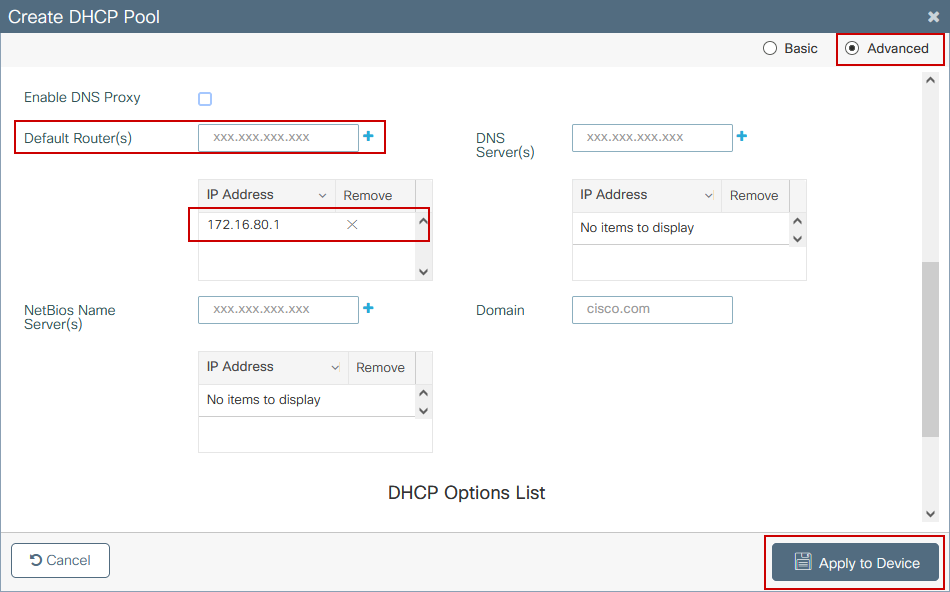

Passaggio 4. Configurare lo switch Catalyst 9K in modo che agisca anche come server DHCP per la VLAN AP e creare i pool DHCP corrispondenti. Selezionare Amministrazione > Pool DHCP, quindi fare clic su + Aggiungi. Impostare un nome di pool e i parametri di rete, accertarsi che il gateway predefinito sia impostato sull'indirizzo IP SVI; in caso contrario, gli AP si uniscono parzialmente al controller.

Configurazione dalla CLI:

9300-1#configure terminal

9300-1(config)#ip dhcp excluded-address 172.16.80.0 172.16.80.9

9300-1(config)#ip dhcp pool

9300-1(dhcp-config)#network 172.16.80.0 255.255.255.0

9300-1(dhcp-config)#default-router 172.16.80.1

Passaggio 5. Configurare switchport in modalità di accesso e assegnarlo alla VLAN definita in precedenza.

3850-1(config)#interface

3850-1(config-if)#switchport mode access

3850-1(config-if)#switchport access vlan

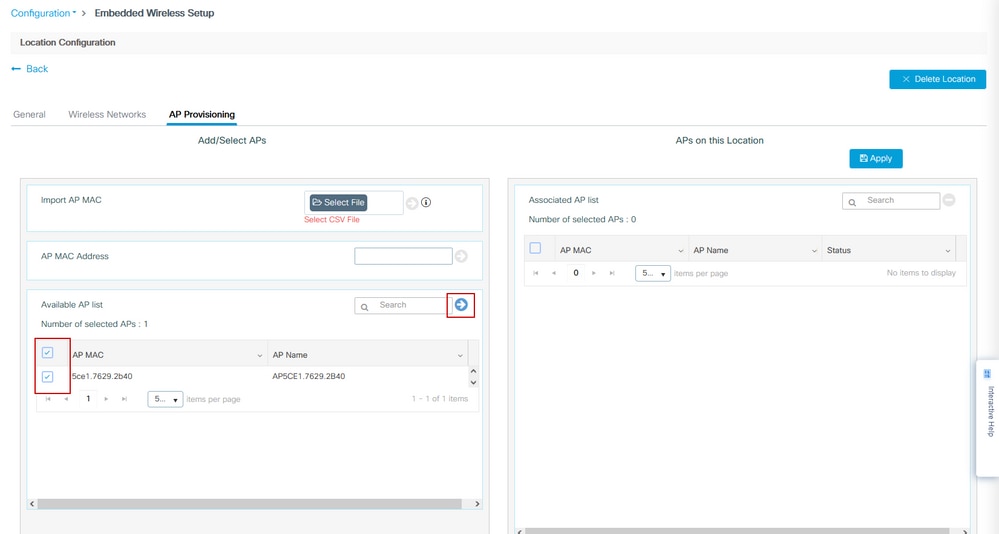

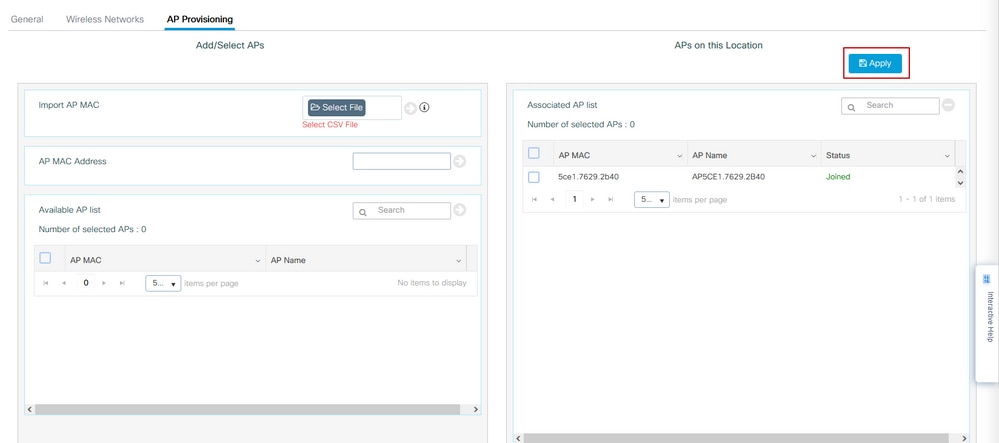

Passaggio 6. Passare a Configurazione > Installazione wireless integrata e scegliere il sito creato al punto 3. Fare clic sulla scheda Provisioning access point e dall'elenco degli access point disponibili selezionare gli access point a cui deve essere assegnato il provisioning e fare clic sull'icona a forma di freccia blu per modificarlo nell'elenco degli access point associati. Una volta assegnati tutti gli access point di interesse alla posizione specifica, fare clic su Applica.

Attenzione: lo switch EWC consente la creazione e l'assegnazione manuale di tag, ma questa configurazione non è supportata e l'unica assegnazione di tag supportata è tramite l'assegnazione della posizione. Sullo switch EWC è supportata una sola posizione, quindi tutti gli access point devono essere nella stessa subnet e assegnati alla stessa posizione.

Questa procedura consente di aggiungere la configurazione allo switch EWC:

9300-1(config)# ap location name EWC-Location

9300-1(config-ap-location)# ap-eth-mac

9300-1(config-ap-location)# tag policy EWC-Location

9300-1(config-ap-location)# tag rf EWC-Location

Il comando ap-eth-mac <indirizzo mac access> viene ripetuto per ogni access point aggiunto al percorso. Un singolo sito può supportare fino a 500 punti di accesso.

Verifica

Utilizzare questo comando per verificare la creazione e lo stato della VLAN per WMI e AP onboard.

9300-1#show wireless fabric summary

Fabric Status : Enabled

Control-plane:

Name IP-address Key Status

--------------------------------------------------------------------------------------------

default-control-plane 172.16.0.1 ciscoeca Up

Fabric VNID Mapping:

Name L2-VNID L3-VNID IP Address Subnet Control plane name

----------------------------------------------------------------------------------------------------------------------

APONBOARDING_0_2674_4097_8188 8188 4097 172.16.80.0 255.255.255.0

Verificare lo stato di registrazione dell'access point con questi comandi:

9300-1#show wireless stats ap join summary

Number of APs: 1

Base MAC Ethernet MAC AP Name IP Address Status Last Failure Phase Last Disconnect Reason

----------------------------------------------------------------------------------------------------------------------------------------------------------------------

ac4a.569c.f560 5ce1.7629.2b40 AP5CE1.7629.2B40 172.16.80.10 Joined Run Tag modified

9300-1#show fabric ap summary

Number of Fabric AP : 1

AP Name Slots AP Model Ethernet MAC Radio MAC Location Country IP Address State

----------------------------------------------------------------------------------------------------------------------------------------------------

AP5CE1.7629.2B40 2 9120AXI 5ce1.7629.2b40 ac4a.569c.f560 default location US 172.16.80.10 Registered

Utilizzare questo comando per verificare lo stato del tunnel VxLAN con i punti di accesso.

9300-1#show access-tunnel summary

Access Tunnels General Statistics:

Number of AccessTunnel Data Tunnels = 1

Name RLOC IP(Source) AP IP(Destination) VRF ID Source Port Destination Port

------ --------------- ------------------ ------ ----------- ----------------

Ac0 172.16.0.1 172.16.80.10 0 N/A 4789

Name IfId Uptime

------ ---------- --------------------

Ac0 0x00000069 0 days, 00:20:11

Verificare l'assegnazione del tag AP con questo comando. Tutti gli access point devono avere gli stessi tag e mostrare la posizione in Origine.

9300-1#show ap tag summary

Number of APs: 1

AP Name AP Mac Site Tag Name Policy Tag Name RF Tag Name Misconfigured Tag Source

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------

AP5CE1.7629.2B40 5ce1.7629.2b40 default-site-tag EWC-Location EWC-Location No Location

Nota: nell'esempio, 172.16.0.1 è l'indirizzo IP Loopback0 (gestione wireless) a cui si uniscono gli access point. Poiché si tratta di un tessuto in una scatola, tutti i componenti del tessuto puntano anche a questo.

Risoluzione dei problemi

Debug condizionale e traccia Radioactive (RA)

Abilitare i debug condizionali e acquisire la traccia Radio attiva (RA) per risolvere i problemi del processo di join. Le tracce RA forniscono le tracce dei livelli di debug per tutti i processi che interagiscono con la condizione specificata (in questo caso l'indirizzo MAC AP). Per abilitare il debug condizionale, eseguire la procedura seguente.

Passaggio 1. Verificare che non vi siano condizioni di debug abilitate.

9300-1#clear platform condition all

Passaggio 2. Abilitare la condizione di debug per l'indirizzo MAC AP che si desidera monitorare.

Per impostazione predefinita, la durata del monitor è di 30 minuti (1800 secondi). È possibile aumentare il numero di debug in modo che abbiano una durata massima di 2085978494 secondi.

9300-1#debug wireless mac

{monitor-time

}

9300-1#debug wireless mac

{monitor-time

}

Nota: per eseguire il debug di più access point, eseguire il comando debug wireless mac per ciascuna radio access point e per ciascun indirizzo MAC Ethernet. Solo il debug MAC Ethernet mostrerà le transazioni DTLS.

Nota: il debug C9800 funziona nel modello di archivio e processo. In altri termini, il debug non viene visualizzato nella sessione terminale e tutti i log vengono memorizzati nel buffer interno in modo da poter essere visualizzati in un secondo momento.

Passaggio 3. Rimbalzare l'access point tramite switchport o capwap per reimpostare l'access point dalla CLI dell'access point e acquisire la traccia completa.

Passaggio 4. Interrompere i debug se il problema viene riprodotto prima che il tempo di monitoraggio predefinito o configurato sia attivo.

9300-1#no debug wireless mac

9300-1#no debug wireless mac

Trascorso il tempo di monitoraggio o dopo l'arresto manuale del wireless di debug, lo switch EWC genera un file locale con il nome:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Passaggio 5. Recuperare il file dell'attività dell'indirizzo MAC. È possibile copiare il file trace.log in un server esterno per l'analisi offline o visualizzare l'output direttamente nella sessione terminal. L'analisi offline è preferibile a causa del volume dei registri di traccia generati.

Controllare il nome del file delle tracce RA.

9300-1#dir flash: | inc ra_trace

Copiare il file su un server esterno:

9300-1#copy flash:ra_trace_MAC_<AP_RADIO_MAC>_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://

/

ra-AP_RADIO_MAC.txt

9300-1#copy flash:ra_trace_MAC_<AP_ETHERNET_MAC>_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://

/

ra-AP_ETHERNET_MAC.txt

Per visualizzare i log di traccia in una sessione terminale:

9300-1#more flash:ra_trace_MAC_<AP_RADIO_MAC>_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

9300-1#more flash:ra_trace_MAC_<AP_ETHERNET_MAC>_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Passaggio 6. Se la causa principale non è ovvia, raccogliere i log interni che offrono una visualizzazione più dettagliata dei log di traccia. non è necessario eseguire di nuovo il debug del client, in quanto il comando fornisce log di debug già raccolti e archiviati internamente.

9300-1#show logging profile wireless internal filter

to-file flash:

ra-internal-<AP_RADIO_MAC>.txt

9300-1#show logging profile wireless internal filter

to-file flash:

ra-internal-<AP_RADIO_MAC>.txt

Nota: questo output del comando restituisce tracce per tutti i livelli di registrazione per tutti i processi ed è piuttosto voluminoso. Per analizzare queste tracce, contattare il Technical Assistance Center (TAC).

9300-1#copy flash:ra-internal-<AP_RADIO_MAC>.txt tftp://

/

ra-internal-<AP_RADIO_MAC>.txt

9300-1#copy flash:ra-internal-<AP_RADIO_MAC>.txt tftp://

/

ra-internal-<AP_RADIO_MAC>.txt

Per visualizzare i log di traccia nella sessione terminale:

9300-1#more flash:ra-internal-<AP_RADIO_MAC>.txt

9300-1#more flash:ra-internal-<AP_ETHERNET_MAC>.txt

Passaggio 7. Rimuovere le condizioni di debug.

Nota: assicurarsi di rimuovere sempre le condizioni di debug dopo aver risolto il problema.

Esempio di un join PA riuscito

Questo è l'output di un tentativo di connessione riuscito dalla prospettiva di traccia RA. Utilizzare gli esempi di log per verificare in quale fase l'access point rimane bloccato.

Richiesta e risposta di CAPWAP Discovery:

2021/09/30 17:49:13.823492 {wncmgrd_R0-0}{1}: [capwapac-discovery] [7353]: (note): MAC: ac4a.569c.f560 IP:172.16.80.10[5264], Discovery Request received

2021/09/30 17:49:13.823519 {wncmgrd_R0-0}{1}: [capwapac-discovery] [7353]: (note): MAC: ac4a.569c.f560 EWLC TAGS payload is not present in discovery request

2021/09/30 17:49:13.823793 {wncmgrd_R0-0}{1}: [ewlc-infra-evq] [7353]: (debug): instance :0 port:12289MAC: 0002.0002.ffff

2021/09/30 17:49:13.824314 {wncmgrd_R0-0}{1}: [capwapac-discovery] [7353]: (note): MAC: ac4a.569c.f560 Public IP learnt is FALSE, public IP discovery is FALSE, private IP discovery is TRUE.

2021/09/30 17:49:13.824414 {wncmgrd_R0-0}{1}: [capwapac-discovery] [7353]: (note): MAC: ac4a.569c.f560 IP:172.16.80.10[5264], Discovery Response sent

Handshake DTLS per controllo validità certificato:

2021/09/30 17:49:23.259157 {wncd_x_R0-0}{1}: [capwapac-smgr-srvr] [7770]: (note): MAC: ac4a.569c.f560 DTLS session create callback received.

2021/09/30 17:49:23.259393 {wncd_x_R0-0}{1}: [capwapac-smgr-sess] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: PMTU 576, effective capwap size 416

2021/09/30 17:49:23.259406 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 22, handshake

2021/09/30 17:49:23.259406 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (info): DTLS client hello

2021/09/30 17:49:23.260931 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 22, handshake

2021/09/30 17:49:23.260931 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (info): DTLS client hello

2021/09/30 17:49:23.267234 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 22, handshake

2021/09/30 17:49:23.267332 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 22, handshake

2021/09/30 17:49:23.267891 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 22, handshake

2021/09/30 17:49:23.270741 {wncd_x_R0-0}{1}: [ewlc-dtls-sessmgr] [7770]: (info): Remote Host: 172.16.80.10[5264] MAC: ac4a.569c.f56 Completed cert verification, status:CERT_VALIDATE_SUCCESS

2021/09/30 17:49:23.608757 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 22, handshake

2021/09/30 17:49:23.608990 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 20, change cipher-spec

2021/09/30 17:49:23.609255 {wncd_x_R0-0}{1}: [ewlc-dtls-sess] [7770]: (info): Remote Host: 172.16.80.10[5264] MAC: ac4a.569c.f56 DTLS session established

2021/09/30 17:49:23.609348 {wncd_x_R0-0}{1}: [capwapac-smgr-sess] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: PMTU 576, effective capwap size 456

2021/09/30 17:49:23.609361 {wncd_x_R0-0}{1}: [capwapac-smgr-srvr] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: DTLS session has been established for AP

2021/09/30 17:49:23.650838 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 23, application data

Richiesta e risposta di partecipazione CAPWAP:

2021/09/30 17:49:23.650970 {wncd_x_R0-0}{1}: [capwapac-smgr-sess] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: Capwap message received, type: join_request

2021/09/30 17:49:23.650972 {wncd_x_R0-0}{1}: [capwapac-smgr-sess] [7770]: (note): MAC: ac4a.569c.f560 Received CAPWAP join request

2021/09/30 17:49:23.652901 {wncd_x_R0-0}{1}: [rrm-client] [7770]: (ERR): ac4a.569c.f560 Failed to override default values inradio oper for slot 1, reg domain chk status failed

2021/09/30 17:49:23.653789 {wncd_x_R0-0}{1}: [rrm-client] [7770]: (ERR): ac4a.569c.f560 Failed to override default values inradio oper for slot 0, reg domain chk status failed

2021/09/30 17:49:23.653959 {wncd_x_R0-0}{1}: [apmgr-capwap-join] [7770]: (info): ac4a.569c.f560 Retrieved AP SW version: 17.3.4.30, for AP model: C9120AXI-B, AP image type: ap1g7, site-tag: default-site-tag

2021/09/30 17:49:23.653967 {wncd_x_R0-0}{1}: [apmgr-db] [7770]: (info): ac4a.569c.f560 Operation state of AP changed to: Registered

2021/09/30 17:49:23.654039 {wncd_x_R0-0}{1}: [apmgr-capwap-join] [7770]: (note): MAC: ac4a.569c.f560 Successfully processed Join request. AP name: AP5CE1.7629.2B40, Model: C9120AXI-B, radio slots: 2, rlan slots: 0, site tag name: default-site-tag, policy tag name: EWC-Location, rf tag name: EWC-Location

2021/09/30 17:49:23.654112 {wncmgrd_R0-0}{1}: [ewlc-infra-evq] [7353]: (note): Msg type :mesg->msgtype Priority:1

2021/09/30 17:49:23.654233 {wncd_x_R0-0}{1}: [capwapac-smgr-srvr] [7770]: (info): MAC: ac4a.569c.f560 Join Response generated with MTU 1485. as per MTU payload, update flag: 0

2021/09/30 17:49:23.654311 {wncd_x_R0-0}{1}: [capwapac-smgr-srvr] [7770]: (note): MAC: ac4a.569c.f560 Join processing complete. AP in joined state

Configurazione CAPWAP:

2021/09/30 17:49:23.947851 {wncd_x_R0-0}{1}: [apmgr-ap-global] [7770]: (info): ac4a.569c.f560 Lispagent was triggered during ap join.

2021/09/30 17:49:23.948023 {wncd_x_R0-0}{1}: [capwapac-smgr-srvr] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: ac4a.569c.f560 Config status request was processed and Config status response was sent. AP in Configuration state.

2021/09/30 17:49:23.948157 {wncd_x_R0-0}{1}: [lisp-agent-db] [7770]: (ERR): Invalid source IP address type

2021/09/30 17:49:23.948344 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (note): Map request msg sent successfully for AP vnid 4097

2021/09/30 17:49:23.949993 {wncmgrd_R0-0}{1}: [hl-core] [7353]: (debug): Radio change on AP ac4a.569c.f560 not connected to a L1 cache entry

2021/09/30 17:49:23.950130 {wncmgrd_R0-0}{1}: [hl-core] [7353]: (debug): Radio change on AP ac4a.569c.f560 not connected to a L1 cache entry

2021/09/30 17:49:24.889682 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 23, application data

2021/09/30 17:49:24.889807 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 23, application data

2021/09/30 17:49:24.889992 {wncd_x_R0-0}{1}: [capwapac-smgr-sess] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: ac4a.569c.f560 Capwap message received, type: config_status_request

2021/09/30 17:49:24.890020 {wncd_x_R0-0}{1}: [capwapac-smgr-sess-fsm] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: ac4a.569c.f560 process config status request

2021/09/30 17:49:24.890045 {wncd_x_R0-0}{1}: [capwapac-smgr-srvr] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: ac4a.569c.f560 Updating capwap path MTU: 1485 received in config status request

2021/09/30 17:49:24.890048 {wncd_x_R0-0}{1}: [capwapac-smgr-sess] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: ac4a.569c.f560 PMTU 1485, effective capwap size 1368

2021/09/30 17:49:24.890134 {wncd_x_R0-0}{1}: [apmgr-msgelem] [7770]: (info): ac4a.569c.f560 AP domain name is not set in config status

2021/09/30 17:49:24.890135 {wncd_x_R0-0}{1}: [apmgr-msgelem] [7770]: (info): ac4a.569c.f560 AP IPv6 nameserver is not set in config status

[...]

2021/09/30 17:49:24.890818 {wncd_x_R0-0}{1}: [capwapac-smgr-srvr] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: ac4a.569c.f560 Config status request was processed and Config status response was sent. AP in Configuration state.

2021/09/30 17:49:24.892967 {wncmgrd_R0-0}{1}: [hl-core] [7353]: (debug): Radio change on AP ac4a.569c.f560 not connected to a L1 cache entry

2021/09/30 17:49:24.892993 {wncmgrd_R0-0}{1}: [hl-core] [7353]: (debug): Radio change on AP ac4a.569c.f560 not connected to a L1 cache entry

2021/09/30 17:49:24.964085 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 23, application data

[...]

2021/09/30 17:49:24.964384 {wncd_x_R0-0}{1}: [ble-d] [7770]: (debug): BLE LTX DB: Creating AP ac4a.569c.f560

2021/09/30 17:49:24.964474 {wncd_x_R0-0}{1}: [ble-d] [7770]: (debug): BLE LTX DB: Successfully created AP ac4a.569c.f560

2021/09/30 17:49:24.964479 {wncd_x_R0-0}{1}: [ble-d] [7770]: (debug): BLE LTX DB: Setting capability

2021/09/30 17:49:24.964479 {wncd_x_R0-0}{1}: [ble-d] [7770]: (debug): BLE LTX DB: Updating AP ac4a.569c.f560

2021/09/30 17:49:24.964483 {wncd_x_R0-0}{1}: [ble-d] [7770]: (debug): BLE LTX DB: Successfully updated AP ac4a.569c.f560

[...]

2021/09/30 17:49:25.000954 {wncd_x_R0-0}{1}: [apmgr-capwap-config] [7770]: (info): ac4a.569c.f560 AP is in config ready state. Initial configuration will be pushed.

2021/09/30 17:49:25.000972 {wncd_x_R0-0}{1}: [apmgr-capwap-config] [7770]: (info): ac4a.569c.f560 Sending FIPS vendor payload config, FIPS status 0

2021/09/30 17:49:25.000975 {wncd_x_R0-0}{1}: [apmgr-capwap-config] [7770]: (info): Preparing FIPS config, fips status 0

2021/09/30 17:49:25.000978 {wncd_x_R0-0}{1}: [apmgr-capwap-config] [7770]: (info): Preparing WLANCC config, wlancc status 0

2021/09/30 17:49:25.001064 {wncd_x_R0-0}{1}: [apmgr-ap-global] [7770]: (info): ac4a.569c.f560 AP is in Local mode.

2021/09/30 17:49:25.001064 {wncd_x_R0-0}{1}: [apmgr-ap-global] [7770]: (info): ac4a.569c.f560 Mode update on AP join : AP already in Local mode which matches site configuration

2021/09/30 17:49:25.001081 {wncd_x_R0-0}{1}: [apmgr-db] [7770]: (info): ac4a.569c.f560 Tag process ap wlan config mapping. wlans[0] associated to to AP

Se l'access point non è in modalità locale, viene riavviato per applicare una modifica alla modalità. Un registro simile a questo è stampato sulla console dello switch EWC:

*Sep 29 20:54:07.769: %APMGR_TRACE_MESSAGE-4-WLC_CONFIG_CHECKER_WARNING: Switch 1 R0/0: wncd: config check: The mode of AP ac4a.569c.f560 is changed from Flexconnect to Local.

*Sep 29 20:54:07.769: %APMGR_TRACE_MESSAGE-3-WLC_EXEC_MSG: Switch 1 R0/0: wncd: % Error: AP: AP5CE1.7629.2B40 will go for a reboot due to Mode change from Flexconnect to Local

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

2.0 |

10-Oct-2021 |

Release iniziale |

1.0 |

10-Oct-2021 |

Versione iniziale |

Contributo dei tecnici Cisco

- Jesus Herrera GarciaCisco TAC

Feedback

Feedback