Introduzione

Questo documento descrive Ethanalyzer, uno strumento di acquisizione pacchetti integrato Cisco NX-OS per pacchetti di controllo basati su Wireshark.

Premesse

Wireshark è un analizzatore di protocolli di rete open-source ampiamente utilizzato in molti settori e istituzioni educative. Decodifica i pacchetti acquisiti da libpcap, la libreria di acquisizione dei pacchetti. Cisco NX-OS viene eseguito sul kernel Linux, che utilizza la libreria libpcap per supportare l'acquisizione dei pacchetti.

Con Ethanalyzer puoi:

- Acquisire i pacchetti inviati o ricevuti dal Supervisor.

- Impostare il numero di pacchetti da acquisire.

- Impostare la lunghezza dei pacchetti da acquisire.

- Visualizza i pacchetti con informazioni di protocollo riepilogative o dettagliate.

- Aprire e salvare i dati del pacchetto acquisiti.

- Filtra i pacchetti acquisiti in base a molti criteri.

- Filtrare i pacchetti da visualizzare in base a molti criteri.

- Decodificare l'intestazione interna 7000 del pacchetto di controllo.

Ethanalyzer non può:

- Avvisa in caso di problemi di rete. Tuttavia, Ethanalyzer può aiutarti a determinare la causa del problema.

- Acquisire il traffico del piano dati inoltrato nell'hardware.

- Supportare l'acquisizione specifica dell'interfaccia.

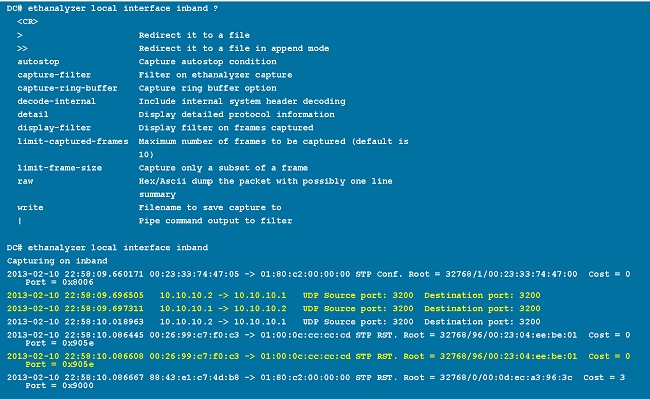

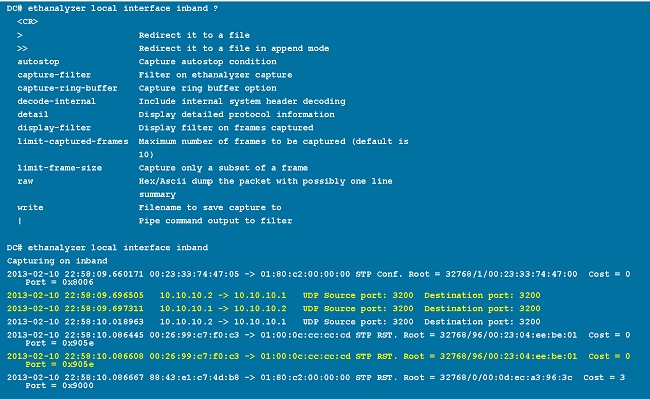

Opzioni di output

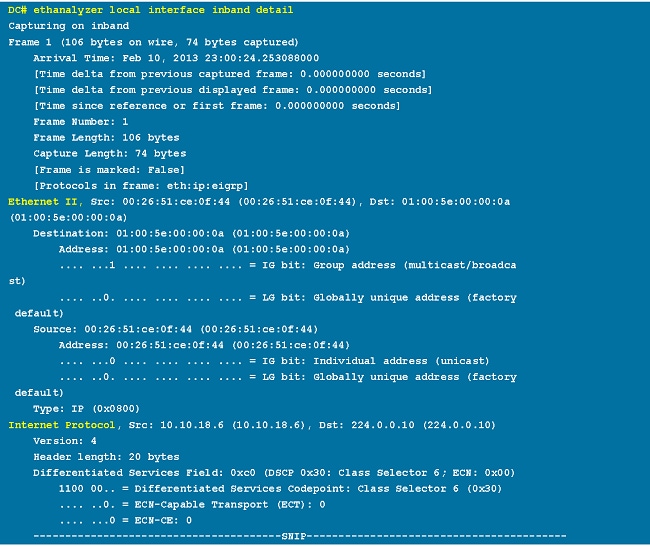

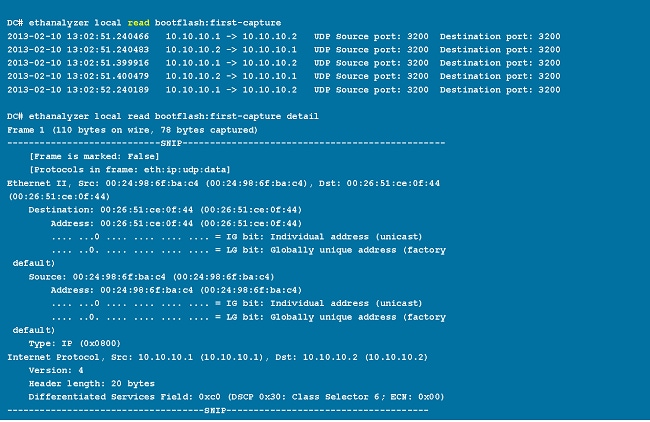

Questa è una visualizzazione di riepilogo dell'output del comando in banda dell'interfaccia locale di ethanalyzer. L'opzione ? visualizza la Guida.

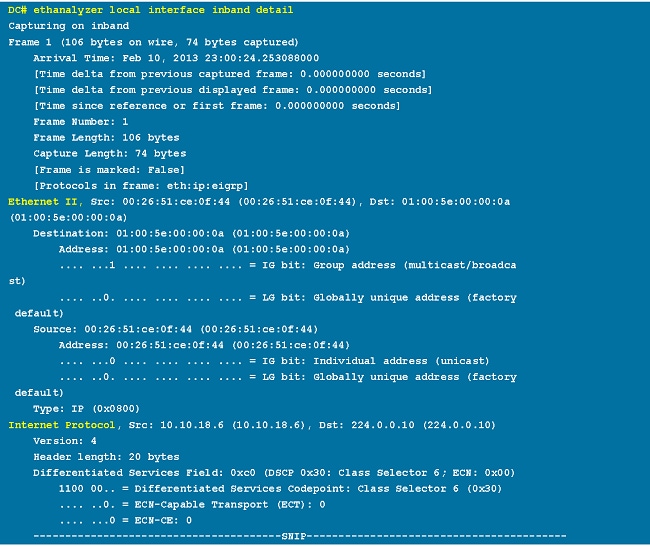

Utilizzare l'opzione detail per ottenere informazioni dettagliate sul protocollo. Se necessario, ^C può essere utilizzato per interrompere e visualizzare di nuovo il prompt dello switch durante un'acquisizione.

Opzioni filtro

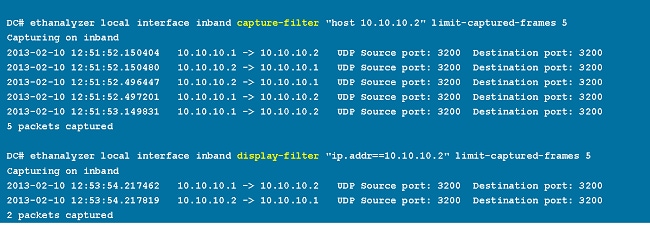

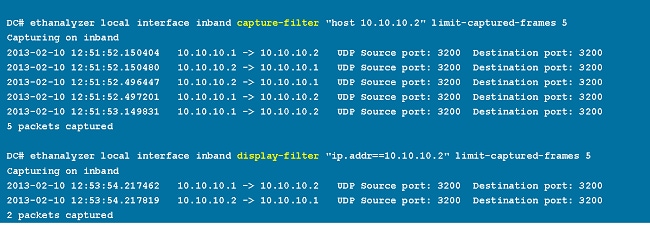

Capture-Filter

Usare l'opzione capture-filter per selezionare i pacchetti da visualizzare o salvare su disco durante la cattura. Un filtro di acquisizione mantiene un'elevata velocità di acquisizione mentre filtra. Poiché non è stata eseguita la dissezione completa sui pacchetti, i campi filtro sono predefiniti e limitati.

Display-Filter

Usare l'opzione display-filter per modificare la visualizzazione di un file di acquisizione (file tmp). Un filtro di visualizzazione utilizza pacchetti completamente dissezionati, pertanto è possibile eseguire operazioni di filtraggio molto complesse e avanzate quando si analizza un file di traccia di rete. Tuttavia, il file tmp può riempirsi rapidamente poiché cattura prima tutti i pacchetti e quindi visualizza solo i pacchetti desiderati.

In questo esempio, limit-capture-frames è impostato su 5. Con l'opzione capture-filter, Ethanalyzer mostra cinque pacchetti che corrispondono all'host filtro 10.10.10.2. Con l'opzione display-filter, Ethanalyzer acquisisce prima cinque pacchetti, quindi visualizza solo i pacchetti che corrispondono al filtro ip.addr==10.10.10.2.

Opzioni di scrittura

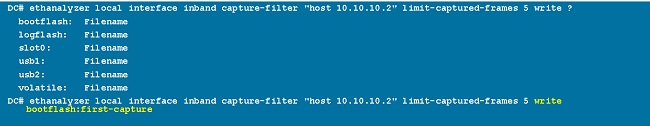

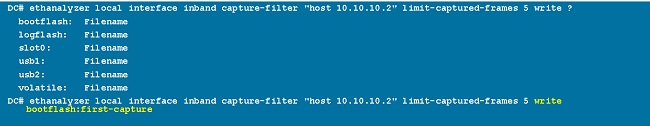

Scrittura

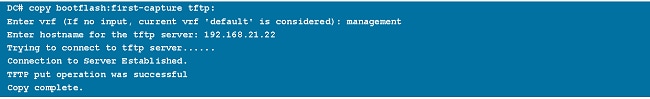

L'opzione write consente di scrivere i dati di acquisizione su un file in uno dei dispositivi di archiviazione (ad esempio bootflash o logflash) sullo switch Cisco Nexus serie 7000 per un'analisi successiva. Le dimensioni del file di acquisizione sono limitate a 10 MB.

Un esempio di comando Ethanalyzer con un'opzione write è ethanalyzer local interface inband write bootflash: capture_file_name. Di seguito è riportato un esempio di opzione write con capture-filter e il nome del file di output first-capture:

Quando i dati di acquisizione vengono salvati in un file, per impostazione predefinita i pacchetti acquisiti non vengono visualizzati nella finestra del terminale. L'opzione display forza Cisco NX-OS a visualizzare i pacchetti mentre salva i dati di acquisizione in un file.

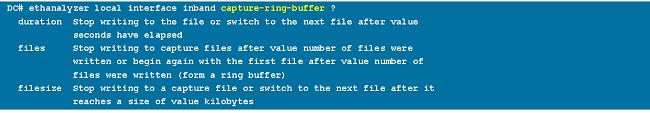

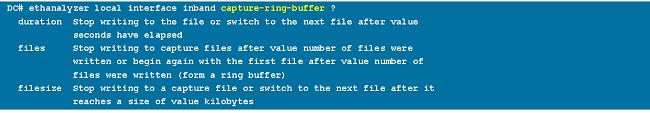

Capture-Ring-Buffer

L'opzione capture-ring-buffer consente di creare più file dopo un numero di secondi specificato, un numero di file specificato o una dimensione di file specificata. Le definizioni di tali opzioni sono riportate nella seguente schermata:

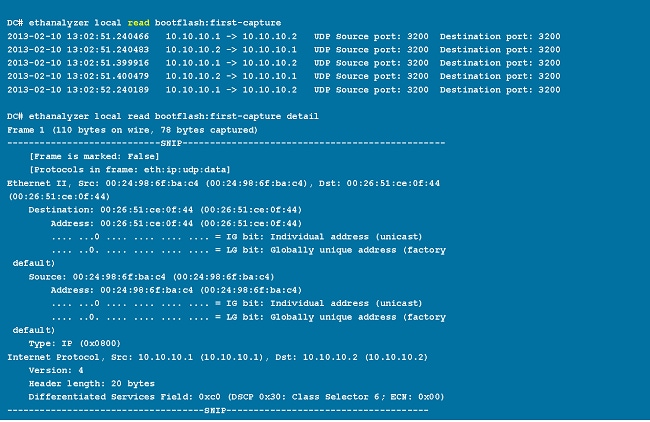

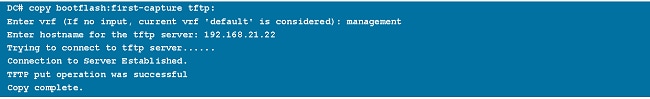

Opzioni di lettura

L'opzione di lettura consente di leggere il file salvato sul dispositivo stesso.

È inoltre possibile trasferire il file su un server o un PC e leggerlo con Wireshark o con qualsiasi altra applicazione in grado di leggere i file cap o cap.

Decodifica interna con opzione Detail

L'opzione decode-internal riporta informazioni interne sul modo in cui Nexus 7000 inoltra il pacchetto. Queste informazioni aiutano a comprendere e risolvere i problemi relativi al flusso di pacchetti attraverso la CPU.

Convertire l'indice NX-OS in esadecimale, quindi utilizzare il comando show system internal pixm info ltl x per mappare l'indice LTL (Local Target Logic) a un'interfaccia fisica o logica.

Esempi di valori di filtro di acquisizione

Acquisire il traffico da o verso un host IP

host 10.1.1.1

Acquisire il traffico da o verso un intervallo di indirizzi IP

net 172.16.7.0/24

net 172.16.7.0 mask 255.255.255.0

Acquisisci traffico da un intervallo di indirizzi IP

src net 172.16.7.0/24

src net 172.16.7.0 mask 255.255.255.0

Acquisire il traffico su un intervallo di indirizzi IP

dst net 172.16.7.0/24

dst net 172.16.7.0 mask 255.255.255.0

Acquisisci traffico solo su un determinato protocollo - Acquisisci solo traffico DNS

DNS è il protocollo Domain Name System.

port 53

Acquisisci traffico solo su un determinato protocollo - Acquisisci solo traffico DHCP

DHCP è il protocollo di configurazione host dinamico.

port 67 or port 68

Acquisisci traffico non su un determinato protocollo - Escludi traffico HTTP o SMTP

SMTP è il protocollo per il trasferimento di posta semplice.

host 172.16.7.3 and not port 80 and not port 25

Acquisisci traffico non su un determinato protocollo - Escludi traffico ARP e DNS

ARP è il protocollo di risoluzione degli indirizzi.

port not 53 and not arp

Acquisisci solo traffico IP - Escludi protocolli di livello inferiore come ARP e STP

STP è lo Spanning Tree Protocol.

ip

Acquisisci solo traffico unicast - Escludi annunci broadcast e multicast

not broadcast and not multicast

Acquisire il traffico all'interno di un intervallo di porte di livello 4

tcp portrange 1501-1549

Acquisire il traffico in base al tipo Ethernet - Acquisire il traffico EAPOL

EAPOL è il protocollo di autenticazione estendibile su LAN.

ether proto 0x888e

Soluzione di acquisizione IPv6

ether proto 0x86dd

Acquisisci traffico in base al tipo di protocollo IP

ip proto 89

Rifiuta frame Ethernet in base all'indirizzo MAC - Esclude il traffico che appartiene al gruppo multicast LLDP

LLDP è il protocollo di rilevamento del livello di collegamento.

not ether dst 01:80:c2:00:00:0e

Acquisire il traffico UDLD, VTP o CDP

Il protocollo UDLD è Unidirectional Link Detection, il protocollo VTP è il protocollo VLAN Trunking e il protocollo CDP è Cisco Discovery Protocol.

ether host 01:00:0c:cc:cc:cc

Acquisire il traffico da o verso un indirizzo MAC

ether host 00:01:02:03:04:05

Nota:

e = &&

o = ||

non = !

Formato indirizzo MAC : xx:xx:xx:xx:xx:xx:xx

Protocolli Control Plane comuni

- UDLD: Destination Media Access Controller (DMAC) = 01-00-0C-CC-CC e EthType = 0x0111

- LACP: DMAC = 01:80:C2:00:00:02 e EthType = 0x8809. LACP è l'acronimo di Link Aggregation Control Protocol.

- STP: DMAC = 01:80:C2:00:00:00 e EthType = 0x4242 - o - DMAC = 01:00:0C:CC:CD e EthType = 0x010B

- CDP: DMAC = 01-00-0C-CC-CC-CC e EthType = 0x2000

- LLDP: DMAC = 01:80:C2:00:00:0E o 01:80:C2:00:00:03 o 01:80:C2:00:00 e EthType = 0x88CC

- DOT1X: DMAC = 01:80:C2:00:00:03 e EthType = 0x888E. DOT1X è l'acronimo di IEEE 802.1x.

- IPv6: EthType = 0x86DD

- Elenco di numeri di porta UDP e TCP

Problemi noti

ID bug Cisco CSCue48854: il filtro di acquisizione Ethanalyzer non acquisisce il traffico dalla CPU sul pacchetto SUP2.

ID bug Cisco CSCtx79409: impossibile utilizzare il filtro di acquisizione con decode-internal.

ID bug Cisco CSCvi02546: il pacchetto generato con SUP3 può avere FCS, questo è il comportamento previsto.

Informazioni correlate

Feedback

Feedback