Creazione di una distribuzione multisito del bordo condiviso della VXLAN Nexus 9000 tramite DCNM

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene spiegato come implementare una distribuzione multisito VXLAN di Cisco Nexus 9000 con il modello di bordo condiviso utilizzando la versione DCNM 11.2.

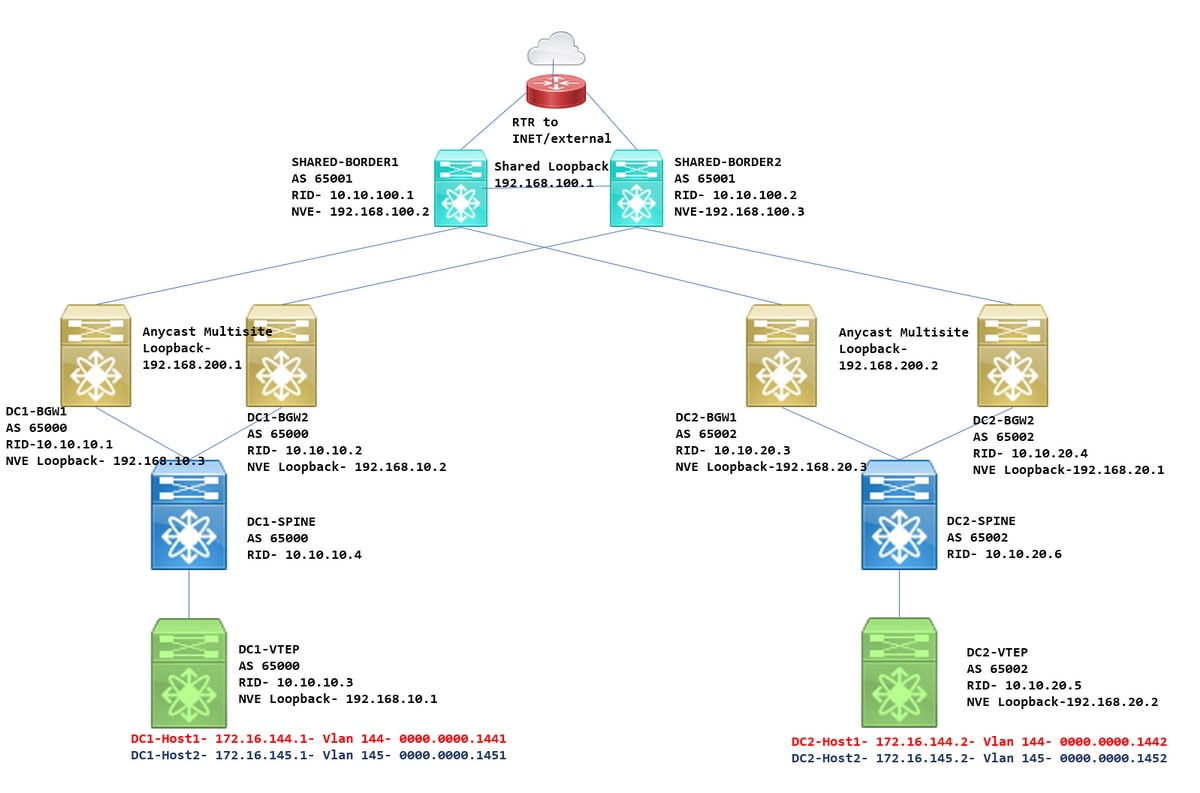

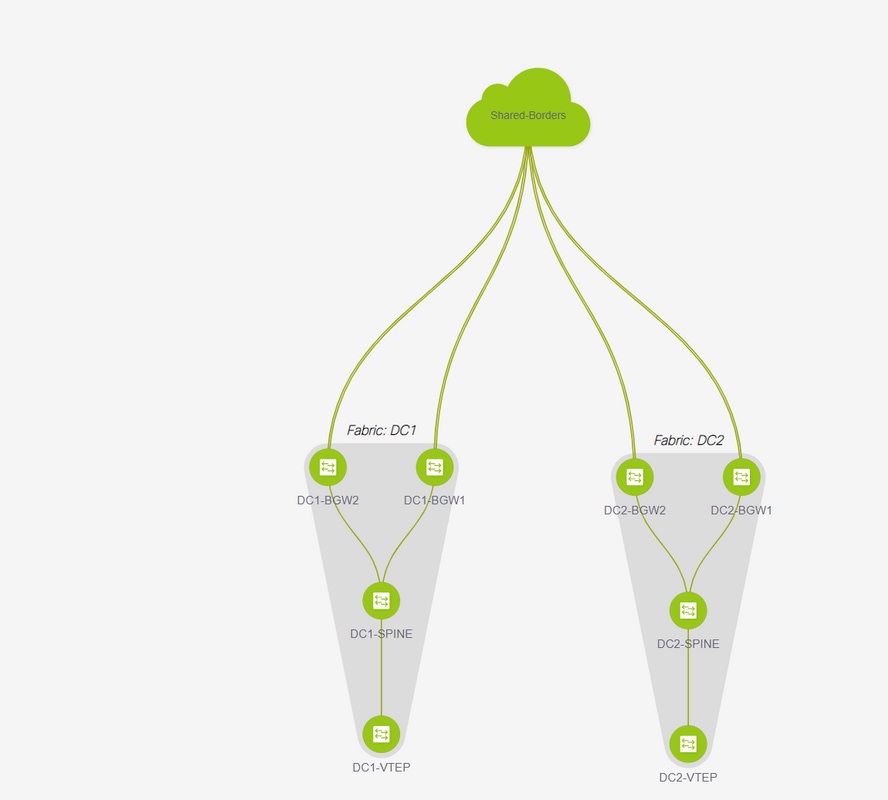

Topologia

Dettagli della topologia

DC1 e DC2 sono due centri dati che eseguono vxlan;

I gateway di frontiera DC1 e DC2 sono dotati di connessioni fisiche ai bordi condivisi;

Le frontiere condivise hanno la connettività esterna (ad es. Internet); le connessioni VRF Lite vengono interrotte sui bordi condivisi e un percorso predefinito viene inserito dai bordi condivisi nei gateway di bordo di ogni sito

I bordi condivisi sono configurati in vPC (questo è un requisito quando il fabric viene distribuito utilizzando DCNM)

I Border Gateway sono configurati in modalità Anycast

Componenti usati:

Nexus 9ks con versione 9.3(2)

DCNM con versione 11.2

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Passi di alto livello

1) Poiché questo documento si basa su due data center che utilizzano la funzione multisito vxlan, è necessario creare due fabric semplici

2) Creare un altro fabric facile per il bordo condiviso

3) Creare MSD e spostare DC1 e DC2

4) Creazione di un fabric esterno

5) Creare una sovrapposizione e una sovrapposizione multisito (per est/ovest)

6) Creazione di allegati di estensione VRF su bordi condivisi

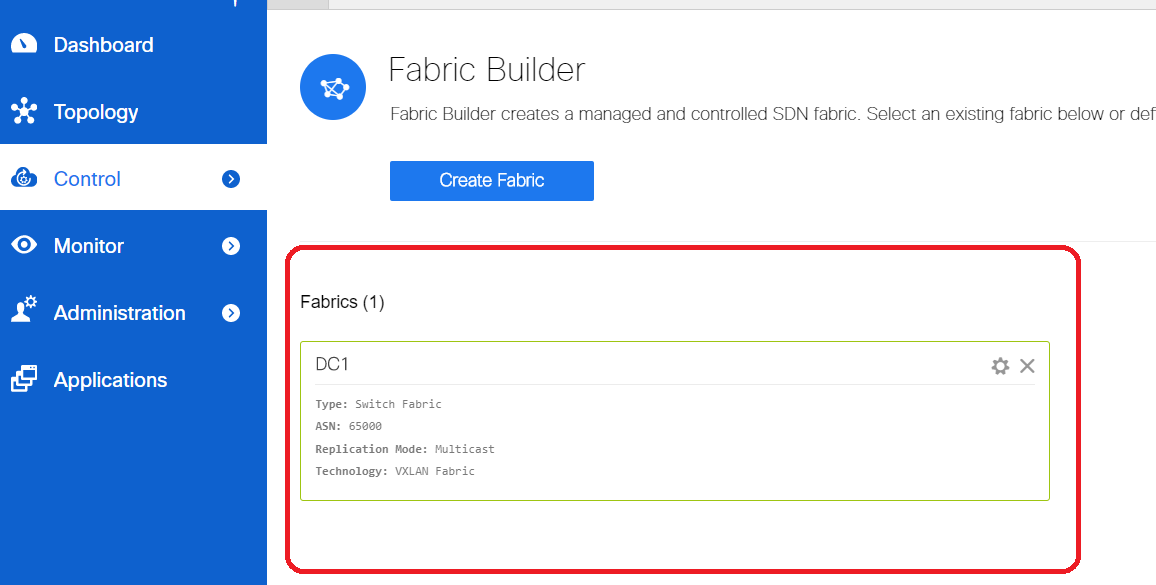

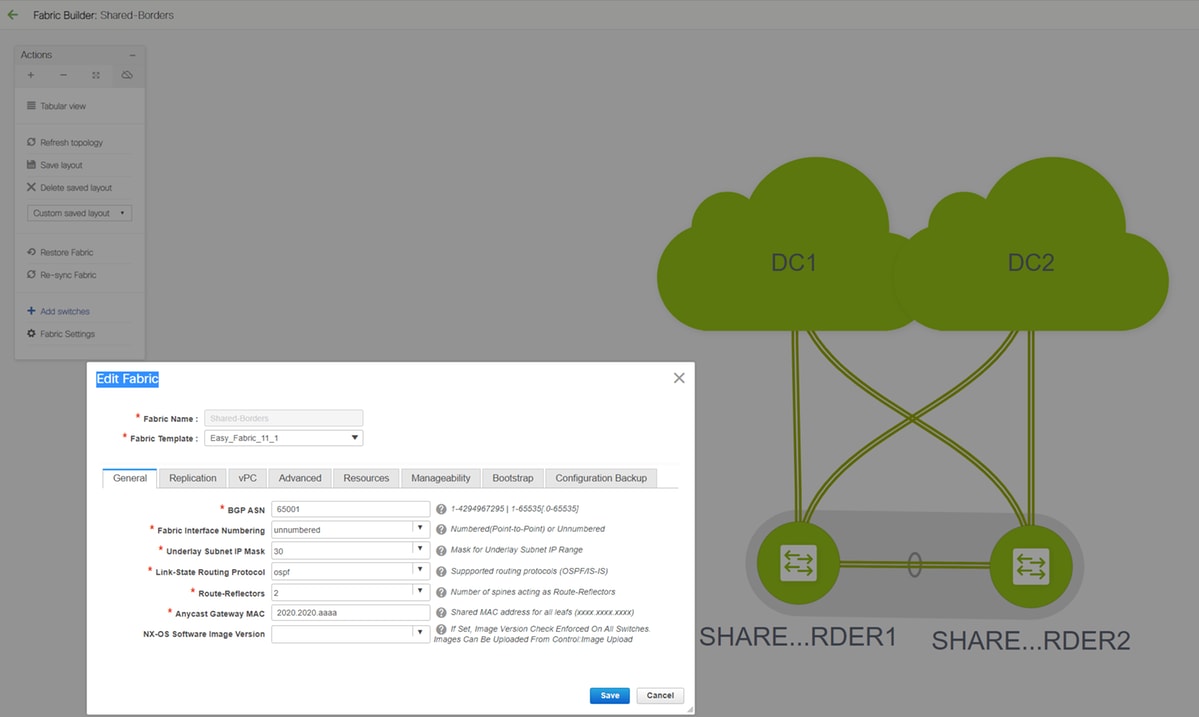

Passaggio 1: Creazione di Easy Fabric per DC1

- Accedere a DCNM e dal dashboard selezionare l'opzione-> "Fabric Builder"

- Selezionare l'opzione "create fabric"

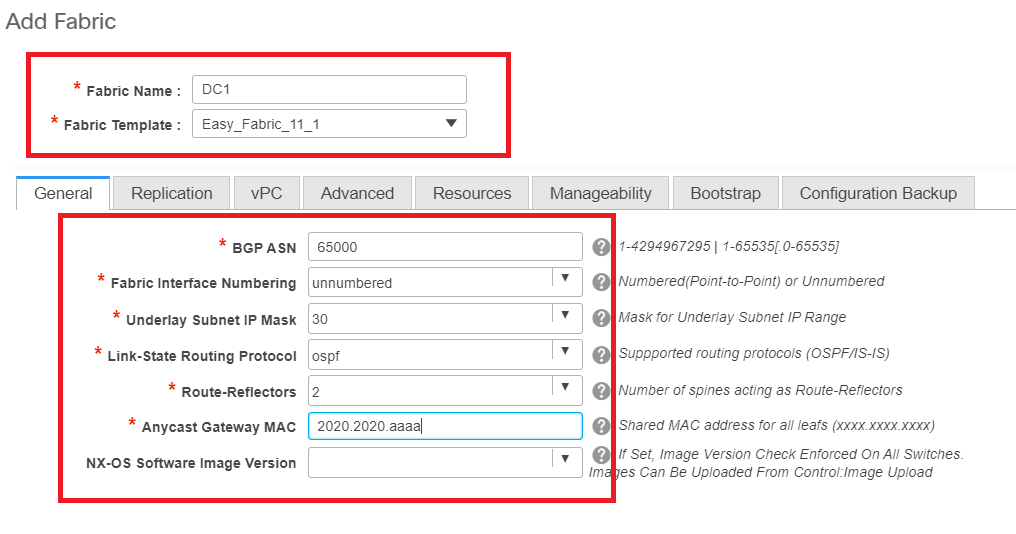

- Fornire il nome dell'infrastruttura, il modello e quindi aprire più schede che richiederanno dettagli come ASN, Numerazione interfaccia fabric, Any Cast Gateway MAC(AGM)

# Le interfacce fabric (che sono le interfacce Spine/Leaf) possono essere "senza numero" o point-to-point; Se viene utilizzato il valore senza numero, gli indirizzi IP richiesti sono inferiori (in quanto l'indirizzo IP è quello del loopback senza numero)

# AGM viene utilizzato dagli host nell'infrastruttura come indirizzo MAC del gateway predefinito; Questo sarà lo stesso su tutti gli switch foglia che sono gateway predefiniti

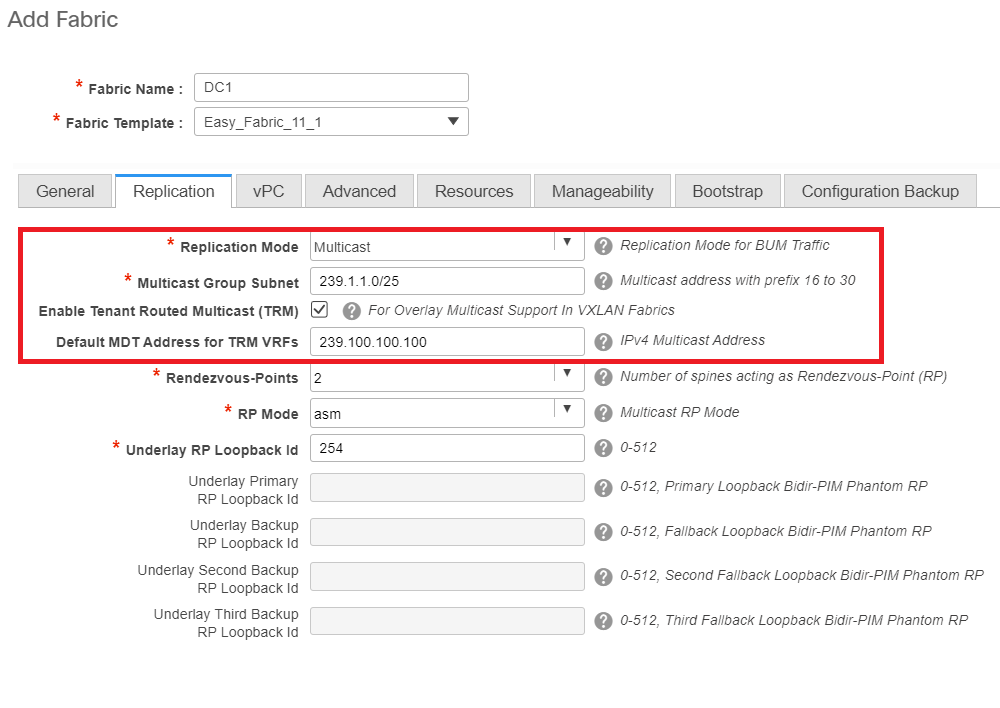

- Impostare la modalità di replica

# La modalità di replica selezionata può essere multicast o IR-Ingress Replication; Il protocollo IR replicherà il traffico BUM in arrivo all'interno di una vlan vlan in modo unicast su altri VTEP, operazione nota anche come replica headend, mentre la modalità multicast invierà il traffico BUM con un indirizzo IP di destinazione esterna come quello del gruppo multicast definito per ciascuna rete fino al dorso e ai dorsi, eseguendo la replica multicast basata sul valore OIL dell'indirizzo IP di destinazione esterna sugli altri VTEP

# Subnet Multicast Group-> Obbligatorio per replicare il traffico BUM (come la richiesta ARP da un host)

# Se è necessario attivare la funzione TRM, selezionare la casella di controllo corrispondente e fornire l'indirizzo MDT per i VRF TRM.

- La scheda per "vPC" è lasciata in posizione predefinita; Se sono necessarie modifiche per la SVI/VLAN di backup, è possibile definirle qui

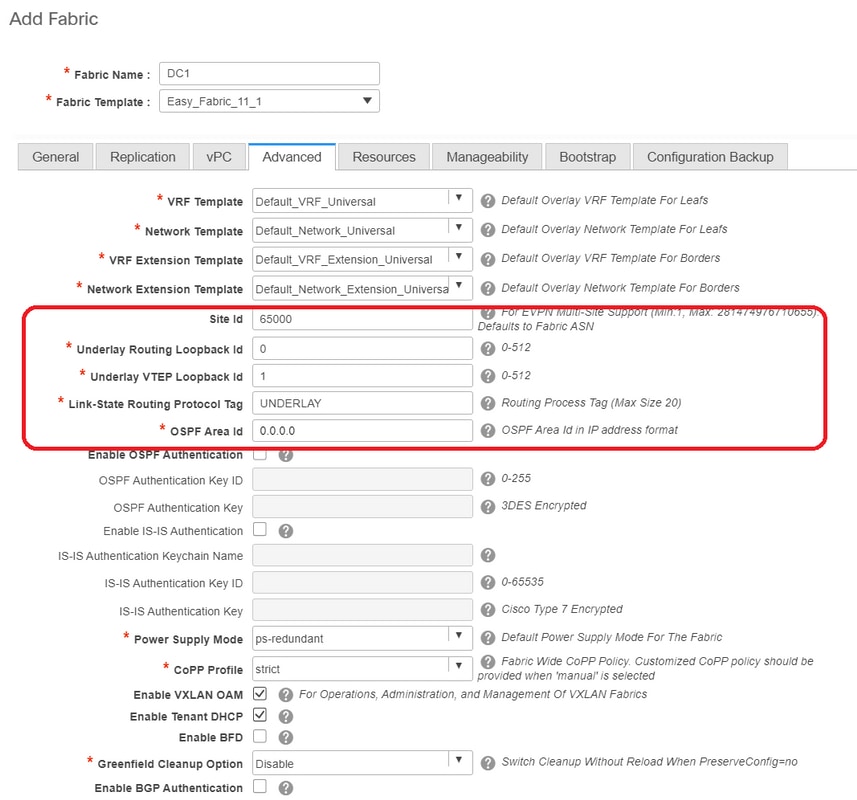

- La scheda Avanzate è la sezione successiva

# L'ID sito indicato qui viene inserito automaticamente in questa versione DCNM derivata dall'ASN definita nella scheda "Generale"

# Compilare/modificare altri campi rilevanti

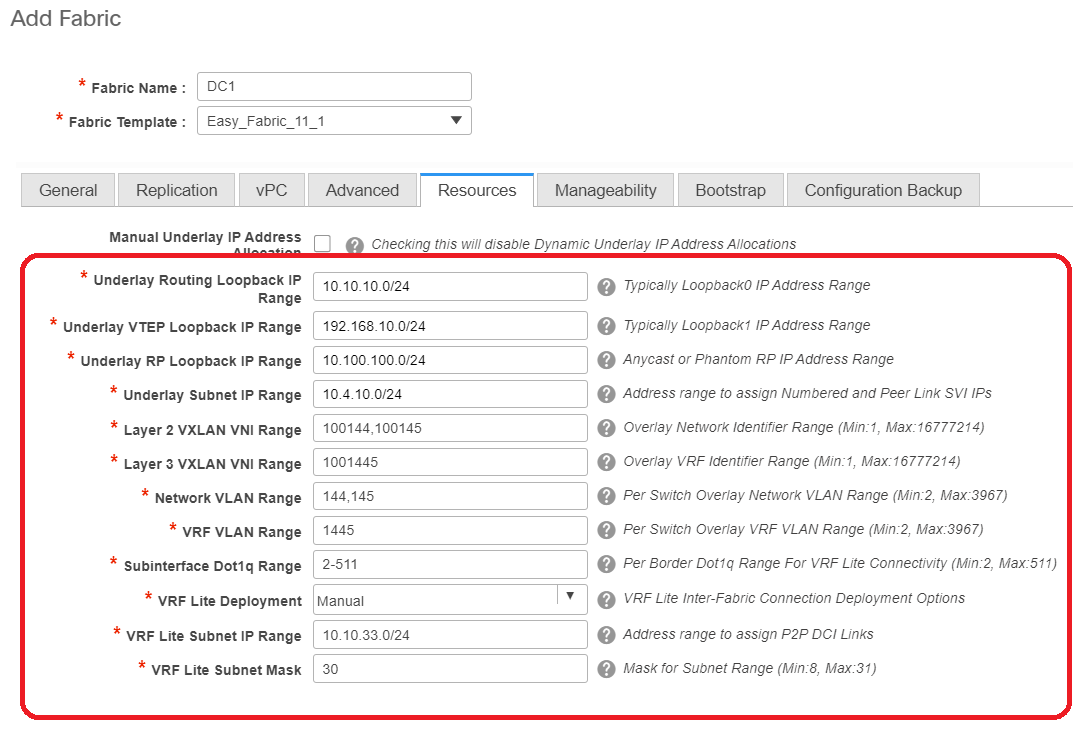

- La scheda Risorse è la successiva che richiede lo schema di indirizzamento IP per Loopback, Sottolineature

# Intervallo VXLAN di layer 2-> Si tratta dei VNID che verranno successivamente mappati alle Vlan (per mostrarlo più in basso)

# Intervallo VXLAN VNI layer 3-> Si tratta dei VNID layer 3 che verranno mappati in seguito anche alla VLAN layer 3 sul segmento VN

- Le altre schede non vengono visualizzate in questa sezione; ma riempire le altre schede, se necessario;

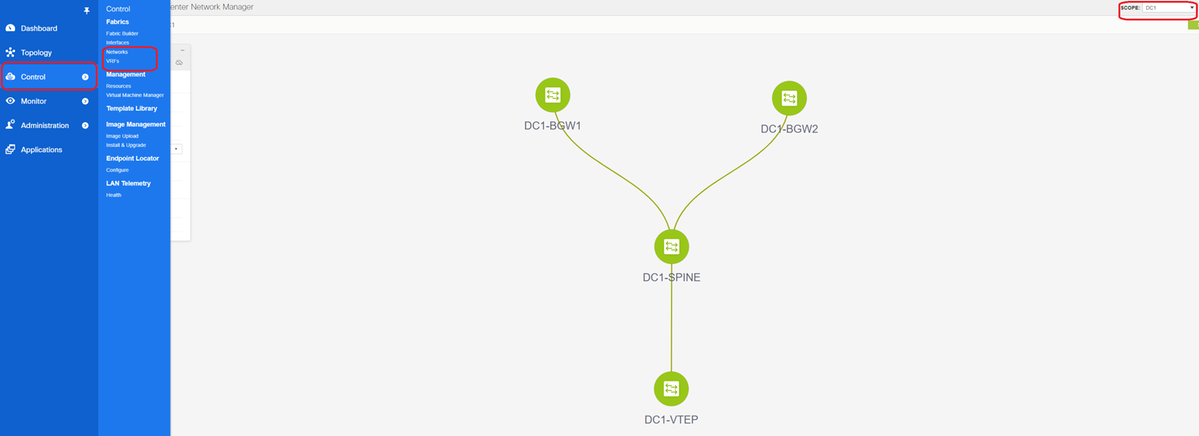

- Una volta salvato, nella pagina Fabric Builder verrà visualizzato Fabric(From DCNM-> Control-> Fabric Builder

# In questa sezione viene visualizzato l'elenco completo delle modalità Fabric, ASN e Replica per ogni fabric

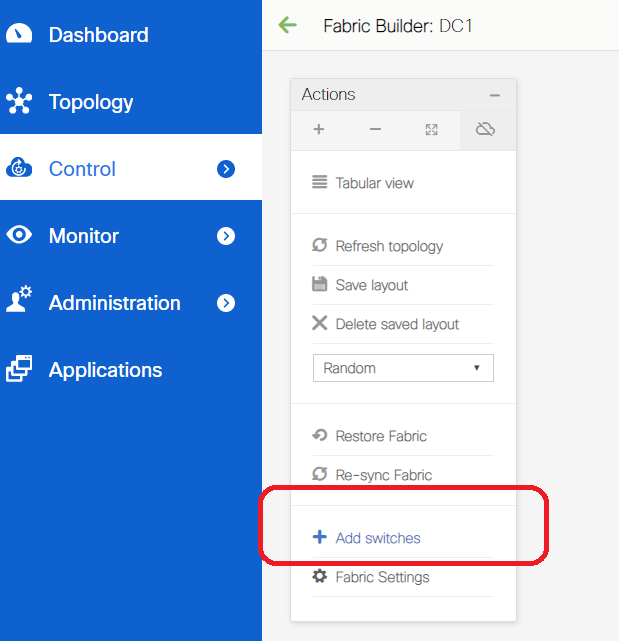

- Il passo successivo è aggiungere switch al fabric DC1

Passaggio 2: Aggiungi switch al fabric DC1

Fare clic su DC1 nel diagramma riportato sopra e scegliere se aggiungere switch.

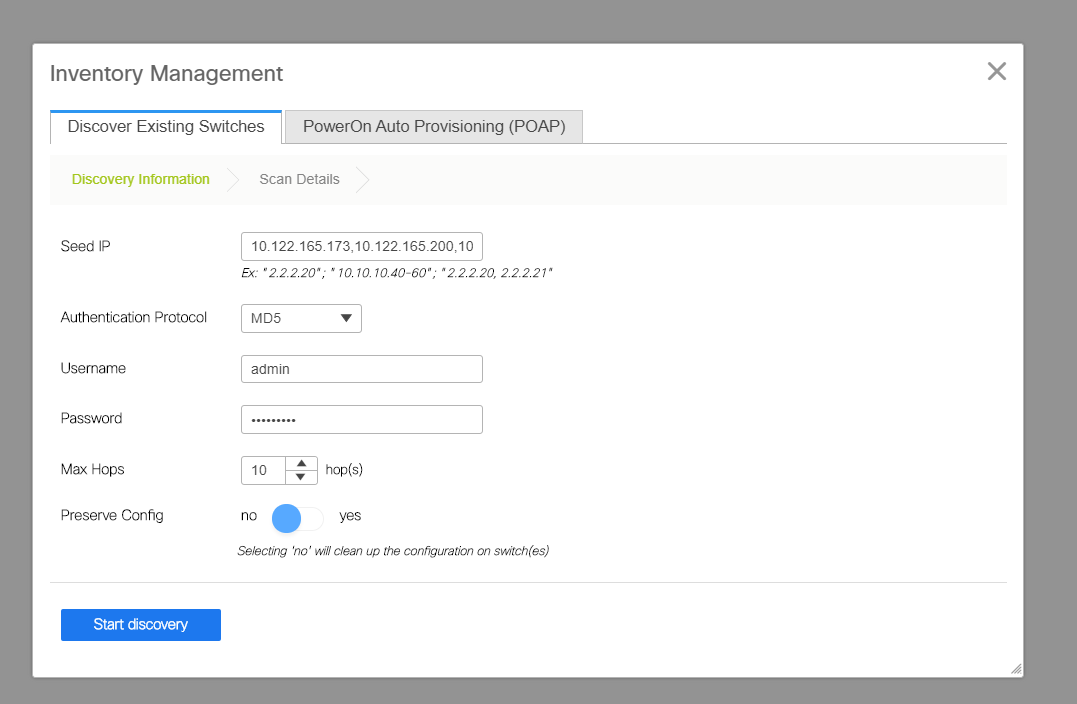

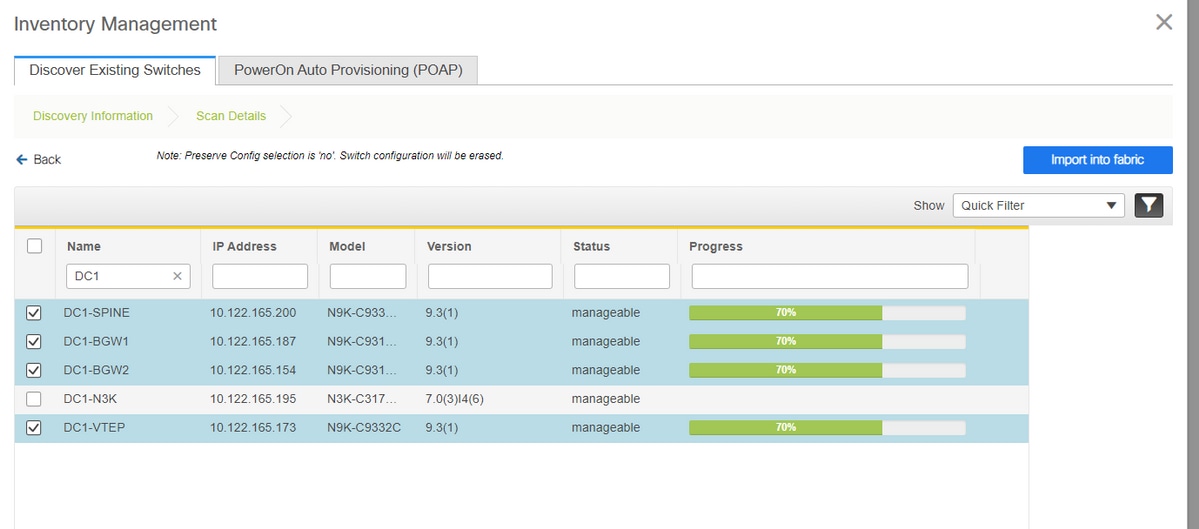

- Fornire gli indirizzi IP e le credenziali degli switch da importare nell'infrastruttura DC1 (per ogni topologia elencata all'inizio di questo documento, DC1-VTEP, DC1-SPINE, DC1-BGW1 e DC1-BGW2 fanno parte di DC1)

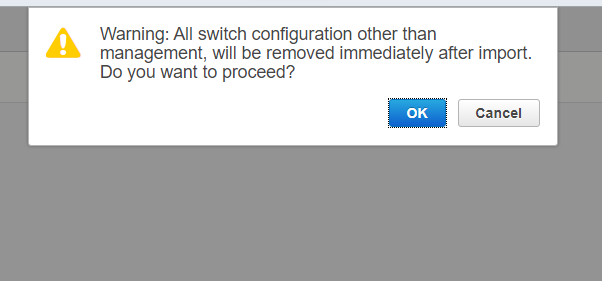

# Poiché si tratta di una distribuzione Greenfield, l'opzione "preserve config" (Mantieni configurazione) è selezionata come "NO" (NO). che eliminerà tutte le configurazioni dei pacchetti durante l'importazione e ricaricherà gli switch

# Selezionare "Start discovery" (Avvia rilevamento) in modo che DCNM inizi a rilevare gli switch in base agli indirizzi IP specificati nella colonna "seed IP" (IP di inizializzazione)

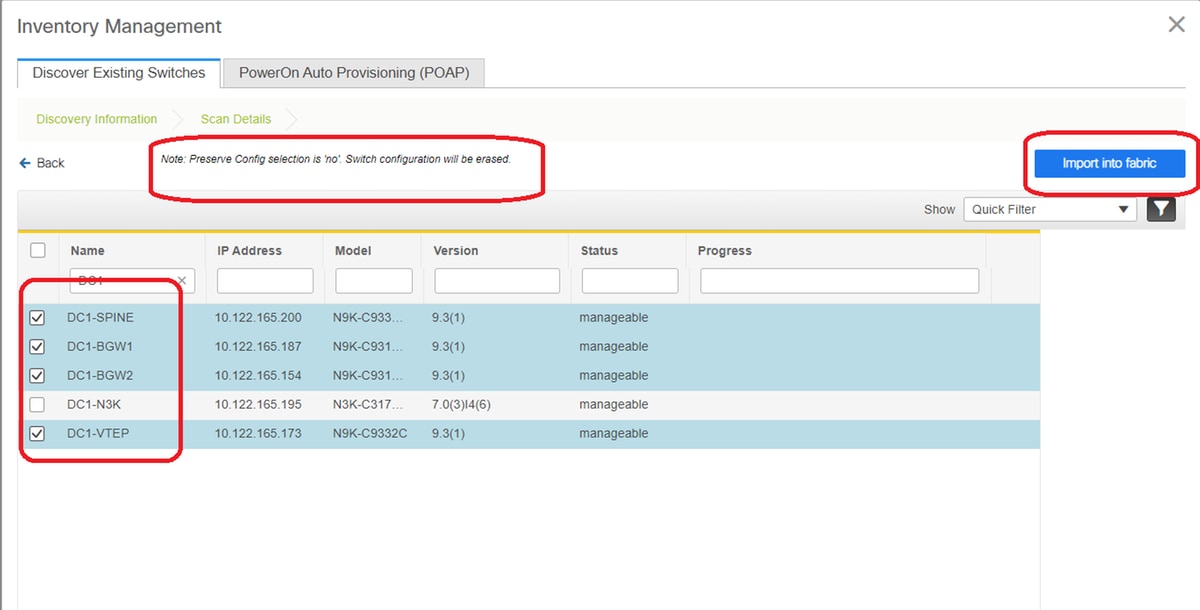

- Una volta individuati gli switch, gli indirizzi IP e i nomi host vengono elencati in Gestione articoli

# Selezionare gli switch desiderati e fare clic su "Import into fabric" (Importa in fabric)

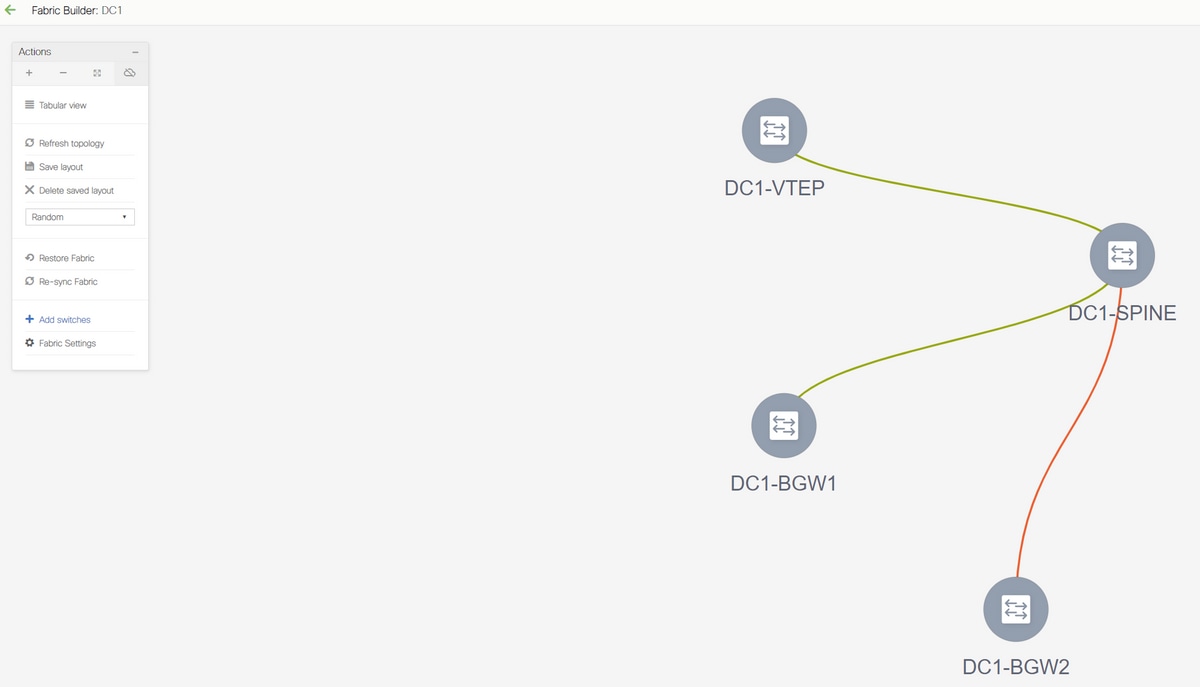

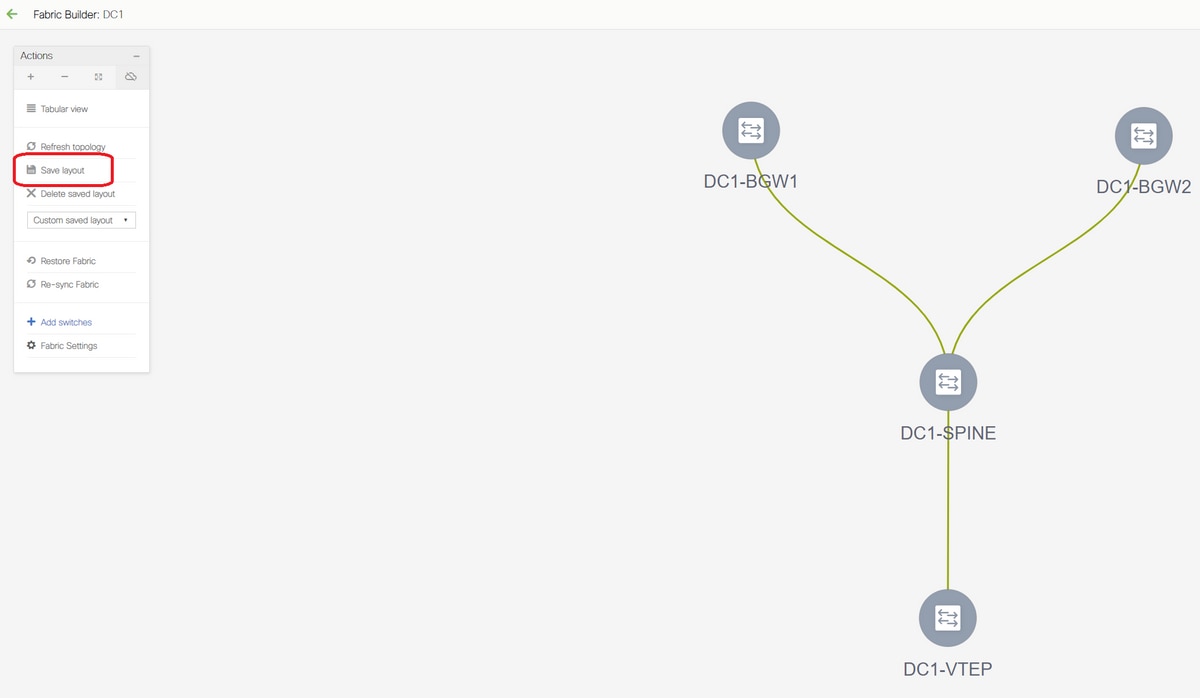

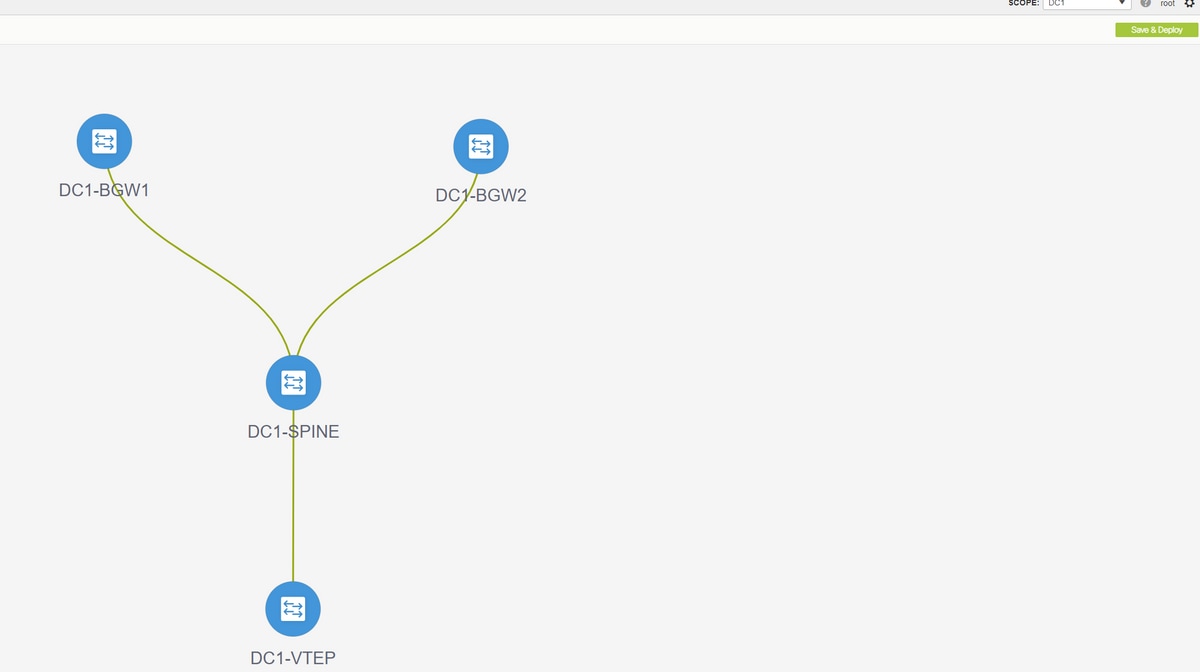

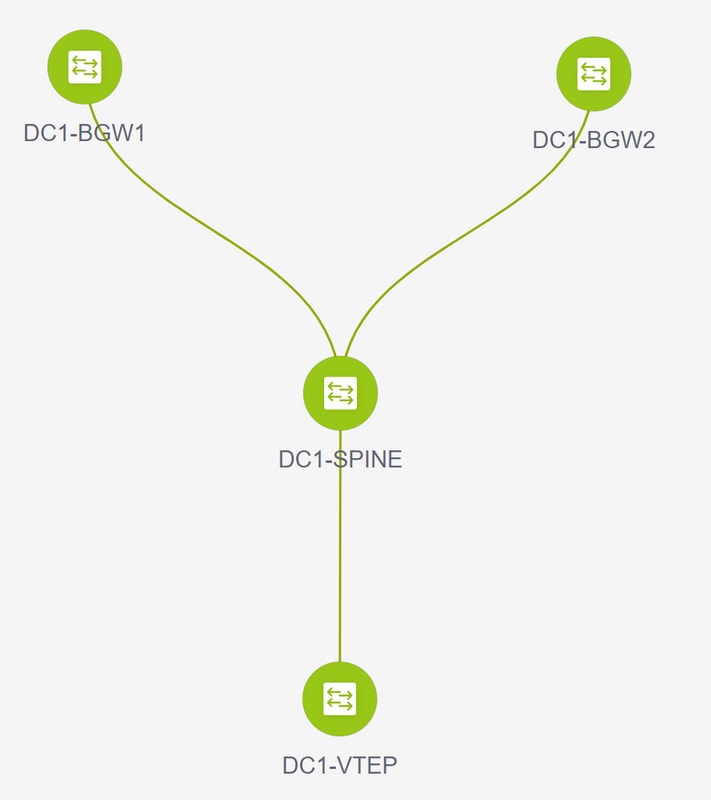

# Una volta completata l'importazione, la topologia in fabric builder potrebbe essere simile a quella riportata di seguito.

# È possibile spostare gli switch facendo clic su uno di essi e allineandolo alla posizione corretta all'interno del diagramma

# Selezionare la sezione "save layout" dopo aver riorganizzato gli switch nell'ordine in cui è necessario il layout

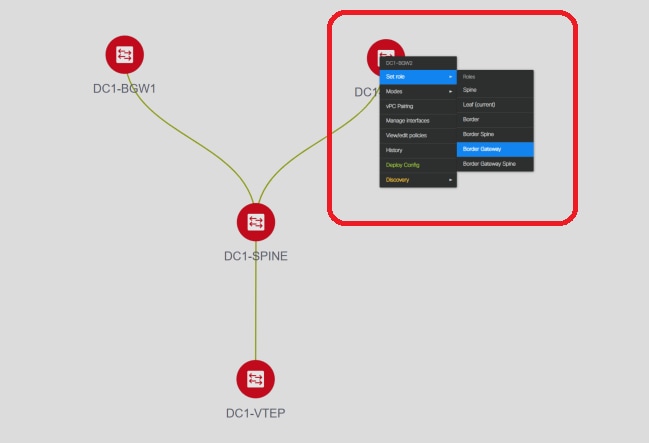

- Impostazione dei ruoli per tutti gli switch

# Fare clic con il pulsante destro del mouse su ciascuna opzione e impostare il ruolo corretto; Qui, DC1-BGW1 e DC1-BGW2 sono i gateway di confine

# DC1-SPINE-> Verrà impostato su role- Spine, DC1-VTEP-> Verrà impostato su role-Leaf

- Il passo successivo è salvare e distribuire

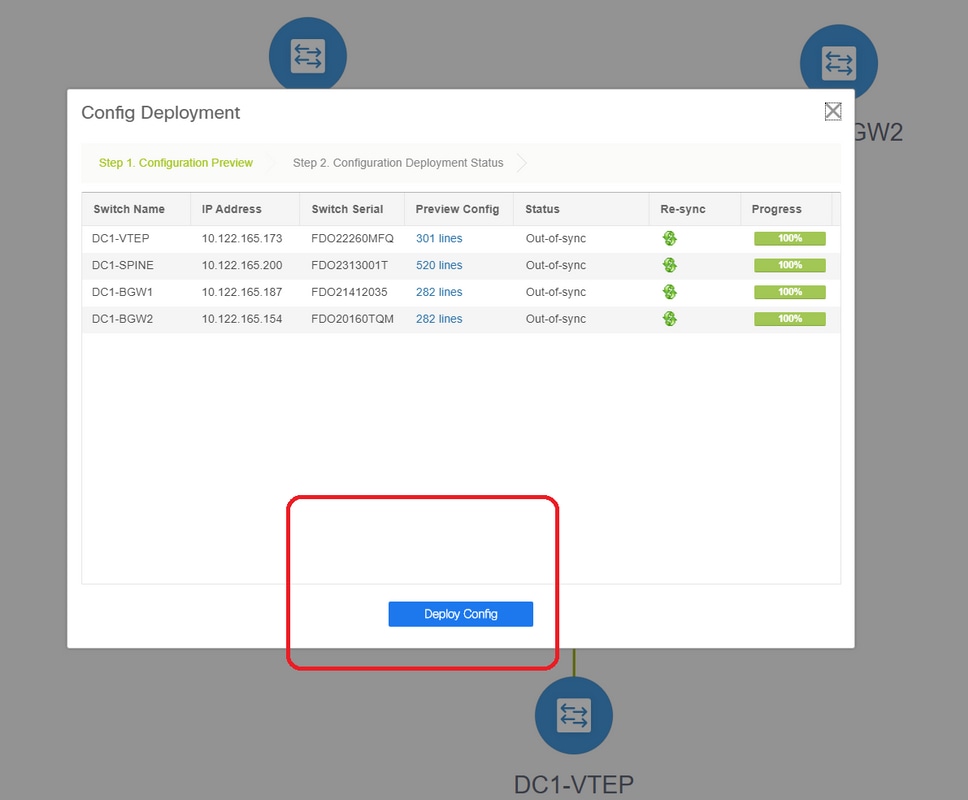

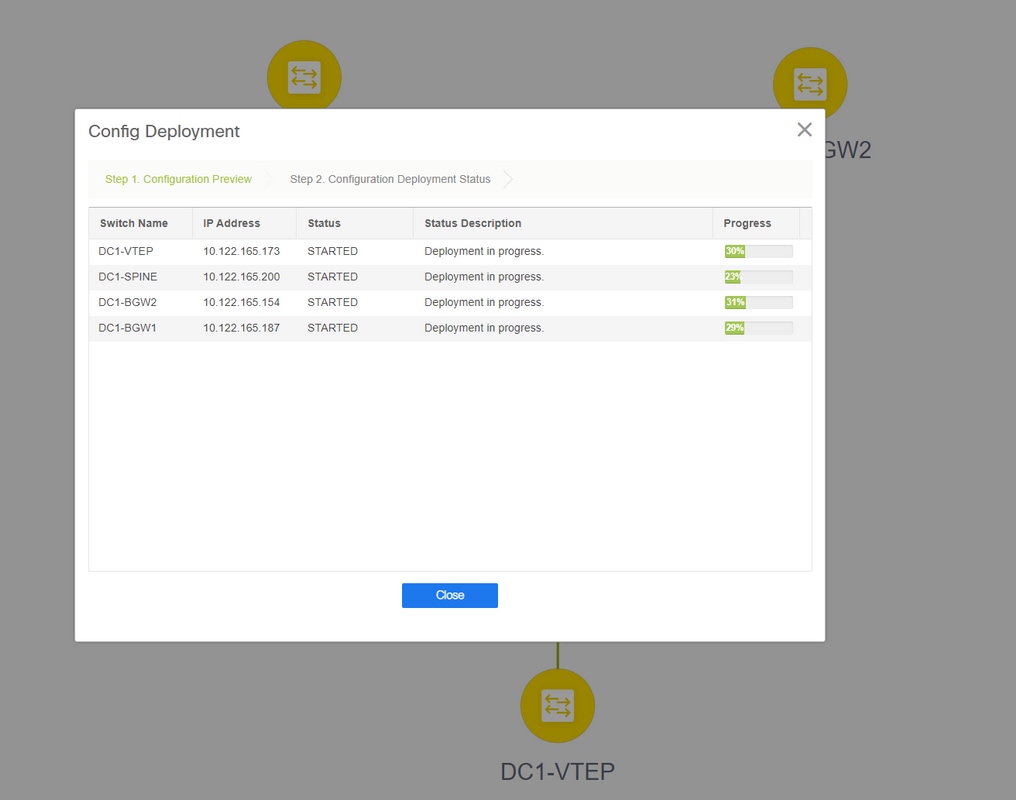

# DCNM elencherà gli switch e visualizzerà anche l'anteprima delle configurazioni che DCNM eseguirà su tutti gli switch.

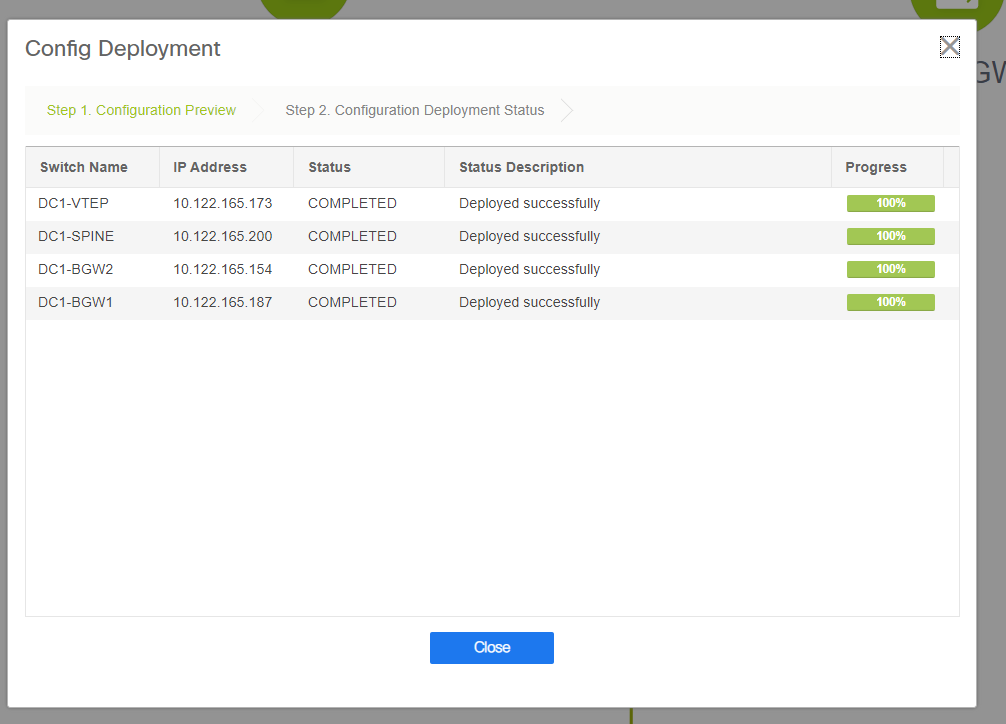

# Quando l'operazione ha esito positivo, lo stato viene modificato e gli switch vengono visualizzati in verde

Passaggio 3: Configurazione di reti/VRF

- Configurazione di reti/VRF

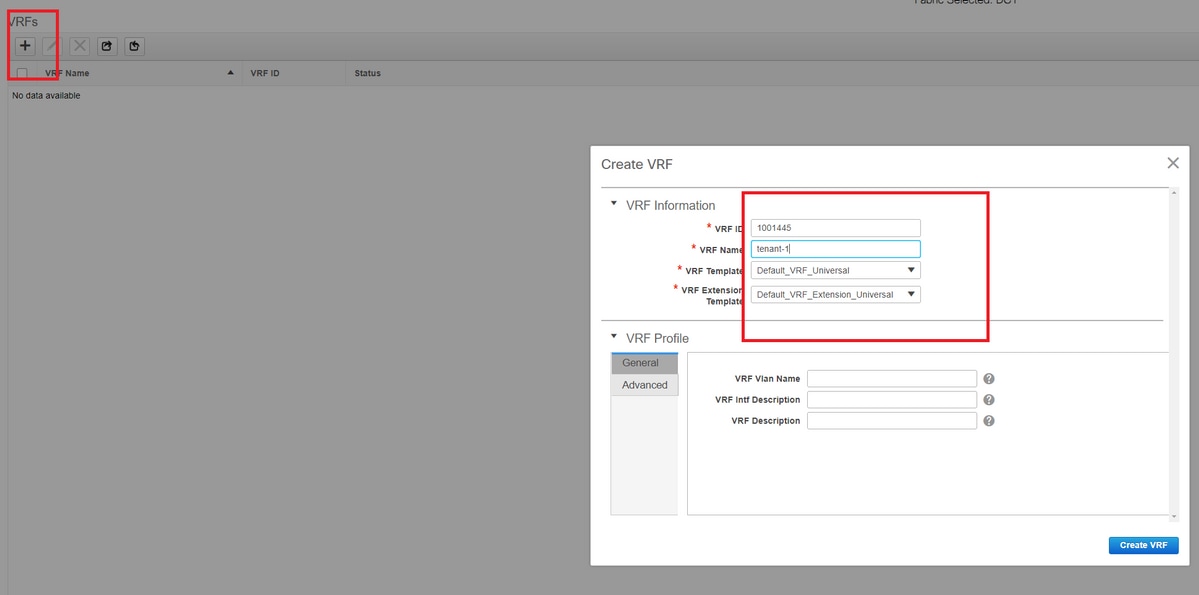

# Selezione di un fabric DC1 (dall'elenco a discesa in alto a destra), Controllo > VRF

# Creazione di VRF

# 11.2 La versione DCNM sta inserendo automaticamente l'ID VRF; Se è diverso, digitare quello desiderato e selezionare "Crea VRF"

# In questo caso, il VNID di layer 3 utilizzato è 1001445

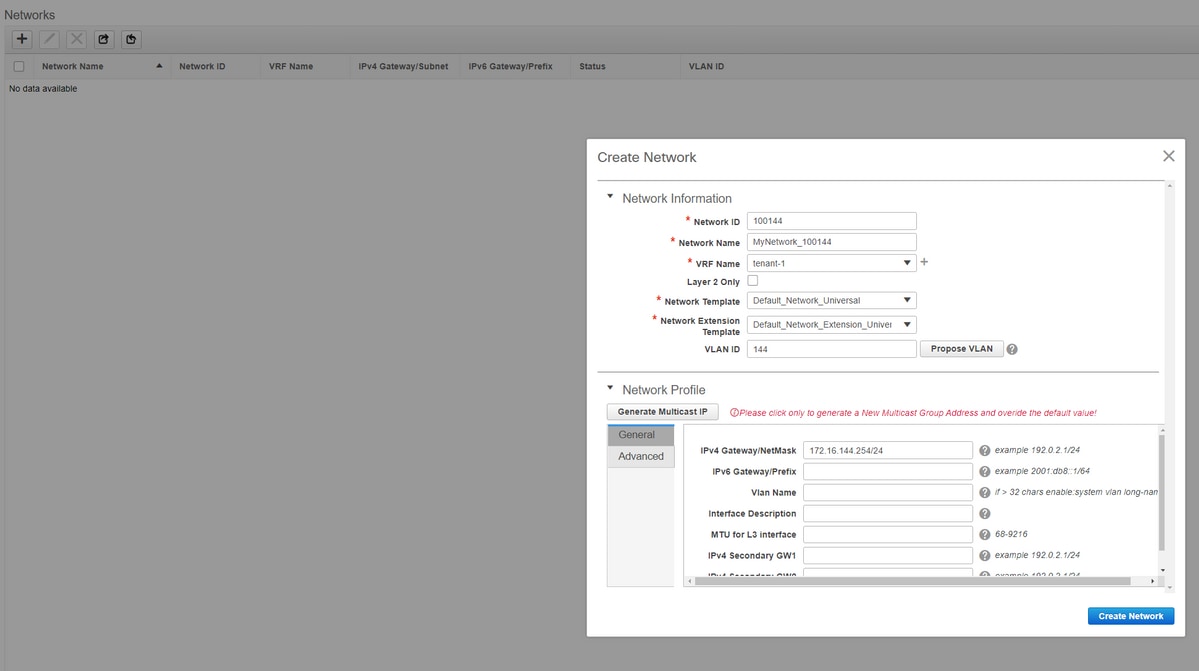

- Il passo successivo è creare le reti

# Fornire l'ID di rete (che è il VNID corrispondente delle Vlan di layer 2)

# Fornire il VRF di cui la SVI deve far parte; Per impostazione predefinita, DCNM 11.2 popola il Nome VRF con quello creato in precedenza; Cambia se necessario

# L'ID VLAN sarà una VLAN di layer 2 mappata a questo particolare VNID

# IPv4 Gateway-> Questo è l'indirizzo IP del gateway Anycast che verrà configurato sulla SVI e sarà lo stesso per tutti i VTEP all'interno della struttura

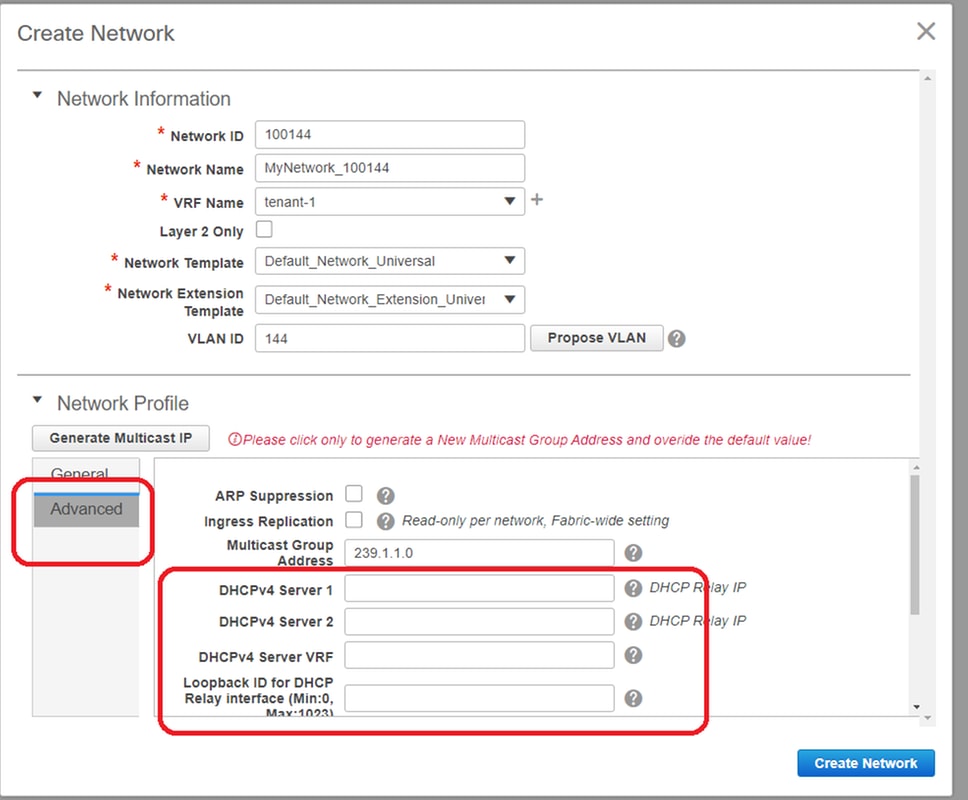

- La scheda Avanzate contiene righe supplementari che devono essere riempite, ad esempio; Inoltro DHCP in uso;

# Dopo aver compilato i campi, fare clic su "crea rete".

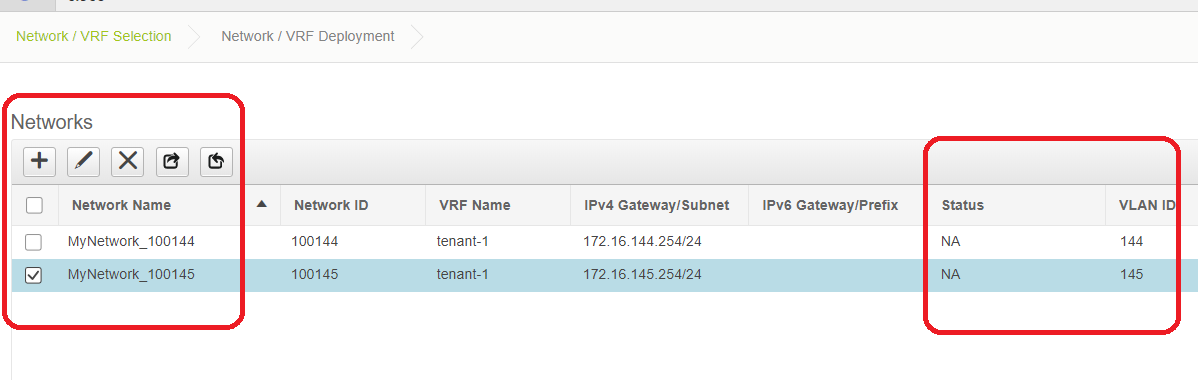

# Creazione di altre reti che devono far parte dell'infrastruttura;

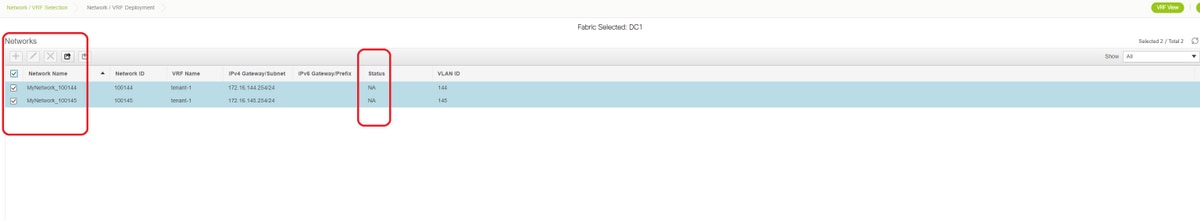

- Al momento, VRF e reti sono appena definite in DCNM; ma non da DCNM agli switch nel fabric. È possibile verificare questa condizione tramite

# Lo stato sarà "NA" se NON è Distribuito sugli switch. Trattandosi di una soluzione multisito che comporta l'utilizzo di gateway di confine, la distribuzione di reti/VRF verrà discussa più in dettaglio.

Passaggio 4: Ripetere gli stessi passaggi per CD2

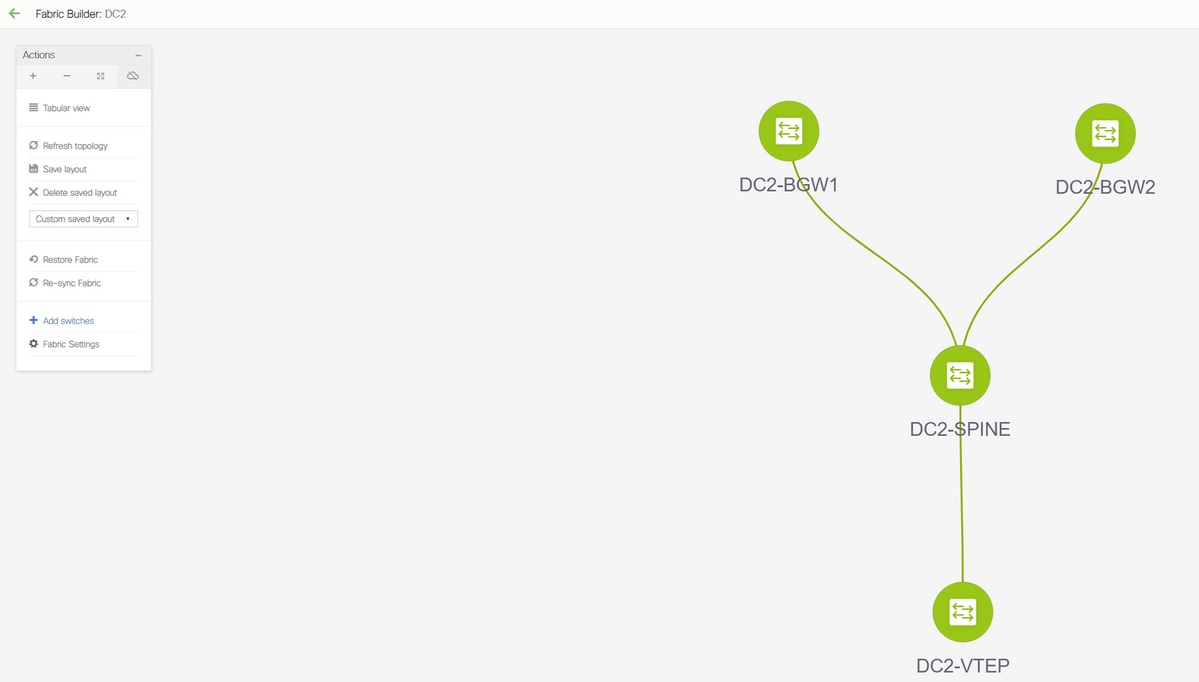

- Ora che il DC1 è completamente definito, eseguirà la stessa procedura anche per DC2

- Una volta definito completamente DC2, avrà l'aspetto seguente

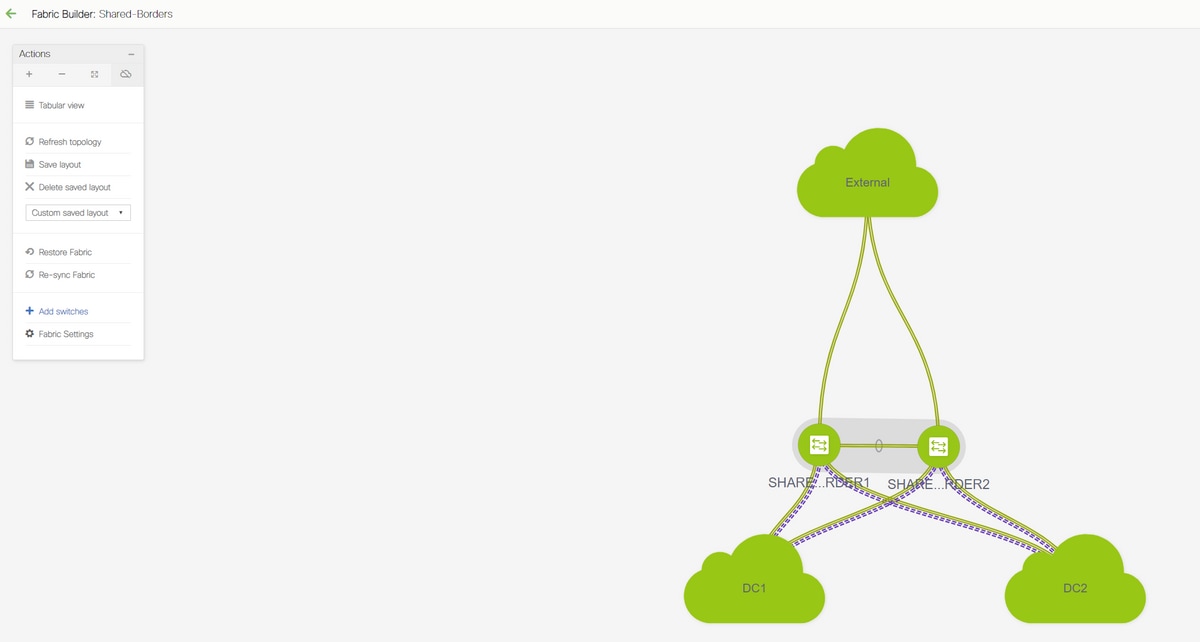

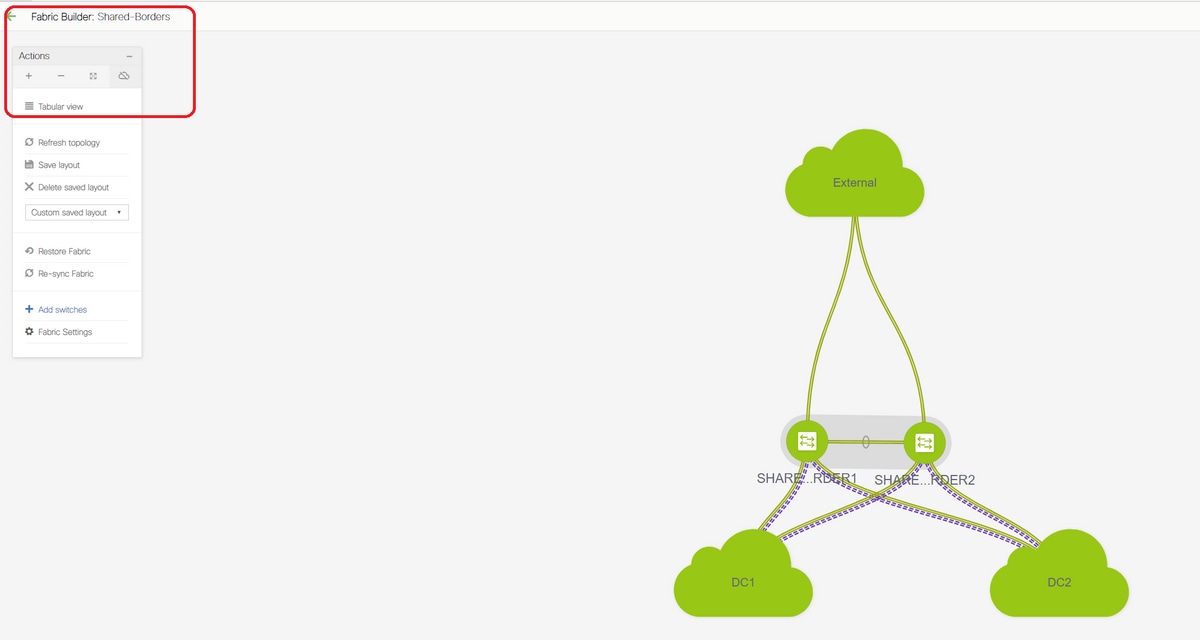

Passaggio 5: Creazione di un fabric semplice per i bordi condivisi

- In questo contesto viene creato un altro fabric semplice che include i bordi condivisi presenti nel vPC

- Si noti che i bordi condivisi durante la distribuzione tramite DCNM devono essere configurati come vPC. In caso contrario, i collegamenti tra switch verranno chiusi dopo l'esecuzione di un'operazione di "risincronizzazione" su DCNM

- Gli switch con bordi condivisi devono avere il ruolo di "Bordo"

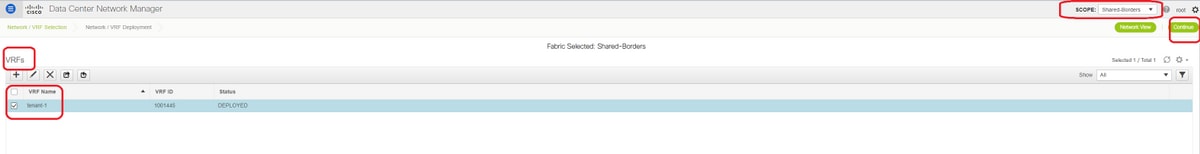

# I VRF vengono creati come per i fabric DC1 e DC2

# Le reti non sono richieste su un bordo condiviso poiché il bordo condiviso non avrà Vlan/VNID di layer 2; i confini condivisi non sono una terminazione di tunnel per il traffico est/ovest da DC1 a DC2; Solo i Border Gateway giocherebbero un ruolo in termini di incapsulamento/decapsulamento vxlan per il traffico DC1 <>DC2 est/ovest

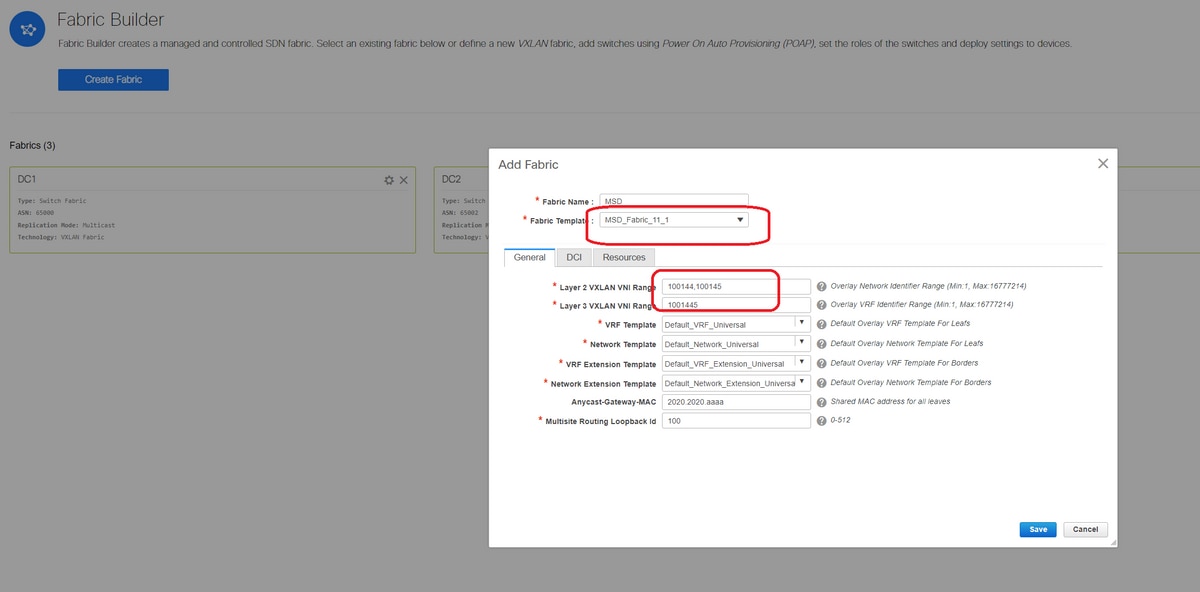

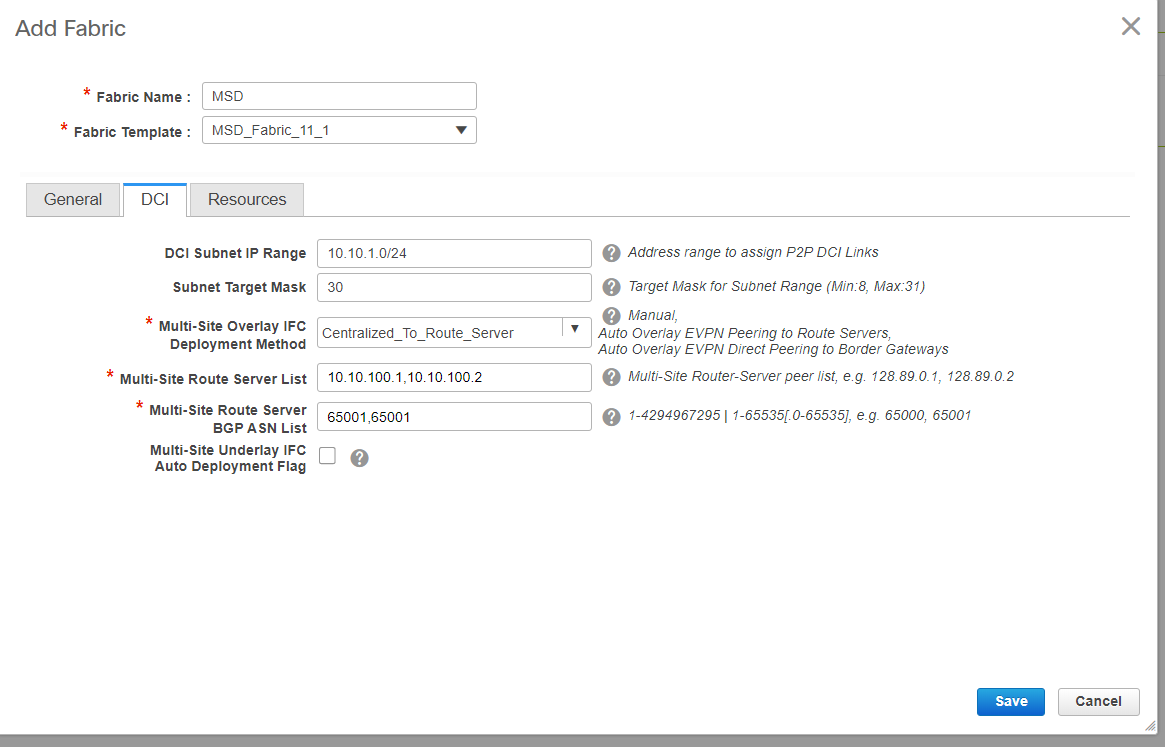

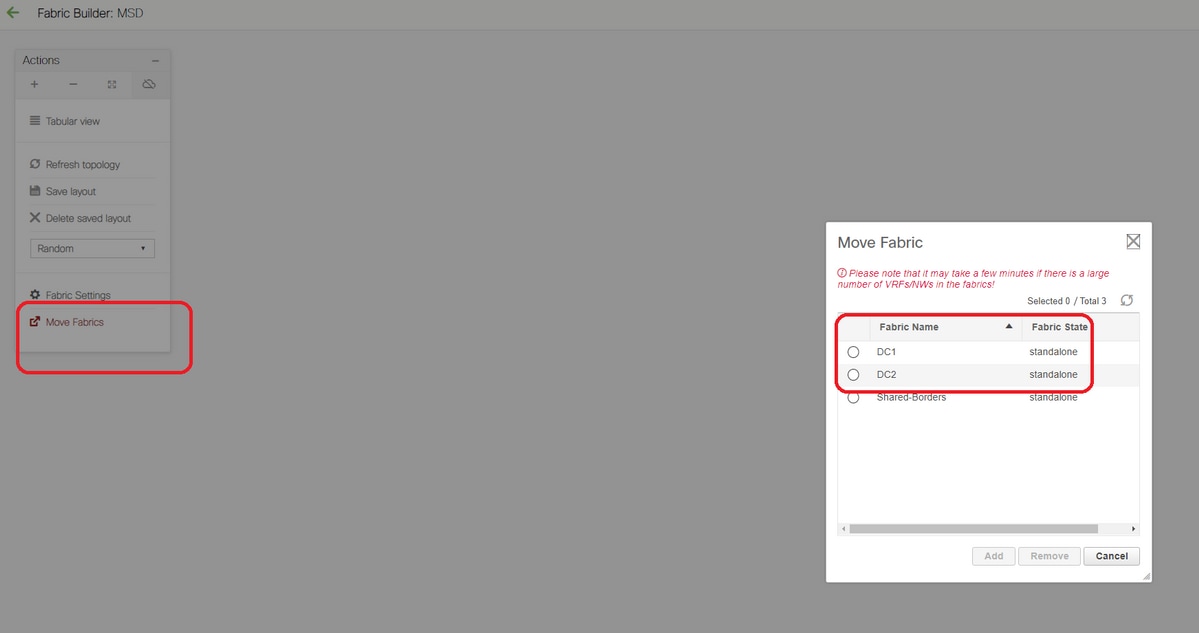

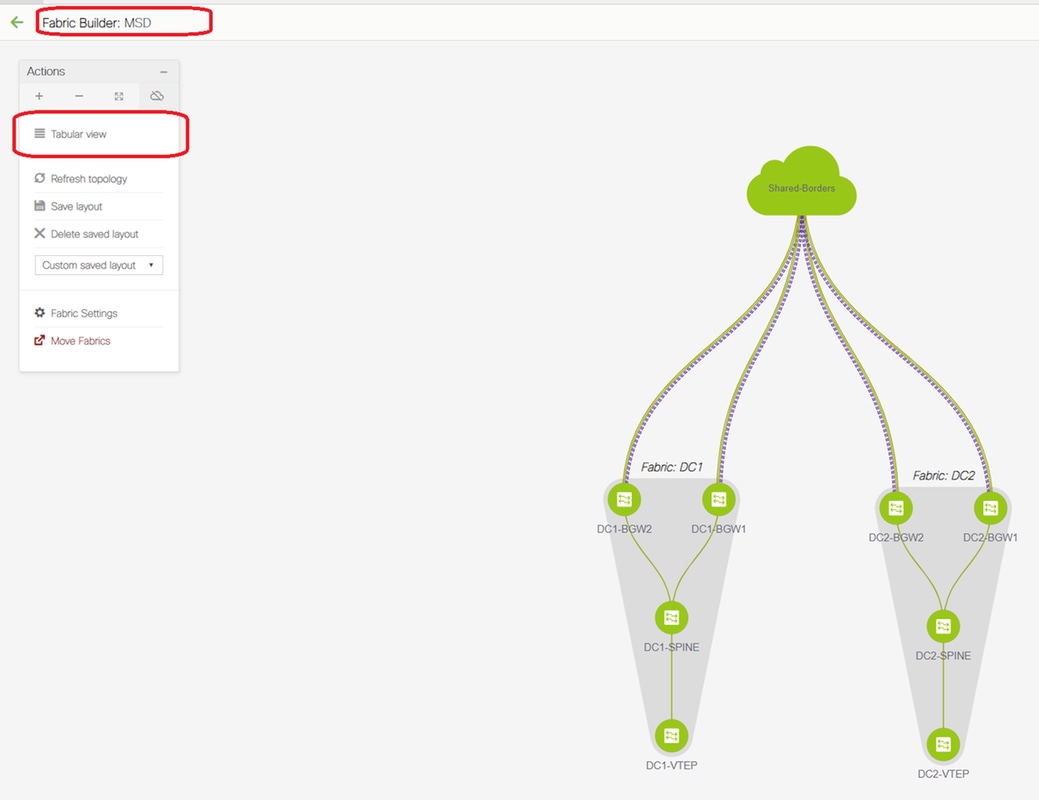

Fase 6 - Creazione di MSD e fabric mobili DC1 e DC2

Andare a Fabric Builder e creare un nuovo fabric e utilizzare il modello -> MSD_Fabric_11_1

# Notare che il metodo di distribuzione IFC di sovrapposizione su più siti deve essere "centralized_To_Route_Server"; In questo caso, i bordi condivisi vengono considerati come server di instradamento e pertanto questa opzione viene utilizzata dall'elenco a discesa

# nell'elenco dei server di routing multisito; Individuare qui gli indirizzi IP di loopback di Loopback0 (che corrisponde al loopback di routing) sul bordo condiviso e compilarlo

# ASN è quello sul bordo condiviso (per ulteriori informazioni, fare riferimento al diagramma riportato sopra); Ai fini del presente documento, entrambi i bordi condivisi sono configurati nella stessa ASN; Compilare di conseguenza

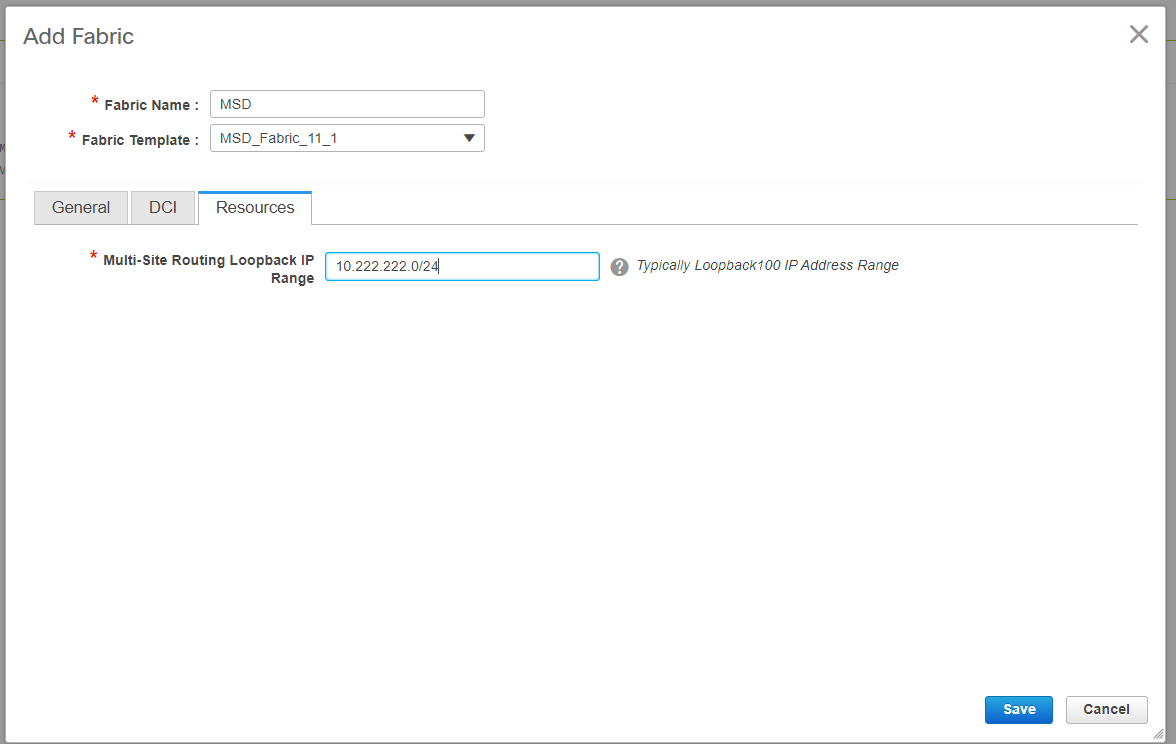

- La scheda successiva contiene l'intervallo IP di loopback multisito, come mostrato di seguito

# Dopo aver compilato tutti i campi, fare clic sul pulsante "save" (Salva) per creare una nuova struttura con il modello-> MSD

# La fase successiva consiste nello spostare i fabric DC1 e DC2 in questo MSD

# Dopo lo spostamento del fabric, appare come di seguito

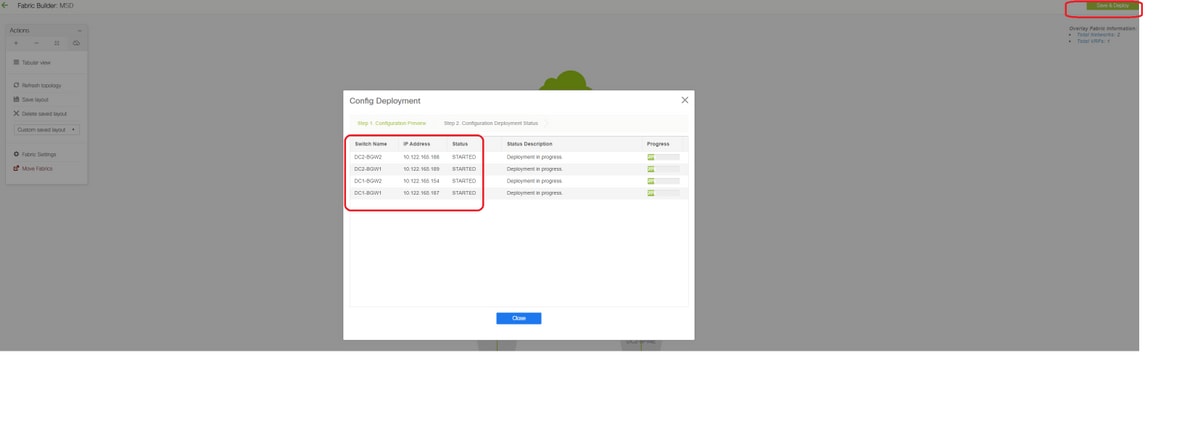

# Una volta terminato, fare clic sul pulsante "save&Deploy" per eseguire le configurazioni richieste per il multisito sui gateway di confine

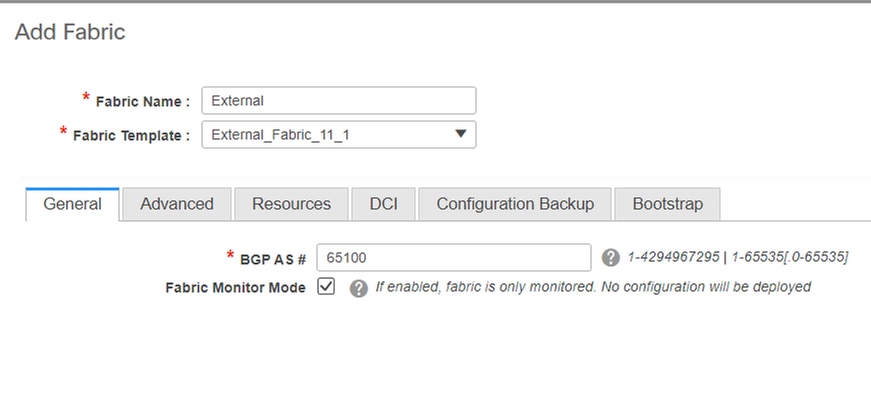

Passaggio 7: Creazione di fabric esterno

# Creazione di un fabric esterno e aggiunta del router esterno come mostrato di seguito;

# Assegnare un nome all'infrastruttura e utilizzare il modello-> "External_Fabric_11_1";

# Fornire l'ASN

# Alla fine, i vari tessuti appariranno come di seguito

Passaggio 8: eBGP Underlay per la raggiungibilità del loopback tra BGW(anche iBGP Between Shared Borders)

# I bordi condivisi eseguono eBGP l2vpn evpn con i Border Gateway e le connessioni VRF-LITE verso il router esterno

# Prima di formare eBGP l2vpn evpn con i loopback, è necessario verificare che i loopback siano raggiungibili tramite un metodo. In questo esempio, viene utilizzato eBGP IPv4 AF da BGW ai bordi condivisi e quindi vengono pubblicizzati i loopback per formare ulteriormente il vicinato di l2vpn evpn.

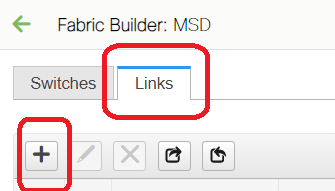

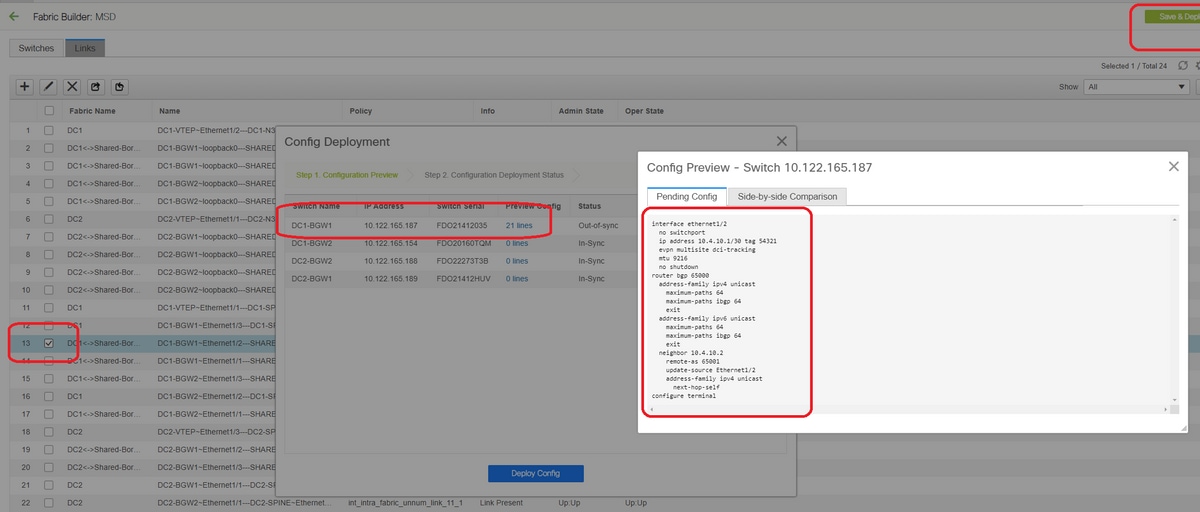

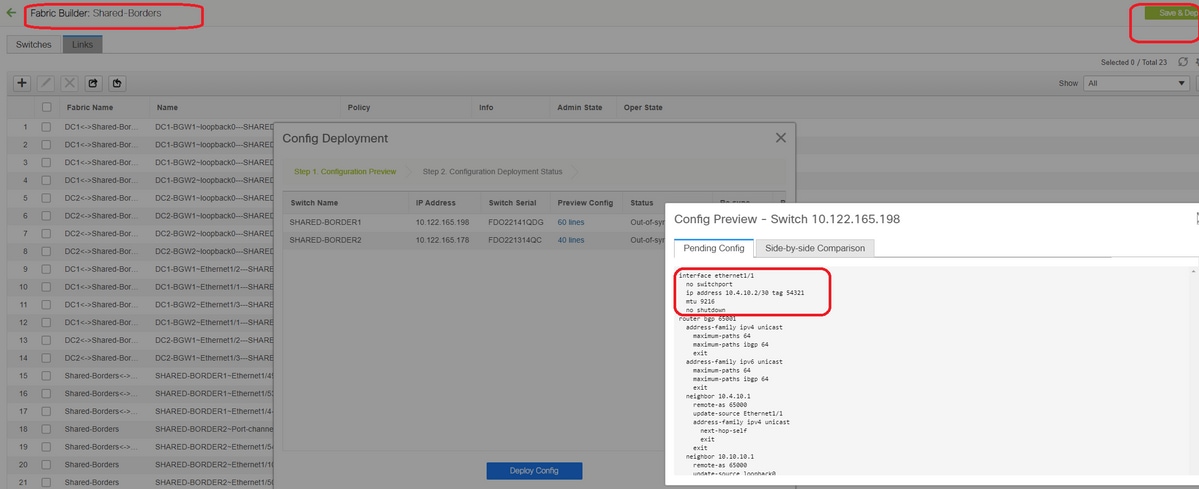

# Dopo aver selezionato la struttura MSD, passare alla "visualizzazione tabulare"

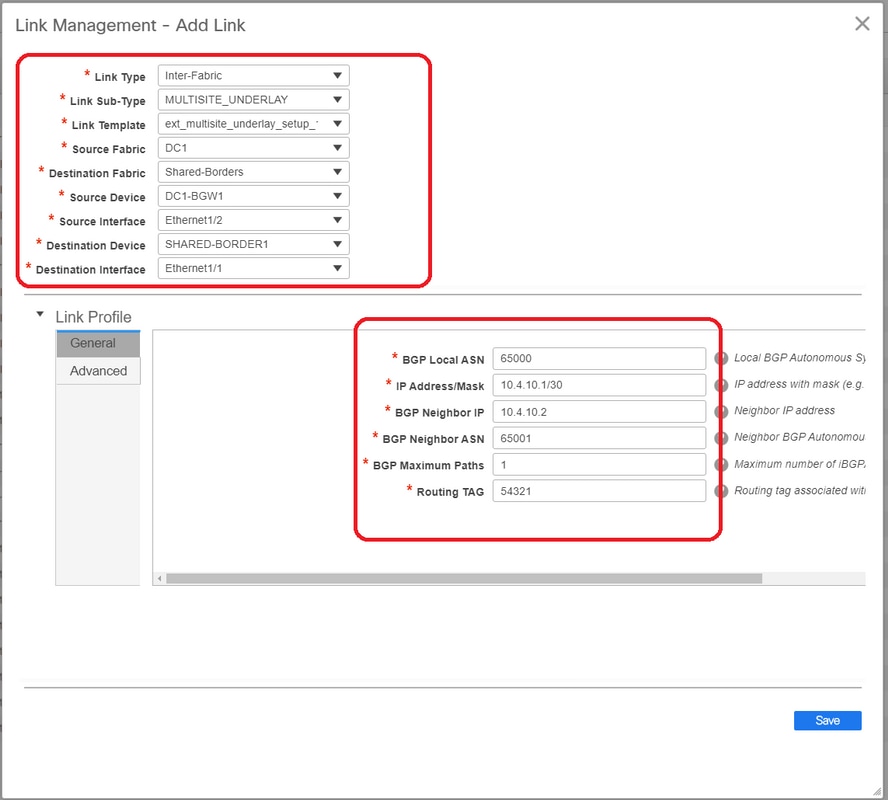

# Selezionare "inter-fabric" e utilizzare "Multisite_UNDERLAY"

# Stiamo tentando di formare un'infrastruttura BGP IPv4 con il router di confine condiviso; Selezionare quindi gli switch e le interfacce in base alle esigenze.

# Nota: se CDP rileva il router adiacente da DC1-BGW1 a SB1, è necessario fornire solo gli indirizzi IP riportati in questa sezione e che configureranno in modo efficace gli indirizzi IP sulle interfacce interessate dopo aver eseguito il "salvataggio e distribuzione"

# Dopo aver selezionato Salva e distribuisci, le righe di configurazione necessarie vengono propagate per DC1-BGW1; Lo stesso passaggio dovrà essere eseguito dopo aver selezionato anche il fabric "Bordo condiviso".

# Dalla CLI, è possibile verificare la stessa condizione utilizzando il comando seguente;

DC1-BGW1# show ip bgp sum BGP summary information for VRF default, address family IPv4 Unicast BGP router identifier 10.10.10.1, local AS number 65000 BGP table version is 11, IPv4 Unicast config peers 1, capable peers 1 2 network entries and 2 paths using 480 bytes of memory BGP attribute entries [1/164], BGP AS path entries [0/0] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 10.4.10.2 4 65001 6 7 11 0 0 00:00:52 0

# Notare che il comando "save&Deploy" deve essere eseguito anche sul fabric DC1 (selezionare l'elenco a discesa per DC1 ed eseguire la stessa operazione) in modo che l'indirizzo IP pertinente, le configurazioni BGP vengano propagate agli switch in DC1 (che sono i Border Gateway);

# Inoltre, la struttura multisito deve essere creata da DC1-BGW, DC2-BGW ai bordi condivisi; quindi, le stesse procedure di cui sopra devono essere fatte anche per lo stesso.

# Alla fine, i confini condivisi saranno caratterizzati da un vicinato eBGP IPv4 AF con tutti i BGW in DC1 e DC2 come indicato di seguito;

SHARED-BORDER1# sh ip bgp sum BGP summary information for VRF default, address family IPv4 Unicast BGP router identifier 10.10.100.1, local AS number 65001 BGP table version is 38, IPv4 Unicast config peers 4, capable peers 4 18 network entries and 20 paths using 4560 bytes of memory BGP attribute entries [2/328], BGP AS path entries [2/12] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 10.4.10.1 4 65000 1715 1708 38 0 0 1d03h 5 10.4.10.6 4 65000 1461 1458 38 0 0 1d00h 5 10.4.10.18 4 65002 1459 1457 38 0 0 1d00h 5 10.4.10.22 4 65002 1459 1457 38 0 0 1d00h 5 SHARED-BORDER2# sh ip bgp sum BGP summary information for VRF default, address family IPv4 Unicast BGP router identifier 10.10.100.2, local AS number 65001 BGP table version is 26, IPv4 Unicast config peers 4, capable peers 4 18 network entries and 20 paths using 4560 bytes of memory BGP attribute entries [2/328], BGP AS path entries [2/12] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 10.4.10.10 4 65000 1459 1458 26 0 0 1d00h 5 10.4.10.14 4 65000 1461 1458 26 0 0 1d00h 5 10.4.10.26 4 65002 1459 1457 26 0 0 1d00h 5 10.4.10.30 4 65002 1459 1457 26 0 0 1d00h 5

# Sopra è il prerequisito per la costruzione del quartiere l2vpn evpn da BGWs a Confini Condivisi (Notare che non è obbligatorio utilizzare BGP; qualsiasi altro meccanismo di scambio dei prefissi di loopback); Alla fine, il requisito di base è che tutti i loopback (dei bordi condivisi, BGW) siano raggiungibili da tutti i BGW

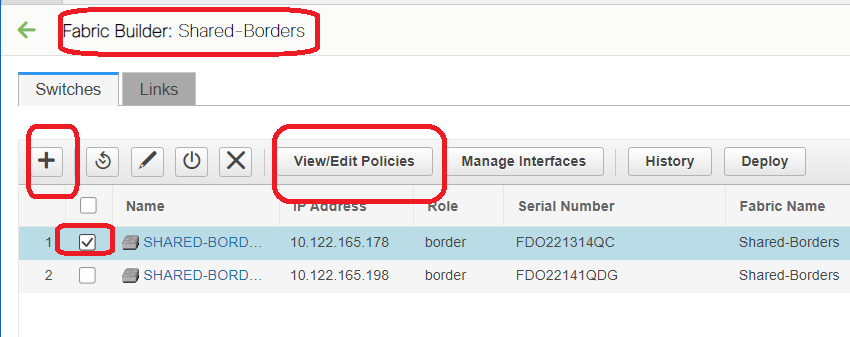

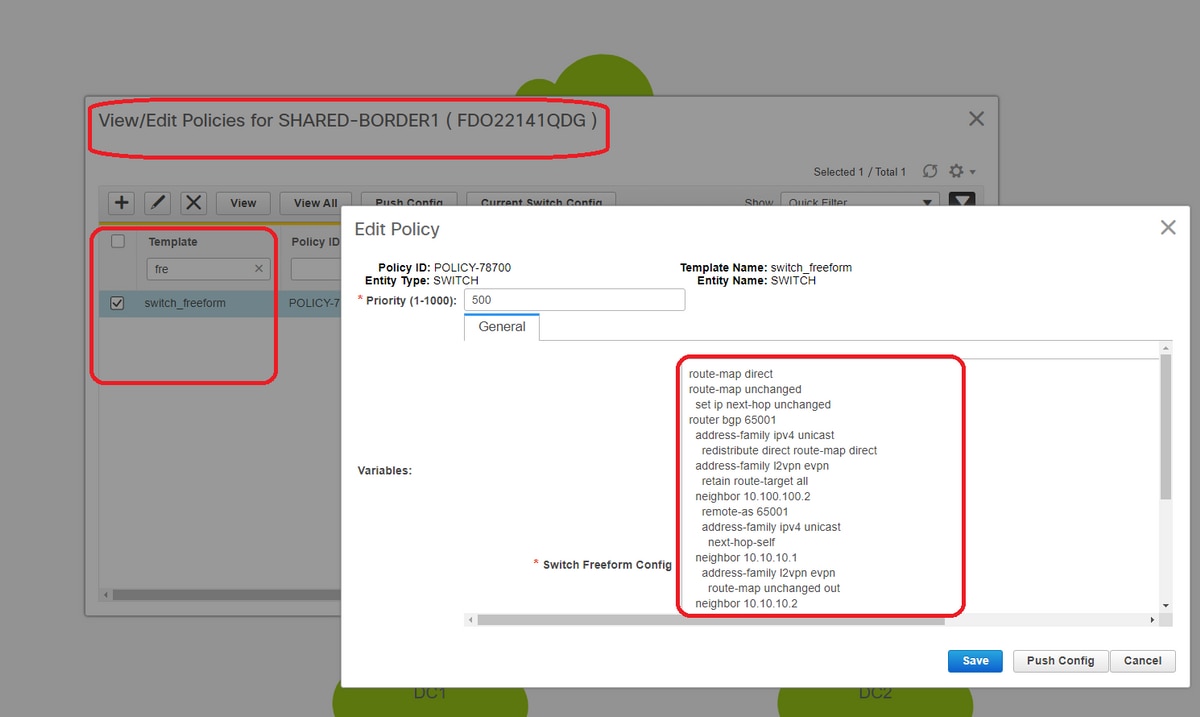

# Notare anche che è necessario stabilire un vicinato iBGP IPv4 AF tra i confini condivisi; Da oggi, DCNM non ha la possibilità di creare un iBGP tra bordi condivisi utilizzando un modello/elenco a discesa; A tale scopo, è necessario eseguire una configurazione di forma libera come illustrato di seguito.

# Trovare gli indirizzi IP configurati nella SVI di backup dei bordi condivisi; Come mostrato sopra, la figura a mano libera viene aggiunta sullo switch Shared-border1 e il router adiacente iBGP specificato è quello di Shared-border2(10.100.100.2)

# Pur fornendo le configurazioni all'interno della figura a mano libera in DCNM, fornire la spaziatura corretta dopo ogni comando (lasciare un numero pari di spazi; cioè, dopo il router bgp 6501, fornire due spazi e poi dare il comando <> al router adiacente e così via)

# Assicurarsi inoltre di eseguire una ridistribuzione diretta per le route dirette (route di loopback) in BGP o in un'altra forma per pubblicizzare i loopback; nell'esempio precedente, viene creato un percorso diretto che corrisponde a tutte le route dirette, quindi la ridistribuzione diretta viene eseguita all'interno del protocollo IPv4 AF BGP

# Una volta che la configurazione è stata "salvata e distribuita" da DCNM, il formato del protocollo iBGP adiacente è il seguente:

SHARED-BORDER1# sh ip bgp sum BGP summary information for VRF default, address family IPv4 Unicast BGP router identifier 10.10.100.1, local AS number 65001 BGP table version is 57, IPv4 Unicast config peers 5, capable peers 5 18 network entries and 38 paths using 6720 bytes of memory BGP attribute entries [4/656], BGP AS path entries [2/12] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 10.4.10.1 4 65000 1745 1739 57 0 0 1d04h 5 10.4.10.6 4 65000 1491 1489 57 0 0 1d00h 5 10.4.10.18 4 65002 1490 1487 57 0 0 1d00h 5 10.4.10.22 4 65002 1490 1487 57 0 0 1d00h 5 10.100.100.2 4 65001 14 6 57 0 0 00:00:16 18 # iBGP neighborship from shared border1 to shared border2

# Con il passaggio precedente, la struttura multisito è completamente configurata.

# Il passo successivo consiste nella creazione della sovrapposizione multisito;

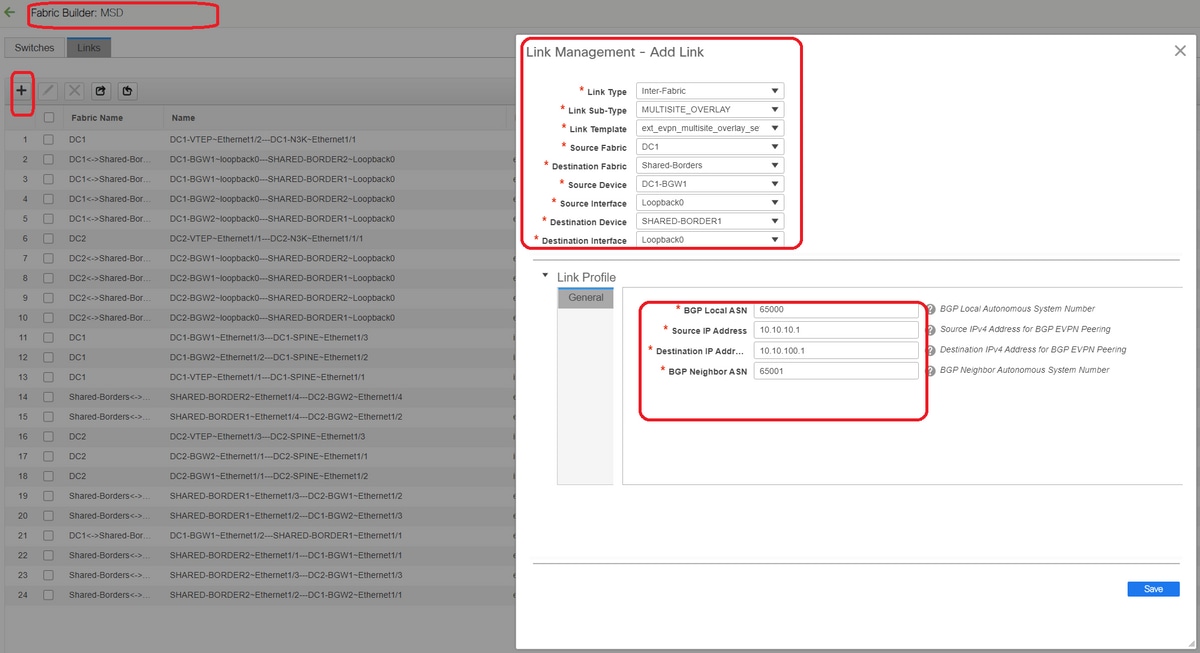

Passaggio 9: Creazione di una sovrapposizione multisito dai BGW ai bordi condivisi

# Si noti che, qui i bordi condivisi sono anche i server di instradamento

# Selezionare il file MSD e passare alla "Visualizzazione tabulare", dove è possibile creare un nuovo collegamento. A questo punto, è necessario creare un nuovo collegamento di sovrapposizione multisito e gli indirizzi IP corrispondenti dovranno essere forniti con l'ASN corretto, come indicato di seguito. Questa operazione deve essere eseguita per tutti i router adiacenti alla rete VPN l2vpn (che vanno da ogni BGW a ogni bordo condiviso)

# Sopra è un esempio; Eseguire la stessa operazione per tutti gli altri overlay link multisito e alla fine, la CLI avrà un aspetto simile a quello riportato di seguito;

SHARED-BORDER1# sh bgp l2vpn evpn summary BGP summary information for VRF default, address family L2VPN EVPN BGP router identifier 10.10.100.1, local AS number 65001 BGP table version is 8, L2VPN EVPN config peers 4, capable peers 4 1 network entries and 1 paths using 240 bytes of memory BGP attribute entries [1/164], BGP AS path entries [0/0] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 10.10.10.1 4 65000 21 19 8 0 0 00:13:52 0 10.10.10.2 4 65000 22 20 8 0 0 00:14:14 0 10.10.20.1 4 65002 21 19 8 0 0 00:13:56 0 10.10.20.2 4 65002 21 19 8 0 0 00:13:39 0 SHARED-BORDER2# sh bgp l2vpn evpn summary BGP summary information for VRF default, address family L2VPN EVPN BGP router identifier 10.10.100.2, local AS number 65001 BGP table version is 8, L2VPN EVPN config peers 4, capable peers 4 1 network entries and 1 paths using 240 bytes of memory BGP attribute entries [1/164], BGP AS path entries [0/0] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 10.10.10.1 4 65000 22 20 8 0 0 00:14:11 0 10.10.10.2 4 65000 21 19 8 0 0 00:13:42 0 10.10.20.1 4 65002 21 19 8 0 0 00:13:45 0 10.10.20.2 4 65002 22 20 8 0 0 00:14:15 0

Passaggio 10: Installazione di reti/VRF in entrambi i siti

# Una volta terminata la sovrapposizione e la sovrapposizione multisito, il passo successivo è installare le reti/VRF su tutti i dispositivi;

# Avvio con VRF su fabric-> DC1, DC2 e bordi condivisi.

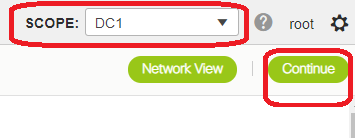

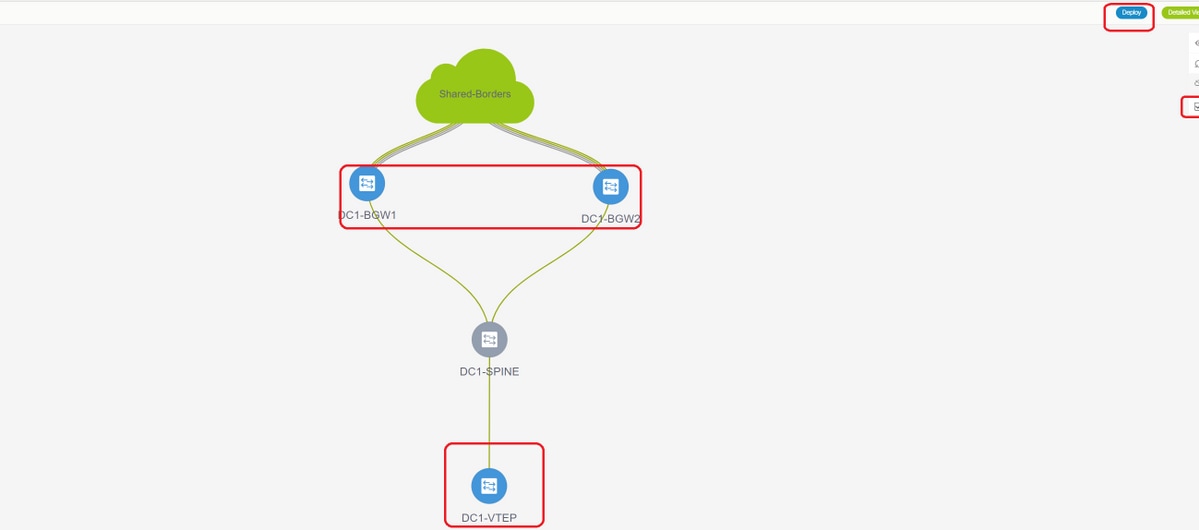

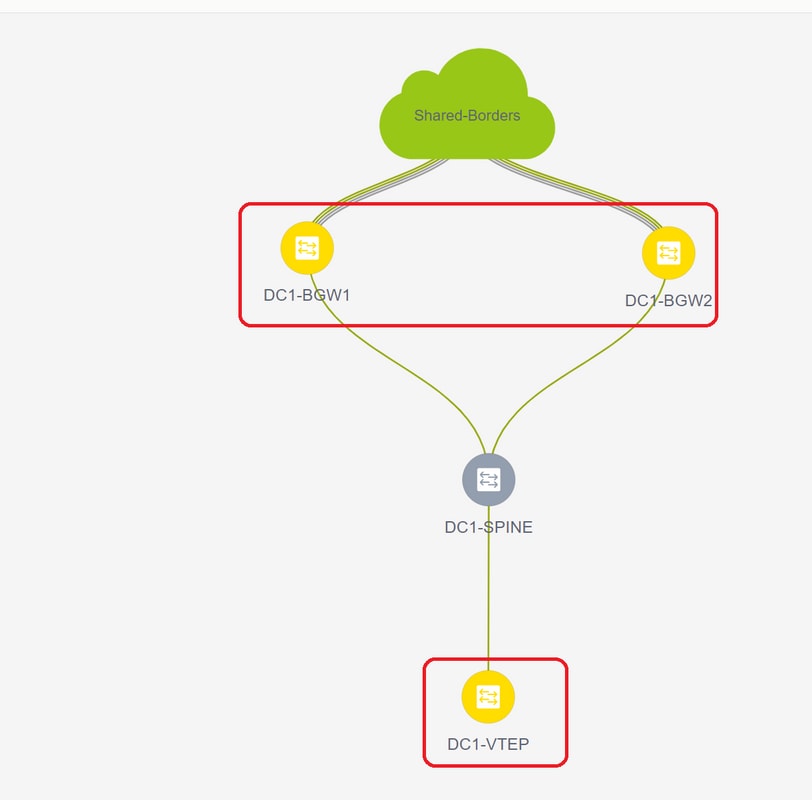

# Una volta selezionata la vista VRF, fare clic su "continue" (continua). Verranno elencati i dispositivi nella topologia

# Poiché il VRF deve essere implementato su più switch (inclusi Border Gateway e Leaf), selezionare la casella di controllo all'estrema destra, quindi selezionare gli switch che hanno lo stesso ruolo contemporaneamente; ad esempio; È possibile selezionare contemporaneamente DC1-BGW1 e DC1-BGW2, quindi salvare entrambi gli switch; Quindi, selezionare gli switch foglia applicabili (in questo caso, DC1-VTEP)

# Come visto in precedenza, quando si seleziona l'opzione "Deploy", tutti gli switch precedentemente selezionati avviano la distribuzione e diventano verdi se la distribuzione ha esito positivo.

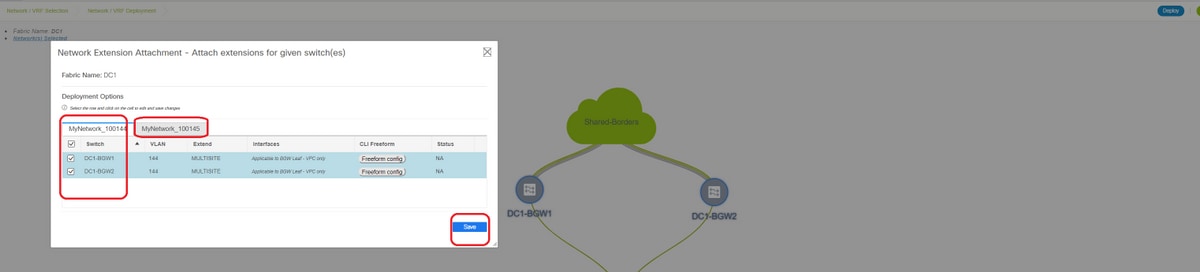

# Gli stessi passaggi dovranno essere eseguiti per la distribuzione delle reti;

# Se vengono create più reti, prima della distribuzione passare alle schede successive per selezionare le reti

# Lo stato passerà da "IMPLEMENTATO" a "DISTRIBUITO" e la CLI dello switch riportata di seguito può essere utilizzata per verificare le distribuzioni

DC1-VTEP# sh nve vni

Codes: CP - Control Plane DP - Data Plane

UC - Unconfigured SA - Suppress ARP

SU - Suppress Unknown Unicast

Xconn - Crossconnect

MS-IR - Multisite Ingress Replication

Interface VNI Multicast-group State Mode Type [BD/VRF] Flags

--------- -------- ----------------- ----- ---- ------------------ -----

nve1 100144 239.1.1.144 Up CP L2 [144] # Network1 which is VLan 144 mapped to VNID 100144

nve1 100145 239.1.1.145 Up CP L2 [145] # Network2 Which is Vlan 145 mapped to VNID 100145

nve1 1001445 239.100.100.100 Up CP L3 [tenant-1] # VRF- tenant1 which is mapped to VNID 1001445

DC1-BGW1# sh nve vni

Codes: CP - Control Plane DP - Data Plane

UC - Unconfigured SA - Suppress ARP

SU - Suppress Unknown Unicast

Xconn - Crossconnect

MS-IR - Multisite Ingress Replication

Interface VNI Multicast-group State Mode Type [BD/VRF] Flags

--------- -------- ----------------- ----- ---- ------------------ -----

nve1 100144 239.1.1.144 Up CP L2 [144] MS-IR

nve1 100145 239.1.1.145 Up CP L2 [145] MS-IR

nve1 1001445 239.100.100.100 Up CP L3 [tenant-1]

# Anche Above viene da BGW; in breve, tutti gli switch selezionati in precedenza verranno installati con le reti e il VRF

# È necessario eseguire gli stessi passaggi anche per il fabric DC2, il bordo condiviso. Tenere presente che i bordi condivisi NON richiedono reti o VNID di livello 2; è richiesto solo il VRF L3.

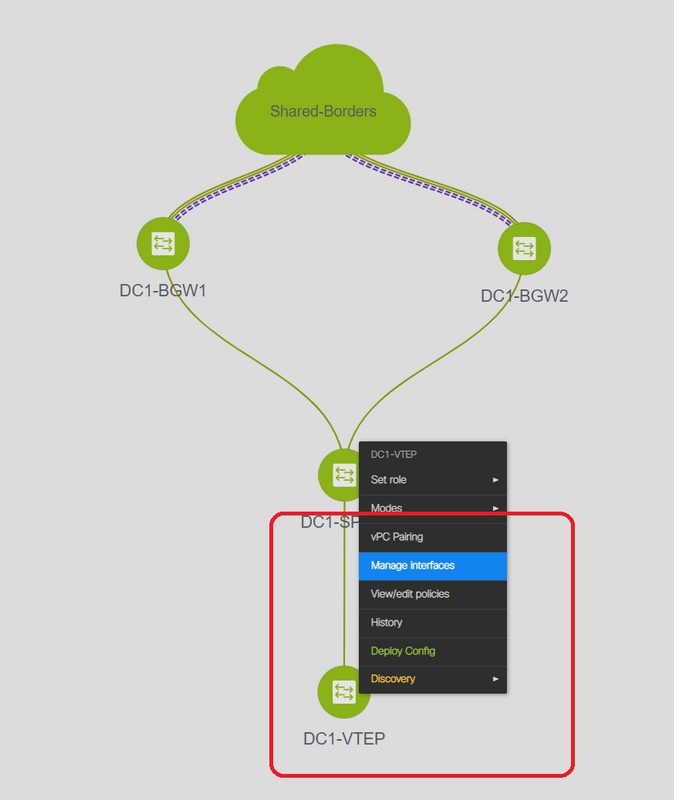

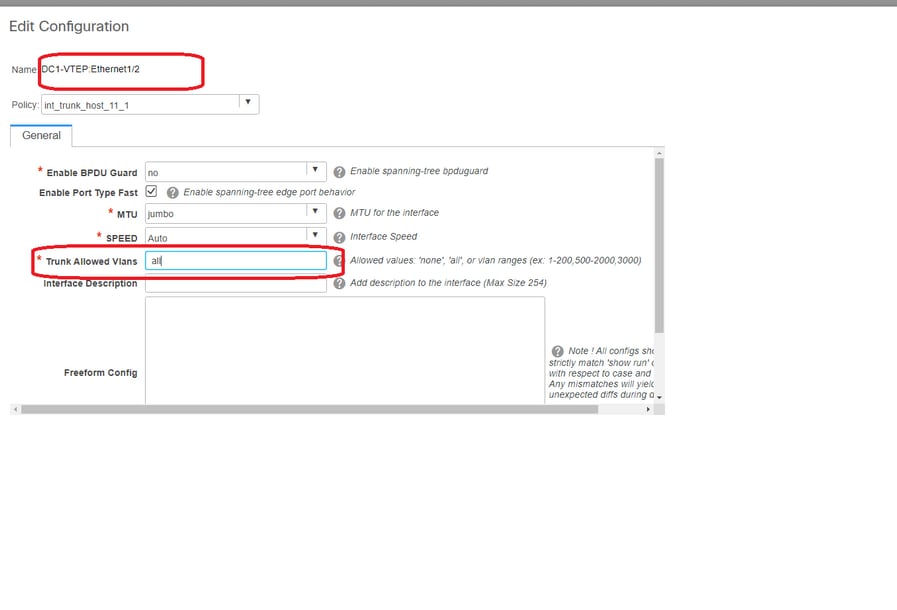

Passaggio 11: Creazione di porte di accesso/trunk a valle su switch foglia/VTEP

# In questa topologia, le porte Eth1/2 e Eth1/1 da DC1-VTEP e DC2-VTEP rispettivamente sono collegate agli host; quindi spostarle come porte trunk nell'interfaccia utente di DCNM come mostrato di seguito

# Selezione dell'interfaccia e modifica del valore "allowed vlan" da none a "all" (o solo per le vlan che devono essere consentite)

Passaggio 12: Forme libere necessarie sul bordo condiviso

# Poiché gli switch di confine condivisi sono server di routing, è necessario apportare alcune modifiche in termini di vicinato BGP l2vpn evpn

# il traffico BUM tra siti viene replicato utilizzando Unicast; qualsiasi traffico BUM sulla Vlan 144(es) dopo il suo arrivo sui BGW; a seconda di quale BGW è il server d'inoltro designato (DF, Designated Forwarder), DF eseguirà una replica unicast su un sito remoto; Questa replica viene eseguita dopo che il BGW riceve una route di tipo 3 dal BGW remoto; Qui, i BGW stanno formando l2vpn evpn peer solo con bordi condivisi; e i bordi condivisi non devono avere VNID di layer 2 (se creati, ciò causerà la sospensione attività del traffico est/ovest). Poiché i VNID di layer 2 sono mancanti e la route-type 3 è originata dai BGW per VNID, i bordi condivisi non rispetteranno l'aggiornamento BGP proveniente dai BGW; Per risolvere questo problema, utilizzare il comando "keep route-target all" (mantieni route-target all) in AF l2vpn evpn

# Un altro punto è quello di assicurarsi che i bordi condivisi non modifichino l'HOP successivo (BGP modifica per impostazione predefinita l'hop successivo per i quartieri eBGP); In questo caso, il tunnel tra siti per il traffico unicast dal sito 1 al sito 2 e viceversa dovrebbe essere da BGW a BGW (da dc1 a dc2 e viceversa); A tale scopo, è necessario creare una mappa dei percorsi e applicarla a ogni quartiere di l2vpn evpn dal confine condiviso a ogni BGW

# In entrambi i casi, è necessario utilizzare una figura a mano libera sui bordi condivisi, come nell'esempio seguente

route-map direct

route-map unchanged

set ip next-hop unchanged

router bgp 65001

address-family ipv4 unicast

redistribute direct route-map direct

address-family l2vpn evpn

retain route-target all

neighbor 10.100.100.2

remote-as 65001

address-family ipv4 unicast

next-hop-self

neighbor 10.10.10.1

address-family l2vpn evpn

route-map unchanged out

neighbor 10.10.10.2

address-family l2vpn evpn

route-map unchanged out

neighbor 10.10.20.1

address-family l2vpn evpn

route-map unchanged out

neighbor 10.10.20.2

address-family l2vpn evpn

route-map unchanged out

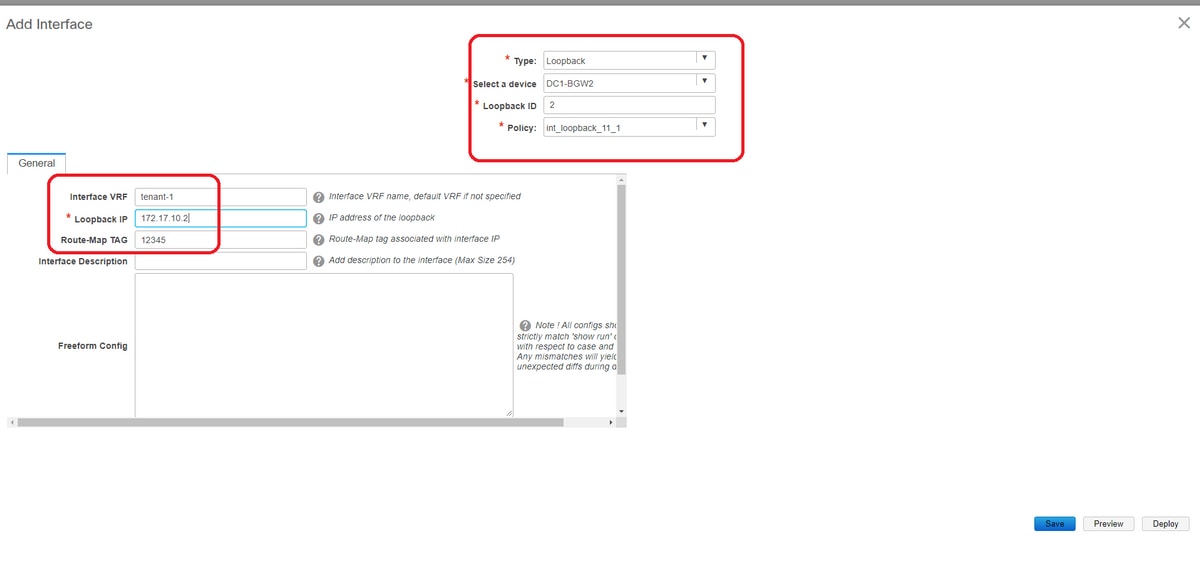

Passaggio 13: Loopback nei VRF tenant sui BGW

# per il traffico Nord/Sud dagli host connessi all'interno degli switch foglia, i BGW utilizzano l'indirizzo IP SRC esterno dell'indirizzo IP NVE Loopback1; Per impostazione predefinita, i bordi condivisi formeranno solo il peer NVE con l'indirizzo IP di loopback multisito dei BGW; quindi, se un pacchetto vxlan raggiunge il confine condiviso con un indirizzo IP SRC esterno del loopback BGW1, il pacchetto viene scartato a causa del mancato recapito SRCTEP; Per evitare ciò, è necessario creare un loopback in tenant-VRF su ogni switch BGW e quindi annunciare il BGP in modo che i bordi condivisi ricevano questo aggiornamento e quindi formino il peer NVE con l'indirizzo IP BGW Loopback1 ;

# Inizialmente il peer NVE apparirà come sotto sui bordi condivisi

SHARED-BORDER1# sh nve pee Interface Peer-IP State LearnType Uptime Router-Mac --------- -------------------------------------- ----- --------- -------- ----------------- nve1 10.222.222.1 Up CP 01:20:09 0200.0ade.de01 # Multisite Loopback 100 IP address of DC1-BGWs nve1 10.222.222.2 Up CP 01:17:43 0200.0ade.de02 # Multisite Loopback 100 IP address of DC2-BGWs

# Come illustrato in precedenza, il loopback2 viene creato da DCNM ed è configurato in tenant-1 VRF e viene assegnato il tag 12345, in quanto è il tag utilizzato dalla route-map per abbinare il loopback durante la creazione dell'annuncio

DC1-BGW1# sh run vrf tenant-1

!Command: show running-config vrf tenant-1

!Running configuration last done at: Tue Dec 10 17:21:29 2019

!Time: Tue Dec 10 17:24:53 2019

version 9.3(2) Bios:version 07.66

interface Vlan1445

vrf member tenant-1

interface loopback2

vrf member tenant-1

vrf context tenant-1

vni 1001445

ip pim rp-address 10.49.3.100 group-list 224.0.0.0/4

ip pim ssm range 232.0.0.0/8

rd auto

address-family ipv4 unicast

route-target both auto

route-target both auto mvpn

route-target both auto evpn

address-family ipv6 unicast

route-target both auto

route-target both auto evpn

router bgp 65000

vrf tenant-1

address-family ipv4 unicast

advertise l2vpn evpn

redistribute direct route-map fabric-rmap-redist-subnet

maximum-paths ibgp 2

address-family ipv6 unicast

advertise l2vpn evpn

redistribute direct route-map fabric-rmap-redist-subnet

maximum-paths ibgp 2

DC1-BGW1# sh route-map fabric-rmap-redist-subnet

route-map fabric-rmap-redist-subnet, permit, sequence 10

Match clauses:

tag: 12345

Set clauses:

# Dopo questo passaggio, i peer NVE verranno visualizzati per tutti gli indirizzi IP di loopback1 insieme all'indirizzo IP di loopback multisito.

SHARED-BORDER1# sh nve pee Interface Peer-IP State LearnType Uptime Router-Mac --------- -------------------------------------- ----- --------- -------- ----------------- nve1 192.168.20.1 Up CP 00:00:01 b08b.cfdc.2fd7 nve1 10.222.222.1 Up CP 01:27:44 0200.0ade.de01 nve1 192.168.10.2 Up CP 00:01:00 e00e.daa2.f7d9 nve1 10.222.222.2 Up CP 01:25:19 0200.0ade.de02 nve1 192.168.10.3 Up CP 00:01:43 6cb2.aeee.0187 nve1 192.168.20.3 Up CP 00:00:28 005d.7307.8767

# In questa fase, il traffico est/ovest deve essere inoltrato correttamente

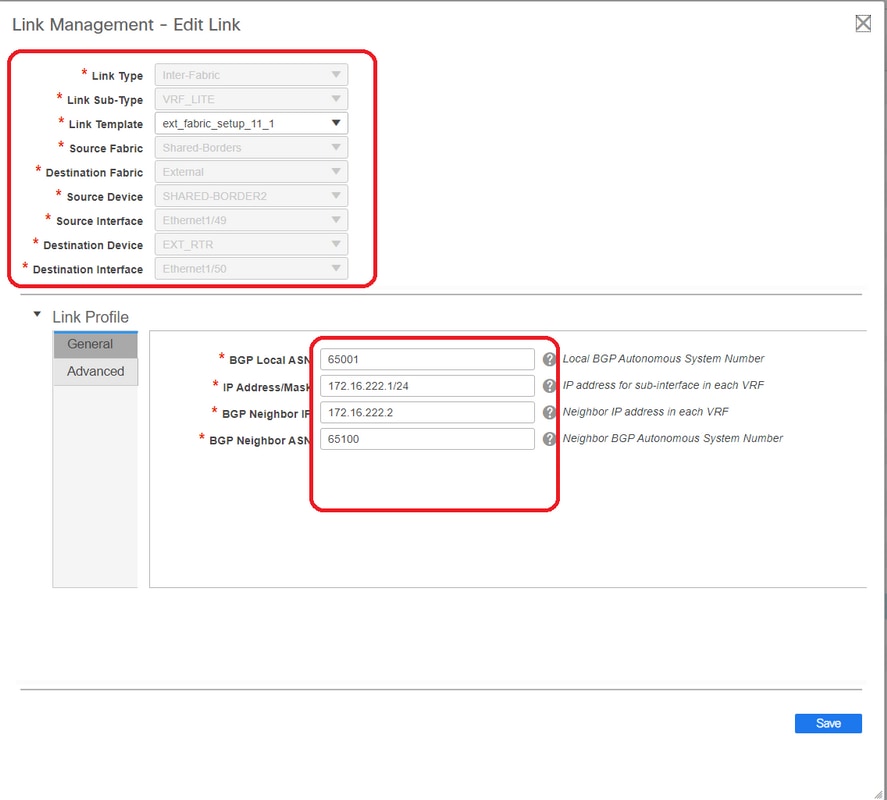

Passaggio 14: VFLITE Extensions da bordi condivisi a router esterni

# In alcuni casi gli host esterni alla struttura devono comunicare con gli host all'interno della struttura. In questo esempio, lo stesso è reso possibile dai confini condivisi;

# Qualsiasi host che risieda in DC1 o DC2 sarà in grado di comunicare con gli host esterni tramite gli interruttori di confine condivisi.

# A tale scopo, i bordi condivisi stanno terminando il VRF Lite; In questo esempio, eBGP viene eseguito dai bordi condivisi ai router esterni, come mostrato nel diagramma all'inizio.

# Per la configurazione da DCNM, è necessario aggiungere allegati estensione vrf. Per ottenere lo stesso risultato, è necessario eseguire le operazioni seguenti.

a) Aggiunta di collegamenti tra tessuti dai bordi condivisi ai router esterni

# Selezione dell'ambito del generatore di infrastrutture su "bordo condiviso" e passaggio alla visualizzazione tabulare

# Selezionare i collegamenti e aggiungere un collegamento "Inter-Fabric" come mostrato di seguito

# È necessario selezionare un sottotipo VRF LITE dal menu a discesa

# Il fabric di origine ha bordi condivisi e il fabric di destinazione è esterno in quanto si tratta di un VRF LITE da SB a esterno

# Selezione delle interfacce interessate in direzione del router esterno

# Fornire l'indirizzo IP, la maschera e l'indirizzo IP del router adiacente

# ASN verrà compilato automaticamente.

# Al termine, fare clic sul pulsante Salva

# Esecuzione della stessa procedura per i bordi condivisi e per tutte le connessioni esterne di livello 3 in VFLITE

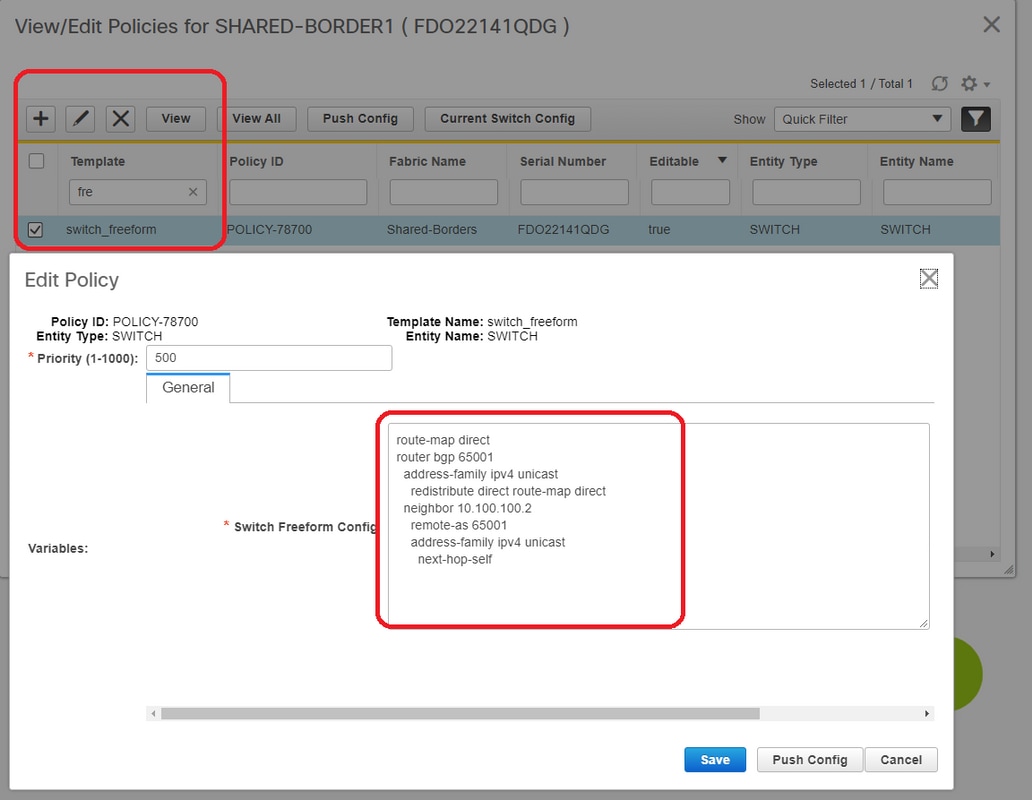

b) Aggiunta di estensioni VRF

# Andare alla sezione VRF del bordo condiviso

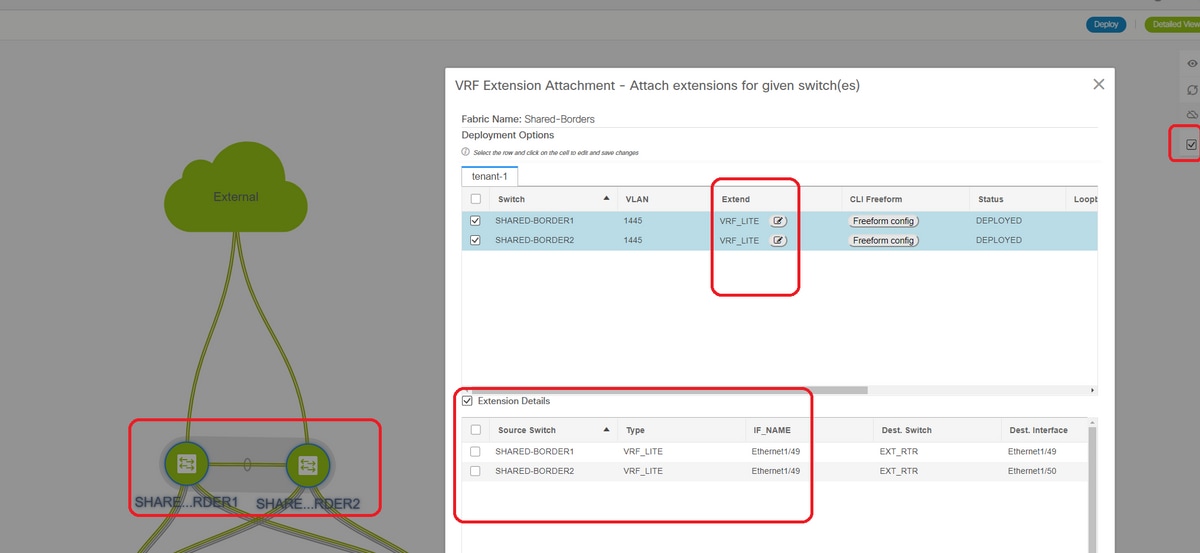

# VRF sarà nello stato distribuito; Selezionare la casella di controllo a destra per selezionare più switch

# Selezionare i bordi condivisi e si aprirà la finestra "VRF EXtension attachment"

# Sotto "estendere", passare da "Nessuno" a "VERFLITE"

# Effettuare la stessa operazione per entrambi i bordi condivisi

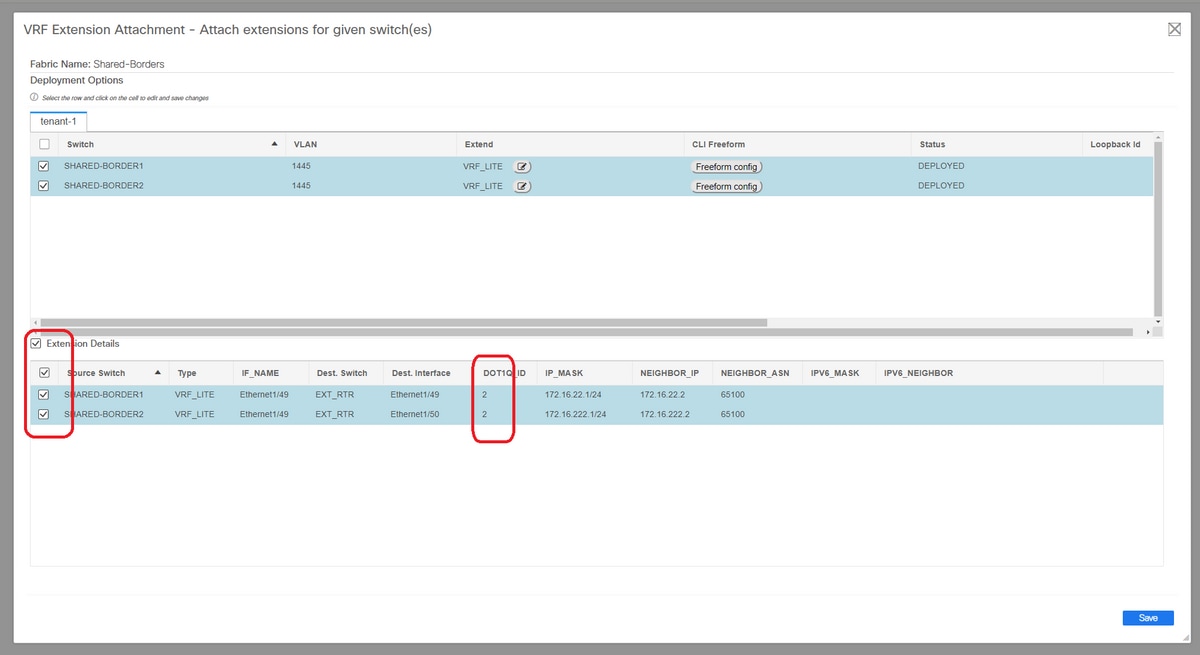

# Al termine, "Extension Details" (Dettagli estensione) consente di popolare le interfacce VRF LITE precedentemente indicate nel passo a) precedente.

# DOT1Q ID viene popolato automaticamente in 2

# Anche altri campi vengono compilati automaticamente

# Se è necessario stabilire il vicinato IPv6 tramite VFLITE, eseguire il passaggio a) per IPv6

# Fare clic sul pulsante Salva

# Infine, eseguire la "Distribuzione" in alto a destra nella pagina Web.

# Se l'installazione ha esito positivo, le configurazioni verranno sottoposte a push ai bordi condivisi, inclusa l'impostazione degli indirizzi IP su tali sottointerfacce e la creazione di risorse BGP IPv4 con i router esterni

# Tenere presente che in questo caso le configurazioni del router esterno (impostazione degli indirizzi IP sulle sottointerfacce e istruzioni di vicinato BGP) vengono eseguite manualmente dalla CLI.

# Le verifiche CLI possono essere effettuate dai seguenti comandi su entrambi i bordi condivisi;

SHARED-BORDER1# sh ip bgp sum vr tenant-1 BGP summary information for VRF tenant-1, address family IPv4 Unicast BGP router identifier 172.16.22.1, local AS number 65001 BGP table version is 18, IPv4 Unicast config peers 1, capable peers 1 9 network entries and 11 paths using 1320 bytes of memory BGP attribute entries [9/1476], BGP AS path entries [3/18] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 172.16.22.2 4 65100 20 20 18 0 0 00:07:59 1 SHARED-BORDER2# sh ip bgp sum vr tenant-1 BGP summary information for VRF tenant-1, address family IPv4 Unicast BGP router identifier 172.16.222.1, local AS number 65001 BGP table version is 20, IPv4 Unicast config peers 1, capable peers 1 9 network entries and 11 paths using 1320 bytes of memory BGP attribute entries [9/1476], BGP AS path entries [3/18] BGP community entries [0/0], BGP clusterlist entries [0/0] Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 172.16.222.2 4 65100 21 21 20 0 0 00:08:02 1

# Con tutte le configurazioni precedenti, verrà stabilita anche la raggiungibilità Nord/Sud come mostrato di seguito (ping dal router esterno agli host nel fabric)

EXT_RTR# ping 172.16.144.1 # 172.16.144.1 is Host in DC1 Fabric PING 172.16.144.1 (172.16.144.1): 56 data bytes 64 bytes from 172.16.144.1: icmp_seq=0 ttl=251 time=0.95 ms 64 bytes from 172.16.144.1: icmp_seq=1 ttl=251 time=0.605 ms 64 bytes from 172.16.144.1: icmp_seq=2 ttl=251 time=0.598 ms 64 bytes from 172.16.144.1: icmp_seq=3 ttl=251 time=0.568 ms 64 bytes from 172.16.144.1: icmp_seq=4 ttl=251 time=0.66 ms ^[[A^[[A --- 172.16.144.1 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.568/0.676/0.95 ms

EXT_RTR# ping 172.16.144.2 # 172.16.144.2 is Host in DC2 Fabric PING 172.16.144.2 (172.16.144.2): 56 data bytes 64 bytes from 172.16.144.2: icmp_seq=0 ttl=251 time=1.043 ms 64 bytes from 172.16.144.2: icmp_seq=1 ttl=251 time=6.125 ms 64 bytes from 172.16.144.2: icmp_seq=2 ttl=251 time=0.716 ms 64 bytes from 172.16.144.2: icmp_seq=3 ttl=251 time=3.45 ms 64 bytes from 172.16.144.2: icmp_seq=4 ttl=251 time=1.785 ms --- 172.16.144.2 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.716/2.623/6.125 ms

# Le route puntano anche ai dispositivi giusti nel percorso del pacchetto

EXT_RTR# traceroute 172.16.144.1 traceroute to 172.16.144.1 (172.16.144.1), 30 hops max, 40 byte packets 1 SHARED-BORDER1 (172.16.22.1) 0.914 ms 0.805 ms 0.685 ms 2 DC1-BGW2 (172.17.10.2) 1.155 ms DC1-BGW1 (172.17.10.1) 1.06 ms 0.9 ms 3 ANYCAST-VLAN144-IP (172.16.144.254) (AS 65000) 0.874 ms 0.712 ms 0.776 ms 4 DC1-HOST (172.16.144.1) (AS 65000) 0.605 ms 0.578 ms 0.468 ms

EXT_RTR# traceroute 172.16.144.2 traceroute to 172.16.144.2 (172.16.144.2), 30 hops max, 40 byte packets 1 SHARED-BORDER2 (172.16.222.1) 1.137 ms 0.68 ms 0.66 ms 2 DC2-BGW2 (172.17.20.2) 1.196 ms DC2-BGW1 (172.17.20.1) 1.193 ms 0.903 ms 3 ANYCAST-VLAN144-IP (172.16.144.254) (AS 65000) 1.186 ms 0.988 ms 0.966 ms 4 172.16.144.2 (172.16.144.2) (AS 65000) 0.774 ms 0.563 ms 0.583 ms EXT_RTR#

Contributo dei tecnici Cisco

- Varun JoseLeader tecnico-CX

Feedback

Feedback