Convalida Intelligent Traffic Director con metodo IP di origine

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

Questo documento descrive come controllare sia il control plane che il data plane di Intelligent Traffic Director (ITD) nella piattaforma Nexus 9K.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Software Nexus NX-OS.

- Access List (ACL).

- Contratto sui livelli di servizio (SLA) IP.

- Policy-Based Routing (PBR).

- Intelligent Traffic Director (ITD).

Componenti usati

Il riferimento delle informazioni contenute in questo documento è Cisco Nexus 9000 con NXOS versione 10.2(5).

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

ITD è una soluzione intelligente, basata su hardware e multi-terabit che consente di creare un'architettura scalabile per la distribuzione del traffico di layer 3 e layer 4, il bilanciamento del carico e il reindirizzamento.

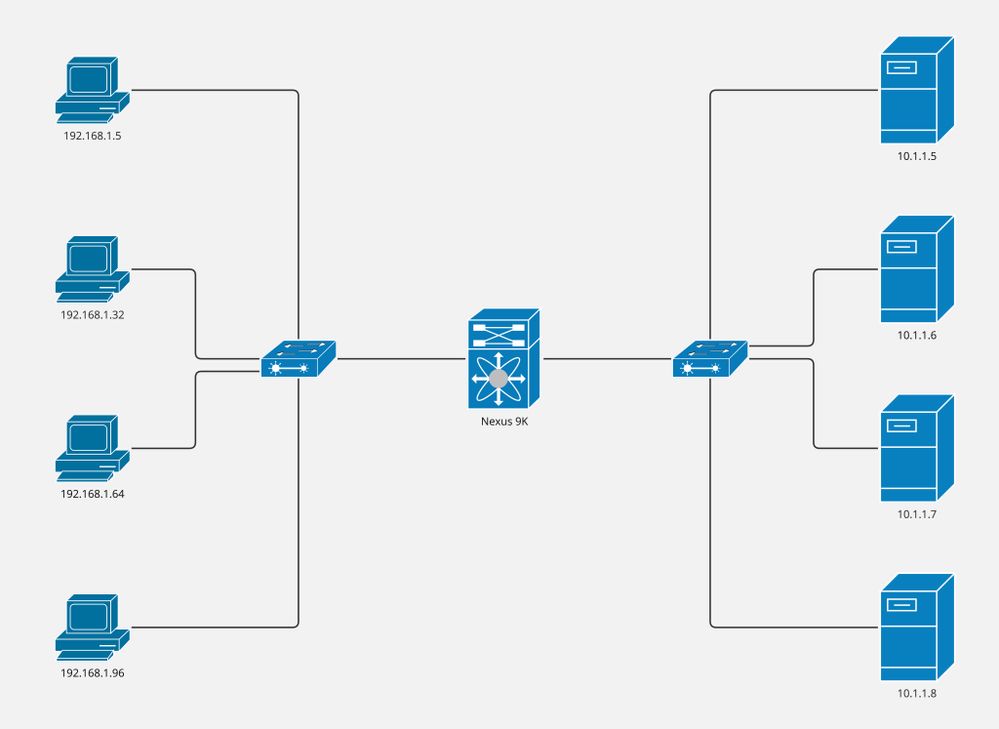

Esempio di rete

- Computer: 4

- Server 4

- Switch di livello 2: 2

- Switch Nexus 9K: 1

Nota: gli switch di layer 2 uniscono la connessione tra server/computer e switch Nexus 9K, dove è in esecuzione ITD.

Configurazioni

Questa configurazione è implementata sullo switch Nexus 9K e copre solo la parte ITD. I computer fanno parte della VLAN 5 e i server della VLAN 10, mentre Nexus 9K è il gateway di entrambe le VLAN.

Passaggio 1. Abilitare le funzionalità necessarie.

feature itd

feature sla sender

feature sla responder

feature pbrPassaggio 2. Definire il gruppo di dispositivi, puntando ai nodi, e indicare il metodo di tastatura.

itd device-group CiscoGroup

probe icmp frequency 5 timeout 5 retry-down-count 2 retry-up-count 2

node ip 10.1.1.5

node ip 10.1.1.6

node ip 10.1.1.7

node ip 10.1.1.8Passaggio 3. Definire il servizio. Gli utenti possono indicare un indirizzo IP virtuale o includere un elenco degli accessi.

Nota: NX-OS divide l'ultimo ottetto per il numero di bucket indicato. Per questo esempio, dividiamo 256 per 8. Pertanto, ciascun bucket include 32 host.

Bucket 1: From x.x.x.0 to x.x.x.31

Bucket 2: From x.x.x.32 to x.x.x.63

Bucket 3: From x.x.x.64 to x.x.x.95

Bucket 4: From x.x.x.96 to x.x.x.127

Bucket 5: From x.x.x.128 to x.x.x.159

Bucket 6: From x.x.x.160 to x.x.x.191

Bucket 7: From x.x.x.192 to x.x.x.223

Bucket 8: From x.x.x.224 to x.x.x.255itd CiscoService

device-group CiscoGroup

virtual ip 192.168.255.1 255.255.255.255 advertise enable

ingress interface Vlan5

failaction node reassign

load-balance method src ip buckets 8

no shutPassaggio 4. Abilita le statistiche per il servizio definito.

itd statistics CiscoServiceVerifica

1. Verificare che il servizio ITD sia attivo e che lo stato del nodo sia corretto.

Nexus# show itd CiscoService brief

Legend:

C-S(Config-State): A-Active,S-Standby,F-Failed

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive,SH-Shut,HD-Hold-down

Name LB Scheme Status Buckets Interface

-------------- ---------- -------- --------- --------------

CiscoService src-ip ACTIVE 8 Vlan5

Source Interface

----------------

Device Group Probe Port VRF

-------------------------------------------------- ----- ------ ---------

CiscoGroup ICMP

Virtual IP Netmask/Prefix Protocol Port

------------------------------------------------------ ------------ ----------

192.168.255.1 / 255.255.255.255 IP 0

Node IP Cluster-id C-S WGT Probe Port Probe-IP STS

------------------------- ---------- -- --- ---- ----- --------------- --

1 10.1.1.5 A 1 ICMP OK

2 10.1.1.6 A 1 ICMP OK

3 10.1.1.7 A 1 ICMP OK

4 10.1.1.8 A 1 ICMP OK2. Confermare che il criterio ciclo di lavorazione è stato creato e associato all'interfaccia in entrata.

Nota: Route-policy viene applicato in running-config (sotto interfaccia in entrata) fino a NXOS 10.1(2), a partire da NXOS 10.2(1). È possibile trovare route-policy associate nel sistema con il comando show ip policy.

Nexus# show ip policy

Interface Route-map Status VRF-Name

Vlan5 CiscoService_itd_pool Active default

3. Verificare che la route-map sia stata generata correttamente, associata ai nodi previsti e indichi il rilevamento (IP SLA).

Nota: è prevista una voce mappa ciclo di lavorazione per periodo fisso.

È previsto un brano per nodo.

Nexus# show route-map dynamic CiscoService_itd_pool

route-map CiscoService_itd_pool, permit, sequence 10

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_1

Set clauses:

ip next-hop verify-availability 10.1.1.5 track 2 [ UP ] force-order

route-map CiscoService_itd_pool, permit, sequence 11

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_2

Set clauses:

ip next-hop verify-availability 10.1.1.6 track 3 [ UP ] force-order

route-map CiscoService_itd_pool, permit, sequence 12

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_3

Set clauses:

ip next-hop verify-availability 10.1.1.7 track 4 [ UP ] force-order

route-map CiscoService_itd_pool, permit, sequence 13

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_4

Set clauses:

ip next-hop verify-availability 10.1.1.8 track 5 [ UP ] force-order

route-map CiscoService_itd_pool, permit, sequence 14

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_5

Set clauses:

ip next-hop verify-availability 10.1.1.5 track 2 [ UP ] force-order

route-map CiscoService_itd_pool, permit, sequence 15

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_6

Set clauses:

ip next-hop verify-availability 10.1.1.6 track 3 [ UP ] force-order

route-map CiscoService_itd_pool, permit, sequence 16

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_7

Set clauses:

ip next-hop verify-availability 10.1.1.7 track 4 [ UP ] force-order

route-map CiscoService_itd_pool, permit, sequence 17

Match clauses:

ip address (access-lists): CiscoService_itd_vip_1_bucket_8

Set clauses:

ip next-hop verify-availability 10.1.1.8 track 5 [ UP ] force-order 4. L'elenco degli accessi confermato è stato generato correttamente e presenta la condizione di corrispondenza IP prevista.

Nota: gli ACL vengono generati in modalità running-config fino a quando NXOS 9.3(2), a partire da NXOS 9.3(3), è possibile trovare gli ACL nel sistema utilizzando il comando dinamico show ip access-list.

Nexus# show ip access-lists CiscoService_itd_vip_1_bucket_1 dynamic

IP access list CiscoService_itd_vip_1_bucket_1

10 permit ip 1.1.1.0 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_2 dynamic

IP access list CiscoService_itd_vip_1_bucket_2

10 permit ip 1.1.1.32 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_3 dynamic

IP access list CiscoService_itd_vip_1_bucket_3

10 permit ip 1.1.1.64 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_4 dynamic

IP access list CiscoService_itd_vip_1_bucket_4

10 permit ip 1.1.1.96 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_5 dynamic

IP access list CiscoService_itd_vip_1_bucket_5

10 permit ip 1.1.1.128 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_6 dynamic

IP access list CiscoService_itd_vip_1_bucket_6

10 permit ip 1.1.1.160 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_7 dynamic

IP access list CiscoService_itd_vip_1_bucket_7

10 permit ip 1.1.1.192 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_8 dynamic

IP access list CiscoService_itd_vip_1_bucket_8

10 permit ip 1.1.1.224 255.255.255.31 192.168.255.1/32 5. Assicurarsi che gli elenchi degli accessi siano programmati in TCAM.

Nexus# show system internal access-list input entries detail | begin "VLAN 5"

VLAN 5 :

=========

INSTANCE 0x0

---------------

Tcam 1 resource usage:

----------------------

LBL B = 0x1

Bank 1

------

IPv4 Class

Policies: PBR(CiscoService_itd_vip_1_bucket_8)

Netflow profile: 0

Netflow deny profile: 0

Entries:

[Index] Entry [Stats]

---------------------

[0x0000:0x0002:0x0002] permit ip 0.0.0.0/0 224.0.0.0/4 routeable 0x1 [0]

[0x0002:0x0004:0x0004] permit ip 0.0.0.0/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x0003:0x0005:0x0005] permit ip 0.0.0.32/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x0004:0x0006:0x0006] permit ip 0.0.0.64/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x0005:0x0007:0x0007] permit ip 0.0.0.96/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000b:0x000d:0x000d] permit ip 0.0.0.128/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000c:0x000e:0x000e] permit ip 0.0.0.160/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000d:0x000f:0x000f] permit ip 0.0.0.192/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000e:0x0010:0x0010] permit ip 0.0.0.224/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000f:0x0011:0x0011] permit ip 0.0.0.0/0 0.0.0.0/0 routeable 0x1 [0]

L4 protocol cam entries usage: none

No mac protocol cam entries are in use

INSTANCE 0x1

---------------

Tcam 1 resource usage:

----------------------

LBL B = 0x1

Bank 1

------

IPv4 Class

Policies: PBR(CiscoService_itd_vip_1_bucket_8)

Netflow profile: 0

Netflow deny profile: 0

Entries:

[Index] Entry [Stats]

---------------------

[0x0000:0x0002:0x0002] permit ip 0.0.0.0/0 224.0.0.0/4 routeable 0x1 [0]

[0x0002:0x0004:0x0004] permit ip 0.0.0.0/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x0003:0x0005:0x0005] permit ip 0.0.0.32/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x0004:0x0006:0x0006] permit ip 0.0.0.64/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x0005:0x0007:0x0007] permit ip 0.0.0.96/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000b:0x000d:0x000d] permit ip 0.0.0.128/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000c:0x000e:0x000e] permit ip 0.0.0.160/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000d:0x000f:0x000f] permit ip 0.0.0.192/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000e:0x0010:0x0010] permit ip 0.0.0.224/0.0.0.224 192.168.255.1/32 routeable 0x1 [0]

[0x000f:0x0011:0x0011] permit ip 0.0.0.0/0 0.0.0.0/0 routeable 0x1 [0]

L4 protocol cam entries usage: none

No mac protocol cam entries are in use6. Inviare il traffico all'indirizzo IP virtuale e confermare l'aumento dei contatori (numero di pacchetti) per il nodo previsto.

Nexus# show itd CiscoService statistics

Service Device Group VIP/mask #Packets

-------------------------------------------------------------------------------------------------------------------------------------------

CiscoService CiscoGroup 192.168.255.1 / 255.255.255.255 0 (0%)

Traffic Bucket Assigned to Mode Original Node #Packets

--------------- -------------- ----- -------------- ---------

CiscoService_itd_vip_1_bucket_1 10.1.1.5 Redirect 10.1.1.5 0 (0%)

CiscoService_itd_vip_1_bucket_5 10.1.1.5 Redirect 10.1.1.5 0 (0%)

Traffic Bucket Assigned to Mode Original Node #Packets

--------------- -------------- ----- -------------- ---------

CiscoService_itd_vip_1_bucket_2 10.1.1.6 Redirect 10.1.1.6 0 (0%)

CiscoService_itd_vip_1_bucket_6 10.1.1.6 Redirect 10.1.1.6 0 (0%)

Traffic Bucket Assigned to Mode Original Node #Packets

--------------- -------------- ----- -------------- ---------

CiscoService_itd_vip_1_bucket_3 10.1.1.7 Redirect 10.1.1.7 0 (0%)

CiscoService_itd_vip_1_bucket_7 10.1.1.7 Redirect 10.1.1.7 0 (0%)

Traffic Bucket Assigned to Mode Original Node #Packets

--------------- -------------- ----- -------------- ---------

CiscoService_itd_vip_1_bucket_4 10.1.1.8 Redirect 10.1.1.8 0 (0%)

CiscoService_itd_vip_1_bucket_8 10.1.1.8 Redirect 10.1.1.8 0 (0%)Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

21-Jul-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Bidkar Herson Paez LamponTecnico di consulenza

Feedback

Feedback