Introduzione

Questo documento descrive il processo di aggiornamento di Expressway ed è stato creato per guidare l'utente e rispondere alle domande più frequenti.

Requisiti

Note importanti sugli aggiornamenti a X14.2:

- Expressway X14.2 supporta solo Smart Licensing. L'ID bug Cisco CSCwe09378 può causare un errore di negoziazione SSL tra Smart Licensing Server (modalità diretta/proxy) risolto in X14.2.5.

- Expressway X14.2 ha un limite massimo di 2500 sessioni di segnalazione crittografate agli endpoint e include modifiche nel comportamento del server di traffico relative all'ID bug Cisco CSCwc69661 che possono causare errori MRA. Leggere le note sulla versione e la guida per l'amministratore prima di eseguire l'aggiornamento a X14.2. Per ulteriori informazioni, fare riferimento anche alla nota 4 nella sezione Azioni pre-aggiornamento di questo documento.

- Se su Expressway è stata configurata una dimensione MTU personalizzata, dopo l'aggiornamento tale valore non viene portato al valore predefinito di 1500, che causa problemi di connessione e supporti. Questa condizione viene rilevata con l'ID bug Cisco CSCwc74590. Dopo l'aggiornamento, è necessario riportare le dimensioni MTU alle dimensioni MTU precedenti configurate prima dell'aggiornamento.

Premesse

Le informazioni di questo documento si applicano sia a Expressway che a Video Communication Server (VCS). Il documento fa riferimento a Expressway ma può essere scambiato con VCS.

Nota: anche se questo documento è stato progettato per semplificare l'aggiornamento, non sostituisce le note di rilascio di Expressway. Prima di continuare con l'aggiornamento, consultare sempre le note sulla versione per la versione di destinazione.

Informazioni importanti per tutte le distribuzioni

- I passaggi per l'aggiornamento sono disponibili nelle note sulla versione sia per i sistemi standalone che per i sistemi cluster.

- È possibile eseguire direttamente l'aggiornamento a X14.x dalla versione X8.11.4 e successive. Non è richiesta alcuna versione intermedia. Gli aggiornamenti da qualsiasi versione precedente a X8.11.4 richiedono un aggiornamento intermedio a X8.11.4.

- Per l'aggiornamento di Expressway a X12.5.4 o versione successiva non è richiesta alcuna chiave di rilascio. Tuttavia, è richiesto per i sistemi Cisco VCS.

- Nel caso di un cluster, avviare prima l'aggiornamento sul server "Primario" nel cluster. Una volta aggiornato il nodo "Principale", aggiornare i nodi "Subordinati" uno alla volta. In questo modo si evita il rischio di perdita dei dati di configurazione e si mantiene la continuità del servizio.

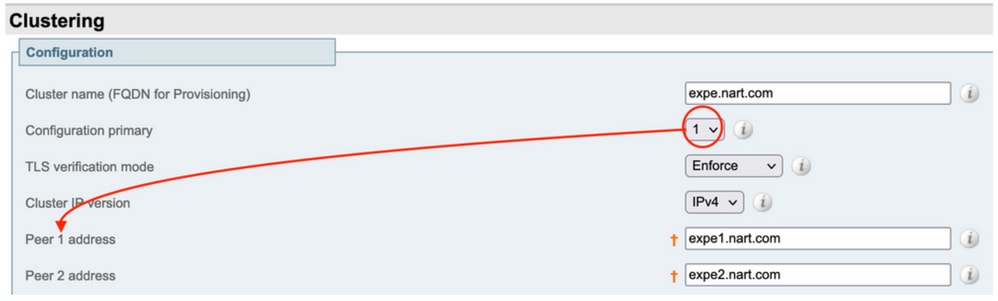

Nota: trovare "Principale" nel menu Sistema > Clustering. Il numero "Configuration primary" fa riferimento al "Primary peer" nell'elenco dei peer nella stessa pagina.

- Aggiornare contemporaneamente Expressway-E ed Expressway-C "Primary". In alternativa, aggiornare prima il cluster Expressway-E ("Primario", quindi "Subordinati"), quindi aggiornare il cluster Expressway-C ("Primario", infine "Subordinati"). Al termine della finestra di aggiornamento, tutti i server (Expressway-C ed Expressway-E) si trovano nella stessa versione.

- Se si utilizza la funzionalità Cisco Meeting Server (CMS) Proxy WebRTC su Expressway e Expressway-E come server TURN, eseguire un CMS versione 2.8.4 o 2.9.3 e successive affinché WebRTC continui a funzionare dopo l'aggiornamento. Le versioni precedenti di CMS non funzionano a causa dell'incompatibilità del servizio TURN relativa all'ID bug Cisco CSCv01243.

- Se le notifiche push sono abilitate per Mobile e Remote Access (MRA), eseguire almeno Cisco Unified Communications Manager (CUCM)/ Instant Messaging and Presence (IMP) versione 11.5.1.18900-97 o 12.5.1.13900-152 o 14.0.1.10000-20 o successive prima dell'aggiornamento di Expressways.

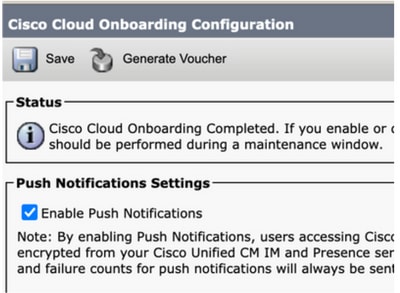

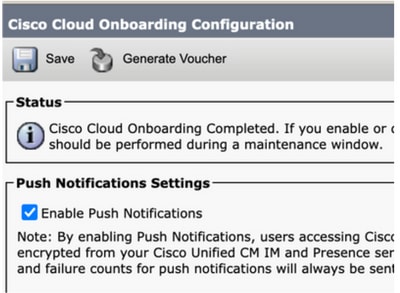

Nota: verificare che le notifiche push siano abilitate da CUCM > Funzioni avanzate > Cisco Cloud Onboarding e verificare se l'opzione Abilita notifiche push è selezionata (abilitata).

Azioni pre-aggiornamento

1. Per continuare a utilizzare la funzionalità MRA dopo l'aggiornamento, caricare i certificati radice e intermedi che hanno firmato il certificato Expessway-C all'editore CUCM come "tomcat-trust" e come "callmanager-trust".

Dopo il caricamento dei certificati, riavviare i servizi "Cisco Tomcat", "Cisco callmanager" e "Cisco TFTP" su tutti i nodi CUCM pertinenti (il servizio Cisco HAProxy viene riavviato automaticamente con il riavvio del servizio Tomcat).

Questa operazione è necessaria a causa delle modifiche apportate all'ID bug Cisco CSCvz20720. Questa operazione è necessaria se si utilizzano profili telefonici non di sicurezza e la modalità di verifica TLS è disabilitata per il cluster CUCM aggiunto in Expressway-C.

Per ulteriori informazioni sui passaggi esatti necessari per ottenere questo risultato, consultare il documento relativo al caricamento del certificato principale e intermedio di Expressway-Core su CUCM.

Nota: l'unico modo per riavviare il servizio "Cisco Tomcat" dalla riga di comando è tramite il servizio Command Utils per riavviare Cisco Tomcat.

2. A partire da X14.2, anche se TLS verify è impostato su Off sui server Unified Communications (CUCM, IM&P, CUC e CMS), i certificati CA (sia radice che eventuali CA intermedie) per tali server devono essere aggiunti all'archivio di attendibilità Expressway-C. In caso contrario, potrebbero verificarsi problemi di accesso all'MRA dopo un aggiornamento a X14.2 o versione successiva.

Inoltre, l'FQDN dei server Unified Communications Expressway-C deve essere incluso nell'elenco SAN nel certificato di tali server.

Questa modifica è stata aggiunta come parte dei miglioramenti alla sicurezza di Expressway, rilevati nell'ID bug Cisco CSCwc69661. Ulteriori informazioni su questo argomento sono disponibili nelle note di rilascio di X14.2.

Fare riferimento al documento sulla risoluzione dei problemi relativi alla verifica dei certificati del server Expressway Traffic per i servizi MRA introdotto da CSCwc69661.

3. A partire da X14.2, Smart Licensing è l'unica modalità di licenza disponibile con il modello di licenza basato su Expressway PAK (chiave di opzione) tradizionale che è stato rimosso.

Normalmente, se utilizzata solo in Expressways for MRA, non è necessaria alcuna licenza e questa modifica non influisce sul sistema. Tuttavia, se si utilizzano chiamate B2B o endpoint registrati a Expressway (o a qualsiasi altra funzionalità che richiede una licenza), verificare che Expressway-C ed Expressway-C possano accedere a Cisco Smart Software Manager sul cloud direttamente o tramite un proxy o connettersi a Cisco Smart Software Manager on-premises.

Le licenze intelligenti vengono abilitate per impostazione predefinita dopo un aggiornamento a X14.2, ma è necessario assicurarsi che la connessione al CSM (cloud o locale) abbia esito positivo.

Nota: l'ID bug Cisco CSCwe09378 può causare un errore di negoziazione SSL tra Smart Licensing Server (modalità diretta/proxy) risolto in X14.2.5. Ulteriori informazioni su questo argomento sono disponibili nelle note di rilascio di X14.2.

può causare un errore di negoziazione SSL tra Smart Licensing Server (modalità diretta/proxy) risolto in X14.2.5. Ulteriori informazioni su questo argomento sono disponibili nelle note di rilascio di X14.2.

4. A partire da X14.2, Expressway è limitato al limite di 2500 sessioni crittografiche (2500 sessioni sono la somma di tutte le sessioni MRA + chiamate + registrazioni di endpoint in Expressways). Una singola sessione MRA con un client potrebbe utilizzare due o più sessioni crittografiche. Lo stesso vale per gli endpoint a doppia registrazione (H.323 e SIP). Ognuno di questi endpoint richiede due sessioni crittografiche.

Normalmente questo non ha effetto sulle Expressway di piccole dimensioni utilizzate solo per gli ARR, ma influisce su Expressway di medie o grandi dimensioni utilizzate per gli ARR.

Prima di X14.2, un Expressway di grandi dimensioni poteva normalmente gestire fino a 3500 sessioni MRA, ma con X14.2 è limitato a 2500.

Questo significa che la capacità di Expressway potrebbe essere dimezzata. Ad esempio, per 2500 utenti Jabber (con servizi telefonici e IM&P), dopo un aggiornamento a X14.2, Expressway vede 5000 sessioni di segnale crittografate, mentre le sessioni con un valore superiore a 2500 vengono rifiutate, il che influisce sulle chiamate e sulle registrazioni MRA.

Impossibile rimuovere questo limite in X14.2.

Ulteriori informazioni su questo argomento sono disponibili nelle note di rilascio di X14.2.

5. Se è presente un cluster Expressway, verificare che non siano presenti allarmi del cluster (Da Stato > Allarmi).

Nota: se è presente il numero di allarme "40049" relativo a "Autorizzazione TLS cluster - La modalità di verifica TLS cluster consente certificati non validi", ignorare questo allarme e continuare con l'aggiornamento, ma qualsiasi altro allarme del cluster deve essere risolto prima dell'aggiornamento.

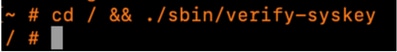

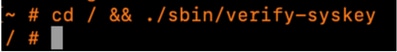

6. Se è presente un cluster Expressway, connettersi al server Expressway da aggiornare tramite SSH e utilizzare l'utente "root" ed eseguire il comando:

cd / && ./sbin/verify-syskey

Nota: questo comando non deve fornire alcun output. Se il comando restituisce un errore, aprire una richiesta TAC per correggere gli errori prima di procedere con l'aggiornamento.

7. Infine, eseguire un backup prima dell'aggiornamento (Da Manutenzione > Backup e ripristino). Eseguire questa operazione su ogni server.

Indicazioni per l'aggiornamento

- Scarica il file di aggiornamento (il nome termina con ".tar.gz") dai download del software Expressway (ad esempio, scarica "s42700x14_0_6.tar.gz" per X14.0.6).

- Caricare il file di aggiornamento (ad esempio "s42700x14_0_6.tar.gz") in Expressway (da Manutenzione > Aggiornamento, quindi fare clic su Sfoglia per trovare il file di aggiornamento sul PC e infine fare clic su Aggiorna).

Nota: il file di aggiornamento viene caricato in Expressway quando si fa clic su Aggiorna. Al termine del caricamento, premere Continua per procedere con l'aggiornamento. Il server installa il software e chiede di riavviare per passare al nuovo software.

Azioni post-aggiornamento

Dopo un aggiornamento di Expressway, aggiornare i nodi Unified Communications dal server primario Expressway-C:

- Passare a Configurazione > Comunicazione unificata > Server CM unificati. Selezionare tutti i cluster CUCM e selezionare Aggiorna.

- Passare a Configurazione > Comunicazione unificata > Nodi di servizio di messaggistica immediata e presenza. Selezionare tutti i cluster IM&P e scegliere Aggiorna.

- Passare a Configurazione > Comunicazione unificata > Server Unity Connection. Selezionare tutti i cluster CUC e selezionare Aggiorna.

Domande frequenti

Licenze

1. È necessaria una chiave di rilascio per eseguire l'aggiornamento?

Per aggiornare Expressway alla versione X12.5.4 o successive, non è necessario disporre di una chiave di versione (le chiavi di versione vengono ancora utilizzate per i sistemi Cisco VCS).

2. È necessario eseguire la migrazione delle licenze?

Le licenze installate in Expressway prima dell'aggiornamento vengono migrate automaticamente alla nuova versione.

3. Quali licenze devo aggiornare?

Se si intende eseguire l'aggiornamento da X8.11.4 o versione successiva a una versione successiva sullo stesso server, non sono necessarie altre licenze, le licenze correnti vengono migrate automaticamente alla nuova versione (i sistemi VCS richiedono ancora una chiave di versione).

Queste licenze non sono richieste dalla versione X12.5.4 in poi:

Chiave di rilascio LIC-SW-EXP-K9 (da X12.5.4, viene fornita per impostazione predefinita su un aggiornamento di Expressway Systems. è ancora necessario per i sistemi VCS).

Licenze LIC-EXP-TURN TURN relay (fornite per impostazione predefinita)

LIC-EXP-GW Interworking gateway (fornito per impostazione predefinita)

LIC-EXP-AN Advanced networking (fornito per impostazione predefinita)

Queste licenze non sono richieste dalla versione X12.6 in poi:

LIC-EXP-SERIES serie Expressway (è ora possibile modificare questa impostazione dall'interfaccia utente tramite l'Impostazione guidata dei servizi da Stato > Panoramica)

Licenza server LIC-EXP-E Traversal (è ora possibile modificare questa licenza dall'interfaccia utente tramite l'Impostazione guidata servizio da Stato > Panoramica)

4. È necessario abilitare Smart Licensing?

Le licenze intelligenti sono obbligatorie a partire da X14.2. Le versioni inferiori a X14.2 possono comunque utilizzare il modello di licenza con chiave di opzione.

Le licenze Smart sono abilitate per impostazione predefinita dopo un aggiornamento a X14.2, ma è necessario verificare che la connessione al CSM (cloud o locale) abbia esito positivo.

Nota: ID bug Cisco CSCwe09378 che può causare un errore di negoziazione SSL tra Smart Licensing Server (modalità diretta/proxy) risolto in X14.2.5 e che si prevede verrà corretto anche in X14.0.11 (versione provvisoria a fine febbraio 2023)

che può causare un errore di negoziazione SSL tra Smart Licensing Server (modalità diretta/proxy) risolto in X14.2.5 e che si prevede verrà corretto anche in X14.0.11 (versione provvisoria a fine febbraio 2023)

Compatibilità

1. È possibile eseguire l'aggiornamento direttamente a X14.x?

Aggiornamento diretto a X14.x (o a X12.x) Expressway dalla versione X8.11.4 e successive. Qualsiasi versione inferiore a X8.11.4 richiede un aggiornamento a due fasi. Ulteriori informazioni sono disponibili nelle note sulla versione.

2. Quali versioni di Cisco Unified Communications Manager e di IM&Presence sono compatibili con Expressway?

Se si utilizza la notifica Push per Jabber su MRA, le versioni minime sono 11.5.1.18900-97, 12.5.1.13900-152 o 14.0.1.10000-20.

Verificare se le notifiche push sono abilitate nella pagina di amministrazione CUCM Funzioni avanzate > Cisco Cloud Onboarding. Verificare se l'opzione Abilita notifiche push è selezionata (abilitata).

3. Quale versione CMS è compatibile con Expressway 12.X e 14.X?

Se si utilizza CMS WebRTC Proxy su Expressway, eseguire CMS versione 2.8.4 o 2.9.3 o successiva.

Le versioni precedenti non funzionano a causa dell'incompatibilità del servizio TURN relativa all'ID bug Cisco CSCv01243

Post-aggiornamento

1. Dopo l'aggiornamento, è necessario eseguire altre attività?

I nodi Unified Communications devono essere aggiornati dal peer primario Expressway-C:

- Passare a Configurazione > Comunicazione unificata > Server CM unificati. Selezionare tutti i cluster CUCM e selezionare Aggiorna.

- Passare a Configurazione > Comunicazione unificata > Nodi di servizio di messaggistica immediata e presenza. Selezionare tutti i cluster IM&P e scegliere Aggiorna.

- Passare a Configurazione > Comunicazione unificata > Server Unity Connection. Selezionare tutti i cluster CUC e selezionare Aggiorna.

2. Come posso verificare che l'aggiornamento sia stato completato?

È possibile verificare due elementi:

- Verificare che il cluster sia stabile (da Sistema > Clustering) e confermare che non vi siano allarmi del cluster Stato > Allarmi.

- Verificare che la zona con tipo "Unified communication traversal" sia contrassegnata come "Active" (attiva) per lo "stato SIP" su Expressway-C e Expressway-E. È normale vedere le zone CE (tcp/tls/OAuth) create automaticamente (da Configurazione > Zone) come "Risolvibili indirizzi" anziché "Attive".

- Esecuzione di test in tempo reale mediante l'accesso MRA, chiamate di test e così via.

3. Viene visualizzato un nuovo avviso relativo a "Hardware non supportato" o "Avviso hardware non adatto" sul server Virtual Expressway dopo un aggiornamento riuscito?

Expressway versione X14.x verifica ora la velocità di clock della CPU della macchina virtuale (VM) e verifica che corrisponda alla velocità di clock richiesta per la macchina virtuale delle stesse dimensioni indicate nella guida alla virtualizzazione per Expressway. Gli allarmi esatti vengono visualizzati come: "Avviso hardware non appropriato - L'hardware corrente non soddisfa i requisiti di configurazione della macchina virtuale supportati per questa versione di Expressway".

Se si verifica questo allarme, verificare che le risorse della VM corrispondano alle risorse indicate nella guida alla virtualizzazione di Expressway. Se le dimensioni sono inferiori a quelle indicate nella Guida, ricreare il server in modo che soddisfi i requisiti minimi per le dimensioni selezionate e quindi ripristinare un backup.

Nota: X14.0.7: distribuzione media (vista da Stato > Sistema > Informazioni) e VM ha una velocità di clock superiore a 3.19GHz ANDk, la versione VCS/Expressway è esattamente X14.0.7, quindi ignorare l'allarme. Questo allarme viene attivato in modo errato a causa dell'ID bug Cisco CSCwc09399 .

.

MRA (Mobile Remote Access)

1. L'aggiornamento richiede modifiche alla configurazione di Cisco Unified Communications Manager (CUCM)?

Se si utilizza MRA, a causa del miglioramento della sicurezza dell'ID bug Cisco CSCvz20720, i certificati radice e intermedi delle Autorità di certificazione che hanno firmato il certificato Expressway-C devono essere caricati come "tomcat-trust" e "callmanager-trust" sul server di pubblicazione CUCM (vengono replicati sui sottoscrittori). Questa operazione è necessaria anche se si utilizzano profili telefonici non di sicurezza e la modalità di verifica TLS è disabilitata per il cluster CUCM aggiunto in Expressway-C. Riavviare i servizi "Cisco Tomcat", "Cisco CallManager" e "Cisco TFTP" su ciascun server in modo che le modifiche abbiano effetto.

Il servizio "Cisco Tomcat" può essere riavviato solo dalla riga di comando con il comando "utils service restart Cisco Tomcat".

Per ulteriori informazioni sui passaggi esatti necessari per ottenere questo risultato, consultare il documento relativo al caricamento del certificato principale e intermedio di Expressway-Core su CUCM.

2. È necessario modificare il certificato Expressway-C per eseguire l'aggiornamento?

Non è necessario modificare il certificato Expressway-C se è ancora valido. Tuttavia, i certificati radice e intermedi delle Autorità di certificazione che hanno firmato il certificato Expressway-C devono essere caricati come "tomcat-trust" e "callmanager-trust" nel server di pubblicazione CUCM. Per ulteriori informazioni, vedere il punto 1 nella sezione Azioni pre-aggiornamento.

Pre-aggiornamento

1. Quali elementi è necessario verificare prima dell'aggiornamento?

I sistemi Clustered Expressway devono verificare che non siano presenti allarmi del cluster da Stato > Allarmi.

Nota: l'allarme "40049" con il messaggio "Cluster TLS permissive - La modalità di verifica TLS del cluster consente certificati non validi" non influisce sul processo di aggiornamento. Tutte le altre occorrenze devono essere risolte prima dell'aggiornamento.

Inoltre, eseguire il comando cd / && ./sbin/verify-syskey dalla riga di comando tramite l'utente root. Questo comando non deve restituire alcun output. In caso affermativo, aprire una richiesta TAC per verificare e correggere il problema.

Processo di aggiornamento

1. Qual è la sequenza di aggiornamento in un sistema cluster?

Avviare l'aggiornamento dal peer "Configuration primary" nel cluster. Selezionare sotto menu System > Clustering. Il numero "Configuration primary" visualizza quello tra i peer.

Al termine dell'aggiornamento del peer primario, continuare con i peer subordinati (uno alla volta).

2. È possibile aggiornare contemporaneamente Expressway-C ed Expressway-E?

Sì; tuttavia si consiglia di aggiornare prima i server Expressway-E e quindi i server Expressway-C in modo che la zona di attraversamento sia configurata correttamente prima sul server E. Se è presente un cluster, avviare l'aggiornamento con i server "primari". Al termine dell'aggiornamento sul "Principale", aggiornare i peer "Subordinati".

3. Dove posso scaricare l'immagine di aggiornamento di Expressway?

Trova tutte le immagini di aggiornamento di Expressway nel collegamento qui. Scaricare il file con estensione "tar.gz" per la versione da aggiornare:

https://software.cisco.com/download/home/286255326/type/280886992/

4. Come avviare l'aggiornamento?

Selezionare Manutenzione > Aggiorna > Sfoglia, selezionare il file di aggiornamento e fare clic su "Aggiorna". Il file viene prima trasferito. Quindi, fare clic sul pulsante "Continue" (Continua) per avviare il processo di aggiornamento effettivo.

5. Quanto tempo richiede il processo di aggiornamento?

Nella maggior parte dei casi il processo di aggiornamento impiega fino a 10 minuti dopo il trasferimento del file di aggiornamento al sistema e la selezione di "Continua".

Tuttavia, si consiglia di pianificare un intervallo di manutenzione da 4 a 48 ore per i test successivi all'aggiornamento.

6. Quale accesso è necessario per eseguire l'aggiornamento?

L'aggiornamento viene eseguito tramite l'interfaccia Web. Tuttavia, in caso di problemi dopo l'aggiornamento, potrebbe essere necessario l'accesso alla console.

È consigliabile verificare prima dell'aggiornamento che l'accesso alla console VMware o CIMC sia disponibile.

Backup e ripristino

1. È necessario eseguire un backup prima dell'aggiornamento?

È consigliabile eseguire un backup prima di aggiornare Expressway. Nel caso di un cluster, eseguire un backup da tutti i server.

Eseguire questa operazione per ogni server da Manutenzione > Backup e ripristino.

2. È possibile creare un'istantanea di Expressway prima dell'aggiornamento?

Gli snapshot VMware non sono supportati in Expressway.

3. È possibile eseguire il rollback/ripristino del sistema precedente che si disponeva prima dell'aggiornamento?

Dopo un aggiornamento, Expressway mantiene due set di partizioni. Uno è con la versione aggiornata, l'altro è con la versione precedente.

Passare da una partizione all'altra con il comando selectsw <1 o 2> dalla shell utente root.

Verificare la partizione attiva corrente con il comando selectsw.

Ad esempio, se si riceve "1" dopo aver eseguito il comando selectsw, la versione attiva è "1" e la versione inattiva è "2". Per passare alla partizione inattiva, eseguire un comando "selectsw 2". Per avviare il sistema da una partizione appena selezionata, è necessario riavviare il sistema.

Server per appliance fisiche

1. È possibile eseguire l'aggiornamento a questa versione sul server dell'appliance fisica?

Per tutti i server di appliance fisica (CE500, CE1000, CE1100, CE1200), fare riferimento alla "Tabella 2" nella sezione "Piattaforme supportate" delle note di rilascio per la versione di destinazione per verificare l'aggiornamento alla versione di destinazione.

2. Se si dispone di un CE1100, è possibile aggiornarlo a X14.0.x e X14.2.x?

Per il server applicazioni fisiche CE1100, è possibile eseguire l'aggiornamento a X14.0.x e X14.2.x per ridurre le vulnerabilità e ignorare l'allarme "Hardware non supportato". Questo è menzionato nelle note di rilascio di X14.0.6. Cisco ha esteso la scadenza del supporto per situazioni di vulnerabilità/sicurezza dal 14 novembre 2021 (come da annuncio originale di fine del ciclo di vita) al 30 novembre 2023, in linea con l'ultima data del supporto, ai clienti con un contratto di assistenza valido.

Nota: questa opzione è valida solo per le correzioni delle vulnerabilità e non per le nuove funzionalità.

Server virtuali ed ESXi

1. Quale versione di ESXi è supportata con questa versione di Expressway?

Per informazioni sul supporto ESXi, consultare la guida all'installazione (in Requisiti di sistema > Requisiti ESXi) per la versione di destinazione di Expressways.

Feedback

Feedback