Introduzione

In questo documento viene descritto come configurare Active Directory e Active Directory Federation Service (ADFS) versione 2.0 in modo da consentire l'utilizzo dell'autenticazione Kerberos da parte dei client Jabber (solo Microsoft Windows), che consente agli utenti di eseguire l'accesso con l'accesso a Microsoft Windows senza che vengano richieste le credenziali.

Attenzione: Questo documento si basa su un ambiente lab e presuppone che l'utente sia a conoscenza dell'impatto delle modifiche apportate. Per comprendere l'impatto delle modifiche apportate, consultare la documentazione del prodotto in uso.

Prerequisiti

Requisiti

Cisco raccomanda:

- AD FS versione 2.0 installato e configurato con i prodotti Cisco Collaboration come attendibilità componente

- Prodotti per la collaborazione come Cisco Unified Communications Manager (CUCM), IM e Presenza, Cisco Unity Connection (UCXN) e CUCM abilitati per l'utilizzo di SAML (Security Assertion Markup Language) Single Sign-On (SSO)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Active Directory 2008 (nome host: ADFS1.ciscolive.com)

- AD FS versione 2.0 (nome host: ADFS1.ciscolive.com)

- CUCM (nome host: CUCM1.ciscolive.com)

- Microsoft Internet Explorer versione 10

- Mozilla Firefox versione 34

- Telerik Fiddler versione 4

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Configurare ADFS

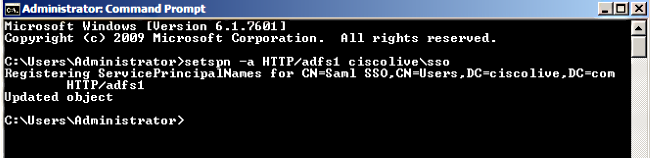

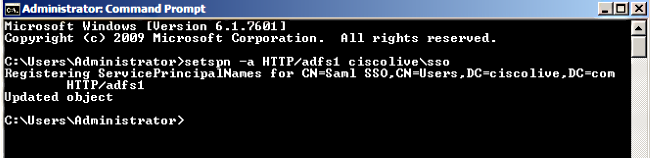

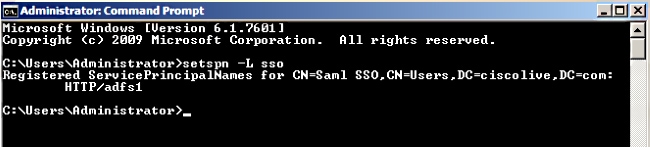

- Configurare AD FS versione 2.0 con il nome dell'entità servizio (SPN) per consentire al computer client in cui è installato Jabber di richiedere i ticket, che a sua volta consente al computer client di comunicare con un servizio AD FS.

Per ulteriori informazioni, fare riferimento al documento ADFS 2.0: Come configurare l'SPN (servicePrincipalName) per l'account del servizio per ulteriori informazioni.

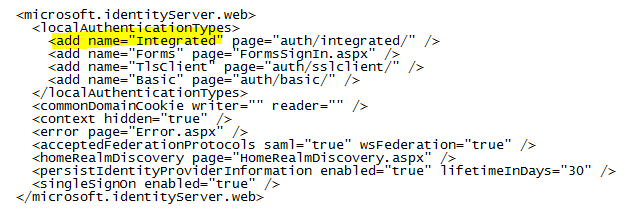

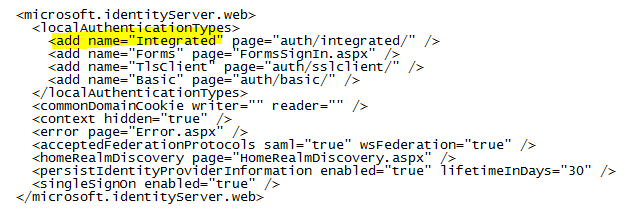

- Verificare che la configurazione di autenticazione predefinita per il servizio AD FS (in C:\inetpub\adfs\ls\web.config) sia Autenticazione integrata di Windows. Verificare che non sia stata modificata in Autenticazione basata su form.

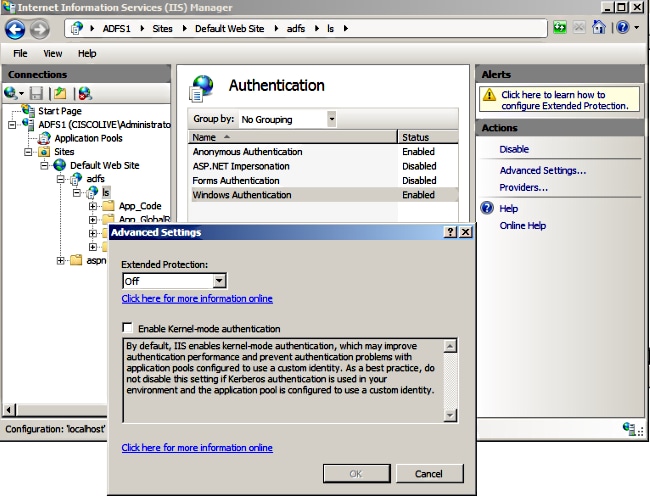

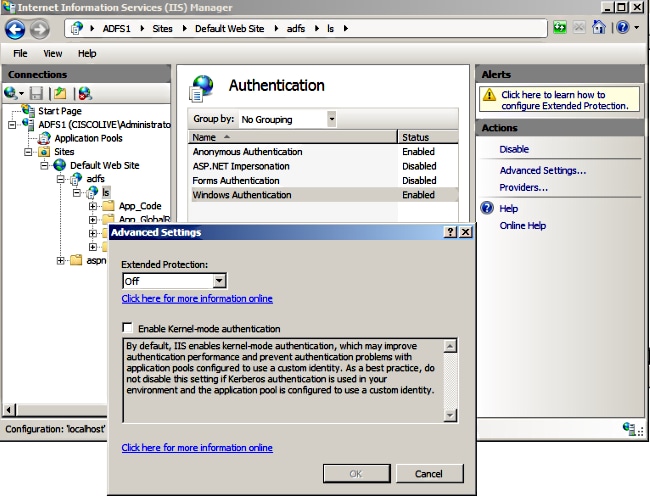

- Selezionare Autenticazione di Windows e fare clic su Impostazioni avanzate nel riquadro di destra. In Impostazioni avanzate, deselezionare Abilita autenticazione in modalità kernel, accertarsi che la protezione estesa sia disattivata e fare clic su OK.

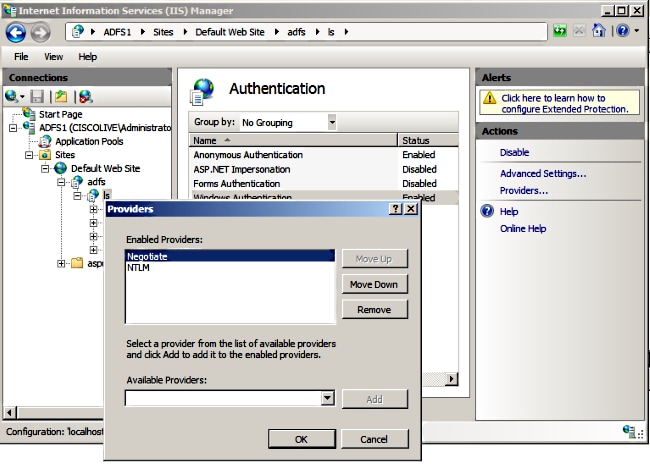

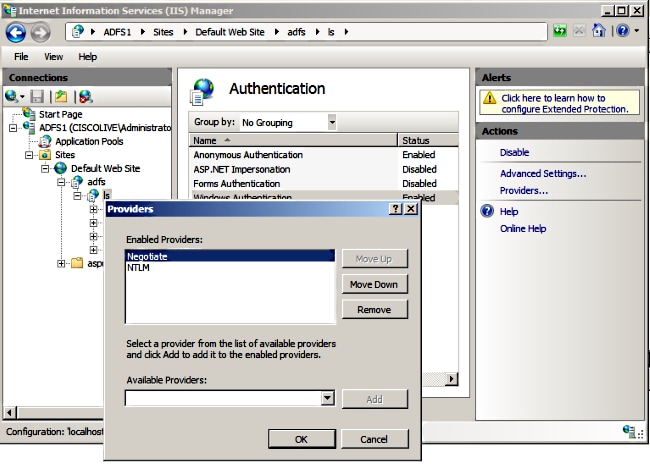

- Verificare che AD FS versione 2.0 supporti sia il protocollo Kerberos che il protocollo NTLM (NT LAN Manager), poiché tutti i client non Windows non possono utilizzare Kerberos e si basano su NTLM.

Nel riquadro di destra, selezionare Provider e assicurarsi che Negotiate e NTLM siano presenti in Provider abilitati:

Nota: ADFS passa l'intestazione di sicurezza Negotiate quando viene utilizzata l'autenticazione integrata di Windows per autenticare le richieste client. L'intestazione Negotiate consente ai client di scegliere tra l'autenticazione Kerberos e l'autenticazione NTLM. Il processo Negotiate seleziona l'autenticazione Kerberos a meno che non si verifichi una delle seguenti condizioni:

- Uno dei sistemi coinvolti nell'autenticazione non può utilizzare l'autenticazione Kerberos.

- L'applicazione chiamante non fornisce informazioni sufficienti per utilizzare l'autenticazione Kerberos.

- Per consentire al processo Negotiate di selezionare il protocollo Kerberos per l'autenticazione di rete, l'applicazione client deve fornire un nome SPN, un nome dell'entità utente (UPN) o un nome account NetBIOS (Network Basic Input/Output System) come nome della destinazione. In caso contrario, il processo Negotiate seleziona sempre il protocollo NTLM come metodo di autenticazione preferito.

Configura browser

Microsoft Internet Explorer

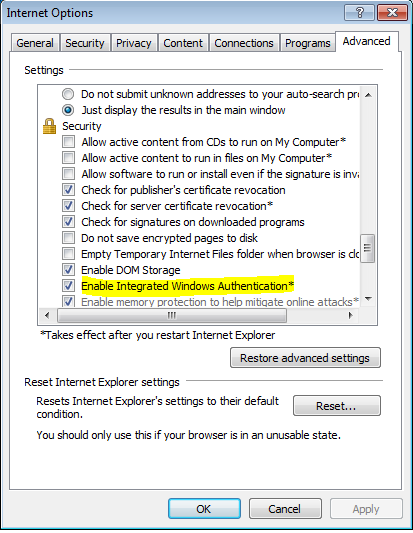

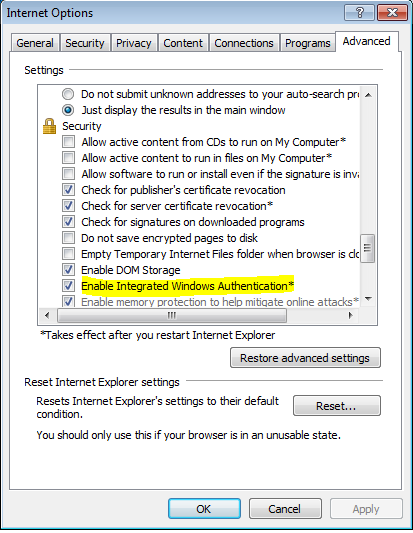

- Verificare che Internet Explorer > Avanzate > Abilita autenticazione integrata di Windows sia selezionato.

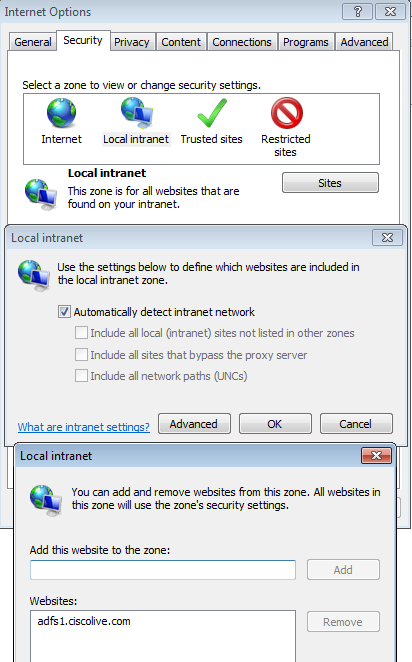

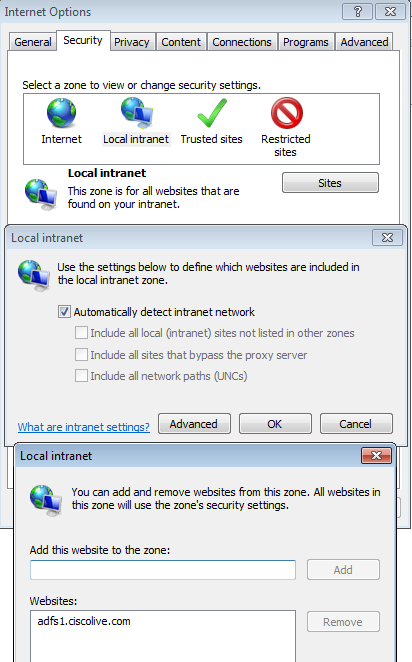

- Aggiungere l'URL ADFS in Protezione >Aree Intranet > Siti.

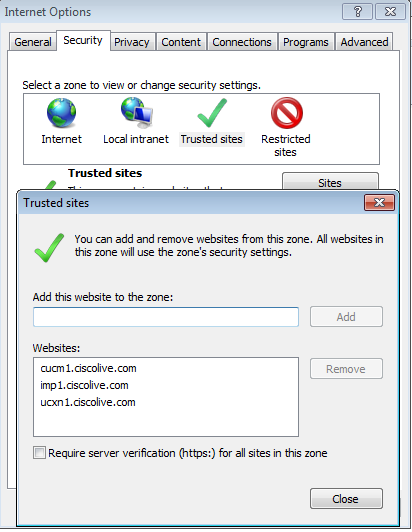

- Aggiungere i nomi host CUCM, IMP e Unity a Sicurezza >Siti attendibili.

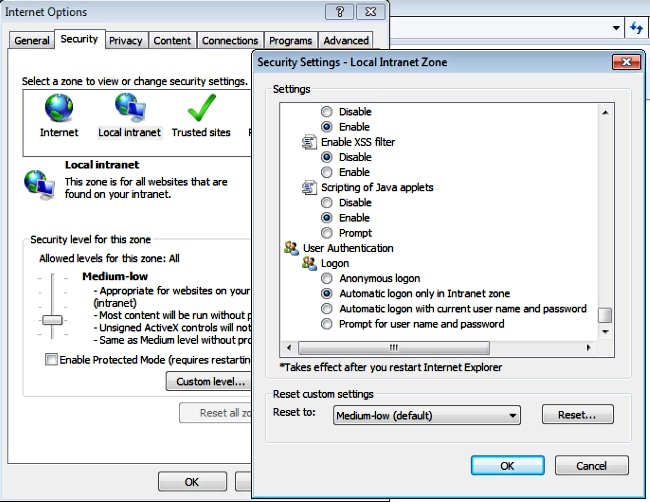

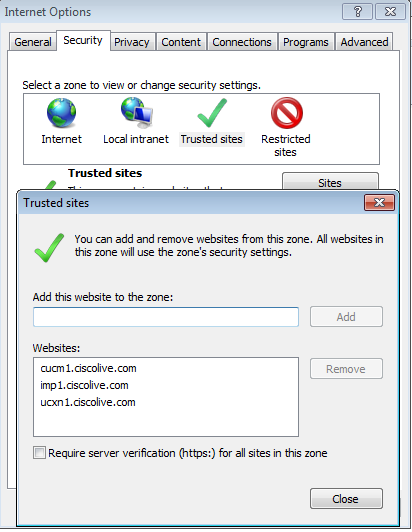

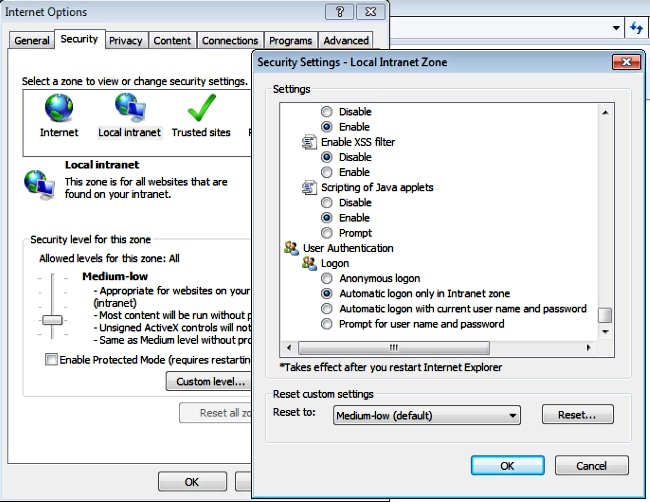

- Verificare che Internet Explorer > protezione > Intranet locale > Impostazioni protezione > Autenticazione utente - Accesso sia configurato per utilizzare le credenziali di accesso per i siti Intranet.

Mozilla Firefox

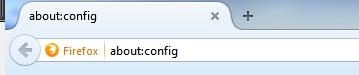

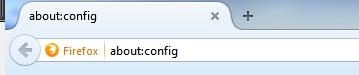

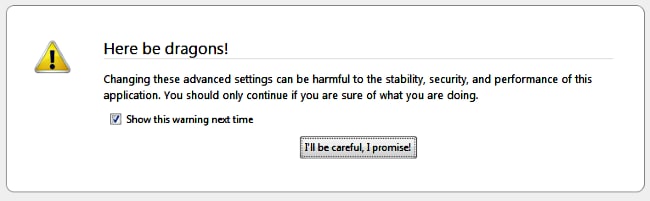

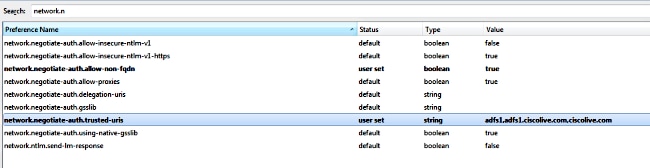

- Aprire Firefox e immettere about:config nella barra degli indirizzi.

- Clicca su Attenzione, te lo prometto!

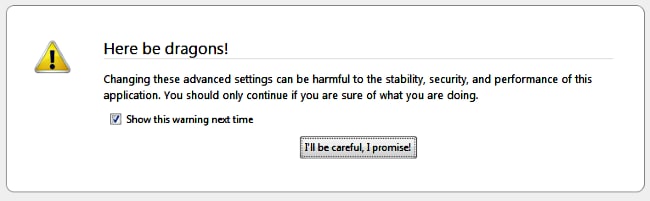

- Fare doppio clic sul nome della preferenza network.negotiation-auth.allow-non-fqdn su true e network.negotiation-auth.trusted-uris su ciscolive.com,adfs1.ciscolive.com per apportare modifiche.

- Chiudere Firefox e riaprire.

Verifica

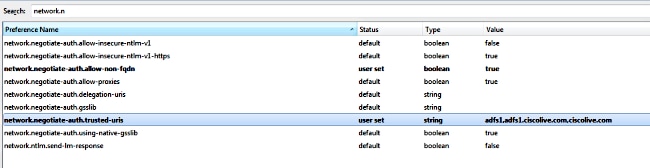

Per verificare che gli SPN per il server AD FS siano stati creati correttamente, immettere il comando setspn e visualizzare l'output.

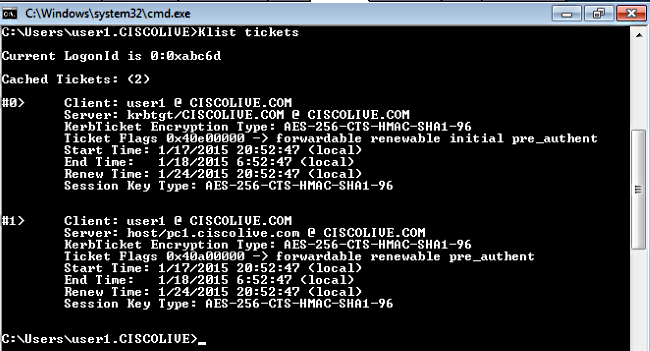

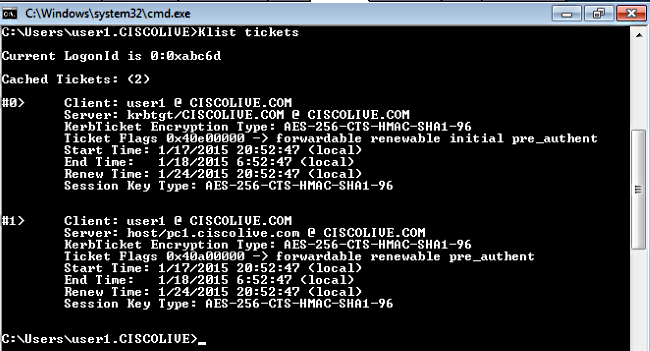

Verificare se i computer client dispongono di ticket Kerberos:

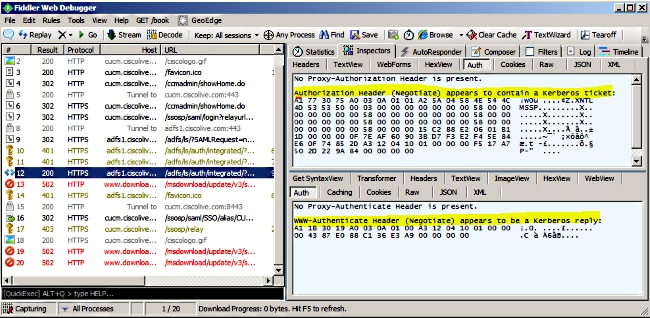

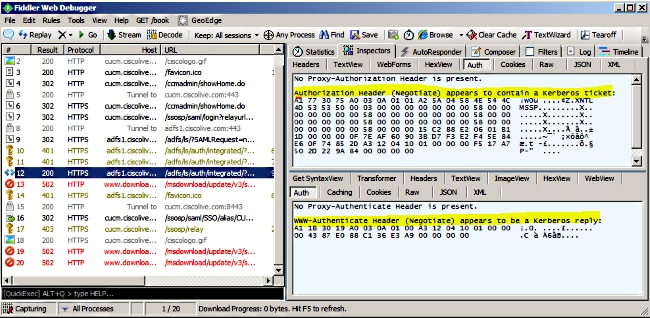

Completare questa procedura per verificare quale autenticazione (Kerberos o NTLM) è in uso.

- Scaricare lo strumento Fiddler sul computer client e installarlo.

- Chiudere tutte le finestre di Microsoft Internet Explorer.

- Eseguire lo strumento Trova e verificare che l'opzione Cattura traffico sia attivata nel menu File. Fiddler funge da proxy pass-through tra il computer client e il server ed è in ascolto di tutto il traffico.

- Aprire Microsoft Internet Explorer, sfogliare il CUCM e fare clic su alcuni collegamenti per generare traffico.

- Fare riferimento alla finestra principale del Finder e scegliere uno dei Frame in cui il risultato è 200 (operazione riuscita); è possibile visualizzare Kerberos come meccanismo di autenticazione

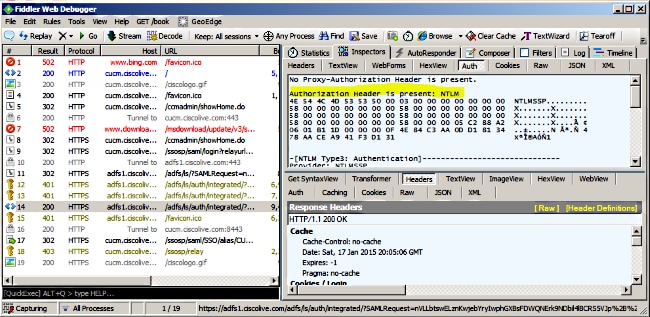

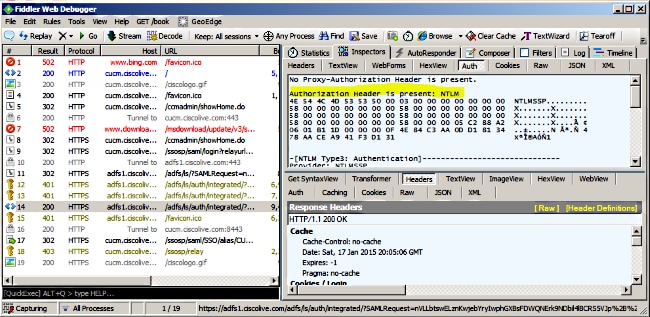

- Se il tipo di autenticazione è NTLM, all'inizio del frame viene visualizzato Negotiate - NTLMSSP, come mostrato di seguito.

Risoluzione dei problemi

Se tutte le operazioni di configurazione e verifica vengono completate come descritto in questo documento e si verificano ancora problemi di accesso, è necessario rivolgersi a un amministratore di Microsoft Windows Active Directory o AD FS.

Feedback

Feedback