Configurazione di TLS SIP tra CUCM-CUBE/CUBE-SBC con certificati firmati da CA

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare SIP Transport Layer Security (TLS) tra Cisco Unified Communications Manager (CUCM) e Cisco Unified Border Element (CUBE) con certificati firmati da CA (Certification Authority).

Prerequisiti

Cisco raccomanda la conoscenza di questi argomenti

- protocollo SIP

- Certificati di protezione

Requisiti

- La data e l'ora devono corrispondere sugli endpoint (si consiglia di avere la stessa origine NTP).

- CUCM deve essere in modalità mista.

- È necessaria la connettività TCP (aprire la porta 5061 su qualsiasi firewall di transito).

- Nel CUBE devono essere installate le licenze Security e Unified Communications K9 (UCK9).

Nota: Per Cisco IOS-XE versione 16.10, la piattaforma è passata alle licenze intelligenti.

Componenti usati

- SIP

- Certificati firmati da Autorità di certificazione

-

Cisco IOS e IOS-XE Gateway

Versioni 2900 / 3900 / 4300 / 4400 / CSR1000v / ASR100X: 15,4+

-

Cisco Unified Communications Manager (CUCM)

Versioni: 10,5+

Configurazione

Esempio di rete

Configurazione

Passaggio 1. Si sta per creare una chiave RSA corrispondente alla lunghezza del certificato del certificato radice utilizzando il comando:

Crypto key generate rsa label TestRSAkey exportable modulus 2048

Questo comando crea una chiave RSA con una lunghezza di 2048 bit (il massimo è 4096).

Passaggio 2. Creare un trust point per il certificato firmato dall'autorità di certificazione utilizzando i comandi seguenti:

Crypto pki trustpoint CUBE_CA_CERT serial-number none fqdn none ip-address none subject-name cn=ISR4451-B.cisco.lab !(this has to match the router’s hostname [hostname.domain.name]) revocation-check none rsakeypair TestRSAkey !(this has to match the RSA key you just created)

Passaggio 3. Ora che si dispone del punto di fiducia, è possibile generare la richiesta CSR con i comandi seguenti:

Crypto pki enroll CUBE_CA_CERT

Rispondere alle domande visualizzate sullo schermo, quindi copiare la richiesta CSR, salvarla in un file e inviarla alla CA.

Passaggio 4. È necessario verificare se la catena di certificati radice dispone di certificati intermedi. in assenza di autorità di certificazione intermedie, passare al passaggio 7, altrimenti continuare con il passaggio 6.

Passaggio 5. Creare un trust point per contenere il certificato radice, nonché un trust point per contenere qualsiasi CA intermedia fino a quella che firma il certificato CUBE (vedere l'immagine seguente).

In questo esempio, il 1o livello è la CA radice, il 2o livello è la prima CA intermedia, il 3o livello è la CA che firma il nostro certificato CUBE, quindi è necessario creare un trust point per contenere i primi 2 certificati con questi comandi.

Crypto pki trustpoint Root_CA_CERT

Enrollment terminal pem

Revocation-check none

Crypto pki authenticate Root_CA_CERT

Paste the X.64 based certificate here

Crypto pki trustpoint Intermediate_CA

Enrollment terminal

Revocation-check none

Crypto pki authenticate Intermediate_CA

Passaggio 6. Dopo aver ricevuto il certificato firmato dall'autorità di certificazione, si procederà all'autenticazione del trust point, che deve essere in possesso del certificato dell'autorità di certificazione prima del certificato CUBE; il comando che consente di importare il certificato è,

Crypto pki authenticate CUBE_CA_CERT

Passaggio 7. Dopo aver installato il certificato, è necessario eseguire questo comando per importare il certificato CUBE

Crypto pki import CUBE_CA_CERT cert

Passaggio 8. Configurare SIP-UA per l'utilizzo del trust point creato

sip-ua crypto signaling default trustpoint CUBE_CA_CERT

Passaggio 9. Configurare i peer della connessione remota come illustrato di seguito:

dial-peer voice 9999 voip answer-address 35.. destination-pattern 9999 session protocol sipv2 session target dns:cucm10-5 session transport tcp tls voice-class sip options-keepalive srtp

La configurazione CUBE è stata completata.

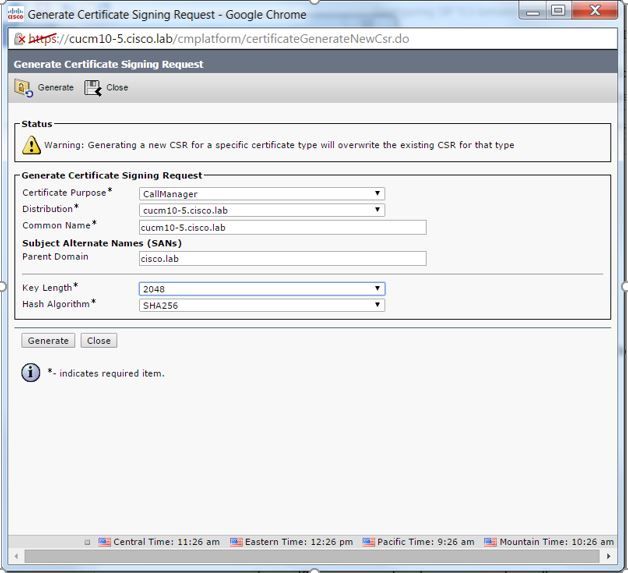

Passaggio 10. Ora, si sta per generare il nostro CSR CUCM, seguire le istruzioni qui sotto

- Accedere a CUCM OS administrator

- Fare clic su Security

- Fare clic su Gestione certificati.

- Fare clic su Genera CSR

La richiesta CSR deve essere simile a quella riportata di seguito:

Passaggio 11. Scaricare il CSR e inviarlo alla CA.

Passaggio 12. Caricare la catena di certificati firmata dall'autorità di certificazione nel CUCM. I passaggi sono:

- Fare clic su protezione e quindi su gestione certificati.

- Fare clic su Carica catena certificati/certificati.

- Nel menu a discesa Scopo certificato selezionare Gestione chiamate.

- Individuare il file.

- Fare clic su upload.

Passaggio 13. Accedere alla CLI di CUCM ed eseguire questo comando

utils ctl update CTLFile

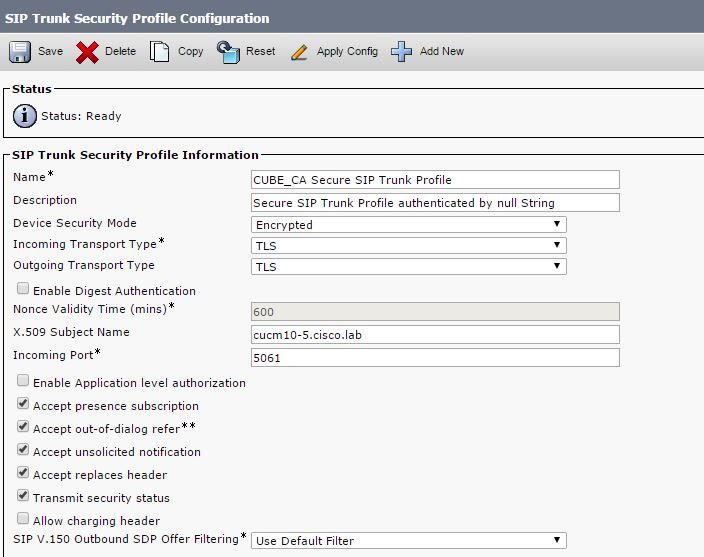

Passaggio 14. Configurare un profilo di sicurezza trunk SIP CUCM

- Fare clic su sistema, quindi su protezione e infine su profilo di protezione trunk

- Configurare il profilo come mostrato nell'immagine,

Nota:in questo caso, il nome soggetto X.509 deve corrispondere al nome soggetto del certificato CUCM, come mostrato nella parte evidenziata dell'immagine.

Passaggio 15. Configurare un trunk SIP come se si trattasse di un trunk SIP

- Assicurarsi che la casella di controllo SRTP consentito sia selezionata.

- Configurare l'indirizzo di destinazione corretto e assicurarsi di sostituire la porta 5060 con la porta 5061.

- Nel profilo SIP trunk security, selezionare il nome del profilo SIP creato nel passaggio 14.

Verifica

A questo punto, se tutta la configurazione è OK,

Su CUCM, lo stato del trunk SIP mostra Full Service, come mostrato nell'immagine,

In CUBE il dial peer mostra questo stato:

TAG TYPE MIN OPER PREFIX DEST-PATTERN FER THRU SESS-TARGET STAT PORT KEEPALIVE 9999 voip up up 9999 0 syst dns:cucm10-5 active

Lo stesso processo si applica ad altri router, l'unica differenza è che invece di caricare il certificato CUCM, caricare il certificato fornito da terze parti.

Risoluzione dei problemi

Abilita debug su CUBE

debug crypto pki api debug crypto pki callbacks debug crypto pki messages debug crypto pki transactions debug ssl openssl errors debug ssl openssl msg debug ssl openssl states debug ip tcp transactions

Contributo dei tecnici Cisco

- Julio CascanteCisco TAC Engineer

Feedback

Feedback