Introduzione

In questo documento viene descritto come configurare un cluster di comunicazioni unificato con l'utilizzo di certificati SAN multiserver con firma CA (Certification Authority).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Unified Communications Manager (CUCM)

- CUCM IM e Presence versione 10.5

Prima di provare la configurazione, verificare che i seguenti servizi siano attivi e funzionanti:

- Servizio Web di amministrazione della piattaforma Cisco

- Servizio Cisco Tomcat

Per verificare questi servizi su un'interfaccia Web, selezionare Cisco Unified Serviceability Page Services > Network Service > Select a server (Servizi di rete unificati Cisco > Seleziona server). Per verificarli nella CLI, immettere il comando utils service list.

Se SSO è abilitato nel cluster CUCM, è necessario disabilitarlo e riabilitarlo.

Componenti usati

Il documento può essere consultato per tutte le versioni software o hardware.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

In CUCM versione 10.5 e successive, questa richiesta di firma del certificato (CSR) dell'archivio attendibile può includere il nome alternativo del soggetto (SAN) e i domini alternativi.

- Tomcat - CUCM e IM&P

- Cisco CallManager - Solo CUCM

- Protocollo CUP-XMPP (Cisco Unified Presence-Extensible Messaging and Presence Protocol) - Solo IM&P

- CUP-XMPP Server-to-Server (S2S) - Solo IM&P

In questa versione è più semplice ottenere un certificato firmato dalla CA. La CA deve firmare un solo CSR anziché il requisito di ottenere un CSR da ogni nodo del server e quindi ottenere un certificato firmato dalla CA per ogni CSR e gestirli singolarmente.

Configurazione

Passaggio 1.

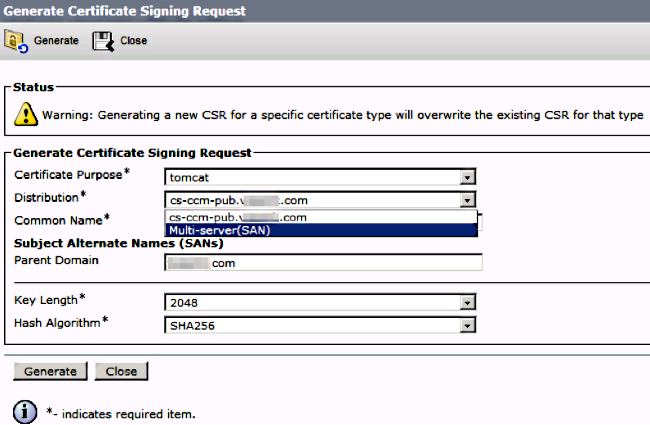

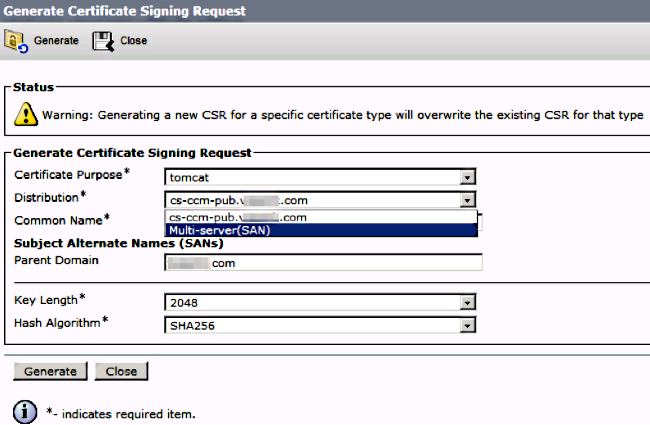

Accedere all'amministrazione del sistema operativo (OS) del server di pubblicazione e selezionare Protezione > Gestione certificati > Genera CSR.

Passaggio 2.

Scegliere SAN multiserver in Distribuzione.

Viene eseguito il popolamento automatico dei domini SAN e del dominio padre.

Verificare che tutti i nodi del cluster siano elencati per Tomcat: tutti i nodi CUCM e IM&P per CallManager: sono stati elencati solo i nodi CUCM.

Passaggio 3.

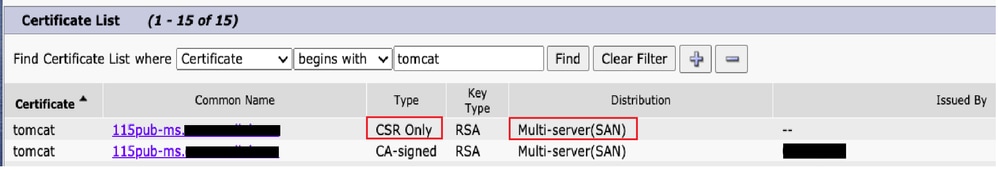

Fare clic su Genera e una volta generato il CSR, verificare che tutti i nodi elencati nel CSR siano visualizzati anche nell'elenco CSR esportato.

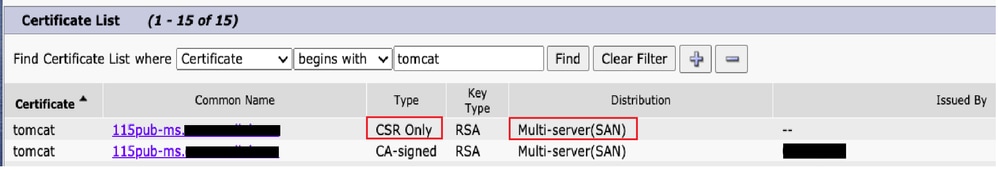

In Gestione certificati, la richiesta SAN viene generata:

Passaggio 4.

Fare clic su Download CSR, quindi scegliere lo scopo del certificato e fare clic su Download CSR.

È possibile utilizzare la CA locale o una CA esterna come VeriSign per ottenere la firma del CSR (file scaricato nel passaggio precedente).

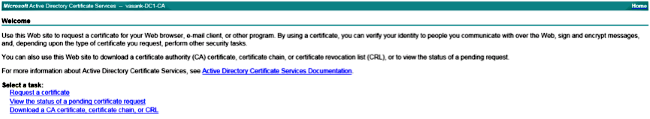

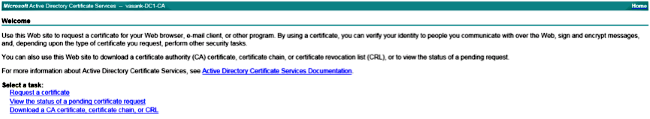

In questo esempio viene illustrata la procedura di configurazione per una CA basata su Microsoft Windows Server. Se si utilizza una CA diversa o una CA esterna, andare al passaggio 5.

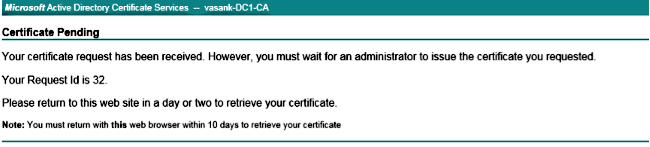

Accedere a https://<windowsserveripaddress>/certsrv/

Scegliere Richiedi certificato > Richiesta avanzata di certificati.

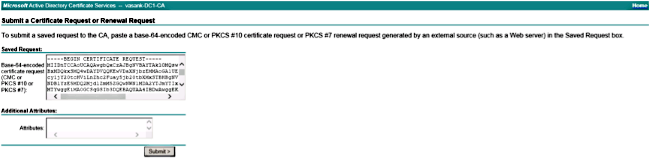

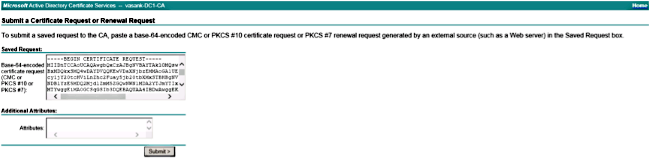

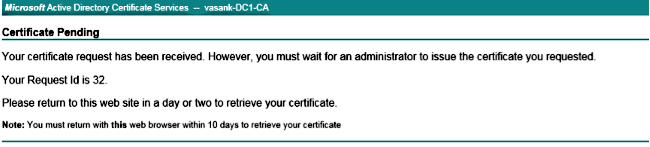

Copiare il contenuto del file CSR nel campo Richiesta certificato con codifica Base 64 e fare clic su Invia.

Inviare la richiesta CSR come illustrato di seguito.

Passaggio 5.

Nota: prima di caricare un certificato Tomcat, verificare che SSO sia disabilitato. Se è attivata, l'SSO deve essere disattivato e riattivato una volta completato il processo di rigenerazione dei certificati Tomcat.

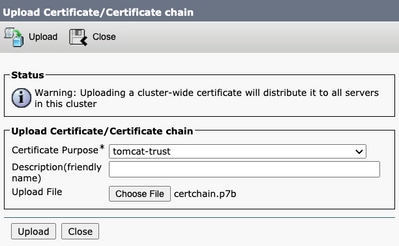

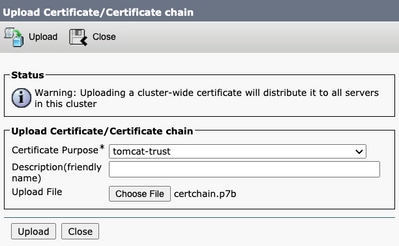

Con il certificato firmato, caricare i certificati CA come tomcat-trust. Innanzitutto il certificato radice e quindi il certificato intermedio, se esistente.

Passaggio 6.

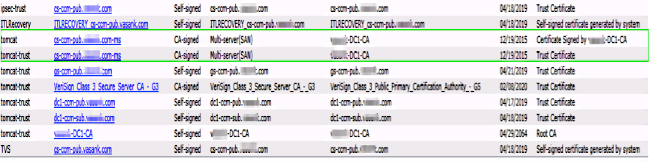

Caricare ora il certificato firmato CUCM come Tomcat e verificare che tutti i nodi del cluster siano elencati in "Operazione di caricamento certificato riuscita" come mostrato nell'immagine:

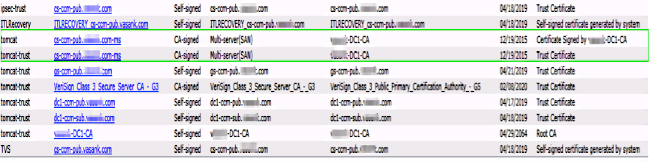

La SAN multiserver è elencata in Gestione certificati come mostrato nell'immagine:

Passaggio 7.

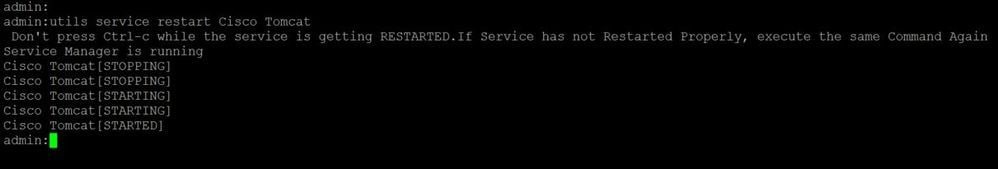

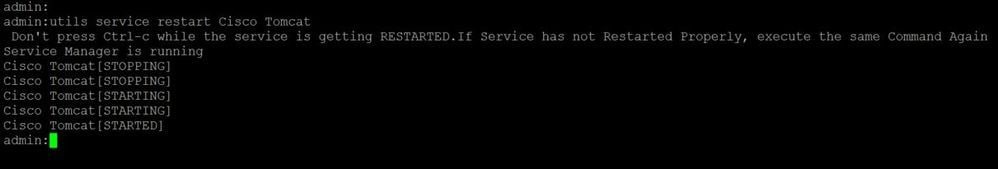

Riavviare il servizio Tomcat su tutti i nodi nella lista SAN (prima il server di pubblicazione e quindi gli abbonati) tramite CLI con il comando: utils service restart Cisco Tomcat.

Verifica

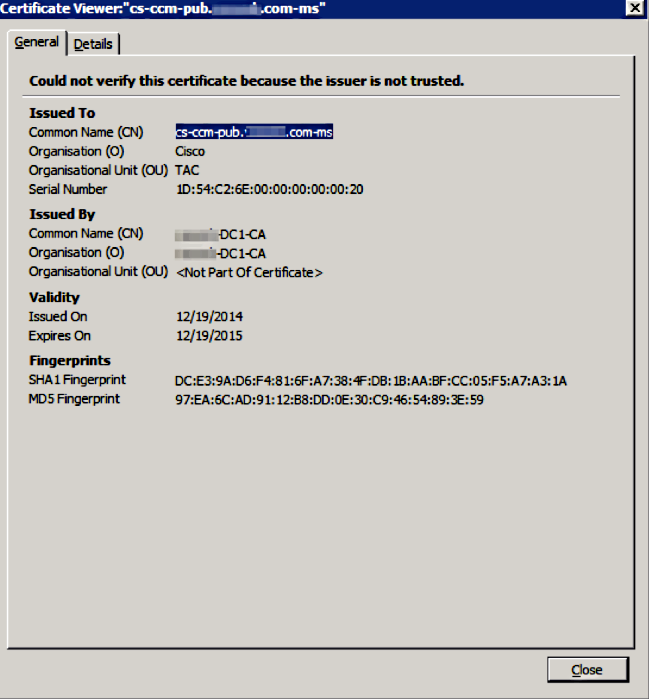

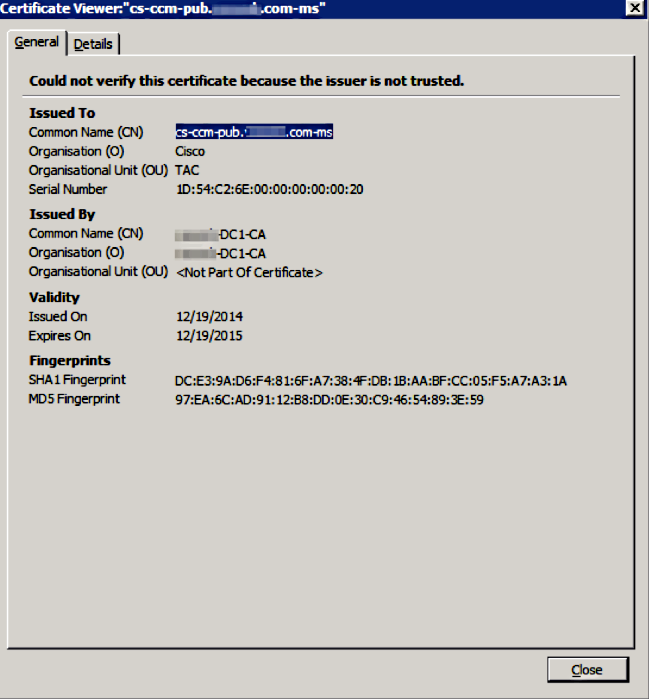

Accedere a http://<fqdnofccm>:8443/ccmadmin per verificare che venga utilizzato il nuovo certificato.

Certificato SAN multiserver CallManager

È possibile seguire una procedura simile per il certificato CallManager. In questo caso, i domini popolati automaticamente sono solo nodi CallManager. Se il servizio Cisco CallManager non è in esecuzione, è possibile scegliere di mantenerlo nell'elenco SAN o rimuoverlo.

Avviso: questo processo influisce sulla registrazione e sull'elaborazione delle chiamate. Assicurati di pianificare una finestra di manutenzione per qualsiasi lavoro con i certificati CUCM/TVS/ITL/CAPF.

Prima di firmare il certificato SAN per CUCM, verificare che:

- Il telefono IP è in grado di considerare attendibile il servizio di verifica dell'attendibilità (TVS). È possibile verificare questa condizione accedendo a qualsiasi servizio HTTPS dal telefono. Ad esempio, se l'accesso alla directory aziendale funziona, significa che il telefono considera attendibile il servizio TVS.

- Verificare se il cluster è in modalità non protetta o mista.

Per determinare se si tratta di un cluster in modalità mista, scegliere Cisco Unified CM Administration > Sistema > Parametri enterprise > Modalità protezione cluster (0 == Non protetto; 1 == Modalità mista).

Avviso: se il cluster è in modalità mista prima del riavvio dei servizi, è necessario aggiornare l'elenco di certificati attendibili (CTL): Token o Token.

Dopo aver installato il certificato rilasciato dalla CA, è necessario riavviare il successivo elenco di servizi nei nodi abilitati:

- Cisco Unified Serviceability > Strumenti > Control Center - Feature Services > Cisco TFTP

- Cisco Unified Serviceability > Strumenti > Control Center - Feature Services > Cisco CallManager

- Cisco Unified Serviceability > Strumenti > Control Center - Feature Services > Cisco CTIM Manager

- Cisco Unified Serviceability > Strumenti > Control Center - Servizi di rete > Cisco Trust Verification Service

Risoluzione dei problemi

Questi registri possono aiutare il Technical Assistance Center di Cisco a identificare eventuali problemi relativi alla generazione e al caricamento di CSR SAN multiserver con firma CA.

Note avvertenze

· ID bug Cisco CSCur97909 - Il caricamento del certificato multiserver non elimina i certificati autofirmati nel database

· ID bug Cisco CSCus47235 - CUCM 10.5.2 non può essere duplicato nella SAN per CSR

· ID bug Cisco CSCup28852 - ripristino del telefono ogni 7 minuti a causa dell'aggiornamento del certificato quando si usa il certificato multiserver

Se esiste già un certificato per più server, si consiglia di eseguire la rigenerazione nei seguenti scenari:

- Modifica nome host o dominio. Quando si modifica un nome host o un dominio, i certificati vengono rigenerati automaticamente come autofirmati. Per passare a una firma CA, è necessario seguire i passaggi precedenti.

- Se è stato aggiunto un nuovo nodo al cluster, è necessario generare un nuovo CSR per includere il nuovo nodo.

- Quando un sottoscrittore viene ripristinato e non è stato utilizzato alcun backup, il nodo può disporre di nuovi certificati autofirmati. Per includere il sottoscrittore, può essere necessario un nuovo CSR per il cluster completo. Per aggiungere questa funzionalità, è necessario

aggiungere una richiesta di miglioramento con l'ID bug Cisco CSCuv75957.

aggiungere una richiesta di miglioramento con l'ID bug Cisco CSCuv75957.

Feedback

Feedback