Verifica mancata corrispondenza di CSR e certificati per UC

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come identificare se il certificato firmato dall'Autorità di certificazione (CA) corrisponde alla richiesta di firma del certificato (CSR) esistente per i Cisco Unified Application Server.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza di X.509/CSR.

Componenti usati

Il documento può essere consultato per tutte le versioni software o hardware.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Prodotti correlati

Il presente documento può essere utilizzato anche per le seguenti versioni hardware e software:

- Cisco Unified Communications Manager (CUCM)

- Cisco Unified IM e Presence

- Cisco Unified Unity Connection

- CUIS

- Cisco Meidasence

- Cisco Unified Contact Center Express (UCCX)

Premesse

Una richiesta di certificazione è costituita da un nome distinto, una chiave pubblica e un insieme facoltativo di attributi firmati collettivamente dall'entità che richiede la certificazione. Le richieste di certificazione vengono inviate a un'autorità di certificazione che le trasforma in un certificato a chiave pubblica X.509. In quale formato l'autorità di certificazione restituisce il certificato appena firmato non rientra nell'ambito del presente documento. Un messaggio PKCS #7 è una possibilità.(RFC:2986).

Gestione certificati Cisco Communications Manager

L'intenzione di includere una serie di attributi è duplice:

- Per fornire altre informazioni su una determinata entità o una password di richiesta con cui l'entità può in seguito richiedere la revoca del certificato.

- Per fornire attributi da includere nei certificati X.509. I server UC correnti non supportano una password di richiesta.

Gli attuali server Cisco UCS richiedono questi attributi in un CSR, come mostrato nella tabella seguente:

| Informazioni |

Descrizione |

| orgunit |

unità organizzativa |

| nomeorganizzazione |

nome organizzazione |

| località |

sede dell'organizzazione |

| state |

stato dell'organizzazione |

| paese |

impossibile modificare il codice del paese |

| nomehostalternativo |

nome host alternativo |

Problema

Quando si supporta il certificato UC, è possibile che si verifichino molti casi in cui il certificato firmato dalla CA non può essere caricato sui server UC. Non è sempre possibile identificare ciò che si è verificato al momento della creazione del certificato firmato, poiché non si è la persona che ha utilizzato il CSR per creare il certificato firmato. Nella maggior parte dei casi, la rifirma di un nuovo certificato richiede più di 24 ore. I server UC, ad esempio CUCM, non dispongono di un log/trace dettagliato che consenta di identificare il motivo per cui il caricamento del certificato non riesce, ma forniscono semplicemente un messaggio di errore. L'intenzione di questo articolo è di limitare il problema, che si tratti di un server UC o di un problema di CA.

Procedura generale per i certificati firmati CA in CUCM

CUCM supporta l'integrazione con CA di terze parti tramite un meccanismo CSR PKCS#10 accessibile dall'interfaccia utente di Cisco Unified Communications Operating System Certificate Manager. I clienti che attualmente utilizzano CA di terze parti devono utilizzare il meccanismo CSR per rilasciare certificati per Cisco CallManager, CAPF , IPSec e Tomcat.

Passaggio 1. Modificare l'identificatore prima di generare il CSR.

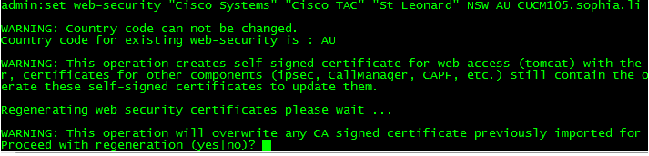

L'identità del server CUCM per generare un CSR può essere modificata con il comando set web-security come mostrato nell'immagine.

Se nei campi sopra indicati è presente spazio, usare "" per ottenere il comando come mostrato nell'immagine.

Passaggio 2. Generare il CSR come illustrato nell'immagine.

Passaggio 3. Scaricare il CSR e farlo firmare dall'autorità di certificazione, come mostrato nell'immagine.

Passaggio 4. Caricare il certificato firmato dalla CA nel server.

Dopo aver generato il CSR e firmato il certificato e se non si riesce a caricarlo con il messaggio di errore "Error reading the certificate" (Errore durante la lettura del certificato), come mostrato nell'immagine, è necessario verificare se il CSR è stato rigenerato o se il certificato firmato è la causa del problema.

Esistono tre modi per verificare se il CSR viene rigenerato oppure se il certificato firmato è la causa del problema.

Soluzione 1. Utilizzare il comando OpenSSL nella radice (o linux)

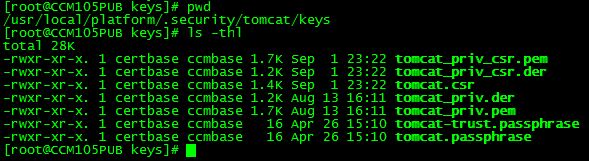

Passaggio 1. Accedere alla directory principale e passare alla cartella come mostrato nell'immagine.

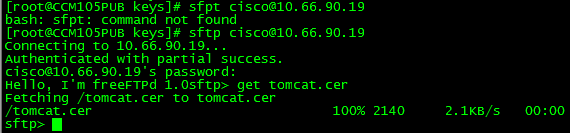

Passaggio 2. Copiare il certificato firmato nella stessa cartella con SFTP (Secure FTP). Se non si riesce a configurare un server SFTP, il caricamento nella cartella TFTP può anche ottenere il certificato sul CUCM, come mostrato nell'immagine.

3. Controllare il MD5 per il CSR e il certificato firmato, come mostrato nell'immagine.

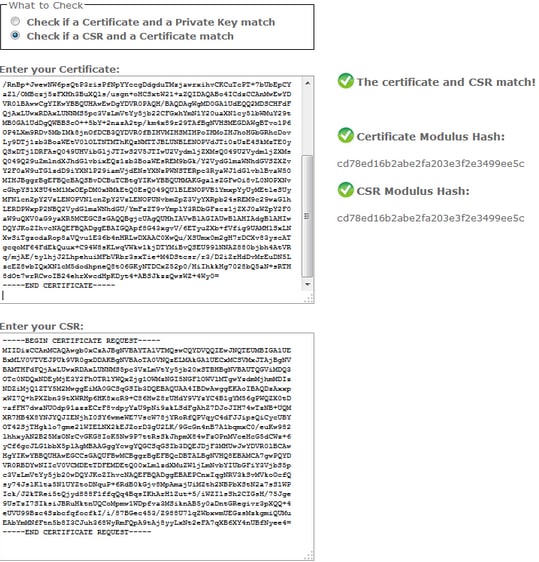

Soluzione 2. Utilizzare qualsiasi strumento di ricerca delle chiavi dei certificati SSL da Internet

Soluzione 3. Confronto dei contenuti da qualsiasi decoder CSR da Internet

Passaggio 1. Copiare le informazioni dettagliate sul certificato della sessione per ciascuno di essi, come illustrato in questa immagine.

Passaggio 2. Confrontarli in uno strumento quale Blocco note++ con il plug-in Confronta, come illustrato in questa immagine.

Contributo dei tecnici Cisco

- Simon Xiu LiCisco TAC Engineer

- Craig CooperCisco TAC Engineer

Feedback

Feedback