Configurare una singola connessione/contratto IdP SAML per cluster con AD FS versione 2.0

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare una connessione o un contratto Single Security Assertion Markup Language (SAML) Identity Provider (IdP) per cluster con Active Directory Federation Service (ADFS).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Unified Communications Manager (CUCM) versione 11.5 o successive

- Cisco Unified Communications Manager IM e Presence versione 11.5 o successive

- Active Directory Federation Service versione 2.0

Componenti usati

Le informazioni di questo documento si basano sulle seguenti versioni software:

- Active Directory Federation Service versione 2.0 come IdP

- Cisco Unified Communications Manager versione 11.5

- Cisco IM e Presence Server versione 11.5

Premesse

Per l'SSO SAML, deve essere un circolo di fiducia tra il provider di servizi (SP) e l'IdP. Il trust viene creato come parte dell'abilitazione SSO, quando viene scambiato il trust (metadati). Scaricare i metadati da CUCM e caricarli in IdP, analogamente scaricare i metadati da IdP e caricarli in CUCM.

Nelle versioni precedenti di CUCM 11.5, il nodo di origine genera il file di metadati e raccoglie i file di metadati dagli altri nodi del cluster. Tutti i file di metadati vengono aggiunti a un singolo file zip e quindi presentati all'amministratore. L'amministratore deve decomprimere questo file e effettuare il provisioning di ogni file nel provider di identità. Ad esempio, 8 file di metadati per un cluster a 8 nodi.

A partire dalla versione 11.5 è stata introdotta una singola connessione/accordo IdP SAML per ogni funzionalità cluster. Come parte di questa funzionalità, CUCM genera un singolo file di metadati Service Provider per tutti i nodi CUCM e IMP nel cluster. Il nuovo formato del nome per il file di metadati è <hostname>-single-agreement.xml

In pratica, un nodo crea i metadati e li invia ad altri nodi SP nel cluster. Ciò semplifica il provisioning, la manutenzione e la gestione. Ad esempio, 1 file di metadati per un cluster a 8 nodi.

Il file di metadati a livello di cluster utilizza il certificato multiserver tomcat che garantisce che la coppia di chiavi venga utilizzata sia uguale per tutti i nodi del cluster. Il file di metadati dispone inoltre di un elenco di URL di Assertion Consumer Service (ACS) per ogni nodo nel cluster.

CUCM e Cisco IM e Presence versione 11.5 Supportano sia le modalità SSO, a livello di cluster (un file di metadati per cluster) che per nodo (modello esistente).

In questo documento viene descritto come configurare la modalità estesa a tutto il cluster di SAML SSO con AD FS 2.0.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Passaggio 1. Esportare i metadati SP da CUCM

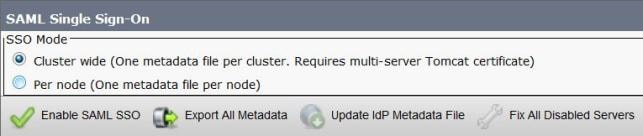

Aprire un browser Web, accedere a CUCM come amministratore e selezionare System > SAML Single Sign On.

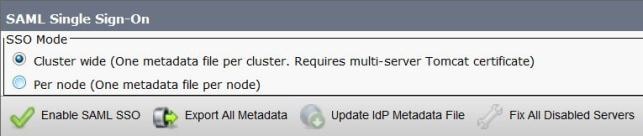

Per impostazione predefinita, è selezionato il pulsante di opzione Cluster Wide. Fare clic su Esporta tutti i metadati. Il file di dati dei metadati presentato all'amministratore nel nome <hostname>-single-agreement.xml

Passaggio 2. Scaricare i metadati IDP da ADFS

Per scaricare i metadati IdP, fare riferimento al collegamento https:// <FQDN di ADFS>/federationmetadata/2007-06/federationmetadata.xml

Passaggio 3. IdP provisioning

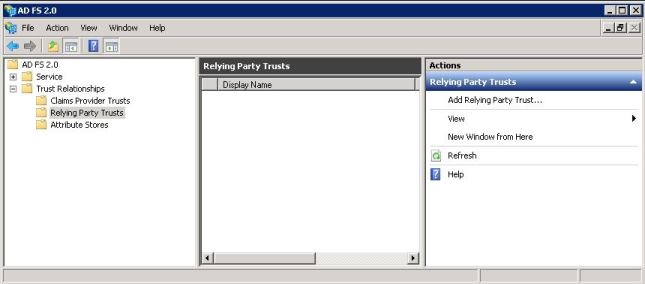

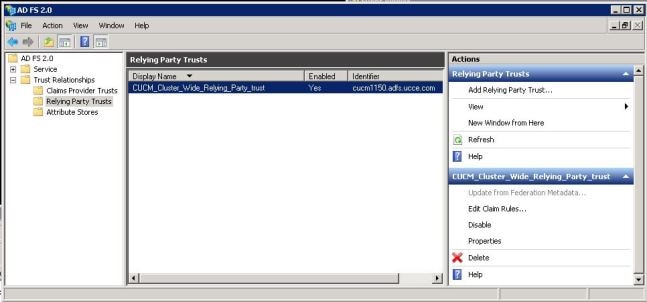

Come illustrato nell'immagine, passare a Gestione AD FS 2.0/relazione di trust Spedizioni/attendibilità componente attendibilità. Fare clic su Aggiungi attendibilità componente.

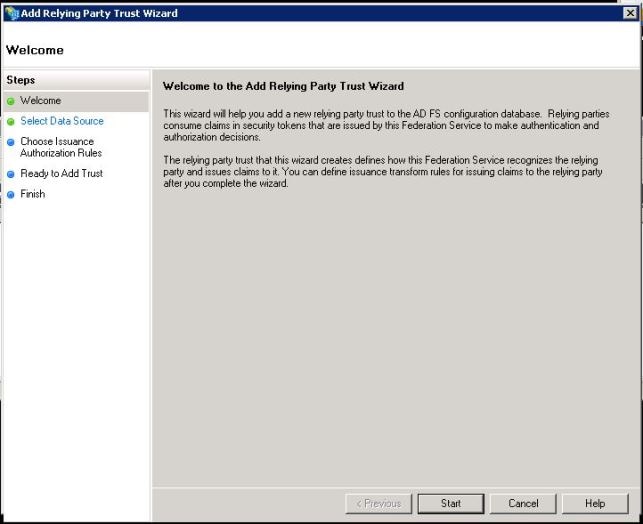

Verrà aperta l'Aggiunta guidata attendibilità componente come illustrato nell'immagine. Fare clic su Start.

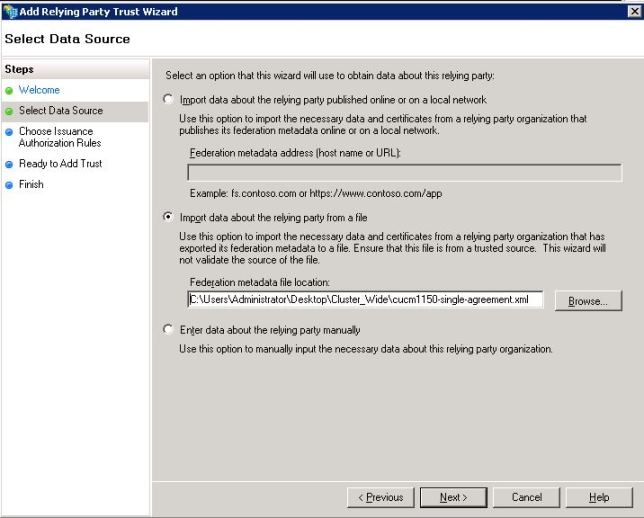

Fare clic sui dati di importazione relativi al componente da un file. Sfoglia i metadati SP scaricati dalla pagina Configurazione SAML SSO CUCM. Fare quindi clic su Next (Avanti), come mostrato nell'immagine:

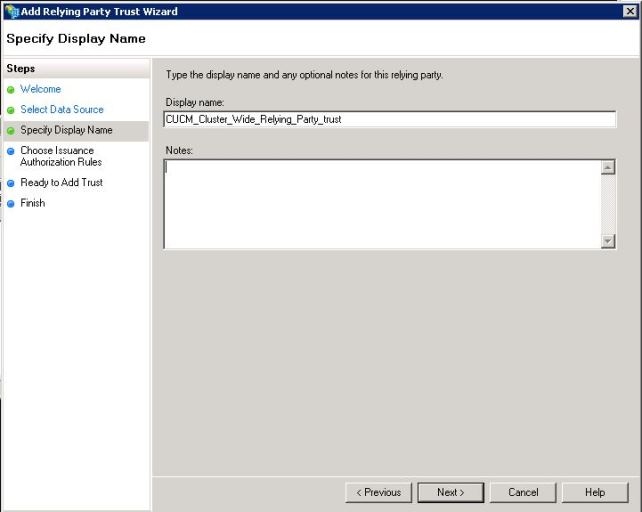

Digitare il nome visualizzato ed eventuali note facoltative per il componente. Fare clic su Next. (Avanti), come mostrato nell'immagine:

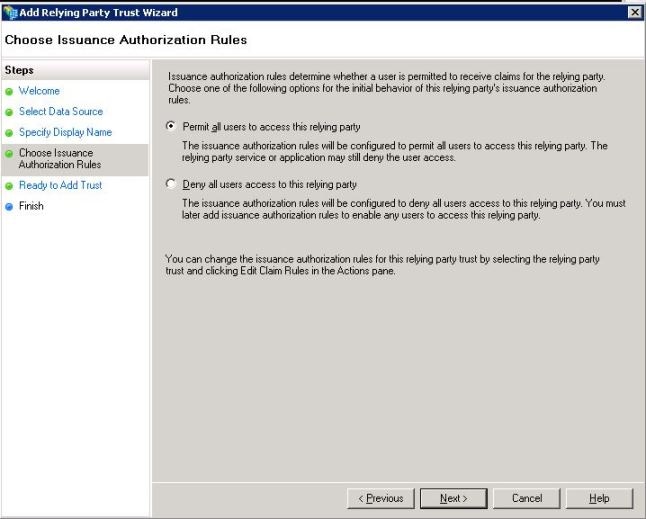

Selezionare Consenti a tutti gli utenti di accedere a questo componente per consentire a tutti gli utenti di accedere a questo componente, quindi fare clic su Avanti, come mostrato nell'immagine:

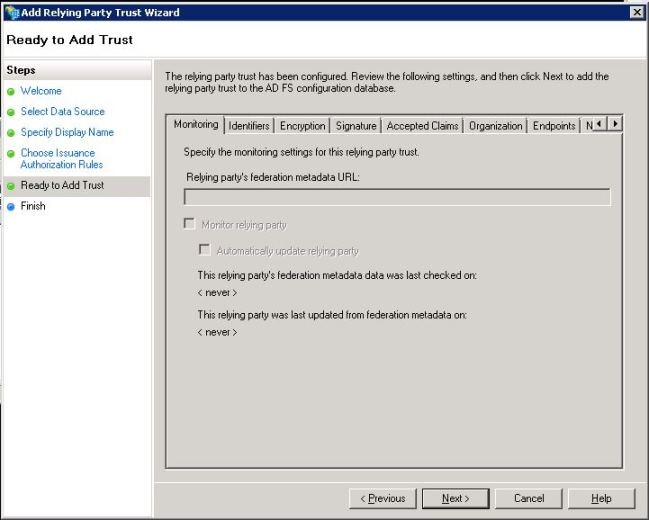

Nella pagina Pronto per l'aggiunta del trust è possibile rivedere le impostazioni per il trust della relying party configurato. Fare clic su Next (Avanti), come mostrato nell'immagine:

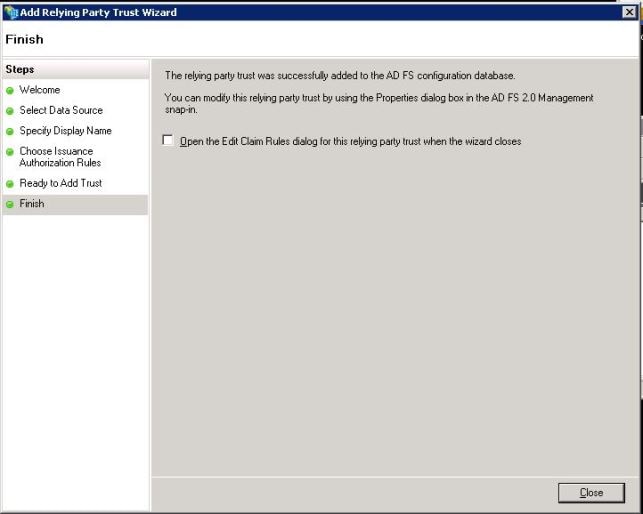

Pagina Fine conferma che l'attendibilità del componente è stata aggiunta correttamente al database di configurazione di AD FS. Deselezionare la casella e fare clic su Chiudi, come mostrato nell'immagine:

Fare clic con il pulsante destro del mouse su Attendibilità componente e scegliere Modifica regole attestazione, come illustrato nell'immagine:

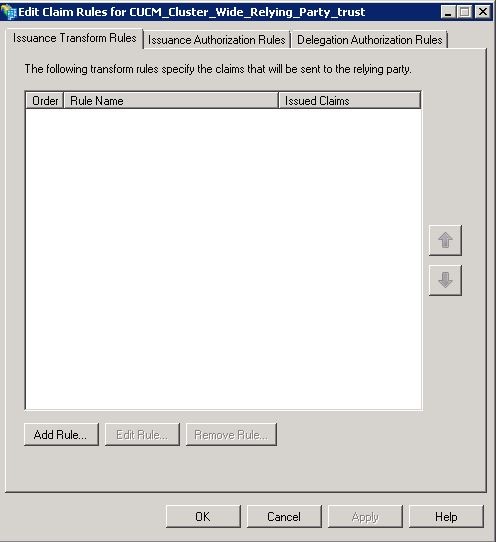

Fare clic su Add Rule., come mostrato nell'immagine:

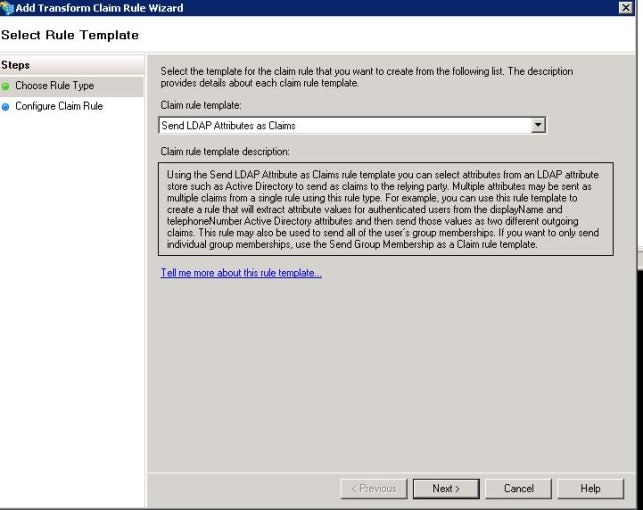

Quando si apre Aggiungi regola attestazione di trasformazione, fare clic su Avanti con il modello di regola attestazione predefinito Invia attributi LDAP come attestazioni, come mostrato nell'immagine:

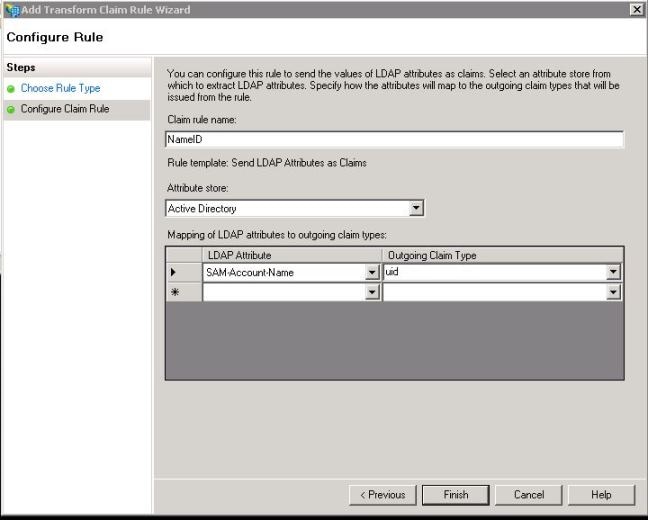

Fare clic su Configura regola attestazione come mostrato in questa immagine. L'attributo LDAP deve corrispondere all'attributo LDAP nella configurazione della directory LDAP in CUCM. Gestire il tipo di attestazione in uscita come uid. Fare clic su Finish (Fine), come mostrato nell'immagine:

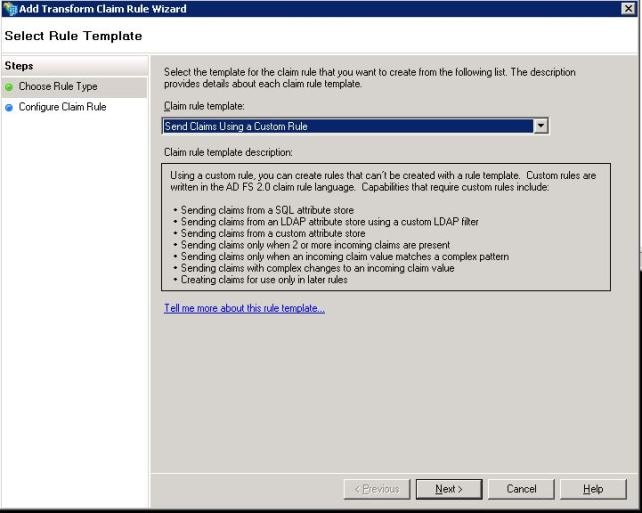

Aggiungere la regola personalizzata per il componente. Fare clic su Aggiungi regola. Selezionare Invia attestazioni utilizzando una regola personalizzata e quindi fare clic su Avanti, come illustrato nell'immagine:

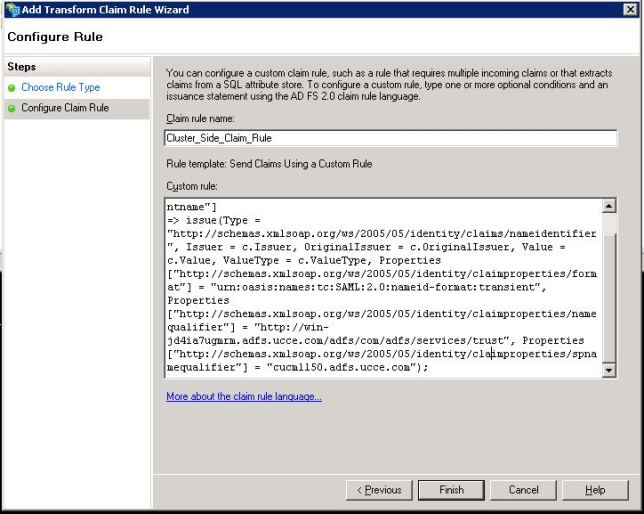

In Configura regola attestazione digitare un Nome regola attestazione, quindi Copiare la regola attestazione specificata e passata nel campo Regola personalizzata della procedura guidata per modificare il qualificatore namequalifier e spname nella regola attestazione. Fare clic su Finish., come mostrato nell'immagine:

Regola attestazione:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"] => issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/adfs/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<Entity ID in the SP Metadata>"); Entity ID = Open the SP metadata and check the Entity ID. Basically, its the CUCM Publisher’s FQDN.

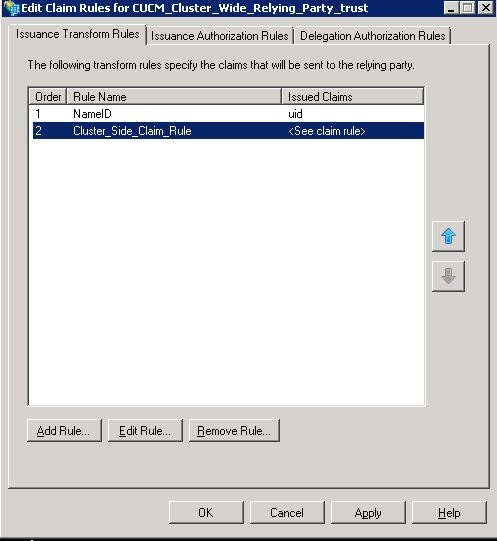

Come mostrato nell'immagine, fare clic su Apply (Applica), quindi su OK.

Passaggio 4. Abilitazione di SAML SSO

Aprire un browser Web, accedere a CUCM come amministratore e selezionare System > SAML Single Sign On.

Per impostazione predefinita, è selezionato il pulsante di opzione Cluster Wide. Fare clic su Enable Saml SSO (Abilita SSO SAML), come mostrato nell'immagine:

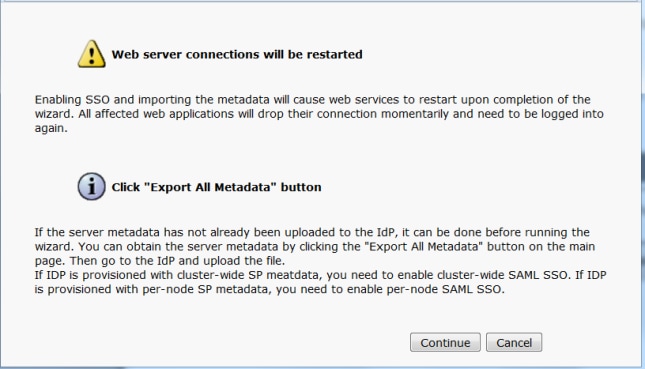

Come mostrato nell'immagine, il popup notifica l'avviso per il riavvio del server Web e le informazioni per scegliere l'SSO SAML a livello di cluster o l'SSO SAML per nodo in base all'idp. Fare clic su Continue (Continua).

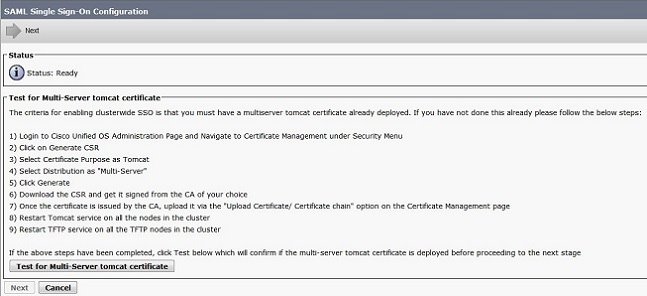

Per abilitare l'SSO a livello di cluster, è necessario disporre di un certificato tomcat multiserver già distribuito. Fare clic su Test for Multi-Server tomcat Certificate, come mostrato nell'immagine:

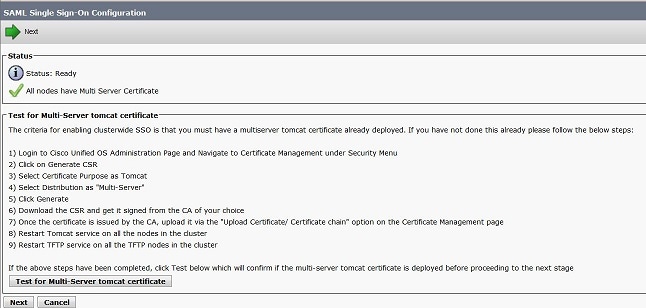

Dopo la conferma, in tutti i nodi viene visualizzato il messaggio Certificato multiserver in cui è indicato che Tutti i nodi dispongono di un certificato multiserver e quindi fare clic su Avanti, come illustrato nell'immagine:

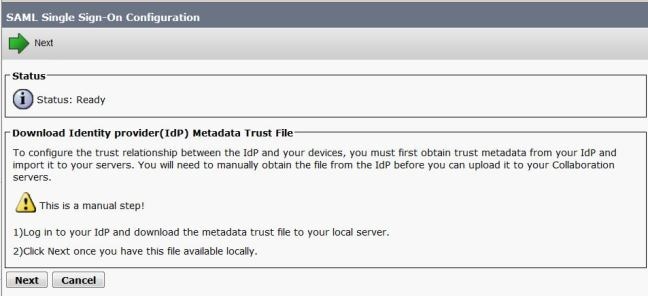

Come mostrato nell'immagine, fare clic su Avanti.

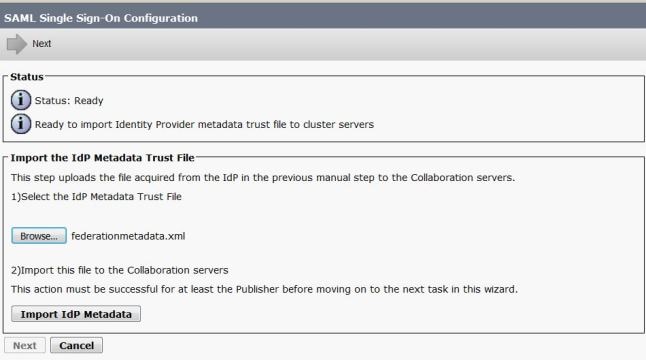

Individuare e selezionare i metadati IdP scaricati. Fare clic su Importa metadati IdP, come mostrato nell'immagine:

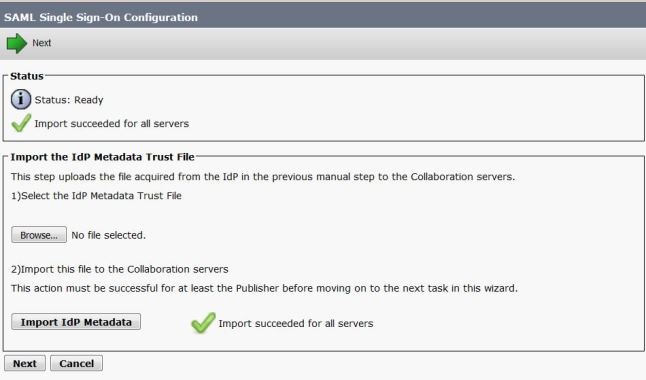

La pagina conferma che l'importazione è stata completata per tutti i server e quindi fa clic su Avanti, come mostrato nell'immagine:

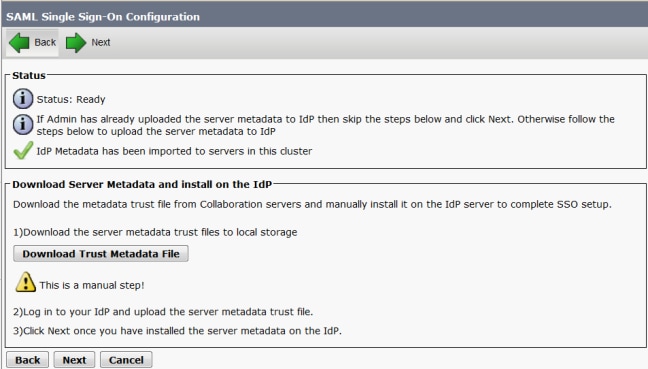

Come mostrato nell'immagine, fare clic su Avanti, poiché i metadati SP sono già stati esportati dalla pagina di configurazione iniziale di SAML SSO.

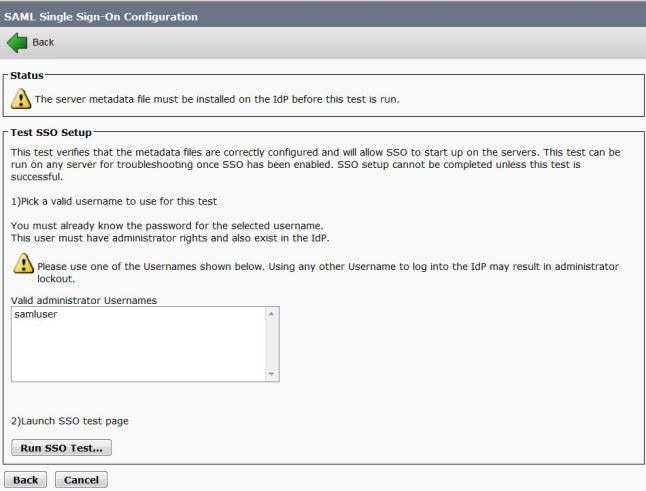

CUCM deve essere sincronizzato con l'elenco LDAP. La procedura guidata mostra gli utenti amministratori validi configurati nella directory LDAP. Selezionare l'utente e fare clic su Esegui test SSO, come mostrato nell'immagine:

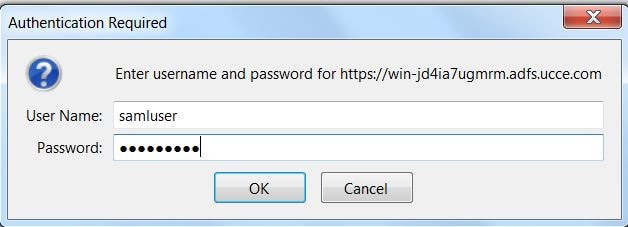

Come mostrato nell'immagine, immettere l'ID utente e la password quando richiesto.

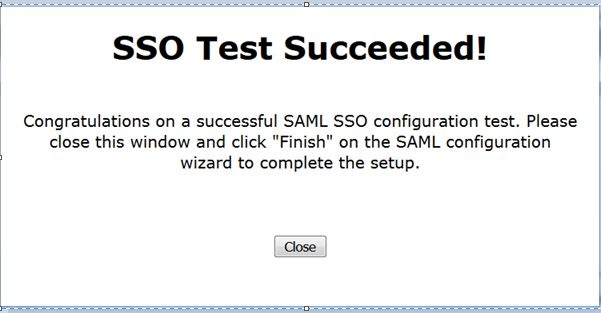

Il popup, come mostrato nell'immagine, conferma che il test è riuscito.

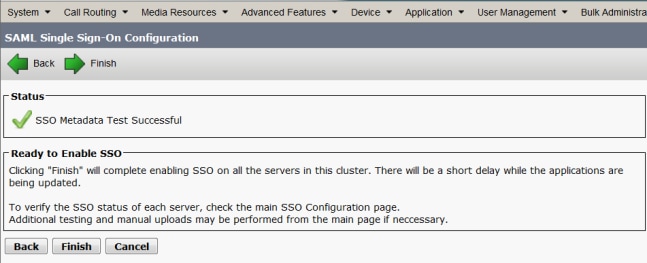

Come mostrato nell'immagine, fare clic su Finish (Fine) per completare la configurazione per l'abilitazione dell'SSO.

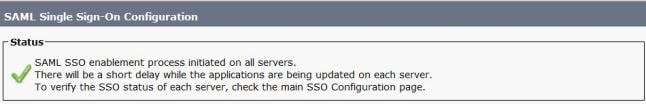

La pagina visualizzata nell'immagine conferma che il processo di abilitazione di SAML SSO è stato avviato su tutti i server.

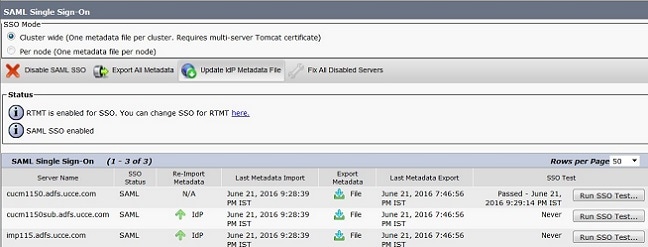

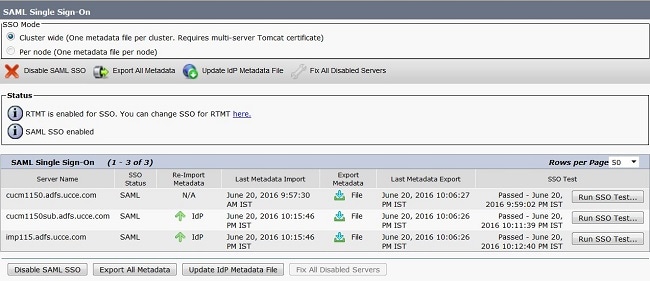

Disconnettersi e riconnettersi a CUCM utilizzando le credenziali SSO SAML. Passare a System > SAML Single Sign-On. Fare clic su Esegui test SSO per altri nodi del cluster, come mostrato nell'immagine:

Verifica

Per verificare che la configurazione funzioni correttamente, consultare questa sezione.

Verificare che il test SSO sia riuscito per i nodi abilitati per SAML SSO. Passare a System > SAML Single Sign On. I test SSO riusciti mostrano lo stato Superato.

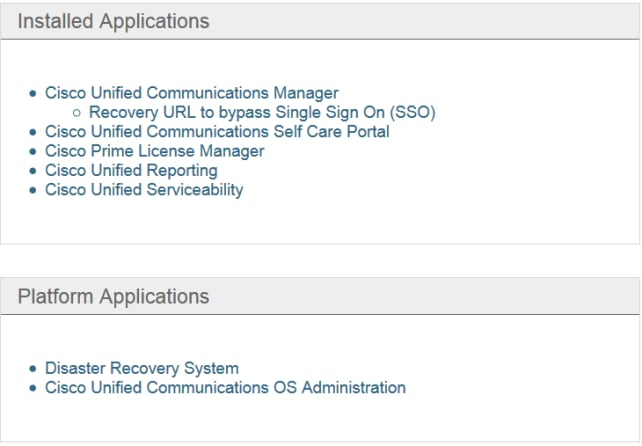

Una volta attivato SAML SSO, le applicazioni installate e le applicazioni della piattaforma vengono elencate per la pagina di accesso a CUCM, come mostrato in questa immagine.

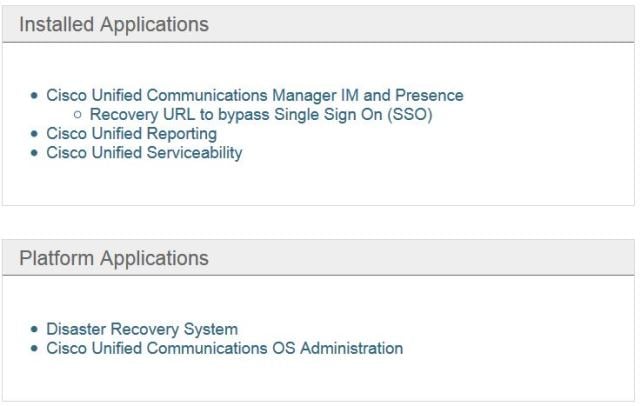

Una volta attivato SAML SSO, le applicazioni installate e le applicazioni della piattaforma vengono elencate per la pagina di accesso a IM e Presenza, come mostrato nella seguente immagine:

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

Per impostare i log SSO su debug, usare il comando set samltrace level DEBUG

Raccogliere i log SSO utilizzando RTMT o dalla posizione activelog /tomcat/logs/ssosp/log4j/*.log utilizzando CLI.

Esempio di log SSO che mostra i metadati generati e inviati ad altri nodi

2016-05-28 14:59:34,026 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Call GET API to generate Clusterwide SP Metadata in the Local node. 2016-05-28 14:59:47,184 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Call to post the generated SP Metadata to other nodes 2016-05-28 14:59:47,185 INFO [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Begin:postClusterWideSPMetaData 2016-05-28 14:59:47,186 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Nodes [cucm1150, cucm1150sub.adfs.ucce.com] 2016-05-28 14:59:47,186 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Post ClusterWideSPMetadata to the cucm1150 2016-05-28 14:59:47,187 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Post ClusterWideSPMetadata to the cucm1150sub.adfs.ucce.com

Contributo dei tecnici Cisco

- Jebin Joseph KalaritharaCisco TAC Engineer

Feedback

Feedback