Rigenera Certificati In Unified Communications Manager

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritta la procedura per rigenerare i certificati in Unified Communications Manager.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Strumento di monitoraggio in tempo reale (RTMT)

- Guida alla sicurezza per Cisco Unified Communications Manager

- Certificati CUCM

- Funzione proxy Autorità di certificazione

Componenti usati

Cisco consiglia di installare i seguenti strumenti:

- Strumento di monitoraggio in tempo reale (RTMT)

- Informazioni basate sulle versioni 10.5, 12.0, 14.0, 15.0 di Cisco Unified Communications Manager (CUCM).

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

In questo documento viene descritta la procedura dettagliata per la rigenerazione dei certificati in Cisco Unified Communications Manager (CUCM) versione 8.X e successive. Fare riferimento alla Security Guide (Guida alla sicurezza) per la release in uso.

Communications Manager (CUCM) release 8.X - 11.5.X l'ITL è firmato dal certificato del Call Manager.

Communications Manager (CUCM) release 12.0+ l'ITL è firmato dal certificato ITLRecovery.

Interazione file ITL e CTL

Il telefono IP Cisco si basa sul file CTL per conoscere la modalità di sicurezza del cluster (modalità non protetta o mista). Il file CTL tiene traccia della modalità di protezione del cluster includendo il certificato di Unified Communications Manager nel record di Unified Communications Manager. Il file ITL contiene anche l'indicazione della modalità di protezione del cluster.

Confronto tra firmatari ITL

Confronto tra firmatari ITL

Installa Real Time Monitoring Tool (RTMT)

- Scaricare e installare RTMT Tool da Call Manager.

- Passare a Amministrazione Call Manager (CM): Applicazione > Plugin > Trova > Strumento Cisco Unified Real-Time Monitoring - Windows > Scarica. Installazione e avvio.

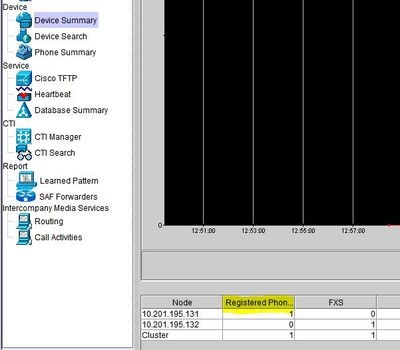

Endpoint monitor con RTMT

- Avviare RTMT e immettere l'indirizzo IP o il nome di dominio completo (FQDN), quindi nome utente e password per accedere allo strumento:

- Selezionare la scheda Voce/video.

- Selezionare Device Summary.

- Questa sezione identifica il numero totale di endpoint registrati e il numero di endpoint registrati per ogni nodo.

- Monitorare durante la reimpostazione dell'endpoint per garantire la registrazione prima della rigenerazione del certificato successivo.

Suggerimento: il processo di rigenerazione di alcuni certificati può influire sugli endpoint. Considera un piano d'azione dopo il normale orario di lavoro a causa della necessità di riavviare i servizi e i telefoni. Verificare la registrazione telefonica tramite RTMT prima, durante e dopo il processo è altamente consigliato. È necessario riavviare i servizi solo se i servizi sono in esecuzione nel server.

Avviso: gli endpoint con ITL non corrispondente (ITL errato) possono presentare problemi di registrazione dopo questo processo. Per i dispositivi con un ITL errato, l'eliminazione dell'ITL sull'endpoint è una tipica soluzione basata su best practice dopo il completamento del processo di rigenerazione e la registrazione di tutti gli altri telefoni. Esaminare i modelli telefonici specifici per informazioni su come eliminare i certificati ITL/CTL (protezione).

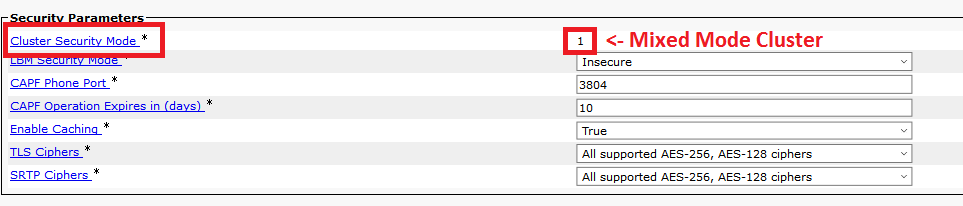

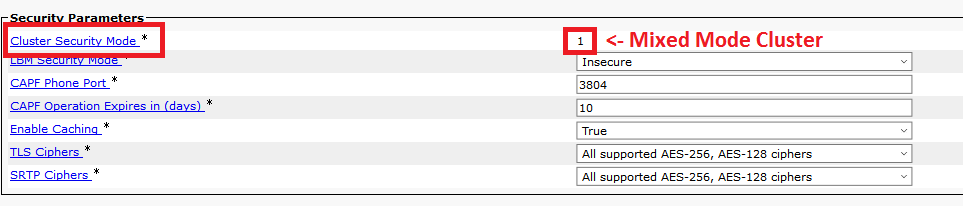

Identifica modalità di sicurezza cluster

- Passare a Amministrazione CM: Sistema > Parametri Enterprise > Parametri di sicurezza > Modalità di sicurezza cluster.

ITL e CTL

- L'elenco di attendibilità iniziale (ITL, Initial Trust List) contiene il ruolo del certificato per Call Manager TFTP, ITLRecovery e tutti i certificati TVS nel cluster. Contiene inoltre la funzione CAPF (Certificate Authority Proxy Function) se il servizio è in esecuzione. A partire dalla versione 12.0, l'ITL è firmato dal certificato ITLRecovery. Per visualizzarlo, accedere alla CLI e immettere il comando show itl. Prima della versione 12.0, l'ITL era firmato dal certificato di Call Manager.

- CTL contiene voci per i servizi SAST (System Administrator Security Token), Cisco CallManager e Cisco TFTP che vengono eseguiti sullo stesso server, CAPF, ITLRecovery, TFTP server(s) e Adaptive Security Appliance (ASA) firewall. Nell'elenco di certificati attendibili (CTL) non viene fatto riferimento a TVS. L'elenco di certificati attendibili (CTL) viene fornito agli endpoint se il servizio, Cisco CTL Provider, è in esecuzione.

- a partire dalla versione CUCM 14SU(3), il servizio Cisco CTL Provider non supporta più i token CTL e Token senza token è il metodo supportato predefinito.

Impatto dell'archivio certificati

Per una corretta funzionalità di sistema è fondamentale che tutti i certificati vengano aggiornati nel cluster CUCM. Se i certificati sono scaduti o non validi, possono influire in modo significativo sul normale funzionamento del sistema. L'impatto può variare a seconda dell'impostazione del sistema. Di seguito è riportato un elenco dei servizi per i certificati specifici non validi o scaduti:

CallManager.pem

- I telefoni crittografati/autenticati non si registrano.

- Il protocollo TFTP (Trivial File Transfer Protocol) non è attendibile (i telefoni non accettano file di configurazione firmati e/o ITL).

- Il problema può riguardare anche i servizi telefonici.

- I trunk SIP (Secure Session Initiation Protocol) o le risorse multimediali (bridge di conferenze, MTP (Media Termination Point), Xcoder e così via) non si registrano o non funzionano.

- La richiesta AXL ha esito negativo.

Tomcat.pem

- I telefoni non sono in grado di accedere ai servizi HTTP ospitati sul nodo CUCM, come la rubrica aziendale.

- CUCM può presentare diversi problemi Web, ad esempio l'impossibilità di accedere alle pagine del servizio da altri nodi del cluster.

- Problemi di mobilità delle estensioni (EM) o problemi di mobilità delle estensioni tra cluster.

- Single Sign-On (SSO)

- Area trasversale Expressway inattiva (verifica TLS abilitata).

- Se Unified Contact Center Express (UCCX) è integrato, a causa della modifica della sicurezza rispetto a CCX 12.5, è necessario caricare il certificato CUCM Tomcat (autofirmato) o il certificato radice e intermedio Tomcat (per CA firmato) in UCCX per l'archivio di attendibilità del gatto poiché influisce sugli accessi desktop Finesse.

CAPF.pem

- Questo certificato viene utilizzato per rilasciare LSC agli endpoint (ad eccezione della modalità CAPF online e offline), a Phone VPN, 802.1x e Phone Proxy.

- A partire dalla versione 11.5(1) SU1 di Unified Communications Manager, tutti i certificati LSC rilasciati dal servizio CAPF sono firmati con l'algoritmo SHA-256.

- Impostazione di autenticazione e crittografia per CTI, JTAPI e TAPI.

IPSec.pem

- Il Disaster Recovery System (DRS)/Disaster Recovery Framework (DRF) non funziona correttamente.

- I tunnel IPsec verso il gateway (GW) o altri cluster CUCM non funzionano.

Trust Verification Service (TVS)

Trust Verification Service (TVS) è il componente principale di Security by Default. TVS consente a Cisco Unified IP Phone di autenticare i server applicazioni, come ad esempio i servizi EM, la directory e MIDlet, quando viene stabilito HTTPS.

TVS offre le seguenti funzioni:

- Scalabilità - Il numero di certificati da considerare attendibili non influisce sulle risorse Cisco Unified IP Phone.

- Flessibilità: l'aggiunta o la rimozione di certificati di attendibilità si riflette automaticamente nel sistema.

- Protezione predefinita - Le funzioni di protezione dei segnali e non multimediali fanno parte dell'installazione predefinita e non richiedono l'intervento dell'utente.

ITLRecovery (servizio di verifica dell'attendibilità)

- 8.X - 11.5 Recupero di telefoni con ITL, migrazione telefonica e EMCC a CUCM 12.0+ non corrispondenti.

- 12.0+ Utilizzato in SSO, EMCC e firmatario principale di ITL/CTL.

- 12.5+ ITL Recovery viene generato solo dal server di pubblicazione.

Supporto ECDSA di Certificate Manager

In Unified Communications Manager release 11.0, il gestore dei certificati supporta sia la generazione di certificati ECDSA autofirmati che la richiesta di firma del certificato ECDSA (CSR). Le versioni precedenti di Unified Communications Manager supportano solo i certificati RSA. A partire dalla versione 11.0 di Unified Communications Manager, il certificato CallManager-ECDSA è stato aggiunto insieme al certificato RSA esistente.

I certificati CallManager e CallManager-ECDSA condividono entrambi l'archivio di certificati attendibili comune, CallManager-Trust. I certificati vengono caricati nell'archivio attendibile.

Certificato di identità firmato da CA di terze parti

Nota: per Terze parti si intende un'Autorità di certificazione (CA) interna o fonti esterne come Go-Daddy, Verisign e altre. Il certificato di identità è il certificato del server per il roll specifico (Tomcat, Call Manager e così via).

- Passare a ogni server del cluster (in schede separate del browser Web, a meno che non si stia creando Multi-SAN CSR) iniziando con l'autore, seguito da ogni sottoscrittore. Selezionare Cisco Unified OS Administration > Security > Certificate Management (Amministrazione del sistema operativo unificato Cisco > Protezione > Gestione certificati).

- Selezionare Genera CSR.

- Selezionare l'elenco a discesa Scopo certificato e selezionare il certificato.

- Selezionare il tipo di distribuzione. Server singolo o multiserver (SAN).

- La SAN (Multi-Server) include tutti i nodi CUCM e CUP nella sezione SAN.

- Selezionare Genera.

- Scaricare il CSR e fornirlo all'autorità di certificazione.

- Dopo aver ricevuto il certificato firmato, caricare i certificati in base all'ordine a catena.

- Caricare la radice come certificato di attendibilità.

- Caricare il certificato intermedio come certificato trust.

- Caricare il certificato firmato come tipo di certificato.

- Riavviare i servizi appropriati identificati nel popup.

Processo di rigenerazione dei certificati

Nota: tutti gli endpoint devono essere accesi e registrati prima della rigenerazione dei certificati. In caso contrario, i telefoni non collegati richiedono la rimozione dell'ITL.

Certificato Tomcat

Il processo di rigenerazione di Tomcat e Tomcat-ECDSA è identico, inclusi i riavvii del servizio.

Indicare se i certificati di terze parti sono in uso:

- Passare a ogni server del cluster (in schede separate del browser Web) iniziando dall'editore, procedendo per ogni sottoscrittore. Passare a Cisco Unified OS Administration > Security > Certificate Management > Find (Amministrazione Cisco Unified SO > Protezione > Gestione certificati > Trova).

- Osservare dalla colonna Descrizione se Tomcat indica un certificato autofirmato generato dal sistema. Se Tomcat è firmato da terze parti, utilizzare il collegamento fornito ed eseguire questi passaggi dopo la rigenerazione di Tomcat.

- Per i certificati firmati da terze parti, vedere Caricamento di certificati CUCMdmin Web GUI.

- Selezionare Trova per visualizzare tutti i certificati:

- Selezionate la penna Trova Tomcat.

- Una volta aperto, selezionate Rigenera (Regenerate) e attendete fino a quando non viene visualizzata la finestra a comparsa Successo (Success), quindi chiudete la finestra a comparsa o tornate indietro e selezionate Trova/Lista (Find/List).

- Continuare con ogni Sottoscrittore successivo, eseguire la stessa procedura al passaggio 2 e completare su tutti i Sottoscrittori del cluster.

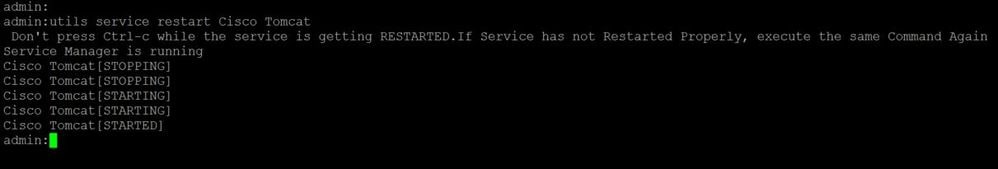

- Dopo che tutti i nodi hanno rigenerato il certificato Tomcat, riavviare il servizio Tomcat su tutti i nodi. Iniziare con l'autore, continuare con i sottoscrittori.

- Per riavviare Tomcat, è necessario aprire una sessione CLI per ciascun nodo ed eseguire il comando utils service restart Cisco Tomcat.

5. Le seguenti fasi vengono utilizzate dall'ambiente CCX, se applicabile:

- Se viene utilizzato un certificato autofirmato, caricare i certificati Tomcat da tutti i nodi del cluster CUCM nell'archivio attendibilità Unified CCX Tomcat.

- Se si utilizza un certificato CA firmato o privato, caricare il certificato CA radice di CUCM nell'archivio attendibile Unified CCX Tomcat.

- Riavviare i server come indicato nel documento di rigenerazione dei certificati per CCX.

Ulteriori riferimenti:

Certificato IPSEC

Nota: messaggistica e presenza (IM&P) CUCM/Instant Messaging e Presence prima della versione 10.X, l'Masteragente DRF viene eseguito sia su CUCM Publisher che su IM&P Publisher. Il servizio locale DRF viene eseguito rispettivamente sui sottoscrittori. Versione 10.X e successive, l'Masteragente DRF viene eseguito solo sull'editore CUCM e il servizio locale DRF sui sottoscrittori CUCM e sull'editore IM&P e sui sottoscrittori.

Nota: il sistema di ripristino di emergenza utilizza una comunicazione basata su SSL (Secure Sockets Layer) tra l'Masteragente e l'agente locale per l'autenticazione e la crittografia dei dati tra i nodi del cluster CUCM. DRS utilizza i certificati IPSec per la crittografia a chiave pubblica/privata. Tenere presente che se si elimina il file truststore IPSEC (hostname.pem) dalla pagina di gestione dei certificati, DRS non funzionerà come previsto. Se si elimina il file di trust IPSEC manualmente, è necessario assicurarsi di caricare il certificato IPSEC nell'archivio trust IPSEC. Per ulteriori informazioni, vedere la pagina della guida alla gestione dei certificati nelle guide alla sicurezza di Cisco Unified Communications Manager.

- Passare a ogni server del cluster (in schede separate del browser Web) e iniziare con l'editore, completato da ogni sottoscrittore. Passare a Cisco Unified OS Administration > Security > Certificate Management > Find (Amministrazione Cisco Unified SO > Protezione > Gestione certificati > Trova).

- Selezionare il

IPSEC PEMcertificato. - Una volta aperto, selezionare Rigenera e attendere fino a quando non viene visualizzato il popup Successo, quindi chiudere il popup o tornare indietro e selezionare Trova/Elenco.

- Selezionare il

- Continuare con i Sottoscrittori successivi; eseguire la stessa procedura nel passaggio 1 e completare su tutti i Sottoscrittori del cluster.

- Dopo che tutti i nodi hanno rigenerato il certificato IPSEC, riavviare i servizi.

- Passare al server di pubblicazione Cisco Unified Serviceability.

- Cisco Unified Serviceability > Strumenti > Control Center - Servizi di rete

- Selezionare Restart on Cisco DRF Master Service.

- Una volta completato il riavvio del servizio, selezionare Restart (Riavvia) sul Cisco DRF Local Service (Servizio locale DRF Cisco) nel server di pubblicazione, quindi continuare con i sottoscrittori e selezionare Restart (Riavvia) sul Cisco DRF Local (Locale DRF).

- Passare al server di pubblicazione Cisco Unified Serviceability.

Il certificato IPSEC.pem nel server di pubblicazione deve essere valido e deve essere presente in tutti i sottoscrittori come truststore IPSEC. Il certificato IPSEC.pem del sottoscrittore non è presente nel server di pubblicazione come attendibilità IPSEC in una distribuzione standard. Per verificare la validità, confrontare i numeri di serie nel certificato IPSEC.pem del PUB con il trust IPSEC nei SUB. Devono corrispondere.

Certificato CAPF

Nota: a partire da CUCM 14, il certificato CAPF è disponibile solo nel server di pubblicazione.

Avviso: verificare di aver identificato se il cluster è in modalità mista prima di procedere. Fare riferimento alla sezione Identificare la modalità di sicurezza del cluster.

- Passare a Cisco Unified CM Administration > System > Enterprise Parameters (Amministrazione Cisco Unified CM > Sistema > Parametri aziendali).

- Controllare la sezione Parametri di sicurezza e verificare se la modalità di sicurezza cluster è impostata su 0 o su 1. Se il valore è 0, il cluster è in modalità non protetta. Se il valore è 1, il cluster è in modalità mista ed è necessario aggiornare il file CTL prima di riavviare i servizi. Vedere Collegamenti Token e Token.

- Passare a ogni server del cluster (in schede separate del browser Web) iniziando dal server di pubblicazione, quindi da ogni sottoscrittore. Passare a Cisco Unified OS Administration > Security > Certificate Management > Find (Amministrazione Cisco Unified SO > Protezione > Gestione certificati > Trova).

- Selezionare il certificato desiderato

CAPF PEM. - Una volta aperto, selezionare Rigenera e attendere fino a quando non viene visualizzato il popup Successo, quindi chiudere il popup o tornare indietro e selezionare Trova/Elenco.

- Selezionare il certificato desiderato

- Continuare con i sottoscrittori successivi; eseguire la stessa procedura nel passaggio 2 e completare su tutti i sottoscrittori nel cluster.

- Se il cluster è in modalità mista o l'elenco di certificati attendibili (CTL) è in uso per 802.1X, è necessario aggiornare l'elenco di certificati attendibili prima di procedere.

- Accedere alla CLI del server di pubblicazione e immettere il comando utils ctl update CTLFile.

- Reimposta tutti i telefoni crittografati e autenticati per rendere effettivo l'aggiornamento del file CTL.

- Se il cluster è in modalità mista o l'elenco di certificati attendibili (CTL) è in uso per 802.1X, è necessario aggiornare l'elenco di certificati attendibili prima di procedere.

- Dopo che tutti i nodi hanno rigenerato il certificato CAPF, riavviare i servizi.

- Passare a Cisco Unified Serviceability di publisher.

- Cisco Unified Serviceability > Strumenti > Control Center - Feature Services.

- Selezionare l'autore e scegliere Riavvia nel servizio funzione proxy Autorità di certificazione Cisco, solo se attivo.

- Passare a Cisco Unified Serviceability di publisher.

- Selezionare Cisco Unified Serviceability > Tools > Control Center - Network Services (Servizi di rete unificati Cisco > Strumenti > Control Center).

- Iniziare con l'autore, quindi continuare con i sottoscrittori e selezionare Riavvia sul servizio di verifica dell'attendibilità Cisco.

- Selezionare Cisco Unified Serviceability > Tools > Control Center - Feature Services (Servizi unificati Cisco > Strumenti > Control Center - Servizi funzionalità).

- Iniziare con l'autore, quindi continuare con i sottoscrittori, riavviare il servizio Cisco TFTP dove lo stato indica Avviato.

- Riavvia tutti i telefoni:

- Opzione 1

- Cisco Unified CM Amministrazione > Sistema > Parametri Enterprise

- Selezionare Reset, quindi viene visualizzata una schermata di popup con l'istruzione "You are about reset all devices in the system. L'operazione non può essere annullata. Continue?", selezionare OK, quindi selezionare Reset (Reimposta).

- Questo metodo reimposta TUTTI i componenti in Gestione chiamate.

- Opzione 2

- Cisco Unified CM Administration > Bulk Administration > Telefoni > Aggiorna telefoni > Query

- La ricerca del nome del dispositivo inizia con SEP > Avanti > Ripristina telefoni > Esegui immediatamente.

I telefoni sono stati ripristinati. Monitorare le azioni eseguite tramite lo strumento RTMT per verificare che il ripristino sia stato eseguito correttamente e che i dispositivi vengano registrati nuovamente in CUCM. Attendere il completamento della registrazione telefonica prima di procedere con il certificato successivo. Questo processo di registrazione dei telefoni può richiedere del tempo. Tenere presente che i dispositivi con ITL errati prima del processo di rigenerazione non vengono registrati nuovamente nel cluster fino a quando non vengono rimossi.

Certificato CallManager

Il processo di rigenerazione di CallManager e CallManager-ECDSA è identico, inclusi i riavvii del servizio.

Avviso: verificare di aver identificato se il cluster è in modalità mista prima di procedere. Fare riferimento alla sezione Identificare la modalità di sicurezza del cluster.

Avviso: non rigenerare i certificati CallManager.PEM e TVS.PEM contemporaneamente nelle versioni 8.x-11.5 o se l'ITL è firmato dal certificato del gestore delle chiamate. Ciò causa una mancata corrispondenza irreversibile con l'ITL installato sugli endpoint che richiedono la rimozione dell'ITL da TUTTI gli endpoint nel cluster oppure il ripristino da DRS per avviare di nuovo gli aggiornamenti del certificato.

- Passare a Cisco Unified CM Administration > System > Enterprise Parameters (Amministrazione Cisco Unified CM > Sistema > Parametri aziendali):

- Controllare la sezione Parametri di sicurezza e verificare se la modalità di sicurezza cluster è impostata su 0 o su 1. Se il valore è 0, il cluster è in modalità non protetta. Se il valore è 1, il cluster è in modalità mista ed è necessario aggiornare il file CTL prima di riavviare i servizi. Vedere Collegamenti Token e Token.

- Passare a ogni server del cluster (in schede separate del browser Web) iniziando dal server di pubblicazione, quindi da ogni sottoscrittore. Passare a Cisco Unified OS Administration > Security > Certificate Management > Find (Amministrazione Cisco Unified SO > Protezione > Gestione certificati > Trova).

- Selezionare il certificato pem CallManager.

- Una volta aperto, selezionare Rigenera e attendere fino a quando non viene visualizzato il popup Successo, quindi chiudere il popup o tornare indietro e selezionare Trova/Elenco.

- Continuare con i sottoscrittori successivi; eseguire la stessa procedura nel passaggio 2 e completare su tutti i sottoscrittori nel cluster.

- Se il cluster è in modalità mista o l'elenco di certificati attendibili (CTL) è in uso per 802.1X, è necessario aggiornare l'elenco di certificati attendibili prima di procedere.

- Accedere alla CLI del server di pubblicazione e immettere il comando utils ctl update CTLFile.

- Reimposta tutti i telefoni crittografati e autenticati per rendere effettivo l'aggiornamento del file CTL.

- Se il cluster è in modalità mista o l'elenco di certificati attendibili (CTL) è in uso per 802.1X, è necessario aggiornare l'elenco di certificati attendibili prima di procedere.

- Accedere a Publisher Cisco Unified Serviceability:

- Selezionare Cisco Unified Serviceability > Tools > Control Center - Feature Services (Servizi unificati Cisco > Strumenti > Control Center - Servizi funzionalità).

- Iniziare con l'autore, quindi continuare con i sottoscrittori e riavviare solo il servizio Cisco CallManager dove lo stato è Avviato.

- Selezionare Cisco Unified Serviceability > Tools > Control Center - Feature Services (Servizi unificati Cisco > Strumenti > Control Center - Servizi funzionalità).

- Iniziare con il server di pubblicazione, quindi continuare con i sottoscrittori, riavviare il servizio Cisco CTIManager dove lo stato è Avviato.

- Passare a Cisco Unified Serviceability > Tools > Control Center - Network Service (Servizi unificati Cisco > Strumenti > Control Center - Servizio di rete).

- Iniziare con il server di pubblicazione, quindi continuare con i sottoscrittori e riavviare il servizio di verifica del trust Cisco.

- Selezionare Cisco Unified Serviceability > Tools > Control Center - Feature Services (Servizi unificati Cisco > Strumenti > Control Center - Servizi funzionalità).

- Iniziare con il server di pubblicazione, quindi continuare con i sottoscrittori, riavviare il servizio Cisco TFTP dove lo stato è Avviato.

- Riavvia tutti i telefoni:

- Opzione 1

- Cisco Unified CM Amministrazione > Sistema > Parametri Enterprise

- Selezionare Reset, quindi viene visualizzata una schermata di popup con l'istruzione "You are about reset all devices in the system. L'operazione non può essere annullata. Continue?", selezionare OK, quindi selezionare Reset (Reimposta).

- Questo metodo reimposta TUTTI i componenti in Gestione chiamate.

- Opzione 2

- Cisco Unified CM Administration > Bulk Administration > Telefoni > Aggiorna telefoni > Query

- La ricerca del nome del dispositivo inizia con SEP > Avanti > Ripristina telefoni > Esegui immediatamente

I telefoni sono stati ripristinati. Monitorare le azioni eseguite tramite lo strumento RTMT per verificare che il ripristino sia stato eseguito correttamente e che i dispositivi vengano registrati nuovamente in CUCM. Attendere il completamento della registrazione telefonica prima di procedere con il certificato successivo. Questo processo di registrazione dei telefoni può richiedere del tempo. Tenere presente che i dispositivi con ITL errati prima del processo di rigenerazione non si registrano nuovamente nel cluster finché non viene rimosso ITL.

Certificato TV

Avviso: non rigenerare i certificati CallManager.PEM e TVS.PEM contemporaneamente nelle versioni 8.x-11.5 o se l'ITL è firmato dal certificato del gestore delle chiamate. Ciò causa una mancata corrispondenza irreversibile con l'ITL installato sugli endpoint che richiedono la rimozione dell'ITL da TUTTI gli endpoint nel cluster oppure il ripristino da DRS per avviare di nuovo gli aggiornamenti del certificato.

Nota: TVS autentica i certificati per conto di Call Manager. Rigenerare il certificato per ultimo.

Passare a ogni server del cluster (in schede separate del browser Web) iniziando dal server di pubblicazione, quindi da ogni sottoscrittore. Passare a Cisco Unified OS Administration > Security > Certificate Management > Find (Amministrazione Cisco Unified SO > Protezione > Gestione certificati > Trova).

- Selezionare il certificato peer TVS.

- Una volta aperto, selezionare Rigenera e attendere fino a quando non viene visualizzato il popup Successo, quindi chiudere il popup o tornare indietro e selezionare Trova/Elenco.

- Continuare con i sottoscrittori successivi. Eseguire la stessa procedura al passaggio 1 e completare su tutti i sottoscrittori del cluster.

- Dopo che tutti i nodi hanno rigenerato il certificato TVS, riavviare i servizi:

- Accedere al server di pubblicazione Cisco Unified Servicability.

- Selezionare Cisco Unified Serviceability > Strumenti > Control Center - Servizi di rete

- Nel server di pubblicazione selezionare Riavvia il servizio di verifica dell'attendibilità Cisco.

- Una volta completato il riavvio del servizio, continuare con i sottoscrittori e riavviare il servizio di verifica del trust Cisco.

- Accedere al server di pubblicazione Cisco Unified Servicability.

- Dopo che tutti i nodi hanno rigenerato il certificato TVS, riavviare i servizi:

- Iniziare con il server di pubblicazione, quindi continuare con i sottoscrittori, riavviare il servizio Cisco TFTP dove lo stato è Avviato.

- Riavvia tutti i telefoni:

- Opzione 1

- Cisco Unified CM Amministrazione > Sistema > Parametri Enterprise

- Selezionare Reset, quindi viene visualizzata una schermata di popup con l'istruzione "You are about reset all devices in the system. L'operazione non può essere annullata. Continue?", selezionare OK, quindi selezionare Reset (Reimposta).

- Questo metodo reimposta TUTTI i componenti in Gestione chiamate.

- Opzione 2

- Cisco Unified CM Administration > Bulk Administration > Telefoni > Aggiorna telefoni > Query

- La ricerca del nome del dispositivo inizia con SEP > Avanti > Ripristina telefoni > Esegui immediatamente.

I telefoni sono stati ripristinati. Monitorare le azioni eseguite tramite lo strumento RTMT per verificare che il ripristino sia stato eseguito correttamente e che i dispositivi vengano registrati nuovamente in CUCM. Attendere il completamento della registrazione telefonica prima di procedere con il certificato successivo. Questo processo di registrazione dei telefoni può richiedere del tempo. Tenere presente che i dispositivi con ITL errati prima del processo di rigenerazione non si registrano nuovamente nel cluster finché non viene rimosso ITL.

Certificato di recupero ITLR

Nota: il certificato ITLRecovery viene utilizzato quando i dispositivi perdono lo stato di attendibilità. Il certificato viene visualizzato sia in ITL che in CTL (quando il provider CTL è attivo, bug Cisco IDCSCwf85275).

A partire dalla versione 12.5+, ITLRecovery è un singolo certificato generato dal publisher e distribuito ai sottoscrittori.

Se i dispositivi perdono lo stato di attendibilità, è possibile utilizzare il comando itl reset localkey per i cluster non protetti e il comando ctl reset localkey per i cluster in modalità mista. Leggere la guida alla protezione per la versione di Call Manager in uso per acquisire familiarità con l'utilizzo del certificato ITLRecovery e con il processo richiesto per recuperare lo stato di attendibilità.

Se il cluster è stato aggiornato a una versione che supporta una lunghezza di chiave pari a 2048 e i certificati del server cluster sono stati rigenerati a 2048 e ITLRecovery non è stato rigenerato ed è attualmente di lunghezza pari a 1024, il comando ITL recovery ha esito negativo e il metodo ITLRecovery non è utilizzato.

- Passare a ogni server del cluster (in schede separate del browser Web) iniziando dal server di pubblicazione, quindi da ogni sottoscrittore. Passare a Cisco Unified OS Administration > Security > Certificate Management > Find (Amministrazione Cisco Unified SO > Protezione > Gestione certificati > Trova).

- Selezionare il certificato ITLRecovery pem.

- Una volta aperto, selezionare Rigenera e attendere fino a quando non viene visualizzato il popup Successo, quindi chiudere il popup o tornare indietro e selezionare Trova/Elenco.

- Dopo la rigenerazione di ITLRecovery nel certificato ITLRecovery, è necessario riavviare i servizi.

- Se il cluster è in modalità mista o l'elenco di certificati attendibili è in uso per 802.1X, è necessario aggiornare l'elenco di certificati attendibili prima di procedere.

- Accedere alla CLI del server di pubblicazione e immettere il comando utils ctl update CTLFile.

- Reimposta tutti i telefoni crittografati e autenticati per rendere effettivo l'aggiornamento del file CTL.

- Accedi al server di pubblicazione

Cisco Unified Serviceability.- Passare a Cisco Unified Serviceability > Tools > Control Center - Network Services (Servizi di rete unificati Cisco > Strumenti > Control Center).

- Nel server di pubblicazione selezionare Riavvia il servizio di verifica dell'attendibilità Cisco.

- Una volta completato il riavvio del servizio, continuare con i sottoscrittori e riavviare il servizio di verifica del trust Cisco.

- Se il cluster è in modalità mista o l'elenco di certificati attendibili è in uso per 802.1X, è necessario aggiornare l'elenco di certificati attendibili prima di procedere.

- Iniziare con il server di pubblicazione, quindi continuare con i sottoscrittori, riavviare il servizio Cisco TFTP dove lo stato è Avviato.

- Riavvia tutti i telefoni:

- Opzione 1

- Cisco Unified CM Amministrazione > Sistema > Parametri Enterprise

- Selezionare Reset, quindi viene visualizzata una schermata di popup con l'istruzione "You are about reset all devices in the system. L'operazione non può essere annullata. Continue?", selezionare OK, quindi selezionare Reset (Reimposta).

- Questo metodo reimposta TUTTI i componenti in Gestione chiamate.

- Opzione 2

- Cisco Unified CM Administration > Bulk Administration > Telefoni > Aggiorna telefoni > Query

- La ricerca del nome del dispositivo inizia con SEP > Avanti > Ripristina telefoni > Esegui immediatamente.

Elimina certificati di attendibilità scaduti

Avviso: l'eliminazione di un certificato può influire sulle operazioni di sistema. Può inoltre interrompere una catena di certificati se il certificato fa parte di una catena esistente. Verificare questa relazione dal nome utente e dal nome soggetto dei certificati pertinenti nella finestra Elenco certificati.

Nota: un certificato protetto è l'unico tipo di certificato che è possibile eliminare. Impossibile eliminare un certificato autofirmato generato dal sistema. Identificare i certificati di attendibilità da eliminare, non più necessari o scaduti. Non eliminare i cinque certificati di base che includono CallManager.pem, tomcat.pem, ipsec.pem, CAPF.pem e TVS.pem. Se necessario, è possibile eliminare i certificati di attendibilità. Il servizio successivo che viene riavviato è progettato per cancellare le informazioni sui certificati legacy all'interno di tali servizi.

- Passare a Cisco Unified Serviceability > Tools > Control Center - Network Services (Servizi di rete unificati Cisco > Strumenti > Control Center).

- Selezionare CUCM Publisher dall'elenco a discesa.

- per CUCM 11.5 e versioni precedenti,

- Selezionare Interrompi notifica di modifica certificato. Questo requisito non è richiesto per CUCM versione 12.0 e successive.

- Ripetere l'operazione per ogni nodo di Gestione chiamate del cluster.

- Se si dispone di un server IMP:

- Dal menu a discesa selezionare i server IMP uno alla volta e selezionare Arresta Platform Administration Web Services e Cisco Intercluster Sync Agent. Questo requisito non è necessario per IMP versione 12.0 e successive.

- Selezionare CUCM Publisher dall'elenco a discesa.

- Passare a Cisco Unified OS Administration > Security > Certificate Management > Find (Amministrazione Cisco Unified SO > Protezione > Gestione certificati > Trova).

- Trovare i certificati di attendibilità scaduti. Per le versioni 10.X e successive è possibile filtrare in base alla scadenza. Per le versioni precedenti alla 10.0, identificare manualmente i certificati o utilizzare gli avvisi RTMT, se ricevuti.)

- Lo stesso certificato di trust può essere visualizzato in più nodi. Deve essere eliminato singolarmente da ogni nodo.

- Selezionare il certificato di attendibilità da eliminare (a seconda della versione, viene visualizzata una schermata di popup oppure il certificato è stato individuato nella stessa pagina)

- Selezionare Elimina. (Viene visualizzata una schermata di popup che inizia con "si sta per eliminare definitivamente questo certificato".)

- Selezionare OK.

- Ripetere la procedura per ogni certificato di attendibilità da eliminare.

- Al completamento, è necessario riavviare i servizi direttamente correlati ai certificati eliminati. In questa sezione non è necessario riavviare i telefoni. Il Call Manager e il CAPF possono avere un impatto sull'endpoint.

- Tomcat-trust: riavviare il servizio Tomcat dalla riga di comando (vedere la sezione Tomcat).

- CAPF-trust: riavviare la funzione proxy di Cisco Certificate Authority (vedere la sezione CAPF). Non riavviare gli endpoint.

- CallManager-trust: servizio CallManager/CTIManager (vedere la sezione CallManager). Non riavviare gli endpoint.

- Impatto sugli endpoint e conseguente riavvio.

- Trust IPSEC: DRF

Master/DRF locale (vedere la sezione IPSEC). - TVS (autofirmato) non dispone di certificati attendibili.

- Riavviare i servizi precedentemente arrestati nel passaggio 1.

Verifica

Procedura di verifica non disponibile per questa configurazione.

Risoluzione dei problemi

Procedure di risoluzione dei problemi non disponibili per questa configurazione.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

4.0 |

30-Oct-2024 |

Traduzione automatica, requisiti di stile e formattazione aggiornati. |

3.0 |

28-Sep-2022 |

Aggiornato |

2.0 |

16-Sep-2022 |

Ripubblicato. |

1.0 |

03-Apr-2019 |

Versione iniziale |

Contributo dei tecnici Cisco

- Ken RyderTecnico di consulenza

- Danny DuranResponsabile progetto

Feedback

Feedback