Introduzione

Questo documento descrive come verificare ed evitare HTTP/2 Rapid Reset Attack Vulnerability CVE-2023-4487 su Cisco Expressways.

Prerequisiti

Requisiti

Nessun requisito specifico previsto per questo documento.

Componenti usati

Il riferimento delle informazioni contenute in questo documento è Cisco Expressway x14.X.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Il 10 ottobre 2023, la debolezza a livello di protocollo HTTP/2, che consente una nuova tecnica di attacco Distributed Denial of Service (DDoS), è stata rivelata come CVE-2023-44487: HTTP/2 Rapid Reset.

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-http2-reset-d8Kf32vZ

Dall'indagine svolta risulta che Cisco Expressway è interessato da questa misura.

Di seguito è riportato il difetto di valutazione dell'effetto in Cisco Expressway. CVE-ID in discussione è attualmente in fase di valutazione. Le informazioni fornite in questo documento vengono estratte brevemente da questo difetto Cisco. Fare riferimento al collegamento seguente per rimanere aggiornati.

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwh88665

In questo documento vengono illustrati i passaggi per eseguire una soluzione per questo difetto nell'expressway per ridurre l'effetto di questa vulnerabilità.

Il problema riguarda i prodotti che eseguono x14.0 o versioni successive con la distribuzione MRA (Mobile Remote Access).

Soluzione per il difetto CSCwh88665

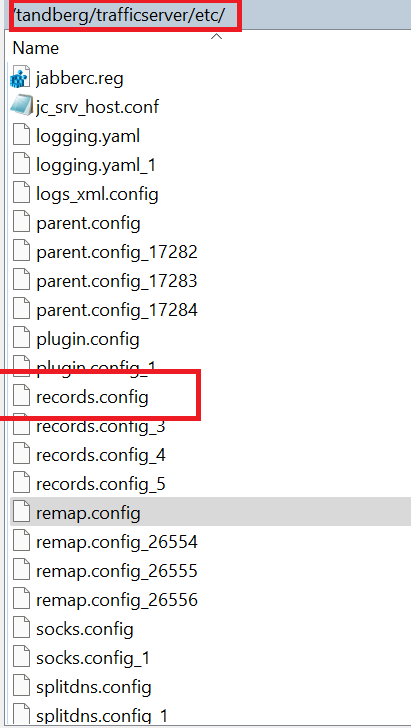

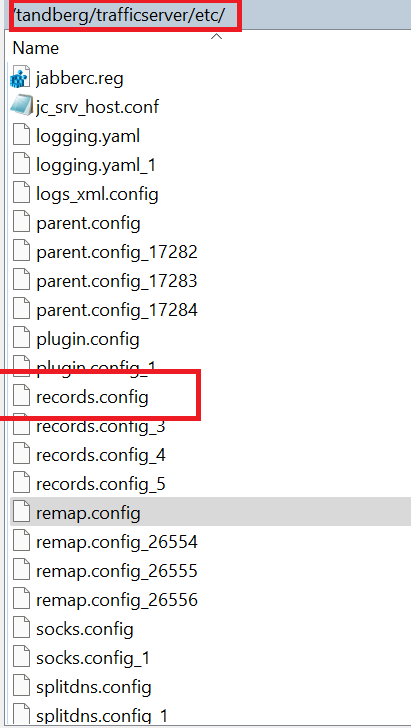

1. Accedere al file system expressway utilizzando il client SCP (utilizzare le credenziali radice). Posizione /tandberg/trafficserver/etc/ come mostrato nell'immagine.

2. Creare una copia di backup del file e salvarla sul PC. Aprire quindi il file originale.

3. Aprire il file in Blocco note++ e cercare la stringa, CONFIG proxy.config.http.server_ports STRING 8443

Verranno visualizzate le seguenti righe evidenziate:

##############################################################################

CONFIG proxy.config.http.server_ports STRING 8443:ssl

CONFIG proxy.config.http.connect_ports STRING NULL

##############################################################################

4. Modificare la linea:

CONFIG proxy.config.http.server_ports STRING 8443:proto=http:ssl 8443:proto=http:ssl:ipv6

5. Salvare il file e caricarlo nuovamente nella stessa posizione in expressway utilizzando WinSCP. Posizione /tandberg/trafficserver/etc/

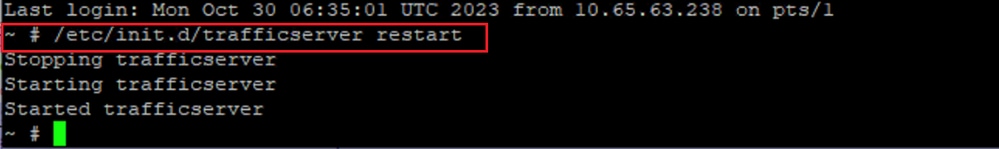

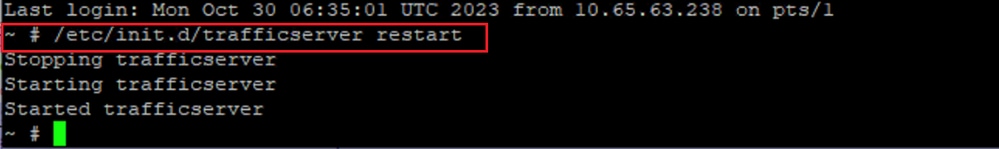

6. Accedere alla CLI di expressway utilizzando le credenziali root e riavviare "Traffic Server" con questo comando /etc/init.d/trafficserver restart

Nota: il riavvio del sistema ripristina la configurazione predefinita e le modifiche andranno perse.

Nota: questo documento verrà ulteriormente aggiornato non appena saranno disponibili ulteriori informazioni.

Feedback

Feedback