Analisi e risoluzione dei problemi relativi allo sniffing wireless 802.11

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritta la procedura per raccogliere una traccia wireless sniffer valida per analizzare e risolvere i problemi dello standard 802.11.

Premesse

Questo processo può essere un'operazione difficile e dispendiosa in termini di tempo. Per semplificare e accelerare questo processo è necessario tenere in considerazione alcuni aspetti. Con lo sniffing wireless, è utile avere un'idea di ciò che si desidera fare. Si desidera catturare i frame wireless raw da un'altra postazione, come rilevato dal dispositivo di sniffing wireless.

Elenco di controllo per un'acquisizione riuscita

Passaggio 1: Poiché il dispositivo di sniffing, il dispositivo client e l'access point utilizzano radio che generano radiofrequenze per la trasmissione o la ricezione, è utile che lo sniffer wireless sia vicino al dispositivo di destinazione (il computer client). In questo modo, il dispositivo di sniffing è in grado di acquisire una buona approssimazione di ciò che il dispositivo client sente per via aerea.

Passaggio 2: Utilizzare un dispositivo separato come sniffer wireless. Non è possibile eseguire una traccia di sniffer wireless valida se è in esecuzione sul dispositivo sottoposto a test (il computer client di cui si desidera ottenere una traccia wireless).

Passaggio 3: comprendere esattamente che tipo di canale e banda 802.11 viene utilizzato dal dispositivo client prima di configurare l'acquisizione. Bloccare lo sniffer sul canale di interesse - non utilizzare la modalità dei canali di scansione dello sniffer! (con i canali di scansione, lo sniffer passa da canale a canale ogni secondo circa. Ciò è utile per un sondaggio del sito o per trovare i tizi, ma non quando si tenta di acquisire un problema 802.11.)

Inoltre, tenere presente che il dispositivo client può eseguire il roaming verso un altro punto di accesso che si trova su un diverso canale RF o banda, quindi è necessario pianificare di conseguenza. In genere, nell'ambiente 802.11b/g (2,4 GHz), può essere richiesto uno sniffer a tre canali. Questo comporta l'uso di 3 adattatori wireless sul dispositivo di sniffing, ciascuno impostato sui canali 1, 6 e 11. Gli adattatori wireless USB funzionano meglio per questo tipo di installazione.

Passaggio 4: Se si esegue la risoluzione dei problemi relativi a 5 GHz, il numero di canali aumenta notevolmente. Poiché non è possibile disporre di un numero sufficiente di schede per acquisire tutti i canali, è buona norma eseguire il test su non più di 4 canali sui punti di accesso circostanti.

Passaggio 5: se è possibile riprodurre il problema quando un client esegue il roaming da un canale all'altro, è sufficiente un'analisi a 2 canali. Se è disponibile solo un singolo sniffer di canale, farlo sniffare nel canale di destinazione in roaming.

Passaggio 6: Sincronizza sempre i tuoi sniffer con NTP. L'acquisizione del pacchetto deve essere fascicolata con le acquisizioni di debug e con altre acquisizioni cablate e/o wireless. Se si desidera impostare l'indicatore di data e ora anche di un secondo, la fascicolazione risulterà molto più difficile.

Passaggio 7: se l'acquisizione viene effettuata per un lungo periodo di tempo (ore), configurare lo sniffer in modo che tagli un nuovo file di acquisizione ogni 30 MB o giù di lì. Per non riempire il disco rigido, si desidera impostare un limite massimo per il numero di file scritti.

Nota: Linksys USB600N non raccoglie in modo affidabile pacchetti 11n con un intervallo di protezione breve. e consente di evitare il 20-30% dei pacchetti con intervallo di guardia breve. Se necessario, è possibile modificare la configurazione WLC in modo da utilizzare solo l'intervallo di protezione lungo più lento. Questa può essere solo una modifica di configurazione temporanea. Il comando è config 802.11 {a | b}11nsupport guard-interval {any | long}.

Strumenti Sniffer

Sniffing wireless con un Mac con OS X 10.6 e versioni successive.

Lo sniffing wireless sul Mac funziona bene, come Mac OS X ha strumenti integrati per catturare una traccia wireless. Tuttavia, dipende dalle versioni di OS X in esecuzione, in quanto i comandi possono variare. Questo documento descrive i sistemi operativi dalla versione 10.6 alla versione più recente. La diagnostica Wi-Fi è il metodo preferito nei macbook più recenti. È sempre bene ricordare che il vostro sniffer macbook deve essere almeno altrettanto potente quanto il client che state sniffando (sniffare uno smartphone 802.11ac con un macbook 802.11n non è ottimale).

Strumenti di analisi wireless Mac OS X

- aeroporto (10.6-10.8)

- servizi aeroportuali (10,6 - 10,8)

- tcpdump (10,8)

- Diagnostica Wi-Fi (10.7->10.12)

- Merluzzo bianco (10,6-10,8)

- Strumento di terze parti: Airtool

Aeroportuale

Se si esegue OS X 10.6 (Snow Leopard) o versione successiva, è possibile utilizzare facilmente l'utilità della riga di comando airport.

Attenersi alla procedura seguente:

- Utilizzare la combinazione di comandi e tasti della barra spaziatrice per visualizzare la finestra di dialogo di ricerca nella parte superiore destra dello schermo e digitare la parola terminal. È possibile eseguire la ricerca dell'applicazione terminale. Scegliere questa applicazione per eseguirla. Può apparire una finestra di terminale.

- Una volta aperta una finestra del terminale, è possibile eseguire questo comando per acquisire una traccia dello sniffer wireless sul canale RF 11 (802.11b/g):

sudo /usr/libexec/airportd en1 sniff 11

Alcune cose da ricordare:

- Viene richiesto di immettere la password dell'account per la verifica.

- Non è possibile specificare il nome del file di acquisizione o la posizione in cui inserire l'output.

- La connettività wireless alla rete viene interrotta durante l'acquisizione.

- Se si utilizza Air, la scheda di rete wireless è en0 anziché en1.

Dopo aver terminato la traccia, premere Ctrl-C per arrestarla e l'utilità visualizza il nome e il percorso del file di acquisizione. Il formato di file è il file PCAP wireshark standard che può essere letto su MAC o Windows tramite Wireshark.

Utilità aeroporto

Il servizio aeroportuale non è un programma di sniffer; tuttavia, può fornire informazioni sulla LAN wireless. Inoltre, è in grado di impostare il canale wireless predefinito, fondamentale per i programmi sniffer (tcpdump, Wireshark) che non sono in grado di impostare il canale.

Nota: Poiché il percorso dell'utilità dell'aeroporto è così brutto, può essere una buona idea impostare un collegamento simbolico ad esso da una directory nel percorso. Ad esempio, # sudo ln -s /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/AIRPORT /usr/sbin/AIRPORT.

Impostazione del canale wireless

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/Airport —channel=48

Scarica informazioni su SSID/BSSID visualizzati

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/aeroporto -s

SSID BSSID RSSI CHANNEL HT CC SECURITY (autenticazione/unicast/gruppo)

Test 00:24:97:89:cb:41 -53 11 Y — WPA(PSK/TKIP/TKIP) WPA2(PSK/AES/TKIP)

Test2 00:24:97:89:cb:40 -53 11 N — WPA(PSK/TKIP/TKIP)

Guest 00:22:75:e6:73:df -64 6,-1 Y — WPA(PSK/AES,TKIP/TKIP) WPA2(PSK/AES,TKIP/TKIP)

Informazioni dettagliate sull'associazione corrente

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/Airport -I

agrCtlRSSI: -54

agrExtRSSI: 0

agrCtlNoise -89

AgrExtNoise 0

state: in esecuzione

Modalità op: stazione

LastTxRate: 300

maxRate: 300

lastAssocStatus: 0

autenticazione 802.11: Open (Aperto)

link auth: wpa2-psk

BSSID: 0:24:97:95:47:60

SSID: GuestNet

MCS 15

channel: 36,1

tcpdump

Tcpdump è un'utility della riga di comando fornita con OS X in grado di eseguire l'acquisizione dei pacchetti (l'utility tshark fornita con Wireshark è molto simile). Per eseguire un'acquisizione di pacchetti wireless con tcpdump:

- Impostare innanzitutto il canale e utilizzare l'utilità aeroporto come illustrato in precedenza.

- Eseguire quindi l'acquisizione di un pacchetto wireless e salvarlo in un file. Al termine, digitare Control/C per uscire.

Esempio:

bash-3.2# tcpdump -I -P -i en1 -w /tmp/channel-11.pcap

dump tcp: AVVISO: it1: nessun indirizzo IPv4 assegnato

dump tcp: in ascolto su en1, tipo di collegamento IEEE802_11_RADIO (802.11 più intestazione radiotap), dimensioni di acquisizione 65535 byte

^C

897 pacchetti acquisiti

968 pacchetti ricevuti dal filtro

0 pacchetti scartati dal kernel

bash-3,2#

Diagnostica Wi-Fi

Il metodo di acquisizione più semplice consiste nell'utilizzare il programma grafico denominato Diagnostica Wi-Fi.

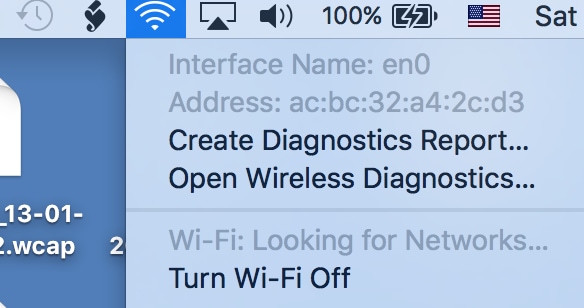

È possibile accedervi tenendo premuto il tasto ALT e facendo clic sull'icona wifi in alto a destra (quella in cui in genere si sceglie il SSID a cui si desidera connettersi).

Fare clic sull'opzione Apri diagnostica wireless nell'elenco.

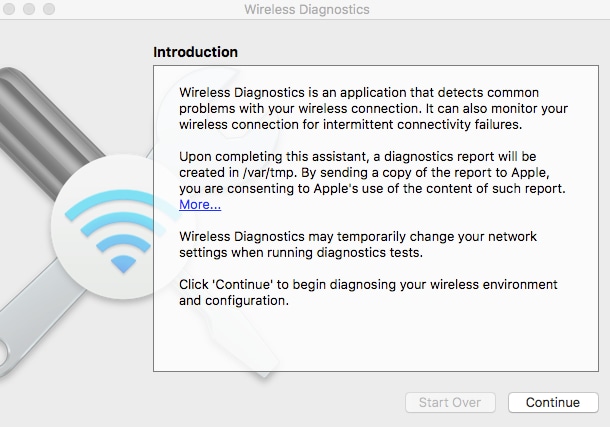

Visualizza una finestra che esegue un report predefinito sulla risoluzione dei problemi. Questo tipicamente NON è quello che ti interessa.

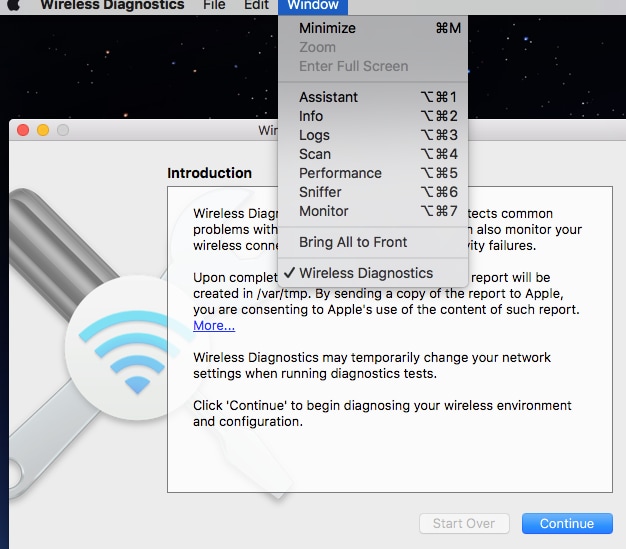

Mantenere aperta la finestra e passare alla barra dei menu in primo piano. Fare clic su Finestra. Viene visualizzato un elenco di vari strumenti (utili per il sondaggio del sito o l'analisi del segnale). Nell'ambito dell'acquisizione di sniffer wireless, si è interessati all'opzione Sniffer, fare clic su di essa.

Quindi è sufficiente scegliere il canale principale e la larghezza del canale.

L'acquisizione dello sniffer è stata salvata sul desktop o in /var/tmp/ come in Mac Os Sierra.

Airtool

Esistono anche strumenti di terze parti che supportano molte versioni di mac os x e migliorano le funzionalità di sniffing integrate con opzioni più semplici per scegliere i canali. Un esempio è Airtool.

Sniffing wireless tramite Windows 7 con 3.4 (metodo deprecato)

Introduzione

Con Microsoft Network Monitor ( 3.4), è ora possibile eseguire un discreto sniffing wireless 802.11a/b/g (e magari 11n) in Windows 7, con la scheda wireless standard. Il file salvato da può essere letto dall'ultimo Wireshark (1.5 o superiore), anche se non in OmniPeek. È importante notare che non è più supportato da Microsoft e che nella maggior parte dei casi non funziona correttamente con le schede di rete 11n e 11ac (la maggior parte dei frame manca).

Netmon 3.4 è supportato con XP SP3. tuttavia, non supporta lo sniffing wireless durante l'esecuzione di XP. Per quanto riguarda Vista, l'esperienza è mista.

La sezione dettagliata Netmon di questo documento è stata rimossa perché è deprecata e non acquisisce in modo affidabile i frame 802.11ac.

Per ulteriori informazioni, visitare: Sniffing wireless in Windows con Netmon

Sniffing wireless con Cisco Lightweight Access Point (LAP) in modalità Sniffer

Introduzione

È possibile utilizzare i Cisco WLC e LAP in modalità sniffer, in combinazione con uno sniffer cablato (risultati migliori con Wireshark). Omnipeek decrittografa il protocollo in modo diverso a partire dalla versione 10).

Un singolo sniffer cablato può raccogliere pacchetti da più access point, quindi questo metodo è molto utile per eseguire tracce multicanale. Per gli scenari statici, se è possibile spostare l'access point sniffer, può essere utilizzato come alternativa efficace ad altre opzioni di sniffing.

Per gli scenari di roaming, gli access point sniffer vengono in genere installati in prossimità degli access point attraverso cui deve spostarsi il client e questo può indicare il "punto di vista" degli access point statici piuttosto che il client.

Per vedere la radiofrequenza dal punto di vista del client durante il roaming, è possibile acquisire una traccia wireless multicanale con un notebook dotato di più schede di interfaccia di rete wireless in grado di utilizzare il client di test.

Procedura di configurazione

Passaggio 1. WLC/AP side

Di seguito viene riportata la procedura per raccogliere una traccia che utilizza un LAP in modalità sniffer.

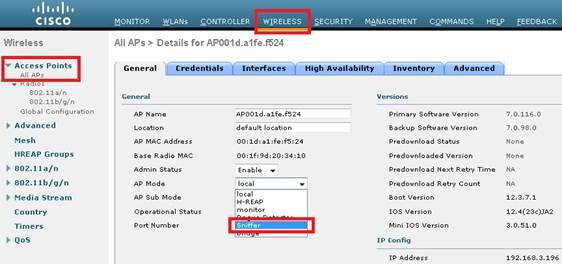

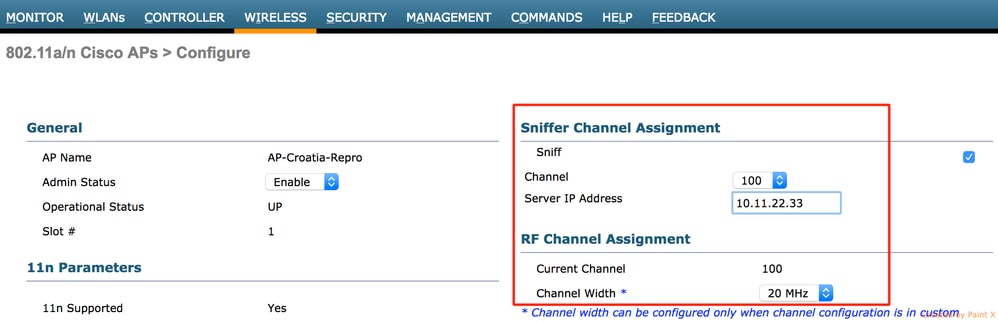

Configurare l'access point in modalità Sniffer:

L'access point può essere riavviato e non è in grado di servire i client. Una volta che l'access point è stato nuovamente aggiunto al WLC, configurare la radio dell'access point (802.11b/g/n o 802.11a/n):

- specificare l'indirizzo IP dello sniffer

- scegliere il canale

- abilita sniffing

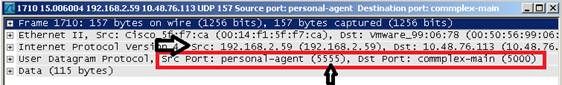

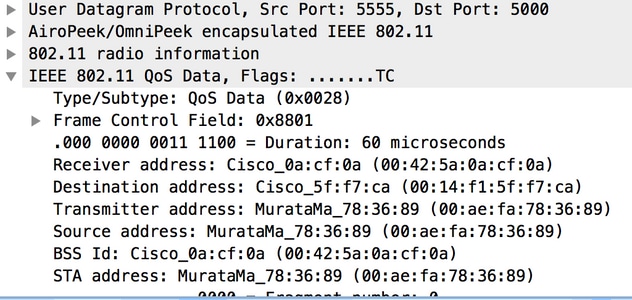

Lo sniffer riceve il traffico 802.11 incapsulato e usa il protocollo airopeek, dall'indirizzo IP di gestione del WLC con porta di origine UDP/5555 e destinazione UDP/5000.

Passaggio 2. Lato sniffer: Wireshark

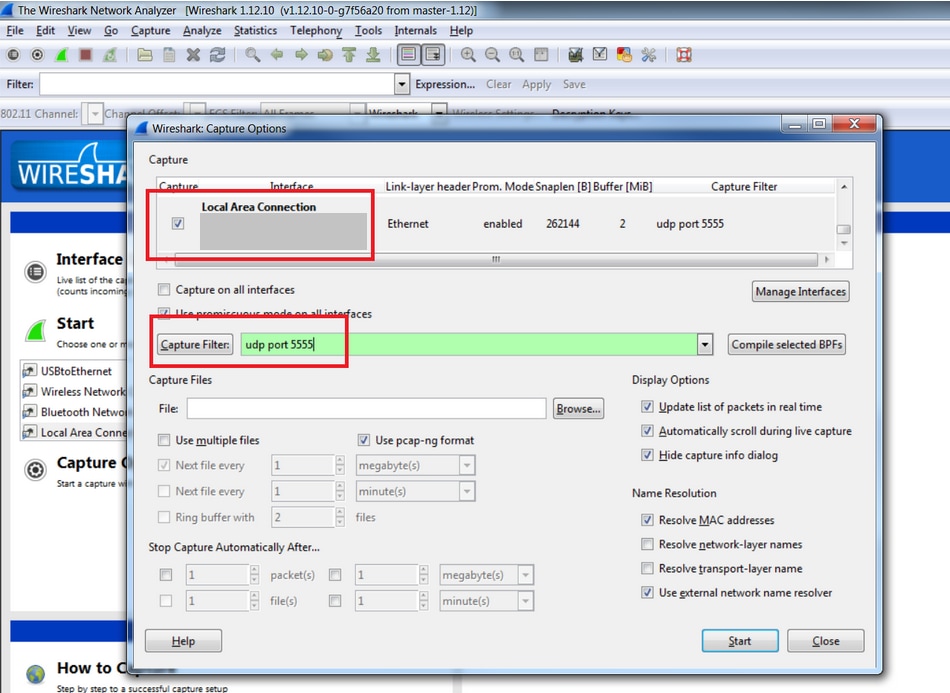

Se si usa Wireshark per ricevere il traffico, attenersi alla seguente procedura:

- Impostare le opzioni di acquisizione in modo da ricevere solo il traffico proveniente dall'access point di sniffing. Se si imposta il filtro solo per la porta UDP 5000, i frammenti IP vengono omessi nell'acquisizione se il punto di accesso deve frammentare il pacchetto (ciò accade se il punto di accesso annusa un frame lungo 1500 byte a cui deve aggiungere l'incapsulamento PEEKREMOTE):

Questo filtro è facoltativo, ma è consigliato in quanto esclude tutto il traffico non wireless dall'acquisizione. Tenere presente che il WLC invia il traffico a una porta UDP e che non vi sono applicazioni in ascolto sul lato dello sniffer; il risultato è una risposta ICMP "porta non raggiungibile" per ciascun pacchetto ricevuto dal WLC.

Anche se questo è previsto, il filtro aiuta ad escludere questo traffico che è inutile, e può solo causare la traccia di essere più grande e più difficile da leggere.

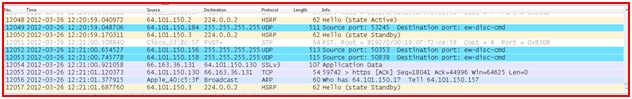

Quindi, avviare l'acquisizione:

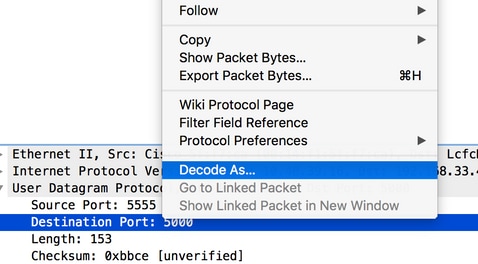

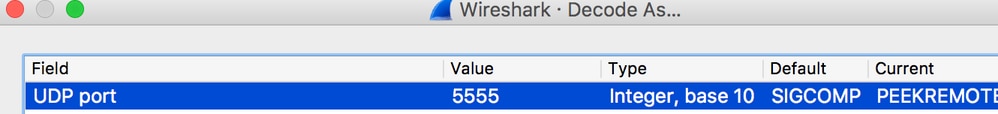

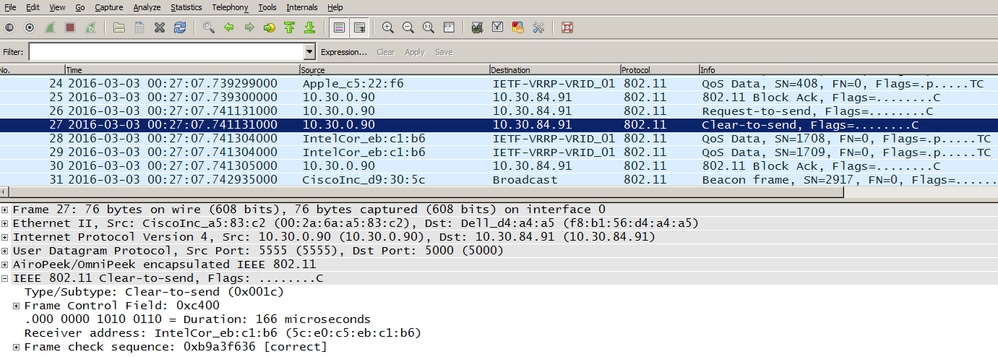

Per poter visualizzare il traffico 802.11, il traffico acquisito deve essere decodificato come.. PEEKREMOTE:

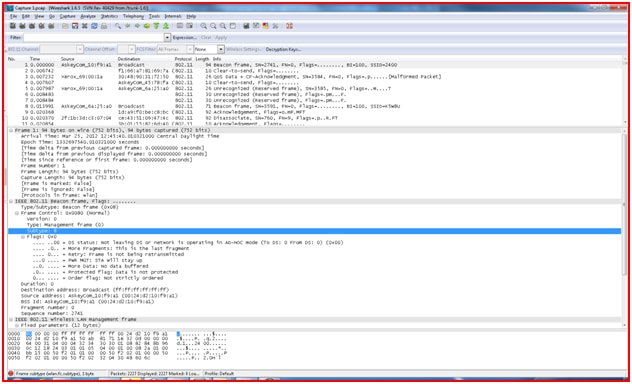

- Il traffico 802.11 può ora essere visibile:

Le informazioni RF mostrate nell'immagine (in altre parole, il canale, la forza del segnale, il rumore e così via) vengono aggiunte dall'access point.

Passaggio 3. Lato sniffer: OmniPeek

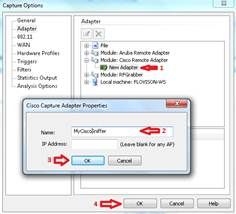

Quando si usa OmniPeek come ricevitore del flusso di traffico dal WLC/AP in modalità sniffer, è innanzitutto necessario creare una scheda remota Cisco nel menu Scheda della finestra Opzioni di acquisizione:

È necessaria almeno una scheda di rete; il nome è un campo obbligatorio, mentre il campo Indirizzo IP può essere lasciato vuoto se non si desidera che OmniPeek filtri il traffico in entrata da un WLC specifico.

In questo caso, non è necessario filtrare il traffico (ad esempio, la porta ICMP "destinazione irraggiungibile") perché OmniPeek resta in ascolto sulla porta UDP per acquisire in modo specifico il flusso di dati dal controller LAN wireless.

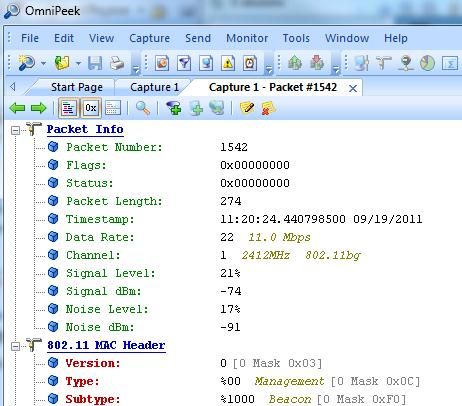

Prima di avviare la cattura, verificare le impostazioni nella finestra principale di OmniPeek:

A questo punto, è possibile avviare l'acquisizione e il risultato è una traccia che include le informazioni RF riportate dall'access point:

Nota: Per impostazione predefinita, la scheda remota OmniPeek riceve il timestamp inviato dall'access point stesso. Queste informazioni non hanno niente a che fare con l'orologio AP, quindi l'indicatore orario risultante può essere errato. Se si utilizza un singolo punto di accesso sniffer, i timestamp possono essere errati, ma almeno coerenti. Ciò non è più vero se si utilizzano più access point come sniffer (poiché ogni access point invia le proprie informazioni sull'indicatore orario, causando strani salti di tempo sull'acquisizione unita).

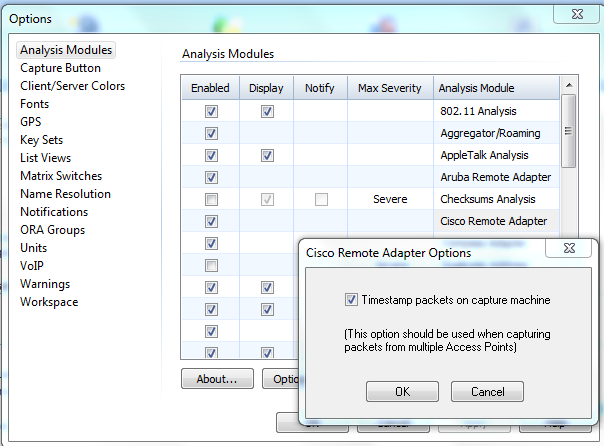

Soluzione

È possibile indicare esplicitamente a OmniPeek di utilizzare l'orologio del PC dello sniffer locale per impostare l'indicatore orario del pacchetto.

In questo modo viene risolto lo scenario a singolo access point e a più access point e vengono forniti timestamp corretti e coerenti, purché il PC su cui è in esecuzione OmniPeek disponga di un orologio sincronizzato NTP.

Procedure:

In OmniPeek, eseguire la procedura seguente:

1. Passare a Strumenti > Opzione > Moduli di analisi.

2. Cerca la scheda remota cisco, quindi fai doppio clic per visualizzare le opzioni.

3. Fare clic sull'opzione Timestamp, quindi fare clic su OK e provare nuovamente l'acquisizione.

Sniffing wireless con Cisco® Autonomous (IOS) AP

Un punto di accesso autonomo può essere utilizzato per raccogliere le clip dei pacchetti aerei. In queste istruzioni viene descritto come eseguire la cattura dell'aria.

1. Inserire l'interfaccia radio dot11 su cui si desidera eseguire l'acquisizione. Impostare il ruolo stazione su sniffer, aggiungere il server/PC IP in grado di eseguire Wireshark e raccogliere le clip, quindi selezionare il canale. La porta specificata con il comando monitor frames può essere la porta UDP di destinazione a cui l'access point invia le clip.

|

|

|

|

|---|---|---|

| Passaggio 1 |

int {d0 | g1} |

Accedere alla modalità di comando di configurazione interfaccia per configurare le interfacce radio. |

| Passaggio 2 |

sniffer del ruolo stazione |

Cambiare il ruolo della stazione in sniffer. |

| Passaggio 3 |

numero di canale |

Selezionare il canale in cui operare in modalità sniffer. |

| Passaggio 4 |

no shut |

Arrestare l'interfaccia in modo inverso. |

| Passaggio 5 |

exit |

Uscire dalla modalità di comando di configurazione interfaccia. |

| Passaggio 6 |

sniffer ip-address destination-ip port-number |

Impostare l'indirizzo IP e il numero di porta a cui l'access point reindirizza tutti i pacchetti. È possibile specificare un indirizzo IP su qualsiasi numero di porta compreso tra 1024 e 65535. |

| Passaggio 7 |

wireshark abilitato |

Se si utilizza Wireshark all'estremità, ai pacchetti viene aggiunta un'intestazione Wireshark. |

Esempio di configurazione:

ap(config)# int d0

ap(config)-if# station-role sniffer

ap(config)# canale 11

ap(config)# senza chiusura

uscita ap(config)#

ap(config)# sniffer ip-address 10.10.10.1 30 port 555

ap(config)# wireshark enable

2. Avviare Wireshark sul server/PC. Passare a Acquisizione > Opzioni. Scegliere la scheda di interfaccia di rete Ethernet (LAN) e aggiungere un filtro per acquisire solo il traffico con la porta UDP specificata nel passaggio 1.

3. Avviare la cattura di Wireshark.

Caricamento dei file di acquisizione nella richiesta di servizio TAC

Se i file di acquisizione sono troppo grandi per essere inviati tramite e-mail, è possibile caricarli nella richiesta di servizio TAC:

https://tools.cisco.com/ServiceRequestTool/query/

Immettere il numero SR, quindi fare clic su File Upload.

Analisi sniffer

Per analizzare le acquisizioni wireless, fare riferimento ai collegamenti elencati. Sono progettati per essere letti in ordine in quanto ogni documento si basa sul documento precedente. Quando si legge un tracciato wireless, è consigliabile conoscere le specifiche wireless 802.11. Questi documenti sono molto utili per comprendere il flusso dei pacchetti e cosa cercare in una traccia wireless. Non sono pensati per insegnare le specifiche wireless 802.11.

Analisi acquisizione sniffer 802.11 - Livello fisico

Introduzione: Informazioni sul livello fisico nelle acquisizioni di pacchetti wireless

Un pacchetto acquisito contiene una copia dei dati del frame, ma anteposto a ciascun frame è un'intestazione di metadati che fornisce informazioni su come il frame è stato acquisito. Con i pacchetti cablati, i metadati non sono molto. Indica il numero di frame, la data in cui il pacchetto è stato acquisito e la lunghezza del pacchetto. Quando si esegue l'analisi di un pacchetto cablato, raramente ci si preoccupa troppo del livello fisico - con un bit rate di errore di 1010, si presume generalmente che i bit acquisiti siano quelli che dicono di essere.

Wireless è un'altra storia. Lo strato fisico è più complesso e pericoloso di quello cablato. Prima di analizzare un'acquisizione basata sugli strati superiori, in genere è consigliabile comprendere il livello fisico in cui è stata eseguita l'acquisizione. Se il livello fisico non funziona correttamente, gli strati superiori non possono mai avere una possibilità.

Le qualità del livello fisico sono particolarmente importanti per conoscere:

Potenza del segnale (RSSI, forza del segnale, rapporto segnale/rumore). In genere è meglio concentrarsi su RSSI, se disponibile. Il livello di potenza in dBm a cui l'adattatore sniffing ha ricevuto il pacchetto è:

- RSSI < -90 dBm: questo segnale è estremamente debole, al limite di ciò che un ricevitore può ricevere.

- RSSI -67 dBm: questo è un segnale piuttosto forte, ovvero il margine di ciò che Cisco considera adeguato per supportare la funzionalità Voice over WLAN.

- RSSI > -55 dBm: questo è un segnale molto forte.

- RSSI > -30 dBm: il tuo sniffer è seduto proprio di fianco al trasmettitore.

Canale (frequenza). Poiché una LAN wireless può supportare da 3 a 25 canali diversi, è fondamentale sapere esattamente da quali canali è stata effettuata la cattura. Se l'obiettivo è quello di ottenere un'istantanea da un punto di accesso specifico, bloccare l'istantanea sul canale di quel punto di accesso e verificare che l'acquisizione si trovi su quel canale, altrimenti l'acquisizione può essere inutile.

.

La velocità di trasferimento dati può essere compresa tra 1 Mbps e 300 Mbps o superiore. Per comprendere perché la trasmissione dei dati non sempre avviene da un trasmettitore all'altro, è necessario conoscere le velocità di trasmissione dei dati utilizzate. Un RSSI "marginale" di -80 dBm può funzionare in modo orribile per un pacchetto modulato a 54 Mbps, ma può essere abbastanza soddisfacente a 6 Mbps.

Intestazioni pacchetti wireless - Esempi

Diversi sniffer wireless possono utilizzare diversi formati di intestazione dei metadati per codificare il livello fisico wireless. Tenere presente che l'accuratezza delle informazioni dipende dall'hardware della scheda e dal driver in uso. Alcuni valori, come il rumore, sono in genere presi in considerazione.

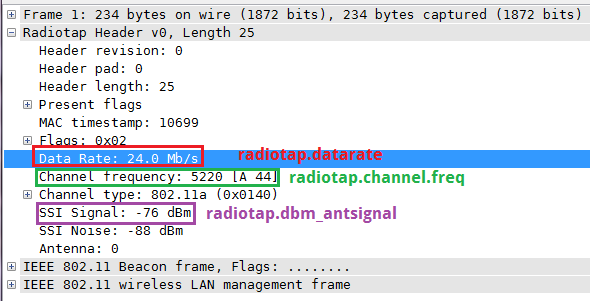

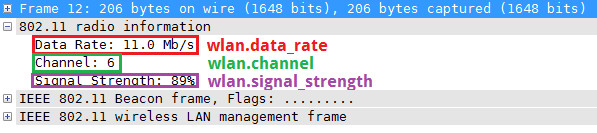

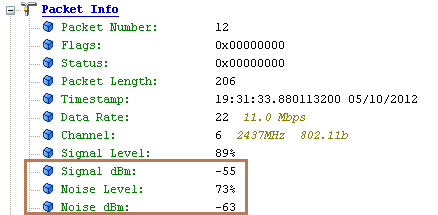

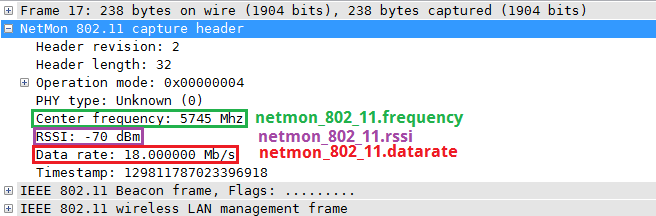

In questi esempi sono evidenziati i campi velocità dati, frequenza e RSSI.

Diagnostica wireless Mac OS X 10.7 (scheda Broadcom)

OS X 10.7 utilizza un'intestazione Radiotap v0, che ha il seguente aspetto in Wireshark:

OmniPeek 6.8 (adattatore USB Ralink)

In Wireshark, un'acquisizione OmniPeek utilizza un'intestazione Airopeek, che ha il seguente aspetto:

Wireshark (versione 1.6.x) non sa come decodificare tutti i metadati wireless in un'acquisizione OmniPeek; lo stesso frame visualizzato in OmniPeek mostra Signal dBm, Noise Level and Noise dBm:

Netmon 3.4

Applicazione di file wireless come colonne Wireshark.

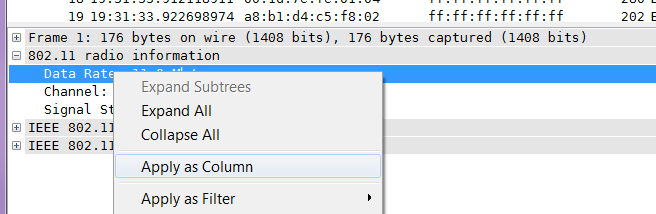

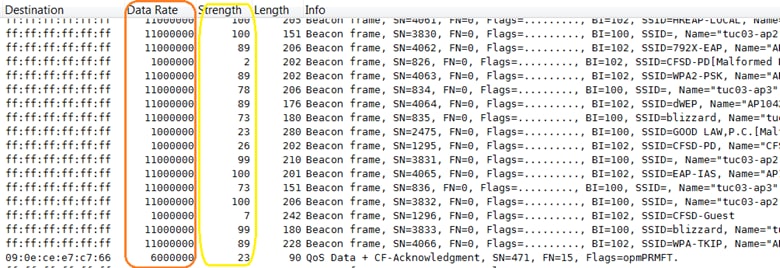

Spesso è molto più facile capire cosa sta succedendo con una sniffatura wireless se i campi wireless sono stati applicati come colonne. A tale scopo, eseguire la procedura seguente:

1. Individuare il campo di interesse nella sezione dei dettagli del pacchetto (espandendo prima la sezione dell'intestazione applicabile, se necessario) e fare clic con il pulsante destro del mouse su di essa. Scegli Applica come colonna:

2. Viene visualizzata la nuova colonna. A questo punto è possibile ridimensionare, rinominare (facendo clic con il pulsante destro del mouse sull'intestazione della colonna e selezionando Modifica dettagli colonna) e spostare la colonna come desiderato.

3. Ripetere l'operazione per le altre colonne di interesse. Ora avete una migliore maniglia sugli aspetti del livello fisico della vostra cattura.

4. Una volta applicata la nuova colonna, la volta successiva che si esegue Wireshark la colonna sarà disponibile. Se non è visibile, fare clic con il pulsante destro del mouse sulle intestazioni di colonna e selezionare Colonne visualizzate.

Analisi acquisizione sniffer 802.11 - Filtraggio Wireshark

Introduzione

'802.11 Sniffer Capture Analysis - Filtro Wireshark

Wireshark Filtering-wlan

Obiettivo

Questo documento può aiutarvi a configurare il wireshark e analizzare i pacchetti interessanti che usano uno strumento versatile all'interno del programma wireshark chiamato filtri wireshark.

Prerequisiti

Lo strumento wireshark di per sé non aiuta a risolvere i problemi a meno che non si abbia una buona conoscenza e comprensione del protocollo, della topologia della rete e dei punti dati da prendere in considerazione per rilevare le tracce di sniffer. Ciò vale sia per le reti cablate che per le reti wireless, in cui i pacchetti vengono catturati via etere prima di essere immessi in rete. Lo striping dell'indirizzo MAC wireless viene eseguito dal punto di accesso.

Perché è necessario acquisire la traccia dello sniffer wireless

Quando si ispeziona un traffico o dati su una rete cablata che utilizza una traccia di sniffer cablato e non riesce a trovare i pacchetti interessanti, è necessario sapere dove mancano. Il vostro sospetto può portarvi a verificare se è addirittura attraverso il primo punto della fonte di origine che è wireless, funziona bene o no (mancare sopra l'aria). Se non lo ha fatto correttamente via etere, allora ovviamente non c'è, o non può essere tradotto, o inviato al lato cablato dall'AP al DS o sistema di distribuzione. È quindi fondamentale identificare e localizzare il problema della rete wireless utilizzando la traccia dello sniffer wireless.

Perché è necessario utilizzare il filtro di acquisizione Sniffer wireless

Quando si tratta di risolvere problemi relativi alla rete, esistono molte dipendenze e tutto funziona in un modello a più livelli e ogni livello di dati dipende dal livello inferiore sottostante. Esistono molti componenti, o elementi di rete, e la configurazione e il corretto funzionamento dei dispositivi che ci aiutano a raggiungere un funzionamento senza problemi della rete. Quando una rete funzionante smette di funzionare, è necessario un approccio logico per localizzare il problema. Una volta identificato, il punto esatto di errore è difficile da trovare. In quelle situazioni, sniffer viene in nostro aiuto. Questo processo di risoluzione dei problemi può diventare complicato nonostante l'approccio migliore e anche quando si ha una buona conoscenza delle capacità di risoluzione dei problemi. Il problema è che se si catturano i pacchetti che viaggiano attraverso un dispositivo di rete, si possono avere file di grandi dimensioni e persino finire in 1G se si catturano abbastanza a lungo con molti dettagli sui pacchetti. Con una quantità di dati così elevata, può essere molto lungo puntare il problema, e diventa un compito molto difficile. I filtri vengono in tuo aiuto e ti possono aiutare a individuare rapidamente i problemi, eliminare il traffico indesiderato e ridurre le variabili su cui concentrarti contemporaneamente. Ciò consente di scoprire rapidamente se il traffico interessante è presente o assente dal traffico raccolto.

- Filtri di visualizzazione: dopo l'acquisizione di molte informazioni, consentono di visualizzare solo i pacchetti desiderati.

- Filtri di acquisizione: fin dall'inizio si conosce il pacchetto di interesse e si acquisiscono solo i pacchetti desiderati.

- Filtri per la colorazione dei pacchetti - vengono usati come ausilio visivo per migliorare il filtro di visualizzazione o il filtro di acquisizione, o possono essere usati senza alcun filtro per classificare i diversi pacchetti come vari colori per un approccio di alto livello.

Quando utilizzare i filtri di visualizzazione e di acquisizione

Si consiglia di utilizzare i filtri di acquisizione quando si sa cosa cercare e si prova a verificarlo durante l'esecuzione del traffico verso l'evento. La clip viene catturata quando la si esegue per più di due ore in un ambiente con traffico elevato. Ciò consente di mantenere i dati raccolti a una quantità ragionevole in termini di dimensioni del file.

Se ci si trova in un punto in cui non si è certi della causa del problema ed è più di natura comportamentale casuale, eseguire l'acquisizione del pacchetto per un tempo minore all'interno della finestra probabile dello schema di occorrenza del problema, ad esempio una o due ore, e catturare tutto il traffico. Utilizzare quindi i filtri di visualizzazione per visualizzare solo le informazioni cercate. Oltre a questo uso, si possono vedere tutte le regole di cattura e di utilizzo dei colori per catturare l'attenzione di certi tipi di pacchetti assegnati colori diversi per facilitare l'ordinamento o distinguere il flusso di pacchetti.

Modalità di filtro

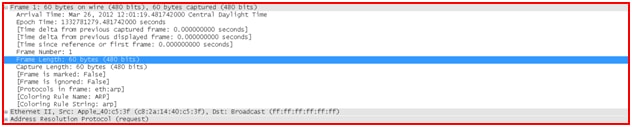

È necessario comprendere i vari campi all'interno di una tipica traccia di sniffer wireshark. Suddividere il campo e definire ogni campo.

Ci si concentra su 3 elementi che è necessario capire per utilizzare il filtro.

- Acquisisci, filtro

- Filtro di visualizzazione

- Filtro regole colori

Prima di approfondire i dettagli, ecco l'esempio della finestra di cattura dello sniffer per wireshark.

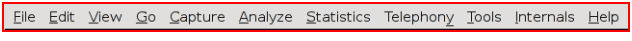

BARRA DEI MENU

Questa è la barra dei menu della finestra di wire shark.

Contiene i seguenti elementi:

- File - Questo menu contiene le voci per aprire e unire i file di acquisizione, salvare / stampare / esportare acquisizione

in tutto o in parte e di uscire da Wireshark.

- Modifica - Questo menu contiene le voci per trovare un pacchetto, un riferimento temporale o contrassegnare uno o più

gestire i profili di configurazione e impostare le preferenze; (taglia, copia e incolla)

non sono attualmente implementate).

- Visualizza: questo menu controlla la visualizzazione dei dati acquisiti, include la colorizzazione di

funzione zoom per il font, mostra un pacchetto in una finestra separata, si espande e

comprime gli alberi nei dettagli del pacchetto.

- Vai - Questo menu contiene le voci per passare a un pacchetto specifico.

- Acquisisci - Questo menu consente di avviare e interrompere le acquisizioni e di modificare i filtri di acquisizione.

- Analizza - Questo menu contiene voci per modificare i filtri di visualizzazione, abilitare o disabilitare

dissezione dei protocolli, configurare le decodificazioni specificate dall'utente e utilizzare un flusso TCP.

- Statistiche - Questo menu contiene le voci per visualizzare varie finestre delle statistiche che includono un riepilogo

dei pacchetti acquisiti, visualizzare le statistiche della gerarchia dei protocolli e molte

altri.

- Telefonia - Questo menu contiene voci per visualizzare varie finestre statistiche relative alla telefonia,

che includono un'analisi dei supporti, diagrammi di flusso, statistiche della gerarchia dei protocolli di visualizzazione e

molto di più.

- Strumenti (Tools) - Questo menu contiene vari strumenti disponibili in Wireshark, ad esempio come creare un firewall

Regole ACL.

- Interni (Internals) - Questo menu contiene le voci che mostrano le informazioni relative agli interni di Wireshark.

- Help - Questo menu contiene le voci per aiutare l'utente, ad esempio, l'accesso ad alcune linee guida di base, manuale

pagine dei vari strumenti della riga di comando, accesso in linea ad alcune pagine web,

e il solito sul dialogo.

Barra degli strumenti principale

La barra degli strumenti principale consente di accedere rapidamente alle voci di menu utilizzate di frequente. Questa barra degli strumenti non può essere personalizzata dall'utente, ma può essere nascosta dal menu Visualizza, se lo spazio sullo schermo è necessario per visualizzare una quantità ancora maggiore di dati del pacchetto. Come nel menu, possono essere disponibili solo le voci utili nello stato corrente del programma. Gli altri possono essere visualizzati in grigio. Ad esempio, non è possibile salvare un file di acquisizione se non ne è stato caricato uno.

Barra degli strumenti Filtro

La barra degli strumenti Filtro consente di modificare e applicare rapidamente i filtri di visualizzazione.

Filtro: Visualizza la finestra di dialogo per la costruzione del filtro. Finestre di dialogo Filtri acquisizione e Filtri visualizzazione.

- Filtrare l'input nell'area per immettere o modificare un'espressione stringa di filtro di visualizzazione. Durante la digitazione viene eseguito un controllo della sintassi della stringa di filtro. Lo sfondo diventa rosso se si immette una stringa incompleta o non valida e diventa verde quando si immette una stringa valida. È possibile fare clic sulla freccia verso il basso per selezionare da un elenco una stringa di filtro immessa in precedenza. Le voci dell'elenco a discesa rimangono disponibili anche dopo il riavvio del programma.

- Dopo aver modificato qualcosa in questo campo, non dimenticare di premere il pulsante Applica (o il tasto Invio), per applicare questa stringa di filtro alla visualizzazione. In questo campo viene visualizzato anche il filtro attivo.

- Espressione: Il pulsante centrale denominato Aggiungi espressione... apre una finestra di dialogo che consente di modificare un filtro di visualizzazione da un elenco di campi di protocollo descritti in Finestra di dialogo Espressione filtro.

- Cancella reimposta il filtro di visualizzazione corrente e cancella l'area di modifica.

- Applicate il valore corrente nell'area di modifica come nuovo filtro di visualizzazione.

Riquadro Elenco pacchetti

Nel riquadro elenco pacchetti vengono visualizzati tutti i pacchetti del file di acquisizione corrente.

Ogni riga dell'elenco corrisponde a un pacchetto nel file di acquisizione. Se si seleziona una riga in questo , vengono visualizzati ulteriori dettagli nei riquadri Packet Details e Packet Bytes.

Riquadro dei dettagli del pacchetto

Nel riquadro dei dettagli del pacchetto viene visualizzato il pacchetto corrente (selezionato nel riquadro Elenco pacchetti) in un formato più dettagliato.

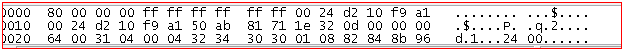

Riquadro Byte pacchetto

Nel riquadro byte pacchetto vengono visualizzati i dati del pacchetto corrente (selezionato nel riquadro Elenco pacchetti) in un

stile hexdump.

Barra di stato

Nella barra di stato vengono visualizzati messaggi informativi. In generale, la parte sinistra mostra le informazioni correlate al contesto, la parte centrale mostra il numero corrente di pacchetti e la parte destra mostra il profilo di configurazione selezionato. Trascinare i quadratini di ridimensionamento tra le aree di testo per modificare le dimensioni.

Barra di stato iniziale

Questa barra di stato viene visualizzata quando non è caricato alcun file di acquisizione. Ad esempio, quando si avvia Wireshark.

Il menu di scelta rapida (clic con il pulsante destro del mouse) delle etichette delle schede mostra un elenco di tutte le pagine disponibili. Ciò può essere utile se le dimensioni nel riquadro sono troppo piccole per tutte le etichette delle schede.

Barra di stato

Sulla barra di stato vengono visualizzati messaggi informativi. In generale, la parte sinistra mostra le informazioni correlate al contesto, la parte centrale mostra il numero corrente di pacchetti e la parte destra mostra il profilo di configurazione selezionato. Trascinare i quadratini di ridimensionamento tra le aree di testo per modificare le dimensioni.

Barra di stato con un file di acquisizione caricato.

- Sul lato sinistro sono riportate informazioni sul file di acquisizione, il nome, le dimensioni e il tempo trascorso durante l'acquisizione.

- Il punto colorato a sinistra mostra il livello di informazioni avanzato più alto trovato nel file di acquisizione attualmente caricato. Passando il mouse su questa icona viene visualizzata una descrizione testuale del livello di informazioni Expert. Quando si fa clic sull'icona, viene visualizzata la finestra di dialogo Informazioni Expert.

- La parte centrale mostra il numero corrente di pacchetti nel file di acquisizione.

Vengono visualizzati i seguenti valori:

- Pacchetti: il numero di pacchetti acquisiti

- Visualizzato: il numero di pacchetti attualmente visualizzati

- Contrassegnato: il numero di pacchetti contrassegnati

- Rifiutato: il numero di pacchetti ignorati (visualizzato solo se Wireshark non è riuscito a catturare tutti i pacchetti)

- Ignorato: il numero di pacchetti ignorati (visualizzato solo se i pacchetti vengono ignorati)

- Il lato destro mostra il profilo di configurazione selezionato. Fare clic su questa parte della barra di stato per visualizzare un menu con tutti i profili di configurazione disponibili e, per selezionare da questo elenco, modificare il profilo di configurazione.

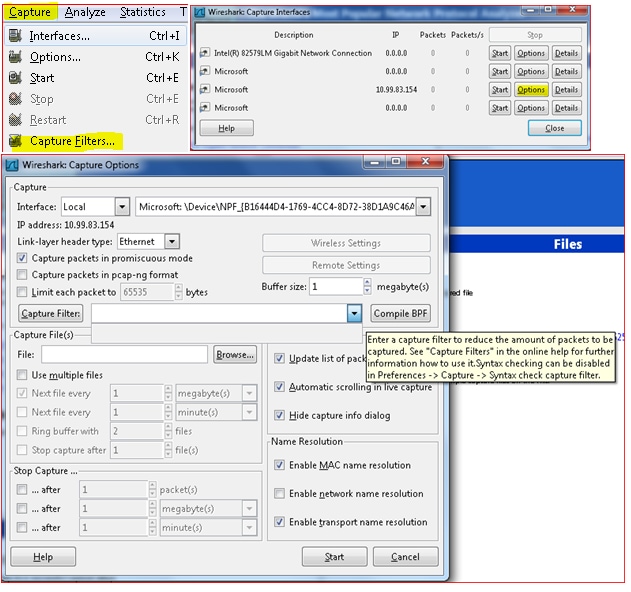

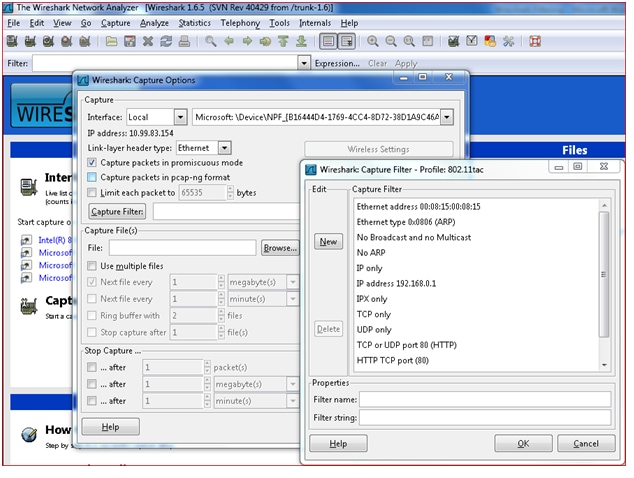

Usa filtri di acquisizione

Fare clic su Capture Interfaces options (Opzioni di acquisizione interfacce) e selezionare Network adapter (Scheda di rete) dal menu a discesa che consente di acquisire i pacchetti in esecuzione nella rete sul PC. Fare clic su Filtri di acquisizione e immettere il nome e la stringa del filtro oppure immettere direttamente la stringa del filtro nota nella casella. Quindi premere il pulsante. Ora il programma wire shark sniffer cattura i pacchetti che per voi sono di interesse solo tra l'enorme flusso di pacchetti in tempo reale di tutti i tipi di protocolli .

Filtro di visualizzazione

Una volta caricato il file catturato, è possibile impostare dei filtri per visualizzare i pacchetti desiderati o per evitare quelli non desiderati. A tale scopo, è possibile utilizzare un'espressione di filtro semplice oppure una combinazione di espressioni che utilizza operatori logici per formare una stringa di filtro complessa.

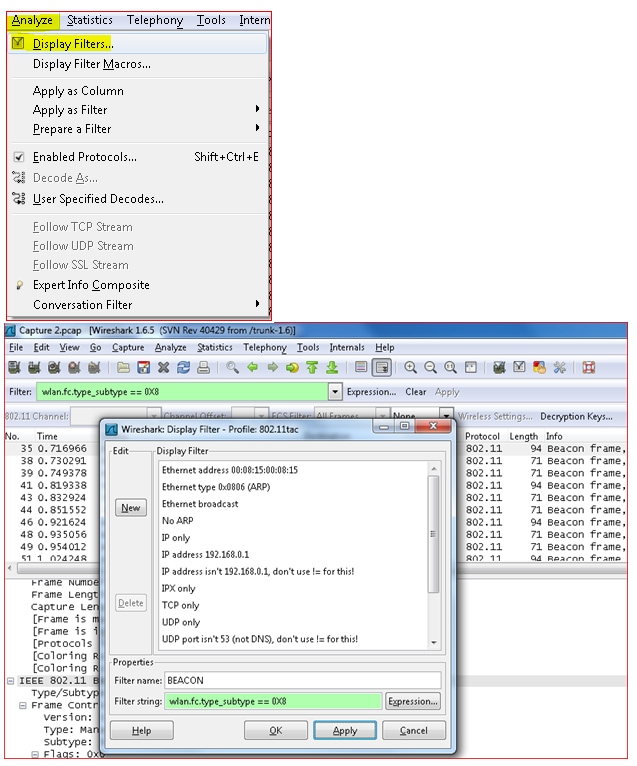

Fare clic su Analizza. Scegliere Visualizza filtro.

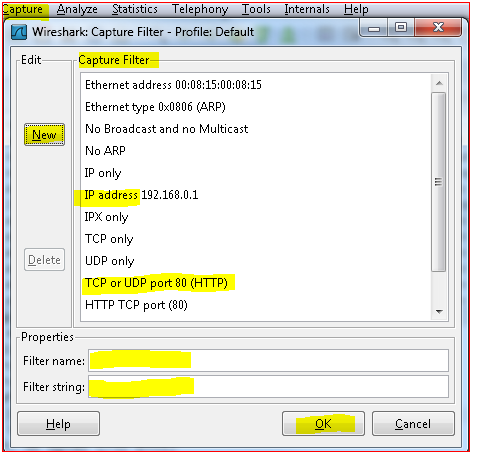

In questo esempio, si sta creando un filtro per filtrare solo i pacchetti beacon da una traccia di acquisizione pacchetti wireless 802.11 come mostrato nelle aree evidenziate in giallo.

Analogamente al filtro di visualizzazione, è possibile trovare un pacchetto specifico applicando il filtro dopo aver fatto clic su Trova pacchetto.

Individuare il pulsante Filter e immettere il valore del filtro nella casella filter. Se non si conosce la stringa, è possibile approfondire la ricerca e fare clic su filtro e scegliere Nuovo pulsante e assegnare un nome alle stringhe del filtro e applicare o digitare la stringa del filtro nella casella. Se non si conosce la molla di filtro specifica, è possibile crearla e scegliere il pulsante Espressione che dispone di varie opzioni di protocollo.

Scegliete quello desiderato, espandetelo e otterrete più opzioni tra cui scegliere.

È inoltre disponibile una casella Operatore logico tra cui scegliere da utilizzare per la corrispondenza per immettere il valore che si desidera inserire e applicare per completare il filtro.

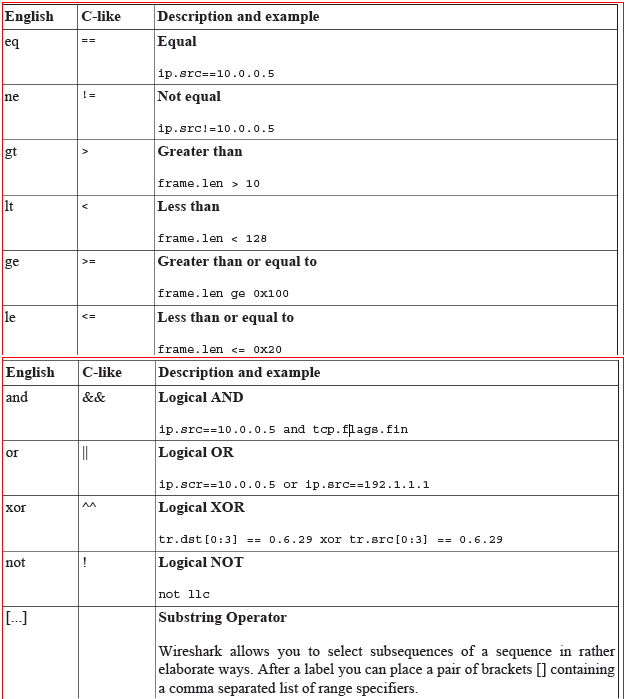

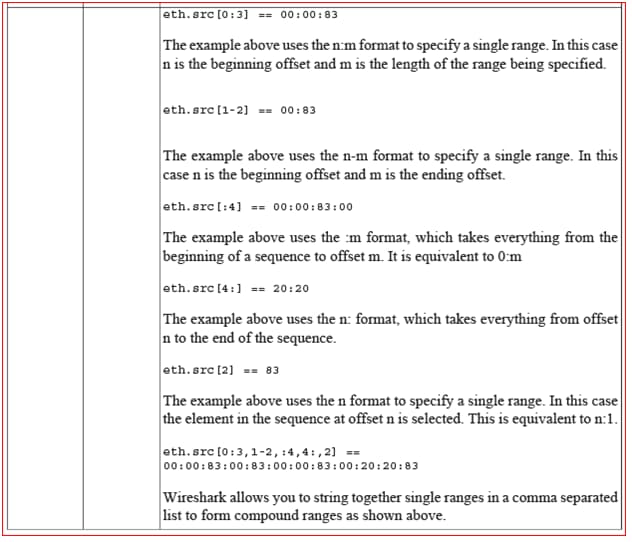

È possibile creare filtri di visualizzazione che confrontino valori che utilizzano diversi operatori di confronto.

Utilizza regola di filtro colori

Un meccanismo molto utile disponibile in Wireshark è la colorizzazione dei pacchetti. È possibile impostare Wireshark in modo che colori i pacchetti secondo un filtro. Ciò consente di enfatizzare i pacchetti a cui si è interessati. È possibile impostare Wireshark in modo che possa colorare i pacchetti in base al filtro che si sceglie di creare. Ciò consente di enfatizzare i pacchetti a cui si è (solitamente) interessati.

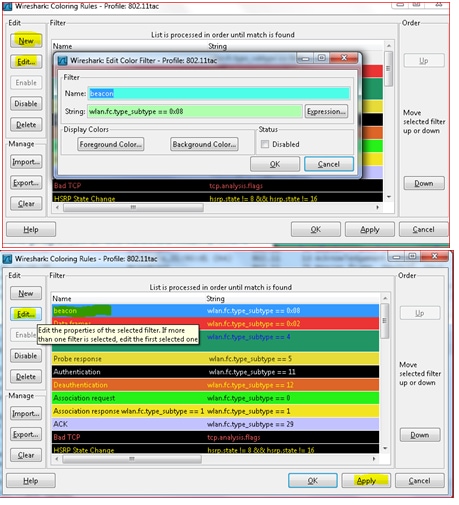

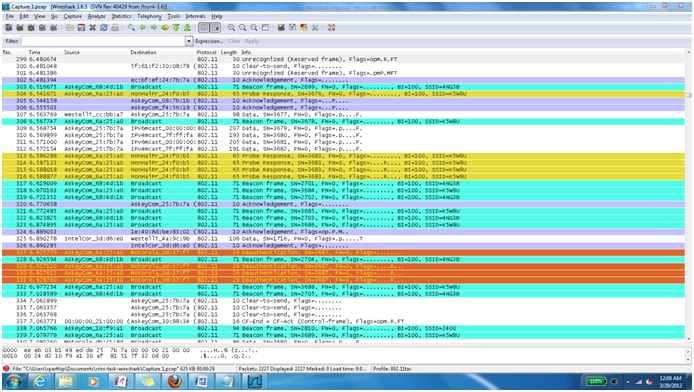

Nell'esempio, i pacchetti sono colorati per beacon, conferma, risposta della sonda e deautenticazione, in base ai filtri menzionati.

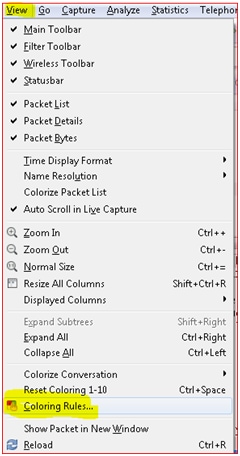

Fare clic su Visualizza. ScegliRegole di colorazione o Modifica regole di colorazione dalla barra degli strumenti principale.

In questo modo vengono aperte le regole di colorazione ed è possibile aggiungere un nuovo filtro di colorazione utilizzando Nuovo o Modifica. Scegliere il pacchetto o modificare la stringa di filtro e assegnare o regolare il colore desiderato.

Nella finestra di dialogo Modifica colore, immettete semplicemente un nome per il filtro colore e una stringa di filtro nel campo Campo di testo filtro. La finestra di dialogo Modifica filtro colori visualizza i valori beacon e wlan.fc.type_subtype == 8, ovvero il nome del filtro colori è Beacon e il filtro può selezionare protocolli di tipo wlan.fc.type_subtype == 8, ovvero la stringa del filtro beacon. Dopo aver immesso questi valori, è possibile scegliere un colore di primo piano e di sfondo per i pacchetti che corrispondono all'espressione di filtro. Fare clic su Colore primo piano... o Colore sfondo... per ottenere questo risultato.

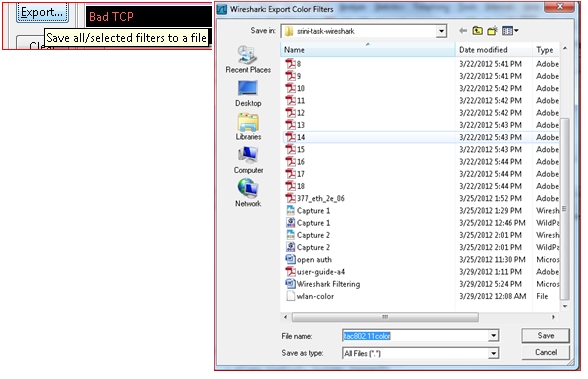

Una funzionalità molto utile consiste nell'esportare o formare il filtro di colorazione e salvarlo esportando il filtro in un file "tac80211color" come mostrato nell'esempio. Può essere importato. È possibile creare più file delle regole di colorazione nella cartella di risoluzione dei problemi e utilizzarli come modello per semplificare la risoluzione dei problemi.

Potete pensare in modo innovativo e personalizzare i file dei modelli di filtro di colorazione come routing, wlan, switching e così via. Filtrare i file con colori e importarli semplicemente in base al problema che si desidera risolvere.

C'è un buon regole di colorazione download che è possibile scaricare e utilizzare Forum di supporto - Regole di colorazione

Ecco come appare la finestra wireshark packets dopo il file del filtro colori

tac8021color viene importato e applicato.

Analisi acquisizione sniffer 802.11 - Frame di gestione e autenticazione aperta

Introduzione

Analisi acquisizione sniffer 802.11 - Frame di gestione e autenticazione aperta

802.11 - Frame e autenticazione aperta

Per analizzare o risolvere i problemi di una rete LAN wireless che utilizza l'analizzatore di pacchetti 802.11, è necessario avere una conoscenza approfondita dei diversi tipi di frame 802.11 come base per trovare i puntatori che consentano di localizzare le cause dell'area interessata in una rete WLAN. Tracce di sniffer wlan che utilizzano strumenti come omnipeek e/o wireshark in cui è possibile monitorare le comunicazioni tra le schede di interfaccia di rete (NIC, Radio Network Interface Card) e i punti di accesso. È necessario comprendere ogni tipo di frame che si verifica durante il funzionamento di una LAN wireless e risolvere i problemi di rete. In un ambiente RF WLAN, le condizioni di trasmissione radio possono variare in modo dinamico e il coordinamento diventa un problema importante nelle WLAN. I pacchetti di gestione e controllo sono dedicati a queste funzioni di coordinamento.

Per individuare la causa dei problemi WLAN che si verificano nella rete WLAN relativa all'ambiente RF, è consigliabile testare la rete WLAN utilizzando l'autenticazione aperta senza alcuna protezione. Con questo approccio, i problemi di connettività RF vengono a galla e possono essere corretti prima di passare a una crittografia più avanzata e a livelli superiori del livello OSI. L'autenticazione nella specifica 802.11 si basa sull'autenticazione di una stazione o di un dispositivo wireless anziché sull'autenticazione di un utente.

In base al processo di autenticazione client con specifica 802.11, queste sono le transazioni come indicato.

- I punti di accesso inviano continuamente frame beacon che vengono prelevati dai client wlan vicini.

- Il client può anche trasmettere sul proprio frame di richiesta sonda su ogni canale.

- I punti di accesso compresi nell'intervallo rispondono con un frame di risposta della sonda.

- Il client decide quale punto di accesso è il migliore per l'accesso e invia una richiesta di autenticazione.

- Il punto di accesso invia una risposta di autenticazione.

- Una volta completata l'autenticazione, il client invia un frame di richiesta di associazione al punto di accesso.

- Il punto di accesso risponde con una risposta di associazione.

- Il client è ora in grado di trasmettere il traffico al punto di accesso.

Processo di autenticazione client 802.11

Nelle comunicazioni 802.11 MAC Layer 2 si utilizzano 3 tipi di frame che avvengono via etere e gestiscono e controllano il collegamento wireless.

Si tratta di frame di gestione, frame di controllo e frame di dati. È possibile acquisire informazioni dettagliate su questi frame per analizzare meglio i problemi relativi alla wlan mentre si lavora con le tracce dello sniffer wlan.

Frame di gestione

I frame di gestione 802.11 consentono alle stazioni di stabilire e mantenere le comunicazioni. I pacchetti di gestione vengono utilizzati per supportare l'autenticazione, l'associazione e la sincronizzazione.

Si tratta dei sottotipi comuni del frame di gestione 802.11:

- Frame di autenticazione: Questo frame indica l'appartenenza della rete all'interno della topologia wlan. L'autenticazione 802.11 è un processo in cui il punto di accesso accetta o rifiuta l'identità di una scheda NIC radio per creare risorse. L'autenticazione limita la possibilità di inviare e ricevere dati sulla rete. È il primo passaggio per un dispositivo a tentare la connessione a una WLAN 802.11. La funzione è gestita da uno scambio di pacchetti di gestione. L'autenticazione è gestita da uno scambio di richiesta/risposta di pacchetti di gestione. Il numero di pacchetti scambiati dipende dal metodo di autenticazione usato.

wlan.fc.type_subtype == 0x0b

La scheda NIC inizia il processo inviando un frame di autenticazione contenente la propria identità al punto di accesso. Con l'autenticazione open system (predefinita), la scheda di interfaccia di rete radio invia un solo frame di autenticazione e il punto di accesso risponde con un frame di autenticazione come risposta che indica accettazione (o rifiuto). È associato un ID di autenticazione, ovvero il nome con cui la stazione corrente viene autenticata al momento dell'accesso alla rete.

- Frame di disautenticazione: Si tratta di un pacchetto di annuncio inviato da una stazione che invia un frame di deautenticazione a un'altra stazione se desidera terminare le comunicazioni sicure. Si tratta di una comunicazione unidirezionale dalla stazione di autenticazione (un BSS o equivalente funzionale), che deve essere accettata. La modifica ha effetto immediato.

wlan.fc.type_subtype == 0x0c

- Frame richiesta associazione: Le associazioni 802.11 consentono al punto di accesso di allocare risorse per una scheda di interfaccia di rete radio e di sincronizzarle con essa. Una scheda NIC inizia il processo di associazione inviando una richiesta di associazione a un punto di accesso. Questo frame contiene informazioni sulla scheda NIC (ad esempio, le velocità dati supportate) e l'SSID della rete a cui si desidera associare. Dopo aver ricevuto la richiesta di associazione, il punto di accesso considera l'associazione alla scheda NIC e (se accettata) riserva spazio di memoria e stabilisce un ID di associazione per la scheda NIC. I pacchetti possono mostrare l'associazione corrente del mittente. L'associazione e la riassociazione sono gestite da pacchetti di gestione delle richieste/risposte.

wlan.fc.type_subtype == 0x0

- Frame di risposta associazione: Un punto di accesso invia un frame di risposta associazione contenente una notifica di accettazione o rifiuto alla scheda NIC che richiede l'associazione e include l'ID associazione del richiedente. Se il punto di accesso accetta la scheda di interfaccia di rete radio, il frame include informazioni relative all'associazione, ad esempio l'ID associazione e le velocità dati supportate. Se il risultato dell'associazione è positivo, la scheda di interfaccia di rete radio può utilizzare il punto di accesso per comunicare con altre schede di interfaccia di rete sulla rete e con i sistemi sul lato distribuzione del punto di accesso.

wlan.fc.type_subtype == 0x01

- Frame richiesta di riassociazione: Questo frame è simile a una richiesta di associazione, ma ha uno scopo diverso ed è utile principalmente nel roaming dei client, dove in Se una scheda NIC radio si allontana dal punto di accesso attualmente associato e trova un altro punto di accesso che ha un segnale beacon più forte, la scheda NIC radio e invia un frame di riassociazione al nuovo punto di accesso. Il nuovo punto di accesso coordina quindi l'inoltro dei frame di dati che possono ancora trovarsi nel buffer del punto di accesso precedente in attesa di essere trasmessi alla scheda NIC radio. Il mittente deve essere già autenticato per ottenere un'associazione riuscita.

wlan.fc.type_subtype == 0x02

- Frame di risposta di riassociazione: Un punto di accesso invia un frame di risposta di riassociazione contenente una notifica di accettazione o rifiuto alla scheda NIC che richiede la riassociazione. Analogamente al processo di associazione, il frame include informazioni relative all'associazione, ad esempio l'ID associazione e le velocità dati supportate.

- Frame disassociazione: Una stazione invia un frame di disassociazione a un'altra stazione se desidera terminare l'associazione. Ad esempio, una scheda NIC radio spenta correttamente può inviare un frame di disassociazione per avvisare il punto di accesso che la scheda NIC si sta spegnendo. Il punto di accesso può quindi rinunciare alle allocazioni di memoria e rimuovere la scheda di interfaccia di rete radio dalla tabella delle associazioni. La dissociazione è una semplice dichiarazione da un punto di accesso o da un dispositivo.

Il filtro utilizzato per applicare e trovare solo i pacchetti di disassociazione è wlan.fc.type_subtype = 0x0a.

- Frame beacon: Il punto di accesso invia periodicamente un frame del beacon per annunciare la sua presenza e le informazioni sul relay, ad esempio l'indicatore orario per consentire la sincronizzazione delle stazioni membro con il BSS, l'SSID e altri parametri relativi al punto di accesso alle NIC radio che si trovano entro la portata. Lo scopo di questo frame è di annunciare l'inizio di un periodo senza conflitti (CF), e che il diritto di trasmettere è conferito dal punto di accesso tramite polling. Le schede di interfaccia di rete radio scansionano continuamente tutti i canali radio 802.11 e ascoltano i beacon come base per scegliere il punto di accesso con il miglior segnale e la migliore disponibilità da associare.

Il filtro usato per applicare e trovare solo i pacchetti beacon è wlan.fc.type_subtype == 0x08.

- Frame richiesta sonda: Una stazione o un client diventa attivo o su un PC quando la scheda wlan abilitata diventa attiva e invia un frame di richiesta sonda quando deve ottenere informazioni da un'altra stazione o da un altro punto di accesso. Dopo che una scheda di interfaccia di rete radio ha inviato una richiesta di verifica per determinare i punti di accesso compresi nel campo, il frame di richiesta di verifica viene inviato su ogni canale supportato dal client nel tentativo di trovare tutti i punti di accesso nel campo che corrispondono alle velocità dei dati richieste dal client e dall'SSID. Spetta al client determinare il punto di accesso a cui associarsi ponderando vari fattori, quali le velocità dei dati supportate e il carico del punto di accesso, per selezionare il punto di accesso ottimale e passare quindi alla fase di autenticazione della rete 802.11 dopo aver ottenuto le risposte dagli access point come risposta di verifica. Questo meccanismo consente inoltre alla stazione mobile di spostarsi tra le celle mentre rimane connessa alla ricerca di un nuovo punto di accesso.

Il filtro usato per applicare e trovare solo i pacchetti di richiesta Probe è wlan.fc.type_subtype ==0x04.

- Frame di risposta probe: In risposta alla richiesta di verifica, i punti di accesso con criteri corrispondenti rispondono con un frame di risposta della sonda che contiene informazioni sulla sincronizzazione e il caricamento del punto di accesso, informazioni sulla funzionalità, velocità dati supportate e così via.

Il filtro utilizzato per applicare e trovare solo i pacchetti di richiesta Probe è wlan.fc.type_subtype ==0x05.

Frame di controllo

I frame di controllo 802.11 agevolano la trasmissione dei frame di dati tra le stazioni. Di seguito sono riportati i sottotipi comuni del quadro di controllo 802.11:

- Frame RTS (Request to Send): La funzione RTS/CTS è opzionale e riduce le collisioni di frame presenti quando le stazioni nascoste hanno associazioni con lo stesso punto di accesso. Una stazione invia un frame RTS a un'altra stazione come prima fase di un handshake a due vie necessario prima di inviare un frame di dati.

wlan.fc.type_subtype == 0x1B

- Frame di conferma (ACK): Dopo aver ricevuto un frame di dati, la stazione ricevente utilizza un errore per controllare i processi e rilevare la presenza di errori. Se non vengono rilevati errori, la stazione ricevente invia un frame ACK alla stazione mittente. Se la stazione di invio non riceve un ACK dopo un determinato periodo di tempo, può trasmettere nuovamente il frame.

wlan.fc.type_subtype == 0x1D

Frame dati

Questi sono i frame che verranno visualizzati più avanti nel gioco dopo che la comunicazione wlan di base è già stata stabilita tra la stazione mobile e il punto di accesso. Si raggiunge sempre il fotogramma di dati 802.11 per l'analisi, in genere per verificare e analizzare via etere se i protocolli e i dati provenienti da livelli superiori all'interno del corpo del fotogramma passano attraverso il cavo. Questi frame trasportano pacchetti di dati da livelli superiori, come pagine Web, dati di controllo della stampante e così via, all'interno del corpo del frame.

wlan.fc.type_subtype == 0x20

In un analizzatore di pacchetti è possibile osservare il contenuto del corpo del frame all'interno di frame di dati 802.11 per il traffico interessante in questione.

Riferimenti

Analisi acquisizione sniffer 802.11 - WPA/WPA2 con PSK o EAP

WPA-PSK (TKIP)

1.I frame dei beacon vengono trasmessi periodicamente per annunciare la presenza di una rete wireless e contengono tutte le informazioni ad essa relative (velocità di trasmissione dati, canali, cifratura di sicurezza, gestione delle chiavi e così via):

![]()

2.La richiesta di verifica viene inviata da STA per ottenere informazioni da AP:

3.Risposta della sonda. L'access point risponde con un frame di risposta della sonda che contiene informazioni sulla capacità, velocità dati supportate e così via dopo aver ricevuto un frame di richiesta della sonda dall'host:

L'autenticazione 4.802.11 è un processo in cui il punto di accesso accetta o rifiuta l'identità di una scheda NIC. La scheda NIC inizia il processo inviando un frame di autenticazione che contiene la sua identità al punto di accesso. Con l'autenticazione open system (predefinita), la scheda di interfaccia di rete radio invia un solo frame di autenticazione e il punto di accesso risponde con un frame di autenticazione come risposta che indica accettazione (o rifiuto).:

r.Richiesta di autenticazione dot11:

b.Risposta autenticazione dot11:

5. L'associazione 802.11 consente al punto di accesso di allocare le risorse e di sincronizzarsi con una scheda NIC radio. Una scheda NIC inizia il processo di associazione inviando una richiesta di associazione a un punto di accesso. Questo frame contiene informazioni sulla scheda NIC (ad esempio, le velocità dati supportate) e l'SSID della rete a cui si desidera associare.

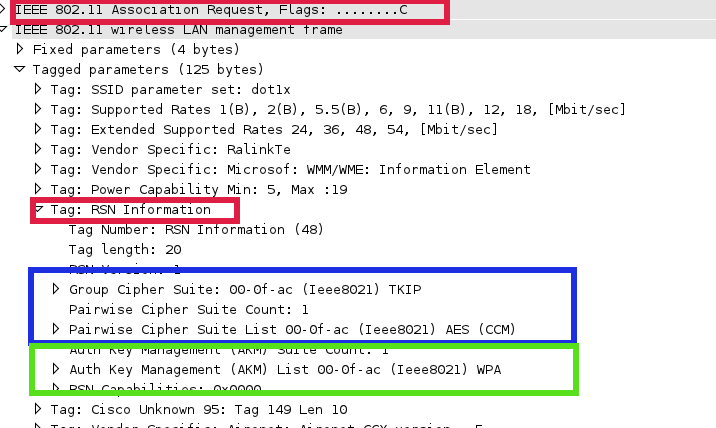

r.Richiesta associazione dot11:

Dopo aver ricevuto la richiesta di associazione, il punto di accesso considera l'associazione alla scheda NIC e (se accettata) riserva spazio di memoria e stabilisce un ID di associazione per la scheda NIC.

b.Risposta associazione Dott11:

handshake a 6,4 vie. Durante questa fase viene creata la chiave PTK e la chiave PSK viene utilizzata come chiave PMK per costruire tali valori:

r.AP invia frame di autenticazione 802.1x con ANonce. STA dispone ora di tutte le informazioni necessarie per costruire PTK:

b.STA risponde con il frame di autenticazione 802.1x con SNonce e MIC:

c.AP crea un frame 802.1x con i nuovi MIC e GTK con il numero di sequenza. Questo numero di sequenza viene utilizzato nel successivo frame multicast o broadcast, in modo che l'STA ricevente possa eseguire il rilevamento di riproduzione di base:

d.ACK di invio STA:

A partire da quel momento tutti i dati vengono inviati crittografati.

WPA2-PSK (AES/TKIP)

Il processo è simile a quello descritto nella sezione precedente. Vengono evidenziate solo le informazioni diverse.

1.Il frame di gestione dell'access point WPA2 include un elemento RSN che include la suite di cifratura unicast, le informazioni AKM e la suite di cifratura GTK (se si selezionano sia AES che TKIP, per GTK è possibile utilizzare un metodo di crittografia meno avanzato).

2. Durante l'handshake a 4 vie, i frame contengono informazioni sulla versione di WPA2 nei campi Tipo.

Nota: È possibile decrittografare il traffico wireless crittografato WEP/WPA-PSK/WPA2-PSK se i frame di scambio chiave handshake a 4 vie sono inclusi nella traccia e la chiave PSK è nota.

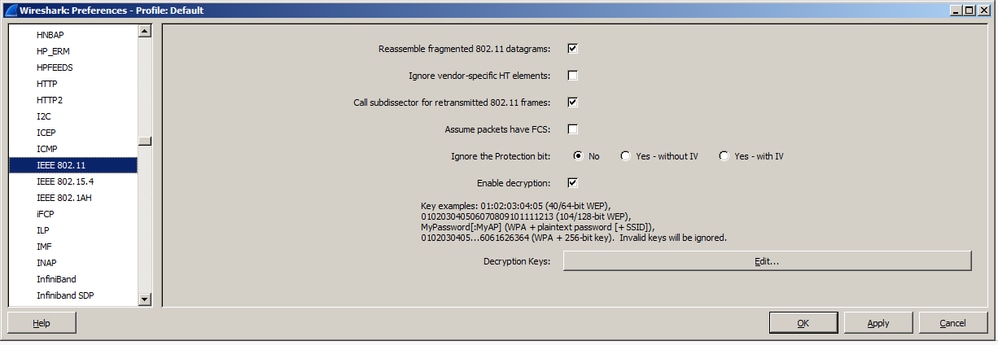

Per crittografare il traffico wireless in wireshark, selezionare Preferenze-> Protocolli->IEEE 802.11, fornire le informazioni sulla chiave PSK e scegliere Abilita opzione di decrittografia.

Per decrittografare il traffico crittografato WPA/WPA2, specificare Key nel formato:

wpa-psk:PSK:SSI

Nota: Per filtrare il traffico WLAN da un STA specifico in wireshark, è possibile usare l'opzione WLAN Statistic.

Per filtrare il traffico proveniente da un STA specifico, selezionare Statistiche > Traffico WLAN. Dalla lista di SSID, scegliere il SSID corrispondente a cui è associato STA e applicare il filtro in base a STA.

Come decrittografare i dati AES WPA2 sulle acquisizioni over the Air Packet con Wireshark

Requisiti:

- L'acquisizione è in formato .pcap.

- I frame sono presentati nel formato 802.11.

- Conoscere il nome dell'SSID e la chiave PSK per la WLAN da cui è stata raccolta l'acquisizione via etere.

- Chiave: Acquisire la handshake a 4 vie EAPOL.

Il processo più accurato consiste nell'avviare l'acquisizione e quindi nel deautenticare il client per rilevare il processo da zero, il che significa che è possibile includere l'handshake EAPOL a 4 vie.

Se i frame si trovano in un altro formato, come PEEKREMOTE, può essere necessario decodificarli, vedere la sezione su come decodificare i frame PEEKREMOTE.

Processo

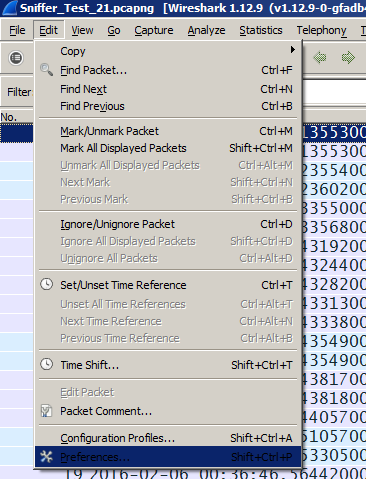

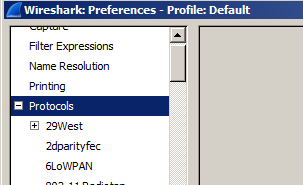

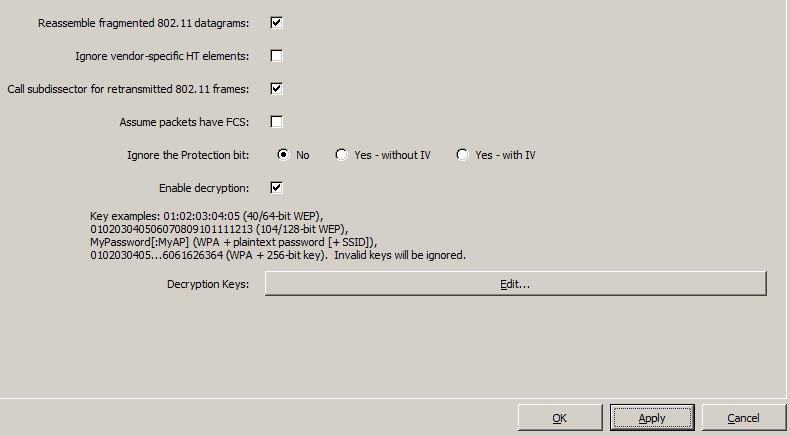

Una volta aperta la cattura in Wireshark, selezionare Modifica > Menu Preferenze.

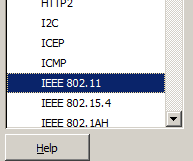

Andare al menu Protocolli e cercare IEEE 802.11.

Dalla sezione IEEE 802.11, selezionare la casella di controllo Abilita decrittografia e fare clic sul pulsante Modifica accanto all'etichetta Chiavi di decrittografia.

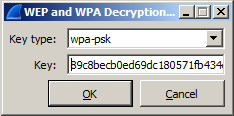

Dal menu Modifica, fare clic sul pulsante Nuovo sul lato sinistro della finestra.

Dal tipo di chiave scegliere wpa-psk.

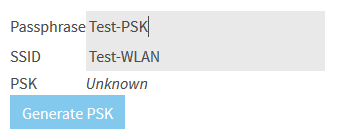

Per ottenere la chiave, è importante conoscere il nome esatto di SSID e PSK per cui viene eseguito il processo di decrittografia.

Utilizzare questi due valori e passare al sito Web successivo per generare la chiave in base a questi due elementi.

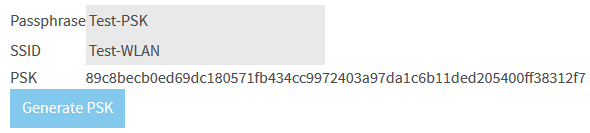

Digitare il nome SSID e la chiave PSK nei campi specificati. La stringa digitata nei campi deve corrispondere esattamente a quella definita per SSID e PSK.

Una volta definiti i valori, fare clic su Genera PSK. Questo genera la chiave, la copia e torna a Wireshark.

Incollare la chiave generata nel campo Chiave. Fare clic su OK.

Quindi fare clic su Apply (Applica) nella schermata Preferences. La cattura inizia con la decodifica.

Una volta decodificato, è possibile vedere il contenuto dei pacchetti 802.11 che erano stati precedentemente cifrati.

WPA/WPA2 Enterprise

1. WPA(TKIP)/WPA2(AES) con dot1x (PEAP)

Questo processo utilizza gli stessi passaggi del precedente, ad eccezione del metodo AKM e degli attributi PTK/GTK e AP pubblicizzati nei frame di gestione 802.11.

- In questo esempio, AP annuncia l'autenticazione WPA(TKIP)/WPA2(AES) con dot1x. Sia l'attributo di tag RSN che WPA per AKM contengono il valore WPA. In caso di autenticazione PSK, questo campo contiene il valore PSK. Anche in questo esempio, TKIP viene utilizzato per WPA e AES per WPA2.

b. STA sceglie uno dei metodi di autenticazione e delle suite di cifratura annunciati da AP. In questo caso, è stato selezionato WPA2 con AES. Questa condizione può essere rilevata nei parametri IE RSN.

c. Dopo l'associazione dot11, viene eseguita l'autenticazione dot1x. In questo processo, è possibile verificare quale metodo EAP viene utilizzato da STA per l'autenticazione e lo scambio di informazioni sui certificati tra il richiedente e il server AAA.

d. Dopo il completamento dell'autenticazione dot1x, la chiave PMK viene trasmessa all'access point nel messaggio Access-Accept dal server AAA e sul client viene generata la stessa chiave PMK. Successivamente viene eseguita l'handshake a 4 vie e vengono stabiliti PTK e GTK.

Scambio Radius tra WLC e server AAA:

Diagramma di flusso generale:

WPA(TKIP)/WPA2(AES) con dot1x (EAP-TLS)

La differenza tra questo tipo di autenticazione e quello precedente consiste nel fatto che il client fornisce il proprio certificato nel messaggio "Client Hello" e l'autenticazione reciproca viene eseguita tra il client e il server AAA in base ai certificati.

Scambio EAP tra STA e WLC:

Scambio Radius tra WLC e server AAA:

Diagramma di flusso generale:

2.WPA(TKIP)/WPA2(AES) con punto1x (FAST)

Solo la fase di autenticazione dot1x è un po' diversa rispetto all'esempio precedente. Dopo aver eseguito correttamente l'autenticazione dot11-associazione dot1x, l'AP invia la richiesta di identità dot1x alla STA e la STA fornisce la risposta di identità. La risposta dipende dalla preparazione PAC in uso (preparazione PAC in banda (fase 0) o preparazione PAC fuori banda). In caso di provisioning in banda, il PAC viene inviato al client dal server AAA. Una volta che il client ha la PAC, passa alla fase EAP-FAST1 da questo punto in cui inizia la definizione del tunnel TLS (fase 1).

Dopo aver stabilito il tunnel TLS, il metodo di autenticazione interna (fase 2) inizia all'interno del tunnel crittografato. Se l'autenticazione viene completata correttamente, PMK viene inviato all'access-accept dal server AAA. La stessa chiave viene derivata in base allo scambio dot1x su STA. Questa chiave (PMK) viene utilizzata per calcolare PTK durante l'handshake a 4 vie che può essere utilizzato per proteggere la comunicazione tra STA e AP.

Diagramma di flusso generale:

Analisi acquisizione sniffer 802.11 - Multicast

Introduzione

Multicast Sniffing

Soluzione

Il controller esegue il multicasting in due modalità:

- Modalità unicast: in questa modalità, il controller invia in unicast ogni pacchetto multicast a ogni access point associato al controller. Questa modalità non è efficiente, ma può essere richiesta in reti che non supportano il multicast.

- Modalità multicast: in questa modalità, il controller invia pacchetti multicast a un gruppo multicast LWAPP. Questo metodo riduce il sovraccarico sul processore del controller e sposta il lavoro di replica dei pacchetti sulla rete, che è molto più efficiente del metodo unicast.

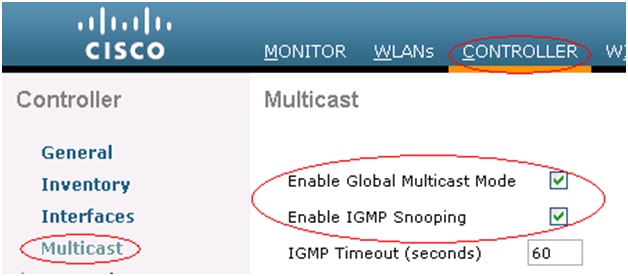

- È possibile abilitare la modalità multicast che utilizza la GUI o la CLI del controller.

Snooping IGMP su WLC

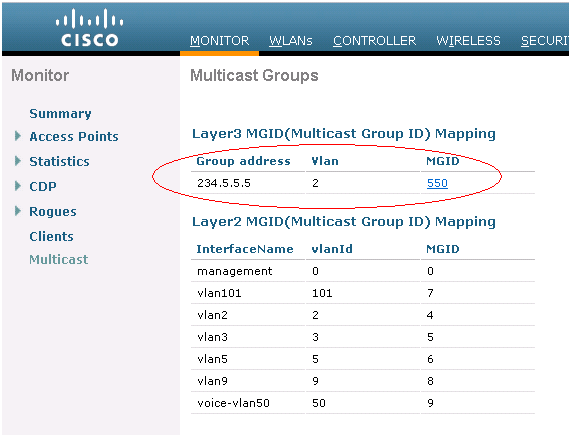

Nel software del controller versione 4.2, lo snooping IGMP è stato introdotto per indirizzare meglio i pacchetti multicast. Quando questa funzione è abilitata, il controller raccoglie i report IGMP dai client, elabora i report, crea ID gruppo multicast univoci (MGID) dai report IGMP dopo aver controllato l'indirizzo multicast di layer 3 e il numero VLAN e invia i report IGMP allo switch dell'infrastruttura. Il controller invia questi report con l'indirizzo di origine come indirizzo di interfaccia su cui ha ricevuto i report dai client.

Il controller quindi aggiorna la tabella MGID del punto di accesso sull'access point con l'indirizzo MAC del client. Quando il controller riceve traffico multicast per un particolare gruppo multicast, lo inoltra a tutti gli access point. Tuttavia, solo gli access point con client attivi che ascoltano o sottoscrivono quel gruppo multicast inviano il traffico multicast su quella particolare WLAN. I pacchetti IP vengono inoltrati con un MGID univoco sulla VLAN in entrata e sul gruppo multicast di destinazione. I pacchetti multicast di layer 2 vengono inoltrati con un MGID univoco per l'interfaccia in entrata.

Nota: lo snooping IGMP non è supportato sui controller serie 2000, sui controller serie 2100 o sul Cisco Wireless LAN Controller Network Module per Cisco Integrated Services Router.

Linee guida per l'utilizzo della modalità multicast

Utilizzare le seguenti linee guida quando si abilita la modalità multicast nella rete:

La soluzione Cisco Unified Wireless Network utilizza alcuni intervalli di indirizzi IP per scopi specifici. Tenere presenti questi intervalli quando si configura un gruppo multicast. Sebbene non sia consigliato, qualsiasi indirizzo multicast può essere assegnato al gruppo multicast LWAPP; inclusi gli indirizzi multicast locali del collegamento riservati utilizzati da OSPF, EIGRP, PIM, HSRP e altri protocolli multicast.

Cisco consiglia di assegnare gli indirizzi multicast dal blocco con ambito amministrativo 239/8. IANA ha riservato l'intervallo di indirizzi 239.0.0.0-239.255.255.255 come indirizzi con ambito amministrativo da utilizzare nei domini multicast privati. Per ulteriori limitazioni, vedere la nota. Questi indirizzi sono simili per natura agli intervalli unicast IP privati riservati, ad esempio 10.0.0.0/8, definiti nella RFC 1918. Gli amministratori di rete sono liberi di utilizzare gli indirizzi multicast presenti in questo intervallo all'interno del proprio dominio senza temere conflitti con altri utenti in altri punti di Internet. Questo spazio di indirizzi amministrativo o privato deve essere utilizzato all'interno dell'organizzazione e la relativa autorizzazione o voce deve essere bloccata dal dominio autonomo (AS).

Nota: Non utilizzare l'intervallo di indirizzi 239.0.0.X o 239.128.0.X. Gli indirizzi in questi intervalli si sovrappongono agli indirizzi MAC locali del collegamento e invadono tutte le porte dello switch, anche se lo snooping IGMP è attivato.

Cisco consiglia agli amministratori di rete aziendale di suddividere ulteriormente questo intervallo di indirizzi in ambiti amministrativi geografici più piccoli all'interno della rete aziendale per limitare l'ambito di particolari applicazioni multicast. Ciò previene il traffico multicast ad alta velocità che lascia un campus (dove la larghezza di banda è abbondante) e congestiona i collegamenti WAN. Permette inoltre di filtrare in modo efficiente il multicast a elevata larghezza di banda dal raggiungere il controller e la rete wireless.

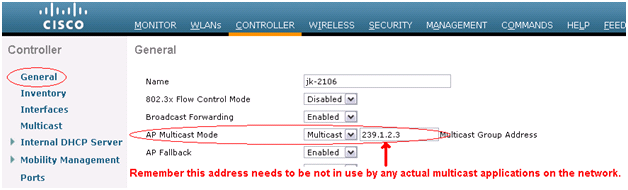

Quando si abilita la modalità multicast nel controller, è necessario configurare un indirizzo di gruppo multicast LWAPP nel controller. I punti di accesso eseguono la sottoscrizione al gruppo multicast LWAPP utilizzando IGMP (Internet Group Management Protocol).

- Cisco serie 1100, 1130, 1200, 1230 e 1240 AP utilizzano le versioni 1, 2 e 3 di IGMP. Tuttavia, i Cisco serie 1000 AP usano solo IGMP v1 per collegarsi al gruppo multicast.

- La modalità Multicast funziona solo nella modalità LWAPP di layer 3.

- I punti di accesso in modalità monitor, sniffer o rilevatore anomalo non si uniscono all'indirizzo del gruppo multicast LWAPP.

- Quando si utilizzano controller con versione 4.1 o precedente, è possibile utilizzare lo stesso indirizzo multicast in tutti i controller. Se si utilizzano controller che eseguono la versione 4.2 o successive, il gruppo multicast LWAPP configurato nei controller deve essere diverso per ogni controller utilizzato nella rete.

- Se si utilizzano controller con versione 4.1 o precedente, la modalità multicast non funziona tra eventi di mobilità su intersubnet, ad esempio il tunneling guest, le VLAN specifiche del sito o l'override dell'interfaccia che utilizza RADIUS. La modalità multicast funziona in questi eventi di mobilità della subnet quando si disabilitano le funzionalità di snooping/CGMP IGMP di layer 2 sulla LAN cablata.

Nelle versioni successive, ovvero 4.2 o successive, la modalità multicast non funziona tra gli eventi di mobilità su Internet, ad esempio il tunneling guest. Tuttavia, funziona con override dell'interfaccia che usano RADIUS (ma solo quando lo snooping IGMP è abilitato) e con VLAN specifiche del sito (VLAN del gruppo di access point).

- Il controller scarta qualsiasi pacchetto multicast inviato ai numeri di porta UDP 1222, 12223 e 12224. Assicurarsi che le applicazioni multicast nella rete non utilizzino tali numeri di porta.

- Il traffico multicast viene trasmesso a 6 Mbps in una rete 802.11a. Pertanto, se diverse WLAN tentano di trasmettere a 1,5 Mbps, il pacchetto viene perso. La sessione multicast verrà interrotta.

Configurazione Multicast (Con Modalità Multicast-Multicast)

Selezionare Multicast - Multicast e configurare il gruppo. Ogni WLC del gruppo di mobilità può utilizzare un indirizzo univoco.

Abilitare il routing multicast sul dispositivo L3 e abilitare il protocollo PIM su queste VLAN. Gestione, AP-Manager, VLAN su cui si trovano gli access point e VLAN su cui si trovano i client che ricevono il flusso multicast.

Esempio:

La VLAN 40 è la gestione WLC, la VLAN 40 è la VLAN per l'AP e la VLAN 50 è la posizione dei client. Pertanto, sotto tutte queste SVI è necessario usare i comandi multicast.

Utilizzare tutti i comandi show multicast per verificare, ad esempio, show ip route, show ip igmp groups per verificare che il gruppo per l'access point sia stato creato correttamente.

È inoltre possibile abilitare lo snoping IGMP sul WLC. Il WLC possiede una propria tabella di snooping per i messaggi IGMP che riceve, in modo da sapere chi richiede il flusso.

Sul controller LAN wireless

Abilitare il multicast globale sul WLC e abilitare la modalità multicast - multicast sul WLC.

Una volta che il client invia il multicast join, questo viene visualizzato sul MGID del WLC.

Configurazione multicast su rete cablata

Configurare il routing multicast a livello globale, quindi abilitare PIM su ciascuna interfaccia.

Esecuzione 6504-WLCBUG#sh | i multicast

ip multicast-routing

6504-WLCBUG#sh run int vla 50

Creazione della configurazione in corso...

Configurazione corrente: 119 byte

!

interface Vlan50

descrizione // VLAN pool DHCP WLAN //

indirizzo ip 172.16.1.1 255.255.255.0

ip pim dense-mode

end

6504-WLCBUG#sh run int vla 40

Creazione della configurazione in corso...

Configurazione corrente: 121 byte

!

interface Vlan40

descrizione // Vlan di gestione //

indirizzo ip 10.105.135.136.255.255.255.128

ip pim dense-mode

end

6504-WLCBUG#sh ip pim interface vlan 40

Interfaccia Indirizzo Ver/Nbr Query DR

Conteggio modalità DR Intvl Prior

10.105.135.136 Vlan40 v2/D 0 30 1 10.105.135.136

6504-WLCBUG#sh ip pim interface vlan 50

Interfaccia Indirizzo Ver/ Nbr Query DR DR

Conteggio modalità Intvl Prior

172.16.1.1 Vlan50 v2/D 0 30 1 172.16.1.1

6504-WLCBUG#sh ip route

Tabella di routing multicast IP

Flag: D - Dense, S - Sparse, B - Bidir Group, s - SSM Group, C - Connected,

L - locale, P - eliminato, R - set di bit RP, F - flag di registrazione,

T - set di bit SPT, J - Join SPT, M - voce creata MSDP,

X - Proxy Join Timer in esecuzione, A - Candidato per la pubblicità MSDP,

U - URD, I - rapporto host specifico dell'origine ricevuto,

Z - Multicast Tunnel, z - mittente gruppo dati MDT,

Y - Gruppo di dati MDT unito, y - Invio al gruppo di dati MDT

V - RD e vettore, v - vettore

Flag interfaccia in uscita: H - Hardware commutato, A - Assert vincitore

Timer: Tempo di attività/Scadenza

Stato interfaccia: Interfaccia, hop successivo o VCD, stato/modalità

(*, 239.255.255.255), 4d17h/00:02:03, RP 0.0.0.0, flag: CD

Interfaccia in ingresso: Null, RPF nbr 0.0.0.0

Elenco interfacce in uscita:

Vlan40, Forward/Dense, 4 d17 h/00:00:00

(*, 239.254.0.3), 2w1d/00:02:07, RP 0.0.0.0, flag: CD

Interfaccia in ingresso: Null, RPF nbr 0.0.0.0

Elenco interfacce in uscita:

Vlan40, Forward/Dense, 3d10h/00:00:00

(*, 24.0.1.40), 2w1d/00:02:13, RP 0.0.0.0, flag: DCL

Interfaccia in ingresso: Null, RPF nbr 0.0.0.0

Elenco interfacce in uscita:

Vlan11, Forward/Dense, 2w1d/00:00:00

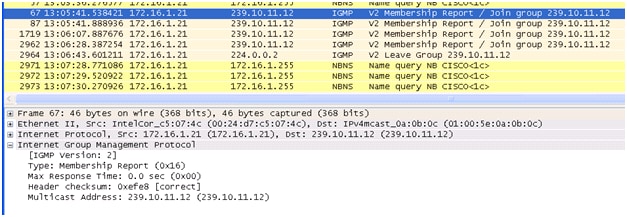

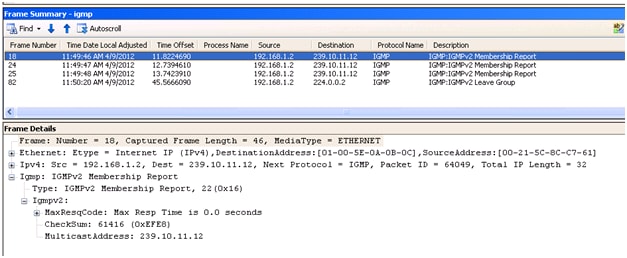

Acquisizioni pacchetti

Topologia

PC cablato — switch 6500 — WISM — AP ))) (((( Client wireless

Vlan 50 Vlan 40 Vlan 40 Vlan 40 Vlan 50

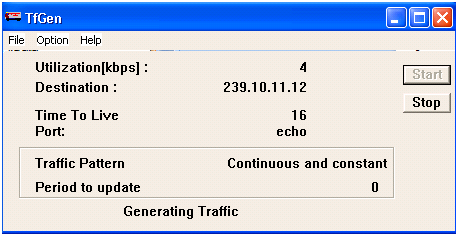

Strumento MCAST Traffic Generator

Utilizzata sul PC cablato per generare flussi multicast - pacchetti UDP continui.

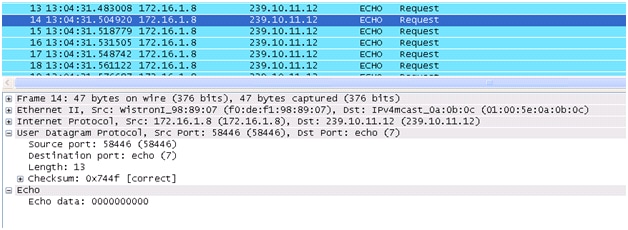

Wireshark Packet Capture su MCAST Generator

Acquisizione di Windows Netmon su Mcast Packet Generator</h=5>

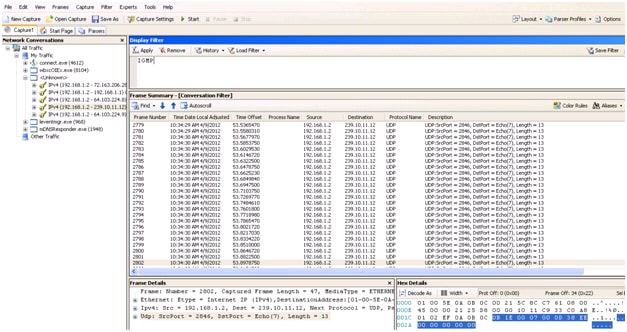

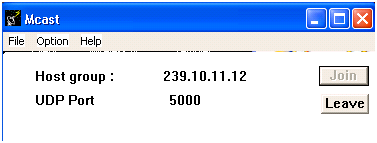

Lo strumento MCAST Receiver viene utilizzato sul client wireless per ricevere il traffico multicast dall'origine (PC cablato).

Wireshark acquisisce sull'interfaccia wireless del client wireless

Acquisizione di Netmon sull'interfaccia wireless del client wireless

Riferimento:

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

3.0 |

16-Jan-2024 |

SEO aggiornato, requisiti di stile, traduzione automatica, ortografia e formattazione. |

2.0 |

10-Nov-2022 |

L'articolo richiedeva aggiornamenti principali e multipli per garantire la conformità alle informazioni personali, la lingua distorta, la traduzione automatica, il SEO, i requisiti di stile e altri elementi obbligatori. |

1.0 |

20-Jun-2016 |

Versione iniziale |

Contributo dei tecnici Cisco

- Aaron LeonardResponsabile tecnico tecnico per la consegna ai clienti

- Shankar RamanathanTecnico principale

Feedback

Feedback