Introduzione

In questo documento viene descritto come configurare una rete WLAN (Wireless Local Area Network) con 802.1X e il protocollo di autenticazione estendibile EAP-TLS.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Processo di autenticazione 802.1X

- Certificati

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- WLC 3504 versione 8.10

- Identity Services Engine (ISE) versione 2.7

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

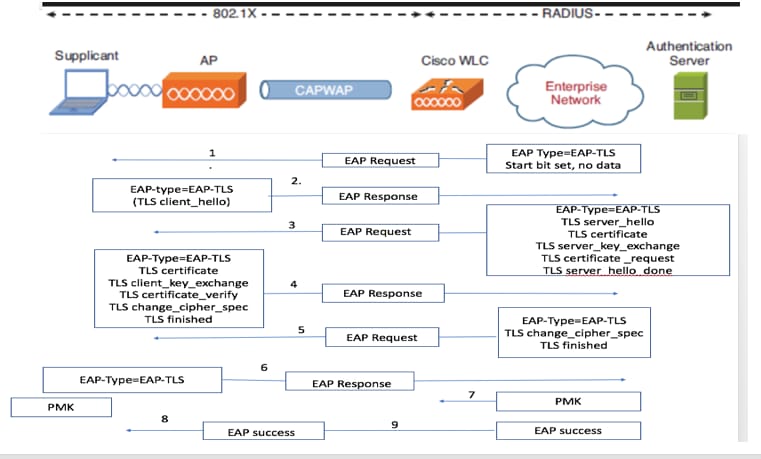

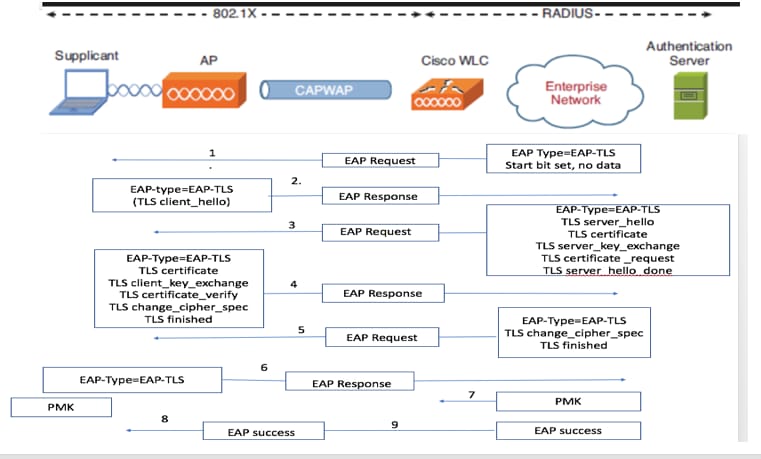

Flusso EAP-TLS

Fasi del flusso EAP-TLS

- Il client wireless viene associato al punto di accesso (AP). AP non consente al client di inviare dati a questo punto e invia una richiesta di autenticazione. Il supplicant risponde quindi con un'identità di risposta EAP. Il WLC comunica quindi le informazioni sull'ID utente al server di autenticazione. Il server RADIUS risponde al client con un pacchetto di avvio EAP-TLS. A questo punto inizia la conversazione EAP-TLS.

- Il peer invia una risposta EAP al server di autenticazione che contiene un messaggio di handshake client_hello, una cifratura impostata per NULL.

- Il server di autenticazione risponde con un pacchetto di richiesta di accesso contenente:

TLS server_hello

handshake message

certificate

server_key_exchange

certificate request

server_hello_done.

4. Il client risponde con un messaggio di risposta EAP che contiene:

Certificate ¬ Server can validate to verify that it is trusted.

client_key_exchange

certificate_verify ¬ Verifies the server is trusted

change_cipher_spec

TLS finished

5. Una volta completata l'autenticazione del client, il server RADIUS risponde con una richiesta di verifica di accesso contenente il messaggio change_cipher_spec e l'handshake completato.

6. Alla ricezione di questo messaggio, il client verifica l'hash per autenticare il server radius.

7. Una nuova chiave di crittografia viene derivata in modo dinamico dal segreto durante l'handshake TLS.

8. EAP-Success viene infine inviato dal server all'autenticatore che viene quindi passato al supplicant.

A questo punto, il client wireless abilitato per EAP-TLS può accedere alla rete wireless.

Configurazione

Cisco Wireless LAN Controller

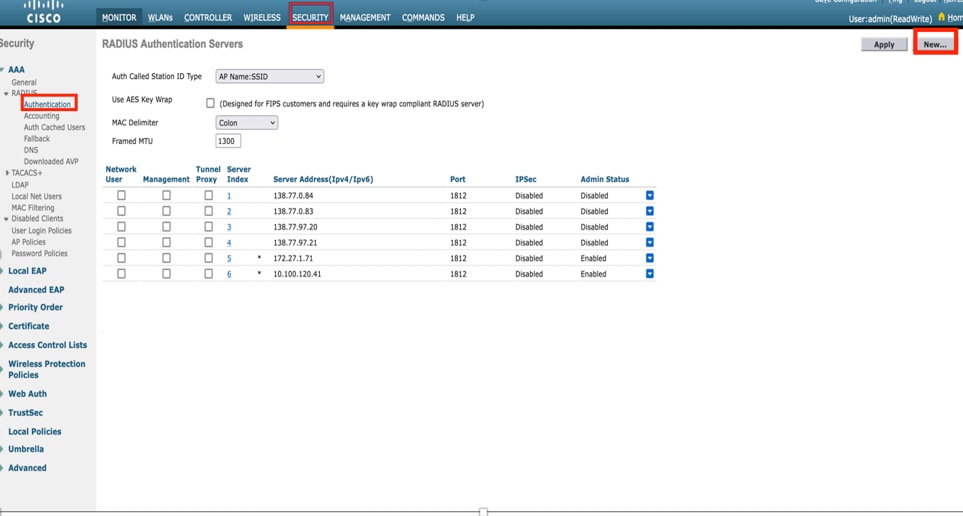

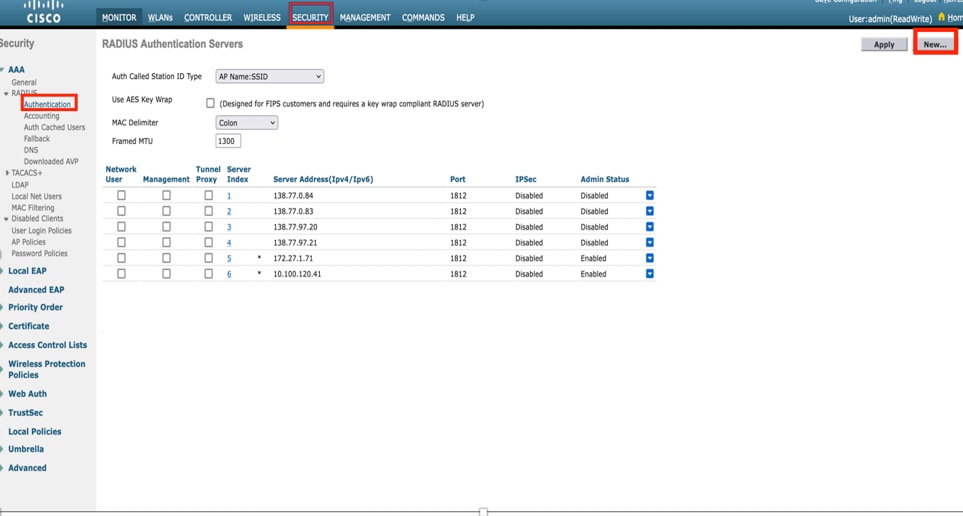

Passaggio 1. Il primo passaggio consiste nella configurazione del server RADIUS sul WLC Cisco. Per aggiungere un server RADIUS, selezionare Sicurezza > RADIUS > Autenticazione. Fare clic su New (Nuovo) come mostrato nell'immagine.

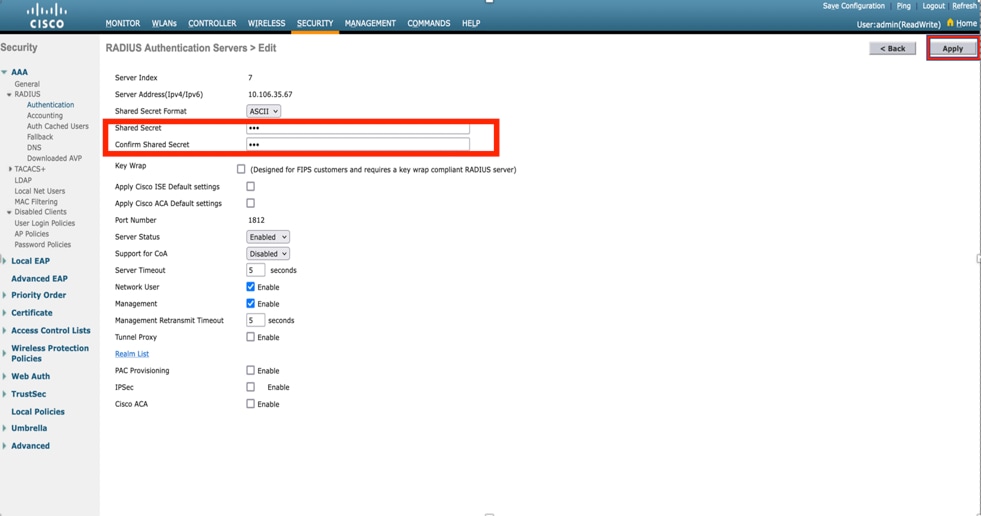

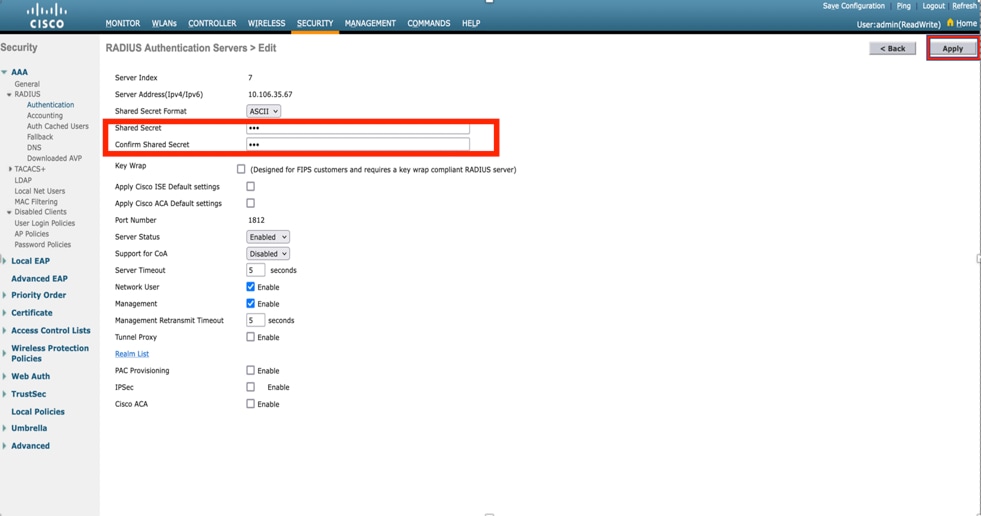

Passaggio 2. Qui, è necessario immettere l'indirizzo IP e il segreto condiviso <password> usato per convalidare il WLC sull'ISE. Per continuare, fare clic su Apply (Applica) come mostrato nell'immagine.

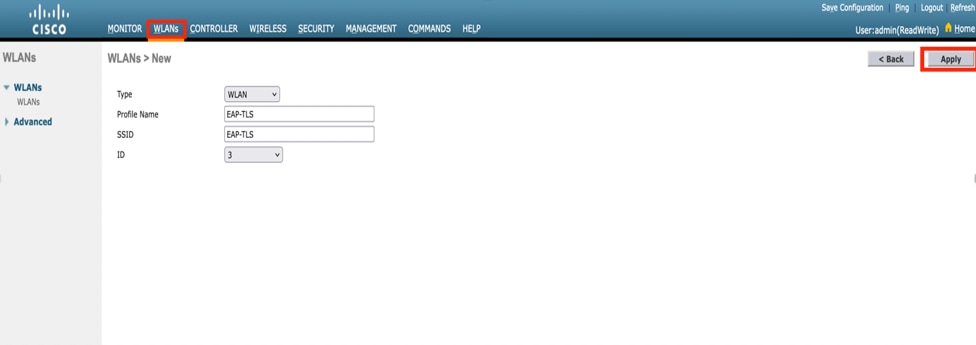

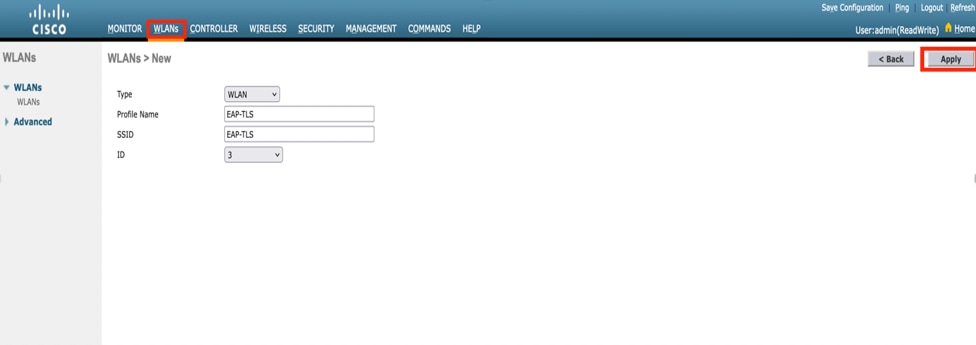

Passaggio 3. Creazione della WLAN per l'autenticazione RADIUS.

È ora possibile creare una nuova WLAN e configurarla in modo che utilizzi la modalità WPA-enterprise in modo che possa utilizzare RADIUS per l'autenticazione.

Passaggio 4. Selezionare WLAN dal menu principale, scegliere Crea nuovo e fare clic su Go (Vai), come mostrato nell'immagine.

Passaggio 5. Assegnare un nome al nuovo WLAN EAP-TLS. Per continuare, fare clic su Apply (Applica) come mostrato nell'immagine.

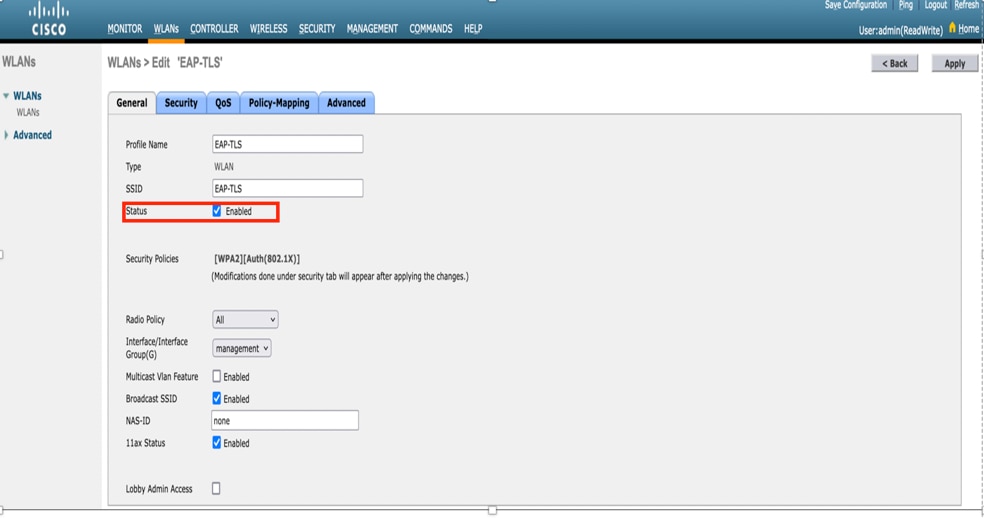

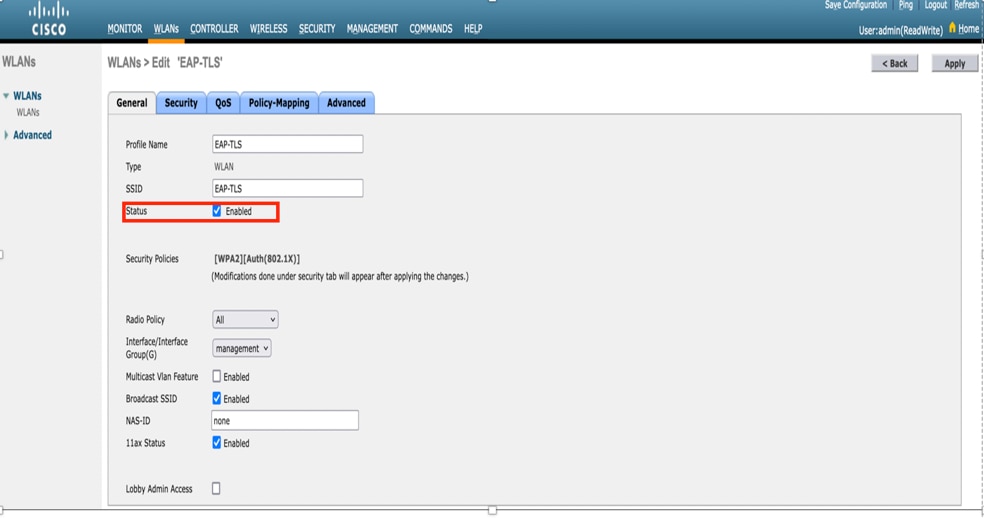

Passaggio 6. Fare clic su Generale e verificare che lo stato sia Abilitato. I criteri di sicurezza predefiniti sono l'autenticazione 802.1X e WPA2, come mostrato nell'immagine.

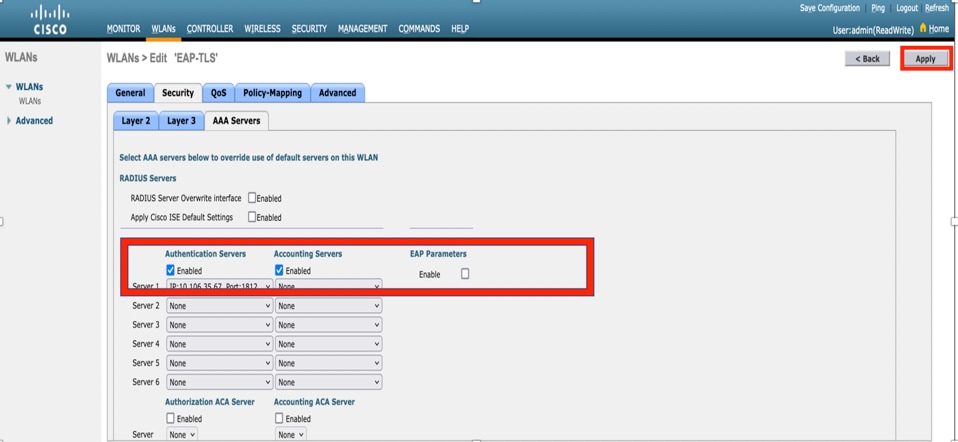

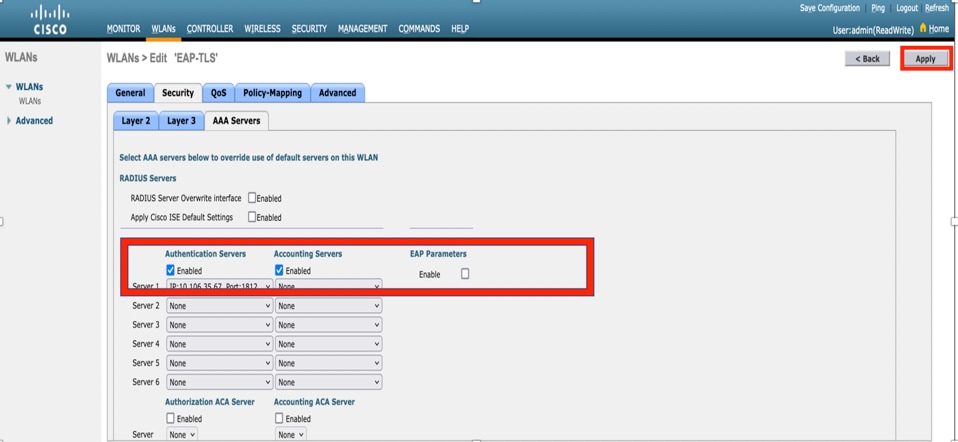

Passaggio 7. Passare alla scheda Security> AAA Servers (Server AAA), quindi selezionare il server RADIUS appena configurato, come mostrato nell'immagine.

Nota: È consigliabile verificare di poter raggiungere il server RADIUS dal WLC prima di continuare. RADIUS utilizza la porta UDP 1812 (per l'autenticazione), quindi è necessario verificare che il traffico non venga bloccato in alcun punto della rete.

ISE con Cisco WLC

Impostazioni EAP-TLS

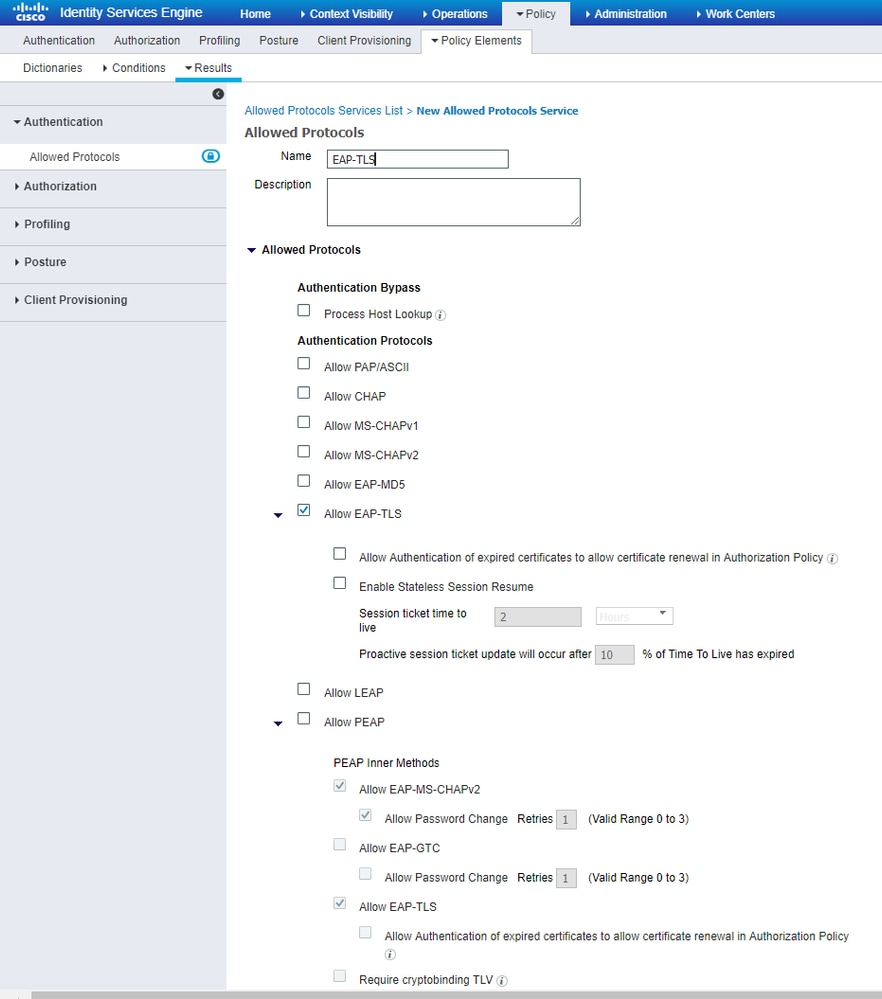

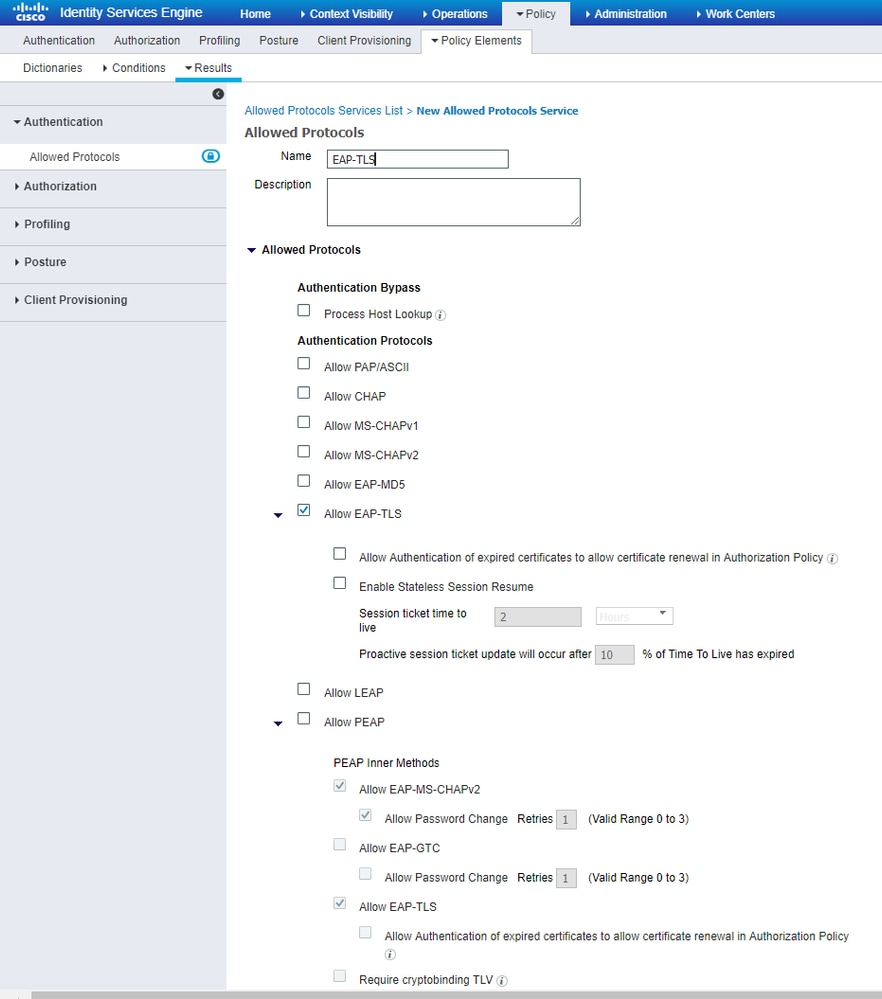

Per creare il criterio, è necessario creare l'elenco di protocolli consentiti da utilizzare nel criterio. Poiché viene scritto un criterio dot1x, specificare il tipo EAP consentito in base alla configurazione del criterio.

Se si utilizza l'impostazione predefinita, è possibile consentire la maggior parte dei tipi EAP per l'autenticazione, che non sono consigliati se è necessario bloccare l'accesso a un tipo EAP specifico.

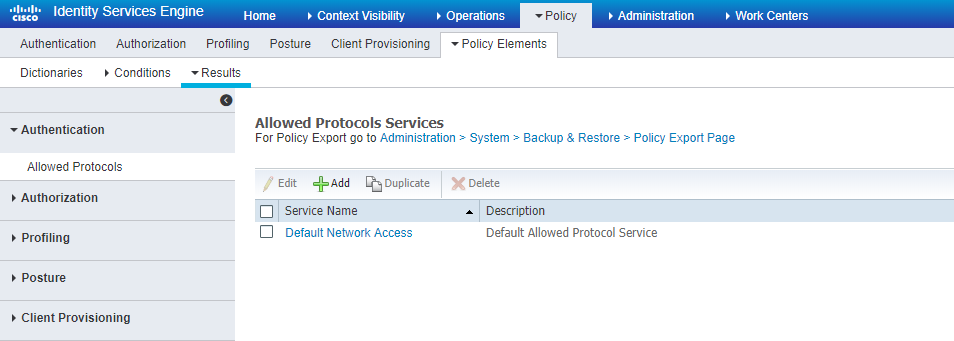

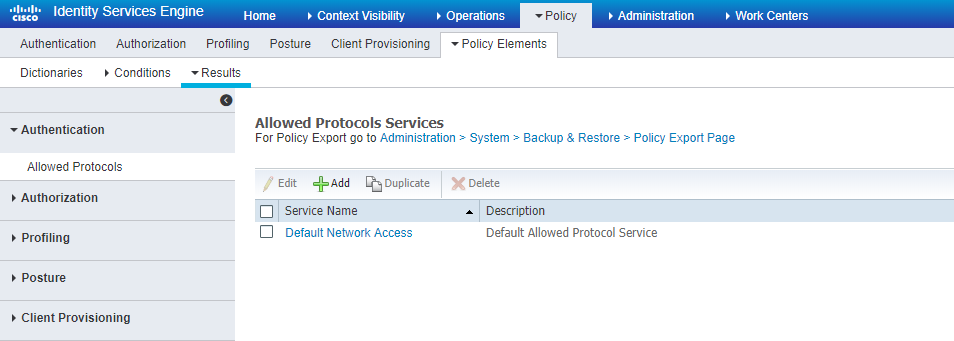

Passaggio 1. Passare a Criterio > Elementi criteri > Risultati > Autenticazione > Protocolli consentiti e fare clic su Aggiungi come mostrato nell'immagine.

Passaggio 2. In questo elenco di protocolli consentiti, è possibile immettere il nome dell'elenco. In questo caso, la casella Consenti EAP-TLS è selezionata e le altre caselle sono deselezionate, come mostrato nell'immagine.

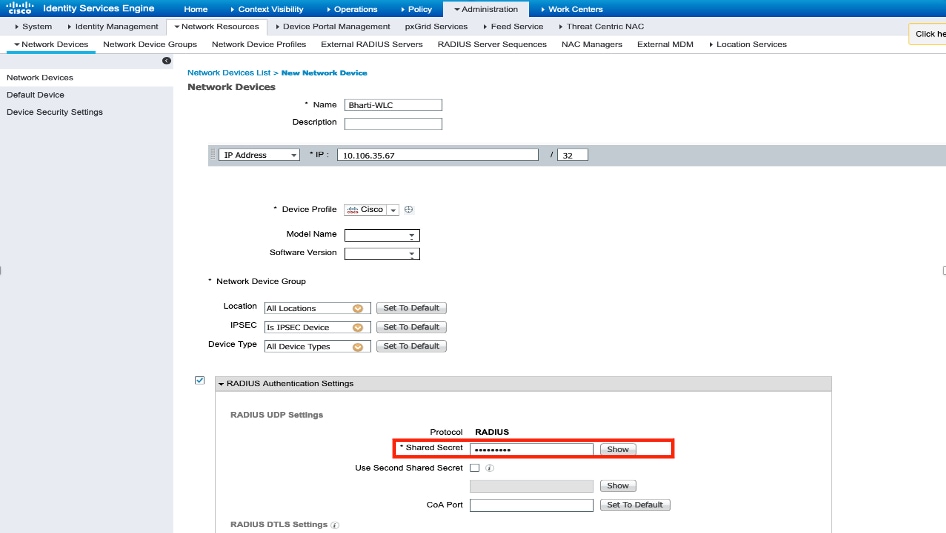

Impostazioni WLC su ISE

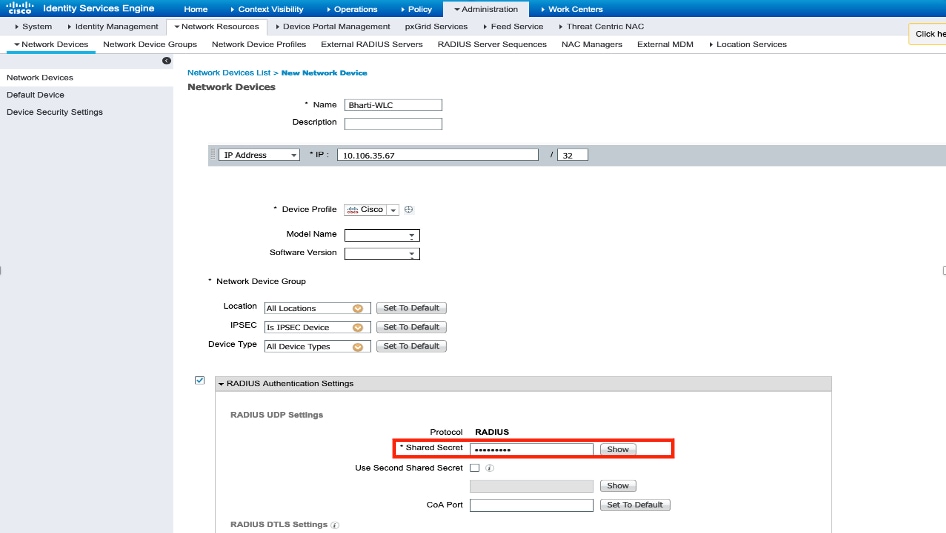

Passaggio 1. Aprire la console ISE e selezionare Administration > Network Resources > Network Devices > Add come mostrato nell'immagine.

Passaggio 2. Inserire i valori come indicato nell'immagine.

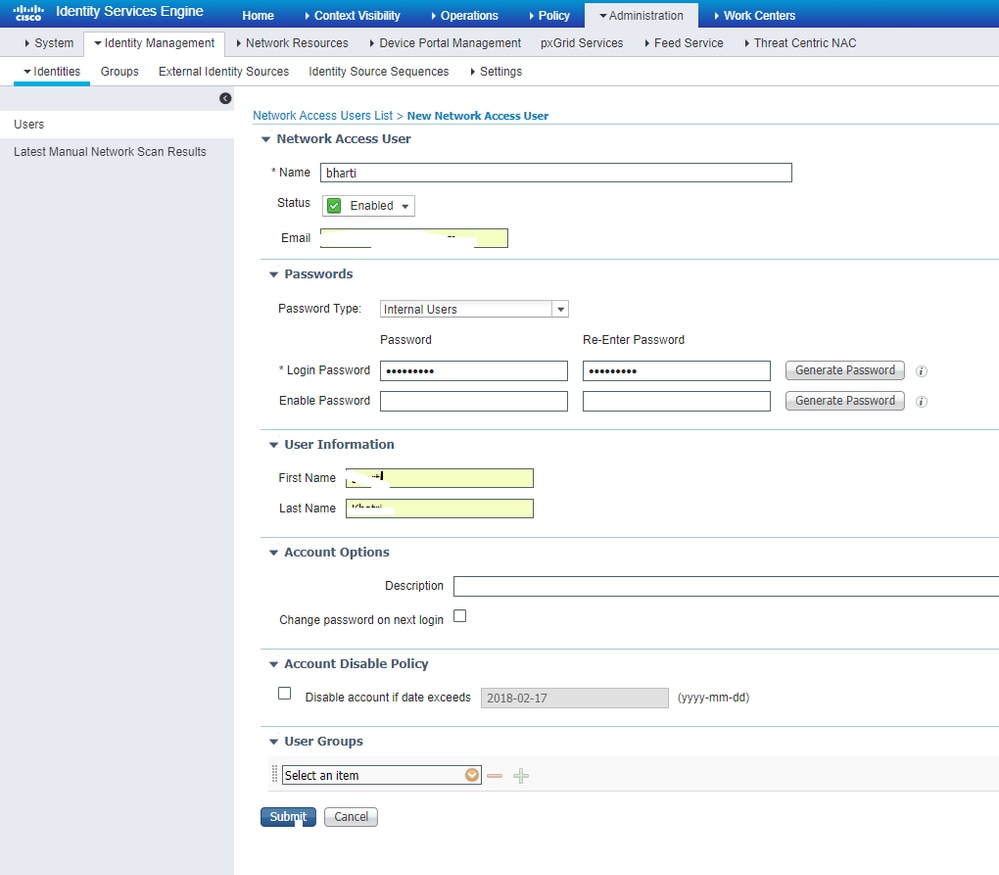

Creazione di un nuovo utente in ISE

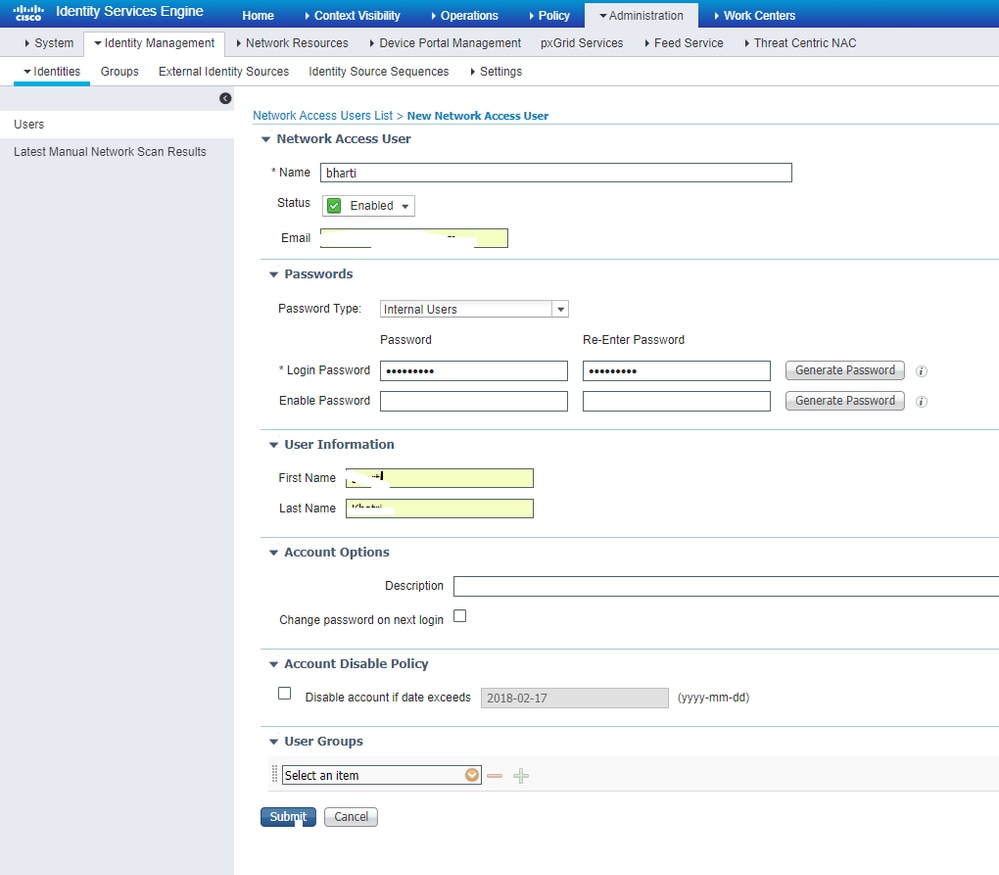

Passaggio 1. Accedere a Administration > Identity Management > Identities > Users > Add (Amministrazione > Gestione delle identità > Identità > Utenti > Aggiungi) come mostrato nell'immagine.

Passaggio 2. Inserire le informazioni come illustrato nell'immagine.

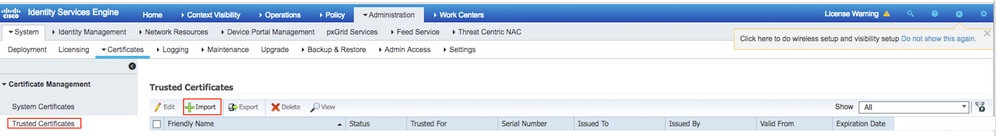

Certificato di attendibilità per ISE

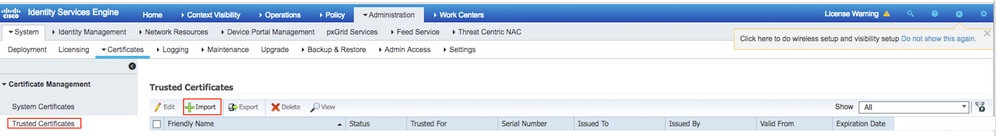

Passaggio 1. Passare ad Amministrazione > Sistema > Certificati > Gestione certificati > Certificati attendibili.

Per importare un certificato in ISE, fare clic su Import (Importa). Una volta aggiunto un WLC e creato un utente su ISE, è necessario fare la parte più importante di EAP-TLS che è quella di considerare attendibile il certificato su ISE. A tale scopo, è necessario generare un CSR.

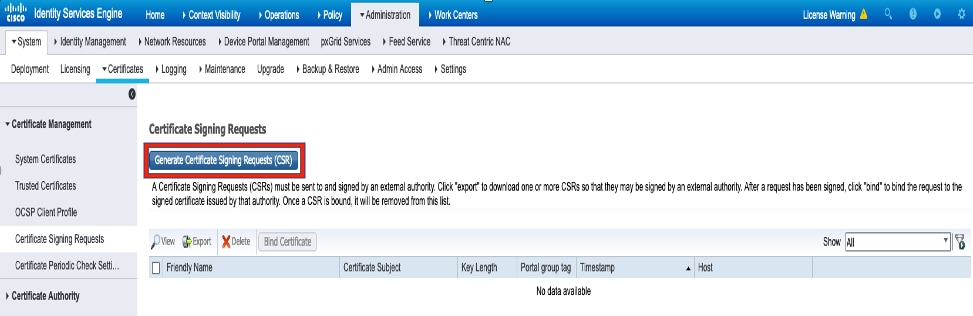

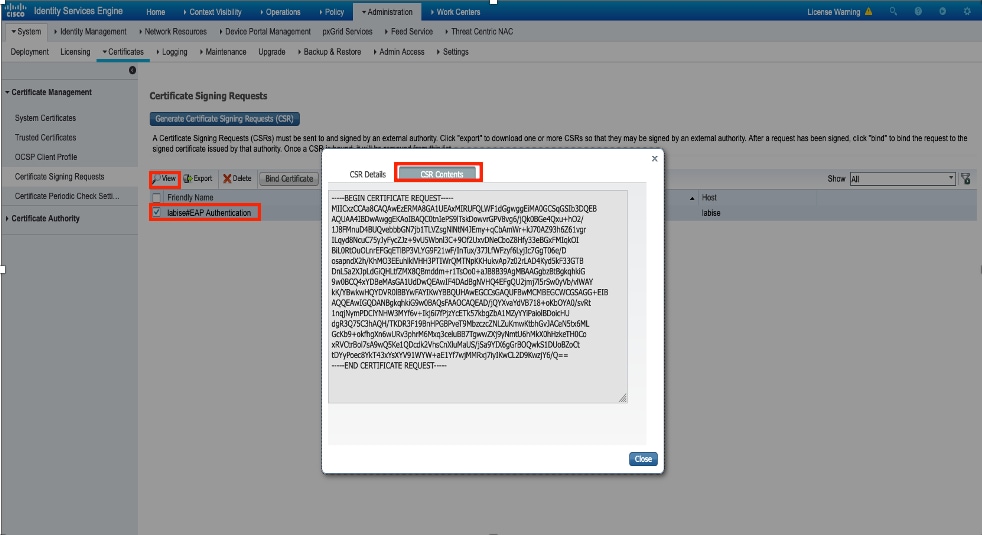

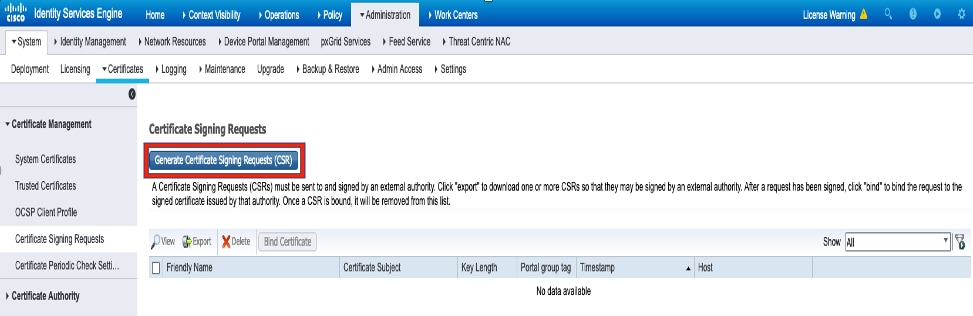

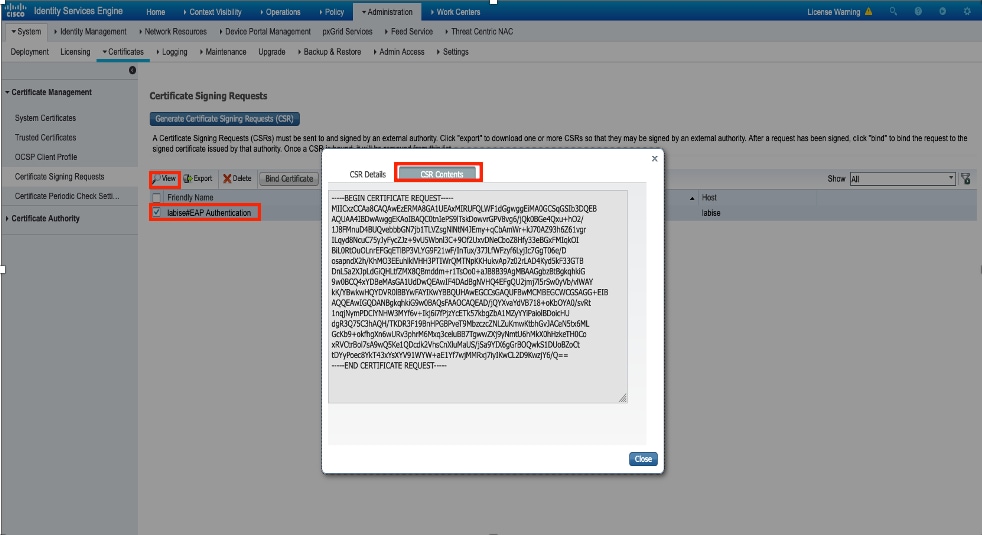

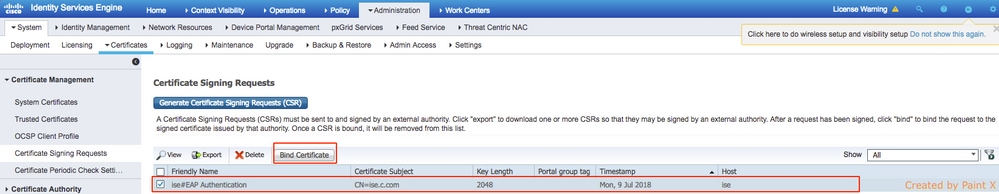

Passaggio 2. Passare a Amministrazione > Certificati > Richieste di firma del certificato > Genera richieste di firma del certificato (CSR) come illustrato nell'immagine.

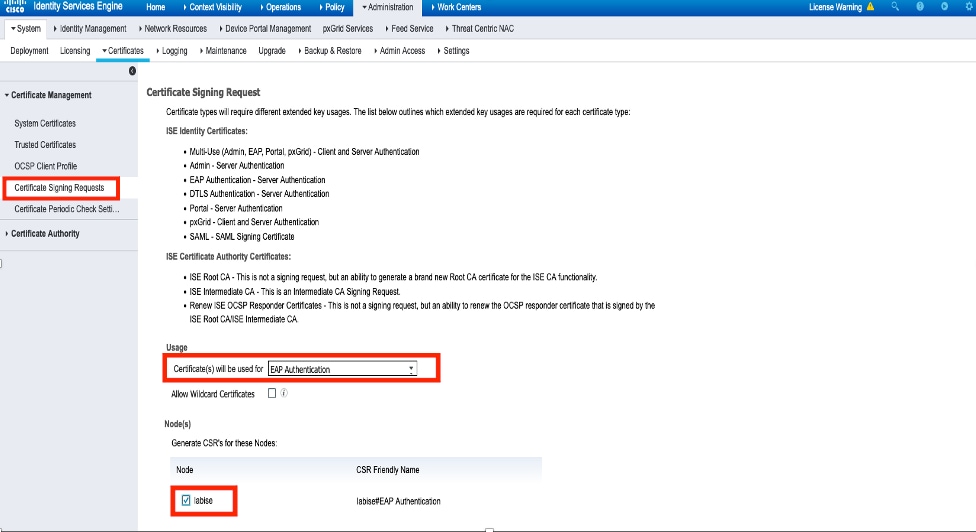

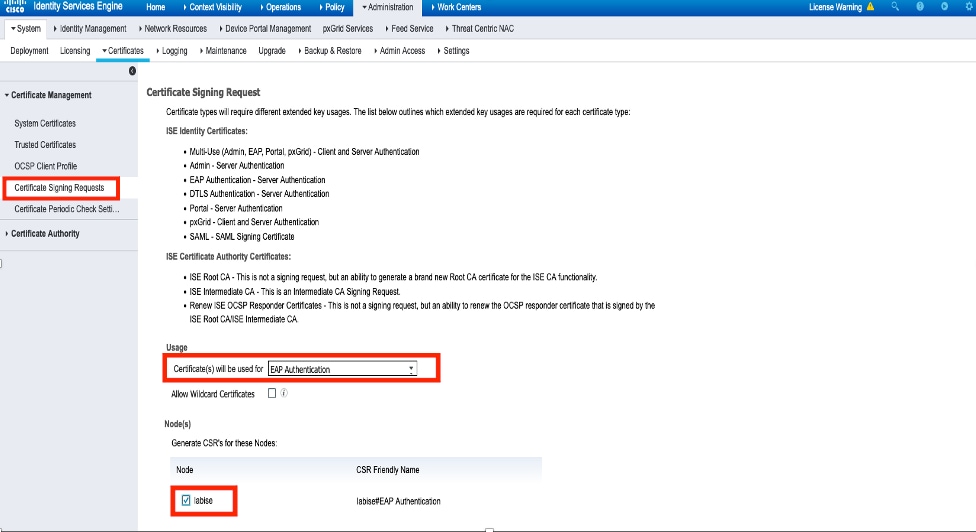

Passaggio 3. Per generare il CSR, passare a Uso (Usage) e dal certificato (i certificati) sono utilizzati per le opzioni di elenco a discesa, selezionare Autenticazione EAP come mostrato nell'immagine.

Passaggio 4. È possibile visualizzare il file CSR generato ad ISE. Fare clic su Visualizza come illustrato nell'immagine.

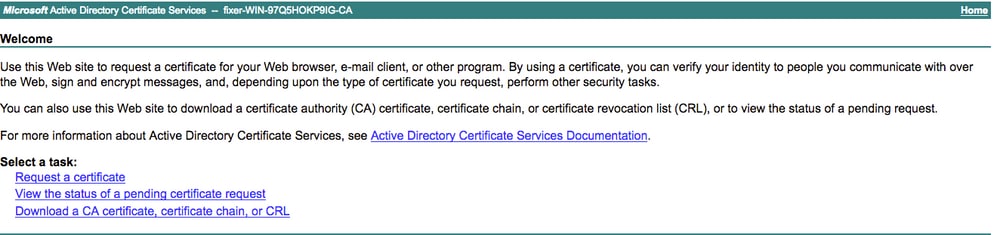

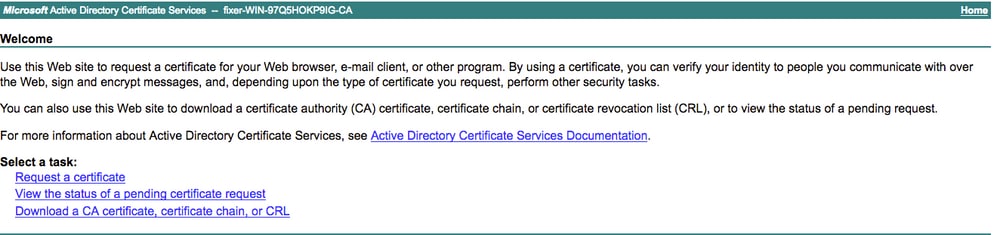

Passaggio 5. Dopo aver generato CSR, individuare il server CA e fare clic su Request a certificate (Richiedi certificato) come mostrato nell'immagine:

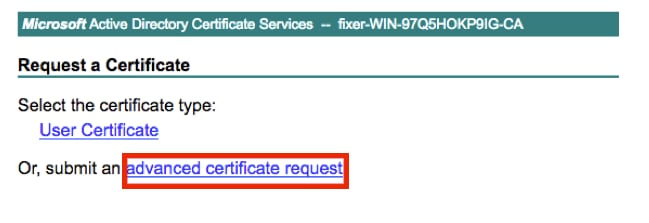

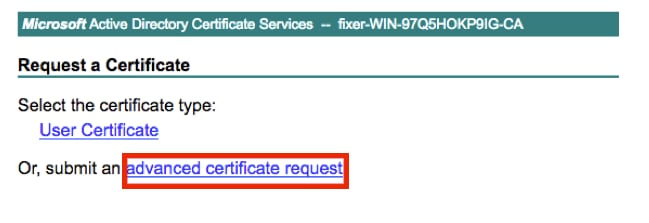

Passaggio 6. Dopo aver richiesto un certificato, si ottengono le opzioni Certificato utente e Richiesta di certificato avanzata. Fare clic su Richiesta di certificato avanzata come mostrato nell'immagine.

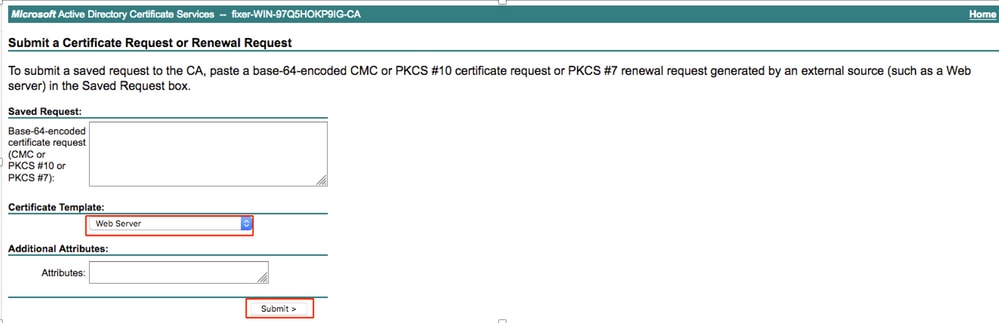

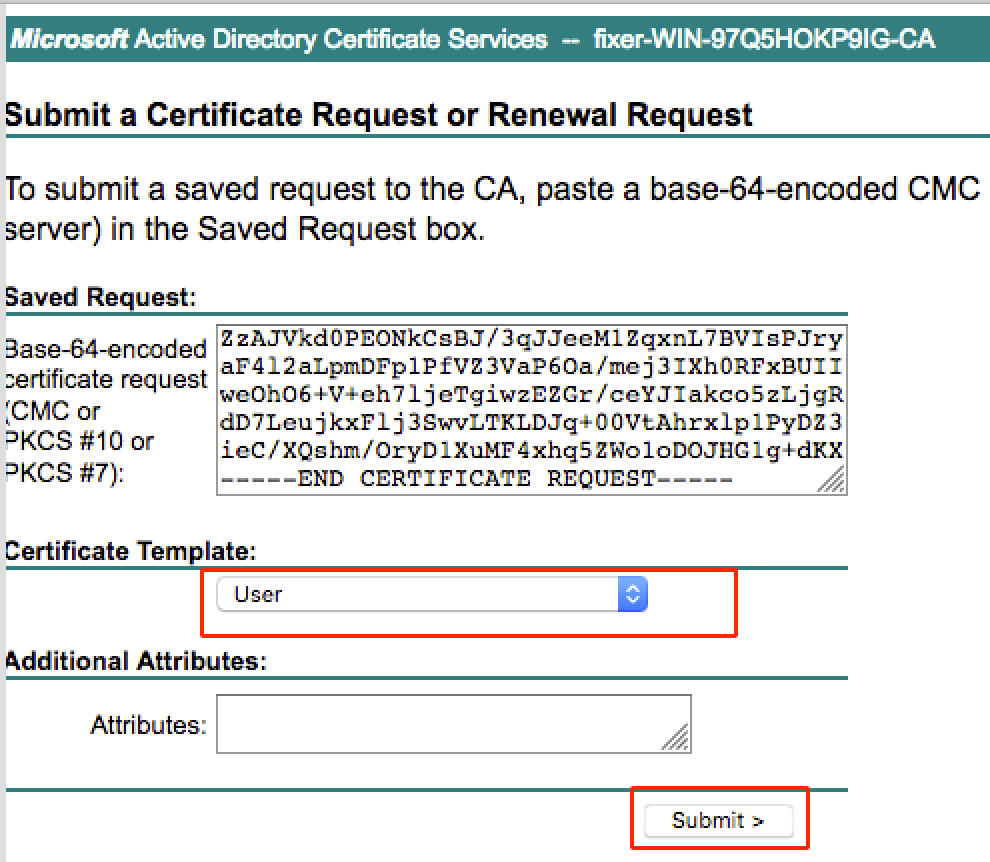

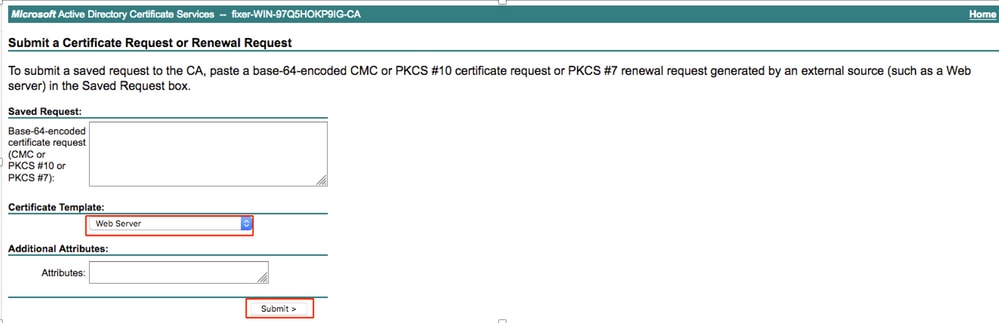

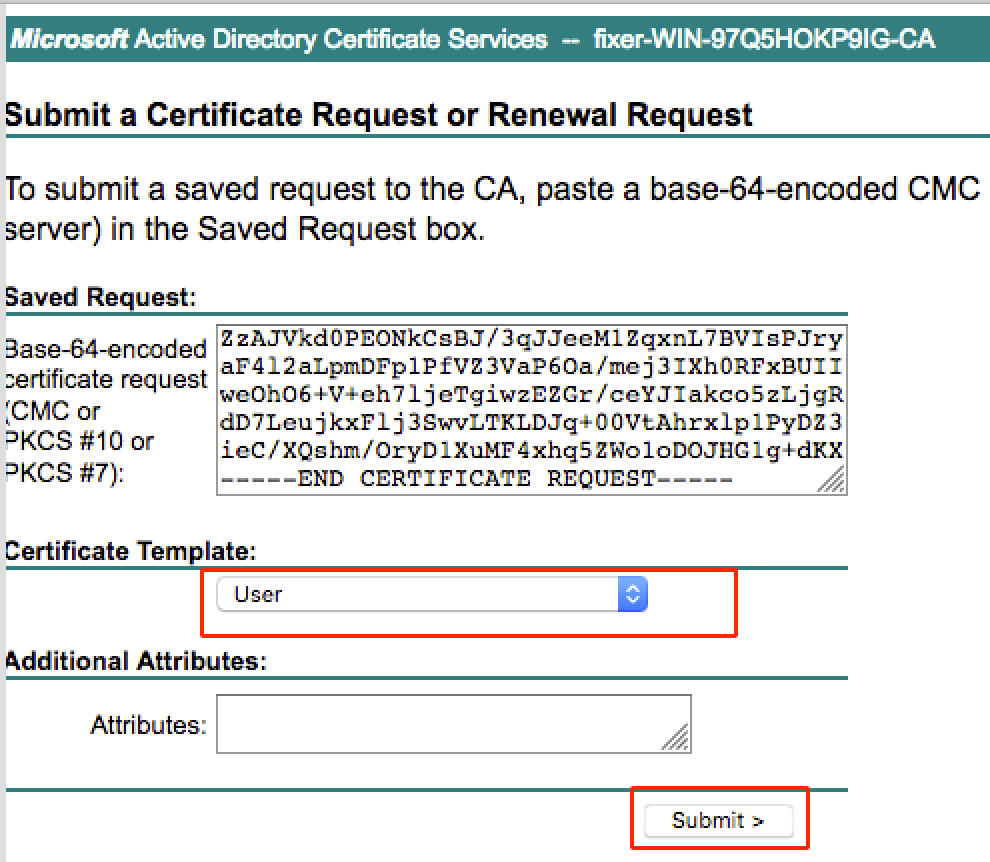

Passaggio 7. Incollare il CSR generato nella richiesta di certificato con codifica Base 64. Dall'opzione a discesa Modello di certificato, scegliere Server Web e fare clic su Invia, come mostrato nell'immagine.

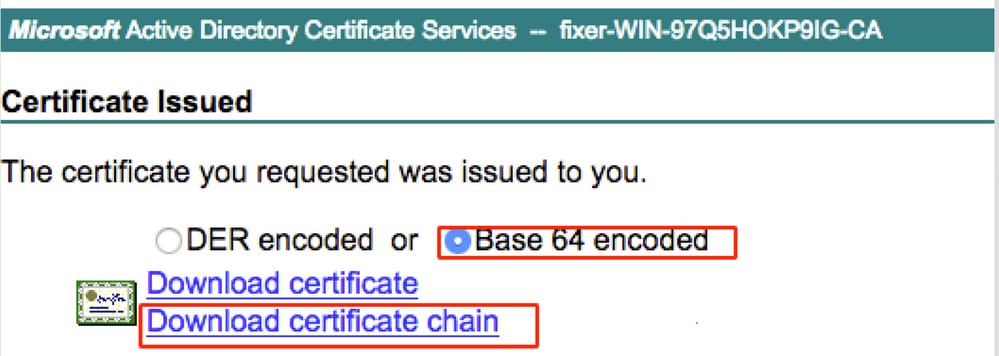

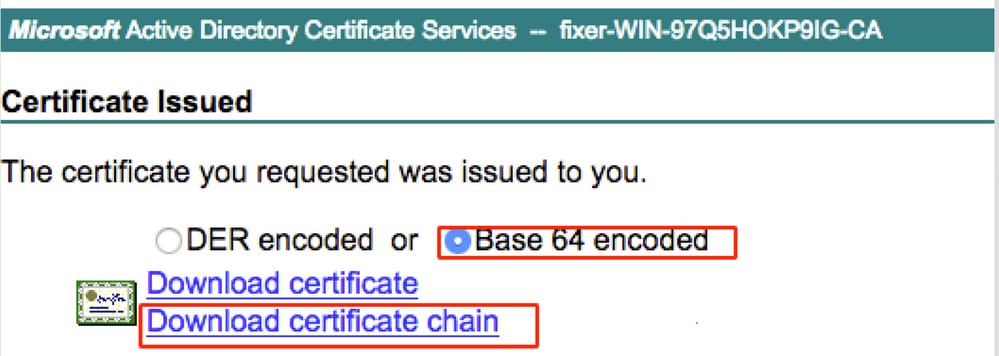

Passaggio 8. Dopo aver fatto clic su Invia, è possibile selezionare il tipo di certificato. Selezionare Codificato Base 64 e fare clic su Scarica catena di certificati, come mostrato nell'immagine.

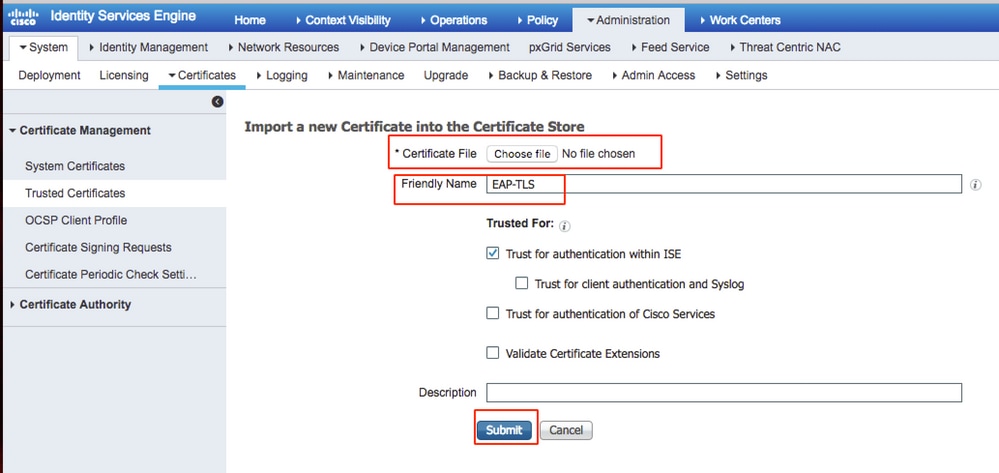

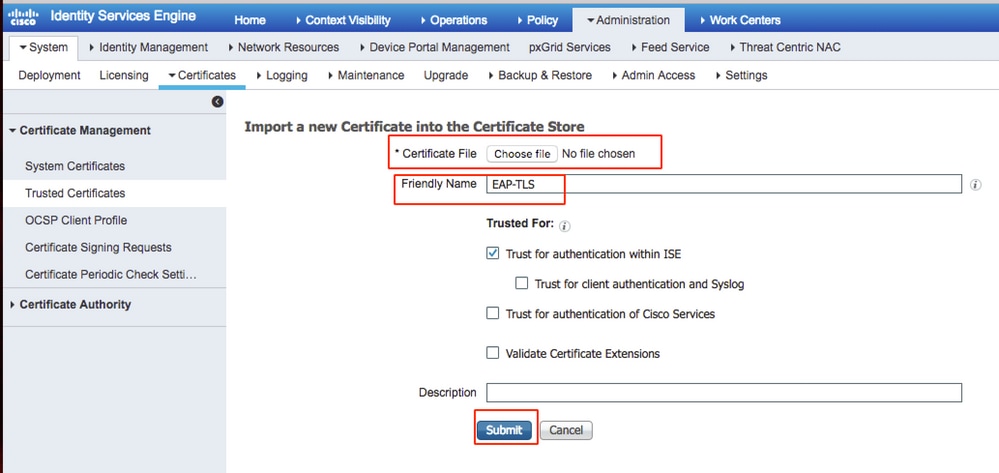

Passaggio 9. Il download del certificato per il server ISE è completato. È possibile estrarre il certificato. Il certificato contiene due certificati, un certificato radice e un altro intermedio. Il certificato radice può essere importato in Amministrazione > Certificati > Certificati attendibili > Importa come mostrato nelle immagini.

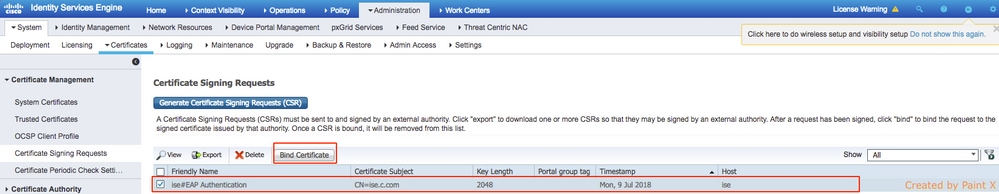

Passaggio 10. Dopo aver fatto clic su Invia, il certificato viene aggiunto all'elenco dei certificati attendibili. Inoltre, il certificato intermedio è necessario per il collegamento con CSR, come mostrato nell'immagine.

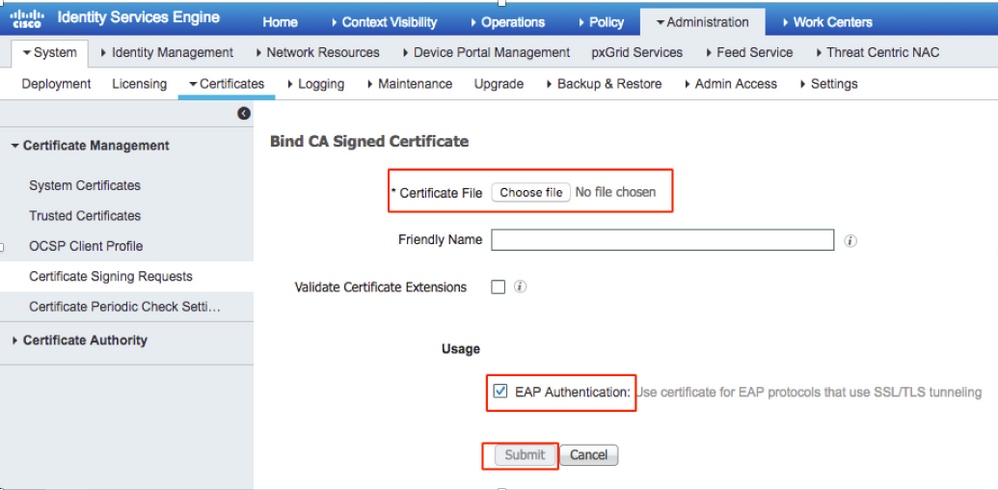

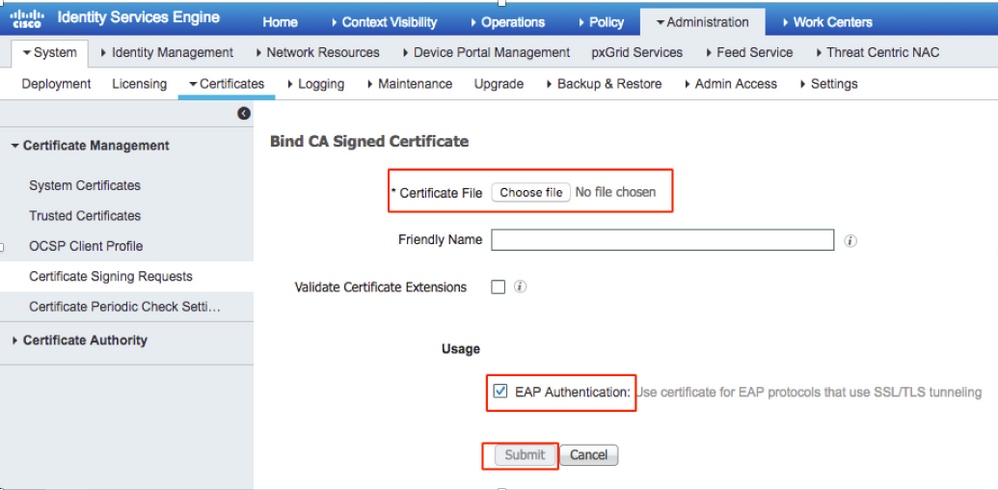

Passaggio 11. Dopo aver fatto clic su Associa certificato, è possibile scegliere il file di certificato salvato sul desktop. Individuare il certificato intermedio e fare clic su Invia come mostrato nell'immagine.

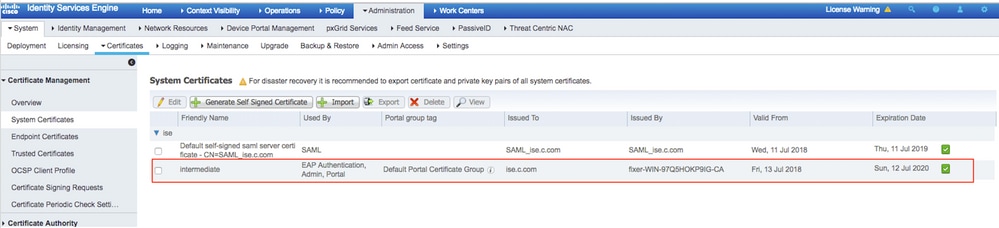

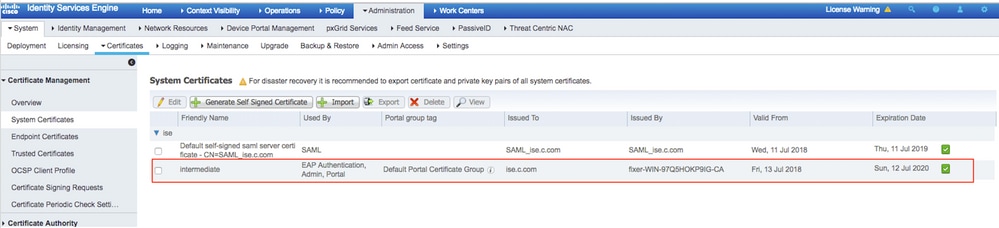

Passaggio 12. Per visualizzare il certificato, selezionare Amministrazione > Certificati > Certificati di sistema, come mostrato nell'immagine.

Client per EAP-TLS

Scarica certificato utente sul computer client (Windows Desktop)

Passaggio 1. Per autenticare un utente wireless tramite EAP-TLS, è necessario generare un certificato client. Connettere il computer Windows alla rete per poter accedere al server. Apri un browser Web e immetti questo indirizzo.

Passaggio 2. Notare che la CA deve essere la stessa del certificato scaricato per ISE.

A tale scopo, è necessario cercare lo stesso server CA utilizzato per scaricare il certificato per il server. Nella stessa CA fare clic su Richiedi un certificato come in precedenza, ma questa volta è necessario selezionare Utente come modello di certificato, come mostrato nell'immagine.

Passaggio 3. Fare quindi clic su scarica catena di certificati come in precedenza per il server.

Dopo aver ottenuto i certificati, eseguire la procedura seguente per importare il certificato in Windows Notebook.

Passaggio 4. Per importare il certificato, è necessario accedervi da Microsoft Management Console (MMC).

- Per aprire MMC, selezionare Start > Esegui > MMC.

- Selezionare File > Aggiungi/Rimuovi snap-in.

- Fare doppio clic su Certificati.

- Selezionare Account computer.

- Selezionare Computer locale > Fine

- Per uscire dalla finestra Snap-in, fare clic su OK.

- Fare clic su [+] accanto a Certificati > Personali > Certificati.

- Fare clic con il pulsante destro del mouse su Certificati e selezionare Tutte le attività> Importa.

- Fare clic su Next (Avanti).

- Fare clic su Sfoglia.

- Selezionare il file .cer, .crt o .pfx da importare.

- Fare clic su Apri.

- Fare clic su Next (Avanti).

- Selezionare Seleziona automaticamente l'archivio certificati in base al tipo di certificato.

- Fare clic su Fine e OK.

Al termine dell'importazione del certificato, è necessario configurare il client wireless (in questo esempio, desktop di Windows) per EAP-TLS.

Profilo wireless per EAP-TLS

Passaggio 1. Modificare il profilo wireless creato in precedenza per il protocollo PEAP (Protected Extensible Authentication Protocol) in modo da utilizzare il protocollo EAP-TLS. Fare clic su Profilo wireless EAP.

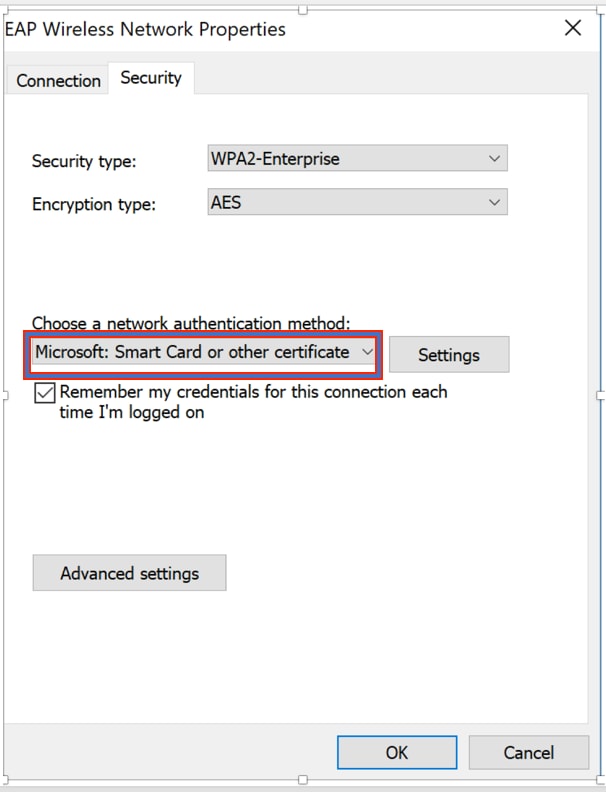

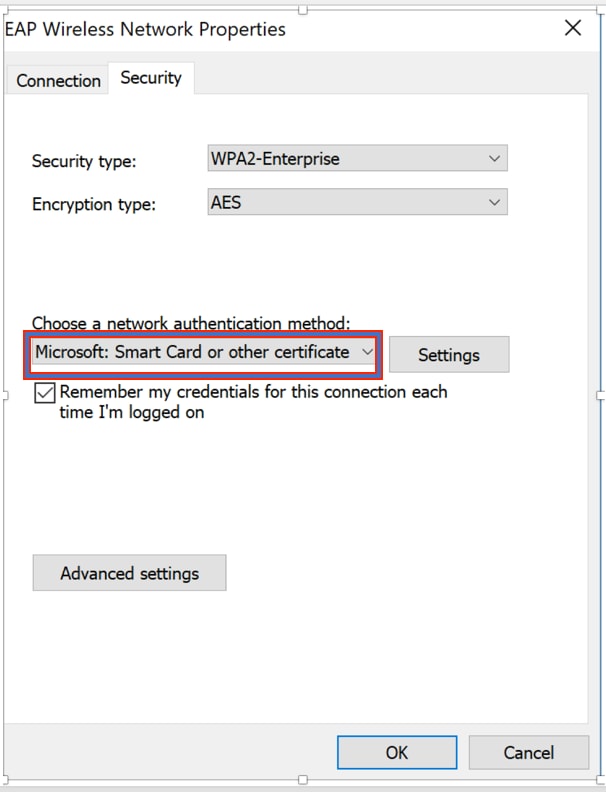

Passaggio 2. Selezionare Microsoft: Smart Card o altro certificato e fare clic su OK nell'immagine.

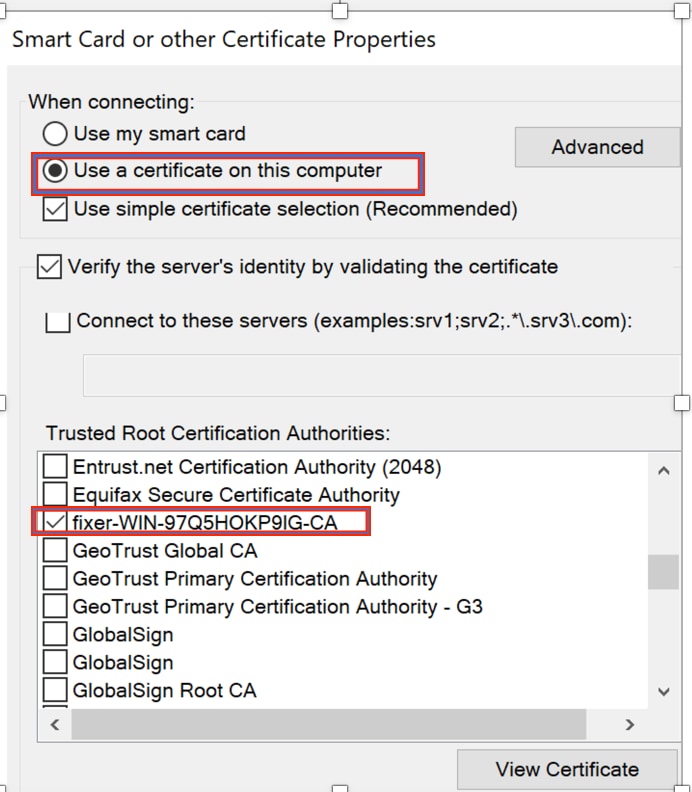

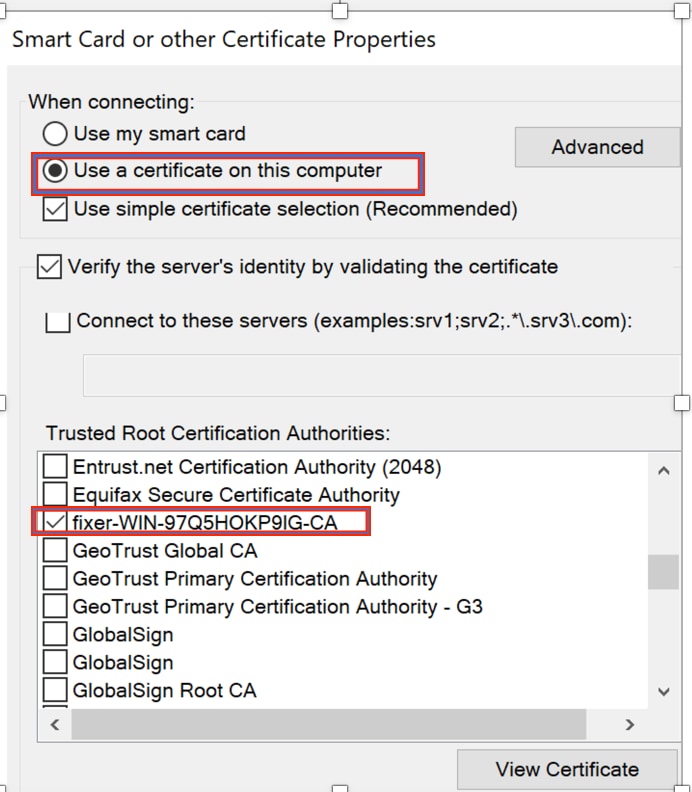

Passaggio 3. Fare clic su impostazioni e selezionare il certificato radice rilasciato dal server CA, come mostrato nell'immagine.

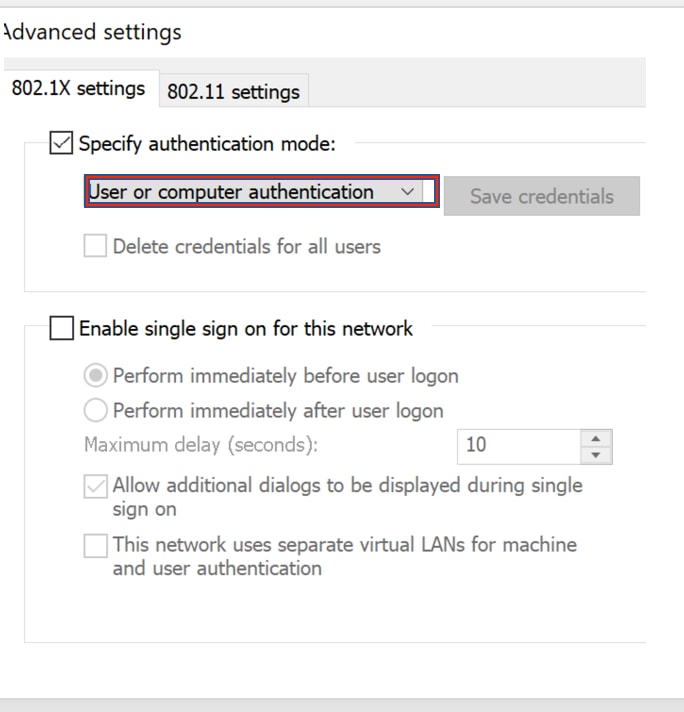

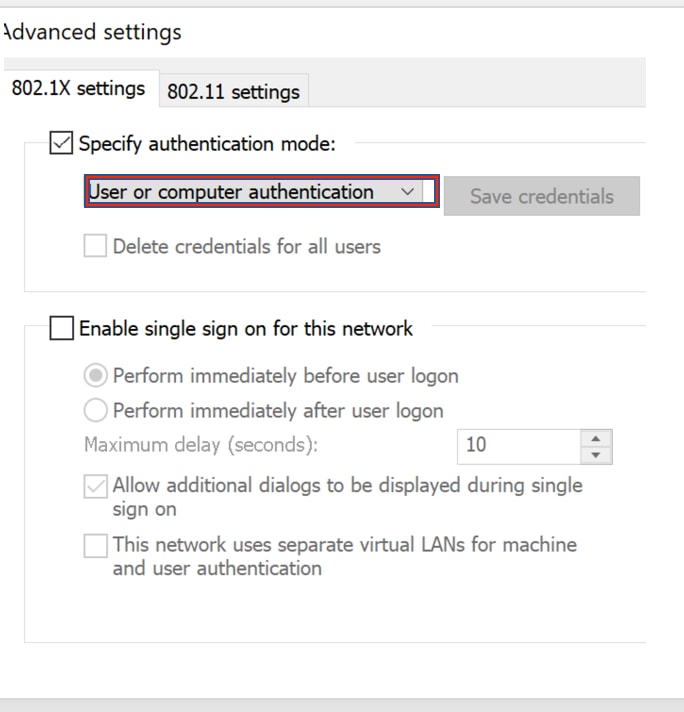

Passaggio 4. Fare clic su Advanced Settings (Impostazioni avanzate) e selezionare User (Utente) o computer authentication (Autenticazione computer) dalla scheda Settings (Impostazioni 802.1x), come mostrato nell'immagine.

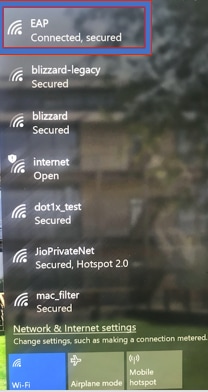

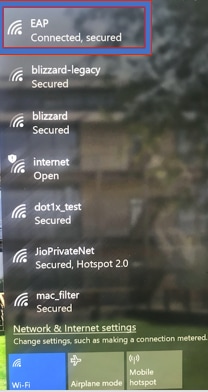

Passaggio 5. Ora, provare a connettersi di nuovo alla rete wireless, selezionare il profilo corretto (EAP, in questo esempio) e Connetti. Si è connessi alla rete wireless come mostrato nell'immagine.

Verifica

Fare riferimento a questa sezione per verificare che la configurazione funzioni correttamente.

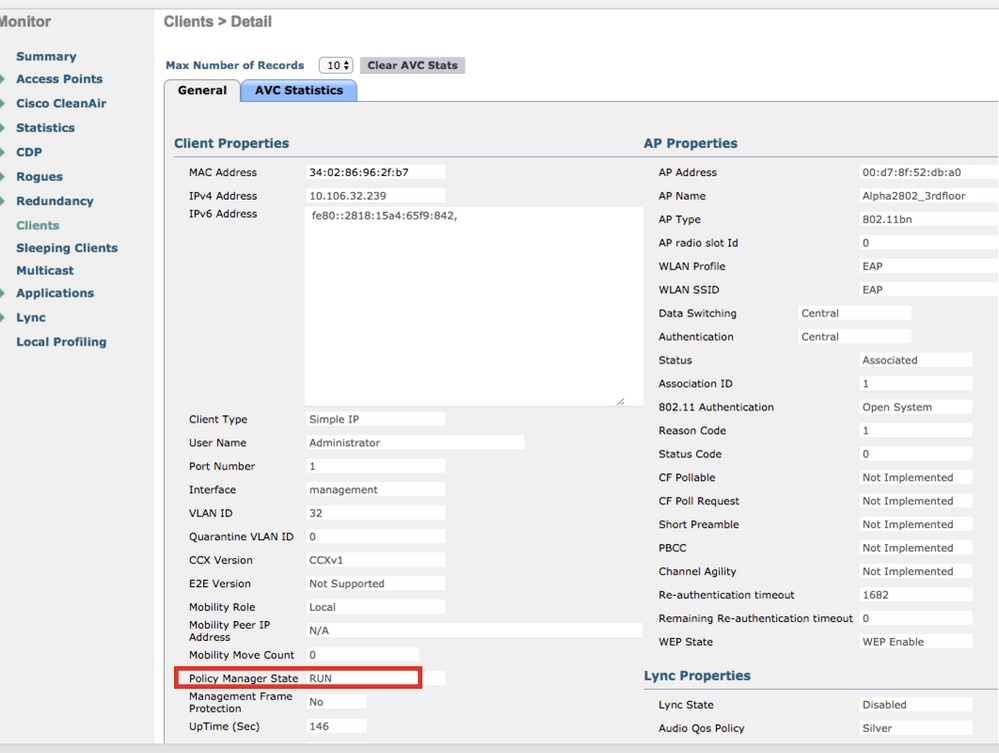

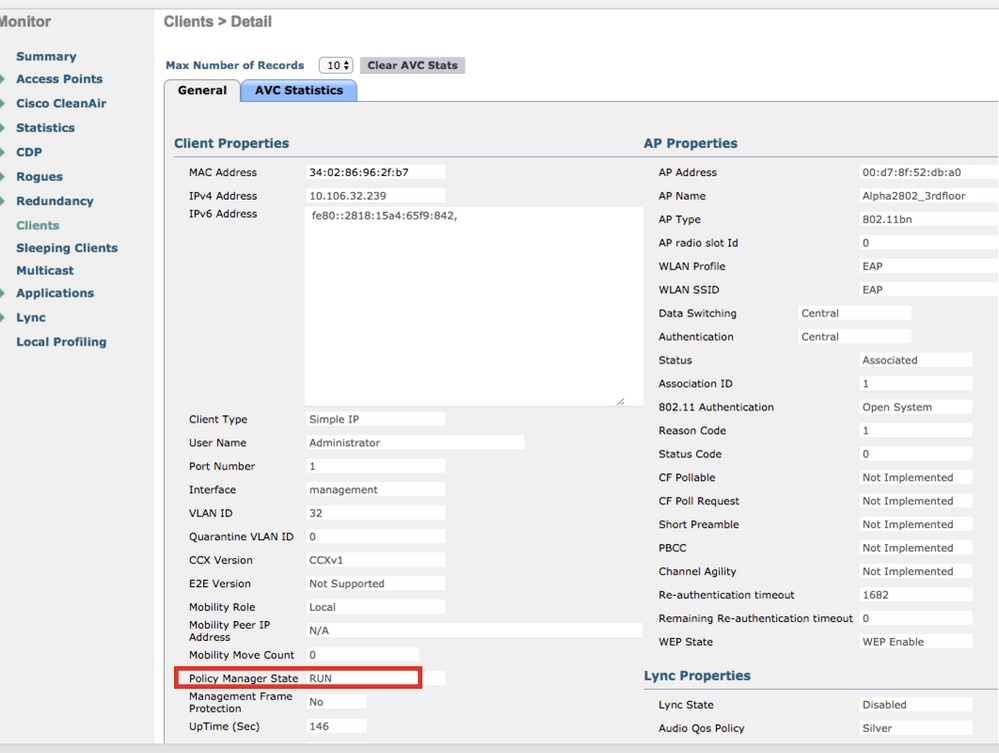

Passaggio 1. Lo stato di gestione dei criteri client deve essere RUN. Ciò significa che il client ha completato l'autenticazione, ha ottenuto l'indirizzo IP ed è pronto a trasmettere il traffico mostrato nell'immagine.

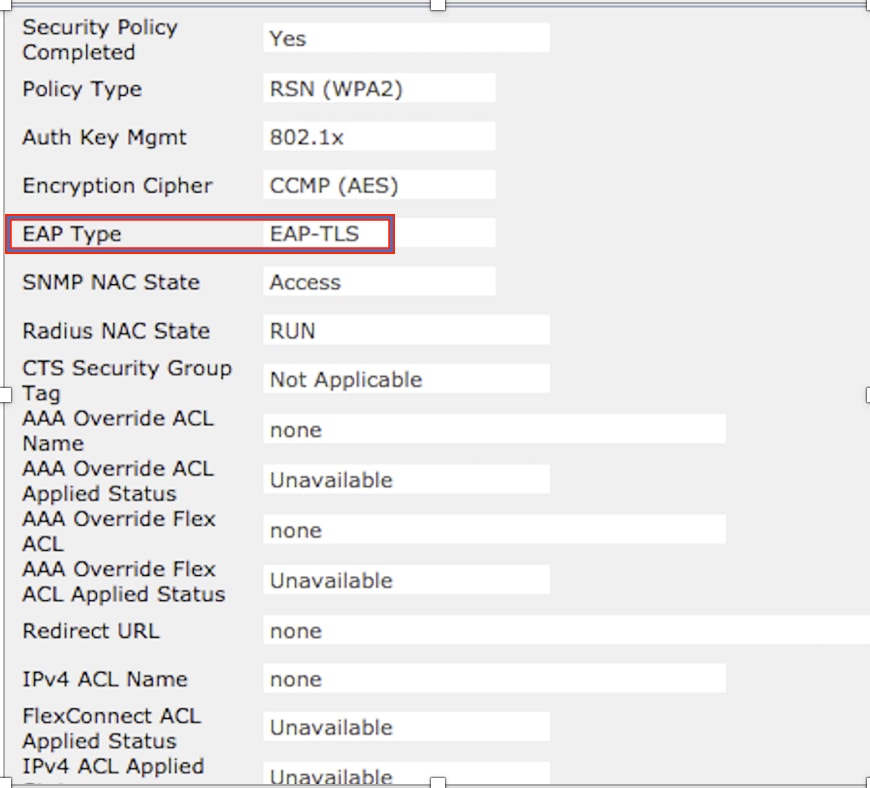

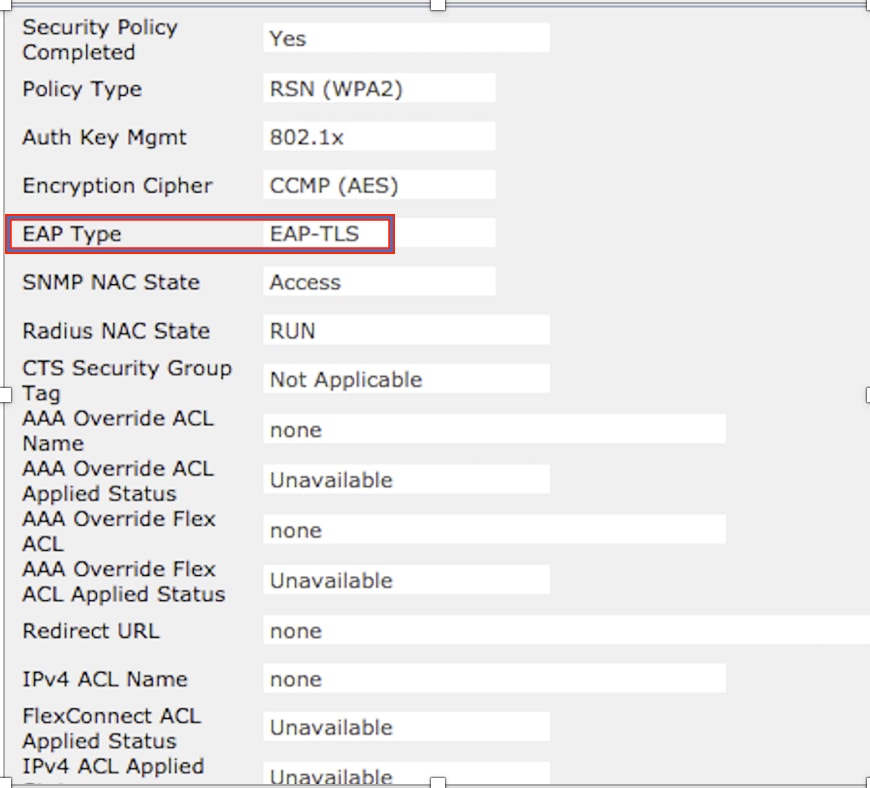

Passaggio 2. Verificare inoltre il metodo EAP corretto sul WLC nella pagina dei dettagli del client, come mostrato nell'immagine.

Passaggio 3. Ecco i dettagli del client dalla CLI del controller (output troncato):

(Cisco Controller-Standby) >show client detail 34:02:86:96:2f:b7

Client MAC Address............................... 34:02:86:96:2f:b7

Client Username ................................. Administrator

AP MAC Address................................... 00:d7:8f:52:db:a0

AP Name.......................................... Alpha2802_3rdfloor

AP radio slot Id................................. 0

Client State..................................... Associated

Wireless LAN Id.................................. 5

Wireless LAN Network Name (SSID)................. EAP

Wireless LAN Profile Name........................ EAP

Hotspot (802.11u)................................ Not Supported

BSSID............................................ 00:d7:8f:52:db:a4

Connected For ................................... 48 secs

Channel.......................................... 1

IP Address....................................... 10.106.32.239

Gateway Address.................................. 10.106.32.1

Netmask.......................................... 255.255.255.0

Policy Manager State............................. RUN

Policy Type...................................... WPA2

Authentication Key Management.................... 802.1x

Encryption Cipher................................ CCMP-128 (AES)

Protected Management Frame ...................... No

Management Frame Protection...................... No

EAP Type......................................... EAP-TLS

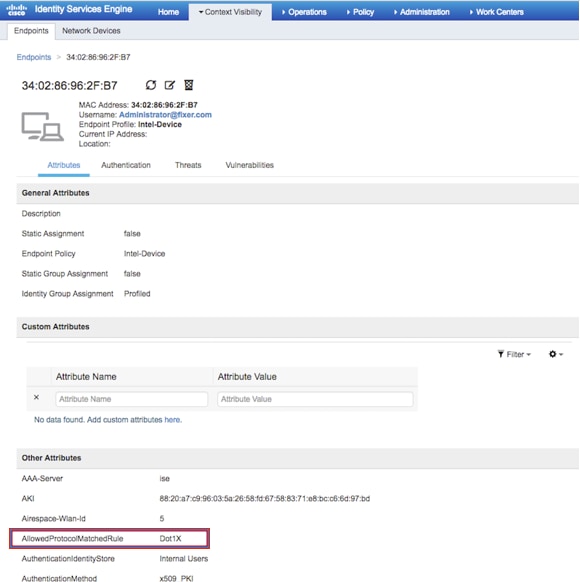

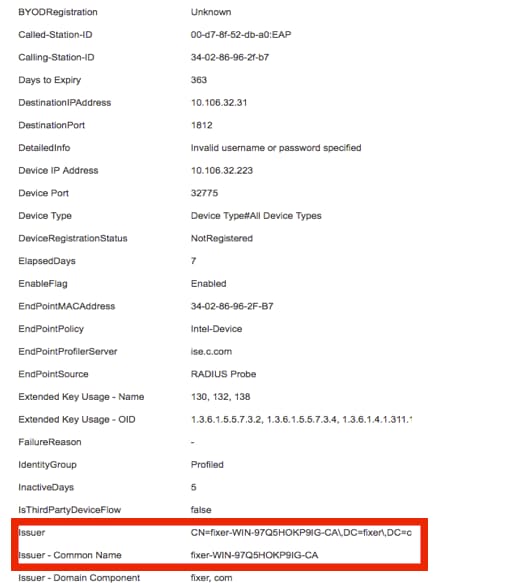

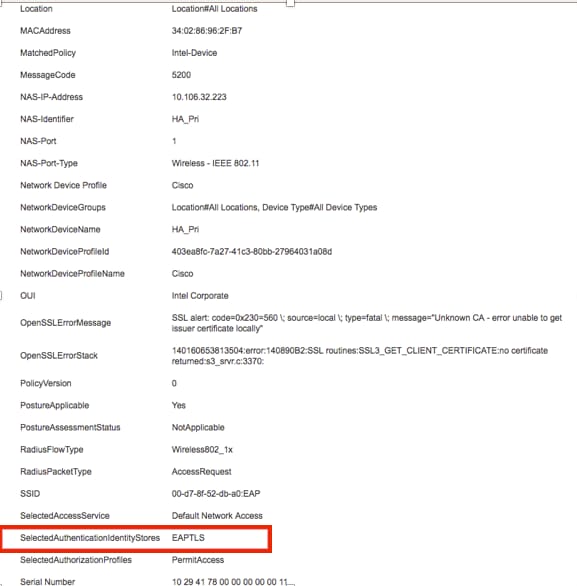

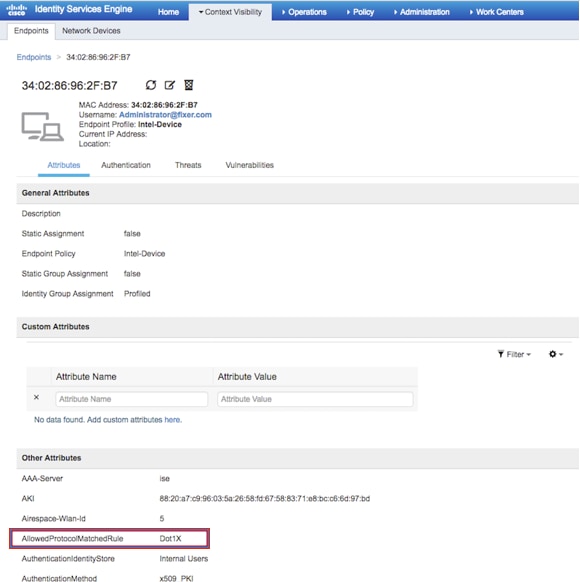

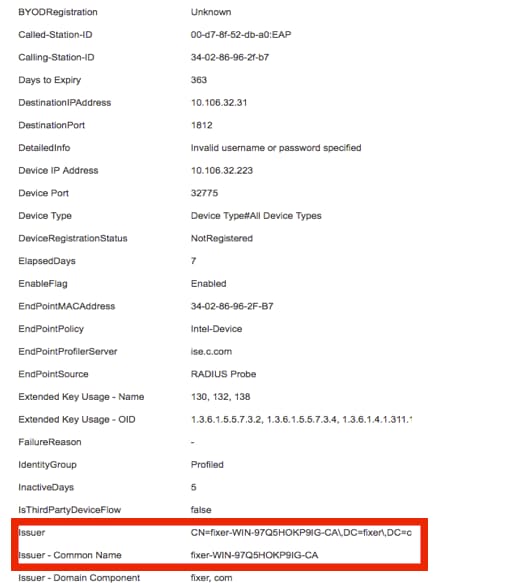

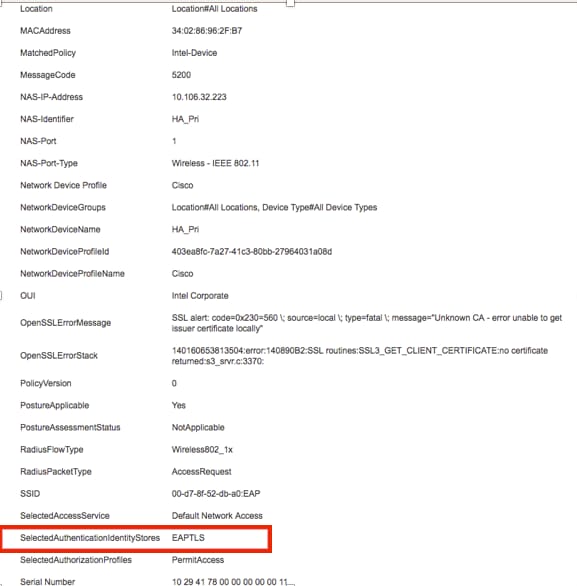

Passaggio 4. Su ISE, selezionare Context Visibility > End Points > Attributes, come mostrato nelle immagini.

Risoluzione dei problemi

Non sono attualmente disponibili informazioni specifiche per la risoluzione dei problemi per questa configurazione.

Feedback

Feedback