Configurazione dell'autenticazione sui controller LAN wireless AireOS

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare diversi tipi di metodi di autenticazione di livello sui Wireless LAN Controller (WLC).

Prerequisiti

Requisiti

Prima di provare questa configurazione, accertarsi di soddisfare i seguenti requisiti:

-

Conoscenza della configurazione dei Lightweight Access Point (LAP) e dei Cisco WLC

-

Conoscenza degli standard di sicurezza 802.11i

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

-

Cisco 4400 WLC con firmware versione 6.0.182.0

-

Cisco serie 1000 LAP

-

Cisco 802.11a/b/g Wireless Client Adapter con firmware versione 2.6

-

Cisco Secure ACS server versione 3.2

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Convenzioni

Per ulteriori informazioni sulle convenzioni usate, consultare il documento Cisco sulle convenzioni nei suggerimenti tecnici.

Autenticazione sui WLC

La soluzione di sicurezza Cisco Unified Wireless Network (UWN) raggruppa i componenti di sicurezza potenzialmente complessi dei layer 1, 2 e 3 dei punti di accesso 802.11 in un semplice policy manager che personalizza le policy di sicurezza a livello di sistema sulla base di una rete LAN (WLAN) per rete wireless. La soluzione di sicurezza Cisco WAN fornisce strumenti di gestione della sicurezza semplici, unificati e sistematici.

Questi meccanismi di sicurezza possono essere implementati sui WLC.

Soluzioni Layer 1

Limitare l'accesso client in base al numero di tentativi consecutivi non riusciti.

Soluzioni Layer 2

Nessuna autenticazione: quando si seleziona questa opzione dall'elenco a discesa Sicurezza di layer 2, sulla WLAN non viene eseguita alcuna autenticazione di layer 2. È uguale all'autenticazione aperta dello standard 802.11.

WEP statico: con il protocollo WEP (Static Wired Equivalent Privacy), tutti gli access point e le schede di interfaccia di rete client su una particolare WLAN devono utilizzare la stessa chiave di crittografia. Ogni stazione di invio cripta il corpo di ogni fotogramma con una chiave WEP prima della trasmissione, e la stazione ricevente lo decripta usando una chiave identica al momento della ricezione.

802.1x: configura la WLAN in modo che utilizzi l'autenticazione basata su 802.1x. L'utilizzo dello standard IEEE 802.1X offre un framework efficace per l'autenticazione e il controllo del traffico degli utenti verso una rete protetta, nonché per la variazione dinamica delle chiavi di crittografia. 802.1X associa un protocollo denominato EAP (Extensible Authentication Protocol) ai supporti cablati e WLAN e supporta più metodi di autenticazione.

Static WEP + 802.1x: questa impostazione di sicurezza di layer 2 consente di abilitare sia 802.1x che Static WEP. I client possono utilizzare l'autenticazione WEP statica o 802.1x per connettersi alla rete.

Wi-Fi Protected Access (WPA): WPA o WPA1 e WPA2 sono soluzioni di sicurezza basate su standard di Wi-Fi Alliance che forniscono protezione dei dati e controllo degli accessi per i sistemi WLAN. WPA1 è compatibile con lo standard IEEE 802.11i, ma è stato implementato prima della ratifica standard. WPA2 è l'implementazione Wi-Fi Alliance dello standard IEEE 802.11i.

Per impostazione predefinita, WPA1 utilizza TKIP (Temporal Key Integrity Protocol) e MIC (Message Integrity Check) per la protezione dei dati. WPA2 utilizza l'algoritmo di crittografia più avanzato Advanced Encryption Standard utilizzando la modalità contatore con AES-CCMP (Cipher Block Chaining Message Authentication Code Protocol). Sia WPA1 che WPA2 utilizzano 802.1X per la gestione delle chiavi autenticate per impostazione predefinita. Tuttavia, sono disponibili anche le seguenti opzioni: PSK, CCKM e CCKM+802.1x. Se si seleziona CCKM, Cisco consente solo ai client che supportano CCKM. Se si seleziona CCKM+802.1x, Cisco consente anche ai client non CCKM.

CKIP: Cisco Key Integrity Protocol (CKIP) è un protocollo di sicurezza proprietario di Cisco per la crittografia dei supporti 802.11. CKIP migliora la sicurezza 802.11 in modalità infrastruttura utilizzando la permutazione della chiave, il MIC e il numero di sequenza del messaggio. Il software release 4.0 supporta CKIP con chiave statica. per il corretto funzionamento di questa funzione, è necessario abilitare gli elementi di informazione Aironet (IE) per la WLAN. Le impostazioni CKIP specificate in una WLAN sono obbligatorie per tutti i client che tentano di associarle. Se la WLAN è configurata sia per la permutazione della chiave CKIP che per il MIC MMH, il client deve supportare entrambi. Se la WLAN è configurata solo per una di queste funzionalità, il client deve supportare solo questa funzionalità CKIP. I WLC supportano solo CKIP statici (come WEP statici). I WLC non supportano CKIP con 802.1x (CKIP dinamico).

Soluzioni Layer 3

None: quando si seleziona questa opzione dall'elenco a discesa Security (Protezione di livello 3), la WLAN non esegue l'autenticazione di livello 3.

Nota: l'esempio di configurazione per l'autenticazione No Layer 3 e No Layer 2 è illustrato nella sezione Nessuna autenticazione.

Criteri Web (Autenticazione Web e Passthrough Web): l'autenticazione Web viene in genere utilizzata dai clienti che desiderano distribuire una rete ad accesso guest. In una rete ad accesso guest è disponibile l'autenticazione iniziale di nome utente e password, ma la protezione non è richiesta per il traffico successivo. Le implementazioni tipiche possono includere "aree calde", ad esempio T-Mobile o Starbucks.

L'autenticazione Web per il WLC di Cisco viene effettuata localmente. L'utente crea un'interfaccia e quindi associa una WLAN/un SSID (Service Set Identifier) all'interfaccia.

L'autenticazione Web fornisce un'autenticazione semplice senza un supplicant o un client. Tenere presente che l'autenticazione Web non fornisce la crittografia dei dati. L'autenticazione Web viene in genere utilizzata come semplice accesso guest per un "hot spot" o un'atmosfera di campus in cui l'unica preoccupazione è la connettività.

La funzionalità Web pass-through è una soluzione che consente di reindirizzare gli utenti wireless a una pagina di criteri di utilizzo accettabile senza dover eseguire l'autenticazione quando si connettono a Internet. Il reindirizzamento è gestito dal WLC stesso. L'unico requisito è configurare il WLC per il Web passthrough, che è fondamentalmente l'autenticazione Web senza dover immettere alcuna credenziale.

VPN Passthrough: la VPN Passthrough è una funzione che consente a un client di stabilire un tunnel solo con un server VPN specifico. Pertanto, se è necessario accedere in modo sicuro al server VPN configurato, a un altro server VPN o a Internet, ciò non è possibile con il passthrough VPN abilitato sul controller.

Nelle sezioni seguenti vengono forniti esempi di configurazione per ogni meccanismo di autenticazione.

Esempi di configurazione

Prima di configurare le WLAN e i tipi di autenticazione, è necessario configurare il WLC per il funzionamento di base e registrare i LAP sul WLC. In questo documento si presume che il WLC sia configurato per il funzionamento di base e che i LAP siano registrati sul WLC. Se un nuovo utente sta cercando di configurare il WLC per il funzionamento di base con i LAP, fare riferimento alla registrazione di un Lightweight AP (LAP) su un Wireless LAN Controller (WLC).

Soluzioni di sicurezza Layer 1

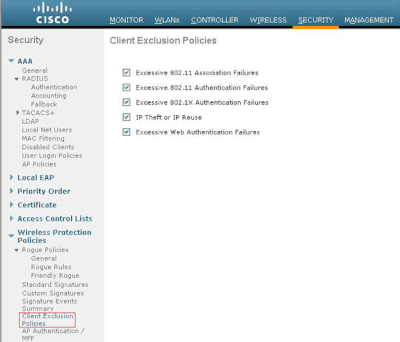

L'accesso ai client wireless può essere limitato in base al numero di tentativi consecutivi non riusciti di accesso alla rete WLAN. Per impostazione predefinita, l'esclusione dei client si verifica in queste condizioni. Questi valori non possono essere modificati.

-

Errore di autenticazione 802.11 consecutivo (5 volte consecutive, il sesto tentativo è escluso)

-

Errori di associazione 802.11 consecutivi (5 volte consecutive, il sesto tentativo è escluso)

-

Errori di autenticazione 802.1x consecutivi (3 volte consecutive, il quarto tentativo è escluso)

-

Errore del server dei criteri esterni

-

Tentativo di utilizzare un indirizzo IP già assegnato a un altro dispositivo (furto IP o riutilizzo IP)

-

Autenticazione Web consecutiva (3 volte consecutive, il quarto tentativo è escluso)

Per individuare i criteri di esclusione dei client, fare clic su Protezione nel menu in alto, quindi scegliere Criteri di protezione wireless > Criteri di esclusione dei client nella barra di navigazione sul lato sinistro della pagina.

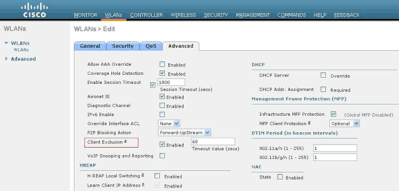

È possibile configurare il timer di esclusione. Le opzioni di esclusione possono essere attivate o disattivate per controller. Il timer di esclusione può essere abilitato o disabilitato per ciascuna WLAN.

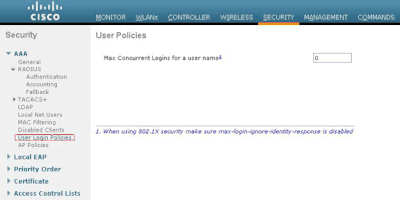

Per impostazione predefinita, il numero massimo di login simultanei per un singolo nome utente è 0. È possibile immettere qualsiasi valore compreso tra 0 e 8. Questo parametro può essere impostato su SECURITY > AAA > User Login Policies (Policy di accesso utente) e consente di specificare il numero massimo di accessi simultanei per un singolo nome client, tra uno e otto, oppure 0 = illimitato. Di seguito è riportato un esempio:

Soluzioni di sicurezza Layer 2

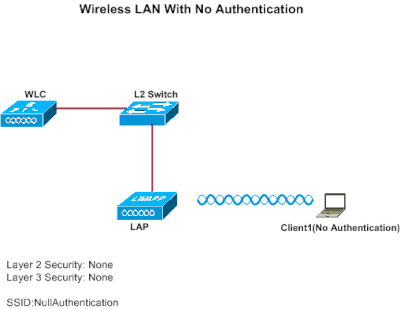

Nessuna autenticazione

Nell'esempio viene mostrata una WLAN configurata senza autenticazione.

Nota: questo esempio funziona anche per l'autenticazione No Layer 3.

Configura WLC per nessuna autenticazione

Per configurare il WLC per questa configurazione, completare i seguenti passaggi:

-

Per creare una WLAN, fare clic su WLAN dall'interfaccia utente del controller.

Viene visualizzata la finestra WLAN. In questa finestra sono elencate le WLAN configurate sul controller.

-

Per configurare una nuova WLAN, fare clic su Go (Vai).

-

Immettere i parametri per la WLAN. Nell'esempio viene mostrata la configurazione della WLAN.

-

Fare clic su Apply (Applica).

-

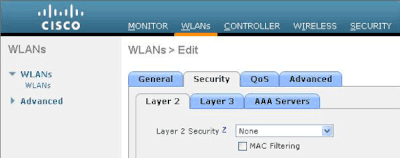

Nella finestra WLAN > Modifica, definire i parametri specifici della WLAN.

-

Fare clic sulla scheda Protezione e scegliere Nessuno per Protezione di livello 2 e 3.

Nota: per rendere attiva una WLAN, è necessario che lo stato sia abilitato. Per attivarlo, selezionare la casella di controllo Stato nella scheda Generale.

In questo modo viene abilitata l'opzione Nessuna autenticazione per la WLAN.

-

Scegliete altri parametri in base ai requisiti di progettazione. In questo esempio vengono utilizzati i valori predefiniti.

-

Fare clic su Apply (Applica).

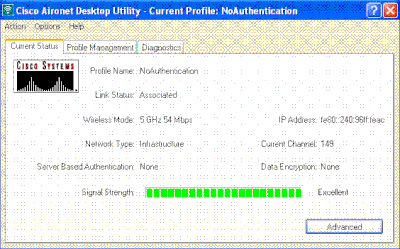

Configura client wireless per nessuna autenticazione

Per configurare il client LAN wireless per questa installazione, completare la procedura seguente:

Nota: questo documento utilizza un adattatore client Aironet 802.11a/b/g con firmware 3.5 e illustra la configurazione dell'adattatore client con ADU versione 3.5.

-

Per creare un nuovo profilo, fare clic sulla scheda Gestione profilo nell'ADU.

-

Fare clic su New.

-

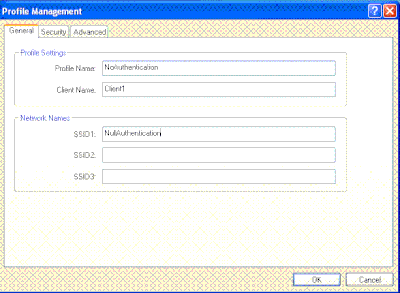

Quando viene visualizzata la finestra Gestione profilo (Generale), effettuare le seguenti operazioni per impostare il nome del profilo, il nome del client e l'SSID:

-

Immettere il nome del profilo nel campo Nome profilo.

In questo esempio viene utilizzato NoAuthentication come nome del profilo.

-

Immettere il nome del client nel campo Nome client.

Il nome del client viene utilizzato per identificare il client wireless nella rete WLAN. Questa configurazione utilizza il client 1 per il nome del client.

-

In Nomi di rete immettere il SSID da utilizzare per il profilo.

Il SSID è lo stesso SSID configurato sul WLC. L'SSID in questo esempio è NullAuthentication.

-

-

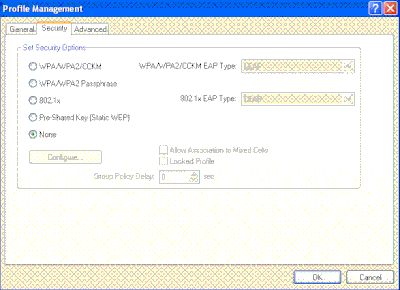

Fare clic sulla scheda Protezione.

-

Fare clic sul pulsante di scelta Nessuno in Imposta opzioni di protezione e quindi fare clic su OK.

Quando il SSID è attivato, il client wireless si connette alla WLAN senza autenticazione.

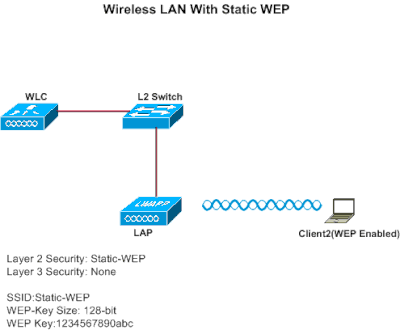

WEP statico

Nell'esempio viene mostrata una WLAN configurata con WEP statico.

Configurare WLC per WEP statico

Per configurare il WLC per questa configurazione, completare i seguenti passaggi:

-

Per creare una WLAN, fare clic su WLAN dall'interfaccia utente del controller.

Viene visualizzata la finestra WLAN. In questa finestra sono elencate le WLAN configurate sul controller.

-

Per configurare una nuova WLAN, fare clic su New (Nuovo).

-

Immettere l'ID WLAN e l'SSID WLAN.

Nell'esempio, il nome della WLAN è StaticWEP e l'ID della WLAN è 2.

-

Fare clic su Apply (Applica).

-

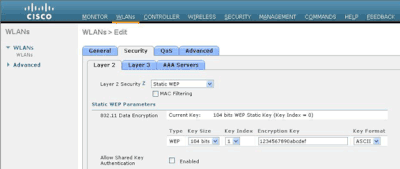

Nella finestra WLAN > Modifica, definire i parametri specifici della WLAN.

-

Dall'elenco a discesa Layer 2, scegliere Static WEP.

In questo modo viene abilitato Static WEP per questa WLAN.

-

In Parametri WEP statici scegliere la dimensione e l'indice della chiave WEP e immettere la chiave di crittografia WEP statica.

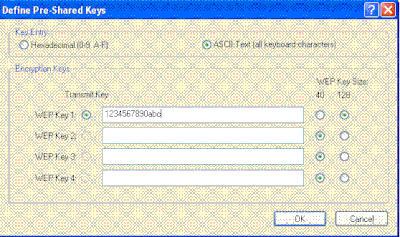

La dimensione della chiave può essere di 40 o 104 bit. L'indice della chiave può essere compreso tra 1 e 4. A ciascuna WLAN è possibile applicare un indice di chiave WEP univoco. Poiché sono disponibili solo quattro indici chiave WEP, è possibile configurare solo quattro WLAN per la crittografia WEP statica di layer 2. Nell'esempio viene utilizzato il protocollo WEP a 104 bit e la chiave WEP utilizzata è 1234567890abcdef.

-

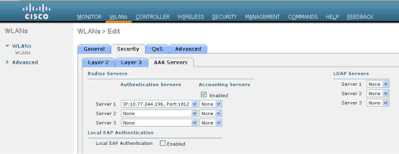

Verificare che il server Radius sia configurato per l'autenticazione. Il server Radius può essere configurato nella scheda Sicurezza in AAA > Radius > Autenticazione. Una volta configurato, il server Radius deve essere assegnato alla WLAN per l'autenticazione. Per assegnare il server Radius alla WLAN per l'autenticazione, selezionare WLAN > Sicurezza > Server AAA.

Nell'esempio, 10.77.244.196 è il server Radius.

-

-

Scegliete altri parametri in base ai requisiti di progettazione.

In questo esempio vengono utilizzati i valori predefiniti.

-

Fare clic su Apply (Applica).

Nota: WEP è sempre rappresentato in formato esadecimale (hex). Quando si immette la chiave WEP in ASCII, la stringa WEP ASCII viene convertita in formato esadecimale, che viene utilizzato per crittografare il pacchetto. Non esiste un metodo standard che i fornitori eseguono per convertire i valori esadecimali in ASCII, in quanto alcuni possono eseguire la spaziatura interna mentre altri no. Pertanto, per la massima compatibilità tra i fornitori, utilizzare il formato esadecimale per le chiavi WEP.

Nota: per abilitare l'autenticazione con chiave condivisa per la WLAN, selezionare la casella di controllo Consenti autenticazione con chiave condivisa in Parametri WEP statici. In questo modo, se il client è configurato anche per l'autenticazione a chiave condivisa, l'autenticazione a chiave condivisa seguita dalla crittografia WEP dei pacchetti può avvenire nella WLAN.

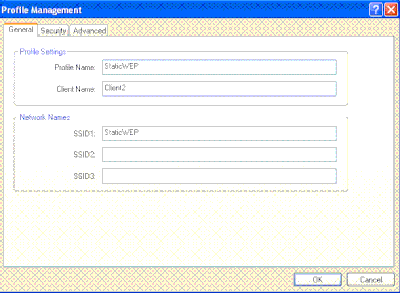

Configurazione del client wireless per WEP statico

Per configurare il client LAN wireless per questa installazione, completare la procedura seguente:

-

Per creare un nuovo profilo, fare clic sulla scheda Gestione profilo nell'ADU.

-

Fare clic su New.

-

Quando viene visualizzata la finestra Gestione profilo (Generale), effettuare le seguenti operazioni per impostare il nome del profilo, il nome del client e l'SSID:

-

Immettere il nome del profilo nel campo Nome profilo.

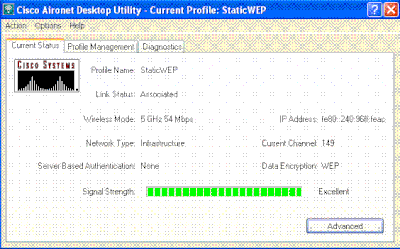

In questo esempio viene utilizzato StaticWEP come nome del profilo.

-

Immettere il nome del client nel campo Nome client.

Il nome del client viene utilizzato per identificare il client wireless nella rete WLAN. Questa configurazione utilizza il client 2 per il nome del client.

-

In Nomi di rete immettere il SSID da utilizzare per il profilo.

Il SSID è lo stesso SSID configurato sul WLC. L'SSID in questo esempio è StaticWEP.

-

-

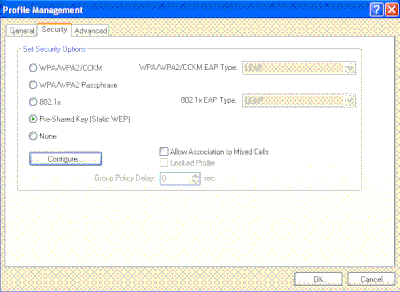

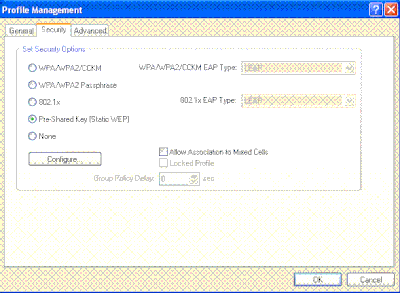

Fare clic sulla scheda Protezione.

-

Scegliere Chiave già condivisa (WEP statico) in Imposta opzioni di protezione.

-

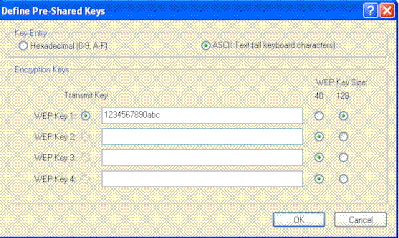

Fare clic su Configura , quindi definire le dimensioni della chiave WEP e la chiave WEP.

Deve corrispondere alla chiave WEP configurata sul WLC per questa WLAN.

-

Fare clic su Applica.

Quando il SSID è attivato, il client wireless si connette alla WLAN e i pacchetti vengono crittografati utilizzando la chiave WEP statica.

Autenticazione 802.1x

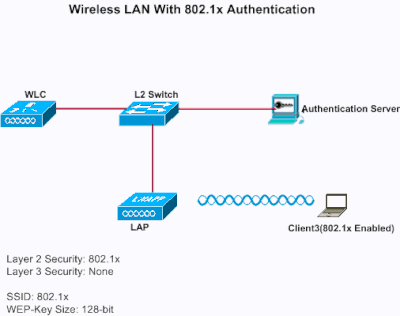

Nell'esempio viene mostrata una WLAN configurata con l'autenticazione 802.1x.

Configurazione WLC per autenticazione 802.1x

Per configurare il WLC per questa configurazione, completare i seguenti passaggi:

-

Per creare una WLAN, fare clic su WLAN dall'interfaccia utente del controller.

Viene visualizzata la finestra WLAN. In questa finestra sono elencate le WLAN configurate sul controller.

-

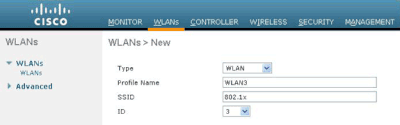

Per configurare una nuova WLAN, fare clic su New (Nuovo).

Nell'esempio, il nome della WLAN è 802.1x e l'ID della WLAN è 3. È inoltre necessario aggiungere un nome di profilo.

-

Fare clic su Apply (Applica).

-

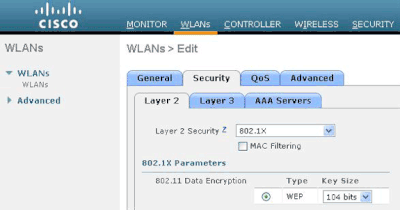

Nella finestra WLAN > Modifica, definire i parametri specifici della WLAN.

-

Dall'elenco a discesa Layer 2, scegliere 802.1x.

Nota: solo la crittografia WEP è disponibile con 802.1x. Scegliete 40 o 104 bit per la crittografia e assicuratevi che la protezione di livello 3 sia impostata su Nessuno.

Ciò abilita l'autenticazione 802.1x per questa WLAN.

-

In Parametri server RADIUS selezionare il server RADIUS che può essere utilizzato per autenticare le credenziali del client.

-

Scegliete altri parametri in base ai requisiti di progettazione.

In questo esempio vengono utilizzati i valori predefiniti.

-

-

Fare clic su Apply (Applica).

Note

-

Se si sceglie 802.1x per la sicurezza di layer 2, non è possibile utilizzare CCKM.

-

Se si sceglie WPA 1 o WPA 2 per la sicurezza di layer 2, in Gestione chiavi di autenticazione verranno visualizzate le opzioni seguenti:

-

802.1x+CCKM: se si sceglie questa opzione, sono supportati entrambi i client CCKM o non CCKM (CCKM opzionale).

-

802.1x: se si sceglie questa opzione, sono supportati solo i client 802.1x.

-

CCKM: se si sceglie questa opzione, sono supportati solo i client CCKM, in cui i client vengono indirizzati a un server esterno per l'autenticazione.

-

PSK: se si sceglie questa opzione, per il WLC e il client viene utilizzata una chiave già condivisa. Inoltre, tutti gli standard sono impostati in modo da essere utilizzati prima dei pre-standard; ad esempio, WPA/WPA2 ha la precedenza su CCKM quando viene utilizzato contemporaneamente.

-

Il tipo di autenticazione EAP utilizzato per convalidare i client dipende dal tipo EAP configurato nel server RADIUS e nei client wireless. Dopo aver abilitato 802.1x sul WLC, il WLC permette a tutti i tipi di pacchetti EAP di passare tra il LAP, il client wireless e il server RADIUS.

In questi documenti vengono forniti esempi di configurazione per alcuni tipi di autenticazione EAP:

-

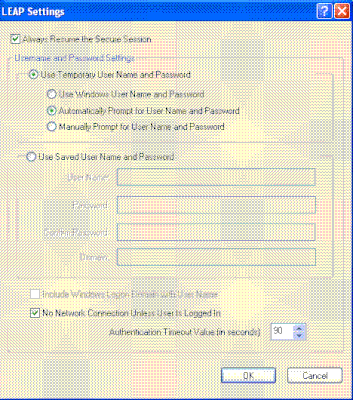

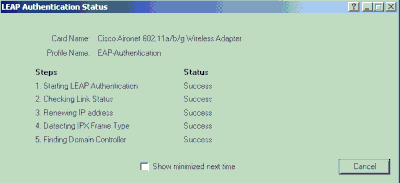

Configurazione del client wireless per l'autenticazione 802.1x

Per configurare il client LAN wireless per questa installazione, completare la procedura seguente:

-

Per creare un nuovo profilo, fare clic sulla scheda Gestione profilo nell'ADU.

-

Fare clic su New.

-

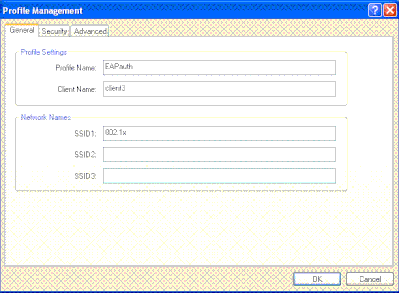

Quando viene visualizzata la finestra Gestione profilo (Generale), effettuare le seguenti operazioni per impostare il nome del profilo, il nome del client e l'SSID:

-

Immettere il nome del profilo nel campo Nome profilo.

In questo esempio viene utilizzato EAPAuth come nome del profilo.

-

Immettere il nome del client nel campo Nome client.

Il nome del client viene utilizzato per identificare il client wireless nella rete WLAN. Questa configurazione utilizza il client 3 per il nome del client.

-

In Nomi di rete immettere il SSID da utilizzare per il profilo.

Il SSID è lo stesso SSID configurato sul WLC. L'SSID in questo esempio è 802.1x.

-

-

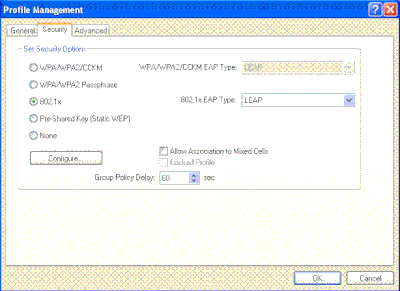

Fare clic sulla scheda Protezione< /strong>.

-

Fare clic sul pulsante di opzione 802.1x.

-

Dall'elenco a discesa Tipo EAP 802.1x scegliere il tipo EAP da utilizzare.

-

Per configurare i parametri specifici del tipo EAP selezionato, fare clic su Configura.

-

Fare clic su Apply (Applica).

Quando il SSID è attivato, il client wireless si connette alla WLAN utilizzando l'autenticazione 802.1x. Le chiavi WEP dinamiche vengono utilizzate per le sessioni.

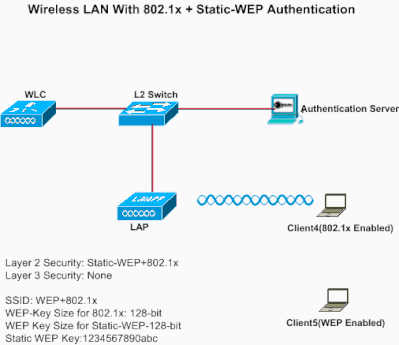

Autenticazione statica WEP + 802.1x

Nell'esempio viene mostrata una WLAN configurata con l'autenticazione statica WEP + 802.1x.

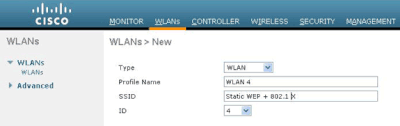

Per configurare il WLC per questa configurazione, completare i seguenti passaggi:

-

Per creare una WLAN, fare clic su WLAN dall'interfaccia utente del controller.

Viene visualizzata la finestra WLAN. In questa finestra sono elencate le WLAN configurate sul controller.

-

Per configurare una nuova WLAN, fare clic su New (Nuovo).

-

Immettere l'ID WLAN e l'SSID WLAN.

Nell'esempio, il nome della WLAN è WEP+802.1x e l'ID della WLAN è 4.

-

Fare clic su Apply (Applica).

-

Nella finestra WLAN > Modifica, definire i parametri specifici della WLAN.

-

Dall'elenco a discesa Layer 2, scegliere Static-WEP+802.1x.

Ciò consente di abilitare l'autenticazione WEP statica e l'autenticazione 802.1x per questa WLAN.

-

In Parametri server RADIUS selezionare il server RADIUS che può essere utilizzato per autenticare le credenziali del client utilizzando 802.1x e configurare il server RADIUS come illustrato nell'esempio precedente.

-

In Parametri WEP statici, selezionare la dimensione della chiave WEP e l'indice della chiave, quindi immettere la chiave di crittografia WEP statica come mostrato nell'immagine precedente.

-

Scegliete altri parametri in base ai requisiti di progettazione.

In questo esempio vengono utilizzati i valori predefiniti.

-

Configurazione del client wireless per WEP statico e 802.1x

Per informazioni su come configurare il client wireless, vedere le sezioni Configurazione del client wireless per l'autenticazione 802.1x e Configurazione del client wireless per WEP statico.

Una volta creati i profili client, i client configurati per il protocollo WEP statico vengono associati al LAP. Usare SSID WEP+802.1x per collegarsi alla rete.

Analogamente, i client wireless configurati per utilizzare l'autenticazione 802.1x vengono autenticati tramite EAP e accedono alla rete con lo stesso SSID WEP+802.1x.

Accesso protetto Wi-Fi

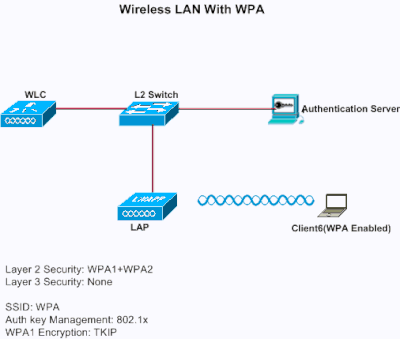

L'esempio mostra una WLAN configurata con WPA con 802.1x.

Configurare il WLC per WP

Per configurare il WLC per questa configurazione, completare i seguenti passaggi:

-

Per creare una WLAN, fare clic su WLAN dall'interfaccia utente del controller.

Viene visualizzata la finestra WLAN. In questa finestra sono elencate le WLAN configurate sul controller.

-

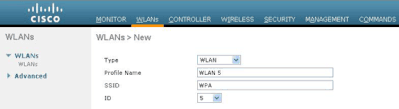

Per configurare una nuova WLAN, fare clic su Go (Vai).

Scegliere il tipo e il nome del profilo. Nell'esempio, il nome della WLAN è WPA e l'ID della WLAN è 5.

-

Fare clic su Apply (Applica).

-

Nella finestra WLAN > Modifica, definire i parametri specifici della WLAN.

-

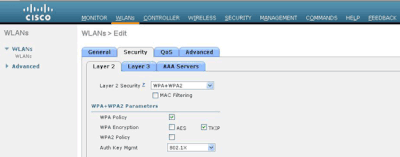

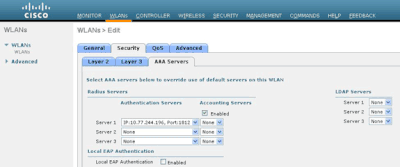

Fare clic sulla scheda Protezione, quindi sulla scheda Layer 2 e selezionare WPA1+WPA2 dall'elenco a discesa Protezione di Layer 2.

-

In Parametri WPA1+WPA2 selezionare la casella di controllo Criteri WPA1 per abilitare WPA1, selezionare la casella di controllo Criteri WPA2 per abilitare WPA2 oppure selezionare entrambe le caselle per abilitare sia WPA1 che WPA2.

Il valore predefinito è disattivato per WPA1 e WPA2. Se entrambi i protocolli WPA1 e WPA2 sono disabilitati, i punti di accesso vengono annunciati nei relativi beacon e negli elementi di informazione della risposta probe solo per il metodo di gestione delle chiavi di autenticazione scelto.

-

Selezionare la casella di controllo AES per abilitare la crittografia dei dati AES o la casella di controllo TKIP per abilitare la crittografia dei dati TKIP per WPA1, WPA2 o entrambi.

I valori predefiniti sono TKIP per WPA1 e AES per WPA2.

-

Selezionare uno dei metodi di gestione delle chiavi seguenti dall'elenco a discesa Auth Key Mgmt:

-

802.1X: se si sceglie questa opzione, sono supportati solo i client 802.1x.

-

CCKM: se si sceglie questa opzione, sono supportati solo i client CCKM, in cui i client vengono indirizzati a un server esterno per l'autenticazione.

-

PSK: se si sceglie questa opzione, per il WLC e il client viene utilizzata una chiave già condivisa. Inoltre, tutti gli standard sono impostati in modo da essere utilizzati prima dei pre-standard; ad esempio, WPA/WPA2 ha la precedenza su CCKM quando viene utilizzato contemporaneamente.

-

802.1X+CCKM: se si sceglie questa opzione, vengono supportati entrambi i client CCKM o non CCKM (CCKM opzionale).

In questo esempio viene utilizzato 802.1x.

Nota: se si sceglie PSK, scegliere ascii o hex dall'elenco a discesa Formato PSK e quindi immettere una chiave già condivisa nel campo vuoto. Le chiavi WPA precondivise devono contenere da 8 a 63 caratteri di testo ASCII o 64 caratteri esadecimali.

-

-

-

Per applicare le modifiche, fare clic su Apply (Applica).

Configurare il client wireless per WPA

Per configurare il client LAN wireless per questa installazione, completare la procedura seguente:

-

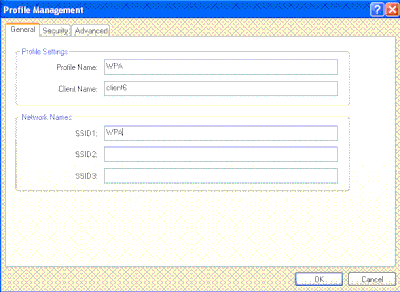

Nella finestra Gestione profili dell'ADU, fare clic su Nuovo per creare un nuovo profilo.

-

Fare clic sulla scheda General (Generale) e immettere il nome del profilo e l'SSID che l'adattatore client può utilizzare.

In questo esempio, il nome del profilo e il SSID sono WPA . L'SSID deve corrispondere all'SSID configurato sul WLC per WPA.

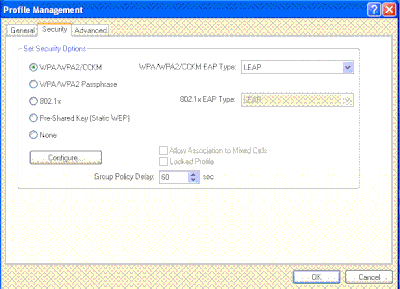

-

Nella scheda Sicurezza, fare clic sul pulsante di opzione WPA/WPA2/CCKM e scegliere il tipo di EAP appropriato dall'elenco a discesa WPA/WPA2/CCKM EAP Type (Tipo EAP WPA/WPA2/CCKM). Questa operazione attiva WPA.

-

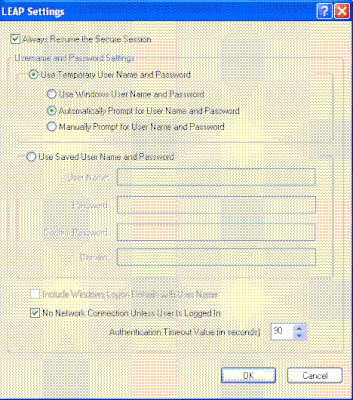

Per definire le impostazioni EAP specifiche per il tipo di EAP selezionato, fare clic su Configura.

-

Fare clic su OK.

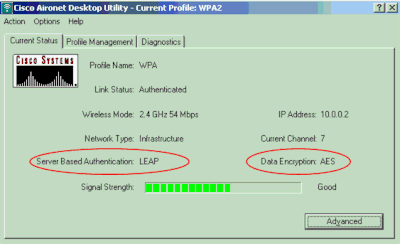

Nota: quando questo profilo è attivato, il client viene autenticato utilizzando 802.1x e, se l'autenticazione ha esito positivo, si connette alla WLAN. Controllare lo stato corrente ADU per verificare che il client utilizzi la crittografia TKIP (crittografia predefinita utilizzata da WPA1) e l'autenticazione EAP.

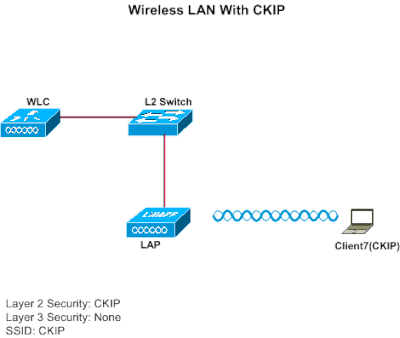

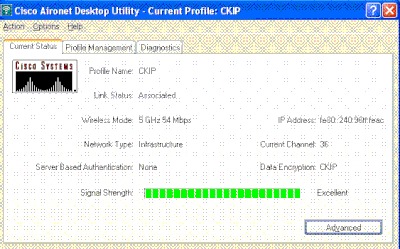

CKIP

Nell'esempio viene mostrata una WLAN configurata con CKIP.

Configurare il WLC per CKIP

Per configurare il WLC per questa configurazione, completare i seguenti passaggi:

-

Per creare una WLAN, fare clic su WLAN dall'interfaccia utente del controller.

Viene visualizzata la finestra WLAN. In questa finestra sono elencate le WLAN configurate sul controller.

-

Per configurare una nuova WLAN, fare clic su New (Nuovo).

Scegliere il tipo e il nome del profilo. Nell'esempio, il nome della WLAN è CKIP, l'ID della WLAN è 6.

-

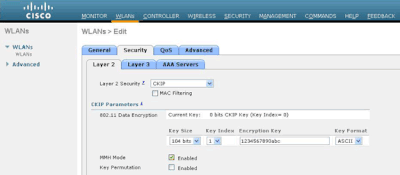

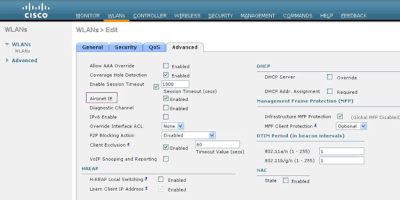

Nella finestra WLAN > Modifica, definire i parametri specifici della WLAN.

-

Dall'elenco a discesa Layer 2, scegliere CKIP.

Questo passaggio consente di abilitare il protocollo CKIP per la WLAN.

-

In Parametri CKIP selezionare le dimensioni e l'indice della chiave e immettere la chiave di crittografia statica.

Le dimensioni della chiave possono essere 40, 104 o 128 bit. L'indice della chiave può essere compreso tra 1 e 4. A ciascuna WLAN è possibile applicare un indice di chiave WEP univoco. Poiché sono disponibili solo quattro indici di chiavi WEP, è possibile configurare solo quattro WLAN per la crittografia WEP Layer 2 statica.

-

Per CKIP, scegliete l'opzione MMH Mode, l'opzione Key Permutation o entrambe.

Nota: affinché CKIP funzioni come previsto, è necessario selezionare uno o entrambi i parametri. Se questi parametri non sono selezionati, la WLAN rimane nello stato disabilitato.

Nell'esempio viene usata una chiave a 104 bit e la chiave è 1234567890abc.

-

-

Scegliete altri parametri in base ai requisiti di progettazione.

In questo esempio vengono utilizzati i valori predefiniti.

-

Fare clic su Applica.

Nota: CKIP funziona sui punti di accesso 1100, 1130 e 1200, ma non su AP 1000. Per il corretto funzionamento di questa funzionalità, è necessario abilitare Aironet IE. CKIP espande le chiavi di crittografia a 16 byte.

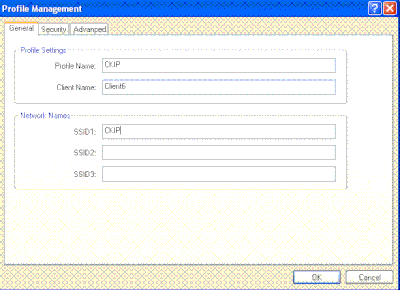

Configurazione del client wireless per CKIP

Per configurare il client LAN wireless per questa installazione, completare la procedura seguente:

-

Per creare un nuovo profilo, fare clic sulla scheda Gestione profili nell'ADU, quindi fare clic su Nuovo.

-

Quando viene visualizzata la finestra Gestione profilo (Generale), effettuare le seguenti operazioni per impostare il nome del profilo, il nome del client e l'SSID:

-

Immettere il nome del profilo nel campo Nome profilo.

In questo esempio viene utilizzato CKIP come nome del profilo.

-

Immettere il nome del client nel campo Nome client.

Il nome del client viene utilizzato per identificare il client wireless nella rete WLAN. Questa configurazione utilizza Client6 per il nome del client.

-

In Nomi di rete immettere il SSID da utilizzare per questo profilo.

Il SSID è lo stesso SSID configurato sul WLC. L'SSID in questo esempio è CKIP.

-

-

Fare clic sulla scheda Protezione.

-

Scegliere Chiave già condivisa (WEP statico) in Imposta opzioni di protezione, fare clic su Configura e definire le dimensioni della chiave WEP e la chiave WEP.

Questi valori devono corrispondere alla chiave WEP configurata sul WLC per questa WLAN.

-

Fare clic su OK.

Quando il SSID è attivato, il client wireless negozia con il LAP e il WLC per usare il CKIP per criptare i pacchetti.

Soluzioni di sicurezza Layer 3

Criterio Web (autenticazione Web e passthrough Web)

Per informazioni su come abilitare l'autenticazione Web in una rete WLAN, fare riferimento all'esempio di configurazione dell'autenticazione Web del controller LAN wireless .

Per informazioni su come configurare l'autenticazione Web esterna e l'autenticazione pass-through Web in una rete WLAN, fare riferimento all'esempio di configurazione dell'autenticazione Web esterna con i controller LAN wireless .

Per ulteriori informazioni su come abilitare il passthrough Web in una rete WLAN, fare riferimento a Esempio di configurazione del passthrough Web del controller WLAN.

Il meccanismo della pagina iniziale è un meccanismo di protezione di layer 3 introdotto in WLC versione 5.0 e utilizzato per l'autenticazione dei client. per ulteriori informazioni, fare riferimento all'esempio di configurazione del reindirizzamento della pagina iniziale del controller LAN wireless.

VPN PassThrough

Per informazioni su come configurare il pass-through VPN in una WLAN, fare riferimento all'esempio di configurazione WLC di VPN client su LAN wireless.

Risoluzione dei problemi

Comandi per la risoluzione dei problemi

È possibile utilizzare questi comandi di debug per risolvere i problemi relativi alla configurazione.

Debug per l'autenticazione Web:

-

debug mac addr<client-MAC-address xx:xx:xx:xx:xx:xx>: configura il debug degli indirizzi MAC per il client.

-

debug aaa all enable: configura il debug di tutti i messaggi AAA.

-

debug pem state enable: configura il debug della macchina a stati di Policy Manager

-

debug pem events enable: configura il debug degli eventi di policy manager.

-

debug dhcp message enable: utilizzare questo comando per visualizzare le informazioni di debug sulle attività dei client DHCP (Dynamic Host Configuration Protocol) e per monitorare lo stato dei pacchetti DHCP.

-

debug dhcp packet enable: utilizzare questo comando per visualizzare le informazioni a livello di pacchetto DHCP.

-

debug pm ssh-appgw enable: configura il debug dei gateway dell'applicazione.

-

debug pm ssh-tcp enable: configura il debug della gestione tcp di policy manager

Debug per WEP: nessun debug per WEP perché viene eseguito nell'access point. Attivare ondebug dot11 all enable.

Debug per la memorizzazione nella cache 802.1X/WPA/RSN/PMK:

-

debug mac addr <client-MAC-address xx:xx:xx:xx:xx:xx>: configura il debug degli indirizzi MAC per il client.

-

debug dot1x all enable: utilizzare questo comando per visualizzare le informazioni di debug di 802.1X.

-

debug dot11 all enable: utilizzare questo comando per abilitare il debug delle funzioni radio.

-

debug pem events enable: configura il debug degli eventi di policy manager.

-

debug pem state enable: configura il debug della macchina a stati di policy manager.

-

debug dhcp message enable: utilizzare questo comando per visualizzare le informazioni di debug sulle attività dei client DHCP (Dynamic Host Configuration Protocol) e per monitorare lo stato dei pacchetti DHCP.

-

debug dhcp packet enable: utilizzare questo comando per visualizzare le informazioni a livello di pacchetto DHCP.

-

debug mobility handoff enable (per roaming intra-switch): configura il debug dei pacchetti di mobilità.

-

show client detail <mac>: visualizza informazioni dettagliate per un client in base all'indirizzo mac. Controllare la configurazione di timeout della sessione WLAN e RADIUS.

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

2.0 |

22-Sep-2023 |

Certificazione |

1.0 |

09-Jul-2010 |

Versione iniziale |

Feedback

Feedback