Guida all'implementazione di Wireless BYOD per FlexConnect

Sommario

Introduzione

I dispositivi mobili stanno diventando sempre più potenti dal punto di vista computazionale e popolari tra i consumatori. Milioni di questi dispositivi sono venduti ai consumatori con Wi-Fi ad alta velocità in modo che gli utenti possano comunicare e collaborare. I consumatori sono ormai abituati all'aumento della produttività che questi dispositivi mobili portano nelle loro vite e stanno cercando di portare la loro esperienza personale nello spazio di lavoro. In questo modo si creano le esigenze di funzionalità di una soluzione BYOD (Bring Your Own Device) sul posto di lavoro.

Questo documento fornisce la distribuzione di filiali per la soluzione BYOD. Un dipendente si connette a un SSID (Service Set Identifier) aziendale con il suo nuovo iPad e viene reindirizzato a un portale di registrazione automatica. Cisco Identity Services Engine (ISE) autentica l'utente in Active Directory (AD) aziendale e scarica un certificato con un indirizzo MAC iPad incorporato e un nome utente nell'iPad, insieme a un profilo richiedente che impone l'uso di EAP-TLS (Extensible Authentication Protocol-Transport Layer Security) come metodo per la connettività dot1x. In base alla policy di autorizzazione dell'ISE, l'utente può connettersi usando il dot1x e accedere alle risorse appropriate.

Le funzionalità ISE delle versioni software Cisco Wireless LAN Controller precedenti alla 7.2.110.0 non supportavano i client di switching locale associati tramite i punti di accesso (AP) FlexConnect. La versione 7.2.10.0 supporta queste funzionalità ISE per i FlexConnect AP per lo switching locale e i client autenticati centralmente. Inoltre, la release 7.2.110.0 integrata con ISE 1.1.1 fornisce (ma non si limita a) queste funzionalità della soluzione BYOD per il wireless:

- Profilatura e postura del dispositivo

- Registrazione dei dispositivi e provisioning dei supplicant

- Caricamento di dispositivi personali (provisioning di dispositivi iOS o Android)

Prerequisiti

Requisiti

Nessun requisito specifico previsto per questo documento.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Switch Cisco Catalyst

- Controller Cisco Wireless LAN (WLAN)

- Software Cisco WLAN Controller (WLC) versione 7.2.10.0 e successive

- AP 802.11n in modalità FlexConnect

- Software Cisco ISE release 11.1.1 e successive

- Windows 2008 AD con CA (Certification Authority)

- server DHCP

- Server DNS (Domain Name System)

- Protocollo NTP (Network Time Protocol)

- Notebook, smartphone e tablet client wireless (Apple iOS, Android, Windows e Mac)

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

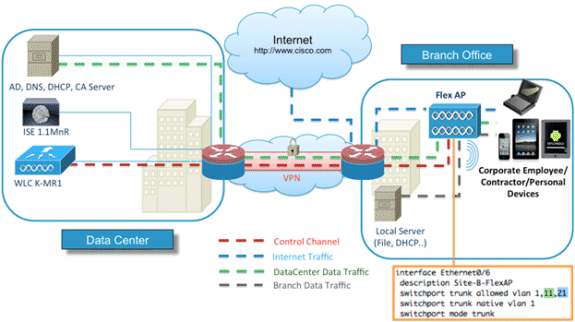

Topologia

Per implementare e testare correttamente le seguenti funzionalità, è necessaria una configurazione di rete minima, come mostrato nel diagramma:

Per questa simulazione, è necessaria una rete con un punto di accesso FlexConnect, un sito locale/remoto con DHCP locale, DNS, WLC e ISE. L'access point FlexConnect è collegato a un trunk per verificare la commutazione locale con più VLAN.

Registrazione dei dispositivi e provisioning dei supplicant

È necessario registrare un dispositivo in modo che il relativo supplicant nativo possa eseguire il provisioning per l'autenticazione dot1x. In base al criterio di autenticazione corretto, l'utente viene reindirizzato alla pagina guest e autenticato dalle credenziali del dipendente. L'utente visualizza la pagina di registrazione del dispositivo, in cui vengono richieste le informazioni sul dispositivo. Il processo di provisioning dei dispositivi viene quindi avviato. Se il sistema operativo non è supportato per il provisioning, l'utente viene reindirizzato al portale di registrazione degli asset per contrassegnare il dispositivo per l'accesso MAB (MAC Authentication Bypass). Se il sistema operativo è supportato, viene avviato il processo di registrazione e viene configurato il supplicant nativo del dispositivo per l'autenticazione dot1x.

Portale registrazione asset

Il portale di registrazione degli asset è l'elemento della piattaforma ISE che consente ai dipendenti di avviare l'onboarding degli endpoint tramite un processo di autenticazione e registrazione.

Gli amministratori possono eliminare le risorse dalla pagina Identità endpoint. Ogni dipendente è in grado di modificare, eliminare ed inserire in una lista nera le risorse registrate. Gli endpoint della lista nera vengono assegnati a un gruppo di identità della lista nera e viene creato un criterio di autorizzazione per impedire l'accesso alla rete da parte degli endpoint della lista nera.

Portale di autoregistrazione

Nel flusso CWA (Central Web Authentication) i dipendenti vengono reindirizzati a un portale che consente di immettere le credenziali, eseguire l'autenticazione e immettere le specifiche della risorsa specifica che si desidera registrare. Questo portale è denominato Portale self-provisioning ed è simile al Portale di registrazione dei dispositivi. Consente ai dipendenti di immettere l'indirizzo MAC e una descrizione significativa dell'endpoint.

Autenticazione e provisioning

Dopo aver selezionato il portale di autoregistrazione, i dipendenti devono fornire un insieme di credenziali valide per passare alla fase di attivazione. Dopo l'autenticazione, è possibile eseguire il provisioning dell'endpoint nel database degli endpoint e generare un certificato per l'endpoint. Un link nella pagina consente al dipendente di scaricare la procedura guidata del programma pilota per i supplicant (SPW).

Provisioning per iOS (iPhone/iPad/iPod)

Per la configurazione EAP-TLS, ISE segue il processo di registrazione OTA (Over-the-Air) di Apple:

- Una volta completata l'autenticazione, il motore di valutazione valuta i criteri di provisioning del client, generando un profilo supplicant.

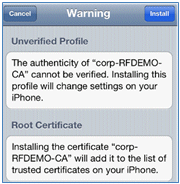

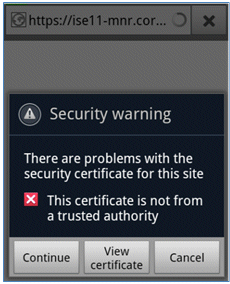

- Se il profilo supplicant è per l'impostazione EAP-TLS, il processo OTA determina se l'ISE utilizza la firma automatica o la firma di una CA sconosciuta. Se una delle condizioni è vera, all'utente viene richiesto di scaricare il certificato di ISE o CA prima di poter iniziare il processo di registrazione.

- Per altri metodi EAP, ISE spinge il profilo finale dopo la corretta autenticazione.

Provisioning per Android

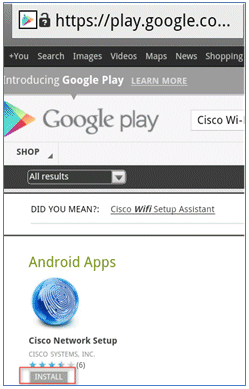

Per motivi di sicurezza, l'agente Android deve essere scaricato dal sito Marketplace Android e non può essere eseguito il provisioning da ISE. Cisco carica una versione finale della procedura guidata nel marketplace Android tramite l'account Cisco Android Marketplace Publisher.

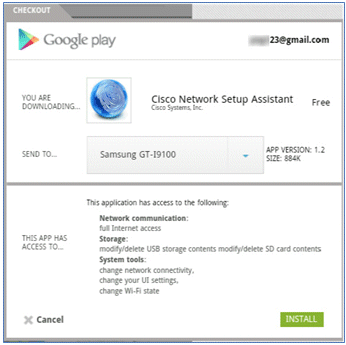

Questo è il processo di provisioning Android:

- Cisco utilizza il Software Development Kit (SDK) per creare il pacchetto Android con estensione .apk.

- Cisco carica un pacchetto nel marketplace Android.

- L'utente configura il criterio nel provisioning del client con i parametri appropriati.

- Dopo la registrazione del dispositivo, l'utente finale viene reindirizzato al servizio di provisioning client quando l'autenticazione dot1x non riesce.

- La pagina del portale di provisioning fornisce un pulsante che reindirizza gli utenti al portale del marketplace Android, dove possono scaricare l'SPW.

- Viene avviato Cisco SPW che esegue il provisioning del richiedente:

- SPW rileva l'ISE e scarica il profilo da ISE.

- SPW crea una coppia certificato/chiave per EAP-TLS.

- SPW effettua una chiamata di richiesta proxy SCEP (Simple Certificate Enrollment Protocol) ad ISE e ottiene il certificato.

- I profili wireless vengono applicati da SPW.

- Se i profili vengono applicati correttamente, SPW attiva la riautenticazione.

- L'SPW si chiude.

Doppia registrazione SSID wireless BYOD

Questo è il processo per la registrazione automatica della doppia SSID wireless BYOD:

- L'utente viene associato all'SSID guest.

- L'utente apre un browser e viene reindirizzato al portale per gli ospiti di ISE CWA.

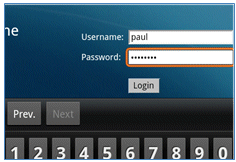

- L'utente immette il nome utente e la password di un dipendente nel portale guest.

- ISE autentica l'utente e, in base al fatto che si tratta di un dipendente e non di un ospite, reindirizza l'utente alla pagina guest di registrazione del dispositivo dipendente.

- L'indirizzo MAC è precompilato nella pagina guest di registrazione del dispositivo per DeviceID. L'utente immette una descrizione e accetta la politica d'uso accettabile (AUP, Acceptable Use Policy) se necessario.

- L'utente seleziona Accetta e inizia a scaricare e installare l'SPW.

- Il provisioning del richiedente per il dispositivo dell'utente viene eseguito insieme a tutti i certificati.

- Si verifica il CoA e il dispositivo si riassocia all'SSID aziendale (CORP) e si autentica con EAP-TLS (o altro metodo di autorizzazione in uso per il richiedente).

Registrazione singola BYOD wireless SSID

In questo scenario, esiste un singolo SSID per l'accesso aziendale (CORP) che supporta sia PEAP (Protected Extensible Authentication Protocol) che EAP-TLS. Nessun SSID guest.

Questo è il processo per la registrazione automatica della BYOD wireless con un solo SSID:

- L'utente viene associato a CORP.

- L'utente immette un nome utente e una password dipendente nel supplicant per l'autenticazione PEAP.

- ISE autentica l'utente e, in base al metodo PEAP, fornisce una policy di autorizzazione di accettazione con reindirizzamento alla pagina guest di registrazione del dispositivo dipendente.

- L'utente apre un browser e viene reindirizzato alla pagina guest di Registrazione dispositivo dipendente.

- L'indirizzo MAC è precompilato nella pagina guest di registrazione del dispositivo per DeviceID. L'utente immette una descrizione e accetta le CDS.

- L'utente seleziona Accetta e inizia a scaricare e installare l'SPW.

- Il provisioning del richiedente per il dispositivo dell'utente viene eseguito insieme a tutti i certificati.

- Si verifica il CoA e il dispositivo si riassocia all'SSID CORP e si autentica con EAP-TLS.

Configurazione funzionalità

Per iniziare la configurazione, completare i seguenti passaggi:

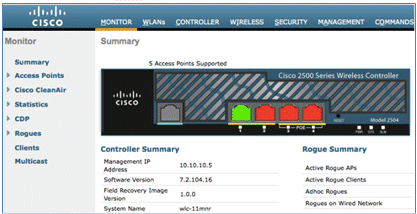

- Per questa guida, verificare che la versione del WLC sia 7.2.10.0 o successiva.

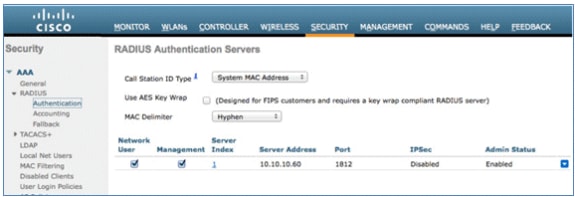

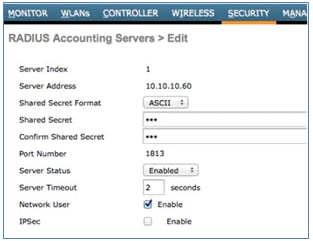

- Passare a Sicurezza > RADIUS > Autenticazione e aggiungere il server RADIUS al WLC.

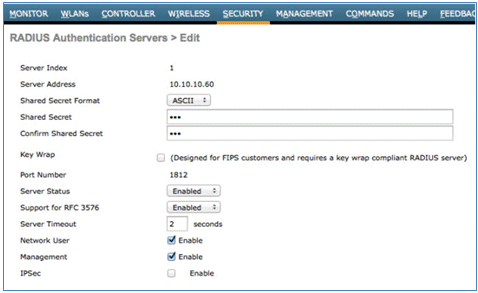

- Aggiungere ISE 1.1.1 al WLC:

- Immettere un segreto condiviso.

- Impostare il supporto per RFC 3576 su Enabled.

- Aggiungere lo stesso server ISE come server di accounting RADIUS.

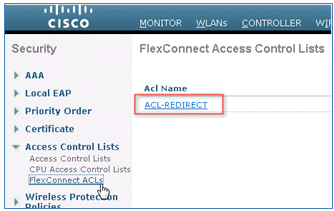

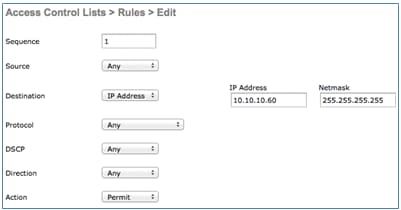

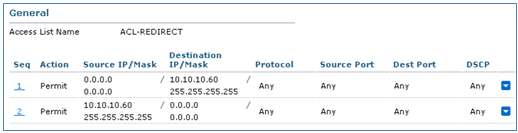

- Creare un ACL WLC Pre-Auth da usare nella policy ISE in un secondo momento. Selezionare WLC > Security > Access Control Lists > ACL FlexConnect, quindi creare un nuovo ACL FlexConnect denominato ACL-REDIRECT (nell'esempio).

- Nelle regole ACL, autorizzare tutto il traffico da/verso l'ISE e autorizzare il traffico dei client durante il provisioning del supplicant.

- Per la prima regola (sequenza 1):

- Impostare Source (Origine) su Any (Qualsiasi).

- Impostare IP (indirizzo ISE)/ Netmask 255.255.255.255.

- Impostare Action su Permit.

- Per la seconda regola (sequenza 2), impostare source IP (indirizzo ISE)/ mask 255.255.255.255 su Any and Action to Permit.

- Per la prima regola (sequenza 1):

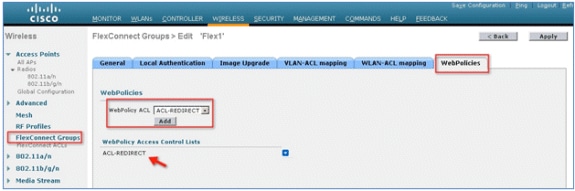

- Creare un nuovo gruppo FlexConnect denominato Flex1 (in questo esempio):

- Passare alla scheda Gruppo FlexConnect > Criteri Web.

- Nel campo ACL WebPolicy, fare clic su Add, quindi selezionare ACL-REDIRECT o l'ACL FlexConnect creato in precedenza.

- Confermare che popola il campo Elenchi di controllo di accesso di WebPolicy.

- Fare clic su Apply and Save Configuration (Applica e salva configurazione).

Configurazione della WLAN

Per configurare la WLAN, effettuare i seguenti passaggi:

- Creare un SSID WLAN aperto per l'esempio di SSID doppio:

- Immettere il nome di una WLAN: DemoCWA (nell'esempio).

- Selezionare l'opzione Abilitato per Stato.

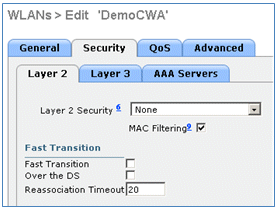

- Passare alla scheda Sicurezza > scheda Layer 2 e impostare i seguenti attributi:

- Sicurezza di livello 2: nessuna

- Filtro MAC: Abilitato (casella selezionata)

- Transizione rapida: disabilitata (casella non selezionata)

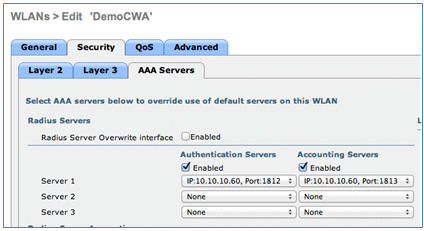

- Andare alla scheda AAA Server e impostare i seguenti attributi:

- Autenticazione e server account: Abilitato

- Server 1: <ISE IP address>

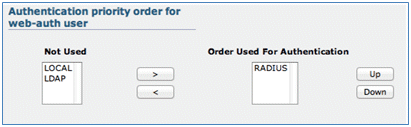

- Scorrere verso il basso dalla scheda Server AAA. In Ordine di priorità autenticazione per l'utente con autenticazione Web verificare che RADIUS sia utilizzato per l'autenticazione e che gli altri non siano utilizzati.

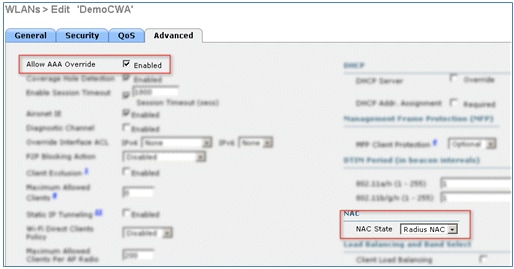

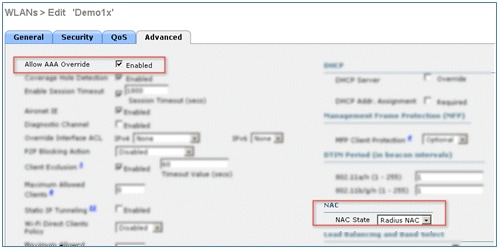

- Andare alla scheda Advanced (Avanzate) e impostare i seguenti attributi:

- Consenti sostituzione AAA: abilitata

- Stato NAC: Radius NAC

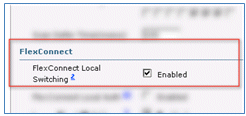

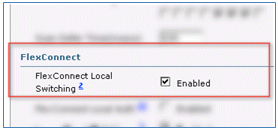

- Scorrere verso il basso nella scheda Advanced e impostare FlexConnect Local Switching su Enabled.

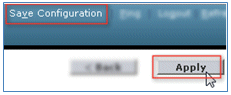

- Fare clic su Apply and Save Configuration (Applica e salva configurazione).

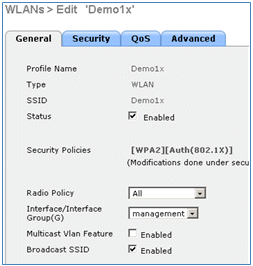

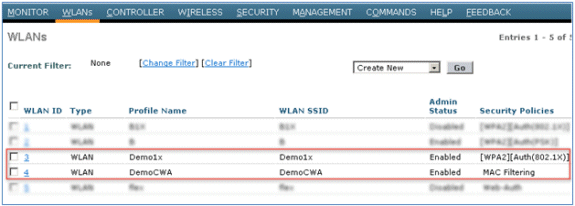

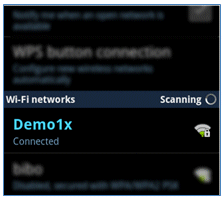

- Creare un SSID WLAN 802.1X denominato Demo1x (nell'esempio) per gli scenari a SSID singolo e doppio.

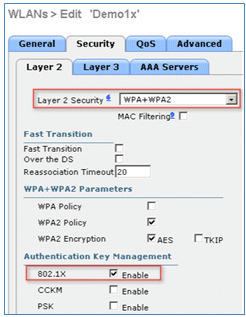

- Passare alla scheda Sicurezza > scheda Layer 2 e impostare i seguenti attributi:

- Sicurezza di layer 2: WPA+WPA2

- Transizione rapida: disabilitata (casella non selezionata)

- Gestione chiavi di autenticazione: 802.lX: Abilita

- Andare alla scheda Advanced (Avanzate) e impostare i seguenti attributi:

- Consenti sostituzione AAA: abilitata

- Stato NAC: Radius NAC

- Scorrere verso il basso la scheda Advanced (Avanzate) e impostare FlexConnect Local Switching su Enabled (Abilitato).

- Fare clic su Apply and Save Configuration (Applica e salva configurazione).

- Confermare che entrambe le nuove WLAN sono state create.

Configurazione punto di accesso FlexConnect

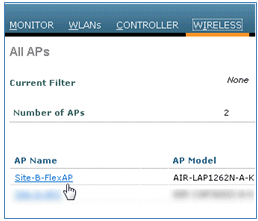

Per configurare l'access point FlexConnect, completare i seguenti passaggi:

- Passare a WLC > Wireless e fare clic sull'access point FlexConnect di destinazione.

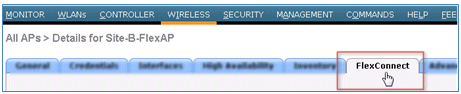

- Fare clic sulla scheda FlexConnect.

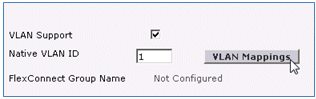

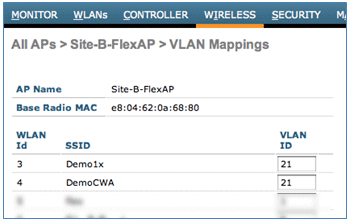

- Abilitare il supporto VLAN (la casella è selezionata), impostare l'ID VLAN nativo e fare clic su Mapping VLAN.

- Impostare l'ID VLAN su 21 (in questo esempio) per l'SSID per la commutazione locale.

- Fare clic su Apply and Save Configuration (Applica e salva configurazione).

Configurazione di ISE

Per configurare l'ISE, completare la procedura seguente:

- Accedere al server ISE: <https://ise>.

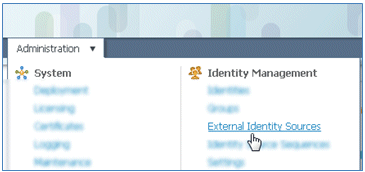

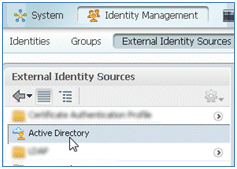

- Passare a Amministrazione > Gestione identità > Origini identità esterne.

- Fare clic su Active Directory.

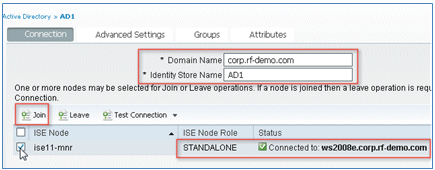

- Nella scheda Connessione:

- Aggiungere il nome di dominio di corp.rf-demo.com (in questo esempio) e impostare il nome predefinito dell'archivio identità su AD1.

- Fare clic su Salva configurazione.

- Fare clic su Partecipa e specificare il nome utente e la password dell'account dell'amministratore di Active Directory necessari per l'aggiunta.

- Lo stato deve essere verde. Abilita Connesso a: (casella selezionata).

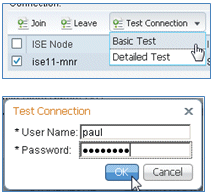

- Eseguire un test di connessione di base ad Active Directory con un utente del dominio corrente.

- Se la connessione ad Active Directory ha esito positivo, una finestra di dialogo conferma che la password è corretta.

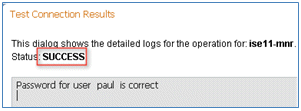

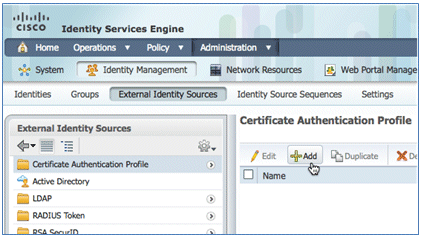

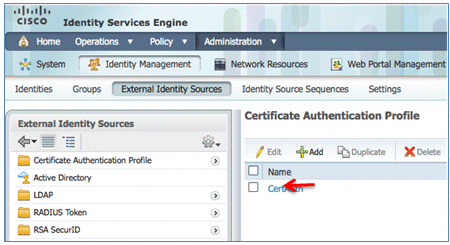

- Passare a Amministrazione > Gestione identità > Origini identità esterne:

- Fare clic su Profilo di autenticazione certificato.

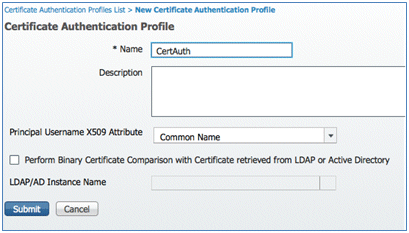

- Fare clic su Add (Aggiungi) per un nuovo profilo di autenticazione del certificato (CAP).

- Immettere il nome CertAuth (in questo esempio) per il criterio di autorizzazione delle connessioni; per l'attributo Nome utente principale X509, selezionare Nome comune, quindi fare clic su Invia.

- Confermare l'aggiunta del nuovo criterio di autorizzazione delle connessioni.

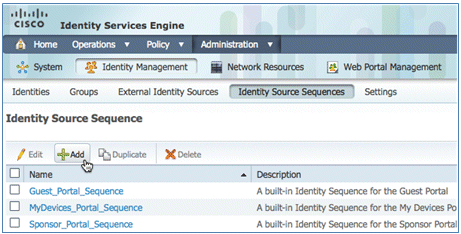

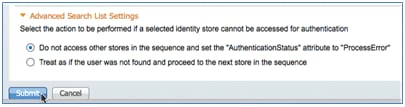

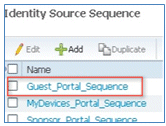

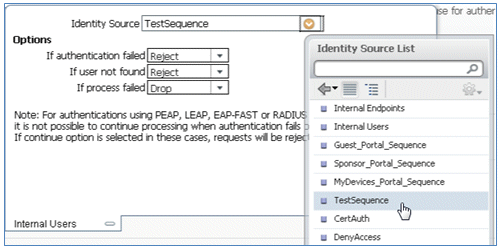

- Passare a Amministrazione > Gestione identità > Sequenze origine identità e fare clic su Aggiungi.

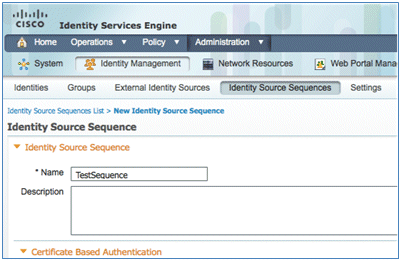

- Assegnare alla sequenza il nome TestSequence (nell'esempio).

- Scorrere fino a Autenticazione basata su certificato:

- Abilitare Seleziona profilo di autenticazione certificato (la casella è selezionata).

- Selezionare CertAuth (o un altro profilo CAP creato in precedenza).

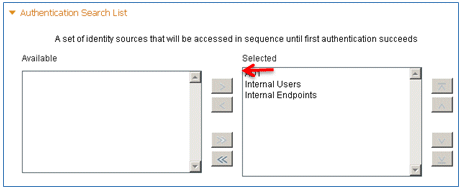

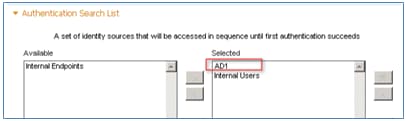

- Scorri verso il basso fino all'elenco di ricerca autenticazione:

- Sposta AD1 da Disponibile a Selezionato.

- Fare clic sul pulsante su per spostare AD1 alla priorità superiore.

- Per salvare, fare clic su Submit (Invia).

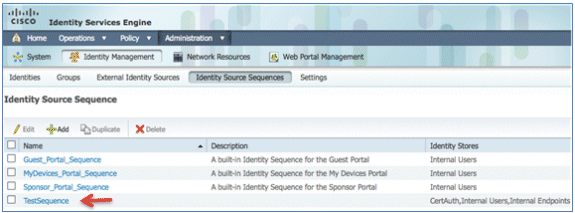

- Confermare l'aggiunta della nuova sequenza di origine identità.

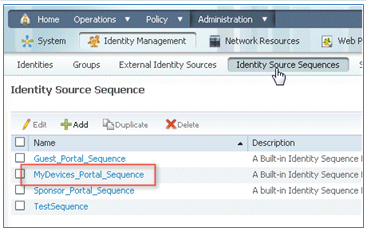

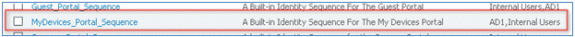

- Utilizzare AD per autenticare il portale dei dispositivi personali. Selezionare ISE > Amministrazione > Gestione identità > Sequenza origine identità, quindi modificare MyDevices_Portal_Sequence.

- Aggiungere AD1 all'elenco Selezionati e fare clic sul pulsante su per spostare AD1 alla priorità superiore.

- Fare clic su Salva.

- Confermare che la sequenza dell'archivio identità per MyDevices_Portal_Sequence contenga AD1.

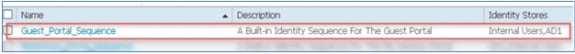

- Ripetere i passaggi da 16 a 19 per aggiungere AD1 per Guest_Portal_Sequence e fare clic su Salva.

- Confermare che Guest_Portal_Sequence contenga AD1.

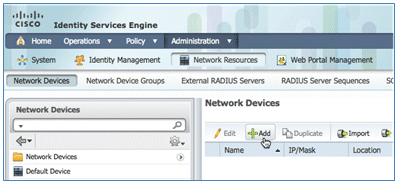

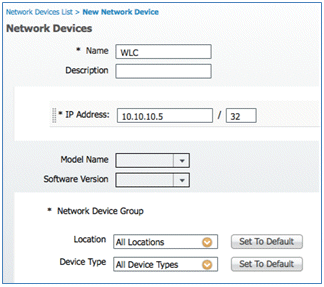

- Per aggiungere il WLC al dispositivo di accesso alla rete (WLC), selezionare Amministrazione > Risorse di rete > Dispositivi di rete, quindi fare clic su Aggiungi.

- Aggiungere il nome del WLC, l'indirizzo IP, la subnet mask e così via.

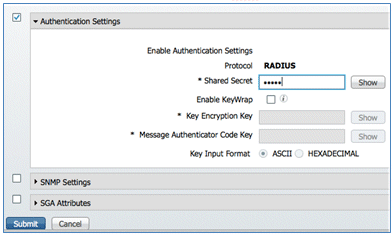

- Scorrere fino a Impostazioni di autenticazione e immettere il segreto condiviso. Deve corrispondere al segreto condiviso del RADIUS del WLC.

- Fare clic su Invia.

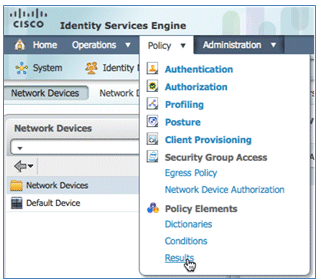

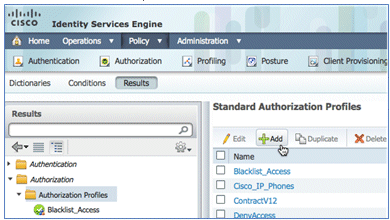

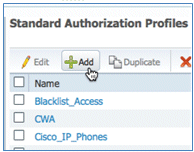

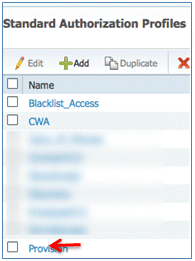

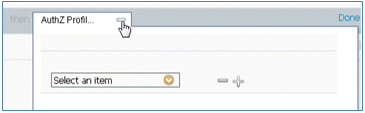

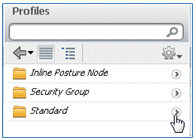

- Selezionare ISE > Policy > Policy Elements > Results (Risultati criteri).

- Espandere Risultati e autorizzazione, fare clic su Profili di autorizzazione, quindi fare clic su Aggiungi per un nuovo profilo.

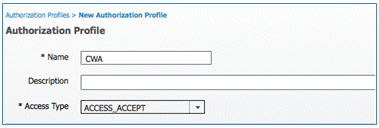

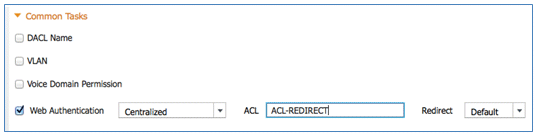

- Assegna al profilo i seguenti valori:

- Nome: CWA

- Abilita autenticazione Web (casella selezionata):

- Autenticazione Web: centralizzata

- ACL: ACL-REDIRECT (deve corrispondere al nome dell'ACL di preautenticazione WLC).

- Reindirizzamento: predefinito

- Nome: CWA

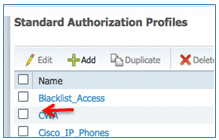

- Fare clic su Invia e verificare che il profilo di autorizzazione CWA sia stato aggiunto.

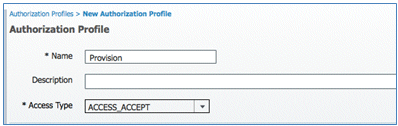

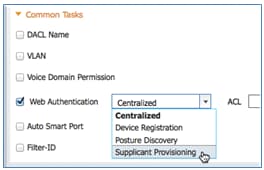

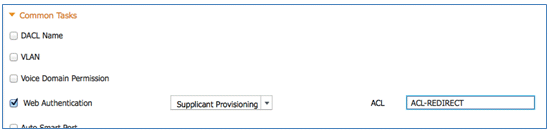

- Per creare un nuovo profilo di autorizzazione, fare clic su Add (Aggiungi).

- Assegna al profilo i seguenti valori:

- Nome: Provisioning

- Abilita autenticazione Web (casella selezionata):

- Valore autenticazione Web: provisioning supplicant

- ACL: ACL-REDIRECT (deve corrispondere al nome dell'ACL di preautenticazione WLC).

- Valore autenticazione Web: provisioning supplicant

- Nome: Provisioning

- Fare clic su Invia e confermare che il profilo di autorizzazione del provisioning è stato aggiunto.

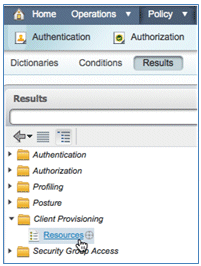

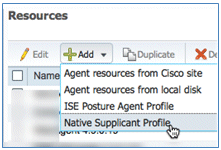

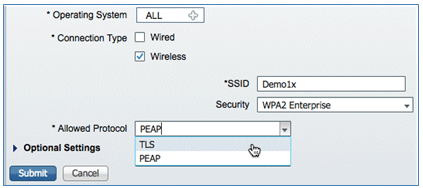

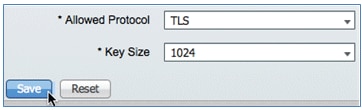

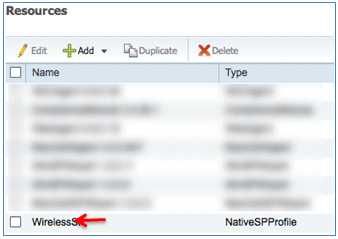

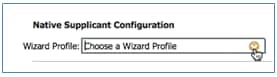

- Scorrere verso il basso in Risultati, espandere Provisioning client e fare clic su Risorse.

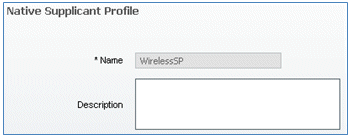

- Selezionare Profilo supplicant nativo.

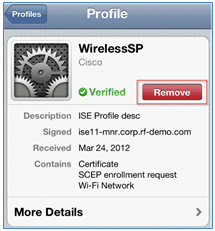

- Assegnare al profilo il nome WirelessSP (in questo esempio).

- Immettere i seguenti valori:

- Tipo di connessione: wireless

- SSID: Demo1x (questo valore deriva dalla configurazione WLC 802.1x WLAN)

- Protocollo consentito: TLS

- Dimensioni della chiave: 1024

- Fare clic su Invia.

- Fare clic su Salva.

- Confermare che il nuovo profilo è stato aggiunto.

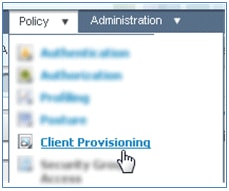

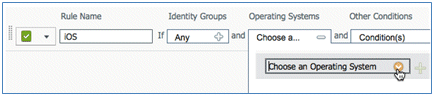

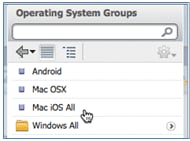

- Passare a Policy > Client Provisioning.

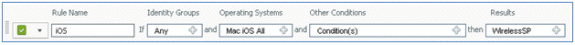

- Immettere i seguenti valori per la regola di provisioning dei dispositivi iOS:

- Nome regola: iOS

- Gruppi di identità: qualsiasi

- Sistemi operativi: Mac iOS All

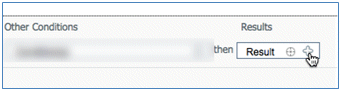

- Risultati: WirelessSP (profilo supplicant nativo creato in precedenza)

- Passare a Risultati > Profilo procedura guidata (elenco a discesa) > WirelessSP.

- Passare a Risultati > Profilo procedura guidata (elenco a discesa) > WirelessSP.

- Confermare che il profilo di provisioning iOS è stato aggiunto.

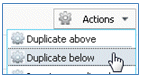

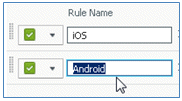

- Sul lato destro della prima regola, individuare l'elenco a discesa Azioni e selezionare Duplica sotto o sopra.

- Modificare il nome della nuova regola in Android.

- Cambiare i sistemi operativi in Android.

- Non modificare altri valori.

- Fare clic su Save (schermata in basso a sinistra).

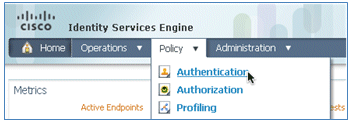

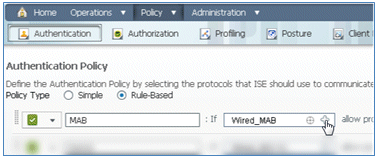

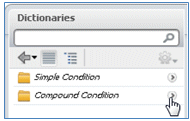

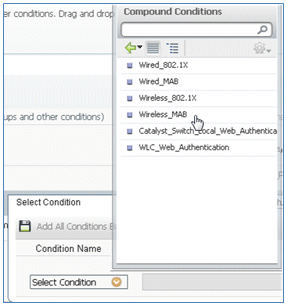

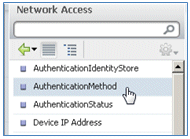

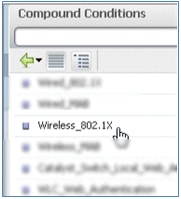

- Selezionare ISE > Policy > Authentication (Autenticazione).

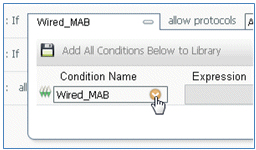

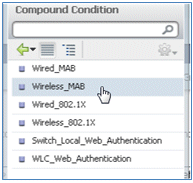

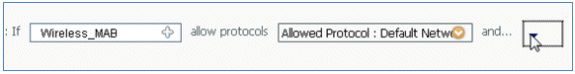

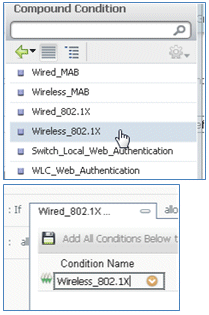

- Modificare la condizione in modo da includere Wireless_MAB ed espandere Wired_MAB.

- Fare clic sull'elenco a discesa Nome condizione.

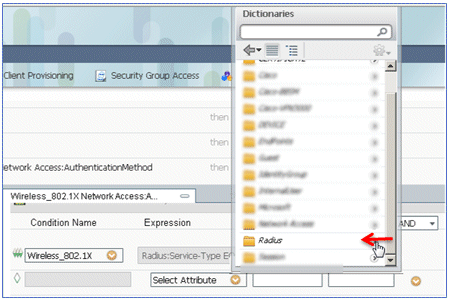

- Selezionare Dizionari > Condizione composta.

- Selezionare Wireless_MAB.

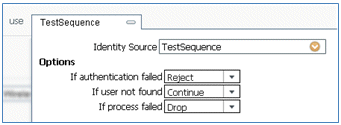

- A destra della regola, selezionare la freccia da espandere.

- Selezionare i valori seguenti dall'elenco a discesa:

- Origine identità: TestSequence (valore creato in precedenza)

- Se l'autenticazione non è riuscita: Rifiuta

- Se l'utente non è stato trovato: Continua

- Se il processo non è riuscito: Elimina

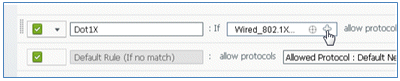

- Passare alla regola Dot1X e modificare i valori seguenti:

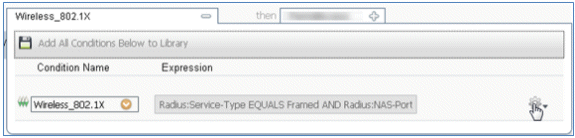

Condizione: Wireless_802.1X

- Origine identità: TestSequence

- Fare clic su Salva.

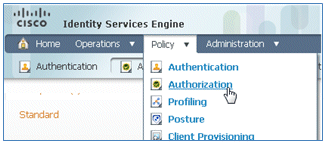

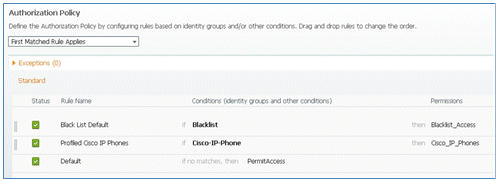

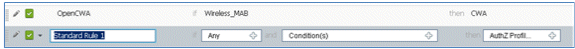

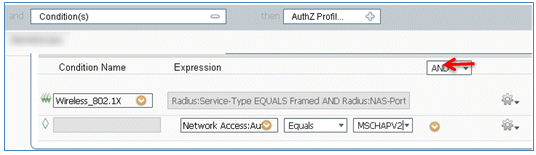

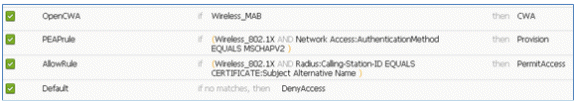

- Selezionare ISE > Policy > Authorization (Policy > Autorizzazione).

- Le regole predefinite (ad esempio Black List Default, Profiled e Default) sono già configurate dall'installazione; le prime due possono essere ignorate; la regola predefinita verrà modificata in seguito.

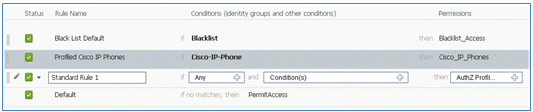

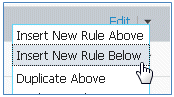

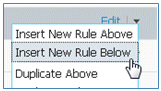

- A destra della seconda regola (Telefoni IP Cisco con profilo), fare clic sulla freccia in giù accanto a Modifica e selezionare Inserisci nuova regola sotto.

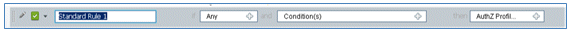

Viene aggiunto un nuovo numero di regola standard.

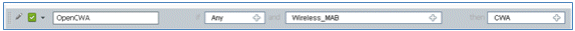

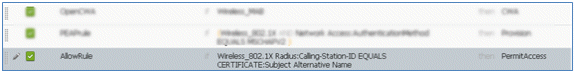

- Modificare il nome della regola da Standard Rule # a OpenCWA. Questa regola avvia il processo di registrazione sulla WLAN aperta (SSID doppio) per gli utenti che vengono alla rete guest per eseguire il provisioning dei dispositivi.

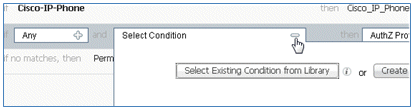

- Fare clic sul segno più (+) per Condizione/i, quindi fare clic su Seleziona condizione esistente dalla libreria.

- Selezionare Condizioni composte > Wireless_MAB.

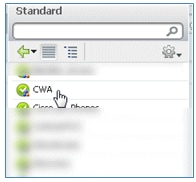

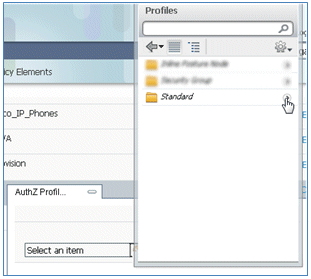

- Nel Profilo AuthZ, fare clic sul segno più (+), quindi selezionare Standard.

- Selezionare il CWA standard (profilo di autorizzazione creato in precedenza).

- Confermare che la regola sia stata aggiunta con le condizioni e l'autorizzazione corrette.

- Fare clic su Fine (sul lato destro della regola).

- A destra della stessa regola, fare clic sulla freccia in giù accanto a Modifica e selezionare Inserisci nuova regola sotto.

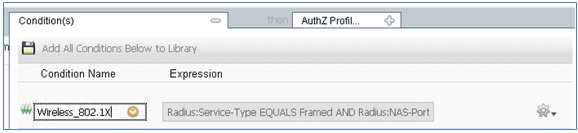

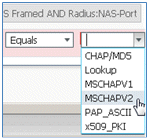

- Modificare il nome della regola da Standard Rule # a PEAPrule (in questo esempio). Questa regola viene utilizzata per PEAP (utilizzato anche per uno scenario SSID singolo) per verificare che l'autenticazione di 802.1X senza Transport Layer Security (TLS) e il provisioning del supplicant di rete vengano avviati con il profilo di autorizzazione del provisioning creato in precedenza.

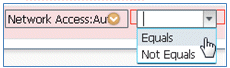

- Modificare la condizione in Wireless_802.1X.

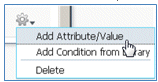

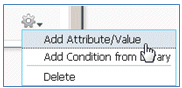

- Fare clic sull'icona dell'ingranaggio sul lato destro della condizione e selezionare Aggiungi attributo/valore. Condizione 'and', non 'or'.

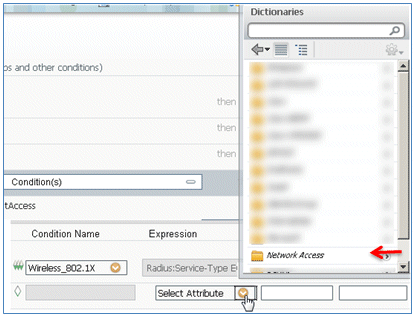

- Individuare e selezionare Accesso alla rete.

- Selezionare AuthenticationMethod e immettere i seguenti valori:

- AuthenticationMethod: uguale a

- Selezionare MSCHAPV2.

Questo è un esempio della regola. Accertarsi che la condizione sia AND.

- AuthenticationMethod: uguale a

- In Profilo AuthZ, selezionare Standard > Provisioning (profilo di autorizzazione creato in precedenza).

- Selezionate Fatto (Done).

- A destra della regola PEAP, fare clic sulla freccia in giù accanto a Modifica e selezionare Inserisci nuova regola sotto.

- Modificare il nome della regola da Standard Rule # a AllowRule (in questo esempio). Questa regola verrà utilizzata per consentire l'accesso alle periferiche registrate con certificati installati.

- In Condizioni selezionare Condizioni composte.

- Selezionare Wireless_802.1X.

- Aggiungere un attributo AND.

- Fare clic sull'icona dell'ingranaggio sul lato destro della condizione e selezionare Aggiungi attributo/valore.

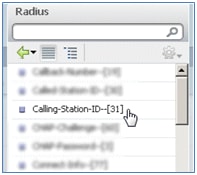

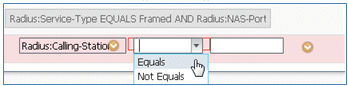

- Individuate e selezionate Raggio (Radius).

- Selezionare Calling-Station-ID—[31].

- Selezionare Uguale a.

- Passare a CERTIFICATO e fare clic sulla freccia destra.

- Selezionare Nome alternativo soggetto.

- Per il profilo AuthZ, selezionare Standard.

- Selezionare Permit Access.

- Selezionate Fatto (Done).

Questo è un esempio della regola:

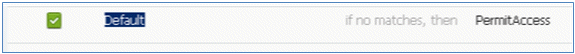

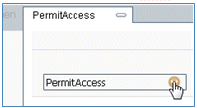

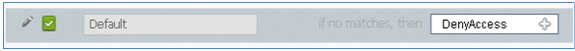

- Individuare la regola predefinita per modificare PermitAccess in DenyAccess.

- Per modificare la regola predefinita, fare clic su Modifica.

- Passare al profilo AuthZ esistente di PermitAccess.

- Selezionare Standard.

- Selezionare DenyAccess.

- Confermare che la regola predefinita disponga di DenyAccess se non vengono trovate corrispondenze.

- Selezionate Fatto (Done).

Questo è un esempio delle regole principali richieste per il test e sono applicabili per uno scenario SSID singolo o SSID doppio.

- Fare clic su Salva.

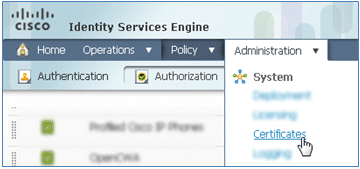

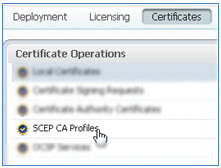

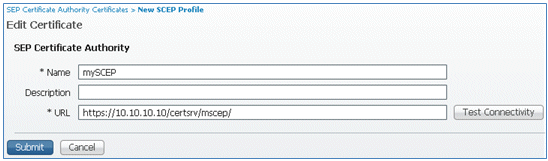

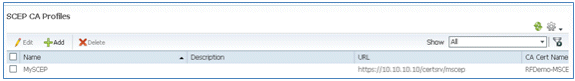

- Per configurare il server ISE con un profilo SCEP, selezionare ISE > Administration > System > Certificates.

- In Operazioni certificato fare clic su Profili CA SCEP.

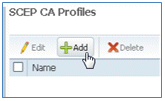

- Fare clic su Add.

- Immettere i seguenti valori per il profilo:

- Nome: mySCEP (in questo esempio)

- URL: https://<ca-server>/CertSrv/mscep/ (verificare la configurazione del server CA per l'indirizzo corretto).

- Fare clic su Test connettività per verificare la connettività della connessione SCEP.

- Questa risposta indica che la connettività del server è riuscita.

- Fare clic su Invia.

- Il server risponde che il profilo CA è stato creato correttamente.

- Confermare che il profilo CA SCEP sia stato aggiunto.

Esperienza utente - Provisioning iOS

SSID doppio

In questa sezione vengono illustrati due SSID e viene descritto come connettersi al guest di cui eseguire il provisioning e come connettersi a una WLAN 802.1x.

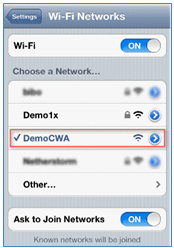

Completare questi passaggi per effettuare il provisioning di iOS nello scenario con doppio SSID:

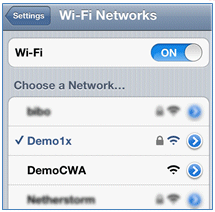

- Sul dispositivo iOS, andare su Reti Wi-Fi e selezionare DemoCWA (configurato per aprire WLAN su WLC).

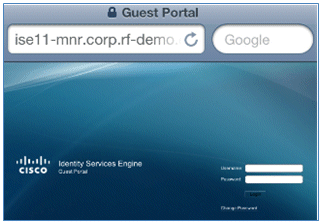

- Aprire il browser Safari sul dispositivo iOS e visitare un URL raggiungibile (ad esempio, server Web interno/esterno). L'ISE vi reindirizza al portale. Fare clic su Continue (Continua).

- Viene eseguito il reindirizzamento al portale per l'accesso.

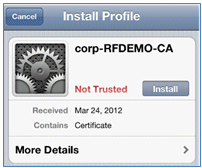

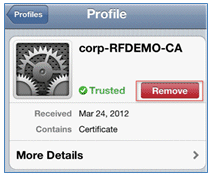

- Accedere con un account utente e una password di Active Directory. Installare il profilo CA quando richiesto.

- Fare clic su Installa certificato protetto del server CA.

- Fare clic su Fine una volta completata l'installazione del profilo.

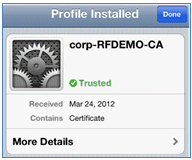

- Tornare al browser e fare clic su Registra. Prendere nota dell'ID dispositivo che contiene l'indirizzo MAC del dispositivo.

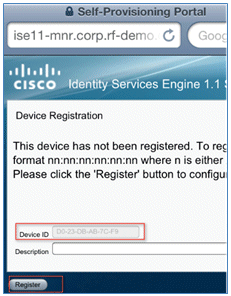

- Per installare il profilo verificato, fare clic su Installa.

- Fare clic su Installa.

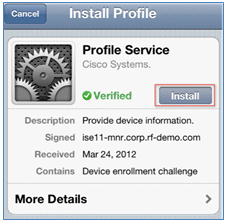

- Al termine del processo, il profilo WirelessSP conferma che il profilo è installato. Selezionate Fatto (Done).

- Accedere a Reti Wi-Fi e modificare la rete in Demo1x. Il dispositivo è ora connesso e utilizza TLS.

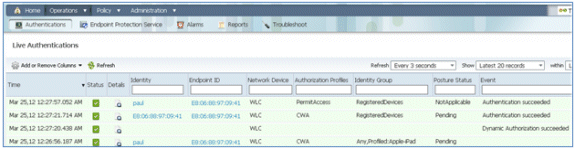

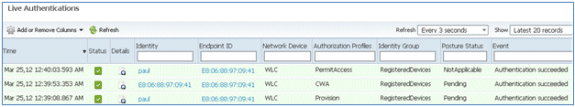

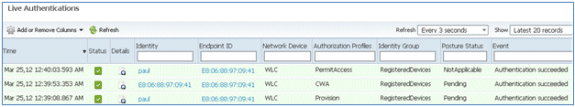

- In ISE, selezionare Operations > Authentications (Operazioni > Autenticazioni). Gli eventi mostrano il processo in cui il dispositivo è connesso alla rete guest aperta, passa attraverso il processo di registrazione con il provisioning del richiedente e viene consentito l'accesso dopo la registrazione.

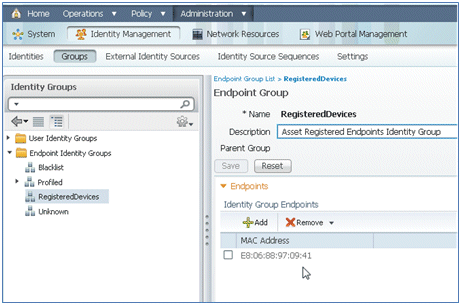

- Passare a ISE > Amministrazione > Gestione identità > Gruppi > Gruppi di identità degli endpoint > Dispositivi registrati. L'indirizzo MAC è stato aggiunto al database.

SSID singolo

In questa sezione viene descritto un singolo SSID e viene descritto come connettersi direttamente a una WLAN 802.1x, fornire nome utente e password di Active Directory per l'autenticazione PEAP, effettuare il provisioning tramite un account guest e riconnettersi a TLS.

Completare questi passaggi per eseguire il provisioning di iOS nello scenario SSID singolo:

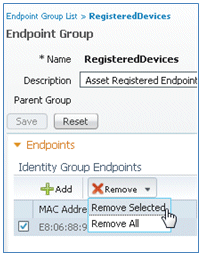

- Se si utilizza lo stesso dispositivo iOS, rimuovere l'endpoint dai dispositivi registrati.

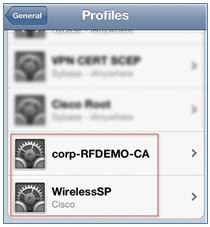

- Sul dispositivo iOS, selezionare Settings > Generals > Profiles (Impostazioni > Generali > Profili). Rimuovere i profili installati in questo esempio.

- Per rimuovere i profili precedenti, fare clic su Rimuovi.

- Connettersi direttamente a 802.1x con il dispositivo esistente (cancellato) o con un nuovo dispositivo iOS.

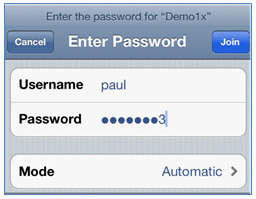

- Connetti a Dot1x, immetti un nome utente e una password e fai clic su Partecipa.

- Ripetere i passaggi da 90 a 90 dalla sezione Configurazione ISE fino al completamento dell'installazione dei profili appropriati.

- Per controllare il processo, selezionare ISE > Operations > Authentications. Nell'esempio viene mostrato il client connesso direttamente alla WLAN 802.1X quando viene attivato, disconnesso e riconnesso alla stessa WLAN con l'uso di TLS.

- Passare a WLC > Monitor > [MAC client]. Nel dettaglio del client, notare che il client si trova nello stato RUN, il relativo Data Switching è impostato su local e l'autenticazione è Central. Ciò vale per i client che si connettono a FlexConnect AP.

Esperienza utente - Provisioning di Android

SSID doppio

In questa sezione vengono illustrati due SSID e viene descritto come connettersi al guest di cui eseguire il provisioning e come connettersi a una WLAN 802.1x.

Il processo di connessione per il dispositivo Android è molto simile a quello per un dispositivo iOS (singolo o doppio SSID). Tuttavia, una differenza importante è che il dispositivo Android richiede l'accesso a Internet per accedere a Google Marketplace (ora Google Play) e scaricare l'agente supplicant.

Completare questi passaggi per effettuare il provisioning di un dispositivo Android (come il Samsung Galaxy in questo esempio) nello scenario con doppio SSID:

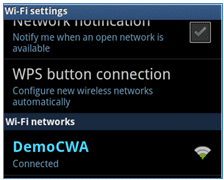

- Nel dispositivo Android, usare Wi-Fi per collegarsi a DemoCWA e aprire la WLAN guest.

- Accettare tutti i certificati per collegarsi all'ISE.

- Immettere un nome utente e una password nel portale guest per eseguire il login.

- Fare clic su Registra. Il dispositivo tenta di raggiungere Internet per accedere a Google Marketplace. Aggiungere eventuali regole aggiuntive all'ACL di pre-autenticazione (ad esempio, ACL-REDIRECT) nel controller per consentire l'accesso a Internet.

- Google elenca Cisco Network Setup come app per Android. Fare clic su INSTALLA.

- Accedere a Google e fare clic su INSTALL (INSTALLA).

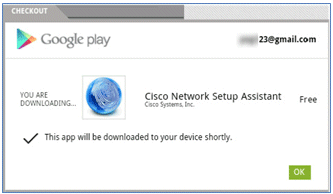

- Fare clic su OK.

- Sul dispositivo Android, trovare l'app Cisco SPW installata e aprirla.

- Verificare di aver ancora eseguito l'accesso al portale guest dal dispositivo Android.

- Per avviare l'Assistente installazione Wi-Fi, fare clic su Start.

- L'SPW Cisco inizia a installare i certificati.

- Quando richiesto, impostare una password per l'archiviazione delle credenziali.

- L'SPW Cisco restituisce un nome di certificato, che contiene la chiave utente e il certificato utente. Per confermare, fare clic su OK.

- Cisco SPW continua e richiede un altro nome di certificato, che contiene il certificato CA. Immettere il nome iseca (in questo esempio), quindi fare clic su OK per continuare.

- Il dispositivo Android è ora connesso.

Portale I miei dispositivi

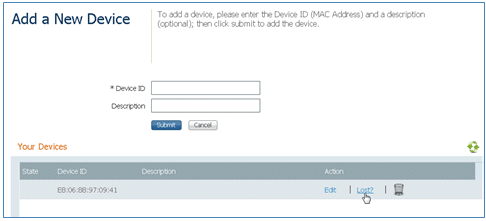

My Devices Portal consente agli utenti di inserire nella blacklist i dispositivi registrati in precedenza in caso di smarrimento o furto di un dispositivo. Consente inoltre agli utenti di reinserirsi, se necessario.

Per mettere in blacklist un dispositivo, completare i seguenti passaggi:

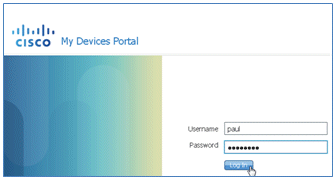

- Per accedere al portale I miei dispositivi, apri un browser, connettiti a https://ise-server:8443/mydevices (nota il numero di porta 8443) e accedi con un account AD.

- Individuare il dispositivo in ID dispositivo e fare clic su Lost? per avviare la creazione della blacklist di un dispositivo.

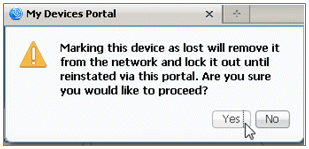

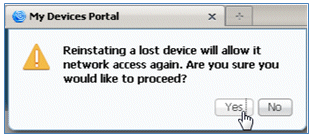

- Quando l'ISE chiede un avviso, fare clic su Yes (Sì) per procedere.

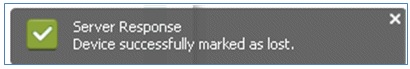

- ISE conferma che il dispositivo è contrassegnato come perso.

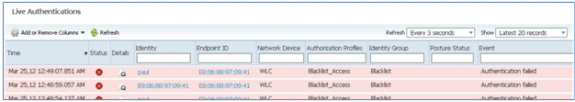

- Qualsiasi tentativo di connessione alla rete con il dispositivo registrato in precedenza è ora bloccato, anche se è installato un certificato valido. Questo è un esempio di un dispositivo in blacklist che non riesce ad autenticarsi:

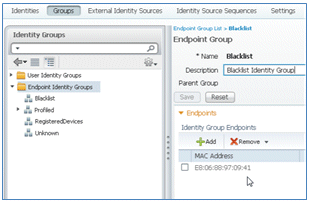

- Un amministratore può passare a ISE > Amministrazione > Gestione identità > Gruppi, fare clic su Gruppi di identità degli endpoint > Lista nera, e vedere il dispositivo è in blacklist.

Per ripristinare un dispositivo in lista nera, completare i seguenti passaggi:

- Dal portale I miei dispositivi, fare clic su Reintegra per il dispositivo.

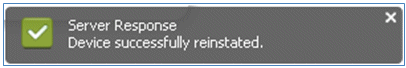

- Quando ISE chiede un avviso, fare clic su Sì per procedere.

- ISE conferma che il dispositivo è stato ripristinato. Collegare il dispositivo reinstallato alla rete per verificare che sia autorizzato.

Riferimento - Certificati

ISE richiede non solo un certificato radice CA valido, ma anche un certificato valido firmato da CA.

Completare questa procedura per aggiungere, associare e importare un nuovo certificato CA attendibile:

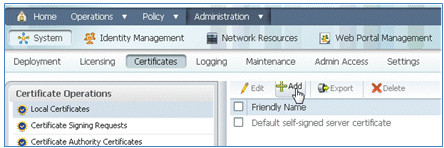

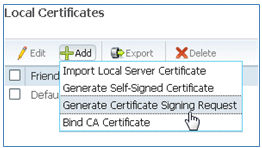

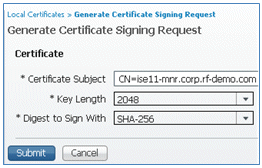

- Selezionare ISE > Administration > System > Certificates, fare clic su Local Certificates, quindi fare clic su Add.

- Selezionare Genera richiesta di firma del certificato (CSR).

- Immettere il CN del soggetto del certificato=<ISE-SERVER nomehost.FQDN>. Per gli altri campi, è possibile utilizzare il valore predefinito o i valori richiesti dall'impostazione della CA. Fare clic su Invia.

- ISE verifica che il CSR sia stato generato.

- Per accedere al CSR, fare clic sulle operazioni Richieste di firma certificato.

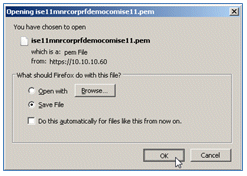

- Selezionare il CSR creato di recente, quindi fare clic su Esporta.

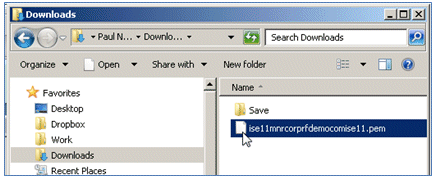

- ISE esporta il CSR in un file .pem. Per salvare il file sul computer locale, fare clic su Salva file, quindi su OK.

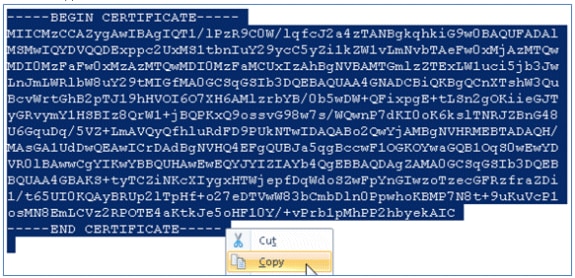

- Individuare e aprire il file del certificato ISE con un editor di testo.

- Copiare l'intero contenuto del certificato.

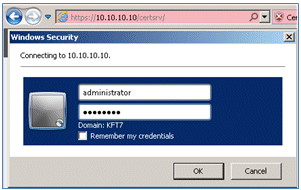

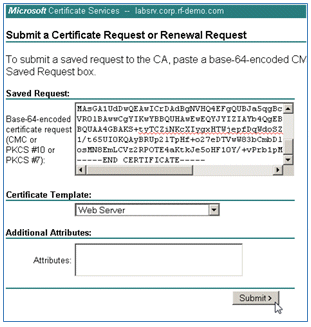

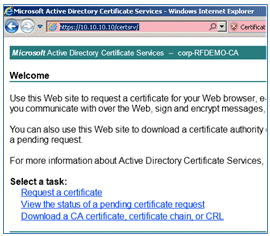

- Connettersi al server CA e accedere con un account amministratore. Il server è una CA di Microsoft 2008 all'indirizzo https://10.10.10.10/certsrv (in questo esempio).

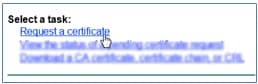

- Fare clic su Richiedi certificato.

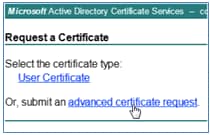

- Fare clic su Richiesta avanzata di certificati.

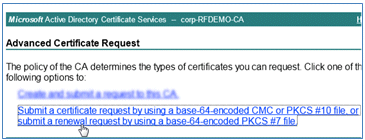

- Fare clic sulla seconda opzione per inviare una richiesta di certificato utilizzando un CMC con codifica Base 64 o ... .

- Incollare il contenuto del file del certificato ISE (.pem) nel campo Richiesta salvata, verificare che il modello di certificato sia Server Web, quindi fare clic su Invia.

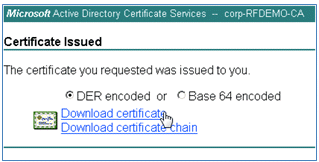

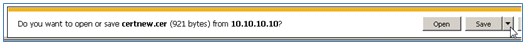

- Fare clic su Scarica certificato.

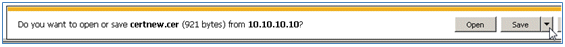

- Salvare il file certnew.cer che verrà utilizzato in seguito per il binding all'ISE.

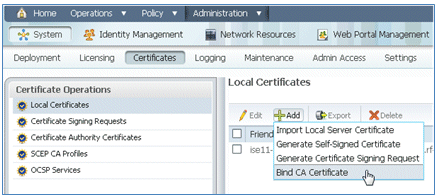

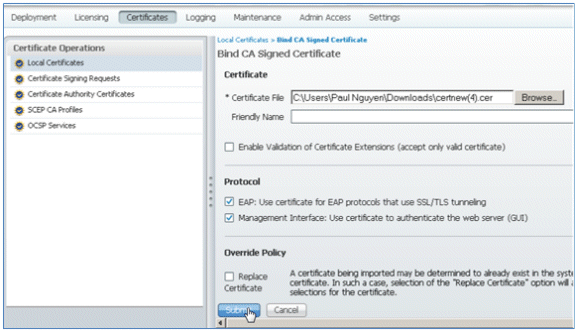

- Da Certificati ISE, passare a Certificati locali e fare clic su Add > Bind CA Certificate (Aggiungi > Certificato CA binding).

- Individuare il certificato salvato nel computer locale nel passaggio precedente, abilitare entrambi i protocolli EAP e Management Interface (le caselle sono selezionate) e fare clic su Invia. ISE potrebbe richiedere alcuni minuti o più per riavviare i servizi.

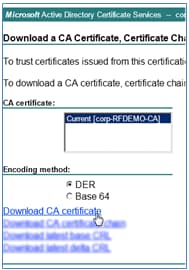

- Tornare alla pagina iniziale della CA (https://CA/certsrv/) e fare clic su Scarica certificato CA, catena di certificati o CRL.

- Fare clic su Scarica certificato CA.

- Salvare il file nel computer locale.

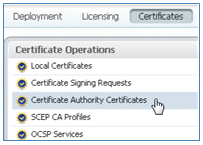

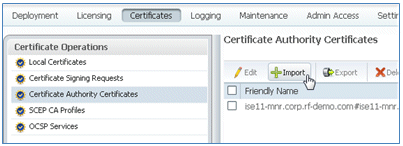

- Con il server ISE in linea, andare su Certificati, quindi fare clic su Certificati Autorità di certificazione.

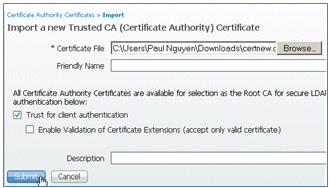

- Fare clic su Import (Importa).

- Cercare il certificato CA, abilitare l'opzione Attendibilità per l'autenticazione client (casella selezionata) e fare clic su Invia.

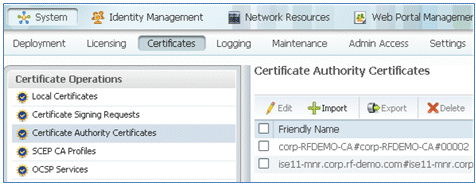

- Confermare l'aggiunta del nuovo certificato CA attendibile.

Informazioni correlate

- Guida all'installazione dell'hardware di Cisco Identity Services Engine, versione 1.0.4

- Cisco serie 2000 Wireless LAN Controller

- Cisco serie 4400 Wireless LAN Controller

- Cisco Aironet serie 3500

- Guida all'installazione di Flex 7500 Wireless Branch Controller

- Personalizzazione del dispositivo - Autenticazione unificata del dispositivo ed esperienza di accesso coerente

- BYOD wireless con Identity Services Engine

- Documentazione e supporto tecnico – Cisco Systems

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

12-Sep-2013 |

Versione iniziale |

Feedback

Feedback