Configurazione di Catalyst 9800 WLC in HA SSO in Cisco IOS XE 16.12

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare Catalyst 9800 Wireless Controller in High Availability (HA) SSO in Cisco IOS® XE dalla versione 16.10 alla 16.12.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Catalyst 9800 Wireless LAN Controller (WLC)

- SSO (Stateful Switch Over)

- Alta disponibilità (HA)

- Porta di ridondanza (RP)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- WLC 9800-CL virtuale versioni dalla 16.10 alla 16.12

- WLC 9800-40 versioni dalla 16.10 alla 16.12

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

in Cisco IOS XE 17.x e versioni successive per Catalyst 9800. In questo documento viene illustrato HA SSO nelle versioni 16.x.

Il concetto di un'interfaccia di gestione della ridondanza aggiunge una serie di differenze trattate nella guida dedicata alla distribuzione di SSO ad alta disponibilità per i Cisco Catalyst serie 9800 Wireless Controller, Cisco IOS XE Amsterdam 17.

La ridondanza illustrata in questo articolo è 1:1, il che significa che una delle unità funziona nello stato Attivo mentre l'altra in quello Hot Standby. Se la casella attiva viene rilevata come non raggiungibile, l'unità hot standby diventa attiva e tutti i punti di accesso e i client mantengono il servizio attraverso la nuova unità attiva.

Una volta sincronizzate entrambe le unità, il WLC standby 9800 imita la configurazione con l'unità primaria. Qualsiasi modifica della configurazione eseguita sull'unità attiva viene replicata sull'unità in standby tramite la porta di ridondanza (RP).

Le modifiche alla configurazione non possono più essere eseguite sul WLC 9800 di standby.

Oltre alla sincronizzazione della configurazione tra le caselle, vengono sincronizzate anche le seguenti informazioni:

- AP in stato UP (non in stato download o in handshake DTLS)

- Client in stato RUN (se è presente un client in stato di richiesta di autenticazione Web e si verifica un switchover, tale client deve riavviare il processo di associazione),

- configurazione RRM

- (altre impostazioni)

Restrizioni

Prima di abilitare HA tra due WLC da 9800, eseguire le seguenti convalide:

- Entrambi i dispositivi devono avere lo stesso PID. Nel caso di 9800-CL, verificare che l'ambiente host (ESXi, KVM o ENCS) sia lo stesso per entrambe le istanze.

- Entrambi i dispositivi devono eseguire la stessa versione del software.

- Entrambi i dispositivi devono essere eseguiti nella stessa modalità di installazione (pacchetto o installazione). Si consiglia di eseguire la modalità di installazione per WLC.

- Entrambi i dispositivi devono avere IP ridondanti nella stessa subnet. Gli indirizzi IP utilizzati per la ridondanza devono essere instradabili senza un gateway presente nella subnet.

- Entrambi i dispositivi devono avere un'interfaccia di gestione wireless unica.

- L'interfaccia di gestione wireless di entrambi i dispositivi deve appartenere alla stessa VLAN/subnet.

- Nel caso di 9800-CL,

- Verificare che le stesse risorse di CPU, memoria e archiviazione siano allocate a entrambe le istanze.

- Verificare che l'istantanea della VM sia disabilitata su entrambe le istanze.

- Entrambi i dispositivi devono utilizzare lo stesso numero di interfaccia (ad esempio: Gigabit Ethernet3) per HA

Configurazione di HA su 9800 WLC basato su hardware

Esempio di rete

Supponiamo di avere questa topologia:

Configurazioni

L'SSO di ridondanza è abilitato per impostazione predefinita, tuttavia la configurazione della comunicazione tra le unità è ancora necessaria.

Prima di configurare un passaggio, verificare che entrambe le caselle eseguano la stessa versione.

Passaggio 1. Connettere i WLC 9800 alla rete e verificare che siano raggiungibili l'uno dall'altro.

L'interfaccia di gestione wireless di entrambi i dispositivi deve appartenere alla stessa VLAN e alla stessa subnet.

Passaggio 2. Connettere RP come mostrato nella topologia di rete. Per collegare 9800 WLC RP, è possibile procedere in due modi:

- RP - Porta di ridondanza Ethernet RJ45 10/100/1000

- RP - Porta SFP da 10 GE

Nota: in Cisco IOS XE dalla versione 16.10 alla 16.12, si consiglia di connettere la porta di ridondanza 9800 allo stesso switch a cui è connessa la connessione di gestione dello switch 9800 (vedere topologia di rete). In queste versioni, infatti, non è possibile verificare la raggiungibilità del gateway. Una connessione back-to-back funziona ma aumenta le probabilità che i controller 9800 diventino attivi quando vengono connessi in questo modo. Notare che la porta RP non usa il tagging vlan.

Passaggio 3. Assegnare l'indirizzo IP di ridondanza a entrambi i WLC 9800

GUI:

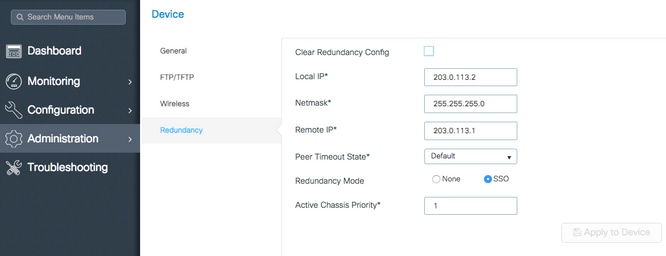

Passare a Administration > Device > Redundancy. Deseleziona Clear Redundancy Config e immettere l'indirizzo IP desiderato.

Entrambe le unità devono avere indirizzi IP univoci ed entrambe appartengono alla stessa subnet.

La subnet non può essere instradata in alcun punto della rete.

9800 WLC-1

9800 WLC-2

CLI:

16.10

9800 WLC-1# chassis ha-interface local-ip <!--IP address--> remote-ip <!--IP address-->

9800 WLC-2# chassis ha-interface local-ip <!--IP address--> remote-ip <!--IP address-->

16.11

9800 WLC-1# chassis redundancy ha-interface local-ip <!--IP address--> remote-ip <!--IP address-->

9800 WLC-2# chassis redundancy ha-interface local-ip <!--IP address--> remote-ip <!--IP address-->Per specificare quale unità deve essere il WLC 9800 attivo, impostare la priorità dello chassis dalla GUI o dalla CLI. L'unità con la priorità più alta viene selezionata come principale.

GUI:

CLI:

16.10

# chassis 1 priority <1-15>

16.11

# chassis 1 priority <1-2>

Se un'unità specifica non è selezionata come attiva, le unità selezionano Attiva in base all'indirizzo MAC più basso

Verificare la configurazione corrente con questo comando:

# show chassis ha-status local My state = ACTIVE Peer state = DISABLED Last switchover reason = none Last switchover time = none Image Version = ... Chassis-HA Local-IP Remote-IP MASK HA-Interface ----------------------------------------------------------------------------- This Boot: Next Boot: 203.0.113.2 <!--IP address--> <!--IP address--> Chassis-HA Chassis# Priority IFMac Address Peer Timeout ---------------------------------------------------------------------------- This Boot: 1 0 Next Boot: 1 0 Passaggio 4. Salva configurazioni su entrambi i WLC 9800

GUI:

CLI:

# writePassaggio 5. Riavviare entrambe le unità contemporaneamente

GUI:

Passa a Administration > Management > Backup & Restore > Reload

CLI:

# reloadConfigurazione di HA su Virtual 9800 WLC

Configurazione di HA su Virtual 9800 WLC

Esempio di rete

Esempio di reteSupponiamo di avere questa topologia:

Configurazioni

ConfigurazioniImpostazione della rete di ridondanza virtuale

Impostazione della rete di ridondanza virtualePassaggio 1. Aprire il client vCenter e passare a Host > Configuration > Networking > Add Networking.

Passaggio 2. Selezionare Virtual Machine e fare clic su Next.

Passaggio 3. Selezionare Create a vSphere standard switch e fare clic su Next.

Passaggio 4. Se necessario, personalizzare il Network Label parametro. Dopo aver fatto clic su Next.

Passaggio 5. Completare la procedura guidata.

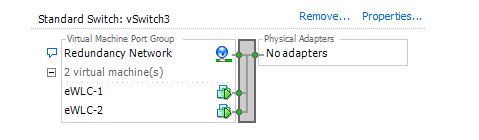

Passaggio 6. Collegare un'interfaccia da entrambi i WLC virtuali 9800 (uno di ogni WLC virtuale 9800) alla rete di ridondanza.

Fare clic con il pulsante destro del mouse sul WLC virtuale 9800 e fare clic su Edit Settings...

Selezionare una delle schede di rete disponibili e assegnarla al Redundancy Network, e fare clic su OK.

Eseguire la stessa operazione su entrambe le macchine.

Configurazione della funzionalità HA

Configurazione della funzionalità HAPrima di eseguire un'ulteriore configurazione, verificare che l'interfaccia di gestione wireless di entrambe le unità appartenga alla stessa VLAN e subnet e sia raggiungibile tra loro.

Verificare che entrambe le caselle eseguano la stessa versione.

Passaggio 1. Assegnare l'indirizzo IP di ridondanza a entrambi i WLC 9800

GUI:

Passare a Administration > Device > Redundancy. Deseleziona Clear Redundancy Config e immettere l'indirizzo IP desiderato.

Verificare che entrambi dispongano di un indirizzo IP univoco ed entrambe le unità appartengano alla stessa subnet.

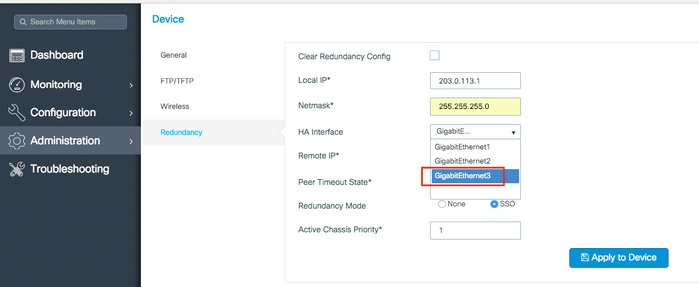

9800 WLC-1

9800 WLC-2

Nota: si noti che Gigabit Ethernet3 è stato selezionato per l'interfaccia HA. Ciò è dovuto al fatto che la terza interfaccia della macchina virtuale è quella associata alla rete di ridondanza. Questa interfaccia viene utilizzata per abilitare la comunicazione tra le due caselle prima dell'avvio di Cisco IOS, il trasporto dei messaggi di controllo HA (ad esempio la selezione del ruolo, il keep-alive e così via) e per fornire il trasporto per la comunicazione interprocesso (IPC) tra le due caselle.

16.10 CLI:

9800 WLC-1# chassis ha-interface gigabitEthernet 3 local-ip <!--IP address--> remote-ip <!--IP address--> 9800 WLC-2# chassis ha-interface gigabitEthernet 3 local-ip <!--IP address--> remote-ip <!--IP address-->16.12 CLI:

9800WLC1# chassis redundancy ha-interface g3 local-ip <!--IP address--> remote-ip <!--IP address-->

9800WLC2# chassis redundancy ha-interface g3 local-ip <!--IP address--> remote-ip <!--IP address-->Nota: dopo aver selezionato l'interfaccia Gigabit Ethernet 3 per l'utilizzo come HA e aver riavviato l'unità (anche se HA non è stato generato tra due WLC da 9800), questa interfaccia non è più disponibile nell'output di show ip interface brief or any other command that shows the 9800 WLC's interfaces, this is because that interface is now marked for HA only.

Passaggio 2. (Facoltativo) Per specificare manualmente la casella che deve essere il WLC 9800 attivo, impostare il valore Active Chassis Prioritytramite GUI o CLI.

Lo chassis con la priorità più alta viene selezionato come dispositivo principale.

GUI:

CLI:

# chassis 1 priority <1-15> Se non viene specificata un'unità specifica da attivare, le caselle selezionano quella che sarà la 9800 WLC attiva principale.

Passaggio 3. Salva configurazioni su entrambi i WLC 9800

GUI:

CLI:

# writePassaggio 4. Riavviare entrambe le caselle contemporaneamente.

GUI:

Passa a Administration > Management > Backup & Restore > Reload

CLI:

# reloadAttivazione dell'accesso dalla console sul WLC 9800 di standby

Attivazione dell'accesso dalla console sul WLC 9800 di standbyUna volta che HA è abilitato e una delle caselle è assegnata come attiva e l'altra come hot in standby, per impostazione predefinita non è consentito raggiungere la modalità di esecuzione (abilitazione) nella casella di standby.

Per abilitarlo, accedere al WLC 9800 attivo tramite SSH/console e immettere questi comandi:

# config t # redundancy # main-cpu # standby console enable # endCommutazione forzata

Commutazione forzataPer forzare il passaggio da una casella all'altra, riavviare manualmente il WLC 9800 attivo o eseguire questo comando:

# redundancy force-switchoverSeparazione della coppia HA

Separazione della coppia HACancella configurazione HA in entrambi i WLC 9800

Cancella configurazione HA in entrambi i WLC 9800Per disattivare la funzionalità HA su entrambi i dispositivi, seguire questa procedura.

Passaggio 1. Cancella la configurazione HA del WLC 9800 attivo corrente e forza il passaggio alla ridondanza (riavvia il WLC 9800 attivo corrente, esegue il backup con la configurazione HA cancellata)

16.10:

Active-9800 WLC# chassis clear

WARNING: Clearing the chassis HA configuration results in the chassis coming up in Stand Alone mode after reboot.The HA configuration remains the same on other chassis. Do you wish to continue? [y/n]? [yes]: y

Active-9800 WLC# redundancy force-switchover

16.11

Active-9800 WLC# clear chassis redundancyPassaggio 2. Una volta attivato il WLC standby 9800, eseguire il login e cancellare la configurazione della ridondanza.

new-Acitve-9800 WLC# chassis clear

WARNING: Clearing the chassis HA configuration will result in the chassis coming up in Stand Alone mode after reboot.The HA configuration will remain the same on other chassis. Do you wish to continue? [y/n]? [yes]: y

Passaggio 3. Aggiornare l'indirizzo IP del nuovo WLC 9800 attivo. Facoltativamente, aggiornare il nome host.

new-Acitve-9800 WLC# config t

new-Acitve-9800 WLC# hostname <new-hostname>

new-Acitve-9800 WLC# interface <wireless-mgmt-int-id> new-Acitve-9800 WLC# ip address <a.b.c.d> <a.b.c.d>

new-Acitve-9800 WLC# exitPassaggio 4. Salvare la configurazione e ricaricare il nuovo Active 9800 WLC

new-Acitve-9800 WLC# write

new-Acitve-9800 WLC# reloadIn seguito, la seconda casella viene riavviata e viene ripristinata la nuova configurazione dell'indirizzo IP (per evitare la duplicazione dell'indirizzo IP con il precedente WLC HA 9800) e con la configurazione HA cancellata. Il WLC 9800 attivo originale mantiene il suo indirizzo IP originale.

Configurazione del timeout peer

Configurazione del timeout peerLo chassis attivo e in standby inviano messaggi keep-alive l'uno all'altro per garantire che entrambi siano ancora disponibili.

Il timeout del peer viene usato per determinare se lo chassis del peer viene perso se non riceve alcun messaggio keep-alive dallo chassis del peer nel timeout del peer configurato.

Il timeout predefinito è 500 ms, ma può essere modificato dalla CLI. Il valore di timeout configurato viene sincronizzato con quello del WLC 9800 in standby.

Utilizzare questo comando per personalizzare il timer:

# chassis timer peer-timeout <500-16000 msec> Utilizzare questo comando per cancellare il timer configurato (se necessario):

# chassis timer peer-timeout defaultAggiornamento

AggiornamentoL'aggiornamento standard (non AP o ISSU) può essere eseguito dall'interfaccia utente Web. Una volta configurati come coppia HA, i due WLC eseguono la stessa versione nella stessa modalità, preferibilmente la modalità INSTALL.

La pagina di aggiornamento dell'interfaccia utente Web si occupa della distribuzione del software su entrambi i controller della coppia e installa e riavvia entrambe le unità contemporaneamente.

In questo modo si verificano tempi di inattività identici per entrambe le unità. Per altre tecniche che causano tempi di inattività inferiori, consultare la Guida all'installazione e all'applicazione di patch .

Verifica

VerificaDopo il riavvio e la sincronizzazione tra le unità 9800 WLC, è possibile accedervi dalla console e verificare lo stato corrente con questi comandi:

9800 WLC-1# show chassis Chassis/Stack Mac Address : <!--IP address--> - Local Mac Address Mac persistency wait time: Indefinite Local Redundancy Port Type: Twisted Pair H/W Current Chassis# Role Mac Address Priority Version State IP ------------------------------------------------------------------------------------- *1 Active 00a3.8e23.a240 1 V02 Ready <!--IP address--> 2 Standby 00a3.8e23.a280 1 V02 Ready <!--IP address-->9800 WLC-1-stby# show chassis

Chassis/Stack Mac Address : <!--IP address--> - Local Mac Address Mac persistency wait time: Indefinite Local Redundancy Port Type: Twisted Pair H/W Current Chassis# Role Mac Address Priority Version State IP ------------------------------------------------------------------------------------- 1 Active <!--address--> 1 V02 Ready <!--IP address--> *2 Standby <!--address--> 1 V02 Ready <!--IP address--> Nota: la modalità standby mostra anche gli IP, quindi per la correzione tenere traccia dell'ID bug Cisco CSCvm64484.

L'asterisco (*) indica lo chassis dal quale viene eseguito il comando.

9800 WLC-1# show redundancy Redundant System Information : ------------------------------ Available system uptime = 1 hour, 35 minutes Switchovers system experienced = 0 Standby failures = 0 Last switchover reason = none Hardware Mode = Duplex Configured Redundancy Mode = sso Operating Redundancy Mode = sso Maintenance Mode = Disabled Communications = Up Current Processor Information : ------------------------------- Active Location = slot 1 Current Software state = ACTIVE Uptime in current state = 1 hour, 35 minutes Image Version = Cisco IOS Software [Fuji], WLC9500 Software (WLC9500_IOSXE), Experimental Version 16.10.20180920:011848 [v1610_throttle-/nobackup/mcpre/BLD-BLD_V1610_THROTTLE_LATEST_20180920_010739 154] Copyright (c) 1986-2018 by Cisco Systems, Inc. Compiled Thu 20-Sep-18 03:07 by mcpre BOOT = bootflash:packages.conf,12; CONFIG_FILE = Configuration register = 0x2102 Peer Processor Information : ---------------------------- Standby Location = slot 2 Current Software state = STANDBY HOT Uptime in current state = 1 hour, 33 minutes Image Version = Cisco IOS Software [Fuji], WLC9500 Software (WLC9500_IOSXE), Experimental Version 16.10.20180920:011848 [v1610_throttle-/nobackup/mcpre/BLD-BLD_V1610_THROTTLE_LATEST_20180920_010739 154] Copyright (c) 1986-2018 by Cisco Systems, Inc. Compiled Thu 20-Sep-18 03:07 by mcpre BOOT = bootflash:packages.conf,12; CONFIG_FILE = Configuration register = 0x2102 È possibile verificare i dati correnti di entrambi i WLC 9800, attivo e in standby, per verificare che siano uguali su entrambi.

Esempi:

9800 WLC-1# show ap summary chassis active r0 Number of APs: 2 AP Name Slots AP Model Ethernet MAC Radio MAC Location Country IP Address State ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- <!--AP Name--> 2 3702I <!--MAC--> <!--MAC--> CALO MX <!--IP address--> Registered <!--AP Name--> 2 3702I <!--MAC--> <!--MAC--> abcde123456789012345 MX <!--IP address--> Registered 9800 WLC-1# show ap summary chassis standby r0 Number of APs: 2 AP Name Slots AP Model Ethernet MAC Radio MAC Location Country IP Address State ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- <!--AP Name--> 2 3702I <!--MAC--> <!--MAC--> CALO MX <!--IP address--> Registered <!--AP Name--> 2 3702I <!--MAC--> <!--MAC--> abcde123456789012345 MX <!--IP address--> Registered Risoluzione dei problemi

Risoluzione dei problemiEsempio di output dalla console che mostra la corretta sincronizzazione della coppia HA tra due WLC 9800:

9800 WLC-1

9800 WLC-1# chassis ha-interface local-ip <!--IP address--> remote-ip <!--IP address--> 9800 WLC-1# show chassis Chassis/Stack Mac Address : <!--MAC address--> - Local Mac Address Mac persistency wait time: Indefinite Local Redundancy Port Type: Twisted Pair H/W Current Chassis# Role Mac Address Priority Version State IP ------------------------------------------------------------------------------------- *1 Active <!--MAC address--> 1 V02 Ready 9800 WLC-1# wr Building configuration... [OK] 9800 WLC-1# reload Reload command is issued on Active unit, this will reload the whole stack Proceed with reload? [confirm] MMM DD HH:MM:SS.XXX: %SYS-5-RELOAD: Reload requested by console. Reload Reason: Reload Command. Chassis 1 reloading, reason - Reload command .

.

. *MMM DD HH:MM:SS.XXX: %IOSXE_REDUNDANCY-6-PEER: Active detected chassis 2 as standby. *MMM DD HH:MM:SS.XXX: %STACKMGR-6-STANDBY_ELECTED: Chassis 1 R0/0: stack_mgr: Chassis 2 has been elected STANDBY. *MMM DD HH:MM:SS.XXX: %PMAN-3-PROC_EMPTY_EXEC_FILE: Chassis 2 R0/0: pvp: Empty executable used for process bt_logger *MMM DD HH:MM:SS.XXX: %PMAN-3-PROC_EMPTY_EXEC_FILE: Chassis 2 R0/0: pvp: Empty executable used for process mmap_schema *MMM DD HH:MM:SS.XXX: %CMRP-5-PRERELEASE_HARDWARE: Chassis 2 R0/0: cmand: 0 is pre-release hardware *MMM DD HH:MM:SS.XXX: %REDUNDANCY-5-PEER_MONITOR_EVENT: Active detected a standby insertion (raw-event=PEER_FOUND(4)) *MMM DD HH:MM:SS.XXX: %REDUNDANCY-5-PEER_MONITOR_EVENT: Active detected a standby insertion (raw-event=PEER_REDUNDANCY_STATE_CHANGE(5)) *MMM DD HH:MM:SS.XXX: %IOSXE_PEM-6-INSPEM_FM: PEM/FM Chassis 2 slot P0 inserted *MMM DD HH:MM:SS.XXX: %IOSXE_PEM-6-INSPEM_FM: PEM/FM Chassis 2 slot P2 inserted *MMM DD HH:MM:SS.XXX: % Redundancy mode change to SSO *MMM DD HH:MM:SS.XXX: %VOICE_HA-7-STATUS: NONE->SSO; SSO mode will not take effect until after a platform reload. *MMM DD HH:MM:SS.XXX: Syncing vlan database *MMM DD HH:MM:SS.XXX: Vlan Database sync done from bootflash:vlan.dat to stby-bootflash:vlan.dat (616 bytes) MMM DD HH:MM:SS.XXX: %PKI-6-AUTHORITATIVE_CLOCK: The system clock has been set. MMM DD HH:MM:SS.XXX: %PKI-6-CS_ENABLED: Certificate server now enabled. MMM DD HH:MM:SS.XXX: %HA_CONFIG_SYNC-6-BULK_CFGSYNC_SUCCEED: Bulk Sync succeeded MMM DD HH:MM:SS.XXX: %VOICE_HA-7-STATUS: VOICE HA bulk sync done. MMM DD HH:MM:SS.XXX: %RF-5-RF_TERMINAL_STATE: Terminal state reached for (SSO)

9800 WLC-2

9800 WLC-2# chassis ha-interface local-ip <!--IP address--> remote-ip <!--IP address--> 9800 WLC-2# show chassis Chassis/Stack Mac Address : <!--MAC address--> - Local Mac Address Mac persistency wait time: Indefinite Local Redundancy Port Type: Twisted Pair H/W Current Chassis# Role Mac Address Priority Version State IP ------------------------------------------------------------------------------------- *1 Active <!--MAC address--> 1 V02 Ready 9800 WLC-2# wr Building configuration... [OK] 9800 WLC-2# reload Reload command is issued on Active unit, this will reload the whole stack Proceed with reload? [confirm] MMM DD HH:MM:SS.XXX: %SYS-5-RELOAD: Reload requested by console. Reload Reason: Reload Command. Chassis 1 reloading, reason - Reload command . . . Press RETURN to get started! *MMM DD HH:MM:SS.XXX: %IOSXE_PLATFORM-3-WDC_NOT_FOUND: WDC returned length: 0Adding registry invocations for the WLC platform *MMM DD HH:MM:SS.XXX: %REDUNDANCY-3-PEER_MONITOR: PEER_FOUND event on standby *MMM DD HH:MM:SS.XXX: %SMART_LIC-6-AGENT_READY: Smart Agent for Licensing is initialized *MMM DD HH:MM:SS.XXX: %SMART_LIC-6-AGENT_ENABLED: Smart Agent for Licensing is enabled *MMM DD HH:MM:SS.XXX: %SMART_LIC-6-EXPORT_CONTROLLED: Usage of export controlled features is not allowed *MMM DD HH:MM:SS.XXX: %SMART_LIC-6-HA_ROLE_CHANGED: Smart Agent HA role changed to Standby. *MMM DD HH:MM:SS.XXX: dev_pluggable_optics_selftest attribute table internally inconsistent @ 0x1ED *MMM DD HH:MM:SS.XXX: mcp_pm_subsys_init : Init done sucessfullySID Manager, starting initialization ... *MMM DD HH:MM:SS.XXX: Notifications initializedSID Manager, completed initialization ... *MMM DD HH:MM:SS.XXX: %SPANTREE-5-EXTENDED_SYSID: Extended SysId enabled for type vlan *MMM DD HH:MM:SS.XXX: %SMART_LIC-6-AGENT_READY: Smart Agent for Licensing is initialized *MMM DD HH:MM:SS.XXX: %SMART_LIC-6-AGENT_ENABLED: Smart Agent for Licensing is enabled *MMM DD HH:MM:SS.XXX: %SMART_LIC-6-EXPORT_CONTROLLED: Usage of export controlled features is not allowed *MMM DD HH:MM:SS.XXX: %CRYPTO-4-AUDITWARN: Encryption audit check could not be performed *MMM DD HH:MM:SS.XXX: %VOICE_HA-7-STATUS: CUBE HA-supported platform detected. *MMM DD HH:MM:SS.XXX: %IOSXE_VMAN-3-MSGINITFAIL: Failed to initialize required Virt-manager resource: Initalize MQIPC *MMM DD HH:MM:SS.XXX: mcp_pm_init_done : Called *MMM DD HH:MM:SS.XXX: %ONEP_BASE-6-SS_ENABLED: ONEP: Service set Base was enabled by Default *MMM DD HH:MM:SS.XXX: cwan_pseudo_oir_insert_one: [0/0] ctrlr[16506] already analyzed *MMM DD HH:MM:SS.XXX: %CRYPTO_ENGINE-5-KEY_ADDITION: A key named TP-self-signed-1598997203 has been generated or imported by crypto config *MMM DD HH:MM:SS.XXX: %CRYPTO_ENGINE-5-KEY_ADDITION: A key named ca has been generated or imported by crypto config *MMM DD HH:MM:SS.XXX: %CRYPTO_ENGINE-5-KEY_ADDITION: A key named ewlc-tp1 has been generated or imported by crypto config *MMM DD HH:MM:SS.XXX: %AAA-5-USER_RESET: User admin failed attempts reset by console *MMM DD HH:MM:SS.XXX: %CRYPTO_ENGINE-5-KEY_REPLACE: A key named TP-self-signed-1598997203 has been replaced by crypto config with new key data *MMM DD HH:MM:SS.XXX: %SSH-5-DISABLED: SSH 1.99 has been disabled *MMM DD HH:MM:SS.XXX: %CRYPTO_ENGINE-5-KEY_REPLACE: A key named ca has been replaced by crypto config with new key data *MMM DD HH:MM:SS.XXX: %CRYPTO_ENGINE-5-KEY_REPLACE: A key named ewlc-tp1 has been replaced by crypto config with new key data MMM DD HH:MM:SS.XXX: %SPA_OIR-6-OFFLINECARD: SPA (BUILT-IN-4X10G/1G) offline in subslot 0/0 MMM DD HH:MM:SS.XXX: %IOSXE_OIR-6-INSCARD: Card (fp) inserted in slot F0 MMM DD HH:MM:SS.XXX: %IOSXE_OIR-6-ONLINECARD: Card (fp) online in slot F0 MMM DD HH:MM:SS.XXX: %IOSXE_OIR-6-INSCARD: Card (cc) inserted in slot 0 MMM DD HH:MM:SS.XXX: %IOSXE_OIR-6-ONLINECARD: Card (cc) online in slot 0 MMM DD HH:MM:SS.XXX: %IOSXE_OIR-6-INSSPA: SPA inserted in subslot 0/0 MMM DD HH:MM:SS.XXX: %IOSXE_OIR-3-SPA_INTF_ID_ALLOC_FAILED: Failed to allocate interface identifiers forSPA(BUILT-IN-4X10G/1G) in slot/bay: 0/0 MMM DD HH:MM:SS.XXX: %SYS-5-RESTART: System restarted -- Cisco IOS Software [Fuji], WLC9500 Software (WLC9500_IOSXE), Experimental Version 16.10.20180920:011848 [v1610_throttle-/nobackup/mcpre/BLD-BLD_V1610_THROTTLE_LATEST_20180920_010739 154] Copyright (c) 1986-2018 by Cisco Systems, Inc. Compiled Thu 20-Sep-18 03:07 by mcpre MMM DD HH:MM:SS.XXX: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0, changed state to down MMM DD HH:MM:SS.XXX: %SSH-5-ENABLED: SSH 1.99 has been enabled MMM DD HH:MM:SS.XXX: %CRYPTO_ENGINE-5-KEY_ADDITION: A key named TP-self-signed-1598997203.server has been generated or imported by crypto-engine MMM DD HH:MM:SS.XXX: %SYS-6-BOOTTIME: Time taken to reboot after reload = 328 seconds MMM DD HH:MM:SS.XXX: %SMART_LIC-3-HOT_STANDBY_OUT_OF_SYNC: Smart Licensing agent on hot standby is out of sync with active Smart Licensing agent MMM DD HH:MM:SS.XXX: %SPA_OIR-6-ONLINECARD: SPA (BUILT-IN-4X10G/1G) online in subslot 0/0 MMM DD HH:MM:SS.XXX: %IOSXE_SPA-6-UPDOWN: Interface TenGigabitEthernet0/0/2, link down due to local fault MMM DD HH:MM:SS.XXX: %IOSXE_SPA-6-UPDOWN: Interface TenGigabitEthernet0/0/3, link down due to local fault MMM DD HH:MM:SS.XXX: BUILT-IN-4X10G/1G[0/0] : Unsupported rate(0) for the XCVR inserted inport 0 xcvr_type=0 admin_state=UNSHUT MMM DD HH:MM:SS.XXX: BUILT-IN-4X10G/1G[0/0] : Unsupported rate(0) for the XCVR inserted inport 1 xcvr_type=0 admin_state=UNSHUT MMM DD HH:MM:SS.XXX: %PKI-3-KEY_CMP_MISMATCH: Key in the certificate and stored key does not match for Trustpoint-TP-self-signed-1598997203. MMM DD HH:MM:SS.XXX: %PKI-4-NOAUTOSAVE: Configuration was modified. Issue "write memory" to save new certificate MMM DD HH:MM:SS.XXX: %TRANSCEIVER-3-INIT_FAILURE: SIP0/0: Detected for transceiver module in TenGigabitEthernet0/0/0, module disabled MMM DD HH:MM:SS.XXX: %LINK-3-UPDOWN: SIP0/0: Interface TenGigabitEthernet0/0/0, changed state to up MMM DD HH:MM:SS.XXX: %PLATFORM-6-RF_PROG_SUCCESS: RF state STANDBY HOTEseguire questo comando su qualsiasi unità e, per impostazione predefinita, ogni 5 secondi viene visualizzato un aggiornamento della sincronizzazione HA:

# show redundancy history monitor [ interval <5-3600 seconds > ]

Sep 21 15:24:24.727 RF_EVENT_CLIENT_PROGRESSION(503) RP Platform RF(1340) op=8 rc=0

Sep 21 15:24:24.727 RF_EVENT_CLIENT_PROGRESSION(503) RP Platform RF(1340) op=8 rc=11

Sep 21 15:24:24.740 RF_EVENT_CLIENT_PROGRESSION(503) CWAN Interface Events(1504) op=8 rc=0

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) CWAN Interface Events(1504) op=8 rc=0

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) CWAN Interface Events(1504) op=8 rc=11

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) NAT HA(401) op=8 rc=0

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) NAT HA(401) op=8 rc=0

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) NAT HA(401) op=8 rc=11

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) NAT64 HA(404) op=8 rc=0

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) NAT64 HA(404) op=8 rc=0

Sep 21 15:24:24.741 RF_EVENT_CLIENT_PROGRESSION(503) NAT64 HA(404) op=8 rc=11

Sep 21 15:24:24.743 RF_EVENT_CLIENT_PROGRESSION(503) DHCPv6 Relay(148) op=8 rc=0

Sep 21 15:24:24.743 RF_EVENT_CLIENT_PROGRESSION(503) DHCPv6 Relay(148) op=8 rc=0

Sep 21 15:24:24.743 RF_EVENT_CLIENT_PROGRESSION(503) DHCPv6 Relay(148) op=8 rc=11

Sep 21 15:24:24.782 RF_EVENT_CLIENT_PROGRESSION(503) DHCPv6 Server(149) op=8 rc=0

Sep 21 15:24:24.782 RF_EVENT_CLIENT_PROGRESSION(503) DHCPv6 Server(149) op=8 rc=0

Sep 21 15:24:24.782 RF_EVENT_CLIENT_PROGRESSION(503) DHCPv6 Server(149) op=8 rc=11

Sep 21 15:24:24.783 RF_EVENT_CLIENT_PROGRESSION(503) Last Slave(65000) op=8 rc=0

Sep 21 15:24:25.783 RF_PROG_STANDBY_HOT(105) Last Slave(65000) op=8 rc=0

Sep 21 15:24:25.783 RF_EVENT_CLIENT_PROGRESSION(503) Last Slave(65000) op=8 rc=0

End = e Freeze = f

Enter Command: e

Per ottenere una visualizzazione più dettagliata del processo di sincronizzazione HA, eseguire questo comando:

# show logging process stack_mgr internalInformazioni correlate

Informazioni correlate Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

3.0 |

22-Mar-2024 |

Certificazione |

1.0 |

21-Nov-2018 |

Versione iniziale |

Contributo dei tecnici Cisco

- Karla Cisneros GalvanCisco SPS Technical Leader

- Nicolas DarchisLeader tecnico nella progettazione della consegna ai clienti Cisco

- Sudha KatgeriCisco Principle Engineer

Feedback

Feedback