Configurazione di FlexConnect con autenticazione su Catalyst 9800 WLC

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare FlexConnect con l'autenticazione centrale o locale sul controller LAN wireless Catalyst 9800.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Catalyst Wireless 9800 modello di configurazione

- FlexConnect

- 802.1x

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- C9800-CL, Cisco IOS-XE® 17.3.4

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

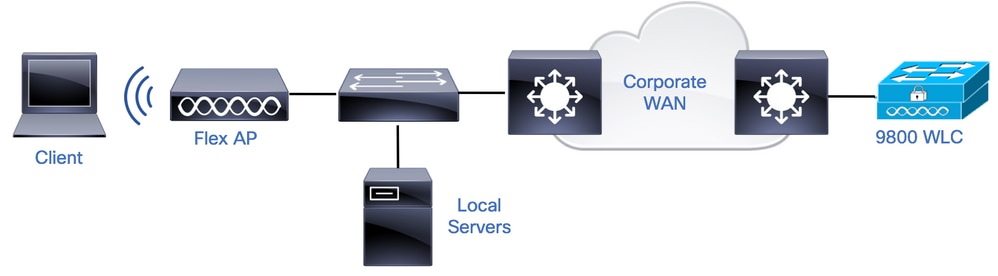

FlexConnect è una soluzione wireless per l'installazione negli uffici remoti. Consente di configurare i punti di accesso (AP) in postazioni remote dalla sede aziendale tramite un collegamento WAN (Wide Area Network) senza la necessità di installare un controller in ciascuna postazione. I punti di accesso FlexConnect possono commutare il traffico di dati client localmente ed eseguire l'autenticazione client localmente quando la connessione al controller viene persa. In modalità connessa, i punti di accesso FlexConnect possono anche eseguire l'autenticazione locale.

Configurazione

Esempio di rete

Configurazioni

Configurazione AAA su 9800 WLC

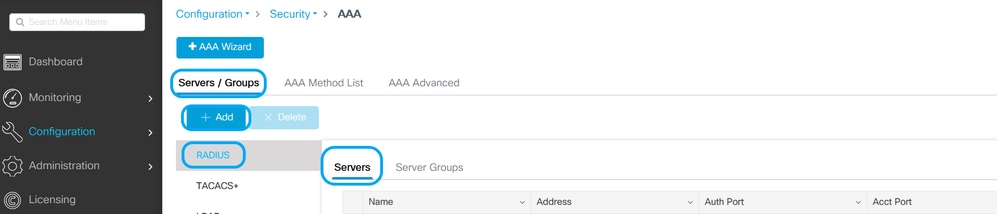

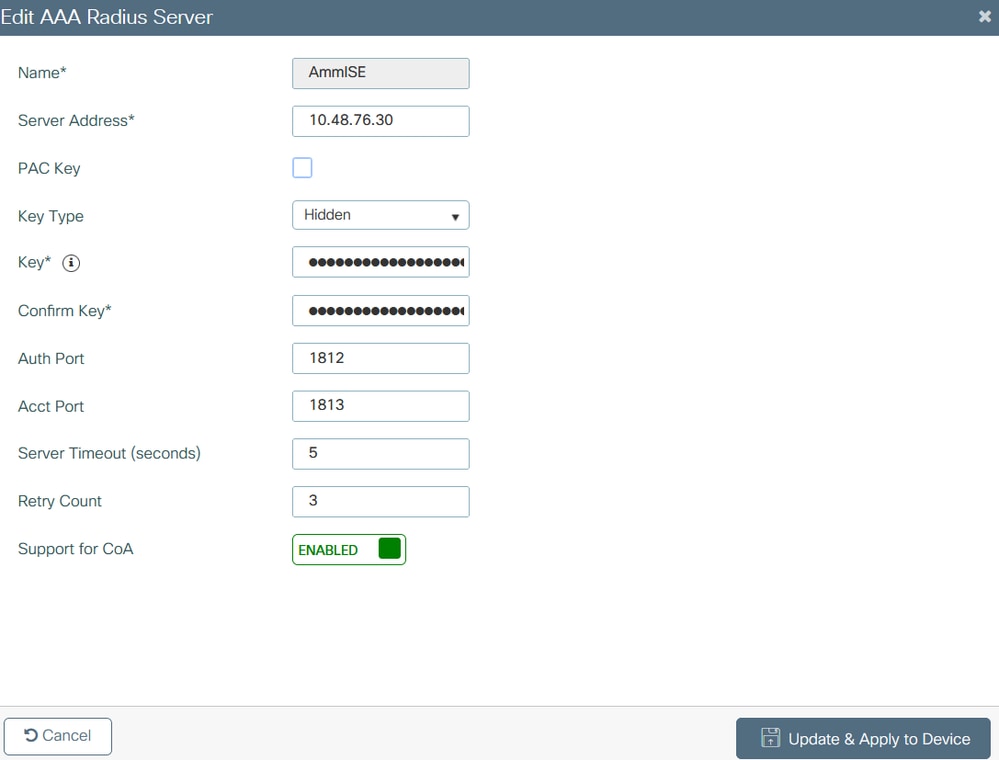

Passaggio 1. Dichiarare il server RADIUS. Dalla GUI: selezionare Configurazione > Sicurezza > AAA > Server / Gruppi > RADIUS > Server > + Aggiungi e immettere le informazioni sul server RADIUS.

Verificare che il supporto per CoA sia abilitato se si prevede di utilizzare qualsiasi tipo di sicurezza che richieda CoA in futuro.

Nota: il CoA Radius non è supportato nella distribuzione dell'autenticazione locale di Flex Connect. .

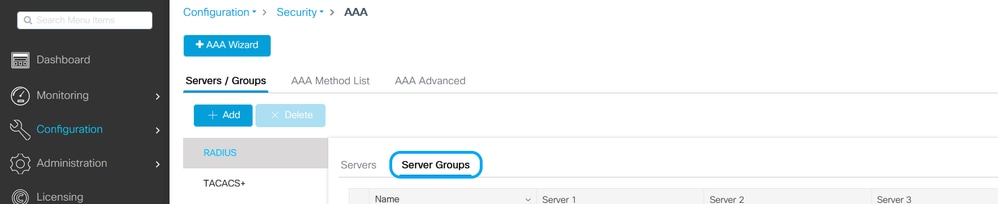

Passaggio 2. Aggiungere il server RADIUS a un gruppo RADIUS. Dalla GUI: selezionare Configurazione > Sicurezza > AAA > Server / Gruppi > RADIUS > Gruppi di server > + Aggiungi.

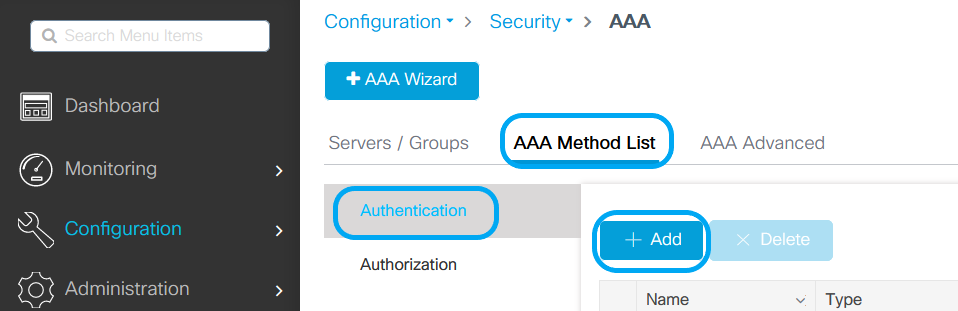

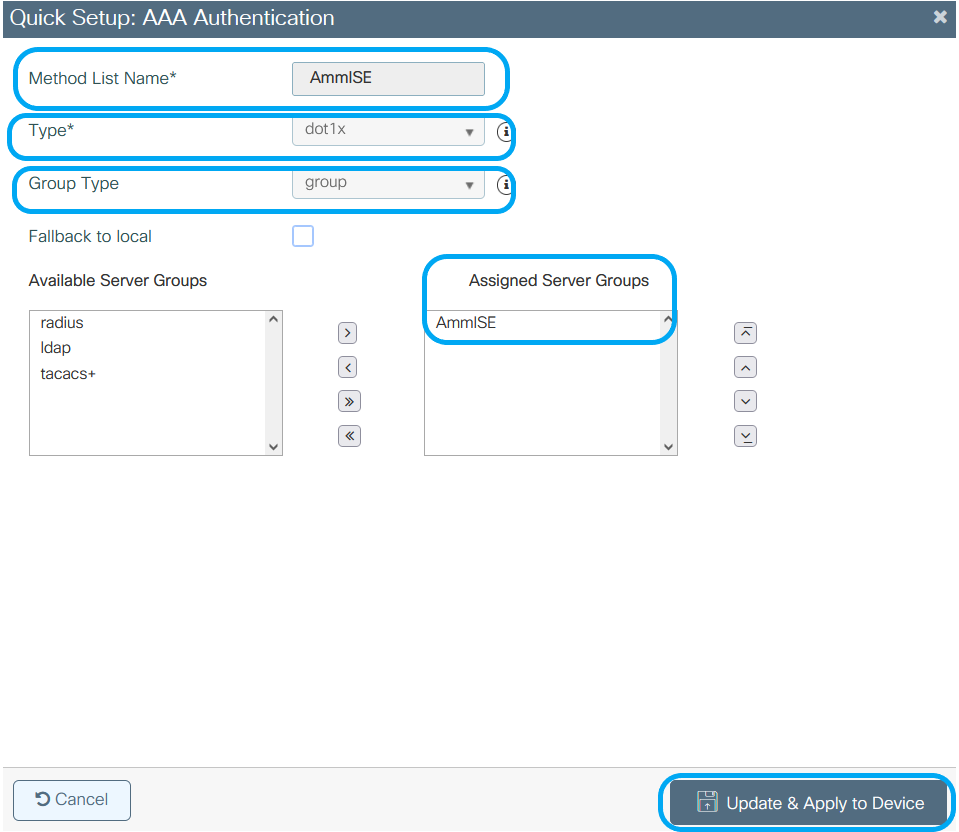

Passaggio 3. Creare un elenco di metodi di autenticazione. Dalla GUI: selezionare Configurazione > Sicurezza > AAA > Elenco metodi AAA > Autenticazione > + Aggiungi

Dalla CLI:

# config t # aaa new-model # radius server <radius-server-name> # address ipv4 <radius-server-ip> auth-port 1812 acct-port 1813 # timeout 300 # retransmit 3 # key <shared-key> # exit # aaa group server radius <radius-grp-name> # server name <radius-server-name> # exit

# aaa server radius dynamic-author

# client <radius-server-ip> server-key <shared-key>

# aaa authentication dot1x <dot1x-list-name> group <radius-grp-name>

Configurazione della WLAN

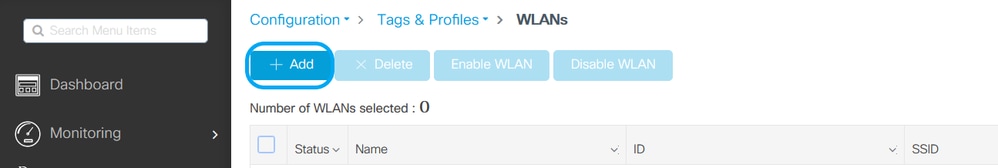

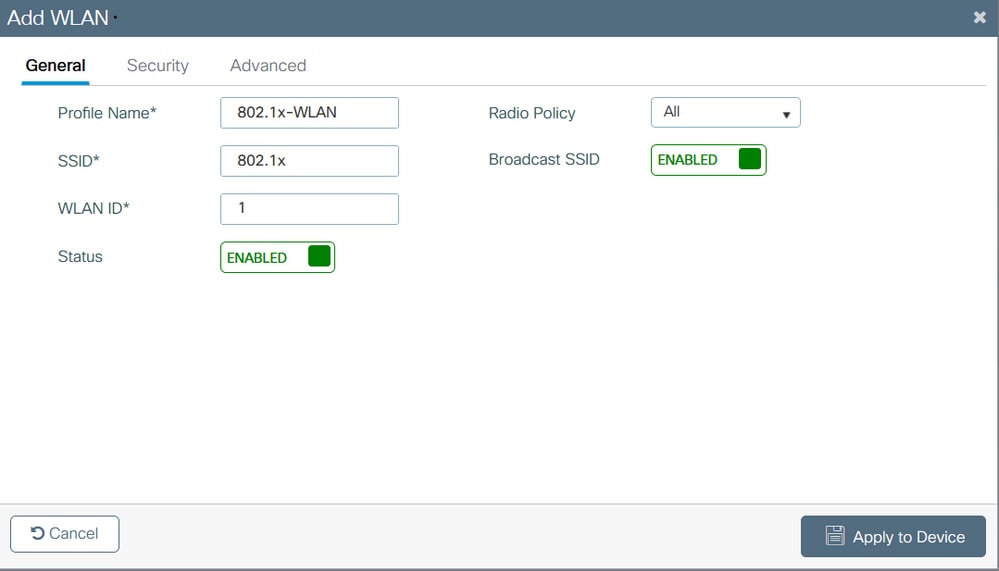

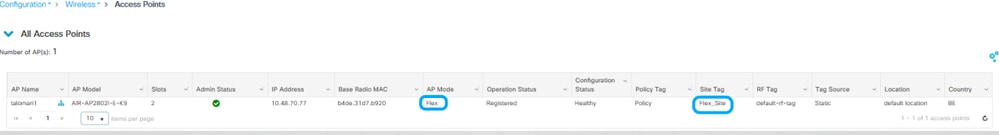

Passaggio 1. Dalla GUI: selezionare Configurazione > Wireless > WLAN e fare clic su +Aggiungi per creare una nuova WLAN, quindi immettere le informazioni sulla WLAN. Quindi fare clic su Applica al dispositivo.

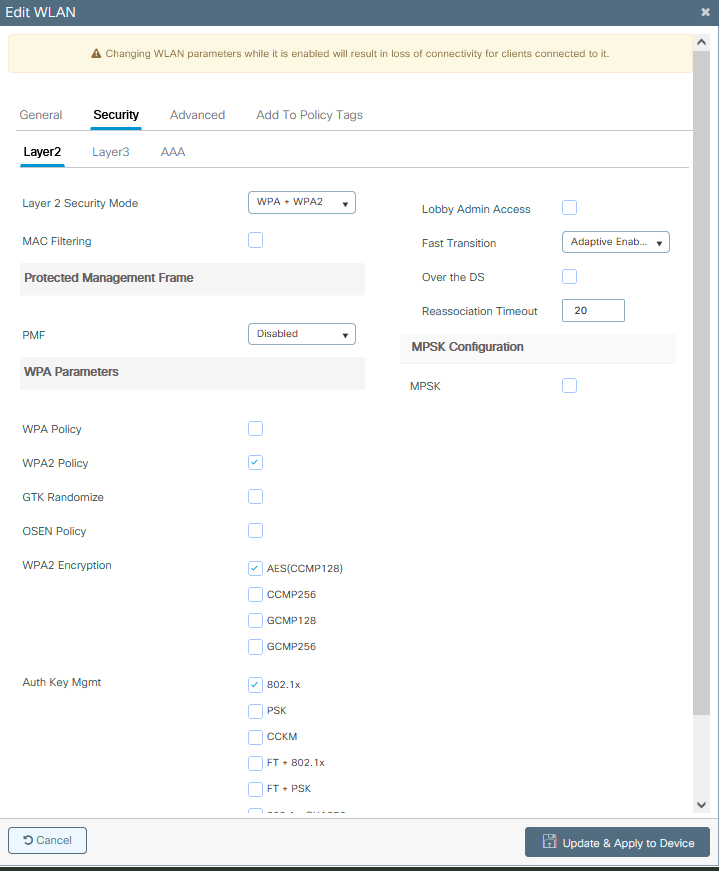

Passaggio 2. Dalla GUI: passare alla scheda Sicurezza per configurare la modalità di sicurezza Layer 2/Layer 3 finché il metodo di crittografia e l'elenco di autenticazione sono in uso. Quindi fare clic su Aggiorna e applica al dispositivo.

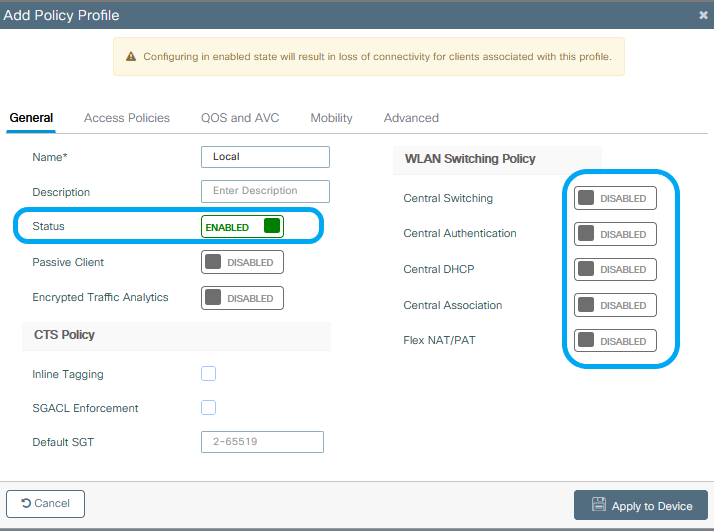

Configurazione del profilo di policy

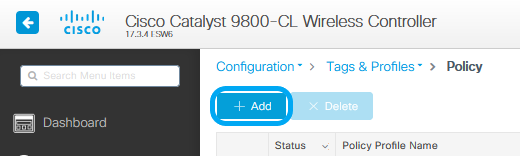

Passaggio 1. Dalla GUI: selezionare Configurazione > Tag e profili > Criterio e fare clic su +Aggiungi per creare un profilo criterio.

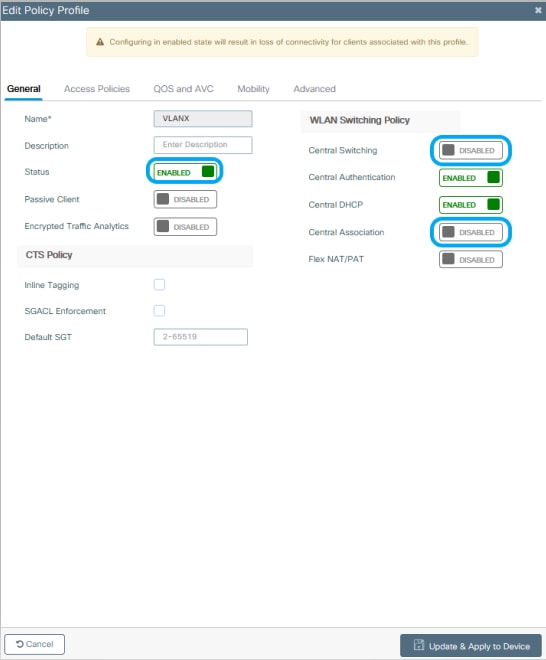

Passaggio 2. Aggiungere il nome e deselezionare la casella Commutazione centrale. Con questa configurazione, il controller gestisce l'autenticazione client e il punto di accesso FlexConnect passa i pacchetti di dati client localmente.

Nota: l'associazione e la commutazione devono essere sempre associate. Se la commutazione centrale è disabilitata, anche l'associazione centrale deve essere disabilitata in tutti i profili di criteri quando si utilizzano gli access point Flexconnect.

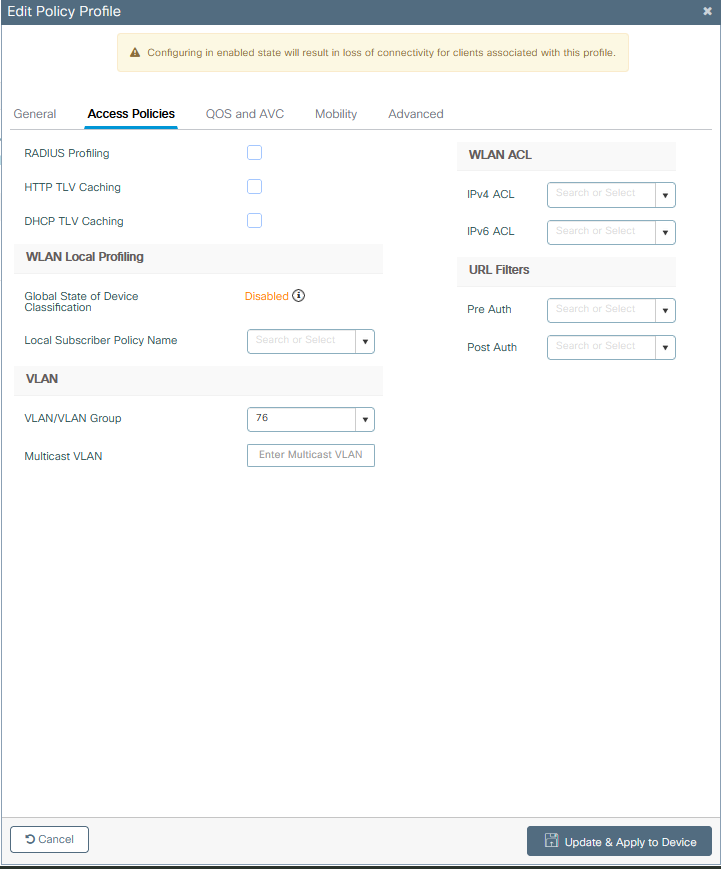

Passaggio 3. Dalla GUI: passare alla scheda Criteri di accesso per assegnare la VLAN alla quale possono essere assegnati i client wireless quando si connettono a questa WLAN per impostazione predefinita.

È possibile selezionare un nome di VLAN dall'elenco a discesa o, come procedura consigliata, digitare manualmente un ID VLAN.

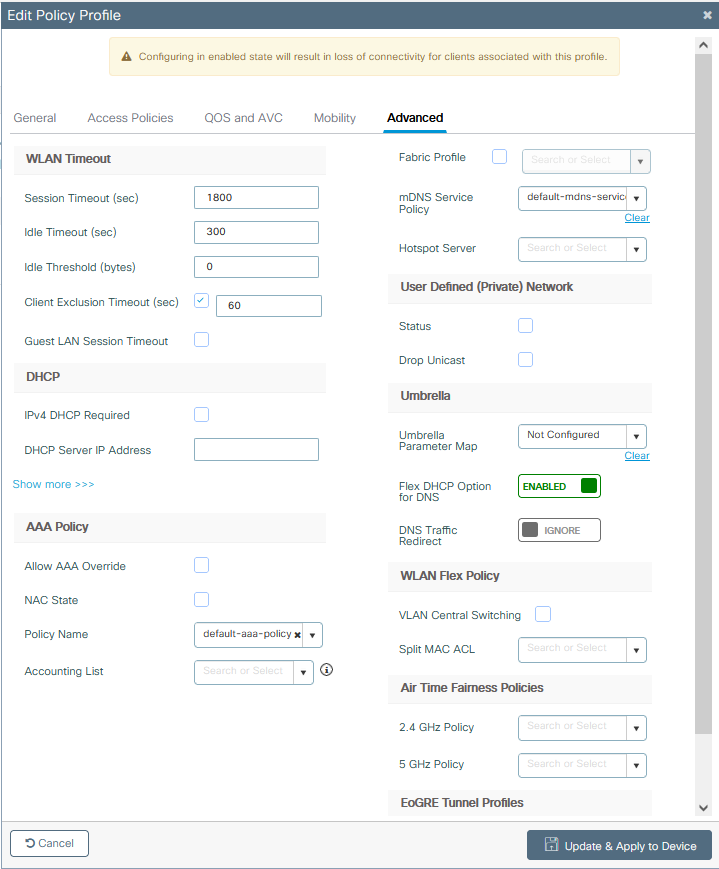

Passaggio 4. Dalla GUI: passare alla scheda Advanced per configurare i timeout WLAN, il DHCP, il WLAN Flex Policy e il criterio AAA, nel caso siano in uso. Quindi fare clic su Aggiorna e applica al dispositivo.

Configurazione del tag di policy

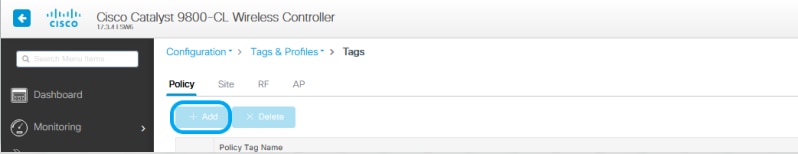

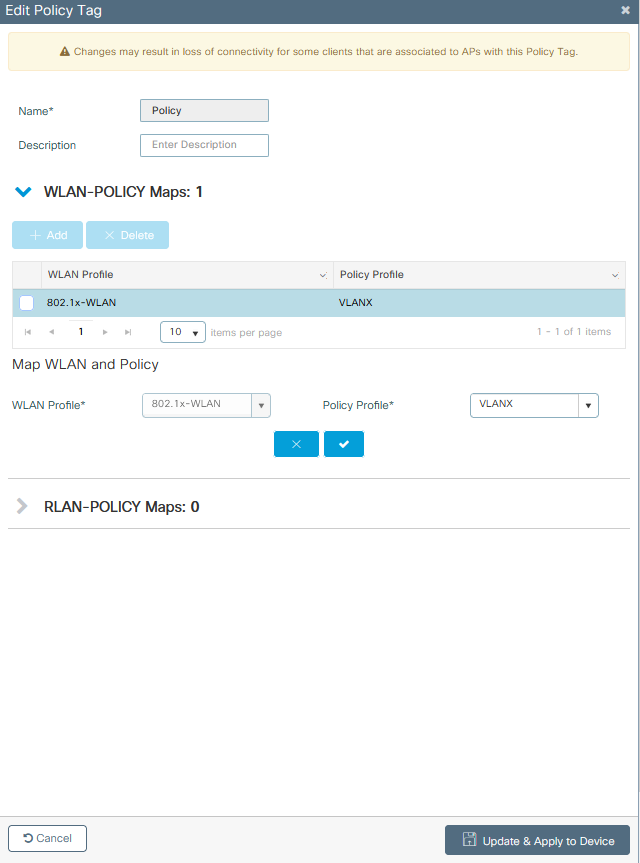

Passaggio 1. Dalla GUI: selezionare Configurazione > Tag e profili > Tag > Criterio > +Aggiungi.

Passaggio 2. Assegnare un nome ed eseguire il mapping del Profilo criteri e del Profilo WLAN creati in precedenza.

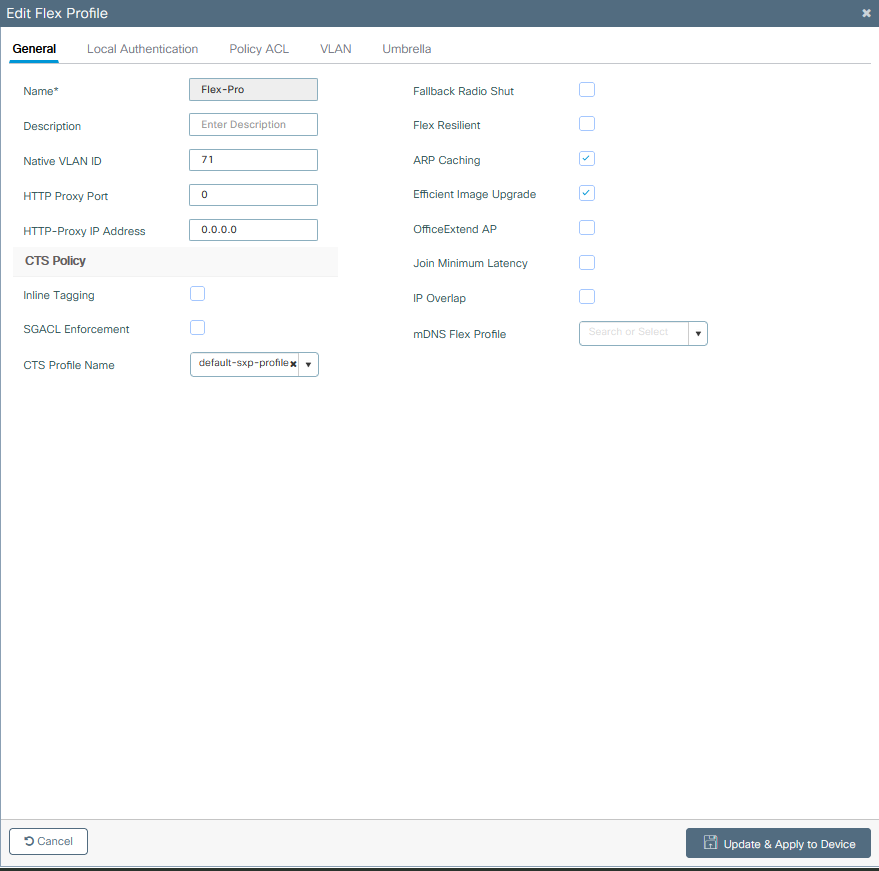

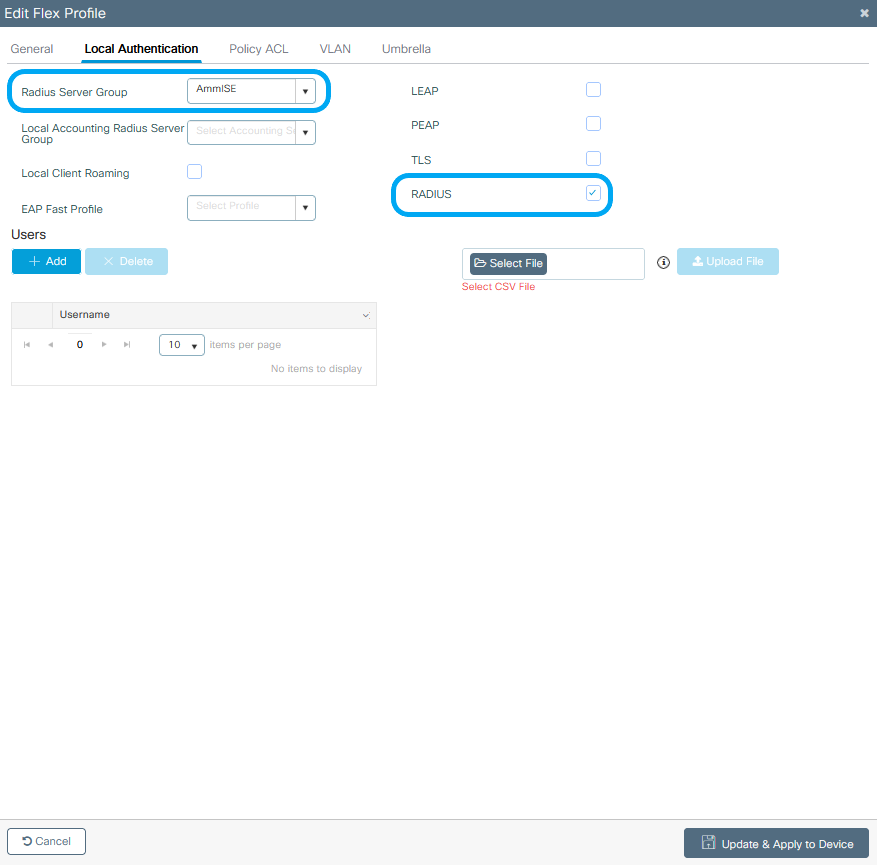

Configurazione profilo Flex

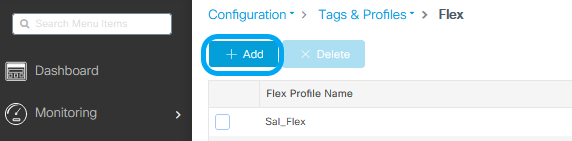

Passaggio 1. Dalla GUI: passare a Configurazione > Tag e profili > Flex e fare clic su +Add per crearne uno nuovo.

Nota: l'ID VLAN nativo si riferisce alla VLAN utilizzata dagli access point che possono assegnare questo profilo Flex e deve essere lo stesso ID VLAN configurato come nativo sulla porta dello switch a cui sono connessi gli access point.

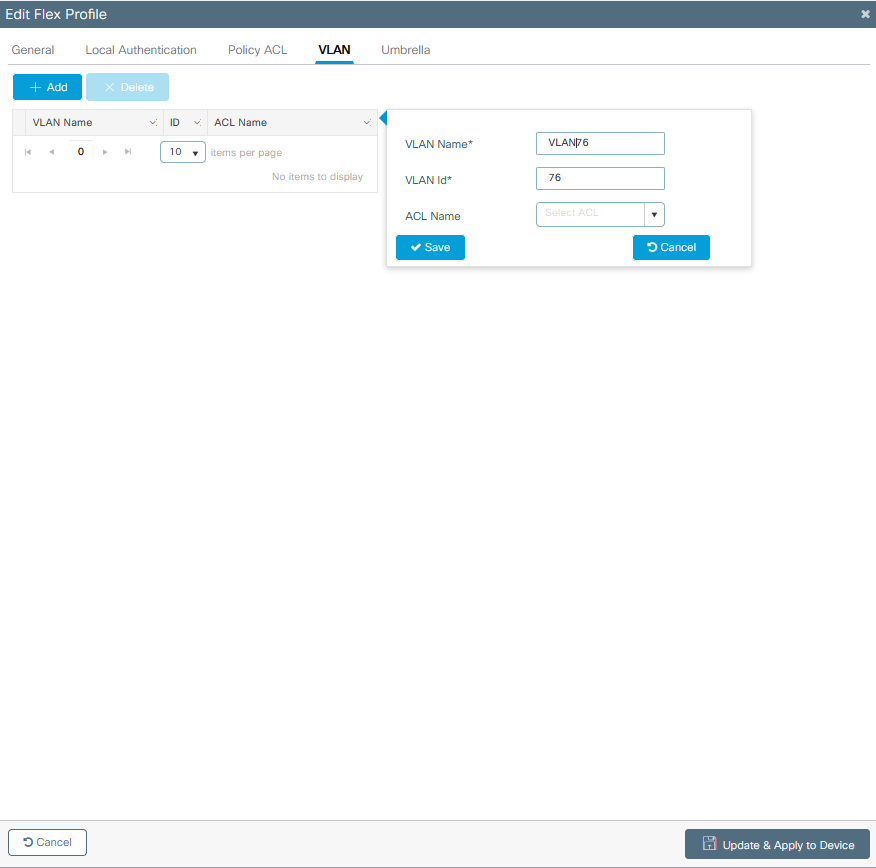

Passaggio 2. Nella scheda VLAN, aggiungere le VLAN necessarie, quelle assegnate per impostazione predefinita alla WLAN tramite un profilo criteri o quelle sottoposte a push da un server RADIUS. Quindi fare clic su Aggiorna e applica al dispositivo.

Nota: per Policy Profile, quando si seleziona la VLAN predefinita assegnata all'SSID. se si usa un nome VLAN in questo passaggio, verificare di usare lo stesso nome VLAN nella configurazione del profilo Flex, altrimenti i client non saranno in grado di connettersi alla WLAN.

Nota: per configurare un ACL per FlexConnect con override, occorre configurarlo solo su "ACL di criterio". Se l'ACL è assegnato a una VLAN specifica, aggiungere l'ACL su quando si aggiunge la VLAN, quindi aggiungere l'ACL su "ACL di criterio".

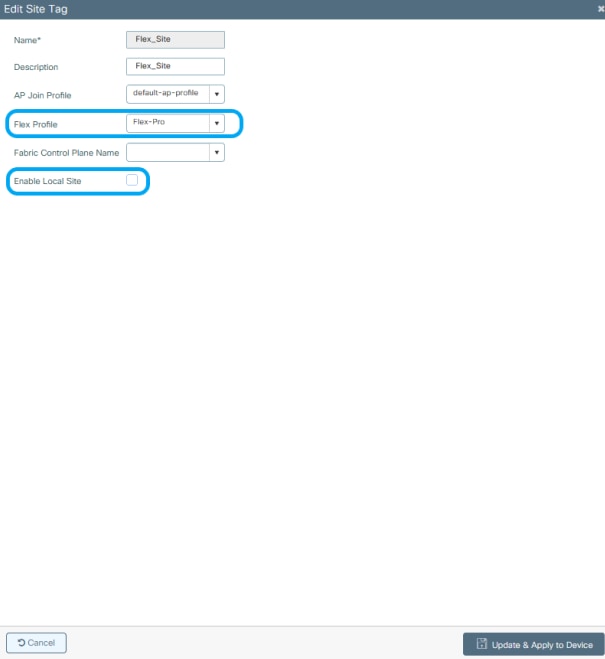

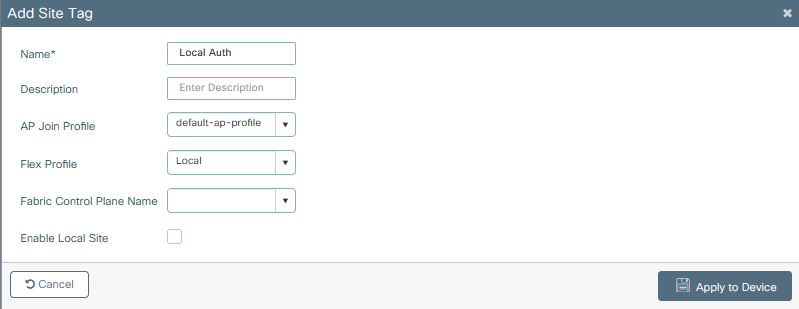

Configurazione tag sito

Passaggio 1. Dalla GUI: selezionare Configurazione > Tag e profili > Tag > Sito e fare clic su +Aggiungi per creare un nuovo tag Sito. Deselezionare la casella Abilita sito locale per consentire ai punti di accesso di commutare il traffico di dati client localmente e aggiungere il profilo Flex creato in precedenza.

Nota: se l'opzione Abilita sito locale è disabilitata, è possibile configurare i punti di accesso a cui viene assegnato questo tag del sito in modalità FlexConnect.

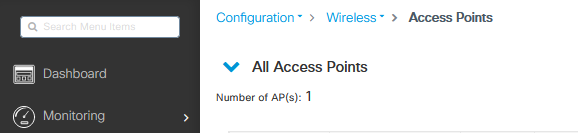

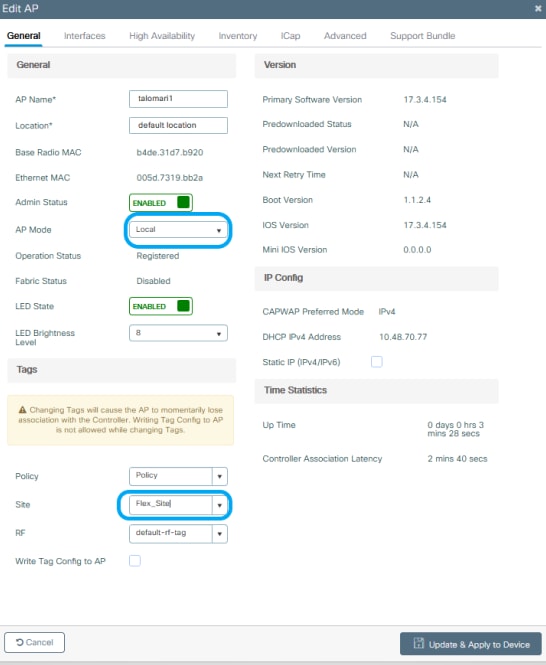

Passaggio 2. Dalla GUI: selezionare Configurazione > Wireless > Access Point > Nome access point per aggiungere il tag del sito e il tag dei criteri a un access point associato. In questo modo, l'access point può riavviare il tunnel CAPWAP e tornare al WLC 9800.

Una volta che l'access point si è unito nuovamente, l'access point è ora in modalità FlexConnect.

Autenticazione locale con server RADIUS esterno

Passaggio 1. Aggiungere il punto di accesso come dispositivo di rete al server RADIUS. Per un esempio, vedere Come utilizzare Identity Service Engine (ISE) come server RADIUS

Passaggio 2. Creare una WLAN.

La configurazione può essere uguale a quella configurata in precedenza.

Passaggio 3. Configurazione del profilo di policy.

È possibile crearne uno nuovo o utilizzare quello configurato in precedenza. In questo caso, deselezionare le caselle Switching centrale, Autenticazione centrale, DHCP centrale e Abilitazione associazione centrale.

Passaggio 4. Configurazione del tag di policy.

Associare la WLAN configurata e il profilo criteri creato.

Passaggio 5. Configurazione profilo Flex.

Creare un profilo Flex, passare alla scheda Autenticazione locale, configurare il gruppo di server Radius e selezionare la casella RADIUS.

Passaggio 6. Configurazione del tag del sito.

Configurare il profilo Flex configurato nel passaggio 5 e deselezionare la casella Abilita sito locale.

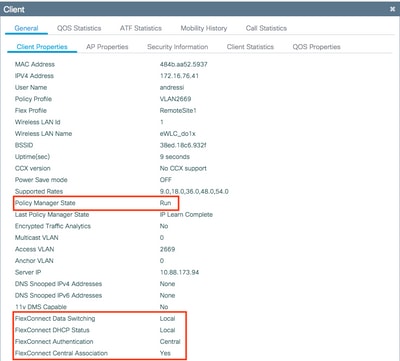

Verifica

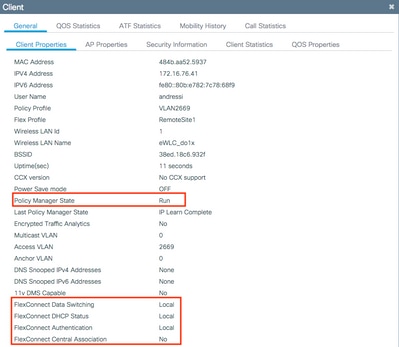

Dalla GUI: passare a Monitoraggio > Wireless > Client e confermare lo stato di Policy Manager e i parametri di FlexConnect.

Autenticazione centrale:

Autenticazione locale:

Usare questi comandi per verificare la configurazione corrente:

Dalla CLI:

# show wlan { summary | id | name | all }

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | name | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

Risoluzione dei problemi

WLC 9800 offre funzionalità di traccia ALWAYS-ON. In questo modo, tutti gli errori, gli avvisi e i messaggi relativi alla connettività del client vengono costantemente registrati ed è possibile visualizzare i registri di un evento imprevisto o di una condizione di errore dopo che si è verificato.

Nota: in base al volume dei log generati, è possibile tornare indietro di alcune ore a diversi giorni.

Per visualizzare le tracce raccolte per impostazione predefinita dal 9800 WLC, è possibile connettersi al 9800 WLC tramite SSH/Telnet e seguire la procedura descritta (accertarsi di registrare la sessione su un file di testo).

Passaggio 1. Controllare l'ora corrente del controller in modo da poter tenere traccia dei log nel tempo che intercorre tra il momento in cui si è verificato il problema.

Dalla CLI:

# show clock

Passaggio 2. Raccogliere syslog dal buffer del controller o dal syslog esterno in base alla configurazione del sistema. In questo modo è possibile visualizzare rapidamente lo stato del sistema e gli eventuali errori.

Dalla CLI:

# show logging

Passaggio 3. Verificare se sono abilitate le condizioni di debug.

Dalla CLI:

# show debugging IOSXE Conditional Debug Configs: Conditional Debug Global State: Stop IOSXE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

Nota: se si trova una delle condizioni elencate, le tracce vengono registrate a livello di debug per tutti i processi che soddisfano le condizioni abilitate (indirizzo MAC, indirizzo IP e così via). Ciò aumenta le dimensioni dei log. Pertanto, si consiglia di cancellare tutte le condizioni quando non si effettua attivamente il debug.

Passaggio 4. Se si presume che l'indirizzo MAC in fase di test non sia stato elencato come condizione nel passaggio 3, raccogliere le tracce del livello di avviso sempre attive per l'indirizzo MAC specifico.

Dalla CLI:

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

È possibile visualizzare il contenuto della sessione oppure copiare il file su un server TFTP esterno.

Dalla CLI:

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Debug condizionale e traccia attiva radio

Se le tracce sempre attive non forniscono informazioni sufficienti per determinare il trigger del problema in esame, è possibile abilitare il debug condizionale e acquisire la traccia Radio attiva (RA), che può fornire le tracce dei livelli di debug per tutti i processi che interagiscono con la condizione specificata (in questo caso l'indirizzo MAC del client). Per abilitare il debug condizionale, eseguire la procedura seguente.

Passaggio 5. Accertarsi che non vi siano condizioni di debug abilitate.

Dalla CLI:

# clear platform condition all

Passaggio 6. Abilitare la condizione di debug per l'indirizzo MAC del client wireless che si desidera monitorare.

Questo comando avvia il monitoraggio dell'indirizzo MAC fornito per 30 minuti (1800 secondi). È possibile aumentare questo tempo fino a 2085978494 secondi.

Dalla CLI:

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Nota: per monitorare più client alla volta, eseguire il comando debug wireless mac <aaa.bbbb.ccc> per ogni indirizzo MAC.

Nota: non si visualizza l'output dell'attività del client nella sessione terminale, in quanto tutto viene memorizzato internamente per essere visualizzato successivamente.

Passaggio 7. Riprodurre il problema o il comportamento che si desidera monitorare.

Passaggio 8. Interrompere i debug se il problema viene riprodotto prima che il tempo di monitoraggio predefinito o configurato sia attivo.

Dalla CLI:

# no debug wireless mac <aaaa.bbbb.cccc>

Una volta trascorso il tempo di monitoraggio o interrotto il debug wireless, il controller 9800 WLC genera un file locale con il nome:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Passaggio 9. Recuperare il file dell'attività dell'indirizzo MAC. È possibile copiare la traccia RA .log su un server esterno o visualizzare l'output direttamente sullo schermo.

Controllare il nome del file delle tracce RA

Dalla CLI:

# dir bootflash: | inc ra_trace

Copiare il file su un server esterno:

Dalla CLI:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Visualizzare il contenuto:

Dalla CLI:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Passaggio 10. Se la causa principale non è ancora ovvia, raccogliere i log interni che offrono una visualizzazione più dettagliata dei log del livello di debug. non è necessario eseguire di nuovo il debug del client perché sono stati esaminati in dettaglio i log di debug già raccolti e archiviati internamente.

Dalla CLI:

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

Nota: questo output del comando restituisce tracce per tutti i livelli di registrazione per tutti i processi ed è piuttosto voluminoso. Contattare Cisco TAC per analizzare queste tracce.

È possibile copiare il file ra-internal-FILENAME.txt su un server esterno o visualizzare l'output direttamente sullo schermo.

Copiare il file su un server esterno:

Dalla CLI:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Visualizzare il contenuto:

Dalla CLI:

# more bootflash:ra-internal-<FILENAME>.txt

Passaggio 11. Rimuovere le condizioni di debug.

Dalla CLI:

# clear platform condition all

Nota: assicurarsi di rimuovere sempre le condizioni di debug dopo una sessione di risoluzione dei problemi.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

2.0 |

04-Apr-2023 |

Formattazione aggiornata. CCW corretta. Certificazione. |

1.0 |

21-Nov-2018 |

Versione iniziale |

Contributo dei tecnici Cisco

- Andres SilvaCisco TAC Engineer

Feedback

Feedback