Configurazione di RADIUS & TACACS+ per GUI & CLI Auth su 9800 WLC

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare un Catalyst 9800 per l'autenticazione esterna RADIUS o TACACS+.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Catalyst Wireless 9800 modello di configurazione

- Nozioni base su AAA, RADIUS e TACACS+

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- C9800-CL v17.9.2

- ISE 3.2.0

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Quando un utente tenta di accedere alla CLI o alla GUI del WLC, gli viene richiesto di immettere un nome utente e una password. Per impostazione predefinita, queste credenziali vengono confrontate con il database locale degli utenti, presente nel dispositivo stesso. In alternativa, il WLC può essere istruito per confrontare le credenziali di input con un server AAA remoto: il WLC può comunicare con il server usando RADIUS o TACACS+.

Configurazione

Nell'esempio, sono configurati due tipi di utenti sul server AAA (ISE), rispettivamente adminuser, ehelpdeskuser. Questi utenti fanno parte rispettivamente deladmin-group gruppo e delhelpdesk-group gruppo. L'utente adminuser, parte deladmin-group WLC, deve avere accesso completo al WLC. D’altro canto, la helpdeskuser parte del WLC helpdesk-group è intesa unicamente ad ottenere privilegi di controllo del WLC. Non è quindi possibile accedere alla configurazione.

In questo articolo viene prima configurato il WLC e l'ISE per l'autenticazione RADIUS, quindi si ottiene lo stesso risultato con TACACS+.

Restrizioni utente di sola lettura

Restrizioni utente di sola letturaSe si usa TACACS+ o RADIUS per l'autenticazione WebUI 9800, esistono le seguenti restrizioni:

- Gli utenti con livello di privilegio 0 esistono ma non hanno accesso alla GUI

-

Gli utenti con i livelli di privilegio 1-14 possono solo visualizzare la scheda Monitor (equivalente al livello di privilegio di un utente autenticato localmente di sola lettura)

-

Accesso completo per gli utenti con livello di privilegio 15

-

Gli utenti con il livello di privilegio 15 e un set di comandi che consente solo comandi specifici non sono supportati. L'utente può comunque eseguire modifiche alla configurazione tramite WebUI

Queste considerazioni non possono essere modificate.

Configurazione dell'autenticazione RADIUS per WLC

Configurazione dell'autenticazione RADIUS per WLCPassaggio 1. Dichiarare il server RADIUS.

Dalla GUI:

Innanzitutto, creare il server ISE RADIUS sul WLC. A tale scopo, è possibile selezionare la scheda Servers/Groups > RADIUS > Servers dalla pagina WLC della GUI accessibile in https://<WLC-IP>/webui/#/aaa o passare a Configuration > Security > AAA , come mostrato nell'immagine.

Per aggiungere un server RADIUS al WLC, fare clic sul pulsante Add (Aggiungi) visualizzato in rosso nell'immagine. In questo modo viene aperta la finestra popup illustrata nello screenshot.

In questa finestra popup è necessario specificare:

- Il nome del server (non è necessario che corrisponda al nome del sistema ISE)

- Indirizzo IP del server

- Il segreto condiviso tra il WLC e il server RADIUS

È possibile configurare altri parametri, ad esempio le porte utilizzate per l'autenticazione e l'accounting, ma questi non sono obbligatori e vengono lasciati come predefiniti per questa documentazione.

Dalla CLI:

WLC-9800(config)#radius server ISE-lab WLC-9800(config-radius-server)#address ipv4 10.48.39.134 auth-port 1812 acct-port 1813

WLC-9800(config-radius-server)#key Cisco123

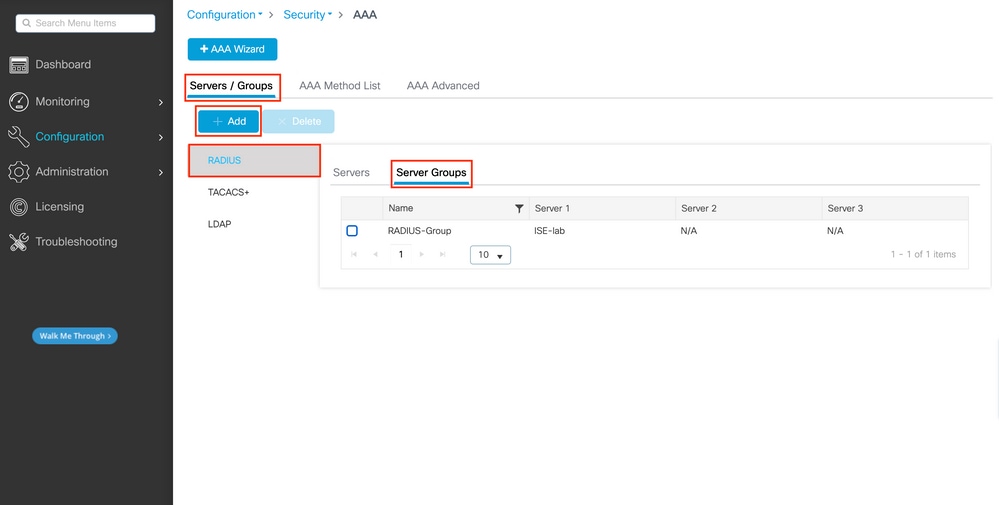

Passaggio 2. Mappare il server RADIUS a un gruppo di server.

Dalla GUI:

Se si dispone di più server RADIUS utilizzabili per l'autenticazione, è consigliabile mappare tutti questi server allo stesso gruppo di server. Il WLC si occupa del bilanciamento del carico delle diverse autenticazioni tra i server del gruppo di server. I gruppi di server RADIUS vengono configurati dallaServers/Groups > RADIUS > Server Groups scheda dalla stessa pagina GUI di quella indicata nel passaggio 1., come mostrato nell'immagine.

Per quanto riguarda la creazione del server, quando si fa clic sul pulsante Aggiungi (visualizzato nell'immagine precedente), qui illustrato, viene visualizzata una finestra popup.

Nel popup, fornire un nome al gruppo e spostare i server desiderati nell'elenco Server assegnati.

Dalla CLI:

WLC-9800(config)# aaa group server radius RADIUS-Group

WLC-9800(config-sg-radius)# server name ISE-lab

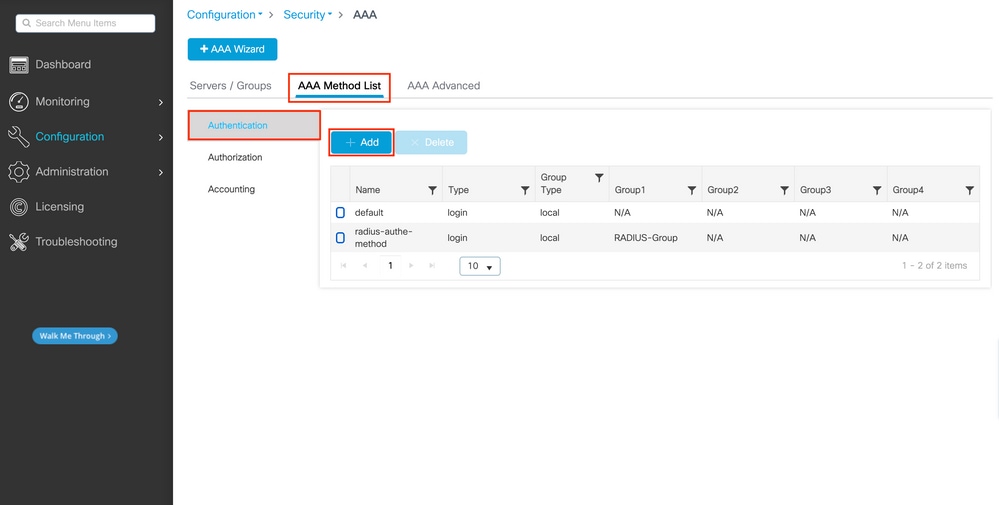

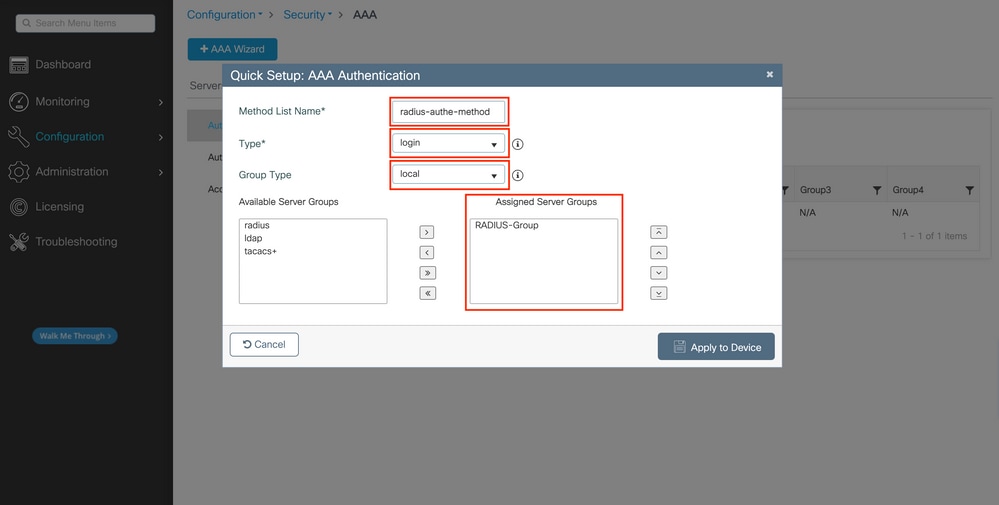

Passaggio 3. Creare un metodo di accesso con autenticazione AAA che punti al gruppo di server RADIUS.

Dalla GUI:

Sempre dalla pagina GUIhttps://<WLC-IP>/webui/#/aaa, passare alla AAA Method List > Authentication scheda e creare un metodo di autenticazione, come mostrato in questa immagine.

Come al solito, quando si utilizza il pulsante Aggiungi per creare un metodo di autenticazione, viene visualizzata una finestra popup di configurazione simile a quella illustrata in questa immagine.

In questa finestra popup, fornire un nome per il metodo. Scegliere Type come login e aggiungere all'elenco il server del gruppo creato nel passaggio precedente Assigned Server Groups. Per quanto riguarda il campo Tipo di gruppo, sono possibili diverse configurazioni.

- Se si sceglie Tipo di gruppo come locale, il WLC verifica innanzitutto se le credenziali dell'utente esistono localmente e quindi esegue il fallback al gruppo di server.

- Se si sceglie Tipo di gruppo come gruppo e non si seleziona l'opzione Ripristina locale, il WLC controlla semplicemente le credenziali dell'utente rispetto al gruppo di server.

- Se si sceglie Tipo di gruppo come gruppo e si seleziona l'opzione Fallback a locale, il WLC controlla le credenziali dell'utente rispetto al gruppo di server ed esegue una query sul database locale solo se il server non risponde. Se il server invia un rifiuto, l'utente deve essere autenticato, anche se può esistere nel database locale.

Dalla CLI:

Se si desidera che le credenziali utente vengano controllate con un gruppo di server solo se non vengono trovate prima localmente, utilizzare:

WLC-9800(config)#aaa authentication login radius-authe-method local group RADIUS-Group

Se si desidera che le credenziali utente vengano controllate solo con un gruppo di server, utilizzare:

WLC-9800(config)#aaa authentication login radius-authe-method group RADIUS-Group

Se si desidera che le credenziali utente vengano controllate con un gruppo di server e se l'ultimo non risponde con una voce locale, utilizzare:

WLC-9800(config)#aaa authentication login radius-authe-method group RADIUS-Group local

Nell'esempio di installazione, ci sono alcuni utenti che vengono creati solo localmente, e alcuni utenti solo sul server ISE, quindi, fare uso della prima opzione.

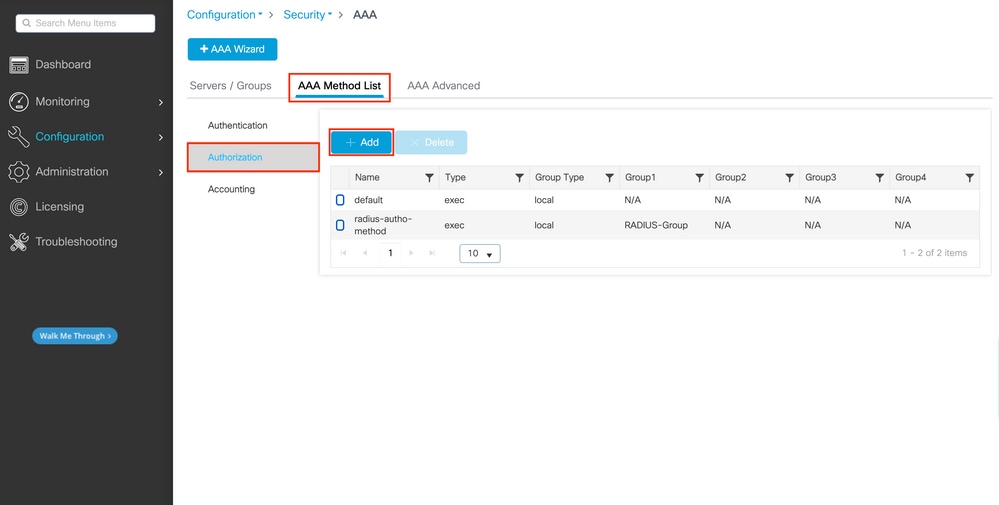

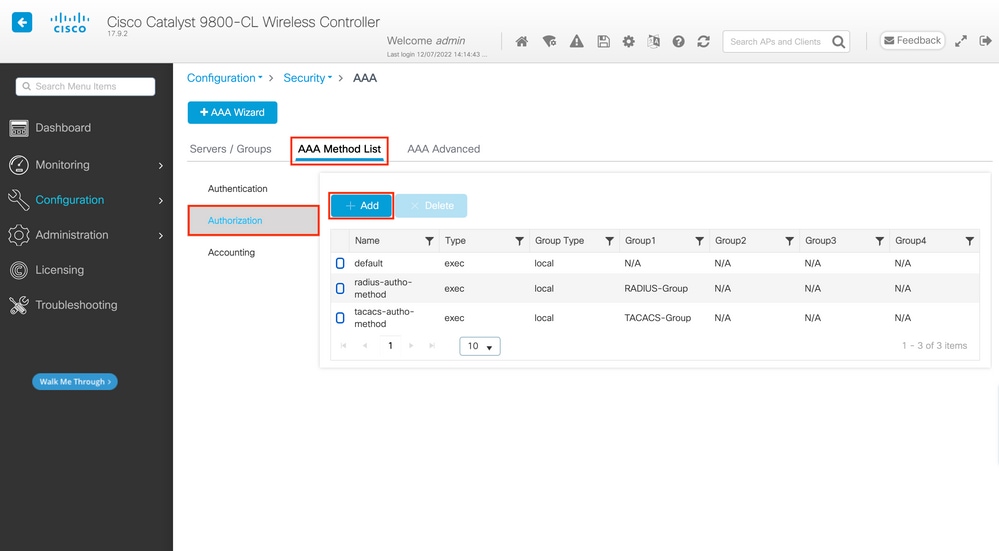

Passaggio 4. Creare un metodo di esecuzione dell'autorizzazione AAA che punti al gruppo di server RADIUS.

Dalla GUI:

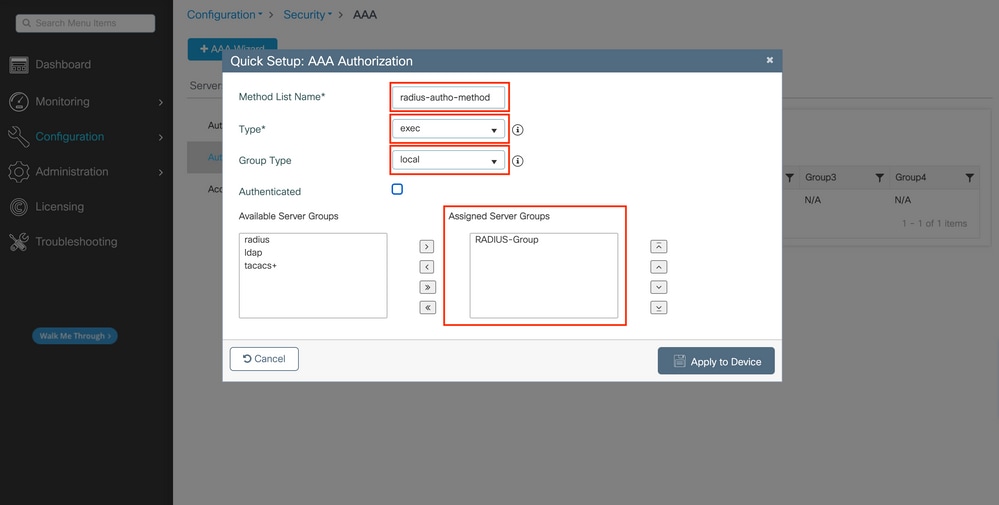

L'utente deve anche essere autorizzato per poter accedere. Sempre da,GUI Page Configuration > Security > AAA passare alla AAA Method List > Authorization scheda e creare un metodo di autorizzazione come mostrato in questa immagine.

Creazione metodo di autorizzazione

Creazione metodo di autorizzazione

Quando si aggiunge un nuovo metodo di autorizzazione con il pulsante Aggiungi, viene visualizzato un menu popup di configurazione del metodo di autorizzazione simile a quello illustrato.

In questo popup di configurazione, fornire un nome per il metodo di autorizzazione, scegliere il Tipo come exec e utilizzare lo stesso ordine di Tipo di gruppo utilizzato per il metodo di autenticazione al passo 3.

Dalla CLI:

Per quanto riguarda il metodo di autenticazione, l'autorizzazione viene assegnata innanzitutto per verificare gli utenti rispetto alle voci locali e quindi rispetto alle voci di un gruppo di server.

WLC-9800(config)#aaa authorization exec radius-autho-method local group RADIUS-Group

Passaggio 5. Assegnare i metodi alle configurazioni HTTP e alle linee VTY utilizzate per Telnet/SSH.

Dalla GUI:

I metodi di autenticazione e autorizzazione creati possono essere utilizzati per le connessioni utente HTTP e/o Telnet/SSH, configurabili dallaAAA Advanced > AAA Interface scheda ancora dalla pagina WLC della GUI accessibile in https://<WLC-IP>/webui/#/aaa, come mostrato nell'immagine:

CLI per autenticazione GUI:

WLC-9800(config)#ip http authentication aaa login-authentication radius-authe-method

WLC-9800(config)#ip http authentication aaa exec-authorization radius-autho-method

CLI per autenticazione Telnet/SSH:

WLC-9800(config)#line vty 0 15 WLC-9800(config-line)#login authentication radius-authe-method

WLC-9800(config-line)#authorization exec radius-autho-method

Quando si apportano modifiche alle configurazioni HTTP, è consigliabile riavviare i servizi HTTP e HTTPS. A tale scopo, è possibile utilizzare i seguenti comandi:

WLC-9800(config)#no ip http server WLC-9800(config)#no ip http secure-server WLC-9800(config)#ip http server WLC-9800(config)#ip http secure-server

Configurare ISE per RADIUS

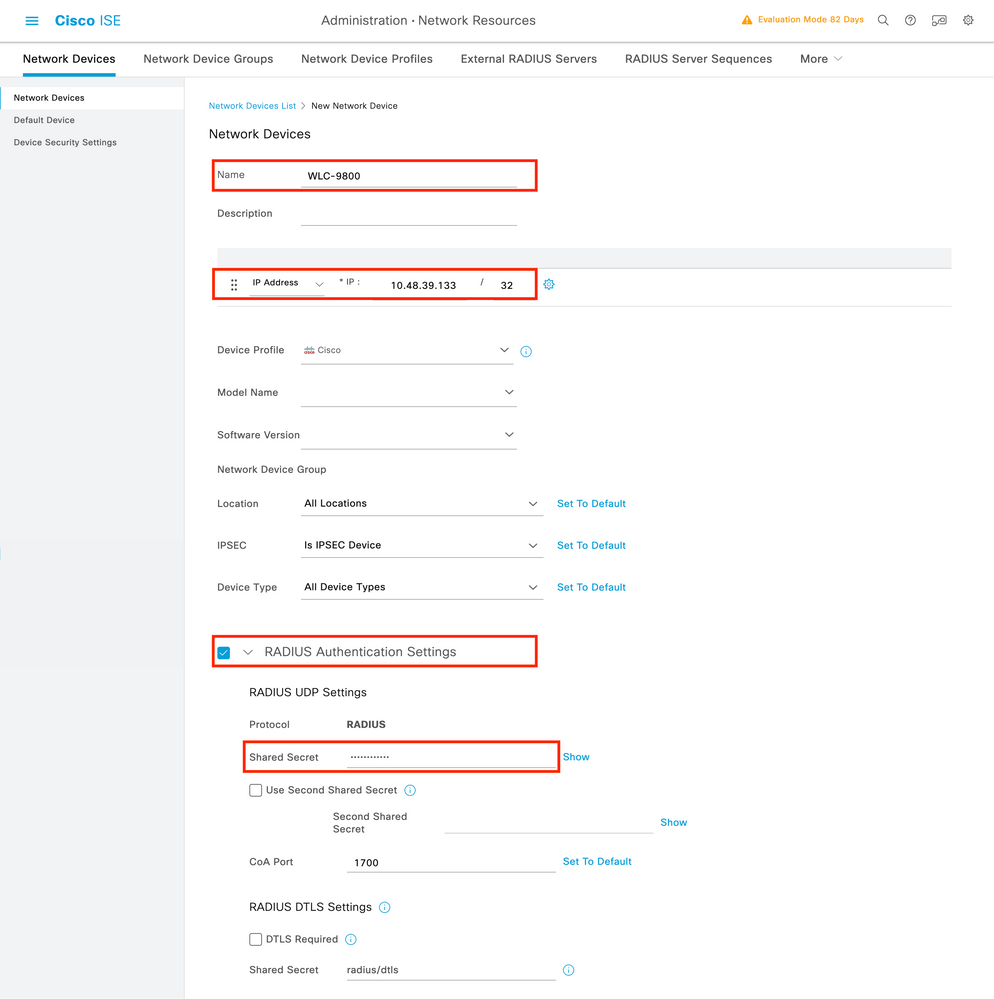

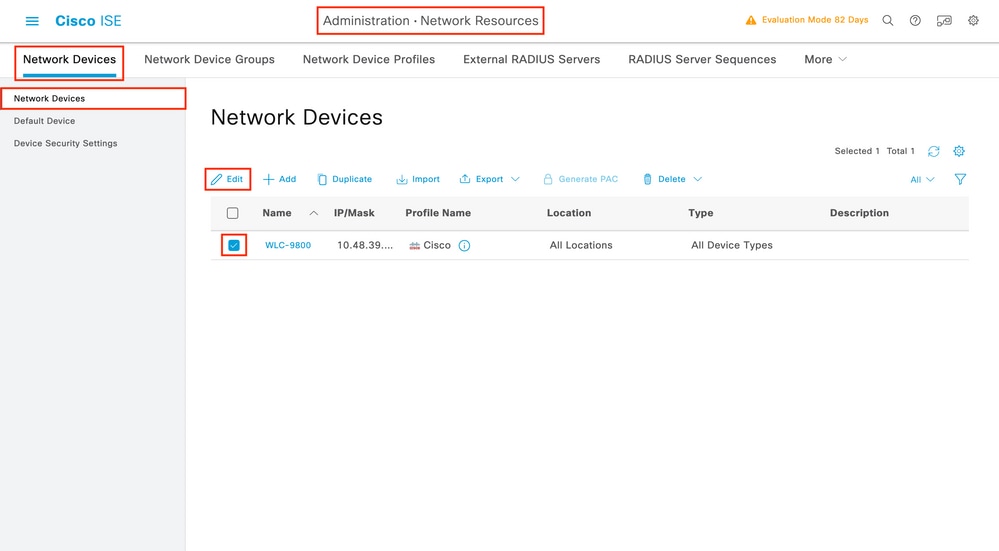

Passaggio 1. Configurare il WLC come dispositivo di rete per RADIUS.

Dalla GUI:

Per dichiarare il WLC usato nella sezione precedente come dispositivo di rete per RADIUS in ISE, selezionare Administration > Network Ressources > Network Devices e aprire la scheda Network devices (Dispositivi di rete), come mostrato nell'immagine seguente.

Per aggiungere un dispositivo di rete, utilizzare il pulsante Aggiungi, che apre il modulo di configurazione del nuovo dispositivo di rete.

Nella nuova finestra, fornire un nome per il dispositivo di rete e aggiungere il relativo indirizzo IP. Scegliere le impostazioni di autenticazione RADIUS e configurare lo stesso segreto condiviso RADIUS usato sul WLC.

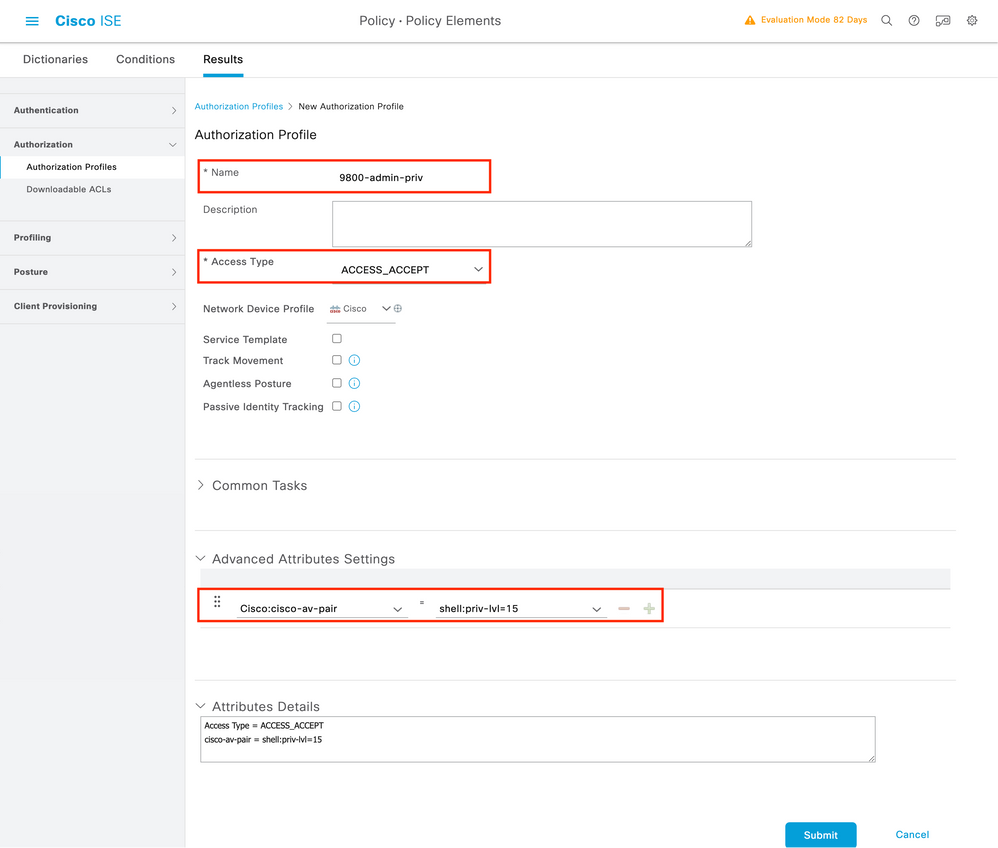

Passaggio 2. Creare un risultato di autorizzazione per restituire il privilegio.

Dalla GUI:

Per disporre dei diritti di accesso di amministratore, è necessario cheadminuser l'amministratore disponga di un livello di privilegi pari a 15, che consente di accedere alla shell del prompt di esecuzione. D'altra parte, non èhelpdeskuser necessario l'accesso immediato alla shell di esecuzione e può quindi essere assegnato con un livello di privilegio inferiore a 15. Per assegnare agli utenti il livello di privilegio appropriato, è possibile utilizzare i profili di autorizzazione. È possibile configurarli dall'ISE GUI Page Policy > Policy Elements > Results, nella scheda Authorization > Authorization Profiles mostrata nella figura seguente.

Per configurare un nuovo profilo di autorizzazione, utilizzare il pulsante Aggiungi che consente di aprire il modulo di configurazione del nuovo profilo di autorizzazione. Questo modulo deve essere particolarmente simile a questo per configurare il profilo assegnato al adminusermodulo.

La configurazione mostrata concede il livello di privilegio 15 a qualsiasi utente a cui è associato. Come accennato in precedenza, questo è il comportamento previsto per iladminuser file creato nel passaggio successivo. Tuttavia, deve averehelpdeskuser un livello di privilegi inferiore e pertanto deve essere creato un secondo elemento di criterio.

L'elemento di criterio per l'oggettohelpdeskuser è simile a quello creato sopra, con la differenza che la stringa shell:priv-lvl=15 deve essere modificata in shell:priv-lvl=X e sostituire X con il livello di privilegio desiderato. Nell'esempio viene utilizzato 1.

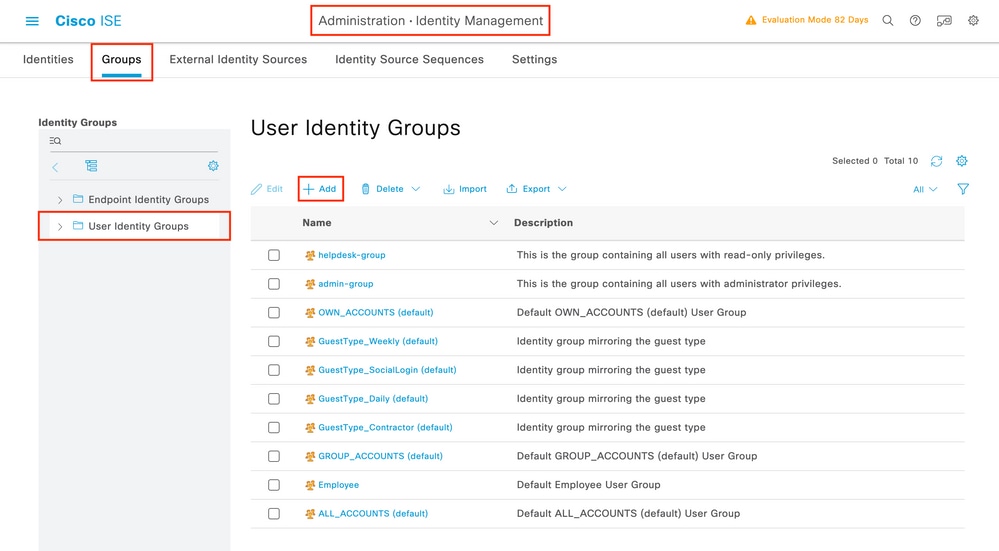

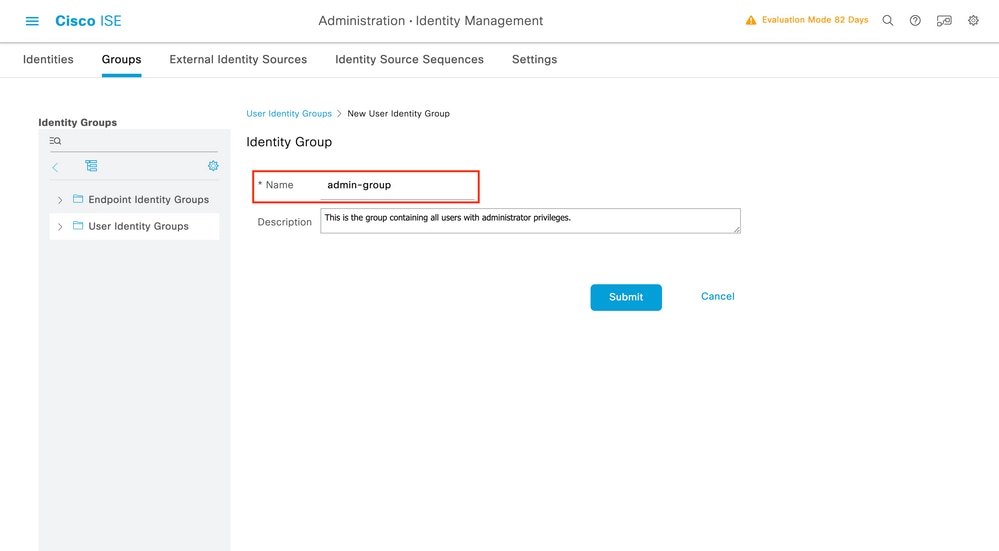

Passaggio 3. Creare gruppi di utenti su ISE.

Dall'interfaccia grafica:

I gruppi di utenti ISE vengono creati dalla scheda User Identity Groups di Administration > Identity Management > Groups GUI Page, mostrata nell'acquisizione schermo.

Per creare un nuovo utente, utilizzare il pulsante Aggiungi che consente di aprire il modulo di configurazione del nuovo gruppo di identità utente, come illustrato.

Specificare il nome del gruppo creato. Creare i due gruppi di utenti descritti in precedenza, ovvero admin-group e helpdesk-group.

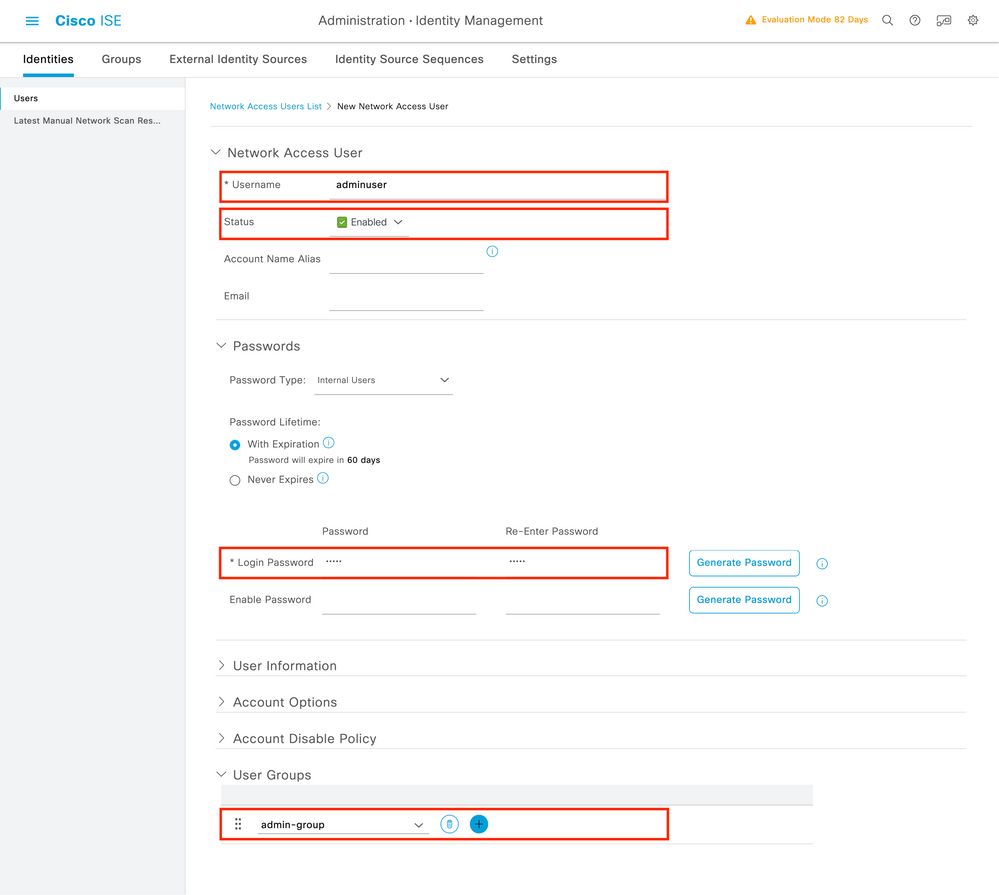

Passaggio 4. Creare utenti su ISE.

Dall'interfaccia grafica:

Gli utenti ISE vengono creati dalla scheda Users of Administration > Identity Management > Identities GUI Page, visualizzata nell'acquisizione schermo.

Per creare un nuovo utente, utilizzare il pulsante Aggiungi per aprire il nuovo modulo di configurazione utente di accesso alla rete, come illustrato.

Fornire le credenziali agli utenti, ossia il nome utente e la password, usati per autenticare il WLC. Verificare inoltre che lo stato dell'utente sia Enabled. Infine, aggiungere l'utente al relativo gruppo correlato, creato nel passaggio 4., con il menu a discesa Gruppi di utenti alla fine del modulo.

Creare i due utenti descritti in precedenza, ovvero adminuser e helpdeskuser.

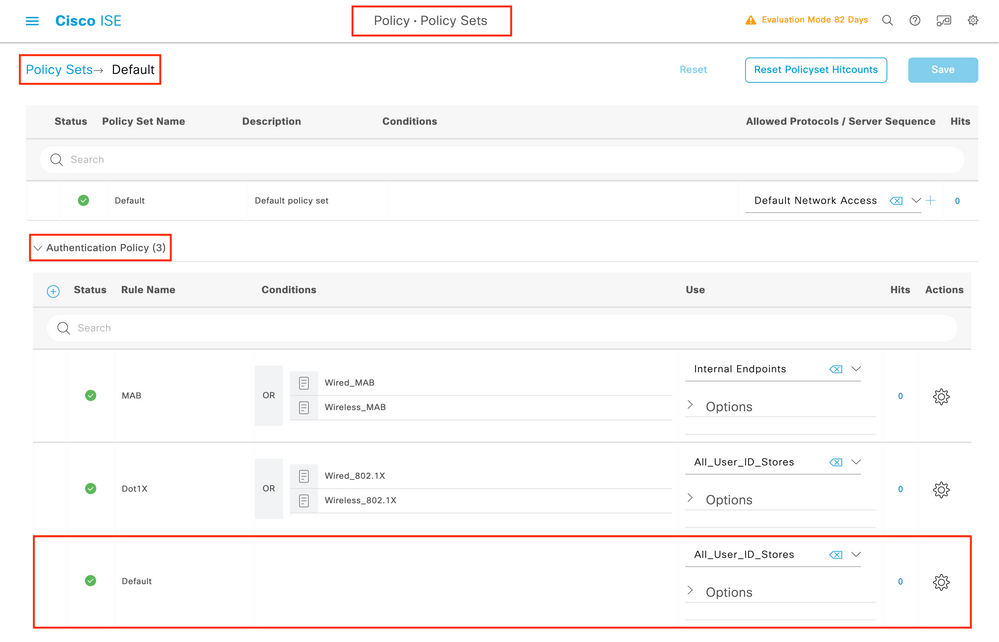

Passaggio 5. Autenticare gli utenti.

Dalla GUI:

In questo scenario, il criterio di autenticazione dei Set di criteri predefiniti di ISE, già preconfigurato, consente l'accesso alla rete predefinito. Questo set di criteri può essere visto dalla paginaPolicy > Policy Sets dell'interfaccia grafica di ISE, come mostrato nella figura. Non c'è quindi bisogno di cambiarlo.

Passaggio 6. Autorizzare gli utenti.

Dalla GUI:

Dopo che il tentativo di accesso ha superato la policy di autenticazione, è necessario che venga autorizzato e che ISE restituisca il profilo di autorizzazione creato in precedenza (accettazione autorizzazione, insieme al livello di privilegio).

In questo esempio, i tentativi di accesso vengono filtrati in base all'indirizzo IP del dispositivo (che è l'indirizzo IP del WLC) e distinguono il livello di privilegio da concedere in base al gruppo a cui appartiene un utente. Un altro approccio valido consiste nel filtrare gli utenti in base ai relativi nomi utente, poiché in questo esempio ogni gruppo contiene un solo utente.

Al termine, le credenziali configurate per adminuser helpdesk e per l'utente possono essere usate per autenticarsi nel WLC tramite la GUI o Telnet/SSH.

Configurazione di TACACS+ WLC

Passaggio 1. Dichiarare il server TACACS+.

Dalla GUI:

Innanzitutto, creare il server TACACS+ ISE sul WLC. A tale scopo, è possibile selezionare la scheda Servers/Groups > TACACS+ > Servers dalla pagina WLC della GUI accessibile nella pagina https://<WLC-IP>/webui/#/aaa o passare a Configuration > Security > AAA, come mostrato nell'immagine.

Per aggiungere un server TACACS al WLC, fare clic sul pulsante Add (Aggiungi) visualizzato in rosso nell'immagine precedente. Verrà visualizzata la finestra popup illustrata.

Quando si apre la finestra pop-up, fornire il nome del server (non deve corrispondere al nome del sistema ISE), il relativo indirizzo IP, la chiave condivisa, la porta utilizzata e il timeout.

In questa finestra popup è necessario specificare:

- Il nome del server (non è necessario che corrisponda al nome del sistema ISE)

- Indirizzo IP del server

- Il segreto condiviso tra il WLC e il server TACACS+

È possibile configurare altri parametri, ad esempio le porte utilizzate per l'autenticazione e l'accounting, ma questi non sono obbligatori e rimangono predefiniti per la presente documentazione.

Dalla CLI:

WLC-9800(config)#tacacs server ISE-lab WLC-9800(config-server-tacacs)#address ipv4 10.48.39.134 WLC-9800(config-server-tacacs)#key Cisco123

Passaggio 2. Mappare il server TACACS+ a un gruppo di server.

Dalla GUI:

Se si dispone di più server TACACS+ utilizzabili per l'autenticazione, si consiglia di mappare tutti questi server allo stesso gruppo di server. Il WLC si occupa quindi del bilanciamento del carico delle diverse autenticazioni tra i server del gruppo di server. I gruppi di server TACACS+ sono configurati dalla Servers/Groups > TACACS > Server Groups scheda dalla stessa pagina GUI di quella menzionata al punto 1., che è mostrata nell'immagine.

Per quanto riguarda la creazione del server, viene visualizzata una finestra popup quando si fa clic sul pulsante Aggiungi inquadrato nell'immagine precedente, rappresentata nell'immagine.

Nel popup, assegnare un nome al gruppo e spostare i server desiderati nell'elenco Server assegnati.

Dalla CLI:

WLC-9800(config)#aaa group server tacacs+ TACACS-Group WLC-9800(config-sg-tacacs+)#server name ISE-lab

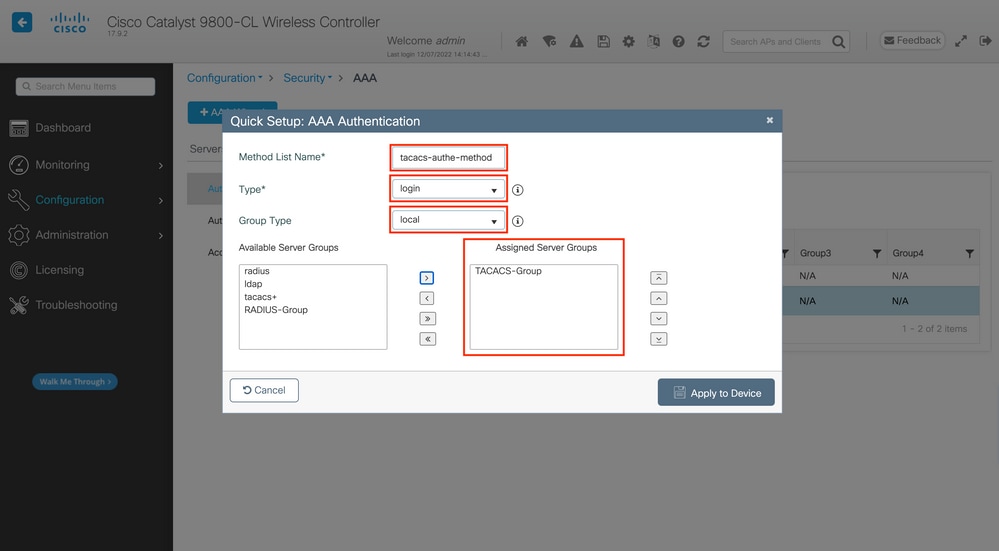

Passaggio 3. Creare un metodo di accesso con autenticazione AAA che punti al gruppo di server TACACS+.

Dalla GUI:

Sempre dalla pagina GUIhttps://<WLC-IP>/webui/#/aaa, passare alla AAA Method List > Authentication scheda e creare un metodo di autenticazione come mostrato nell'immagine.

Come al solito, quando si utilizza il pulsante Aggiungi per creare un metodo di autenticazione, viene visualizzata una finestra popup di configurazione simile a quella illustrata in questa immagine.

In questa finestra popup, fornire un nome per il metodo, scegliere Digitare come login, quindi aggiungere il server di gruppo creato nel passaggio precedente alla lista Gruppi di server assegnati. Per quanto riguarda il campo Tipo di gruppo, sono possibili diverse configurazioni.

- Se si sceglie Tipo di gruppo come locale, il WLC verifica innanzitutto se le credenziali dell'utente esistono localmente e quindi esegue il fallback al gruppo di server.

- Se si sceglie Tipo di gruppo come gruppo e non si seleziona l'opzione Ripristina locale, il WLC controlla semplicemente le credenziali dell'utente rispetto al gruppo di server.

- Se si sceglie Tipo di gruppo come gruppo e si seleziona l'opzione Fallback a locale, il WLC controlla le credenziali dell'utente rispetto al gruppo di server ed esegue una query sul database locale solo se il server non risponde. Se il server invia un rifiuto, l'utente deve essere autenticato, anche se può esistere nel database locale.

Dalla CLI:

Se si desidera che le credenziali utente vengano controllate con un gruppo di server solo se non vengono trovate prima localmente, utilizzare:

WLC-9800(config)#aaa authentication login tacacs-authe-method local group TACACS-Group

Se si desidera che le credenziali utente vengano controllate solo con un gruppo di server, utilizzare:

WLC-9800(config)#aaa authentication login tacacs-authe-method group TACACS-Group

Se si desidera che le credenziali dell'utente vengano controllate con un gruppo di server e se quest'ultimo non risponde con una voce locale, utilizzare:

WLC-9800(config)#aaa authentication login tacacs-authe-method group TACACS-Group local

Nell'esempio di installazione, ci sono alcuni utenti che vengono creati solo localmente, e alcuni utenti solo sul server ISE, quindi fare uso della prima opzione.

Passaggio 4. Creare un metodo di esecuzione dell'autorizzazione AAA che punti al gruppo di server TACACS+.

Dalla GUI:

L'utente deve anche essere autorizzato per poter accedere. Sempre dalla pagina GUI,Configuration > Security > AAA passare alla AAA Method List > Authorization scheda e creare un metodo di autorizzazione come mostrato nell'immagine.

Quando si aggiunge un nuovo metodo di autorizzazione con il pulsante Aggiungi, viene visualizzato un menu popup di configurazione del metodo di autorizzazione simile a quello illustrato.

In questo popup di configurazione, fornire un nome per il metodo di autorizzazione, scegliere Tipo come exec e utilizzare lo stesso ordine di Tipo di gruppo utilizzato per il metodo di autenticazione nel passaggio precedente.

Dalla CLI:

WLC-9800(config)#aaa authorization exec tacacs-autho-method local group TACACS-Group

Passaggio 5. Assegnare i metodi alle configurazioni HTTP e alle linee VTY utilizzate per Telnet/SSH.

Dalla GUI:

I metodi di autenticazione e autorizzazione creati possono essere utilizzati per le connessioni utente HTTP e/o Telnet/SSH, configurabili dallaAAA Advanced > AAA Interface scheda ancora dalla pagina WLC della GUI accessibile in https://<WLC-IP>/webui/#/aaa, come mostrato nell'immagine.

Dalla CLI:

Per l'autenticazione GUI:

WLC-9800(config)#ip http authentication aaa login-authentication tacacs-authe-method

WLC-9800(config)#ip http authentication aaa exec-authorization tacacs-autho-method

Per l'autenticazione Telnet/SSH:

WLC-9800(config)#line vty 0 15

WLC-9800(config-line)#login authentication tacacs-authe-method

WLC-9800(config-line)#authorization exec tacacs-autho-method

Quando si apportano modifiche alle configurazioni HTTP, è consigliabile riavviare i servizi HTTP e HTTPS. A tale scopo, è possibile utilizzare i seguenti comandi.

WLC-9800(config)#no ip http server

WLC-9800(config)#no ip http secure-server

WLC-9800(config)#ip http server

WLC-9800(config)#ip http secure-server

Configurazione TACACS+ ISE

Passaggio 1. Configurare il WLC come dispositivo di rete per TACACS+.

Dalla GUI:

Per dichiarare il WLC usato nella sezione precedente come dispositivo di rete per RADIUS in ISE, selezionare Administration > Network Resources > Network Devices e aprire la scheda Network devices (Dispositivi di rete), come mostrato nell'immagine.

Nell'esempio, il WLC è già stato aggiunto per l'autenticazione RADIUS (fare riferimento al passaggio 1. della sezione Configurazione di RADIUS ISE). Pertanto, la sua configurazione deve essere modificata semplicemente per configurare l'autenticazione TACACS, che può essere effettuata quando si sceglie il WLC nell'elenco dei dispositivi di rete e si fa clic sul pulsante Edit (Modifica). Verrà aperto il modulo di configurazione dei dispositivi di rete, come mostrato nell'immagine.

Una volta aperta la nuova finestra, scorrere fino alla sezione TACACS Authentication Settings, abilitare queste impostazioni e aggiungere il segreto condiviso immesso nel Passaggio 1. della sezione Configure TACACS+ WLC.

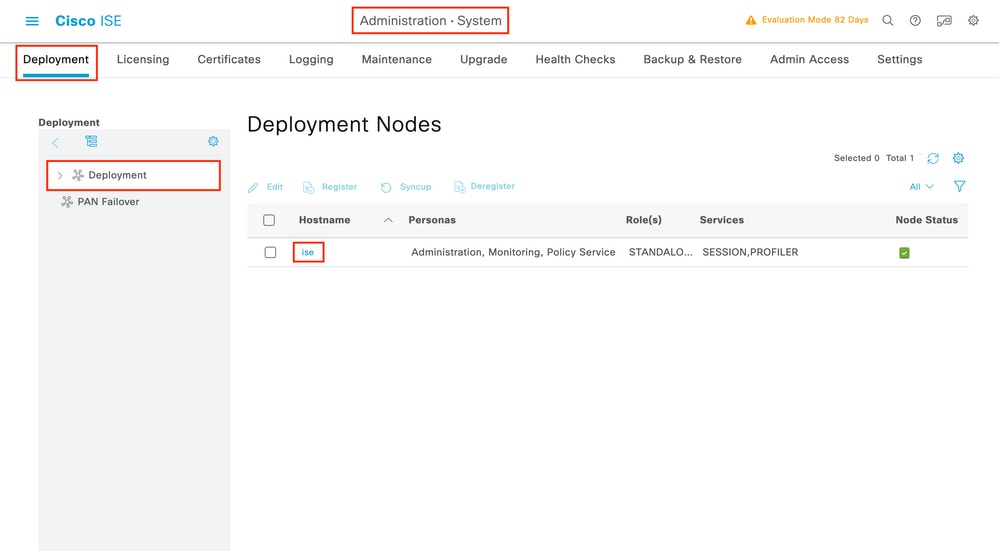

Passaggio 2. Attivare la funzione Device Admin per il nodo.

Nota: per utilizzare ISE come server TACACS+, è necessario disporre di un pacchetto di licenze Device Administration e di una licenza Base o Mobility.

Dalla GUI:

Una volta installate le licenze di Device Administration, è necessario abilitare la funzione Device Admin per il nodo in modo da poter utilizzare ISE come server TACACS+. A tale scopo, modificare la configurazione del nodo di distribuzione ISE utilizzato, disponibile inAdministrator > Deployment, e fare clic sul relativo nome o farlo con l'aiuto del Edit pulsante.

Una volta aperta la finestra di configurazione del nodo, selezionare l'opzione Enable Device Admin Service (Abilita servizio di amministrazione dispositivi) nella sezione Policy Service (Servizio criteri), come mostrato nell'immagine.

Passaggio 3. Creare profili TACACS per restituire il privilegio.

Dalla GUI:

Per disporre dei diritti di accesso di amministratore, è necessario cheadminuser l'amministratore disponga di un livello di privilegi pari a 15, che consente di accedere alla shell del prompt di esecuzione. D'altra parte, non èhelpdeskuser necessario l'accesso immediato alla shell di esecuzione e può quindi essere assegnato con un livello di privilegio inferiore a 15. Per assegnare agli utenti il livello di privilegio appropriato, è possibile utilizzare i profili di autorizzazione. Questi possono essere configurati dalla pagina dell'interfaccia grafica di ISEWork Centers > Device Administration > Policy Elements, sotto la scheda Results > TACACS Profiles come mostrato nella figura seguente.

Per configurare un nuovo profilo TACACS, fare clic sul pulsante Add (Aggiungi) per aprire il modulo di configurazione del nuovo profilo, simile a quello mostrato nella figura. Questo modulo deve essere particolarmente simile a questo per configurare il profilo assegnato a adminuser (ovvero con privilegi di shell di livello 15).

Ripetere l'operazione per il helpdesk profilo. Per quest'ultimo valore, sia Privilegio predefinito che Privilegio massimo sono impostati su 1.

Passaggio 4. Creare gruppi di utenti su ISE.

Questa procedura è simile a quella illustrata al passo 3. della sezione Configurazione di RADIUS ISE in questo documento.

Passaggio 5. Creare gli utenti su ISE.

Questa procedura è simile a quella illustrata al punto 4. della sezione Configurazione di RADIUS ISE in questo documento.

Passaggio 6. Creare un set di criteri di amministrazione del dispositivo.

Dalla GUI:

Per quanto riguarda l'accesso RADIUS, una volta creati gli utenti, le loro policy di autenticazione e autorizzazione devono ancora essere definite su ISE per poter concedere loro i diritti di accesso appropriati. A tal fine, l'autenticazione TACACS utilizza i Device Admin Policy Set, che possono essere configurati dal Work Centers > Device Administration > Device Admin Policy Sets GUI Page router come mostrato.

Per creare un set di criteri di amministrazione del dispositivo, utilizzare il pulsante di aggiunta visualizzato in rosso nell'immagine precedente per aggiungere un elemento all'elenco dei set di criteri. Fornire un nome per il set appena creato, una condizione in base alla quale deve essere applicato e la sequenza Protocolli/server consentiti (qui, i numeriDefault Device Admin sufficienti). Utilizzare il pulsante per finalizzare l'aggiunta del set di criteri e utilizzare la freccia a destra per accedere alla pagina di configurazione corrispondente, come indicato in precedenzaSave.

Il set di criteri specifico 'Autenticazione TACACS WLC' in questo esempio filtra le richieste con l'indirizzo IP uguale all'indirizzo IP del WLC di esempio C9800.

Come criterio di autenticazione, la regola predefinita è stata lasciata in quanto soddisfa le esigenze del caso di utilizzo. Sono state impostate due regole di autorizzazione:

- La prima viene attivata quando l'utente appartiene al gruppo definito

admin-group. Consente tutti i comandi (tramite la regola predefinitaPermit_all) e assegna il privilegio 15 (tramite il profilo TACACS definitoIOS_Admin ). - La seconda viene attivata quando l'utente appartiene al gruppo definito

helpdesk-group. Consente tutti i comandi (tramite la Permit_all regola predefinita) e assegna il privilegio 1 (tramite il profilo TACACS definito IOS_Helpdesk).

Al termine, le credenziali configurate per adminuser gli utenti ehelpdesk possono essere usate per autenticarsi nel WLC tramite la GUI o con Telnet/SSH.

Risoluzione dei problemi

Se il server RADIUS prevede l'invio dell'attributo RADIUS del tipo di servizio, è possibile aggiungere sul WLC:

radius-server attribute 6 on-for-login-auth

Risoluzione dei problemi di accesso WLC GUI o CLI RADIUS/TACACS+ tramite la CLI del WLC

Per risolvere i problemi di accesso a TACACS+ alla GUI o alla CLI del WLC, usare il comando showdebug tacacs insieme al terminal monitor 1 e visualizzare l'output dal vivo quando si tenta di eseguire l'accesso.

Ad esempio, un accesso riuscito seguito da una disconnessione delladminuser'utente genera questo output.

WLC-9800#terminal monitor

WLC-9800#debug tacacs

TACACS access control debugging is on

WLC-9800#

Dec 8 11:38:34.684: TPLUS: Queuing AAA Authentication request 15465 for processing

Dec 8 11:38:34.684: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:34.684: TPLUS: processing authentication start request id 15465 Dec 8 11:38:34.685: TPLUS: Authentication start packet created for 15465(adminuser) Dec 8 11:38:34.685: TPLUS: Using server 10.48.39.134 Dec 8 11:38:34.685: TPLUS(00003C69)/0/NB_WAIT/7FD29013CA68: Started 5 sec timeout Dec 8 11:38:34.687: TPLUS(00003C69)/0/NB_WAIT: socket event 2 Dec 8 11:38:34.688: TPLUS(00003C69)/0/NB_WAIT: wrote entire 45 bytes request Dec 8 11:38:34.688: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.688: TPLUS(00003C69)/0/READ: Would block while reading Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 15 bytes data) Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: read entire 27 bytes response Dec 8 11:38:34.701: TPLUS(00003C69)/0/7FD29013CA68: Processing the reply packet Dec 8 11:38:34.701: TPLUS: Received authen response status GET_PASSWORD (8) Dec 8 11:38:38.156: TPLUS: Queuing AAA Authentication request 15465 for processing Dec 8 11:38:38.156: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:38.156: TPLUS: processing authentication continue request id 15465 Dec 8 11:38:38.156: TPLUS: Authentication continue packet generated for 15465 Dec 8 11:38:38.156: TPLUS(00003C69)/0/WRITE/7FD3796079D8: Started 5 sec timeout Dec 8 11:38:38.156: TPLUS(00003C69)/0/WRITE: wrote entire 29 bytes request Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 6 bytes data) Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: read entire 18 bytes response Dec 8 11:38:38.183: TPLUS(00003C69)/0/7FD3796079D8: Processing the reply packet Dec 8 11:38:38.183: TPLUS: Received authen response status PASS (2) Dec 8 11:38:38.184: %SEC_LOGIN-5-LOGIN_SUCCESS: Login Success [user: adminuser] [Source: 10.61.80.151] [localport: 22] at 12:38:38 CET Thu Dec 8 2022 Dec 8 11:38:38.259: TPLUS: Queuing AAA Authorization request 15465 for processing Dec 8 11:38:38.260: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:38.260: TPLUS: processing authorization request id 15465 Dec 8 11:38:38.260: TPLUS: Protocol set to None .....Skipping Dec 8 11:38:38.260: TPLUS: Sending AV service=shell Dec 8 11:38:38.260: TPLUS: Sending AV cmd* Dec 8 11:38:38.260: TPLUS: Authorization request created for 15465(adminuser) Dec 8 11:38:38.260: TPLUS: using previously set server 10.48.39.134 from group TACACS-Group Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT/7FD3796079D8: Started 5 sec timeout Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT: socket event 2 Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT: wrote entire 64 bytes request Dec 8 11:38:38.260: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.260: TPLUS(00003C69)/0/READ: Would block while reading Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 18 bytes data) Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: read entire 30 bytes response Dec 8 11:38:38.285: TPLUS(00003C69)/0/7FD3796079D8: Processing the reply packet Dec 8 11:38:38.285: TPLUS: Processed AV priv-lvl=15 Dec 8 11:38:38.285: TPLUS: received authorization response for 15465: PASS Dec 8 11:38:44.225: %SYS-6-LOGOUT: User adminuser has exited tty session 7(10.61.80.151) Dec 8 11:38:44.225:Socket I/O cleanup message sent to TACACS TPLUS Proc:SOCKET IO CLEANUP EVENT Dec 8 11:38:44.226: %HA_EM-6-LOG: catchall: logout Dec 8 11:39:18.689: %SYS-6-LOGOUT: User admin has exited tty session 5(10.61.80.151) Dec 8 11:39:18.690:Socket I/O cleanup message sent to TACACS TPLUS Proc:SOCKET IO CLEANUP EVENT

Dai log si può verificare che il server TACACS+ restituisce il privilegio corretto (ovvero AV priv-lvl=15).

Quando si esegue l'autenticazione RADIUS, viene visualizzato un output di debug simile relativo al traffico RADIUS.

I comandi debug aaa authentication e debug aaa authorization, invece, mostrano quale elenco di metodi viene scelto dal WLC quando l'utente tenta di eseguire l'accesso.

Risoluzione dei problemi di accesso WLC GUI o TACACS+ CLI tramite l'interfaccia utente di ISE

Da questa paginaOperations > TACACS > Live Logs, è possibile visualizzare ogni autenticazione utente eseguita con TACACS+ fino alle ultime 24 ore. Per espandere i dettagli di un'autorizzazione TACACS+ o di un'autenticazione, utilizzare il pulsante Dettagli relativo a questo evento.

Quando è espanso, un tentativo di autenticazione riuscito per l'oggetto helpdeskuser avrà il seguente aspetto:

Da questa schermata è possibile verificare che l'utente helpdeskuser è stato autenticato correttamente nel dispositivo di reteWLC-9800 con l'aiuto del criterio di autenticazione WLC TACACS Authentication > Default. Inoltre, il profilo di autorizzazione IOS Helpdesk è stato assegnato a questo utente e gli è stato concesso il livello di privilegio 1.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

4.0 |

28-Mar-2024 |

Certificazione |

3.0 |

24-Feb-2023 |

Importante aggiornamento relativo all'autenticazione RADIUS e TACACS, inclusa la CLI. |

2.0 |

15-Nov-2021 |

Aggiunta di una nota sui livelli di privilegi e sull'interfaccia utente Web |

1.0 |

04-Jun-2019 |

Versione iniziale |

Contributo dei tecnici Cisco

- Paolo FusconiCisco TAC Engineer

- Guilian DeflandreCisco TAC Engineer

Feedback

Feedback