Introduzione

In questo documento viene descritta la configurazione di una WLAN protetta con iPSK su un controller LAN wireless Cisco 9800 con Cisco ISE come server RADIUS.

Prerequisiti

Requisiti

- Familiarità con la configurazione base di una WLAN su 9800

- Possibilità di adattare la configurazione alla distribuzione

Componenti usati

- Cisco 9800-CL WLC con 17.6.3

- Cisco ISE 3.0

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Comprendere che cos'è iPSK e quali scenari si adattano

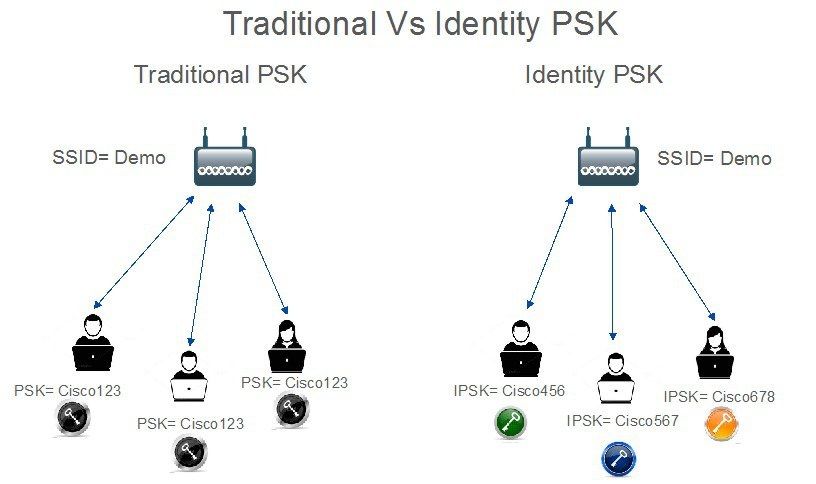

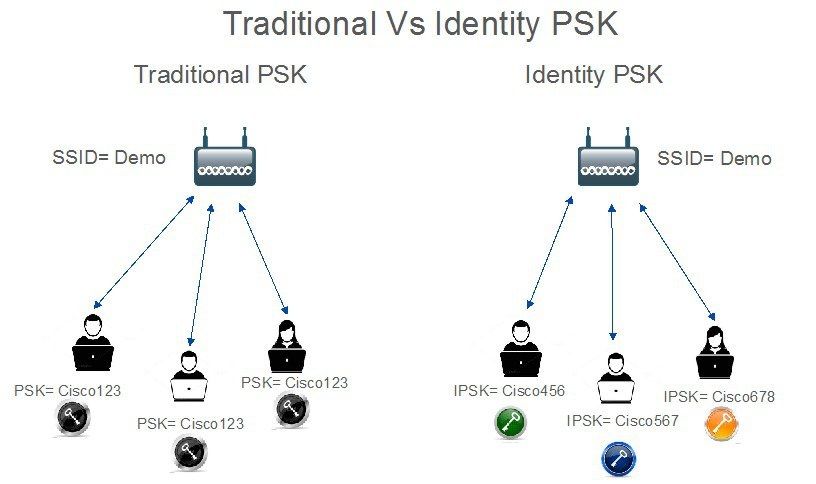

Le reti tradizionali protette con chiave precondivisa (PSK) utilizzano la stessa password per tutti i client connessi. La chiave condivisa con utenti non autorizzati può pertanto causare una violazione della sicurezza e l'accesso non autorizzato alla rete. L'attenuazione più comune di questa violazione è la modifica della PSK stessa. Il problema interessa tutti gli utenti perché per accedere di nuovo alla rete, molti dispositivi devono essere aggiornati con la nuova chiave.

Con Identity PSK (iPSK), vengono create chiavi univoche pre-condivise per singoli utenti o un gruppo di utenti sullo stesso SSID con l'aiuto di un server RADIUS. Questo tipo di configurazione è estremamente utile nelle reti in cui i dispositivi dei client finali non supportano l'autenticazione dot1x, ma è necessario uno schema di autenticazione più sicuro e granulare. Dal punto di vista del client, questa WLAN sembra identica alla rete PSK tradizionale. Nel caso in cui uno dei PSK risulti compromesso, solo l'utente o il gruppo interessato deve aggiornare il PSK. ciò non influisce sugli altri dispositivi collegati alla WLAN.

Configurazione 9800 WLC

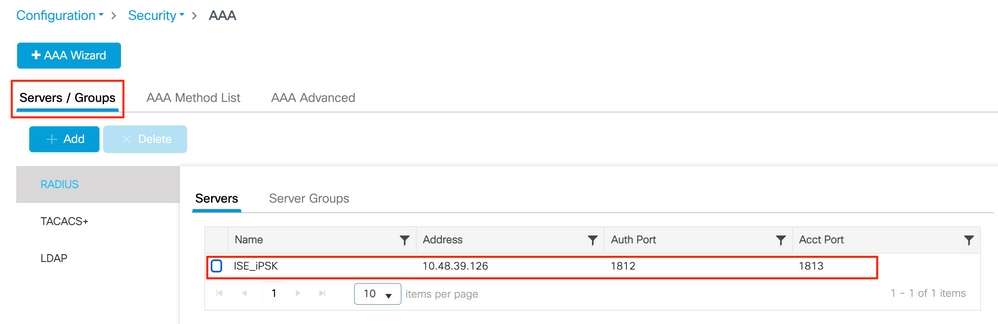

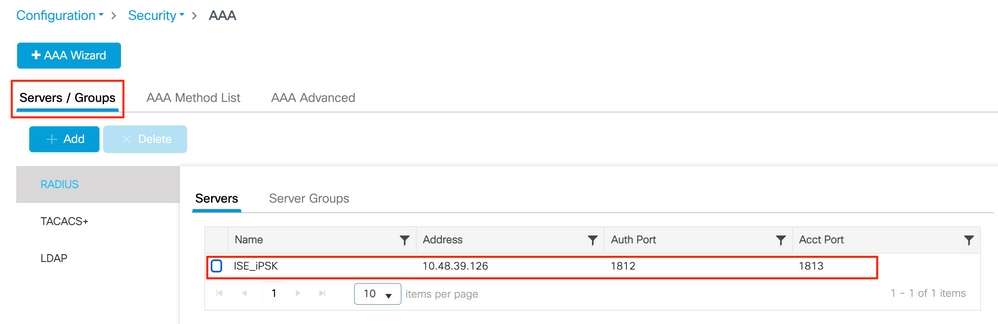

In Configurazione > Sicurezza > AAA > Server/Gruppi > Server, aggiungere ISE come server RADIUS:

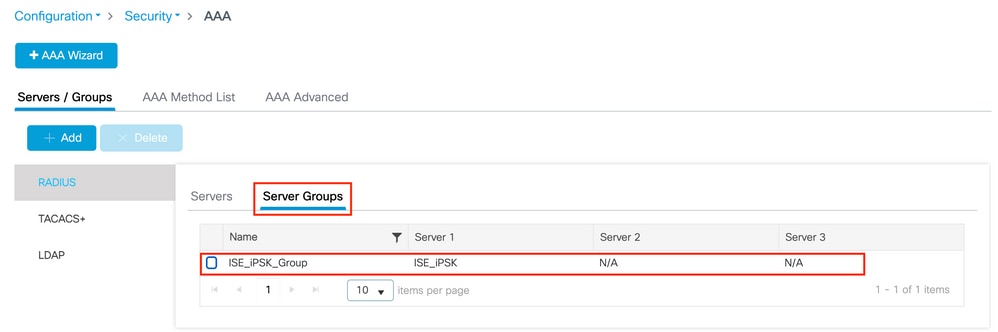

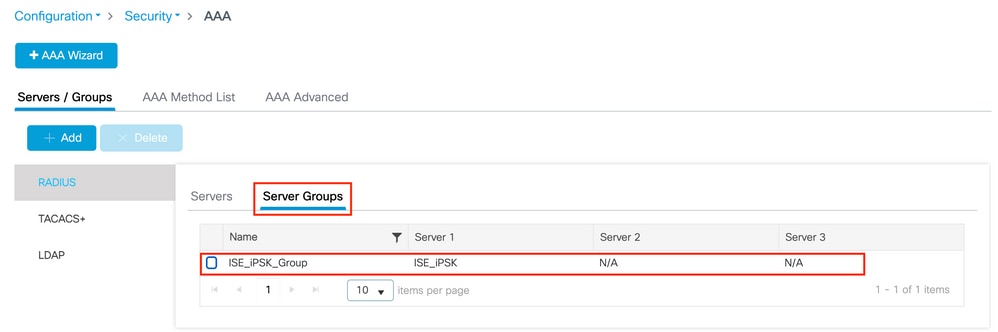

In Configurazione > Sicurezza > AAA > Server/Gruppi > Gruppi di server, creare un gruppo di server RADIUS e aggiungervi il server ISE creato in precedenza:

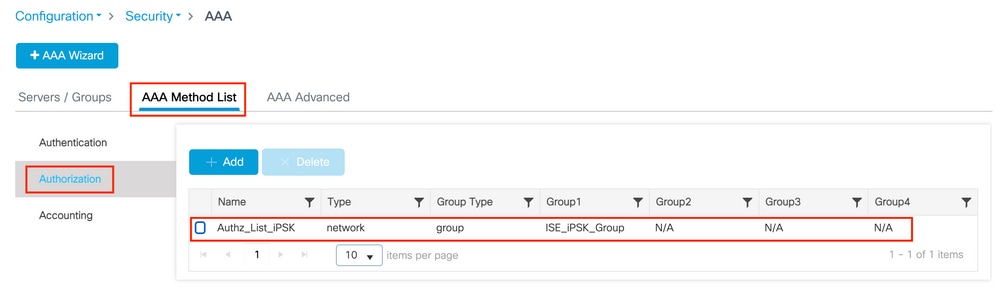

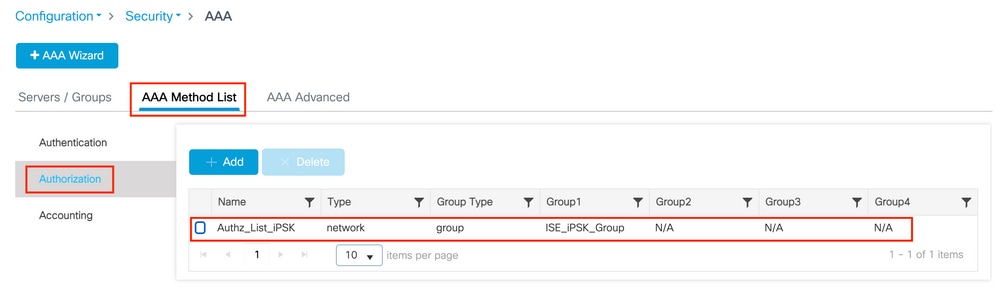

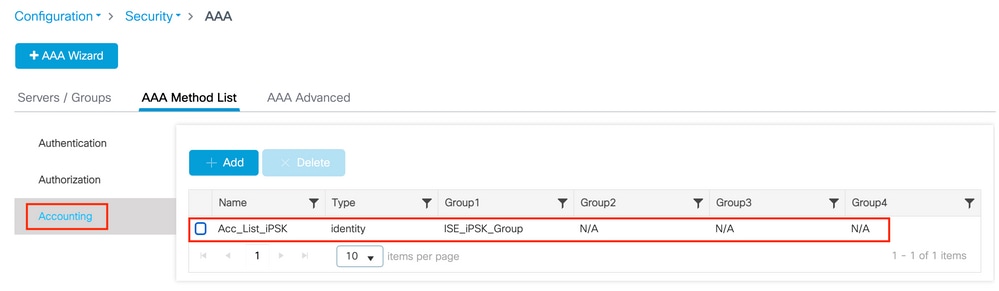

Nella scheda Elenco metodi AAA, creare un elenco di autorizzazioni con il tipo "rete" e il tipo di gruppo "gruppo" che faccia riferimento al gruppo di server RADIUS creato in precedenza:

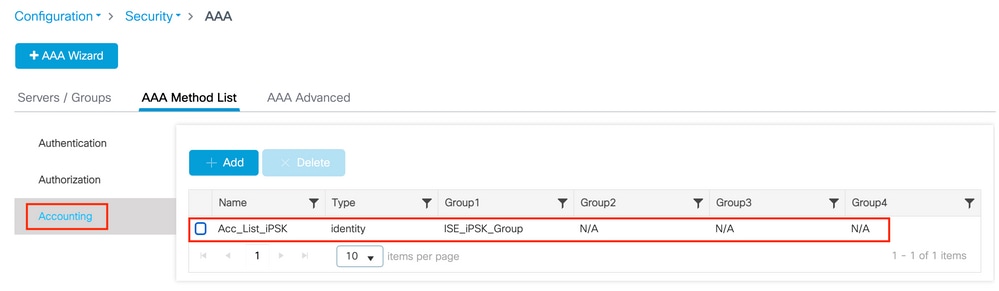

L'impostazione dell'accounting è facoltativa, ma può essere eseguita configurando il tipo su "identity" e puntandolo allo stesso gruppo di server RADIUS:

Questa operazione può essere eseguita anche dalla riga di comando utilizzando:

radius server

address ipv4

auth-port 1812 acct-port 1813 key 0

aaa group server radius

server name

aaa authorization network

group

aaa accounting identity

start-stop group

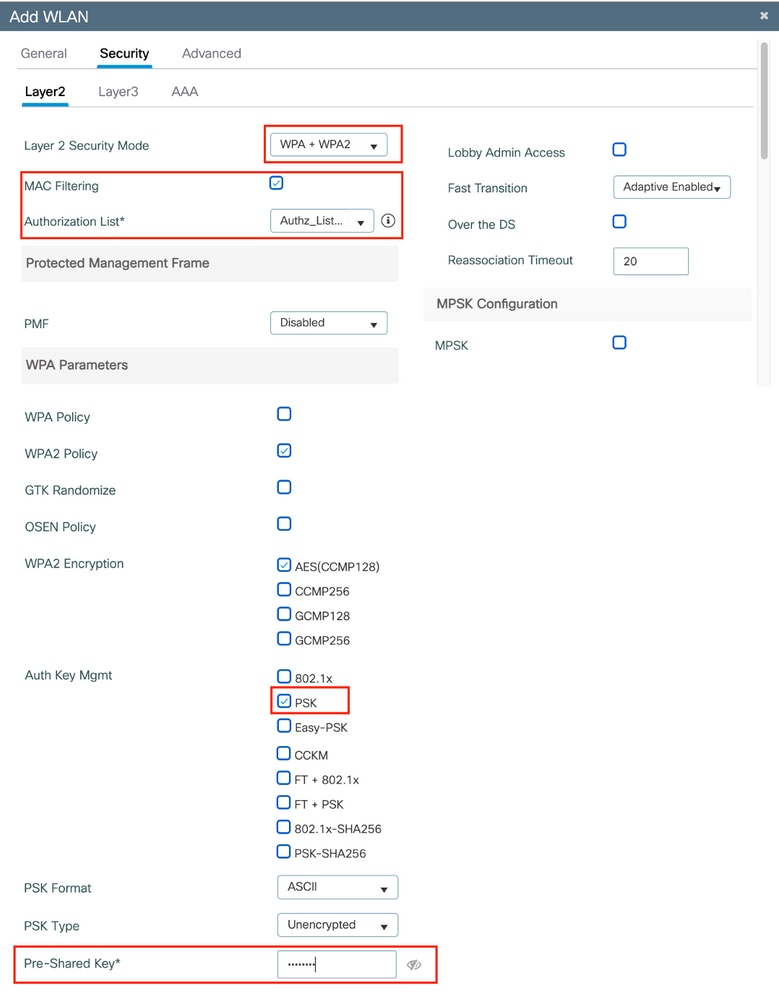

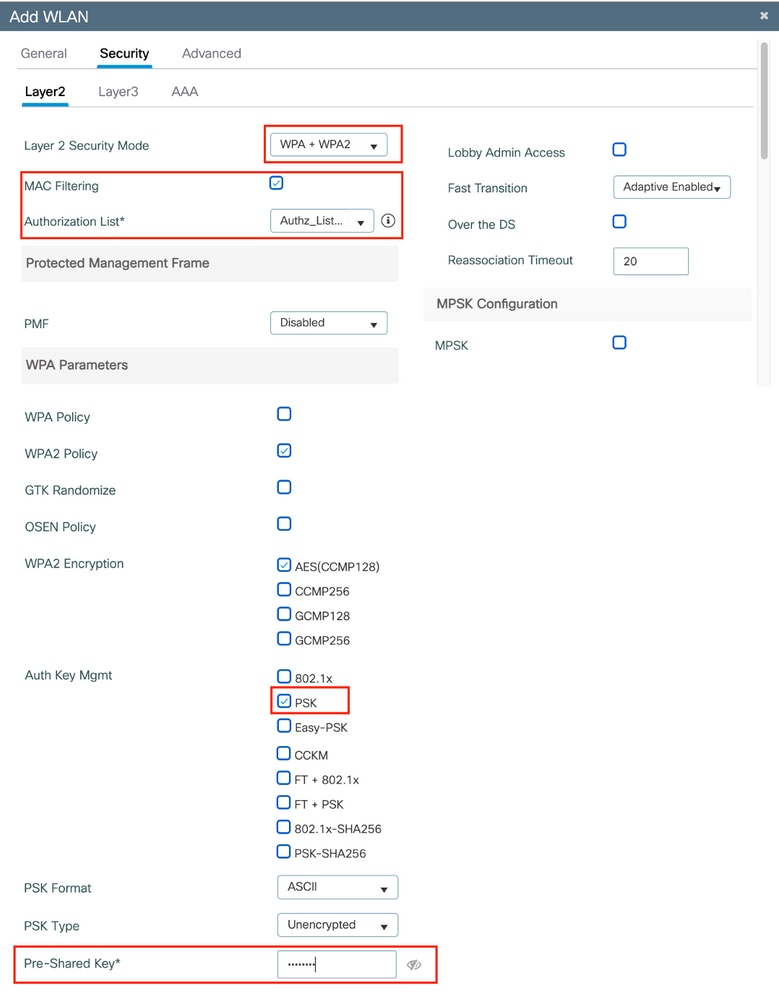

In Configurazione > Tag e profili > WLAN, creare una nuova WLAN. In Configurazione layer 2:

- Abilitare il filtro MAC e impostare l'elenco autorizzazioni su quello creato in precedenza

- In Gestione chiavi di autenticazione abilitare PSK

- Il campo chiave già condivisa può essere compilato con qualsiasi valore. Questa operazione viene eseguita solo per soddisfare i requisiti di progettazione dell'interfaccia Web. Nessun utente è in grado di eseguire l'autenticazione utilizzando questa chiave. In questo caso, la chiave già condivisa è stata impostata su "12345678".

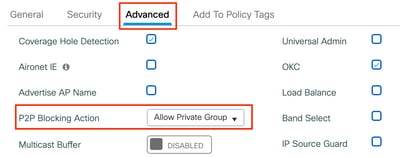

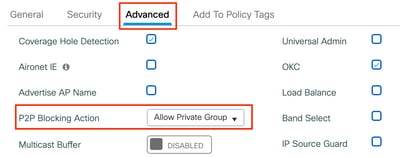

È possibile effettuare la separazione degli utenti nella scheda Avanzate. Impostandolo su Consenti gruppo privato, gli utenti che utilizzano la stessa chiave PSK possono comunicare tra loro, mentre gli utenti che utilizzano una chiave PSK diversa sono bloccati:

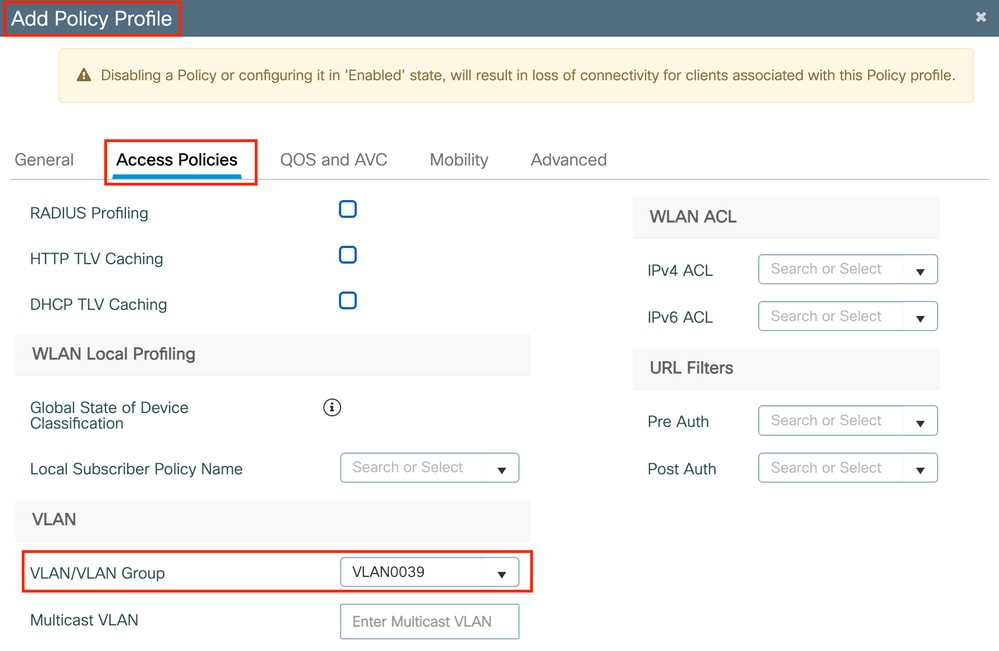

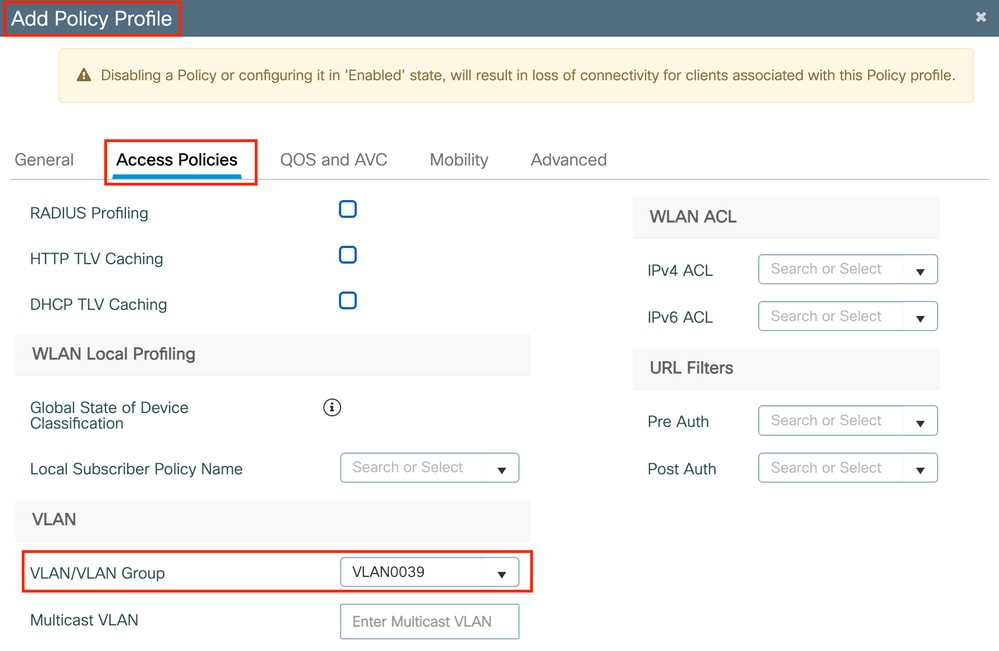

In Configurazione > Tag e profili > Criterio, creare un nuovo Profilo criterio. Nella scheda Access Policies (Criteri di accesso), impostare il gruppo di VLAN o VLAN usato dalla WLAN:

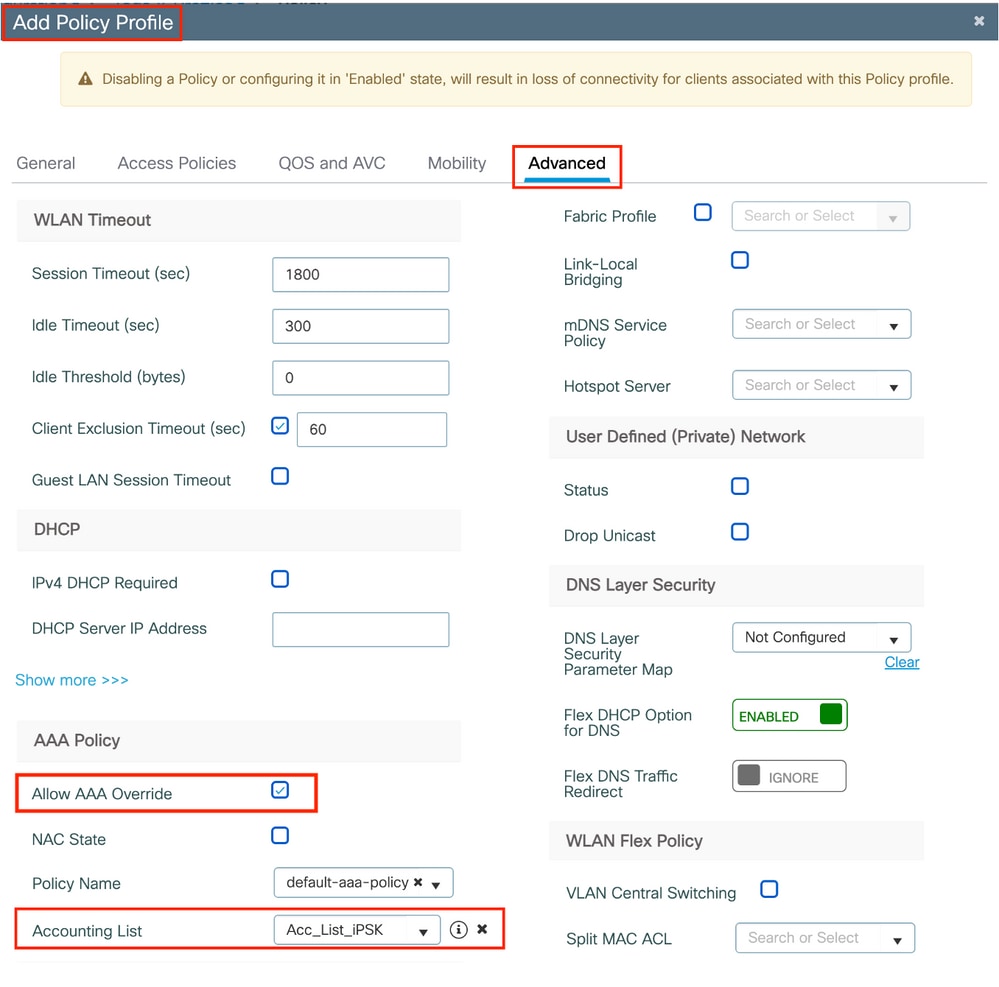

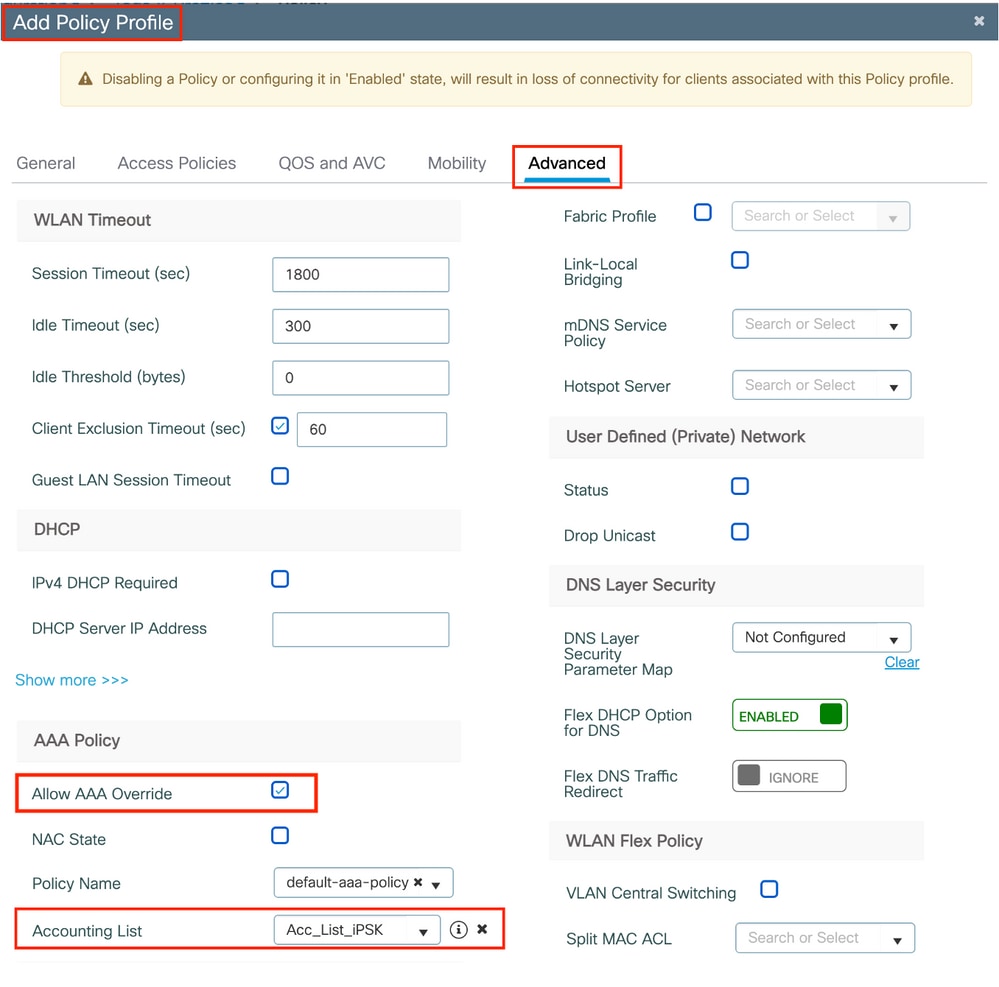

Nella scheda Avanzate, abilitare la sostituzione AAA e aggiungere l'elenco Contabilità se creato in precedenza:

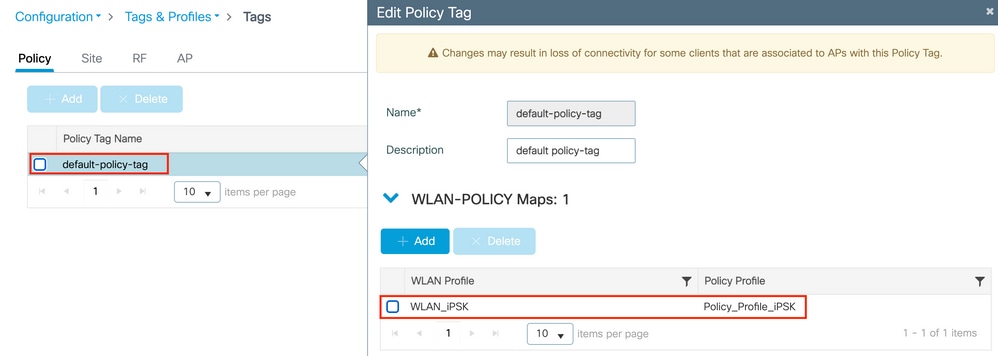

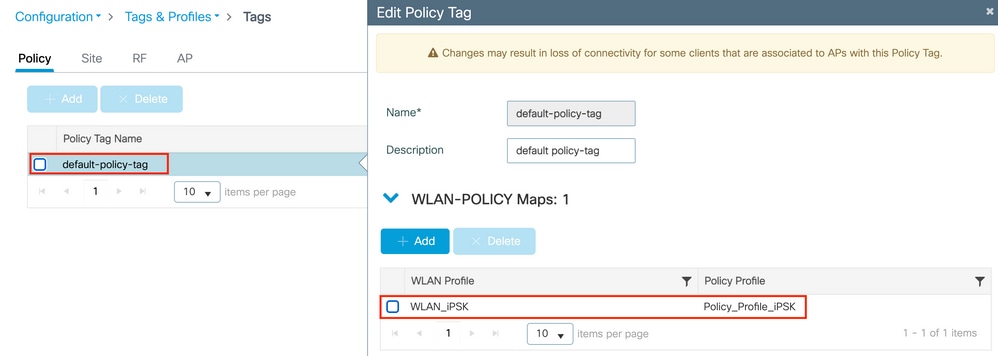

In Configurazione > Tag e profili > Tag > Criterio, verificare che la WLAN sia mappata al profilo di criterio creato:

Questa operazione può essere eseguita anche dalla riga di comando utilizzando:

wlan

mac-filtering

security wpa psk set-key ascii 0

no security wpa akm dot1x security wpa akm psk peer-blocking allow-private-group no shutdown wireless profile policy

aaa-override accounting-list

vlan

no shutdown wireless tag policy

wlan

policy

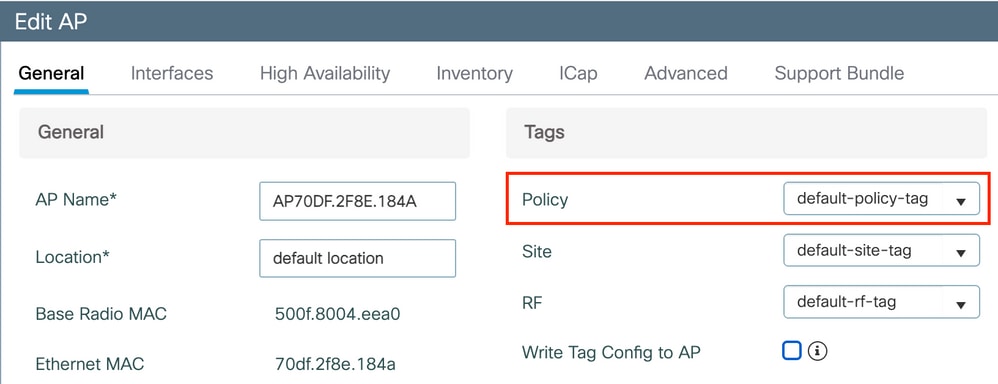

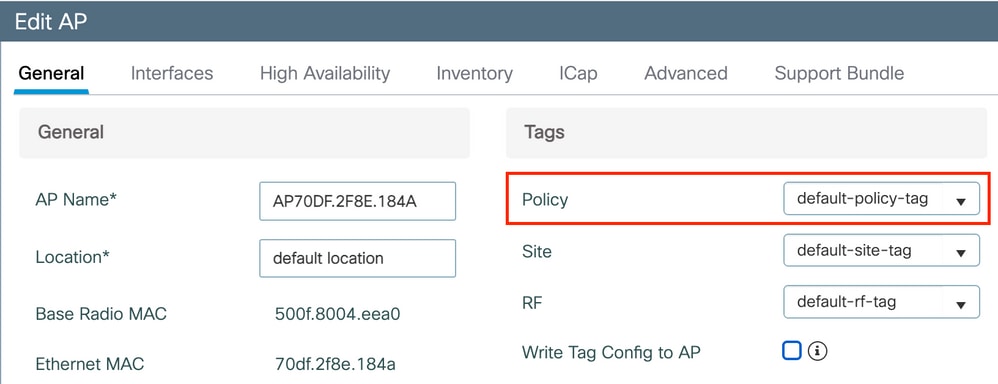

In Configurazione > Wireless > Access Point, verificare che questo tag sia stato applicato ai punti di accesso sui quali la WLAN deve essere trasmessa:

Configurazione di ISE

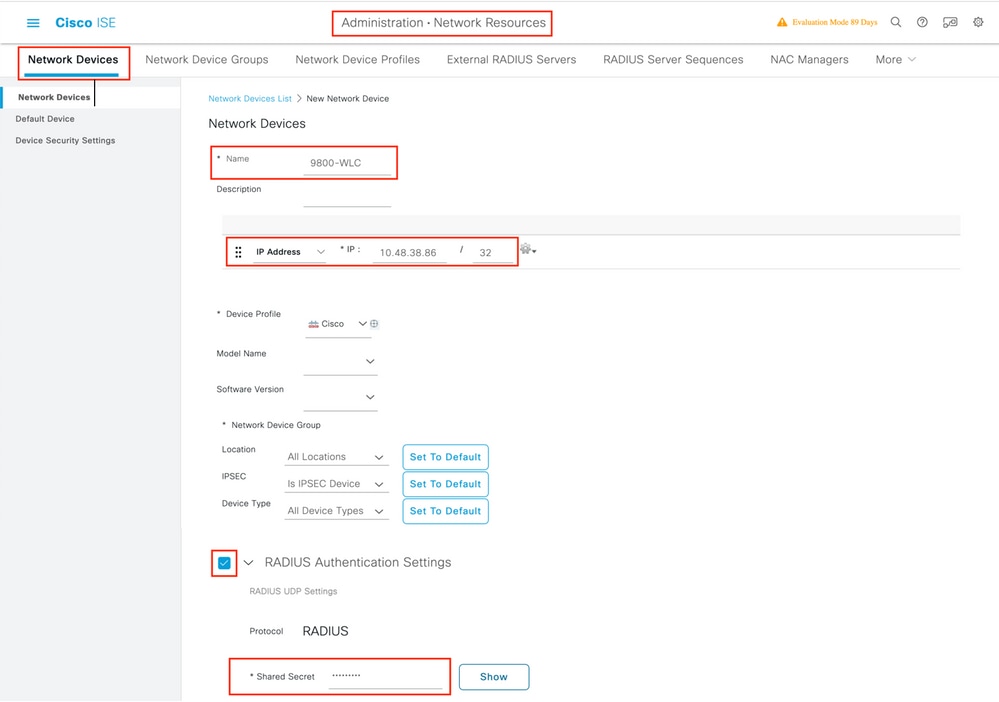

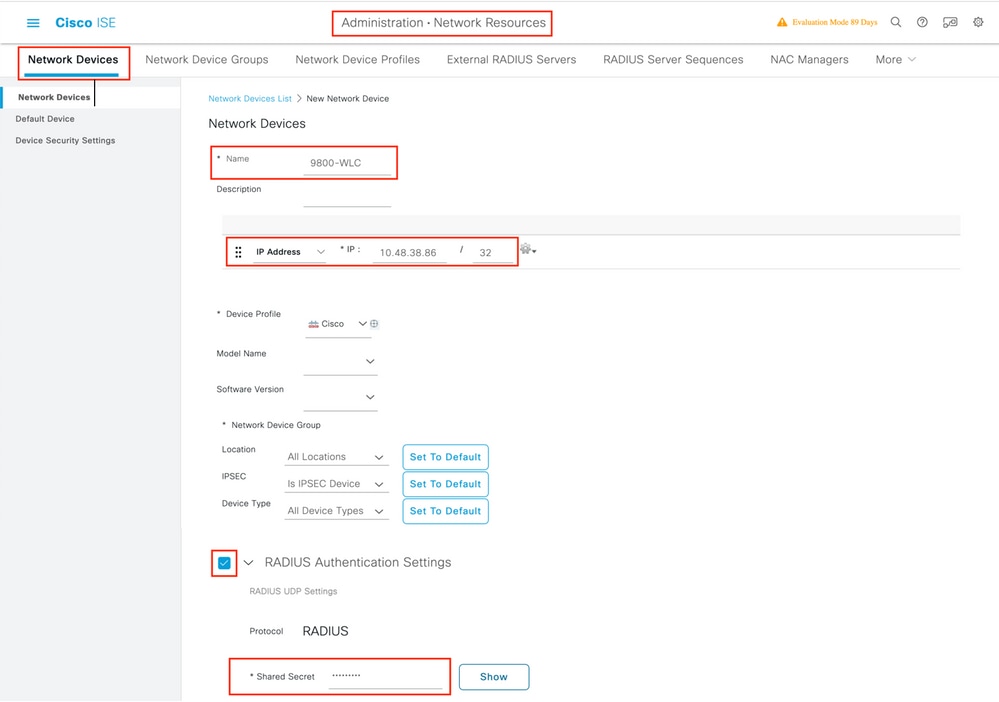

Questa guida alla configurazione descrive uno scenario in cui la chiave PSK del dispositivo viene determinata in base all'indirizzo MAC del client. In Amministrazione > Risorse di rete > Dispositivi di rete, aggiungere un nuovo dispositivo, specificare l'indirizzo IP, abilitare le impostazioni di autenticazione RADIUS e specificare un segreto condiviso RADIUS:

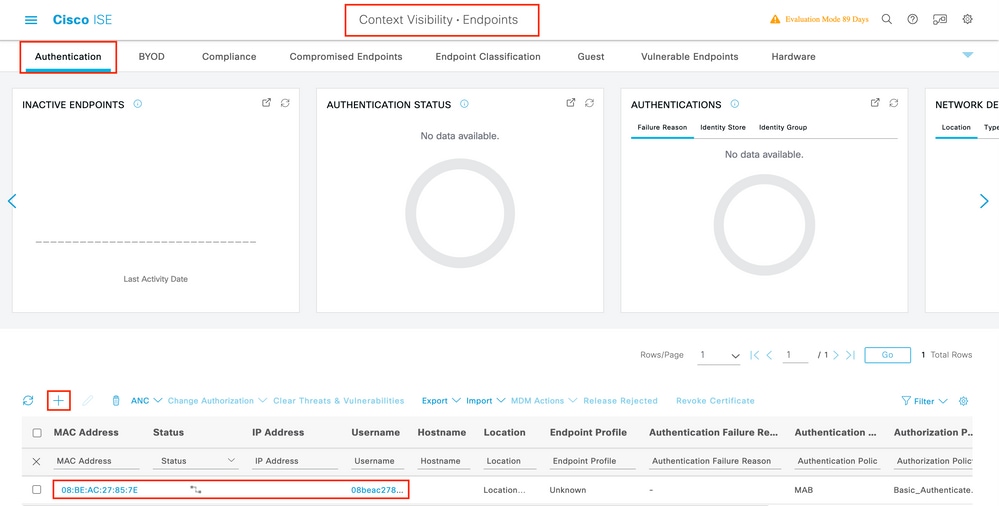

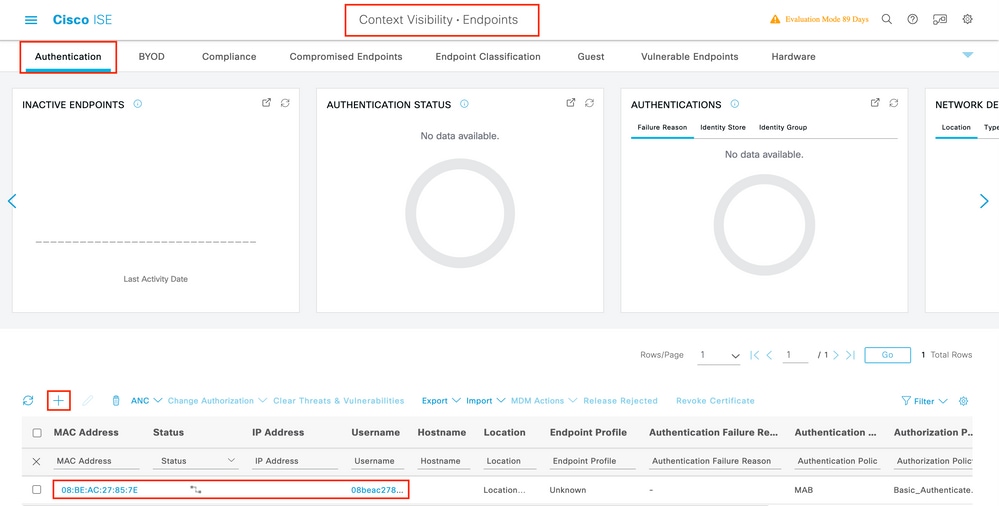

In Context Visibility > Endpoints > Authentication (Visibilità contesto > Endpoint > Autenticazione), aggiungere gli indirizzi MAC di tutti i dispositivi (client) che si connettono alla rete iPSK:

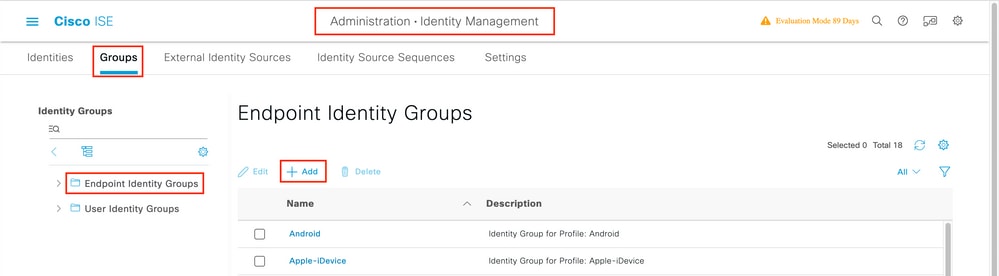

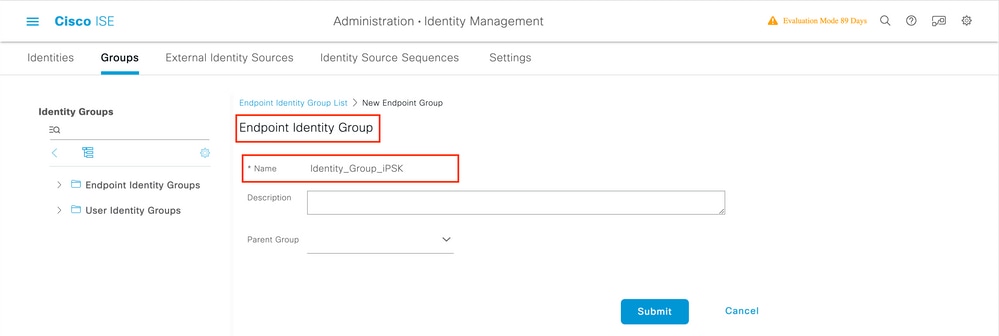

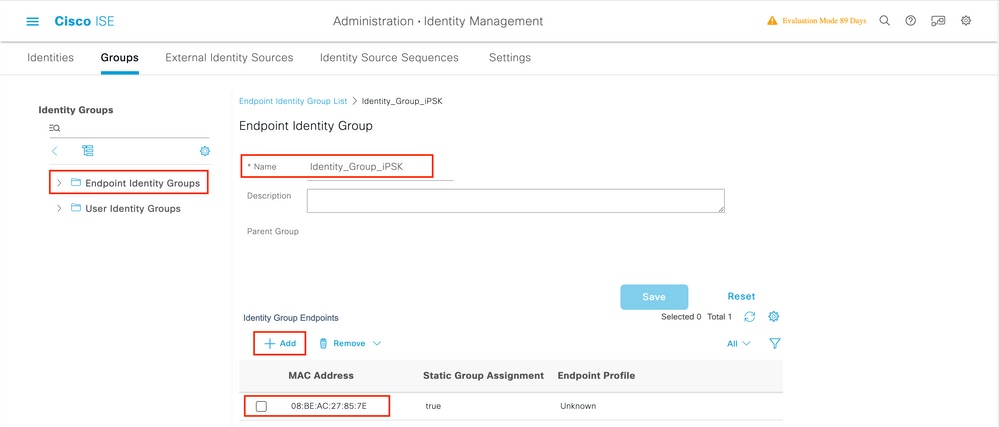

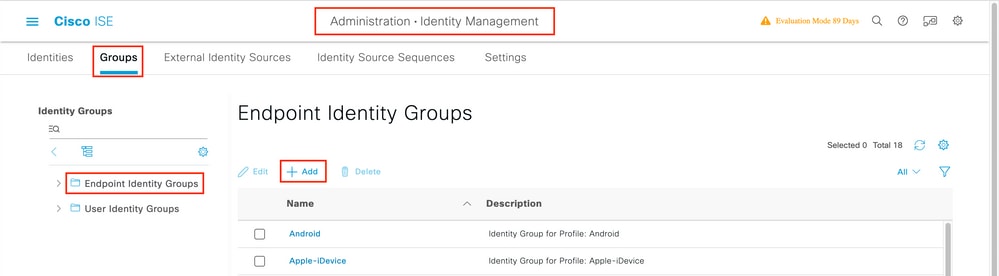

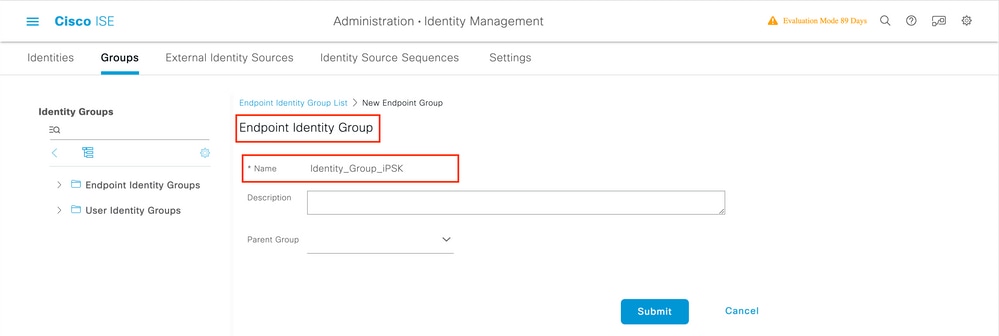

In Amministrazione > Gestione delle identità > Gruppi > Gruppi di identità degli endpoint, creare uno o più gruppi e assegnarvi gli utenti. Ciascun gruppo può essere successivamente configurato per l'utilizzo di un PSK diverso per la connessione alla rete.

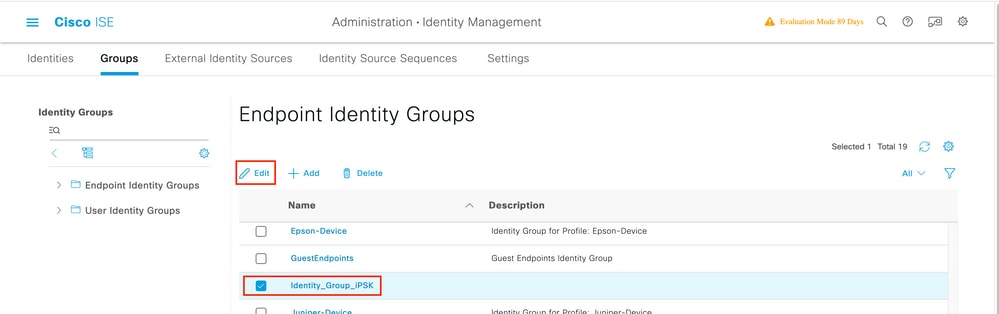

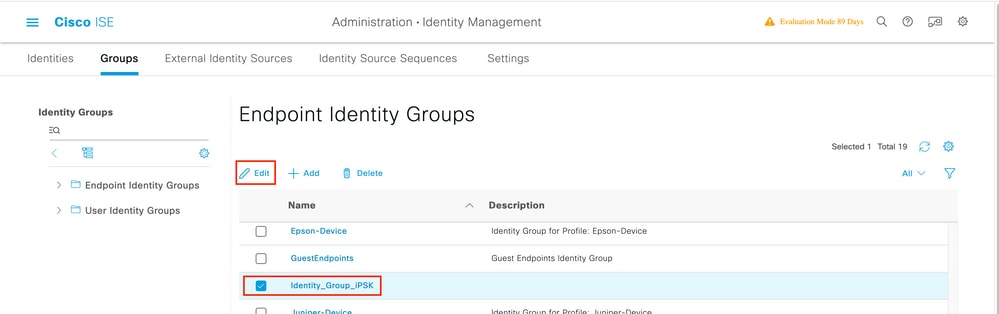

Una volta creato il gruppo, è possibile assegnarvi degli utenti. Selezionare il gruppo creato e fare clic su Modifica:

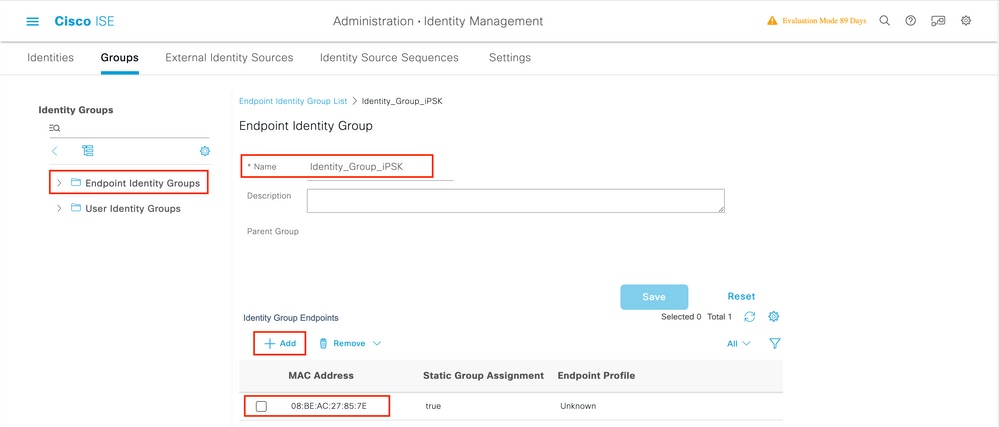

Nella configurazione di gruppo, aggiungere l'indirizzo MAC dei client che si desidera assegnare a questo gruppo facendo clic sul pulsante "Aggiungi":

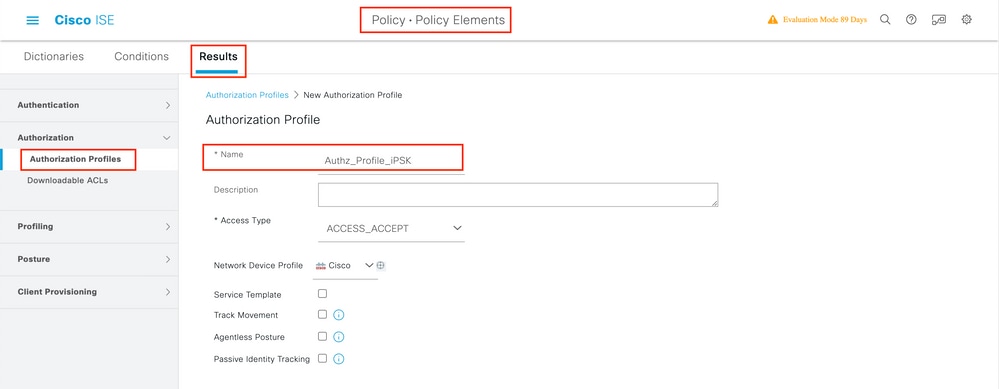

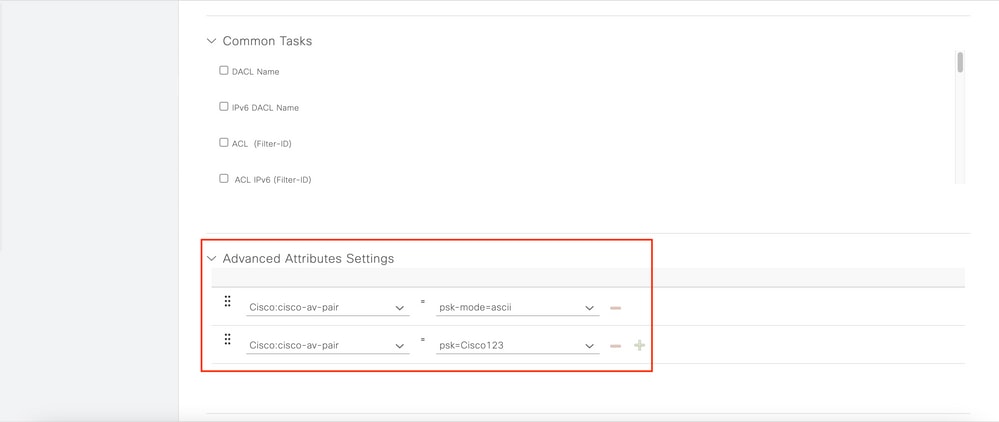

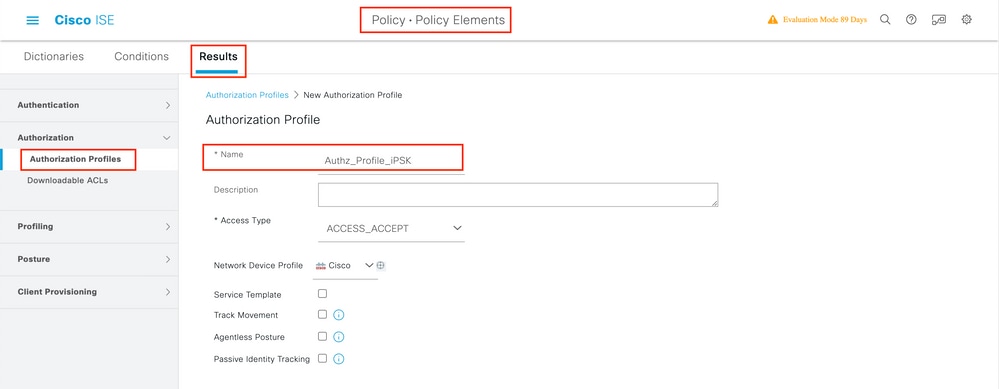

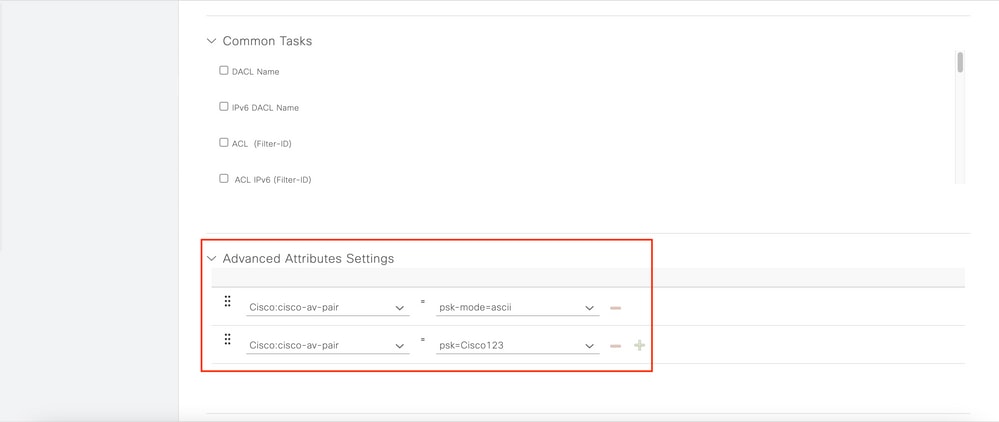

In Criteri > Elementi criterio > Risultati > Autorizzazione > Profili di autorizzazione, creare un nuovo profilo di autorizzazione. Imposta attributi come:

access Type = ACCESS_ACCEPT

cisco-av-pair = psk-mode=ascii

cisco-av-pair = psk=

// This is the psk that the user group is using

Per ogni gruppo di utenti che deve utilizzare una chiave PSK diversa, creare un risultato aggiuntivo con una coppia av psk diversa. In questa finestra è possibile configurare anche parametri aggiuntivi come l'override di ACL e VLAN.

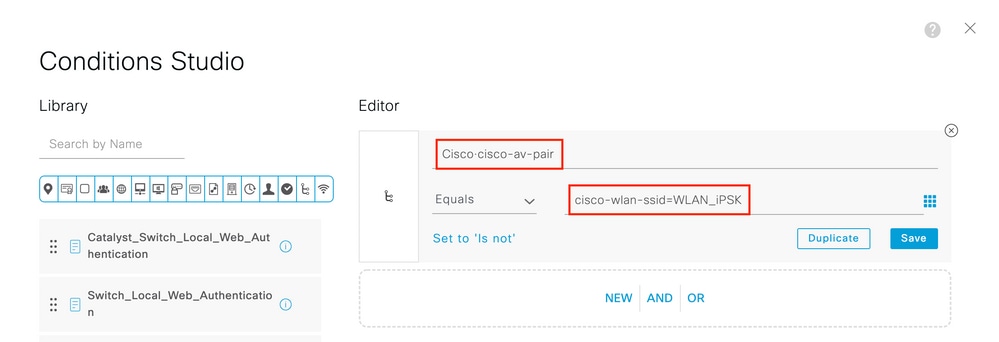

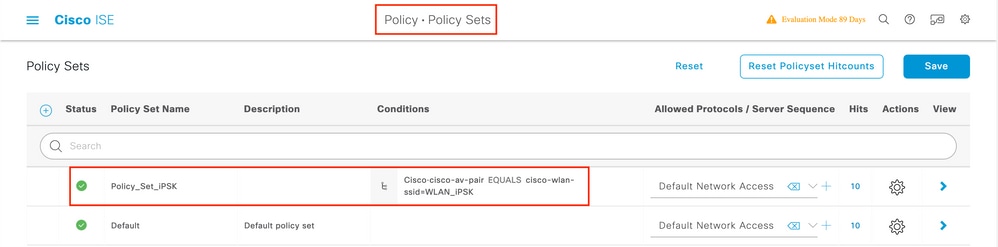

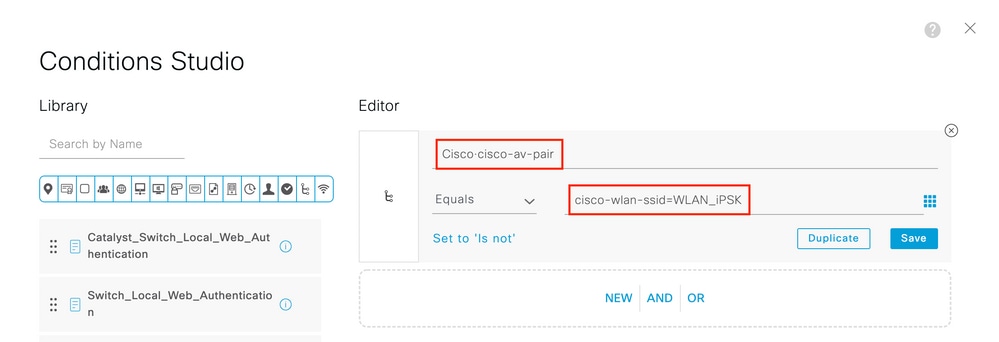

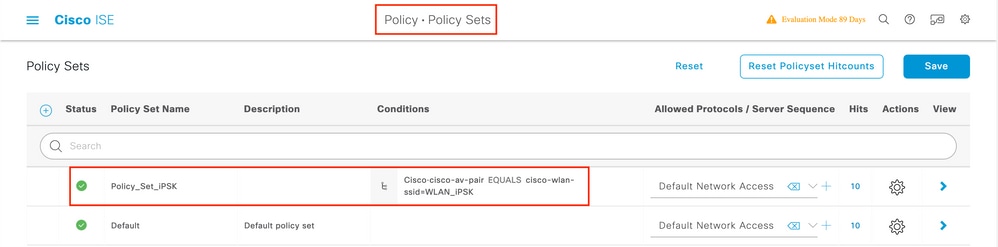

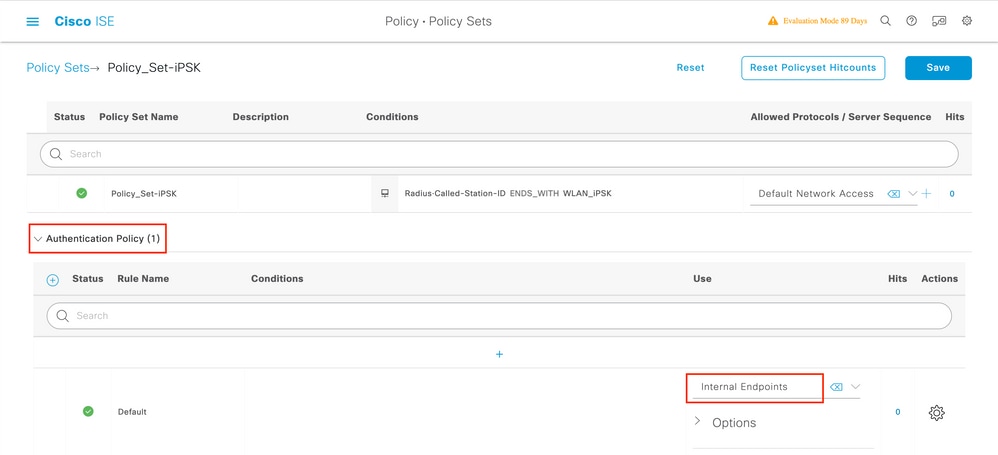

In Policy > Policy Sets, crearne uno nuovo. Per assicurarsi che il client corrisponda al set di criteri, viene utilizzata la seguente condizione:

Cisco:cisco-av-pair EQUALS cisco-wlan-ssid=WLAN_iPSK // "WLAN_iPSK" is WLAN name

È possibile aggiungere ulteriori condizioni per rendere la corrispondenza dei criteri più sicura.

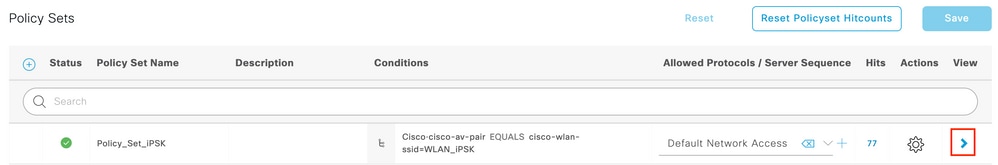

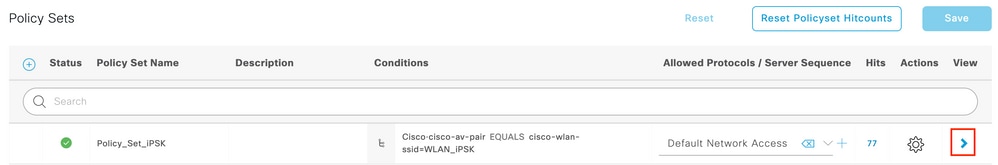

Passare alla configurazione del nuovo set di criteri iPSK facendo clic sulla freccia blu a destra della riga Set di criteri:

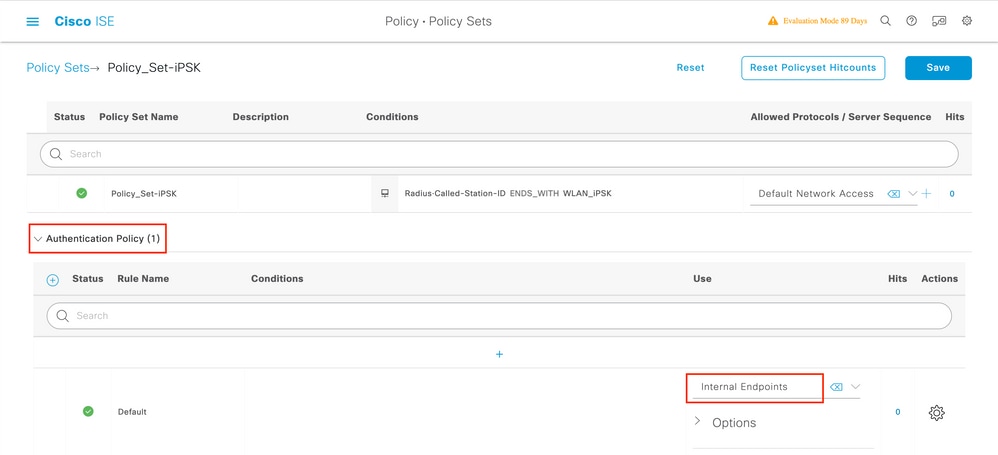

Verificare che il criterio di autenticazione sia impostato su "Endpoint interni":

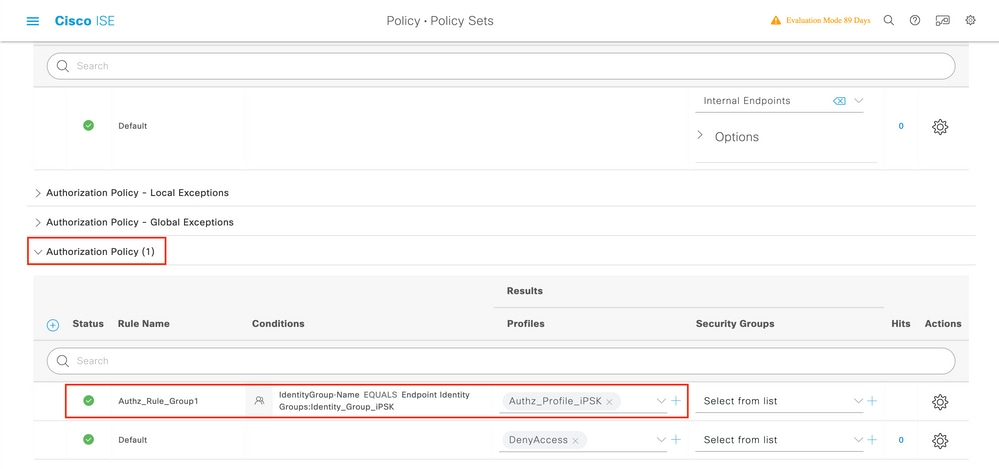

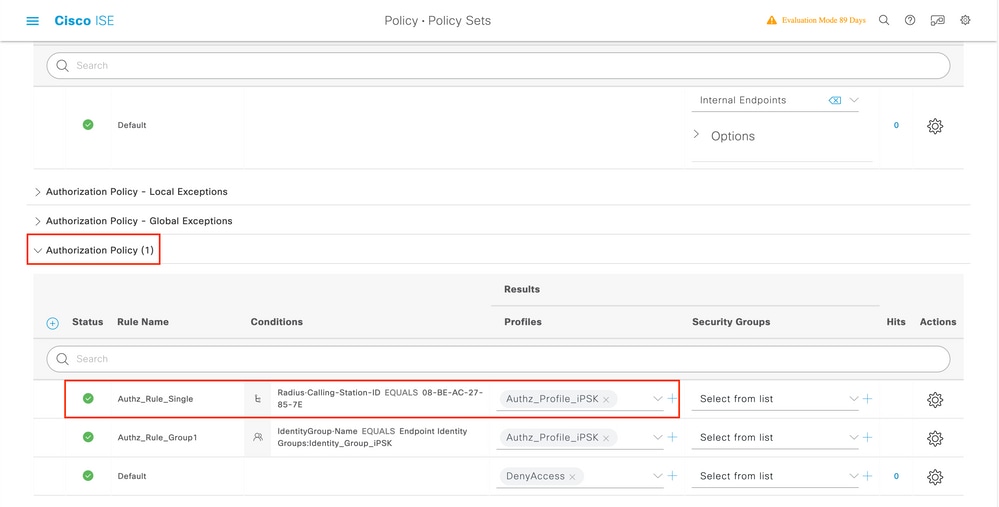

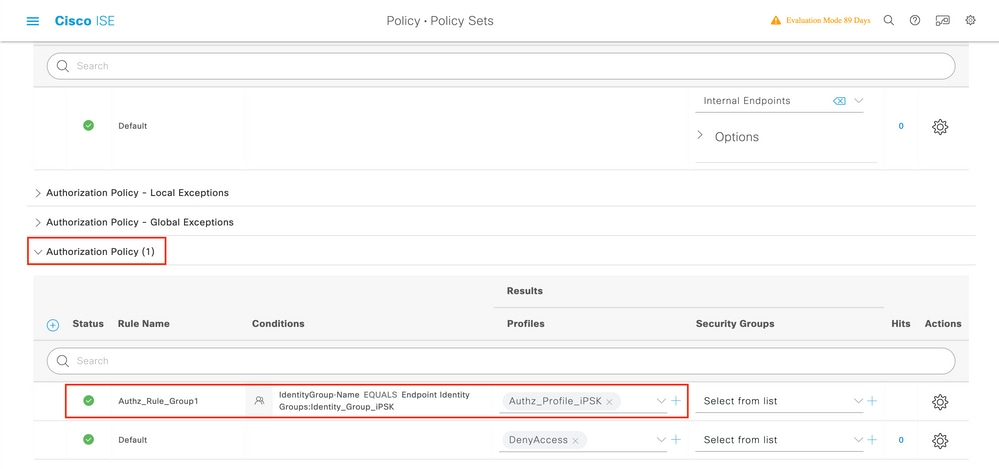

In Criteri di autorizzazione creare una nuova regola per ogni gruppo di utenti. Come condizione, utilizzare:

IdentityGroup-Name EQUALS Endpoint Identity Group:Identity_Group_iPSK // "Identity_Group_iPSK" is name of the created endpoint group

in cui Result è il profilo di autorizzazione precedentemente creato. Verificare che la regola predefinita rimanga nella parte inferiore e punti a DenyAccess.

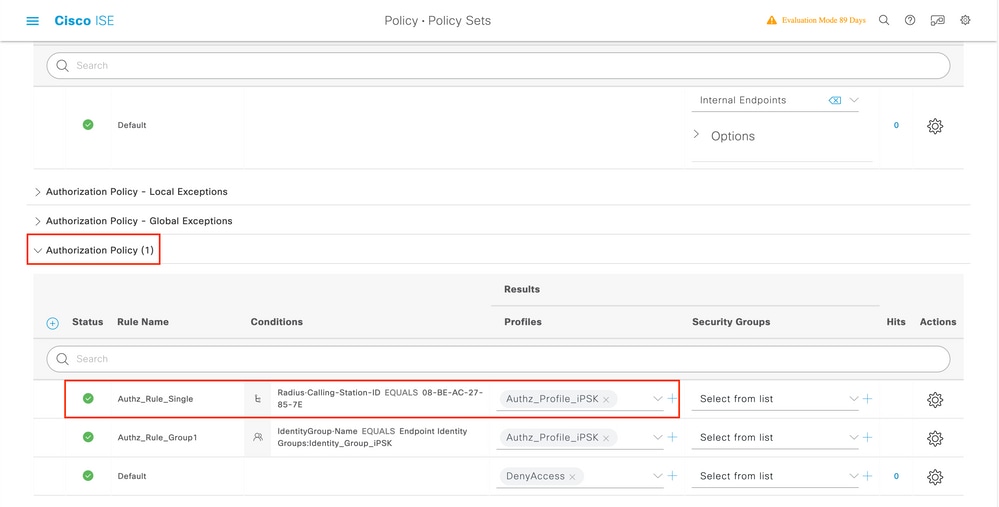

Se a ogni utente viene assegnata una password diversa, anziché creare gruppi di endpoint e regole corrispondenti a tale gruppo di endpoint, è possibile creare una regola con la seguente condizione:

Radius-Calling-Station-ID EQUALS <client_mac_addr>

Nota: Il delimitatore di indirizzo MAC può essere configurato sul WLC in AAA > AAA Advanced > Global Config > Advanced Settings. Nell'esempio è stato utilizzato il carattere "-".

Le regole dei criteri di autorizzazione consentono l'utilizzo di molti altri parametri per specificare la password utilizzata dall'utente.

Di seguito sono riportate alcune delle regole più comunemente utilizzate.

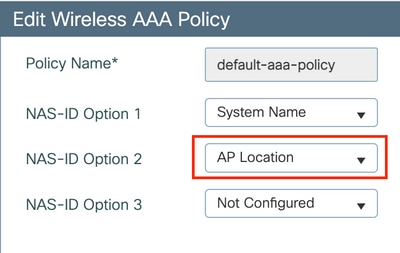

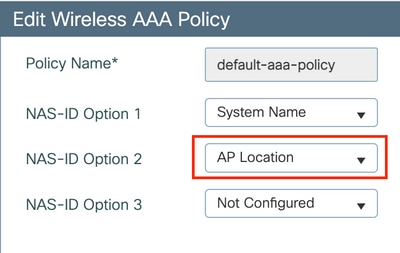

- Corrispondenza in base alla posizione dell'utente

In questo scenario, il WLC deve inviare le informazioni sulla posizione dell'access point all'ISE. In questo modo gli utenti di un percorso potranno utilizzare una password, mentre gli utenti di un altro percorso ne utilizzeranno una diversa. È possibile configurare questa opzione in Configurazione > Sicurezza > Policy AAA wireless:

- Corrispondenza basata sulla profilatura del dispositivo

In questo scenario, il WLC deve essere configurato per profilare i dispositivi a livello globale. Ciò consente a un amministratore di configurare password diverse per i dispositivi laptop e telefonici. La classificazione globale dei dispositivi può essere abilitata in Configurazione > Wireless > Wireless globale. Per la configurazione del profilo del dispositivo su ISE, consultare la ISE Profiling Design Guide.

Oltre alla restituzione della chiave di crittografia, poiché l'autorizzazione avviene nella fase di associazione 802.11, è possibile restituire altri attributi AAA da ISE, ad esempio l'ACL o l'ID VLAN.

Risoluzione dei problemi

Risoluzione dei problemi relativi al WLC 9800

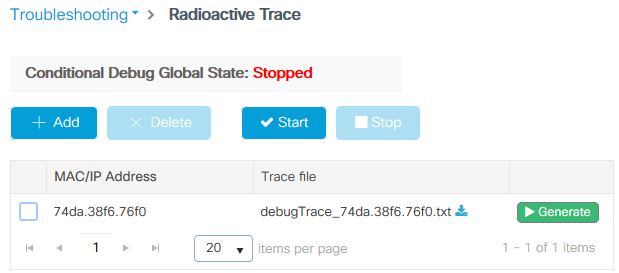

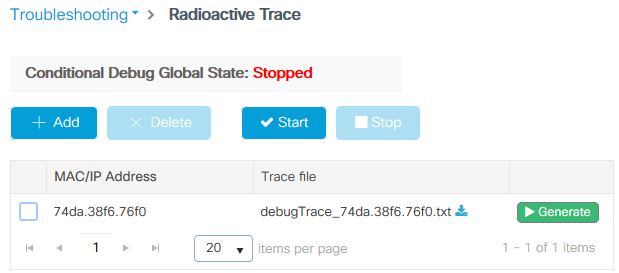

Sul WLC, la raccolta di tracce radioattive deve essere più che sufficiente per identificare la maggior parte dei problemi. Questa operazione può essere eseguita nell'interfaccia Web del WLC in Risoluzione dei problemi > Traccia radioattiva. Aggiungere l'indirizzo MAC del client, premere Start e provare a riprodurre il problema. Fare clic su Generate (Genera) per creare il file e scaricarlo:

Importante: gli iPhone sugli smartphone IOS 14 e Android 10 usano un indirizzo mac casuale quando si associano alla rete. Questa funzionalità può interrompere completamente la configurazione di iPSK. Accertarsi che questa funzione sia disattivata.

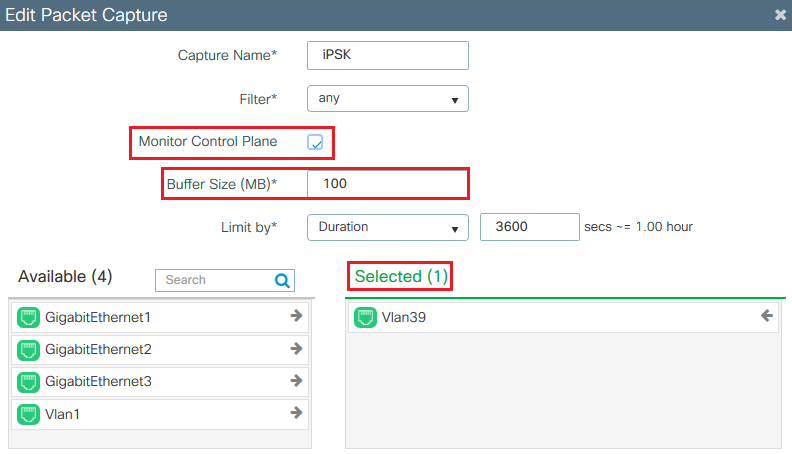

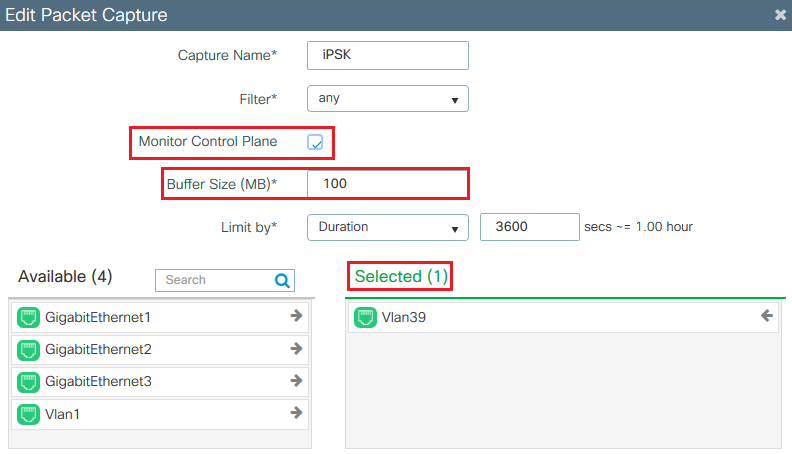

Se le tracce radioattive non sono sufficienti per identificare il problema, le acquisizioni dei pacchetti possono essere raccolte direttamente sul WLC. In Risoluzione dei problemi > Acquisizione pacchetto, aggiungere un punto di acquisizione. Per impostazione predefinita, WLC utilizza l'interfaccia di gestione wireless per tutte le comunicazioni RADIUS AAA. Aumentare la dimensione del buffer a 100 MB se il WLC ha un numero elevato di client:

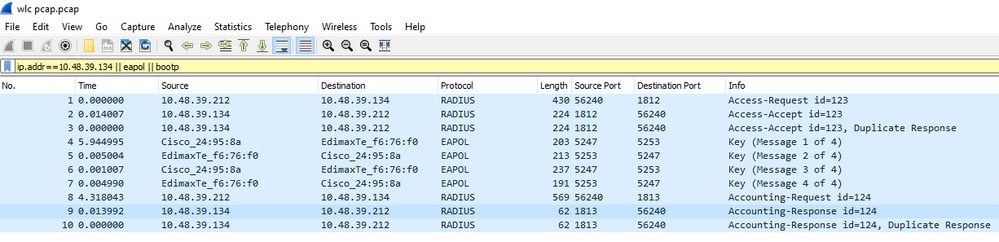

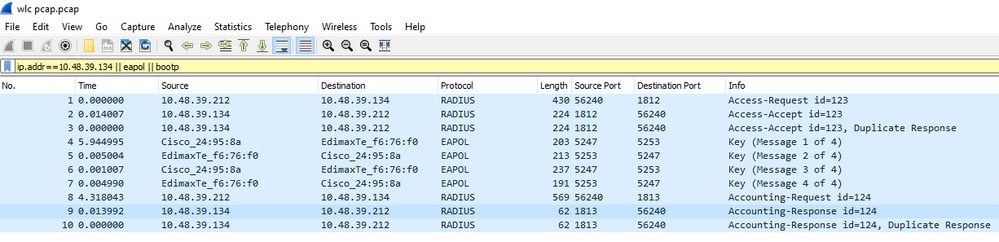

Nella figura seguente è illustrata l'acquisizione di un pacchetto relativo a un tentativo di autenticazione e accounting riuscito. Utilizzare questo filtro Wireshark per filtrare tutti i pacchetti pertinenti per questo client:

ip.addr==

|| eapol || bootp

Risoluzione dei problemi di ISE

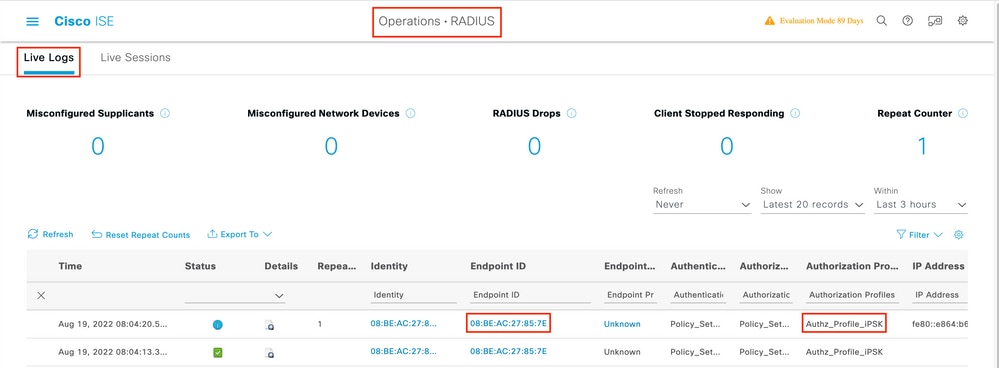

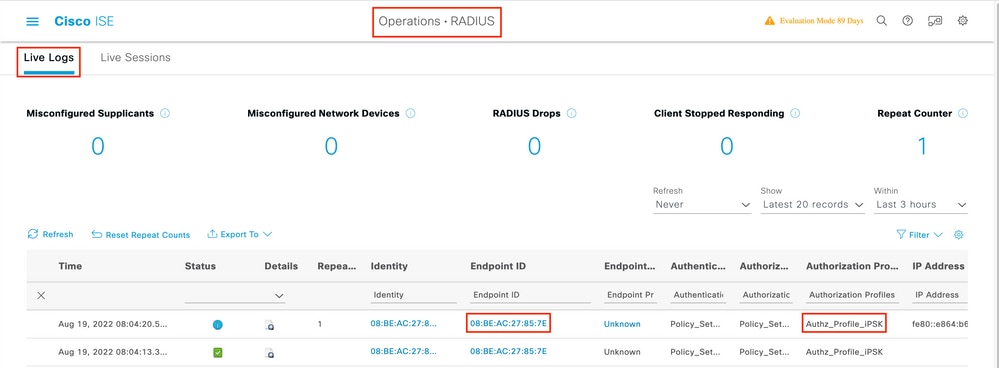

La tecnica principale di risoluzione dei problemi su Cisco ISE è la pagina Live Logs, in Operations > RADIUS > Live Logs. Possono essere filtrati inserendo l'indirizzo MAC del client nel campo ID endpoint. L'apertura di un report ISE completo offre maggiori dettagli sulla causa dell'errore. Accertarsi che il client stia violando la policy ISE corretta:

Feedback

Feedback