Configurazione di 9800 WLC e Aruba ClearPass - Guest Access & FlexConnect

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive l'integrazione del controller WLC (Wireless LAN Controller) Catalyst 9800 con Aruba ClearPass.

Prerequisiti

In questa guida si presume che questi componenti siano stati configurati e verificati:

- Tutti i componenti pertinenti vengono sincronizzati con il protocollo NTP (Network Time Protocol) e verificati per verificare che abbiano l'ora corretta (necessaria per la convalida del certificato)

- Server DNS operativo (richiesto per i flussi di traffico guest, convalida CRL (Certificate Revocation List))

- Server DHCP operativo

- Un'autorità di certificazione (CA) facoltativa (necessaria per firmare il portale guest ospitato CPPM)

- Catalyst 9800 WLC

- Aruba ClearPass Server (richiede licenza della piattaforma, licenza di accesso, licenza integrata)

- VMWare ESXi

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Distribuzione di C9800 e nuovo modello di configurazione

- Switching Flexconnect su C9800

- Autenticazione CWA 9800 (fare riferimento a https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213920-central-web-authentication-cwa-on-cata.html)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Catalyst C9800-L-C con 17.3.4c

- Cisco Catalyst C9130AX

- Aruba ClearPass, patch 6-8-0-109592 e 6.8-3

- Server MS Windows

- Active Directory (Criteri di gruppo configurati per il rilascio automatico di certificati basati su computer agli endpoint gestiti)

- Server DHCP con opzione 43 e opzione 60

- Server DNS

- Server NTP per sincronizzare in tempo tutti i componenti

- La CA

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

L'integrazione dell'implementazione di Catalyst 9800 WLC utilizza Central Web Authentication (CWA) per i client wireless in una distribuzione in modalità Flexconnect del punto di accesso (AP).

L'autenticazione wireless degli utenti guest è supportata dal portale degli utenti guest mediante una pagina di criteri utente accettabili anonimi (AUP), ospitata in Aruba Clearpass in un segmento DMZ (Secure Demilitarized Zone).

Il diagramma fornisce i dettagli degli scambi di accesso Wifi guest prima che l'utente guest sia autorizzato ad accedere alla rete:

1. L'utente guest si associa alla Wifi guest in una sede remota.

2. La richiesta di accesso RADIUS iniziale viene inoltrata da C9800 al server RADIUS.

3. Il server cerca l'indirizzo MAC guest fornito nel database degli endpoint MAC locale.

Se l'indirizzo MAC non viene trovato, il server risponde con un profilo MAB (MAC Authentication Bypass). Questa risposta RADIUS include:

- URL Redirect Access Control List (ACL)

- Reindirizzamento URL

4. Il client passa attraverso il processo di apprendimento IP in cui gli viene assegnato un indirizzo IP.

5. C9800 esegue la transizione del client guest (identificato dall'indirizzo MAC) allo stato 'Web Auth Pending'.

6. La maggior parte dei moderni sistemi operativi per dispositivi, in associazione con le WLAN guest, esegue una sorta di rilevamento di portale vincolato.

Il meccanismo di rilevamento dipende dall'implementazione specifica del sistema operativo. Il sistema operativo del client apre una finestra di dialogo a comparsa (pseudo browser) con una pagina reindirizzata da C9800 all'URL del portale guest ospitato dal server RADIUS fornito come parte della risposta di accesso e accettazione RADIUS.

7. L'utente guest accetta i termini e le condizioni nella schermata popup visualizzata. ClearPass imposta un flag per l'indirizzo MAC del client nel suo database di endpoint (DB) per indicare che il client ha completato un'autenticazione e avvia un Cambio di autorizzazione RADIUS (CoA), selezionando un'interfaccia basata sulla tabella di routing (se in ClearPass sono presenti più interfacce).

8. Il WLC passa il client guest allo stato 'Esegui' e all'utente viene concesso l'accesso a Internet senza ulteriori reindirizzamenti.

Nota: per il diagramma di flusso dello stato di Cisco 9800 Foreign, Anchor Wireless Controller con RADIUS e il portale guest ospitato esternamente, fare riferimento alla sezione Appendice di questo articolo.

Diagramma di stato di Guest Central Web Authentication (CWA)

Diagramma di stato di Guest Central Web Authentication (CWA)

Flusso del traffico per la distribuzione Enterprise guest CWA

In un'installazione aziendale tipica con più filiali, ogni filiale è configurata per fornire un accesso segmentato e sicuro ai guest tramite un portale guest una volta che il guest accetta il contratto di licenza.

In questo esempio di configurazione, 9800 CWA viene utilizzato per l'accesso guest tramite l'integrazione in un'istanza ClearPass separata, implementata esclusivamente per gli utenti guest nella DMZ protetta della rete.

Gli ospiti devono accettare i termini e le condizioni stabiliti nel portale pop-up di consenso Web fornito dal server DMZ ClearPass. In questo esempio di configurazione viene illustrato il metodo di accesso anonimo come Guest Access, ovvero non è necessario specificare un nome utente o una password per l'autenticazione al portale guest.

Il flusso del traffico che corrisponde a questa distribuzione è mostrato nell'immagine:

1. RAGGIO - Fase MAB

2. Reindirizzamento dell'URL del client guest al portale guest

3. Dopo l'accettazione da parte del cliente del Contratto di Licenza con l'utente finale (EULA) sul portale per gli utenti guest, il certificato di riautenticazione RADIUS CoA viene rilasciato da CPPM a 9800 WLC

4. L'ospite è autorizzato ad accedere a Internet

Esempio di rete

Nota: per le demo di laboratorio, viene utilizzata un'istanza singola o combinata di Aruba CPPM Server per eseguire le funzioni Guest e Corp SSID Network Access Server (NAS). L'implementazione di procedure ottimali suggerisce istanze NAS indipendenti.

Configurazione

In questo esempio di configurazione, viene utilizzato un nuovo modello di configurazione su C9800 per creare i profili e i tag necessari per fornire accesso aziendale dot1x e accesso guest CWA alla filiale aziendale. La configurazione risultante è riepilogata in questa immagine:

Configurazione dei parametri di Guest Wireless Access C9800

C9800 - Configurazione AAA per guest

Nota: per quanto riguarda l'ID bug Cisco CSCvh03827, verificare che i server di autenticazione, autorizzazione e accounting (AAA) definiti non abbiano un bilanciamento del carico, in quanto il meccanismo si basa sulla persistenza SessionID in WLC per gli scambi ClearPass RADIUS.

Passaggio 1. Aggiungere i server DMZ Aruba ClearPass alla configurazione WLC del 9800 e creare un elenco di metodi di autenticazione. PassareConfiguration > Security > AAA > Servers/Groups > RADIUS > Servers > +Add alle informazioni sul server RADIUS e immetterle.

Passaggio 2. Definire il gruppo di server AAA per i guest e assegnare il server configurato nel passaggio 1 a questo gruppo di server. Passare a Configuration > Security > AAA > Servers/Groups > RADIUS > Groups > +Add.

Passaggio 3. Definire un elenco di metodi di autorizzazione per l'accesso guest e mappare il gruppo di server creato nel passaggio 2. Passare a Configuration > Security > AAA > AAA Method List > Authorization > +Add. Scegliere Type Networke quindi AAA Server Group configurare nel passo 2.

Passaggio 4. Creare un elenco di metodi di accounting per l'accesso guest e mappare il gruppo di server creato nel passaggio 2. Passare a Configuration > Security > AAA > AAA Method List > Accounting > +Add. Scegliere Type Identity dal menu a discesa e quindi AAA Server Group configurare nel passo 2.

C9800 - Configurazione dell'ACL di reindirizzamento

C9800 - Configurazione dell'ACL di reindirizzamentoL'ACL di reindirizzamento definisce il traffico che deve essere reindirizzato al portale guest rispetto a quello che può passare senza reindirizzamento. In questo caso, il rifiuto dell'ACL implica il bypass del reindirizzamento o del pass-through, mentre il permesso implica il reindirizzamento al portale. Per ciascuna classe di traffico, è necessario considerare la direzione del traffico quando si creano le voci di controllo di accesso (ACE, Access Control Entries) e le voci di controllo di accesso (ACE, Access Control Entries) che corrispondono sia al traffico in entrata che al traffico in uscita.

Individuare Configuration > Security > ACLe definire un nuovo ACL con nome CAPTIVE_PORTAL_REDIRECT. Configurare l'ACL con le seguenti ACE:

- ACE1: consente al traffico ICMP (Internet Control Message Protocol) bidirezionale di ignorare il reindirizzamento ed è utilizzato principalmente per verificare la raggiungibilità.

- ACE10, ACE30: consente il flusso bidirezionale del traffico DNS verso il server DNS 10.0.10.4 e non viene reindirizzato al portale. Per attivare il flusso guest sono necessari una ricerca DNS e un'intercettazione per la risposta.

- ACE70, ACE80, ACE110, ACE120: consente l'accesso HTTP e HTTPS al portale captive guest per l'utente da presentare al portale.

- ACE150: tutto il traffico HTTP (porta UDP 80) viene reindirizzato.

C9800 - Configurazione profilo WLAN guest

C9800 - Configurazione profilo WLAN guestPassaggio 1. Passare a Configuration > Tags & Profiles > Wireless > +Add. Creare un nuovo profilo SSID WP_Guest, con la trasmissione di SSID 'Guest' a cui i client guest si associano.

Nella stessa Add WLAN finestra di dialogo passare alla Security > Layer 2 scheda.

- Modalità di sicurezza layer 2: nessuna

- Filtro MAC: abilitato

- Elenco autorizzazioni: AAA_Authz_CPPM dal menu a discesa (configurato al punto 3. come parte della configurazione AAA)

C9800 - Definizione profilo criteri guest

C9800 - Definizione profilo criteri guestDalla GUI del C9800 WLC, passare a Configuration > Tags & Profiles > Policy > +Add.

Nome: PP_Guest

Stato: Attivato

Switching centrale: disabilitato

Autenticazione centrale: abilitata

DHCP centrale: disabilitato

Associazione centrale: disabilitata

Passare alla Access Policies scheda nella stessa Add Policy Profile finestra di dialogo.

- Profilatura RADIUS: attivata

- Gruppo VLAN/VLAN: 210 (ossia, la VLAN 210 è la VLAN locale guest a ciascuna sede di succursale)

Nota: la VLAN guest per Flex non deve essere definita sul WLC 9800 in VLAN, nel numero VLAN/VLAN Group di tipo VLAN.

Difetto noto: l'ID bug Cisco CSCvn48234 impedisce la trasmissione dell'SSID se la stessa VLAN guest Flex è definita in WLC e nel profilo Flex.

Nella stessa Add Policy Profile finestra di dialogo, passare alla Advanced scheda.

- Consenti sostituzione AAA: abilitata

- Stato NAC: attivato

- Tipo NAC: RADIUS

- Elenco di accounting: AAA_Accounting_CPPM (definito nel passaggio 4 come parte della configurazione AAA)

Nota: per abilitare C9800 WLC ad accettare i messaggi RADIUS CoA, è necessario specificare 'Network Admission Control (NAC) State - Enable'.

C9800 - Codice

C9800 - CodiceDalla GUI di C9800, passare a Configuration > Tags & Profiles > Tags > Policy > +Add.

- Nome: PT_CAN01

- Descrizione: Codice per CAN01 Branch Site

Nella stessa finestra di dialogoAdd Policy Tag, in WLAN-POLICY MAPS, fare clic su +Add, quindi mappare il profilo WLAN creato in precedenza al profilo della policy:

- Profilo WLAN: WP_Guest

- Profilo criterio: PP_Guest

C9800 - Profilo di join AP

C9800 - Profilo di join APDalla GUI del C9800 WLC, passare a Configuration > Tags & Profiles > AP Join > +Add.

- Nome: Branch_AP_Profile

- Server NTP: 10.0.10.4 (fare riferimento al diagramma della topologia lab). Si tratta del server NTP utilizzato dagli access point nel branch per la sincronizzazione.

C9800 - Profilo Flex

C9800 - Profilo FlexI profili e i tag sono modulari e possono essere riutilizzati per più siti.

Nel caso dell'implementazione di FlexConnect, se si utilizzano gli stessi ID VLAN in tutti i siti di succursale, è possibile riutilizzare lo stesso profilo flessibile.

Passaggio 1. Su un'interfaccia GUI WLC del C9800, passare a Configuration > Tags & Profiles > Flex > +Add.

- Nome: FP_Branch

- ID VLAN nativa: 10 (richiesto solo se si dispone di una VLAN nativa non predefinita con un'interfaccia di gestione AP)

Nella stessa Add Flex Profile finestra di dialogo, passare alla Policy ACL scheda e fare clic su +Add.

- Nome ACL: CAPTIVE_PORTAL_REDIRECT

- Autenticazione Web centrale: abilitata

In un'implementazione di Flexconnect, ogni access point gestito deve scaricare l'ACL di reindirizzamento localmente, in quanto il reindirizzamento avviene sull'access point e non sul C9800.

Nella stessa Add Flex Profile finestra di dialogo passare alla VLAN scheda e fare clic su +Add (fare riferimento al diagramma della topologia lab).

- Nome VLAN: guest

- ID VLAN: 210

C9800 - Tag sito

C9800 - Tag sitoSulla GUI del WLC 9800, passare a Configuration > Tags & Profiles > Tags > Site > Add.

Nota: creare un tag di sito univoco per ogni sito remoto che deve supportare i due SSID wireless come descritto.

Esiste un mapping 1-1 tra una posizione geografica, un tag del sito e una configurazione Flex Profile.

A un sito di connessione flessibile deve essere associato un profilo di connessione flessibile. È possibile disporre di un massimo di 100 punti di accesso per ciascun sito Flex Connect.

- Nome: ST_CAN01

- Profilo di join AP: Branch_AP_Profile

- Profilo Flex: FP_Branch

- Abilita sito locale: disabilitato

C9800 - Profilo RF

C9800 - Profilo RFSulla GUI del WLC 9800, passare a Configuration > Tags & Profiles > Tags > RF > Add.

- Nome: Branch_RF

- Profilo a radiofrequenza (RF) della banda a 5 GHz: Typical_Client_Density_5gh (opzione definita dal sistema)

- 2.4 GHz Band RF Profile: Typical_Client_Density_2gh (opzione definita dal sistema)

C9800 - Assegna tag all'access point

C9800 - Assegna tag all'access pointPer assegnare i tag definiti ai singoli access point nella distribuzione, sono disponibili due opzioni:

- Assegnazione basata sul nome AP, che sfrutta le regole regex che corrispondono ai modelli nel campo Nome AP (Configure > Tags & Profiles > Tags > AP > Filter)

- Assegnazione basata su indirizzo MAC Ethernet AP (Configure > Tags & Profiles > Tags > AP > Static)

Nell'implementazione di produzione con Cisco DNA Center, si consiglia di utilizzare DNAC e il flusso di lavoro PNP AP o un metodo di caricamento statico con valori delimitati da virgole (CSV) disponibile nel modello 9800, in modo da evitare l'assegnazione manuale per punto di accesso. Passare a Configure > Tags & Profiles > Tags > AP > Static > Add (prendere nota dellUpload File'opzione).

- Indirizzo MAC AP: <AP_ETHERNET_MAC>

- Nome tag criteri: PT_CAN01

- Nome tag sito: ST_CAN01

- Nome tag RF: Branch_RF

Nota: a partire dalla versione Cisco IOS® XE 17.3.4c, è possibile impostare un massimo di 1.000 regole regex per controller. Se il numero di siti nella distribuzione supera questo numero, è necessario utilizzare l'assegnazione statica per MAC.

Nota: in alternativa, per utilizzare il metodo di assegnazione dei tag basato su regex di nome AP, passare a Configure > Tags & Profiles > Tags > AP > Filter > Add.

- Nome: BR_CAN01

- Regex nome punto di accesso: BR-CAN01-.(7) (questa regola corrisponde alla convenzione del nome punto di accesso adottata nell'organizzazione. In questo esempio, i tag vengono assegnati ai punti di accesso che dispongono di un campo Nome punto di accesso contenente 'BR_CAN01-' seguito da sette caratteri qualsiasi.)

- Priorità: 1

- Nome tag criteri: PT_CAN01 (come definito)

- Nome tag sito: ST_CAN01

- Nome tag RF: Branch_RF

Configura istanza di Aruba CPPM

Configura istanza di Aruba CPPMPer informazioni sulle procedure ottimali e di produzione basate sulla configurazione di Aruba CPPM, contattare la risorsa locale HPE Aruba SE.

Configurazione iniziale di Aruba ClearPass Server

Configurazione iniziale di Aruba ClearPass ServerAruba ClearPass viene implementato con l'utilizzo del modello OVF (Open Virtualization Format) sul server ESXi <> che alloca queste risorse:

- Due CPU virtuali riservate

- 6 GB di RAM

- Disco da 80 GB (deve essere aggiunto manualmente dopo la distribuzione iniziale della VM prima che la macchina venga accesa)

Richiedi licenza

Richiedi licenzaRichiedere una licenza di piattaforma tramite Administration > Server Manager > Licensing. Aggiungere Platform, Access e Onboard licenses.

Nome host server

Nome host serverIndividuare Administration > Server Manager > Server Configuration il server CPPM di cui è stato appena eseguito il provisioning e selezionarlo.

- Nome host: cppm

- FQDN: cppm.example.com

- Verifica dell'indirizzamento IP e del DNS della porta di gestione

Genera certificato server Web CPPM (HTTPS)

Genera certificato server Web CPPM (HTTPS)Questo certificato viene utilizzato quando la pagina di ClearPass Guest Portal viene presentata tramite HTTPS ai client guest che si connettono alla Wifi guest nel ramo.

Passaggio 1. Caricare il certificato della catena di pub della CA.

Passare a Administration > Certificates > Trust List > Add.

- Uso: Abilita altri

Passaggio 2. Creare una richiesta di firma del certificato.

Passare a Administration > Certificates > Certificate Store > Server Certificates > Usage: HTTPS Server Certificate.

- Fare clic sul pulsante Create Certificate Signing Request

- Nome comune: CPPM

- Organizzazione: cppm.example.com

Compilare il campo SAN (deve essere presente un nome comune nella SAN, nonché IP e altri FQDN in base alle esigenze). Il formato è DNS <fqdn1>,DNS:<fqdn2>,IP<ip1>.

Passaggio 3. Nella CA scelta, firmare il CSR del servizio HTTPS CPPM appena generato.

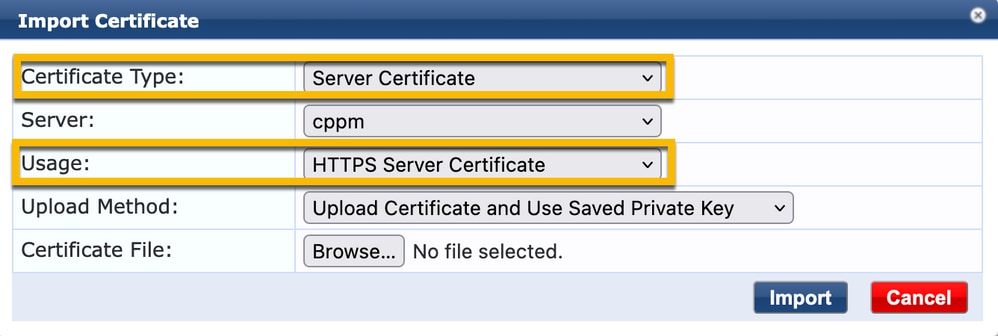

Passaggio 4. Passare a Certificate Template > Web Server > Import Certificate.

- Tipo di certificato: certificato server

- Utilizzo: certificato server HTTP

- File di certificato: individuare e scegliere il certificato del servizio HTTPS CPPM firmato dall'autorità di certificazione

Definisci C9800 WLC come dispositivo di rete

Definisci C9800 WLC come dispositivo di retePassare a Configuration > Network > Devices > Add.

- Nome: WLC_9800_Branch

- Indirizzo IP o subnet: 10.85.54.99 (fare riferimento allo schema della topologia lab)

- Cisco condiviso RADIUS: <password RADIUS WLC>

- Nome fornitore: Cisco

- Abilita autorizzazione dinamica RADIUS: 1700

Pagina portale guest e timer CoA

Pagina portale guest e timer CoAÈ molto importante impostare i valori corretti del timer per tutta la configurazione. Se i timer non sono ottimizzati, è probabile che si verifichi un reindirizzamento ciclico del portale Web con il client e non in 'Stato di esecuzione'.

Timer a cui prestare attenzione:

- Timer accesso Web portale: questo timer ritarda il reindirizzamento della pagina prima di consentire l'accesso alla pagina del portale guest per notificare al servizio CPPM la transizione dello stato, registrare il valore dell'attributo personalizzato 'Allow-Guest-Internet' dell'endpoint e attivare il processo CoA da CPPM a WLC. Passare a

Guest > Configuration > Pages > Web Logins.

- Scegli il nome del portale per gli ospiti: registrazione degli ospiti anonimi di Lab (questa configurazione della pagina del portale per gli ospiti è descritta in dettaglio)

-Fare clic suEdit

- Ritardo di accesso: 6 secondi

- Timer ritardo CoA ClearPass: ritarda l'origine dei messaggi CoA da ClearPass a WLC. Questa operazione è necessaria affinché CPPM esegua internamente la transizione dello stato dell'endpoint client prima che il riconoscimento CoA (ACK) torni dal WLC. I test Lab mostrano i tempi di risposta al di sotto dei millisecondi dal WLC e, se il CPPM non ha completato l'aggiornamento degli attributi dell'endpoint, la nuova sessione RADIUS dal WLC corrisponde ai criteri di imposizione del servizio MAB non autenticato e al client viene assegnata di nuovo una pagina di reindirizzamento. Individuate

CPPM > Administration > Server Manager > Server Configuration l'area e sceglieteCPPM Server > Service Parameters.

- Ritardo di autorizzazione dinamica RADIUS (DM/CoA) - Impostato su sei secondi

ClearPass - Configurazione CWA guest

ClearPass - Configurazione CWA guestLa configurazione CWA ClearPass-side è composta da (3) punti/fasi di servizio:

| Componente ClearPass |

Tipo di servizio |

Scopo |

| 1. Responsabile delle politiche |

Servizio: Autenticazione Mac |

Se l'attributo personalizzato |

| 2. Guest |

Accessi Web |

Presenta la pagina di accesso anonimo AUP. |

| 3. Responsabile delle politiche |

Servizio: autenticazione basata sul Web |

Aggiorna endpoint in |

Attributo metadati endpoint ClearPass: Allow-Guest-Internet

Attributo metadati endpoint ClearPass: Allow-Guest-InternetCreare un attributo di metadati di tipo Boolean per tenere traccia dello stato dell'endpoint guest come transizioni client tra lo stato 'Webauth in sospeso' e lo stato 'Esegui':

- I nuovi guest che si connettono a Wifi dispongono di un attributo di metadati predefinito impostato su Allow-Guest-Internet=false. In base a questo attributo, l'autenticazione client passa attraverso il servizio MAB

- Il client guest, quando si fa clic sul pulsante di accettazione AUP, ha il suo attributo metadati aggiornato in modo da Allow-Guest-Internet=true. Il successivo MAB basato su questo attributo impostato su True consente l'accesso non reindirizzato a Internet

Passare aClearPass > Configuration > Endpoints, scegliere un'estremità dall'elenco, fare clic sulla Attributes scheda, aggiungere Allow-Guest-Internet con il valore false e Save.

Nota: è anche possibile modificare lo stesso endpoint ed eliminare questo attributo subito dopo. Questo passo crea semplicemente un campo nel database dei metadati degli endpoint che può essere utilizzato nei criteri.

Configurazione criterio di imposizione riautenticazione ClearPass

Configurazione criterio di imposizione riautenticazione ClearPassCreare un profilo di imposizione assegnato al client guest subito dopo che il client ha accettato le CDS nella pagina Portale guest.

Passare a ClearPass > Configuration > Profiles > Add.

- Modello: autorizzazione dinamica RADIUS

- Nome: Cisco_WLC_Guest_COA

| Raggio:IETF |

Calling-Station-Id |

%{Radius:IETF:Calling-Station-Id} |

| Radius:Cisco |

Cisco-AVPair |

sottoscrittore:comando=riautentica |

| Radius:Cisco |

Cisco-AVPair |

%{Radius:Cisco:AVPair:subscriber:audit-session-id} |

| Radius:Cisco |

Cisco-AVPair |

sottoscrittore:reauthenticate-type=last-type=last |

Configurazione profilo di applicazione reindirizzamento portale guest ClearPass

Configurazione profilo di applicazione reindirizzamento portale guest ClearPassCreare un profilo di imposizione da applicare al guest durante la fase MAB iniziale, quando l'indirizzo MAC non viene trovato nel database degli endpoint CPPM con 'Allow-Guest-Internet' impostato su 'true'.

In questo modo, il WLC 9800 reindirizza il client guest al portale guest CPPM per l'autenticazione esterna.

Passare a ClearPass > Enforcement > Profiles > Add.

- Nome: Cisco_Portal_Redirect

- Tipo: RADIUS

- Azione: Accetta

Profilo di applicazione reindirizzamento ClearPass

Profilo di applicazione reindirizzamento ClearPass

Nella stessa finestra di dialogo, nella Attributes scheda, configurare due attributi come per questa immagine:

Attributi profilo di reindirizzamento ClearPass

Attributi profilo di reindirizzamento ClearPass

L'attributourl-redirect-acl è impostato suCAPTIVE-PORTAL-REDIRECT, che è il nome dell'ACL creato su C9800.

Nota: nel messaggio RADIUS viene passato solo il riferimento all'ACL, non il contenuto dell'ACL. È importante che il nome dell'ACL creato sul WLC 9800 corrisponda esattamente al valore di questo attributo RADIUS, come mostrato.

L'attributourl-redirect è composto da diversi parametri:

- URL di destinazione in cui è ospitato il portale guest, https://cppm.example.com/guest/iaccept.php

- MAC client guest, macro %{Connection:Client-Mac-Address-Hyphen}

- IP autenticatore (9800 WLC attiva il reindirizzamento), macro %{Radius:IETF:NAS-IP-Address}

- azione cmd-login

L'URL della pagina di login al Web di ClearPass viene visualizzato quando si passa a CPPM > Guest > Configuration > Pages > Web Logins > Edit.

In questo esempio, il nome della pagina del portale guest in CPPM è definito come iaccept.

Nota: i passi di configurazione per la pagina Portale guest sono descritti.

Nota: per i dispositivi Cisco, viene utilizzato normalmenteaudit_session_id, ma questo non è supportato da altri fornitori.

Configurazione profilo di imposizione metadati ClearPass

Configurazione profilo di imposizione metadati ClearPassConfigurare il profilo di imposizione per aggiornare l'attributo dei metadati dell'endpoint utilizzato da CPPM per il monitoraggio della transizione dello stato.

Questo profilo viene applicato alla voce Indirizzo MAC del client guest nel database degli endpoint e imposta l'Allow-Guest-Internet argomento su 'true'.

Passare a ClearPass > Enforcement > Profiles > Add.

- Modello: applicazione aggiornamento entità ClearPass

- Tipo: Post_Authentication

Nella stessa finestra di dialogo, selezionare la Attributes scheda.

- Tipo: endpoint

- Nome: Allow-Guest-Internet

Nota: affinché questo nome venga visualizzato nel menu a discesa, è necessario definire manualmente questo campo per almeno un endpoint, come descritto nella procedura.

- Valore: true

Configurazione criteri di imposizione accesso a Internet guest ClearPass

Configurazione criteri di imposizione accesso a Internet guest ClearPassPassare a ClearPass > Enforcement > Policies > Add.

- Nome: permesso guest WLC Cisco

- Tipo di applicazione: RADIUS

- Profilo predefinito: Cisco_Portal_Redirect

Nella stessa finestra di dialogo, spostarsi sulla Rules scheda e fare clic su Add Rule.

- Tipo: endpoint

- Nome: Allow-Guest-Internet

- Operatore: EQUALS

- Valore True

- Nomi profilo / Scegliere Aggiungi: [RADIUS] [Consenti accesso al profilo]

Configurazione dei criteri di imposizione Post-AUP guest ClearPass

Configurazione dei criteri di imposizione Post-AUP guest ClearPassPassare a ClearPass > Enforcement > Policies > Add.

- Nome: policy di applicazione Cisco WLC Webauth

- Tipo di applicazione: WEBAUTH (SNMP/Agent/CLI/CoA)

- Profilo predefinito: [RADIUS_CoA] Cisco_Reauthenticate_Session

Nella stessa finestra di dialogo passare a Rules > Add.

- Condizioni: autenticazione

- Nome: Status

- Operatore: EQUALS

- Valore: utente

- Nomi profilo: <aggiungi ognuno>:

- [Post Authentication] [Update Endpoint Known]

- [Post-autenticazione] [Make-Cisco-Guest-Valid]

- [RADIUS_CoA] [Cisco_WLC_Guest_COA]

Nota: se si verifica uno scenario con un popup continuo di reindirizzamento pseudo browser del portale guest, è indicativo che i timer CPPM richiedano delle modifiche o che i messaggi RADIUS CoA non vengano scambiati correttamente tra CPPM e 9800 WLC. Verificare questi siti.

- Passare a CPPM > Monitoring > Live Monitoring > Access Tracker e verificare che la voce del registro RADIUS contenga i dettagli di RADIUS CoA.

- Attivare9800 WLC, passare a Troubleshooting > Packet Capture, abilitare PCAP sull'interfaccia in cui è previsto l'arrivo dei pacchetti RADIUS CoA e verificare che i messaggi RADIUS CoA vengano ricevuti dal CPPM.

Configurazione del servizio di autenticazione MAB ClearPass

Configurazione del servizio di autenticazione MAB ClearPassIl servizio corrisponde alla coppia di valori attributo (AV) Radius: Cisco | CiscoAVPair | cisco-wlan-ssid

Passare a ClearPass > Configuration > Services > Add.

Scheda Servizio:

- Nome: GuestPortal - Mac Auth

- Tipo: autenticazione MAC

- Altre opzioni: Scegli autorizzazione, Endpoint profilo

Aggiungi regola di abbinamento:

- Tipo: Raggio: Cisco

- Nome: Cisco-AVPair

- Operatore: EQUALS

- Valore: cisco-wlan-ssid=Guest (corrisponde al nome SSID Guest configurato)

Nota: 'Guest' è il nome dell'SSID guest trasmesso da 9800 WLC.

Nella stessa finestra di dialogo, scegliere la Authentication scheda.

- Metodi di autenticazione: Remove [MAC AUTH], Add [Allow All MAC AUTH]

- Origini autenticazione: [repository endpoint][database SQL locale], [repository utente guest][database SQL locale]

Nella stessa finestra di dialogo, scegliere la Enforcement scheda.

- Criteri di applicazione: autorizzazione guest WLC Cisco

Nella stessa finestra di dialogo, scegliere la Enforcement scheda.

Configurazione servizio ClearPass Webauth

Configurazione servizio ClearPass WebauthPassare a ClearPass > Enforcement > Policies > Add.

- Nome: Guest_Portal_Webauth

- Tipo: autenticazione basata sul Web

Nella stessa finestra di dialogo, sotto la Enforcement scheda, vedere Criteri di applicazione: Cisco WLC Webauth Enforcement Policy.

ClearPass - Accesso Web

ClearPass - Accesso WebPer la pagina Anonymous AUP Guest Portal, utilizzare un singolo nome utente senza campo password.

Il nome utente utilizzato deve avere i seguenti campi definiti/impostati:

nomeutente_auth | Autenticazione nome utente: | 1

Per impostare il campo 'username_auth' per un utente, è necessario che tale campo sia esposto nel modulo 'modifica utente'. Passare a ClearPass > Guest > Configuration > Pages > Forms e scegliere create_user modulo.

Scegliere visitor_name (riga 20) e fare clic su Insert After.

Creare ora il nome utente da utilizzare dietro la pagina del portale guest AUP.

Passare a CPPM > Guest > Guest > Manage Accounts > Create.

- Nome ospite: GuestWiFi

- Nome della Società: Cisco

- Indirizzo email: guest@example.com

- Autenticazione del nome utente: consenti l'accesso guest solo con il nome utente: abilitata

- Attivazione account: ora

- Scadenza account: l'account non scade

- Condizioni per l'utilizzo: sono lo sponsor: abilitato

Creare un modulo di login Web. Passare a CPPM > Guest > Configuration > Web Logins.

Nome: Lab Anonymous Guest Portal

Nome pagina: Accetto

Impostazioni fornitore: Aruba Networks

Metodo di accesso: avviato dal server - Modifica dell'autorizzazione (RFC 3576) inviata al controller

Autenticazione: anonima - Non richiede nome utente o password

Utente anonimo: GuestWifi

Termini: richiedi conferma per i termini e le condizioni

Etichetta di accesso: accetta e connetti

URL predefinito: www.example.com

Ritardo accesso: 6

Aggiorna endpoint: contrassegna l'indirizzo MAC dell'utente come endpoint noto

Avanzate: personalizzare gli attributi memorizzati con l'endpoint, ovvero gli attributi dell'endpoint nella sezione post-autenticazione.

username | Username

visitatore | Nome visitatore

cn | Nome visitatore

telefono_visitatore | Telefono visitatore

email | Email

posta | Email

nome_sponsor | Nome sponsor

e-mail_sponsor | E-mail sponsor

Allow-Guest-Internet | vero

Verifica - Autorizzazione CWA Guest

Verifica - Autorizzazione CWA GuestNel CPPM, passare a Live Monitoring > Access Tracker.

Il nuovo utente Guest si connette e attiva il servizio MAB.

Scheda Riepilogo:

Nella stessa finestra di dialogo passare alla Input scheda.

Nella stessa finestra di dialogo passare alla Output scheda.

Appendice

AppendiceA scopo di riferimento, qui è presentato un diagramma di flusso dello stato per le interazioni di controller di ancoraggio, esterni e Cisco 9800 con server RADIUS e il portale guest ospitato esternamente.

Diagramma di stato dell'autenticazione Web centrale guest con WLC ancorato

Diagramma di stato dell'autenticazione Web centrale guest con WLC ancorato

Informazioni correlate

Informazioni correlateÈ importante notare che il WLC 9800 non utilizza in modo affidabile la stessa porta di origine UDP per una determinata transazione RADIUS del client wireless. Questo è un aspetto a cui ClearPass può essere sensibile. È inoltre importante basare il bilanciamento del carico RADIUS sull'ID della stazione chiamante del client e non provare a utilizzare la porta di origine UDP dal lato WLC.

- Guida alle best practice per l'installazione di Cisco 9800

- Informazioni sul modello di configurazione dei Catalyst 9800 Wireless Controller

- Informazioni su FlexConnect su Catalyst 9800 Wireless Controller

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

3.0 |

20-Jun-2024 |

È stata aggiunta una nota sul bilanciamento RADIUS della porta di origine |

2.0 |

22-Jul-2022 |

Release iniziale |

1.0 |

23-Jun-2022 |

Versione iniziale |

Contributo di

- Igor ManassypovArchitetto di sistemi

- Francis GirardArchitetto di soluzioni tecniche

Feedback

Feedback