Configura & Risoluzione dei problemi relativi agli ACL scaricabili su Catalyst 9800

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare gli ACL (dACL) scaricabili su Catalyst 9800 Wireless LAN Controller (WLC) e come risolvere i relativi problemi.

Premesse

Gli ACL sono supportati da molti anni sugli switch Cisco IOS® e IOS XE®. Per dACL si intende il fatto che il dispositivo di rete scarica dinamicamente le voci ACL dal server RADIUS quando viene eseguita l'autenticazione, anziché avere una copia locale dell'ACL a cui viene semplicemente assegnato il nome. È disponibile un esempio di configurazione più completo di Cisco ISE. Questo documento si concentra su Cisco Catalyst 9800 che supporta gli dACL per lo switching centrale dalla versione 17.10.

Prerequisiti

Lo scopo di questo documento è dimostrare l'utilizzo degli dACL su Catalyst 9800 tramite un esempio di configurazione SSID di base, illustrando come questi elementi possano essere completamente personalizzabili.

Sul controller wireless Catalyst 9800, gli ACL scaricabili sono

- Supportato a partire da Cisco IOS XE versione 17.10.1.

-

Supportato solo per controller centralizzato con access point in modalità locale (o switching centrale Flexconnect). Lo switching locale FlexConnect non supporta dACL.

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Catalyst Wireless 9800 modello di configurazione.

- Cisco IP Access Control Lists (ACLs).

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Catalyst 9800-CL (v. Dublino 17.12.03).

- ISE (v. 3.2).

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

In questa guida alla configurazione, anche se i metodi sono diversi (ad esempio, l'autenticazione WLAN, la configurazione delle policy e così via), il risultato finale è lo stesso. Nello scenario illustrato di seguito vengono definite due identità utente, USER1 e USER2. A entrambi è concesso l'accesso alla rete wireless. A ciascuno di essi vengono assegnati, rispettivamente, ACL_USER1 e ACL_USER2 scaricati da Catalyst 9800 da ISE.

Uso di dACL con SSID 802.1x

Esempio di rete

Configurazione WLC

Per i dettagli sulla configurazione degli SSID 802.1x e la risoluzione dei problemi su Catalyst 9800, fare riferimento alla guida alla configurazione dell'autenticazione 802.1X su Catalyst serie 9800 Wireless Controller.

Passaggio 1. Configurare il SSID.

Configurare un SSID autenticato 802.1x utilizzando ISE come server RADIUS. In questo documento, il nome dell'SSID è "DACL_DOT1X_SSID".

Dall'interfaccia grafica:

Selezionare Configurazione > Tag e profili > WLAN e creare una WLAN simile a quella mostrata di seguito:

Dalla CLI:

WLC#configure terminal

WLC(config)#wlan DACL_DOT1X_SSID 2 DACL_DOT1X_SSID

WLC(config-wlan)#security dot1x authentication-list DOT1X

WLC(config-wlan)#no shutdownPassaggio 2. Configurare il profilo dei criteri.

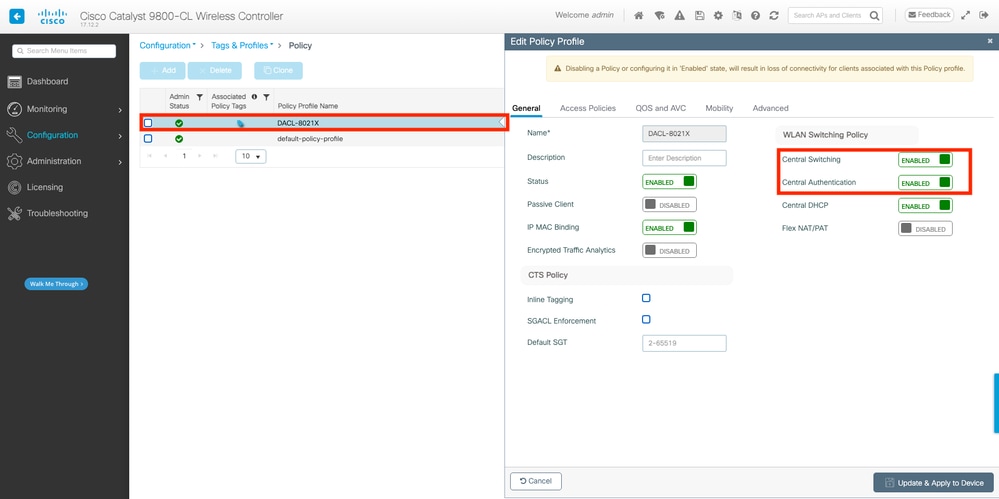

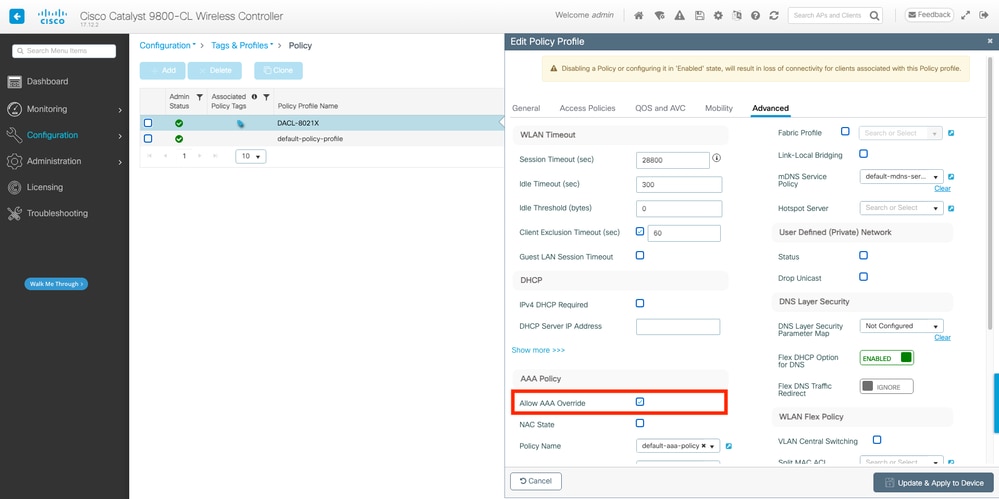

Configurare il profilo criteri utilizzato insieme al SSID definito in precedenza. In questo profilo di criteri, verificare che la sostituzione AAA sia configurata dalla scheda "Avanzate", come mostrato nella schermata. In questo documento, il profilo del criterio utilizzato è "DACL-8021X".

Come indicato nella sezione dei prerequisiti, gli dACL sono supportati solo per le distribuzioni di switching/autenticazione centralizzate. Verificare che il profilo dei criteri sia configurato in questo modo.

Dall'interfaccia grafica:

Passare a Configurazione > Tag e profili > Criterio, selezionare il profilo criterio utilizzato e configurarlo come mostrato.

Dalla CLI:

WLC#configure terminal

WLC(config)#wireless profile policy DACL-8021X

WLC(config-wireless-policy)#aaa-override

WLC(config-wireless-policy)#vlan VLAN_1413

WLC(config-wireless-policy)#no shutdownPassaggio 3. Assegnare il profilo dei criteri e l'SSID al tag dei criteri utilizzato.

Dall'interfaccia grafica:

Selezionare Configurazione > Tag e profili > Tag. Dalla scheda Tag criteri, creare (o selezionare) il tag utilizzato e assegnargli il profilo WLAN e criteri definito durante i passaggi 1-2.

Dalla CLI:

WLC#configure terminal

WLC(config)#wireless tag policy default-policy-tag

WLC(config-policy-tag)#description "default policy-tag"

WLC(config-policy-tag)#wlan DACL_DOT1X_SSID policy DACL-8021XPassaggio 4. Consenti attributo specifico del fornitore.

Gli ACL scaricabili vengono passati tramite attributi specifici del fornitore (VSA) nello scambio RADIUS tra ISE e WLC. Il supporto di questi attributi può essere abilitato sul WLC, utilizzando questo comando CLI.

Dalla CLI:

WLC#configure terminal

WLC(config)#radius-server vsa send authenticationPassaggio 5. Configurare l'elenco di autorizzazioni predefinito.

Quando si utilizza dACL, è necessario applicare l'autorizzazione di rete tramite RADIUS affinché il WLC autorizzi qualsiasi utente che esegue l'autenticazione al SSID 802.1x configurato. In questo caso, infatti, non solo l'autenticazione, ma anche la fase di autorizzazione vengono gestite sul lato server RADIUS. Pertanto, in questo caso è necessario l'elenco delle autorizzazioni.

Accertarsi che il metodo di autorizzazione di rete predefinito faccia parte della configurazione 9800.

Dall'interfaccia grafica:

Selezionare Configurazione > Sicurezza > AAA e dalla scheda Elenco metodi AAA > Autorizzazione creare un metodo di autorizzazione simile a quello mostrato.

Dalla CLI:

WLC#configure terminal

WLC(config)#aaa authorization network default group radiusConfigurazione di ISE

Quando si implementano gli dACL in un ambiente wireless con ISE, è possibile avere due configurazioni comuni:

- Configurazione dACL per utente. In questo modo, a ogni identità specifica viene assegnato un dACL tramite un campo di identità personalizzato.

- Configurazione dACL per risultato. Quando si sceglie questo metodo, un determinato dACL viene assegnato a un utente in base al criterio di autorizzazione corrispondente al set di criteri utilizzato.

dACL per utente

Passaggio 1. Definizione di un attributo utente personalizzato dACL

Per poter assegnare un dACL a un'identità utente, è necessario innanzitutto che questo campo sia configurabile per l'identità creata. Per impostazione predefinita, su ISE, il campo "ACL" non è definito per nessuna nuova identità creata. Per risolvere questo problema, è possibile utilizzare "Attributo utente personalizzato" e definire un nuovo campo di configurazione. A tale scopo, selezionare Amministrazione > Gestione delle identità > Impostazioni > Attributi utente personalizzati. Utilizzare il pulsante "+" per aggiungere un nuovo attributo simile a quello mostrato. Nell'esempio, il nome dell'attributo personalizzato è ACL.

Una volta configurata questa opzione, utilizzare il pulsante "Salva" per salvare le modifiche.

Passaggio 2. Configurazione di dACL

Selezionare Policy > Policy Elements > Results > Authorization > Downloadable ACLs (Policy > Elementi della policy > Risultati > Autorizzazione > ACL scaricabili) per visualizzare e definire gli ACL su ISE. Utilizzare il pulsante "Aggiungi" per crearne uno nuovo.

Verrà aperto il modulo di configurazione "New Downloadable ACL" (Nuovo ACL scaricabile). In questo caso, configurare i seguenti campi:

- Nome: il nome dell'ACL definito.

- Description (facoltativo): breve descrizione dell'uso dell'elenco di controllo di accesso creato.

- Versione IP: la versione del protocollo IP utilizzata nell'elenco ACL definito (versione 4, 6 o entrambe).

- Contenuto DACL: il contenuto dell'elenco di controllo di accesso (ACL) di Cisco IOS XE, in base alla sintassi.

Nel presente documento, il valore dACL utilizzato è "ACL_USER1" e questo dACL consente tutto il traffico eccesso quello destinato alle versioni 10.48.39.186 e 10.48.39.13.

Una volta configurati i campi, usare il pulsante "Submit" (Invia) per creare l'ACL.

Ripetere la procedura per definire l'ACL per il secondo utente, ACL_USER2, come mostrato nella figura.

Passaggio 3. Assegnare il dACL a un'identità creata

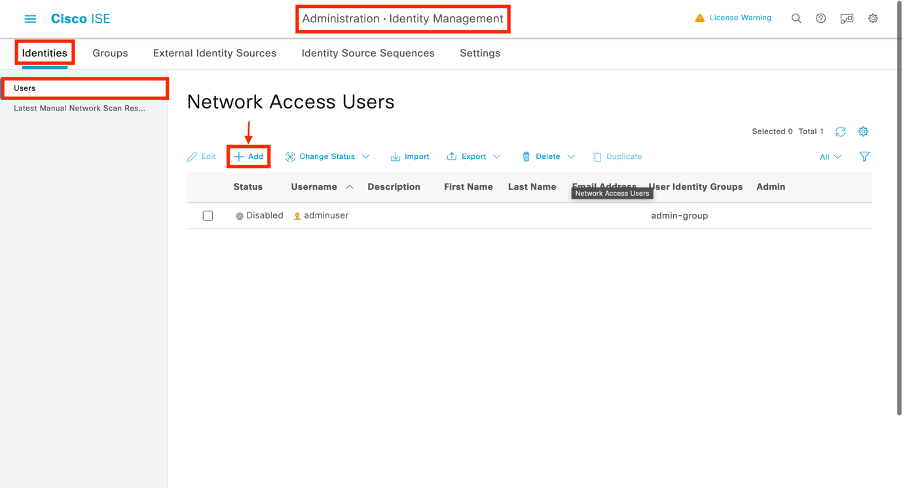

Una volta creato l'ACL, è possibile assegnarlo a qualsiasi identità ISE utilizzando gli attributi personalizzati dell'utente creati nel passo 1. A tale scopo, selezionare Amministrazione > Gestione delle identità > Identità > Utenti. Come al solito, utilizzare il pulsante "Aggiungi" per creare un utente.

Nel modulo di configurazione "Nuovo utente di accesso alla rete", definire il nome utente e la password per l'utente creato. Utilizzare l'attributo personalizzato "ACL" per assegnare l'ACL creato nel passaggio 2 all'identità. Nell'esempio, viene definita l'identità USER1 che utilizza ACL_USER1.

Una volta configurati correttamente i campi, utilizzare il pulsante "Invia" per creare l'identità.

Ripetere questo passaggio per creare USER2 e assegnarvi ACL_USER2.

Passaggio 4. Configura risultato criteri di autorizzazione.

Dopo aver configurato l'identità e avergli assegnato l'ACL, è necessario configurare i criteri di autorizzazione in modo che corrispondano all'attributo utente personalizzato "ACL" definito per un'attività comune di autorizzazione esistente. A tale scopo, selezionare Criterio > Elementi criteri > Risultati > Autorizzazione > Profili di autorizzazione. Utilizzare il pulsante "Aggiungi" per definire un nuovo criterio di autorizzazione.

- Nome: il nome del criterio di autorizzazione, qui "9800-DOT1X-USERS".

- Tipo di accesso: il tipo di accesso utilizzato quando viene stabilita una corrispondenza con questo criterio, in questo caso ACCESS_ACCEPT.

- Attività comune: associare "Nome DACL" a InternalUser:<nome dell'attributo personalizzato creato> per l'utente interno.In base ai nomi utilizzati in questo documento, il profilo 9800-DOT1X-USERS è configurato con dACL configurato come InternalUser:ACL.

Passaggio 5. Usa profilo di autorizzazione nel set di criteri.

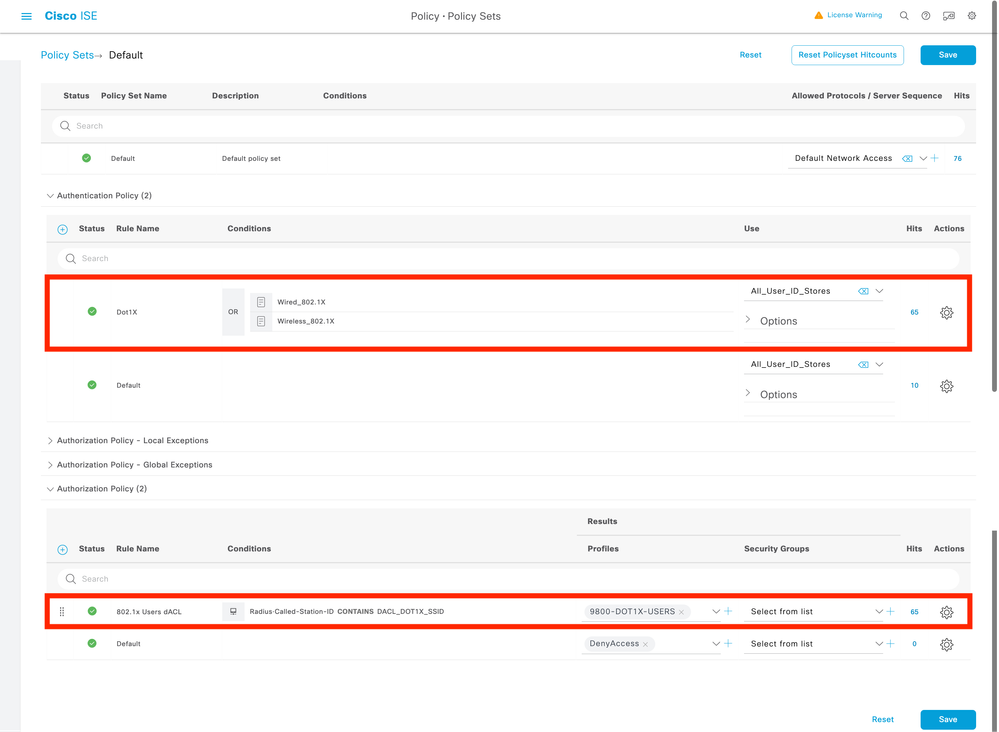

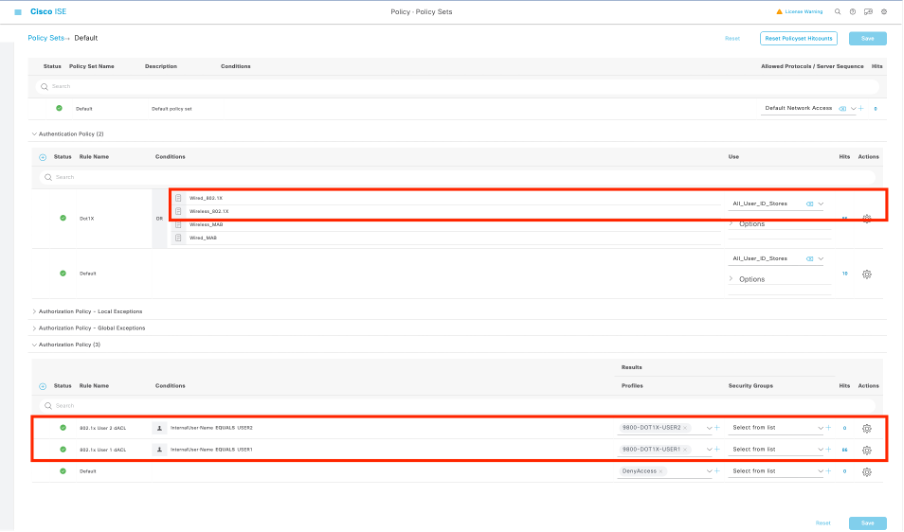

Dopo aver definito correttamente il risultato del profilo di autorizzazione, è necessario che faccia ancora parte del set di criteri utilizzato per autenticare e autorizzare gli utenti wireless. Passare a Criterio > Set di criteri e aprire il set di criteri utilizzato.

In questo caso, la regola dei criteri di autenticazione "Dot1X" corrisponde a qualsiasi connessione effettuata tramite cavo o wireless 802.1x. La regola dei criteri di autorizzazione "802.1x Users dACL" implementa una condizione nell'SSID utilizzato (ovvero Radius-Called-Station-ID CONTIENE DACL_DOT1X_SSID). Se viene eseguita un'autorizzazione sulla WLAN "DACL_DOT1X_SSID", per autorizzare l'utente viene utilizzato il profilo "9800-DOT1X-USERS" definito al passaggio 4.

dACL per risultato

Per evitare l'enorme compito di assegnare un particolare dACL a ciascuna identità creata con ISE, si può scegliere di applicare il dACL a un particolare risultato della policy. Questo risultato viene quindi applicato in base a qualsiasi condizione corrispondente alle regole di autorizzazione del set di criteri utilizzato.

Passaggio 1. Configurazione di dACL

Eseguire lo stesso passaggio 2 dalla sezione dACL per utente per definire gli dACL necessari. Si tratta di ACL_USER1 e ACL_USER2.

Passaggio 2. Creare identità

Selezionare Amministrazione > Gestione delle identità > Identità > Utenti e utilizzare il pulsante "Aggiungi" per creare un utente.

Nel modulo di configurazione "Nuovo utente di accesso alla rete", definire il nome utente e la password per l'utente creato.

Ripetere questo passaggio per creare USER2.

Passaggio 4. Configurare il risultato del criterio di autorizzazione.

Dopo aver configurato l'identità e l'ACL, è necessario configurare il criterio di autorizzazione per assegnare un determinato dACL all'utente che soddisfa la condizione per l'utilizzo del criterio. A tale scopo, selezionare Criteri > Elementi criteri > Risultati > Autorizzazione > Profili di autorizzazione. Utilizzare il pulsante "Aggiungi" per definire un nuovo criterio di autorizzazione e completare questi campi.

- Nome: il nome del criterio di autorizzazione, qui "9800-DOT1X-USER1".

- Tipo di accesso: il tipo di accesso utilizzato quando viene trovata una corrispondenza con questo criterio, in questo caso ACCESS_ACCEPT.

- Attività comune: associare "Nome DACL" a "ACL_USER1" per l'utente interno. In base ai nomi utilizzati nel documento, il profilo 9800-DOT1X-USER1 è configurato con il dACL configurato come "ACL_USER1".

Ripetere questo passaggio per creare il risultato del criterio "9800-DOT1X-USER2" e assegnare ad esso "ACL_USER2" come DACL.

Passaggio 5. Usa profili di autorizzazione nel set di criteri.

Dopo aver definito correttamente il profilo di autorizzazione, è necessario che faccia parte del set di criteri utilizzato per autenticare e autorizzare gli utenti wireless. Passare a Criterio > Set di criteri e aprire il set di criteri utilizzato.

In questo caso, la regola dei criteri di autenticazione "Dot1X" corrisponde a qualsiasi connessione effettuata tramite cavo o wireless 802.1X. La regola dei criteri di autorizzazione "802.1X User 1 dACL" implementa una condizione sul nome utente utilizzato (ovvero InternalUser-Name CONTAINS USER1). Se si esegue un'autorizzazione utilizzando il nome utente USER1, per autorizzare l'utente viene utilizzato il profilo "9800-DOT1X-USER1" definito nel passaggio 4. Di conseguenza, all'utente viene applicato anche il dACL risultante da questo risultato (ACL_USER1). La stessa configurazione viene effettuata per il nome utente USER2, per il quale viene utilizzato "9800-DOT1X-USER1".

Note sull'utilizzo di ACL con SSID CWA

Come descritto nella guida alla configurazione di Configure Central Web Authentication (CWA) su Catalyst 9800 WLC e ISE, CWA si basa sul protocollo MAB e su risultati particolari per autenticare e autorizzare gli utenti. Gli ACL scaricabili possono essere aggiunti alla configurazione CWA dal lato ISE nello stesso modo in cui sono stati descritti sopra.

Avviso: gli ACL scaricabili possono essere utilizzati solo come elenco degli accessi alla rete e non sono supportati come ACL di preautenticazione. Pertanto, tutti gli ACL di preautenticazione utilizzati in un flusso di lavoro CWA devono essere definiti nella configurazione WLC.

Verifica

Per verificare la configurazione effettuata, è possibile utilizzare questi comandi.

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | nme | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

# show access-lists { acl-name }Di seguito viene riportata la parte corrispondente della configurazione WLC corrispondente a questo esempio.

aaa new-model

!

!

aaa group server radius authz-server-group

server name DACL-RADIUS

!

aaa authentication login default local

aaa authentication dot1x default group radius

aaa authentication dot1x DOT1X group radius

aaa authorization exec default local

aaa authorization network default group radius

!

!

aaa server radius dynamic-author

client <ISE IP>

!

aaa session-id common

!

[...]

vlan 1413

name VLAN_1413

!

[...]

radius server DACL-RADIUS

address ipv4 <ISE IP> auth-port 1812 acct-port 1813

key 6 aHaOSX[QbbEHURGW`cXiG^UE]CR]^PVANfcbROb

!

!

[...]

wireless profile policy DACL-8021X

aaa-override

vlan VLAN_1413

no shutdown

[...]

wireless tag policy default-policy-tag

description "default policy-tag"

wlan DACL_DOT1X_SSID policy DACL-8021X

[...]

wlan DACL_DOT1X_SSID 2 DACL_DOT1X_SSID

security dot1x authentication-list DOT1X

no shutdownViene presentata la configurazione del server RADIUS, visualizzata con il comando show running-config all.

WLC#show running-config all | s radius-server

radius-server attribute 77 include-in-acct-req

radius-server attribute 77 include-in-access-req

radius-server attribute 11 default direction out

radius-server attribute nas-port format a

radius-server attribute wireless authentication call-station-id ap-macaddress-ssid

radius-server dead-criteria time 10 tries 10

radius-server cache expiry 24 enforce hours

radius-server transaction max-tries 8

radius-server retransmit 3

radius-server timeout 5

radius-server ipc-limit in 10

radius-server ipc-limit done 10

radius-server vsa send accounting

radius-server vsa send authenticationRisoluzione dei problemi

Elenco di controllo

- Verificare che i client possano connettersi correttamente all'SSID 802.1X configurato.

- Verificare che la richiesta/accettazione di accesso RADIUS contenga le coppie attributo-valore corrette.

- Verificare che i client utilizzino il profilo WLAN/criterio appropriato.

WLC One Stop-Shop Reflex

Per verificare che l'ACL sia assegnato correttamente a un client wireless specifico, usare il comando show wireless client mac-address <H.H.H>detail come mostrato. Da qui è possibile visualizzare diverse informazioni utili per la risoluzione dei problemi, ossia il nome utente del client, lo stato, il profilo della policy, la WLAN e, cosa più importante, l'ACS-ACL.

WLC#show wireless client mac-address 08be.ac14.137d detail Client MAC Address : 08be.ac14.137d Client MAC Type : Universally Administered Address Client DUID: NA Client IPv4 Address : 10.14.13.240 Client Username : USER1 AP MAC Address : f4db.e65e.7bc0 AP Name: AP4800-E Client State : Associated Policy Profile : DACL-8021X Wireless LAN Id: 2 WLAN Profile Name: DACL_DOT1X_SSID Wireless LAN Network Name (SSID): DACL_DOT1X_SSID BSSID : f4db.e65e.7bc0 Association Id : 1 Authentication Algorithm : Open System Client Active State : In-Active [...] Client Join Time: Join Time Of Client : 03/28/2024 10:04:30 UTC Client ACLs : None Policy Manager State: Run Last Policy Manager State : IP Learn Complete Client Entry Create Time : 35 seconds Policy Type : WPA2 Encryption Cipher : CCMP (AES) Authentication Key Management : 802.1x EAP Type : PEAP VLAN Override after Webauth : No VLAN : VLAN_1413 [...] Session Manager: Point of Attachment : capwap_90000012 IIF ID : 0x90000012 Authorized : TRUE Session timeout : 28800 Common Session ID: 8227300A0000000C8484A22F Acct Session ID : 0x00000000 Last Tried Aaa Server Details: Server IP : 10.48.39.134 Auth Method Status List Method : Dot1x SM State : AUTHENTICATED SM Bend State : IDLE Local Policies: Service Template : wlan_svc_DACL-8021X_local (priority 254) VLAN : VLAN_1413 Absolute-Timer : 28800 Server Policies: ACS ACL : xACSACLx-IP-ACL_USER1-65e89aab Resultant Policies: ACS ACL : xACSACLx-IP-ACL_USER1-65e89aab VLAN Name : VLAN_1413 VLAN : 1413 Absolute-Timer : 28800 [...]Comandi Show WLC

Per visualizzare tutti gli ACL che fanno attualmente parte della configurazione Catalyst 9800 WLC, è possibile usare il comando show access-lists. Con questo comando vengono elencati tutti gli ACL definiti localmente o gli ACL scaricati dal WLC. Ogni dACL scaricato dall'ISE dal WLC ha il formato xACSACLx-IP-<ACL_NAME>-<ACL_HASH>.

Nota: gli ACL scaricabili rimangono nella configurazione finché un client è associato e lo utilizza nell'infrastruttura wireless. Non appena l'ultimo client che utilizza dACL lascia l'infrastruttura, dACL viene rimosso dalla configurazione.

WLC#show access-lists

Extended IP access list IP-Adm-V4-Int-ACL-global

[...]

Extended IP access list IP-Adm-V4-LOGOUT-ACL

[...]

Extended IP access list implicit_deny

[...]

Extended IP access list implicit_permit

[...]

Extended IP access list meraki-fqdn-dns

[...]

Extended IP access list preauth-ise

[...]

Extended IP access list preauth_v4

[...]

Extended IP access list xACSACLx-IP-ACL_USER1-65e89aab

1 deny ip any host 10.48.39.13

2 deny ip any host 10.48.39.15

3 deny ip any host 10.48.39.186

4 permit ip any any (56 matches)

IPv6 access list implicit_deny_v6

[...]

IPv6 access list implicit_permit_v6

[...]

IPv6 access list preauth_v6

[...]

Debug condizionale e traccia Radioactive (RA)

Durante la risoluzione dei problemi relativi alla configurazione, è possibile raccogliere tracce radioattive per un client che si suppone debba essere assegnato con l'ACL definito. Qui sono evidenziati i log che mostrano la parte interessante delle tracce radioattive durante il processo di associazione del client 08be.ac14.137d.

24/03/28 10:43:04.321315612 {wncd_x_R0-0}{1}: [client-orch-sm] [19620]: (note): MAC: 08be.ac14.137d Association received. BSSID f4db.e65e.7bc0, WLAN DACL_DOT1X_SSID, Slot 0 AP f4db.e65e.7bc0, AP4800-E, Site tag default-site-tag, Policy tag default-policy-tag, Policy profile DACL-8021X, Switching Central, old BSSID 80e8.6fd5.73a0, Socket delay 0ms

2024/03/28 10:43:04.321414308 {wncd_x_R0-0}{1}: [client-orch-sm] [19620]: (debug): MAC: 08be.ac14.137d Received Dot11 association request. Processing started,SSID: DACL_DOT1X_SSID, Policy profile: DACL-8021X, AP Name: AP4800-E, Ap Mac Address: f4db.e65e.7bc0BSSID MAC80e8.6fd5.73a0wlan ID: 2RSSI: -58, SNR: 36

2024/03/28 10:43:04.321464486 {wncd_x_R0-0}{1}: [client-orch-state] [19620]: (note): MAC: 08be.ac14.137d Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_L2_AUTH_IN_PROGRESS

[...]

2024/03/28 10:43:04.322185953 {wncd_x_R0-0}{1}: [dot11] [19620]: (note): MAC: 08be.ac14.137d Association success. AID 2, Roaming = True, WGB = False, 11r = False, 11w = False Fast roam = False

2024/03/28 10:43:04.322199665 {wncd_x_R0-0}{1}: [dot11] [19620]: (info): MAC: 08be.ac14.137d DOT11 state transition: S_DOT11_ASSOCIATED -> S_DOT11_ASSOCIATED

[...]

2024/03/28 10:43:04.322860054 {wncd_x_R0-0}{1}: [client-orch-sm] [19620]: (debug): MAC: 08be.ac14.137d Starting L2 authentication. Bssid in state machine:f4db.e65e.7bc0 Bssid in request is:f4db.e65e.7bc0

2024/03/28 10:43:04.322881795 {wncd_x_R0-0}{1}: [client-orch-state] [19620]: (note): MAC: 08be.ac14.137d Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_L2_AUTH_IN_PROGRESS

[...]

2024/03/28 10:43:04.323379781 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_PENDING -> S_AUTHIF_DOT1XAUTH_PENDING

[...]

2024/03/28 10:43:04.330181613 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_PENDING -> S_AUTHIF_ADD_MOBILE_ACK_WAIT_DOT1X

2024/03/28 10:43:04.353413199 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [19620]: (info): [08be.ac14.137d:capwap_90000012] - authc_list: DOT1X

2024/03/28 10:43:04.353414496 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [19620]: (info): [08be.ac14.137d:capwap_90000012] - authz_list: Not present under wlan configuration

2024/03/28 10:43:04.353438621 {wncd_x_R0-0}{1}: [client-auth] [19620]: (note): MAC: 08be.ac14.137d L2 Authentication initiated. method DOT1X, Policy VLAN 0, AAA override = 1 , NAC = 0

2024/03/28 10:43:04.353443674 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_ADD_MOBILE_ACK_WAIT_DOT1X -> S_AUTHIF_DOT1XAUTH_PENDING

[...]

2024/03/28 10:43:04.381397739 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Send Access-Request to 10.48.39.134:1812 id 0/96, len 418

2024/03/28 10:43:04.381411901 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: authenticator e9 8b e2 87 a5 42 1e b7 - 96 d0 3a 32 3c d1 dc 71

2024/03/28 10:43:04.381425481 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: User-Name [1] 7 "USER1"

2024/03/28 10:43:04.381430559 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Service-Type [6] 6 Framed [2]

2024/03/28 10:43:04.381433583 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 27

2024/03/28 10:43:04.381437476 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 21 "service-type=Framed"

2024/03/28 10:43:04.381440925 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Framed-MTU [12] 6 1485

2024/03/28 10:43:04.381452676 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: EAP-Message [79] 12 ...

2024/03/28 10:43:04.381466839 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/03/28 10:43:04.381482891 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: EAP-Key-Name [102] 2 *

2024/03/28 10:43:04.381486879 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 49

2024/03/28 10:43:04.381489488 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=8227300A000000A284A7BB88"

2024/03/28 10:43:04.381491463 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 20

2024/03/28 10:43:04.381494016 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 14 "method=dot1x"

2024/03/28 10:43:04.381495896 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 32

2024/03/28 10:43:04.381498320 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 26 "client-iif-id=2734691488"

2024/03/28 10:43:04.381500186 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 20

2024/03/28 10:43:04.381502409 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 14 "vlan-id=1413"

2024/03/28 10:43:04.381506029 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.39.130

2024/03/28 10:43:04.381509052 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: NAS-Port-Type [61] 6 802.11 wireless [19]

2024/03/28 10:43:04.381511493 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: NAS-Port [5] 6 3913

2024/03/28 10:43:04.381513163 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 39

2024/03/28 10:43:04.381515481 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 33 "cisco-wlan-ssid=DACL_DOT1X_SSID"

2024/03/28 10:43:04.381517373 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 41

2024/03/28 10:43:04.381519675 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 35 "wlan-profile-name=DACL_DOT1X_SSID"

2024/03/28 10:43:04.381522158 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Called-Station-Id [30] 35 "f4-db-e6-5e-7b-c0:DACL_DOT1X_SSID"

2024/03/28 10:43:04.381524583 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Calling-Station-Id [31] 19 "08-be-ac-14-13-7d"

2024/03/28 10:43:04.381532045 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Airespace [26] 12

2024/03/28 10:43:04.381534716 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Airespace-WLAN-ID [1] 6 2

2024/03/28 10:43:04.381537215 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Nas-Identifier [32] 17 "DACL_DOT1X_SSID"

2024/03/28 10:43:04.381539951 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: wlan-group-cipher [187] 6 " "

2024/03/28 10:43:04.381542233 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: wlan-pairwise-cipher[186] 6 " "

2024/03/28 10:43:04.381544465 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: wlan-akm-suite [188] 6 " "

2024/03/28 10:43:04.381619890 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Started 5 sec timeout

[...]

2024/03/28 10:43:04.392544173 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Received from id 1812/96 10.48.39.134:0, Access-Challenge, len 117

2024/03/28 10:43:04.392557998 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: authenticator 08 6d fa 56 48 1c 43 f3 - 84 d6 20 24 7a 90 7d e5

2024/03/28 10:43:04.392564273 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: State [24] 71 ...

2024/03/28 10:43:04.392615218 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: EAP-Message [79] 8 ...

2024/03/28 10:43:04.392628179 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/03/28 10:43:04.392738554 {wncd_x_R0-0}{1}: [radius] [19620]: (info): Valid Response Packet, Free the identifier

2024/03/28 10:43:04.726798622 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Raised identity update event for eap method PEAP

2024/03/28 10:43:04.726801212 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Received an EAP Success

2024/03/28 10:43:04.726896276 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Entering idle state

2024/03/28 10:43:04.726905248 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Posting AUTH_SUCCESS on Client

[...]

2024/03/28 10:43:04.727138915 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] EAPOL packet sent to client

2024/03/28 10:43:04.727148212 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Authc success from Dot1X, Auth event success

2024/03/28 10:43:04.727164223 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Raised event APPLY_USER_PROFILE (14)

2024/03/28 10:43:04.727169069 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Raised event RX_METHOD_AUTHC_SUCCESS (3)

2024/03/28 10:43:04.727223736 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : username 0 "USER1"

2024/03/28 10:43:04.727233018 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : class 0 43 41 43 53 3a 38 32 32 37 33 30 30 41 30 30 30 30 30 30 41 32 38 34 41 37 42 42 38 38 3a 69 73 65 2f 34 39 39 36 31 30 38 38 35 2f 34 37

2024/03/28 10:43:04.727234046 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : EAP-Message 0 <hidden>

2024/03/28 10:43:04.727234996 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : Message-Authenticator 0 <hidden>

2024/03/28 10:43:04.727236141 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : EAP-session-id 0 "?f?GøflS‹‰PÁ3+%:2

M$®vf9∫Ø◊«? %ÿ0?ã@≤™ÇÑbWï6\Ë&\q·lU+QB–º®”≠∫JÑv?"

2024/03/28 10:43:04.727246409 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : CiscoSecure-Defined-ACL 0 "#ACSACL#-IP-ACL_USER1-65e89aab"

[...]

2024/03/28 10:43:04.727509267 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Method dot1x changing state from 'Running' to 'Authc Success'

2024/03/28 10:43:04.727513133 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Context changing state from 'Running' to 'Authc Success'

2024/03/28 10:43:04.727607738 {wncd_x_R0-0}{1}: [svm] [19620]: (info): SVM_INFO: SVM Apply user profile

2024/03/28 10:43:04.728003638 {wncd_x_R0-0}{1}: [svm] [19620]: (info): SVM_INFO: Activating EPM features with UP

2024/03/28 10:43:04.728144450 {wncd_x_R0-0}{1}: [epm-misc] [19620]: (info): [08be.ac14.137d:capwap_90000012] Username USER1 received

2024/03/28 10:43:04.728161361 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [08be.ac14.137d:capwap_90000012] Feature (EPM MISC PLUG-IN) has been started (status Success)

2024/03/28 10:43:04.728177773 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [08be.ac14.137d:capwap_90000012] Feature (SM ACCOUNTING PLUG-IN) has been started (status Success)

2024/03/28 10:43:04.728184975 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [08be.ac14.137d:capwap_90000012] Feature (linksec) has been started (status Success)

2024/03/28 10:43:04.728218783 {wncd_x_R0-0}{1}: [epm-acl] [19620]: (info): [08be.ac14.137d:capwap_90000012] Downloadable ACL : #ACSACL#-IP-ACL_USER1-65e89aab received

2024/03/28 10:43:04.729005675 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [08be.ac14.137d:capwap_90000012] Feature (EPM ACL PLUG-IN) has been started (status Accept)

2024/03/28 10:43:04.729019215 {wncd_x_R0-0}{1}: [svm] [19620]: (info): SVM_INFO: Response of epm is ASYNC with return code Success

[...]

2024/03/28 10:43:04.729422929 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Send Access-Request to 10.48.39.134:1812 id 0/107, len 138

2024/03/28 10:43:04.729428175 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: authenticator 20 06 3e 15 ff 9f f0 74 - aa c5 65 b2 13 5e e4 67

2024/03/28 10:43:04.729432771 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.39.130

2024/03/28 10:43:04.729435487 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: User-Name [1] 32 "#ACSACL#-IP-ACL_USER1-65e89aab"

2024/03/28 10:43:04.729437912 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 32

2024/03/28 10:43:04.729440782 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 26 "aaa:service=ip_admission"

2024/03/28 10:43:04.729442854 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 30

2024/03/28 10:43:04.729445280 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 24 "aaa:event=acl-download"

2024/03/28 10:43:04.729447530 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/03/28 10:43:04.729529806 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Started 5 sec timeout

2024/03/28 10:43:04.731972466 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Received from id 1812/107 10.48.39.134:0, Access-Accept, len 323

2024/03/28 10:43:04.731979444 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: authenticator 2a 24 8e 27 eb 04 0f 45 - 53 38 81 39 c0 a7 63 19

2024/03/28 10:43:04.731983966 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: User-Name [1] 32 "#ACSACL#-IP-ACL_USER1-65e89aab"

2024/03/28 10:43:04.731986470 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Class [25] 75 ...

2024/03/28 10:43:04.732032438 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/03/28 10:43:04.732048785 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 47

2024/03/28 10:43:04.732051657 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 41 "ip:inacl#1=deny ip any host 10.48.39.13"

2024/03/28 10:43:04.732053782 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 47

2024/03/28 10:43:04.732056351 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 41 "ip:inacl#2=deny ip any host 10.48.39.15"

2024/03/28 10:43:04.732058379 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 48

2024/03/28 10:43:04.732060673 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 42 "ip:inacl#3=deny ip any host 10.48.39.186"

2024/03/28 10:43:04.732062574 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 36

2024/03/28 10:43:04.732064854 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 30 "ip:inacl#4=permit ip any any"

2024/03/28 10:43:04.732114294 {wncd_x_R0-0}{1}: [radius] [19620]: (info): Valid Response Packet, Free the identifier

[...]

2024/03/28 10:43:04.733046258 {wncd_x_R0-0}{1}: [svm] [19620]: (info): [08be.ac14.137d] Applied User Profile: :

2024/03/28 10:43:04.733058380 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: MS-MPPE-Send-Key 0 6f 24 a9 f7 71 e1 1f 57 a6 8d fc 8f 20 68 2e 5f eb 70 f5 be 73 55 47 8a cc 9a ec b6 7e af 69 e7

2024/03/28 10:43:04.733064555 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: MS-MPPE-Recv-Key 0 b7 14 c4 6a 07 2d d8 10 9b db f7 78 fb 01 fa e5 b4 f8 f8 56 99 4a c2 47 9a f8 5a a9 9c 90 ea 7a

2024/03/28 10:43:04.733065483 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: eap-emsk 0

2024/03/28 10:43:04.733066816 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: method 0 0 [dot1x]

2024/03/28 10:43:04.733068704 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: clid-mac-addr 0 08 be ac 14 13 7d

2024/03/28 10:43:04.733069947 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: intf-id 0 2415919122 (0x90000012)

2024/03/28 10:43:04.733070971 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: username 0 "USER1"

2024/03/28 10:43:04.733079208 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: class 0 43 41 43 53 3a 38 32 32 37 33 30 30 41 30 30 30 30 30 30 41 32 38 34 41 37 42 42 38 38 3a 69 73 65 2f 34 39 39 36 31 30 38 38 35 2f 34 37

2024/03/28 10:43:04.733080328 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: EAP-session-id 0 "?f?GøflS‹‰PÁ3+%:2

M$®vf9∫Ø◊«? %ÿ0?ã@≤™ÇÑbWï6\Ë&\q·lU+QB–º®”≠∫JÑv?"

2024/03/28 10:43:04.733091441 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: eap-msk 0 b7 14 c4 6a 07 2d d8 10 9b db f7 78 fb 01 fa e5 b4 f8 f8 56 99 4a c2 47 9a f8 5a a9 9c 90 ea 7a 6f 24 a9 f7 71 e1 1f 57 a6 8d fc 8f 20 68 2e 5f eb 70 f5 be 73 55 47 8a cc 9a ec b6 7e af 69 e7

2024/03/28 10:43:04.733092470 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile:CiscoSecure-Defined-ACL 0 "xACSACLx-IP-ACL_USER1-65e89aab"

[...]

2024/03/28 10:43:04.733396045 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Raised event AUTHZ_SUCCESS (11)

2024/03/28 10:43:04.733486604 {wncd_x_R0-0}{1}: [client-auth] [19620]: (note): MAC: 08be.ac14.137d L2 Authentication Key Exchange Start. Resolved VLAN: 1413, Audit Session id: 8227300A000000A284A7BB88

2024/03/28 10:43:04.734665244 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_PENDING -> S_AUTHIF_DOT1XAUTH_KEY_XCHNG_PENDING

2024/03/28 10:43:04.734894043 {wncd_x_R0-0}{1}: [client-keymgmt] [19620]: (info): MAC: 08be.ac14.137d EAP key M1 Sent successfully

2024/03/28 10:43:04.734904452 {wncd_x_R0-0}{1}: [client-keymgmt] [19620]: (info): MAC: 08be.ac14.137d Client key-mgmt state transition: S_INITPMK -> S_PTK_START

2024/03/28 10:43:04.734915743 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Posting AUTHZ_SUCCESS on Client

2024/03/28 10:43:04.740499944 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.733 UTC

2024/03/28 10:43:04.742238941 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.744387633 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.740 UTC

[...]

2024/03/28 10:43:04.745245318 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: epm acl list changed: aclname: xACSACLx-IP-ACL_USER1-65e89aab fqdn: 0

2024/03/28 10:43:04.745294050 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Allocated hash entry 0x7F0DB460D688

2024/03/28 10:43:04.745326416 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Index in hash table for acl name xACSACLx-IP-ACL_USER1-65e89aab is 187

2024/03/28 10:43:04.751291844 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: '1 deny ip any host 10.48.39.13' SUCCESS 2024/03/28 10:43:04.744 UTC

2024/03/28 10:43:04.751943577 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.752686055 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_KEY_XCHNG_PENDING -> S_AUTHIF_DOT1XAUTH_DONE

2024/03/28 10:43:04.755505991 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.752 UTC

2024/03/28 10:43:04.756746153 {wncd_x_R0-0}{1}: [mm-transition] [19620]: (info): MAC: 08be.ac14.137d MMIF FSM transition: S_MA_INIT_WAIT_ANNOUNCE_RSP -> S_MA_NAK_PROCESSED_TR on E_MA_NAK_RCVD

2024/03/28 10:43:04.757801556 {wncd_x_R0-0}{1}: [client-auth] [19620]: (note): MAC: 08be.ac14.137d ADD MOBILE sent. Client state flags: 0x76 BSSID: MAC: f4db.e65e.7bc0 capwap IFID: 0x90000012, Add mobiles sent: 1

2024/03/28 10:43:04.758843625 {wncd_x_R0-0}{1}: [client-orch-state] [19620]: (note): MAC: 08be.ac14.137d Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/03/28 10:43:04.759064834 {wncd_x_R0-0}{1}: [client-iplearn] [19620]: (info): MAC: 08be.ac14.137d IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/03/28 10:43:04.761186727 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: epm acl list changed: aclname: xACSACLx-IP-ACL_USER1-65e89aab fqdn: 0

2024/03/28 10:43:04.761241972 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Index in hash table for acl name xACSACLx-IP-ACL_USER1-65e89aab is 187

2024/03/28 10:43:04.763131516 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_DONE -> S_AUTHIF_DOT1XAUTH_DONE

2024/03/28 10:43:04.764575895 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: '2 deny ip any host 10.48.39.15' SUCCESS 2024/03/28 10:43:04.760 UTC

2024/03/28 10:43:04.764755847 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.769965195 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.766 UTC

2024/03/28 10:43:04.770727027 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'no 3 ' SUCCESS 2024/03/28 10:43:04.770 UTC

2024/03/28 10:43:04.772314586 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: epm acl list changed: aclname: xACSACLx-IP-ACL_USER1-65e89aab fqdn: 0

2024/03/28 10:43:04.772362837 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Index in hash table for acl name xACSACLx-IP-ACL_USER1-65e89aab is 187

2024/03/28 10:43:04.773070456 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: '3 deny ip any host 10.48.39.186' SUCCESS 2024/03/28 10:43:04.770 UTC

2024/03/28 10:43:04.773661861 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.775537766 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.773 UTC

2024/03/28 10:43:04.777154567 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'no 4 ' SUCCESS 2024/03/28 10:43:04.775 UTC

2024/03/28 10:43:04.778756670 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: epm acl list changed: aclname: xACSACLx-IP-ACL_USER1-65e89aab fqdn: 0

2024/03/28 10:43:04.778807076 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Index in hash table for acl name xACSACLx-IP-ACL_USER1-65e89aab is 187

2024/03/28 10:43:04.778856100 {iosrp_R0-0}{1}: [mpls_ldp] [26311]: (info): LDP LLAF: Registry notification prefix list changed

2024/03/28 10:43:04.779401863 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: '4 permit ip any any' SUCCESS 2024/03/28 10:43:04.777 UTC

2024/03/28 10:43:04.779879864 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.780510740 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'end' SUCCESS 2024/03/28 10:43:04.779 UTC

2024/03/28 10:43:04.786433419 {wncd_x_R0-0}{1}: [sisf-packet] [19620]: (info): RX: DHCPv4 from interface capwap_90000012 on vlan 1413 Src MAC: 08be.ac14.137d Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPREQUEST, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 08be.ac14.137d

2024/03/28 10:43:04.786523172 {wncd_x_R0-0}{1}: [sisf-packet] [19620]: (info): TX: DHCPv4 from interface capwap_90000012 on vlan 1413 Src MAC: 08be.ac14.137d Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPREQUEST, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 08be.ac14.137d

2024/03/28 10:43:04.787787313 {wncd_x_R0-0}{1}: [sisf-packet] [19620]: (info): RX: DHCPv4 from interface Gi2 on vlan 1413 Src MAC: 6cab.0512.dd0f Dst MAC: ffff.ffff.ffff src_ip: 10.14.13.254, dst_ip: 255.255.255.255, BOOTPREPLY, SISF_DHCPACK, giaddr: 0.0.0.0, yiaddr: 10.14.13.240, CMAC: 08be.ac14.137d

2024/03/28 10:43:04.788160929 {wncd_x_R0-0}{1}: [sisf-packet] [19620]: (info): TX: DHCPv4 from interface Gi2 on vlan 1413 Src MAC: 6cab.0512.dd0f Dst MAC: 08be.ac14.137d src_ip: 10.14.13.254, dst_ip: 255.255.255.255, BOOTPREPLY, SISF_DHCPACK, giaddr: 0.0.0.0, yiaddr: 10.14.13.240, CMAC: 08be.ac14.137d

2024/03/28 10:43:04.788491833 {wncd_x_R0-0}{1}: [client-iplearn] [19620]: (note): MAC: 08be.ac14.137d Client IP learn successful. Method: DHCP IP: 10.14.13.240

2024/03/28 10:43:04.788576063 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] auth mgr attr add/change notification is received for attr addr(8)

2024/03/28 10:43:04.788741337 {wncd_x_R0-0}{1}: [webauth-sess] [19620]: (info): Change address update, Could not find webauth session for mac 08be.ac14.137d

2024/03/28 10:43:04.788761575 {wncd_x_R0-0}{1}: [auth-mgr-feat_acct] [19620]: (info): [08be.ac14.137d:capwap_90000012] SM Notified attribute Add/Update addr 10.14.13.240

2024/03/28 10:43:04.788877999 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [0000.0000.0000:unknown] HDL = 0x0 vlan 1413 fail count 0 dirty_counter 0 is_dirty 0

2024/03/28 10:43:04.789333126 {wncd_x_R0-0}{1}: [client-iplearn] [19620]: (info): MAC: 08be.ac14.137d IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

2024/03/28 10:43:04.789410101 {wncd_x_R0-0}{1}: [client-orch-sm] [19620]: (debug): MAC: 08be.ac14.137d Received ip learn response. method: IPLEARN_METHOD_DHCP

2024/03/28 10:43:04.789622587 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute : username 0 "USER1" ]

2024/03/28 10:43:04.789632684 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute : class 0 43 41 43 53 3a 38 32 32 37 33 30 30 41 30 30 30 30 30 30 41 32 38 34 41 37 42 42 38 38 3a 69 73 65 2f 34 39 39 36 31 30 38 38 35 2f 34 37 ]

2024/03/28 10:43:04.789642576 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute :CiscoSecure-Defined-ACL 0 "xACSACLx-IP-ACL_USER1-65e89aab" ]

2024/03/28 10:43:04.789651931 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN_1413" ]

2024/03/28 10:43:04.789653490 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute : timeout 0 28800 (0x7080) ]

2024/03/28 10:43:04.789735556 {wncd_x_R0-0}{1}: [ewlc-qos-client] [19620]: (info): MAC: 08be.ac14.137d Client QoS run state handler

2024/03/28 10:43:04.789800998 {wncd_x_R0-0}{1}: [rog-proxy-capwap] [19620]: (debug): Managed client RUN state notification: 08be.ac14.137d

2024/03/28 10:43:04.789886011 {wncd_x_R0-0}{1}: [client-orch-state] [19620]: (note): MAC: 08be.ac14.137d Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUNAcquisizione pacchetti

Un altro riflesso interessante è quello di prendere e analizzare le acquisizioni dei pacchetti del flusso RADIUS per un'associazione client. Gli ACL scaricabili si basano su RADIUS, non solo per essere assegnati a un client wireless, ma anche per essere scaricati dal WLC. Durante l'acquisizione dei pacchetti per la risoluzione dei problemi relativi alla configurazione degli ACL, è necessario eseguire l'acquisizione sull'interfaccia utilizzata dal controller per comunicare con il server RADIUS. Questo documento mostra come configurare un'acquisizione dei pacchetti facilmente integrabile in Catalyst 9800, che è stato usato per raccogliere l'acquisizione analizzata in questo articolo.

Autenticazione client RADIUS

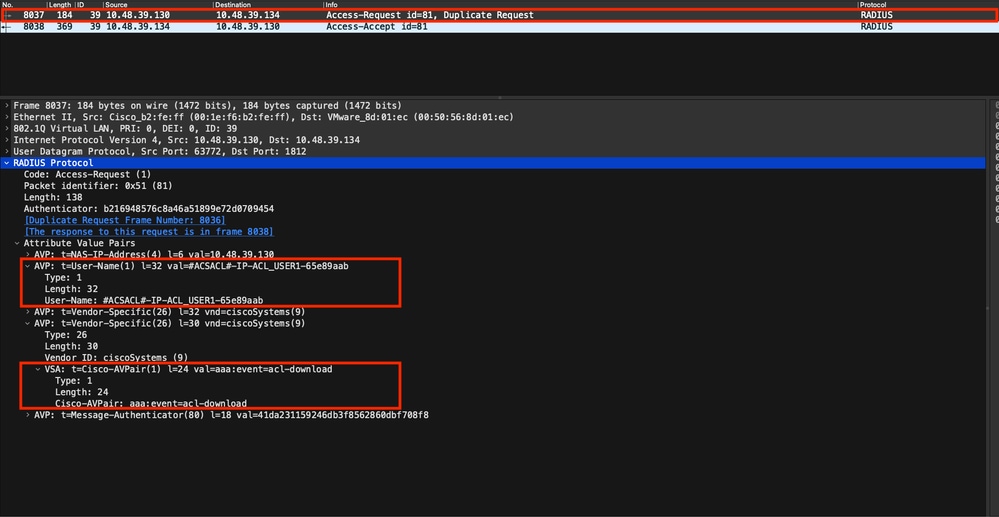

È possibile visualizzare la richiesta di accesso RADIUS del client inviata dal WLC al server RADIUS per autenticare l'utente USER1 (nome utente AVP) sul DACL_DOT1X_SSID SSID (identificatore NAS AVP).

Quando l'autenticazione ha esito positivo, il server RADIUS risponde con un messaggio di accettazione dell'accesso, sempre per l'utente USER1 (nome utente AVP), e applica gli attributi AAA, in particolare l'ACS AVP:CiscoSecure-Defined-ACL specifico del fornitore indicato qui "#ACSACL#-IP-ACL_USER1-65e89aab".

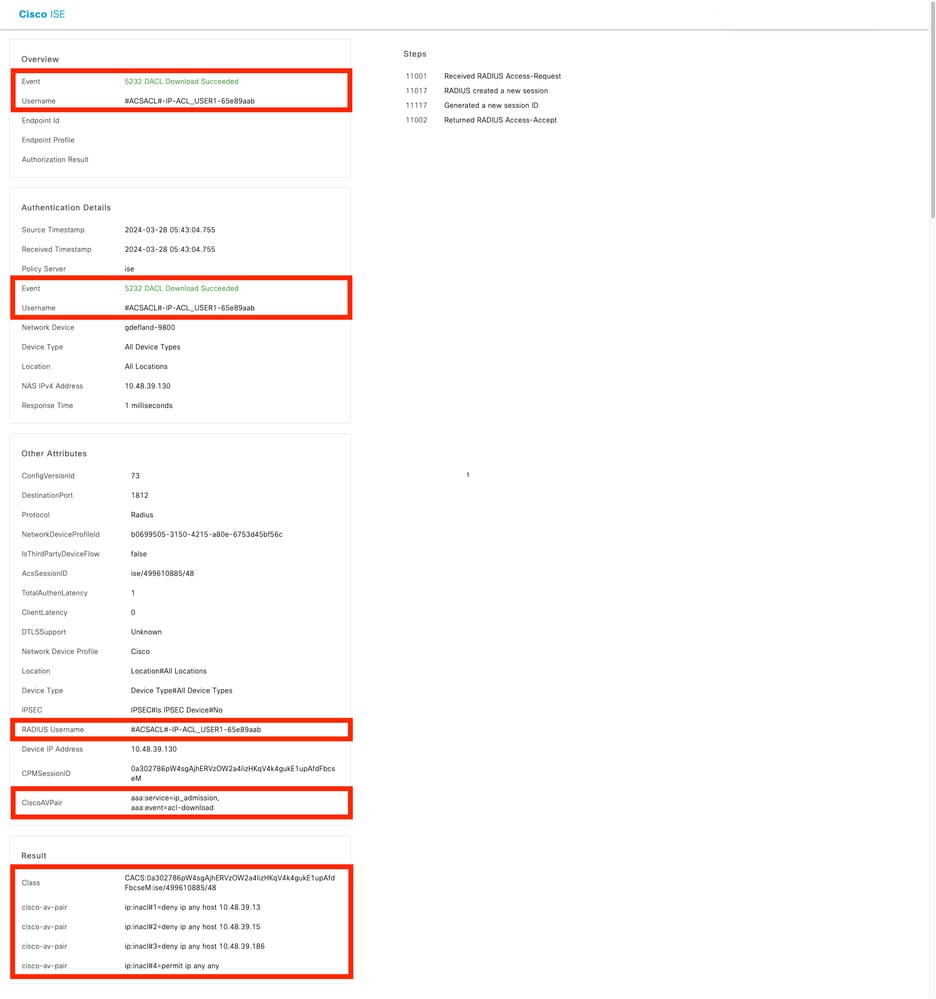

Download DACL

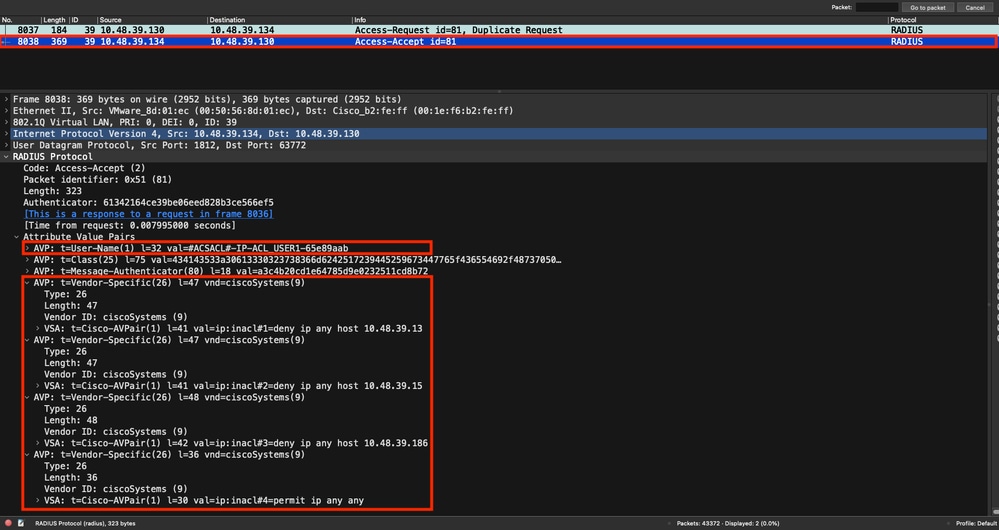

Se l'ACL fa già parte della configurazione WLC, viene semplicemente assegnato all'utente e la sessione RADIUS termina. In caso contrario, il WLC scarica l'ACL, usando ancora RADIUS. A tale scopo, il WLC effettua una richiesta di accesso RADIUS, questa volta utilizzando il nome dACL ("#ACSACL#-IP-ACL_USER1-65e89aab") per il nome utente AVP. Inoltre, il WLC informa il server RADIUS che questa opzione di accettazione dell'accesso avvia il download di un ACL utilizzando la coppia Cisco AV aaa:event=acl-download.

L'autorizzazione di accesso RADIUS inviata al controller contiene l'ACL richiesto, come mostrato. Ogni regola ACL è contenuta in un altro Cisco AVP di tipo "ip:inacl#<X>=<ACL_RULE>", dove <X> è il numero della regola.

Nota: se il contenuto di un ACL di download viene modificato dopo essere stato scaricato sul WLC, la modifica apportata a questo ACL non viene applicata finché un utente che utilizza questo ACL non esegue nuovamente l'autenticazione RADIUS per questo utente. Infatti, una modifica nell'ACL si riflette nella parte hash del nome dell'ACL. Pertanto, alla successiva assegnazione di questo ACL a un utente, il suo nome deve essere diverso e quindi l'ACL non deve far parte della configurazione WLC e deve essere scaricato. Tuttavia, i client che eseguono l'autenticazione prima della modifica nell'ACL continuano a utilizzare quello precedente fino a quando non eseguono di nuovo l'autenticazione.

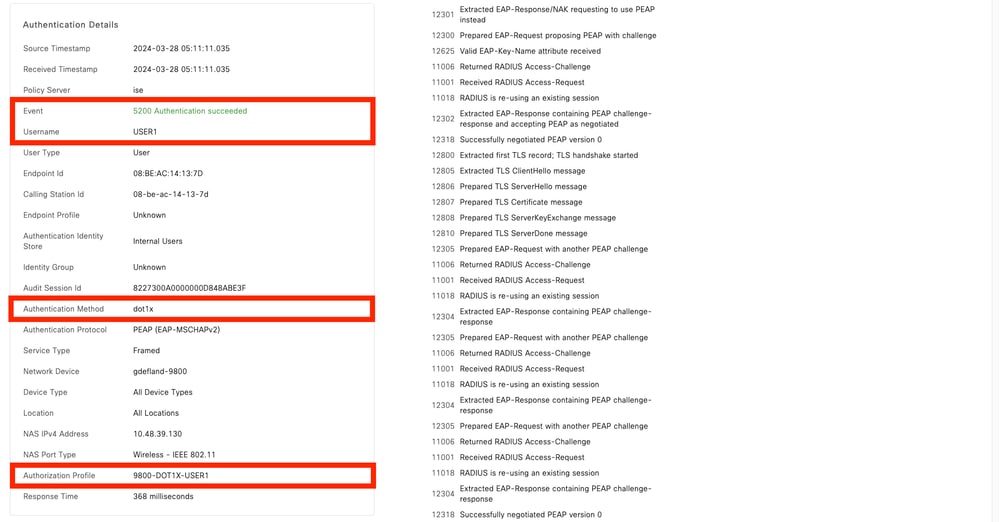

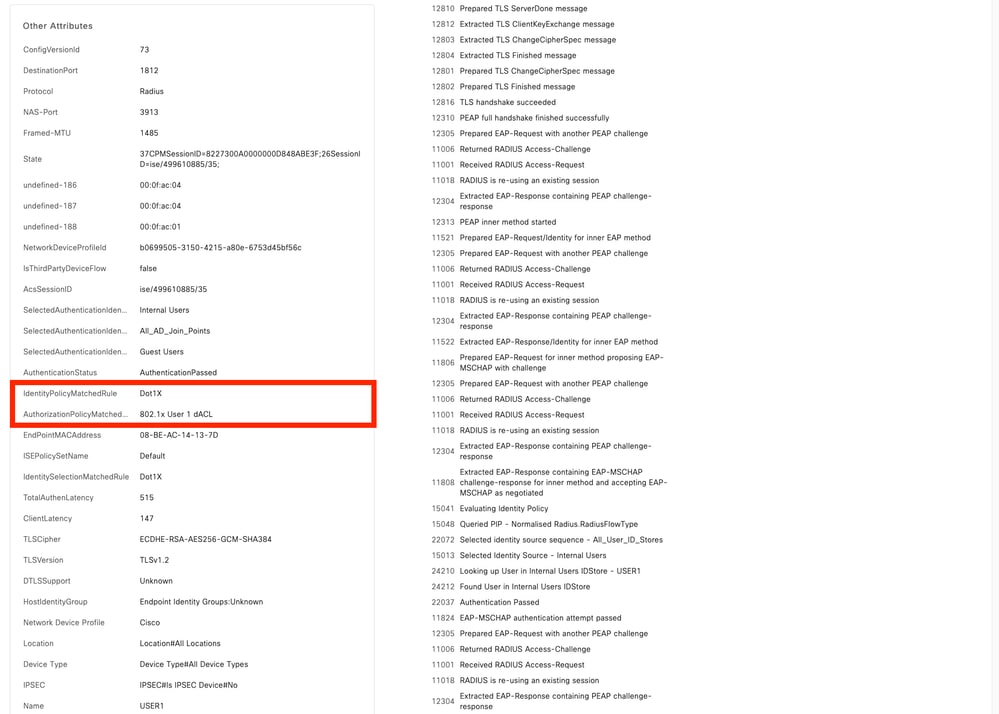

Registri delle operazioni ISE

Autenticazione client RADIUS

I log delle operazioni mostrano un'autenticazione riuscita dell'utente "USER1", a cui è applicato l'ACL "ACL_USER1" scaricabile. Le parti di interesse per la risoluzione dei problemi sono evidenziate in rosso.

Download DACL

I log delle operazioni mostrano che il download dell'ACL "ACL_USER1" è riuscito. Le parti di interesse per la risoluzione dei problemi sono evidenziate in rosso.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

2.0 |

25-Apr-2024 |

Release iniziale |

1.0 |

25-Apr-2024 |

Versione iniziale |

Contributo dei tecnici Cisco

- Guilian DeflandreCisco TAC

- Darko PeshevskiCisco TAC

Feedback

Feedback