Configurazione di Spaces Captive Portal con Catalyst 9800 WLC

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare i portali vincolati su Cisco Spaces.

Prerequisiti

Questo documento consente ai client su Catalyst 9800 Wireless LAN Controller (C9800 WLC) di usare Spaces come pagina di accesso per l'autenticazione Web esterna.

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Accesso tramite interfaccia CLI (Command Line Interface) o GUI (Graphic User Interface) ai controller wireless 9800

- Cisco Spaces

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- 9800-L controller versione 16.12.2s

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

L'autenticazione Web è un semplice metodo di autenticazione di layer 3 che non richiede un'utilità supplicant o client. È possibile eseguire questa operazione

a) Con la pagina interna sul WLC C9800 così come è o dopo le modifiche.

b) Con il pacchetto di accesso personalizzato caricato su C9800 WLC.

c) Pagina di accesso personalizzata ospitata su un server esterno.

Utilizzare il portale vincolato fornito da Spaces è essenzialmente un modo per implementare l'autenticazione Web esterna per i client su C9800 WLC.

Il processo webauth esterno è descritto in dettaglio all'indirizzo: Web-Based Authentication on Cisco Catalyst serie 9800 Controller

Sul WLC C9800, l'indirizzo ip virtuale viene definito come mappa dei parametri globali e in genere è 192.0.2.1

Configurazione

Esempio di rete

Connessione del controller 9800 a Cisco Spaces

Il controller deve essere connesso a Spaces con una di queste opzioni: Direct Connect, tramite Spaces Connector o con Tethering CMX.

In questo esempio, l'opzione Connessione diretta è in uso, anche se i portali vincolati sono configurati nello stesso modo per tutte le impostazioni.

Per connettere il controller a Cisco Spaces, deve essere in grado di raggiungere Cisco Spaces Cloud tramite HTTPS. Per ulteriori informazioni su come collegare il controller 9800 a Spaces, fare riferimento a questo collegamento: Spaces - 9800 Controller Direct Connect

Crea il SSID in Spaces

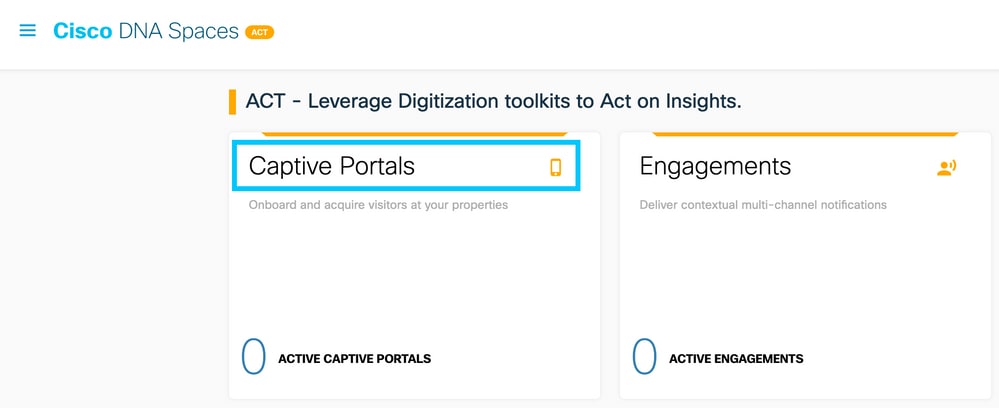

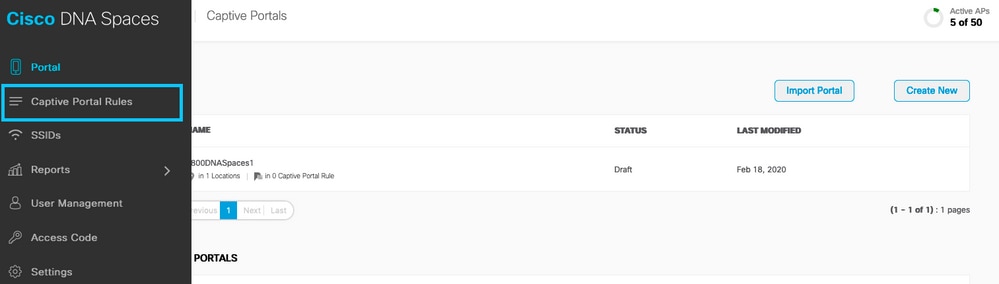

Passaggio 1. Fare clic su Captive Portals nel dashboard di Spaces:

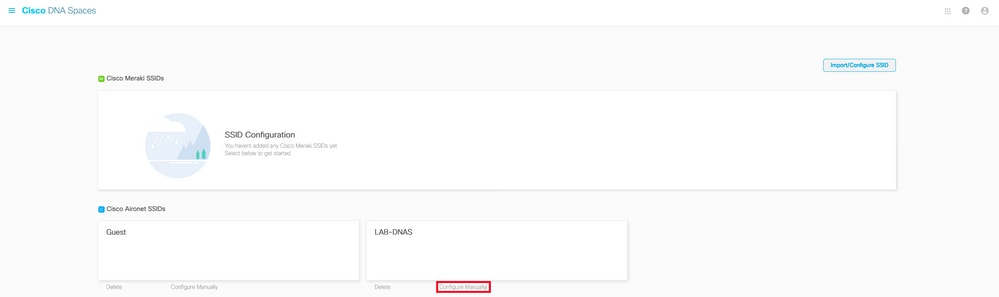

Passaggio 2. Aprire il menu Captive Portal specific, fare clic sull'icona delle tre righe nell'angolo superiore sinistro della pagina e fare clic su SSID:

Passaggio 3. Fare clic su Import/Configure SSID, selezionare CUWN (CMX/WLC) come tipo di rete wireless, quindi immettere il nome SSID:

Configurazione di ACL e filtro URL sul controller 9800

Il traffico proveniente da un client wireless non è consentito sulla rete fino al completamento dell'autenticazione. In caso di autenticazione Web, per completarla, un client wireless si connette a questo SSID, riceve un indirizzo IP e quindi lo stato di gestione dei criteri client viene spostato nello stato Webauth_reqd. Poiché il client non è ancora autenticato, tutto il traffico proveniente dall'indirizzo IP del client viene interrotto ad eccezione di DHCP, DNS e HTTP (che viene intercettato e reindirizzato).

per impostazione predefinita, 9800 crea ACL di preautenticazione hardcoded quando si configura una WLAN di preautenticazione Web. Questi ACL hardcoded consentono DHCP, DNS e traffico verso il server Web Auth esterno. Tutto il resto viene reindirizzato come qualsiasi traffico http.

Tuttavia, se è necessario consentire l'accesso a uno specifico tipo di traffico non HTTP, è possibile configurare un ACL di preautenticazione. Sarà quindi necessario imitare il contenuto dell'ACL di pre-autenticazione hardcoded esistente (dal passaggio 1 di questa sezione) e aumentarlo in base alle proprie esigenze.

Passaggio 1. Verificare gli ACL hardcoded correnti.

Configurazione dalla CLI:

Andressi-9800L#show ip access list

Extended IP access list WA-sec-10.235.248.212

10 permit tcp any host 10.235.248.212 eq www

20 permit tcp any host 10.235.248.212 eq 443

30 permit tcp host 10.235.248.212 eq www any

40 permit tcp host 10.235.248.212 eq 443 any

50 permit tcp any any eq domain

60 permit udp any any eq domain

70 permit udp any any eq bootpc

80 permit udp any any eq bootps

90 deny ip any any

Extended IP access list WA-v4-int-10.235.248.212

10 deny tcp any host 10.235.248.212 eq www

20 deny tcp any host 10.235.248.212 eq 443

30 permit tcp any any eq www

40 permit tcp any host 192.0.2.1 eq 443

WA-sec-10.235.248.212 viene chiamata come tale perché è un ACL di protezione (WA) di autenticazione Web automatica o un ACL di protezione (sec) del portale ip 10.235.248.212. Gli ACL di sicurezza hanno definito gli elementi consentiti (su autorizzazione) o eliminati (su negazione). Wa-v4-int è un ACL di intercettazione, ossia un ACL punt o un ACL di reindirizzamento, che definisce ciò che viene inviato alla CPU per il reindirizzamento (su autorizzazione) o ciò che viene inviato al dataplane (su negazione).

WA-v4-int10.235.248.212 viene applicata per prima sul traffico proveniente dal client e mantiene il traffico HTTP(s) verso il portale di Windows Live Spaces IP 10.235.248.212 sul dataplane (non ancora indirizzato o inoltrato, è sufficiente consegnare al dataplane). Invia alla CPU (per il reindirizzamento ad eccezione del traffico IP virtuale servito dal server Web) tutto il traffico HTTP(s). Altri tipi di traffico vengono assegnati alla corsia dati.

WA-sec-10.235.248.212 consente il traffico HTTP e HTTPS verso lo spazio Cisco DNA IP 10.235.248.212 configurato nella mappa dei parametri di autenticazione Web e consente anche il traffico DNS e DHCP e scarta il resto. Il traffico HTTP da intercettare è già stato intercettato prima di raggiungere questo ACL e quindi non deve essere coperto da questo ACL.

Nota: per ottenere gli indirizzi IP degli spazi da consentire nell'ACL, fare clic sull'opzione Configura manualmente dal SSID creato nel passaggio 3 della sezione Creazione del SSID sugli spazi nella sezione di configurazione degli ACL. Un esempio si trova nella sezione Quali sono gli indirizzi IP utilizzati da Spaces alla fine del documento.

Windows Live Spaces utilizza 2 indirizzi IP e il meccanismo illustrato al passaggio 1 consente di autorizzare un solo indirizzo IP del portale. Per consentire l'accesso in fase di preautenticazione a un numero maggiore di risorse HTTP, è necessario utilizzare i filtri URL che causano in modo dinamico i buchi negli ACL di intercettazione (reindirizzamento) e di sicurezza (preautenticazione) per gli IP correlati al sito Web di cui si immette l'URL nel filtro URL. Le richieste DNS vengono dinamicamente "snooping" affinché il router 9800 possa conoscere l'indirizzo IP di questi URL e aggiungerlo dinamicamente agli ACL.

Passaggio 2. Configurare il filtro URL per consentire il dominio Spaces.

Selezionare Configuration > Security > URL Filters (Configurazione > Sicurezza > Filtri URL). Fare clic su +Aggiungi e configurare il nome elenco. Selezionare PRE-AUTH come tipo, PERMIT come azione e l'URL splash.dnaspaces.io (o .eu se si utilizza il portale EMEA):

Configurazione dalla CLI:

Andressi-9800L(config)#urlfilter list <url-filter name>

Andressi-9800L(config-urlfilter-params)#action permit

Andressi-9800L(config-urlfilter-params)#url splash.dnaspaces.io

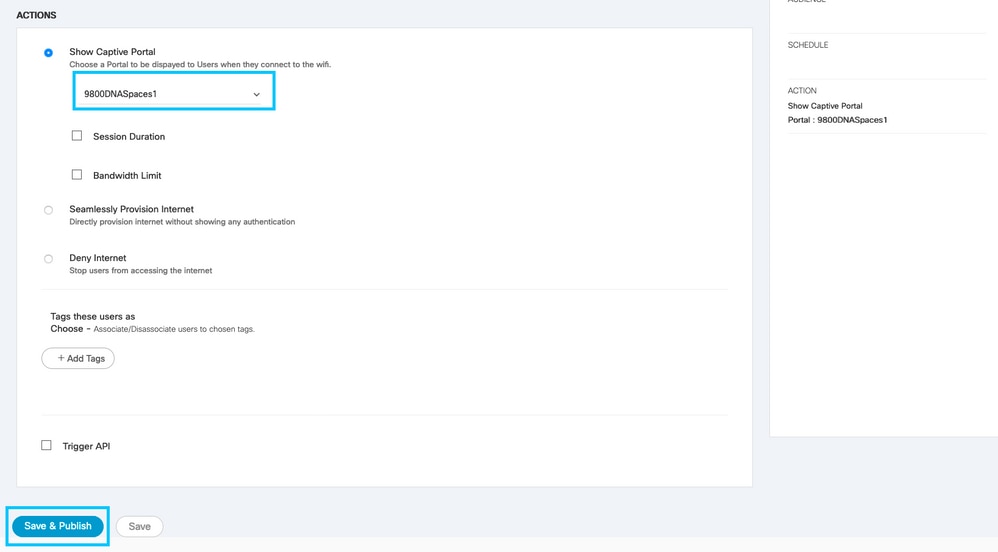

SSID può essere configurato per l'utilizzo di un server RADIUS o senza di esso. Se la durata della sessione, il limite della larghezza di banda o il provisioning completo di Internet sono configurati nella sezione Azioni della configurazione della regola del portale captive, è necessario configurare il SSID con un server RADIUS. In caso contrario, non è necessario utilizzare il server RADIUS. In entrambe le configurazioni sono supportati tutti i tipi di portali in Spaces.

Portale vincolato senza server RADIUS in Spaces

Configurazione mappa parametri autenticazione Web sul controller 9800

Passaggio 1. Passare a Configurazione > Protezione > Autenticazione Web. Fate clic su +Aggiungi per creare una nuova mappa dei parametri. Nella finestra visualizzata, configurare il nome della mappa dei parametri e selezionare Consenso come tipo:

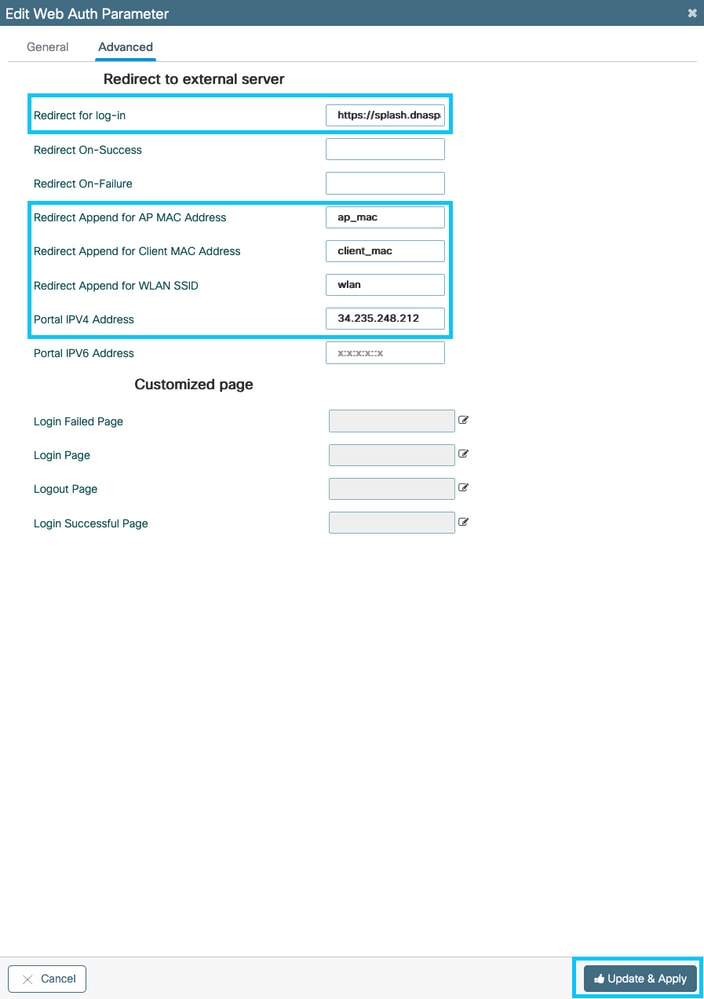

Passaggio 2. Fare clic sulla mappa dei parametri configurata nel passaggio precedente, passare alla scheda Avanzate e immettere Reindirizzamento per URL di accesso, Aggiungi per indirizzo MAC AP, Aggiungi per indirizzo MAC client, Aggiungi per SSID WLAN e indirizzo IPv4 del portale come illustrato. Fare clic su Aggiorna e applica:

Nota: per ottenere l'URL della pagina iniziale e l'indirizzo di reindirizzamento IPv4, fare clic sull'opzione Configura manualmente nella pagina SSID di Spaces. Questa condizione viene illustrata nella sezione Qual è l'URL utilizzato dal portale di Spaces alla fine del documento.

Nota: il portale Cisco Spaces può essere risolto in due indirizzi IP, ma il controller 9800 consente di configurare un solo indirizzo IP. Selezionare uno degli indirizzi IP e configurarlo nella mappa dei parametri come Indirizzo IPv4 del portale.

Nota: verificare che gli indirizzi IPv4 e IPv6 virtuali siano configurati nella mappa dei parametri di autenticazione Web globale. Se l'IPv6 virtuale non è configurato, a volte i client vengono reindirizzati al portale interno anziché al portale Windows Live Spaces configurato. Per questo motivo è necessario configurare sempre un IP virtuale. 192.0.2.1 può essere configurato come Virtual IPv4 e FE80:0:0:0:903A::11E4 come Virtual IPV6. L'utilizzo di IP diversi da quelli non è giustificato per motivi diversi.

Configurazione dalla CLI:

Andressi-9800L(config)#parameter-map type webauth <map name>

Andressi-9800L(config-params-parameter-map)#type consent

Andressi-9800L(config-params-parameter-map)#timeout init-state sec 600

Andressi-9800L(config-params-parameter-map)#redirect for-login <splashpage URL>

Andressi-9800L(config-params-parameter-map)#redirect append ap-mac tag ap_mac

Andressi-9800L(config-params-parameter-map)#redirect append wlan-ssid tag wlan

Andressi-9800L(config-params-parameter-map)#redirect append client-mac tag client_mac

Andressi-9800L(config-params-parameter-map)#redirect portal ipv4 <IP Address>

Andressi-9800L(config-params-parameter-map)#logout-window-disabled

Andressi-9800L(config-params-parameter-map)#success-window-disabled

Creare il SSID sul controller 9800

Passaggio 1. Selezionare Configurazione > Tag e profili > WLAN. Fare clic su +Aggiungi. Configurare il nome del profilo, l'SSID e abilitare la WLAN. Verificare che il nome SSID sia uguale al nome configurato nel passaggio 3 della sezione Creazione del SSID in Windows Live Spaces.

Passaggio 2. Passare a Sicurezza > Layer2. Impostare la modalità di protezione di layer 2 su None. Assicurarsi che il filtro MAC sia disattivato.

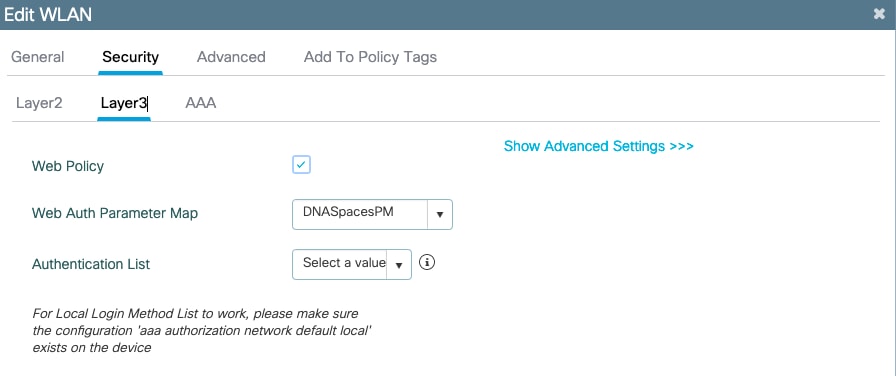

Passaggio 3. Selezionare Protezione > Layer 3. Abilitare i criteri Web e configurare la mappa dei parametri di autenticazione Web. Fare clic su Applica alla periferica.

Configurazione del profilo dei criteri sul controller 9800

Passaggio 1. Passare a Configurazione > Tag e profili > Criterio e creare un nuovo Profilo criterio oppure utilizzare il Profilo criterio predefinito. Nella scheda Criteri di accesso configurare la VLAN client e aggiungere il filtro URL.

Configura tag criteri sul controller 9800

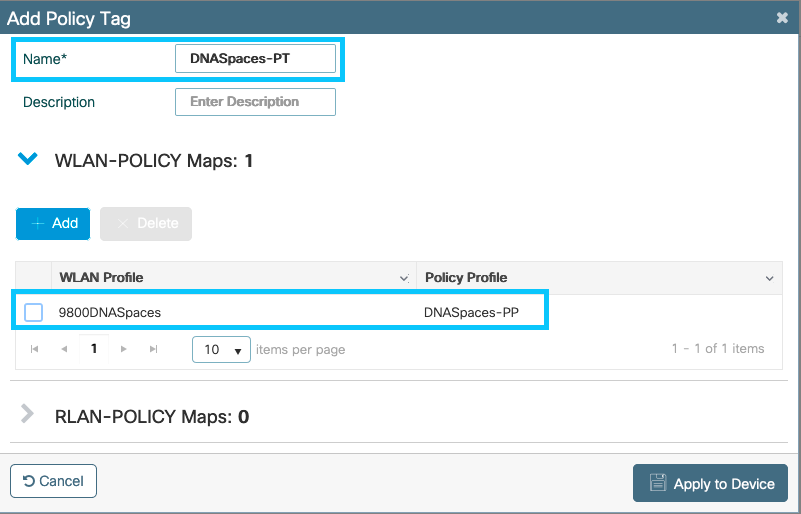

Passaggio 1. Selezionare Configurazione > Tag e profili > Criterio. Creare un nuovo tag criteri o utilizzare il tag criteri predefinito. Mappare la WLAN al Profilo criterio nel Tag criterio.

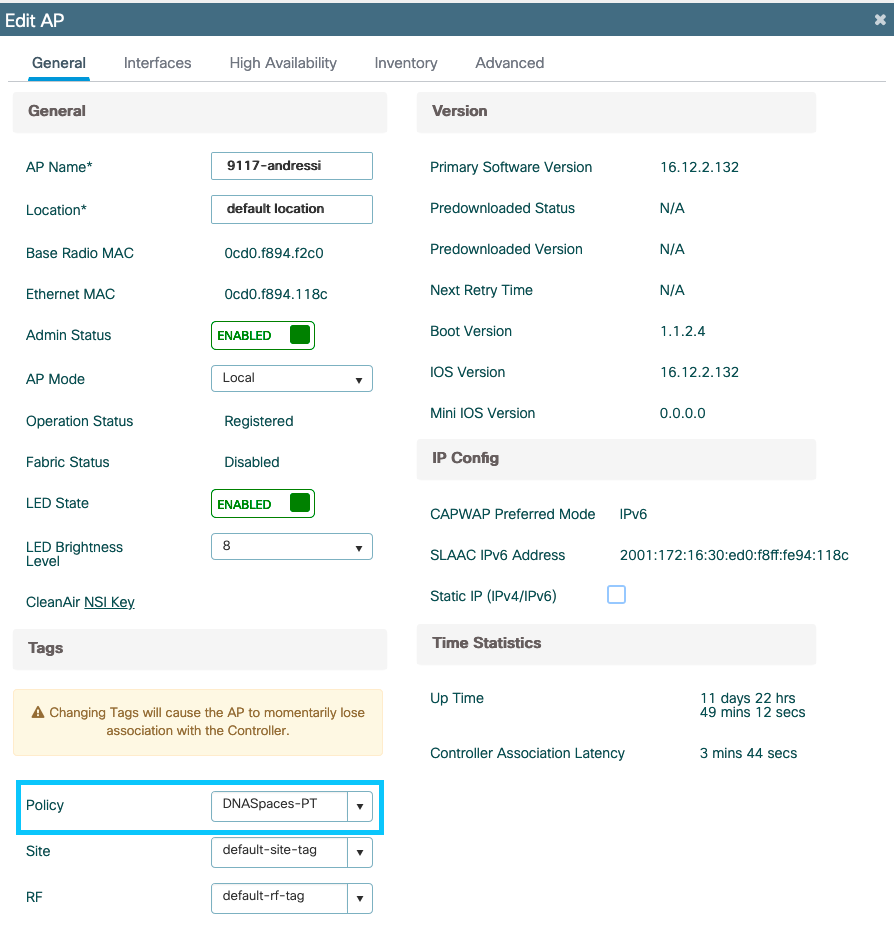

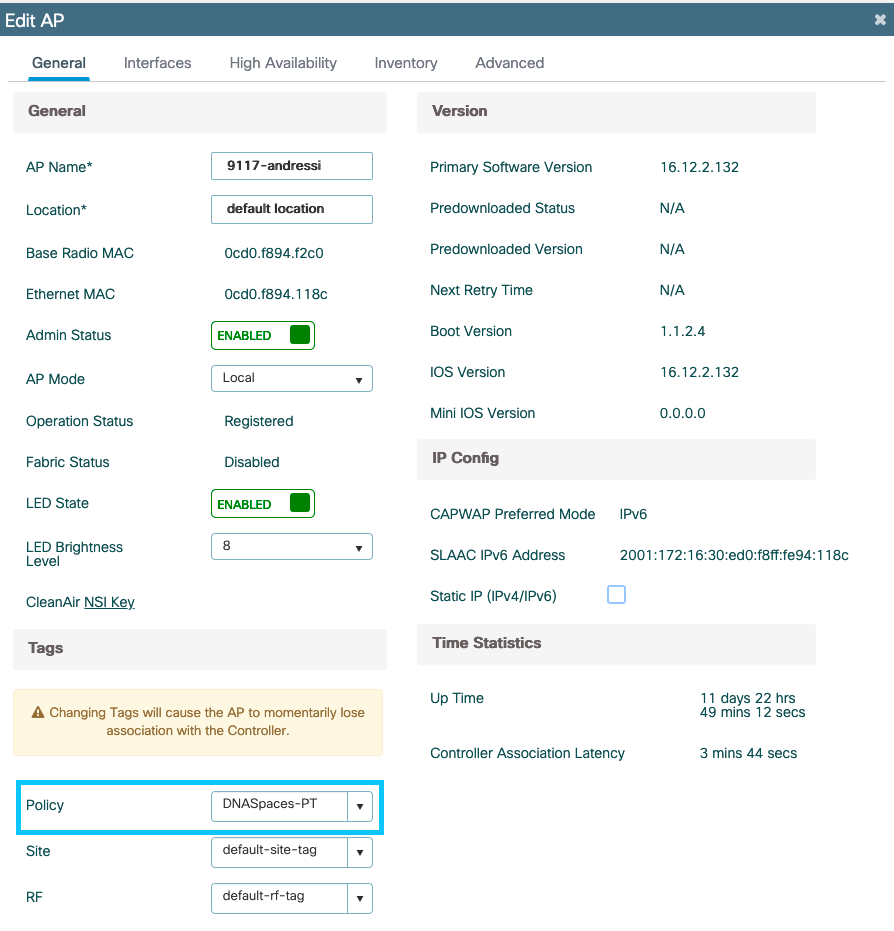

Passaggio 2. Applicare il tag dei criteri all'access point per trasmettere il SSID. Selezionare Configurazione > Wireless > Access Point. Selezionare l'access point in questione e aggiungere il tag di criterio. In questo modo, l'access point riavvia il proprio tunnel CAPWAP e si unisce nuovamente al controller 9800:

Configurazione dalla CLI:

Andressi-9800L(config)#wlan <Profile name> <WLAN ID> <SSID Name>

Andressi-9800L(config-wlan)#no security wpa

Andressi-9800L(config-wlan)#no security wpa akm dot1x

Andressi-9800L(config-wlan)#no security wpa wpa2 ciphers aes

Andressi-9800L(config-wlan)#security web-auth

Andressi-9800L(config-wlan)#security web-auth parameter-map <map name>

Andressi-9800L(config-wlan)#no shutdown

Andressi-9800L(config)#wireless profile policy <policy-profile-name>

Andressi-9800L(config-wireless-policy)#vlan <id>

Andressi-9800L(config-wireless-policy)#urlfilter list pre-auth-filter <url-filter name>

Andressi-9800L(config-wireless-policy)#no shutdown

Andressi-9800L(config)#wireless tag policy <policy-tag-name>

Andressi-9800L(config-policy-tag)#wlan <Profile name> policy <policy-profile-name>

Portale vincolato con server RADIUS in Spaces

Nota: il server RADIUS Spaces supporta solo l'autenticazione PAP proveniente dal controller.

Configurazione mappa parametri autenticazione Web sul controller 9800

Passaggio 1. Creare una mappa dei parametri di autenticazione Web. Passare a Configurazione > Protezione > Autenticazione Web. Fare clic su +Aggiungi, configurare il nome della mappa dei parametri e selezionare webauth come tipo:

Passaggio 2. Fare clic sulla mappa dei parametri configurata nel passaggio 1. Fare clic su Advanced (Avanzate) e immettere il reindirizzamento per l'accesso, Append for AP MAC Address (Aggiungi indirizzo MAC AP), Append for Client MAC Address (Aggiungi per indirizzo MAC client), Append for WLAN SSID (Aggiungi per SSID WLAN) e Portal IPv4 Address (Indirizzo IPv4 portale). Fare clic su Aggiorna e applica:

Nota: per ottenere l'URL della pagina iniziale e l'indirizzo di reindirizzamento IPv4, fare clic sull'opzione Configura manualmente dall'SSID creato nel passaggio 3 della sezione Creazione dell'SSID negli spazi nella sezione Creazione degli SSID nella connessione diretta WLC Creazione della configurazione dell'elenco di controllo di accesso.

Nota: il portale Cisco Spaces può essere risolto in due indirizzi IP, ma il controller 9800 consente di configurare un solo indirizzo IP. In questo caso, scegliere uno degli indirizzi IP da configurare nella mappa dei parametri come indirizzo IPv4 del portale.

Nota: verificare che gli indirizzi IPv4 e IPv6 virtuali siano configurati nella mappa dei parametri di autenticazione Web globale. Se l'IPv6 virtuale non è configurato, a volte i client vengono reindirizzati al portale interno anziché al portale Windows Live Spaces configurato. Per questo motivo, un IP virtuale deve sempre essere configurato come 192.0.2.1 e può essere configurato come IPv4 virtuale e FE80:0:0:0:903A::11E4 come IPV6 virtuale. L'utilizzo di IP diversi da quelli non è giustificato per motivi diversi.

Configurazione dalla CLI:

Andressi-9800L(config)#parameter-map type webauth <map name>

Andressi-9800L(config-params-parameter-map)#type webauth

Andressi-9800L(config-params-parameter-map)#timeout init-state sec 600

Andressi-9800L(config-params-parameter-map)#redirect for-login <splashpage URL>

Andressi-9800L(config-params-parameter-map)#redirect append ap-mac tag ap_mac

Andressi-9800L(config-params-parameter-map)#redirect append wlan-ssid tag wlan

Andressi-9800L(config-params-parameter-map)#redirect append client-mac tag client_mac

Andressi-9800L(config-params-parameter-map)#redirect portal ipv4 <IP Address>

Andressi-9800L(config-params-parameter-map)#logout-window-disabled

Andressi-9800L(config-params-parameter-map)#success-window-disabled

Configurazione dei server RADIUS sul controller 9800

Passaggio 1. Configurare i server RADIUS. Cisco Spaces funge da server RADIUS per l'autenticazione degli utenti e può rispondere a due indirizzi IP. Selezionare Configurazione > Sicurezza > AAA. Fare clic su +Aggiungi e configurare entrambi i server RADIUS:

Nota: per ottenere l'indirizzo IP e la chiave privata RADIUS per i server primario e secondario, fare clic sull'opzione Configura manualmente dal SSID creato nel passaggio 3 della sezione Creazione del SSID in Windows Live Spaces e passare alla sezione Configurazione server RADIUS.

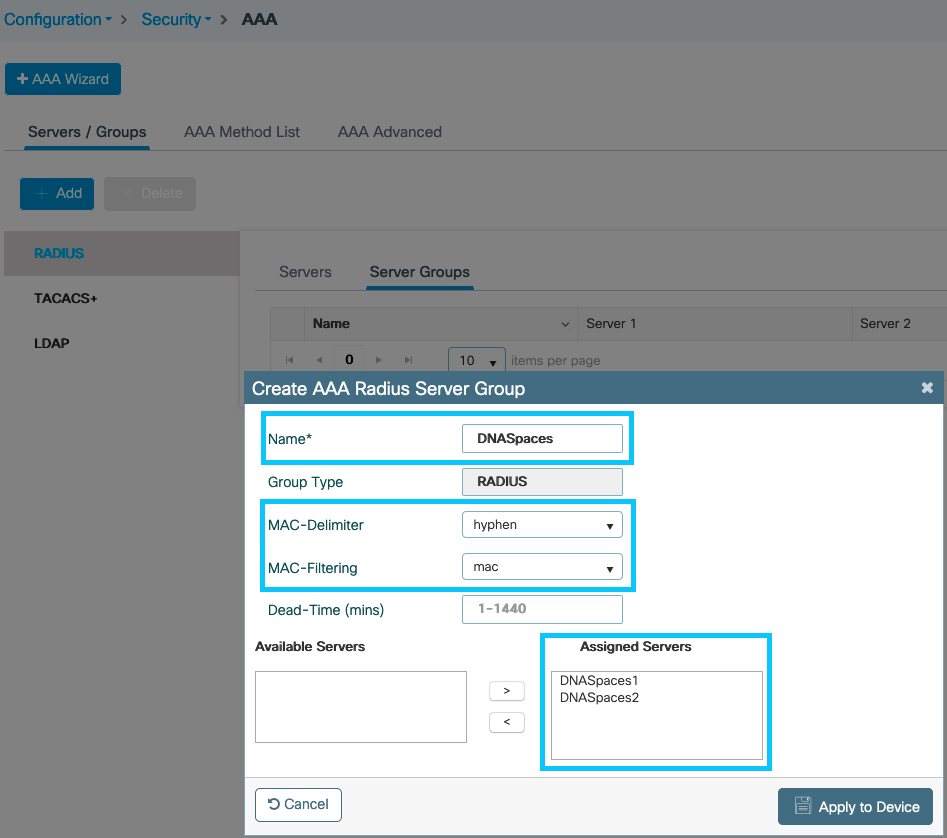

Passaggio 2. Configurare il gruppo di server RADIUS e aggiungere entrambi i server RADIUS. Selezionare Configurazione > Sicurezza > AAA > Server / Gruppi > RADIUS > Gruppi di server, fare clic su +aggiungi, configurare il nome del gruppo di server, il delimitatore MAC come trattino, il filtro MAC come MAC e assegnare i due server RADIUS:

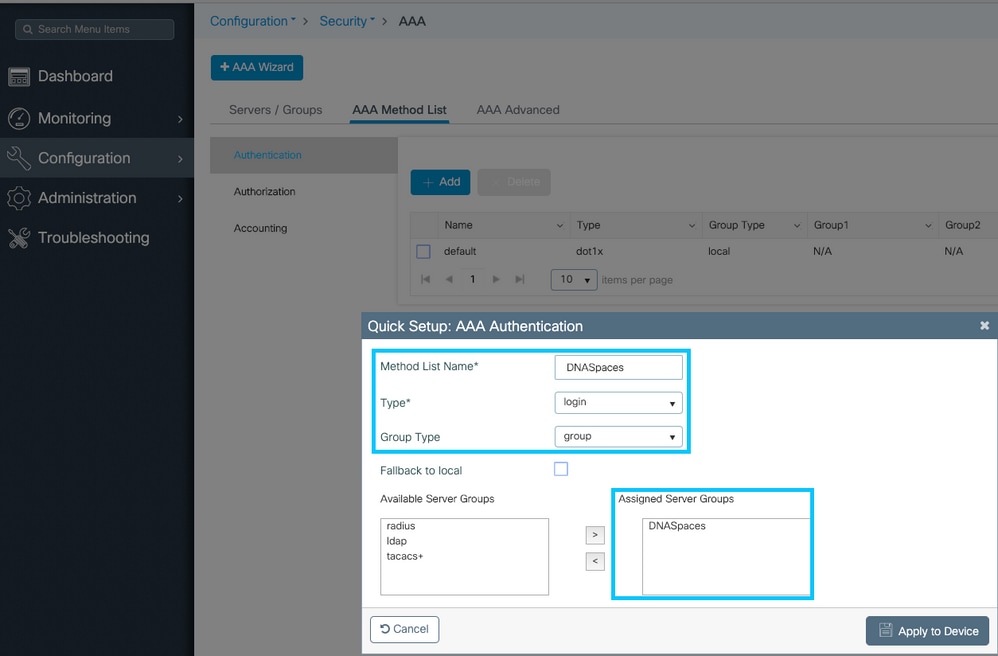

Passaggio 3. Configurare un elenco di metodi di autenticazione. Passare a Configurazione > Sicurezza > AAA > Elenco metodi AAA > Autenticazione. Fare clic su +aggiungi. Configurare il nome dell'elenco di metodi, selezionare login come tipo e assegnare il gruppo di server:

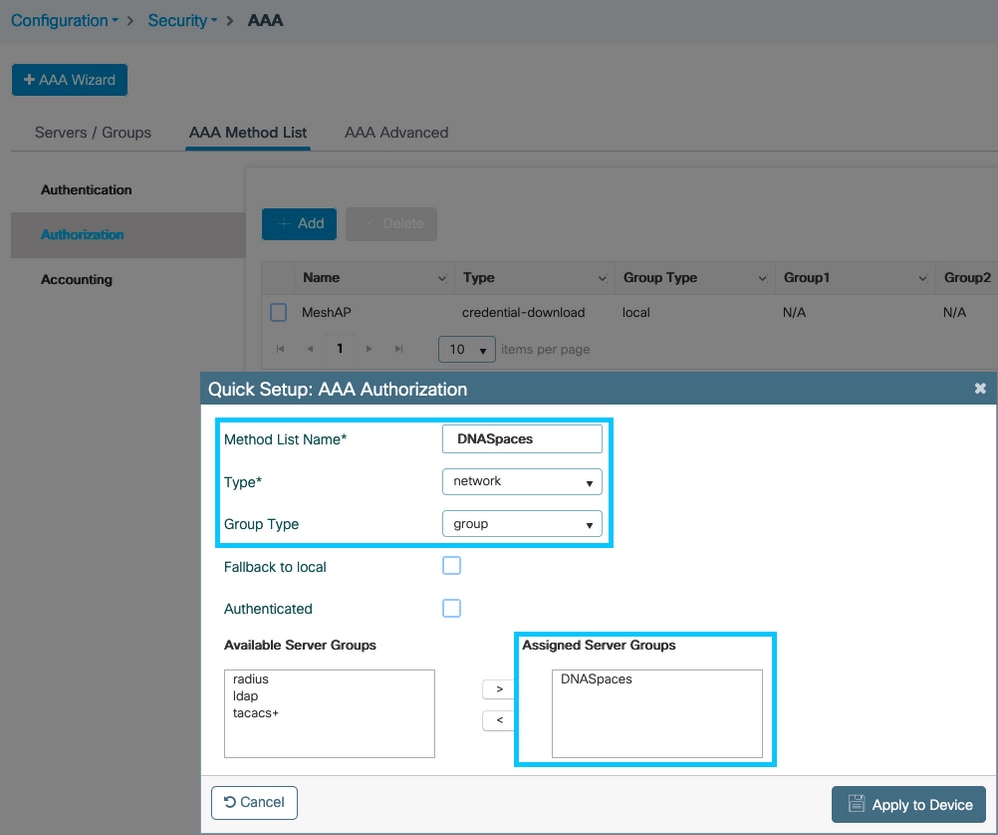

Passaggio 4. Configurare un elenco di metodi di autorizzazione. Selezionare Configurazione > Sicurezza > AAA > Elenco metodi AAA > Autorizzazione, quindi fare clic su +aggiungi. Configurare il nome dell'elenco di metodi, selezionare network come tipo e assegnare il gruppo di server:

Creare il SSID sul controller 9800

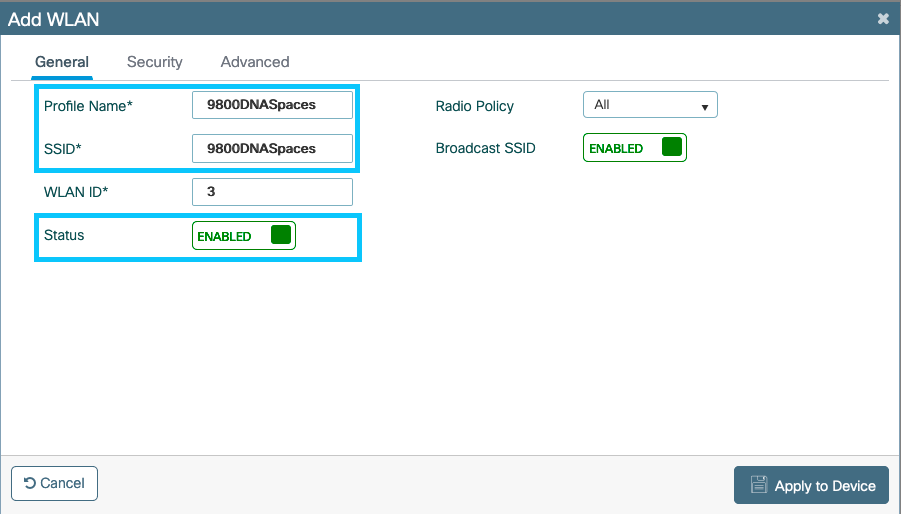

Passaggio 1. Selezionare Configurazione > Tag e profili > WLAN, quindi fare clic su +Aggiungi. Configurare il nome del profilo, l'SSID e abilitare la WLAN. Verificare che il nome SSID sia uguale al nome configurato nel passaggio 3 della sezione Creazione del SSID in Windows Live Spaces.

Passaggio 2. Passare a Sicurezza > Layer2. Impostare la modalità di sicurezza di layer 2 su None, abilitare il filtro MAC e aggiungere l'elenco di autorizzazioni:

Passaggio 3. Selezionare Protezione > Layer 3. Abilitare Criteri Web, configurare la mappa dei parametri di autenticazione Web e l'elenco di autenticazione. Abilitare in caso di errore del filtro Mac e aggiungere l'ACL di preautenticazione. Fare clic su Applica alla periferica.

Configurazione del profilo dei criteri sul controller 9800

Passaggio 1. Passare a Configurazione > Tag e profili > Criterio e creare un nuovo Profilo criterio oppure utilizzare il Profilo criterio predefinito. Nella scheda Criteri di accesso configurare la VLAN client e aggiungere il filtro URL.

Passaggio 2. Nella scheda Advanced (Avanzate), abilitare AAA Override e facoltativamente configurare l'elenco dei metodi di accounting:

Configura tag criteri sul controller 9800

Passaggio 1. Selezionare Configurazione > Tag e profili > Criterio. Creare un nuovo tag criteri o utilizzare il tag criteri predefinito. Mappare la WLAN al Profilo criterio nel Tag criterio.

Passaggio 2. Applicare il tag dei criteri all'access point per trasmettere il SSID. Passare a Configurazione > Wireless > Access Point, selezionare l'access point in questione e aggiungere il tag della policy. In questo modo, l'access point riavvia il proprio tunnel CAPWAP e si unisce nuovamente al controller 9800:

Configurazione dalla CLI:

Andressi-9800L(config)#wlan <Profile name> <WLAN ID> <SSID Name>

Andressi-9800L(config-wlan)#ip access-group web <ACL Name>

Andressi-9800L(config-wlan)#no security wpa

Andressi-9800L(config-wlan)#no security wpa akm dot1x

Andressi-9800L(config-wlan)#no security wpa wpa2 ciphers aes

Andressi-9800L(config-wlan)#mac-filtering <authz name>

Andressi-9800L(config-wlan)#security web-auth

Andressi-9800L(config-wlan)#security web-auth authentication-list <auth name>

Andressi-9800L(config-wlan)#security web-auth on-macfilter-failure

Andressi-9800L(config-wlan)#security web-auth parameter-map <map name>

Andressi-9800L(config-wlan)#no shutdown

Andressi-9800L(config)#wireless profile policy <policy-profile-name>

Andressi-9800L(config-wireless-policy)#aaa-override

Andressi-9800L(config-wireless-policy)#accounting-list <acct name>

Andressi-9800L(config-wireless-policy)#vlan <id>

Andressi-9800L(config-wireless-policy)#urlfilter list pre-auth-filter <url-filter name>

Andressi-9800L(config-wireless-policy)#no shutdown

Andressi-9800L(config)#wireless tag policy <policy-tag-name>

Andressi-9800L(config-policy-tag)#wlan <Profile name> policy <policy-profile-name>

Configurare la mappa dei parametri globali

Passaggio non consigliato: eseguire questi comandi per consentire il reindirizzamento HTTPS, ma si noti che il reindirizzamento nel traffico HTTPS del client non è necessario se il sistema operativo del client esegue il rilevamento di un portale vincolato e provoca un maggiore utilizzo della CPU e genera sempre un avviso di certificato. Si consiglia di evitare di configurarlo, a meno che non sia necessario in un caso di utilizzo molto specifico.

Andressi-9800L(config)#parameter-map type webauth global

Andressi-9800L(config-params-parameter-map)#intercept-https-enable

Nota: è necessario disporre di un certificato SSL valido per l'IP virtuale installato in Cisco Catalyst serie 9800 Wireless Controller.

Passaggio 1. Copiare il file del certificato firmato con estensione p12 su un server TFTP ed eseguire questo comando per trasferire e installare il certificato nel controller 9800:

Andressi-9800L(config)#crypto pki import <name> pkcs12 tftp://<tftp server ip>:/ password <certificate password>

Passaggio 2. Per mappare il certificato installato alla mappa dei parametri di autenticazione Web, eseguire i comandi seguenti:

Andressi-9800L(config)#parameter-map type webauth global

Andressi-9800L(config-params-parameter-map)#trustpoint <installed trustpool name>

Crea il portale in Windows Live Spaces

Passaggio 1. Fare clic su Captive Portals nel dashboard di Spaces:

Passaggio 2. Fare clic su Crea nuovo, immettere il nome del portale e selezionare i percorsi che possono utilizzare il portale:

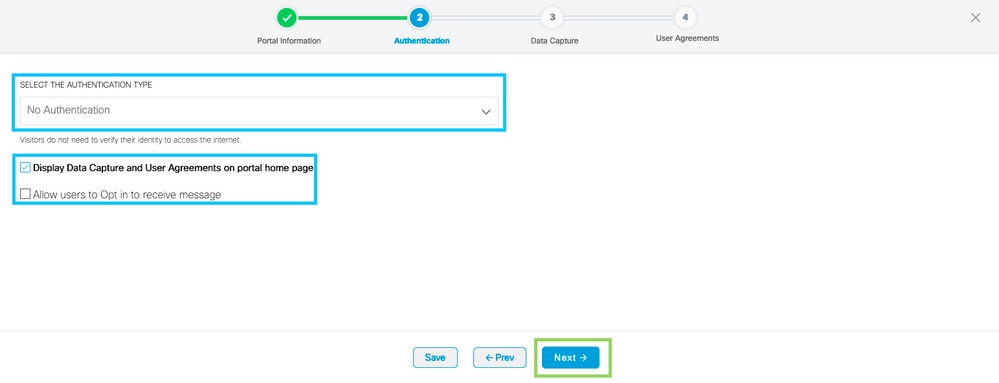

Passaggio 3. Selezionare il tipo di autenticazione, scegliere se si desidera visualizzare l'acquisizione dei dati e gli accordi utente nella home page del portale e se gli utenti possono scegliere di accettare la ricezione di un messaggio. Fare clic su Avanti:

Passaggio 4. Configurare gli elementi di acquisizione dati. Se si desidera acquisire dati dagli utenti, selezionare la casella Abilita acquisizione dati e fare clic su +Aggiungi elemento campo per aggiungere i campi desiderati. Fare clic su Avanti:

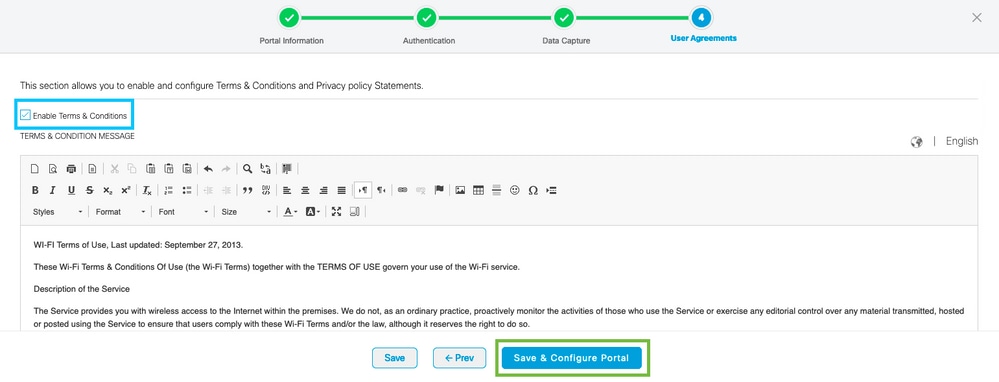

Passaggio 5. Selezionare la casella di controllo Abilita termini e condizioni e fare clic su Salva e configura portale:

Passaggio 6. Modificare il portale in base alle esigenze. Fare clic su Salva:

Configura le regole del portale vincolato in Windows Live Spaces

Passaggio 1. Fare clic su Captive Portals nel dashboard di Spaces:

Passaggio 2. Aprire il menu Portale vincolato e fare clic su Regole portale vincolato:

Passaggio 3. Fare clic su + Crea nuova regola. Immettere il nome della regola e scegliere il SSID configurato in precedenza.

Passaggio 4. Selezionare i percorsi in cui il portale è disponibile. Fare clic su + Aggiungi percorsi nella sezione PERCORSI. Scegliere quella desiderata dalla gerarchia ubicazioni.

Passaggio 5. Scegliere l'azione del portale vincolato. In questo caso, quando la regola viene trovata, viene visualizzato il portale. Fare clic su Salva e pubblica.

Ottieni informazioni specifiche da Windows Live Spaces

Quali sono gli indirizzi IP utilizzati da Spaces?

Per verificare gli indirizzi IP utilizzati da Spaces per il portale nella propria area, accedere alla pagina Captival Portal nella home page di Cisco DNA Space. Fare clic su SSID nel menu a sinistra, quindi fare clic su Configura manualmente sotto SSID. Gli indirizzi IP sono menzionati nell'esempio dell'ACL. Questi sono gli indirizzi IP del portale da utilizzare negli ACL e nella mappa dei parametri webauth. Gli spazi utilizzano altri indirizzi IP per la connettività NMSP/cloud globale del control plane.

Nella prima sezione del popup che viene visualizzata, il passaggio 7 mostra gli indirizzi IP menzionati nella definizione dell'ACL. Non è necessario seguire queste istruzioni e creare un ACL, è sufficiente prendere nota degli indirizzi IP. Questi sono gli IP utilizzati dal portale nella propria area

Qual è l'URL utilizzato dal portale di accesso a Spaces?

Per verificare il tipo di accesso al portale utilizzato da Spazi URL per il portale nella propria area, accedere alla pagina Captival Portal nella home page di Cisco DNA Space. Fare clic su SSID nel menu a sinistra, quindi fare clic su Configura manualmente sotto SSID.

Scorrere fino al popup visualizzato e nella seconda sezione, il passo 7 mostra l'URL da configurare nella mappa dei parametri su 9800.

Informazioni sui dettagli del server RADIUS per Spaces

Per conoscere gli indirizzi IP dei server RADIUS da utilizzare e il segreto condiviso, accedere alla pagina Captival Portal nella home page di Cisco DNA Space. Fare clic su SSID nel menu a sinistra, quindi fare clic su Configura manualmente sotto SSID.

Nel popup visualizzato, scorrere verso il basso nella terza sezione (RADIUS) e il passaggio 7 fornisce l'indirizzo IP/porta e il segreto condiviso per l'autenticazione RADIUS. La contabilità è facoltativa ed è descritta al passo 12.

Verifica

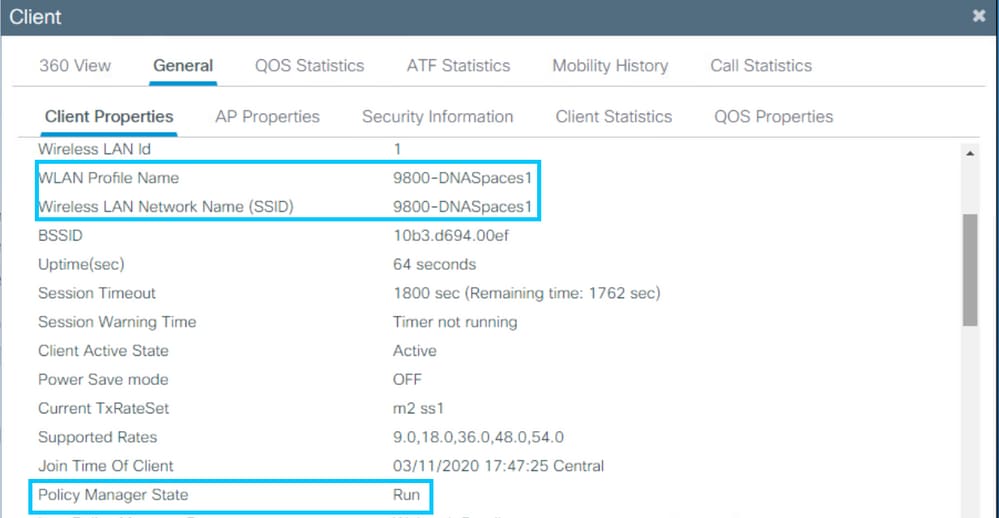

Per confermare lo stato di un client connesso all'SSID, selezionare Monitoraggio > Client. Fare clic sull'indirizzo MAC del dispositivo e cercare Stato di Policy Manager:

Risoluzione dei problemi

Problemi comuni

1. Se per l'interfaccia virtuale sul controller non è configurato alcun indirizzo IP, i client vengono reindirizzati al portale interno anziché al portale di reindirizzamento configurato nella mappa dei parametri.

2. Se i client ricevono un errore 503 durante il reindirizzamento al portale in Windows Live Spaces, verifica che il controller sia configurato nella gerarchia di posizioni in Windows Live Spaces.

Traccia sempre attiva

WLC 9800 offre funzionalità di traccia ALWAYS-ON. In questo modo, tutti gli errori relativi alla connettività del client, gli avvisi e i messaggi a livello di avviso vengono costantemente registrati ed è possibile visualizzare i registri di un evento imprevisto o di una condizione di errore dopo che si è verificato.

Nota: a seconda del volume dei log generati, è possibile tornare indietro di alcune ore o di alcuni giorni.

Per visualizzare le tracce raccolte per impostazione predefinita dal 9800 WLC, è possibile connettersi al 9800 WLC tramite SSH/Telnet e procedere come segue. Assicurarsi di registrare la sessione in un file di testo.

Passaggio 1. Controllare l'ora corrente del controller in modo da poter tenere traccia dei log nel tempo che intercorre tra il momento in cui si è verificato il problema.

# show clock

Passaggio 2. Raccogliere syslog dal buffer del controller o dal syslog esterno in base alla configurazione del sistema. In questo modo è possibile visualizzare rapidamente lo stato del sistema e gli eventuali errori.

# show logging

Passaggio 3. Verificare se sono abilitate le condizioni di debug.

# show debugging Cisco IOS XE Conditional Debug Configs: Conditional Debug Global State: Stop Cisco IOS XE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

Nota: se viene visualizzata una condizione, significa che le tracce vengono registrate a livello di debug per tutti i processi che soddisfano le condizioni abilitate (indirizzo MAC, indirizzo IP e così via). Ciò aumenta le dimensioni dei log. Pertanto, si consiglia di cancellare tutte le condizioni quando non si effettua attivamente il debug.

Passaggio 4. Se l'indirizzo mac in fase di test non è stato elencato come condizione nel passaggio 3, raccogliere le tracce del livello di avviso always on per l'indirizzo mac specifico.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

È possibile visualizzare il contenuto della sessione oppure copiare il file su un server TFTP esterno.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Debug condizionale e traccia Radioactive (RA)

Se le tracce sempre attive non forniscono informazioni sufficienti per determinare il trigger del problema in esame, è possibile abilitare il debug condizionale e acquisire la traccia Radio attiva (RA), che fornisce le tracce dei livelli di debug per tutti i processi che interagiscono con la condizione specificata (in questo caso l'indirizzo MAC del client). Per abilitare il debug condizionale, eseguire la procedura seguente.

Passaggio 1. Accertarsi che non vi siano condizioni di debug abilitate.

# clear platform condition all

Passaggio 2. Abilitare la condizione di debug per l'indirizzo MAC del client wireless che si desidera monitorare.

Questi comandi iniziano a monitorare l'indirizzo MAC fornito per 30 minuti (1800 secondi). È possibile aumentare questo tempo fino a 2,085,978,494 secondi.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Nota: per monitorare più client alla volta, eseguire il comando debug wireless mac <aaa.bbbb.ccc> per indirizzo MAC.

Nota: non si visualizza l'output dell'attività del client nella sessione terminale, in quanto tutto viene memorizzato internamente per essere visualizzato successivamente.

Passaggio 3. Riprodurre il problema o il comportamento che si desidera monitorare.

Passaggio 4. Interrompe i debug se il problema viene riprodotto prima che il tempo predefinito o configurato per il monitor sia attivo.

# no debug wireless mac <aaaa.bbbb.cccc>

Una volta trascorso il tempo di monitoraggio o una volta interrotto il debug wireless, il WLC 9800 genera un file locale con il nome:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Passaggio 5. Recuperare il file dell'attività dell'indirizzo MAC. È possibile copiare il file trace.log in un server esterno oppure visualizzare l'output direttamente sullo schermo.

Controllare il nome del file delle tracce RA

# dir bootflash: | inc ra_trace

Copiare il file su un server esterno:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Visualizzare il contenuto:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Passaggio 6. Se la causa principale non è ancora ovvia, raccogliere i log interni che offrono una visualizzazione più dettagliata dei log del livello di debug. non è necessario eseguire di nuovo il debug del client, in quanto è sufficiente esaminare in dettaglio i log di debug già raccolti e archiviati internamente.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

Nota: questo output del comando restituisce tracce per tutti i livelli di registrazione per tutti i processi ed è piuttosto voluminoso. Contattare Cisco TAC per analizzare queste tracce.

È possibile copiare il file ra-internal-FILENAME.txt su un server esterno o visualizzare l'output direttamente sullo schermo.

Copiare il file su un server esterno:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Visualizzare il contenuto:

# more bootflash:ra-internal-<FILENAME>.txt

Passaggio 7. Rimuovere le condizioni di debug.

# clear platform condition all

Nota: assicurarsi di rimuovere sempre le condizioni di debug dopo una sessione di risoluzione dei problemi.

Esempio di tentativo riuscito

Questo è l'output di RA_traces per un tentativo riuscito di identificare ciascuna delle fasi durante il processo di associazione/autenticazione durante la connessione a un SSID senza server RADIUS.

Associazione/autenticazione 802.11:

Association received. BSSID 10b3.d694.00ee, WLAN 9800DNASpaces, Slot 1 AP 10b3.d694.00e0, 2802AP-9800L

Received Dot11 association request. Processing started,SSID: 9800DNASpaces1, Policy profile: DNASpaces-PP, AP Name: 2802AP-9800L, Ap Mac Address: 10b3.d694.00e0 BSSID MAC0000.0000.0000 wlan ID: 1RSSI: 0, SNR: 32

Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

dot11 send association response. Sending association response with resp_status_code: 0

dot11 send association response. Sending assoc response of length: 144 with resp_status_code: 0, DOT11_STATUS: DOT11_STATUS_SUCCESS

Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False

DOT11 state transition: S_DOT11_INIT -> S_DOT11_ASSOCIATED

Station Dot11 association is successful

Processo di apprendimento IP:

IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

Client IP learn successful. Method: ARP IP: 10.10.30.42

IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

Received ip learn response. method: IPLEARN_METHOD_AR

Autenticazione di livello 3:

Triggered L3 authentication. status = 0x0, Success

Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_L3_AUTH_IN_PROGRESS

L3 Authentication initiated. LWA

Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]GET rcvd when in INIT state

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]HTTP GET request

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Parse GET, src [10.10.30.42] dst [10.107.4.52] url [http://www.msftconnecttest.com/connecttest.txt]

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Retrieved user-agent = Microsoft NCSI

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]GET rcvd when in LOGIN state

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]HTTP GET request

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Parse GET, src [10.10.30.42] dst [10.101.24.81] url [http://www.bbc.com/]

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Retrieved user-agent = Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]POST rcvd when in LOGIN state

Autenticazione di livello 3 completata. Spostare il client nello stato RUN:

[34e1.2d23.a668:capwap_90000005] Received User-Name 34E1.2D23.A668 for client 34e1.2d23.a668

L3 Authentication Successful. ACL:[]

Client auth-interface state transition: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DONE

%CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: Username entry (34E1.2D23.A668) joined with ssid (9800DNASpaces) for device with MAC: 34e1.2d23.a668

Managed client RUN state notification: 34e1.2d23.a668

Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RU

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

6.0 |

18-Mar-2024 |

PII rimossa.

Aggiornamento dei requisiti di personalizzazione, testo alternativo, controllo ortografia e formattazione. |

5.0 |

06-Feb-2023 |

Modifica secondaria della sezione di reindirizzamento https |

4.0 |

29-Mar-2022 |

Maggiore visibilità delle immagini |

3.0 |

15-Mar-2022 |

IP virtuali chiarificati |

2.0 |

21-Sep-2021 |

modifiche alla formattazione |

1.0 |

19-Aug-2021 |

Versione iniziale |

Contributo dei tecnici Cisco

- Andres SilvaCisco TAC Engineer

- Nicolas DarchisResponsabile tecnico del Customer Delivery Engineering

Feedback

Feedback