Esempio di configurazione di DNA Spaces Captive Portal con il controller AireOS

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare i portali vincolati utilizzando Cisco DNA Spaces con un controller AireOS.

Contributo di Andres Silva Cisco TAC Engineer.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Accesso ai controller wireless tramite interfaccia a riga di comando (CLI) o interfaccia grafica utente (GUI)

- Cisco DNA Spaces

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- 5520 Wireless LAN Controller versione 8.10.12.0

Configurazione

Esempio di rete

Configurazioni

Connetti il WLC a Cisco DNA Spaces

Il controller deve essere connesso a DNA Spaces utilizzando una delle impostazioni disponibili, Direct Connect, tramite DNA Spaces Connector o tramite Tethering CMX.

In questo esempio, l'opzione Connessione diretta è in uso, anche se i portali vincolati sono configurati nello stesso modo per tutte le impostazioni.

Per connettere il controller a Cisco DNA Spaces, deve essere in grado di raggiungere il cloud Cisco DNA Spaces tramite HTTPS. Per ulteriori informazioni su come connettere il controller a DNA Spaces, fare riferimento a questo collegamento: Esempio di configurazione di DNA Spaces Direct Connect

Crea il SSID in DNA Spaces

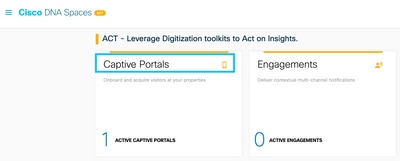

Passaggio 1. Fare clic su Captive Portals nel dashboard di DNA Spaces:

Passaggio 2. Aprire il menu Captive Portal facendo clic sull'icona a tre righe nell'angolo superiore sinistro della pagina, quindi fare clic su SSID:

Passaggio 3. Fare clic su Import/Configure SSID, selezionare CUWN (CMX/WLC) come tipo "Wireless Network" (Rete wireless), quindi immettere il nome SSID:

Configurazione ACL sul controller

È necessario un ACL di preautenticazione, in quanto si tratta di un SSID di autenticazione Web. Non appena il dispositivo wireless si connette al SSID e riceve un indirizzo IP, lo stato di gestione dei criteri del dispositivo passa allo stato Webauth_Reqd e l'ACL viene applicato alla sessione client per limitare le risorse che il dispositivo può raggiungere.

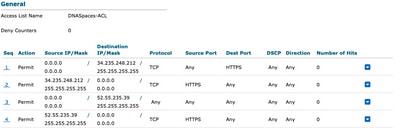

Passaggio 1. Selezionare Sicurezza > Access Control Lists > Access Control Lists, fare clic su Nuovo e configurare le regole per consentire la comunicazione tra i client wireless a DNA Spaces come indicato di seguito. Sostituire gli indirizzi IP con quelli forniti da DNA Spaces per l'account in uso:

Nota: per ottenere gli indirizzi IP degli spazi DNA da consentire nell'ACL, fare clic sull'opzione Configura manualmente dall'SSID creato nel passaggio 3 della sezione Creazione dell'SSID sugli spazi DNA nella sezione di configurazione dell'ACL.

SSID può essere configurato per l'utilizzo di un server RADIUS o senza di esso. Se la durata della sessione, il limite della larghezza di banda o il provisioning completo di Internet sono configurati nella sezione Azioni della configurazione della regola del portale captive, è necessario configurare il SSID con un server RADIUS. In caso contrario, non è necessario utilizzare il server RADIUS. Tutti i tipi di portali su DNA Spaces sono supportati in entrambe le configurazioni.

Portale vincolato senza server RADIUS su spazi DNA

Configurazione SSID sul controller

Passaggio 1. Selezionare WLAN > WLAN. Creare una nuova WLAN. Configurare il nome del profilo e l'SSID. Verificare che il nome SSID sia uguale a quello configurato nel passaggio 3 della sezione Creazione del SSID in Spazi DNA.

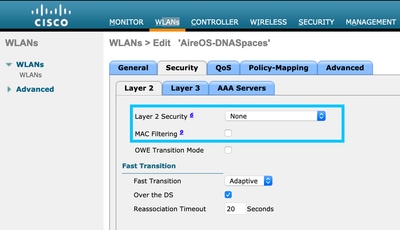

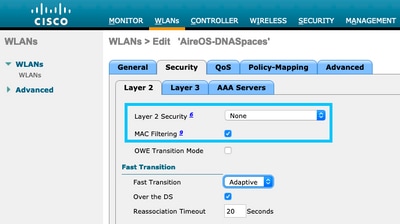

Passaggio 2. Configurare la protezione di livello 2. Passare alla scheda Sicurezza > Layer 2 nella scheda Configurazione WLAN e selezionare Nessuno dal menu a discesa Protezione di Layer 2. Assicurarsi che il filtro MAC sia disattivato.

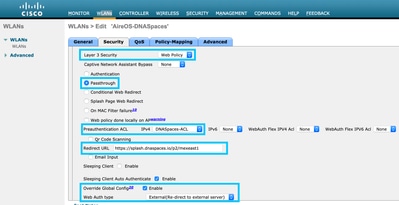

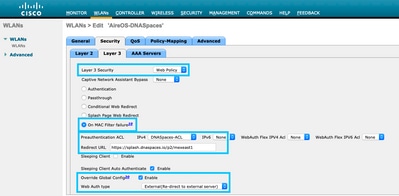

Passaggio 3. Configurare la protezione di livello 3. Passare alla scheda Sicurezza > Livello 3 nella scheda Configurazione WLAN, configurare Criteri Web come metodo di sicurezza di Livello 3, abilitare PassThrough, configurare l'ACL di preautenticazione, abilitare la sostituzione della configurazione globale impostando il tipo di autenticazione Web come esterno, configurare l'URL di reindirizzamento.

Nota: per ottenere l'URL di reindirizzamento, fare clic sull'opzione Configura manualmente, dall'SSID creato nel passaggio 3 della sezione Creazione dell'SSID su Spazi DNA, nella sezione di configurazione SSID.

Portale vincolato con server RADIUS su spazi DNA

Nota: il server RADIUS DNA Spaces supporta solo l'autenticazione PAP proveniente dal controller.

Configurazione dei server RADIUS sul controller

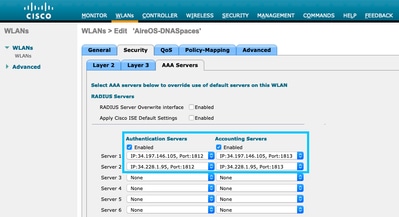

Passaggio 1. Selezionare Sicurezza > AAA > RADIUS > Autenticazione, fare clic su Nuovo e immettere le informazioni sul server RADIUS. Cisco DNA Spaces funge da server RADIUS per l'autenticazione degli utenti e può rispondere su due indirizzi IP. Configurare entrambi i server RADIUS:

Nota: per ottenere l'indirizzo IP e la chiave privata RADIUS per i server primario e secondario, fare clic sull'opzione Configura manualmente dal SSID creato nel passaggio 3 della sezione Creazione del SSID in Spazi DNA e passare alla sezione Configurazione server RADIUS.

Passaggio 2. Configurare il server RADIUS di accounting. Selezionare Sicurezza > AAA > RADIUS > Accounting e fare clic su Nuovo. Configurare gli stessi server RADIUS:

Configurazione SSID sul controller

Importante: prima di iniziare con la configurazione SSID, verificare che Autenticazione Web Radius sia impostata su "PAP" in Controller > Generale.

Passaggio 1. Selezionare WLAN > WLAN. Creare una nuova WLAN. Configurare il nome del profilo e l'SSID. Verificare che il nome SSID sia uguale a quello configurato nel passaggio 3 della sezione Creazione del SSID in Spazi DNA.

Passaggio 2. Configurare la protezione di livello 2. Passare alla scheda Sicurezza > Layer 2 nella scheda di configurazione WLAN. Configurare la sicurezza di layer 2 come Nessuna. Abilitare Il Filtro Mac.

Passaggio 3. Configurare la protezione di livello 3. Passare alla scheda Sicurezza > Livello 3 nella scheda Configurazione WLAN, configurare Criteri Web come metodo di sicurezza di Livello 3, abilitare l'errore del filtro Enable On Mac, configurare l'ACL di preautenticazione, abilitare la sostituzione della configurazione globale impostando il tipo di autenticazione Web come esterno, configurare l'URL di reindirizzamento.

Passaggio 4. Configurare i server AAA. Passare alla scheda Sicurezza > Server AAA nella scheda Configurazione WLAN, abilitare Authentication Server e Accounting Server e dal menu a discesa scegliere i due server RADIUS:

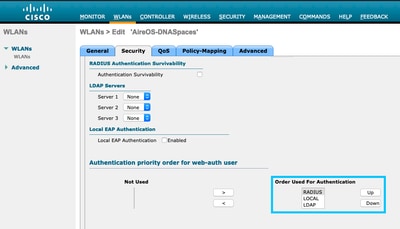

Passaggio 6. Configurare l'ordine di priorità di autenticazione per gli utenti di autenticazione Web. Selezionare la scheda Security > AAA Servers (Sicurezza > Server AAA) nella scheda WLAN configuration (Configurazione WLAN), quindi impostare RADIUS come prima opzione da ordinare.

Passaggio 7. Passare alla scheda Advanced (Avanzate) nella scheda WLAN configuration (Configurazione WLAN) e abilitare Allow AAA Override (Consenti sostituzione AAA).

Crea il portale in DNA Spaces

Passaggio 1. Fare clic su Captive Portals nel dashboard di DNA Spaces:

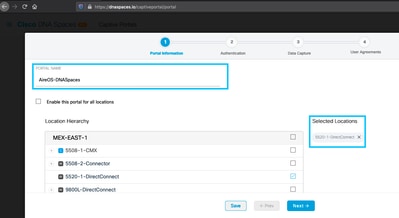

Passaggio 2. Fare clic su Crea nuovo, immettere il nome del portale e selezionare i percorsi che possono utilizzare il portale:

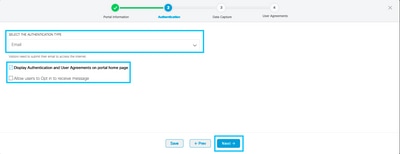

Passaggio 3. Selezionare il tipo di autenticazione, scegliere se si desidera visualizzare l'acquisizione dei dati e gli accordi utente nella home page del portale e se gli utenti possono scegliere di accettare la ricezione di un messaggio. Fare clic su Avanti:

Passaggio 4. Configurare gli elementi di acquisizione dati. Se si desidera acquisire dati dagli utenti, selezionare la casella Abilita acquisizione dati e fare clic su +Aggiungi elemento campo per aggiungere i campi desiderati. Fare clic su Avanti:

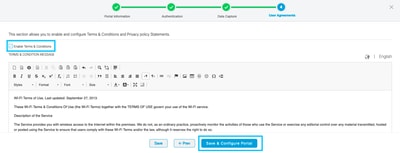

Passaggio 5. Selezionare la casella di controllo Abilita termini e condizioni e fare clic su Salva e configura portale:

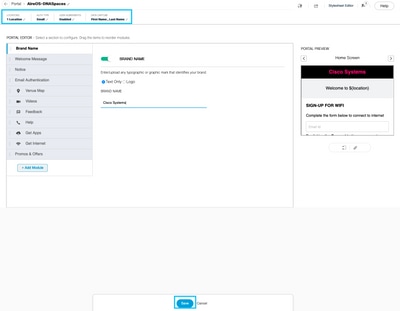

Passaggio 6. Modificare il portale come necessario, Fare clic su Salva:

Configura le regole del portale vincolato in Spazi DNA

Passaggio 1. Aprire il menu Captive Portal e fare clic su Captive Portal Rules:

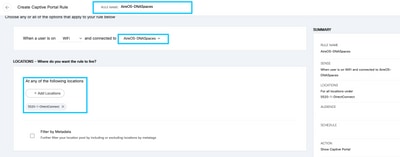

Passaggio 2. Fare clic su + Crea nuova regola. Immettere il nome della regola, scegliere il SSID configurato in precedenza e selezionare le posizioni per cui è disponibile questa regola del portale:

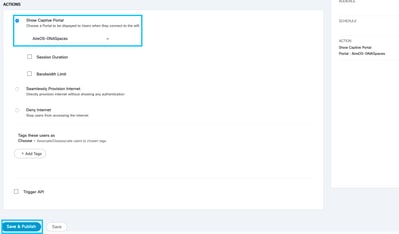

Passaggio 3. Scegliere l'azione del portale vincolato. In questo caso, quando la regola viene trovata, viene visualizzato il portale. Fare clic su Salva e pubblica.

Verifica

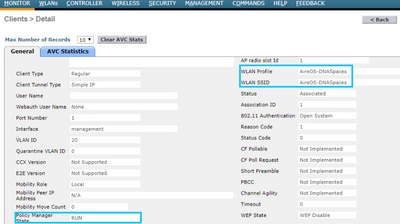

Per confermare lo stato di un client connesso all'SSID, selezionare Monitor > Client, fare clic sull'indirizzo MAC e cercare Policy Manager State:

Risoluzione dei problemi

Il seguente comando può essere attivato nel controller prima del test per confermare il processo di associazione e autenticazione del client.

(5520-Andressi) >debug client

(5520-Andressi) >debug web-auth redirect enable mac

Di seguito viene riportato l'output di un tentativo riuscito di identificare ciascuna delle fasi durante il processo di associazione/autenticazione durante la connessione a un SSID senza server RADIUS:

Associazione/autenticazione 802.11:

*apfOpenDtlSocket: Apr 09 21:49:06.227: 34:e1:2d:23:a6:68 Received management frame ASSOCIATION REQUEST on BSSID 70:d3:79:dd:d2:0f destination addr 70:d3:79:dd:d2:0f slotid 1

*apfMsConnTask_5: Apr 09 21:49:06.227: 34:e1:2d:23:a6:68 Updating the client capabiility as 4

*apfMsConnTask_5: Apr 09 21:49:06.227: 34:e1:2d:23:a6:68 Processing assoc-req station:34:e1:2d:23:a6:68 AP:70:d3:79:dd:d2:00-01 ssid : AireOS-DNASpaces thread:bd271d6280

*apfMsConnTask_5: Apr 09 21:49:06.227: 34:e1:2d:23:a6:68 CL_EVENT_ASSOC_START (1), reasonCode (1), Result (0), Ssid (AireOS-DNASpaces), ApMac (70:d3:79:dd:d2:00), RSSI (-72), SNR (22)

*apfMsConnTask_5: Apr 09 21:49:06.228: 34:e1:2d:23:a6:68 Sending assoc-resp with status 0 station:34:e1:2d:23:a6:68 AP:70:d3:79:dd:d2:00-01 on apVapId 1

Autenticazione DHCP e di livello 3:

*apfMsConnTask_5: Apr 09 21:49:06.228: 34:e1:2d:23:a6:68 Mobility query, PEM State: DHCP_REQD

*webauthRedirect: Apr 09 21:49:51.949: captive-bypass detection enabled, checking for wispr in HTTP GET, client mac=34:e1:2d:23:a6:68

*webauthRedirect: Apr 09 21:49:51.949: captiveNetworkMode enabled, mac=34:e1:2d:23:a6:68 user_agent = AnyConnect Agent 4.7.04056

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Preparing redirect URL according to configured Web-Auth type

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- unable to get the hostName for virtual IP, using virtual IP =192.0.2.1

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Checking custom-web config for WLAN ID:1

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Global status is 0 on WLAN

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- checking on WLAN web-auth type

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Web-auth type External, using URL:https://splash.dnaspaces.io/p2/mexeast1

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Added switch_url, redirect URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Added ap_mac (Radio ), redirect URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Added client_mac , redirect URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23:a6

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- Added wlan, redirect URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23:a6:68&wla

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- http_response_msg_body1 is <HTML><HEAD><TITLE> Web Authentication Redirect</TITLE><META http-equiv="Cache-control" content="no-cache"><META http-equiv="Pragma" content="

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- added redirect=, URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23:a6:68&wlan=Ai

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- str1 is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23:a6:68&wlan=AireOS-DNASpaces&r

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- Message to be sent is

HTTP/1.1 200 OK

Location: https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- 200 send_data =HTTP/1.1 200 OK

Location: https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- send data length=688

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- Url:https://splash.dnaspaces.io/p2/mexeast1

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- cleaning up after send

Autenticazione di livello 3 completata. Spostare il client nello stato RUN:

*emWeb: Apr 09 21:49:57.633: Connection created for MAC:34:e1:2d:23:a6:68

*emWeb: Apr 09 21:49:57.634:

ewaURLHook: Entering:url=/login.html, virtIp = 192.0.2.1, ssl_connection=0, secureweb=1

*ewmwebWebauth1: Apr 09 21:49:57.634: 34:e1:2d:23:a6:68 10.10.30.42 WEBAUTH_NOL3SEC (14) Change state to RUN (20) last state WEBAUTH_NOL3SEC (14)

*ewmwebWebauth1: Apr 09 21:49:57.634: 34:e1:2d:23:a6:68 CL_EVENT_WEB_AUTH_DONE (8), reasonCode (0), Result (0), ServerIp (), UserName ()

*ewmwebWebauth1: Apr 09 21:49:57.634: 34:e1:2d:23:a6:68 CL_EVENT_RUN (9), reasonCode (0), Result (0), Role (1), VLAN/VNID (20), Ipv4Addr (10.10.30.42), Ipv6Present (No)

*ewmwebWebauth1: Apr 09 21:49:57.634: 34:e1:2d:23:a6:68 10.10.30.42 RUN (20) Successfully plumbed mobile rule (IPv4 ACL ID 255, IPv6 ACL ID 255, L2 ACL ID 255,URL ACL ID 255,URL ACL Action 0)

*emWeb: Apr 09 21:49:57.634: User login successful, presenting login success page to user

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

22-Apr-2020 |

Versione iniziale |

Contributo dei tecnici Cisco

- Andres SilvaCisco TAC

Feedback

Feedback