Introduzione

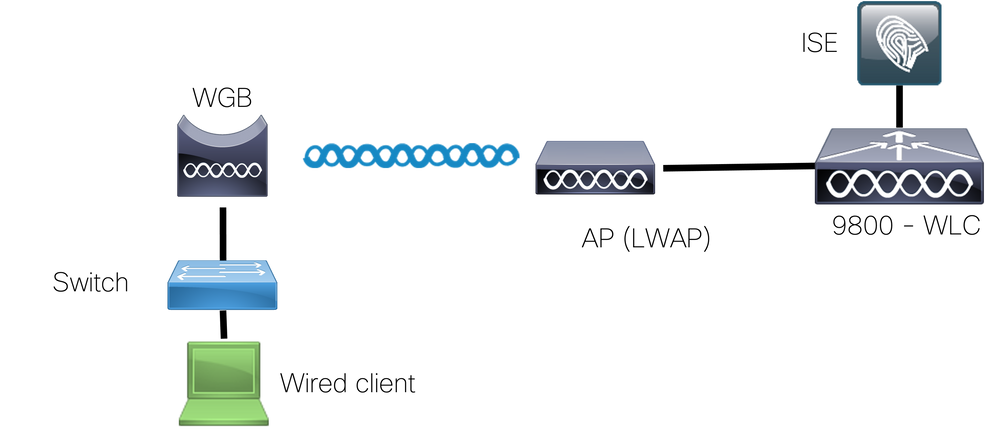

In questo documento viene descritto come configurare un Work Group Bridge (WGB) per la connessione a un SSID (Service Set Identifier) 802.1X che utilizza il protocollo PEAP (Protected Extensible Authentication Protocol) con un controller WLC (Wireless LAN Controller) 9800.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- C9800 WLC

- WGB

- protocollo 802.1X

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco IOS® versione 15.3(3)JPN1 per WGB

- Cisco IOS XE release 17.9.2 per WLC

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Esempio di rete

Nell'esempio, il punto di accesso autonomo (AP) IW3702 è configurato come WGB e si connette alla rete di punti di accesso lightweight. Utilizza questo SSID, dot1XSSID-R, per la connessione alla WLAN e utilizzare il PEAP per l'autenticazione del WGB alla rete.

Configura WGB

Per configurare il WGB, attenersi alla seguente procedura:

- Impostare il nome host.

configure terminal

hostname WGB-Client

- Configurare l'ora. L'ora deve essere corretta in modo che il certificato possa essere installato sul WGB.

clock set hh:mm:ss dd Month yyyy

example: clock set 15:33:00 15 February 2023

- Configurare il trust point per l'Autorità di certificazione (CA):

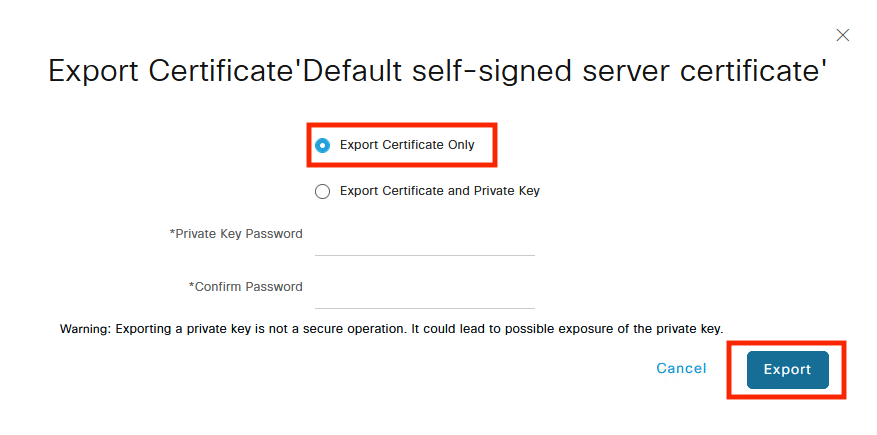

- Scaricare il certificato di autenticazione.

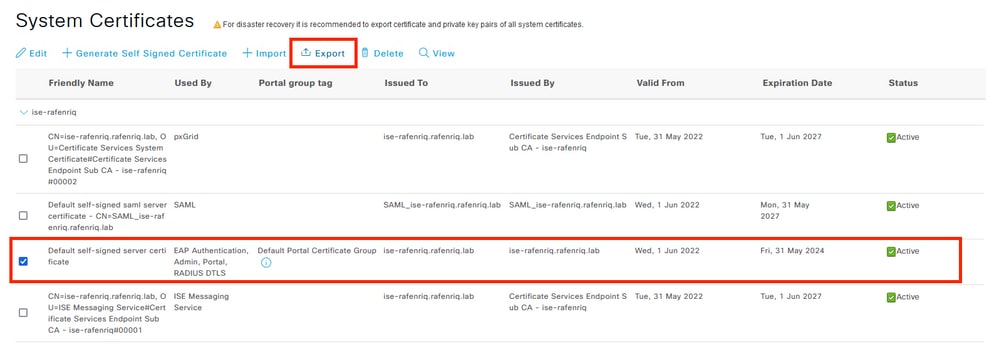

- Ottenere una copia del certificato CA. Nell'esempio, è stato usato ISE come server Authenticator. Selezionare Amministrazione > Sistema > Certificati.

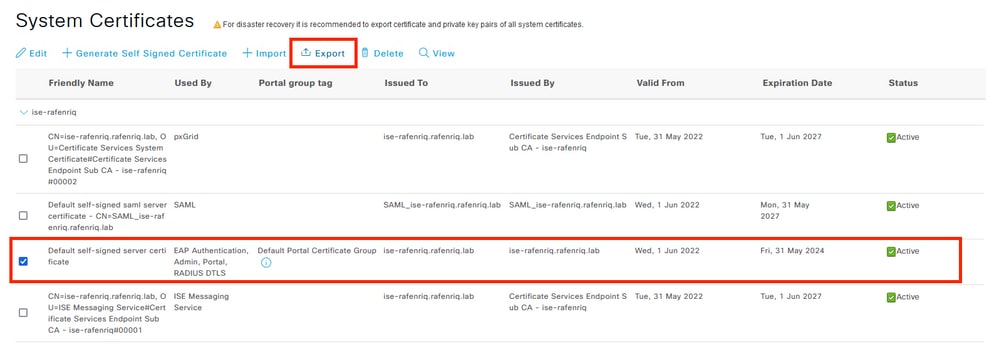

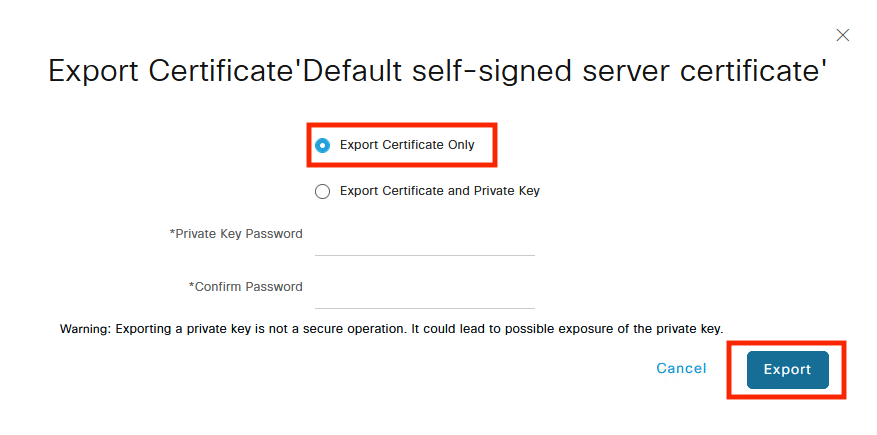

- Identificare il certificato utilizzato da ISE per l'autenticazione EAP (la colonna Usa per contiene l'autenticazione EAP) e scaricarlo, come mostrato nelle schermate.

- I passaggi precedenti determinano un

.pem file. Si tratta del certificato da installare nel WGB in modo da poter stabilire il tunnel e scambiare le credenziali al suo interno.

- Installare il certificato CA:

- Immettere il

crypto pki authenticate isecert

- Aprire il

.pem in un editor di testo e copiare la stringa. Il formato è il seguente: -----BEGIN CERTIFICATE-----

[ ... ]

-----END CERTIFICATE-----

- Copia/incolla il certificato CA > premere riga vuota

Enter > Invio quit sull'ultima riga da sola.

- Incollare il testo dalla

.cer file scaricato nel passaggio precedente. -----BEGIN CERTIFICATE-----

[ ... ]

-----END CERTIFICATE----

(hit enter)

quit

(hit enter)

Certificate has the following attributes:

Fingerprint: 45EC6866 A66B4D8F 2E05960F BC5C1B76

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Certificate successfully imported

- Definire il metodo di autenticazione su WGB, in questo caso

peap. conf terminal

eap profile peap

method peap

end

- Configurare le credenziali per WGB, in questo caso

cred. Assicurarsi di aggiungere il trust point creato, in questo caso isecert. dot1x credentials CRED

username userWGB

password 7 13061E010803

pki-trustpoint isecert

- Configurare SSID su WGB e assicurarsi di utilizzare la stringa corretta per il profilo EAP e le credenziali, in questo caso

peap e cred, rispettivamente.

Nota: per authentication open eap <string> è possibile immettere qualsiasi valore. Questa configurazione non è correlata ad altri comandi in WGB.

configure terminal

dot11 ssid dot1XSSID-R

authentication open eap PEAP

authentication key-management wpa

dot1x credentials cred

dot1x eap profile peap

infrastructure-ssid

A questo punto, la configurazione dell'access point è simile a quella dell'esempio seguente. Immettere il show run

Building configuration...

version 15.3

!

hostname WGB-Client

!

.....

!

dot11 ssid dot1XSSID-R

authentication open eap PEAP

authentication key-management wpa

dot1x credentials cred

dot1x eap profile peap

infrastructure-ssid

!

eap profile PEAP

method peap

!

crypto pki token default removal timeout 0

!

crypto pki trustpoint isecert

enrollment terminal

revocation-check none

!

crypto pki certificate chain isecert

certificate ca 5CC74BD9508B78AF4AB5C5F84C32AC2A

...

C3B7249C F75C4525 D02A40AB 50E19196 9D1C2853 8BAEFDFC 1CE1945E 1CABC51B AFF5

quit

!

dot1x credentials PEAP

username userWGB

password 7 13061E010803

pki-trustpoint isecert

!

....

!

interface Dot11Radio1

no ip address

no ip route-cache

!

encryption mode ciphers aes-ccm

!

ssid dot1XSSID-R

!

antenna gain 0

station-role workgroup-bridge

bridge-group 1

bridge-group 1 spanning-disabled

!

.....

Verifica

Per verificare che la configurazione funzioni correttamente, consultare questa sezione.

Per verificare l'associazione su WGB, visualizzare le associazioni dot11.

L'associazione WGB dal WLC ha il seguente aspetto:

9800#show wireless client summary

Number of Clients: 3

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

843d.c6e8.76e0 AP687D.B45C.46E8 WLAN 3 RUN 11ac Dot1x Local

9800-rafenriq#show wireless wgb summary

Number of WGBs: 1

MAC Address AP Name WLAN State Clients

---------------------------------------------------------------------------------

843d.c6e8.76e0 AP687D.B45C.46E8 3 RUN 2

9800-rafenriq#show wireless wgb mac-address 843d.c6e8.76e0 detail

Work Group Bridge

MAC Address : 843d.c6e8.76e0

AP Name : AP687D.B45C.46E8

WLAN ID : 3

State : RUN

Number of Clients: 2

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

Debug di Workgroup Bridge

Per eseguire il debug del WGB, immettere i seguenti comandi:

debug aaa authentication

debug dot11 supp-sm-dot1

Debug di WGB nel WLC

Poiché WGB si comporta come un altro client wireless, vedere Risoluzione dei problemi di connettività del client Catalyst 9800 per raccogliere tracce e clip sul WLC 9800.

Feedback

Feedback