トラブルシューティング:ATM PVC におけるブリッジングと IRB

内容

概要

この文書では、Request for Comments(RFC)RFC 1483 の、ブリッジド フォーマット ATM の Permanent Virtual Circuit(PVC; 相手先固定接続)をトラブルシューティングするステップを説明します。 ![]() RFC1483 は、ルーティング可能、ルーティング不可能の両方のプロトコルを ATM リンク上で転送するためのパケットのカプセル化方式を定義します。(デフォルトでもある)encapsulation aal5snap を指定すると、Logical Link Control(LLC; 論理リンク制御副層)と Subnetwork Access Protocol(SNAP; サブネットワーク アクセス プロトコル)に、ヘッダーを追加するように ATM インターフェイスが設定されます。このヘッダーは、同じ仮想接続で複数のプロトコルを伝送できるようにすることで、イーサネット ネットワークの場合と同じ目的を果たします。

RFC1483 は、ルーティング可能、ルーティング不可能の両方のプロトコルを ATM リンク上で転送するためのパケットのカプセル化方式を定義します。(デフォルトでもある)encapsulation aal5snap を指定すると、Logical Link Control(LLC; 論理リンク制御副層)と Subnetwork Access Protocol(SNAP; サブネットワーク アクセス プロトコル)に、ヘッダーを追加するように ATM インターフェイスが設定されます。このヘッダーは、同じ仮想接続で複数のプロトコルを伝送できるようにすることで、イーサネット ネットワークの場合と同じ目的を果たします。

前提条件

要件

このドキュメントに特有の要件はありません。

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

表記法

ドキュメント表記の詳細は、「シスコ テクニカル ティップスの表記法」を参照してください。

ポイントツーポイント インターフェイスとマルチポイント インターフェイス

ATM は、次の 2 種類のインターフェイスをサポートしています。

-

ポイントツーポイント:各インターフェイスには1つの仮想回線(VC)しかありません。 あるサブインターフェイスで受信されたアドレス解決プロトコル(ARP)ブロードキャストも含むデータフレームは、同じブリッジグループに設定されている他のサブインターフェイスに転送されます。これにより、2 人のリモート ユーザが通信できるようになります。

-

Multipoint:各インターフェイスには複数のVCがあります。標準のブリッジング規則では、データフレームが受信されたポートから転送されることはありません。あるリモートユーザから受信したARP要求は、同じマルチポイントサブインターフェイスのVC上の他のリモートユーザや、デフォルトではマルチポイントであるメインインターフェイス上のARP要求には転送されません。ブリッジングの規則には、このような意味合いが含まれることを認識しておくことが大切です。

インターフェイスタイプは、同じIPネットワーク上の2人のリモートユーザが互いのARPを送受信できるかどうかを決定します。

ブリッジド フォーマット RFC 1483 PDU

LLC ヘッダーと SNAP ヘッダーは、ルーテッド フォーマットまたはブリッジド フォーマットを使用します。ブリッジド フォーマットは、カプセル化されたプロトコルがルーティング不能であることを、必ずしも意味しているわけではありません。その代わりに、リンクの一方の側がブリッジドフォーマットのプロトコルデータユニット(PDU)のみをサポートしている場合に使用されます。たとえば、次のようなアプリケーションです。

-

企業キャンパス ATM ネットワークでの、ルータと Catalyst スイッチ間の接続。

-

DSLアクセスマルチプレクサ(DSLAM)を介して接続するルータとデジタル加入者線(DSL)ユーザ間の接続。

どちらのアプリケーションでも、ATMルータインターフェイスは通常、リモートユーザのデフォルトゲートウェイとして機能します。Integrated Routing and Bridging(IRB)、Routed Bridge Encapsulation(RBE)またはブリッジド スタイル PVC は、オフネットワークでトラフィックをルーティングするメカニズムを提供します。

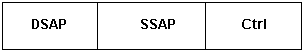

LLC ヘッダーは、次の 3 つの 1 オクテット フィールドから成ります。

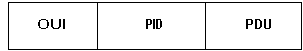

0xAA-AA-03のLLC値で識別されるSNAPヘッダーは、次の形式を使用します。

Organizational Unique Identifier(OUI)フィールドは、2 オクテットの Protocol Identifier(PID)フィールドの意味を管理する組織を識別します。OUI フィールドと PID フィールドを組み合せることで、個々のルーテッド プロトコルまたはブリッジド プロトコルが識別されます。

debug atm packet interface atmコマンドを使用して、これらのLLCまたはSNAPヘッダー値を表示します。

注意: debug コマンドを使用する前に、『debug コマンドの重要な情報』を参照してください。

注意: debug コマンドを使用する前に、『debug コマンドの重要な情報』を参照してください。

7200-2#show debug ATM packets debugging is on Displaying packets on interface ATM5/0.1 only 06:07:06: ATM5/0.1(O): VCD:0x3 VPI:0x1 VCI:0x32 DM:0x0 SAP:AAAA CTL:03 OUI:0080C2 TYPE:0007 Length:0x80 06:07:06: 0000 0030 9475 10A0 0000 0CD5 F07C 0800 4500 0064 000F 0000 FF01 B785 0101 06:07:06: 0101 0101 0102 0800 58EC 05DF 05A3 0000 0000 0150 188C ABCD ABCD ABCD ABCD 06:07:06: ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD 06:07:06: ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD

この出力は次を意味します。

-

ATM5/0.1(O):インターフェイスは出力パケットを送信します。

-

VCD:0x3 VPI:0x1 VCI:0x32:PVCは、3のVirtual Circuit Descriptor(VCD;仮想回線記述子)、1のVirtual Path Identifier(VPI;仮想パス識別子)、0x32または10進数50を0使用0します。これらの値を10進数に変換して、ATMヘッダーが正しい値を使用するようにします。

-

SAP:AAAA:SNAPヘッダーが続きます。

-

OUI:0080C2:OUIはIEEE 802.1委員会に割り当てられます。イーサネットブリッジドフォーマットのPDUを識別します。

-

TYPE:0007:タイプまたはプロトコルIDフィールドは、送信側のATMブリッジがイーサネットフレームのフレームチェックシーケンス(FCS)を保持または削除したかどうかを示すためにイーサネットメディアで使用されます。 ATM アダプテーション レイヤ 5(AAL5)カプセル化トレーラには 4 バイトの CRC が含まれ、イーサネット FCS と同じように、伝送中に変化が発生しないよう保護します。

-

0x00-01 - イーサネット FCS は保持されます。

-

0x00-07 - イーサネット FCS は保持されません。

Cisco IOS®ベースのデバイスは、通常、イーサネットFCSが保持されたフレームを送信(受信)しません。これは、設定コマンドでは変更できません。

-

-

ABCD ABCD ABCD:Cisco pingパケットは、デフォルトのペイロードパターンABCDを使用します。

ブリッジドATMインターフェイスは、データパケットに加えて、このプロトコルのIEEEまたはDigital Equipment Corporation(DEC)バージョンを実行するように設定されている場合にスパニングツリーパケットを送信します。bridge {group#} protocol {ieee | dec}コマンドを使用します。この場合、スパニングツリーを無効にすると、ループのないネットワーク トポロジを構築するためにルータが実行しなければならない計算量が少なくなります。

スパニングツリーの HELLO パケットは、0x000E のタイプ値を使用します。ブリッジとして機能するルータは、デフォルトで2秒ごとにhelloパケットを送信します。

04:58:11: ATM5/0.1(O):

VCD:0x3 VPI:0x1 VCI:0x32 DM:0x0 SAP:AAAA CTL:03 OUI:0080C2

TYPE:000E Length:0x2F

04:58:11: 0000 0000 0080 0000 000C 99F7 1800 0000 0080 0000 000C

99F7 1880 1200 0014

04:58:11: 0002 000F 0043

04:58:11:

04:58:13: ATM5/0.1(O):

VCD:0x3 VPI:0x1 VCI:0x32 DM:0x0 SAP:AAAA CTL:03 OUI:0080C2 TYPE:000E

Length:0x2F

04:58:13: 0000 0000 0080 0000 000C 99F7 1800 0000 0080 0000 000C 99F7 1880

1200 0014

04:58:13: 0002 000F 0029

ネットワーク外にルーティングするプロトコル

Cisco IOSソフトウェアは、RFC 1483ブリッジアプリケーションで、オフネットワーク(異なるIPネットワーク番号)をルーティングするための3つのプロトコルをサポートしています。そのプロトコルとは、IRB、RBE、およびブリッジド スタイル PVC です。これらはすべて、ATMインターフェイスでブリッジドフォーマットPDUを受信できるようにします。ただし、これらのプロトコルには、いくつか大きく異なる点があります。たとえば、IRB はブリッジング転送パスおよび(適切な場合は)ルーティング転送パスを介して各パケットを送信します。レイヤ2とレイヤ3ルックアップが必要です。それに対して、RBE はパケットがルーティングされることを前提として、ルーティング パスのみを介してパケットを送信します。

RBEに対するCEFサポートは、Cisco IOSソフトウェアリリース12.1(5)Tで導入されました(Cisco Bug ID CSCdr37618(登録ユーザ専用))。IRBおよびBVIインターフェイスのCEFサポートは、Cisco IOSソフトウェアリリース12.2(3)Tおよび12.2(3)で導入されました(Cisco Bug ID CSCdm66218(登録ユーザ専用)。 以前は、IRBを有効にすると、Cisco IOSソフトウェアは、パケットが次に低いスイッチングパスに「パント」されたことを示すメッセージを出力していました。

フレーム リレーおよび非 IP の設定では、IRB が最適なソリューションになります。ただし、シスコでは、設定でサポートされている場合に RBE を検討することをお勧めします。

シスコでは、RFC 1483ブリッジングの設定を支援するための設定例とホワイトペーパーをいくつか提供しています。

RBEについては、このドキュメントでは説明しません。次の項では、標準的なブリッジングと IRB を中心に説明します。

トラブルシュート

ブリッジドフォーマットPVCに問題が発生した場合は、次のトラブルシューティング手順を使用します。詳細については、シスコテクニカルサポートにお問い合わせください。

ステップ 1

ATMリンクの両端がブリッジドフォーマットPDUを送信していることを確認します。ATMインターフェイスは、受信したパケットごとにATM LLCまたはSNAPヘッダーフィールドをチェックします。パケットが同じブリッジドフォーマットまたはルーテッドフォーマットを使用していることを確認します。同じフォーマットを使用していない場合は、パケットは破棄されます。これらの設定だけがサポートされています。

-

ルータ(ルーテッドフォーマット):(ルーテッドフォーマット)ルータ

-

ルータ(ブリッジドフォーマット):(ブリッジドフォーマット)ブリッジ

-

ブリッジ(ブリッジフォーマット):(ブリッジフォーマット)ブリッジ

-

debug atm packet interface atm を有効にして、OUI フィールドと PID フィールドを参照します。OUI値0x0080C2は、ブリッジドフォーマットのPDUを示します。0x000000の値は、ルーテッドフォーマットのPDUを示します。デバッグ設定で可能な限り具体的に指定することにより、ルータに対するデバッグの影響を制限します。

7200-2#debug atm packet int atm 5/0.1 ATM packets debugging is on Displaying packets on interface ATM5/0.1 only 7200-2#ping 1.1.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 1.1.1.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/8 ms 7200-2# 06:07:06: ATM5/0.1(O): VCD:0x3 VPI:0x1 VCI:0x32 DM:0x0 SAP:AAAA CTL:03 OUI:0080C2 TYPE:0007 Length:0x80 06:07:06: 0000 0030 9475 10A0 0000 0CD5 F07C 0800 4500 0064 000F 0000 FF01 B785 0101 06:07:06: 0101 0101 0102 0800 58EC 05DF 05A3 0000 0000 0150 188C ABCD ABCD ABCD ABCD 06:07:06: ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD 06:07:06: ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD 06:07:06: 06:07:06: ATM5/0.1(I): VCD:0x3 VPI:0x1 VCI:0x32 Type:0x0 SAP:AAAA CTL:03 OUI:0080C2 TYPE:0007 Length:0x80 06:07:06: 0000 0000 0CD5 F07C 0030 9475 10A0 0800 4500 0064 000F 0000 FE01 B885 0101 06:07:06: 0102 0101 0101 0000 60EC 05DF 05A3 0000 0000 0150 188C ABCD ABCD ABCD ABCD 06:07:06: ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD 06:07:06: ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD ABCD 06:07:06:

-

terminal monitorコマンドを使用してルータにTelnet接続する場合は、デバッグ出力が表示されることを確認してください。現在のターミナルおよびセッションに関する debug コマンド出力およびシステム エラー メッセージを表示するには、terminal monitor EXEC コマンドを使用します。すべてのデバッグ出力を、コンソールではなくバッファに転送します。これを行うためには、グローバル設定モードで logging buffered および no logging console コマンドを実行します。show loggingコマンドを使用して、変更を確認します。すべてのターミナルパラメータ設定コマンドはローカルに設定されます。セッションが終了した後も有効なままです(TCPポートの設定は不要)。

cisco#terminal monitor % Console already monitors

-

show atm vc コマンドを使用して、VC テーブルを表示します。VC のステータス(Sts)が UP であることを確認します。

7200-2#show atm vc VC not configured on interface ATM2/0 VCD / Peak Avg/Min Burst Interface Name VPI VCI Type Encaps SC Kbps Kbps Cells Sts 5/0 1 1 1 PVC SNAP UBR 10000 UP 5/0.1 3 1 50 PVC SNAP UBR 149760 UP -

PVCのVirtual Circuit Descriptor(VCD;仮想回線記述子)を決定したら、show atm vc {vcd#}を発行します。InPkts カウンタと OutPkts カウンタの増加を確認します。カウンタが1つだけ増加しているかどうかを確認します。PDU のフォーマットが不一致である場合の症状には、InPkts と OutPkts の値が増加し ping が失敗するが、含まれます。

7200#show atm vc 3 ATM5/0.1: VCD: 3, VPI: 1, VCI: 50 UBR, PeakRate: 149760 AAL5-LLC/SNAP, etype:0x0, Flags: 0xC20, VCmode: 0x0 OAM frequency: 0 second(s) InARP frequency: 15 minutes(s) Transmit priority 4 InPkts: 43, OutPkts: 0, InBytes: 1849, OutBytes: 0 InPRoc: 43, OutPRoc: 0, Broadcasts: 0 InFast: 0, OutFast: 0, InAS: 0, OutAS: 0 InPktDrops: 0, OutPktDrops: 0 CrcErrors: 0, SarTimeOuts: 0, OverSizedSDUs: 0, LengthViolation: 0, CPIErrors: 0 Out CLP=1 Pkts: 0 OAM cells received: 0 OAM cells sent: 0 Status: UP

ステップ 2

debug atm packet int atmコマンドとshow atm vc {vcd#}コマンドを使用して、両側がパケットを送信していることを確認します。確認したら、エンドツーエンド接続がない理由を確認します。これを行うには、「IP over ATM PVC接続のトラブルシューティング」のステップ4に記載されているチェックを実行します。

ステップ 3

宛先がリモート ユーザであるパケットに関して、ルータは IP ルーティング テーブルを参照して出力インターフェイスを決定します。続いて、イーサネット ヘッダーに位置する宛先 Media Access Control(MAC; メディア アクセス制御)アドレスのインターフェイスと関連付けられた IP ARP テーブルをチェックします。エントリが見つからない場合は、ルータは宛先 IP アドレスに関する ARP 要求を生成します。RBE を使用する場合、ARP 要求は宛先インターフェイスのみに転送されます。IRBでは、ARP要求は同じブリッジグループに設定されているすべてのインターフェイスに転送されます。

-

show ip arp コマンドを使用して、ユーザの IP アドレスに関する IP ARP テーブルに、ルータが完全なエントリを持っていることを確認します。ルータは、ARP テーブルに Bridge-Group Virtual Interface(BVI)を自動的に入力します。pingが失敗しても、ルータはARPテーブルにユーザのIPアドレスのエントリを作成します。ただし、不完全なハードウェアアドレスがリストされます。

7200-2#show ip arp Protocol Address Age (min) Hardware Addr Type Interface Internet 1.1.1.1 - 0000.0cd5.f07c ARPA BVI1 Internet 1.1.1.2 0 Incomplete ARPA Internet 172.16.81.46 128 0000.0c8b.fce0 ARPA Ethernet3/0 Internet 172.16.81.14 - 0030.7b1e.9054 ARPA

-

debug atm packet interface atm コマンドを使用して、ブロードキャストされた ARP 要求をキャプチャします。FFFF FFFF FFFF の宛先 MAC アドレスを探します。ルータがブロードキャストを 5 回送信します。

7200-2#ping 1.1.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 1.1.1.2, timeout is 2 seconds: 05:45:12: ATM5/0.1(O): VCD:0x3 VPI:0x1 VCI:0x32 DM:0x0 SAP:AAAA CTL:03 OUI:0080C2 TYPE:0007 Length:0x4A 05:45:12: 0000 FFFF FFFF FFFF 0000 0CD5 F07C 0806 0001 0800 0604 0001 0000 0CD5 F07C 05:45:12: 0101 0101 0000 0000 0000 0101 0102 0000 0000 0000 0000 0000 0000 0000 0000 05:45:12: 0000 -

debug arp コマンドを使用すると、正しいインターフェイスから送信された ARP 要求も表示されます。リモート側で、着信 ARP 要求を探します。

7200-2#debug arp ? <cr> 7200-2#debug arp ARP packet debugging is on 7200-2#ping 1.1.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 1.1.1.2, timeout is 2 seconds: 05:49:01: IP ARP: creating incomplete entry for IP address: 1.1.1.2 interface BVI1 05:49:01: IP ARP: sent req src 1.1.1.1 0000.0cd5.f07c, dst 1.1.1.2 0000.0000.0000 BVI1. 05:49:03: IP ARP: sent req src 1.1.1.1 0000.0cd5.f07c, dst 1.1.1.2 0000.0000.0000 BVI1. 05:49:05: IP ARP: sent req src 1.1.1.1 0000.0cd5.f07c, dst 1.1.1.2 0000.0000.0000 BVI1. 05:49:07: IP ARP: sent req src 1.1.1.1 0000.0cd5.f07c, dst 1.1.1.2 0000.0000.0000 BVI1. 05:49:09: IP ARP: sent req src 1.1.1.1 0000.0cd5.f07c, dst 1.1.1.2 0000.0000.0000 BVI1. Success rate is 0 percent (0/5)

ステップ 4

ATM ルータ インターフェイスは、ATM LLC または SNAP カプセル化を調べた後、イーサネット カプセル化を調べます。ブリッジとして機能するルータは、宛先MACアドレスをATM VCに関連付ける必要があります。ルータは、カプセル化 PDU の発信元 MAC アドレスを分析し、そのブリッジング テーブルにエントリを追加します。show bridge コマンドで、このテーブルを表示します。

7200-2#show bridge

Total of 300 station blocks, 299 free

Codes: P - permanent, S - self

Bridge Group 1:

Address Action Interface Age RX count TX count

0030.9475.10a0 forward ATM5/0.1 0 16 10

ブリッジングテーブルが数百を超えるエントリで構成されている場合は、次の手順を使用して、1つのエントリを簡単に見つけてください。

-

set terminal len 0 コマンドを発行します。

-

show bridge コマンドを実行します。

-

出力をファイルにキャプチャします。

-

Unix ワークステーションから grep コマンドを発行するなどして、適切な MAC アドレスを検索します。

エントリが見つかったら、show bridge verbose コマンドを使用して、特定のリモート ユーザの受信と送信のカウントを表示します。

7500-1#show bridge verbose | include 0000.0cd5.f07c BG Hash Address Action Interface VC Age RX count TX count 1 8C/0 0000.0cd5.f07c forward ATM4/0/0.1 9 0 4085 0

ステップ 5

ブリッジ グループのメンバ ポートが、正しいスパニングツリー状態であることを確認します。すべてのブリッジが同じ指定ルートブリッジを指していることを確認します。

この出力は、ルートではないブリッジからの出力です。

7200-2#show spanning-tree 1

Bridge group 1 is executing the ieee compatible Spanning Tree protocol

Bridge Identifier has priority 32768, address 0000.0c99.f718

Configured hello time 2, max age 20, forward delay 15

Current root has priority 32768, address 0000.0c78.8fb8

Root port is 18 (ATM5/0.1), cost of root path is 14

Topology change flag not set, detected flag not set

Number of topology changes 1 last change occurred 00:09:51 ago

from ATM5/0.1

Times: hold 1, topology change 35, notification 2

hello 2, max age 20, forward delay 15

Timers: hello 0, topology change 0, notification 0, aging 300

Port 18 (ATM5/0.1) of Bridge group 1 is forwarding

Port path cost 14, Port priority 128, Port Identifier 128.18.

Designated root has priority 32768, address 0000.0c78.8fb8

Designated bridge has priority 32768, address 0000.0c78.8fb8

Designated port id is 128.6, designated path cost 0

Timers: message age 2, forward delay 0, hold 0

Number of transitions to forwarding state: 1

BPDU: sent 142, received 160

この出力は、ルートであるブリッジからの出力です。

7500-1#show spanning-tree 1

Bridge group 1 is executing the IEEE compatible Spanning Tree protocol

Bridge Identifier has priority 32768, address 0000.0c78.8fb8

Configured hello time 2, max age 20, forward delay 15

We are the root of the spanning tree

Port Number size is 12

Topology change flag not set, detected flag not set

Times: hold 1, topology change 35, notification 2

hello 2, max age 20, forward delay 15

Timers: hello 0, topology change 0, notification 0

bridge aging time 300

Port 6 (ATM4/0/0.1 RFC 1483) of Bridge group 1 is forwarding

Port path cost 15, Port priority 128

Designated root has priority 32768, address 0000.0c78.8fb8

Designated bridge has priority 32768, address 0000.0c78.8fb8

Designated port is 6, path cost 0

Timers: message age 0, forward delay 0, hold 0

BPDU: sent 0, received 1

ステップ 6

2 人のリモート ユーザが ATM インターフェイスとオフネットワーク IP アドレスに ping を実行できるが、お互いに ping を実行できない場合、2 人が同じインターフェイスの下で設定されているかどうかを確認してください。ARP要求などのブロードキャストは受信された同じインターフェイスに転送されないため、リモートユーザは同じメインインターフェイスまたはマルチポイントサブインターフェイスに設定すると互いにpingを実行できません。

エージングタイマーによるブロードキャストの制御

大規模な IRB ネットワークの重要な検討事項として、IP ARP およびブリッジ テーブル エントリのエージング タイマーがあります。常に両方のテーブルのエントリが、ほとんど同時にエージングされるようにします。そうしないと、リンクに不要なトラフィックのフラッディングが発生します。

デフォルトの ARP タイムアウトは 4 時間です。デフォルトのブリッジのエージング タイムは 10 分です。10分間アイドル状態のリモートユーザの場合、ルータはユーザのブリッジテーブルエントリのみを消去し、ARPテーブルエントリを保持します。ルータは、リモートユーザにダウンストリームのトラフィックを送信する必要がある場合、ARPテーブルをチェックし、MACアドレスを指す有効なエントリを見つけます。ルータがこの MAC アドレスに関するブリッジ テーブルをチェックしても MAC アドレスが見つからなかった場合、ルータはブリッジ グループの各 VC からトラフィックのフラッディングを行います。このフラッディングにより、不必要な下流方向のトラフィック量が発生します。

両方のエージングタイマーが同じ値で設定されている場合、両方のタイマーが同時に期限切れになります。リモートユーザのエントリは、両方のテーブルで消去されます。ルータは、リモートユーザにトラフィックをダウンストリームで送信する必要がある場合、ARPテーブルをチェックし、エントリを見つけずに、すべてのVCにデータトラフィックを送信するのではなく、ユーザに対するARP要求パケットを送信します。ARP応答を受信すると、ルータは関連するVCでのみデータ送信を継続します。

次のコマンドを使用して、ARPとブリッジテーブルのエージングタイムを設定します。

7500-1(config)#bridge 1 aging-time ?

<10-1000000> Seconds

7500-1(config)#interface bvi1

7500-1(config-if)#arp timeout ?

<0-2147483> Seconds

既知の問題:イーサネット フレームのパディング

RFC 2684は ![]() 、ATMでのマルチプロトコルカプセル化に関してRFC 1483に取って代わるものです。RFC 2684のセクション5.2では、受信したイーサネット/802.3フレーム(着信セル経由)を、MTUをサポートする最小サイズにパディングするために、ATMブリッジインターフェイスが必要です。RFC 2684では、次のような要件が規定されています。

、ATMでのマルチプロトコルカプセル化に関してRFC 1483に取って代わるものです。RFC 2684のセクション5.2では、受信したイーサネット/802.3フレーム(着信セル経由)を、MTUをサポートする最小サイズにパディングするために、ATMブリッジインターフェイスが必要です。RFC 2684では、次のような要件が規定されています。

「Bridged Ethernet/802.3カプセル化フォーマットを使用し、LAN FCSを保持するブリッジにはパディングが含まれている必要があります。LAN FCS を保持せずにブリッジド イーサネット/802.3 カプセル化フォーマットを使用するブリッジは、パディングを含めても、パディングを省略しても構いません。ブリッジが LAN FCS を使用せずにこのフォーマットでフレームを受信する場合は、イーサネット/802.3 サブネットワークに転送する前に、(パディングがまだ存在していない場合は)必要なパディングを挿入する機能がブリッジに必要になります。」

シスコでは、次のバグIDを使用してこの要件を実装しました。

| Bug ID | Platform |

|---|---|

| CSCds02872(登録ユーザ専用) | Cisco 7200 シリーズおよび 2600/3600 シリーズ ルータなどの、パーティクルベースのプラットフォーム。 |

| CSCds38408(登録ユーザ専用) | Route Switch Processor(RSP; ルート スイッチ プロセッサ)または Cisco 7500 ルータ。 |

| CSCdr52760(登録ユーザ専用) | Catalyst XL スイッチ。 |

| CSCdu24062(登録ユーザ専用) | Gigabit Switch Router(GSR; ギガビット スイッチ ルータ)。 注:このバグIDは、情報提供のみを目的としてリストされています。4xOC3 や 1xOC12 などの、GSR Engine 0 ATM ライン カードは、現在のアーキテクチャが原因でパディングを実装できません。実際にサブMTUフレームを受信してイーサネットユーザに転送するリモートデバイスは、必要なパディングを実装する必要があります |

| CSCdu24059(登録ユーザ専用) | Catalyst 2800 スイッチ |

| CSCdp82703(登録ユーザ専用) | Catalyst 5000 スイッチ |

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

18-Dec-2007 |

初版 |

フィードバック

フィードバック