はじめに

このドキュメントでは、アプリケーションセントリックインフラストラクチャ(ACI)のLightweight Directory Access Protocol(LDAP)認証を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- ACI認証、許可、アカウンティング(AAA)ポリシー

- [LDAP]

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Application Policy Infrastructure Controller(APIC)バージョン5.2(7f)

- Ubuntu 20.04とslapdおよびphpLDAPadmin

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

このセクションでは、LDAPサーバと統合し、LDAPをデフォルトの認証方式として使用するようにAPICを設定する方法について説明します。

コンフィギュレーション

ステップ 1:Ubuntu phpLDAPadminでのグループ/ユーザの作成

注:UbuntuをLDAPサーバとして設定するには、Ubuntuの公式Webサイトで包括的なガイドラインを参照してください。既存のLDAPサーバがある場合は、ステップ2から始めます。

このドキュメントでは、ベースDNはdc=dclab,dc=comで、2人のユーザ(User1とUser2)はグループ(DCGroup)に属しています。

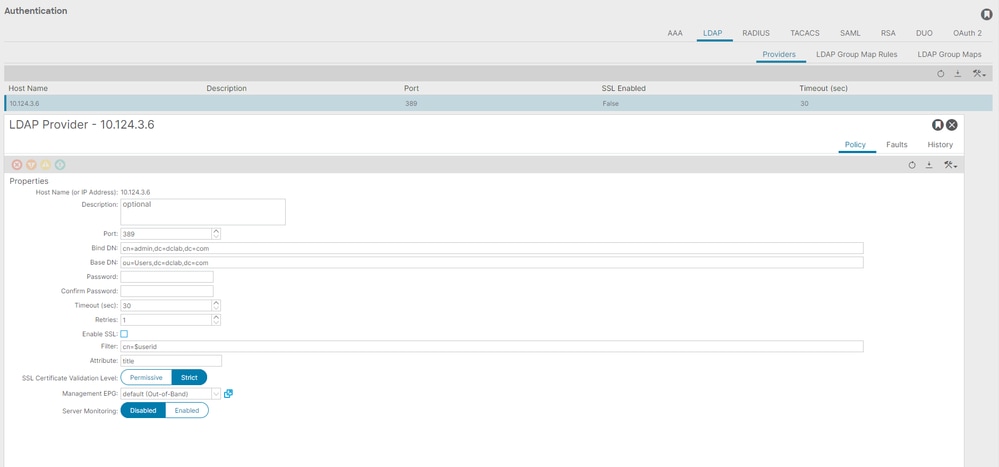

ステップ 2:APICでのLDAPプロバイダーの設定

APICメニューバーで、図に示すようにAdmin > AAA > Authentication > LDAP > Providersに移動します。

バインドDN:バインドDNは、LDAPに対して認証するために使用するクレデンシャルです。APICは、このアカウントを使用してディレクトリを照会することで認証を行います。

ベースDN:この文字列は、ディレクトリ内のユーザエントリを検索および識別するためのリファレンスポイントとしてAPICに採用されます。

パスワード:これは、LDAPサーバにアクセスするために必要なバインドDNの必須パスワードであり、LDAPサーバに設定されたパスワードと関連付けられます。

SSLの有効化:内部CAまたは自己署名証明書を使用する場合は、Permissiveを選択する必要があります。

Filter:デフォルトのフィルタ設定はcn=$userid、ユーザが共通名(CN)を持つオブジェクトとして定義されている場合に、ベースDN内のオブジェクトを検索するために使用されます。

属性:属性は、グループメンバーシップとロールを決定するために使用されます。ここでは、ACIに2つのオプションが用意されています。memberOfおよびCiscoAVPair.memberOf は、グループメンバーシップを識別するためのRFC2307bis属性です。現在、OpenLDAPはRFC2307をチェックするため、代わりにtitle が使用されます。

管理エンドポイントグループ(EPG):LDAPサーバへの接続は、選択されたネットワーク管理アプローチに応じて、インバンドまたはアウトオブバンドのEPGを介して実現されます。

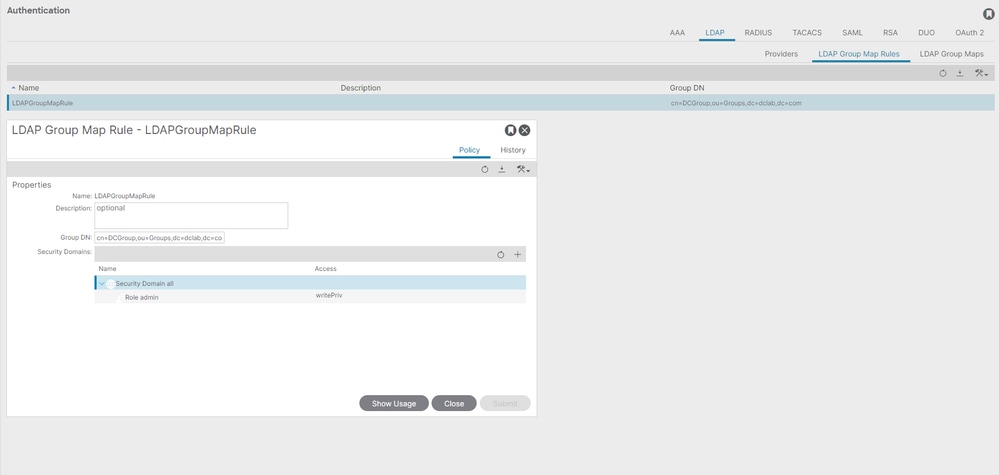

ステップ 3:LDAPグループマップルールの設定

メニューバーで、図に示すようにAdmin > AAA > Authentication > LDAP > LDAP Group Map Rules に移動します。

DCGroup内のユーザーは管理者権限を持ちます。したがって、グループDNはセキュリティドメインをcn=DCGroup, ou=Groups, dc=dclab, dc=com. A割り当てAll、adminwrite privilegeとの役割を割り当てます。

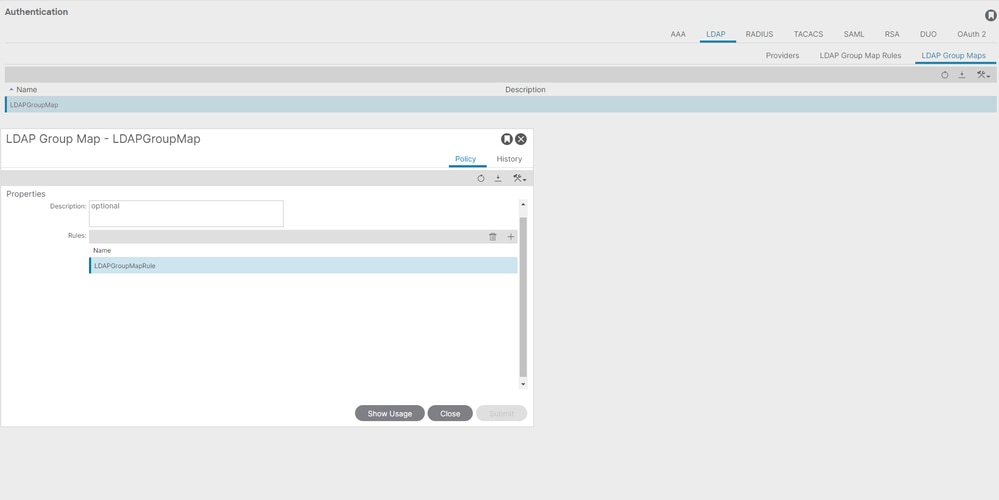

ステップ 4:LDAPグループマップの設定

メニューバーで、図に示すようにAdmin > AAA > Authentication > LDAP > LDAP Group Maps に移動します。

ステップ2で作成したLDAPグループマップルールを含むLDAPグループマップを作成します。

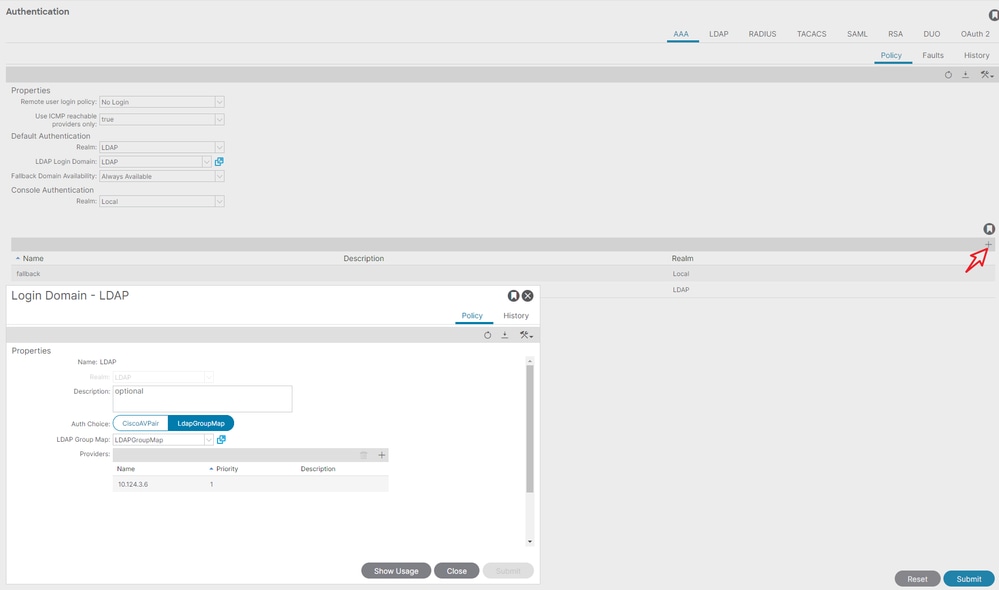

ステップ 5:AAA認証ポリシーの設定

メニューバーで、図に示すようにAdmin > AAA > Authentication > AAA > Policy > Create a login domainに移動します。

メニューバーで、図に示すようにAdmin > AAA > Authentication > AAA > Policy > Default Authentication に移動します。

デフォルトの認証RealmをLDAPに変更し、「LDAP Login Domain created」を選択します。

確認

ここでは、設定が正常に機能しているかどうかを確認します。

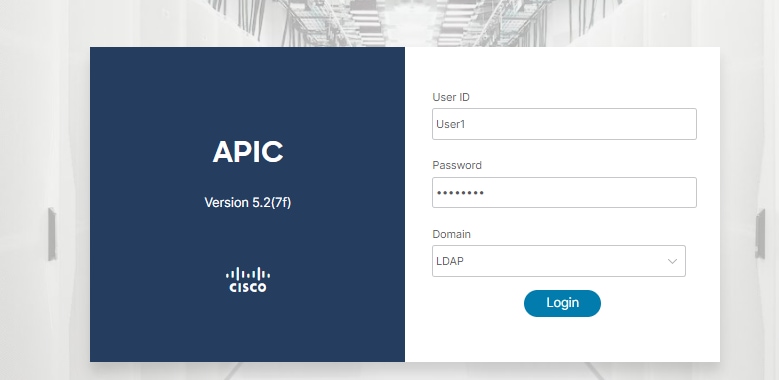

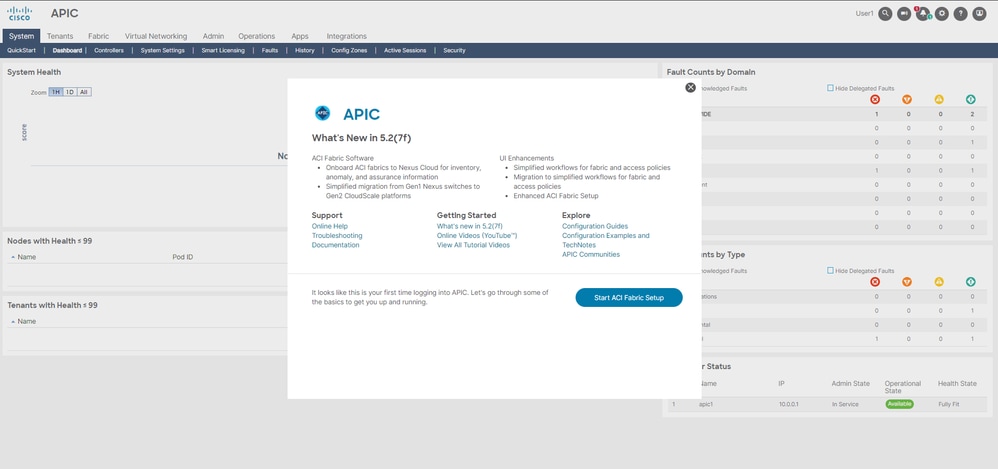

LDAPユーザがUser1、管理者ロールと書き込み権限を使用してAPICに正常にログインできることを確認します。

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

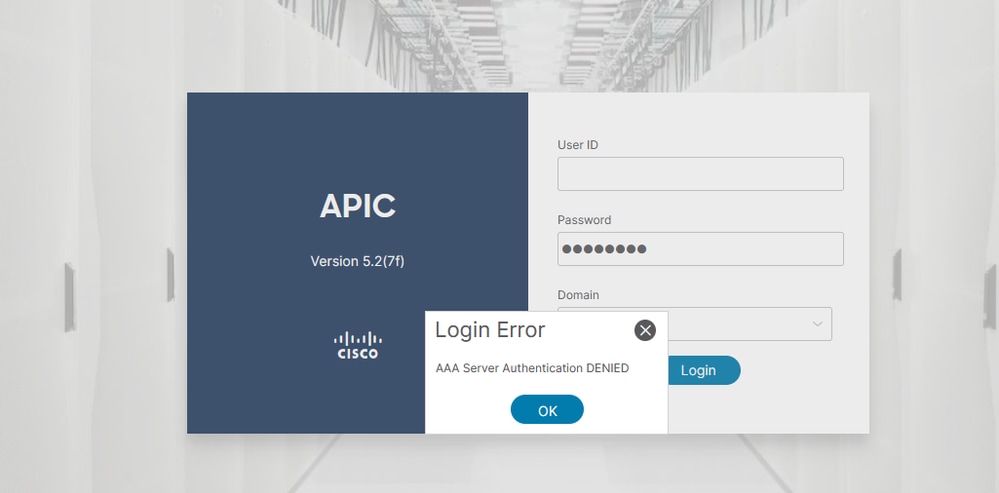

ユーザがLDAPデータベースに存在しない場合:

パスワードが正しくない場合:

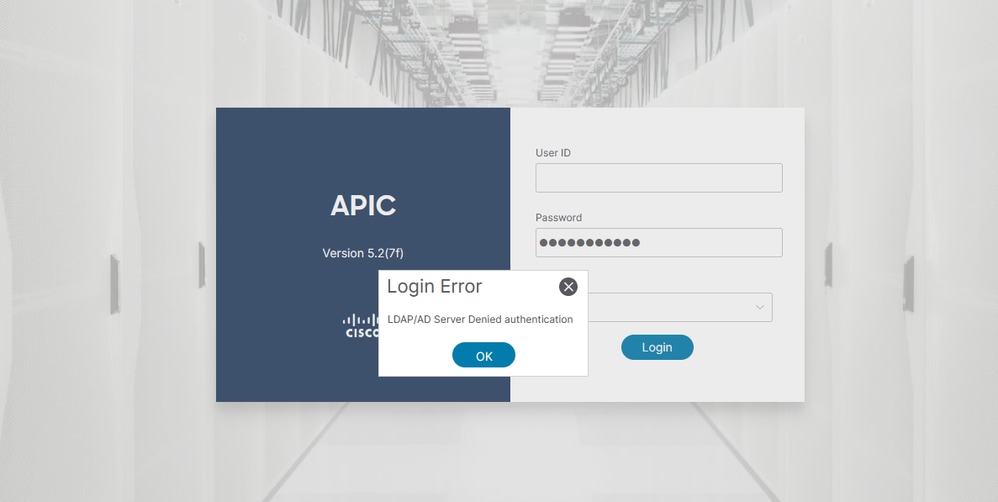

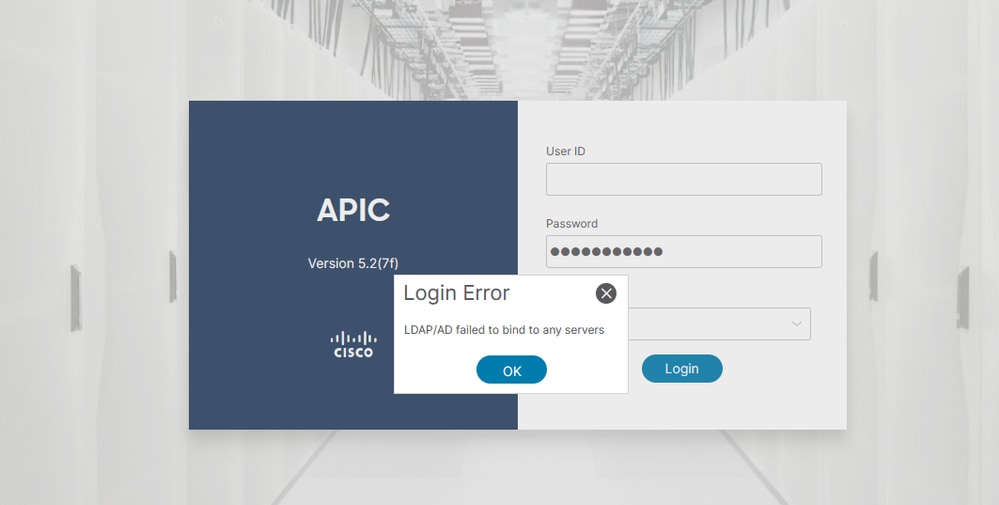

LDAPサーバに到達できない場合:

トラブルシューティング コマンド:

apic1# moquery -c aaaLdapProvider Total Objects shown: 1 # aaa.LdapProvider name : 10.124.3.6 SSLValidationLevel : strict annotation : attribute : title basedn : ou=Users,dc=dclab,dc=com childAction : descr : dn : uni/userext/ldapext/ldapprovider-10.124.3.6 enableSSL : no epgDn : uni/tn-mgmt/mgmtp-default/oob-default extMngdBy : filter : cn=$userid key : lcOwn : local modTs : 2024-03-26T07:01:51.868+00:00 monPolDn : uni/fabric/monfab-default monitorServer : disabled monitoringPassword : monitoringUser : default nameAlias : operState : unknown ownerKey : ownerTag : port : 389 retries : 1 rn : ldapprovider-10.124.3.6 rootdn : cn=admin,dc=dclab,dc=com snmpIndex : 1 status : timeout : 30 uid : 15374 userdom : :all: vrfName : apic1# show aaa authentication Default : ldap Console : local apic1# show aaa groups Total number of Groups: 1 RadiusGroups : RsaGroups : TacacsGroups : LdapGroups : LDAP apic1# show aaa sessions Username User Type Host Login Time ---------- ---------- --------------- ------------------------------ User1 remote 10.140.233.70 2024-04-08T07:51:09.004+00:00 User1 remote 10.140.233.70 2024-04-08T07:51:11.357+00:00

さらにサポートが必要な場合は、Cisco TACまでお問い合わせください。

関連情報