概要

このドキュメントでは、期限切れのシングルサインオン(SSO)証明書を生成する方法について説明します。

前提条件

要件

4.7.2.1より前のCloudCenterリリースに関する知識があることが推奨されます

使用するコンポーネント

このドキュメントの情報は、4.7.2.1より前のすべてのCloudCenterバージョンに基づいています

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

問題:「Invalid username or Password」でログインが失敗する

正しいパスワードとユーザー名が使用されているにもかかわらず、「ユーザー名またはパスワードが無効です」でログインが失敗します。これは、シングルサインオン証明書の有効期限が切れたことが原因です。 4.7.2.1には、証明書が期限切れにならない修正が含まれています。

解決方法

証明書を更新する手順:

ステップ1:添付ファイル(samlKeystore.jks)をCCMにアップロードします。HAモードの場合は、ファイルを両方のCCMにアップロードします。

# cd /usr/local/tomcat/webapps/ROOT/WEB-INF/lib/ & mkdir ./security

# cp /tmp/samlKeystore.jks security/

ステップ2:Cliqrセキュリティライブラリを再パッケージ化します。この例では、バージョン4.7.2を使用しています。

# cp cliqr-security-4.7.2.jar ~/

# jar uf cliqr-security-4.7.2.jar security/samlKeystore.jks

# chown -R cliqruser:cliqruser cliqr-security-4.7.2.jar

# rm -rf security/

ステップ3:(プライマリ)CCMでTomcatサービスを再起動します。

# /etc/init.d/tomcat restart

ステップ4:HAモードの場合、セカンダリCCMでTomcatサービスを停止します。

# /etc/init.d/tomcat stop

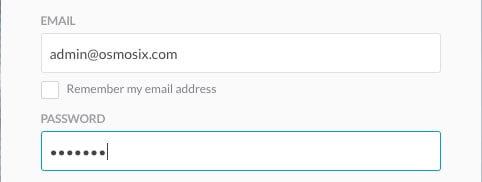

ステップ5:admin@osmosix.comユーザでCCMにログインします。

ステップ6:[Manage Vendor Admins]をクリックします。

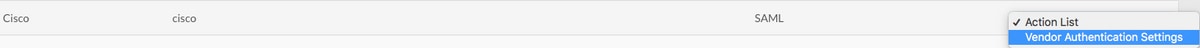

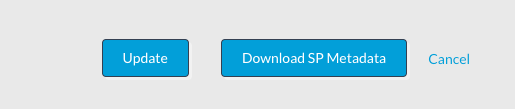

ステップ7:テナントの[認証設定]を選択し、画面の下部に移動して[更新]ボタンをクリックします。これにより、対応するメタデータファイルが更新されます。

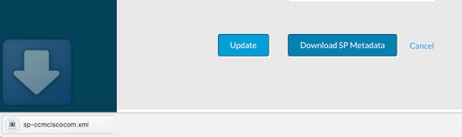

ステップ8:[Download the SP Metadata]ボタンを押して、XMLファイルをダウンロードします。

ステップ8.1:HAモードの場合、CCM1からCCM2にxmlファイルをコピーし、権限がCCM1と同じであることを確認します。XMLの場所は?/usr/local/osmussix/metadata/sp/にあります。

From CCM1

# cd /usr/local/osmosix/metadata/sp

# scp <metadatafile>.xml root@CCM2:/usr/local/osmosix/metadata/sp

ステップ8.2:2番目のCCMでTomcatサービスを開始します

From CCM2

# /etc/init.d/tomcat restart

ステップ9:XMLファイルをIDPにアップロードします。

ステップ10:IDPに.cerファイルが必要な場合は、XMLファイルを開き、秘密キーと証明書の値をテキストファイルにコピーします。テキストファイルを次のようにフォーマットします。

-----BEGIN ENCRYPTED PRIVATE KEY-----

<value for private key>

-----END ENCRYPTED PRIVATE KEY-----

-----BEGIN CERTIFICATE-----

<value for certificate>

-----END CERTIFICATE-----

ステップ11:ログインしてソリューションを検証する。

注:複数のテナントの場合は、各テナントについて手順4 ~ 8を繰り返します。