CX Cloud Agentの概要v2.0

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

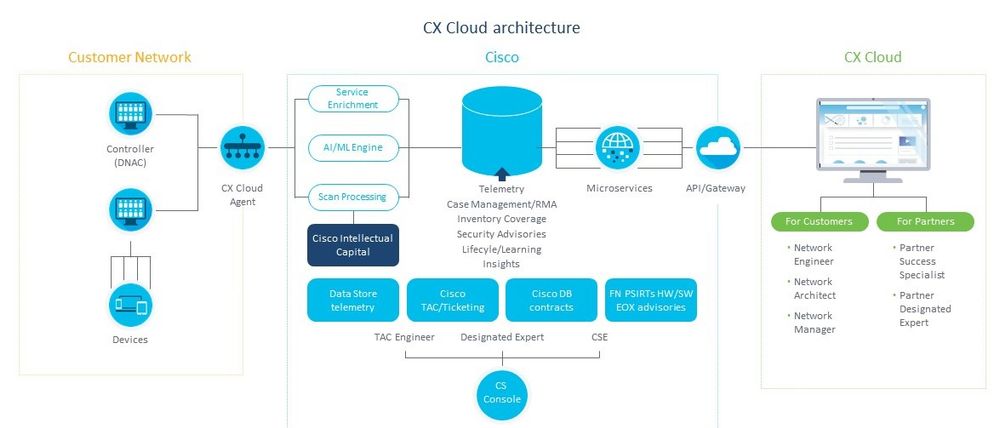

このドキュメントでは、シスコのカスタマーエクスペリエンス(CX)Cloud Agentについて説明します。Cisco(CX)Cloud Agentは、軽量のコンテナ化されたマイクロサービス機能をホストする、最新のモジュラ型オンプレミス型ソフトウェアプラットフォームです。クラウドから顧客のオンプレミス環境に機能をインストール、設定、管理できます。CX Cloud Agentは、新しいサービスの収益化を促進し、能力を拡大し、ビッグデータ、分析、自動化、機械学習/人工知能(ML/AI)、およびストリーミングによって推進される次世代サービスの開発を支援します。

注:このマニュアルは、CX Cloud Agent v2.0を使用するユーザを対象としています。その他の関連情報については、『Cisco CX Cloud Agent』を参照してください。

CX Cloud Agent アーキテクチャ

注:このガイドの画像(およびコンテンツ)は参照目的でのみ提供されています。実際の内容は異なることがあります。

前提条件

CX Cloud Agent は仮想マシン(VM)として実行され、オープン仮想アプライアンス(OVA)または仮想ディスク(VHD)としてダウンロードできます。

導入要件:

- 次のハイパーバイザのいずれか:

- VMware ESXi バージョン 5.5 以降

- Oracle Virtual Box 5.2.30

- Windows Hypervisorバージョン2012 ~ 2016

- ハイパーバイザはVMをホストでき、これには次のものが必要です。

- 8 コア CPU

- 16GB メモリ/RAM

- 200GB のディスク容量

- CX Cloudデータを格納する主要なデータリージョンとして指定のシスコ米国データセンターを使用するお客様:

CX Cloud Agentは、FQDNを使用し、TCPポート443でHTTPSを使用して、ここに示すサーバに接続できる必要があります。

FQDN:agent.us.csco.cloud

FQDN:ng.acs.agent.us.csco.cloud

FQDN:cloudsso.cisco.com

FQDN:api-cx.cisco.com - CX Cloudのデータを格納する主要なデータリージョンとして指定のシスコヨーロッパのデータセンターを使用するお客様:

CX Cloud Agentは、FQDNを使用し、TCPポート443でHTTPSを使用して、ここに示す両方のサーバに接続できる必要があります。

FQDN:agent.us.csco.cloud

FQDN:agent.emea.csco.cloud

FQDN:ng.acs.agent.emea.csco.cloud

FQDN:cloudsso.cisco.com

FQDN:api-cx.cisco.com - CX Cloudのデータを格納する主要なデータリージョンとして指定のシスコアジア太平洋データセンターを使用するお客様:

CX Cloud Agentは、FQDNを使用し、TCPポート443でHTTPSを使用して、ここに示す両方のサーバに接続できる必要があります。

FQDN:agent.us.csco.cloud

FQDN:agent.apjc.csco.cloud

FQDN:ng.acs.agent.apjc.csco.cloud

FQDN:cloudsso.cisco.com

FQDN:api-cx.cisco.com

- 指定されたシスコヨーロッパおよびシスコアジア太平洋のデータセンターをプライマリデータリージョンとして使用するお客様は、初期設定時にCX Cloud AgentをCX Cloudに登録する場合のみ、FQDN(agent.us.csco.cloud)への接続が必要です。CX Cloud AgentがCX Cloudに正常に登録されると、この接続は不要になります。

- CX Cloud Agentのローカル管理では、ポート22がアクセス可能である必要があります。

CX Cloud Agent に関するその他の注意事項:

- VM環境でダイナミックホストコンフィギュレーションプロトコル(DHCP)が有効になっている場合、IPは自動的に検出されます。それ以外の場合は、空きIPv4アドレス、サブネットマスク、デフォルトゲートウェイIPアドレス、およびDNSサーバIPアドレスを使用できる必要があります。

- IPv6ではなく、IPv4のみがサポートされます。

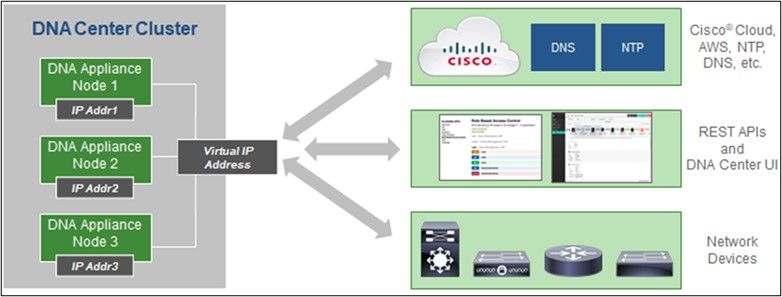

- 認定されたシングルノードおよびハイアベイラビリティ(HA)クラスタのCisco Digital Network Architecture(DNA)Centerバージョン1.2.8 ~ 1.3.3.9および2.1.2.0 ~ 2.2.3.5が必要です。

- ネットワークにSSL代行受信がある場合は、permit-list CX Cloud AgentのIPアドレスを指定します。

重要なドメインへのアクセス

CX Cloudへの移行を開始するには、これらのドメインへのアクセスが必要です。

| 主要ドメイン |

その他のドメイン |

| cisco.com |

mixpanel.com |

| csco.cloud |

cloudfront.net |

| split.io |

eum-appdynamics.com |

| appdynamics.com |

|

| tiqcdn.com |

|

| jquery.com |

地域に固有のドメイン:

| AMERICAS |

EMEA |

APJC |

| cloudsso.cisco.com |

cloudsso.cisco.com |

cloudsso.cisco.com |

| api-cx.cisco.com |

api-cx.cisco.com |

api-cx.cisco.com |

| agent.us.csco.cloud(クラウド) |

agent.us.csco.cloud(クラウド) |

agent.us.csco.cloud(クラウド) |

| ng.acs.agent.us.csco.cloud(クラウド) |

エージェント.emea.csco.cloud |

エージェント.apjc.csco.cloud |

| ng.acs.agent.emea.csco.cloud |

ng.acs.agent.apjc.csco.cloud |

CX Cloud Agent v2.0へのアップグレードの前提条件

CX Cloud Agent v2.0にアップグレードする前に、このセクションで説明されている前提条件を満たす必要があります。

- アップグレードを開始する前に、CX Cloud Agent v1.12.x以降がインストールされている必要があります。

- ドメインネームサーバ(DNS)がまだ設定されていない場合は、次の手順を実行して設定します。

- CX Cloudエージェント仮想マシンのコマンドラインインターフェイス(CLI)コンソールにログインします。

- cxcli agent configureDNSコマンドを実行します。

- DNSのIPアドレスを入力します。

- をクリックします。

Exit

- お客様のネットワークで、重要なドメインアクセスのドメイン名が移行中にクラウドエージェントの再登録を完了することを許可していることを確認します。CX Cloud Agentは、これらのドメインに到達できる必要があります。また、ドメインはDNSサーバから解決できる必要があります。 到達不能なドメインがある場合は、ネットワークチームに連絡してください。

- v2.0アップグレードを開始する前に、Cloud Agent VMスナップショットを作成します(適切なアクセスが必要です)。

注:1.10より前のバージョンでは、まずv1.10にアップグレードし、次にv1.12.x、さらにv2.0に増分アップグレードする必要があります。CX CloudポータルのAdmin Settings > Data Sourcesからアップグレードできます。View Updateをクリックして、アップグレードを完了します。

次の条件が満たされると、セットアップは正常に完了します。

- DNACとそのクレデンシャルのリスト

- AdminまたはObserverロールアクセスを持つDNACユーザ

- DNACクラスタの仮想IPアドレスまたはスタンドアロン/物理IPアドレス

- Cloud AgentとDNAC間の正常な到達可能性

- DNACには最低1つの管理対象デバイスが必要です。

Cisco DNA Center 認定バージョン

認定単一ノードおよび HA クラスタの Cisco DNA Center のバージョンは、1.2.8 ~ 1.3.3.9 および 2.1.2.0 ~ 2.2.3.5 です。

マルチノード HA クラスタ Cisco DNA Center

サポートされるブラウザ

Cisco.comを快適にご利用いただくために、次のブラウザの最新の公式リリースをお勧めします。

- Google Chrome

- Microsoft Edge

- Mozilla Firefox

CX Cloud Agentの導入

CX Cloud Agent を導入するには、次の手順を実行します。

- cx.cisco.com をクリックして、CX Cloud にログインします。

Campus Network - を選択し、

ASSETS & COVERAGE tileに移動します。

ホームページ

ホームページ - バナーのCX Cloud Agentのセットアップをクリックします。CX Cloud Agentのセットアップ:展開要件の確認ウィンドウが開きます。

導入要件のレビュー

導入要件のレビュー - 「導入要件の確認」の前提条件を読み、「ポート443でこの設定をセットアップする」チェックボックスをオンにします。

注:このガイドの画像(およびコンテンツ)は参照目的でのみ提供されています。実際の内容は異なることがあります。

5. Continueをクリックします。Set Up CX Cloud Agent - Accept the strong encryption agreementウィンドウが開きます。

暗号化契約

暗号化契約

6. 「名」、「姓」、「電子メール」および「CCOユーザーID」フィールドに事前入力された情報を確認します。

7. 適切な Business division’s function.

8.使用条件に同意する場合は、「Confirmation」チェック・ボックスを選択します。

9. Continueをクリックします。CX Cloud Agentのセットアップ – イメージファイルのダウンロードウィンドウが開きます。

ダウンロード イメージ

ダウンロード イメージ

10. インストールに必要なイメージファイルをダウンロードするための適切なファイル形式を選択します。

11. I acceptチェックボックスをオンにして、Cisco End User License Agreement(EULA)に同意します。

12. Download and Continueをクリックします。CX Cloud Agentのセットアップ – 導入と仮想マシンとのペア設定ウィンドウが開きます。

13. OVAインストールのネットワーク設定を参照し、次のセクションに進んでCX Cloud Agentをインストールします。

CX Cloud AgentとCX Cloudの接続

- コンソールダイアログまたはコマンドラインインターフェイス(CLI)に表示されるペアコードを入力します。

ペアリングコード

ペアリングコード

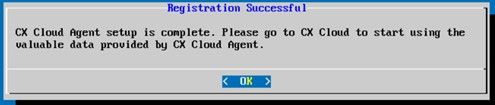

- Continueをクリックして、CX Cloud Agentを登録します。Set Up CX Cloud Agent - Registration successful ウィンドウが数秒間表示された後、Configure Connection to CX Cloud ウィンドウに自動的に移動します

登録の成功

登録の成功

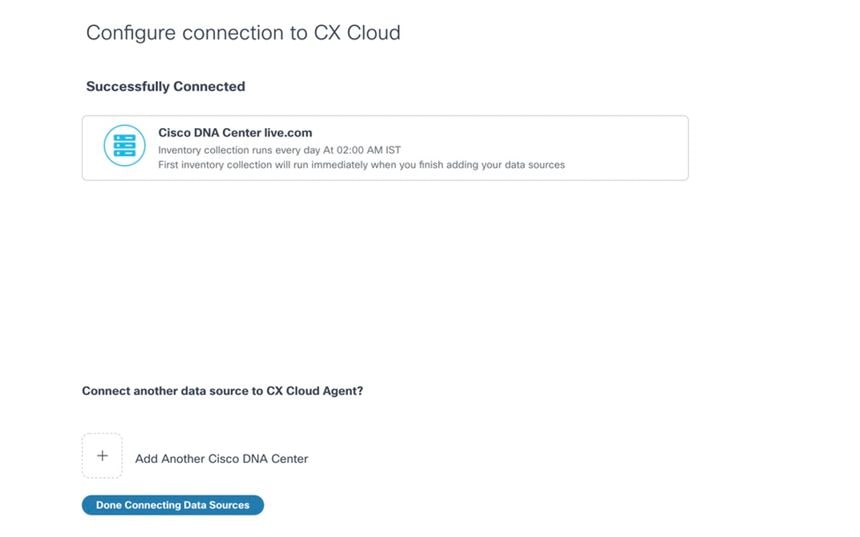

接続の構成

接続の構成

3. データを入力し、Connect This Data Sourceをクリックします。確認メッセージ「Successfully Connected(正常に接続しました)」が表示されます。

DNACが正常に追加されました

DNACが正常に追加されました

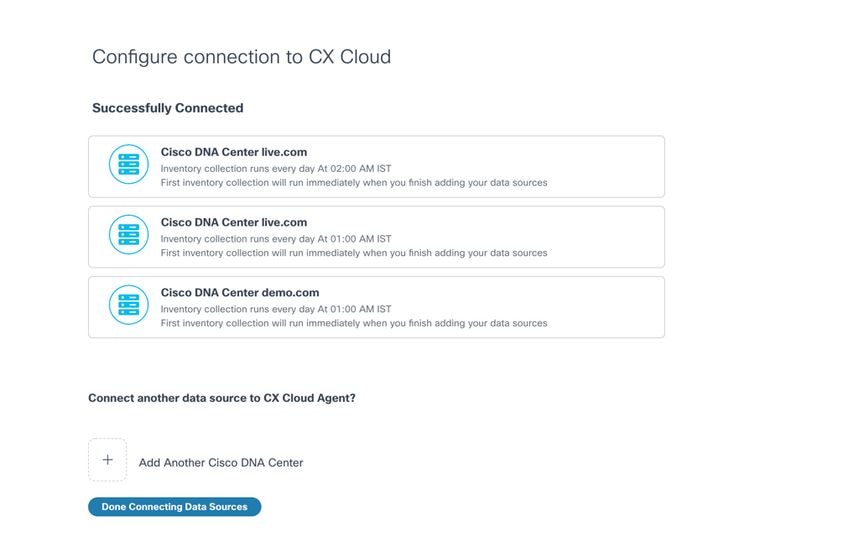

注:複数のDNACAdd Another Cisco DNA Centerを追加するには、をクリックします。

複数のDNACの追加

複数のDNACの追加

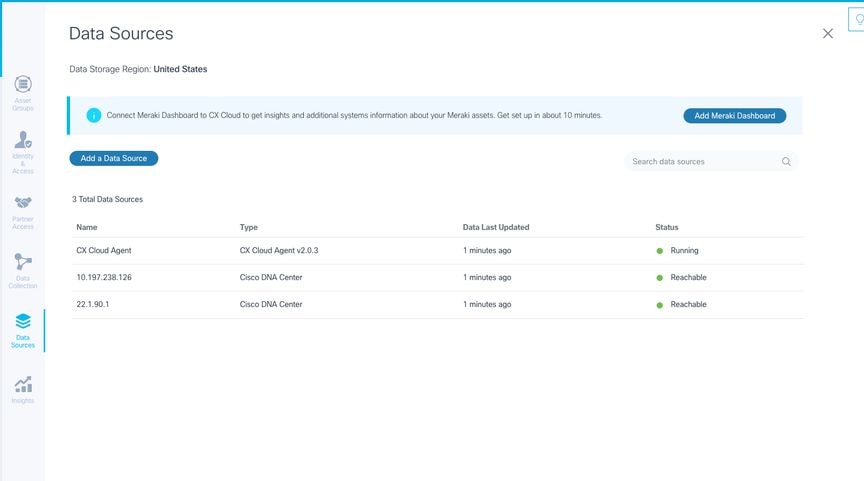

4. 「データ・ソースの接続を終了」をクリックします。データソースウィンドウが開きます。

データソース

データソース

導入とネットワーク設定

CX Cloud Agentを導入するには、次のいずれかのオプションを選択できます。

- [VMware vSphere/vCenter シッククライアント ESXi 5.5/6.0(VMware vSphere/vCenter Thick Client ESXi 5.5/6.0)] を選択する場合は、「シッククライアント」を参照します。

- [VMware vSphere/vCenter Web クライアント ESXi 6.0(VMware vSphere/vCenter Web Client ESXi 6.0)] を選択する場合は、「Web クライアント vSphere」または「vCenter」を参照します。

- [Oracle Virtual Box 5.2.30] を選択する場合は、「Oracle VM」を参照します。

- [Microsoft Hyper-V] を選択する場合は、「Hyper-V」を参照します。

OVA の導入

シッククライアント ESXi 5.5/6.0 のインストール

このクライアントでは、vSphereシッククライアントを使用してCX Cloud Agent OVAを導入できます。

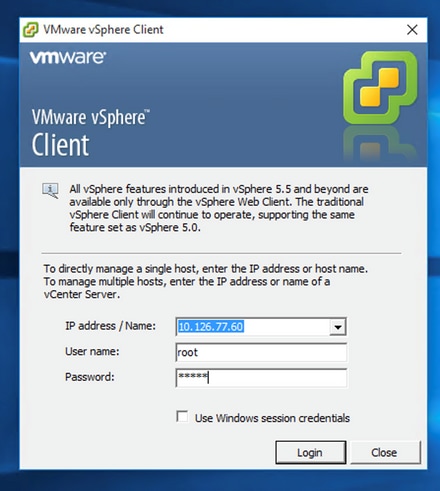

- イメージをダウンロードしたら、VMware vSphere Clientを起動してログインします。

ログイン

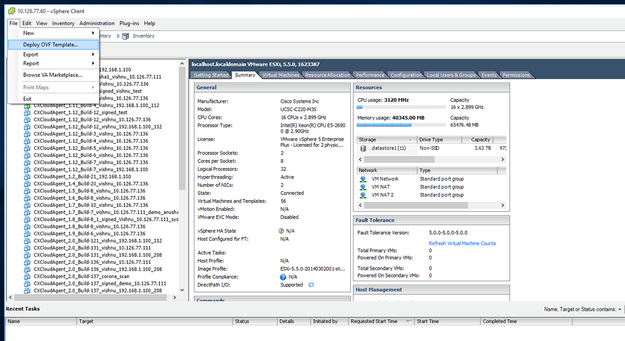

- 移動先

File > Deploy OVF Template.

vSphere クライアント

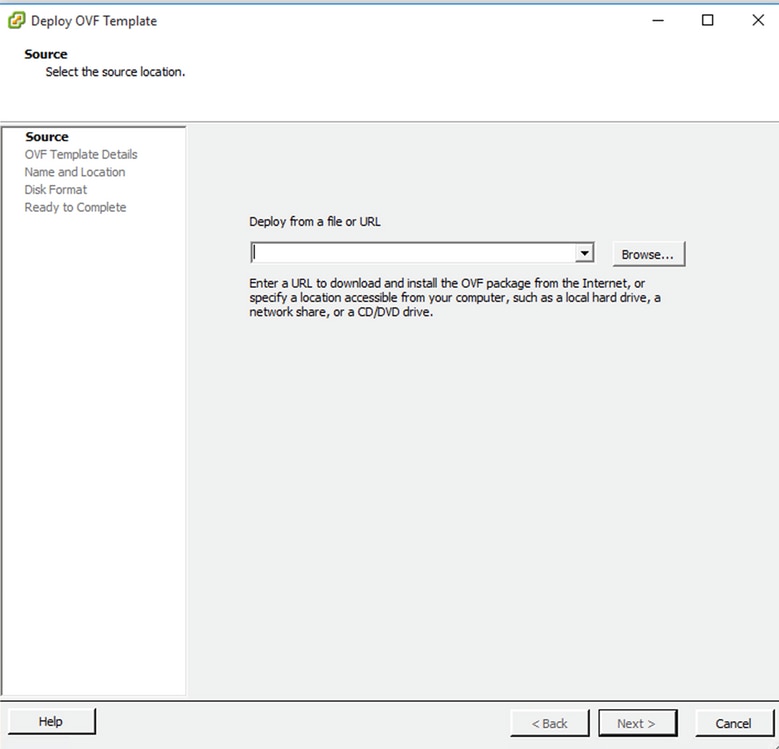

- OVAファイルを参照して選択し、

Nextをクリックします。

OVA パス

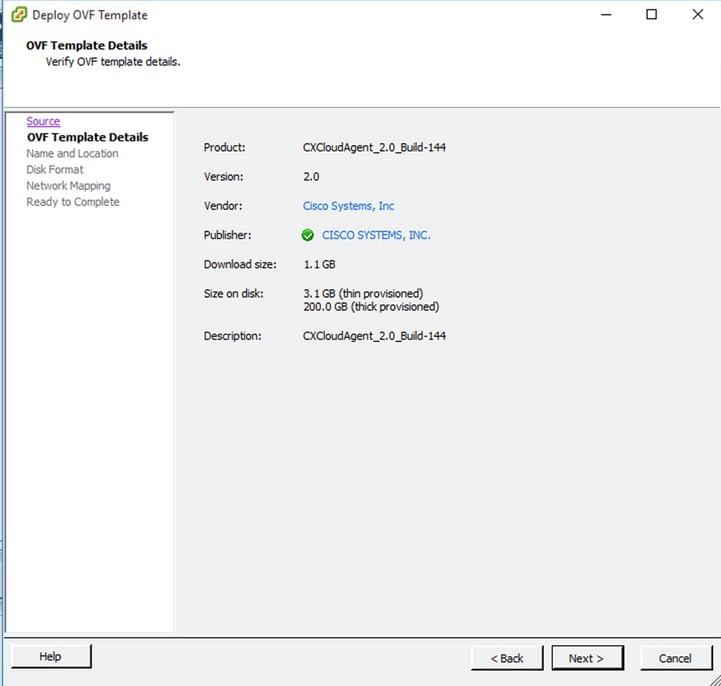

OVF Detailsを確認して、Nextをクリックします。

テンプレートの詳細

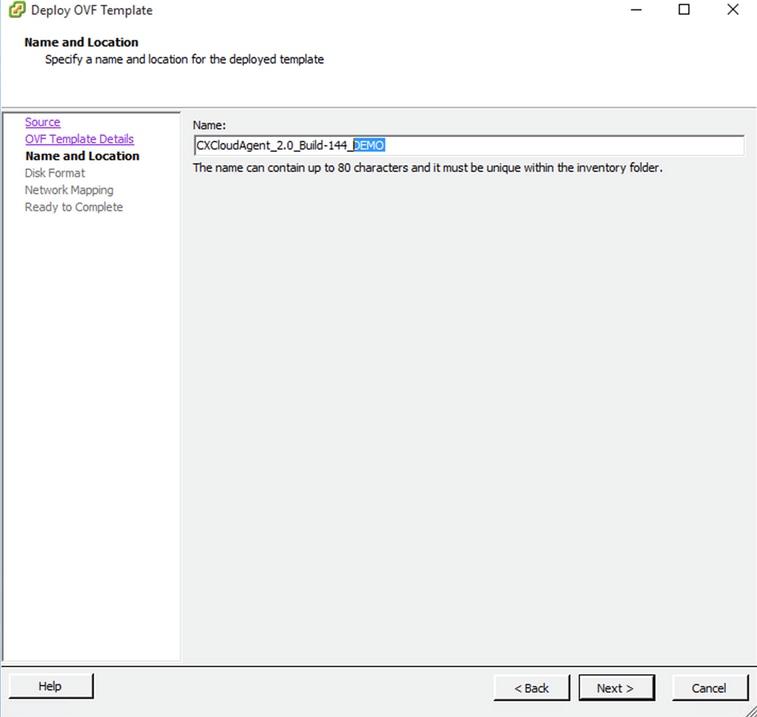

Unique Nameと入力して、Nextをクリックします。

名前と場所

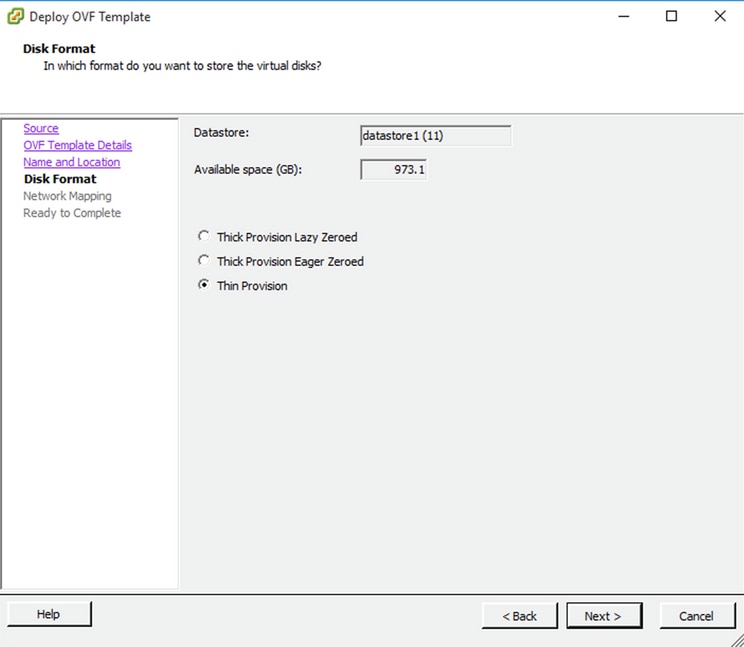

Disk Formatを選択し、Next をクリックします(シンプロビジョニングを推奨)。

ディスクの書式設定

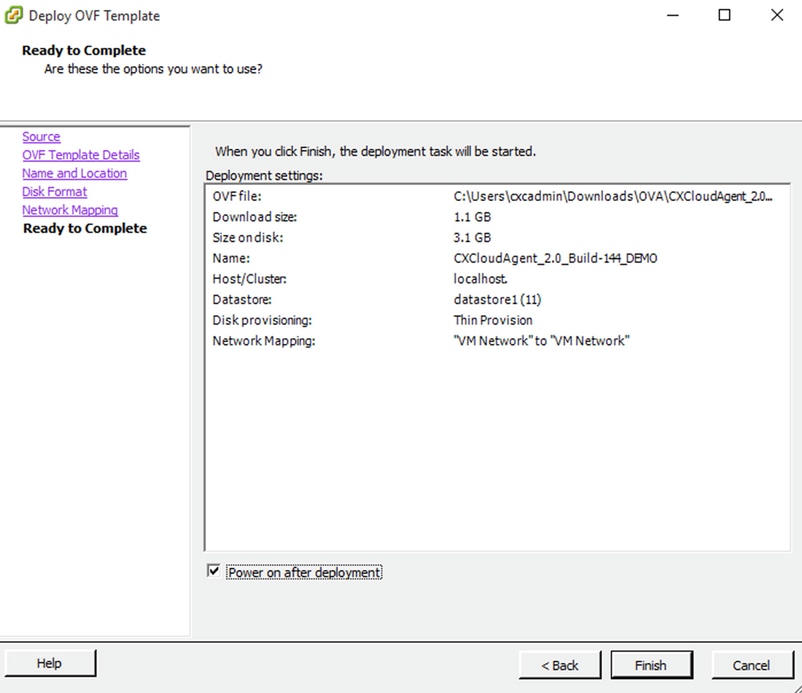

Power on after deploymentのチェックボックスを選択し、Finishをクリックします。

終了準備の完了(Ready to Complete)

導入には数分かかる場合があります。成功メッセージが表示されるまで待ちます。

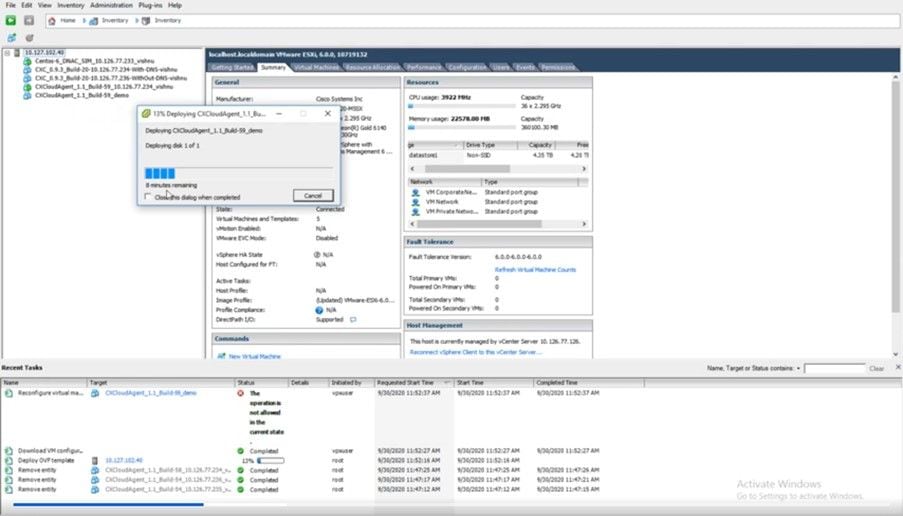

展開中です

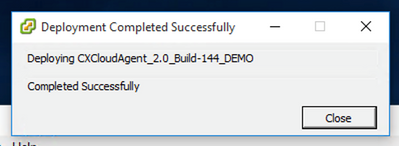

展開の完了

- 導入したVMを選択し、コンソールを開いてNetwork Configurationに移動します。

Web クライアント ESXi 6.0 のインストール

このクライアントは、vSphere Webを使用してCX Cloud Agent OVAを導入します。

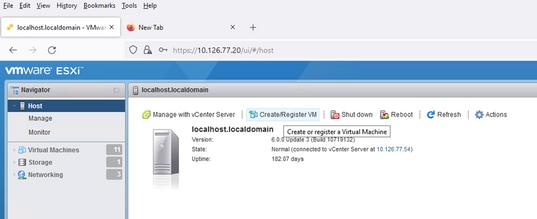

- VMの導入に使用するESXi/ハイパーバイザクレデンシャルを使用して、VMWare UIにログインします。

VMware ESXi のログイン

Virtual Machine > Create / Register VMを選択します。

VM の作成

OVA の導入

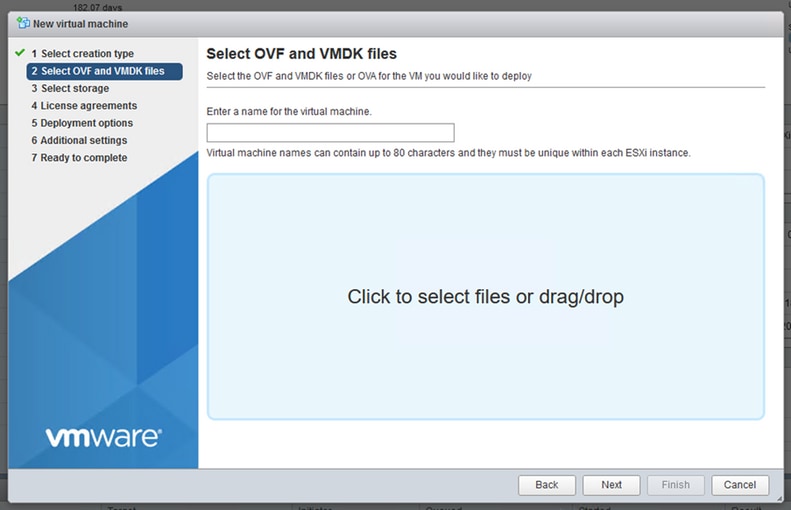

Deploy a virtual machine from an OVF or OVA fileを選択して、Nextをクリックします。 - VMの名前を入力し、ファイルを参照して選択するか、ダウンロードしたOVAファイルをドラッグアンドドロップします。

- をクリックします。

Next

OVA の選択

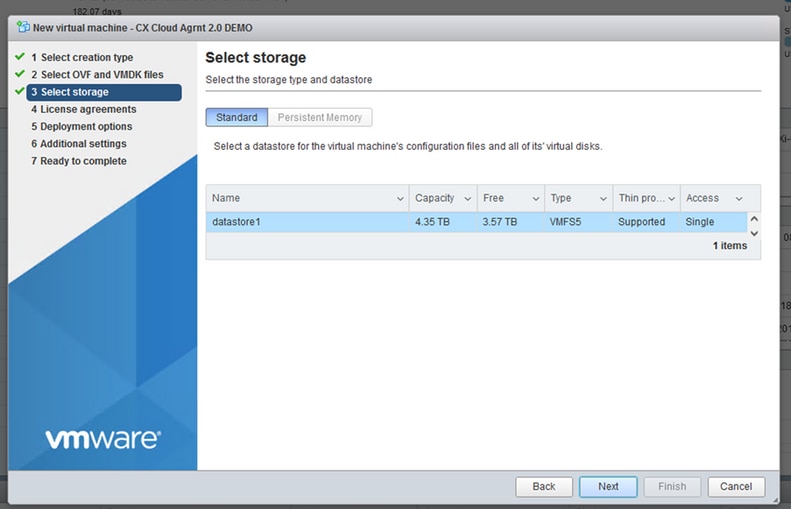

Standard Storageを選択して、Nextをクリックします。

ストレージの選択

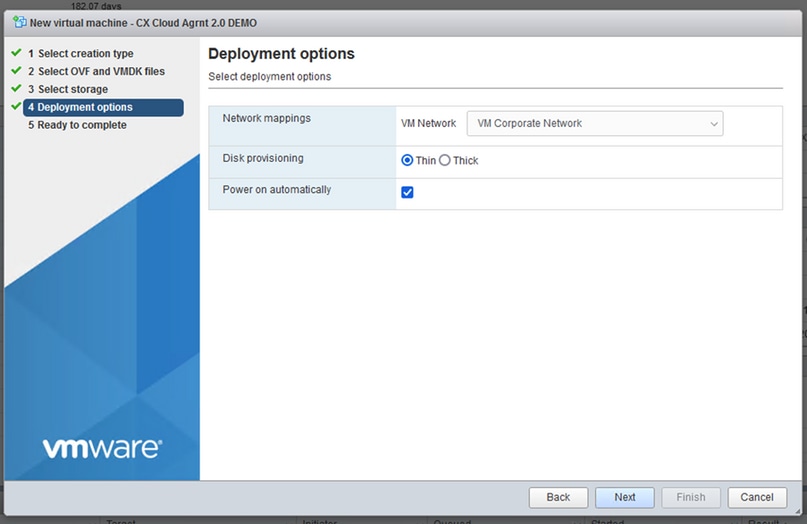

導入オプション

- 適切な導入オプションを選択して、

Nextをクリックします。

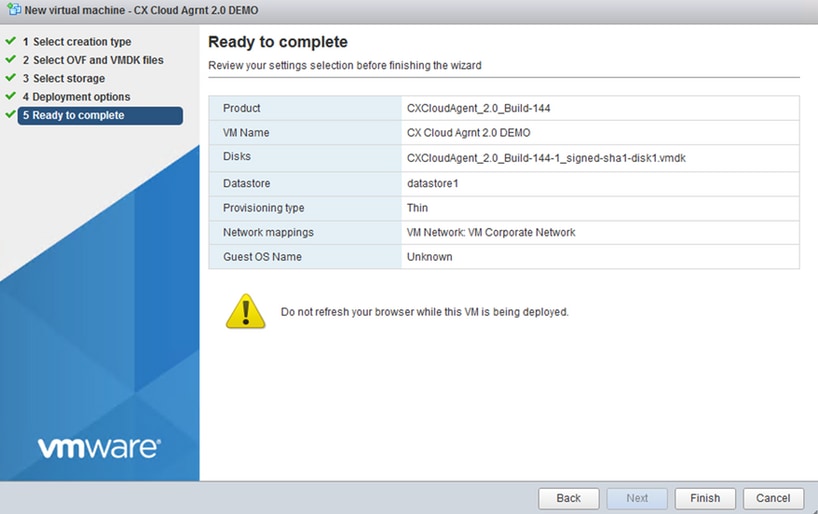

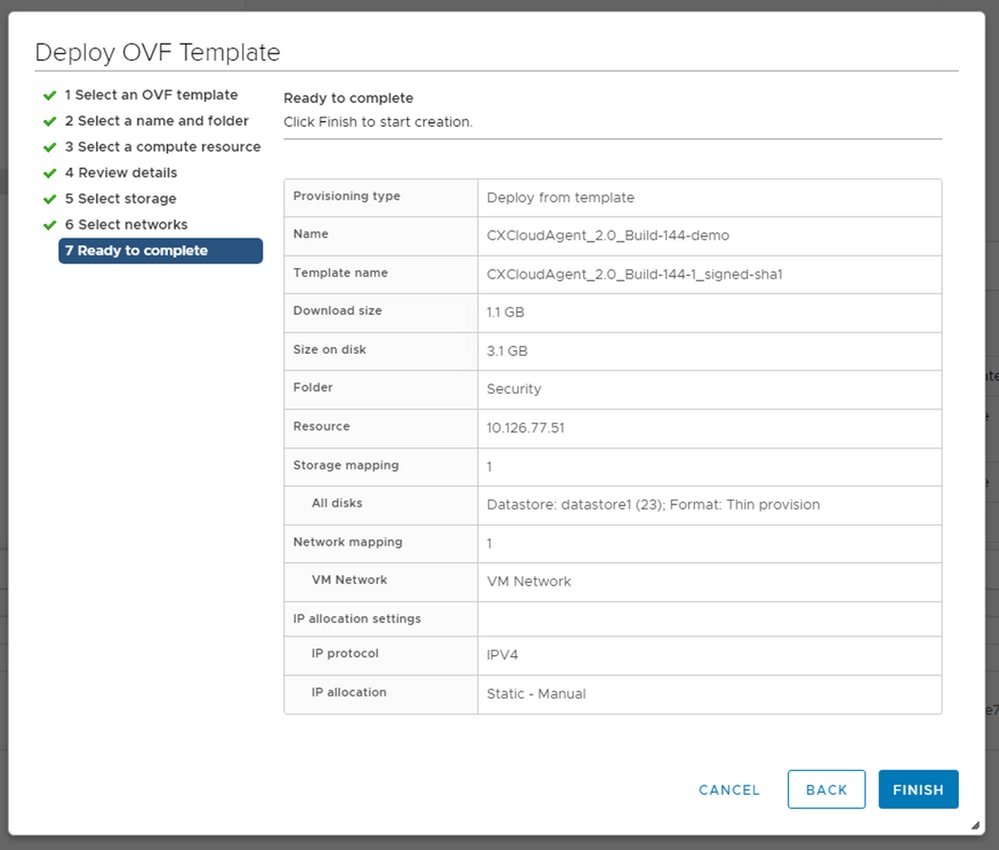

終了準備の完了(Ready to Complete)

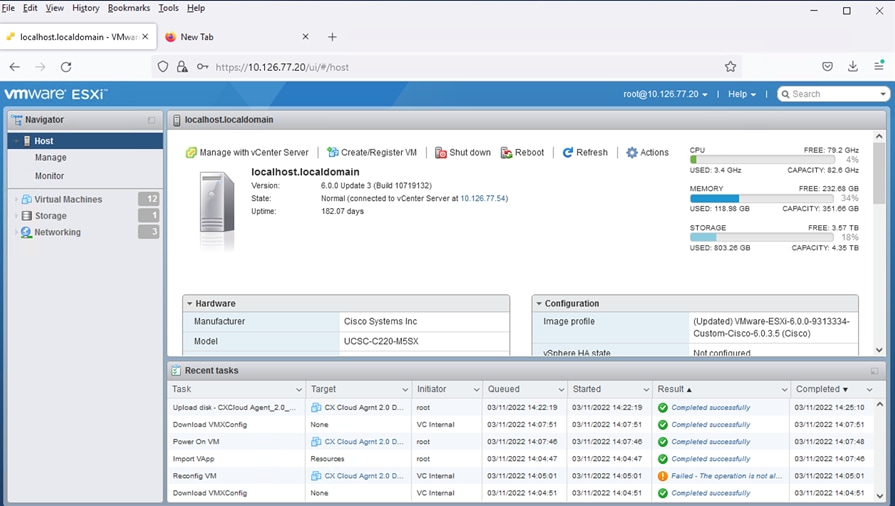

正常終了

- 設定を確認し、

Finishをクリックします。 - 導入したばかりのVMを選択し、

Console > Open browser consoleを選択します。

![[コンソールを開く(Open Console)]](/c/dam/en/us/support/docs/cloud-systems-management/cx-cloud-agent/217292-cx-cloud-agent-overview-29.png)

[コンソールを開く(Open Console)]

- [ネットワーク設定(Network Configuration)] に移動します。

Web クライアント vCenter のインストール

- ESXi/hypervisorクレデンシャルを使用してvCenterクライアントにログインします。

ログイン

![[ホーム(Home)] 画面](/c/dam/en/us/support/docs/cloud-systems-management/cx-cloud-agent/217292-cx-cloud-agent-overview-31.png)

[ホーム(Home)] 画面

- ホームページで

Hosts and Clustersをクリックします。

- VMを選択して、

Action > Deploy OVF Templateをクリックします。

![[アクション(actions)]](/c/dam/en/us/support/docs/cloud-systems-management/cx-cloud-agent/217292-cx-cloud-agent-overview-32.png)

[アクション(Actions)]

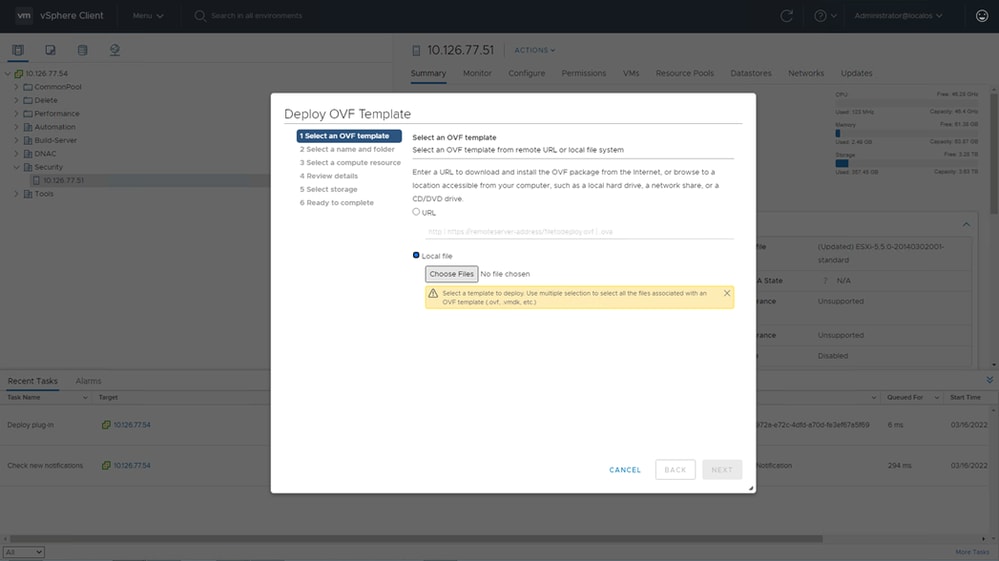

テンプレートの選択(Select Template)

- URLを直接追加するか、参照してOVAファイルを選択し、

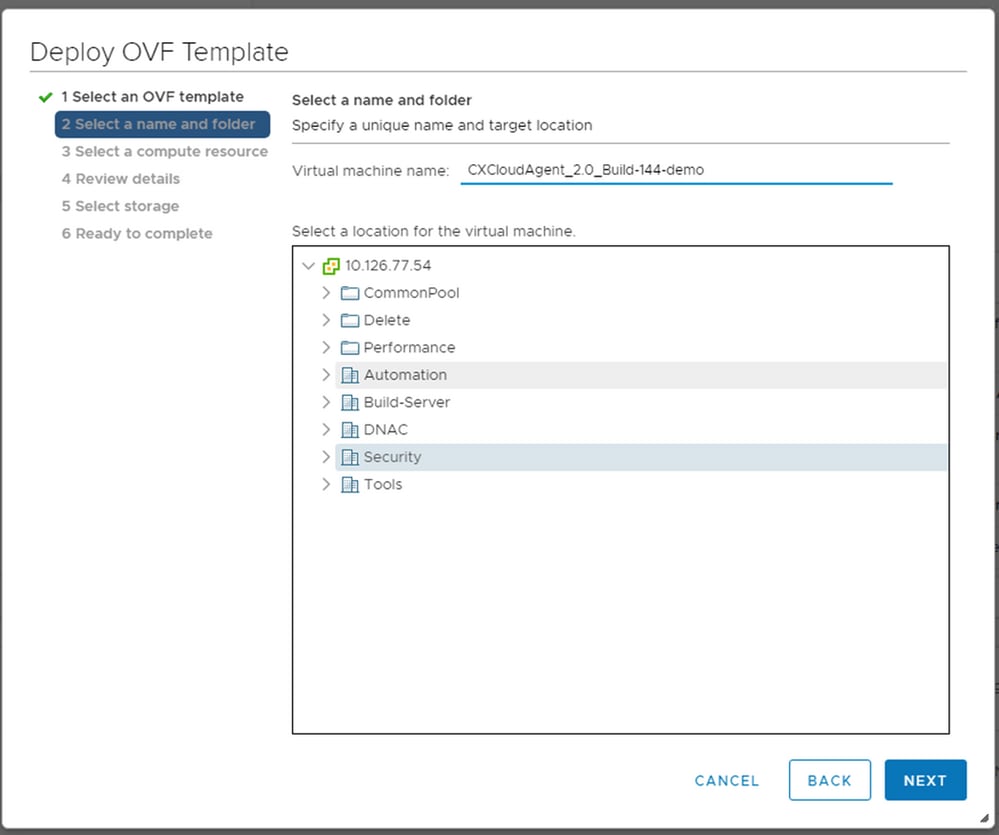

Nextをクリックします。 - 一意の名前を入力し、必要に応じて場所を参照します。

- をクリックします。

Next

名前とフォルダ

- コンピューティングリソースを選択し、

Nextをクリックします。

![[Select Resource]](/c/dam/en/us/support/docs/cloud-systems-management/cx-cloud-agent/217292-cx-cloud-agent-overview-35.png)

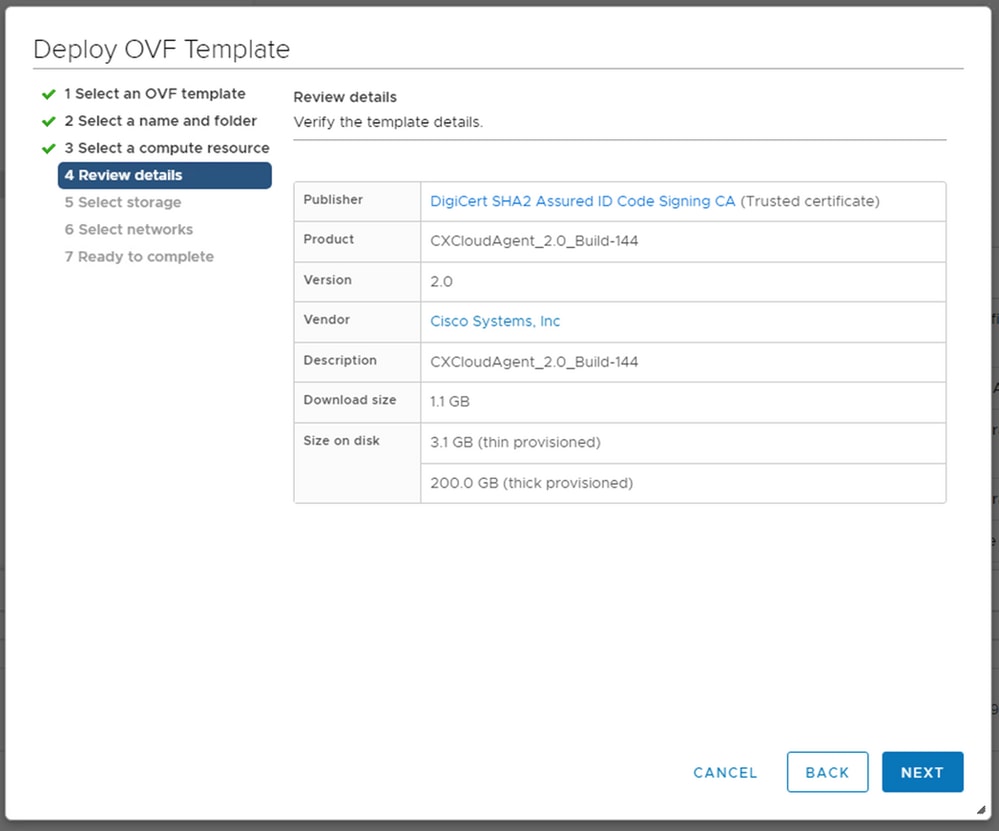

コンピューティングリソースの選択 - 詳細を確認して、

Nextをクリックします。

詳細の確認

- 仮想ディスクのフォーマットを選択し、

Nextをクリックします。

ストレージの選択

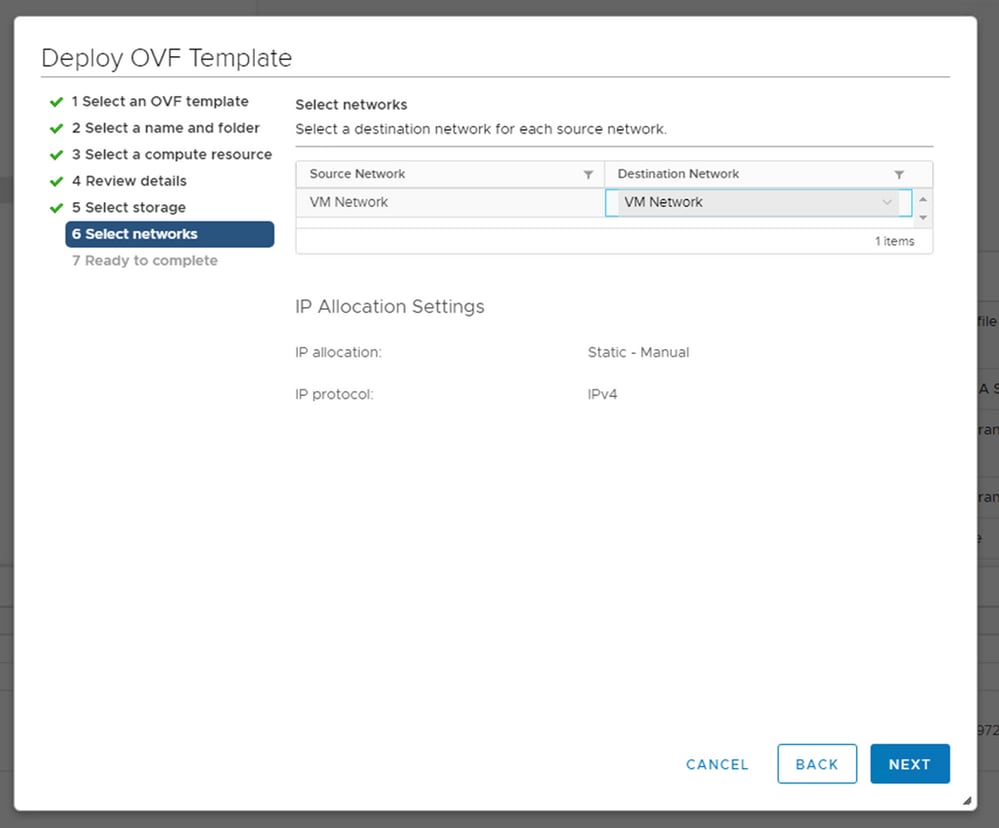

- をクリックします。

Next

ネットワークの選択

- をクリックします。

Finish

終了準備の完了(Ready to Complete) - 新しいVMが追加されます。ステータスを表示するには、名前をクリックします。

追加されたVM

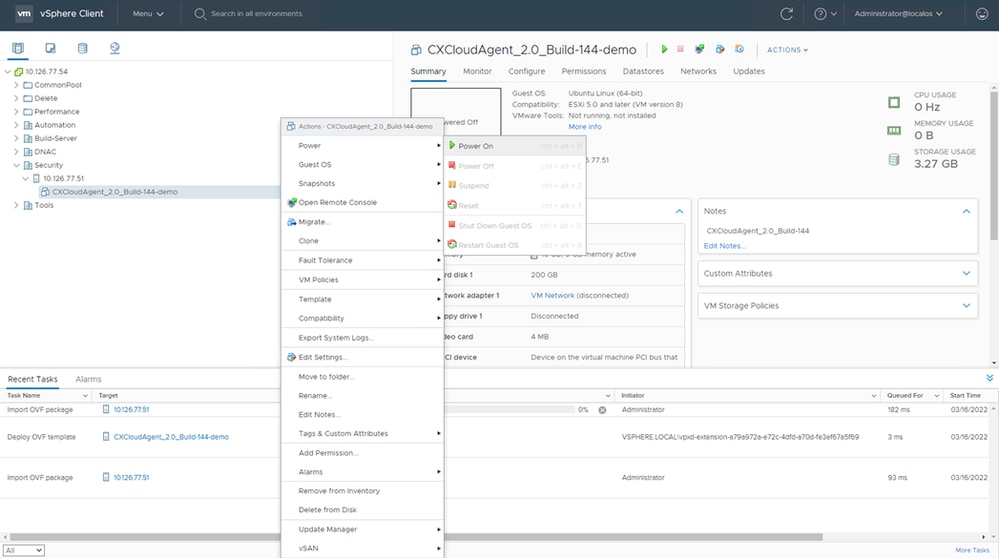

- インストールが完了したら、VMの電源をオンにし、コンソールを開きます。

[コンソールを開く(Open Console)] - [ネットワーク設定(Network Configuration)] に移動します。

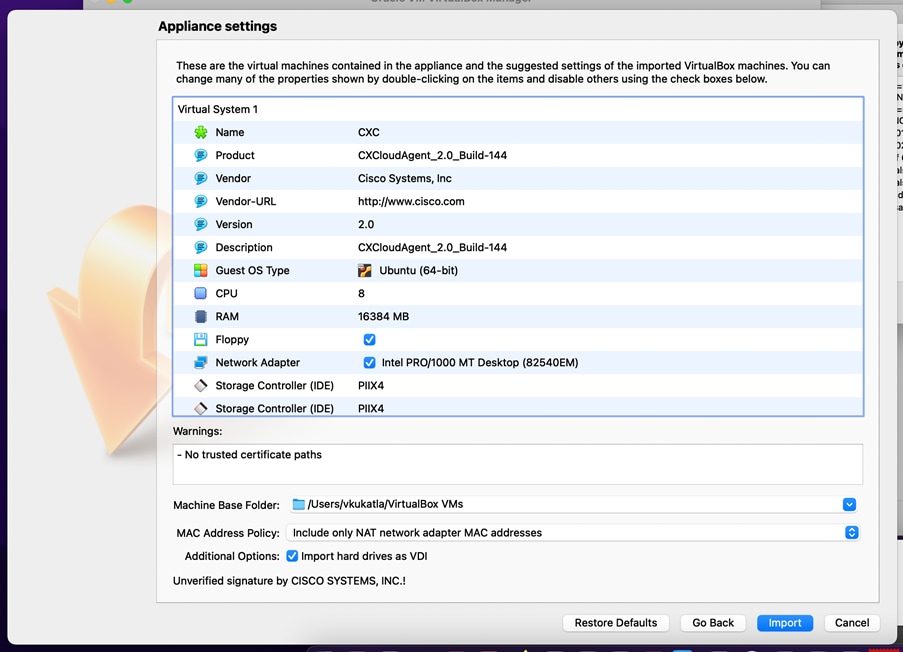

Oracle Virtual Box 5.2.30 のインストール

このクライアントは、Oracle Virtual Boxを介してCX Cloud Agent OVAを導入します。

Oracle VM

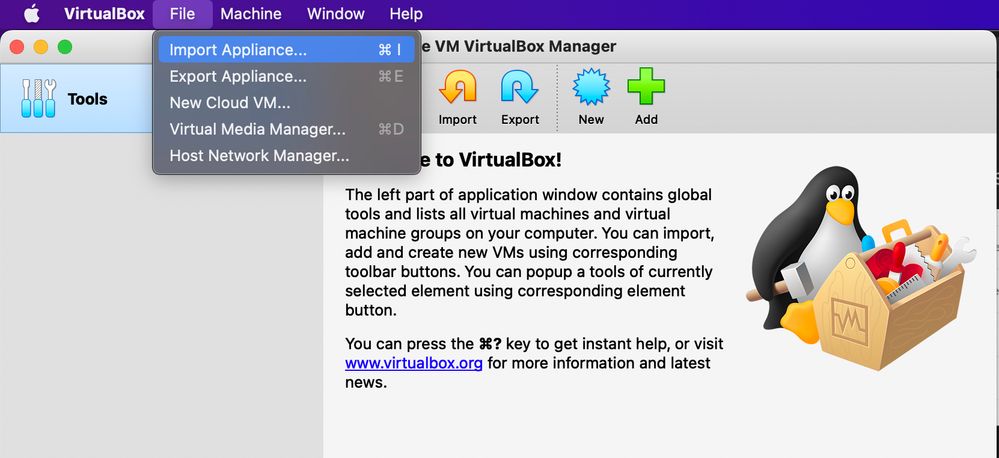

- Oracle VM UIを開き、

File > Import Applianceを選択します。

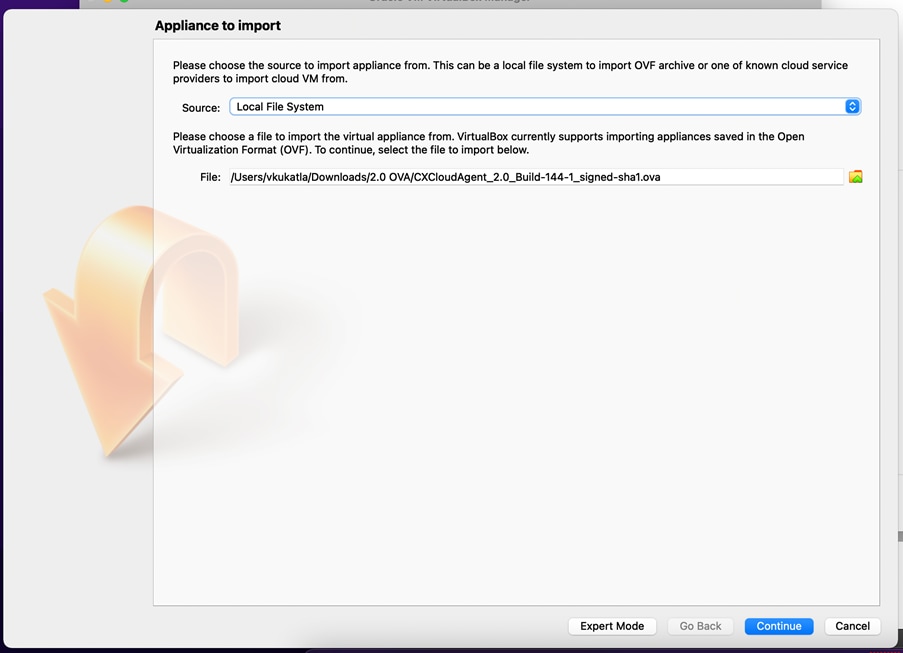

- インポートする OVA ファイルを参照します。

ファイルの選択

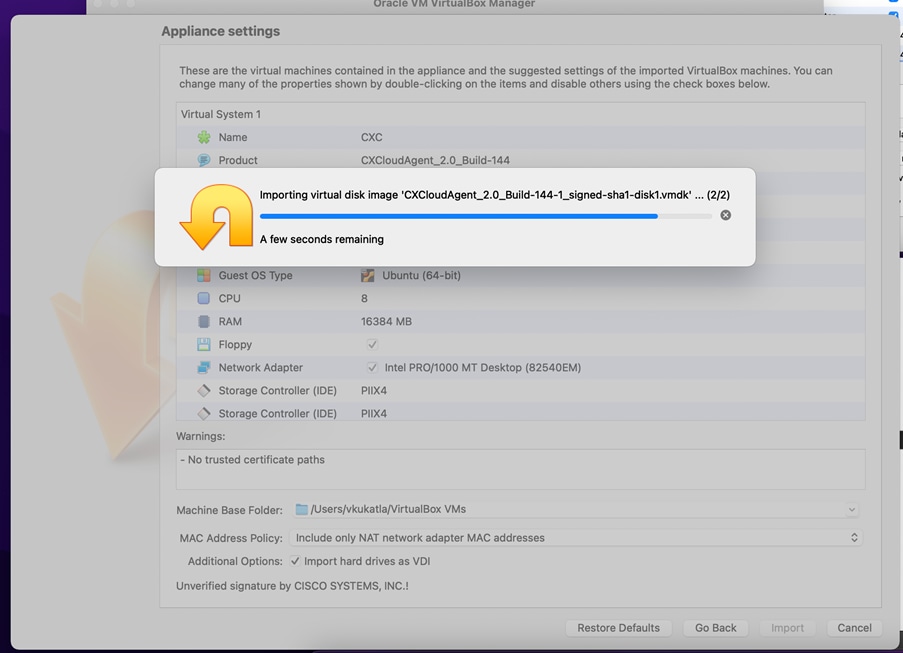

- をクリックします。

Import

ファイルのインポート

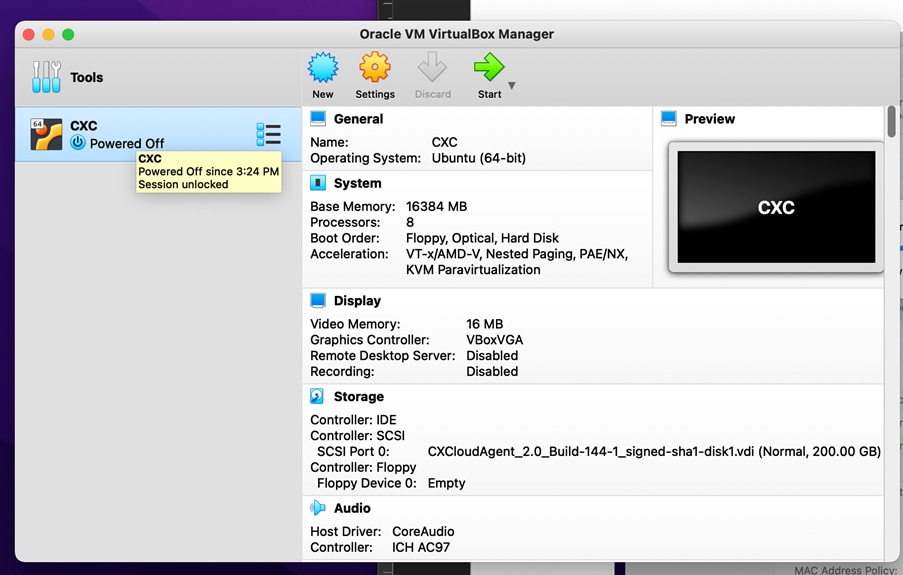

- 導入したVMを選択し、

Startをクリックします。

VM コンソールの起動

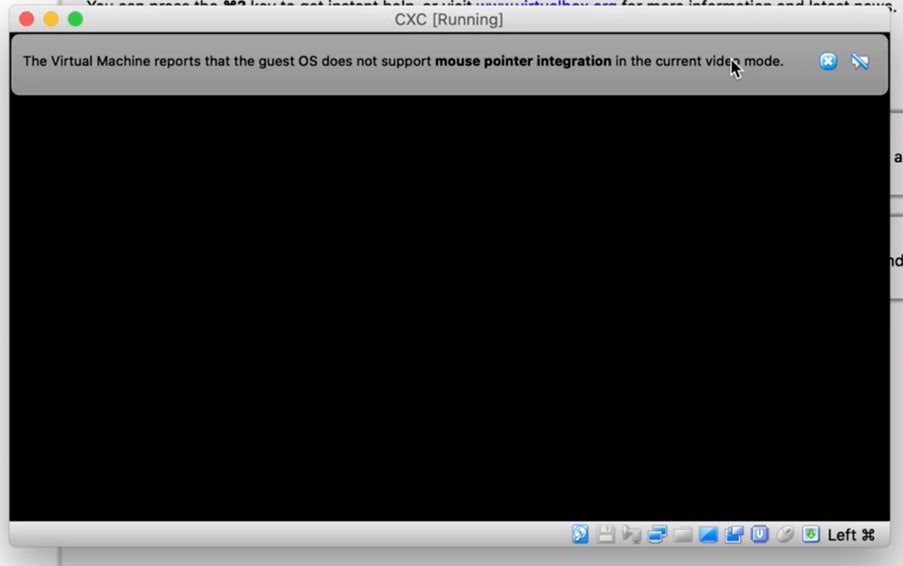

インポートしています - VMの電源をオンにします。コンソールが表示されます。

コンソールを開く

- [ネットワーク設定(Network Configuration)] に移動します。

Microsoft Hyper-V のインストール

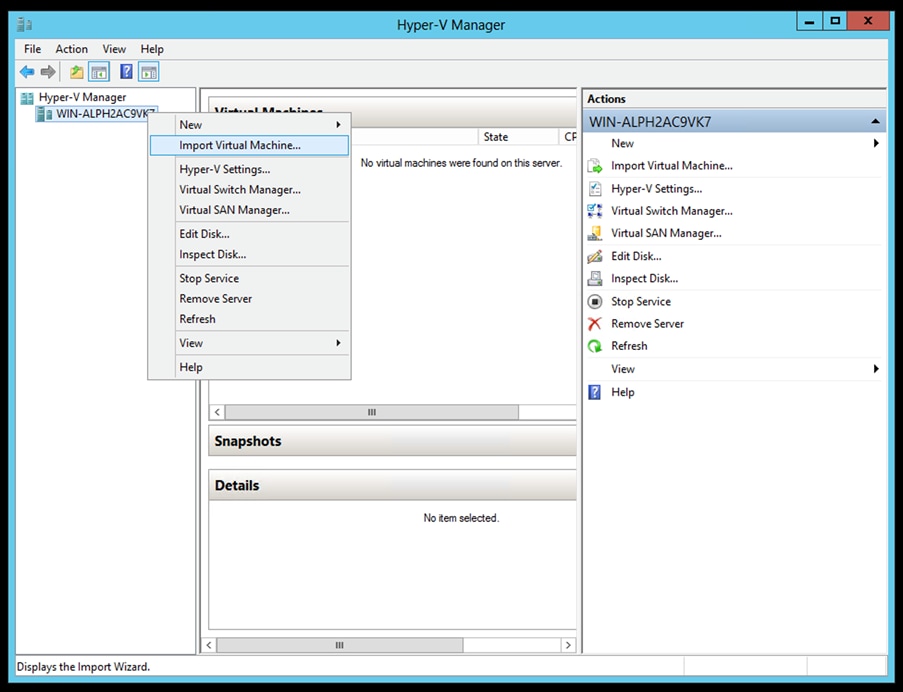

Import Virtual Machine

- を選択します。

Hyper-V マネージャ

- 参照してダウンロードフォルダを選択します。

- をクリックします。

Next

インポートするフォルダ

- VMを選択して、

Nextをクリックします。

![[VMの選択(Select VM)]](/c/dam/en/us/support/docs/cloud-systems-management/cx-cloud-agent/217292-cx-cloud-agent-overview-50.png)

[VMの選択(Select VM)]

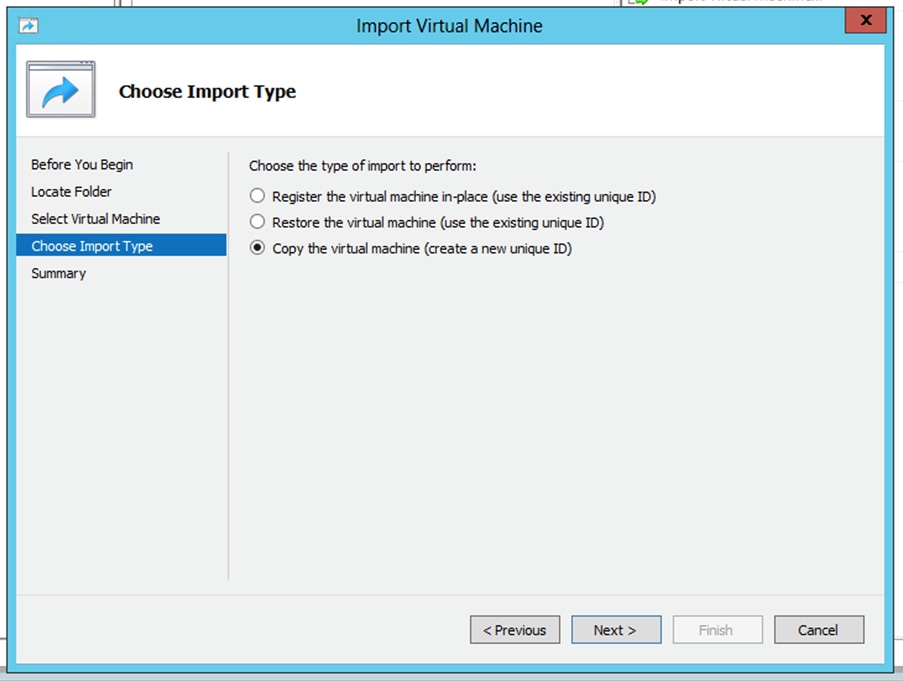

Copy the virtual machine (create a new unique ID) オプションボタンを選択し、Nextをクリックします。

インポート タイプ

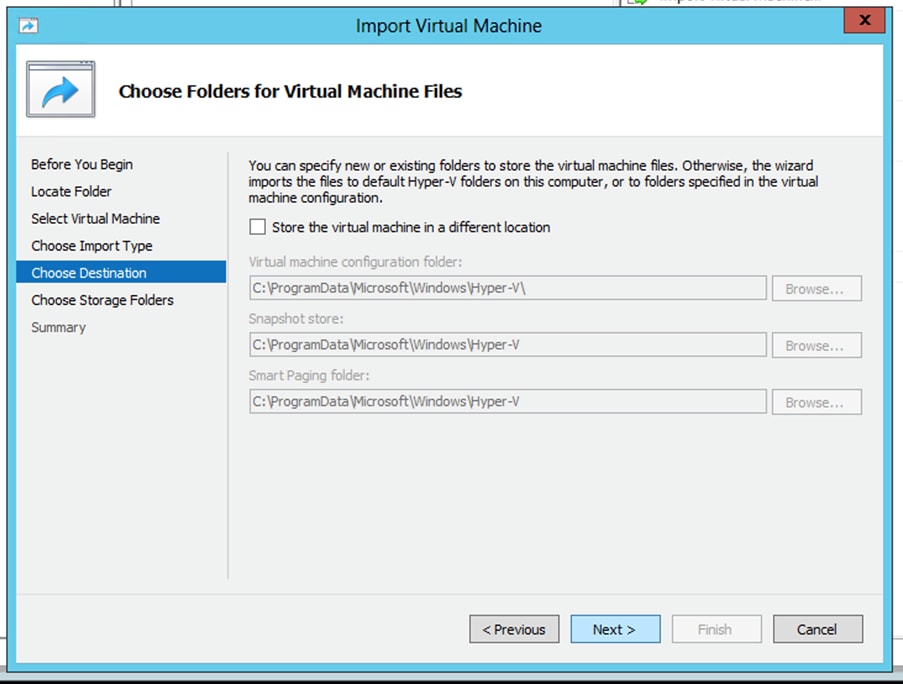

- VM ファイルのフォルダを参照して選択します。デフォルトパスを使用することをお勧めします。

- をクリックします。

Next

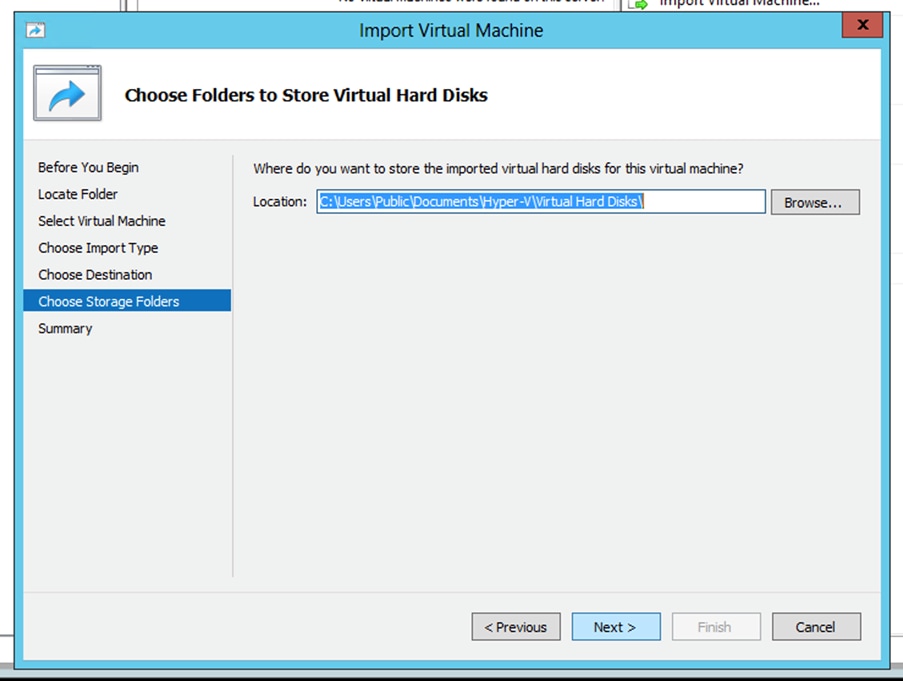

フォルダの選択 - VM ディスクを保存するフォルダを参照して選択します。デフォルトパスを使用することをお勧めします。

- をクリックします。

Next

仮想ディスクを保存するフォルダ

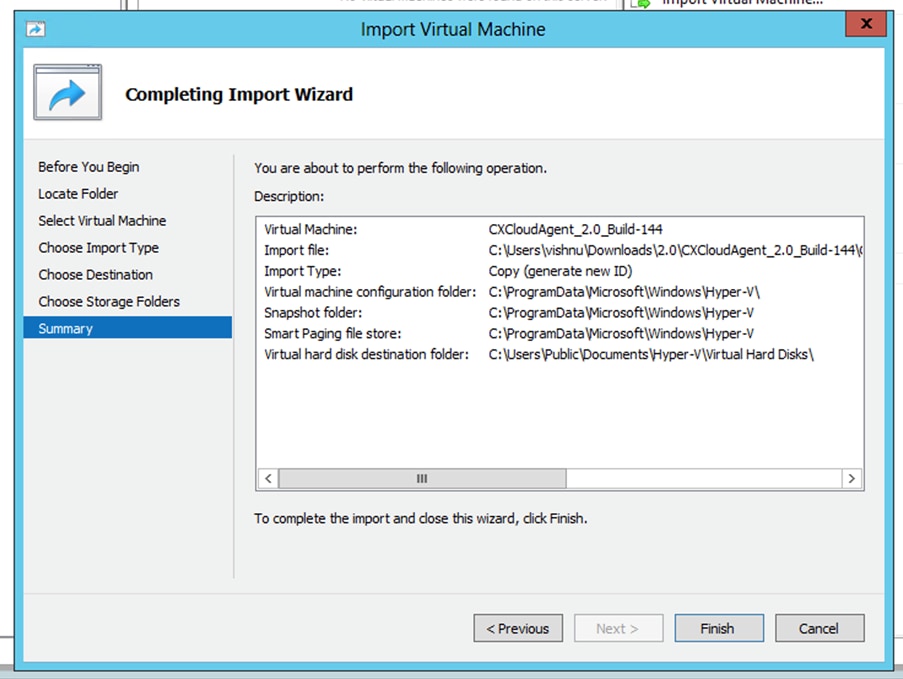

- VMサマリーが表示されます。すべての入力を確認して、

Finishをクリックします。

要約

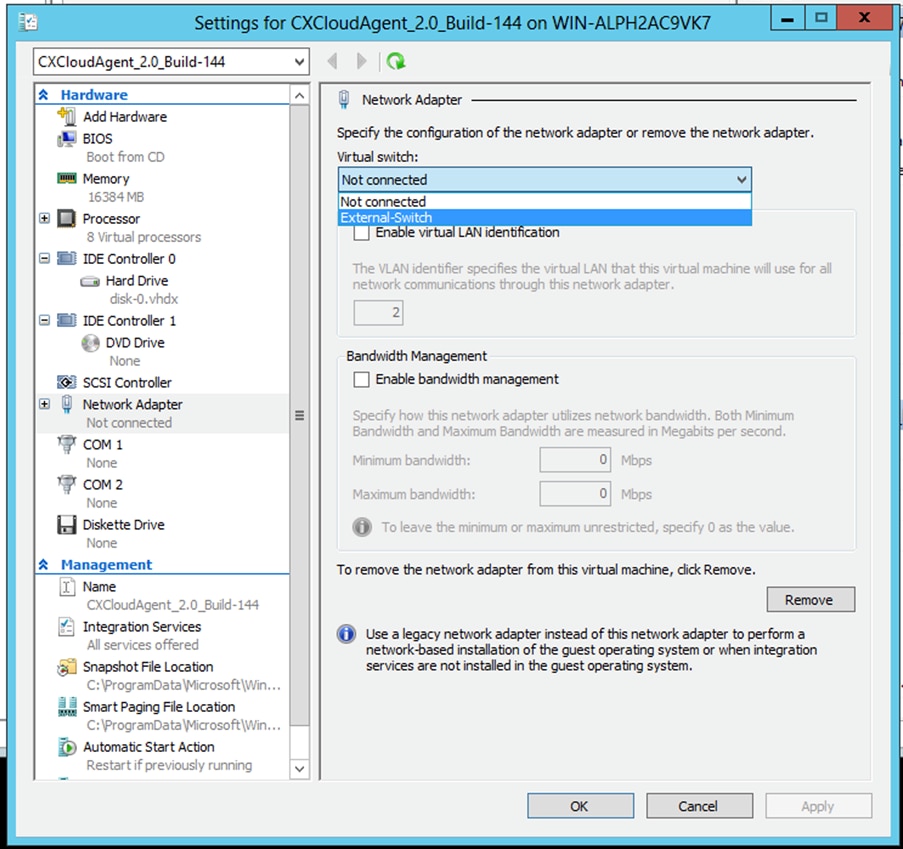

- インポートが正常に完了すると、新しいVMがHyper-Vに作成されます。VM設定を開きます。

- 左側のペインでネットワークアダプタを選択し、ドロップダウンから使用可能な

Virtual Switchを選択します。

仮想スイッチ

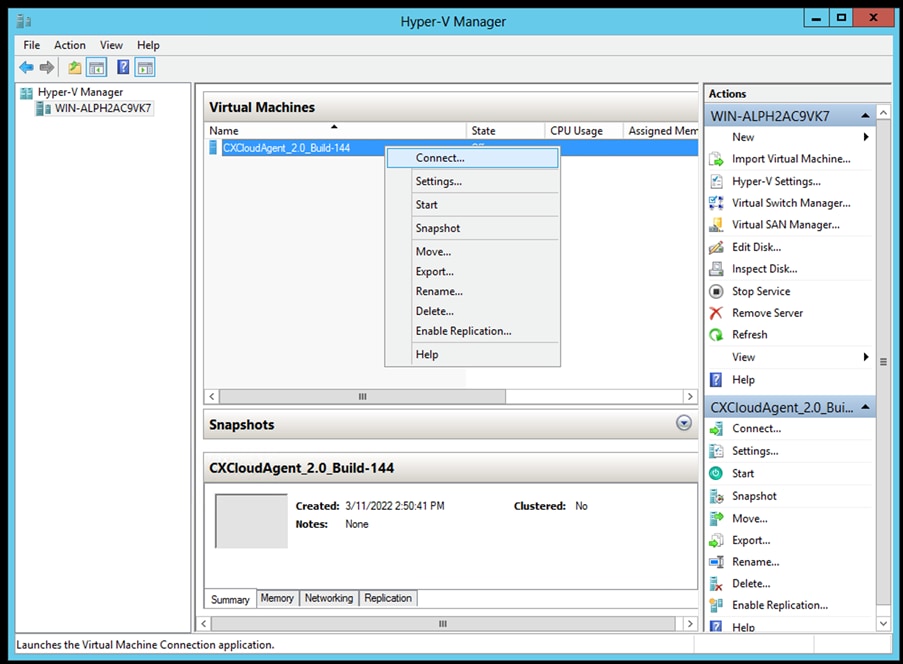

Connectを選択してVMを起動します。

VM の起動

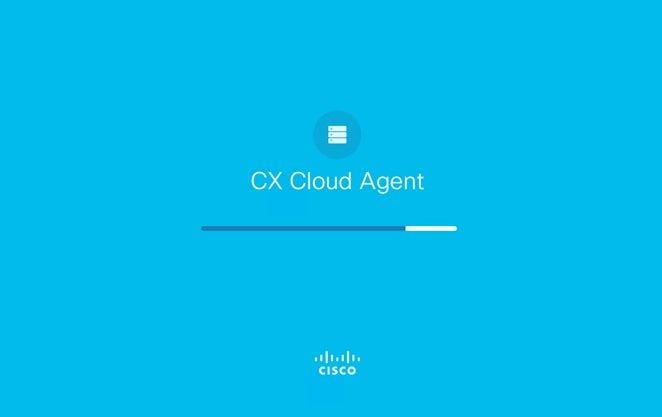

- [ネットワーク設定(Network Configuration)] に移動します。

ネットワーク設定

VMコンソール

Set Password

- をクリックしてcxcadminの新しいパスワードを追加するか、

Auto Generate Passwordをクリックして新しいパスワードを取得します。

パスワードの設定

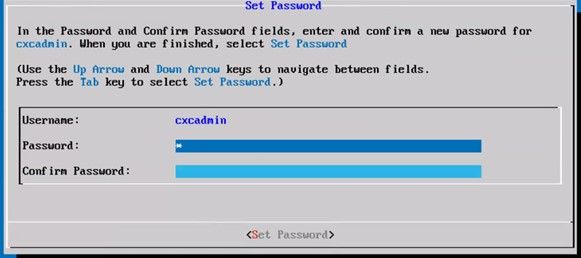

Set Passwordを選択した場合は、cxcadminのパスワードを入力して確認します。Set Passwordをクリックして、ステップ3に進みます。

新しいパスワード

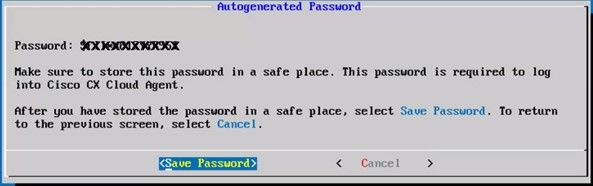

またはAuto Generate Passwordを選択した場合は、生成されたパスワードをコピーし、後で使用するために保存します。Save Passwordをクリックして、ステップ4に進みます。

自動生成パスワード

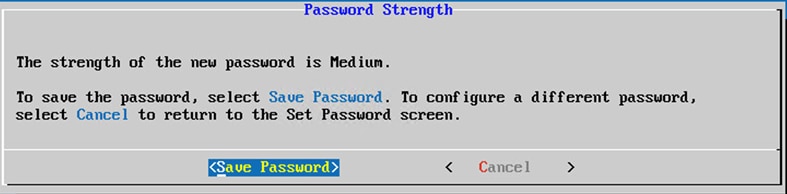

Save Passwordをクリックすると、これを認証に使用できます。

パスワードの保存(Save Password)

IP Address、 Subnet Mask、 Gateway、を入力し、DNS Server Continueをクリックします。

ネットワーク設定

- エントリを確認し、

Yes,Continueをクリックします。

確認

Yes, プロキシの詳細を設定するには、をクリックするSet Up Proxy か、をクリックして設定を完了し、ステップ8に進みますNo, Continue to Configuration。

プロキシ設定

Proxy Address、Port Number、Username、およびPasswordを入力します。

プロキシ設定

- をクリックします。

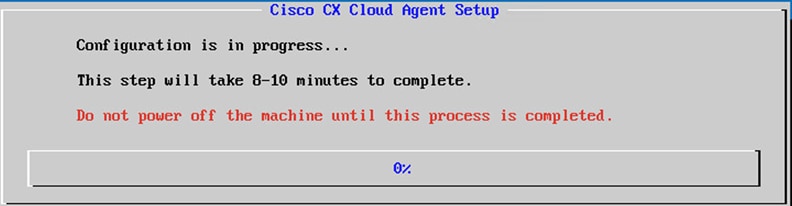

Begin Configuration設定が完了するまでに数分かかる場合があります。

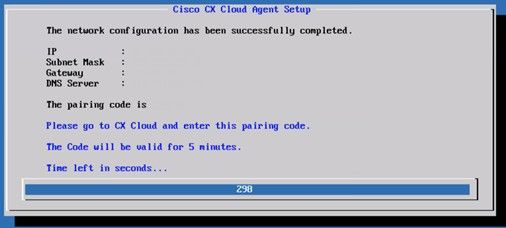

設定が進行中です Pairing Code - をコピーしてCX Cloudに戻り、セットアップを続行します。

ペアリングコード

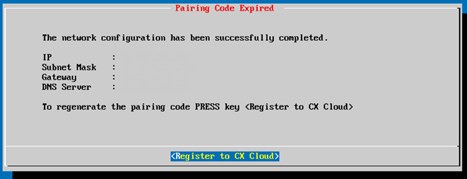

10. ペアリングコードの有効期限が切れた場合は、[Register to CX Cloud]をクリックしてコードを再度取得します。

コードが期限切れです

11. OKをクリックします。

登録に成功しました

12. 「CX Cloud AgentとCX Cloudの接続」セクションに戻り、次の手順を実行します。

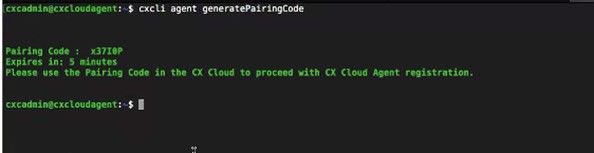

CLIを使用してペアコードを生成する別の方法

ユーザは、CLIオプションを使用してペアリングコードを生成することもできます。

CLIを使用してペアリングコードを生成するには、次の手順を実行します。

- cxcadminユーザクレデンシャルを使用して、SSH経由でCloud Agentにログインします。

- cxcli agent generatePairingCode コマンドを使用してペアリングコードを生成します。

ペアリングコード CLI の生成

Pairing CodeをコピーしてCX Cloudに戻り、セットアップを続行します。詳細については、「カスタマーポータルへの接続」を参照してください。

SyslogをCX Cloud Agentに転送するためのCisco DNA Centerの設定

前提条件

サポートされるCisco DNA Centerのバージョンは、1.2.8から1.3.3.9および2.1.2.0から2.2.3.5です。

Syslog 転送設定

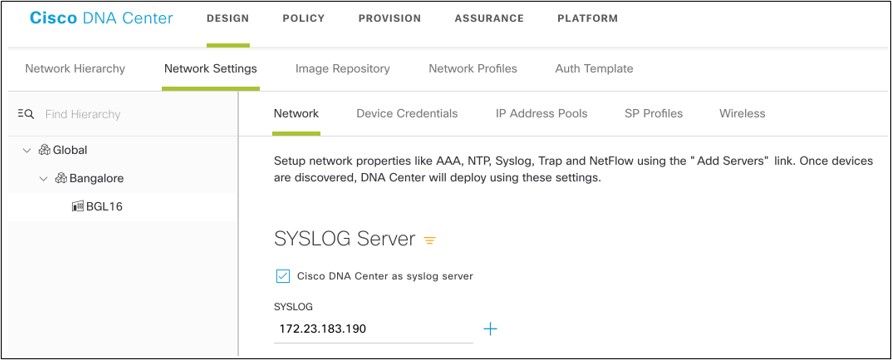

UIを使用してCisco DNA CenterのCX Cloud AgentへのSyslog転送を設定するには、次の手順を実行します。

- Cisco DNA Center を起動します。

Design - >

Network SettingsNetworkの順に進みます。 - 各サイトに CX Cloud Agent IP を Syslog サーバーとして追加します。

Syslog サーバー

注:

– 設定が完了すると、そのサイトに関連付けられたすべてのデバイスが、レベルcriticalのsyslogをCX Cloud Agentに送信するように設定されます。

– デバイスからCX Cloud Agentへのsyslog転送を有効にするには、デバイスをサイトに関連付ける必要があります。

- syslogサーバの設定が更新されると、そのサイトに関連付けられたすべてのデバイスが自動的にデフォルトの重大レベルに設定されます。

情報レベルのsyslog設定の有効化

Syslog情報レベルを表示するには、次の手順を実行します。

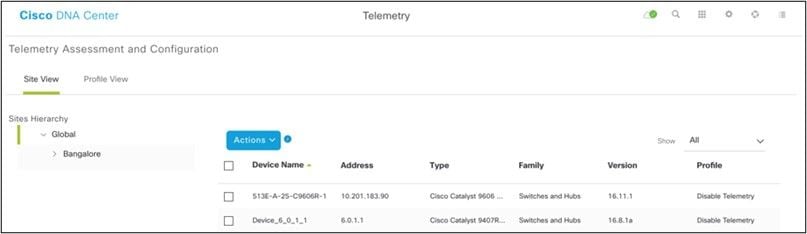

- 移動先

Tools > Telemetry.

![[ツール(Tools)] メニュー](/c/dam/en/us/support/docs/cloud-systems-management/cx-cloud-agent/217292-cx-cloud-agent-overview-72.jpeg)

[ツール]メニュー

2. を選択して展開Site View し、サイト階層からサイトを選択します。

サイト ビュー

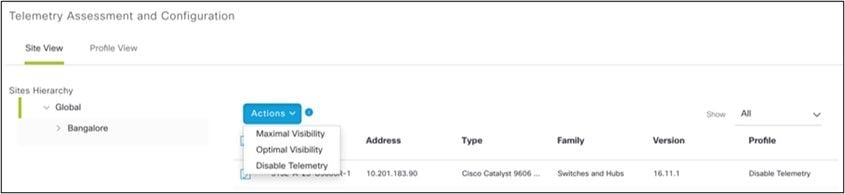

3. 必要なサイトを選択し、[Device name]チェックボックスを使用してすべてのデバイスを選択します。

4. 「Actions」ドロップ・ダウンから、「Optimal Visibility」を選択します。

[アクション(Actions)]

セキュリティ

CX Cloud Agentは、エンドツーエンドセキュリティをお客様に保証します。CX CloudとCX Cloud Agent間の接続は暗号化されます。CX Cloud AgentのSecure Socket Shell(SSH)は、11種類の暗号をサポートしています。

物理セキュリティ

CX Cloud Agent OVAイメージを、セキュリティ保護されたVMwareサーバ会社に導入します。OVA は、シスコ ソフトウェア ダウンロード センターを通じて安全に共有されます。ブートローダー(シングルユーザーモード)には、一意のパスワードがランダムに設定されます。ユーザーは「FAQ」を参照して、このブートローダー(シングルユーザーモード)のパスワードを設定する必要があります。

ユーザーアクセス

CX Cloudユーザは、認証を取得してCloud Agent APIにのみアクセスできます。

アカウントのセキュリティ

導入時に、cxcadminユーザアカウントが作成されます。初期設定時にパスワードを設定する必要があります。cxcadminユーザ/クレデンシャルは、CX Cloud Agent APIの両方にアクセスし、SSH経由でアプライアンスに接続するために使用されます。

cxcadminユーザは、最小限の権限でアクセスを制限されています。cxcadminパスワードはセキュリティポリシーに従い、90日間の有効期限で一方向ハッシュされます。cxcadminユーザは、remoteaccountというユーティリティを使用してcxcrootユーザを作成できます。cxcroot ユーザーはルート権限を取得できます。パスフレーズの有効期限が2日後に切れます。

ネットワーク セキュリティ

CX Cloud Agent VMには、cxcadminユーザクレデンシャルでsshを使用してアクセスできます。着信ポートは 22(SSH)、514(Syslog)に制限されます。

[Authentication]

パスワードベースの認証:アプライアンスは、1人のユーザ「cxcadmin」を保持します。このユーザは、CX Cloud Agentによる認証と通信が可能です。

- ssh を使用したアプライアンスでのルート権限アクション

cxcadminユーザは、remoteaccountというユーティリティを使用して、cxcrootユーザを作成できます。このユーティリティは、SWIMポータル(https://swims.cisco.com/abraxas/decrypt)からのみ復号化できるRSA/ECB/PKCS1v1_5暗号化パスワードを表示します。このポータルへのアクセス権を持つのは、承認されたユーザーのみです。cxcrootユーザーは、この復号化されたパスワードを使用してルート権限を取得できます。パスフレーズは2日間だけ有効です。cxcadminユーザは、アカウントを再作成し、パスワードの有効期限が切れた後にSWIMポータルからパスワードを取得する必要があります。

強化

CX Cloud Agentアプライアンスは、CISの強化標準に準拠しています。

データセキュリティ

CX Cloud Agent アプライアンスには、お客様の個人情報は保存されません。

デバイスログイン情報アプリケーション(ポッドの 1 つとして実行)は、暗号化された Cisco DNA Center サーバーのログイン情報を保護されたデータベースに保存します。Cisco DNA Center で収集されたデータは、アプライアンス内にいかなる形式でも保存されません。収集されたデータは、収集が完了するとすぐにバックアップにアップロードされ、Agent からは削除されます。

データの伝送

登録パッケージには、Iot Coreとのセキュアな接続を確立するために必要な、一意のX.509デバイス証明書とキーが含まれています。そのエージェントを使用して、MQTT over TLS v1.2を使用してセキュアな接続を確立します

ログとモニタリング

ログにはいかなる形式の機密情報も含まれません。監査ログには、CX Cloud Agentアプライアンスで実行されたセキュリティの影響を受けるすべてのアクションが記録されます。

セキュリティ サマリ

セキュリティ機能

説明

ブートローダーのパスワード

ブートローダー(シングルユーザーモード)には、一意のパスワードがランダムに設定されます。ユーザーは「FAQ」を参照して、このブートローダー(シングルユーザーモード)のパスワードを設定する必要があります。

ユーザーアクセス

SSH:

- cxcadmin ユーザーを使用してアプライアンスにアクセスするには、インストール時に作成されたログイン情報が必要です。

- cxcrootユーザを使用してアプライアンスにアクセスするには、権限のあるユーザがSWIMポータルを使用してクレデンシャルを復号化する必要があります。

ユーザアカウント

- cxcadmin:これは作成されたデフォルトのユーザアカウントです。cxcliを使用してCX Cloud Agent applicationコマンドを実行でき、アプライアンスに対する権限が最も少ない。 cxcroot userとその暗号化されたパスワードは、 cxcadmin userを使用して生成されます

- cxcroot:cxcadminは、ユーティリティ「remoteaccount」を使用してこのユーザを作成できます。ユーザーはこのアカウントでルート権限を取得できます。

cxcadmin パスワードポリシー

- パスワードは SHA-256 を使用して一方向ハッシュされ、安全に保存されます。

- 大文字、小文字、数字、特殊文字の3つのカテゴリを含む、8文字以上

cxcroot パスワードポリシー

- cxcroot のパスワードは RSA/ECB/PKCS1v1_5 で暗号化されています。

- 生成されたパスフレーズは、SWIM ポータルで復号する必要があります。

- cxcroot ユーザーとパスワードは最大 2 日間有効で、cxcadmin ユーザを使用して再生成できます。

ssh ログインパスワードポリシー

- 大文字、小文字、数字、特殊文字の3つのカテゴリを含む最低8文字。

- ログインに5回失敗すると、ボックスが30分間ロックされます。パスワードの有効期限は 90 日です。

ポート

オープンな着信ポート - 514(Syslog)と 22(SSH)

データセキュリティ

顧客情報は保存されません。

デバイスデータは保存されません。

Cisco DNA Center サーバーのログイン情報が暗号化され、データベースに保存されます。

よく寄せられる質問(FAQ)

CX Cloud Agent

導入

Q:[再インストール(Re-install)] オプションを選択すると、新しい IP アドレスで新しい Cloud Agent を導入できますか。

A:はい

Q – インストールに使用できるファイル形式を教えてください。

A:OVA および VHD

Q:インストール可能なファイルを導入できる環境は何ですか。

A:OVA

VMware ESXi バージョン 5.5 以降

Oracle Virtual Box 5.2.30以降

VHD

Windows Hypervisor 2012 ~ 2016

Q:CX Cloud Agent は DHCP 環境で IP アドレスを検出できますか。

A:はい。DHCP 環境の場合、IP 設定中に IP アドレスが割り当てられます。ただし、CX Cloud Agent で今後発生しうる IP アドレスの変更はサポートされません。また、顧客には DHCP 環境の Cloud Agent 用に IP を予約することを推奨しています。

Q:CX Cloud Agent は IPv4 と IPv6 の両方の設定をサポートしていますか。

A:いいえ。IPv4 のみがサポートされています。

Q:IP 設定では IP アドレスの検証は行われますか。

A:はい。IP アドレス構文と IP アドレスの重複割り当てが検証されます。

Q:OVA の導入と IP 設定にかかる時間はどのくらいですか。

A:OVA の導入は、データをコピーする際のネットワーク速度に依存します。Kubernetes とコンテナの作成を含む IP 設定には約 8 ~ 10 分かかります。

Q:ハードウェアタイプに制限はありますか。

A - OVAが導入されているホストマシンは、CXポータルの設定の一部として提供される要件を満たす必要があります。CX Cloud Agentは、vCPU対CPU比が2:1に設定されたIntel Xeon E5プロセッサを搭載したハードウェアで稼働するVMware/仮想ボックスを使用してテストされています。処理能力の低いプロセッサCPUや大きいプロセッサの比率を使用すると、パフォーマンスが低下することがあります。

Q:ペアリングコードはいつでも生成できますか。

A:いいえ。ペアリングコードは、Cloud Agent が未登録の場合にのみ生成できます。

Q - DNAC(最大10クラスタまたは20非クラスタ)とエージェント間の帯域幅要件は何ですか。

A:お客様の環境でエージェントとDNACが同じLAN/WANネットワーク内にある場合、帯域幅に制約はありません。エージェントとDNACの接続に必要な最小ネットワーク帯域幅は、5000台のデバイスと13000台のアクセスポイントのインベントリコレクションで2.7 Mbit/秒です。L2インサイト用にsyslogが収集される場合、最小限必要な帯域幅は、5000デバイス+13000インベントリ用アクセスポイント、5000デバイスのsyslog、およびスキャン用デバイス2000台の3.5 Mbit/秒です。これらはすべて、エージェントから並行して実行されます。

リリースとパッチ

Q:CX Cloud Agent のアップグレードにはどのようなバージョンがありますか。

A:以下に、CX Cloud Agentのリリース済みバージョンを示します。

- A.x.0(x は最新の主要な製品機能リリース、例:1.3.0)

- A.x.y(A.x.0は必須であり、増分アップグレードを開始する必要がある場合、xは最新の実稼働環境のメジャー機能リリース、yは稼働中の最新のアップグレードパッチです。例:1.3.1)。

- A.x.y-z(A.x.0は必須であり、増分アップグレードを開始する必要がある)、xは最新の製品のメジャー機能リリース、yは稼働中の最新アップグレードパッチ、zは非常に短期間のインスタントフィックスであるスポットパッチ。例:1.3.1-1)

ここで、Aは3 ~ 5年に及ぶ長期リリースです。

Q – 最新リリースのCX Cloud Agentバージョンはどこで入手できますか。また、既存のCX Cloud Agentをアップグレードする方法を教えてください。

A:Admin Settings > Data Sourcesに移動します。View Updateをクリックし、画面に表示される手順を実行します。

認証とプロキシ設定

Q:CX Cloud Agent アプリケーションのデフォルトユーザーは何ですか。

A:cxcadmin

Q – デフォルトユーザのパスワードはどのように設定されるのですか。

A:パスワードはネットワーク設定時に設定されます。

Q:Day-0 よりも後にパスワードをリセットできるオプションはありますか。

A:エージェントからはパスワードをリセットするオプションは提供されませんが、Linux コマンドを使用して cxcadmin のパスワードをリセットできます。

Q:CX Cloud Agent を設定するためのパスワードポリシーは何ですか。

A:パスワードポリシーは次のとおりです。

- パスワードの最大有効期間(長さ)は 90 日

- パスワードの最小有効期間(長さ)は 8 日

- 最長パスワードは 127 文字。

- 少なくとも1つの上部ケースと1つの下部ケースを提供する必要があります。

- 少なくとも1つの特殊文字を含む必要があります(例: !$%^&*()_+|~-=\'{}[]:";'<>?,/)。

- これらの文字は使用できません

- 特殊な 8 ビット文字(例:¬£, √Å √´, √¥, √ë, ¬ø, √ü)

- Spaces

- パスワードは、最近使用した10個のパスワードであってはなりません。

- 正規表現を含まないこと。つまり、

- これらの語またはその派生物(cisco、sanjose、およびsanfran)を含まないこと

Q:GRUB パスワードはどのように設定しますか。

A - Grubパスワードを設定するには、次の手順を実行します。

- cxcroot として SSH を実行し、トークンを入力します(サポートチームに連絡して cxcroot トークンを取得)。

- sudo su を実行し、同じトークンを指定します。

- コマンド grub-mkpasswd-pbkdf2 を実行し、GRUB パスワードを設定します。入力したパスワードのハッシュが印刷され、内容がコピーされます。

- vi を /etc/grub.d/00_header ファイルに追加します。ファイルの最後に移動し、ハッシュ出力の後ろにコンテンツpassword_pbkdf2 root *****を置き換え、手順3で取得したパスワード用に取得したハッシュを使用します

- コマンド wq! を使用してファイルを保存します。

- コマンド update-grub を実行します。

Q – パスワードcxcadminの有効期限はどのくらいですか。

A:パスワードの有効期限は 90 日です。

Q:ログイン試行に連続して失敗すると、アカウントが無効化されますか。

A:はい。5 回連続して失敗すると、アカウントは無効になります。ロックアウト時間は 30 分です。

Q:パスフレーズはどのようにして生成しますか。

A – 次の手順を実行します。

- SSH を実行し、cxcadmin ユーザーとしてログインします。

- コマンドremoteaccount cleanup -fを実行します。

- remoteaccount createコマンドを実行します。

Q:プロキシホストはホスト名と IP の両方をサポートしていますか。

A – はい。ただし、ホスト名を使用するには、ネットワーク設定時にユーザがDNS IPを指定する必要があります。

セキュアシェル(SSH)

Q:SSH シェルでサポートされている暗号方式は何ですか。

A:chacha20-poly1305@openssh.com、aes256-gcm@openssh.com、aes128-gcm@openssh.com、aes256-ctr、aes192-ctr、aes128-ctr です。

Q:コンソールへはどのようにしてログインしますか。

A:次の手順に従ってログインします。

- cxcadmin ユーザーとしてログインします。

- cxcadminパスワードを入力します。

Q:SSH ログインは記録されますか。

A:はい。これらはvar/logs/audit/audit.logの一部として記録されます。

Q:アイドルセッションのタイムアウトとは何ですか。

A:Cloud Agentが5分間アイドル状態になると、SSHセッションタイムアウトが発生します。

ポートとサービス

Q:CX Cloud Agent でデフォルトで開いているポートは何ですか。

A:次のポートを使用できます。

Outbound port:導入されたCX Cloud Agentは、HTTPSポート443の表に示すようにシスコのバックエンドに接続するか、プロキシを介してシスコにデータを送信できます。導入されたCX Cloud Agentは、HTTPSポート443でCisco DNA Centerに接続できます。

.

AMERICAS

EMEA

APJC

cloudsso.cisco.com

cloudsso.cisco.com

cloudsso.cisco.com

api-cx.cisco.com

api-cx.cisco.com

api-cx.cisco.com

agent.us.csco.cloud(クラウド)

エージェント.emea.csco.cloud

エージェント.apjc.csco.cloud

ng.acs.agent.us.csco.cloud(クラウド)

ng.acs.agent.emea.csco.cloud

ng.acs.agent.apjc.csco.cloud

注:上記のドメインに加えて、EMEAまたはAPJCのお客様がCloud Agentを再インストールする際には、お客様のファイアウォールでドメインagent.us.csco.cloudを許可する必要があります。

ドメインagent.us.csco.cloudは、再インストールが正常に完了した後は不要になります。

注:リターントラフィックはポート443で許可する必要があります。

Inbound port:CX Cloud Agentのローカル管理では、514(syslog)および22(ssh)にアクセス可能である必要があります。お客様は、ファイアウォールのポート443がCX Cloudからのデータを受信できるようにする必要があります。

Cisco DNA Center と CX Cloud Agent の接続

Q:Cisco DNA Center と CX Cloud Agent の目的と 2 つの関係は何ですか。

A:Cisco DNA Centerは、顧客宅内ネットワークデバイスを管理するCloud Agentです。CX Cloud Agent は、設定済みの Cisco DNA Center からデバイスのインベントリ情報を収集し、CX Cloud で「アセットビュー」として利用可能なインベントリ情報をアップロードします。

Q:ユーザーは CX Cloud Agent のどこに Cisco DNA Center の詳細を入力できますか。

A - 0日目のCX Cloud Agentのセットアップでは、CX CloudポータルからCisco DNA Centerの詳細を追加できます。さらに、N日目の運用では、Admin Settings > Data sourceからDNAセンターを追加できます。

Q:Cisco DNA Center はいくつまで追加できますか。

A:10個のCisco DNACクラスタまたは20個の非クラスタ

Q - Cisco DNA Centerユーザの役割は何ですか。

A:ユーザロールはadmin またはobserverのいずれかになります。

Q – 接続されたDNA Center認証情報の変更によるCXエージェントの変更を反映する方法を教えてください。

A:CX Cloud Agentコンソールから次のコマンドを実行します。

cxcliエージェントmodifyController

DNACクレデンシャルの更新中に発生した問題については、サポートにお問い合わせください。

Q:Cisco DNA Center の詳細は CX Cloud Agent にどのように保管されますか。

A:Cisco DNA Center のログイン情報が AES-256 を使用して暗号化され、CX Cloud Agent データベースに保存されます。CX Cloud Agent データベースは、セキュアなユーザー ID とパスワードで保護されます。

Q:CX Cloud Agent から Cisco DNA Center API にアクセスする際、どのような暗号化方式が使用されますか。

A:Cisco DNA Center と CX Cloud Agent 間の通信には HTTPS over TLS 1.2 が使用されます。

Q:統合された Cisco DNA Center Cloud Agent では、CX Cloud Agent によってどのような操作が実行されますか。

A:CX Cloud Agentは、ネットワークデバイスに関してCisco DNA Centerが保持するデータを収集し、Cisco DNA CenterのCommand Runnerインターフェイスを使用してエンドデバイスと対話し、CLIコマンド(showコマンド)を実行します。 コンフィギュレーション変更コマンドは実行されません

Q:Cisco DNA Center から収集され、バックエンドにアップロードされるデフォルトのデータは何ですか。

A-

- ネットワークエンティティ

- Modules

- Show version

- config

- デバイスイメージ情報

- タグ

Q:Cisco DNA Center から収集され、シスコのバックエンドにアップロードされる追加データは何ですか。

A:すべての情報がここに表示されます。

Q:インベントリデータはどのようにバックエンドにアップロードされますか。

A:CX Cloud Agent は、TLS 1.2 プロトコル経由でシスコのバックエンドサーバーにデータをアップロードします。

Q:インベントリのアップロード頻度はどのくらいですか。

A:収集はユーザ定義のスケジュールに従ってトリガーされ、シスコのバックエンドにアップロードされます。

Q:ユーザーはインベントリを再スケジュールできますか。

A:はい。Admin Settings> Data Sourcesでスケジュール情報を変更できるオプションがあります。

Q:Cisco DNA Center と Cloud Agent 間の接続タイムアウトはいつ発生しますか。

A:タイムアウトは次のように分類されます。

- 初期接続の場合、タイムアウトは最大 300 秒です。5 分以内に Cisco DNA Center と Cloud Agent 間の接続が確立されない場合、接続は終了します。

- 繰り返し、標準、または更新の場合:応答タイムアウトは1800秒です。応答が受信されないか 30 分以内に読み取れない場合、接続は終了します。

CX Cloud Agent で診断スキャンを使用

Q:スキャン時にデバイスで実行されるコマンドは何ですか。

A:スキャンのためにデバイス上で実行する必要があるコマンドは、スキャンプロセス中に動的に決定されます。コマンドのセットは、同じデバイスでも時間の経過とともに変化する可能性があります(診断スキャンの制御下にない場合)。

Q:スキャン結果が保存されて、プロファイリングされる場所はどこですか。

A:スキャン結果はシスコのバックエンドに保存されて、プロファイリングされます。

Q:Cisco DNA Center における(ホスト名または IP)の重複は、Cisco DNA Center のソースがプラグインされたときに診断スキャンに追加されますか。

A:いいえ。重複データはフィルタ処理され、一意のデバイスのみが抽出されます。

Q:コマンドスキャンのうち 1 つが失敗するとどうなりますか。

A:デバイススキャンが完全に停止し、失敗としてマークされます。

CX Cloud Agent システムログ

Q -CX Cloudにはどのような医療情報が送信されますか。

A:アプリケーションログ、ポッドステータス、Cisco DNA Center の詳細、監査ログ、システムの詳細、ハードウェアの詳細があります。

Q:収集されるシステムの詳細とハードウェアの詳細を教えてください。

A:サンプル出力:

system_details":{

「os_details」:{

"containerRuntimeVersion":"docker://19.3.12",

"kernelVersion":"5.4.0-47-generic",

"kubeProxyVersion":"v1.15.12",

"kubeletVersion":"v1.15.12",

"machineID":"81edd7df1c1145e7bcc1ab4fe778615f",

"operatingSystem":"linux",

"osImage":"Ubuntu 20.04.1 LTS",

「systemUUID」:「42002151-4131-2ad8-4443-8682911bdadb」

},

"hardware_details":{

"total_cpu":"8",

"cpu_utilization":"12.5%",

"total_memory":"16007MB",

"free_memory":"9994MB",

"hdd_size":"214G",

「free_hdd_size」:「202G」

}

}

}

Q:ヘルスデータはどのようにバックエンドに送信されますか。

A:CX Cloud Agentでは、ヘルスサービス(サービサビリティ)がシスコのバックエンドにデータをストリーミングします。

Q:バックエンドでの CX Cloud Agent のヘルスデータログ保持ポリシーは何ですか。

A:バックエンドでの CX Cloud Agent のヘルスデータログ保持ポリシーは 120 日です。

Q:使用可能なアップロードのタイプは何ですか。

A - 3種類のアップロードが可能です。

- 在庫のアップロード

- Syslogのアップロード

- エージェントの健全性のアップロード:健全性のアップロードの一部として3つの項目

- サービスの状態 – 5分ごと

- ポッドログ – 1時間ごと

- 監査ログ – 1時間ごと

トラブルシューティング

問題:設定されたIPにアクセスできない。

解決策:設定したIPを使用してsshを実行します。接続がタイムアウトした場合、考えられる原因はIPの設定ミスです。この場合は、有効な IP を設定して再インストールします。これは、Admin Settingのページで提供される再インストールオプションを使用してポータル経由で実行できます。

問題:登録後にサービスが稼働しているかどうかを確認する方法

解決策:次に示すコマンドを実行して、ポッドが起動し、動作しているかどうかを確認します。

- cxcadmin として設定された IP に SSH 接続します。

- パスワードを入力します。

- コマンドkubectl get podsを実行します。

ポッドの状態は、実行中、初期化中、コンテナの作成などですが、20分後にはポッドが実行状態になっている必要があります。

状態がnot runningまたはPod Initializingの場合は、次に示すコマンドを使用してポッドの説明を確認します

kubectl describe pod <podname>

出力結果から、ポッドの状態に関する情報を得られます。

問題:顧客プロキシでSSLインターセプタが無効になっているかどうかを確認する方法

解決策:サーバ証明書セクションを確認するには、ここに示されているcurlコマンドを実行します。 応答には、concsowebサーバの証明書の詳細が含まれます。

curl -v – ヘッダー'Authorization: Basic xxxxxx' https://concsoweb-prd.cisco.com/

* サーバ証明書:

* 件名: C=US; ST=California; L=San Jose; O=Cisco Systems, Inc.; CN=concsoweb-prd.cisco.com

* 開始日:2021年2月16日11:55:11 GMT

* 有効期限:2022年2月16日12:05:00 GMT

* subjectAltName:ホスト「concsoweb-prd.cisco.com」が証明書「concsoweb-prd.cisco.com」と一致しました。

* 発行者:C=US、O=HydrantID(Avalanche Cloud Corporation)、CN=HydrantID SSL CA G3

* SSL証明書検証が正常です。

> GET / HTTP/1.1

問題: kubectlコマンドが失敗し、「The connection to the server X.X.X.X:6443 was refused - did you specify the right host or port」というエラーが表示されます

ソリューション:

- リソースの可用性を確認します。[例:CPU、メモリ]

- Kubernetes サービスの開始を待ちます。

問題:コマンド/デバイスの収集エラーの詳細を取得する方法

ソリューション:

kubectl get pods

- を実行して、収集ポッド名を取得します。

kubectl logs <collectionPodName> - を実行して、コマンド/デバイス固有の詳細を取得します。

問題: kubectlコマンドがエラー「[authentication.go:64] Unable to authenticate the request due to an error: [x509: certificate has expired or is not yet valid, x509: certificate has expired or is not yet valid]」で動作しない

解決策:ここに示されているコマンドをcxcroot userとして実行します

rm /var/lib/rancher/k3s/server/tls/dynamic-cert.json(登録ユーザ専用)

systemctl restart k3s

kubectl —insecure-skip-tls-verify=true delete secret -n kube-system k3s-serving

systemctl restart k3s

収集失敗の応答

収集失敗の原因は、追加されたコントローラまたはコントローラ内に存在するデバイスで発生した制約や問題であると考えられます。

ここに示す表は、収集プロセス中に収集マイクロサービスの下に表示される使用例に対するエラースニペットです。

使用例

コレクション マイクロサービスのログスニペット

要求されたデバイスが Cisco DNA Center で見つからない場合

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": " No device found with id 02eb08be-b13f-4d25-9d63-eaf4e882f71a "

}

要求されたデバイスに Cisco DNA Center からアクセスできない場合

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "Error occurred while executing command: show version\nError connecting to device [Host: 172.21.137.221:22]No route to host : No route to host "

}

要求されたデバイスに Cisco DNA Center からアクセスできない場合

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "Error occured while executing command : show version\nError connecting to device [Host: X.X.X.X]Connection timed out: /X.X.X.X:22 : Connection timed out: /X.X.X.X:22"

}

要求されたコマンドがデバイスで使用できない場合

{

"command": "show run-config",

"status": "Success",

"commandResponse": " Error occured while executing command : show run-config\n\nshow run-config\n ^\n% Invalid input detected at \u0027^\u0027 marker.\n\nXXCT5760#",

"errorMessage": ""

}

要求されたデバイスにSSHv2がなく、Cisco DNA CenterがデバイスをSSHv2に接続しようとする場合

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "Error occured while executing command : show version\nSSH2 channel closed : Remote party uses incompatible protocol, it is not SSH-2 compatible."

}

コレクション マイクロサービスでコマンドが無効になっている場合

{

"command": "config paging disable",

"status": "Command_Disabled",

"commandResponse": "Command collection is disabled",

"errorMessage": ""

}

コマンドランナータスクが失敗し、タスク URL が Cisco DNA Center から返されない場合

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "The command runner task failed for device %s. Task URL is empty."

}

Cisco DNA Center でコマンドランナータスクを作成できなかった場合

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "The command runner task failed for device %s, RequestURL: %s. No task details."

}

コレクション マイクロサービスが Cisco DNA Center からのコマンドランナー要求に対する応答を受信していない場合

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "The command runner task failed for device %s, RequestURL: %s."

}

Cisco DNA Center が設定されたタイムアウト(コレクション マイクロサービスのコマンドあたり 5 分)内にタスクを完了しない場合

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "Operation Timedout. The command runner task failed for device %s, RequestURL: %s. No progress details."

}

コマンドランナータスクが失敗し、Cisco DNA Center によって送信されたタスクのファイル ID が空の場合

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "The command runner task failed for device %s, RequestURL: %s. File id is empty."

}

コマンドランナータスクが失敗し、Cisco DNA Center からファイル ID タグが返されない場合

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "The command runner task failed for device %s, RequestURL: %s. No file id details."

}

デバイスがコマンドランナーの実行に適格でない場合

{

"command": "config paging disable",

"status": "Failed",

"commandResponse": "",

"errorMessage": "Requested devices are not in inventory,try with other devices available in inventory"

}

コマンドランナーがユーザーに対して無効になっている場合

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "{\"message\":\"Role does not have valid permissions to access the API\"}\n"

}

診断スキャン失敗の応答

スキャンの失敗と原因は、次にリストしたコンポーネントのいずれかである可能性があります。

ユーザがポータルからスキャンを開始すると、「failed: Internal server error」と表示されることがあります

問題の原因は、リストされているコンポーネントのいずれかである可能性があります

- コントロールポイント

- ネットワーク データ ゲートウェイ

- コネクタ

- 診断スキャン

- CX Cloud Agent マイクロサービス(デバイスマネージャ、コレクション)

- Cisco DNA Center

- APix

- Mashery

- Ping アクセス

- IRONBANK

- IRONBANK GW

- ビッグデータブローカー(BDB)

ログを表示するには、次の手順を実行します。

- CX Cloud Agentコンソールにログインします。

- ssh で cxcadmin にアクセスし、パスワードを入力します。

- 実行

kubectl get pods

- コレクション、コネクタ、およびサービサビリティのポッド名を取得します。

- 収集、コネクタ、およびサービサビリティマイクロサービスログを確認する

- 実行

kubectl logs <collectionpodname>

- 実行

kubectl logs <connector> - 実行

kubectl logs <servicability>

ここに示す表は、コンポーネントの問題や制約が原因で発生するCollection microserviceおよびservicability microserviceのログに表示されるエラースニペットを示しています。

使用例

コレクション マイクロサービスのログスニペット

デバイスは到達可能でサポートされていますが、そのデバイスで実行するコマンドは収集マイクロサービスでブロックリストされています

{

"command": "config paging disable",

"status": "Command_Disabled",

"commandResponse": "Command collection is disabled",

}

スキャン対象のデバイスが利用できない場合

ポータル、診断スキャン、CX コンポーネント、Cisco DNA Center などのコンポーネント間に同期の問題がある場合に発生します。

No device found with id 02eb08be-b13f-4d25-9d63-eaf4e882f71a

スキャンが試行されたデバイスがビジー状態の場合。なお、(シナリオでは)同じデバイスが他のジョブの一部であり、デバイスに対する Cisco DNA Center からの並列要求が処理されていません。

All requested devices are already being queried by command runner in another session. Please try other devices".

デバイスでスキャンがサポートされていない場合

Requested devices are not in inventory, try with other devices available in inventory

スキャン対象のデバイスが到達不能な場合

"Error occurred while executing command: show udi\nError connecting to device [Host: x.x.x.x:22] No route to host : No route to host

Cisco DNA Center が Cloud Agent から到達できない場合、または Cloud Agent のコレクション マイクロサービスが Cisco DNA Center からのコマンドランナー要求に対する応答を受信していない場合

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "The command runner task failed for device %s, RequestURL: %s."

}

使用例

コントロール ポイント エージェントのマイクロサービスのログスニペット

スキャン要求にスケジュールの詳細がない場合

Failed to execute request

{"message":"23502: null value in column \"schedule\" violates not-null constraint"}

スキャン要求にデバイスの詳細が含まれていない場合

Failed to create scan policy. No valid devices in the request

CPA との接続がダウンしている場合

Failed to execute request.

要求されたスキャン対象デバイスで診断スキャンを利用できない場合

Failed to submit the request to scan. Reason = {\"message\":\"Device with Hostname=x.x.x.x' was not found\"}

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

7.0 |

22-Mar-2022 |

バージョン 2.0 |

6.0 |

21-Oct-2021 |

マイナーアップデート |

5.0 |

08-Oct-2021 |

書式の軽微な更新 |

3.0 |

28-Sep-2021 |

マイナーフォーマット |

2.0 |

22-Sep-2021 |

初版リリース |

1.0 |

05-Aug-2021 |

初版 |

フィードバック

フィードバック