SDAを使用したCisco ISE TrustSec許可リストモデル(デフォルトの拒否IP)

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

概要

このドキュメントでは、ソフトウェア定義アクセス(SDA)でTrustSecの許可リスト(デフォルトの拒否IP)モデルを有効にする方法について説明します。 このドキュメントには、Identity Services Engine(ISE)、Digital Network Architecture Center(DNAC)、およびスイッチ(ボーダーとエッジ)を含む複数のテクノロジーとコンポーネントが含まれています。

使用可能なTrustsecモデルは2種類あります。

- 拒否リストモデル(デフォルトの許可IP):このモデルでは、デフォルトのアクションは[Permit IP]で、セキュリティグループアクセスリスト(SGACL)を使用して制限を明示的に設定する必要があります。 これは、一般に、ネットワーク内のトラフィックフローを完全に理解していない場合に使用されます。このモデルは実装が非常に簡単です。

- 許可リストモデル(デフォルトの拒否IP):このモデルでは、デフォルトアクションはDeny IPであるため、SGACLを使用して必要なトラフィックを明示的に許可する必要があります。これは通常、顧客がネットワーク内のトラフィックフローの種類を十分に理解している場合に使用されます。このモデルでは、コントロールプレーントラフィックの詳細な調査が必要です。また、有効になった時点ですべてのトラフィックをブロックする可能性があります。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Dot1x/MAB認証

- Cisco TrustSec(CTS)

- Security Exchange Protocol(SXP)

- Webプロキシ

- ファイアウォールの概念

- DNAC

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- IOS 16.9.3を使用した9300エッジおよび9500ボーダーノード(スイッチ)

- DNAC 1.3.0.5

- ISE 2.6パッチ3(2ノード – 冗長展開)

- DNACとISEを統合

- ボーダーノードとエッジノードは、DNACによってプロビジョニングされます

- SXPトンネルは、ISE(スピーカ)から両方の境界ノード(リスナー)に確立されます

- IPアドレスプールがホストオンボーディングに追加される

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

設定

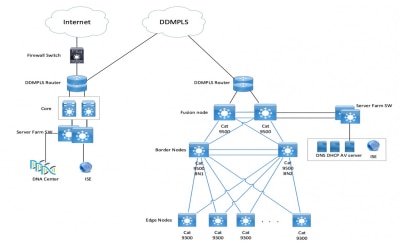

ネットワーク図

コンフィギュレーション

許可リストモデル(デフォルトの拒否IP)を有効にする手順は、次のとおりです。

- スイッチのSGTを[Unknown]から[TrustSec Devices]に変更します。

- CTSロールベースの適用を無効にします。

- DNACテンプレートを使用したボーダースイッチとエッジスイッチでのIP-SGTマッピング。

- DNACテンプレートを使用したフォールバックSGACL。

- Trustsec MatrixでAllow-List(デフォルトの拒否IP)を有効にします。

- エンドポイント/ユーザのSGTを作成します。

- エンドポイント/ユーザ用のSGACLの作成(実稼働オーバーレイトラフィック用)

ステップ1:スイッチSGTを[Unknown]から[TrustSec Devices]に変更します。

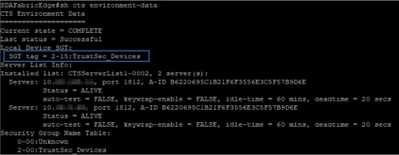

既定では、不明なセキュリティグループタグ(SGT)がネットワークデバイスの許可に設定されています。これをTrustSecデバイスSGTに変更すると、可視性が向上し、スイッチが開始するトラフィックに固有のSGACLを作成できます。

[Work Centers] > [TrustSec] > [Trustsec Policy] > [Network Device Authorization]に移動し、[Trustsec_Devices from Unknown]に変更します

ステップ2:CTSロールベースの適用を無効にします。

- 許可リストモデル(デフォルトの拒否)が設定されると、アンダーレイマルチキャストおよびブロードキャストトラフィック(Intermediate System-to-Intermediate System(IS-IS)、Bidirectional Forwarding Detection(BFD)、Secure Shell(SSH)トラフィックなど)がファブリック内でブロックされます。

- ファブリックエッジおよびボーダーに接続するすべてのTenGigポートは、次のコマンドで設定する必要があります。この場所では、このインターフェイスから開始され、このインターフェイスに着信するトラフィックは適用されません。

Interface tengigabitethernet 1/0/1 no cts role-based enforcement

注:これは、DNACで範囲テンプレートを使用して簡単に行うことができます。それ以外の場合は、すべてのスイッチについて、プロビジョニング中に手動で行う必要があります。次のスニペットは、DNACテンプレートを使用して行う方法を示しています。

interface range $uplink1 no cts role-based enforcement

DNACテンプレートの詳細については、このドキュメントのURLを参照してください。

ステップ3:DNACテンプレートを使用したボーダースイッチとエッジスイッチのIP-SGTマッピング。

ローカルIP-SGTマッピングは、すべてのISEがダウンした場合でもスイッチで使用できます。これにより、アンダーレイが起動し、重要なリソースへの接続が維持されます

最初のステップは、重要なサービスをSGT(例:Basic_Network_Services/1000)にバインドすることです。 これらのサービスには、次のものがあります。

- アンダーレイ/ISISサブネット

- ISE/DNAC

- モニタリングツール

- OTTの場合のAPのサブネット

- ターミナルサーバ

- 重要なサービス:例:IP フォン

例:

cts role-based sgt-map <ISE/DNAC Subnet> sgt 1000 cts role-based sgt-map sgt 2 cts role-based sgt-map <Wireless OTT Infra> sgt 1000 cts role-based sgt-map <Underlay OTT AP Subnet> sgt 2 cts role-based sgt-map <Monitoring Tool IP> sgt 1000 cts role-based sgt-map vrf CORP_VN <Voice Gateway and CUCM Subnet> sgt 1000

ステップ4:DNACテンプレートを使用したSGACLのフォールバック。

SGTマッピングは、関連するSGACLがSGTを使用して作成されるまでは使用されないため、次のステップは、ISEノードがダウンした場合にローカルフォールバックとして機能するSGACLを作成することです(ISEサービスがダウンし、SGACLとIP SGTマッピングがががをダウンロードダウンロードされない))。

この設定は、すべてのエッジノードと境界ノードにプッシュされます。

フォールバックロールベースACL/コントラクト:

ip access-list role-based FALLBACK permit ip

TrustSecデバイスからTrustSecデバイス:

cts role-based permissions from 2 to 2 FALLBACK

SGACLの上ファブリックスイッチとアンダーレイIP内の通信を保証

SGT 1000へのTrustSecデバイス:

cts role-based permissions from 2 to 1000 FALLBACK

SGACLの上:スイッチとアクセスポイントからISE、DNAC、WLC、モニタリングツールへの通信を保証

SGT 1000からTrustSecデバイス:

cts role-based permissions from 1000 to 2 FALLBACK

上記のSGACLアクセスポイントからISE、DNAC、WLC、およびモニタリングツールへのスイッチへの通信を保証

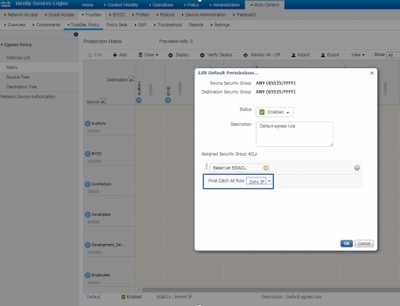

ステップ5:TrustSecマトリクスで許可リストモデル(デフォルトの拒否)を有効にします。

ネットワーク上のほとんどのトラフィックを拒否し、許可する範囲を小さくすることが要件です。明示的な許可ルールでdefault denyを使用すると、必要なポリシーが少なくなります。

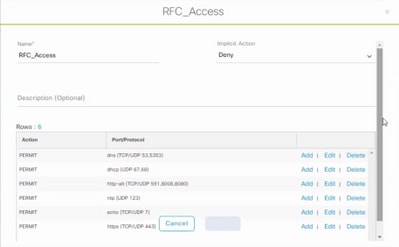

[ワークセンター] > [Trustsec] > [TrustSecポリシー] > [マトリックス] > [デフォルト]に移動し、最終キャッチルールで[すべてを拒否]に変更します。

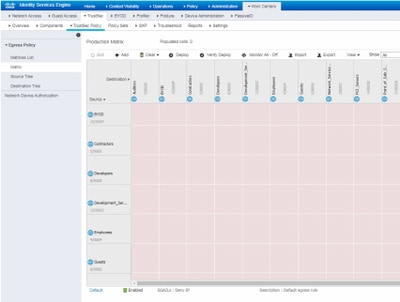

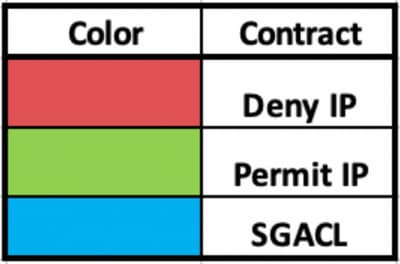

注:この図は(デフォルトでは、すべての列が赤で表示されます)、デフォルト拒否が有効になっており、SGACL作成後に許可できる選択的トラフィックのみ許可されます。

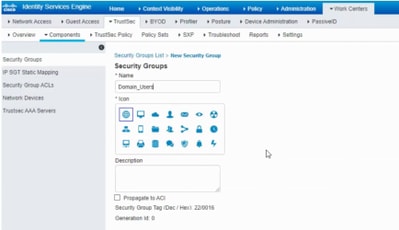

ステップ6:エンドポイント/ユーザのSGTを作成します。

SDA環境では、新しいSGTはDNAC GUIからのみ作成する必要があります。これは、ISE/DNACでのSGTデータベースの不一致が原因でデータベースが破損するケースが多数あるためです。

SGTを作成するには、[DNAC] > [Policy] > [Group-Based Access Control] > [Scalable Groups] > [Add Groups]にログインします。ページが[ISE Scalable Group]にリダイレクトされ、[Add]をクリックし、SGT名を入力して保存します。

同じSGTがPxGrid統合を通じてDNACに反映されます。これは、将来のすべてのSGTの作成で同じ手順です。

ステップ7:エンドポイント/ユーザのSGACLを作成します(実稼働オーバーレイトラフィック用)。

SDA環境では、新しいSGTはDNAC GUIからのみ作成する必要があります。

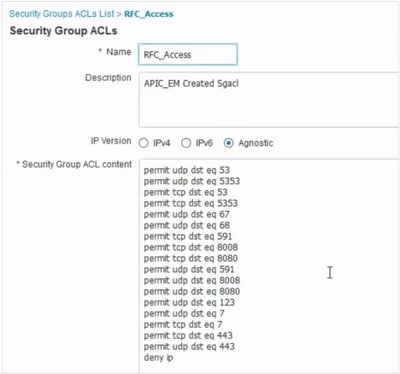

Policy Name: Domain_Users_Access Contract : Permit Enable Policy :√ Enable Bi-Directional :√ Source SGT : Domain Users (Drag from Available Security Group) Destination SGT: Domain_Users, Basic_Network_Services, DC_Subnet, Unknown (Drag from Available Security Group) Policy Name: RFC_Access Contract : RFC_Access (This Contract contains limited ports) Enable Policy :√ Enable Bi-Directional :√ Source SGT : Domain Users (Drag from Available Security Group) Destination SGT: RFC1918 (Drag from Available Security Group)

契約を作成するには、DNACにログインし、[Policy] > [Contracts] > [Add Contracts] > [Add required protocol]に移動し、[Save]をクリックします。

契約を作成するには、DNACにログインし、[Policy] > [Group-Based Access Control] > [Group-Based-Access-Policies] > [Add Policies] > [Create policy (指定された情報を使用して)]に移動し、[Save and Deploy].

SGACL/コントラクトがDNACから設定されると、自動的にISEに反映されます。次に、sgtに対する一方向のmatrxビューの例を示します。

SGACL/コントラクトがDNACから設定されると、自動的にISEに反映されます。次に、sgtに対する一方向のmatrxビューの例を示します。

次の図に示すように、SGACL MatrixはAllow-list(デフォルトの拒否)モデルのビューの例です。

次の図に示すように、SGACL MatrixはAllow-list(デフォルトの拒否)モデルのビューの例です。

確認

ネットワークデバイスSGT

ISEが受信したスイッチのSGTを確認するには、次のコマンドを実行します。show cts environmental-data

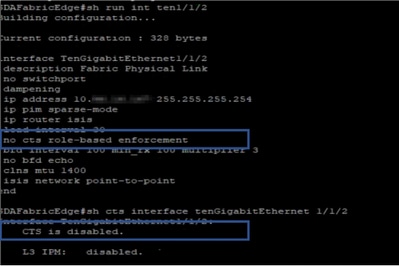

アップリンクポートでの適用

アップリンクインターフェイスでの適用を確認するには、次のコマンドを実行します。

- show run interface <uplink>

- show cts interface <uplink interface>

ローカルIP-SGTマッピング

ローカルに設定されたIP-SGTマッピングを確認するには、sh cts role-based sgt-map all

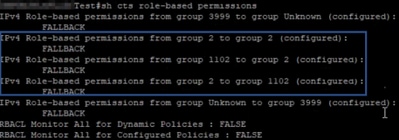

ローカルフォールバックSGACL

フォールバックSGACLを確認するには、sh cts role-based permission

注:ISEによってプッシュされるSGACLは、ローカルSGACLよりも優先されます。

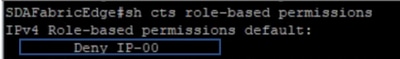

ファブリックスイッチでの許可リスト(デフォルトの拒否)の有効化

許可リスト(デフォルトの拒否)モデルを確認するには、sh cts role-based permission

ファブリックに接続されたエンドポイントのSGACL

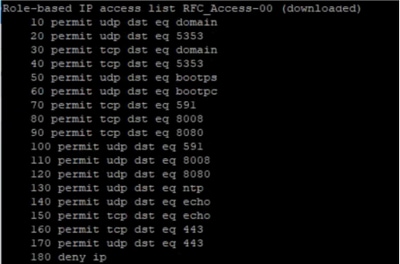

ISEからダウンロードしたSGACLを確認するには、sh cts role-based permission

DNACによって作成された契約の確認

ISEからダウンロードしたSGACLを確認するには、show access-list <ACL/Contract Name>

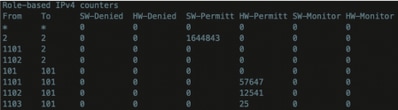

ファブリックスイッチのアンダーレイSGACLカウンタ

SGACLポリシーのヒットを確認するには、次のコマンドを実行します: Show cts role-based counter

トラブルシュート

問題1:両方のISEノードがダウンした場合。

両方のISEノードがダウンした場合、ISEが受信したIP-to-SGTマッピングが削除され、すべてのDGTが不明としてタグ付けされ、存在するすべてのユーザセッションが5 ~ 6分後に停止します。

注:この問題は、sgt (xxxx) -> unknown (0) SGACLアクセスがDHCP、DNS、およびWebプロキシポートに制限されている場合にのみ適用されます。

ソリューション:

- SGTの作成(例:RFC1918)。

- RFCプライベートIP範囲を両方の境界にプッシュします。

- sgt(xxxx) —> RFC1918からのDHCP、DNS、およびWebプロキシへのアクセスを制限します

- sgacl sgt(xxxx) —>不明を作成/変更し、Permit IP契約を伴います。

これで、両方のiseノードがダウンした場合、SGACL sgt—>unknown hitsが発生し、存在するセッションはそのまま残ります。

問題2:IP Phoneの片通話または音声なし

SIPで内線番号からIPへの変換が行われ、IPからIPへのRTP経由で実際の音声通信が行われます。CUCMと音声ゲートウェイがDGT_Voiceに追加されました。

ソリューション:

- IP_Phone —> IP_Phoneからのトラフィックを許可することで、同じ場所または水平方向の音声通信を有効にできます。

- 残りの場所は、DGT RFC1918のAllowing RTP protocol rangeで許可できます。同じ範囲はIP_Phone —> Unknownで許可できます。

問題3:重要なVLANエンドポイントにネットワークアクセスがない。

DNACは、データ用の重要なVLANでスイッチをプロビジョニングし、設定に従って、ISEの停止中のすべての新しい接続が重要なVLANとSGT 3999を取得します。Default Deny in trustsecポリシーは、ネットワークリソースにアクセスするための新しい接続を制限します。

ソリューション:

DNACテンプレートを使用して、すべてのエッジスイッチおよびボーダースイッチの重要なSGTにSGACLをプッシュ

cts role-based permissions from 0 to 3999 FALLBACK cts role-based permissions from 3999 to 0 FALLBACK

これらのコマンドは、設定セクションに追加されています。

注:すべてのコマンドを1つのテンプレートに組み合わせて、プロビジョニング中にプッシュできます。

問題4:パケットドロップインクリティカルVLAN

ISEノードのダウンによりマシンが重要なVLANに入ると、重要なVLANのすべてのエンドポイントに対して3 ~ 4分ごとにパケットがドロップされます(最大10個のドロップが観察されます)。

観察:サーバがDEADになると、認証カウンタが増加します。サーバがDEADとマークされたときに、クライアントはPSNで認証を試みます。

ソリューションと回避策:

理想的には、ISE PSNノードがダウンしている場合は、エンドポイントからの認証要求を行う必要はありません。

DNACを使用するradiusサーバで次のコマンドをプッシュします。

automate-tester username auto-test probe-on

スイッチでこのコマンドを使用すると、定期的にテスト認証メッセージがRADIUSサーバに送信されます。サーバからのRADIUS応答を検索します。成功メッセージは必要ありません。サーバが動作していることを示すため、認証に失敗しても十分です。

追加情報

DNAC最終テンプレート:

interface range $uplink1 no cts role-based enforcement ! . cts role-based sgt-map <ISE Primary IP> sgt 1102 cts role-based sgt-map <Underlay Subnet> sgt 2 cts role-based sgt-map <Wireless OTT Subnet>sgt 1102 cts role-based sgt-map <DNAC IP> sgt 1102 cts role-based sgt-map <SXP Subnet> sgt 2 cts role-based sgt-map <Network Monitoring Tool IP> sgt 1102 cts role-based sgt-map vrf CORP_VN <Voice Gateway Subnet> sgt 1102 ! ip access-list role-based FALLBACK permit ip ! cts role-based permissions from 2 to 1102 FALLBACK cts role-based permissions from 1102 to 2 FALLBACK cts role-based permissions from 2 to 2 FALLBACK cts role-based permissions from 0 to 3999 FALLBACK cts role-based permissions from 3999 to 0 FALLBACK

注:エッジノード内のすべてのアップリンクインターフェイスは強制なしで設定され、アップリンクはボーダーノードのみに接続すると仮定されます。ボーダーノードでは、エッジノードへのアップリンクインターフェイスを強制なしで設定する必要があり、手動で設定する必要があります。

提供

- Nitesh KalalCisco Advance Services

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック